Обновлено: 29.01.2023

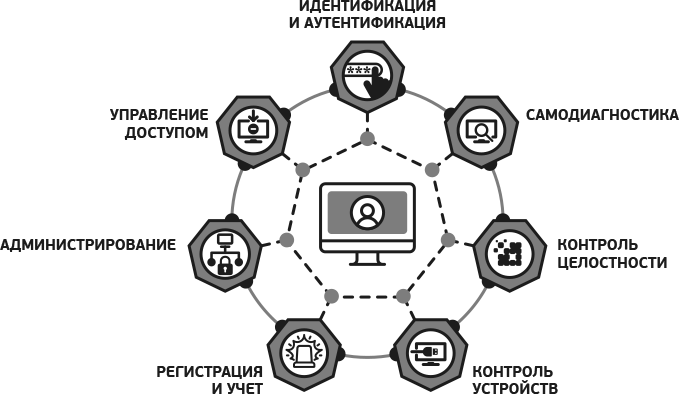

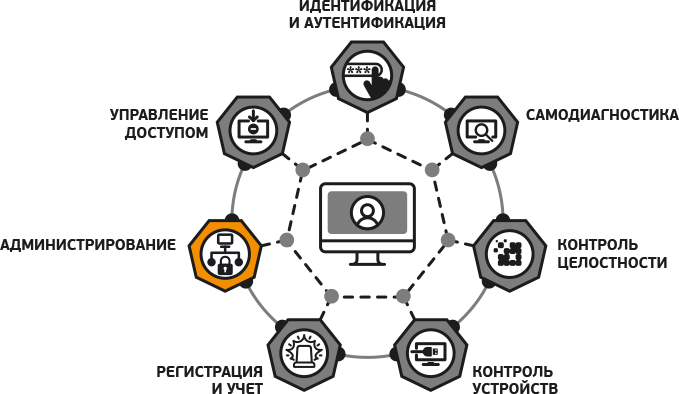

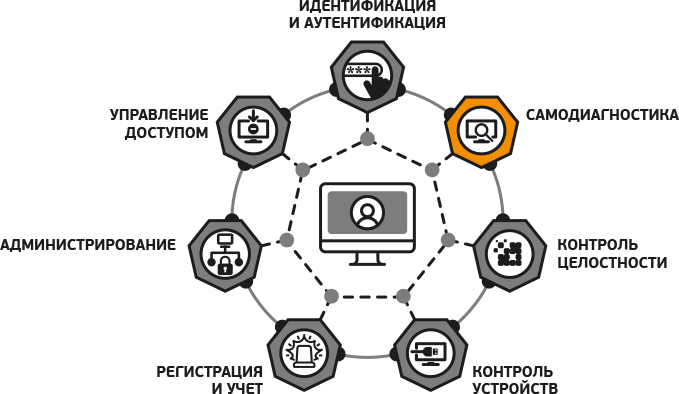

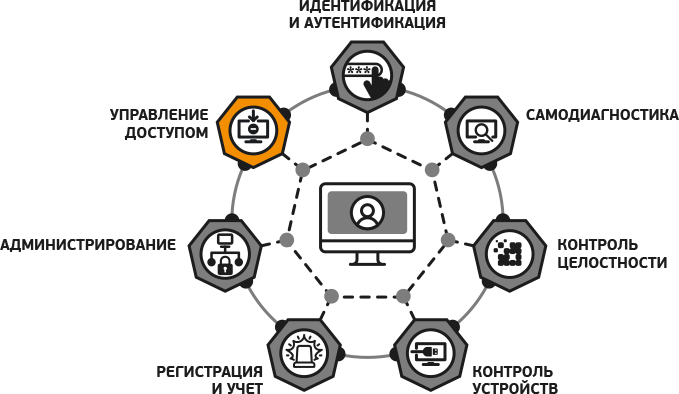

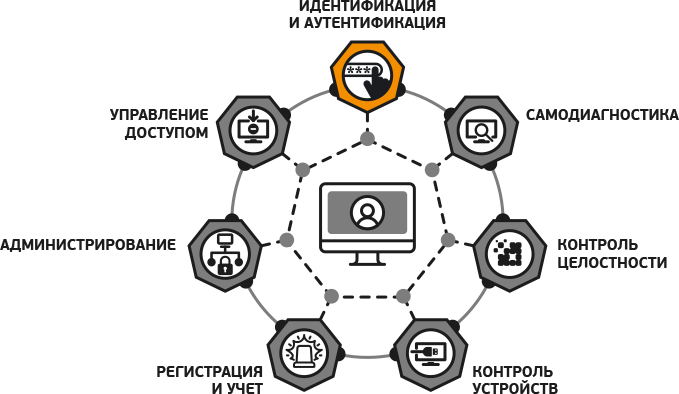

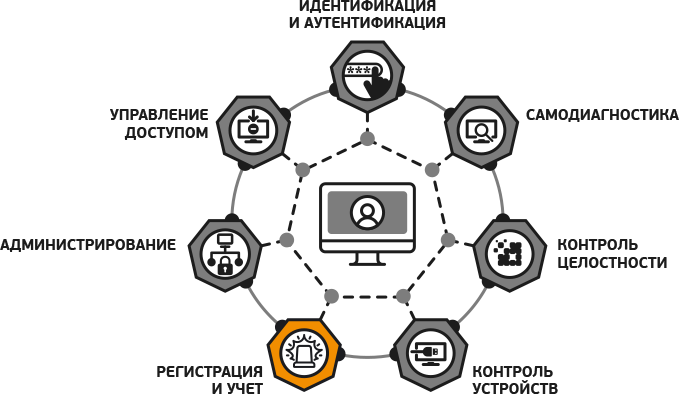

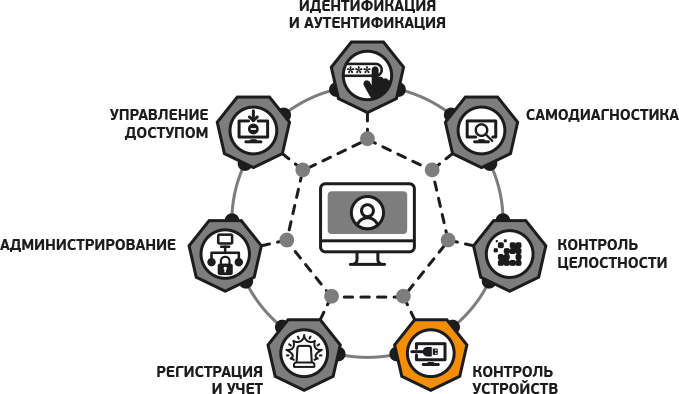

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

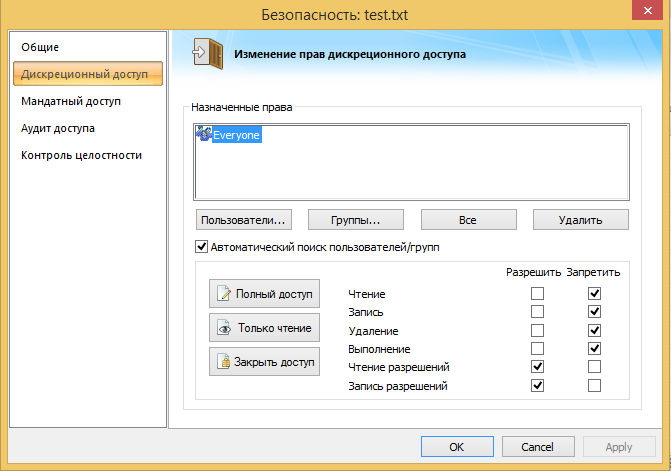

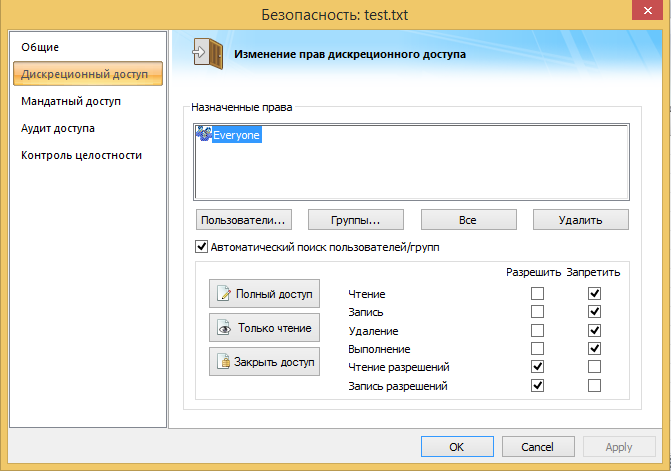

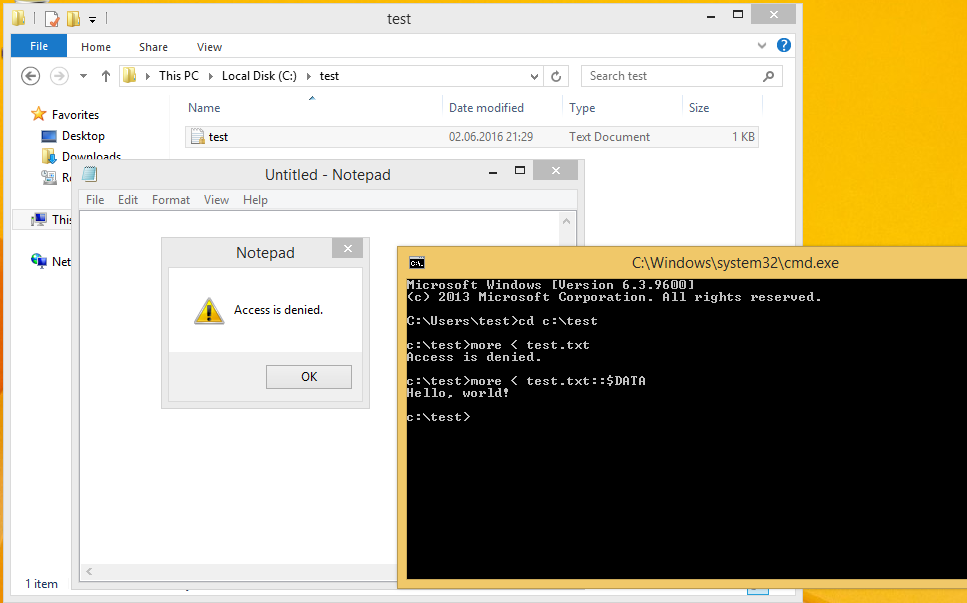

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

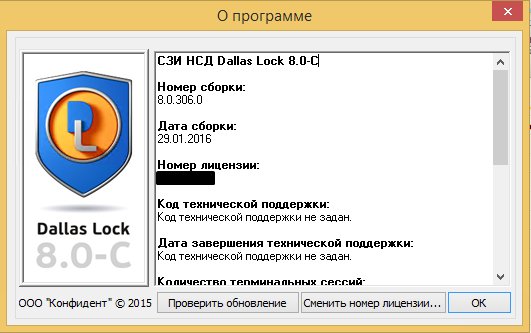

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

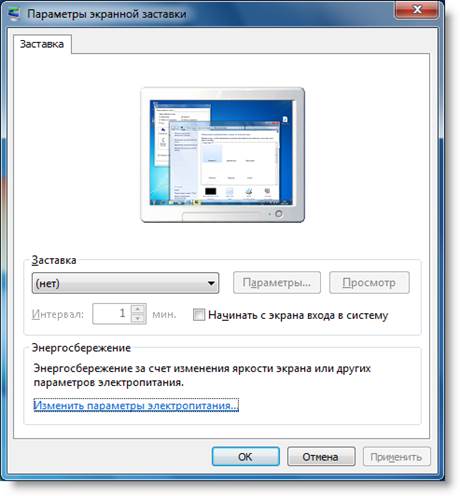

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

p, blockquote 5,0,1,0,0 —>

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 —>

p, blockquote 7,0,0,0,0 —>

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 —>

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%system32drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 —>

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 —>

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers ».

p, blockquote 13,0,0,0,0 —>

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

AuthenticationCredential Providers».

p, blockquote 14,0,0,0,0 —>

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlHwCtrl»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlfirewall»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlLwf»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDllPSService»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt»;

- «HKEY_CLASSES_ROOTDaLoDisk»;

- «HKEY_LOCAL_MACHINESOFTWAREClassesDaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 —>

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 —>

p, blockquote 18,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass».

p, blockquote 19,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass».

p, blockquote 20,0,0,0,0 —>

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 —>

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 —>

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Dallas Lock — Форум по вопросам информационной безопасности

проблема!

сначала при печати компьютер стал уходить в BSOD. после долгомутной переустановки (заключившейся в итоге в переустановки службы диспетчера печати) принтер стал печатать(также при отключении в даллас локе «аудита печати»), теперь печать происходит при только отключении «аудита печати» .

Вы кое-как поделились информацией о своей проблеме.

В чем, собственно, Ваш вопрос?

нужна помощь, отключил в dallas locke 7.5 учетную запись, теперь не могу загрузиться. может есть способ обойти dallas или поможет только переустановка?

И все таки жаль, жаль . , что вопрос Кристины не получил ответа. Проблема есть и как теперь я наблюдаю не только у Кристины . После установки DL служба печати наглухо отказывается функционировать.

В новой версии DL такой проблемы полк не наблюдается, хотя и в старых такое случалось не всегда

Господа, звоните в техподдержку конфидента.

По вопросу Кристины -виноват скорее всего драйвер принтера, нужно попробовать переустановить драйвер или установить стандартный драйвер макрософт (если принтер древний или редкий то скорее всего из=за этого).

Алексей, какую именно вы учетную запись отключили и как именно?

DL 7.7 таже самая проблема. Снесли Даллас, поставили заново дрова на принтер (официальные и принудительно), сверху поставили Даллас, все печатает и работает. Заметили тенденцию, что когда Даллас поставлен на ПЭВМ с установкой следующих программ возникают проблеммы, выражающиеся в некоректной работе ПО.

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

<начало цитаты>

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesKLIFParameters]

«NoISwift»=dword:00000001

<конец цитаты>

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме

14.ВОССТАНОВЛЕНИЕ КОМПЬЮТЕРА ПРИ СБОЕ СИСТЕМЫ ЗАЩИТЫ

В некоторых случаях возможны ситуации, когда по каким-либо причинам доступ на защищенный компьютер осуществить невозможно. Невозможно загрузить операционную систему предположительно из-за сбоя работы системы защиты Dallas Lock 8.0.

В этом случае можно воспользоваться аварийным отключением системы защиты. Аварийное отключение может производиться в ручном режиме или в автоматическом с помощью диска восстановления.

|

Примечание. В ситуациях, когда вход в ОС осуществляется, необходимо воспользоваться штатной функцией удаления (раздел «Удаление системы защиты»). |

Если Windows не загружается, однако

модуль доверенной загрузки

работает корректно, значит, нет поврежденных зон преобразования, и дальнейшее аварийное восстановление имеет смысл.

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (для Dallas Lock 8.0 C).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows) вручную или с помощью загрузочного диска восстановления.

- Редактирование реестра вручную или с помощью специальной утилиты.

14.1.Аварийное декодирование областей жесткого диска

Для этого необходимо ввести в поле авторизации загрузчика pin-код администратора, и, нажатием кнопкой F2, выбрать действие: Аварийное восстановление (Рис. 250).

Рис. 250. Аварийное декодирование дисков в загрузчике

14.2.Аварийное отключение Dallas Lock 8.0 в ручном режиме

14.2.1.Порядок аварийного отключения для Windows XP/2003

- Для аварийного отключения системы защиты Dallas Lock 8.0 в Windows XP/2003 необходимо получить доступ к файловой системе.

Чтобы запустить консоль восстановления, необходим установочный диск Windows ХР/2003. В некоторых случаях консоль восстановления может быть уже установлена вместе с ОС на ПК, тогда ее можно выбрать при обычном запуске Windows из меню параметров загрузки.

- После запуска диска дождаться завершения процесса копирования файлов установки, затем выбрать из меню параметров загрузки Консоль восстановления (Recovery Console), нажав «R».

- Выбрать копию Windows, которую следует восстанавливать. На экране появится список операционных систем, установленных на ПК. В большинстве случаев Windows — единственная, поэтому следует нажать «1» и «Enter».

- Далее ввести пароль администратора. После чего откроется доступ к корню каталога файловой системы: «C:Windows».

- После получения доступа к файловой системе необходимо подменить системные файлы.

- ren dlautp.dll dlautp_.dll

- copy msv1_0.dll dlautp.dll

- ren dlkerber.dll dlkerber_.dll

- copy kerberos.dll dlkerber.dll

- ren dlgina.dll dlgina_.dll

- copy msgina.dll dlgina.dll

- После подмены системных файлов необходимо очистить реестр.

Рис. 251. Окно редактора реестра

- Необходимо удалить ключ GinaDLL, расположенный по пути: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

- Также необходимо найти и полностью удалить из реестра следующие разделы:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root) (Рис. 252).

- Также необходимо изменить значение ключа UpperFilters в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClassD36E967-E325-11CE—BFC1-08002BE10318>: вместо «DlDisk PartMgr» следует оставить «PartMgr».

14.2.2.Порядок аварийного

отключения для Windows Vista/2008/7/2008R2/8/2012

- Для аварийного отключения системы защиты Dallas Lock 8.0 в ОС Windows Vista/2008/7/2008R2/8/2012 необходимо получить доступ к файловой системе.

WinRE может быть загружена с установочного диска операционной системы. Но можно воспользоваться встроенным инструментом восстановления, не требующим загрузки с CD. Для этого необходимо запустить меню дополнительных вариантов загрузки (перед началом загрузки ОС нажать F8 на клавиатуре) (Рис. 253).

Рис. 253. Меню дополнительных вариантов загрузки ОС Windows 7

Необходимо выбрать «Устранение неполадок компьютера» (Repair Your Computer).Windows загрузит необходимые файлы и запустит процесс восстановления. Система попросит выбрать язык и ввести авторизационные данные. Появится необходимое окно параметров восстановления системы. В нем следует выбрать открытие окна командной строки.

С помощью командной строки необходимо переключиться на диск (раздел жесткого диска), где установлена система защиты Dallas Lock 8.0. Следует учесть, что буква того диска, который определен консолью восстановления как диск с установленной системой защиты, может не совпадать с буквой диска назначенного ОС, на который система защиты была установлена (диск С) (Рис. 254).

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

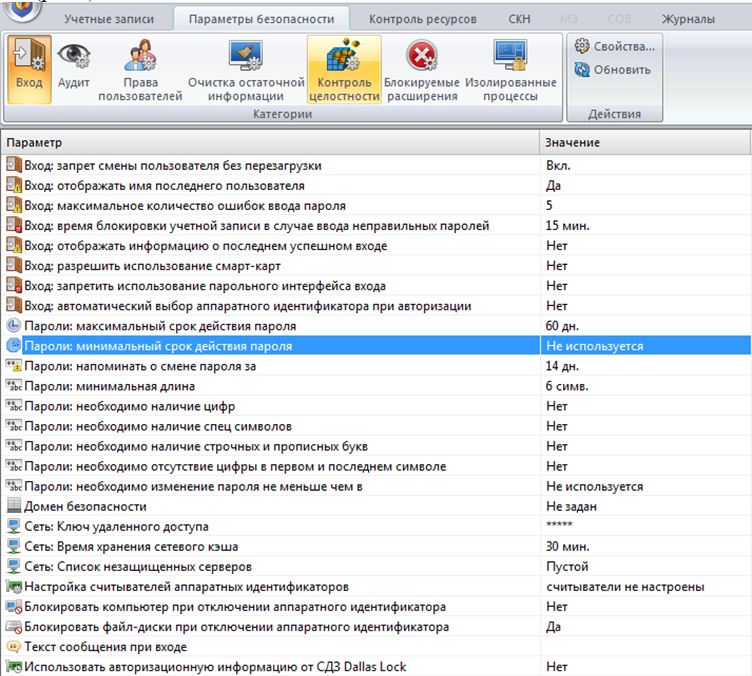

Настройка параметры входа

Рис 1. Параметры входа в систему

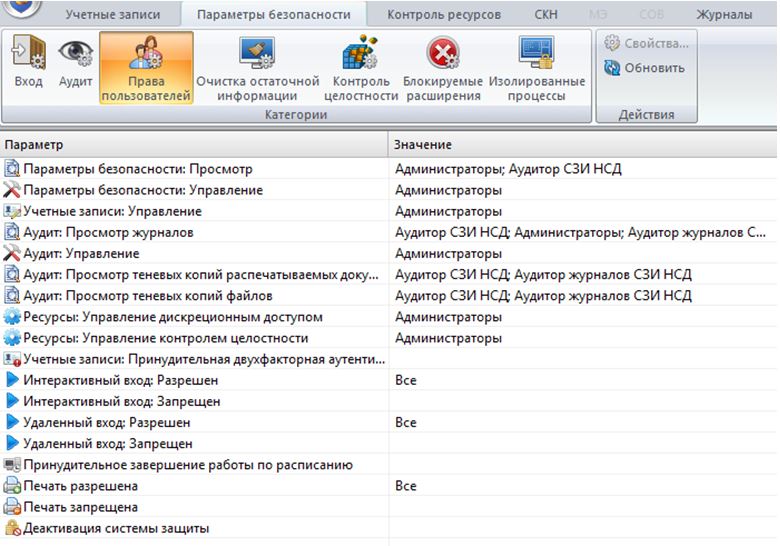

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

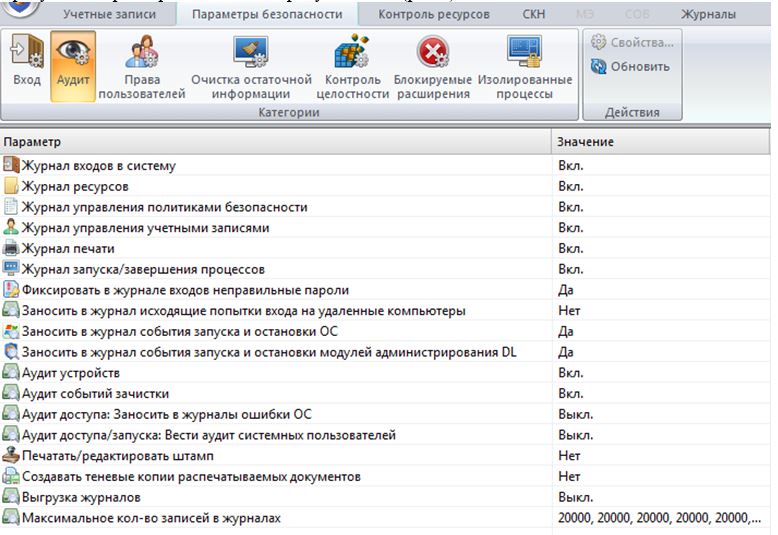

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

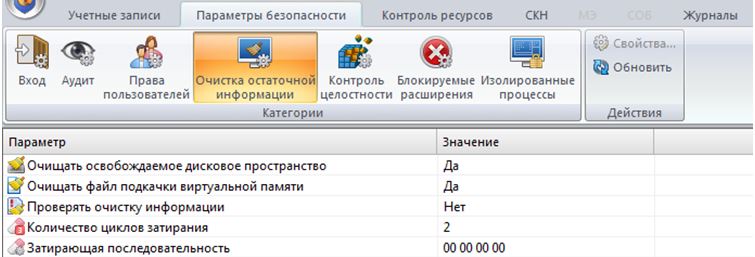

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

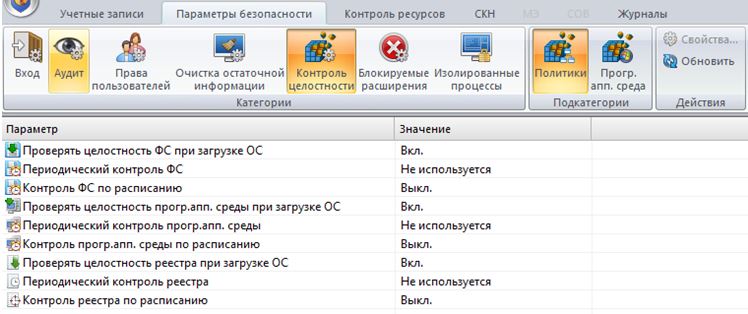

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

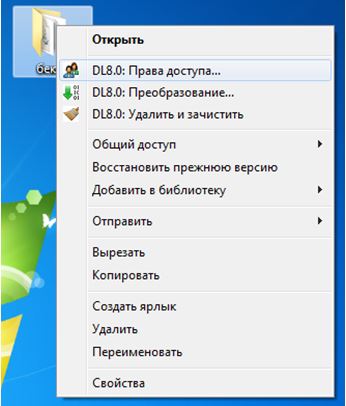

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

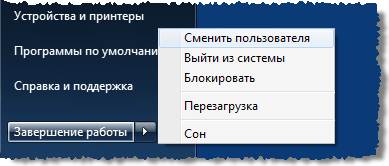

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

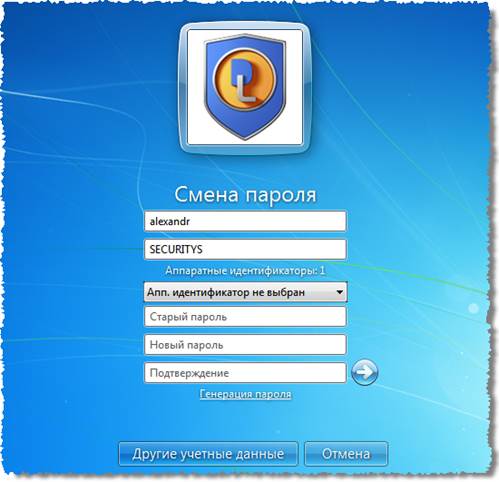

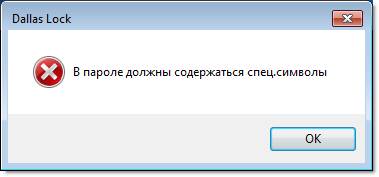

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

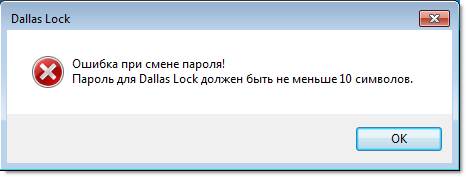

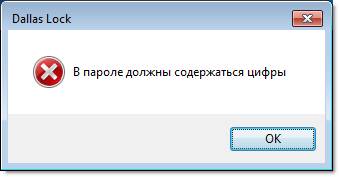

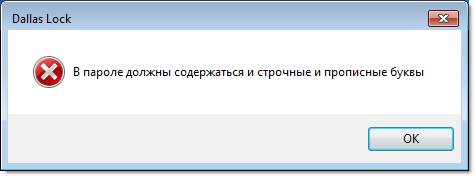

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Читайте также:

- Автокад не видит объекты

- Как найти чек в 1с штрих м

- Не видно текста выноски в автокаде

- Teamviewer quicksupport что это за программа отзывы

- Как отделить голос от музыки в adobe premiere pro

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации — файл n1.doc

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации

Доступные файлы (2):

n1.doc

В некоторых случаях возможны ситуации, когда по каким-либо причинам доступ на защищенный компьютер осуществить невозможно. Невозможно загрузить операционную систему предположительно из-за сбоя работы системы защиты Dallas Lock 8.0.

В этом случае можно воспользоваться аварийным отключением системы защиты. Аварийное отключение может производиться в ручном режиме или в автоматическом с помощью диска восстановления.

-

Примечание. В ситуациях, когда вход в ОС осуществляется, необходимо воспользоваться штатной функцией удаления (раздел «Удаление системы защиты»).

Если Windows не загружается, однако

модуль доверенной загрузки

работает корректно, значит, нет поврежденных зон преобразования, и дальнейшее аварийное восстановление имеет смысл.

Общий порядок аварийного отключения следующий:

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (для Dallas Lock 8.0 C).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows) вручную или с помощью загрузочного диска восстановления.

- Редактирование реестра вручную или с помощью специальной утилиты.

14.1.Аварийное декодирование областей жесткого диска |

Декодирование областей жесткого диска следует произвести с помощью модуля доверенной загрузки. Если

модуль доверенной загрузки

работает корректно, это означает, что есть возможность вызвать аварийное декодирование преобразованных дисков прямо из загрузчика.

Для этого необходимо ввести в поле авторизации загрузчика pin-код администратора, и, нажатием кнопкой F2, выбрать действие: Аварийное восстановление (Рис. 250).

Рис. 250. Аварийное декодирование дисков в загрузчике

Система запустит процесс обратного преобразования и сообщит об успешном окончании.

-

Внимание. Процесс аварийного декодирования жесткого диска используется в экстренных случаях и по времени является довольно длительным. Например, на физическом ПК под управлением ОС Windows 7 системный диск объемом 40 Гб аварийно декодируется 1 час 25 минут.

После завершения декодирования преобразованных областей дисков будет произведена попытка загрузки операционной системы. При сбое системы защиты Dallas Lock 8.0 загрузка ОС станет невозможной, в этом случае необходимо произвести аварийное отключение системы защиты.

14.2.Аварийное отключение Dallas Lock 8.0 в ручном режиме

14.2.1.Порядок аварийного отключения для Windows XP/2003

- Для аварийного отключения системы защиты Dallas Lock 8.0 в Windows XP/2003 необходимо получить доступ к файловой системе.

Это можно сделать, в том числе, с помощью Консоли восстановления Windows (Recovery Console). Данная консоль представляет собой интерфейс командной строки, и имеет необходимый для администраторов минимум средств, которые позволяют выполнить восстановительные процедуры в системе, имеющей проблемы с загрузкой.

Чтобы запустить консоль восстановления, необходим установочный диск Windows ХР/2003. В некоторых случаях консоль восстановления может быть уже установлена вместе с ОС на ПК, тогда ее можно выбрать при обычном запуске Windows из меню параметров загрузки.

Для того чтобы получить доступ к консоли с загрузочного диска необходимы следующие действия:

- После запуска диска дождаться завершения процесса копирования файлов установки, затем выбрать из меню параметров загрузки Консоль восстановления (Recovery Console), нажав «R».

- Выбрать копию Windows, которую следует восстанавливать. На экране появится список операционных систем, установленных на ПК. В большинстве случаев Windows — единственная, поэтому следует нажать «1» и «Enter».

- Далее ввести пароль администратора. После чего откроется доступ к корню каталога файловой системы: «C:Windows».

-

Примечание. Следует учесть, что Консоль восстановления имеется не на каждом загрузочном диске. Можно воспользоваться другими аварийно-восстановительными средствами получения прямого доступа к файловой системе в обход установленной ОС, например Live CD WIndows.

- После получения доступа к файловой системе необходимо подменить системные файлы.

Далее следует произвести отключение модуля интерактивного входа путем переименования и копирования файлов с помощью командной строки. Необходимо зайти в папку System32 с помощью команды «cd %windir%system32» и ввести следующие команды:

- ren dlautp.dll dlautp_.dll

- copy msv1_0.dll dlautp.dll

- ren dlkerber.dll dlkerber_.dll

- copy kerberos.dll dlkerber.dll

- ren dlgina.dll dlgina_.dll

- copy msgina.dll dlgina.dll

- После подмены системных файлов необходимо очистить реестр.

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Открыть редактор реестра можно с помощью командной строки командой regedit после ввода предыдущих команд. Можно открыть реестр из операционной системы, так как после подмены системных файлов компьютер должен успешно загрузиться (в меню «Пуск» в поле ввода ввести команду regedit) (Рис. 251).

Рис. 251. Окно редактора реестра

В редакторе реестра следует проделать следующие операции:

- Необходимо удалить ключ GinaDLL, расположенный по пути: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

- Также необходимо найти и полностью удалить из реестра следующие разделы:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

и

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root) (Рис. 252).

Рис. 252. Изменение разрешений для раздела Root

- Также необходимо изменить значение ключа UpperFilters в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass{4D36E967-E325-11CE—BFC1-08002BE10318}: вместо «DlDisk PartMgr» следует оставить «PartMgr».

После выполнения вышеописанных операций необходимо перезагрузить компьютер. После перезагрузки система защиты Dallas Lock 8.0 будет отключена; теперь можно заново запустить установку СЗИ НСД, либо воспользоваться функцией «Исправить» в окне установки и удаления программ.

14.2.2.Порядок аварийного

отключения для Windows Vista/2008/7/2008R2/8/2012

- Для аварийного отключения системы защиты Dallas Lock 8.0 в ОС Windows Vista/2008/7/2008R2/8/2012 необходимо получить доступ к файловой системе.

Для этого можно воспользоваться, в том числе, платформой восстановления Windows Recovery Environment (WinRE), которая является «преемником» консоли восстановления для предыдущих версий ОС.

WinRE может быть загружена с установочного диска операционной системы. Но можно воспользоваться встроенным инструментом восстановления, не требующим загрузки с CD. Для этого необходимо запустить меню дополнительных вариантов загрузки (перед началом загрузки ОС нажать F8 на клавиатуре) (Рис. 253).

Рис. 253. Меню дополнительных вариантов загрузки ОС Windows 7

Необходимо выбрать «Устранение неполадок компьютера» (Repair Your Computer).Windows загрузит необходимые файлы и запустит процесс восстановления. Система попросит выбрать язык и ввести авторизационные данные. Появится необходимое окно параметров восстановления системы. В нем следует выбрать открытие окна командной строки.

С помощью командной строки необходимо переключиться на диск (раздел жесткого диска), где установлена система защиты Dallas Lock 8.0. Следует учесть, что буква того диска, который определен консолью восстановления как диск с установленной системой защиты, может не совпадать с буквой диска назначенного ОС, на который система защиты была установлена (диск С) (Рис. 254).

Рис. 254. Консоль восстановления системы в Windows 7 и список системных файлов

-

Примечание. Следует учесть, что платформа восстановления WinRE имеется не на всех загрузочных дисках. Можно воспользоваться другими аварийно-восстановительными средствами получения прямого доступа к файловой системе в обход установленной ОС, например Live CD Windows.

- После получения доступа к файловой системе необходимо подменить системные файлы.

После получения доступа к файловой системе необходимо произвести отключение модуля интерактивного входа путем переименования и копирования файлов с помощью команд:

- ren dlautp.dll dlautp_.dll

- copy msv1_0.dll dlautp.dll

- ren dlkerber.dll dlkerber_.dll

- copy kerberos.dll dlkerber.dll

- ren dllives.dll dllives_.dll

- copy livessp.dll dllives.dll13

- После подмены системных файлов необходимо очистить реестр.

После отключения модуля интерактивного входа для корректного отключения системы защиты необходимо внести изменения в реестр. Открыть редактор реестра можно с помощью командной строки командой regedit после ввода предыдущих команд. Можно открыть реестр из операционной системы, так как после подмены системных файлов компьютер должен успешно загрузиться (в поле ввода меню «Пуск» ввести команду regedit). В редакторе реестра следует проделать следующие операции:

- Изменить значение на «0» параметра Disabled по пути:

- для Windows Vista/2008/7/2008R2:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthentication Credential Providers{6f45dc1e-5384-457a-bc13-2cd81b0d28ed},

- для Windows 8/2012:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthentication Credential Providers{600e7adb-da3e-41a4-9225-3c0399e88c0c}.

- Удалить ветку реестра {9123E0C2-FF5E-4b38-BAB9-E2FA800D2548} по пути:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion AuthenticationCredential Providers.

- Также полностью удалить из реестра следующие разделы:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt

и

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root).

- Также необходимо изменить значение ключа UpperFilters в ветке

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass{4D36E967-E325-11CE-BFC1-08002BE10318}: вместо «DlDisk PartMgr» следует оставить «PartMgr».

-

Примечание. При корректной загрузке ОС данные операции возможны и в режиме «Безопасный режим с поддержкой командной строки». В этом случае потребуется дополнительная авторизация в ОС Windows с правами администратора.

После выполнения вышеописанных операций необходимо перезагрузить компьютер. После перезагрузки система защиты будет отключена; теперь можно снова запустить её установку, либо воспользоваться функцией «Восстановить» в окне установки и удаления программ.

Чтение

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

Источник

Dallas lock как правильно настроить

Настройка аппаратных идентификаторов в Dallas lock 8.0

В предыдущей статья мы рассматривали создание новой учетной записи для пользователей. Там оказалось все очень просто. Теперь для того, чтобы улучшить безопасность вы решили настроить вход пользователя в компьютер по электронному ключу флешки (рутокен, етокен). Для того чтобы это сделать нужно произвести несколько не сложных действий.

Благодаря данному способу никто кроме владельца электронного ключа и администратора не сможет зайти в компьютер. Давайте рассмотрим, как произвести настройку аппаратных идентификаторов в Dallas lock 8.0

Как в Dallas lock 8.0 включить аппаратные идентификаторы

И так для начала нужно выбрать необходимый считыватель и включить его. Для этого запускаем Администратор Dallas lock. Переходим на вкладку Параметры безопасность и ищем пункт Настройка считывателей аппаратных идентификаторов.

В открывшемся окне отмечаем необходимый тип.

Как настроить аппаратные идентификаторы

Открываем учетную запись, для которой вы хотите настроить вход в пк по идентификатору и слева переходим в раздел Аппаратная идентификация. В моем случае это eToken. Подключаете его к компьютеру, и чтобы его увидел Dallas lock нужно установить драйвера. Скачать вы их сможете в конце статьи. Производим форматирование.

Вводим пин код администратора, а также придумываем пин код для ключа и форматируем.

Теперь нужно записать необходимую информацию на идентификатор, для кликаем записать.

Вводим пин код идентификатора тот который придумали, когда форматировали ключ.

Вот и все теперь без электронного ключа пользователь не сможет войти в свою учетную запись.

Официальный сайт — https://dallaslock.ru/

Скачать драйвера для eToken — https://www.aladdin-rd.ru/support/downloads/etoken

Настройка Dallas Lock 8 Аппаратная идентификация

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации — файл n1.doc

5.4.Дополнительные режимы доступа

5.4.1.«Мягкий» режим контроля доступа к ресурсам

В системе Dallas Lock 8.0 реализован особый механизм контроля доступа к информационным ресурсам, «мягкий» режим. Такой режим, при котором:

- Проверяются все права дискреционного доступа.

- Сообщения о запрете при попытке пользователя произвести запрещенную политиками безопасности операцию заносятся в журнал доступа к ресурсам.

- В тоже время, доступ к запрещенным пользователю объектам предоставляется, несмотря на запрет.

«Мягкий» режим полезен при настройке замкнутой программной среды (смотри далее), при настройке мандатного доступа, а также для временного отключения контроля доступа системой защиты.

Для того чтобы события о запрете заносились в журнал, должен быть соответствующим образом настроен аудит доступа к ресурсам файловой системы.

Чтобы включить «мягкий» режим контроля доступа к файловой системе необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 97. Включение мягкого режима

В появившемся окне отметить флажком поле «Автоматически отключать «мягкий» режим при перезагрузке», если этого требует политика безопасности, и нажать «Да» и (Рис. 98).

Рис. 98. Включение мягкого режима

Система выведет подтверждение об успешном включении «мягкого» режима. Выключение «мягкого» режима возможно в этом же окне: пункт меню будет иметь значение «Выключить мягкий режим».

Включать/выключать «мягкий» режим может только пользователь, наделенный правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»). При попытке включения другим пользователем, система выведет соответствующее предупреждение.

5.4.2.«Режим обучения»

Режим обучения похож на «мягкий» режим контроля доступа. Но он позволяет не только заносить события о запрете доступа, но и автоматически назначать права на ресурсы, к которым доступ блокируется.

Чтобы включить «режим обучения» необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 99. Включение режима обучения

Появится окно подтверждения включения данного режима (Рис. 100).

Рис. 100. Включение режима обучения

После включения режима обучения появится окно для назначения дискреционного доступа, в котором необходимо указать, какие параметры безопасности должны быть автоматически назначены на ресурсы, к которым блокируется доступ.

Аналогично «Мягкому» режиму для включения/выключения режима обучения пользователь должен быть наделен правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»).

Рис. 101. Предупреждение о включенном режиме обучения

5.4.3.Механизм замкнутой программной среды

На одной рабочей станции может быть несколько пользователей, которые, в соответствии с политиками безопасности, могут работать с разными программами.

Для усиленных мер безопасности в системе Dallas Lock 8.0 существует механизм «Замкнутой программной среды», ЗПС, (иногда говорят «Изолированная программная среда» — ИЗС), который позволяет явно указать с какими программами пользователь может работать (со всеми же остальными программами пользователь работать соответственно не может).

Для реализации механизма замкнутой программной среды необходимо произвести ряд настроек. Общий смысл настроек состоит в том, чтобы установить глобальный запрет на выполнение всех программ, а потом разрешить запуск только тех приложений, которые необходимы данному пользователю для работы. Для организации ЗПС используются механизмы дискреционного контроля доступа. А конкретно право «Выполнение».

Для создания замкнутой программной среды рекомендуется все права назначать не для конкретного пользователя, а для специально созданной группы. В этом случае, если создать нового пользователя с теми же ограничениями на использования программ, достаточно будет добавить его в ту же самую группу, а не выполнять все настройки заново.

Первый вход только что созданного пользователя должен осуществляться без ограничений ЗПС, так как при первом входе в системной папке создается профиль пользователя. Таким же образом, если на компьютере установлен Microsoft Office, то, войдя первый раз новым пользователем до включения ограничений ЗПС, нужно запустить какое-либо приложение офиса, так как он производит локальную установку в профиль. Только после того, как профиль пользователя создан, нужные приложения установлены и инициализированы, можно начинать настройку ЗПС (либо добавлять пользователя в группу с ЗПС ограничениями).

Нужно помнить, что исполняемыми файлами считаются не только файлы с расширениями *.exe, но и все другие файлы, которые открываются с флагами на выполнение. Это, прежде всего, *.dll, *.sys, *.scr и прочие. Таким образом, если необходимо разрешить пользователю работать с Microsoft Word, то недостаточно будет ему разрешить запускать файл WINWORD.EXE. Ведь WINWORD.EXE использует также множество *.dll файлов, которые тоже нужно разрешить данному пользователю для запуска.

5.4.3.1.Настройка ЗПС с использованием мягкого режима

Для настройки ЗПС с использованием «мягкого» режима в системе защиты Dallas Lock 8.0 существует дополнительный механизм. Пример такой настройки описан ниже.

Пусть пользователь, для которого нужно организовать ЗПС, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Создать специальную группу, например, ZPS, и включить пользователя zaps в группу ZPS. Для группы ZPS в глобальных настройках запретить запуск всего (вкладка «Контроль доступа» => «Глобальные» => «Параметры по умолчанию») (Рис. 102).

Рис. 102. Глобальный запрет запуска программ для настройки ЗПС

- Включить параметр аудита «Аудит: заносить в журнал все ошибки при включенном мягком режиме» (вкладка «Параметры безопасности» => «Аудит») (Рис. 103).

Рис. 103. Включение аудита доступа

- Далее необходимо включить «мягкий режим» контроля доступа и желательно очистить журнал доступа ресурсов. Отправить компьютер в перезагрузку.

Следует помнить, что не все приложения достаточно просто запустить. Некоторые сложные приложения на своем старте загружают не все исполняемые модули, а только необходимые, остальные модули они подгружают динамически, в процессе работы. Поэтому после запуска приложения лучше выполнить все основные действия приложения для работы.

На этом этапе в журнале доступа к ресурсам формируется список файлов, которые нужны данному пользователю для работы.

- Загрузить систему под учетной записью администратора. Запустить оболочку администратора системы защиты, открыть журнал доступа к ресурсам.

- Настроить и применить фильтр журнала доступа к ресурсам: пользователь – «zaps», результат – «ошибка» (Рис. 104).

Рис. 104. Фильтр журнала доступа к ресурсам

- Далее, щелчком правой кнопки мыши на поле с записями журнала необходимо вызвать контекстное меню и выбрать пункт «Права для файлов» или нажать эту кнопку на панели «Действия» (Рис. 105).

Рис. 105. Контекстное меню в журнале доступа к ресурсам

- В появившемся окошке редактирования параметров безопасности назначить дискреционные права для группы ZPS «только чтение» (Рис. 106).

Рис. 106. Назначение дискреционных прав для файлов

После нажатия кнопки «ОК» система попросит пользователя выбрать еще одно действие для настройки параметров безопасности (Рис. 107):

Рис. 107. Настройка параметров безопасности

В этом случае, если назначаются права на доступ к ресурсам для группы ZPS впервые, то параметры безопасности будут созданы независимо от выбранного значения «Да» или «Нет». Если же необходимо добавить параметр (например, право запускать еще какую-либо программу), то в этом случае следует нажать кнопку «Да», чтобы добавить параметр и не потерять существующие.

Рис. 108. Назначение прав через кнопку Свойства для операции пользователя

Таким образом, ЗПС организована. Теперь необходимо отключить «мягкий режим» и зайти пользователем zaps. Этот пользователь сможет работать только с необходимыми программами.

Следует помнить, что вполне вероятна ситуация, когда не все нужные для работы пользователя исполняемые файлы занеслись в список. Так как некоторые приложения вызывают какие-либо другие исполняемые файлы только при активизации определенных функций. Если после включения ЗПС у пользователя zaps какое-либо приложение стало работать неправильно – это можно сразу же увидеть в журнале доступа к ресурсам. Скорее всего, для какого-то еще исполняемого файла необходимо добавить право на исполнение для данного пользователя (группы).

5.4.3.2.Настройка ЗПС с использованием режима обучения

Пусть пользователь, для которого нужно организовать замкнутую программную среду, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Как и в примере по настройке ЗПС с использованием «мягкого» режима (описано выше), необходимо создать специальную группу, например, ZPS, включить пользователя zaps в группу ZPS и для группы ZPS в глобальных настройках запретить запуск всего (Рис. 102).

- В дополнительном меню кнопки

необходимо включить «режим обучения».

- Далее, в появившемся окне дискреционного доступа назначить для выбранной группы параметр безопасности «только чтение». Это просто сделать, нажав саму кнопку «только чтение» (Рис. 109).

Рис. 109. Настройка прав доступа для режима обучения

- Теперь необходимо перезагрузить компьютер и осуществить вход под учетной записью пользователя zaps.

- Поработать немного под этим пользователем, запустив необходимые приложения. В процессе работы в «режиме обучения» на запущенные приложения назначается дескриптор в соответствии с произведенной настройкой при включении режима.

- В период пока включен «режим обучения» пользователю zaps становятся доступны для запуска все необходимые приложения.

- Чтобы выключить режим обучения для пользователя, необходимо завершить его сеанс, зайти под учетной записью администратора и выбрать в дополнительном меню пункт «Выключить режим обучения». После выключения — доступ к приложениям будет определяться в соответствии с назначенными правами: и администратором безопасности, и в процессе «режима обучения».

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

п/п

C:Program Files (x86)Crypto Pro

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

4systems

Средства защиты информации

тел. (812) 945-41-

office@4systems.ru

RSS: статьи

Нет товаров в корзине.

Выбирайте товары для

заказа в каталоге товаров

Вы здесь: Главная > Статьи > Dallas Lock удалить

Инструкция по аварийному восстановлению Dallas Lock 8.0

Общий порядок аварийного восстановления СЗИ от НСД следующий:

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (актуально для СЗИ от НСД Dallas Lock 8.0-С).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows).

- Редактирование реестра с помощью специальной утилиты.

Этап № 1. Аварийное декодирование областей жесткого диска

Если на жестком диске имеются шифрованные файлs и/или разделы, то необходимо произвести их декодирование. Это следует сделать с помощью модуля доверенной загрузки. Если модуль доверенной загрузки работает корректно, это означает, что есть возможность вызвать аварийное декодирование преобразованных дисков прямо из загрузчика. В поле авторизации загрузчика необходимо ввести пароль администратора СЗИ НСД Dallas Lock 8.0-С, и с помощью кнопки F2 выбрать действие: Аварийное восстановление (Рис_1 ).

Система запустит процесс обратного преобразования и сообщит об успешном окончании. После завершения декодирования преобразованных областей дисков необходимо загрузиться с диска восстановления.

Этап № 2. Отключение загрузчика Dallas Lock 8.0 и подмена системных файлов

Необходимо вставить компакт-диск для аварийного восстановления Dallas Lock 8.0 в привод и загрузиться с него (предварительно установив в BIOS загрузку с CD). В появившемся меню загрузочного диска необходимо выбрать пункт «Аварийное восстановление» (Рис_2 ).

После загрузки в консоли аварийного восстановления будут предложены команды:

- DLOFF – аварийное отключение Dallas Lock в Windows;

- DLMBROFF – отключение модуля доверенной загрузки Dallas Lock;

- RESTART – перезагрузка;

- HELP – справка.

Если был активирован модуль доверенной загрузки, то командой DLMBROFF его необходимо отключить. После чего система выведет сообщение о том, что в MBR установлен оригинальный загрузчик. Далее необходимо отключить саму систему защиты Dallas Lock 8.0 командой DLOFF. После этого система выведет сообщение о том, что система защиты аварийно отключена. Далее необходимо ввести команду RESTART для перезагрузки компьютера. После перезагрузки система защиты Dallas Lock 8.0 будет отключена.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

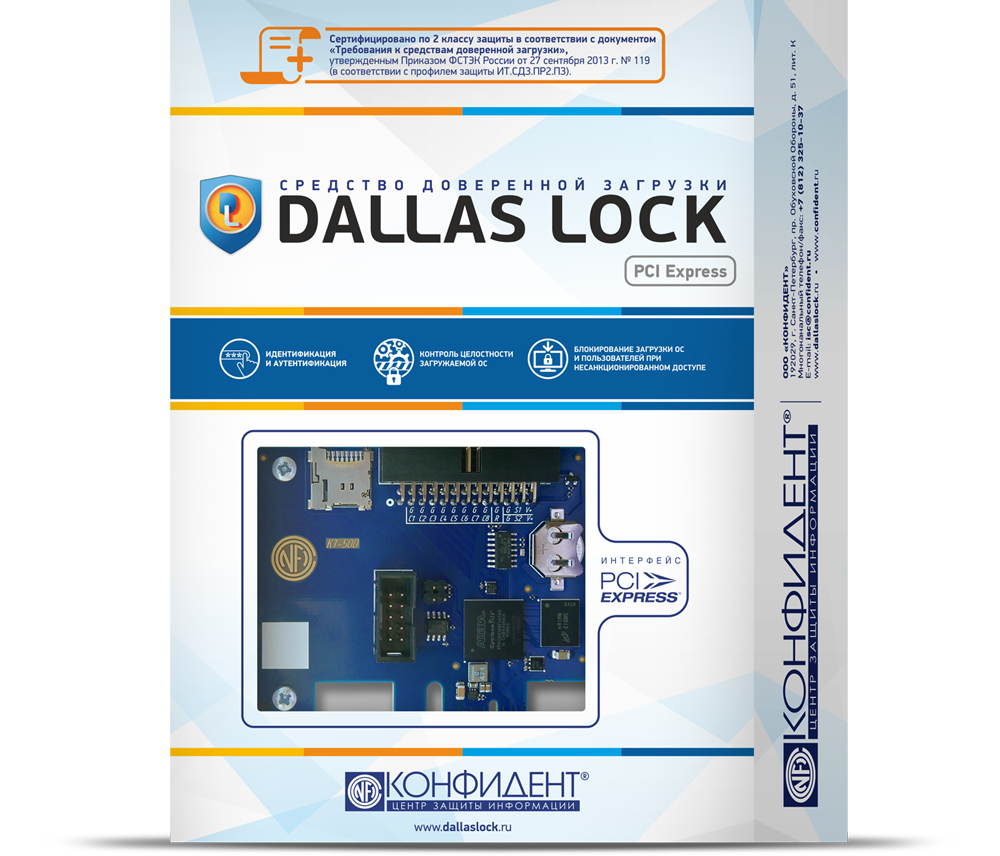

Dallas Lock 8.0-K — система защиты конфиденциальной информации, в процессе её хранения и обработки, от несанкционированного доступа.

Представляет собой программный комплекс средств защиты информации в автоматизированных системах и в информационных системах, осуществляющих обработку персональных данных.

Система защиты Dallas Lock 8.0-K может быть установлена на любые компьютеры, работающие под управлением следующих ОС:

- Windows ХР (SP 3) (32-bit),

- Windows Server 2003 (R2) (32-bit),

- Windows Vista (SP2) (32-bit и 64-bit),

- Windows Server 2008 (SP 2) (32-bit и 64-bit),

- Windows Server 2008 R2 (64-bit),

- Windows 7 (32-bit и 64-bit).

Dallas Lock 8.0-K позволяет в качестве средств опознавания пользователей использовать аппаратные электронные идентификаторы. Поддерживаются USB-флэш-накопители, ключи Touch Memory, смарт-карты eToken и USB-брелоки eToken, ruToken и ruToken ЭЦП.

СЗИ от НСД Dallas Lock 8.0-K обеспечивает:

- Защиту конфиденциальной информации от несанкционированного доступа стационарных и портативных компьютеров как автономных, так и в составе ЛВС, через локальный, сетевой и терминальный входы.

- Дискреционный принцип разграничения доступа к информационным ресурсам в соответствии со списками пользователей и их правами доступа (матрица доступа).

- Аудит действий пользователей – санкционированных и без соответствующих прав; ведение журналов регистрации событий.

- Контроль целостности файловой системы и программно-аппаратной среды.

- Объединение защищенных ПК для централизованного управления механизмами безопасности.

- Приведение АС в соответствие законодательству РФ по защите информации.

СЗИ НСД Dallas Lock 8.0-K является усовершенствованным продуктом и содержит ряд преимуществ по сравнению с предыдущими версиями Dallas Lock, среди которых:

- Поддержка современных ОС, в том числе 64-х битных.

- Отсутствие необходимости активировать систему, что значительно упрощает внедрение. Достаточным является инсталляция системы, которая происходит только по уникальному коду диска.

- Полностью переработанный, инновационный интерфейс.

- Улучшенная работа с доменными пользователями. Реализован механизм регистрации доменных учетных записей пользователей системы с использованием масок, по символу «*». В контексте системы защиты символ «*» имеет значение «все». Таким образом, уже нет необходимости регистрировать каждого отдельного доменного пользователя в системе защиты, что позволяет кардинально упростить внедрение и настройку системы. Так же это избавляет от проблем, связанных с необходимостью синхронизации данной СЗИ и контроллера домена при появлении новых пользователей в домене. При желании можно использовать «классическую схему» работы с пользователями, которая была реализована в Dallas Lock 7.7, когда каждому пользователю домена соответствует своя учетная запись системы защиты.

- Оптимизированный Сервер Безопасности. Механизм синхронизации с клиентской рабочей станцией качественно переработан, что позволяет на порядок ускорить его работу, снизить загрузку сети и увеличить скорость загрузки клиентских рабочих станций.

- Консоль Сервера Безопасности отделена от Сервера Безопасности и может быть запущена на любой другой защищенной рабочей станции, находящейся в той же локальной сети. При этом для связи используется защищенный сетевой протокол, который исключает возможность несанкционированного вмешательства.

- Переработанная модель дискреционного доступа — 5 интуитивно понятных категорий прав для определения доступа к файлам и папкам.

- Расширенный перечень средств аппаратной (двухфакторной) аутентификации. Добавлена возможность использования в качестве аппаратных идентификаторов USB-Flash дисков (флешек) (идентификация осуществляется по уникальному номеру тома).

- В новой версии контроль целостности программно-аппаратной среды проверяется по команде администратора, по расписанию, периодически.

- Отчет по правам и конфигурациям (инвентаризация) имеет более гибкие и удобные настройки. Отчет открывается в отдельном текстовом файле, который можно вывести на печать. Для формирования отчета есть возможность:

- выбрать его тип: по назначенным правам, список пользователей, политики безопасности или и то и другое;

- выбрать параметры необходимых ресурсов: общие папки, глобальные права или конкретный ресурс, указав его размещение (путь);

- и выбрать параметр, определяющий сортировку списков отчета (по ресурсам или пользователям).

- Реализован механизм генерации сложных паролей. Кнопка генератора паролей находится рядом с полями ввода нового пароля и позволяет сгенерировать пароль, отвечающий всем установленным администратором безопасности параметрам сложности пароля.

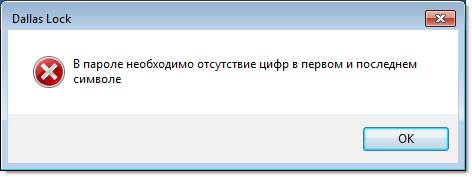

- Кроме традиционных, добавлена новая политика настройки сложности паролей. Это — необходимость отсутствия цифры в первом и последнем символе.

- Качественно переработан механизм сигнализации. Ситуации несанкционированного доступа на клиентских рабочих станциях отслеживаются и сопровождаются сигнализацией на Сервере безопасности. События НСД заносятся в журнал СБ, на самом же компьютере с установленным СБ воспроизводится звуковой сигнал и выводится всплывающее сообщение на панели задач. В системе реализована настройка оповещений о событиях (выбор событий), а также механизм отправки сообщений о событиях НСД на электронную почту.

Возможности в версии Dallas Lock 8.0-K

Система защиты информации от несанкционированного доступа Dallas Lock 8.0-K предоставляет следующие возможности:

- В соответствии со своим назначением, система запрещает посторонним лицам доступ к ресурсам ПК и позволяет разграничивать права зарегистрированных в системе защиты пользователей при работе на компьютере. Разграничения касаются прав доступа к объектам файловой системы, доступ к сети, сменным накопителям, аппаратным ресурсам. Для облегчения администрирования возможно объединение пользователей в группы. Контролируются права доступа для локальных, доменных, сетевых и терминальных пользователей.

- В качестве средства идентификации пользователей служат индивидуальные пароли пользователей и, при необходимости, аппаратные идентификаторы:

- USB-флэш-накопители (флешки);

- электронные ключи Touch Memory (iButton);

- USB-ключи Aladdin eToken Pro/Java;

- смарт-карты Aladdin eToken PRO/SC;

- USB-ключи Rutoken (Рутокен) и Rutoken ЭЦП.

Тем самым в системе реализована двухфакторная аутентификация, присущая системам с повышенной защитой. В тоже время аппаратная идентификация обязательной не является.

Для решения проблемы «простых паролей» система имеет гибкие настройки сложности паролей. Можно задать минимальную длину пароля, необходимость обязательного наличия в пароле цифр, специальных символов, строчных и прописных букв, степень отличия нового пароля от старого и прочее.

Кроме того, в системе имеется механизм генерации паролей, соответствующих всем установленным параметрам сложности.

Одним из основных показателей защищенности системы является наличие дискреционного принципа контроля доступа. Он обеспечивает доступ к защищаемым объектам (дискам, каталогам, файлам) в соответствии со списками пользователей (групп) и их правами доступа (матрица доступа). В соответствии с содержимым списка вычисляются права на доступ к объекту для каждого пользователя (открытие, запись, чтение, удаление, переименование, запуск, копирование и прочие). Причем каждое право может находиться в состоянии «запретить»/«разрешить» на разных уровнях.

Возможно ограничение круга доступных для пользователя объектов файловой системы (дисков, папок и файлов под FAT и NTFS), а также аппаратных устройств. Применяется полностью независимый от ОС механизм определения прав доступа пользователя к ресурсам. Система защиты Dallas Lock анализирует назначенные политики доступа согласно иерархии назначенных параметров на объекты снизу вверх, то есть при попытке пользователя совершить с объектом ФС или программно-аппаратной среды компьютера любую операцию, проверка происходит, начиная с локальных параметров объекта; глобальные параметры проверяются в последнюю очередь. При этом локальные настройки имеют приоритет над глобальными. Приоритеты параметров в системе защиты Dallas Lock 8.0-K следующие:

Источник

Adblock

detector

Главная » Microsoft Word » Обход правил разграничения доступа в средствах защиты от НСД

Отключение Dallas lock 8 через командную строку 2020

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение «ускорить» процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог ~60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из ~40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся — режим командной строки.

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

UPD 08.04.2021 — данная инструкция так же подойдёт и для отключения Далласа при ошибке «Разблокировать компьютер может только вошедший пользователь». Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае — использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

p, blockquote 5,0,1,0,0 —>

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

После установки Dallos Lock не могу авторизоваться — Windows 10 — Ответ 14657117

Здравствуйте! Не появляется окно авторизации при входе на рабочий стол Windows 10 Pro 1903 после установки Dallos Lock 485.12. На сайте ПО заявлено, что Dallos поддерживает данную версию Windows. Переустанавливал — та же беда. Антивируса нет, и Защитник отключен.

Меню пользователя @ Ruslan501

Синий экран после установки Dallas Lock’a

Всем доброго времени суток! Столкнулся с необходимостью установки СЗИ, было предложено установить.

HP Pavilion dr7 после падения включается куллер шумит 4раза пикает и моргают cap lock и num lock(после удара)

Помогите пожалуйста запустить,срочно нужна информация,подключаю к монитору непомагает,но раз 5 он.

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы. .

Acer aspire 5552G-N974G64Mikk Проблема с Caps Lock, Num Lock, Scroll Lock

Вообщем у меня такая же проблемма https://www.cyberforum.ru/notebooks/thread552722.html .

Вывести на экран в символическом виде состояние NUM LOCK, CAPS LOCK и SCROLL LOCK

Помогите решить задачку на турбо си Выводить на экран в символическом виде состояние NUM LOCK.

Работа с клавиатурой (клавиши num lock, caps lock, scroll lock)

определить состояние статуса клавиш » num lock, caps lock,scroll lock » с отображением и их.

Не могу подключиться после установки Oracle 9.2

Помогите разобраться, пожалуйста. Задача: поставить сервер на новую машину. Заодно решено.

После установки 7-ки не могу настроить звук

ПРИВЕТ ВСЕМ! после установки 7-ки не могу настроить звук на компе звуковой платы нет , материнка.

После установки Windows, не могу открыть флешку

Доброго дня всем . Помогите пожалуйста с не большой проблемой в переустановке Виндовс. Суть.

Ошибки, возникающие при входе в систему

Попытка входа пользователя на защищенный компьютер может быть неудачной, к чему приводит ряд событий. При этом на экран могут выводиться сообщения о характере события, или соответствующие сообщения предупреждающего характера.

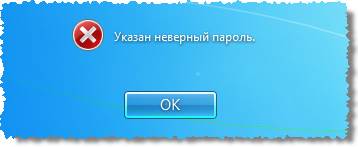

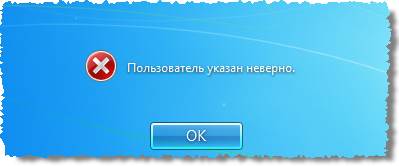

Если введенный пароль неверен, то на экране появится сообщение об ошибке, после чего система предоставит возможность повторно ввести имя и пароль (рис. 8).

Рис. 8. Сообщение системы при вводе неправильного пароля

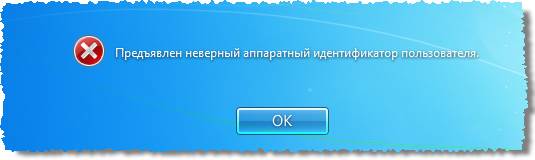

Подобное сообщение появится и при предъявлении неверного аппаратного идентификатора или, когда зарегистрированный за пользователем идентификатор не предъявлен вообще (рис. 9).

Рис. 9. Сообщение системы при неверном идентификаторе

Возможна ситуация, при которой пользователь забыл свой пароль. В этом случае он также должен обратиться к администратору, который имеет право назначить пользователю новый пароль.

Так же при ошибочном вводе данных в поле имени или домена могут возникнуть соответствующие сообщения (рис. 10).

Рис. 10. Ошибка авторизации

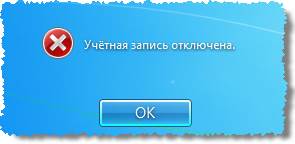

Администратор может отключить учетную запись, тогда при авторизации, система выведет соответствующее предупреждение (рис. 11).

Рис. 11. Сообщение системы при отключенной учетной записи

В такой ситуации необходимо обратиться к администратору системы защиты. При проблеме подключения по локальной сети или других может возникнуть ошибка авторизации доменных пользователей (рис. 12).

Рис. 12. Ошибка при вводе имени домена

В этом случае необходимо обратиться к администратору безопасности.

На этапе загрузки компьютера осуществляется контроль целостности аппаратно-программной среды BIOS, поэтому может быть выведено предупреждение о нарушении данных параметров.

После ввода имени и пароля на этапе загрузки компьютера на экране может появиться предупреждение о том, что нарушен контроль целостности (рис. 13).

Рис. 13. Сообщение системы при входе

При обнаружении нарушения целостности политиками безопасности пользователю может быть запрещен вход в операционную систему (в этом случае система защиты блокирует процесс входа) или разрешить продолжить вход после вывода предупреждающего сообщения. В обоих случаях пользователю следует обратиться к администратору.

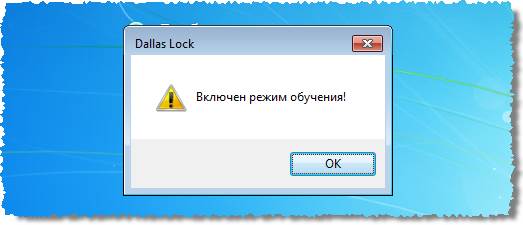

В некоторых случаях администратором безопасности может быть задан особый механизм контроля доступа к информационным ресурсам, так называемый «мягкий» режим контроля доступа. При включенном «мягком» режиме проверяются все права доступа пользователем к ресурсам и программам, сообщения о запрете при попытке произвести запрещенную политиками безопасности операцию заносятся в журнал системы защиты, и в тоже время доступ к запрещенным объектам предоставляется, не смотря на запрет.

При включенном «мягком» режиме при загрузке операционной системы пользователь может увидеть предупреждающее сообщение системы (рис. 14).

Рис. 14. Сообщение системы при загрузке ОС в «мягком режиме»

Подобное сообщение при загрузке операционной системы можно также увидеть, если администратор включил, так называемый «режим обучения» (рис. 15).

Рис. 15. Сообщение системы при включенном режиме обучения

При появлении такого предупреждения следует нажать клавишу «Enter». Вход и работа на рабочей станции в этом случае будут возможны, ошибки никакой не происходит.

Внимание! При всех возникающих проблемных ситуациях следует обращаться к администратору безопасности.