Обновлено: 27.05.2023

Если ваш ресурс находится в интернет-паутине, значит он постоянно находится под угрозой заражения вирусами, поэтому рекомендую ознакомиться с этой темой.

В этой статье мы рассмотрим, где и как можно проверить сайт на вирусы, найти и удалить их, если они содержались на сайте.

Как вирус может попасть на сайт?

- В большинстве случаев вирусы заражают сайты через компьютера, то есть, вирус вначале попадает на ПК веб-мастера, а потом прописывается на его сайтах. Так что, регулярно проверяйте ваш ПК на наличие вирусов.

- Вирус может попасть на сайт через установку неизвестного кода партнерских программ, тизерных реклам и т.д. Прежде, чем устанавливать код партнерских программ, почитайте о них отзывы (говорю из собственного опыта).

- Через скачивание и установку бесплатного шаблона сайта от неизвестного автора.

- Через установку неизвестных скриптов и плагинов, которые могут быть заражены или ссылаться на зараженный сайт.

- Заразить свой сайт можно при заливании зараженных файлов на хостинг.

Чем опасен вирус на сайте, и чем он грозит веб-мастеру?

- Наличие вирусов на сайте может привести к резкому снижению посещаемости.

- Ваш сайт или блог может попасть под фильтр поисковых систем, что повлияет на выдачу вашего сайта.

- Зараженные страницы сайта выпадают, а это значит, что они не будут в выдаче по поисковому запросу.

Но это только цветочки.

4. Вирус может привести к частичной или полной потере данных сайта (база данных, файлы).

Рекомендую в таких случаях всегда иметь резервную копию сайта (бэкап, англ. backup).

Как проверить сайт на вирусы?

- Поисковики Яндекс и Гугл, в результате поиска, выдают информацию об опасности на сайтах с приблизительно таким предупреждением:

«Сайт может угрожать безопасности вашего компьютера или мобильного устройства»или «Этот сайт может нанести вред Вашему компьютеру»

-

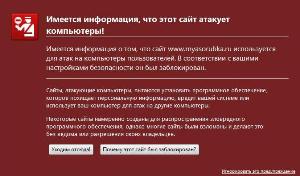

Браузеры Mozilla, Google Chrome могут заблокировать вход на вредоносный сайт с предупреждением об опасности.

Браузер Google Chrome обнаружил вредоносное ПО

Блокировка вредоносного сайта в браузере Mozilla

Касперский блокирует сайт

Как найти и удалить вирусы на сайте?

Если при проверке сайта бесплатными сервисами был обнаружен вирус, то сделайте следующее:

— успокойтесь, не паникуйте, чтобы не наделать еще больших глупостей;

— сделайте полную проверку ПК на наличие вирусов. Дополнительно прогоните на вирусы программой Dr.Web CureIt!. Малейшее подозрение на вирус удалите, даже если это крэк. Во время этого, для полного успокоения, попейте кофейку.

Если на компьютере не обнаружилось вирусов, то переходим к очистке непосредственно сайта:

— удалите все скрипты в файлах, которые вы, возможно, устанавливали на сайте с того момента, как заметили, что он заражен;

— после того, как вы удалите скрипты, проверьте сайт на наличие вирусов бесплатными онлайн-сервисами. Если вирусов не будет обнаружено, значит все ок;

— если удаление скриптов не помогло и онлайн-сервис показывает, что все еще есть заражение, то скачайте все файлы сайта с хостинга по FTP на домашний компьютер. Это нужно для того, чтобы по дате изменения вычислить был ли вирус. Откройте файлы (это можно сделать просто, открыв папку с сохраненными файлами, либо через Total Commander) и обратите внимание на дату изменения. Очень подозрительными будут изменения, дата которых одинаковая, а разница во времени всего лишь в минутах. Смело можно считать, что эти изменения произошли под воздействием вируса, ведь вы сами просто не в силах так быстро делать изменения.

Папка с файлами

Теперь нужно обнаружить все зараженные файлы. Если вы открывали папку с файлами простым обыкновенным способом, то сделайте следующее:

Откройте все зараженные файлы через блокнот или другой текстовый редактор.

— теперь нужно проверить кода этих файлов и найти вирус. Чаще всего он прячется в iframe и javascript.

Вот так примерно будет выглядеть код вируса:

Вирус может ссылаться на незнакомые вам внешние файлы или внешние сайты:

Если вы обнаружили такое же или похожее, как в примере, то удалите этот код в файле, и очищенный файл залейте назад через FTP на хостинг. К сожалению, на удаление кодов у вас уйдет много времени, потому что таким образом нужно очистить каждый зараженный файл.

Ищем зараженные файлы через Total Commander

Зарегистрируйтесь, добавьте сайт и подтвердите права на сайт. После этого вы сможете бесплатно проверить сайт на наличие вредоносного кода (вируса). В конце проверки все подозрительные скрипты и файлы будут отмечены. Если вы будете уверенны, что это вирус, то удалите их.

Рекомендация: обязательно зарегистрируйте ваш сайт в панели Яндекс веб-мастер и Гугл веб-мастер. В случае заражения сайта, вам на почту придет уведомление об этом с подсказками, как устранить заражение.

Что делать после того, как на сайте уничтожались вирусы? В поисковой выдаче посетитель все еще будет видеть пометку, что ваш сайт заражен.

В таком случае в Яндексе нужно немножко подождать, в Google отправьте запрос на антивирусную проверку. Для этого выполните такие действия:

После очистки сайта обязательно добавьте несколько новых статей, чтобы привлечь внимание поисковых систем, они так быстрее снимут пометку о том, что сайт был заражен.

Если вы испробовали вышеописанные способы борьбы с вирусами, но сайт все еще заражен, то предлагаю еще один и наверняка надежный способ: сотрите с лица земли зараженный сайт и отправляйтесь создавать новый .

Если вы заметили, что папки на флешке стали ярлыками

Если подобных папок-ярлыков много или даже все – то вероятно, система заражена вирусом, а его распространителем служит ваша флешка.

Чистим флешку от вирусов

1. Для поиска и удаления подобного вируса рекомендую использовать несколько антивирусов: сначала сделайте полную проверку компьютера, установленным антивирусом. В моем случае это Аваст (см. рис. 2). Просканируйте системный диск C: и съемный носитель, т.е. вставленную флешку.

Если вирусы найдены, то удалите их. Разумеется, с зараженными файлами из системной папки Windows нужно обходиться аккуратно: полечить его сперва или поместит в карантин. Все остальные – можно смело удалять.

Просканируйте этой утилитой системный диск C и флешку. Другие логические диски можно просканировать в другой раз, иначе удаление простого вируса может занять много времени.

3. После того, как систему проанализировали несколько антивирусных программ и возможно что-то было найдено, а может и нет, пора переходить к восстановлению скрытых папок на флешке, а заодно и почистить флешку от вирусов, которые могли не заметить сканеры антивирусов.

Как отобразить скрытые файлы и папки на флешке

Два слова скажу в чем тут дело и почему папки становятся скрытыми и невидимыми, а их место занимают ярлыки.

Потом, вирус создает ярлыки ко всем скрытым файлам и папкам и делает их видимыми, подставляя их вместо оригиналов. Неплохо задумано, правда?

Как только такую зараженную флешку вы вставите в компьютер, откроите ее и кликните по папке-ярлыку, сработает системная команда на запуск вируса из папки RECYCLER , а затем на открытие скрытой папки-оригинала. Если антивирус не среагирует на вирус, ваш компьютер будет заражен и последствия могут быть разные: от кражи паролей и до установки бэкдора для управления вашим компьютером.

Есть несколько вариантов как можно удалить вирус с флешки, а скрытые файлы сделать видимыми:

- С помощью командной строки

- С помощью загрузочного диска Live DVD (или загрузочной флешки)

- С помощью файловых менеджеров (Total Commander, Far и др.)

Лично я использую в работе загрузочный диск и флешку. Но так как этот способ требует наличие специального диска или специальной флешки, которые нужно смонтировать, для простого пользователя — это трудновато.

Поэтому я покажу вам другой более простой способ — с помощью файлового менеджера Total Commander .

Восстановление прежнего вида папок на флешке

2. Установите ее. Даже если у вас уже установлена подобная программа, обновите ее. На рабочем столе появится ее значок (в некоторых случаях аж два).

3. Откройте программу, кликнув по ее значку. В окне программы нажмите на кнопку запуска по нужным номером (1, 2 или 3). Это небольшое неудобство позволяет нам бесплатно пользоваться этой программой.

4. В левом окне программы из выпадающего списка выберите вашу флешку.

5. На первый взгляд с флешкой все в порядке, папки на месте, файлов только нет, но это только так кажется. Если посмотреть внимательно, то можно заметить, что папки – это ярлыки так как у них расширение .Ink, а на самом деле у папок расширения нет.

Откройте раздел Конфигурация — Настройка… В окне настроек выберите раздел Содержимое панелей и правой части поставьте галочки напротив следующих параметров:

- Показывать скрытые файлы

- Показывать системные файлы

Далее кнопка Применить — Ок.

Теперь картина изменилась. У нас отобразились скрытые, системные файлы (при этом они могут быть и не системными, ведь им просто задали такой атрибут).

6. Удалите все папки-ярлыки с расширением Ink . Для этого удерживайте клавишу CTRL , а мышкой выделяйте нужные файлы. Нажмите клавишу DELETE на клавиатуре. Согласитесь на удаление.

Укажите (одноразовый клик по файлу левой кнопкой мыши) на любой файл и выделите все папки и файлы с помощью комбинации клавиш на клавиатуре CTRL+A .

Откройте раздел Файлы — Изменить атрибуты . Снимите все точки напротив значений:

- Архивный

- Только для чтения

- Скрытый

- Системный

И нажмите на кнопку ОК. Теперь файлы на флешке можно просмотреть с помощью простого Проводника.

Вот и все! Вирус будет удален, а файлы благополучно восстановлены.

В завершении этого обзора, заранее хочу вас предупредить, если вы вдруг заметите, что на флешке пропали файлы или, как в данном примере, появились ярлыки вместо папок и файлов, НЕ СПЕШИТЕ ФОРМАТИРОВАТЬ свою флешку! Попробуйте с помощью данного способа вернуть все на свое место.

Читайте также:

- Сколько может держаться температура после прививки пневмококковой инфекции

- Что делать если поймал китайский вирус

- Папиллома на слизистой ростов

- Юнидокс солютаб от вируса папилломы человека

- Подключение коммутируемого соединения вирус

Все современные антивирусы уже давно научились блокировать запуск файлов autorun.inf со съемных носителей и злоумышленникам приходится придумывать новые способы для заражения компьютеров пользователей.

Одним из подобных видов заражения мы сегодня и рассмотрим, а именно: самостоятельно удалим вирус из системы.

Ну что же, теперь перейдем к рассмотрению самого вируса.

Описание вируса

Первые признаки заражения данным вирусом является наличие на съемных носителях, т.е. на флешках, ярлыков для всех папок, которых были на флешке на момент заражения. В свойствах этих ярлыков указан путь к исполняемому файлу самого вируса:

%windir%system32cmd.exe /c «start %cd%RECYCLER1b37f31f.exe &&%windir%explorer.exe %cd%RECYCLER

Ничего не подозревающий пользователь кликает на ярлык, принимая его за обычную папку и тем самым, запускает вирус на исполнение. Одновременно с запуском вируса открывается и требуемая папка и все выглядит вполне обычно, что на самом деле не так.

Итак, сам вирус находится в папке RECYCLER, которая расположена на съемном носителе. Внутри этой папки находятся два файла: 1b37f31f.exe и Desktop.ini. Первый файл – это сам вирус, второй отвечает за отображение значка папки в виде обычной корзины.

Стоит напомнить, что на флешке не должно быть никаких Корзин, то есть папок с названием RECYCLER. Данные папки могут присутствовать только на жестком диске компьютера, но никак не на флешке. Если вы обнаружили данную папку на флешке – это стопроцентно вирус.

При запуске, вирус делает скрытыми все папки на съемном носителе и создает ярлыки с именами папок. Таким нехитрым образом, происходит запуск данного вируса.

Технические данные вируса

Многими антивирусами этот вирус детектируется как троян и хотя прошло много времени с момента создания этого вируса, в сети Интернет очень мало информации по этому вирусу.

Итак, немного технической информации:

Имя файла: 1b37f31f.exe

MD5: ad35b7793d230f5fdeb0b4da259faba1

Размер файла: 246.8 KБ (252731 байт)

Тип файла: Win32 EXE

Версия: 2.0.8.1

Удаление вируса

Для начала, стоит включить отображение скрытых файлов и папок на вашем компьютере. Для этого, откройте Проводник и выберете пункт меню «Сервис», затем «Свойства папки», перед вами отобразится окно «Свойства папки». Перейдите на вкладку «Вид» и поставьте переключатель на пункт «Показывать скрытые файлы и папки», затем, чуть выше, уберите галочку с «Скрывать защищенные системные файлы (рекомендуется)», появится окно предупреждения о том, что защищенные файлы операционной системы будут отображаться «Проводником». Нажмите на кнопку «Да», затем в окне «Свойства папки» нажмите кнопку «Применить» и «Ok».

После этого, помимо ярлыков вы увидите те самые папки, которые скрыл вирус.

Теперь, когда стали доступны скрытые файлы и папки, удалите с флешки папку RECYCLER, вместе со всем ее содержимым. После чего, удалите все ярлыки, созданные вирусом.

Один важный момент: на всех разделах вашего жесткого диска также следует удалить папки RECYCLER, так как зачастую в этих папках остается рабочая копия данного вируса.

Устранение последствий вируса

Когда вы удалили папку RECYCLER и созданные им ярлыки, вам потребуется вернуть атрибуты для скрытых папок, которые присвоил им вирус. Тут кроется одна хитрость: через программу Проводник не удастся убрать атрибут «Скрытый» для скрытых вирусом папок. Все дело в том, что помимо атрибута «Скрытый», вирус присвоил еще один атрибут: — «Системный». Именно поэтому, Проводник не позволит убрать атрибут Скрытый» для требуемой папки.

Однако все эти атрибуты легко убираются любым файловым менеджером, например Total Commander или Double Commander.

В Total Commander атрибуты убираются следующим образом:

1. Откройте Total Commander (предварительно включив в Total Commander отображение системных файлов) и откройте в одной из панелей Total Commander корень вашей флешки;

2. Выберите меню «Файлы», а затем «Изменить атрибуты…»;

3. В открывшемся окне, уберите флажки напротив Архивный, Только для чтения, Скрытый и Системный, и после этого нажмите на кнопку «OK».

В программе Double Commander атрибуты убираются подобным образом:

1. Откройте Double Commander (предварительно включив в Double Commander отображение системных файлов) и откройте в одной из панелей Double Commander корень вашей флешки;

2. Выберите меню «Файлы», а затем «Изменить атрибуты»;

3. В открывшемся окне, уберите флажки напротив Архивный, Только для чтения, Скрытый и Системный, и после этого нажмите на кнопку «OK».

После этого, скрытые вирусом папки перестанут быть таковыми.

Альтернативный способ

Существует и другой способ снятия атрибутов, присвоенных папкам, рассматриваемым нами вирусом. Этот альтернативный способ заключается в запуске всего лишь одной команды «attrib», которая позволяет присваивать либо снимать атрибуты файлов и папок.

Сейчас мы не будем рассматривать весь синтаксис данной команды, так как это тема отдельной статьи – мы только создадим один простенький сценарий, точнее bat-файл со следующим содержимым:

attrib -S -H /D /S

Наберите или скопируйте эту строчку в Блокнот и сохраните под любым именем, но с расширением .bat. Стоит отметить, что сохранять этот файл надо на флешке, на которой требуется убрать атрибуты «Скрытый» и «Системный». Имя файла может быть примерно таким «NoHidden.bat», но обязательно с расширением .bat.

Убедитесь, что созданный вами файл находится в корне вашей флешки, после чего запустите его. После запуска нашего файла «NoHidden.bat», папки вновь станут видимыми.

Вывод

Вот такими нехитрыми манипуляциями мы удалили назойливый вирус не только на съемном носителе, но и на флешке. Помимо этого, мы узнали как можно снимать атрибуты «Скрытый» и «Системный» у папок.

2014-04-02 18:53

Понравился сайт? Расскажи о нем друзьям:

Comments to Notes: 6

ERROR_RECORD

Огромную популярность нынче получили Flash накопители информации или, как их называют в простонародье, флешки. Данным обстоятельством поспешили воспользоваться вирусописатели. Простота записи на флешку позволила с легкостью переноситься современным вирусам с компьютера на компьютер. Самое смешное, что не каждая антивирусная программа определяет в зловредных файлах вирус, этот факт несомненно огорчает нас с вами, простых пользователей. В этой короткой статье я попытаюсь описать принцип перемещения вирусов с компьютера на компьютер путем применения флеш накопителей, а также дам пару советов по борьбе с вредоносными программами. Следует заметить, что данная статья впервые была опубликована на другом сайте и с тех пор получила развитие, то есть время от времени мне приходится ее дополнять. На этот раз статья обзавелась небольшим дополнением, где затронута программа Autoruns, основная задача которой — работа с автозапуском программ под операционную систему Windows.

Принцип действия вышеописанных вирусов одинаковый. Вирус прописан на диске в виде нескольких отдельных файлов. Один из которых носит название autorun.inf, главная задача которого указывать путь к исполняемому файлу на диске. Чтобы было немножко понятнее – приведу пример.

Допустим у нас есть диск С. На котором есть два файла: autorun.inf и autorun.exe. Если мы откроем первый файл с помощью стандартной программы Блокнот, то сможем прочитать примерно следующий текст:

[autorun]

OPEN=AUTORUN.EXE

ICON=icon.ICO

Что сие означает? А означает следующее: при открытии диска С автоматически должен запуститься файл autorun.exe, который предположительно является вирусом. Фактически для уничтожения которого достаточно удалить эти два файла. Однако не все так просто.

Проблема заключается в том, что файлы вируса носят статус скрытых или системных. То есть при просмотре в стандартном Проводнике Windows они не видимы. Возможно, многие знают, что в операционной системе Windows существует возможность отображения скрытых и системных файлов. Однако после первого запуска вируса, такая возможность становится, как правило, недоступной.

Что же делать в таких случаях? Как удалить ненавистный вирус? Один из вариантов – это установить антивирусное программное обеспечение и засесть у компьютера в надежде на решение проблемы. Как показывает опыт, данный метод не дает стопроцентной гарантии уничтожения вредоносных программ. Например, я буквально недавно наблюдал, как знаменитый Антивирус Касперского просто не заметил ничего подозрительного на диске, при всем при том, что была твердая уверенность – вирус находится на флешке.

Кстати говоря, флешки не единственное место обитания подобных программ. Данные вирусы обязательно поселяются на жестком диске компьютера. И успешно запускаются при входе на ваш любимый диск С.

Борьбу с вирусами мы начнем с выяснения следующего: а существует ли вирус на нашем компьютере или он лишь плод нашего воображения.

Узнать есть ли нечто подозрительное на флешке или жестком диске компьютера очень просто. Если мы хотим определить, например, наличие вируса на диске С, то открываем Мой Компьютер, наводим курсор мышки на диск С и щелкаем правой кнопкой. Откроется контекстное меню. Если первым сверху будет красоваться пункт «Открыть», то можете облегченно вздохнуть. Однако если там находится нечто вроде «Автозапуск» (это не касается тех случаев, когда на флешке находится вполне легальный дистрибутив с автозапуском), «Auto» или вообще какая-то абракадабра, рекомендую сосредоточиться, потому что с этого момента мы объявляем войну вирусам.

Проблема появления вышеописанных вирусов заключается в том, что при поселении их на жестком диске компьютера становится невозможным открытие локальных дисков и флеш накопителя простым двойным щелчком. Данное обстоятельство весьма действует на нервы и вводит многих начинающих пользователей в состояние паники.

Начнем с удаления файлов вируса. Один из способов – это применения одного из файловых менеджеров. В связи с тем, что я с некоторых пор являюсь поклонником программы Total Commander, предлагаю использовать именно ее. В настоящий момент я использую Total Commander Ultra Prime, однако все ниженаписанное будет применимо и к другим версиям этого замечательного файлового менеджера.

Панель инструментов Total Comander содержит кнопку, которая позволяет включатьотключать

просмотр скрытых и системных файлов

По умолчанию Total Commander также как и стандартный проводник Windows будет слеп в отношении вирусов, однако достаточно включить отображение скрытых и системных файлов, чтобы увидеть: на диске С или флешке удобно расположился файлик autorun.inf. Прежде чем удалять давайте откроем его с помощью программы блокнот. Мы видим примерно следующее:

[autorun]

OPEN=AUTORUN.EXE

ICON=icon.ICO

То есть autorun.inf сообщает нам, что истинным корнем зла является AUTORUN.EXE. Теперь без колебаний можно уничтожить и autorun.inf и autorun.exe. Кстати, на месте autorun.exe может стоять совершенно другой файл. Например, setup.exe.

Случается такое, что при удалении этих двух файлов, они через какое-то время волшебным образом появляются опять на диске. Это говорит о том, что вирус работает и следит за состоянием диска. В таком случае попробуем выключить все подозрительные процессы в оперативной памяти компьютера.

Делается это просто. Одновременно нажимаем CTRL+ALT+DELETE на клавиатуре, благодаря чему откроется Диспетчер Задач Windows. Переходим на вкладку Процессы. Начинаем отключение для начала с процессов, которые запускаются от вашего имени. Об этом сообщит колонка под названием «Имя пользователя». Если значение в ней не равно «System», будьте уверенны – данный процесс работает от вашего имени.

Чтобы отключить, нажимаем кнопку в нижней части окна «Завершить процесс».

Если файлы autorun.inf и autorun.exe перестали таинственно возникать на вашем диске, значит, вы наконец-то добрались до нужного процесса, который собственно и является вирусом и уничтожили его из оперативной памяти компьютера.

Бывают случаи когда под рукой не оказывается файлового менеджера и на первый взгляд удалить злосчастные вирусные файлы не представляется возможным. Что же делать в такой ситуации?

А в данную незадачку мы решим с помощью функции поиска стандартного проводника. Дело в том, что в поиск в Windows позволяет искать не только обычные файлы, но и скрытые и системные.

Откроем любую папку и верхней части окна нажимаем на кнопку Поиск. В левой части экрана появится окно, где мы выбираем в качестве объекта поиска Файлы и Папки. Теперь опускаем глаза ниже и щелкаем по пункту Дополнительные параметры. И там ставим флажок напротив «Поиск в скрытых файлах и папках». Ну и наконец в текстовое поле мы введем autorun.inf.

Далее остается подождать пока компьютер не отыщет желанный файл. По окончании поиска нам останется только открыть файл autorun.inf и руководствуясь его содержимым найти собственно файл вируса. Сделать это можно точно также, с помощью стандартного поиска.

Последним этапом нашей борьбы с вирусом станет работа с автозагрузкой. Если ваша операционная система расположена на диске С, то можно открыть следующую утилиту C:WINDOWSpchealthhelpctrbinariesmsconfig.exe Для диска D и прочих путь соответственно изменится.

Там переходим на вкладку автозагрузка и снимаем флажки с подозрительных файлов. А лучший вариант – снять все флажки. Я редко встречал программы, для которых существует необходимость в автозапуске с операционной системой.

После вышеуказанной операции необходимо будет перезагрузить компьютер.

Программа Autoruns

Нередко возможностей встроенной в Windows утилиты MsConfig оказывается мало. Она не позволяет удалить из автозагрузки многие скрытые процессы, в результате чего наш вирус самым замечательным образом запускается при старте системы. Чтобы раз и навсегда решить проблему автозапуска программ, мы обратимся к программе autoruns, скачать Autoruns можно с нашего сайта.

Особенностью программы является то, что она не требует инсталляции, что превращает ее в прекрасный инструмент по борьбе с вредоносными программами. После скачивания архива с программой, мы распаковываем autoruns в любую папку, заходим в каталог с программой и запускаем файл autoruns.exe.

После запуска программы нам откроется огромный список из запускаемых в системе программ, различных библиотек и прочих компонентов. Можно конечно потратить годик другой на изучение того, что запускается у нас в системе и выяснить, наконец: что же запускается при старте нашей операционной системы. Однако мы пойдем более простым путем. Мы доверимся своей интуиции и логике.

Но прежде давайте вкратце рассмотрим программу autoruns, что же она из себя представляет. В верхней части находится главное меню, ниже расположены вкладки с непонятными названиями на английском языке. На самом деле переключение на каждую из этих вкладок откроем нам определенный раздел автозагрузки.

Так, в частности, переключение на вкладку «Services» откроет нам список запускаемых в Windows служб (небольших программ, каждая из которых отвечает за определенную функцию в системе). Переключение на вкладку «Everything» откроет нам полный список всех программ, библиотек и прочих компонентов которые автоматически запускаются при запуске операционной системы Windows.

Список программы выводится в виде таблицы, где каждый столбец имеет свое название.

Autorun Entry – это, собственно, название программы или процесса, которые запускаются при запуске системы. Название нам может сказать многое. Очень большой процент вирусов носит неблагозвучные имена. Если вы в списке программ увидели нечто вроде klfdghri.exe есть смысл такое чудо снять из автозапуска.

Description – краткое описание программы, как правило здесь написано для каких целей служит данная программа.

Publisher – автор данной программы. Эта информация нередко оказывается полезной при поиске вредоносных программ. Как выясняется, многие авторы вирусов обладают своеобразным желанием прославиться, поэтому здесь может вполне оказаться псевдоним вирусописателя.

Image Path – путь на жестком диске вашего компьютера к соответствующей программе. Это также немаловажная строчка. Например если путь к найденной вами программе выглядит так: «C:Documents and SettingsadminLocal SettingsTemp», то есть смысл задуматься о том, а полезна ли для системы программа, если она запускается из временной папки, где обычно хранится разного рода программный мусор? При тщательном просмотре нередко в данном столбце напротив название программы можно увидеть надпись «File not found», что в переводе на русский будет означать как «Файл не найден». В таких случаях также есть смысл снять программу с автозагрузки.

Сводная информация о конкретном объекте выдается при выделении программы в нижней части Autoruns (обведено красным цветом)

Чтобы снять программу с автозагрузки достаточно снять флажок напротив ее названия. Здесь хочется дать совет: будьте осторожны – записывайте все свои действия. Неумелые действия пользователя могут оказаться страшнее любого вируса.

Не работает интернет.

Третий случай за неделю – не работает интернет. Господа и дамы, друзья, нельзя же так! Необходимо очень внимательно и бережно относиться к своему компьютеру, и тем более к сайтам, которые вы посещаете. Любой фильм, песня, картинка по определению не может иметь расширение название-песни.exe! EXE – это исполняемый файл, а так как почти у всех пользователей работающих на своем компьютере, права, и полномочия Администратора системы, то запущенный вами файл, запускается с этими правами. И вирус устанавливает себя, с вашего «благословения». Другой вопрос в том, что вы не видите расширение скаченного вами файла, да и вообще всех файлов в системе, а всё от того что хозяева Windows — Microsoft, из каких-то «добрых» соображений, взяли и по умолчанию скрыли их от вас. Всё – интернет не работает, либо вы имеете баннер, на весь экран, с предложением послать деньги, какому-то дяде, чтобы компьютер разблокировался. Как найти вирус, далее я вернусь к этому вопросу, а также о скрытых расширениях файлов.

Расширения файла – три буквы в конце названия, после точки. Например блокнот windows — notepad.exe, встроенный в Windows графический редактор — mspaint.exe, или мультфильм “Маша и медведь.avi”, песня А.Б. Пугачёвой – Айсберг.mp3. Я предлагаю всё это сделать видимым. Для этого в панели управления, доступ к панели можно получить через Кнопку — Пуск (Start) -> Панель Управления.

И далее -> Свойство папки -> вкладка Вид -> Снять галку – “Скрывать расширения для зарегистрированных типов файлов “, применить. После такой операции вы будете видеть всё, что запускаете.

Теперь вернёмся к вопросу – о не работающем интернет. Все три случая – как под копирку. В квартиру приходит кабель от провайдера, вставлен в Wi-Fi роутер. Роутер раздаёт интернет через DHCP (DHCP — программа в роутере присваивающая вашим железякам номера, чтобы помнить как к ним обращаться), вайфаем и кабелем (патчкордом) по квартире.

На одном из ноутбуков интернет не работает, хотя в наладоннике и в стационарном компьютере интернет есть. На том ноутбуке где сайты не открываются, значок в нижнем правом углу говорит, что всё нормально — интернет подключен. Но как я уже сказал на деле его нет.

Напишу алгоритм поиска неисправности:

1. Запускаем консоль ( Кнопка Пуск -> Выполнить -> cmd.exe ). В консоле пишем ping ya.ru. Если видим что-то типа такого.

Значит что-то с вашим Браузером (Explorer, Opera, Mozilla, GoogleHrome) не всё ладно. Ищем новый дистрибутив и устанавливаем его заново.

Если видим такую картину.

Это действительно говорит о том что пинги не проходят – да интернета явно нет.(можно воспользоваться командой Windows «tracert», чтобы понять где что теряется)

2. Отключаем Windows Брэндмауэр (Firewall), пробуем интернет.

3. Отключаем Антивирус, а лучше удаляем. пробуем интернет. Ставим другой, пробуем.

4. Пробуем подключить ноутбук к роутеру через кабель (пачкорд).

Если интернет ping проходит, значит проблемы с WiFi. Пытаемся перезапустить роутер. Если после перезапуска интернет через Wi-Fi снова не работает, пытаемся разобраться с модулем Wi-Fi в ноутбуке Для этого надо включить, отключить Wi-Fi, стереть все имеющиеся подключения в Свойствах Сетевого Адаптера -> Беспроводные сети.

Переустановить драйвера

(Старые удалить, предварительно скачав новые, у производителя модуля).

Если после проделанных манипуляций интернет работает у всех кроме вас.

5. Начинать борьбу с вирусами:

6. Для начала посмотреть что грузится с системой, т.е. Автозагрузка.

Запустить через кн. Пуск -> Выполнить -> ввести команду – msconfig -> вкладка Автозагрузка.

Отключаем всё лишнее, если не знаете что, для чего, сверяемся с Internet Google Search.

Если после отключения и перезагрузки интернета нет, делаем следующее.

7. Добавляем нового пользователя в систему, и даём права Администратора, перезагружаем систему, и пробуем войти новым пользователем, если интернет работает, значит профиль вашего старого пользователя испорчен или заражен вирусом. (Далее боремся с найденной проблемой)

8. Дальнейшее, сложнее, — Воспользуйтесь услугами профи.

Идём в свойства папок, через панель управления, и снимаем галки – Скрывать системные файлы и папки, Скрывать Расширения для системных файлов, выбираем – Показывать скрытые папки и файлы.

Идём чистить профили пользователей. — Default User, All Users, и пользовательские папки. Ищем лишнее. Очистить папки Temp, Проверить папки автозагрузки. ( я знаю чего там быть не должно), вам Internet в помощь.

9. Дальнейшее, сложнее, — Воспользуйтесь услугами профи.

Проверяем Системный реестр — Запустить через кн. Пуск -> Выполнить -> ввести команду – regedit. Запустится редактор Реестра.

Обязательно проверить две ветки:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

В них не должно быть ничего лишнего. В помощь Google-Serach

10. Очистить «Temp» папки в C:Documents and SettingsAll UsersApplication DataTEMP, C:Documents and SettingsDefault UserLocal SettingsTemp, C:WindowsTemp, и т.п. – оттуда можно удалить всё. То что системе необходимо, не удалиться.

11. Через Total Commander проверить папки C:RECYCLER

12. Проверяем на вирусы. Как найти вирус — для начала смотрим в ручную C:WINDOWSSYSTEM32 на предмет не понятных файлов – csrcs.exe, aadrive32.exe или 22CC6C32.exe и пр.. Запускаем Антивирус на полную проверку системы. ( файлы в настройках сказать не удалять, а перемещать в карантин).

На этом этапе в двух случаях интернет через вайфай заработал. В третьем случае я загрузил систему с флэшки с WinPE_uVS _recSys, и нашёл не достающие.

13. WinPE_uVS _recSys или Win7PE_uVS – вам в помощь. Для сложных случаев.

Содержание

- Шаг № 1: Настройка отображения данных в Windows

- Шаг № 2: Удаление вирусов с внешнего накопителя

- Шаг № 3: Восстановление материалов на внешнем накопителе

- Вариант № 1: Отладка через командную строку.

- Вариант № 2: Настройка через Total Commander

- Вариант № 3: Восстановление специальными утилитами

- Вариант № 4: Использование лечащего файла

Шаг № 1: Настройка отображения данных в Windows

Прежде чем восстановить после вирусной атаки данные на внешнем накопителе, может потребоваться установить новые параметры отображения скрытых папок и файлов на компьютере. В этом случае для начала нужно зайти в меню «Пуск», открыть раздел «Панель управления» и выбрать в нем «Параметры папок». После этого в появившемся окошке кликнуть вкладку «Вид», найти в контекстном меню параметры для скрытых каталогов и файлов и установить флажок напротив пункта «Показывать…». Далее снять галочку напротив строчки «Скрывать защищенные…» и щелкнуть мышкой кнопку «Применить»:

Завершив включение отображения скрытых папок и файлов, можно смело двигаться дальше.

Шаг № 2: Удаление вирусов с внешнего накопителя

После того как Windows окажется настроен для работы, нужно поработать над тем, как удалить вирус с флешки. В этом случае вылечить внешний накопитель от autorun можно при помощи любого установленного на компьютере антивируса. Это может быть:

- Avira;

- Norton Antivirus;

- NOD32;

- Антивирус Касперского;

- Dr.Web;

- Avast;

- Панда Антивирус и пр.

Базы сигнатур у этих программ сегодня практически одинаковые, поэтому каждой из них можно доверить распознать и удалить трояны, autorun и прочие вирусы на флешке. При этом процедура работы с этими антивирусами стандартна. Все, что потребуется – это установить на ПК антивирусную программу, настроить в ней автоматическую проверку внешних накопителей и уже после подключения флешки дождаться удаления с нее всех вирусов.

Также вылечить USB-носитель можно также с помощью специальных утилит. Например, убрать с флешки вирусы могут помочь такие программки со встроенным антивирусом, как AVZ, Virus Removal Tool от Лаборатории Касперского или Dr.Web CureIt:

При этом качественную защиту флешки от autorun обеспечат Antiautorun, FlashControl, Зоркий Глаз, Trustport USB Antivirus. Последний антивирус, в частности, распаковывается на USB-носитель, что позволяет использовать для обеспечения безопасности при подключении к другим компьютерам:

Просканировать и вылечить внешний накопитель от вирусов можно и через интернет. В этом случае поиск autorun и прочих вирусов на флешке помогут выполнить такие онлайн-антивирусы, как Online Scanner от ESET, Security Scan от Kaspersky, Panda ActiveScan.

Вместе с тем если доступ к интернету органичен, внешний накопитель можно попытаться почистить и вручную. Для этого придется отыскать и удалить с флешки все ярлыки с разрешением (.lnk), неизвестные файлы в формате (.exe), autorun.inf и RECYCLER:

Шаг № 3: Восстановление материалов на внешнем накопителе

Подлечив флешку антивирусом или очистив его вручную от autorun, можно смело приступать к восстановлению скрытых на ней данных. В этом случае получить вместо ярлыков полноценные папки с «утерянной» информацией можно несколькими способами.

Вариант № 1: Отладка через командную строку.

Для того чтобы восстановить на внешнем накопителе данные, переходим в меню «Пуск», вбиваем в поисковую панель запрос cmd и нажимаем Enter. После этого в открывшуюся командную строку вводим значение cd /d A: (А – обозначение буквы нашей флешки), жмем Enter и выполняем либо команду dir /x /ad, а затем ren E2E2~1 NEWF, либо только команду attrib -s -h /d /s:

В любом случае в результате таких действий атрибуты для скрытых папок аннулируются, преобразовав в итоге ярлыки в действующие каталоги с данными.

Вариант № 2: Настройка через Total Commander

Одна из причин установить на своем компьютере Total Commander – это возможность получить с помощью этого файлового редактора «утерянные» каталоги с файлами вместо пустых ярлыков. Так, для того чтобы восстановить данные на флешке, нажимаем в программке кнопку «Скрытые элементы», а затем открываем накопитель, который требуется привести в норму. Далее находим папку с красным восклицательным знаком, клацаем по ней правой кнопочкой мыши и выбираем вариант «Свойства» в появившемся контекстном меню:

Теперь в разделе «Атрибуты» снимаем галочку с пункта «Скрытый», жмем «Применить» и подтверждаем применение действия для всех внутренних файлов и папок:

В итоге вместо пустых ярлычков на флешке получаем потерянные нами каталоги. При этом несложно заметить, что исходя из этих функций, Total Commander можно использовать и для поиска скрытых вирусов, например, RECYCLER или autorun, заменяя таким образом антивирус.

Вариант № 3: Восстановление специальными утилитами

Для возобновления данных на флеш-накопителе вместо Total Commander можно установить на ноутбуке одну из утилит-реаниматоров, например, USB Hidden Recovery / Folder Fix, LimFlashFix. Так, в первых двух программках достаточно выбрать флешку, которая нуждается в «реанимации», а затем запустить восстановление, нажав соответствующую клавишу:

Практически также просто исправить обнаружение скрытых материалов на накопителе и через утилиту LimFlashFix. Процесс выполнения этой задачи с ее помощью будет выглядеть так:

Вариант № 4: Использование лечащего файла

После проверки флешки антивирусом и удаления autorun и прочих вирусов для восстановления скрытых документов можно воспользоваться лечащим bat-файлом, который содержит набор кодов для настройки параметров отображения скрытых каталогов:

Его можно либо скачать здесь, либо создать вручную, сохранив указанный перечень команд в текстовом документе, а затем изменив его формат с (.txt) на (.bat). Так или иначе, чтобы способ заработал, необходимо переместить bat-файл на флешку.