Техническая оптимизация — основа основ в продвижении сайта. Если у вашего ресурса есть проблемы с безопасностью и защитой данных, вам будет очень сложно двигаться в ТОП выдачи.

Ранее мы писали о базовых правилах безопасности сайта и важности перехода на HTTPS. В этой статье мы расскажем о настройке SSL-/TLS-сертификата и типичных ошибках, которые могут навредить сайту.

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — стандартизированная технология шифрования, которая защищает передаваемые сайтом и сайту данные. Она напрямую связана с HTTPS (Hypertext Transfer Protocol Secure): если сайт использует HTTPS-подключение, это значит, что данные передаются по протоколу SSL или TLS.

SSL была представлена в 1995 году и обновлена до TLS в 1999-м — технология видоизменялась, реагируя на новые уязвимости. Протоколы постоянно обновляются и большинство их предыдущих версий считаются устаревшими. Важно следить за обновлениями и использовать самую актуальную версию SSL/TLS.

Как SSL/TLS влияет на продвижение

Для Google безопасность всегда среди главных приоритетов: поисковик учитывает наличие HTTPS при ранжировании с 2014 года и постоянно обновляет требования к SSL-/TLS-сертификатам.

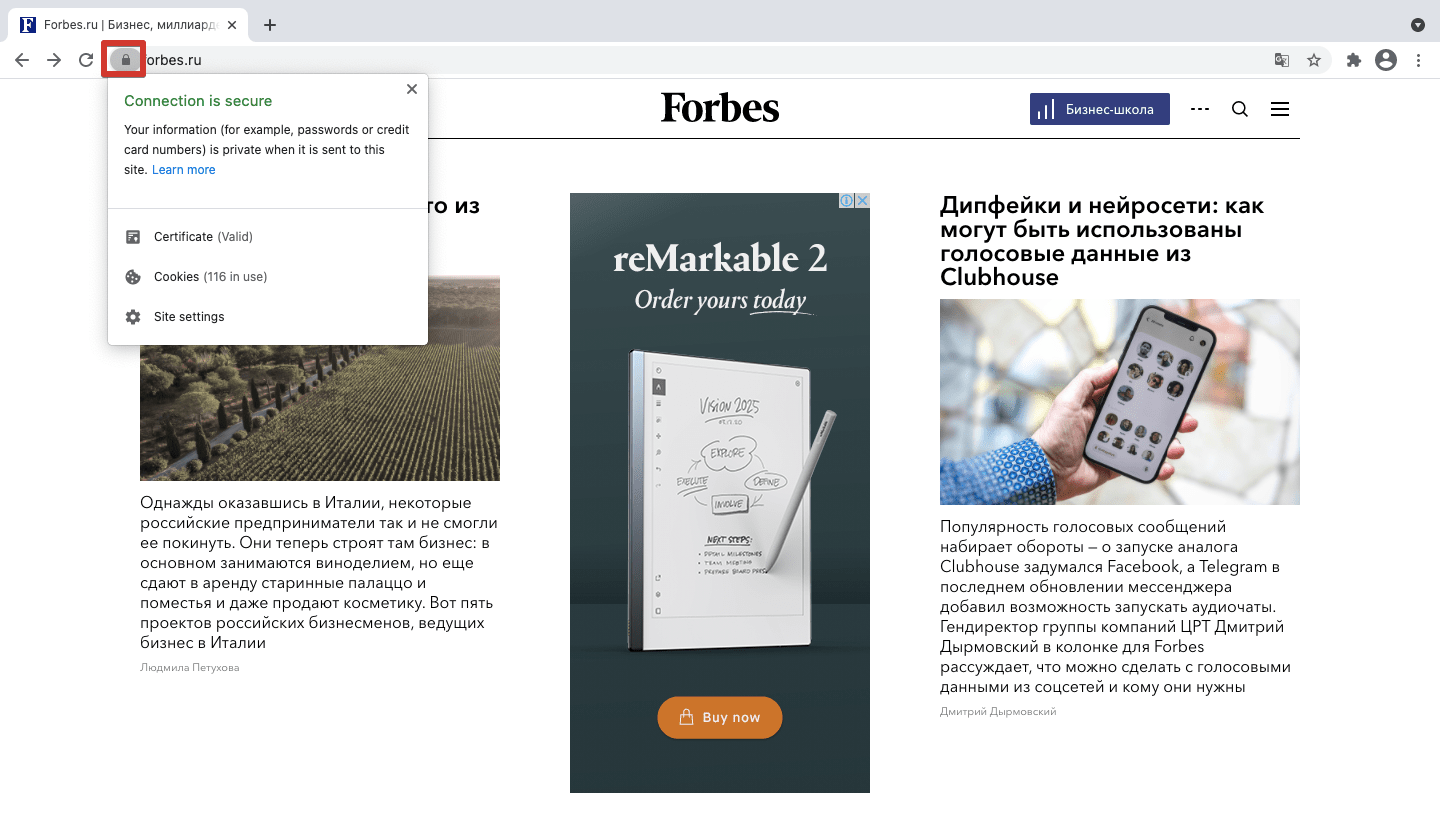

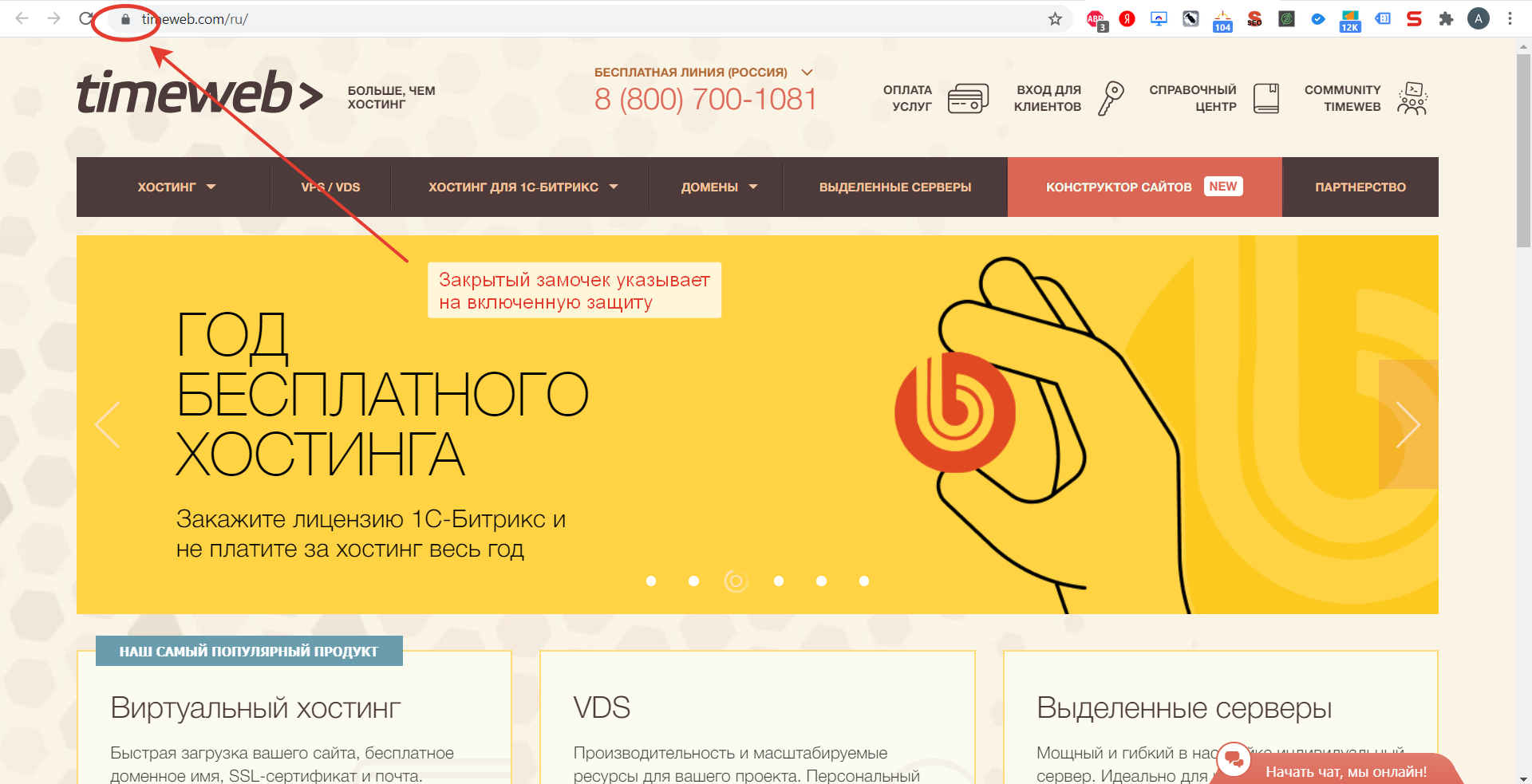

Большинство браузеров маркируют незащищенные страницы — проверить безопасность соединения можно по значку замка в адресной строке. Safari показывает этот значок, только если сайт использует адекватное шифрование; Firefox показывает перечеркнутый замок при недостаточном уровне защиты на сайтах, которые используют пользовательские данные; Chrome показывает красный треугольник при проблемах с безопасностью и значок замка при безопасном соединении.

Хоть преимущества технологии SSL/TLS довольно очевидны, многие сайты до сих пор не перешли на HTTPS или же используют недостаточно надежные версии протоколов. Статистика 2019 года говорит о том, что 20% крупнейших сайтов в мире не используют безопасный протокол, а по данным на начало 2020 года, только 18% доменных имен в зоне .ru используют узлы HTTPS.

Многие владельцы сайтов не хотят заморачиваться с покупкой и обновлением SSL-/TLS-сертификата или считают, что он им не нужен, если ресурс не собирает пользовательские данные. Но в современных реалиях ваш сайт будет попросту терять клиентов и позиции в поиске, если вы не перейдете на HTTPS и не будете следить за актуальностью шифрования. Для вашего удобства существует множество инструментов для настройки и мониторинга SSL-/TLS-сертификатов, в том числе бесплатные, как Let’s Encrypt.

Как исправлять типичные ошибки SSL/TLS

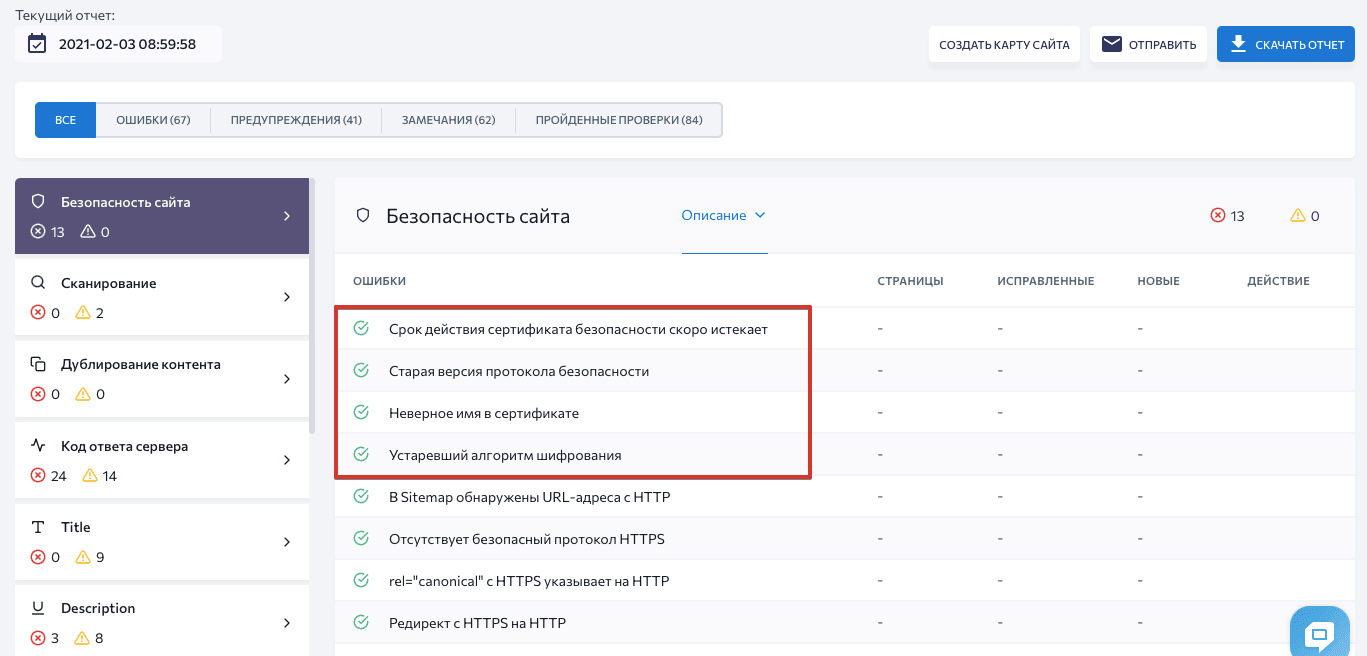

Если у вас уже есть SSL-/TLS-сертификат, он требует регулярного обновления и мониторинга. Чтобы избежать ошибок, проверяйте свой сайт на наличие проблем с SSL/TLS. Вы можете быстро обнаружить возможные ошибки с помощью «Аудита сайта» SE Ranking — для этого перейдите в раздел «Отчет об ошибках» и секцию «Безопасность сайта»:

Давайте рассмотрим 4 частые ошибки SSL-/TLS-сертификатов и объясним, как их исправить.

1. Недействительный сертификат

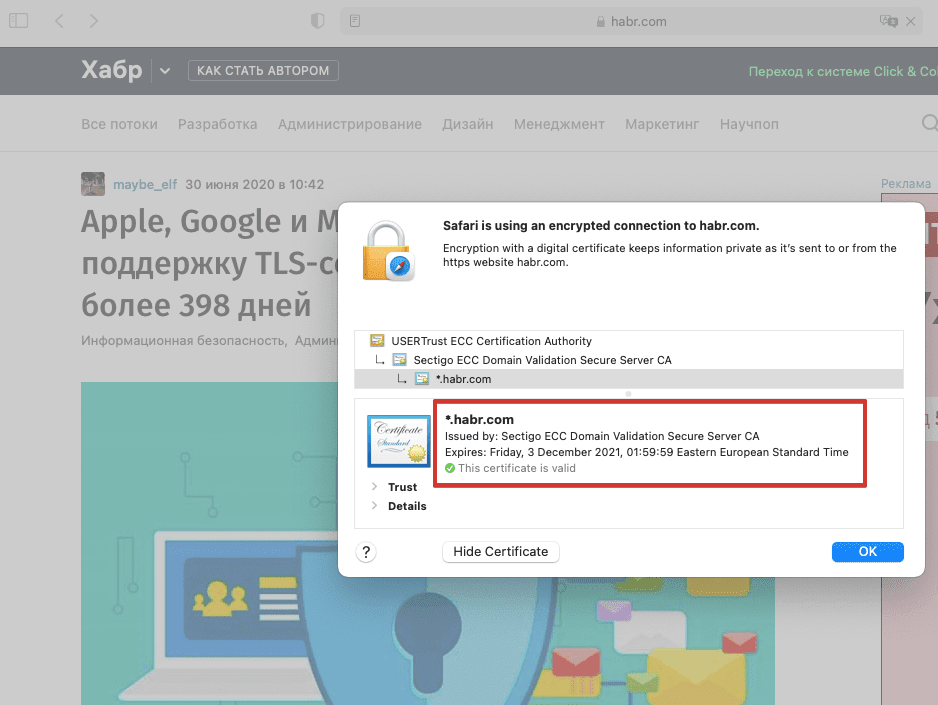

У сертификата безопасности есть определенный срок действия. Он постоянно уменьшался: до 5 лет в 2011-м, до 3 лет в 2015-м, до 2 лет в 2018-м. Сейчас сертификаты действительны только 398 дней (13 месяцев) — с 2020 года Safari, Chrome и Mozilla прекратили поддержку сертификатов с большим сроком действия.

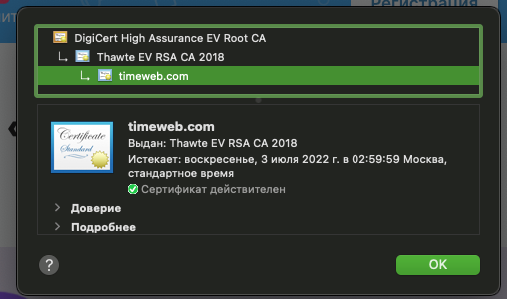

Информация о дате истечения действия сертификата доступна в браузере:

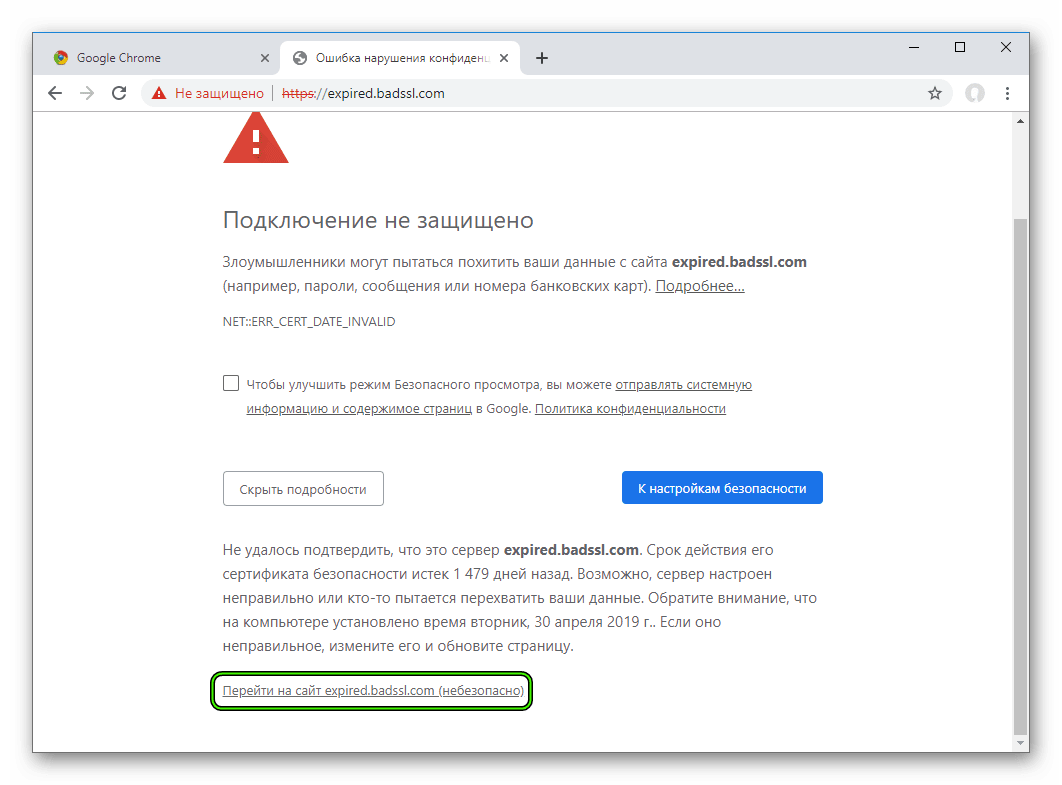

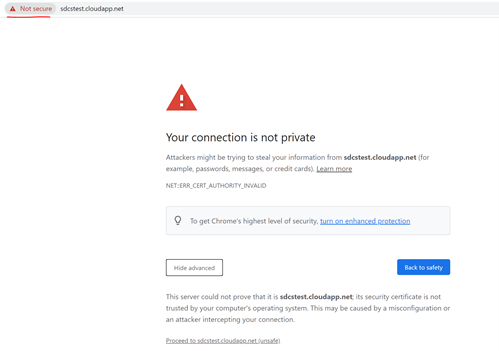

Что же происходит, если SSL-/TLS-сертификат устаревает? Сайт становится недоступен — пользователи увидят сообщение о небезопасности в браузере. Результат — существенные потери трафика и, соответственно, прибыли.

Поэтому стоит знать дату истечения действия сертификата и вовремя его обновлять. Помогут вам в этом автоматизированные решения типа Let’s Encrypt, AWS Certificate Manager. Также существуют инструменты, которые несколько раз оповещают вас перед окончанием срока действия сертификата. Иногда и вовсе ничего делать не нужно, ведь многие центры сертификации предлагают автоматическое обновление.

Если вы все же оказались в ситуации недействительного сертификата, нужно вручную его обновить или приобрести новый. Что именно нужно сделать:

- Выбрать тип сертификата. Большинство центров сертификации предлагает несколько вариантов, покрывающих потребности сайтов разного масштаба. Если вы только обновляете существующий сертификат и не хотите поменять его тип, этот шаг у вас уже выполнен (иногда логично переключиться на более мощный тип сертификата — например, приобрести Wildcard-сертификат, если у вашего сайта появились поддомены). Покупая новый сертификат, внимательно проверяйте авторитетность производителя. Вы можете настроить CAA-запись, чтобы ограничить круг удостоверяющих центров, имеющих право выпускать сертификаты для вашего домена. Среди самых популярных центров сертификации — GlobalSign, Digicert, Sectigo, Thawte.

- Сгенерировать запрос на получение сертификата. После покупки нужно сгенерировать CSR (certificate signing request) у хостинг-провайдера. В результате вы получите файл ключа и сам запрос для загрузки в настройках сертификата.

- Активировать и валидировать сертификат. Далее нужно подтвердить свои права на домен через email, CNAME-запись или подтверждающий файл. Как и в предыдущем процессе, особенности настройки зависят от выбранного провайдера.

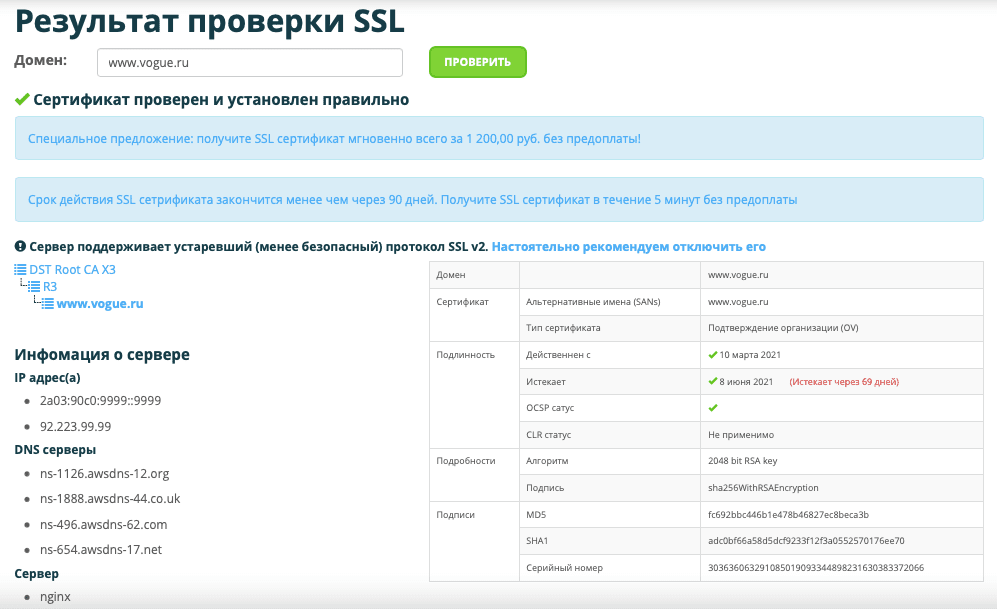

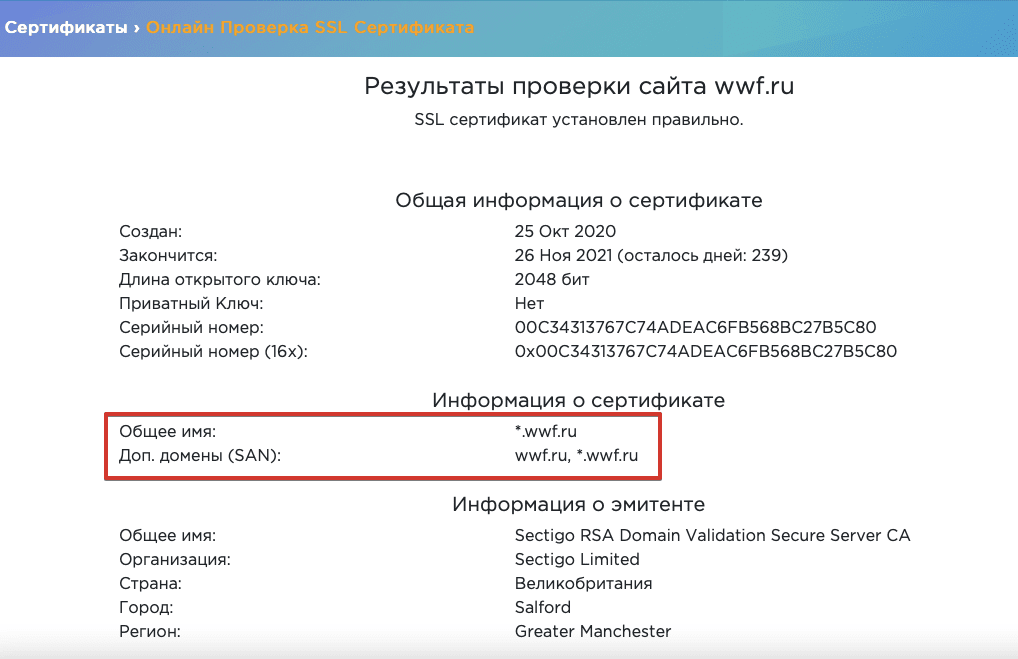

- Проверить корректность работы сертификата. После установки сертификата проверьте его с помощью онлайн-инструмента. Например:

Если это ваша первая покупка SSL-/TLS-сертификата, вам также следует добавить HTTPS-версию сайта в сервисы для вебмастеров и перенаправить на нее HTTP-трафик. Узнайте больше о правильном переезде на HTTPS из нашей статьи.

Рекомендуем использовать инструменты мониторинга и настраивать напоминания об окончании срока действия — так вам не придется разбираться с последствиями, если срок действия сертификата истечет.

2. Устаревшая версия протокола безопасности

Технологии шифрования совершенствуются, но и хакерские атаки становятся все изощреннее. Постоянно растущие риски — одна из причин сокращения срока действия SSL-/TLS-сертификатов и обновления протокола.

Протокол TLS был представлен как апгрейд SSL (версии 3.0 на тот момент), поэтому любая версия TLS более безопасна чем SSL. Самый актуальный протокол — TLS 1.3, выпущенный в 2018 году, — имеет усовершенствованный криптографический алгоритм и позволяет браузеру быстрее подсоединиться к серверу сайта. С 2020 года все основные браузеры не поддерживают устаревшие версии TLS (1.0 и 1.1), а значит не пускают пользователей на сайты, использующие эти версии.

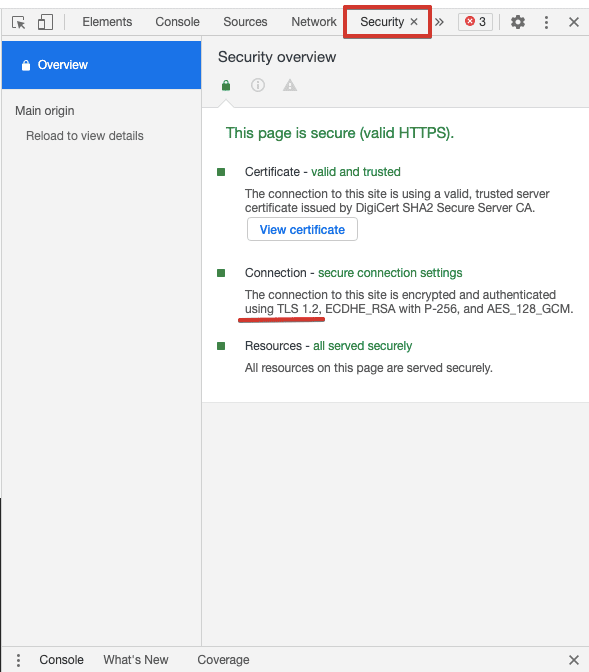

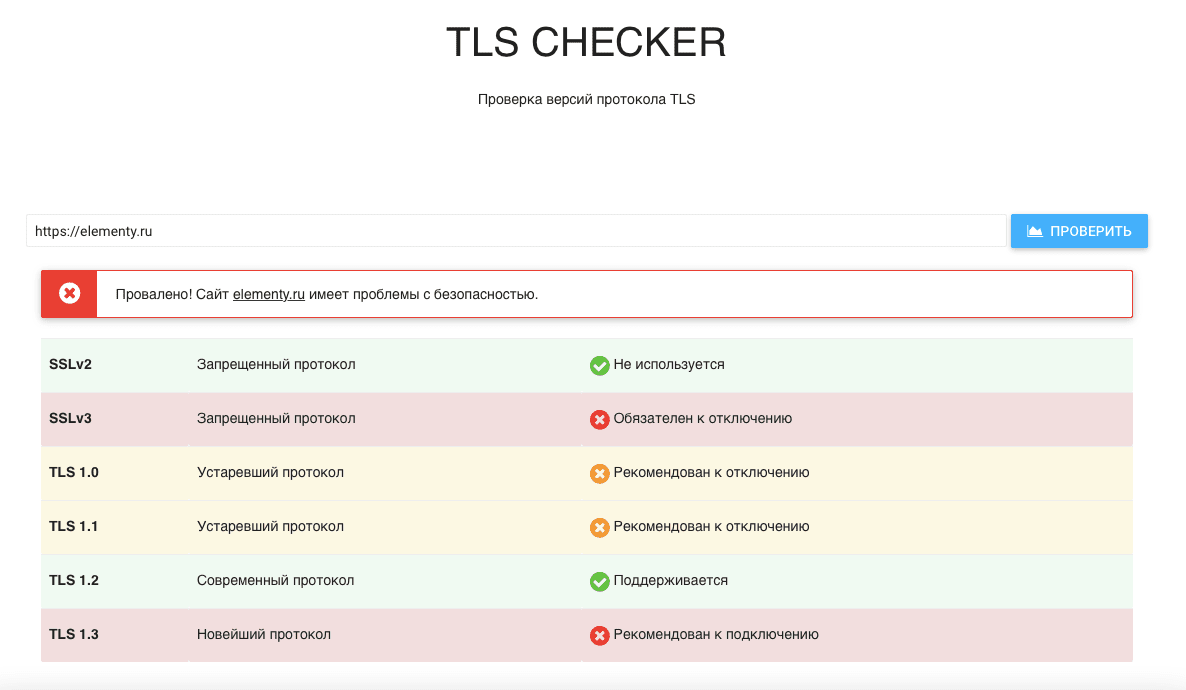

Важно использовать актуальную версию протокола безопасности и отключать все предыдущие версии. Существует несколько способов проверить, какой протокол у сайта:

- Во вкладке Security в Chrome DevTools:

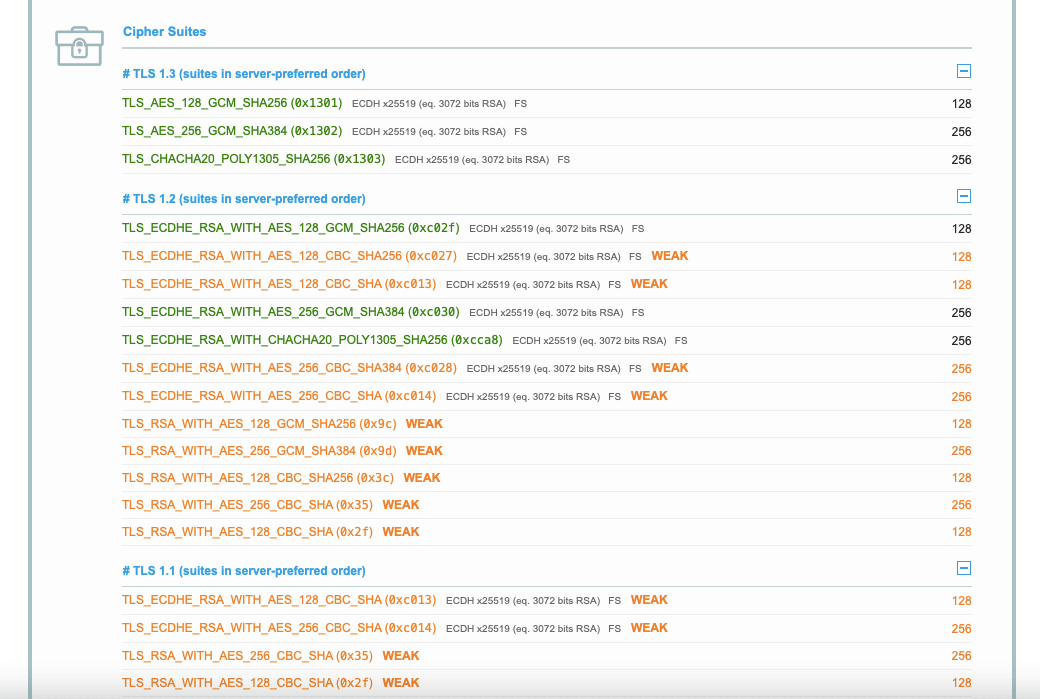

- В онлайн-инструментах, проверяющих, какие версии TLS и SSL включены на сайте. Например:

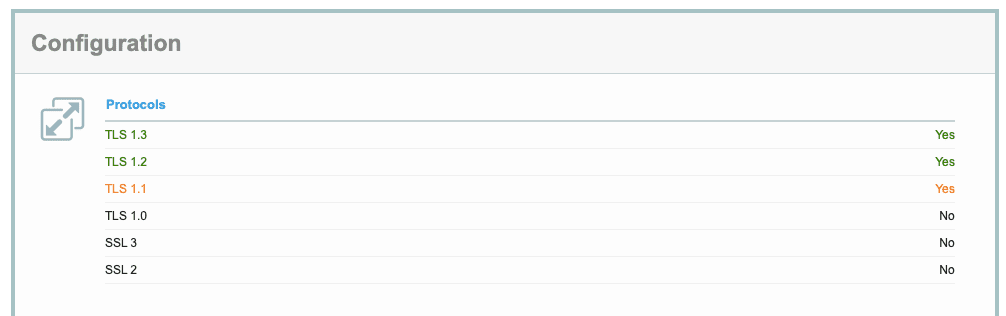

Чтобы включить последнюю версию TLS, прежде всего убедитесь, что ваш сайт поддерживает ее. Запустите серверную проверку — например, в SSL Labs — и просмотрите результаты конфигурации:

После этого свяжитесь со своим хостинг-провайдером, чтоб узнать, как именно подключить актуальную версию протокола. Вам нужно будет указать правильную версию в файле конфигураций сервера.

Скажем, ваш сайт размещен на сервере Nginx. Вам нужно отредактировать файл nginx.conf, указав в нем установленную версию TLS. Также удалите из файла все ранее используемые версии, которые признаны устаревшими. Строка конфигурации будет выглядеть так:

ssl_protocols TLSv1.2 TLSv1.3;

Если же окажется, что ваш сайт не поддерживает TLS 1.2 или 1.3, стоит обратиться к провайдеру и по возможности сменить тариф (или провайдера).

3. Несоответствие имени сертификата

Ошибка неверного имени сертификата вызвана тем, что доменное имя, указанное в SSL-/TLS-сертификате, не соответствует введенному в адресной строке. Пользователи в таком случае не смогут зайти на сайт.

Причины несоответствия имени SSL-/TLS-сертификата:

- На сайт заходят через внутреннее доменное имя, не указанное в сертификате. Например, вы вводите в адресную строку vashsajt.localhost, тогда как ваш сертификат содержит только vashsajt.com. Вы можете решить эту проблему с помощью сертификата с альтернативным именем субъекта SAN — такой тип позволяет включать целый ряд имен хостов. Проверяйте наличие сертификатов SAN у разных удостоверяющих центров.

- Сайт доступен и с префиксом www, и без, тогда как в сертификате указана только одна версия. Вам нужно решить, хотите ли вы использовать www в доменном имени, перенаправить весь трафик сайта на соответствующую версию и указать ее в SSL-/TLS-сертификате. Мы детальнее разбираем этот вопрос в статье о префиксе www и его влиянии на SEO.

- Сайт делит IP-адрес с другими и не имеет отдельного протокола. Для большинства сайтов необязателен отдельный IP-адрес, а использование совместного экономит бюджет. Если у вашего сайта общий IP, укажите доменное имя в расширении протокола SNI. С помощью SNI сервер будет выбирать уникальный для вашего имени хоста TLS-сертификат и соответствующий ключ. Без такого расширения сервер будет использовать шаблонный сертификат, общий для нескольких сайтов, и он может быть слабее установленного вами протокола.

- Хостинг-провайдер сайта использует шаблонные настройки, которые предопределяют SSL/TLS для доменного имени. Чтобы решить эту проблему, нужно связаться с провайдером и узнать, как заменить их сертификат на ваш, или же поменять провайдера.

В онлайн-инструментах можно проверить, какие доменные имена включены в ваш SSL-/TLS-сертификат:

4. Устаревший алгоритм шифрования

Когда пользователь заходит на сайт, происходит процесс «рукопожатия»: клиент (браузер) и сервер идентифицируют друг друга, браузер при этом проверяет подлинность SSL-/TLS-сертификата. Набор алгоритмов шифрования очень важен для этого процесса: браузер сообщает, какие комбинации шифров он поддерживает, и сервер выбирает лучшую из подходящих. Если набор алгоритмов шифрования, используемый в конкретном сертификате, недостаточно надежный, браузер выдаст предупреждение об устаревшей криптографии.

Набор алгоритмов шифрования состоит из нескольких шифров, отвечающих за разные функции. Перед разработкой TLS 1.3 самой надежной была такая комбинация:

- Алгоритм для обмена ключами между сервером и браузером (ECDHE)

- Цифровая подпись, удостоверяющая сертификат (ECDSA)

- Шифр для обмена данными (AES-256-GCM)

- Алгоритм для аутентификации сообщений (SHA384)

Комбинация в TLS 1.3 содержит только два последних шифра и по умолчанию не поддерживает устаревшие алгоритмы для обмена ключами и аутентификации сертификата.

Версия TLS 1.2 до сих пор считается достаточно надежной, но у нее есть уязвимости из-за большей вариативности алгоритмов шифрования и их качества. С TLS 1.3 выбор шифров ограничен самыми безопасными и весь процесс «рукопожатия» происходит проще и быстрее.

Если вы не знаете, какие шифры поддерживаются вашим сертификатом, стоит проверить их актуальность. Можно запустить онлайн-тест:

Если вы обнаружите устаревшие алгоритмы, нужно отключить их в настройках сервера. Кроме того, можно проанализировать рейтинг шифров и указать приоритетный порядок, чтобы браузеры выбирали самый надежный из поддерживаемых в вашем сертификате.

Обеспечьте сайту бескомпромиссную защиту

Продвигать сайт без заботы о его безопасности не получится. Чтобы защитить свой сайт от кибератак и уязвимости данных, нужен надежный SSL-/TLS-сертификат с самыми актуальными настройками. Мы рекомендуем использовать последнюю версию TLS, поставить напоминания о дате истечения срока действия, подключить самые надежные алгоритмы шифрования и регулярно проверять состояние протокола.

Анастасия — контент-маркетолог и редактор в SE Ranking, пишет про SEO, маркетинг и цифровые технологии. Кроме текстов для блога SE Ranking, Анастасия пишет музыку, а также любит старые фильмы и свою собаку.

Secure Sockets Layer (SSL): It is an internet security protocol based on encryption. It was developed in the year 1996 by Netscape to ensure privacy, authentication, and data integrity. It is the predecessor to TLS encryption. It provides a secure channel between two devices or machines communicating over the Internet or even an internal network. SSL is also used to secure communication between web browsers and web servers. This can be seen when a site’s address has HTTPS, where the ‘S’ stands for ‘secure’. It is also a transparent protocol and requires little to no interaction from the end user in establishing a secure session. Some examples of services protected by SSL are online payments, webmail servers, and system logins.

Transport Layer Security (TLS): It can be described as a more secure and updated version of SSL. It is a cryptographic protocol that allows end-to-end security of data exchanged between different applications over the Internet. It was specifically based on SSL 3.0 and was developed in the year 1999 by the Internet Engineering Task Force (IETF). As SSL has not been updated since the year 1996, TLS has been considered the industry standard for over 20 years. TLS is implemented on top of TCP to encrypt Application Layer protocols like HTTP, FTP, SMTP, and IMAP. It can also be implemented on UDP, DCCP, and SCTP. The main use of TLS is to encrypt the communication between web applications and servers. For example, web browsers loading a website.

An SSL/ TLS handshake error occurs when the client and server can’t establish communication over the SSL/TLS protocol (usually due to a protocol mismatch).

Some common fixes to the SSL/TLS handshake failed error:

1. Correcting System Time: It is one of the easiest and most obvious fixes. If the system date and time on your device are incorrect, it can cause an SSL/TLS handshake failed error. This error happens because the correct date and time are essential for SSL certificates; as they have finite lifespans and have an expiration date.

2. Using a different Browser: Sometimes, the browser in use can cause the SSL/TLS handshake failure. It may be due to a browser misconfiguration or a browser plugin, which can cause problems in connecting to legitimate websites. As finding out the exact misconfiguration can be time-consuming, you can simply try another browser. If you still face the SSL/TLS handshake failure even after changing the browser, the issue usually lies with the browser plugins. To verify whether this is the case, disable all installed plugins and check again.

3. Add website to allowlist: It may be possible that your firewall is intercepting your request for inspection, causing an SSL/TLS handshake failure. To fix this, add the website to your allowlist. For Google Chrome,

- Open the admin console homepage and go to Devices→Chrome.

- Settings→Users & browsers.

- Leave the top organizational unit selected (which it should be by default). This applies the setting to all users and enrolled browsers.

- Scroll down to URL Blocking and enter the website you want to access, under Blocked URL Exceptions.

- Hit Save.

4. Update browser to the latest SSL protocol: To check if your browser is using the latest SSL protocol:

- Visit SSL Labs.

- Click on Projects.

- Click on SSL Client Test.

- Under Protocol Support, check whether your browser supports the latest version of TLS.

Advantages of SSL/TLS:

- Improved Security.

- Easily deployed.

- Ability to use HTTP/2.

Disadvantages of SSL/TLS:

- Speed degradation.

- Allows insecure encryption.

- Plugin incompatibility.

Last Updated :

28 Jul, 2022

Like Article

Save Article

In last blog, I introduced how SSL/TLS connections are established and how to verify the whole handshake process in network packet file. However capturing network packet is not always supported or possible for certain scenarios. Here in this blog, I will introduce 5 handy tools that can test different phases of SSL/TLS connection so that you can narrow down the cause of SSL/TLS connection issue and locate root cause.

curl

Suitable scenarios: TLS version mismatch, no supported CipherSuite, network connection between client and server.

curl is an open source tool available on Windows 10, Linux and Unix OS. It is a tool designed to transfer data and supports many protocols. HTTPS is one of them. It can also used to test TLS connection.

Examples:

1. Test connection with a given TLS version.

curl -v https://pingrds.redis.cache.windows.net:6380 —tlsv1.0

2. Test with a given CipherSuite and TLS version

curl -v https://pingrds.redis.cache.windows.net:6380 —ciphers ECDHE-RSA-NULL-SHA —tlsv1.2

Success connection example:

curl -v https://pingrds.redis.cache.windows.net:6380 --tlsv1.2

* Rebuilt URL to: https://pingrds.redis.cache.windows.net:6380/

* Trying 13.75.94.86...

* TCP_NODELAY set

* Connected to pingrds.redis.cache.windows.net (13.75.94.86) port 6380 (#0)

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 1/3)

* schannel: checking server certificate revocation

* schannel: sending initial handshake data: sending 202 bytes...

* schannel: sent initial handshake data: sent 202 bytes

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: failed to receive handshake, need more data

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: encrypted data got 4096

* schannel: encrypted data buffer: offset 4096 length 4096

* schannel: received incomplete message, need more data

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: encrypted data got 1024

* schannel: encrypted data buffer: offset 5120 length 5120

* schannel: received incomplete message, need more data

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: encrypted data got 496

* schannel: encrypted data buffer: offset 5616 length 6144

* schannel: sending next handshake data: sending 3791 bytes...

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: encrypted data got 51

* schannel: encrypted data buffer: offset 51 length 6144

* schannel: SSL/TLS handshake complete

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 3/3)

* schannel: stored credential handle in session cacheFail connection example due to either TLS version mismatch. Not supported ciphersuite returns similar error.

curl -v https://pingrds.redis.cache.windows.net:6380 --tlsv1.0

* Rebuilt URL to: https://pingrds.redis.cache.windows.net:6380/

* Trying 13.75.94.86...

* TCP_NODELAY set

* Connected to pingrds.redis.cache.windows.net (13.75.94.86) port 6380 (#0)

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 1/3)

* schannel: checking server certificate revocation

* schannel: sending initial handshake data: sending 144 bytes...

* schannel: sent initial handshake data: sent 144 bytes

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: failed to receive handshake, need more data

* schannel: SSL/TLS connection with pingrds.redis.cache.windows.net port 6380 (step 2/3)

* schannel: failed to receive handshake, SSL/TLS connection failed

* Closing connection 0

* schannel: shutting down SSL/TLS connection with pingrds.redis.cache.windows.net port 6380

* Send failure: Connection was reset

* schannel: failed to send close msg: Failed sending data to the peer (bytes written: -1)

* schannel: clear security context handle

curl: (35) schannel: failed to receive handshake, SSL/TLS connection failedFailed due to network connectivity issue.

curl -v https://pingrds.redis.cache.windows.net:6380 --tlsv1.2

* Rebuilt URL to: https://pingrds.redis.cache.windows.net:6380/

* Trying 13.75.94.86...

* TCP_NODELAY set

* connect to 13.75.94.86 port 6380 failed: Timed out

* Failed to connect to pingrds.redis.cache.windows.net port 6380: Timed out

* Closing connection 0

curl: (7) Failed to connect to pingrds.redis.cache.windows.net port 6380: Timed outopenssl

Suitable scenarios: TLS version mismatch, no supported CipherSuite, network connection between client and server.

openSSL is an open source tool and its s_client acts as SSL client to test SSL connection with a remote server. This is helpful to isolate the cause of client.

- On majority Linux machines, OpenSSL is there already. On Windows, you can download it from this link: https://chocolatey.org/packages/openssl

- Run Open SSL

- Windows: open the installation directory, click /bin/, and then double-click openssl.exe.

- Mac and Linux: run openssl from a terminal.

- Issue s_client -help to find all options.

Command examples:

1. Test a particular TLS version:

s_client -host sdcstest.blob.core.windows.net -port 443 -tls1_1

2. Disable one TLS version

s_client -host sdcstest.blob.core.windows.net -port 443 -no_tls1_2

3. Test with a given ciphersuite:

s_client -host sdcstest.blob.core.windows.net -port 443 -cipher ECDHE-RSA-AES256-GCM-SHA384

4. Verify if remote server’s certificates are trusted.

Success connection example:

CONNECTED(000001A0)

depth=1 C = US, O = Microsoft Corporation, CN = Microsoft RSA TLS CA 02

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 CN = *.blob.core.windows.net

verify return:1

---

Certificate chain

0 s:CN = *.blob.core.windows.net

i:C = US, O = Microsoft Corporation, CN = Microsoft RSA TLS CA 02

1 s:C = US, O = Microsoft Corporation, CN = Microsoft RSA TLS CA 02

i:C = IE, O = Baltimore, OU = CyberTrust, CN = Baltimore CyberTrust Root

---

Server certificate

-----BEGIN CERTIFICATE-----

MIINtDCCC5ygAwIBAgITfwAI6NfesKGuQGWPYQAAAAjo1zANBgkqhkiG9w0BAQsF

ADBPMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

pK8hqxL0zc4NQLRTq9RNpdPwnNmGn5SZ4Nu5ktUgWokR97THzgs6a/ErHH2tigLF

jwkgB8UuV/hhu3vEa0jxstSBgbjQPgSNexAl7XwgawaucIF+wkRpPW2w0VTcDWtT

1bGtFCpewAo=

-----END CERTIFICATE-----

subject=CN = *.blob.core.windows.net

issuer=C = US, O = Microsoft Corporation, CN = Microsoft RSA TLS CA 02

---

No client certificate CA names sent

Peer signing digest: MD5-SHA1

Peer signature type: RSA

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 5399 bytes and written 293 bytes

Verification error: unable to get local issuer certificate

---

New, TLSv1.0, Cipher is ECDHE-RSA-AES256-SHA

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.1

Cipher : ECDHE-RSA-AES256-SHA

Session-ID: B60B0000F51FFB7C9DDB4E58CD20DC20987C13CFD31386BE435D612CF5EFDBF9

Session-ID-ctx:

Master-Key: DA402F6E301B4E4981B7820CAF6E0AF3C633290E85E2998BFAB081788488D3807ABD3FF41FF48DA55DB56281C024C4F4

PSK identity: None

PSK identity hint: None

SRP username: None

Start Time: 1615557502

Timeout : 7200 (sec)

Verify return code: 20 (unable to get local issuer certificate)

Extended master secret: yesFail connection example due to TLS mismatch:

OpenSSL> s_client -host sdcstest.blob.core.windows.net -port 443 -tls1_3

CONNECTED(0000017C)

write:errno=10054

---

no peer certificate available

---

No client certificate CA names sent

---

SSL handshake has read 0 bytes and written 254 bytes

Verification: OK

---

New, (NONE), Cipher is (NONE)

Secure Renegotiation IS NOT supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

Early data was not sent

Verify return code: 0 (ok)

---

error in s_client

Fail connection example due to network connectivity:

OpenSSL> s_client -host sdcstest.blob.core.windows.net -port 7780

30688:error:0200274C:system library:connect:reason(1868):crypto/bio/b_sock2.c:110:

30688:error:2008A067:BIO routines:BIO_connect:connect error:crypto/bio/b_sock2.c:111:

connect:errno=0

error in s_client

Online tool

https://www.ssllabs.com/ssltest/

Suitable scenarios: TLS version mismatch, no supported CipherSuite.

This is a free online service performs a deep analysis of the configuration of any SSL web server on the public Internet. It can list all supported TLS versions and ciphers of a server. And auto detect if server works fine in different types of client, such as web browsers, mobile devices, etc.

Please note, this only works with public access website. For internal access website will need to run above curl or openssl from an internal environment. And it only supports domain name and does not work with IP address.

Web Browser:

Suitable scenarios: Verify if server certificate chain is trusted on client.

Web Browser can be used to verify if remote server’s certificate is trusted or not locally:

- Access the url from web browser.

- It does not matter if the page can be load or not. Before loading anything from the remote sever, web browser tried to establish SSL connection.

- If you see below error returned, it means certificate is not trusted on current machine.

Certutil

Suitable scenarios: Verify if server certificate on client, verify client certificate on server.

Certutil is a tool available on windows. It is useful to verify a given certificate. For example verify server certificate from client end. If mutual authentication is implemented, this tool can also be used to verify client certificate on server.

The command auto verifies trusted certificate chain and certificate revocation list (CRL).

Command:

certutil -verify -urlfetch <client cert file path>

https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/certutil#-verify

Next blog, I will introduce solutions for common causes of SSL/TLS connection issues.

При открытии сайтов в браузере иногда возникают ошибки – домен в адресной строке выделяется красным с зачеркиванием или ресурс вообще не открывается. Типовая причина скрывается в сбоях работы сертификата SSL. Исправить их может только администратор сайта, но перед обращением к нему стоит проверить собственный компьютер.

Что такое SSL

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

Особенности сертификата:

- Сертификат выпускается доверенным центром Certification Authority (CA).

- После выдачи он подключается к домену средствами провайдера хостинга.

- Срок его действия ограничен 1 годом, после чего требуется продление.

Работа сайта возможна и без SSL, но поисковые системы «не доверяют» таким ресурсам и помечают их в браузере как неблагонадежные. Поэтому лучше разобраться, как решить проблему с защитой и полноценно пользоваться протоколом HTTPS. Сертификат актуален на сайтах, где присутствует регистрация, предлагается покупка товаров или онлайн-оплата различных сервисов.

При появлении любых сомнений в исправности защиты регистрироваться на сайте или вводить ранее выданные логин и пароль не рекомендуется. Тем более не стоит осуществлять онлайн-оплату с банковских карт или электронных кошельков, ведь не исключено, что проблема возникла из-за взлома ресурса злоумышленниками.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Причины появления ошибок SSL

Существует всего две причины, почему браузер отображает ошибку сертификата SSL со стороны сервера. Первая заключается в окончании срока активации, вторая – это покупка сертификата у поставщика без достаточных полномочий для выдачи «полноценной защиты». Например, виной может быть выбор самоподписанного сертификата, лишь эмулирующего работу реального протокола.

Остальные проблемы обычно скрываются на локальном компьютере:

- Произошел сброс системного времени.

- Неправильно настроена антивирусная программа.

- Сбоит браузер или установленное расширение.

- Срабатывает вредоносный скрипт.

Чтобы выяснить настоящую причину, пользователю браузера рекомендуется проверить все перечисленные факторы. При том же заражении компьютерными вирусами возможно проявление сразу нескольких симптомов – от изменения текущего времени и блокировки антивирусом до подключения перенаправления страниц в браузере и других неприятностей.

Изредка встречаются ситуации, когда проблема возникла со стороны администратора, если он ошибся при подключении нового сертификата или забыл продлить его действие. Обычно такие неполадки устраняются быстро, потому что после активации сайт проверяется и, в случае неработоспособности сертификата, проводится повторное подключение вплоть до получения положительного результата.

Время и дата

Сертификат SSL имеет четко обозначенный срок действия с датой активации и деактивации. Такой подход отчасти дает дополнительную защиту, потому что в случае технического сбоя в системных часах компьютера сайты перестают открываться. Сброс времени обычно происходит «назад», на дату изготовления материнской платы, на что и реагирует система.

Варианты исправления ситуации:

- Вручную внести корректную дату и время, после чего обновить страницу в браузере.

- Воспользоваться функцией синхронизации через интернет, встроенной в Windows.

- Заменить батарейку на памяти BIOS. При первом запуске ПК нужно внести корректные данные.

Каждый раз после изменения времени рекомендуется ручное обновление страницы или перезапуск браузера. Такой шаг активирует повторное соединение с сервером и позволяет зайти на сайт «с нуля», но уже с правильным временем, соответствующим сроку действия сертификата SSL (после активации и до ее завершения).

Настройки антивируса и брандмауэра

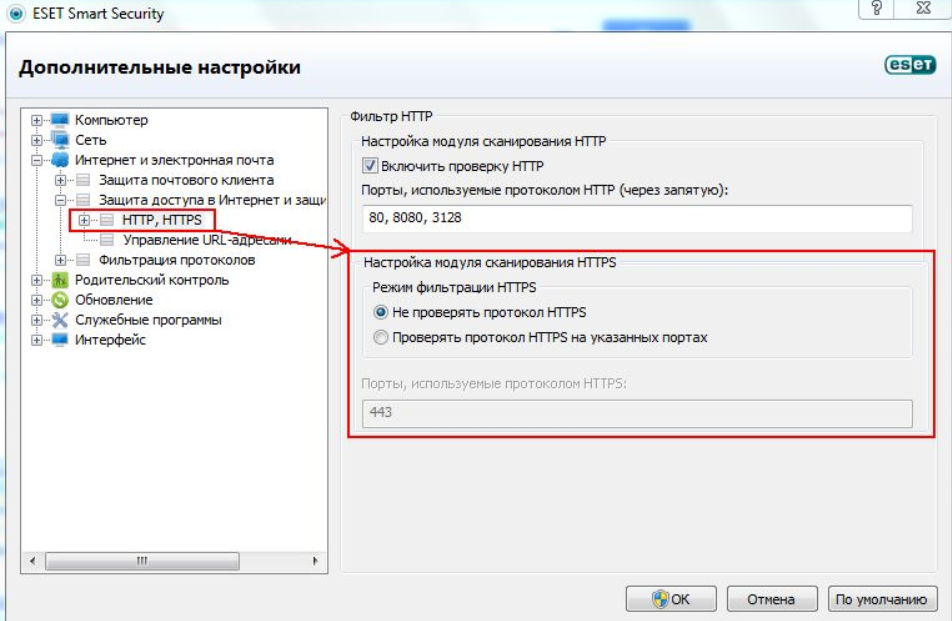

Программы для защиты компьютера от вирусов и хакерских атак иногда блокируют и «полезные» соединения, например, определенные домены или сразу весь протокол HTTPS, используемый при подключении сертификата SSL. Большинство антивирусов и брандмауэров проверяют его работу, и это становится причиной блокировки сайта как «злоумышленника, пытающего украсть данные».

Варианты исправления ситуации:

- Отключить режим «проверка протокола HTTPS». После этого зайти на сайт заново.

- Полностью выключить антивирусную программу. Перезагрузить ПК, открыть страницу.

- Сбросить настройки брандмауэра. Опять проводится перезапуск компьютера и веб-ресурса.

Функция временного отключения имеется в любой защитной программе, даже интегрированной в операционную систему Windows. Но это не гарантирует полную деактивацию приложения. В этом случае разобраться в ситуации поможет открытие сайта на другом компьютере или запуск безопасного режима (актуально для проводного подключения к интернету).

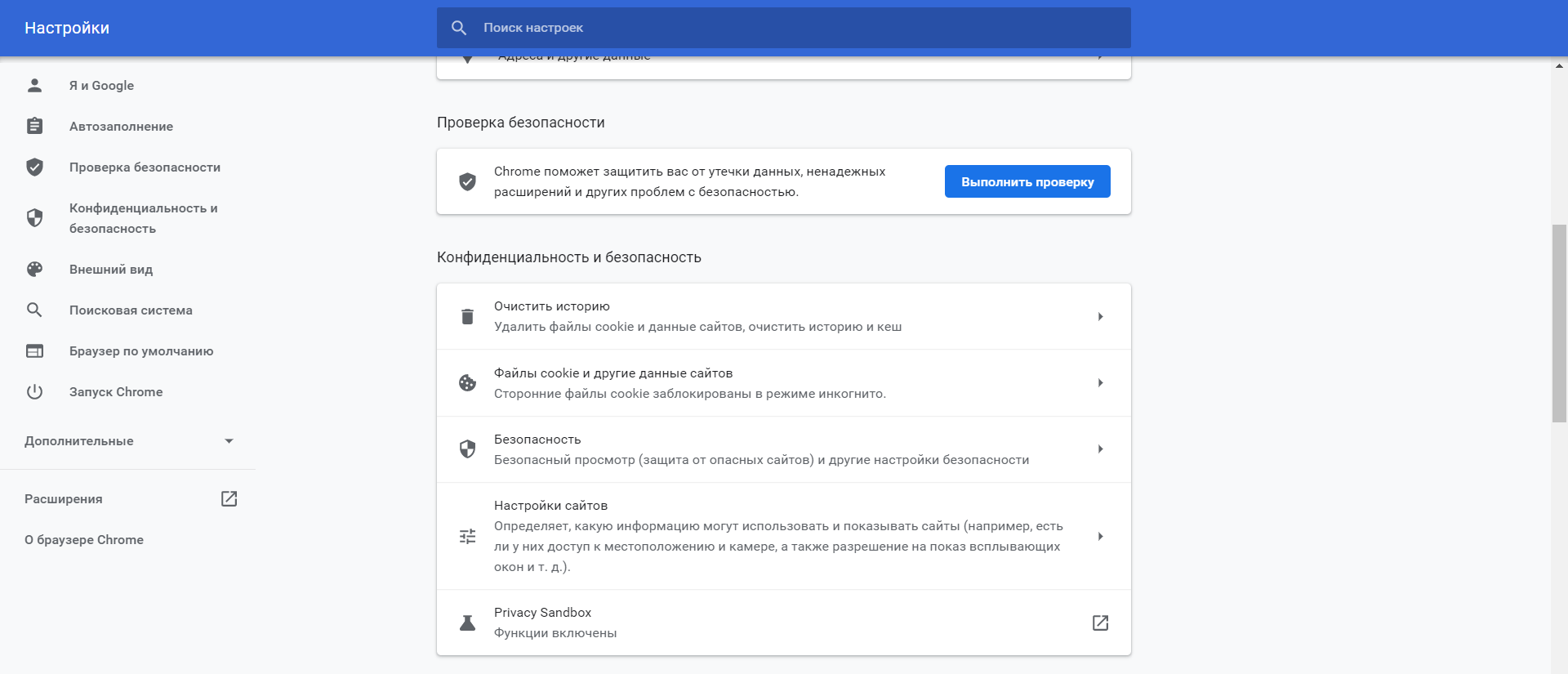

Браузер и операционная система

Наличие проблемы с браузером проще всего определить открытием сайта на другом устройстве или в другой программе. Иногда решение заключается в банальном обновлении версии приложения до актуальной. То же относится к операционной системе, если используется интегрированный браузер вроде Edge. Пакеты обновлений для того и выпускаются, чтобы устранять неполадки в ПО.

Варианты исправления ситуации:

- Полностью очистить историю браузера вместе с кэшем и другими данными.

- Временно отключить все ранее установленные и активные расширения.

- Переустановить программу после ее полной деинсталляции.

Остается еще один вариант – сбросить настройки браузера до состояния «по умолчанию». Способ аналогичен переустановке, но экономит время. Правда, он неэффективен, если проблема возникла из-за сбоя в одном из служебных файлов программы. Отдельное внимание стоит уделить расширению, выполняющему функции антивирусной защиты, ведь оно часто блокирует даже безопасное соединение.

Заражение компьютерными вирусами

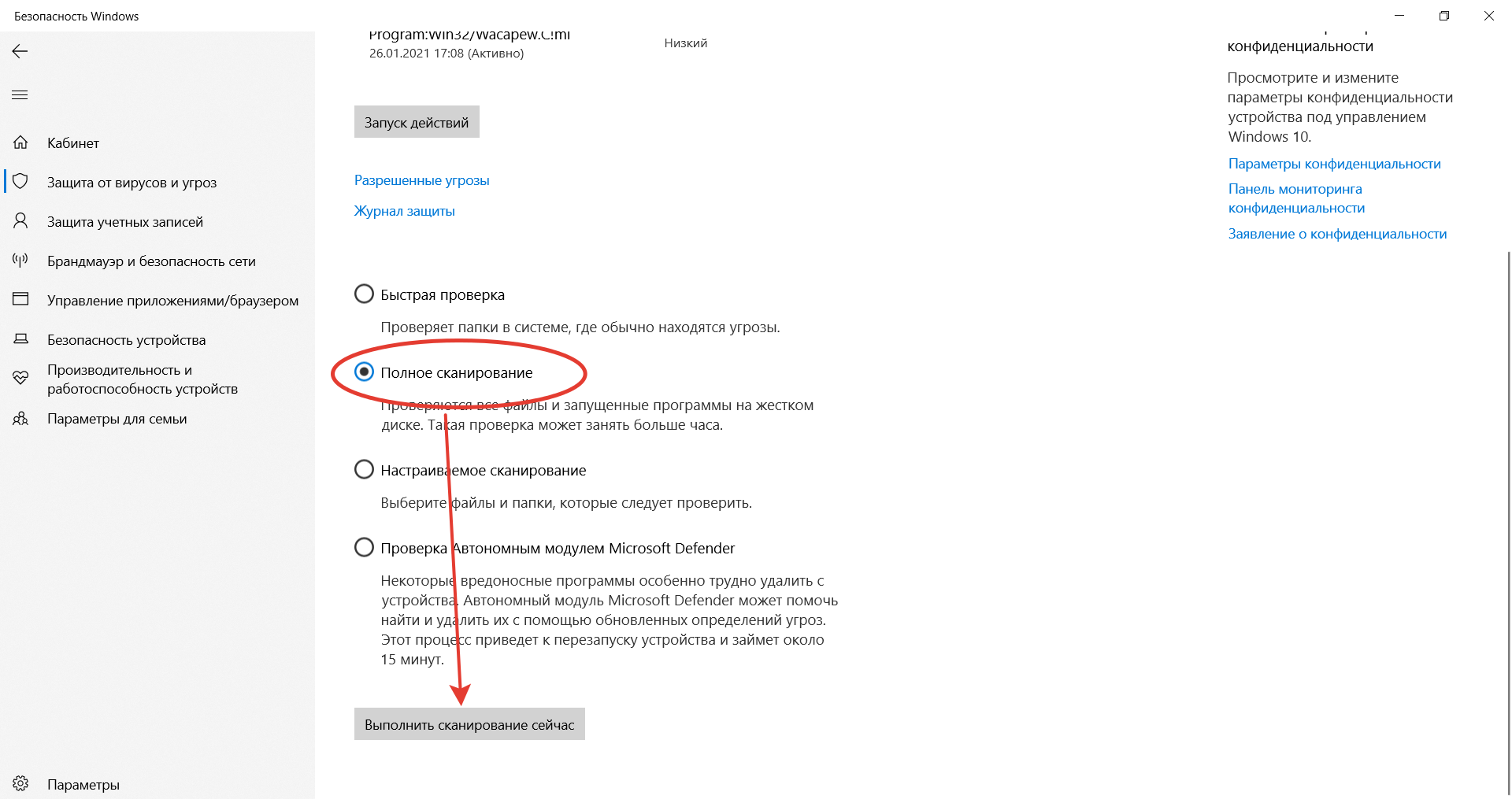

Выдачей ошибки SSL браузер, вероятно, предупреждает о попытке его подмены, переадресации на сайт-клон или иной угрозе. В это случае рекомендуется провести полную проверку компьютера на наличие вирусов. Если присутствуют другие признаки заражения, стоит скачать парочку программ со свежими антивирусными базами (например, CureIt).

Варианты исправления ситуации:

- Временно отключить все программы из автозагрузки.

- Провести очистку диска от временных файлов.

- Перезагрузить компьютер после предыдущих шагов.

Выполняются перечисленные действия программами типа CCleaner. Они дают прямой доступ как к автозагрузке операционной системе, так и к списку расширений установленных браузеров. Также в таких программах обычно есть функция удаления ненужных системных файлов, в которых запросто может быть тело компьютерного вируса.

Если предложенные способы устранения ошибки SSL не помогли, остается ждать, пока проблему устранит администратор, или воспользоваться любым другим тематическим сайтом с аналогичным контентом.

С апреля 2017 года владельцы ru-доменов установили более 220 тысяч SSL-сертификатов: статистика по ссылке. В 2018 подробно описывать необходимость SSL излишне. Он нужен для безопасности личных данных. Подробнее в статье: Для чего необходим SSL-сертификат.

Если на сайте установлен SSL, страница открывается по безопасному https-протоколу:

Зеленый цвет в адресной строке сигнализирует пользователям: здесь не украдут персональные данные (номер банковской карты, почтовый аккаунт, пароль).

Досадно, когда зеленый сигнал светофора не вовремя сменяется красным. Вдвойне досадно, если вместо защищенного соединения вы вдруг видите на сайте — ошибку протокола SSL. Почему так вышло и как исправить и убрать ошибку подключения SSL, читайте ниже:

Предварительно проверьте

Убедитесь, что вы не перепутали ошибку подключения SSL с другими проблемами. Если в браузере перестал открываться ваш сайт, сначала проверьте:

- Правильно ли установлен SSL-сертификат.

- Настроен ли редирект с http на https для Linux-хостинга/Хостинга для ASP.NET.

- На какой домен установлен SSL-сертификат. SSL-cертификат регистрируется на конкретный домен. То есть если сертификат установлен на домен faq-reg.ru, а вы зашли через адрес shop.faq-reg.ru, то будет показана ошибка SSL.

Если у вас установлен бесплатный SSL-сертификат, его действие распространяется только на сам домен и поддомен «www»: faq-reg.ru и www.faq-reg.ru. Для остальных поддоменов он не работает. Если вам необходим SSL-сертификат на поддомене, закажите отдельный сертификат для поддомена: Как купить SSL-сертификат?

Если с этим нет проблем, продолжите чтение статьи.

Почему возникает ошибка SSL

- сбились настройки системных часов или календаря,

- ваша антивирусная программа сканирует данные передаваемые по HTTPS-протоколу и может блокировать некоторый трафик,

- изменились настройки самого браузера,

- срабатывает вредоносный скрипт.

Ошибка протокола SSL, что делать

Системные настройки часов и календаря

Если на компьютере сбились настройки времени, браузер предупредит:

В Google Chrome

В Mozilla Firefox

Решить просто: установите верную дату. Чтобы ошибка не повторялась, включите синхронизацию с сервером времени в сети Интернет (системные настройки Даты и времени).

Настройки антивирусной программы

Если с часами все в порядке, а ошибка SSL на месте, проверьте настройки антивирусной программы. Скорее всего, в нем включена «проверка протокола https». Проверьте, если она включена, программа не примет самоподписанный бесплатный SSL-сертификат или сертификат, защищенный Let’s Encrypt. Попробуйте отключить функцию и зайти на сайт вновь.

Если ошибка SSL не пропала, отключите антивирусную программу и откройте сайт. Это решило проблему? Поможет смена утилиты.

Если не помогло, не забудьте включить антивирусную программу и поищите решение ниже.

Настройки браузера

- Откройте сайт в другом браузере.

- Проверьте, используете ли вы последнюю версию браузера. Если нет, обновите его до последней и откройте сайт вновь.

- Вероятно, это сбой браузера. В таком случае, перезагрузите браузер и попробуйте зайти на сайт вновь.

- Если проблема осталась, отключите антивирусные веб-компоненты в разделе Расширения.

Важно

Радикальный способ — сброс настроек до первоначальных. Используйте его в крайнем случае.

Обратите внимание

Также вы можете сменить браузер на Intenet Explorer, пока проблема не будет решена. В этом браузере отсутствует ошибка SSL.

Вредоносные скрипты/фишинг/рекламные вирусы

Иногда ошибка SSL свидетельствует о реальной угрозе: браузер защищает вас от интернет-мошенников. Вероятно, в браузере открывается сайт-клон, на который вас переадресовывает.

Если подозреваете вражеское вмешательство, просканируйте компьютер с помощью антивирусной программы и удалите имеющиеся вирусы.

Если проблема осталась после перечисленных вариантов, обратитесь к специалисту, который продиагностирует конкретный случай, выявит что значит ошибка подключения ssl и исправит её.