Время на прочтение

6 мин

Количество просмотров 65K

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

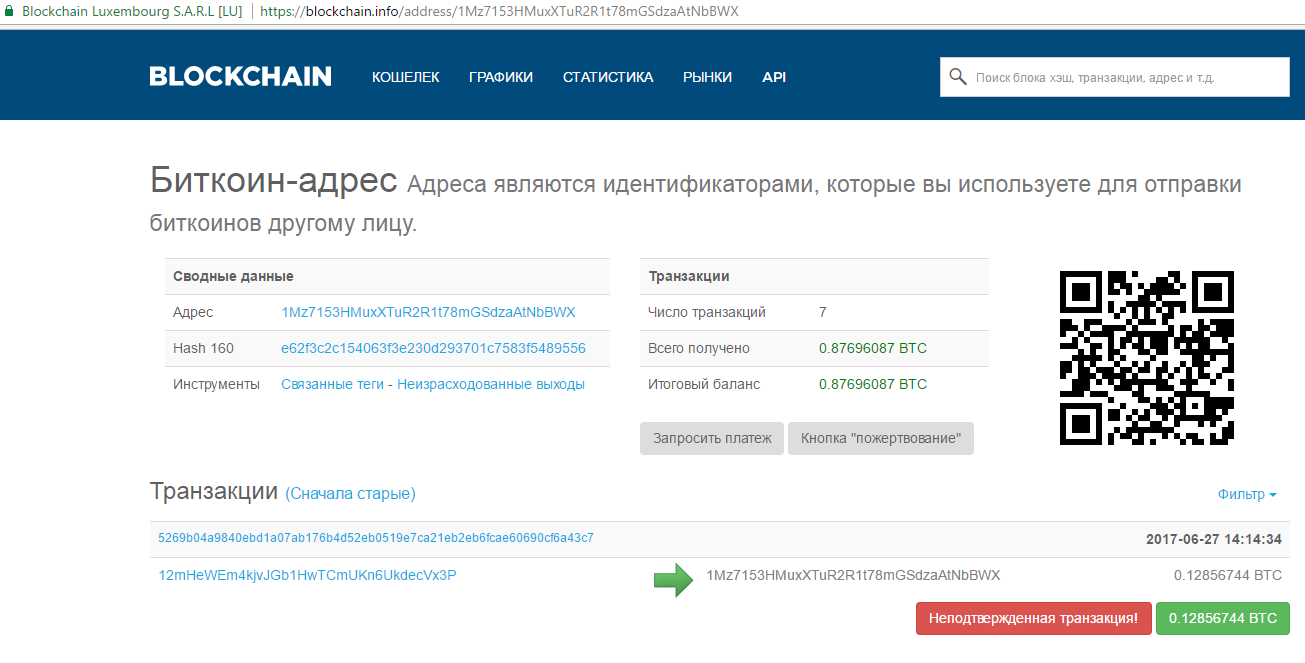

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:Windows (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:Windows, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей

wowsmith123456@posteo.net

был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

- C:Windowsperfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка)

- «%WINDIR%system32shutdown.exe /r /f»

Срабатывание правил IDS/IPS:

- msg: «[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001254; rev: 2;

- msg: «[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE»; sid: 10001255; rev: 3;

- msg: «[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001256; rev: 2;

- msg: «[PT Open] Petya ransomware perfc.dat component»; sid: 10001443; rev: 1

- msg:»[PT Open] SMB2 Create PSEXESVC.EXE»; sid: 10001444; rev:1

Сигнатуры:

- Ссылка на github.com

PETYA — это вирус-вымогатель. Очередная его версия поразила вчера многие компьютеры по всему миру. В данной модификации было добавлено использование тех же уязвимостей, которые эксплуатировал WannaCry. Особо серьезной атаке подверглись государственные учреждения, банки и крупные корпорации.

Как вымогатель Petya заражает компьютер?

Это новая модификация вируса, известного уже давно. Текущая реализация «Petya» шифрует MBR — загрузочный сектор диска и заменяет его своим собственным. Далее вирус пытается зашифровать уже все файлы на диске (правда не всегда). Шифруется все, включая загрузочные сектора (оригинальные) и Вам остается только читать текст вымогателя, после включения компьютера. Данный вирус позаимствовал способ заражения через уязвимости в ОС у нашумевшего в мае WannaCry. Несмотря на то, что к предыдущей версии вируса Petya известны дешифраторы, для данной реализации они не применимы.

Важно! Для перезаписи MBR вымогателю необходима перезагрузка компьютера, что пользователи часто и делают в панике.

Поэтому прежде всего, при заражении НЕ ВЫКЛЮЧАЙТЕ компьютер, если обнаружили шифровальщика, а переводить его в режим «sleep». И конечно отключите от интернета.

Как определить заражение вирусом PETYA?

Для этого достаточно проверить, существует ли файл %WINDIR%perfc.dat.

Если файл существует — вы заражены. НЕ ВЫКЛЮЧАЙТЕ КОМПЬЮТЕР!

Кроме того, крайне необходимо установить критические обновления MS017-010.

И наконец, если вы увидели перезагрузку компьютера и начало процесса «проверки диска», в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD или USB-диска даст доступ ко всем файлам.

Инструкция по ручному удалению вируса PETYA

Для того, чтобы самостоятельно избавиться от PETYA, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

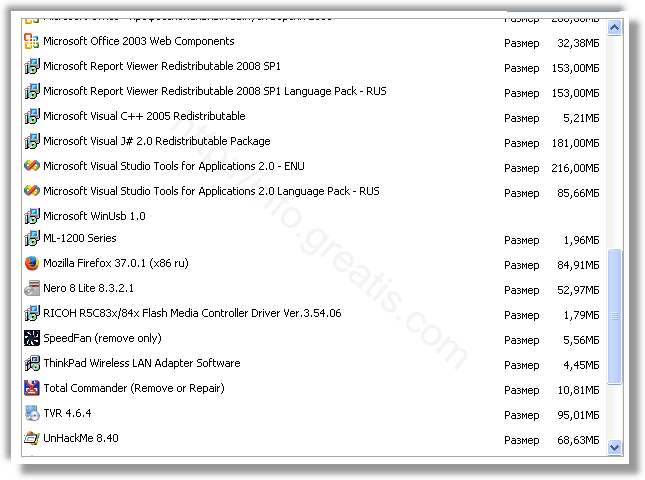

- Поискать «PERFC.DAT» в списке установленных программ и удалить ее.

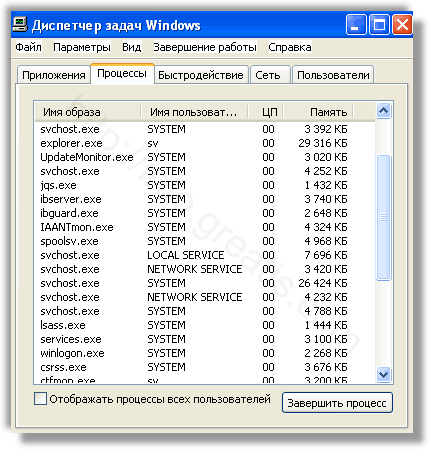

- Открыть Диспетчер задач и закрыть программы, у которых в описании или имени есть слова «PERFC.DAT». Заметьте, из какой папки происходит запуск этой программы. Удалите эти папки.

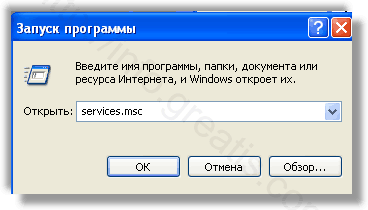

- Запретить вредные службы с помощью консоли services.msc.

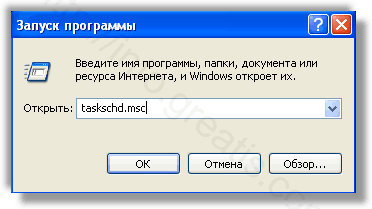

- Удалить “Назначенные задания”, относящиеся к PETYA или PERFC.DAT, с помощью консоли taskschd.msc.

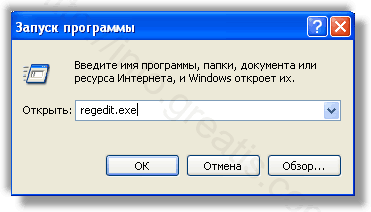

- С помощью редактора реестра regedit.exe поискать ключи с названием или содержащим «PERFC.DAT» в реестре.

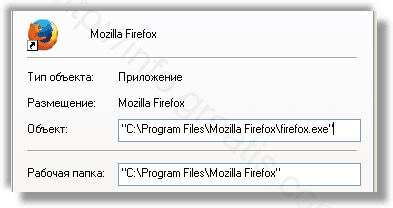

- Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

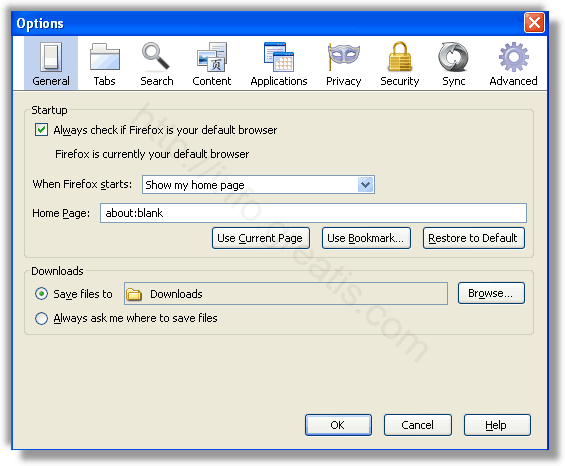

- Проверить плагины всех установленных браузеров Internet Explorer, Chrome, Firefox и т.д.

- Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

- Очистить корзину, временные файлы, кэш браузеров.

И все же автоматика лучше!

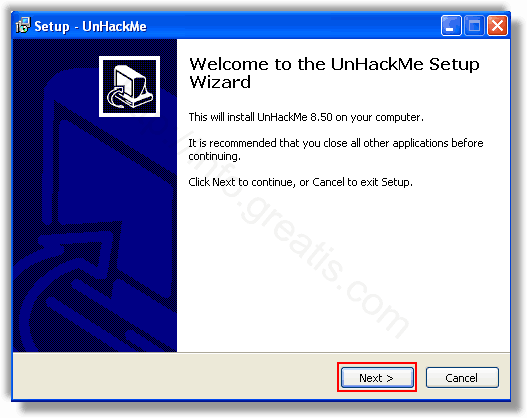

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только PETYA.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления PETYA какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

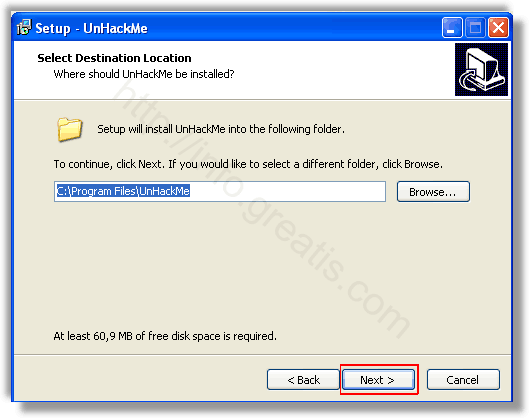

Шаг 1. Установите UnHackMe (1 минута).

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

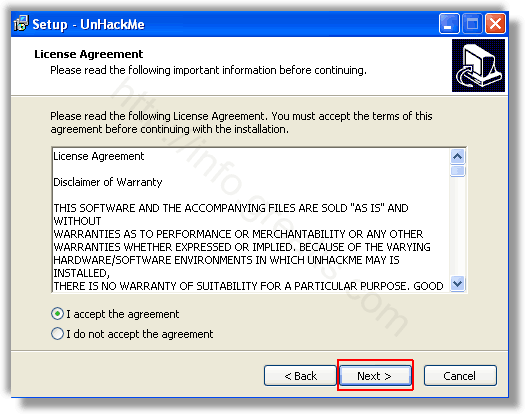

- Затем следует принять лицензионное соглашение.

- И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

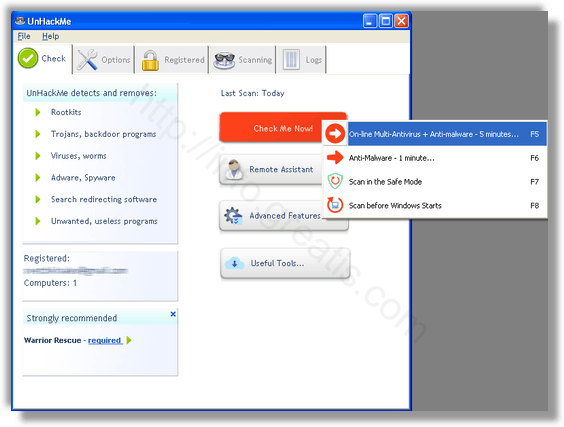

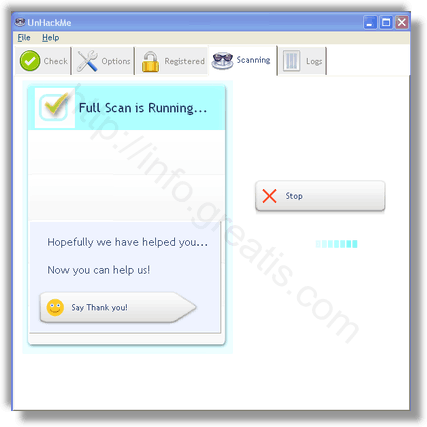

Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только PETYA, но и остальной нечисти.

- Мы увидим как начался процесс сканирования.

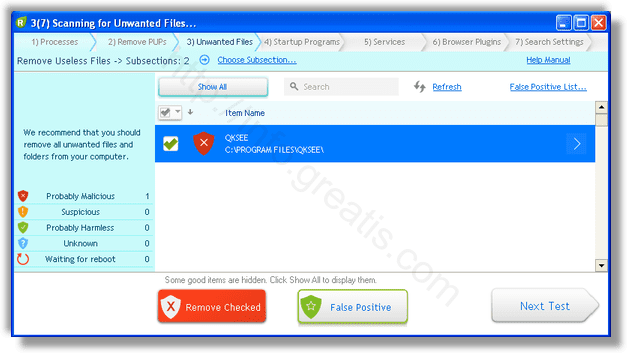

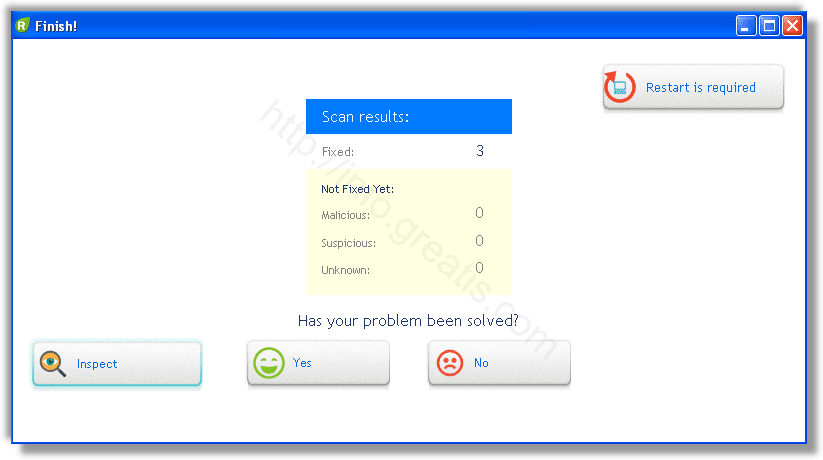

Шаг 3. Удалите вредоносные программы (3 минуты).

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда “подозрительный” или “нейтральный” — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

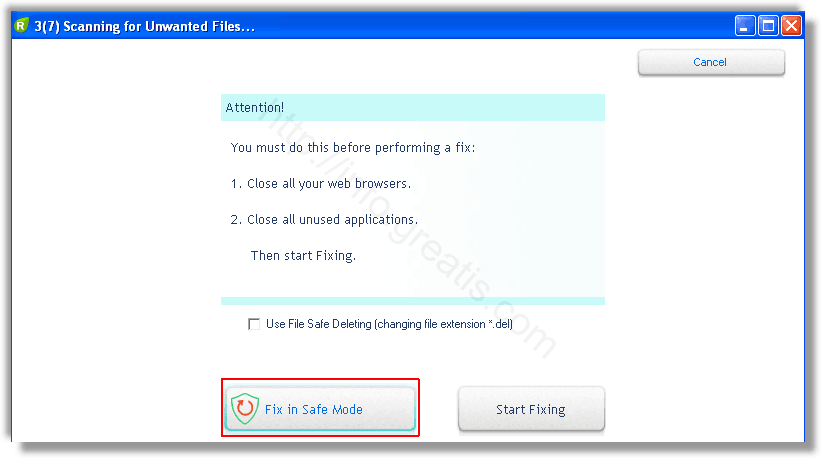

- После этого вам возможно будет предложено подтверждение. И приглашение закрыть все браузеры. Стоит прислушаться, это поможет.

- В случае, если понадобится удалить файл, или каталог, пожалуй лучше использовать опцию удаления в безопасном режиме. Да, понадобится перезагрузка, но это быстрее, чем начинать все сначала, поверьте.

- Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от PETYA заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

[ratings]

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

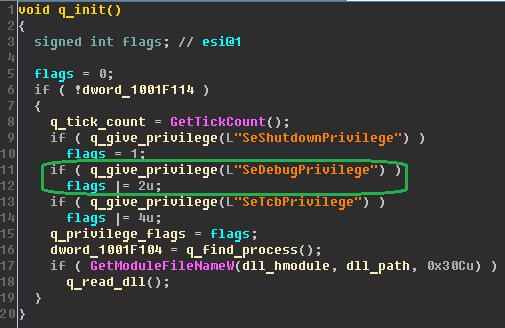

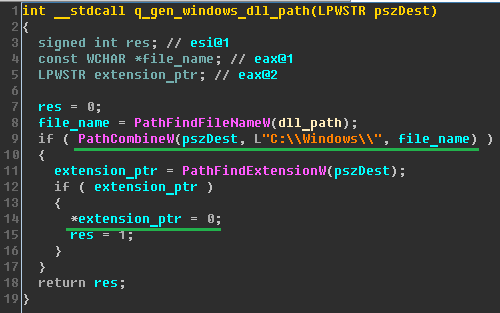

Эксперты Positive Technologies выявили «kill-switch» – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:Windows (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:Windows, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

- C:Windowsperfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка)

- «%WINDIR%system32shutdown.exe /r /f»

Срабатывание правил IDS/IPS:

- msg: «[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001254; rev: 2;

- msg: «[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE»; sid: 10001255; rev: 3;

- msg: «[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001256; rev: 2;

- msg: «[PT Open] Petya ransomware perfc.dat component»; sid: 10001443; rev: 1

- msg:»[PT Open] SMB2 Create PSEXESVC.EXE»; sid: 10001444; rev:1

Сигнатуры:

- Ссылка на github.com

[Обновлено 28 июня 2017]

Похоже, 2016 год можно смело назвать годом троянцев-вымогателей, так как новые зловреды и их обновленные версии появляются как грибы после дождя.

К тому же они развиваются, причем быстро. Новые вымогатели используют сильные алгоритмы шифрования с длинными ключами, не зная которые расшифровать данные не получится. Плохие парни перешли на Tor и платежи в биткоинах, чтобы их точно никогда не поймали. Ну а теперь появился троянец-вымогатель «Петя», который забирает у пользователя доступ к жесткому диску целиком, вместо того чтобы корпеть над отдельными файлами.

Как у «Пети» получается добраться до вашего ПК

Основной целью «Пети» являются корпоративные пользователи: шифровальщик попадает на ПК с помощью спама, притворяясь письмом от кандидата на ту или иную должность. Стандартный сценарий заражения выглядит следующим образом.

HR-специалист получает фальшивое письмо со ссылкой на Dropbox, по которой якобы можно перейти и скачать «резюме». Вот только файл по ссылке является не безобидным текстовым документом, а самораспаковывающимся архивом с расширением .EXE.

Знакомьтесь, это Petya. Petya — вымогатель, шифрующий главную таблицу файлов на диске. Не будьте как Petya! https://t.co/hks24hClKo

— Kaspersky (@Kaspersky_ru) March 30, 2016

После того как пользователь решается открыть «резюме», перед ним оказывается не документ с информацией об опыте работы кандидата, а синий экран смерти. Это значит, что «Петя» попал на ПК пользователя и приступил к своим черным делам.

Весь ваш жесткий диск принадлежит нам

Обычно троянцы-вымогатели шифруют только файлы определенного типа: картинки, документы или сохранения игр — и оставляют операционную систему нетронутой, чтобы жертва могла воспользоваться своим ПК, чтобы внести выкуп. Но «Петя» из числа более свирепых: он предпочитает блокировать жесткий диск целиком.

Вне зависимости от того, много разделов на вашем жестком диске или всего один, на нем всегда остается некое невидимое для пользователя пространство. Оно называется Master Boot Record, или главная загрузочная запись. В ней содержатся данные о количестве разделов на диске и специальный код, необходимый для загрузки операционной системы. Он называется Boot Loader.

Этот код всегда запускается перед самой ОС, и именно его модифицирует Petya, чтобы при запуске компьютера загружалась не операционная система, а «Петин» вредоносный код.

Как защитить свои ценные файлы от программ-вымогателей: https://t.co/hVvSBaX3fJ pic.twitter.com/KqX2P9Kfcv

— Kaspersky (@Kaspersky_ru) December 23, 2015

Для пользователя этот процесс выглядит так, будто после падения системы заработал Check Disk (программа для проверки дисков и файловой системы). Но на самом деле в это время «Петя» шифрует Master File Table, или главную таблицу файлов. Эта таблица является еще одной скрытой частью вашего жесткого диска: она содержит данные о том, как расположены все ваши файлы и папки.

Представьте, что ваш жесткий диск — это огромная библиотека, в которой хранятся миллионы и даже миллиарды книг. А главная таблица файлов выступает в роли библиотечного каталога. На самом деле это довольно упрощенное объяснение. Если чуть ближе к истине, то надо говорить, что «книги» на жестком диске хранятся не целиком, а в виде отдельных страниц и даже кусочков бумаги. Без какой-либо сортировки или даже намека на порядок.

Так что можете себе представить, насколько сложно будет найти хотя бы одну «книгу», или файл, если кто-то украдет каталог из библиотеки. Но именно это и делает «Петя».

Закончив шифровать главную таблицу файлов, «Петя» показывает свое истинное лицо, которое выглядит как череп, составленный из символов ASCII. Дальше начинается стандартная для всех шифровальщиков часть: троянец требует у жертвы выкуп — в данном случае в размере 0,9 биткойна (примерно $380).

На данном этапе единственное, что отличает «Петю» от других вымогателей, — это то, что он работает без подключения к Сети. Но это, в общем-то, и неудивительно, поскольку «Петя» самостоятельно «съел» операционную систему вместе с возможностью подключиться к Интернету. Так что пользователю приходится искать другой компьютер, чтобы заплатить выкуп и вернуть данные.

Кстати, про шифровальщиков-вымогателей. Говорят, что их жертвы готовы платить за фотки, а за рабочие файлы — нет: https://t.co/aiY6Z2hdnV

— Kaspersky (@Kaspersky_ru) February 20, 2016

Как победить «Петю»

Когда речь идет о современных троянцах-вымогателях, специалистам по безопасности крайне сложно найти способ расшифровки украденных данных. Не удалось это и в случае с «Петей». По крайней мере пока.

Тем не менее у нас есть и хорошие новости. Dropbox удалил вредоносные архивы, содержащие «Петю», и теперь злоумышленникам придется искать новые способы распространения троянца. Проблема в том, что, скорее всего, это не займет у них много времени.

Поэтому важно понять, как не дать вымогателю добраться до ваших данных.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky (@Kaspersky_ru) November 30, 2015

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Лучший способ защиты — это предупредить атаку, используя защитное решение. Kaspersky Internet Security не даст спаму проникнуть в ваш почтовый ящик, так что вы, скорее всего, никогда и не получите ссылку, за которой скрывается «Петя». Если же «Петя» каким-то образом проник в систему, Kaspersky Internet Security распознает его как Trojan-Ransom.Win32.Petr и заблокирует все его вредоносные действия. Более того, все остальные наши защитные решения умеют то же самое.

Обновление от 28 июня 2017

Если вы ищете информацию о новой волне заражений шифровальщиком Petya / NotPetya / ExPetr, то про него у нас есть отдельный пост с советами, как защититься.

Во вторник 27 июня 2017 г. вирус Petya атаковал государственные учреждения и крупные компании в Украине, России, Европе и США. Вирус шифровал данные на жестких дисках и требовал 300 $ на кошелек Bitcoin за ключ расшифровки данных. За сутки злоумышленникам перевели 9000$ на кошелек Bitcoin.

Что такое вирус Petya?

Вирус-шифровальщик Petya впервые был обнаружен в апреле 2016 г. Вирус маскировался под резюме в электронной почте. Когда пользователь переходил по ссылке, то запускался исполняемый файл, который требовал запуск с расширенными привилегиями. Если пользователь соглашался на предоставление расширенных привилегий, то вирус начинал шифровать таблицу размещения файлов NTFS, известную как MFT, и отправлял компьютер в перезагрузку. После перезагрузки пользователю выдавалось сообщение, что все файлы зашифрованы.

Однако вчера в сети появилась новая модификация вируса-шифровальщика Petya. На данный момент известно, что Petya или NotPetya (название дали в Лаборатории Касперского) шифрует MBR загрузочный сектор диска и заменяет его своим собственным. что является новинкой в мире Ransomware.

Распространяется вирус с использованием последних, предположительно 0day уязвимостей.

Вирусу Petya необходима перезагрузка. Поэтому, если ваш компьютер сам ушел в перезагрузку и включил «проверку диска», вам необходимо немедленно выключить компьютер. Пока идет «проверка диска», вирус шифрует ваши файлы. Если вы успели выключить компьютер до завершения «проверки», то есть большая вероятность сохранить файлы, подключив жесткий диск к другому компьютеру.

В интернете есть дешифровальщик вируса Petya, но он подходит только к старым версиям вируса-шифровальщика. И работоспособность его не подтверждена.

Кто пострадал от вируса-шифровальщика Petya?

Украина

Госструктуры: Кабинет министров Украины, Министерство внутренних дел, Министерство культуры, Министерство финансов, Нацполиция (и региональные сайты), Киберполиция, КГГА, Львовский городской совет, Минэнерго, Нацбанк

Банки: Ощадбанк, Сбербанк, ТАСКомерцбанк, Укргазбанк, Пивденный, ОТР банк, Кредобанк.

Транспорт: Аэропорт «Борисполь», Киевский метрополитен, Укрзализныця

СМИ: Радио Эра-FM, Football.ua, СТБ, Интер, Первый национальный, Телеканал 24, Радио «Люкс», Радио «Максимум», «КП в Украине», Телеканал АТР, «Корреспондент.нет»

Крупные компании: «Новая почта», «Киевэнерго», «Нафтогаз Украины», ДТЭК, «Днепрэнерго», «Киевводоканал», «Новус», «Эпицентра», «Арселлор Миттал», «Укртелеком», «Укрпочта»

Мобильные операторы: Lifecell, Киевстар, Vodafone Украина,

Медицина: «Фармак», клиника Борис, больница Феофания, корпорация Артериум,

Автозаправки: Shell, WOG, Klo, ТНК

Россия

Крупнейшая жертва кибератаки в России — «Роснефть». Официальный твиттер нефтяной компании сообщил о «мощной атаке» на сервера, перестал работать сайт «Роснефти». По данным «Ведомостей», вирус поразил компьютеры в НПЗ «Башнефти», «Башнефть-добыче» и управлении «Башнефти». Все они принадлежат «Роснефти». Представители компании предостерегли тех, кто будет распространять «лживые слухи».

RNS пишет, что атаке подверглись компания Mondelez, производящая шоколад Alpen Gold и Milka, и фирма Mars: у неё «затруднения с работой IT-системы сегмента [корма для животных] Royal Canin».

О хакерской атаке сообщили в офисе металлургической компании Evraz и банка «Хоум кредит». В Центробанке РФ заявили, что от хакеров пострадали ещё несколько кредитно-финансовых организаций: каких — не сообщается.

Евросоюз

Вечером во вторник появились сообщения об атаках на европейские и американские компании. Среди них — британская рекламная фирма WPP, голландские транспортная компания APM и служба доставки TNT, французский производитель стройматериалов «Сен-Гобен», международный оператор морских перевозок Moller-Maersk, американская фармацевтическая Merck и юридическая фирма DLA Piper.

The Independent пишет, что вирус заразил компьютеры компаний в и Индии. Bleepingcomputer сообщает о пострадавших датских компаниях. От атаки пострадал испанский офис компании Mondelez. Костин Райю пишет об атаках на компьютеры в Польше, Италии, Германии и Беларуси.

Как защититься от вируса Petya?

Специалисты Positive Technologies нашли локальный «kill switch» для Petya, остановить шифровальщика можно создав файл «C:Windowsperfc» (perfc — файл без расширения).

Необходимо закрыть TCP-порты 1024-1035, 135 и 445.

Обновите Windows, если это возможно.

Обновите антивирус, если у вас это не происходит автоматически.

Не открывайте файлы в письмах, которые вам покажутся подозрительными. Если вам пришло письмо от друга с вложением, уточните у него, отправлял ли он вам что-то.

Если компьютер внезапно захотел перезагрузиться, выключите его и не включайте. Если есть возможность, подключите жёсткий диск к другому устройству. Не используйте как загрузочный. Проверьте его антивирусом.

Отключите автозапуск для внешних устройств.