Время на прочтение

4 мин

Количество просмотров 16K

Как удалить зараженный сайт из черных списков и очистить его от вредоносного кода?

Взломать или заразить сайт вредоносным кодом могут по многим причинам. Злоумышленники, как правило, используют следующие приемы:

- бэкдор

- дефейс (изменение внешнего вида страниц)

- фишинг

- SEO-спам

- вредоносные программы

- использование ошибок в конфигурации

- уязвимый код

- уязвимое расширение

- брутфорс

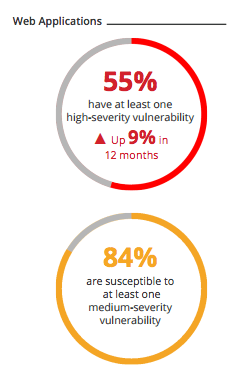

Последние исследования Acunetix показывают, что около 84% сайтов содержат уязвимости.

Если вы не уверены, содержит ваш сайт уязвимости или нет, проверьте его с помощью следующих инструментов:

- Safe Browsing Test

- Is It hacked?

- Vulnerability Scanner

Обнаружили, что сайт взломан? Заметили подозрительную активность на сайте? Без паники!

Знаю, взлом сайта может выбить из колеи, но не переживайте, вы не одиноки, а с помощью следующих специалистов вы сможете восстановить вашу деятельность.

Инструменты для удаления вредоносных программ и кода:

- SUCURI

- Wordfence

- SiteGuarding

- 6SCAN

- StopTheHacker

- Web Malware Removal

- SiteLock

- Virusdie

1. SUCURI

SUCURI — это один из самых популярных сервисов для обеспечения безопасности сайта. Он помогает устранить такие последствия взлома как:

- попадание в черный список Google

- внедрение вредоносного кода

- дефейс

- SEO спам

- фишинг

- вредоносная переадресация

- бэкдор

- появление предупреждений Google

С помощью SUCURI вы не просто сможете разово устранить все проблемы, но и защитить ваш сайт и предупредить взлом в будущем.

Устранение последствий взлома и защита от будущего взлома стоит $299.99.

2. Wordfence

Wordfence предназначен для быстрого восстановления сайта на WordPress или Joomla. Знаете ли вы, что расширение Wordfence для WordPress уже установлено более миллионом пользователей?

С Wordfence вы получаете следующее:

- подробный отчет проверки и устранения уязвимости

- план действий для предупреждения атак в будущем

- чистку и восстановление взломанного сайта

- расследование методов, которыми злоумышленники пользовались для взлома вашего сайта

- расширенную лицензию Wordfence на один год (стоимостью $99)

За все это в Wordfence просят $179.

3. SiteGuarding

Если вам требуется удалить вредоносный код с WordPress или Joomla в экстренном порядке, то SiteGuarding с этим справляется за 1-3 часа.

На SiteGuarding предусмотрено несколько вариантов удаления вредоносного кода. Можно выбрать то, что подходит именно вам.

В стоимость входит следующее:

- проверка файлов ядра

- удаление бэкдора

- предупреждение SQL/XSS-атак

- удаление из черных списков (Google, McAfee, Norton)

- резервное копирование сайта и анализ журнала событий

- ускорение работы сайта

Услуги SiteGuarding стоят от $52.

4. 6SCAN

Услуги по удалению вредоносного кода входят в пакет защиты сайта «Профессионал». В рамках этого пакета услуг 6SCAN удалит вредоносный код и добавят нужные вам настройки мониторинга и безопасности.

В пакет входит:

- ежедневная проверка сайта на наличие вредоносного кода

- автоматический «карантин» для вредоносного кода и устранение уязвимости

- отслеживание черных списков

- файрвол для веб-приложений

- защита от SQL/XSS-атак и рисков из списка OWASP Топ-10

- уведомления по SMS или электронной почте

- значок, свидетельствующий о безопасности

Пакет 6SCAN «Профессионал» обойдется вам примерно в $360 в год.

5. StopTheHacker

StopTheHacker оказывает все услуги по защите сайта, в том числе и по очистке сайта от вредоносного кода. Вы можете либо самостоятельно очистить сайт, либо активировать автоматическую очистку StopTheHacker.

Вместе с очисткой вы получите:

- мониторинг черных списков и репутации

- проверка на наличие вирусов или вредоносного кода

- обнаружение фишинга, дефейса, PHP-шеллов, незащищенных папок, ошибок .htaccess, вредоносного кода

Стоить отметить, что обеспечивается и защита страниц Facebook от возможного мошенничества и спама.

6. Web Malware Removal

Web Malware Removal поможет вам удалить вредоносный скрипт, бэкдоры, попадание в черный список Google и защитит вас от будущих атак.

Услуги обойдутся примерно в $160. Если в течение четырех недель ваш сайт взломают снова, то очистку сайта сделают бесплатно.

Вы получите и бесплатную проверку сайта на год и защиту от атак SQLi, XSS или брутфорса.

7. SiteLock

SiteLock — бренд, которому многие доверяют безопасность сайта, оказывающий в том числе и услуги удаления вредоносного кода. Сервис называется SiteLock911.

Механизм работы SiteLock911 отличается от других. Сначала программа скачивает файлы сайта, затем проверяет код, удаляет вредоносный скрипт и загружает исправленные файлы на сервер.

Все пакеты SiteLock предусматривают удаление вредоносного кода, а также следующие услуги:

- базовая защита от DDoS-атак

- ускорение сайта (через глобальные сети доставки контента, минификацию, оптимизацию изображений, кэширование, сжатие и т.д.)

- файрвол для веб-приложений

- ежедневная проверка сайта на наличие вредоносного кода

- значок доверия

Если нужно устранить последствия взлома сайта и защитить его у в будущем, стоит попробовать SiteLock.

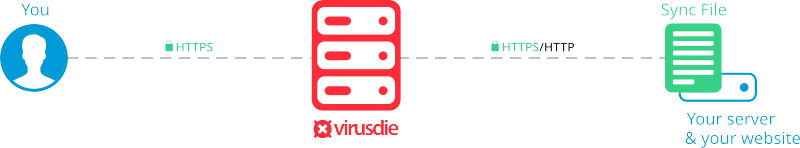

8. Virusdie

Virusdie — сервис с говорящим названием. Он непрерывно проверяет сайт на наличие вредоносного кода и автоматически удаляет его после того, как находит.

Virusdie также защищает сайт от XSS, SQLi, DDoS-атак, помогает с резервным копированием и восстановлением данных и т.д.

Стоимость услуг Virusdie начинается от $4.99 в месяц.

Я бы хотел упомянуть еще два инструмента для защиты от DDoS-атак:

- CloudFlare

- Incapsula

Надеюсь, перечисленные инструменты помогут вам восстановить взломанный сайт и работу вашей компании.

Всем безопасности и никаких взломов!

Подобрать виртуальный сервер или виртуальный хостинг для размещения Ваших сайтов поможет Хостинг Кафе.

Если говорить простым языком, вирус – это код, который используется в интересах злоумышленника. Он вредит как посетителям, так и владельцам сайтов. Он может как полностью заблокировать функционал сайта (удалив важные файлы или закодировав БД), так и предоставить доступ злоумышленникам для полного управления вашим сайтом и контентом на нем.

В большинстве случаев сайты, зараженные вирусом, просто перестают работать. Случается и такое, что на сайте появляются спам-ссылки на запрещенные ресурсы, вылазят странные баннеры или устанавливаются редиректы со страниц. Второй и третий вариант намного хуже, так как если заметить такое заражение не сразу, то поисковые системы могут подвергнуть ваш сайт санкциям и удалить его из выдачи.

Я решил написать эту статью, так как в последнее время участились случаи заражения сайтов различными вирусами и вредоносным кодом. Мы с коллегами составил рейтинг CMS, которые чаще всего подвергаются заражению:

1. WordPress,

2. Joomla,

3. Drupal,

4. самописные движки.

Как предотвратить заражение сайта?

На профильных ресурсах вы можете прочитать о том, что нужно ставить сложные пароли и обновлять плагины и CMS, но, к сожалению, это не спасет вас от дыр в коде.

На 80% сайтов, с которыми мы работали, вредоносный код проникал через дыры в плагинах, установленных из официальных маркетплейсов.

Так, например, в 2019 году мы получили более 100 заявок на лечение сайта из-за известного плагина для WordPress – File Manager. В данный момент разработчик исправил эту ошибку, но на тот момент поддержка WP просто разводила руками.

Для эффективной защиты я рекомендую:

- Поставить Git на сайт и контролировать любые изменения кода в файлах. Git – это распределенная система версий. Системы контроля версий бывают локальными, централизованными или распределенными.

- Использовать антивирус Virusdie. Для его работы нужно закинуть php-файл в корень сайта и запустить сканирование (1 сайт бесплатно). Он будет 1 раз в месяц проверять ваш сайт и отправлять отчет на почту.

- Подключить антивирус от Timeweb.

Я не рекомендую использовать простые онлайн-версии проверок, так как они пропускают даже самые простые вирусы (и не проверяют ядро проекта).

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Как быстро вылечить заражение?

Самый быстрый способ – откат системы до чистой версии с помощью Git. Вам нужно будет просто откатить правки Git в SSH-консоли (если интересно, как правильно это сделать, пишите в комментариях), а затем развернуть бэкап БД (его можно взять в панели хостинга).

Если же вы решили воспользоваться Virusdie, нужно в ЛК антивируса нажать на кнопку «Вылечить».

Внимание! Не стоит пренебрегать бэкапами файлов и БД. Лучше сохранить актуальную версию сайта на ПК или в облако.

Можно, конечно, и в ручном режиме чистить и проверять по дате изменения каждый файл, но это малоэффективно, так как некоторые вирусы умеют подменять дату редактирования файлов ядра (ну или хорошо прятаться).

Что делать, если сайт заражен

Как устранить заражение

Если сайт заражен и вам пришло уведомление о наличии вредоносного ПО на вашем аккаунте:

-

1.

Попробуйте восстановить сайт из резервной копии: Как восстановить сайт из резервной копии или скачать бэкап? Максимальный срок хранения резервных копий — 30 дней. После восстановления сайта из резервной копии выполните действия, описанные в 3—5 шагах данной инструкции.

-

2.

Если сайт заражен длительное время или восстановление из резервной копии не решило проблему, проверьте сайт на наличие вирусов: Как проверить сайт на вирусы?

-

3.

Если антивирусная проверка показала заражение в установленных плагинах/темах/шаблонах CMS — обновите используемую CMS до последней стабильной версии, а также все подключенные расширения и плагины. Рекомендуем использовать только официальные расширения CMS.

Для поиска и удаления вредоносного ПО с сайта, созданного на WordPress, обратитесь к инструкции: Поиск вредоносного ПО на WordPress.

-

4.

Обновите все используемые пароли:

- основной пароль от услуги хостинга;

- пароли FTP всех дополнительных аккаунтов;

- пароль пользователя базы данных;

- пароль администратора сайта.

-

5.

Проведите повторную антивирусную проверку и убедитесь в корректности работы сайта.

-

6.

Снимите блокировку в Личном кабинете или оставьте заявку в службу поддержки.

Почему на моём сайте вирусы?

Частыми причинами заражения сайта являются:

- уязвимость в используемой версии CMS;

- уязвимость в установленном расширении CMS (темы, плагины, модули);

- вирусы на компьютере, с которого происходит управление сайтом.

Чаще всего злоумышленники взламывают сайты в автоматическом режиме при помощи специальных программ. Они собирают большую базу сайтов из поисковых систем по определённым критериям (сайты, установленные на популярных CMS и их плагины, подверженные какой-либо известной уязвимости). После этого в файлах сайтов размещается вредоносный код. Поэтому важно своевременно обновлять CMS и плагины. Со стороны хостинга ваши сайты максимально защищены. В случае заражения сайта другого клиента на сервере, ваш сайт будет находиться в безопасности.

Как я могу защитить сайт?

Чтобы оградить сайт от взлома, следует придерживаться простых правил:

- Устанавливайте корректные права на каталоги и файлы сайтов. Старайтесь не использовать права «777», поскольку эти атрибуты дают любому пользователю полный доступ к файлам и каталогам вашего аккаунта. Используйте права «777» только в исключительных случаях.

- Следите за обновлениями используемой CMS и её плагинов на официальных сайтах и своевременно устанавливайте их.

- Используйте только официальные темы и плагины CMS. Очень часто во взломанных (nulled) версиях платных скриптов имеются вирусы.

- Используйте сложные пароли (длиной не менее 8 символов, с цифрами и буквами разных регистров). Помните, что простые пароли очень легко подбираются.

- Пользуйтесь антивирусным программным обеспечением и регулярно обновляйте антивирусные базы.

- Пользуйтесь только актуальными версиями браузеров (Mozilla Firefox, Google Chrome, Opera, Safari).

- Не храните пароли в FTP-клиентах. Очень часто вирусы берут информацию из FTP-клиента.

Предположим, что вы только что получили уведомление о вредоносной активности на сайте. Вот полный список действий, которые нужно выполнить для удаления вирусов с сайта.

0. Проведите базовую профилактику

Базовая профилактика нужна для предотвращения повторного заражения, которое может произойти даже до того, как вы успеете удалить первую строчку вредоносного кода.

Сюда включена смена паролей ко всему и вся (админка сайта, база данных, сервер, учётная запись на хостинге), проверка и удаление подозрительных учётных записей в админке сайта, обновление компонентов безопасности используемой CMS и плагинов.

1. Сохраните бэкап заражённого сайта

Копия заражённого сайта, включая логи веб-сервера за последние несколько дней, пригодится для страховки при неудачном лечении и для анализа сайта на уязвимости, через которые он был скомпрометирован, после восстановления его работы.

Понимание того, каким образом был скомпрометирован ваш ресурс, позволит организовать более высокий уровень защиты от повторных случаев заражения. Или, если для лечения вы решите развернуть старый бэкап с чистой версией сайта — можно будет вручную восстановить добавленный позднее контент.

2. Проверьте наличие бэкапов сайта, сделанных до появления вредоноса

Приблизительное время появления вирусов можно определить, проверив дату изменения файлов сайта. Если у вас есть резервная копия сайта, созданная до заражения, для скорейшего восстановления работы проще всего сразу развернуть её и перейти к профилактике.

И не забудьте выписать премию админу — или себе, если вы сами обслуживаете сайты. Одним бэкапом вы сэкономили несколько часов времени и, вероятно, кругленькую сумму.

При восстановлении чистой копии важно помнить: это не даёт повод расслабиться и вздохнуть с облегчением. Нет гарантии, что сайт снова не будет скомпрометирован тем же образом, что и в первый раз. Поэтому после восстановления важно проанализировать, что именно стало причиной заражения — для этого пригодится сделанный на первом шаге бэкап, и принять меры защиты.

3. Приступите к поиску вирусов

Главная задача этого шага — собрать отчёты со списками заражённых файлов или вредоносных вставок кода для последующего удаления.

Нужно помнить, что разные инструменты поиска могут иметь разную степень эффективности, например, в плане частоты обновления вирусных баз. Поэтому для наилучшего результата рекомендуется использовать несколько разных инструментов поиска последовательно — это поможет составить более полную картину заражения и впоследствии более качественно выполнить лечение.

4. Выполните лечение

Здесь подход зависит от того, какой способ лечения вы выбрали. К сожалению, нет общей универсальной инструкции для каждого конкретного случая — но мы собрали для вас варианты, в каком направлении можно двигаться.

5. Повторите шаги 3 и 4 до полного отсутствия алертов в отчётах

Нет гарантии, что за первый проход вы удалите 100% вредоносного кода. Поэтому операцию придётся повторить несколько раз, пока в отчётах не появится ободряющее «Всё чисто!».

Если количество заражённых файлов в отчёте от проверки к проверке не уменьшается, это признак того, что заражение происходит повторно сиюминутно. В таком случае для лечения нужно изолировать сайт — например, развернуть и вылечить копию на отдельном сервере. На самом сервере же требуется проверить, каким образом вредоносный код повторно попадает на сайт, и заблокировать источник малвари.

6. Проверьте работоспособность сайта

Когда весь вредоносный код будет удалён, важно проверить работоспособность каждого элемента сайта. Всегда есть вероятность, что под горячую руку попадёт кусок рабочего кода: в этом случае на сайте может поехать вёрстка, перестанет работать важная форма или кнопка.

7. Создайте и скачайте резервную копию вылеченного сайта

В случае, если сайт будет заражён повторно, вам не придётся заново проходить весь процесс поиска и лечения. Такой бэкап нужно скачать с сервера или вашего хранилища резервных копий и хранить на флешке — поближе к сердцу. Или в сейфе.

8. Выполните полную профилактику

Когда вы завершите лечение сайта, проверите его работу и сделаете бэкап чистой версии, нужно переходить к следующему обязательному шагу — расширенным профилактическим мерам. Без этого ваш сайт может быть заражён повторно уже в течение нескольких следующих часов.

9. Сообщите поисковым системам о решении проблемы

Этот шаг необходим, чтобы ваш сайт перестал отображаться у посетителей как вредоносный ресурс и вернул себе позиции в поиске. Сообщить об удалении вирусов и восстановлении работы сайта можно в инструментах веб-мастера, в тех же самых, в которых создаются отчёты безопасности на этапе поиска вирусов.

Правда, для того, чтобы восстановить репутацию сайта после лечения полностью, этого недостаточно — необходимо предпринять дополнительные меры:

- сообщить об удалении вирусов поисковым системам;

- извлечь сайт и IP-адрес из чёрных списков и списков вредоносных ресурсов антивирусов.

10. Выполняйте профилактику безопасности сайта на регулярной основе

Технологии меняются непрерывно — ежедневно появляются новые механизмы защиты данных и не менее новые способы их обхода. В таких условиях важно тщательно следить за состоянием ваших сайтов и сервера:

- периодически менять пароли ко всем элементам инфраструктуры;

- следить за новостями из сферы информационной безопасности;

- оперативно реагировать на обновления и обнаруженные уязвимости и др.

Собрали общий список рекомендаций и полезных ресурсов для профилактики в отдельной статье. Следуя этим советам, вы не только решите проблему с заражением сайта, но и защитите сайт от посягательств в будущем.

- Подозрение на вирусы

- Удаление вредоносных файлов

- Очистка сайта от вирусов

- Победа над вирусами

- Как распознать и предотвратить распространение вируса на сайте

- Рекомендации, чтобы не стать жертвой злоумышленников

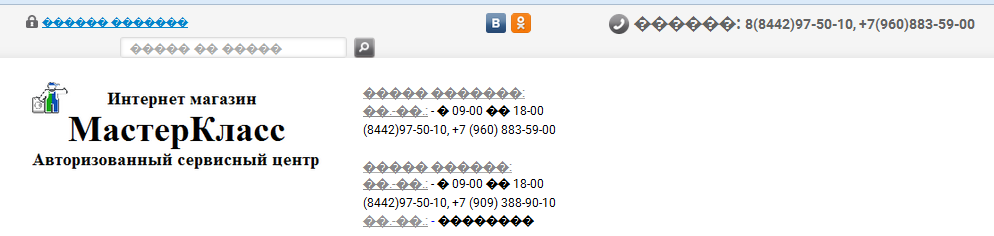

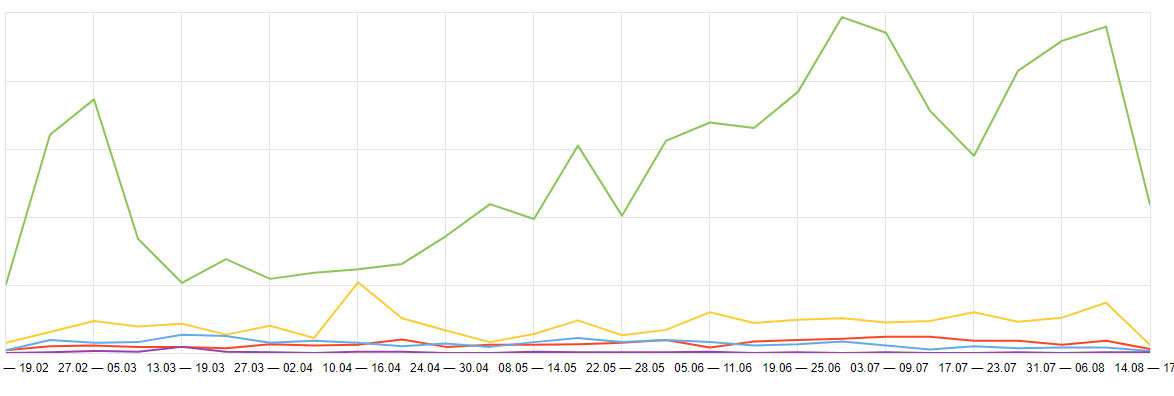

Чем сайту грозят вирусы? Не только изменением информации или файлов. В большинстве случаев страдает бизнес. Компания МастерКласс узнала о проблемах с сайтом в первую очередь потому, что в 3 раза снизилось количество заявок на ремонтные услуги! Вместо 10 звонков в день поступали 1 — 3. Трафик на сайт снизился до минимума.

Если на вашем сайте проявляется подозрительная активность, описанная в статье, рекомендуем немедленно обратиться в отдел сопровождения сайтов к специалистам для проведения исследования.

Подозрение на вирусы

Введение — Рекогносцировка

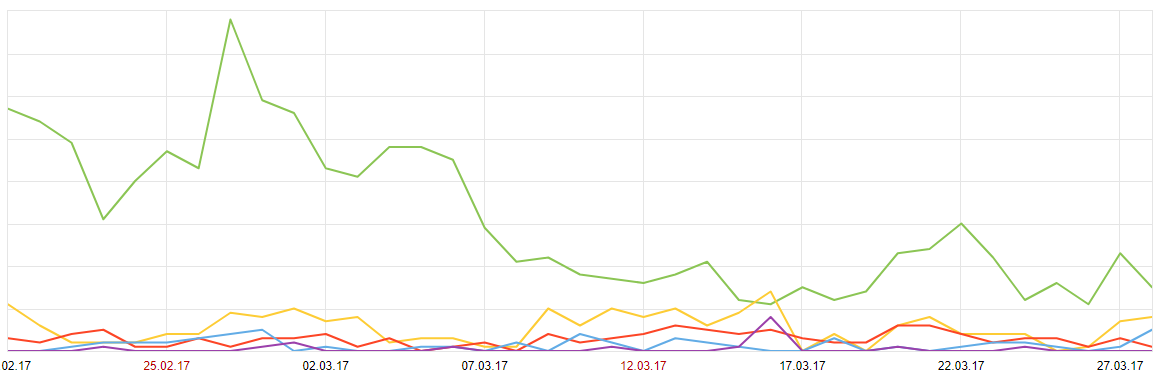

15 марта — начало истории. Клиент заметил падение трафика и через несколько дней обратился к нам.

Проблема видна невооруженным взглядом по Метрике. С начала марта посещаемость сайта поползла вниз.

Мы нашли подтверждение проблемы в вебмастере — снижение числа проиндексированных страниц в 4 раза. Трафик просел.

Внимательно посмотрев на сайт, обнаружили, что файл настроек адресов страниц urlrewrite.php и конфигурационный файл .htaccess изменились. Из-за этого все страницы каталога поменяли адреса. Поисковик не успел их проиндексировать, а старые удалил.

Тревожным звонком было то, то при первой попытке изменить файл .htaccess, он через несколько минут вернулся в прежнее состояние. Напоминаю, мы грешили на хостинг, и эту проблему устранили настройкой прав доступа к .htaccess.

На тот момент решили, что, возможно, клиент или хостинг случайно поменяли настройки. Мы починили файлы и отчитались клиенту о результате.

Через несколько дней файл сломался вновь, равно как и адреса страниц.

Удаление вредоносных файлов

Первая попытка — Разговор дипломатов

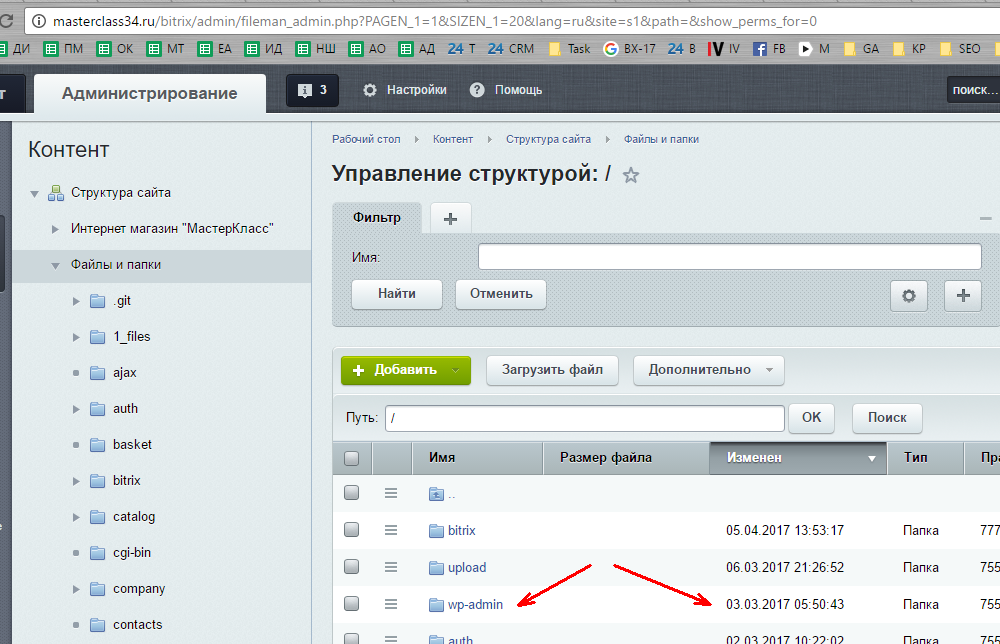

- Мы нашли на сайте несколько подозрительных файлов, похожих на вирусы, удалили их. На скриншоте видно, что 3 марта на сайте 1С-Битрикс появилась папка /wp-admin/ (для непосвященных, так называется системный каталог платформы WordPress;) Мы поняли, что сайт был взломан.

- Поменяли все пароли от хостинга, FTP, админки.

- Файл robots.txt заменили на тот, который был полгода назад (скопировали из веб-архива).

- Обновили битрикс до последней версии.

Причина падения трафика и выпадения страниц из индекса.

В недрах сайта был специальный php-файл, который делал 2 вещи:

- «обнулял» robots.txt для того, чтобы весь сайт был открыт для индексации;

- по GET-запросам к самому себе показывал страницу с текстом на корейском (или китайском) языке, нашпигованную ссылками на корейские же (или китайские) сайты.

Внутри этот феномен мы назвали «суровое китайское SEO».

Так как сайт был открыт для индексации, эти ссылки попали в поиск. Собственно, так и удалось найти этот файл — из отчета «Внешние ссылки» Яндекс.Вебмастера. Яндекс посчитал эти ссылки спамом, начал понижать позиции сайта. Это вторая причина падения трафика.

Дополнительно, провели несколько «реанимирующих» SEO работ:

- Собрали небольшое семантическое ядро и сгруппировали фразы по категориям каталога.

- Проверили и исправили все рекомендации в Яндекс.Вебмастере, добавили сайт в Search Console для ускорения индексации Google и возврата трафика.

- Нашли существующие 404-е ошибки, составили список страниц, отдали заказчику на исправление.

- Нашли дубли META-информации, настроили шаблоны для меты с помощью SEO-свойств 1С-Битрикс.

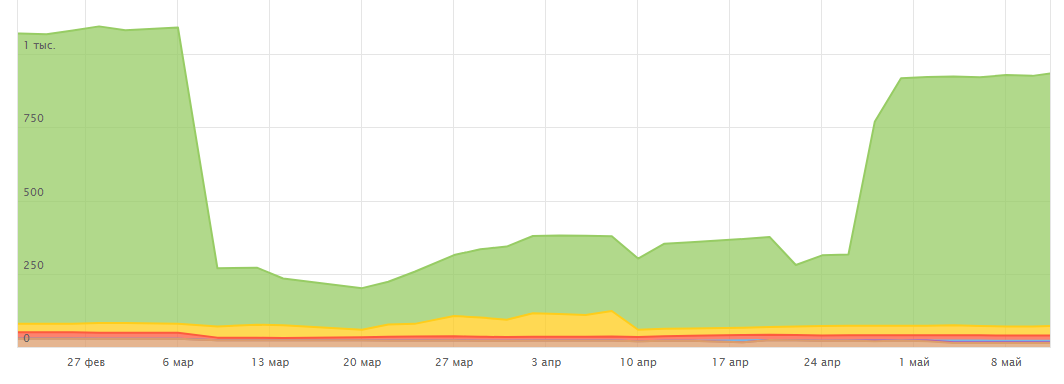

17 мая — продолжение истории. Сайт превратился в «абракадабру» — не применялась верная кодировка, все кириллические символы отображались “?”. Одновременно техподдержка хостинга сообщила о подозрительных рассылках с нашего сайта и заблокировала отправку почты через php.

Решили отделаться «малой кровью».

- Нашли последний рабочий архив (делали после SEO-реанимации).

- Развернули на поддомене, проверили, работает.

- Заменили сайты.

Если есть подозрение на вирус на сайте, рекомендуем обратиться в наш отдел сопровождения за услугой Технический аудит сайта.

Прошло несколько дней, проблема повторилась. В этот раз решили провести тщательное исследование.

Очистка сайта от вирусов

Артподготовка — Применили тяжелую артиллерию

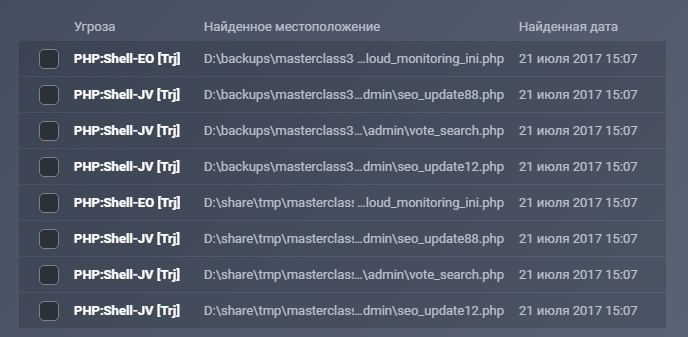

После сканирования файлов сайта антивирусом AVG было обнаружено 4 файла вирусов-троянов.

Один из файлов отличался размером, после проверки выяснили, что этот файл попал на сайт в то же время, что и не заражённые файлы сайта. Вероятно, этот файл был добавлен ещё в старую версию сайта. Остальные 3 файла были созданы позже. То есть, сайт долгое время был заражен, но это никак не проявлялось.

Отчет антивирусной программы

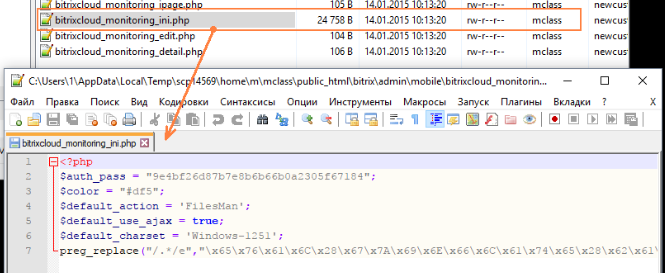

Содержимое зараженного файла

Далее выполнили ручной анализ в папке /bitrix/admin и найдено еще несколько файлов с вредоносным кодом.

Выполнили поиск по сайту по подстрокам из вирусных файлов, но больше ничего не нашли.

Зараженные файлы находились в ядре битрикса.

Версии возникновения вирусов:

1) в старую версию сайта несколько лет назад был добавлен (вручную или автоматически) файл /bitrix/admin/mobile/bitrixcloud_monitoring_ini.php который использовался злоумышленником для добавления остальных файлов (для спама, рассылки и пр.). Этот файл не является частью ядра 1С-Битрикс.

2) на сайте были формы с уязвимостью и был некорректно настроен модуль Проактивная защита — это привело к тому, что в разное время были автоматически внедрены вредоносные файлы.

Решение:

- просканировали файлы (AVG + Касперский) сайта на наличие вирусов;

- вручную сделали анализ некоторых подозрительных файлов;

- выполнили поиск по подстрокам из зараженных файлов;

- удалили все найденные файлы с вредоносным кодом;

- усилили безопасность сайта через настройки проактивной защиты;

- проверили все файлы tools.php, о котором сообщил сотрудник хостинга (источник рассылки спама):

/bitrix/modules/catalog/general/tools.phpи подобные. - развернули сайт из очищенной резервной копии.

- Затаились, стали ждать.

Прошло ровно 5 дней, проблема повторилась. Вирус (или злоумышленник) каждый раз оказывался хитрее нас. На этот раз:

1) в файлы index.php в начало добавляется include файла из /upload, инклудится файл вида favicon-<случайные символы>.ico

2) в подключаемом файле после расшифровки оказался код загрузки вирусных плагинов через POST-запрос.

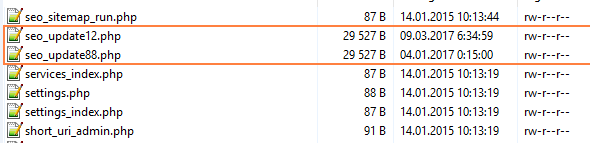

У всех измененных файлов дата изменения устанавливается в <= настоящее время, поэтому большую часть зараженных файлов мы нашли командой bash (изменения 6 дней назад и ранее):

find ./ -mtime +6 -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r

Победа над вирусами

Зачистка — высадили десант

- Восстановили сайт из свежей чистой резервной копии.

- Поменяли все пароли от всех хостингов, админок, итд.

- Оставили только одного пользователя в админах, остальным ограничили доступ к структуре.

- Проверили ядро на наличие изменений.

- Удалили все сторонние модули.

- Руками и глазами проверили все подозрительные места.

Сайт работает без проблем, попросили хостинг включить отправку почты. Трафик удалось удержать. Выдохнули.

Как распознать и предотвратить распространение вируса на сайте

- Проверяйте сообщения хостинга. Они помогают найти подозрительную активность на сайте.

- Следите за числом проиндексированных страниц, внутренних и внешних ссылок. При любом резком изменении исследуйте причину.

- Заведите в Вебмастере Яндекса список “важных страниц” и отслеживайте их изменения.

- Периодически проверяйте уведомления Вебмастера и Search Console.

- Периодически проверяйте сайт на вредоносный код онлайн-сканерами (https://virustotal.com/ и др.)

- В корне сайта и других папках появляются файлы с непонятными названиями, которых там раньше не было.

Рекомендации, чтобы не стать жертвой злоумышленников

- Храните пароли как зеницу ока на бумажке под подушкой.

- Обновляйте платформу и всегда продлевайте лицензию 1С-Битрикс.

- Если даете доступы фрилансерам или подрядчикам, всегда заводите для них временные пароли и ограничивайте доступ.

- Храните резервные копии отдельно от сайта.

Больше рекомендаций в статьей «Как мы лечим сайты от вирусов».

Благодарим Евгения Молчанова (ООО “МастерКласс”) за терпение и участие в совместном решении проблемы!