Фишинг — вид интернет-мошенничества, когда злоумышленники пытаются получить конфиденциальную информацию пользователей, например, логин, пароль, данные банковской карты.

С марта 2016 года по март 2017 года компания Google и Калифорнийский университет в Беркли изучали способы обмана в интернете. И выяснилось, что за год 12,4 млн пользователей стали жертвами фишинговых атак. «Лаборатория Касперского» сообщает о том, что более 15,9% уникальных пользователей сталкивались с проблемой фишинга в 2017 году.

В Университете имени Фридриха-Александра в Эрлангене и Нюрнберге выяснили, что 78% опрошенных пользователей знают об опасности перехода по ссылкам от неизвестных отправителей. Но 56% получателей электронной почты и около 40% пользователей Facebook всё равно переходят по ссылкам. У российских пользователей ситуация не лучше. По данным Службы кибербезопасности Сбербанка, 48% людей, получивших письма из незнакомых источников, переходили на фишинговые ресурсы и вводили логины, пароли или данные банковских карт.

Как мошенники заманивают пользователей на фишинговые сайты?

Для того чтобы заманить на поддельный сайт, мошенники используют социальные сети, SMS или электронную почту.

Социальные сети

Вам могут написать с неизвестного аккаунта или со взломанного профиля знакомого с просьбой перейти по ссылке. Как правило, просят побыстрее кликнуть на ссылку, чтобы узнать нечто необычное или ценное.

Злоумышленники заманивают жертву с помощью упоминания в записи сообщества. Например, мошенники фальсифицируют группу известной радиостанции, и сообщают в публикации от имени группы, что вы выиграли ценный приз и должны прямо сейчас перейти на сайт для получения дальнейших инструкций.

Кстати, если вам предлагают оплатить пересылку или страховку за выигрыш или подарок, то это тоже признак мошенничества.

SMS

Если вы когда-либо размещали или разместите объявление на популярных интернет-площадках, таких как Avito, злоумышленники могут включить ваш номер в SMS-рассылку. В этом случае вам придут SMS с предложением обмена и ссылкой на страницу якобы товара. Ссылка будет вести на фишинговый сайт, а может, и на зараженную вирусом страницу.

Как и в случае с социальными сетями, мошенники могут прикинуться знакомыми и предложить перейти по ссылке, чтобы увидеть информацию якобы о вас.

Электронная почта

Способов заманить пользователей на фишинговый сайт с помощью электронной почты у мошенников просто множество. Ведь письма поддерживают HTML-вёрстку и адрес фишингового сайта можно замаскировать под знакомый пользователям домен.

Письма подделываются под сообщения о якобы взломе почты, банковского счёта, страницы в социальных сетях; уведомления от органов власти, благотворительных организаций и судебных инстанций; информацию о возможном возврате НДС при зарубежных покупках и необходимости оплатить налоги или штрафы. Все письма будут содержать ссылки для перехода на фишинговый сайт.

Ссылка может быть выполнена и в виде QR-кода. Например, вам предложат полезную программу для возврата налогов или снижения штрафов.

Какие сайты подделывают мошенники?

Фишинг направлен на кражу персональных данных пользователей под предлогом оплаты или регистрации в качестве клиента. Так подделывают сайты:

- авиакомпаний;

- банковских и микрофинансовых организаций;

- платежных систем;

- страницы авторизации и оплаты интернет-магазинов.

С 1 января по 1 сентября 2017 года Центр мониторинга и реагирования на компьютерные атаки в финансовой сфере ЦБ РФ заблокировал 84 ресурса, которые маскировались под P2P-сервисы денежных переводов. Владельцы сайтов могли узнать данные платежных карт пользователей: имя владельца, номер, срок действия, код подлинности карты (CVV2). А также заблокировали сайты 45 «страховых компаний», 44 лжебанка, около 20 «авиакомпаний» и «мирофинансовых организаций». Служба кибербезопасности Сбербанка отчиталась о блокировке 600 доменов, которые использовались для фишинга.

Как распознать фишинговый сайт?

Создатели фишинговых сайтов стараются отвлечь пользователя от изучения страницы и поиска признаков подделки. Мошенники отслеживают хайповые темы или просто играют на человеческой жадности и желании халявы, предлагая выиграть iPhone X, автомобиль или большой денежный приз. Дополнительно злоумышленники устанавливают таймер, чтобы пользователи поторопились с вводом персональных данных.

Мошенники могут сыграть и на чувстве страха. Например, предложить проверить, не числится ли банковская карта в реестре украденных хакерами данных. Для этого предложат ввести номера карты, срока действий, имени и фамилии владельца и CVC2/CVV2.

В этот момент важно сосредоточиться и проверить сайт на признаки фишинга.

Неправильное доменное имя

Как правило, мошенники регистрируют похожие домены. Например, вместо «online.sberbank.ru» можно увидеть «onllinesberbank.ru» или «online.sbrbank.ru». Также сайт может располагаться на поддомене, например, «sberbank.site.ru».

Отсутствие SSL сертификата

Популярные сайты используют шифрование SSL для передачи данных пользователей. При использовании этой технологии адреса сайта начинается на «https://». А вот если сайт банка или авиакомпании начинается на «http://», это повод усомниться в оригинальности страницы. К сожалению, мошеннику не составит труда получить действительный SSL сертификат для поддельного сайта — сейчас его можно получить за 20 минут бесплатно при помощи специальных сервисов.

Грамматические, орфографические и дизайнерские ошибки

Довольно часто распознать мошенников можно по наличию грамматических и орфографических ошибок в тексте страниц. Крупные компании имеют в штате или на аутсорсинге профессиональных дизайнеров, копирайтеров, редакторов и корректоров, которые строго следят за соблюдением правил оформления сайта. Насторожить должны неправильные названия организации, обилие опечаток и ошибок, поехавшая вёрстка, неправильное использование цветов в дизайне, наличие посторонних элементов дизайна.

Различие структур страниц с оригинальным сайтом и подозрительные платежные формы

Посмотрите на наличие ссылок на странице. Если при клике на них вы переходите на страницу с ошибкой или на страницы, которые не похожи оригинальный ресурс, значит, вы попали на фишинговый сайт. Просто закройте вкладку и не вводите персональные данные в платежную форму.

Признаком фишинговой формы может стать тот факт, что она размещена на фоне устаревшего дизайна сайта.

Если сайт вызвал у вас подозрение, игнорируйте и его платежную форму.

Отсутствие пользовательских соглашений и странные контакты

Проверьте сайт на наличие пользовательского соглашения, условий оплаты и доставки, если они предусмотрены. Интересует не только их наличие, но и сам текст соглашений, в котором не должно быть указаний сторонних компанией, не имеющих отношения к сайту.

Еще один способ — проверить страничку «контакты», чтобы убедиться, что физический адрес не ведёт на несуществующее или подозрительное строение. Например, авиакомпания не может находиться в промышленной зоне, а банковский офис в заброшенном бараке на окраине города.

Как противостоять фишингу?

Соблюдайте элементарные правила интернет-гигиены:

- не переходите по ссылкам от незнакомцев;

- не переходите по коротким ссылкам вида bit.ly или goo.gl, даже если они приходят от друзей;

- в платёжных и почтовых системах, банковских кабинетах настройте многофакторную систему авторизации;

- сохраняйте в избранное адреса сайтов, которые вы часто используете для платежей;

- установите на компьютер антивирус;

- используйте инструмент «Безопасные платежи» от Kaspersky Internet Security;

- используйте бразуеры Chrome, Safari, Firefox, которые уже имеют антифишинговую защиту.

Кстати, если вы получили ссылку вида bit.ly/FHjk77, то её можно расшифровать с помощью сервиса UnTinyURL. Просто скопируйте ссылку в поле на странице и нажмите кнопку Reveal.

Как проверить подозрительные сайты?

Если вы всё же перешли на сайт и подозреваете, что ресурс похож на фишинговый, то есть несколько способов это проверить.

Дата создания и регистрация на частное лицо

С помощью сервисов Whois, например, на сайтах RU-Center или 2IP.ru можно скопирать данные из адресной строки и узнать дату регистрации домена и данные владельца. Если дата регистрации свежая, то это повод задуматься о действиях мошенников. Крупные компании не регистрируют домены на частные лица, а используют данные юридического лица.

Характеристика посетителей

Сервис Alexa.com показывает из каких стран приходят посетители на сайт. Для этого формируем ссылку вида «https://www.alexa.com/siteinfo/[адрес_сайта_без_http]» и вставляем в браузер. Аналогично можно узнать дополнительную информацию о сайте с помощью сервиса Similarweb.

Спросите у Google

Компания Google разработала инструмент для проверки сайтов. Достаточно ввести в форму адрес сайта и вы получите информацию о безопасности ресурса.

Что делать, если вы всё же отправили пароли или данные карточки?

Если вы всё же попались на удочку мошенников, но вовремя это поняли, то есть способ сохранения данных.

Во-первых, поменяйте пароли, которые вы успели указать. Сделать это нужно как можно скорее. Если вы используете одинаковые пароли на разных сайтах, то придётся их тоже заменить.

Во-вторых, свяжитесь со службой безопасности банка, если вы отправили платёжные данные. Вам подскажут дальнейшие действия. Как правило, банки просто заблокируют на время платежи.

Что делать, если вы столкнулись с фишинговым сайтом?

Предположим, что вы всё-таки попали на фишинговый сайт, но сумели вовремя распознать его. Тогда вы можете помочь компаниям и поисковым системам заблокировать ресурс.

Свяжитесь с администраторами оригинального сайта

Передать информацию о фишинговом сайте можно и нужно владельцам оригинального ресурса. Для этого на оригинальном сайте находим раздел контакты и пишем электронную почту или заполняем форму обратной связи с указанием данных о фишинговом сайте. Электронные адреса оригинальных компаний, обычно начинаются со слов support или info.

Свяжитесь со службами поддержки платежных провайдеров

Малый и средний интернет-бизнес прибегает к услугам платежных провайдеров — компаний, которые организуют прием платежей онлайн. Если вы заподозрили, что форма оплаты поддельная, вы можете подтвердить ее оригинальность через службу поддержки платежного провайдера, название которого указано в платежной форме сайта.

Например, на официальных страницах платежных провайдеров указаны электронные адреса служб клиентской поддержки, с помощью которых можно удостовериться в оригинальности или сообщить о фальсификации платежной формы.

Сообщите поисковой системе

У Google и «Яндекс» уже есть специальные формы, через которые вы можете пожаловаться на фишинговые ресурсы. Потратьте минуту времени и вы поможете защитить других пользователей от мошенников.

Проинформируйте хостинг

В Whois-информации, которую мы можем получить от RU-Center или 2IP.ru указывается и хостинг домена. Можно написать письмо администраторам хостинга с упоминанием фишингового сайта для его блокировки.

От поиска до блокировки: какие инструменты мы используем для борьбы с фишингом

Время на прочтение

9 мин

Количество просмотров 2.4K

Фишинг в первую очередь ассоциируется с электронной почтой. Но, чтобы похитить данные, мошенники часто подделывают сайты известных брендов. Компании узнают о проблеме, когда клиенты начинают жаловаться, что у них украли деньги, а услугу не предоставили. Чаще всего страдает диджитал-сфера: злоумышленники могут скопировать сайты банка, интернет-магазина, сервиса доставки или покупки билетов.

Чтобы не потерять деньги, клиентов и репутацию, нужно мониторить мошеннические сайты в интернете. Все найти не получится, но внушительную часть фишинга можно заблокировать заранее. Мы в BI.ZONE как раз этим занимаемся, так что решили поделиться, как у нас устроен процесс. Если вы хотели знать, как ищут и блокируют фишинг, мы вам покажем.

Мы боремся с фишингом в рамках DRP-решения, платформы BI.ZONE Brand Protection. Она работает в трех направлениях:

-

Мошенничество: мониторим и блокируем фишинговые сайты.

-

Утечки информации: отслеживаем в даркнете слитые учетные записи и пароли сотрудников, базы с данными клиентов, фрагменты исходного кода и чувствительную информацию.

-

Инфополе: ищем фейковые новости, негативные публикации, следим за соцсетями, мессенджерами и СМИ.

В этой статье поговорим о том, как мы настроили процесс поиска и блокировки фишинговых сайтов.

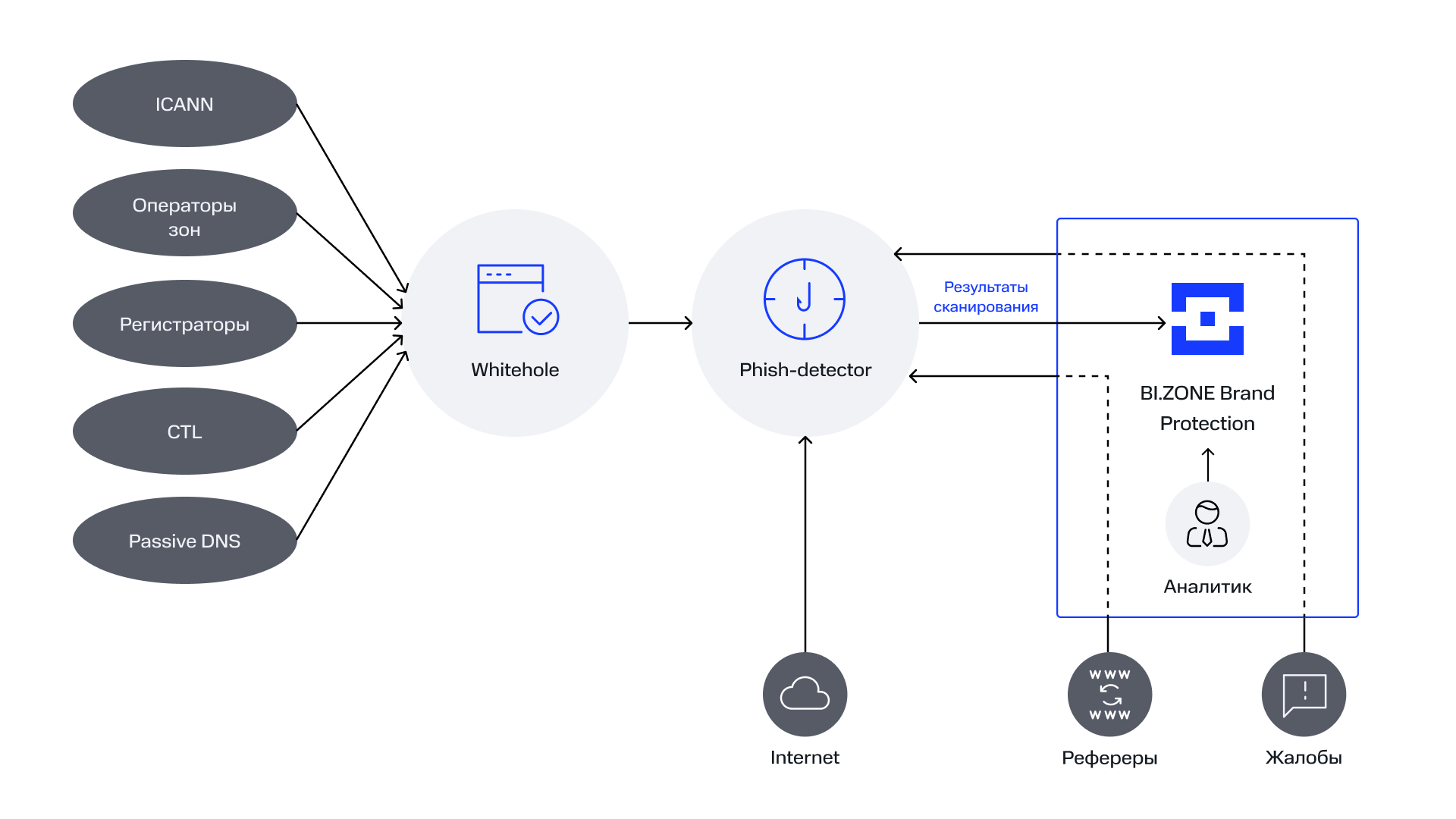

Как устроен процесс

Чтобы автоматически находить фишинговые сайты, мы сделали свои инструменты: whitehole и phish-detector. Сервис whitehole собирает информацию о новых доменах, а сетевой сканер phish-detector проверяет эти домены и другие ссылки: скачивает их из интернета, анализирует, выдает вердикт. Результаты сканирования попадают в платформу BI.ZONE Brand Protection, где их проверяют аналитики. Если оказывается, что домен фишинговый, мы запускаем процедуру блокировки. Схематически процесс работы выглядит таким образом:

А теперь объясним все по порядку.

Откуда берутся сайты для проверки

Phish-detector анализирует несколько категорий ссылок. Объединив их, мы получаем список сайтов для проверки.

-

Недавно появившиеся сайты. Whitehole ежедневно собирает и сохраняет информацию о новых доменах.

-

Рефереры, то есть ссылки, с которых происходили редиректы на сайт клиентов или скачивания информации оттуда.

-

Жалобы от клиентов. Например, некоторые домены мы не можем обнаружить из-за короткой жизни URL. Такие ссылки мы получаем от клиентов.

Недавно появившиеся сайты. Whitehole

Сейчас у нас в базе 1,5 млрд уникальных доменов, и каждый день добавляется еще 1 млн. Информация о новых доменах поступает из следующих источников:

-

ICANN: файлы доменных зон для общих доменов верхнего уровня (gTLD).

-

Операторы зон: файлы доменных зон для национальных доменов верхнего уровня (ccTLD).

-

Регистраторы: информация о новых доменах, списки доменных имен.

-

Certificate transparency logs (CTL): список выпущенных сертификатов.

-

Источники passive DNS: много разной информации, но небольшой процент подходящих нам доменов.

ICANN — организация, которая регулирует все существующие доменные зоны. У нее мы получаем доступ к файлам доменных зон для общих доменов верхнего уровня (gTLD), например .com/.net/.org/.info. Информацию из файла можно использовать для преобразования доменного имени в IP. Еще здесь содержатся данные о name-серверах домена, а выглядит это так:

Операторы зон. Мы обращаемся к операторам зон, на которых чаще всего встречаем фишинговый контент. У них мы получаем файлы зон для национальных доменов верхнего уровня (ccTLD). Например, оператор для зоны .ru/.рф, Technical Center of Internet, предоставляет файлы за последние 7 дней.

Регистраторы. Некоторые регистраторы и сервисы DNS готовы делиться информацией. Например, мы с timeweb.com настроили обмен публичными сведениями о зарегистрированных доменах. Это позволяет нам быстро реагировать на новые фишинговые угрозы.

Российские регистраторы предоставляют файлы с информацией о доменах зон .ru/.рф/.su: их регистрантах, датах создания и удаления. Данные обновляются раз в сутки. Если смотреть со стороны списка доменов, файлы регистраторов аналогичны файлам зон, но содержат геодомены третьего уровня и другую метаинформацию (whois):

Certificate transparency logs. Мы парсим CTL, достаем список сертификатов, а из сертификатов берем домены, на которые они выписаны. Так мы получаем адреса всех сайтов с HTTPS. Здесь могут быть домены, которые были зарегистрированы и год назад, а сертификаты на них выписали недавно. Плюсы CTL в том, что данные обновляются в режиме реального времени и можно отследить историю домена.

Есть HTTPS-сертификаты, для которых с какого-то момента необходимо находиться в CTL, иначе они не будут считаться валидными. К ним относятся:

-

EV, высокой надежности;

-

OV, валидирующий организацию;

-

DV, валидирующий домен.

Большая часть доменов, которые мы получаем, второго уровня. Это значит, что если злоумышленник зарегистрирует домен phishing[.]ru, мы найдем его, в том числе с помощью файлов зон. При этом бывает, что на самом домене нет контента. Злоумышленник может создать поддомен энного уровня на своем домене второго уровня, например example4.example3.example2.example1.phishing[.]ru, и невозможно будет узнать, какой поддомен он создал. CTL помогает находить домены любого уровня всех зон, но только на сайтах с HTTPS-сертификатами.

Портят картинку только wildcard-сертификаты, которые выписываются на целый уровень поддоменов, например *.phishing[.]ru. В этом случае мы не сможем узнать о существовании сайтов вроде example1.phishing[.]ru, example2.phishing[.]ru, example3.phishing[.]ru и т. д.

Источники passive DNS. Это еще один способ получить информацию о доменах. Мы используем его редко, но упомянем — вдруг кому-то пригодится. Суть метода в том, чтобы пассивно собирать обращения к DNS-серверу с просьбой разрезолвить домен.

Рефереры

Некоторые фишинговые ресурсы в коде страницы используют ссылки, которые обращаются к оригинальному сайту. Есть, к примеру, официальный сайт Сбера, а есть фишинговый сайт sberbankololo[.]ru. Злоумышленник может использовать не скачанный логотип Сбера, а ссылку на него — изображение подгрузится с официального сайта, когда жертва зайдет на фишинговую страницу.

В этом случае на сервере официального сайта в запросе на скачивание логотипа в заголовке referer отобразится URL фишингового сайта. Некоторые клиенты отправляют нам все обращения сторонних сайтов к официальному, а мы автоматически проверяем эти ссылки через phish-detector.

Жалобы от клиентов

Бывает так, что фишинговый контент можно увидеть, только перейдя по определенному URL. Чаще всего такой прием используют в фишинговых схемах с маркетплейсами. Например, мошенники генерируют ссылки типа https://marketplace.oplata3ds[.]ru/sell?id=82078664, где для каждой жертвы создается свой id. Такие ссылки сложно сбрутить и обнаружить, потому что путь содержит большое количество символов. Мы сможем обнаружить сам сайт marketplace.oplata3ds[.]ru, но не узнаем путь к фишинговому контенту — тогда не будет и оснований для досудебной блокировки. А клиент может узнать о таких доменах, если получит жалобу от пользователя. Когда такое происходит, компании-клиенты отправляют фишинговые ссылки через платформу BI.ZONE Brand Protection.

Как phish-detector анализирует домены

Аналитики создают для phish-detector правила, основываясь на своем опыте и представлении о том, как выглядят различные фишинговые страницы. У нас есть несколько сотен активных правил, по которым phish-detector проверяет домены из whitehole.

Phish-detector анализирует код страницы, а также проверяет совпадения фавиконок на разных сайтах. Чтобы это сделать, инструмент скачивает фавиконки с фишинговых и официальных сайтов, а затем сравнивает их похожесть с помощью перцептивного хеша. Если хеш совпадает — считаем, что сработка успешная.

Некоторые доменные зоны нужно проверять чаще других, потому что там чаще появляются фишинговые домены. Бывает и так, что фишинговый контент появляется на домене не сразу, поэтому одной проверкой не обойтись. Например, phish-detector каждые 12 часов проверяет все домены, зарегистрированные за последние 60 дней в зоне .ru.

Еще phish-detector проверяет доменные имена, в которых содержатся слова, похожие на названия наших клиентов, например sber. Это помогает в тех случаях, когда домен есть, а сайта нет — то есть с помощью проверки контента фишинг не обнаружить. Если имя выглядит подозрительно, например sberbank100official[.]ru, мы ставим домен на постоянный мониторинг: когда бы ни появилось там мошенническое содержимое, мы об этом узнаем. Проще говоря, phish-detector сканирует все домены из whitehole, но подозрительные сканирует с пристрастием.

После проверки phish-detector выносит вердикт. Если сигнатура не сработала — значит, со ссылкой все в порядке, а если сработала — индикатор попадает в платформу.

Как работают аналитики

В платформу практически каждую минуту попадают индикаторы. Их круглосуточно разбирают аналитики: смотрят, есть ли фолзы или нет. Если все сигнатуры сработали верно, аналитик отправляет запрос на блокировку домена регистратору и хостинг-провайдеру сайта.

Иногда мы встречаем ни на что не похожие фишинговые домены, для которых у нас нет сигнатур. Такое случается, когда поступает жалоба от клиента или попадается домен с подозрительным именем. В этом случае аналитик сам пишет правило, чтобы в дальнейшем мы смогли находить подобные страницы.

Мы не стремимся минимизировать процент ложных срабатываний, и вот почему. Можно писать правила двумя способами, в зависимости от цели:

Меньше ложных сработок. В таком случае пишется точечное правило на конкретный шаблон фишингового сайта. Минусы такого подхода:

-

злоумышленникам достаточно немного изменить контент, и мы перестанем их детектить;

-

мы не найдем похожие мошеннические сайты.

Больше фишинговых сайтов. Для этого нужно написать более широкое правило, которое будет находить различные вариации известного фишингового шаблона. Тогда мы не перестанем находить злоумышленников, даже если они попытаются скрыться, незначительно изменив контент. Из минусов — будет больше ложных сработок.

Мы придерживаемся подхода: лучше что-то найти и при этом побольше поработать, чем поменьше поработать и что-то пропустить. Поэтому пишем для наших инструментов широкие правила.

Как мы блокируем сайты

Когда аналитик подтверждает сработку, мы начинаем процесс блокировки.

1. Сначала отправляем запрос на блокировку регистратору и хостинг-провайдеру домена. Прикладываем ссылку на форму для фишинга, скриншот с нарушением, указываем на правила регистрации, запрещающие размещать фишинговый контент. В некоторых случаях регистратор или хостер требует доверенность на право действовать от лица компании-клиента. А еще мы всегда напоминаем, что фишинговые ссылки долго не живут: к тому моменту, когда аналитик на стороне регистратора или хостера перейдет по ссылке, злоумышленники могут уже удалить контент.

2. Если в течение пары дней мы не получаем ответа, отправляем запрос администратору доменов верхнего уровня: .top/.xyz/.site. Большинство из таких админов блокируют ресурс.

3. Если и это не помогает, пишем в ICANN и уведомляем о бездействии регистратора доменного имени.

В некоторых случаях мы направляем обращение в сертифицирующую компанию с просьбой отозвать SSL-сертификат. Домен от этого не заблокируют, зато пометят плашкой «небезопасно».

Также у нас есть статус CERT, и мы можем попросить о помощи CERT страны, в которой находится регистратор или хостинг-провайдер домена. И наоборот, другие CERT иногда приходят к нам с просьбой помочь заблокировать фишинговые сайты в Рунете.

Бороться с нарушениями в Рунете нам чуть проще, потому что мы входим в число компетентных организаций Координационного центра доменов .ru/.рф. Для таких организаций центр разработал платформу «Доменный патруль» — она помогает блокировать фишинг. Все домены в зонах .ru/.рф/.su мы блокируем через эту платформу.

Домены не блокирутся моментально. Время зависит от разных факторов: в каком часовом поясе находится регистратор, как трактуются правила регистрации доменных имен, сколько работает служба поддержки. По нашему опыту, 80% фишинговых доменов в зоне .ru/.рф блокируются в течение 24 часов, а в зарубежных зонах — 48 часов.

Есть проблемы с блокировкой некоторых ccTLD. Например, зоны .pw/.ml/.gq абузоустойчивые — это значит, что операторы не реагируют или долго реагируют на жалобы и отказываются предоставлять файлы зон. Поэтому здесь часто регистрируются мошенники.

В некоторых случаях домен не получается заблокировать. Но если сайт использует товарный знак нашего клиента, мы подчеркиваем это в жалобе. Тогда домен обезличат: хостер обяжет владельца убрать товарные знаки бренда.

В общем, много всего происходит под капотом BI.ZONE Brand Protection, но для пользователей платформы блокировка сайта — это один клик.

Итог

Несмотря на проблемы с блокировкой некоторых доменов, нам удается расправиться с подавляющим большинством фишинговых сайтов, которые мы находим. Например, за 2021 год мы заблокировали больше 70 тыс. ссылок. Это не все, что есть в интернете, но, по нашему мнению, никто не может дать 100%-ю гарантию находить все.

Теперь вы знаете, что нужно для мониторинга фишинга, и можете попробовать настроить его у себя. Расскажите потом, что получилось.

Автор: Григорий Бершацкий, главный специалист по защите бренда в BI.ZONE

Отдайте свои заботы о хорошем контенте на сайте в наши руки

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Фишинговая ссылка — это инструмент интернет-мошенничества, направленный на получение пользовательской информации: логины, пароли, номера карт, пин-коды, паспортные данные, закрытые служебные данные и многое другое.

Такая гиперссылка маскируется под обычную и ведет на ресурс мошенников, где пользователь вводит конфиденциальные сведения.

- Историческая справка

- Способы маскировки фишинговой ссылки

- Признаки фишингового ресурса

-

Составляющие фишинга

- Психологические факторы и заманчивые предложения

- Побуждение к действию

- Поддельные линки

- Обход фильтров

- Способы получения личных данных

- Шаги пользователя при фишинге

- Виды обмана

- Признаки фишинговых писем:

- Как создать фишинговую ссылку

- Как удалить фишинговую ссылку

- Куда пожаловаться

- Как защититься от фишинга

- Проверка сайта на фишинговые ссылки

Название термина идет от английского слова fishing — рыбалка. И вправду, мошенники ловят невнимательных пользователей, как рыб, клюющих на наживку, ничего не подозревая. В качестве наживки используются заманчивые предложения: высокие скидки на авиабилеты, которые оказываются недействительными; внезапный миллионный выигрыш в лотерее и для получения требуется пин-код от карточки и т.д. При этом сработано все ловко: интерфейсы один в один, а разница в адресах мало заметна. Таким же образом получают пароль и логин от соцсетей, и аккаунт используется для рассылки спама.

Как не попасться на удочку и не ввязаться в неприятную историю, расскажем далее.

Историческая справка

Фишинг — старейший вид мошенничества в Интернете, первое упоминание которого появилось в 1987 году в хакерском журнале с подробным описанием методики. Он начал обретать особую популярность с появлением первых мессенджеров и почтовых ящиков, когда пользователи только учились пользоваться Интернетом. Тогда легче всего было обмануть.

В 2001 году фишинговым атакам подверглась платежная система e-gold и не только она, что заставило серьезно задуматься о последствиях мошенничества. Были собраны данные от аккаунтов многих налогоплательщиков.

С развитием социальных сетей, фишинг стал распространяться и в них, используя различные способы выманивания данных у людей. В 2006 году подверглась атакам зарубежная сеть MySpace, а в 2008 уже досталось и Вконтакте.

Со временем виды атак стало легко распознавать, и обманщики выдумывают более изощренные приемы, превращая мошенничество в настоящее искусство.

Способы маскировки фишинговой ссылки

Обманную гиперссылку специально маскируют под обычную и применяют разные хитрости, чтобы привлечь внимание человека и побудить его перейти на фальшивые страницы. Как они это делают:

- В тексте линка указан ресурс, отличающийся от того, на который будет перенаправление. Простой пример: указан адрес Вконтакте, а переход осуществляется в Google. Вместо известного поисковика можно подставить любой другой ресурс мошенников.

- Незначительное изменение имени. Например, vk.com — оригинал, не вызывающий ни у кого сомнений. А vk.spb.com или vk.account.com — уже мошеннические страницы.

- Гиперссылки со знаком «@» в URl. Раньше был популярный способ для прикрепления пароля и логина, сейчас блокируется браузерами.

Будьте внимательны. Наведите курсор на ссылку, и браузер покажет ее полный адрес. Фишинговые ссылки имеют странный URL с огромным количеством бессмысленных букв и цифр.

Признаки фишингового ресурса

Переход по фишинговой ссылке введет на ресурс, который один в один как оригинал. Невнимательный пользователь вводит данные, а страница перенаправляет их мошенникам для дальнейшего использования. Она также называется фишинговой и являются подделкой.

Давайте теперь разберемся, как это выглядит и как отличить от настоящих сайтов. В первую очередь, обратите внимание на домен. Если вы заметили несоответствие в названии: непривычно написано, с лишней буквой или словами, то перед вами сайт мошенников.

Во-вторых, обратите внимание на http и https — в первом случае устанавливается не защищенное соединение, и злоумышленники могут перехватить информацию. Такой протокол не используется в банковских системах, соцсетях из-за ненадежности.

В-третьих, убедитесь, что не было перенаправления: вы нажимали на ссылку с одним адресом, а оказались на другом. Мошенники часто используют редирект, чтобы усыпить внимание человека и собрать информацию.

Отдельно стоит обратить внимание на страницы, которые предлагают слишком выгодные предложения, например, покупка дорогой техники за символическую сумму. Помните, что бесплатный сыр только в мышеловке, и неизвестно, насколько вы переплатите и получите ли желаемое. Кроме того, если домен зарегистрирован недавно, а на странице есть технические несостыковки, орфографические ошибки и не аккуратный дизайн — будьте предельно внимательны, возможно, вы попали на сайт начинающего программиста, а может — на сайт мошенника.

Составляющие фишинга

Психологические факторы и заманчивые предложения

Мошенники играют на чувствах, рефлексах, ведь в пылу эмоций намного легче получить с человека необходимую информацию, в этом и заключен весь смысл: никаких хакерских атак, пользователь переходит под психологическим давлением. Для этого обманщики пишут прекрасные и продуманные истории, скурпулезно оформляют письма, акцентируют внимание на гиперссылках для перехода, которая решит все проблемы, вставляют настоящие контакты, чтобы создать иллюзию достоверности.

Побуждение к действию

Примеры, которыми могут побуждать к действию: блокировка учетной записи, проблемы с налоговой, непогашенный кредит с высокой ставкой, огромное наследство от неизвестного родственника

Поддельные линки

Ненастоящие ссылки — главная изюминка, которая введет на ложные сайты, а там до кражи осталось совсем чуть-чуть. Линки тщательно маскируют. Пользователя провоцируют перейти и ввести конфиденциальную информацию. Срабатывают психологические критерии.

Обход фильтров

Хитрость заключается в использовании изображений, а не текста. Современные технологии уже умеют распознавать такой спам с неизвестных адресов и успешно его блокировать.

Способы получения личных данных

- Метод пряника: заманчивые предложения. Дорогой товар по низкой цене, супер секретные методики, автоматическое погашение кредита и многое-многое другое, что может вызвать у человека сильные эмоции.

- Метод кнута: вас заблокировали, отключили или только собираются это сделать в соцсетях или почтовых ящиках. Не хватает документов в налоговую, ваш автомобиль забирают приставы.

- Метод интриги: чтобы узнать, какой лотереи вы выиграли, введите телефон или номер карточки с пин-кодом.

- Уязвимости сайта. Здесь уже посложнее обнаружить провокацию или не соответствующие линки. Мошенники пользуются прорехами в самой системе, например, платежных страниц, банков, аукционов.

- То, что вы так долго искали. Знакомо ли вам, когда долгие поиски вознаграждаются страницей форума, на которой находится долгожданный запароленный архив с именем в точности, как запрос, а открыть его можно только указав номер телефона? При этом, все на форуме старательно убеждают, что ничего страшного в этом нет, все проходит без проблем и бояться нечего. Это фишинговая страница. Вместо обещанного файла, вы обогатите кошельки мошенников.

Шаги пользователя при фишинге

- Переход на сайт злоумышленника по фишинговой ссылке, кнопки в письме или во вложенных файлах.

- Заразить устройство пользователя: либо при попадании на фишинговый сайт или при открытии вложений.

- Ввод информации на странице злоумышленника или в интерфейсе вирусной программы.

- Перевести деньги.

- Предоставить доступ к устройству или выполнить определенные действия.

Виды обмана

- Ложные ссылки в электронном ящике — классика жанра. Письма продумываются тщательно, оформляются по образцу той компании, якобы с адреса которой вы его получите. В письме могут представиться сотрудниками компании, сообщить о рассылке спама с аккаунта, скрытых сообщениях в личном кабинете, о специальном супер предложении — в ход идут любые уловки. Как отличить: в письме требуются перейти по ссылке на фишинговый сайт, неотличимый от оригинала, и ввести пароль, логин, телефон и другую информацию. Быстро блокируются, но даже за небольшой промежуток времени успевают собрать большую базу данных.

- Фишинг-рассылки от гигантов Интернета, например, Google и Dropbox. В письме приходит просьба подтвердить электронный адрес, кликнув на фишинговую гиперссылку, и все по старой программе, снова утечка данных, но теперь не просто логина и пароля, а файлов, которые хранятся на облачных дисках: фотографии, документы, презентации и т.д.

- Фишинг богат не только ложными линками, но и прикрепленными файлами в почте, которые содержат вирусное ПО для заражение компьютера и получением материала с него.

- Целенаправленная атака с той же целью получения личных данных. Мошенники ищут информацию на профилях в соцсетях, например, LinkIn, где все стараются подробно написать о себе, и дублируют ее в письме: когда обращаются по имени, с указанием должности и прочего, это вызывает доверие и желание дополнить свою информацию, тем более, в письме тоже так просят.

- Снова атака, только не на рядовых пользователей Интернета, а на крупные компании, с целью получения доступа ко всей информации, которая в дальнейшем позволит одобрять переводы на мошеннические счета, действия и многое другое. Чтобы избежать утечки информации и высоких расходов, необходимо инструктировать сотрудников об средствах защиты информации.

- Фарминг. Мошеннические ссылки уже теряют свою результативность, ведь осведомленность и осмотрительность играют важную роль в их распознавании. Теперь в ход идет перенаправление на обманные сайты — фарминг. Это самый опасный вид, потому что обнаружить его сложно. Компьютер заражается трояном, который ждет своего часа. И когда пользователь заходит на страницы платежных систем или банков, происходит подмена оригинального сайта на фишинговый, с помощью которого и будут собраны данные. Происходит это из-за изменения кэша DNS.

- Вишинг. Пользователю приходит письмо с телефоном, по которому нужно позвонить и выяснить некоторые детали. Во время звонка автоответчик или оператор спрашивают номер карты и ее пин-код.

- Смишинг или фишинг с помощью SMS. Здесь вместо письма на почту приходит сообщение на телефон с ссылкой, а дальше все действует аналогичным образом.

Признаки фишинговых писем:

- Побуждают немедленно что-то выполнить или вести личную информацию.

- Не указан отправитель, нет обратных контактных данных.

- Обезличенное обращение к пользователю.

- Автоподстановка — символы до знака «@».

- Истории, к которым вы не имеете отношения: непогашенный кредит, судебные разбирательства. В случае письма из официального органа или банка, найдите в Интернете контактные данные, позвоните или сходите, чтобы узнать все детали. Кроме того, в подавляющем большинстве ответ приходит по обычной почте в бумажном виде.

- Подозрительный вид ссылок при наведении курсора: ссылка, указанная в письме не совпадает с той, по которой будет переход.

- Отправитель — известная компания. Проверьте, чтобы адрес настоящей компании действительно совпадал с адресом отправителя.

- Мошенники представляются официальными представителями, но пишут не с корпоративных адресов, а с общих почтовых доменов: mail.ru, gmail.ru и т.д.

- Вложенные документы со странными именами, цифрами и расширениями.

- Замаскированные ссылки под изображения, QR-коды, кнопки.

- Строка в адресе содержит «@» и другие странные символы.

Как создать фишинговую ссылку

- В точности продублируйте интерфейс оригинала. Для этого применяются технологии HTML, CSS, JavaScript.

- Создавайте серверную часть, которая будет отправлять информацию мошенникам.

- Зарегистрируйте доменное имя, максимально совпадающее с оригинальным названием страницы, чтобы невнимательный пользователь мог легко принять его за настоящий и ничего не заподозрил.

Как удалить фишинговую ссылку

После перехода по фишинговой гиперссылке, могут возникнуть проблемы. Рассмотрим, как можно избавиться от последствий до момента введения данных.

- Сканирование системы защитным ПО или известными утилитами, такими как Dr.Web CureIt! и другими.

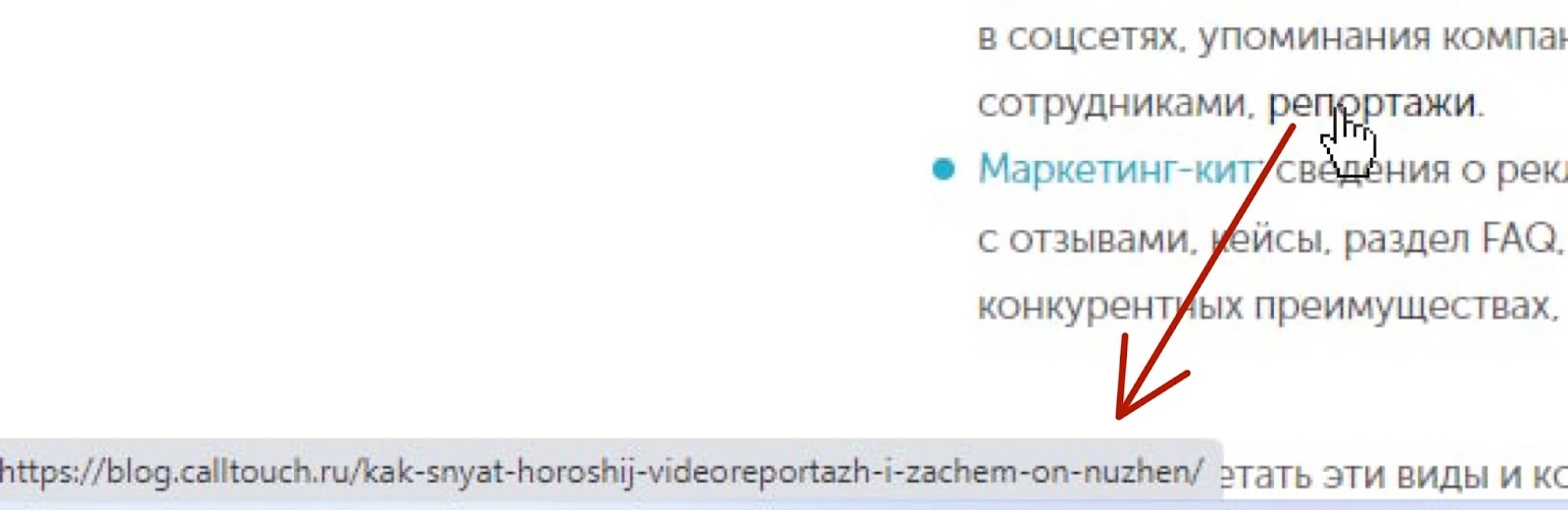

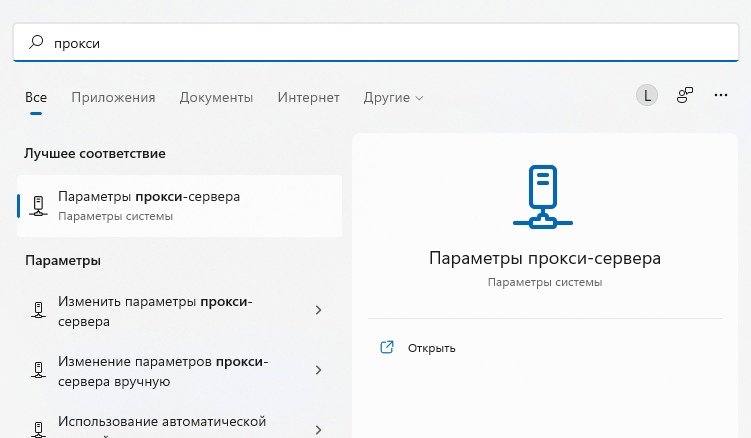

- Сетевые настройки: могут поменяться настройки прокси-сервера.

- Восстановление системы.

- Удаление файла hosts по пути C:WindowsSystem32driversetc.

Куда пожаловаться

Подать жалобу на обманные ресурсы можно разными способами:

- Через настройки браузера.

- В инструментах антивирусов или на их сайтах также есть возможность написать об фишинговом ресурсе.

- Используйте сервисы WHOIS: свяжитесь с владельцем хоста. Обратитесь к администрации через контакты на странице.

- Отправьте ссылку в вирусные лаборатории. Сделайте ее неактивной, напишите жалобу на английском и отправьте по известным электронным почтам лабораторий. Контактные данные есть на ресурсах компаний, занимающихся защитой информации.

- С помощью форм на сайтах:

-Антивирусов: Касперского, Baidu Antivirus;

-Поддержки соцсетей: Вконтакте и др.;

-Поддержки поисковых систем: Яндекса, Google;

-Авиры;

-Тематических ресурсов, созданных специально для отслеживания подобного обмана;

-Лиги безопасного интернета. - С помощью специальных разделов на страницах государственных служб: МВД, Роскомнадзор.

Как защититься от фишинга

- Браузеры имеют встроенную защиту. Не забывайте их обновлять, чтобы получать защиту от новых угроз.

- Почтовые спам-фильтры умеют распознавать спам, в том числе графический и блокируют появление нежелательной почты.

- Используйте антивирусные программы.

- Внимательность. Бесплатный инструмент для защиты от обманщиков.

- Обновляйте операционную систему. В обновлениях содержатся пакеты для исправления уязвимостей, через которые злоумышленники могут получить доступ к компьютеру.

- Помните, что банки не отправляют письма с просьбой повторно ввести логин или пароль. Там работают компетентные люди, которые умеют работать с конфиденциальной информацией.

- Проверяйте адреса сайтов на правильность. Не должно быть никаких лишних букв.

- Проверяйте протокол. Https — это защищенное соединение, даже если злоумышленник перехватит данные, он получит бессмысленный набор символов, который не сможешь разгадать. Страницы с http должны насторожить в первую очередь.

- Используйте несколько почтовых ящиков: для личных и деловых переписок отдельно. Это позволит избежать кражи информации с документов.

- Проверяйте тщательно каждое письмо, особенно с ссылками и вложенными файлами. Будьте аккуратны, даже если оно с знакомого почтового ящика, это еще не гарантия безопасности — ящик мог быть взломан.

- Удаляйте письма с требованиями пин-кода или пароля. Это личная информация, и никто не имеет права ее просматривать.

- Обратите внимание на обращение: в письме может использоваться автоподстановка из почтового адреса, которая не всегда является именем. Компании обращаются по имени и отчеству, а не набором символом и цифр.

- Подключите двухфакторную аутентификацию для аккаунтов всех соцсетей: это спасет в том случае, если пароль стал известен мошенникам.

Проверка сайта на фишинговые ссылки

Ресурс можно проверить на наличие спам-рассылки и вирусных скриптов с помощью сервисов и получить подробный отчет о репутации сайта. Примеры:

- Urlvoid.com.

- Unmaskparasites.com.

- Phishtank.com.

- Unshorten.it

Будьте внимательны. Напомните своим знакомым и родственникам, что заманчивые истории и предложения не всегда являются тем, за что себя выдают, как в жизни, так и в Интернете. Не введитесь на уловки мошенников. В первую очередь, не паникуйте, а внимательно изучите письмо, ссылку, сайт: пару минут сэкономят вам нервы и спасут от неприятной истории, которая могла бы приключиться.

Что такое фишинговая ссылка, как ее распознать, проверить и удалить

Содержание

Мошенники используют фишинговые ссылки уже более двадцати лет. Это один из наиболее распространенных инструментов кибер-преступников, жертвами которых нередко оказываются даже опытные пользователи и целые компании. Чтобы избежать подобного обмана, важно знать, как распознать фишинговую ссылку, как она работает и что делать в случае перехода по ней.

Что такое фишинговая ссылка

Фишинговая ссылка – гиперссылка, которая маскирует адрес вредоносного ресурса. После нажатия на нее пользователь переходит на мошеннический сайт. Если вовремя не остановить процесс и успеть ввести в предложенную форму логин и пароль, номер карты, пин-код, серию и номер паспорта или конфиденциальные служебные данные, их используют в преступных целях.

«Fishing» в переводе с английского – «рыбалка». Мошенник отправляет нескольким пользователям ссылки и выуживает необходимые сведения у тех, кто «клюнул на наживку», например, оповещение о крупном выигрыше.

При фишинговых атаках организаций злоумышленники рассылают вредоносные ссылки их сотрудникам. Таким образом преступники получают доступ к засекреченной информации или воруют базы данных клиентов.

Как выглядит

Фишинговую ссылку маскируют обычной гиперссылкой. На первый взгляд она может и не вызывать никаких подозрений: в тексте гиперссылки указывают адрес настоящего ресурса, но она ведет на нелегальный, вредоносный сайт.

Преступники часто меняют название сайта (например, ok.ru – оригинальное, а варианты типа 0k.ru – мошенническое). Также добавляют «@» и ник пользователя в URL, чтобы вызвать еще больше доверия.

Наведите указатель мыши на ссылку, и в браузере отобразится настоящий адрес. Так можно проверить любую гиперссылку:

Фишинговая будет иметь много бессмысленных символов или состоять из цифр.

Как работает

Мошенники в письмах используют разные уловки:

- Заманчивое предложение или ультиматум. У доверчивых пользователей легко вызвать эмоции и сильные чувства (страх, радость, любопытство). Преступники мотивируют посетителей на клик убедительными текстами, обращениями по имени, ложной выгодой и даже угрозами. К примеру, отправляют правдоподобное email-уведомление о взломе аккаунта и предлагают решить проблему, перейдя по ссылке.

- Побуждение к действию. Например: «Нажмите на ссылку, чтобы получить подарок», «Перейдите по ссылке и погасите задолженность», «Воспользуйтесь ссылкой для перехода в ваш аккаунт и введите данные для его восстановления».

- Обман алгоритмов. Хакеры используют изображения вместо текста и добавляют ссылку к картинке. Раньше почтовые программы пропускали подобные письма, но современные фильтры не пропускают подобный спам.

Подключите Антифрод Calltouch, чтобы отсечь нецелевые обращения. Эта технология защитит компанию от накрутки лидов и сомнительных звонков – так вы сэкономите бюджет и время сотрудников. Работайте только с целевой аудиторией и надежными партнерами, избавьтесь от рекламных площадок, от которых приходит больше всего спама.

Антифрод

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Узнать подробнее

Создают фишинговые ссылки так:

- Дублируют интерфейс страницы настоящего, вызывающего доверие сайта с помощью технологий HTML, CSS, JavaScript.

- Создают сервер, который отправляет данные мошенникам.

- Регистрируют домен, имя которого максимально совпадает с оригинальным.

Какие бывают фишинговые ссылки

Есть 3 основных вида:

- Фарминг – перелинковка на обманный сайт. После перехода пользователя устройство заражается вирусом, с помощью которого преступники крадут нужную информацию.

- Вишинг – метод фишинга, при котором жертва должна совершить звонок. Во время разговора мошенники узнают пин-код карты, пароль для доступа к устройству и так далее.

- Смишинг – хакерская атака через SMS. На номер телефона поступает сообщение с вредоносной ссылкой. Часто как будто бы от мобильного оператора.

Признаки фишинговых писем

Не кликайте на ссылку, если в письме:

- В нем есть побуждение к немедленному действию. Пример: «Переходи сейчас, иначе приз заберет кто-то другой».

- Отсутствуют контактные данные отправителя.

- Описывается ситуация, к которой вы не имеете отношения. К примеру, погашение кредита, судебные тяжбы, крупные банковские переводы.

- Ссылка выглядит нестандартно (рандомный набор символов), тем более при наведении указателя мыши.

- Имя отправителя или название сайта содержат опечатку. Например, не «gosuslugi.ru», а «gosyslugi.ru».

- Текст с замененными символами. Например: «Здравствуйте, Татbяна. В0сполbзуйтесь эт0й ссылk0й для в0сстановления пар0ля. 0на действителbна в течение 24 часов».

- Домен отправителя (якобы официального представителя) – не корпоративный, а обычный: mail.ru, gmail.com и так далее.

- Есть вложения со странными именами и расширением.

- Только картинки, QR-коды или кнопки.

- Запрос конфиденциальной или личной информации.

- Призыв скачать файл.

Как распознать и проверить вредоносную ссылку

Распознать ссылку можно разными способами. Самые простые – нажать и дождаться предупреждения от антивирусной программы, либо проверить, совпадает ли название сайта, на который привела ссылка, с указанным в ней изначально. Но это далеко не всегда срабатывает.

Явные признаки фишинговой ссылки:

- Состоит из цифр. Например: http://189.177.962.23.

- Содержит «@». Настоящий адрес будет после «@». Например: http://messenger.ru@vzlom.ru.

- Содержит 2 или более адресов. К примеру: https://account.ru/rc.php?go=https://vzlom.ru.

- После www нет точки или есть «-». Допустим: wwwmessenger.ru или www-messenger.ru.

- После http или https нет «://». К примеру: httpsmessenger.ru, httpmessenger.ru.

- Ссылка в нижнем углу браузера выглядит иначе. Например, вместо bank.ru написано banc.ru.

- Некликабельность из-за подмены символа. При нажатии ничего не происходит, но это рассчитано на то, что пользователь скопирует ссылку и откроет ее в браузере.

- Замена буквы «о» на 0 или маленькой латинской буквы L (l) на заглавную i (I), а также b на d: 0nIine-dank.ru вместо online-bank.ru.

Не нажимайте на ссылку, если она находится в письме из папки «Спам». Даже если вам знаком адрес отправителя, тщательно проверьте письмо, ведь мошенники могли взломать этот электронный ящик.

Запись всех телефонных разговоров также поможет обезопасить компанию. Используйте коллтрекинг Calltouch, чтобы в любой момент прослушать беседу оператора с клиентом. А статический коллтрекинг позволит точно определить, что обращения поступают из офлайн-каналов: разместите на визитке, листовке или биллборде статический номер, и вы будете знать, откуда клиент узнал о вашей компании.

Коллтрекинг Calltouch

Тратьте бюджет только на ту рекламу,

которая работает

- Коллтрекинг точно определяет

источник звонка с сайта - Прослушивайте звонки в удобном журнале

Подробнее про коллтрекинг

Как удалить фишинговую ссылку

Чтобы избавиться от ссылки:

- Включите антивирусное сканирование. Можно использовать бесплатные утилиты Dr.Web CureIT или Kaspersky AVP Tool.

- Сделайте откат ОС: откройте меню «Пуск» → «Служебные программы» → «Восстановление системы».

- Почистите папку hosts. Она расположена по адресу C:windowssystem32driversetchosts. Если не смогли найти, включите в настройках ПК отображение скрытых файлов и папок.

- Восстановите параметры прокси-сервера.

Во все папки и меню настроек можно перейти через обычный поиск по компьютеру.

Что делать, если перешел по фишинговой ссылке

Если вы все-таки попались на обман, действуйте следующим образом:

- Запустите проверку устройства на наличие вирусов.

- Смените пароли, контрольные вопросы и ответы на них.

- Настройте двухфакторную аутентификацию.

- Если мошенники теперь обладают вашими платежными данными, обратитесь в банк, чтобы карты заблокировали.

Далее подайте жалобу на обманный ресурс. Используйте для этого:

- кнопку на сайте Лиги безопасного интернета и других тематических ресурсов;

- разделы на сайтах госслужб: МВД, Роскомнадзор;

- службу поддержки Google и Яндекс.

Как защитить компанию от фишинга

Обезопасьте своих сотрудников и базы данных:

- Установите защиту почтового сервера. Например, от Kaspersky Security.

- Дополнительно защитите Microsoft Office, а точнее учетные записи – это одна из главных целей кибер-преступников. Так они получат доступ к Outlook, OneDrive, SharePoint, в которых хранятся конфиденциальные данные. Защиты от самого Microsoft недостаточно, лучше усилить ее антивирусником.

- Проводите обучение сотрудников (особенно новичков). Фишинговые письма иногда приходят якобы от хостинг-провайдеров, других сотрудников, партнеров и контрагентов. Рассылайте коллегам памятки о том, как распознать фишинговую ссылку, организуйте лекцию с приглашенными специалистами по кибербезопасности или пройдите онлайн-тренинг (Kaspersky Automated Security Awareness Platform, например).

- Проведите учебную фишинговую рассылку. Проверьте, как сотрудники применяют свои знания о фишинге и могут ли противостоять ему.

- Найдите специалиста, который в случае подозрительной рассылки сможет проверить письма и устранить угрозу. Оставьте его контакты сотрудникам.

- Защитите рабочую станцию от атак. Используйте надежные решения, не экономьте на антивирусном ПО.

- Установите антивирусник на рабочие смартфоны.

- Включите двухфакторную аутентификацию на всех корпоративных сервисах. Так злоумышленник не сможет воспользоваться учетными записями, даже если получит пароли и логины.

- Используйте разные пароли для разных аккаунтов, сервисов и устройств.

- Не распространяйте конфиденциальные данные среди некомпетентных сотрудников и предусмотрите систему штрафов для тех, кто распространяет засекреченные сведения.

Коротко о главном

- Фишинговая ссылка – инструмент мошенников для получения конфиденциальной информации.

- Внимательно изучайте содержание писем с ссылками. Даже от знакомых отправителей.

- После перехода по вредоносной ссылке сразу запустите сканирование ПК в антивирусной программе и смените пароли.

- Чтобы другие пользователи не подверглись подобной атаке, подайте жалобу на фишинговый источник.

- Чтобы защитить компанию от фишинга, проводите обучение сотрудников и не экономьте на антивирусных ПО.

Дата обновления: 10.11.2022

Время чтения: 8 мин.

Лиана Санамян

ЭКСПЕРТ

Редактор и автор портала Otzyvmarketing.ru. Опыт работы в digital-маркетинге более 5 лет.

За первый квартал 2022 года количество фишинговых сайтов выросло в 3 раза по сравнению с прошлым годом. Десятки тысяч россиян заходят по поддельным ссылкам и лишаются персональных данных, а иногда и денег. Согласно данным РБК, не могут распознать обман 60% пользователей.

В статье расскажем, как определять фишинговые сайты и не попадаться на удочку мошенников.

Тысячи надёжных каналов для продвижения бизнеса в Telegram

Telega.in — платформа нативных интеграций с блогерами в Telegram. Каждый канал в каталоге проверен вручную, а админы готовы к сотрудничеству — никаких долгих переговоров!

- Выбирайте лучшие каналы в открытом каталоге самостоятельно или с помощью менеджера.

- Планируйте кампании эффективно: интеграции гарантированно будут опубликованы в срок и в том виде, в котором их согласует заказчик.

- Экономьте время: отчёты по каждой кампании предоставляются в удобной таблице со всеми необходимыми данными.

Что такое фишинговая ссылка/сайт

Фишинговая ссылка — это адрес веб-страницы, на которой мошенники крадут конфиденциальную информацию, оставленную посетителем. Например, логины и пароли от банковских карт.

Сам фишинг является видом социальной инженерии, с помощью которой жертву побуждают к действиям, выгодным злоумышленникам.

Например, в этом письме предлагают просто так забрать деньги:

Слово происходит от английского fishing — рыбная ловля, термин появился в 1996 году. Тогда мошенники звонили людям и представлялись сотрудниками американского интернет-провайдера AOL Inc. Клиенты им верили и предоставляли свои логины и пароли. После с этих аккаунтов массово рассылался спам.

В России только за первый год пандемии коронавируса сделали 86 фишинг-сайтов, копирующих реальные компании доставки еды. Среди них Яндекс.Еда, Сбермаркет и Деливери-клаб. Об этом сообщало издание Коммерсант. На поддельных сайтах Додо Пиццы мошенники выманили у граждан 2,7 млн рублей в 2021 году.

У таких ресурсов были неоригинальные веб-адреса, на которые люди не обращали внимание. Присмотритесь — адрес похож на реальный, но на деле он отличается от реального https://dodopizza.ru/:

Фишингом занимаются для получения прибыли, в некоторых случаях для шантажа конкретного человека. Из-за низкого уровня осведомленности и беспечности большинства людей мошенники легко отправляют их по вредоносным ссылкам.

3 самых популярных вида фишинга:

- почтовый — когда мошенники выдают себя за какие-то компании, их электронный адрес визуально похож на email этих фирм;

- смишинг — отправка СМС-сообщений с вредоносной ссылкой;

- «Злой двойник» — создается копия официальной сети WiFi, при подключении к ней жертву перебрасывает на фишинговый сайт.

Отдельно выделим фишинг в социальных сетях. Мошенники всеми путями стараются заполучить логин и пароль от аккаунта жертвы, особенно это актуально для ВКонтакте и Instagram. Вариантов предостаточно:

- Романтическое знакомство — вы общаетесь с симпатичным парнем или девушкой. В какой-то момент под благовидным предлогом вас просят перейти по ссылке. После этого угоняют аккаунт.

- Лотереи. Уже изживают себя, но все равно встречаются. Приходит сообщение, что вы выиграли деньги. Нужно только перейти по ссылке, чтобы их забрать. Дальше либо взломают аккаунт, либо сделают еще какую-нибудь пакость.

- Спонсорство Instagram-инфлюенсеров. Мошенники предлагают рекламную сделку от имени крупной компании. На деле же у вас выманивают банковские реквизиты.

- Розыгрыш призов. В обмен на какой-нибудь бонус у вас просят перевести маленькую сумму, чтобы убедиться в вашей честности. Надо ли говорить, что ни приза, ни возврата денег вы не получите?

- Фишинговые письма от Instagram. На почту прилетает предупреждение о том, что в вашем аккаунте ведется подозрительная активность. Поэтому надо перейти по ссылке и зайти в профиль. Как только вы это сделаете — лишитесь доступа к своей странице. Эти письма обычно выглядят так:

Другие виды фишинга:

- целевой — отправка электронных писем с зараженными ссылками определенным сотрудникам внутри организации;

- уэйлинг — отправка электронных писем директорам компаний с цепляющей информацией, чтобы руководитель перешел на вредоносный сайт;

- вишинг — атака, во время которой у человека по телефону выманивают какие-то ценные данные, часто используется персональная информация о жертве;

- CEO-мошенничество — получение доступа к аккаунту электронной почты руководителя для отправки писем сотрудникам компании, чтобы те выполнили какие-то нужные злоумышленнику действия;

- клон-фишинг — ранее доставленное письмо от настоящего отправителя копируется, ссылки заменяются вредоносными, адрес подделывается, в теме письма говорится, что в старом забыли добавить важные элементы;

- фишинг в поисковиках — мошенник создает сайт с дешевыми товарами, поисковые системы его индексируют, жертва переходит по адресу, и под разными предлогами у нее выманивают данные банковской карты;

- фарминг — в этом случае жертву скрытно перенаправляют на ложный IP-адрес. Человек открывает сторонний файл или вредоносное письмо. После на компьютер проникает вирус, заражает систему, но при этом находится в спящем режиме, поэтому его не замечает ни один антивирус. Дальше пользователь заходит в свои аккаунты в банках или платежных системах. Вирус оживает и сразу перенаправляет юзера с оригинального сайта на поддельный. Человек ничего не замечает, а мошенники получают его персональные данные или деньги.

Как распознать фишинговые сайты

Чтобы не попасться в лапы мошенников, нужно повышать свою цифровую грамотность и быть внимательным при переходе по каким-либо ссылкам. Ниже приведем критерии, по которым можно определить ссылки от злоумышленников.

Признаки фишинговых сайтов:

- адрес написан с ошибками

- логотип сделан в плохом качестве

- ошибки в грамматике и орфографии

- браузер сообщает о небезопасности ресурса

- в адресе сайта стоит http вместо https

- наличие неправильного домена верхнего уровня

Признаки фишинговых писем:

- в них говорится о том, что нужно срочно что-то сделать, есть ощущение тревожности;

- к получателю обращаются не по имени, присутствует обезличенность;

- наличие всевозможных ошибок;

- содержится какая-то нетипичная просьба от человека, который ранее с вами не общался;

- письмо со странного почтового адреса;

- отправитель написал со своего электронного ящика вместо рабочего.

Самое главное правило — не переходить по любым ссылкам из писем от незнакомых пользователей. Также не следует переходить по коротким ссылкам типа bit.ly или goo.gl. Даже если они и от друзей: их аккаунты могут взломать. На компьютере всегда должен стоять антивирус с обновленными базами данных.

Сервисы для проверки фишинговых сайтов:

- AVG Threatlabs

- Kaspersky VirusDesk

- ScanURL

- PhishTank

- UnTinyURL

На каждом из них достаточно вставить ссылку в соответствующее поле. После сервис быстро всё проверит.

Как не попасть на удочку фишинговых сайтов

Есть 7 базовых правил, как не стать жертвой фишинга:

1. Проверяйте, куда ведут ссылки в письме. Всё делается через Microsoft Word. Для этого выделите все сообщение. После скопируйте и вставьте письмо в несохраненный пустой документ. Наведите курсор на ссылку, не нажимая на неё. Маленькое всплывающее окошко покажет, куда именно ведет гиперссылка:

2. Пользуйтесь антифишинговыми программами, которые мы привели выше. Также подойдут плагины. Например: SafeToOpen, Netcraft или PhishDetector.

3. Всегда проверяйте адрес веб-страницы, на которую планируете перейти.

4. Не скачивайте и не открывайте вложенные файлы.

5. Где только возможно, подключите двухфакторную аутентификацию.

6. Перед вводом логина и пароля проверяйте защищенность соединения. Для этого используйте специальные программы, такие как Connection Monitor. Её достаточно запустить, и она сразу будет мониторить сайты, папки и файлы компьютера на подключение извне. Если всё в порядке, то это выглядит так:

7. Лучше не заходите в онлайн-банки и аналогичные сервисы через открытые Wi-Fi-сети на улице и в общественных заведениях.

Из этого видео вы узнаете, как мошенники заполучают ваши данные, как минимизировать риски взлома аккаунта и как найти себя в слитых базах злоумышленников:

Что будет, если перейти по ссылке мошенников

Возможны 4 ситуации:

- Вы случайно скачаете зараженную программу, которая нанесет вред вашему компьютеру. В лучшем случае придется переустанавливать систему, в худшем — покупать новый ноутбук.

- Можно потерять большую сумму денег.

- Файлами компании завладеют злоумышленники, после чего могут продать эти документы конкурентам.

- Мошенники узнают конфиденциальную информацию, после чего начнут шантаж в целях вымогательства.

Что будет, если отправить мошеннику персональные данные своей банковской карты, можете посмотреть в этом видео:

Компания Avast провела опрос о том, сталкивались ли россияне с фишинговыми атаками. Статистика показала следующее:

- 11% граждан аннулируют дебетовые и кредитные карты:

- 11% жертв заявляют о краже персональных данных;

- 13% граждан лишаются денег;

- 27% россиян экстренно меняют все пароли и логины, как только понимают, что попали на фишинговый сайт.

Что делать, если перешел по фишинговой ссылке

Допустим, вы всё же оказались на фишинговом сайте, но смогли вовремя распознать его. Рассмотрим 5 примеров ситуаций, как нужно при этом поступать.

1. «Поздравляем, вы выиграли деньги!»

Нестареющая классика, на которую до сих пор ведутся тысячи людей. Если вы перешли на подобный сайт, то ничего страшного не произойдет. Но ровно до того момента, пока вы не пройдете опрос и вас не попросят перевести деньги (обычно от 200 до 500 рублей) в качестве тестового списания. Что делать в такой ситуации? Конечно же, ничего не переводить. Если вы это сделаете, то своих денег не получите никогда.

2. «Вам положены деньги от государства!»

Сидите вы в интернете, ничего опасного не делаете, и тут на почту приходит письмо примерно следующего содержания: «Вам положены деньги от государства! Достаточно перейти по ссылке, и через пару секунд уже узнаете подробности»:

Злоумышленники высылают такие письма всем подряд. Якобы каждый гражданин России имеет право на подобные выплаты. Чтобы человек не сомневался, в письме или на самом сайте объясняется, что государство просто по определению всем должно.

Что будет, если перейти на такой сайт? Скорее всего, то же самое, что и в предыдущем варианте. Но в дальнейшем с карты будут постоянно списывать деньги, если вы решите оплатить какой-нибудь сбор. Если такое произошло, звоните в банк и экстренно просите заблокировать карту.

3. «Пишу тебе по рабочему вопросу»

По корпоративной почте вы получаете письмо, в котором содержится якобы коммерческое предложение. Во вложении присутствует какой-нибудь документ:

Только это не является никаким документом. По ссылке находится вирус-шифровальщик. После открытия компьютер блокируется, программа требует деньги в криптовалюте.

Поэтому лучше такие письма не открывать. Если же открыли, то выхода два:

- переустановить систему;

- вызвать технического специалиста, который поможет справиться с проблемой.

И всегда держите включенным антивирус с действующими базами данных.

4. Пришла СМС от банка

Приходит вам СМС, вы открываете телефон, и тут сообщают, что вам зачислили деньги:

Ссылка может выглядеть, как на скриншоте, а может и маскироваться под адрес банка, но отличаться на одну букву. Если перейдете по ссылке, то спишутся деньги. Либо сохранятся данные вашей банковской карты, чтобы в дальнейшем с ней проворачивать какие-либо операции. Поэтому звоните в банк, объясните ситуацию и просите заблокировать счет.

5. Покупка билета в театр

В этом случае фишинг сопровождается с элементами социальной инженерии. Суть: создаётся сайт-клон какого-нибудь театра, после чего начинают продавать билеты. На первый взгляд его не отличить:

Но на этом ситуация не заканчивается. В каком-нибудь приложении для знакомств или в соцсетях мошенники делают страницы девушек и наполняют контентом, фотографиями, чтобы создать впечатление, что человек реальный.

Вы случайно знакомитесь с ней, начинаете общаться. В какой-то момент девушка предлагает встретиться и сходить в театр. Притом у нее совершенно случайно есть лишний билетик, так как подруга отказалась. Не пропадать же добру! После дама сердца даёт ссылку на оплату. Место рядом с ней свободно. Если попробовать выбрать другое, то ничего не получится.

Тут вы покупаете билет, деньги списываются, но вам сообщают, что произошла ошибка. Надо оплатить еще, тогда ошибочный платёж вернётся.

Естественно, делать этого не следует. Вернуть средства не получится. Кроме того, лучше заблокировать свою карту, так как она может быть скомпрометирована.

Заключение

Надеемся, наша статья не вызвла желание выкинуть компьютер и навсегда отказаться от интернета. В онлайн опасностей столько же, сколько и в реадьной жизни. Главное, соблюдать базовые правила и быть бдительным при коммуникации с посторонними людьми/сайтами.

Запомнить:

- сомнительные и вредоносные ссылки бывают везде, начиная от СМС-сообщений и заканчивая социальными сетями;

- сохраняйте холодный рассудок и всегда проверяйте отправителя писем;

- для удаления вредоносного софта пользуйтесь антивирусными программами;

- одни мошенники хотят завладеть деньгами, другие желают получить конфиденциальные данные и шантажировать их наличием.

Вам понравилась статья?

6

2

.png)

.png)