Toggle the table of contents

From Wikipedia, the free encyclopedia

This is a partial list of notable hacker groups.

- Anonymous, originating in 2003, Anonymous was created as a group for people who fought for the right to privacy.

- Bangladesh Black Hat Hackers, founded in 2012.

- Cozy Bear, a Russian hacker group believed to be associated with one or more intelligence agencies of Russia.

- Croatian Revolution Hackers, a now-defunct group of Croatian hackers credited with one of the largest attacks to have occurred in the Balkans.

- Cult of the Dead Cow, also known as cDc or cDc Communications, is a computer hacker and DIY media organization founded in 1984 in Lubbock, Texas.

- Cyber Partisans, a Belarusian hacktivist group that emerged in 2020, that performed attacks on the Belarusian government and governmental agencies.

- DarkSide, a cybercriminal hacking group, believed to be based in Eastern Europe, that targets victims using ransomware and extortion.

- DCLeaks, claims to be a group of «American hacktivists (though indicted individuals were found to be in Russia) who respect and appreciate freedom of speech, human rights and government of the people.»

- Decocidio is an anonymous, autonomous collective of hacktivists who are part of Earth First!, a radical environmental protest organization, and adheres to Climate Justice Action.

- Derp, a hacker group that attacked several game sites in late 2013.

- Digital DawgPound (DDP) The DDP was founded and named by StankDawg.

- Equation Group, suspected to be the offensive operations wing of the U.S. National Security Agency.

- Fancy Bear, a Russian cyberespionage group.

- Ghost Squad Hackers, or by the abbreviation «GSH» is a politically motivated hacking team established in 2015.

- Global kOS was a grey hat (leaning black hat) computer hacker group active from 1996 through 2000.

- globalHell was a group of hackers, composed of about 60 individuals. The group disbanded in 1999 when 12 members were prosecuted for computer intrusion and 30 for lesser offenses.

- Goatse Security (GoatSec) is a loose-knit, nine-person grey hat hacker group that specializes in uncovering security flaws.

- Hackweiser is an underground hacking group and hacking magazine founded in 1999.

- Hafnium Possibly with Chinese associations, responsible for the 2021 Microsoft Exchange Server data breach.

- Honker Union is a group known for hacktivism, mainly present in Mainland China, whose members launched a series of attacks on websites in the United States, mostly government-related sites.

- International Subversives was a group of three hackers including Julian Assange under the name Mendax,[1][2][3][4][5] supposedly taken from Horace’s splendide mendax (nobly lying)[6][7][8][9] and two others, known as «Trax» and «Prime Suspect» who regularly hacked into corporations like Nortel and systems belonging to a «who’s who of the U.S. military-industrial complex».[10][11][12]

- IT Army of Ukraine is a volunteer cyberwarfare organisation created amidst the 2022 Russian invasion of Ukraine.

- Killnet is a pro-Russian group that attacked several countries’ government institutions and attempted to DDoS the 2022 Eurovision Song Contest website.[13]

- L0pht, was a hacker collective active between 1992 and 2000 and located in the Boston, Massachusetts area.

- Lapsus$, a black-hat hacker group known for using extortion tactics. active since late 2021, allegedly dumping data from Microsoft, Samsung and Nvidia, and with members arrested in March 2022.

- Lazarus Group, with strong links to the North Korean government, involved in the Sony Pictures hack, the Bangladesh Bank robbery and the WannaCry ransomware attack.

- Legion of Doom; LOD was a hacker group active in the early 80s and mid-90s. Had noted rivalry with Masters of Deception (MOD).

- Legion Hacktivist Group, a hacking group that hijacked the Indian Yahoo server and hacked online news portals of India.

- Level Seven was a hacking group during the mid to late 1990s. Eventually dispersing in early 2000 when their nominal leader «vent» was raided by the FBI on February 25, 2000.

- Lizard Squad, known for their claims of distributed denial-of-service (DDoS) attacks[14] primarily to disrupt gaming-related services. Currently broken up.

- LulzSec, a group of hackers originating and disbanding in 2011 that claimed to hack «for the lulz».

- Masters of Deception, MOD’s initial membership grew from meetings on Loop-Around Test Lines in the early- to mid-1980s. Had noted rivalry with Legion of Doom (LOD).

- Mazafaka, financially motivated group and crime forum.

- milw0rm is a group of «hacktivists» best known for penetrating the computers of the Bhabha Atomic Research Centre (BARC) in Mumbai.

- NCPH is a Chinese hacker group based out of Zigong in Sichuan Province.

- OurMine, a hacker group of unknown origin that has compromised various websites and Twitter accounts as a way of advertising their «professional services».

- P.H.I.R.M., an early hacking group that was founded in the early 1980s.

- Phone Losers of America, an internet prank call community founded in 1994 as a phone phreaking and hacking group.

- Powerful Greek Army, is a Greek group of black-hat computer hackers founded in 2016.

- RedHack is a socialist hacker group based in Turkey, founded in 1997. They usually launch attacks against the Turkish government’s websites and leak secret documents of the Turkish government.

- Rocket Kitten or the Rocket Kitten Group is a hacker group thought to be linked to the Iranian government. Formed in 2010 by the hacker personas «Cair3x» and «HUrr!c4nE!».

- Sandworm, also known as Unit 74455, a Russian cyber military unit of the GRU.

- The Shadow Brokers (TSB), originating in summer 2016. They published several leaks containing hacking tools, including several zero-day exploits of the National Security Agency (NSA).

- ShinyHunters is a Hacker Group that is said to be responsible for numerous data breaches in 2020 and 2021.

- TeaMp0isoN is a group of black-hat computer hackers established in mid-2009.

- TeslaTeam is a group of black-hat computer hackers from Serbia established in 2010.

- TESO was a hacker group originating in Austria that was active primarily from 1998 to 2004.

- The Unknowns is a group of white-hat hackers that exploited many high-profiled websites and became very active in 2012 when the group was founded and disbanded.

- UGNazi, a hacking group led by JoshTheGod, was founded in 2011. They are best known for several attacks on US government sites,[15] leaking WHMC’s database,[16] DDoS attacks, and exposing personal information of celebrities and other high-profile figures on exposed.su.

- Vice Society, a Russian-speaking hacker group known for attacks on healthcare and education organizations

- Wizard Spider Russian / Ukrainian hacker group, suspected of being behind the Ireland Health Service Executive cyberattack, sometimes called Trickbot per the malware.

- YIPL/TAP — Youth International Party Line or Technological Assistance Program, was an early phone phreak organization and publication created in the 1970s by activists Abbie Hoffman.

- Xbox Underground, an international group responsible for hacking game developers, including Microsoft.

- UNC1151, believed to be based in Belarus.

See also[edit]

- List of hackers

- List of fictional hackers

- List of computer criminals

- Information security

- Computer security conference

References[edit]

- ^ Khatchadourian, Raffi (7 June 2010). «No secrets: Julian Assange’s mission for total transparency». The New Yorker. Retrieved 16 March 2014.

- ^ «The Man Behind Wikileaks: A Julian Assange Cheat Sheet». Vanity Fair. 2010-07-26. Retrieved 2022-10-13.

- ^ Greenberg, Andy. «Breaking Down the Hacking Case Against Julian Assange». Wired. ISSN 1059-1028. Retrieved 2022-10-13.

- ^ «Julian Assange: the teen hacker who became insurgent in information war». the Guardian. 2011-01-30. Retrieved 2022-10-13.

- ^ «The most shocking revelations to come from WikiLeaks». au.news.yahoo.com. Retrieved 2023-02-21.

- ^ Dreyfus, Suelette (1997). Underground: Tales of Hacking, Madness and Obsession on the Electronic Frontier. ISBN 1-86330-595-5.

- ^ Bustillos, Maria (17 June 2013). «He Told You So: Julian Assange, the NSA, and Edward Snowden». Pacific Standard. Retrieved 16 September 2021.

Assange’s youthful hacker name was Mendax (‘lying’), allegedly from Horace’s phrase ‘splendide mendax,’ or ‘nobly lying’.

- ^ Harrell, Eben (2010-07-26). «Mystery Hacker: Who Is WikiLeaks Founder Julian Assange?». Time. ISSN 0040-781X. Retrieved 2023-02-13.

- ^ Assange, Julian (2011-09-21). «Julian Assange: ‘I am – like all hackers – a little bit autistic’«. The Independent. Retrieved 2023-02-13.

- ^ Khatchadourian, Raffi (7 June 2010). «No secrets: Julian Assange’s mission for total transparency». The New Yorker. Retrieved 16 March 2014.

- ^ Dreyfus, Suelette (1997). Underground: Tales of Hacking, Madness and Obsession on the Electronic Frontier. ISBN 1-86330-595-5.

- ^ «Julian Assange: The man who exposed the world». Macleans.

- ^ «Russian hackers declare war on 10 countries after failed Eurovision DDoS attack». techcentral.ie. 2022-05-16. Retrieved 2022-05-22.

- ^ «How A Hacker Gang Saved Christmas For Video Game Players Everywhere». Business Insider. Retrieved 25 December 2014.

- ^ «Manhattan U.S. Attorney and FBI Assistant Director in Charge Announce 24 Arrests in Eight Countries as Part of International Cyber Crime Takedown». fbi.gov. June 26, 2012. Retrieved 11 September 2018.

- ^ Greenberg, Andy (May 22, 2012). «Hackers Impersonate Web Billing Firm’s Staff To Spill 500,000 Users’ Passwords And Credit Cards». Forbes. Retrieved 11 September 2018.

12 секунд назад h4ckerspro

Вы задаетесь вопросом, как нанять хакерский онлайн-сейф? Знаете ли вы, что можете нанять хакера для взлома Facebook, телефона, электронной почты и пароля? Есть несколько вещей, для которых вам могут понадобиться хакерские услуги.

- Наймите кого-нибудь, чтобы взломать WhatsApp

- Наймите надежного хакера, чтобы получить пароль

- Компьютерные хакеры напрокат

- Наймите хакера, чтобы изменить ваши оценки и многое другое

Как правило, хакеры связаны с незаконной практикой получения доступа к личным учетным записям людей и неправомерным использованием информации в своих интересах. Но, помимо того, что мы знаем, насколько важен хакерство в современном мире.

Если вам нужно взломать, но вы не обладаете необходимыми навыками, не волнуйтесь; есть решение для всего. Благодаря Интернету вы можете найти несколько платформ и веб-сайтов, на которых можно нанять этичного хакера для выполнения простых задач.

Как нанять доверенного хакера для этичного взлома

Поскольку хакеры являются экспертами в каждом алгоритме и коде, они могут проникнуть в любой защищенный паролем компьютер и программное обеспечение. Возникает вопрос, как можно найти и нанять хакера онлайн, и безопасно ли это. Это поднимает вопрос о том, что хакер может сделать для вас. Вы можете найти доверенного хакера, такого как thehackerspro, чтобы выполнить этический взлом в установленные сроки. Подробно обсудим вопросы в этой статье.

Как найти хакера онлайн

Ниже мы перечислили несколько моментов, чтобы объяснить, как найти хакера в Интернете для найма и о чем вам нужно позаботиться.

Поиск на веб-сайте, где доступны онлайн-хакеры

В Интернете есть множество вариантов найти и нанять хакера. Вы можете найти несколько веб-сайтов, которые предлагают вам нанять хакеров для различных услуг. Например, Hire A Hacker — это персонализированный онлайн-сайт, на котором вы можете звонить хакерам, общаться в чате и взламывать различные платформы социальных сетей, такие как Whatsapp или Facebook.

Вы можете найти профессиональных хакеров для взлома пароля Facebook, электронной почты, WhatsApp, телефона и многих других в зависимости от ваших предпочтений в отношении услуг по тарифам, указанным на их веб-сайте.

Черная шляпа против белых хакеров

Вы должны быть осторожны при найме хакера онлайн, так как вы можете не знать разницы между этичными хакерами и черными хакерами.

Хакеры Black Hat обычно выполняют незаконные и преступные функции; их можно найти на форумах или в чатах. Белые хакеры обычно известны как этичные хакеры, которые используют безопасные методы и инструменты взлома для защиты конфиденциальной информации.

Убедитесь, что вы внимательно следите за хакерами, которые работают легально и не создают никаких проблем после работы с вами.

Правильное общение

Если вы хотите, чтобы ваша работа выполнялась гладко, обязательно наладьте четкую связь с хакером. Обе стороны должны быть в состоянии понять требования другого человека, прежде чем нанимать хакера онлайн.

Если вы выбрали легальный источник, хакер попытается понять потребности клиента, чтобы обсудить и внести свой вклад в их предложения. Если это не так, велика вероятность, что вы разговариваете со спамером, а не с хакером.

Остерегайтесь непрофессиональных и злонамеренных хакеров

В Интернете вы найдете множество хакерских веб-сайтов, предлагающих различные услуги. Некоторые из них могут быть законными, а другие нет. Поэтому сложно найти надежных и авторитетных хакеров.

Вы должны следить за веб-сайтом, уделяя особое внимание языку и учетным данным. Какие инструменты использует хакер для взлома и зачем вам нужен хакер, чтобы взломать пароль Facebook, обойти пароль электронной почты и получить анонимный доступ к любому устройству.

Причины, почему вы должны нанять хакера

Вы можете бесплатно нанять хакера, чтобы получить пароль и выполнить несколько услуг в соответствии с вашими требованиями.

Взломать личную электронную почту и аккаунты в социальных сетях

Одна из причин, по которой люди нанимают хакеров, — это расследование измены супруга. Онлайн-хакер поможет вам проникнуть в учетные записи вашего супруга в социальных сетях и получить доступ к их данным. Обязательно упомяните, какие данные вам нужны от хакера.

Удалить нежелательный контент с веб-сайта

Если кто-то разместил о вас неактуальный и негативный контент, вы можете удалить его с помощью хакерского сервиса. Вы можете нанять хакера, чтобы он взломал веб-сайт и удалил контент из Интернета навсегда. Чтобы взломать любой веб-сайт, вы можете воспользоваться дешевыми услугами.

Шпионаж в учетных записях электронной почты

Шпионить за электронной почтой — безусловно, самая востребованная работа для всех хакеров. Все, что им нужно, это доступ к учетной записи электронной почты человека и предоставить вам доступ.

Если вы заблокировали доступ к своей учетной записи электронной почты и хотите восстановить ее, хакер выполнит вашу работу. Есть много веб-сайтов, темный веб-сайт thehackerspro.com, который предлагает легальные услуги по взлому электронной почты.

Повысить или взломать кредитный рейтинг

Вы можете нанять хакера, чтобы повысить или исправить свой общий кредитный рейтинг непосредственно из бюро кредитных историй. В h4ck wizardry вы можете найти хакеров, которые помогут вам улучшить ваш кредитный рейтинг, гарантируя, что ваш кредитный рейтинг не упадет.

Последние мысли

Ответ на вопрос, безопасно ли нанимать хакера онлайн или нет, зависит от вашей наблюдательности. Если вы проведете тщательное исследование в Интернете и внимательно просмотрите их веб-сайт, вы сможете определить, какой веб-сайт является подлинным, а какой нет.

Теперь, благодаря этой статье, вы знаете, как нанять хакера и чего ожидать от хакера. Следующий шаг зависит от того, насколько хорошо вы можете отличить хакера от спамера.

Содержание

- Хакеры — разнообразная группа

- 10 известных хакерских групп

- 10. Бюро 121

- 9. Компьютерный клуб Хаос

- 8. Морфо

- 7. Сирийская электронная армия

- 6. Анонимный

- 5. Тарх Андишан / Аякс

- 4. Стрекоза

- 3. APT28 (необычный медведь)

- 2. Elderwood Group и 20 других китайских APT

- 1. Специализированный доступ, АНБ

Блейк был онлайн-писателем более четырех лет. Он увлечен видеоиграми, наукой и развлечениями.

Хакеры — разнообразная группа

Есть молодые хакеры-розыгрыши, такие как Lizard Squad, которые, как известно, использовали DDOS-атаку для отключения сетей Playstation и Xbox во время Рождества (это довольно зловещая шутка для таких детей). Некоторые хакеры старше и часто работают «консультантами по компьютерной безопасности», которые консультируют компании о том, как защитить себя. Некоторые хакеры занимаются этим из-за денежной выгоды, а другие — из-за лулза и власти.

Все больше и больше спонсируемых государством групп имеют возможности в голливудском стиле. Самый известный пример этого — Stuxnet, израильский (а также, вероятно, американский) червь, заразивший ядерные объекты Ирана. Stuxnet заставил ядерные центрифуги выйти из строя, в то время как дисплеи системы управления для этих центрифуг показывали нормально.

Он мог вызвать разрушительный взрыв, в то время как станции мониторинга казались нормальными. Самое страшное в том, что его можно было легко переоборудовать практически для любой промышленной операции. Поскольку вирус, подобный Stuxnet, намного сложнее реализовать, чем DDOS-атака, большинство групп в этом списке спонсируются государством.

Заявление об ограничении ответственности: У меня нет выдающихся технических знаний по этому вопросу, не стесняйтесь критиковать в комментариях.

10 известных хакерских групп

Вот 10 известных и очень мощных хакерских групп. Эти группы обладают способностью совершать сумасшедшие маневры, подобные тем, что обычно можно увидеть в кино.

10. Бюро 121

Хотя большая часть технологий в Северной Корее сильно устарела, их правительство все еще проявляет интерес к взлому. По словам перебежчиков, военные хакеры живут в Северной Корее экстравагантной жизнью. Лучшие студенты отбираются прямо из школы Университета автоматизации. Основное крыло этой хакерской группы известно как Bureau 121. В его состав входит около 1800 человек, которые работают по всему миру (потому что интернет-инфраструктура в Нагорном Карабахе ужасна).

Большая часть деятельности бюро сосредоточена в Южной Корее. Атаки варьировались от вредоносных игровых приложений, нацеленных на Южную Корею, взлома веб-сайта президента Южной Кореи и уничтожения данных банков и телекомпаний. Стражи мира, группа, стоящая за знаменитым взломом Sony, могла быть прокси-сервером Bureau 121. Этот взлом обошелся Sony примерно в 15 миллионов долларов.

9. Компьютерный клуб Хаос

Компьютерный клуб Хаоса (CCC), вероятно, лишь одна из двух групп в этом списке с каким-либо моральным кодексом. Он также, вероятно, самый старый, так как был основан небольшой группой немцев в 1981 году.

Сегодня это большая ассоциация хакеров, в основном говорящих по-немецки. CCC совершил ряд взломов, сначала проконсультировавшись с юристами, чтобы убедиться, что то, что они делают, было законным.Хотя они почти постоянно проживают в правовой серой зоне или рядом с ней, эта готовность действовать в рамках закона позволила им выжить. Они не только выжили, но и были приняты, признаны, а иногда и прославлены прессой. Поскольку это большое неорганизованное объединение людей с исключительными техническими знаниями в области компьютерной безопасности, не все всегда вели себя в соответствии с законом.

CCC приобрела известность в 80-х, когда уведомила Deutsche Bundespost о недостатках в своей онлайн-системе. Deutsche Bundespost был в некотором роде идеальной целью для группы ранних хактивистов, потому что они активно пытались удержать более технологически продвинутые стартапы от конкуренции. В ответ системный провайдер Deutsche Bundespost заверил всех в безопасности системы. Конечно, CCC все же взломал систему и украл 134 000 немецких марок. На следующий день вернули деньги.

8. Морфо

Morpho, также известная как Wild Neutron, — это хорошо финансируемая группа, которая с 2011 года осуществила десятки громких хакерских атак на технологические, фармацевтические и инвестиционные компании. Скорее всего, они не спонсируются государством, потому что их взломы обычно крадут инсайдерскую информацию для получения денежной выгоды. Они поразили Microsoft, Apple, Facebook и Twitter с помощью эксплойтов нулевого дня. Поскольку эксплойты нулевого дня неизвестны поставщику программного обеспечения до тех пор, пока они не обнаружены, они предоставляют хакеру мощный доступ. Это контрастирует с чем-то простым, вроде DDOS, который просто перегружает трафик сервера на определенный период времени.

Морфо особенно интересны, потому что они, вероятно, представляют собой сложную небольшую группу. Некоторые из их сигнатур включают в себя мультиплатформенное вредоносное ПО, хорошо документированный код, биткойны для платных хостинг-провайдеров и многоэтапные сети управления и контроля с зашифрованными виртуальными машинами. Они говорят по-английски и очень хорошо заметают следы.

7. Сирийская электронная армия

Сирийская электронная армия (SEA) — это хакерская группировка, симпатизирующая Сирии, а также имеющая связи с Ираном и Хезболлой. Они продемонстрировали широкий спектр атакующих возможностей. Самое известное, что они испортили многие крупные западные новостные агентства, но им также удалось обнаружить оппозиционных повстанцев с помощью вредоносных программ. Кроме того, если вы поклонник The Onion, вам следует прочитать ответ Onion на взлом SEA.

SEA уникален своим разнообразным тоном и стилем. Например, из сообщения AP было написано, что тогдашний президент Обама был ранен в результате взрыва в Белом доме. Этот простой твит вызвал резкое временное падение индекса DOW Jones. С другой стороны, они написали в Твиттере BBC Weather, что «Саудовская метеостанция упала из-за лобового столкновения с верблюдом». Их знакомство с английским разговорным языком и юмором вызывает вопросы об идентичности SEA, но NYT заявило, что SEA, вероятно, иранский.

6. Анонимный

Anonymous — наверное, самая узнаваемая хакерская группа для американцев. Они возникли в 2003 году на 4chan и стали заметной силой в Интернете. Anonymous черпают некоторую власть из своей чрезвычайно децентрализованной системы, и поэтому они могут продолжать работу, даже если кто-то арестован (как многие из них). Большинство их хаков исторически относились к либеральной хактивистской разновидности, хотя другие носили чрезвычайно серьезный или чрезвычайно беззаботный характер.

Некоторые из них более целенаправленных кампаний были Занимайте движения, против детской порнографии, а также против Церкви Саентологии (некоторые из которых участвуют физическое присутствие, а также интернет-один). Несмотря на то, что у них есть определенные собирательные символы, такие как маски и слоганы Гая Фокса, ни один человек не дает команды. Если человек становится слишком самовлюбленным и начинает использовать свое собственное имя для вещей, этого человека накажут и побудят уйти. Анонимность — это идея, и это идея с беспрецедентной стойкостью.

5. Тарх Андишан / Аякс

Понятно, что Stuxnet не понравился Ирану. Это поставило под угрозу ядерные амбиции страны (а если вы более цинично настроены, то и ее ядерную бомбу). Иран решил, что лучше агрессивно модернизировать свои кибервозможности. Они сделали это по крайней мере двумя способами: они создали независимую спонсируемую государством группу Tarh Andishan, а также проконсультировались и наняли существующие иранские группы хактивистов (например, Ajax).

Ajax был более известен из-за искажения веб-сайтов, но после Stuxnet, вероятно, с ними консультировались по поводу патриотического шпионажа (впервые китайского). Ajax наиболее известен благодаря операции «Saffron Rose», в ходе которой они пытались получить информацию о чиновниках оборонной промышленности США с помощью передовых фишинговых атак.

Тарх Андишан на самом деле немного страшнее для среднего гражданского лица, потому что они получили доступ к системам контроля ворот аэропортов в Южной Корее, Саудовской Аравии и Пакистане. Такой доступ позволит им подделать учетные данные безопасности в аэропорту. Они также взламывали промышленные объекты, такие как нефтегазовые и телекоммуникационные компании.

4. Стрекоза

Другой вероятной спонсируемой государством группой, на этот раз из Восточной Европы и России, является Dragonfly. Dragonfly, вероятно, спонсируется государством из-за ее целей: электрических сетей, энергетики и других систем управления в США и Европе. Они обозначены как APT (повышенная постоянная угроза).

Наиболее частые их атаки — это целевой фишинг и атаки с использованием водопоя. Это обычное дело для APT-групп. Они также продемонстрировали возможности встраивания троянов в легальное программное обеспечение для промышленных систем управления, что очень напоминает Stuxnet.

Когда Stuxnet был впервые найден, он был признан универсальным для многих отраслей. Возможно, мы начинаем видеть возможности червя, подобные Stuxnet, для организаций, отличных от США и Израиля. В последние годы Dragonfly продолжила наступление на энергосистему США, неоднократно пытаясь проникнуть внутрь систем критических инфраструктур.

3. APT28 (необычный медведь)

Неудивительно, что APT28 (также известный как Fancy Bear) относится к группе Advanced Persistent Threat. Они русские и могут поделиться источниками финансирования со Dragonfly (хотя я не знаю, поэтому не сгруппировал их вместе). Все их цели — это цели, в которых заинтересовано российское правительство, они говорят по-русски, и их проследили до спонсора правительства в Москве, так что это похоже на возможность.

APT28 использует довольно известные методы взлома и использует их успешно и часто. Они взломали сайты НАТО, правительства Польши, министерства Грузии, ОБСЕ и многие другие. Они уникальны тем, что были уличены в создании киберхалифата (ИГИЛ) для своих атак. Как и другие организации из этого списка, они действуют в регионах, где нет договора об экстрадиции в США, поэтому они не подвержены юридическим последствиям.

Кроме того, они взломали множество различных спортивных организаций, таких как Всемирное антидопинговое агентство, Международная ассоциация легкой атлетики и Шведская спортивная конфедерация. Утечка из Всемирного антидопингового агентства (ВАДА) была примечательна тем, что была вызвана ответом на допинговый скандал в России и последующий запрет на участие в олимпийских соревнованиях.

2. Elderwood Group и 20 других китайских APT

Elderwood Group, Axiom, Unit 61398, Comment Crew, Putter Panda, Hidden Lynx — это лишь некоторые из крупных хакерских групп, происходящих из Китая. Китай стал пионером спонсируемой государством хакерской группы, и они продолжают совершенствовать эту практику. Часто трудно сказать, дергает ли китайское правительство за ниточки, финансирует или даже имеет отношение к какой-либо группе. Я стараюсь не показаться зловещим, но список хаков и эксплойтов нулевого дня этих групп довольно длинный.

Одна из самых известных атак произошла в 2010 году под названием «Операция Аврора». Отчасти мы знаем об операции «Аврора», потому что Google выступил с заявлением о взломе. Общие цели включали оборонную промышленность, кампании по защите прав человека и фирмы, работающие в цепочке поставок. Группа Элдервуда — это общий термин для всех участвующих групп. Подгруппы включают Hidden Lynx (нацелена на оборонную промышленность и японских пользователей), Linfo (производственные фирмы), Sakurel (аэрокосмические компании) и Vidgrab (уйгурские диссиденты). Такую скоординированную, продвинутую и хорошо финансируемую атаку должно было организовать китайское правительство. Неясно, какие меры предосторожности будут приняты для защиты от все более изощренных и постоянных атак в будущем.

Если этого недостаточно, у китайцев есть масса личных секретов государственных служащих Соединенных Штатов.

1. Специализированный доступ, АНБ

Если бы не Эдвард Сноуден, мы, вероятно, не знали бы о Tailored Access Operations (TAO). TAO обладает одними из лучших возможностей в мире и собрала почти все данные об американских телефонах, которые вы можете себе представить. После того, как они были раскрыты, о них продолжали появляться все новые и новые подробности.

Теперь мы знаем, что у них 600 сотрудников в главном комплексе АНБ в Форт-Мид, штат Мэриленд. Также есть филиалы на Гавайях, в Джорджии, Техасе и Денвере. У них сложные уникальные способности, о которых сложно даже мечтать. Одной из таких возможностей является QUANTUMSQUIRREL, которая позволяет им появляться в Интернете где угодно, как и кто угодно. Они также скомпрометировали очень распространенные компьютерные системы, часто используя физический доступ или сотрудничая с сетевыми или аппаратными компаниями. Известно, что они заставляют компании вставлять уязвимости в свои собственные системы, чтобы TAO могла их использовать.

Практически все детали организации оруэлловские. Возьмем, к примеру, WARRIOR PRIDE, его программное обеспечение для iPhone и Android, которое может удаленно включать телефон, включать микрофон телефона и слушать, отслеживать с помощью геолокации и имеет собственную защиту от несанкционированного доступа и скрытое программирование. Это только одна из тех, о которых мы знаем, но, вероятно, есть еще много других, которые используются без ведома общественности.

Услуги хакеров в темном интернете

Время на прочтение

5 мин

Количество просмотров 59K

Предисловие

За последние годы роль хакеров изменилась, в прошлом эти профессионалы рассматривались как опасные преступники, которых нужно было держать на расстоянии вытянутой руки; между тем сегодня они пользуются большим спросом у частных компаний, спецслужб и преступных группировок.

«Службы» взлома являются одними из самых привлекательных товаров на подземном рынке, можно нанять хакера, чтобы запросить «реалистичный» тест на проникновение или заплатить за взлом учетной записи Gmail или Facebook для целей кибер-шпионажа. Недавно журналисты Business Insider опубликовали сообщение, в котором описаны цены на основные хакерские услуги, которые можно приобрести в Интернете. По словам Business Insider, человек, который хочет взломать чей-то аккаунт Gmail, должен будет заплатить около 90 долларов. Например, хакеров можно нанять, чтобы взломать учетную запись в социальных сетях, стоимость взлома Facebook-аккаунта составляет 350 долларов. Расследование, проведенное журналистами, показало, что хакер может украсть чьи-то Hilton Honor (вознаграждение за бронирование отелей) очки за 15 долларов США или поставить под угрозу учетную запись NetFlix всего за 1,25 доллара. Другими распространенными товарами в взломе в DeepWeb являются курсы хакера, которые продаются за 20 долларов. В них рассказывается про поиск основных уязвимостей сайтов, DDoS или повреждение веб-сайта.

Существуют различные способы купить хакерские услуги и, возможно, самое интересное место, где можно встретить членов основных хакерских сообществ – DeepWeb.

Число хакерских сообществ в DeepWeb очень велико, о чем сообщают многие исследования, опубликованные компаниями по безопасности и кибер-экспертами: hackforum, Trojanforge, Mazafaka, dark0de.

Большинство хакерских сообществ закрыты для общественности, и требуется приглашение для того, чтобы присоединиться к обсуждениям. Во многих случаях эти группы специализируют свою деятельность по конкретным темам и задачам (например, взлом в социальных сетях, кража данных, вредоносное ПО и эксплойты, а также атаки и т. д. (то есть DDoS, взлом веб-сайта).

Среди сообществ, доступных только по приглашению, есть несколько флоумов, примером является популярный Trojanforge, который специализируется на вредоносном ПО и изменении кода.

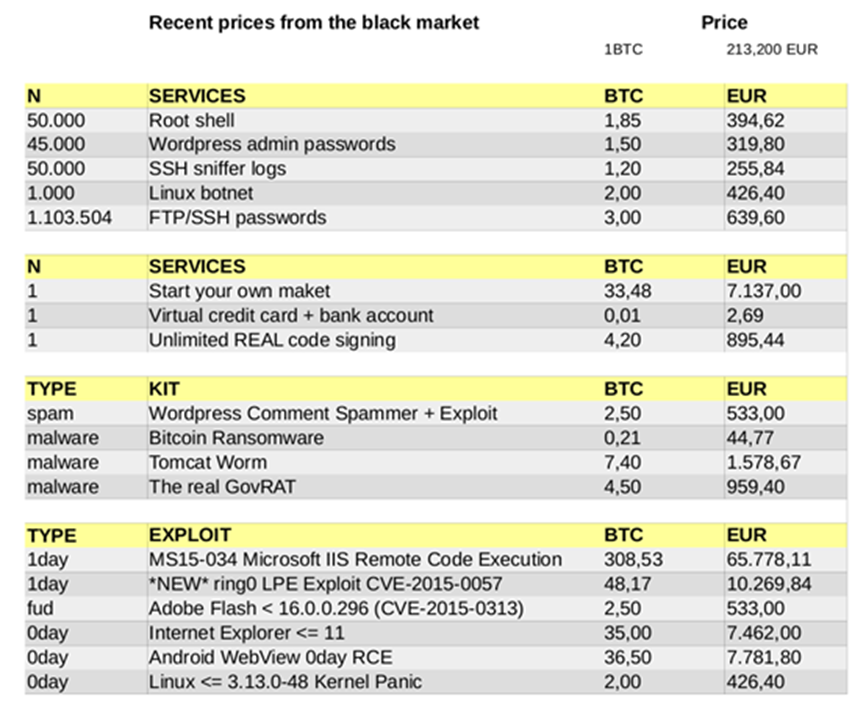

По результатам исследования, проведенного экспертами в подразделении Dell Trust Works Counter Threat Unit (CTU), мы узнаем, как меняется динамика и тенденция развития хакерских сообществ в глубокой паутине. В 2013 году эксперты подразделения Dell Protect Threat Unit (CTU) опубликовали очень интересный отчет под названием «The Underground Hacking Economy is Alive and Well», в котором исследовался онлайн-рынок «ворованных данных» и хакерских услуг. В исследовании перечислены товары, проданные на черных рынках и связанные с ними расходы. Спустя год эта же команда исследователей Dell SecureWorks выпустила обновление для изучения черных рынков под названием «Underground Hacker Markets», в котором сообщается о ряде примечательных тенденций.

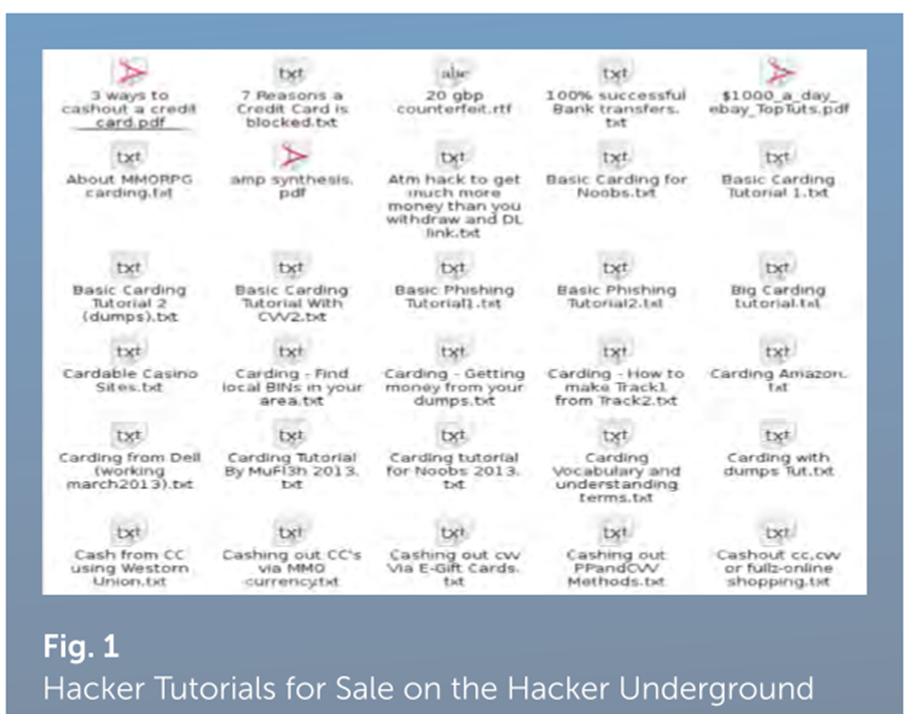

Исследователи наблюдали растущий интерес к персональным данным, в частности, к любой документации, которая могла бы использоваться в качестве второй формы аутентификации, включая паспорта, водительские права, номера социального страхования и даже счета за коммунальные услуги. Еще одним отличительным элементом эволюции подземных рынков в прошлом году является предложение «Hacker Tutorials», поскольку этот вид продукта по-прежнему представляет собой элемент притяжения в хакерском сообществе.

Учебные пособия предоставляют инструкции преступникам и хакерам, которые хотят войти в бизнес «кардинга», информацию о запуске наборов эксплойтов, руководства по организации спама и фишинговых кампаний, а также учебные пособия о том, как организовать атаки с использованием DDoS и их запуск. Другие учебные пособия, предлагаемые в сообществах хакеров, включают в себя инструкции по взлому банкоматов и обналичиванию «грязных» денег.

Результаты исследования, проведенного экспертами Dell, подтверждают итоги еще одного интересного отчета, опубликованного TrendMicro о деятельности в бразильском Deep Web, которая характеризуется наличием значительного количества подобных продуктов и услуг. Хакерские сообщества очень активно занимаются продажей украденных кредитных карт, чтобы охватить более широкую аудиторию и предоставлять специализированные услуги по более высоким ценам. В следующей таблице, которую я нашел, перечислены службы и продукты с соответствующими ценами, выраженные как в биткойне, так и в евро.

Наем хакеров в сети Tor

Я очень удивлен от количества предложений от хакеров, которые рекламируют свои услуги на разных форумах хакеров в Deepweb. Эксперты, которых вы найдете во многих сообществах хакеров, могут помочь вам пройти тест на проникновение на ваш сайт или использовать известные недостатки на уязвимых сайтах, которые вы хотите «проверить».

Начнем наш тур с сайта «Rent-A-Hacker»; кажется, управляется одним хакером, который пишет про себя следующее:

«Опытный хакер предлагает свои услуги! (Незаконный) Взлом и социальная инженерия — это мое дело, так как я начал заниматься этим с 16 лет и у меня никогда не было настоящей работы, поэтому у меня было время отлично поработать над хакерством, и я сделал хорошую сумму денег на +20 лет вперед. Раньше я работал с другими людьми, теперь я также предлагаю свои услуги для всех, у кого достаточно денег. Каждому с достаточным количеством денег.»

Хакер объясняет, что он профессионал в своем деле, специализирующийся на незаконных хакерских услугах; предлагает «уничтожить бизнес или жизнь людей». Читая его описание, он, похоже, специализируется на взломе сайтов и, вероятно, управляет ботнетом, который он предлагает для DDoS-атак. Хакер объясняет также, что он может вести кампанию по шпионажу и отслеживать активность в Интернете. Среди предлагаемых им услуг есть также сбор для личной информации любого человека, так или иначе, каждый шаг может быть совершен с оплатой почасовой ставки, которая составляет около 100 долларов. Цены зависят от многих факторов, включая сложность назначенной задачи эксперту. Конечно, платежи анонимны и сделаны через криптовалюты.

Следующий сайт – heLL. Веб-портал содержит несколько разделов, связанных с инструментами взлома, учебными пособиями и, конечно же, он заполнен хакерами, предлагающими свои услуги.

Что мы можем найти в Deep Web?

DeepWeb — это «скрытая реальность», где можно найти все виды незаконных продуктов и услуг. Черными рынками являются места в DeepWeb, продавцы предлагают свои незаконные товары и услуги, включая наркотики, оружие, контрафакт, украденные товары, кредитные карты, доступ к банковским счетам, поддельные удостоверения личности и связанные с ними документы, различные счета, торговлю людьми, органы, хакерские услуги.

Рынок хакеров внутри глубокой сети процветает благодаря анонимности, предлагаемой протоколами связи, реализованными в этой части Интернета.

Как мы видим, не так сложно нанять хакера на многочисленных черных рынках, доступных в Deep Web, особенно когда кому-то нужны простые задачи. Ситуация совсем другая, когда вы ищете профессиональную команду взлома; эти группы обычно используют разные каналы для связи с ограниченным числом клиентов. Еще одно соображение заключается в том, что большинство услуг, предлагаемых через несколько скрытых сервисов, — это мошенничество, и во многих случаях хакеры могут не выполнить свои задачи.

По этой причине пользователи, которые намереваются нанять хакера, обычно ссылаются на черные рынки из-за механизмов репутации, которые они реализуют. Еще одно отражение заключается в том, что цены на различные хакерские услуги довольно схожи между различными форумами или хакерскими сообществами, что позволяет нам отслеживать эволюцию и тенденции в Deepweb. Например, колебания цен могут быть вызваны внезапной доступностью продукта в преступной экосистеме. Эта информация чрезвычайно ценна для правоохранительных органов и для тех, кто постоянно следит за преступными группами и их деятельностью.

ВЕРОЯТНО, НАИБОЛЕЕ НЕОБЫЧНЫМ ИСТОЧНИКОМ АЛЬТЕРНАТИВНОЙ ИНФОРМАЦИИ

ЯВЛЯЮТСЯ САМИ ХАКЕРЫ. Несмотря на то что термин хакер (hacker)

всегда окружен ореолом загадочности и таинственности, хакеры — это

просто люди, досконально владеющие компьютерной технологией. Чтобы

отличить «хороших» хакеров от «плохих», средства массовой информации

придумали ряд терминов, среди которых имеются, например, такие, как

«белые шляпы» («white hat hackers), т.е. «хорошие» хакеры, и «черные

шляпы» («black hat hackers»

терминов, используемых в отношении «плохих» хакеров, относятся

злонамеренный хакер (malicious hacker) и крекер (cracker).

Как бы их ни называли, остается фактом, что хакеры — это обычные люди, и

подобно любой другой классификационной группе людей (американцы,

полицейские, учителя, бухгалтеры, христиане), одни из них — «хорошие»,

другие — «плохие». Однако, в отличие от большинства других групп, в

общении между собой хакеры полагаются исключительно на компьютеры и

Internet.

Найти хакера в Internet очень легко, когда знаешь, где его искать.

Подобно тому, как не составит труда быстро найти торговца наркотиками

или полицейского, зная их обычные места в городе, так и хакеров, как

безвредных, так и злонамеренных, можно найти, если известно, где их

искать в Internet.

ПРЕДУПРЕЖДЕНИЕ

Хакерские узлы имеют обыкновение то появляться, то исчезать с

раздражающей регулярностью. Если исчезает хакер-ский узел, его место

непременно занимает какой-нибудь порнографический узел. Поэтому если

один из перечисленных в этой главе узлов неожиданно прекратит свое

существование, то, введя адрес этого домена, вы вместо ожидаемого

хакерского узла можете обнаружить там узел категории «X».

Хакерские Web-узлы

Для демонстрации и рекламы своих Web-узлов многие хакеры объединяются в

группы. На большинстве хакерских узлов предлагается изложенная с позиций

самих же хакеров информация об их мире, которую основные средства

массовой информации обычно игнорируют. Здесь вы можете найти самые

последние сведения о брешах, обнаруженных в системах безопасности

большинства популярных операционных систем, и даже хакерские программы,

предназначенные для вторжения в другие компьютеры.

Чтобы ближе познакомиться с хакерством, как его видят сами хакеры,

посетите любой из Web-узлов, список которых приводится ниже:

Altrition.org. Новости и архивы хакерских текстовых и программных файлов

(ww w. attritio л ,org).

BlackCode. Полнофункциональный хакерский Web-узел, на котором продаются

различные товары, предлагаются для бесплатной загрузки инструментальные

средства хакера и предоставляется прокси-сервер, скрывающий ваши

идентификационные данные, что обеспечивает вашу анонимность в Internet

(htlp://www, blackcode.com).

Cipherwar. Публикует новости о хакерстве, а также сообщения о

политических дебатах, ведущихся в связи с попытками правительства ввести

законодательные, регулятивные и иные методы контроля над использованием

Internet

Cult of the Dead Cow. Пользующаяся дурной славой хакерская группа,

выпустившая инструментальное средство удаленного администрирования Back

Orifice, которое можно использовать в качестве «троянского коня» для

нападения на другие компьютеры ().

flack Canada. Своеобразный узел, уделяющий внимание темам хакерства,

телефонного фрикинга и анархии, рассматриваемых с точки зрения канадцев

(http ://www. hackcanada. com).

IIackers.com. Хакерский узел, который заявляет о своей приверженности к

«старой школе» хакерского мастерства, признающей правомерность

удовлетворения исследовательского любопытства хакеров, но выступающей

против использования злонамеренными хакерами таких инструментальных

средств деструктивного характера, как вирусы или «троянские кони»

(www.hackers.com).

Hidcaway.Nct. Специализируется на освещении новостей, связанных с

безопасностью компьютеров, поэтому здесь всегда можно найти самые свежие

сведения о вновь обнаруженных дефектах в системах безопасности

брандмауэров, серверов и браузеров (www.hideaway.net).

Insccure.org. Содержит перечень множества точек уязвимости и «дыр» в

системах безопасности наиболее популярных операционных систем, включая

Windows, Solaris и Linux (www.insecure.org).

New Order. Предоставляет множество ссылок на самые различные хакерские

ресурсы, включая серверы анонимной пересылки электронной почты,

шифровальное программное обеспечение, программы, использующие «дыры» в

системе интерактивного общения 1CQ, инструментальные средства хакера для

сети Novell и электронные журналы (e-zines) по хакерской тематике

(neworder.box.sk).

Sys-Security. Узел группы, занимающейся исследованиями в области

компьютерной безопасности, на котором предлагается огромное количество

информации по сканированию портов (www.sys-security.com).

Underground News. Предлагает хакерские новости и инструментальные

средства хакера (www.uridergrouridnews.com).

Wiretapped. Web-узел, специализирующийся на программном обеспечении для

обнаружения несанкционированного проникновения в компьютер, а также на

вопросах криптографии (www.wiretapped.net).

Web-узлы, посвященные вопросам безопасности компьютеров

На другом краю мира хакеров обитают профессиональные разработчики систем

компьютерной безопасности, среди которых много бывших хакеров, а также

так называемых «белых шляп», или «добропорядочных» хакеров. Просматривая

различные узлы, посвященные безопасности компьютеров, вы узнаете самые

последние новости об обнаруженных брешах и точках уязвимости систем

защиты, через которые хакеры могут проникать в ваш компьютер.

©stake. 13 свое время известная под названием LOpht Industries, эта

группа пришла к выводу, что в качестве официальной компании, оказывающей

копсульта ции по вопросам компьютерной безопасности, они смогут

заработать больше, чем если бы продолжали оставаться незаконной

хакерской группой (

www.atstake.com).

AntiOnline. Предлагает хакерские новости, исходные коды вирусов,

программы троянских коней, а также исчерпывающую информацию о хакерах,

которая может быть использована правоохранительными органами

(www.antionline.com).

InfoSysSec. Портал, по внешнему виду напоминающий портал Yahoo! (см рис.

6.1), который предоставляет ссылки на различные ресурсы, связанные с

под держанием безопасности компьютерных систем

(www.infosyssec.net).

Security Focus. Старается публиковать самые последние новости,

касающиеся брешей в системах безопасности компьютеров, еще до того, как

они становятся известными остальным специалистам, работающим в этой

области (www. seen rityfocus. com).

Security NcwsPortal. Предоставляет самые последние новости, касающиеся

мира хакерства, информационных войн и вспышек вирусов (http ://www.

security n ewsportal .com).

WintlowsSecurily.com, Предлагает статьи и «белые страницы», посвященные

антивирусному программному обеспечению, брандмауэрам, системам

обнаружения вторжений и сетевому аудиту (www.sccuritysearch.net).

Узел InfoSysSec со списком первой десятки портов, используемых хакерами

для взлома компьютеров

Хакерские электронные журналы

Самым лучшим способом, используя который вы сможете постоянно держать

руку на пульсе последних новостей из изменчивого мира подпольной

хакерской культуры, является чтение журналов, выпускаемых хакерами.

Поскольку в своем любимом газетном киоске вы, скорее всего, не найдете

ни одного хакерского журнала (за исключением журнала 2600), то лучшее,

что можно сделать,- это читать некоторые из этих журналов, доступные в

сети. Как правило, хакерские журналы выходят нерегулярно, поэтому не

удивляйтесь, если окажется, что возраст самого свежего номера журнала

исчисляется месяцами.

2600, Домашняя страница ежеквартального журнала хакеров 2600. Хотя

статьи из самого журнала на его Web узле не предлагаются, здесь вы

найдете самые последние новости из мира хакеров, а также архив

Web-страниц с измененным содержимым ).

Computer Underground Digest. Журнал, в котором рассказывается о

новостях, исследованиях и обсуждениях, касающихся юридических,

социальных и этических аспектов компьютерной культуры. В настоящее время

публикация свежих выпусков прекращена, однако узел по-прежнему остается

богатым источником информации по истории хакерства

(sun.soci.niu.edu/~cudigest).

Crypt Newsletter. Сетевое издание, которое выискивает в газетах забавные

истории обо всем, что связано с компьютерными вирусами, атаками хакеров

и положениями, касающимися шифрования данных. Тематика охватывает

компьютерные преступления, вирусы, а также смехотворные попытки

правительств и корпораций контролировать хакеров, чтобы использовать их

для решения собственных задач (sun.soci.niu.edu/~crypt).

Phrack. Сетевая версия одного из наиболее старых хакерских журналов,

функционирующая еще с 1985 года. Внимание Phrack сфокусировано на сетях,

телефонии и телефонном фрикинге, хотя временами затрагиваются и другие

темы, имеющие отношение к компьютерному хакерству

(www.phrack.com).

TelecomWriting. Своеобразный Web-узел, специализирующийся на телефонной

системе. Одно время этот узел публиковал журнал под названием Private

Line, но после того как этот журнал потерпел неудачу, издатель

сосредоточился на построении комплексного узла, охватывающего все

аспекты телефонной сети (www.privateline. com).

Поиск дополнительных хакерских узлов

Лишь горстка хакерских узлов проживает более года. Основная их часть

появляется, знаменуя начало своей деятельности бурной активностью, а

затем исчезает, когда их основатели теряют к этому интерес и находят

себе другое любимое занятие. С учетом краткосрочности жизни хакерских

узлов их поиск может оказаться затруднительным. К счастью, существуют

способы, позволяющие находить такие узлр>г.

Механизмы поиска хакерских узлов

Существует целый ряд специализированных поисковых систем,

предназначенных для поиска хакерских узлов (см. рис. 6.2). С помощью

таких хакерских поисковых механизмов можно быстро найти как исходный код

самого последнего «смертельного» вируса, так и современную версию

агрессивной сетевой программы, предназначенной для атаки на

пользователей сетей America Online или ICQ. Если ни па одном из

перечисленных ранее б этой главе хакерских узлов вы не смогли найти то,

что хотели, попытайтесь воспользоваться одной из специализированных

поисковых систем, перечень которых приводится ниже:

A sta la vi sta h ltp://a stale

vista .box.sk

Cyberarmy HakSearch http://www.cyberarmy.coin

5e cu re ro ot http://www.secureroot.co

m

Startplaza.nu http://www.startplaza.nu

Списки хакерских Web-узлов

Многие хакеры любят заявлять, что их \Уэ-узел является самым лучшим и

самым полным источником хакерской информации во всей сети Internet.

Учитывая многочисленность Web-узлов, выступающих с подобными

заявлениями, хакеры составили ранжированные списки конкурирующих

хакерских узлов, в которых узлы расположены в соответствии с количеством

голосов пользователей, отданных в поддержку каждого из них. Поэтому,

если вы хотите найти наиболее популярные на сегодняшний день хакерские

узлы.

Для поиска нужных инструментальных хакерских средств можно

воспользоваться одной из специализированных поисковых систем наподобие

Startplaza.nu

Web-кольца

Вместо того чтобы вслепую прощупывать весь Internet с помощью поисковых

систем, можно использовать Web-кольца (web rings). Web-кольца

предоставляют ссылки на Web-узлы, посвященные определенной тематике.

Если, скажем, вас интересует написание компьютерного вируса,

предназначенного для «наведения шороха» в сети America Online или

подмены содержимого Web-страниц, посетите узел Web Ring

(www.webring.org), щелкните на разделе Computers & Internet,

затем на категории Cyberculture и, наконец, на категории Hacking, и

перед вами появится список дополнительных Wcb-узлов.

Хакерские группы новостей Usenet

Для общения между собой хакеры часто используют группы новостей Usenet. В

отличие от обычных групп новостей, где люди делятся информацией и

отвечают на вопросы лруг друга, хакерские группы чаще всего представляют

собой образцы бурной перепалки, перемежаемой рекламой способов быстрого

обогащения и порнографических узлов.

Тем не менее, если вам не претит копаться в подобного рода сообщениях,

заш-лоняюших хакерские группы новостей, вы сможете узнать здесь о

новейших хакер-ских Web-узлах, а также обменяться исходными кодами и

хакерскими программами с другими участниками.

Группы новостей по общим вопросам хакерства

Чтобы больше узнать о хакерстве в целом, попытайтесь поучаствовать в

хакерс-ких группах новостей, ориентированных на общие вопросы хакинга. В

отличие от других групп новостей, которые, например, концентрируют свое

внимание на собирании марок или на вопросах фотографии, для хакерских

групп характерно отклонение от заявленных тем. Так, группа новостей

alt.binaries.hacking.beginner, которая должна облегчать хакерам-новичкам

поиск и использование хакерских программ, часто оказывается забитой

обсуждениями вирусных программ и шифрования данных, а нередко и просто

оскорбительной перепалкой. Из других хакерских групп новостей можно

назвать также следующие: ah.hacker, alt.hacking,

alt.binaries.hacking.websites, alt.2600.hackers и comp.hackers.

Группы новостей по компьютерным вирусам

Авторы компьютерных вирусов часто публикуют свои последние творения в

группах новостей (или помещают в них URL-адреса, с которых вы можете

загрузить последние версии вирусных программ). Если вы хотите найти

самый последний живой вирус (или исходный код вируса), посетите одну из

следующих групп новостей: alt.comp.virus, alt.comp.virus.source,

alt.comp.virus.source.code и comp.virus.

Группы новостей по шифрованию данных

Поскольку хакеры часто действуют на грани закона, они предусмотрительно

защищают свои идентификационные данные и содержание сообщений с помощью

шифрования, т.е. используют ту же технологию, которую правительственные

службы используют для охраны государственных секретов. Чтобы узнать

последние новости об использовании и написании шифровальных программ (о

чем еще будет говориться в главе I 5) для защиты уязвимых данных,

посетите одну из следующих групп новостей: alt.cypherpunks,

alt.security, altsources.crypto, misc.security, sci.crypt и sci.crypt.

research.

Группы новостей по взлому программ

Большинство игр и приложений защищены от копирования, чтобы люди не

могли делиться ими со своими друзьями. С аналогичной целью возможности

средств, предоставляемых многими условно бесплатными программами

(shareware), искусственно ограничиваются их изготовителями до тех пор,

пока пользователь не заплатит за код или ключ, осуществляющий

разблокировку всех средств.

Глава 6. Где обитают хакеры 91

Некоторые хакеры пытаются обходить, или «взламывать» (crack), защищенные

от копирования и «блокированные» («locked»

программы. Методы взлома включают обмен серийными номерами, вскрытие

кодов или использование программ, специально предназначенных для снятия

блокировок или копирования защищенных игр. Чтобы почитать об этих

программах и методиках, посетите следующие группы новостей:

alt.2600.crack, alt.2600.crackz, alt.binaries.cracked и alt.cracks. Если

вы хотите больше узнать о том, как программисты пытаются защитить свое

программное обеспечение от взлома, почитайте книгу Crackproof Your

Software (автор Pavol Се even), в ыпу [ценную издательством No Starch

Press.

Поиск хакеров в IRC

Вы можете поговорить с хакером в режиме реального времени,

воспользовавшись одной из хакерских комнат для бесед (chat rooms),

которые появляются почти в любой сети IRC (Internet Relay Chat).

Для этого у вас должна быть установлена одна из специальных

IRC-программ, например mIRC (доступна по адресу http://www.mirc.co.uk).

Установив такую программу, вы должны выбрать сеть IRC, к которой хотите

подсоединиться. К числу популярных сетей относятся сети EFnet, DALnet,

Undemet и 2600 (поддерживаемая журналом хакеров 2600).

Подключившись к серверу сети IRC, вы можете создать новую комнату для

беседы или перейти в одну из уже существующих. В то время как сеть 2600

специально предназначена для хакеров, в других сетях комнаты, посещаемые

хакерами, вам придется поискать. Для поиска комнат хакеров используйте

такие ключевые имена, как #2600, #phreak, #carding, #cracks, #anarchy

или любые другие словосочетания, звучащие «по-хакерски».

Само по себе использование IRC требует специальных навыков, так что ваше

неумелое вторжение в комнаты хакеров может вызвать у них чувство

раздражения, поэтому в процессе обследования различных сетей и хакерских

комнат действуйте с осторожностью. Будучи достаточно терпеливым, вы, в

конце концов, обретете друзей в разных комнатах. Вскоре вы сами сможете

стать искушенным завсегдатаем IRC и вести беседы с хакерами со всего

земного шара. Чтобы больше узнать о том, как используются IRC, почитайте

книгу The Book of IRC (актор Alex Charalabidis), выпущенную

издательством No Starch Press.

Хакерские собрания

Собрания хакеров — отличное место для того, чтобы встретиться с людьми, с

которыми ранее вы были знакомы только по комнатам для бесед или группам

новостей. Это также хорошая возможность завести новых друзей как из

хакерского компьютерного подполья, так и из правоохранительных ведомств,

включая агентов ФБР и Секретной службы, которые непременно посещают

такие конференции. Собрание хакеров может посетить любой человек:

никакого пропуска от вас никто не потребует! Будь вы хакер, агент одной

из секретных правительственных служб или просто человек, которому

хочется узнать, что собой представляет мир хакеров, вы

сможете найти нечто, представляющее для вас интерес, посетив одну из

нижеперечисленных хакерских конференций:

DcfCon. Ежегодные собрания хакеров, созываемые в Лас-Вегасе, на которых

кроме хакеров часто присутствуют представители средств массовой

информации и правительственных организаций. Один из популярных

конкурсов, проводимых на этих собраниях, носит название «Вычисли агента»

(«Spot the Fed»

агентов ФБР, отряженных присматривать за конференцией

(www.defcon.org).

HOPE (Hackers On Planet Earth — Хакеры планеты Земля). Ежегодные

собрания, созываемые журналом 2600, на которых уделяется внимание всем

аспектам хакерства, включая телефонный фрикинг, написание вирусов,

социотехнику и методы ведения информационной войны

(www.h2k2.net).

SummerCon. На этих хакерских собраниях, имеющих одну из самых длительных

историй, рассматриваются вопросы хакинга, телефонного фрикинга и

компьютерной безопасности (www.summercon.org).

ТоогСоп. Одна из самых молодых конференций, организуемая группой

талантливых хакеров, желающих поделиться своим опытом с другими людьми

(www.toorcon.org).

Не тушуйтесь перед хакерами — они тоже люди

По мере расширения круга ваших знакомых среди хакеров,— то ли в

результате посещения групп новостей и Web-узлов, то ли в результате

знакомства с ними на хакерских конференциях,— ваше мнение о них может

измениться. Некоторые хакеры из тех, с которыми ешм доведется

встретиться, будут соответствовать выработанному у пас стереотипу, тогда

как другие заставят вас отказаться от того предвзятого представления о

них, которое у вас до этого могло сложиться,

Разумеется, как и в случае любой другой группы людей, среди хакеров

всегда найдутся такие, которых вам следует избегать. Некоторые из

подобных злонамеренных хакеров могут попытаться украсть у вас номер

кредитной карточки, использовать ваши идентификационные данные в сети

или просто причинить вам беспокойство, замкнув горячую линию по

предоставлению интимных услуг на ваш телефонный номер.

Вместо открытого проявления враждебности по отношению к вам, многие

хакеры могут просто игнорировать вас и для пущего унижения повесить на

вас ярлык «чайника» (newbie) (пренебрежительное прозвище для новичков) в

надежде на то, что это заставит вас убраться и не занимать их

драгоценное время. Не дайте себя запугать! Вы имеете право учиться тому,

чему хотите, и даже самый бывалый хакер в свое время также был

новичком. Учитесь сами и не стесняйтесь получать помощь от тех, кто

готов оказать ее вам,— и вскоре вы будете держаться на равных с любым

хакером!