Что такое и где находится hkey local machine?

Очень часто при поиске того или ного решения компьютерной проблемы, советуют перейти в некую папку hkey_local_machine. Но далеко не всегда толком объясняют что это за папка и где находится.

В данной статье мы расскажем вам об hkey_local_machine. Вы узнаете где она находится и как в нее можно попасть на любой версии Windows.

Что такое hkey_local_machine?

Наверняка некоторые из вас хоть раз слышали о системном реестре. Это своеобразная системная база данных, в которой собрана информация обо всех установленных программах и компонентах, а также указаны параметры системы и приложений.

Так вот hkey local machine является одной из начальных (коренных) папок системного реестра. Еще их называют ветками реестра.

В ней находится масса служебной информации. Редактировать что – либо здесь нужно с особой осторожностью. Желательно перед внесением изменений в системный реестр делать точку восстановления, так как один неверно заданный параметр может привести к полной потере работоспособности как операционной системы, так и отдельных ее компонентов или программ.

Где находится или как зайти в hkey local machine?

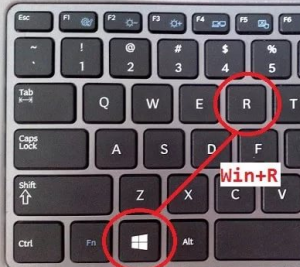

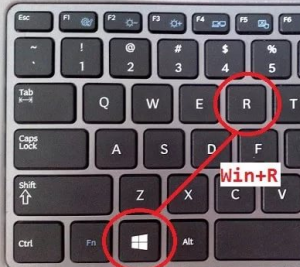

Для входа в данную папку нужно зайти в реестр windows. Для этого вне зависимости от версии операционной системы нажимаем на клавиатуре комбинацию кнопок “Windows” + “R”.

Комбинация кнопок “Win”+”R” на клавиатуре

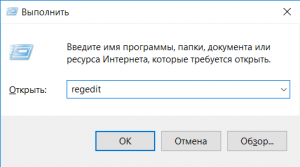

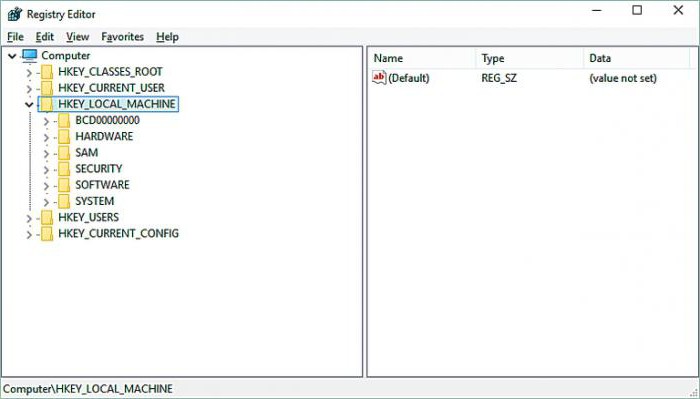

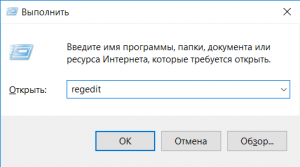

Откроется окно “Выполнить”, в котором пишем команду “regedit” без кавычек и жмем “Enter”.

Команда для входа в редактор системного реестра

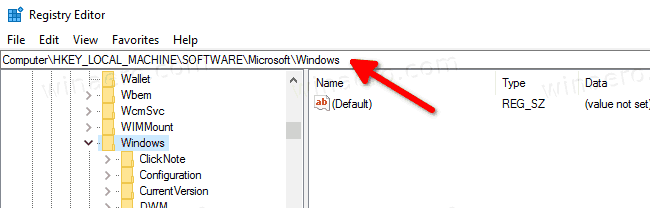

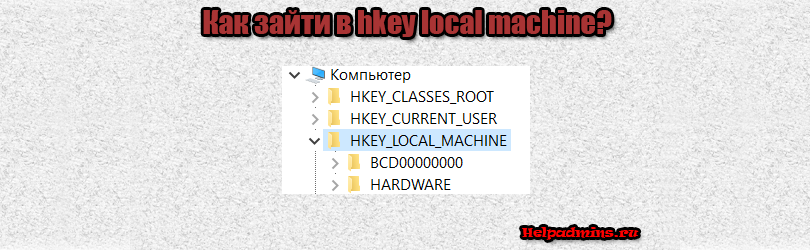

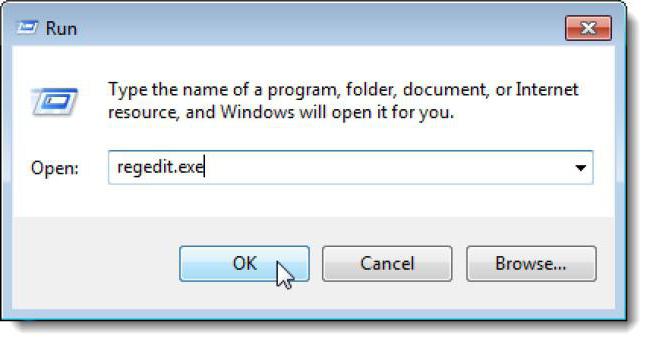

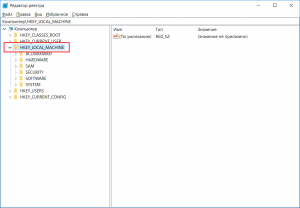

Далее запустится реактор реестра, который является своеобразным проводником по недрам реестра. В его левой части указаны корневые папки (ветки), среди которых присутствует и искомая папка hkey_local_machine, содержащая в себе массу различных подпапок и настроек.

Системный реестр с каталогом hkey local machine

Лучшая благодарность автору — репост к себе на страничку:

Содержание:

- 1 Что такое системный реестр?

- 2 Зачем нужен реестр Windows?

- 3 Какие данные хранятся в ветке HKLM?

- 4 Как зайти в HKEY_LOCAL_MACHINE на «Виндовс 7» или любой другой системе самым быстрым способом?

- 5 Как на «Винде 7» зайти в HKEY_LOCAL_MACHINE из «Проводника»

- 6 Редактирование реестра

- 7 Дефрагментация и очистка ненужных данных

- 8 Стоит ли заниматься изменением ключей собственноручно?

- 9 Что такое hkey_local_machine?

- 10 Где находится или как зайти в hkey local machine?

- 10.1 6 комментариев к записи “Вирус в HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls”

Достаточно часто можно встретить ситуации, когда при установке какого-то программного обеспечения или в целях повышения быстродействия операционных систем Windows приходится вмешиваться в работу так называемого системного реестра, но не с изменением пользовательских настроек, а с редактированием раздела HKEY_LOCAL_MACHINE. Как зайти на «Виндовс 8» в эту ветку или в любой другой системе, далее и будет рассмотрено. Оговоримся сразу: заниматься редактированием параметров нужно только при условии четкого понимания того, что это может нанести непоправимый вред всей операционной системе.

Что такое системный реестр?

Вообще, оставив пока в стороне вопрос о том, как зайти в HKEY_LOCAL_MACHINE (SYSTEM) или в другой подраздел, стоит отметить, что системный реестр Windows представляет собой своеобразную таблицу регистрации всех установленных компонентов и настроек.

Тут хранятся данные не только о собственных инструментах системы, но и обо всех драйверах устройств или пользовательских приложений. Грубо говоря, ни одна программа не может работать, если она не зарегистрирована, впрочем, как и сами системные службы. Точно так же невозможно открыть ни один файл, сведения о котором в реестр не внесены.

Зачем нужен реестр Windows?

Проблема того, как зайти в ветку реестра HKEY_LOCAL_MACHINE, решается достаточно просто. Весь этот процесс можно уместить в одну строку. Но чтобы понимание было более полным, для начала остановимся на том, для чего все это нужно.

Грубо говоря, все программы или данные (любая информация), представленные в виде файлов, каким-то образом должны распознаваться самой операционной системой, не говоря уже о том, что и все «железные» устройства должны функционировать корректно с использованием установленных для них драйверов. Как ОС может определить их? Первичная система BIOS срабатывает только в самом начале загрузки компьютера, а операционная система стартует только после этого.

И данные для загрузки берутся именно из системного реестра. Кстати, если вы обращали внимание на процессы восстановления Windows, в первую очередь она восстанавливает именно реестр из заранее созданной резервной копии. При этом пользовательские файлы, как сообщается, не затрагиваются. Это и понятно, приоритет восстановления установлен для работоспособности программного обеспечения, которое на момент какого-то непредвиденного сбоя могло быть уже удалено. А так – никаких проблем! Через восстановление системного реестра можно восстановить и те приложения, которые в данный момент в системе отсутствуют.

Заметьте: файлы программ физически с винчестера не удаляются, а только переименовываются, и в названиях первый символ заменяется на нечитаемый (обычно это $ или

$). Таким образом, достаточно просто определить все файлы, помеченные такими атрибутами, чтобы произвести восстановление работы любой программы. По этому принципу, кстати, и работают практически все известные на сегодняшний день утилиты, позволяющие произвести восстановление утерянной информации на носителях любого типа, включая не только жесткие диски, но и флэш-устройства, внешние USB-HDD или даже карты памяти самых популярных стандартов.

Но вернемся к самой ветке реестра. Опять же, прежде чем решать вопрос того, как зайти на «Виндовс 8.1») в HKEY_LOCAL_MACHINE, следует уяснить, какие именно данные здесь хранятся.

В основном они касаются системных настроек, с параметрами которых при редактировании нужно быть очень осторожным.

В зависимости от версии ОС, разделы могут быть разными. Но основными являются подпункты SOFTWARE, HARDWARE и SYSTEM. Как уже понятно, они соответствуют программной, «железной» и системной части. Иными словами, первый раздел хранит информацию об установленных программах, второй отвечает за драйверы и оборудование, в третьем хранятся настройки самой ОС.

Как зайти в HKEY_LOCAL_MACHINE на «Виндовс 7» или любой другой системе самым быстрым способом?

Теперь непосредственно о входе. Вопрос того, как зайти в HKEY_LOCAL_MACHINE, в любой из ныне известных Windows-систем решается достаточно просто.

В данном случае речь идет об использовании консоли запуска программ и служб «Выполнить», в которой прописывается стандартная команда regedit, соответствующая исполняемому EXE-файлу. После входа достаточно просто развернуть ветку в дереве каталогов, расположенном слева.

Как на «Винде 7» зайти в HKEY_LOCAL_MACHINE из «Проводника»

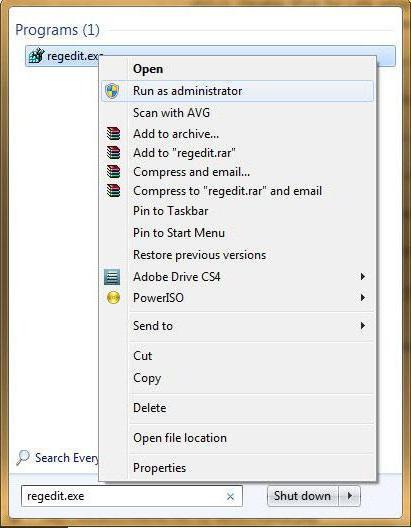

Но выше приведенный метод единственным не является. Точно так же просто вопрос того, как зайти в HKEY_LOCAL_MACHINE, может быть решен и при использовании ручного запуска файла программы.

Он называется regedit.exe и располагается в папке System32. В данном случае даже запуск от имени администратора не требуется, поскольку система все равно запросит подтверждение прав на вмешательство. Другое дело, когда требуется произвести слияние путем запуска файла ключей с расширением REG. А вот тут права админа обязательны, ведь система внести изменения в реестр попросту не даст.

Редактирование реестра

С редактированием, как уже было отмечено, необходимо быть крайне осторожным. Цена вопроса – работоспособность всей системы.

Такая проблема связана только с тем, что, в отличие от других программ и настроек Windows, которые предлагают пользователю сохранить сделанные изменения, в редакторе реестра ни о чем подобном и речи быть не может (если что-то исправили, даже при закрытии редактора изменения вступят в силу автоматически). Таким образом, просто поменяв один ключ, вы можете привести всю систему к полному крашу. Без особой надобности эту ветку лучше не трогать.

Дефрагментация и очистка ненужных данных

Итак, как зайти в HKEY_LOCAL_MACHINE, более или менее разобрались. С вопросами редактирования тоже проблем быть не должно. Теперь несколько слов о дефрагментации реестра. Многие пользователи эту проблему, мягко говоря, недооценивают. А зря, поскольку именно по причине нахождения в реестре проблематичных ключей загрузка системы может стать достаточно долгой.

Как уже понятно, это сродни действиям с жестким диском, но отличие состоит не только в упорядочивании хранимых в нем записей и ключей, а и в удалении ненужных. В чем суть? При старте операционная система сканирует реестр, и чем больше в нем ключей, тем большее время отводится на загрузку. Вывод напрашивается сам собой: реестр нужно время от времени чистить. Но как это сделать?

Проще всего воспользоваться специальными программами-оптимизаторами, которые позволяют произвести автоматическую очистку и дефрагментацию без особого участия пользователя. Среди наиболее популярных утилит можно выделить CCleaner, Advanced SystemCare, Glary Utilities и многие другие. В комплекте их инструментариев имеется достаточно много модулей на все случаи жизни, включая и действия с системным реестром. Но можно использовать и узконаправленные утилиты, а не программы комплексного ухода за системой. Их тоже хватает с избытком. Но если разобраться, лучше применять комплексный уход, поскольку включенные в программах модули обеспечивают дополнительную очистку и ускорение.

Стоит ли заниматься изменением ключей собственноручно?

Наконец, почти напросился ответ на самый главный вопрос о том, насколько целесообразно и небезопасно заниматься изменением значений ключей реестра. Медаль имеет две стороны. Вроде бы и нежелательно изменять эти параметры, но, с другой стороны, некоторые настройки компонентов системы бывает невозможно задействовать или деактивировать без вмешательства в реестр, в частности, в ветку настроек, упомянутую выше.

Если требуется обычная оптимизация загрузки операционной системы, без сомнения, лучше всего подойдут приложения-оптимизаторы. Если же требуется включить определенные службы или активировать некоторые компоненты самой системы, без вмешательства с использованием ручного режима настройки не обойтись. А посему нужно быть крайне осторожным, чтобы не нанести системе такой ущерб, что она вообще прекратит работу и не будет даже подавать признаков жизни. После этого иногда может потребоваться даже ее полная переустановка.

В любом случае подходить к вопросам изменений параметров нужно максимально обдуманно, а без понимания сути выполняемых в определенный момент действий без надобности в системный реестр лучше не лезть вообще.

Очень часто при поиске того или ного решения компьютерной проблемы, советуют перейти в некую папку hkey_local_machine. Но далеко не всегда толком объясняют что это за папка и где находится.

В данной статье мы расскажем вам об hkey_local_machine. Вы узнаете где она находится и как в нее можно попасть на любой версии Windows.

Что такое hkey_local_machine?

Наверняка некоторые из вас хоть раз слышали о системном реестре. Это своеобразная системная база данных, в которой собрана информация обо всех установленных программах и компонентах, а также указаны параметры системы и приложений.

Так вот hkey local machine является одной из начальных (коренных) папок системного реестра. Еще их называют ветками реестра.

В ней находится масса служебной информации. Редактировать что — либо здесь нужно с особой осторожностью. Желательно перед внесением изменений в системный реестр делать точку восстановления, так как один неверно заданный параметр может привести к полной потере работоспособности как операционной системы, так и отдельных ее компонентов или программ.

Где находится или как зайти в hkey local machine?

Для входа в данную папку нужно зайти в реестр windows. Для этого вне зависимости от версии операционной системы нажимаем на клавиатуре комбинацию кнопок «Windows» + «R».

Комбинация кнопок «Win»+»R» на клавиатуре

Откроется окно «Выполнить», в котором пишем команду «regedit» без кавычек и жмем «Enter».

Команда для входа в редактор системного реестра

Далее запустится реактор реестра, который является своеобразным проводником по недрам реестра. В его левой части указаны корневые папки (ветки), среди которых присутствует и искомая папка hkey_local_machine, содержащая в себе массу различных подпапок и настроек.

Системный реестр с каталогом hkey local machine

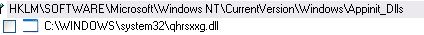

Сегодня вновь повстречался с вирусом расположенном в ветке реестра HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls.

Снова он был не подписан и имел дурацкое название, состоящее из случайных букв — qhrsxxg.dll

Основные действия данного файла были направлены на неправильную работу браузеров — вместо страниц открывались «каракули» с непонятным текстом, либо Сайты открываются в виде HTML кода

В этот раз удалить его сходу не получилось, программа Unlocker никак не могла разблокировать файл.

После отключения данного файла в программе autoruns, и перезагрузки компьютера — файл все-таки был удален.

Браузеры заработали как и положено

А вообще в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows и значение параметра AppInit_DLLs должно быть пустым.

6 комментариев к записи “Вирус в HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls”

Здравствуйте!

У меня сейчас точно такая же проблема. Расскажите поподробней , пожалуйста, как это сделать. Я ничего не понял из вшесказанного. И ещё вопрос: почему антивирусы его не видят и не удаляют?

Добавлю. У меня нет вообще такого файла, проблема есть.

Более подробно прочитайте в статье, там все подробно расписано, правда про другой вирус — но суть одна — как такое удалить — расписано.

Все что вам нужно — воспользоваться программой autoruns

такого прям в точности файла у Вас не будет — так как они «носят» случайное имя -бессмысленное

здраствуйте у меня в компьютере (windows 8)отсутствует APPINIT_DLLs.что делать?

Если в реестре нет параметра Appinit_DLLs, то его надо создать самому вручную по пути HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWindows. Вот в этой папке Windows надо создать параметр Appinit_DLLs, который не должен иметь никакого значения, и если какое-то значение появится, то это вирус однозначно, его надо просто удалить обычным способом.Можно также в качестве значения создать параметр DWORD( для 32-бит .систем) или QWORD(для 64-бит.систем), значение которого должно быть равно нулю,т.е.0х00000000(0).Аналогично должно быть проделано в подразделе реестра HKCU( подраздел настроек пользователя)

Содержание

- Каково назначение основных разделов реестра Windows

- Вступление

- Типы данных в реестре

- HKEY_LOCAL_MACHINE (HKLM)

- HKLMHardware

- HKLMSAM

- HKLMSecurity

- HKLMSoftware

- HKLMSystemCurrentControlSet

- HKEY_USERS (HKU)

- HKEY_CURRENT_CONFIG (HKCC)

- HKEY_CURRENT_USER (HKCU)

- HKEY_CLASSES_ROOT (HKCR)

- Как найти hklm software microsoft windows

- 7 комментариев к записи “Вирус в HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls”

- Как найти hklm software microsoft windows

- 1. В автозагрузке операционной системы

- 2. Вместо проводника

- 3. Вместе с userinit.exe или uihost.exe

Каково назначение основных разделов реестра Windows

Каково назначение основных разделов реестра Windows

Вступление

В данной статье будут рассмотрены основные ветки реестра Windows, а также их назначение. Список корневых разделов можно увидеть ниже:

- HKEY_LOCAL_MACHINE (HKLM)

- HKEY_USERS

- HKEY_CURRENT_CONFIG

- HKEY_CURRENT_USER

- HKEY_CLASSES_ROOT

Типы данных в реестре

В реестре могут храниться данные семи типов:

- REG_BINARY хранит произвольные двоичные данные в «сыром» виде, без переформатирования и синтаксического разбора. Эти данные можно просматривать в двоичном или шестнадцатеричном виде при помощи редактора реестра.

- REG_DWORD хранит параметры, представленные восьмибайтными (длинные) целыми числами. Этот тип данных обычно применяется, когда параметр обозначает счетчик или интервал. Еще одно его применение в качестве флага (0 — флаг снят, 1 — установлен).

- REG_SZ представляет собой обычную строку в кодировке Unicode любой длины. Наиболее часто в этом типе данных хранится информация, которая будет читаться пользователем, пути доступа, названия устройств и т.п.

- REG_EXPAND_SZ — вид REG_SZ, используемый приложениями для хранения конструкций вида %SystemRoot%System32, например. При чтении этой строки Windows заменяет %SystemRoot% на имя папки, куда она установлена.

- REG_MULTI_SZ представляет собой набор произвольного количества параметров типа REG_SZ. В этом типе данных хранится, например, список IP адресов, назначенных сетевому интерфейсу.

- REG_FULL_RESOURCE_DESCRIPTOR применяется для кодирования информации о системных ресурсах, необходимых для какого-либо из устройств.

- REG_NONE служит как семафор, т.е. параметр существует, но не содержит ни какого значения. Некоторые приложения проверяют наличие этого параметра и, исходя из результата проверки, выполняют или не выполняют действие.

При добавлении параметров в реестр нужно обязательно использовать тот тип данных, который указан в источнике, откуда взята информация о необходимости добавить параметр. Если тип данных не будет соответствовать тому, который ожидает найти приложение в указанном месте, то последствия могут быть непредсказуемыми.

HKEY_LOCAL_MACHINE (HKLM)

Раздел HKEY_LOCAL_MACHINE (HKLM) — хранит все настройки, относящиеся к локальному компьютеру. Например, в подразделе HARDWARE хранятся записи операционной системы и драйверов и совместно используемая (разделяемая) информация о физических устройствах, обнаруживаемых операционной системой во время загрузки (как и остальных устройств Plug-and-Play, которые могут быть добавлены после загрузки операционной системы). Приложения должны хранить здесь данные только в том случае, когда они относятся ко всем, кто пользуется компьютером. Например, драйвер принтера может хранить здесь набор настроек принтера, применяемых по умолчанию, и копировать эти данные для каждого профиля пользователя при входе пользователя в систему.

HKLMHardware

В разделе HKLMHardware хранится информация об устройствах, обнаруженных в компьютере. Все параметры этого раздела хранятся не на жестком диске, а в оперативной памяти. Когда компьютер распознает запуск устройства, он нумерует найденное устройство, исследуя шину и отдельные классы устройств (например, порты или клавиатуру). В этом разделе имеются три основных подраздела:

- Подраздел Descriptions содержит описания центральных процессоров, процессоров для операций вещественными числами («с плавающей точкой») и многофункциональных устройств компьютера.

- Подраздел DeviceMap сопоставляет устройства драйверам. Например, DeviceMapvideo имеет параметр с именем DeviceVideo1, содержащий строку REGISTRYMachineSYSTEMControlSet001ServicesmnmddDevice0, являющуюся указателем на место, где хранятся параметры для драйвера этого видеоконтроллера.

- В подразделе ResourceMap имеются три основных подраздела. Один — для уровня аппаратных абстракций (HAL, hardware abstraction layer), применяемый при отслеживании найденных устройств. Второй — для Plug-and-Play Manager, для записи устройств, про которые известно, как с ними работать. Третий — для отображения объема оперативной памяти.

Могут быть и дополнительные подразделы, в зависимости от конфигурации компьютера. Например, компьютеры с поддержкой интерфейса управления питанием (ACPI), будут иметь подраздел ACPI, содержащий информацию о конкретных возможностях ACPI на этом компьютере.

HKLMSAM

В разделе HKLMSAM хранятся локальные учетные записи или группы, созданные на компьютере. Раздел скрыт.

HKLMSecurity

В разделе HKLMSecurity содержится всевозможная информация, относящаяся к защите. Формат не документирован. Используется для кэширования верительных данных для входа в систему, настроек политики и разделяемых секретных данных сервера. Подраздел SecuritySAM содержит копию большинства данных из HKLMSAM

HKLMSoftware

Раздел HKLMSoftware — является корнем структуры подразделов, хранящих глобальную (в пределах компьютера) информацию приложений и компонент. Программы создают свои собственные подразделы в HKLMSoftware для храниения своей служебной информации. В разделе HKLMSoftwareMicrosoftWindowsCurrentVersion хранится большинство данных о настройках пользовательского интерфейса (GUI). Подраздел HKLMSoftwareMicrosoftWindows NTCurrentVersion, среди прочих, содержит разделы для автоматического восстановления, для шифруемой файловой системы, для редактора конфигурации безопасности, для терминальных служб и т.д

HKLMSystemCurrentControlSet

Последним действием фазы загрузки Windows является обновление реестра, которое должно зафиксировать набор служб и управляющих настроек, применявшийся при последней успешной загрузке. CurrentControlSet всегда указывает на набор управляющих настроек, используемых системой в текущий момент. В HKLMSystem есть много подразделов ControlSetXXX, каждый из которых описывает набор управляющих настроек, существовавших в какой-либо момент времени, независимо от того, была ли загрузка успешной или нет. CurrentControlSet является указателем на последний набор управляющих настроек, при котором загрузка была успешной. Поскольку трудно определить сразу, какая из загрузок была успешной, то операционная система и приложения пользуются указателем CurrentControlSet.

В разделе, описывающем набор управляющих настроек, среди прочих, имеются четыре следующих раздела:

- Control — Содержит управляющую информацию для служб и системных инструментальных средств. Например, ControlBackupRestoreKeysNotToRestore содержит список разделов, которые утилита Backup на должна восстанавливать при восстановлении реестра.

- Enum — Содержит по одному элементу данных для каждого из найденных системой устройств. Если устройство имелось на на момент загрузки, то оно будет включено в этот список.

- Hardware Profiles — Содержит по одному элементу данных для каждого из профилей оборудования, найденных на компьютере. Как и сам HKLMSystem, каждый профиль имеет порядковый номер, начинающийся с 0001. HKLMSystemHardware ProfilesCurrent всегда указывает на профиль, выбранный при загрузке.

- HKLMSystemMountedDevices — Тома динамических дисков зависят от наличия информации о текущей конфигурации о логических томах на диске. Приложения и оснастки берут эту информацию из службы Logical Volume Manager, которая хранит свой список смонтированных и доступных устройств и подразделе MountedDevices

HKEY_USERS (HKU)

Раздел HKEY_USERS (HKU) — содержит записи для каждого из пользователей, когда-либо входивших в систему. Владельцем каждой из этих записей является соответствующая пользовательская учетная запись, там содержатся настройки профиля этого пользователя. Если используются групповая политика, то задаваемые в ней настройки применяются здесь к профилям отдельных пользователей.

HKEY_CURRENT_CONFIG (HKCC)

Раздел HKEY_CURRENT_CONFIG (HKCC) — хранит информацию о текущей загрузочной конфигурации компьютера. В частности, здесь хранится информация о текущем наборе системных служб и об устройствах, имевшихся во время загрузки. На самом деле, этот корневой раздел является указателем на раздел внутри HKLM.

HKEY_CURRENT_USER (HKCU)

Раздел HKEY_CURRENT_USER (HKCU) указывает на профиль текущего пользователя (вошедшего в данный момент в систему) внутри HKU. Microsoft требует, чтобы приложения хранили все предпочтения пользователей в подразделах под HKCU. Например, HKCUSoftwareMicrosoftWindowsCurrentVersionAppletsPaint содержит личные настройки пользователей программы Paint.

HKEY_CLASSES_ROOT (HKCR)

Раздел HKEY_CLASSES_ROOT (HKCR) — сопоставляет расширения файлов и идентификаторы классов OLE. Фактически он указывает на HKLMSoftwareClasses. Система использует эти соответствия чтобы определить, какие приложения или компоненты нужно использовать при открытии или создании тех или иных типов файлов или объектов данных.

Как найти hklm software microsoft windows

Сегодня вновь повстречался с вирусом расположенном в ветке реестра HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls.

Снова он был не подписан и имел дурацкое название, состоящее из случайных букв — qhrsxxg.dll

Основные действия данного файла были направлены на неправильную работу браузеров — вместо страниц открывались «каракули» с непонятным текстом, либо Сайты открываются в виде HTML кода

В этот раз удалить его сходу не получилось, программа Unlocker никак не могла разблокировать файл.

После отключения данного файла в программе autoruns, и перезагрузки компьютера — файл все-таки был удален.

Браузеры заработали как и положено

А вообще в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows и значение параметра AppInit_DLLs должно быть пустым.

7 комментариев к записи “Вирус в HKLMSOFTWAREMicrosoftWindows NTCurrent VersionWindowsAppinit_Dlls”

Здравствуйте!

У меня сейчас точно такая же проблема. Расскажите поподробней , пожалуйста, как это сделать. Я ничего не понял из вшесказанного. И ещё вопрос: почему антивирусы его не видят и не удаляют?

Добавлю. У меня нет вообще такого файла, проблема есть.

Более подробно прочитайте в статье, там все подробно расписано, правда про другой вирус — но суть одна — как такое удалить — расписано.

Все что вам нужно — воспользоваться программой autoruns

такого прям в точности файла у Вас не будет — так как они «носят» случайное имя -бессмысленное

здраствуйте у меня в компьютере (windows 8)отсутствует APPINIT_DLLs.что делать?

Если в реестре нет параметра Appinit_DLLs, то его надо создать самому вручную по пути HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWindows. Вот в этой папке Windows надо создать параметр Appinit_DLLs, который не должен иметь никакого значения, и если какое-то значение появится, то это вирус однозначно, его надо просто удалить обычным способом.Можно также в качестве значения создать параметр DWORD( для 32-бит .систем) или QWORD(для 64-бит.систем), значение которого должно быть равно нулю,т.е.0х00000000(0).Аналогично должно быть проделано в подразделе реестра HKCU( подраздел настроек пользователя)

Здравствуйте.У меня присутствует в системе about:blank. Удалить ни как не получается.Нашел информацию как удалить через реестр. Прошелся по веткам и нашел фот это:SYS:MICROSOFT\WINDOWS NT\CURRENTVERSION\WINDOWS . И вот ещё #SYS:MICROSOFT\WINDOWS NT\CURRENTVERSION\WINDOWS .При попытке удалить как пишут в инете специалисты введя в поиск системы,ничего не получается сделать,выскакивает прямоугольник с информацией:Не существует связанной программы для выполнения запрошенного действия.Установите программу,либо создайте связь на панели управления.»Программы по умолчанию»,если она уже установлена. Помогите удалите эти следы.

Как найти hklm software microsoft windows

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Filesnovirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:Temp, C:WINDOWSTemp, C:Documents and SettingsuserLocal SettingsTemp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) — типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

При нахождении в них подозрительных элементов — мочить гадов! 🙂

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Оригинальные параметры записи в реестре должны быть следующими :

Userinit = C:WINDOWSsystem32userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так :

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

HKEY_LOCAL_MACHINESYSTEMControlSet <номера 001 или 002>ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Содержание

- Что такое HKEY_LOCAL_MACHINE?

- Как добраться до HKEY_LOCAL_MACHINE

- Подразделы реестра в HKEY_LOCAL_MACHINE

- Скрытые подразделы в HKLM

- Все что необходимо знать о реестре Windows

- Реестр в операционных системах

- Где хранится реестр?

- Как открыть реестр?

- Через утилиту «Выполнить»

- Посредством поиска через меню «Пуск»

- Посредством проводника Windows

- Структура реестра

- Резервная копия всего реестра или отдельного раздела

- Восстановление реестра

- Восстановление из файла

- Слияние

- Импорт

- Восстановление с использованием live CD

- Чистка реестра

- Создание и удаление разделов и параметров через файл с расширением reg

- Создание подразделов или изменение параметров

- Удаление разделов реестра или параметров

- Windows реестра для продвинутых пользователей

- Описание реестра

- Back up the registry

- Изменение реестра

- Использование пользовательского Windows интерфейса

- Использование редактора реестра

- Использование групповой политики

- Использование файла Записи регистрации (.reg)

- Использование Windows скрипта

- Использование Windows инструментов управления

- Используйте средство реестра консоли для Windows

- Восстановление реестра

- Метод 1. Восстановление ключей реестра

- Метод 2. Восстановление всего реестра

- Ссылки

Что такое HKEY_LOCAL_MACHINE?

Как добраться до HKEY_LOCAL_MACHINE

HKEY_LOCAL_MACHINE, будучи кустом реестра, легко найти и открыть с помощью инструмента редактора реестра, который входит во все версии Windows:

Найдите HKEY_LOCAL_MACHINE в левой части редактора реестра.

Если вы или кто-то еще ранее использовали редактор реестра на вашем компьютере, вам может потребоваться свернуть все открытые ключи реестра, пока вы не найдете куст HKEY_LOCAL_MACHINE.

Дважды щелкните или дважды нажмите HKEY_LOCAL_MACHINE, чтобы развернуть улей, или используйте маленькую стрелку влево.

Подразделы реестра в HKEY_LOCAL_MACHINE

Следующие ключи реестра находятся под кустом HKEY_LOCAL_MACHINE:

Ключи, расположенные в разделе HKEY_LOCAL_MACHINE на вашем компьютере, могут несколько отличаться в зависимости от вашей версии Windows и конкретной конфигурации компьютера. Например, более новые версии Windows не включают ключ HKEY_LOCAL_MACHINE COMPONENTS.

Подраздел ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ является наиболее часто используемым из куста HKLM. Он организован в алфавитном порядке поставщиком программного обеспечения и там, где каждая программа записывает данные в реестр, чтобы в следующий раз, когда приложение открывалось, его конкретные параметры можно было применять автоматически, чтобы вам не приходилось переконфигурировать программу при каждом ее использовании. Это также полезно при поиске SID пользователя.

Подраздел ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ также содержит подраздел Windows, который описывает различные подробности пользовательского интерфейса операционной системы, подраздел Classes, в котором указано, какие программы связаны с какими расширениями файлов, и другие.

HKLM SOFTWARE Wow6432Node находится в 64-разрядных версиях Windows, но используется 32-разрядными приложениями. Это эквивалентно HKLM SOFTWARE , но не совсем то же самое, поскольку оно разделено с единственной целью предоставления информации для 32-разрядных приложений в 64-разрядной ОС. WoW64 показывает этот ключ для 32-битных приложений как «HKLM SOFTWARE ».

Скрытые подразделы в HKLM

В большинстве конфигураций следующие подразделы являются скрытыми ключами и поэтому не могут быть просмотрены как другие ключи в кусте реестра HKLM:

Источник

Все что необходимо знать о реестре Windows

Для работы операционной системы Windows должны использоваться различные сведения. Реестр представляет собой специальную базу данных. В нем имеется информация, касающаяся оборудования, программного обеспечения, а также многое другое. В процессе функционирования системы происходит постоянное обращение к этой информации. Она может изменяться или дополняться, в зависимости от конкретных действий. Подобные мероприятия происходят в автоматическом порядке и пользователю нет необходимости беспокоиться об их выполнении.

ВАЖНО: если Вы решили работать с реестром Windows, то предварительно создайте его копию. Неосторожные действия легко могут стать причиной серьёзных системных сбоев. В результате придется восстанавливать ОС или даже осуществить её переустановку.

Реестр в операционных системах

Чтобы продемонстрировать важность реестра, требуется сказать о простой статистике. В ходе запуска ОС сюда осуществляется около тысячи обращений, а в течение одного дня количество может достигнуть 10.000 и даже более. Достаточно запустить какую-либо программу, задать настройки или выполнить иные действия, чтобы информация в реестре была отредактирована.

Где хранится реестр?

Довольно часто можно услышать вопрос о расположении файлов. Реестр Windows располагается по директории CWindowsSystem32config. Здесь в качестве диска указан С, но для Вашего устройства ситуация может быть иной. Все зависит от того, куда именно установлена система.

Если рассматривать наиболее популярную ОС Windows 7, то файлы реестра здесь располагаются в специальных местах. Подобный момент требует к себе отдельного внимания:

Реестр имеет отдельные файлы, которые заслуживают к себе внимания – это резервные копии. Они необходимы в случае восстановления системы. Данные документы находятся по директории «%SystemRoot%System32configRegBack». Если рассматривать ситуацию по умолчанию, то копия будет создавать один раз в 10 дней. Можно выполнить настройку подобного процесса – периодичности и времени запуска. Пользовательская часть реестра находится в документе %userprofile%ntuser.dat.

Когда речь заходит о реестре ОС 32х и 64х разрядного типа, тут предусматриваются определенные особенности. В первом случае все папки являются единичными. Для 64х разрядов предусматривается разделение на 32х и, непосредственно, 64х разрядные разделы.

Как открыть реестр?

Для получения доступа можно использовать несколько способов и необходимо рассмотреть среди них наиболее популярные.

Через утилиту «Выполнить»

Подобный вариант можно назвать наиболее привлекательным, поскольку он сочетает в себе простоту и удобство. Требуется действовать в соответствии с рекомендациями:

Посредством поиска через меню «Пуск»

Тут могут быть определенные отличия при работе с различными ОС. Например, для Windows 8 отсутствует классическое меню «Пуск». В любом случае, необходимо получить доступ к строке поиска. В неё требуется ввести regedit и запустить выданную программу.

Посредством проводника Windows

Поставлена задача найти конкретный файл в системой папке CWindows (ранее уже говорилось о возможности использования другой буквы диска, в зависимости от места установки ОС). Нас интересует regedit. Его нужно найти в общем перечне и запустить.

Структура реестра

Реестр Windows включает в себя 5 ветвей. Каждая из них предусматривает хранение сведений конкретного типа. Данные разделы не разрешается изменять. Они не могут быть перенесены, переименованы или удалены. Требуется описать каждую из ветвей и указать их особенности:

В процессе работы с реестром Windows, интерес представляют HKEY_CURRENT_USER и HKEY_LOCAL_MACHINE. Здесь находится большинство настроек, которые возникает необходимость изменять.

Необходимо уделить внимание такой составляющей, как параметры. Они позволяют вносить изменения в различные аспекты работы системы. Существует несколько типов параметров:

Резервная копия всего реестра или отдельного раздела

Ранее уже говорилось об опасностях работы с реестром. Всегда имеется вероятность причинить вред системе и нужно заранее позаботиться о создании копии. Следует войти в редактор реестра Windows, где открыть раздел «Файл». В появившемся списке происходит выбор пункта «Экспорт». Теперь можно осуществить создание копии всего реестра или конкретного подраздела. Для удобства, процесс демонстрируется на скриншоте ниже.

С целью повышения надежности допускается сохранить копию не только на жёстком диске устройства, но внешнем носителе.

Восстановление реестра

Так, самое худшее случилось и в системе произошел сбой. Что необходимо сделать в такой ситуации? Стоит рассмотреть три способа восстановления, каждый из которых обладает своими особенностями. В любой ситуации требуется предварительно завершить работу всех программ и приложений. Не станет лишним отключение антивирусных средств.

Восстановление из файла

Переходим к документу, который ранее был сохранен. Там должна находиться копия всего реестра Windows. Требуется осуществить двойной клик, после чего подтвердить полученное сообщение. Оно представлено на скриншоте далее.

Определенное время потребуется для восстановления, а сам процесс будет завершен после перезагрузки устройства.

Слияние

Нужно открыть папку с копией и нажать на ней правой кнопкой мыши. Произойдет выдача меню, в котором требуется указать «Слияние». Для Вашего удобства, это действие представлено на скриншоте.

Как и в предыдущем случае, восстановление завершится после перезагрузки.

Импорт

Необходимо открыть реестр Windows. Как это сделать уже рассматривалось ранее и было представлено несколько подходов. В самом редакторе нас интересует меню «Файл». Там следует выбрать «Импорт». Будет предложено указать путь до сохраненной копии.

Отдельно требуется вынести вариант, который предусматривает восстановление всей системы. Это предусматривает использование встроенных средств. Важно самостоятельно делать бэкап или не отключать резервное копирование.

Восстановление с использованием live CD

В некоторых ситуациях загрузка операционной системы не будет представляться возможной. Это наиболее сложный вариант и для решения такой проблемы рекомендуется использовать специальный способ. Он заключается в осуществлении загрузки через live CD. Когда это выполнено, необходимо проследовать дальше – посетить корень диска, где установлена Windows. Предусматривается следующая инструкция:

Чистка реестра

Нередко можно столкнуться с запросом о том, как очистить реестр на Windows (Виндовс). Здесь можно использовать специализированное ПО или ручной метод. В первом случае, можно порекомендовать достаточно большое количество приложений. К наиболее популярным следует отнести Reg Organizer, CCleaner и Windows Cleaner. Данные программы отлично себя зарекомендовали – их возможности по оптимизации работы системы находятся на весьма высоком уровне.

Ручная чистка реестра Windows больше подходит для опытных пользователей, которые знают, что делают. Предварительно рекомендуется выполнить копирование файлов, чтобы провести восстановление в случае неудачи.

Непосредственно процесс очистки требует удалить любые сведения об уже удаленной программе. Подобные данные содержатся в «HKEY_CURRENT_USER» и именно туда лежит наш путь. В подразделе Software требуется найти необходимую папку. Ниже на скриншоте показан пример для программы Скайп.

Создание и удаление разделов и параметров через файл с расширением reg

Все reg файлы обладают строго установленным синтаксисом, который должен в обязательном порядке соблюдаться. Это является особенностью документов подобного типа. REG файлы допускается применять в качестве средства для создания или удаления подразделов, а также параметров.

Создание подразделов или изменение параметров

Удаление разделов реестра или параметров

Для выполнения поставленной задачи требуется поместить дефис перед путем реестра. Следует рассмотреть это на простом примере. Имеем:

Из него необходимо выполнить удаление раздела Program. Это будет выглядеть следующим образом:

Удаление значения имеет схожий способ. В данном случае, дефис должен располагаться непосредственно перед знаком равенства. Расширим прошлый пример – теперь нужно удалить параметр ProgramValue. Это выполняется следующим образом:

Вносить изменения можно через обычную программу-блокнот. Не забывайте предварительно делать копии.

Источник

Windows реестра для продвинутых пользователей

В этой статье описывается Windows реестр и содержится информация о том, как изменить и создать его обратно.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 256986

Описание реестра

Словарь microsoft Computer Dictionary( Пятое издание) определяет реестр как:

Центральная иерархическая база данных, используемая в Windows 98, Windows CE, Windows NT и Windows 2000 г., используется для хранения сведений, необходимых для настройки системы для одного или более пользователей, приложений и аппаратных устройств.

Реестр содержит сведения, Windows постоянно ссылаются во время работы, такие как профили для каждого пользователя, установленные на компьютере приложения и типы документов, которые каждый может создать, параметры листов свойств для папок и значков приложений, оборудование, которое существует в системе, и используемые порты.

| Ульй реестра | Поддержка файлов |

|---|---|

| HKEY_LOCAL_MACHINESAM | Sam, Sam.log, Sam.sav |

| HKEY_LOCAL_MACHINESecurity | Безопасность, Security.log, Security.sav |

| HKEY_LOCAL_MACHINESoftware | Программное обеспечение, Software.log, Software.sav |

| HKEY_LOCAL_MACHINESystem | System, System.alt, System.log, System.sav |

| HKEY_CURRENT_CONFIG | System, System.alt, System.log, System.sav, Ntuser.dat, Ntuser.dat.log |

| HKEY_USERSDEFAULT | Default, Default.log, Default.sav |

В Windows 98 файлы реестра называются User.dat и System.dat. В Windows Millennium Edition файлы реестра называются Classes.dat, User.dat и System.dat.

Функции безопасности Windows доступ администратора к клавишам реестра.

В следующей таблице перечислены предопределяные ключи, используемые системой. Максимальный размер имени ключа — 255 символов.

В следующей таблице перечислены типы данных, которые в настоящее время определены и используются Windows. Максимальный размер имени значения:

Длинные значения (более 2048 bytes) должны храниться в качестве файлов с именами файлов, хранимыми в реестре. Это помогает реестру работать эффективно. Максимальный размер значения:

Существует ограничение в 64K для общего размера всех значений ключа.

| Имя | Тип данных | Описание |

|---|---|---|

| Двоичное значение | REG_BINARY | Необработанные двоичные данные. Большинство сведений о компонентах оборудования хранятся в виде двоичных данных и отображаются в редакторе реестра в гексадецимальной форме. |

| Значение DWORD | REG_DWORD | Данные представляются числом длиной 4 bytes (32-bit integer). Многие параметры для драйверов и служб устройств являются этим типом и отображаются в редакторе реестра в двоичном, hexadecimal или десятичном формате. Соответствующие значения DWORD_LITTLE_ENDIAN (наименее значительный byte находится на самом низком адресе) и REG_DWORD_BIG_ENDIAN (наименее значительный byte находится на самом высоком адресе). |

| Расширяемое значение строки | REG_EXPAND_SZ | Строка данных переменной длины. Этот тип данных включает переменные, которые решаются при помощи данных программы или службы. |

| Многострочный параметр | REG_MULTI_SZ | Несколько строк. Значения, содержащие списки или несколько значений в форме, которую люди могут прочитать, обычно являются этим типом. Записи разделены пробелами, запятой или другими метками. |

| Значение строки | REG_SZ | Текстовая строка фиксированной длины. |

| Двоичное значение | REG_RESOURCE_LIST | Серия вложенных массивов, предназначенных для хранения списка ресурсов, который используется драйвером аппаратного устройства или одним из физических устройств, которые он контролирует. Эти данные обнаруживаются и пишутся в дереве ResourceMap системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Двоичное значение | REG_RESOURCE_REQUIREMENTS_LIST | Серия вложенных массивов, предназначенных для хранения списка возможных аппаратных ресурсов драйвера или одного из физических устройств, которые он контролирует. Система записывает подмножество этого списка в дереве ResourceMap. Эти данные обнаруживаются системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Двоичное значение | REG_FULL_RESOURCE_DESCRIPTOR | Серия вложенных массивов, предназначенных для хранения списка ресурсов, используемого физическим аппаратным устройством. Эти данные обнаруживаются и пишутся в дереве HardwareDescription системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Нет | REG_NONE | Данные без определенного типа. Эти данные записаны в реестр системой или приложениями и отображаются в редакторе реестра в hexadecimal формате как двоичное значение |

| Ссылка | REG_LINK | Строка Unicode, именуемая символической ссылкой. |

| Значение QWORD | REG_QWORD | Данные, представленные числом, которое представляет собой 64-битный набор. Эти данные отображаются в редакторе реестра как двоичное значение и были представлены Windows 2000 году. |

Back up the registry

Перед изменением реестра экспортируйте ключи из реестра, который планируется изменить, или закапируйте весь реестр. Если возникает проблема, вы можете следовать шагам в разделе Восстановление реестра, чтобы восстановить реестр в прежнем состоянии. Чтобы создать резервную копию всего реестра, используйте утилиту Резервное копирование для резервного копирования состояния системы. Состояние системы включает реестр, базу данных регистрации класса COM+ и файлы загрузки. Дополнительные сведения об использовании утилиты Резервного копирования для резервного копирования состояния системы см. в следующих статьях:

Изменение реестра

Чтобы изменить данные реестра, программа должна использовать функции реестра, определенные в функциях реестра.

Администраторы могут изменять реестр с помощью редактора реестра (Regedit.exe или Regedt32.exe), файлов групповой политики, системной политики, реестра (.reg) или запуска сценариев, таких как файлы скриптов VisualBasic.

Использование пользовательского Windows интерфейса

Рекомендуется использовать интерфейс Windows для изменения параметров системы, а не вручную изменять реестр. Однако редактирование реестра иногда может быть оптимальным методом для решения проблемы продукта. Если проблема задокументирована в базе знаний Майкрософт, будет доступна статья с пошагированными инструкциями по редактированию реестра для этой проблемы. Мы рекомендуем выполнять эти инструкции точно.

Использование редактора реестра

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Вы можете использовать редактор реестра для следующих действий:

Область навигации редактора реестра отображает папки. Каждая папка представляет предопределяемую клавишу на локальном компьютере. При доступе к реестру удаленного компьютера отображаются только два предопределённых ключа: HKEY_USERS и HKEY_LOCAL_MACHINE.

Использование групповой политики

На консоли управления Майкрософт (MMC) размещены административные средства, которые можно использовать для администрирования сетей, компьютеров, служб и других компонентов системы. Оснастка MMC групповой политики позволяет администраторам определять параметры политики, применяемые к компьютерам или пользователям. Групповую политику можно реализовать на локальных компьютерах с помощью локальной оснастки MMC групповой политики Gpedit.msc. Можно реализовать групповую политику в Active Directory с помощью оснастки пользователей и компьютеров Active Directory MMC. Дополнительные сведения об использовании групповой политики см. в разделе Справка в соответствующей оснастке MMC групповой политики.

Использование файла Записи регистрации (.reg)

Использование Windows скрипта

Хост Windows скриптов позволяет запускать VBScript и JScript непосредственно в операционной системе. Вы можете создать VBScript и JScript, которые используют Windows для удаления, чтения и записи ключей и значений реестра. Дополнительные сведения об этих методах можно получить на следующих веб-сайтах Майкрософт:

Использование Windows инструментов управления

Windows Инструментарий управления (WMI) является компонентом операционной системы Microsoft Windows и является microsoft реализация Web-Based Enterprise управления (WBEM). WBEM — это отраслевая инициатива по разработке стандартной технологии для доступа к сведениям об управлении в корпоративной среде. С помощью WMI можно автоматизировать административные задачи (например, редактирование реестра) в корпоративной среде. WMI можно использовать в языках скриптов, на Windows которые обрабатывают объекты Microsoft ActiveX. Вы также можете использовать утилиту WMI Command-Line (Wmic.exe) для изменения Windows реестра.

Дополнительные сведения о утилите WMI Command-Line см. в описании утилиты командной строки управления Windows (WMI) (Wmic.exe).

Используйте средство реестра консоли для Windows

Для редактирования реестра можно использовать средство реестра консоли Windows (Reg.exe). Для получения помощи с Reg.exe введите в reg /? командной подсказке, а затем нажмите кнопку ОК.

Восстановление реестра

Чтобы восстановить реестр, используйте соответствующий метод.

Метод 1. Восстановление ключей реестра

Чтобы восстановить подкайки реестра, которые вы экспортировали, дважды щелкните файл Registration Entries (.reg), сохраненный в разделе Subkeys реестра экспорта. Или можно восстановить весь реестр из резервного копирования. Дополнительные сведения о восстановлении всего реестра см. в разделе Method 2: Restore the whole registry section later in this article.

Метод 2. Восстановление всего реестра

Чтобы восстановить весь реестр, восстановим состояние системы из резервного копирования. Дополнительные сведения о восстановлении состояния системы из резервного копирования см. в материалах Как использовать резервное копирование для защиты данных и восстановления файлов и папок на компьютере в Windows XP и Windows Vista.

При копировании состояния системы также создаются обновленные копии файлов реестра в %SystemRoot%Repair папке.

Ссылки

Дополнительные сведения можно получить на следующих веб-сайтах:

Каталог Windows серверов тестовых продуктов — это ссылка на продукты, протестированные на совместимость Windows Server.

Data Protection Manager (DPM) является ключевым членом семейства продуктов microsoft System Center управления и предназначена для того, чтобы помочь ИТ-специалистам управлять своей Windows средой. DPM — это новый стандарт для Windows резервного копирования и восстановления и обеспечивает непрерывную защиту данных для приложений и файлового сервера Майкрософт, которые используют бесшовно интегрированные дисковые и ленточные носитли. Дополнительные сведения о том, как создать реестр и восстановить его, см. в дополнительных сведениях о том, как создать и восстановить реестр в Windows XP и Windows Vista.

Источник

В своих статьях я довольно часто пишу «перейдите в раздел реестра HKEY_что-то_там», и это подчас утомительное путешествие (особенно когда требуется попасть в раздел идентификатора класса какого-нибудь ActiveX). Поэтому я хочу поделиться с вами решением, максимально упрощающим переход в раздел реестра до двух действий: копируете в буфер обмена путь к реестре — щелчок мыши — и вы на месте.

Немного теории

Редактор реестра (regedit.exe), начиная с Windows 2000, обладает одной полезной особенностью: он «запоминает» последний раздел, который был открыт в нем до того, как пользователь закрыл программу. Полный путь к этому разделу пишется в параметр Lastkey строкового типа в ключе

HKEY_Current_UserSoftwareMicrosoftWindowsCurrentVersionAppletsRegeditДля нашей задачи можно (и удобно) воспользоваться этой возможностью. Если заранее записать туда путь, который нам нужен в данный момент, то открыв редактор реестра, никуда переходить не потребуется.

А теперь перейдём к реализации задуманного.

Совет: В Windows 10 можно обойтись без скриптов и программ. Редактор реестра в Windows 10 получил адресную строку, в которую можно вставить скопированный путь к тому или иному разделу реестра, и нажать Enter.

Способ для Windows 10

- Нажмите

Win+Rи введитеregeditв поле «Выполнить». - Щелкните в любом месте его адресной строки или нажмите Ctrl + L, чтобы её активировать.

- Напечатайте или вставьте путь к ключу, который нужно открыть.

Для имен корневых разделов HKEY_ * можно использовать сокращенную запись. Сокращения таковы:

HKEY_CURRENT_USER = HKCU

HKEY_CLASSES_ROOT = HKCR

HKEY_LOCAL_MACHINE = HKLM

HKEY_USERS = HKU

Например, когда вам нужно перейти к разделу HKEY_CURRENT_USERControl PanelDesktop, вы можете ввести в адресной строке следующее:

hkcucontrol paneldesktop

После того, как вы нажмете клавишу Enter, будет открыт раздел HKEY_CURRENT_USER Control Panel Desktop.

Как перейти в нужный раздел реестра одним щелчком мыши

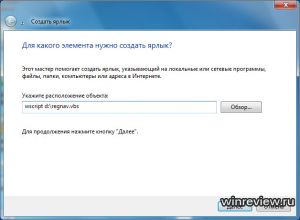

Я набросал простенький скрипт, который будет получать содержимое буфера обмена, записывает его в реестр и открывает редактор реестра. Предполагается следующий сценарий:

Вы читаете статью, в ней написано – «перейдите в раздел реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion». Вы выделяете путь к разделу на странице, нажимаете CTRL+С и запускаете скрипт. Редактор реестра открывается в нужном месте.

В качестве средства автоматизации я использую возможности Windows Scripting Host (WHS), а в качестве языка программирования — VBScript.

Буфер обмена

Получение содержимого буфера обмена испокон веков делается через Internet Explorer. Вот так, например, делают авторы блогов Microsoft TechNet:

Dim objIE

Dim сClipBoard

Set objIE = CreateObject("InternetExplorer.Application")

сClipBoard = objIE.document.parentwindow.clipboardData.GetData("text")

objIE.Quit

Код создает экземпляр объекта IE и через его методы выдёргивает содержимое буфера обмена в переменную сClipBoard. Код не лишен недостатков. Во-первых, он требует наличие IE, во-вторых – появляется дурацкое подтверждение прав доступа страницы к буферу обмена (в IE9+Windows 7, во всяком случае). Да и на создание экземпляра IE уходит приличное время, и скрипт явно «тормозит» Мы пойдем другим путем. Мы создадим экземпляр не IE, а HTA-файла. Он не задает вопросов и работает на порядок быстрее. А код будет почти таким же:

set objHTA=createobject("htmlfile")

cClipBoard=objHTA.parentwindow.clipboarddata.getdata("text")

Отличное решение.

Работа с реестром

Необходимыми методами для работы с реестром снабжен объект WScript.Shell. В частности, нас интересует метод RegWrite. Синтаксис смотрим, опять-таки, на MSDN. В нашем случае мы должны перезаписать значение параметра LastKey в разделе [code]HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionAppletsRegedit[/code] Для этого допишем в скрипт следующее:

Dim WshShell

Set WshShell = WScript.CreateObject("WScript.Shell")

WshShell.RegWrite "HKCUSoftwareMicrosoftWindowsCurrentVersionAppletsRegeditLastKey", сClipBoard, "REG_SZ"

Полагаю, здесь ничего сложного нет.

В итоге скрипт получится таким:

Dim objHTA

Dim cClipBoard

Dim WshShell

set objHTA=createobject("htmlfile")

cClipBoard=objHTA.parentwindow.clipboarddata.getdata("text")

Set WshShell = WScript.CreateObject("WScript.Shell")

WshShell.RegWrite "HKCUSoftwareMicrosoftWindowsCurrentVersionAppletsRegeditLastKey", cClipBoard, "REG_SZ"

WshShell.Run "regedit.exe -m"

Set objHTA = nothing

Set WshShell = nothing

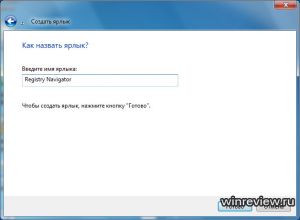

Сам редактор реестра запускается командой regedit.exe -m, позволяющей открыть редактор реестра в нескольких экземплярах (подробнее о ключах командной строки редактора реестра можно почитать здесь). Сохраняем код скрипта, предположим, в файл d:regnav.vbs. Осталось создать ярлык на запуск скрипта с командой вида[code]wscript d:regnav.vbs[/code]

Проверка работоспособности

Выделяем вот эту строку:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonНажимаем CTRL+C и запускаем. Не правда ли, удобно? Примечание. Раздел, к которому вы переходите посредством копирования в буфер обмена пути в реестре, должен существовать, в противном случае редактор реестра откроется в корне.

Кроме того, есть и другие способы быстро перейти в раздел реестра.

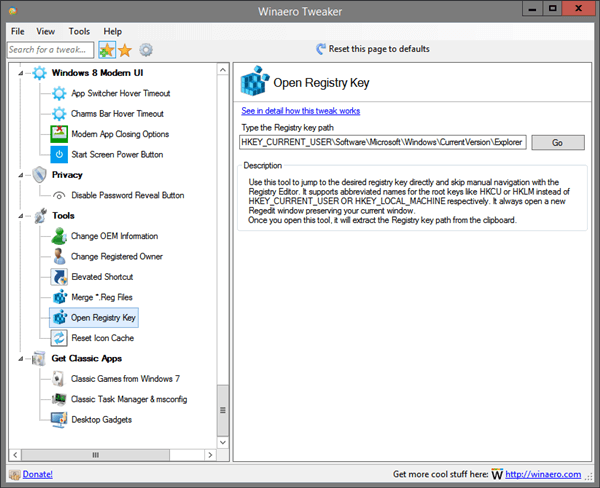

Приложение Winaero Tweaker

Если вы являетесь пользователем моей программы Winaero Tweaker, начиная с версии 0.8 позволяет открыть ключ реестра одним кликом.

Как только вы откроете эту страницу в Winaero Tweaker, она попытается извлечь путь к ключу реестра из буфера обмена, чтобы сэкономить ваше время. Кроме того, если путь не существует, утилита откроет ближайший существующий раздел по указанному пути.

Например, вы указали

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsExplorer

Ключ Explorer по умолчанию не существует в реестре, поэтому утилита откроет HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows.

Скачать Winaero Tweaker

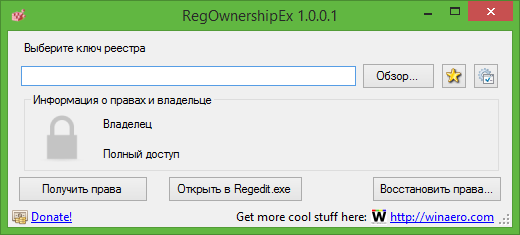

Программа RegistryOwnershipEx

Ещё одно из моих приложений, RegistryOwnershipEx, тоже позволяет быстро перейти в нужный раздел реестра.

Некоторое время назад я создал утилиту RegOwnershipEx, которая позволяет получить полный доступ к разделу реестра одним кликом. Кроме этого, она позволяет перейти в желаемый раздел реестра.

Она также может извлечь любой путь реестра из буфера обмена Windows. Если вы запустите программу с аргументом командной строки /j, то есть regownershipex.exe /j, она извлечет путь к ключу реестра из буфера обмена и напрямую откроет редактор реестра в нужном месте.

Скачать RegOwnershipEx

С помощью RegJump

RegJump — отличный инструмент от Windows Sysinternals, который существует очень давно. Он автоматически запускает редактор реестра и переходит по указанному пути реестра. Путь реестра необходимо указать как параметр командной строки для RegJump.

Чтобы редактор реестра открывал ветку HKEY_LOCAL_MACHINE Software Microsoft напрямую, вы должны использовать эту команду:

regjump.exe HKLMSoftwareMicrosoftWindows

RegJump поддерживает опцию командной строки -c, которая указывает программе извлечь путь реестра, хранящийся в буфере обмена. Это позволяет быстро открыть нужный раздел.

Вы можете создать ярлык для запуска приложения с ключом -c, поэтому после копирования пути к ключу реестра просто щелкните созданный ярлык, и это откроет Regedit.exe по нужному ключу.

Помимо Windows 10, RegJump также работает в Windows 7 и Windows 8.

Была ли эта информация для вас полезной? Возможно, у вас есть более простое и эффективное решение? Расскажите об этом в комментариях!

💡Узнавайте о новых статьях быстрее. Подпишитесь на наши каналы в Telegram и Twitter.

Судя по тому, что вы читаете этот текст, вы дочитали эту статью до конца. Если она вам понравилась, поделитесь, пожалуйста, с помощью кнопок ниже. Спасибо за вашу поддержку!

Каково назначение основных разделов реестра Windows

Каково назначение основных разделов реестра Windows