Многие пользователи зачастую недооценивают возможности макровирусов, не придавая им значения, тогда как макрос, написанный на языке VBA (Visual Basic for Applications) и интегрированный в документ Microsoft Word или таблицу Microsoft Excel, обладает полноценными программными функциями и возможностями. Если он сможет проникнуть на компьютер, то ему не составит труда отформатировать винчестер, скопировать конфиденциальную информацию (допустим, пароли от личного кабинета интернет-банка или почтового клиента) и передать её третьим лицам, либо уничтожить интересующие злоумышленника файлы.

Что такое макровирусы?

По сути это вредоносный код, написанный на каком-либо макроязыке и встроенный в систему обработки данных, например, в редактор текста, графики или электронных таблиц.

Чтобы размножаться — переходить от одного зараженного файла к другому, — такие вирусы используют особенности макроязыков. При открытии или закрытии инфицированного объекта макровирусы получают доступ к управлению: они перехватывают стандартные функции файлов, а после заражают другие документы, к которым обращается пользователь.

Подавляющее большинство макровирусов резидентно. Они способны к активности не только в момент закрытия или открытия файла, а оказывают вредоносное воздействие до тех пор, пока запущен тот или иной редактор – текстовый или графический. Многие, кстати, могут находиться в оперативной память вплоть до выключения ПК.

Наиболее распространенными считаются вирусы, поражающие приложения из популярного пакета Microsoft Office — Word и Excel. Причем для их разработки достаточно зайти в один из этих редакторов, выбрать в меню создание макроса и запустить программную среду VBA.

Как они работают?

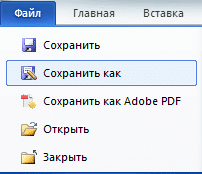

Для начала разберемся, зачем нужны макросы. Во время работы с документами редактор выполняет множество задач – открыть, закрыть, сохранить, печатать – для чего он ищет встроенные в программу макросы (например, при команде «Файл – Сохранить» идет вызов макроса FileSave). Есть также небольшое число макросов, которые вызываются автоматически, если возникает определенная ситуация. Например, при открытии документа Word проверяет его на макрос AutoOpen. Если таковой присутствует, то Word его выполняет.

Поражающие текстовый редактор Word макровирусы пользуются одной из четырех схем:

-

В вирусе находится переопределенный стандартный макрос системы, который ассоциирован с каким-либо пунктом меню.

-

Происходит автоматический вызов макроса при нажатии какой-то определенной клавиши или же их комбинации.

-

Размножение вируса происходит только после того, как пользователь запустит его выполнение.

-

В самом вирусе уже присутствует автоматический макрос.

Алгоритм заражения

Мы открываем зараженный документ Word, после чего макровирус копирует свой код в его глобальные макросы. Когда мы закрываем документ и выходим из редактора, происходит автоматическая запись всех глобальных макросов вместе с вирусными в dot-файл. После происходит переопределение вирусом стандартных макросов, используемых в текстовом редакторе, с помощью которых вирус перехватывает все команды, обращенные к каким-либо файлам. Как только будет вызвана определенная команда, файл, к которому обращается пользователь, будет заражен.

Как обнаружить макровирус?

Есть несколько ярких признаков того, что ваш компьютер поражен макровирусом:

-

при заражении редактор странно реагирует на команды пользователя;

-

у вас не получается сохранить документ в другом формате через команду «Сохранить как»;

-

вы не можете воспользоваться вкладкой «Уровень безопасности»;

-

недоступна функция записи файла в другой каталог, либо на другой диск при помощи команды «Сохранить как»;

-

не получается сохранять внесенные в документ изменения командой «Сохранить»;

-

поскольку многие вирусы написаны с ошибками и в разных версиях редакторов могут работать не корректно, то периодически во время работы возможно появление всплывающего окна с кодом ошибки;

-

часто вирус можно обнаружить визуально: многие создатели довольно тщеславны, они заполняют поля на вкладке «Сводка», где обычно указывается следующая информация – Название, Тема, Автор, Категория, Ключевые слова и Комментарии.

Есть что добавить? Оставляйте свои комментарии!

Материал подготовлен при участии сервисного центра «RSM-Ремонт»: rsm-remont.ru

Пользователи П К зачастую недооценивают макровирусы, не учитывая, что макрос, написанный, например, на языке VBA и интегрированный в документ Word или Excel, обладает всеми теми же возможностями, что и обычная программа. Он может отформатировать Ваш винчестер, удалить любые файлы по выбору, скопировать какую-либо конфиденциальную информацию (например, пароли) и отправить ее по электронной почте и т. д.

Что такое макровирусы

Макровирусы — это программы, написанные на так называемых макроязыках, встроенных в некоторые системы обработки данных (текстовые и графические редакторы, электронные таблицы и т. д.). Для своего размножения такие вирусы используют возможности макроязыков, они переносятся от одного зараженного файла к другому. Наибольшее распространение получили макровирусы для Microsoft Word, Excel. Макровирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение. Большинство макровирусов являются резидентными вирусами: они активны не только в момент открытия или закрытия файла, но до тех пор, пока активен сам текстовый или табличный редактор (а некоторые могут оставаться в оперативной памяти до выключения ПК!). Легкость создания макровирусов поражает воображение, все находится буквально под рукой: достаточно запустить Word, выбрать меню Сервис — Макрос — Редактор Visual Basic — и запустится программная среда VBA (Visual Basic for Application)!

Принцип «работы» макровирусов

При работе с документом MS Word выполняет различные действия: открывает документ, сохраняет, печатает, закрывает и т. д. При этом Word ищет и выполняет соответствующие встроенные макросы: при сохранении файла по команде Файл — Сохранить вызывается макрос FileSave, при сохранении по команде Файл — Сохранить как… — FileSaveAs, при печати по команде Печать… — FilePrint и т. д. Существуют также несколько макросов, автоматически вызываемых при возникновении соответствующих ситуаций. Например, при открытии документа Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose, при запуске Word вызывается макрос AutoExec, при завершении работы — AutoExit, при создании нового документа — AutoNew (похожие механизмы, но с другими именами макросов, используются и в Excel).

Макровирусы, поражающие файлы Word, как правило, пользуются одним из четырех приемов:

1) в вирусе присутствует автомакрос;

2) в вирусе переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню);

3) макрос вируса автоматически вызывается при нажатии на какую-либо клавишу или комбинацию клавиш;

4) вирус начинает размножаться только в том случае, если пользователь запускает его на выполнение.

Основной механизм заражения такой: когда мы открываем зараженный документ Word, макровирус копирует свой код в область глобальных макросов документа. А при выходе из Word‘а глобальные макросы (включая макросы вируса) автоматически записываются в dot-файл глобальных макросов (шаблон Normal.dot).

Затем вирус переопределяет стандартные макросы (например, FileOpen, FileSave, FileSaveAs, FilePrint) и с их помощью перехватывает команды работы с файлами. При вызове этих команд заражается файл, к которому идет обращение.

Как обнаружить макровирусы

Характерными признаками присутствия макровирусов являются:

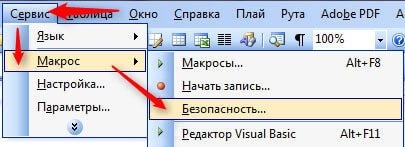

1) невозможность сохранения зараженного документа Word в другой формат (по команде Сохранить как…);

2) невозможность записи документа в другой каталог или на другой диск командой Сохранить как…;

3) невозможность сохранения внесенных изменений в документ (команда Сохранить);

4) недоступность вкладки «Уровень безопасности» (меню Сервис — Макрос — Безопасность…);

5) т.к. многие вирусы написаны с ошибками (или некорректно работают в различных версиях пакета Microsoft Office), то возможно появление соответствующих системных сообщений с кодом ошибки;

6) другие «странности» в поведении документов Word;

7) зачастую макровирусы можно обнаружить визуально. Дело в том, что большинство вирусописателей отличаются тщеславием: в свойствах файла Word (окно Свойства вызывается по щелчку правой кнопки мыши — выбрать из контекстного меню Свойства) на вкладке Сводка заполняют поля ввода (Название, Тема, Автор, Категория, Ключевые слова и Комментарий). Эту информацию (как правило, в макровирусах она пишется смесью латиницы с кириллицей и включает — в числе прочего — некоторые бессмысленные слова, типа муниципализмо и т. д.) можно увидеть при наведении указателя мыши на значок файла Word — она появляется во всплывающей подсказке и внизу слева в папке, в окошке Подробно (если включено Использование типичных задач для папок).

Всего Вам доброго!

Характерными

проявлениями макровирусов являются:

• в

документах Word:

—

невозможность

конвертирования зараженного документа

Word в другой формат;

—

зараженные файлы

имеют формат Template (шаблон), поскольку

при заражении Word-вирусы конвертируют

файлы из формата Word Document в Template;

•

только в Word 6:

—

невозможность

записи документа в другой каталог/на

другой диск по команде Save As;

• в

Excel/Word:

— в

STARTUP-каталоге присутствуют чужие файлы;

• в

таблицах Excel версий 5 и 7:

—

наличие в Книге

(Book) лишних и скрытых Листов (Sheets). Для

проверки системы на наличие вируса

можно использовать пункт меню Tools/Macro.

Если обнаружены чужие макросы, то они

могут принадлежать вирусу. Однако этот

метод не работает в случае «стелс»-вирусов,

которые запрещают работу этого пункта

меню, что, в свою очередь, является

достаточным основанием считать систему

зараженной.

Многие

вирусы имеют ошибки или некорректно

работают в различных версиях Word и Excel,

в результате чего программы выдают

сообщения об ошибке, например:

WordBasic

Err = номер ошибки Если такое сообщение

появляется при редактировании нового

документа или таблицы и при этом заведомо

не используются какие-либо пользовательские

макросы, то это также может служить

признаком заражения системы.

Сигналом

о вирусе являются и изменения в файлах

и системной конфигурации Word, Excel и

Windows. Многие вирусы тем или иным образом

меняют пункты меню Tools/Options: разрешают

или запрещают функции Prompt to Save Normal

Template, Allow Fast Save, Virus Protection. Некоторые

вирусы устанавливают на файлы пароль

при их заражении. Большое количество

вирусов создает новые секции и/или опции

в файле конфигурации Windows (WIN.INI).

Естественно,

что к проявлениям вируса относятся

такие очевидные факты, как появление

сообщений или диалогов с достаточно

странным содержанием или на языке, не

совпадающем с языком установленной

версии Word или Excel.

3.9. Обнаружение резидентного вируса

Если

в компьютере обнаружены следы деятельности

вируса, но видимых изменений в файлах

и системных секторах дисков не наблюдается,

то вполне возможно, что компьютер поражен

одним из «стелс»-вирусов. В этом

случае необходимо загрузить DOS с заведомо

не имеющей вирусов дискеты, содержащей

резервную копию DOS, и действовать, как

и при поражении нерезидентным вирусом.

Однако иногда это нежелательно, а в ряде

случаев невозможно (известны, например,

случаи покупки новых компьютеров,

зараженных вирусом). Тогда придется

обнаружить и нейтрализовать резидентную

часть вируса, выполненную по технологии

«стеле». Возникает вопрос: где в

памяти и как искать вирус или его

резидентную часть? Существует несколько

способов инфицирования памяти.

3.9.1.

DOS-вирусы

1.

Вирус может проникнуть в таблицу векторов

прерываний. Лучший способ обнаружить

такой вирус — просмотреть карту

распределения памяти, содержащую список

резидентных программ (пример такой

карты приведен в табл. 3.1). Подробная

карта памяти сообщает информацию обо

всех блоках, на которые разбита память:

адрес блока управления памятью МСВ, имя

программы — владельца блока, адрес ее

префикса программного сегмента (PSP) и

список перехватываемых блоком векторов

прерываний.

При

наличии вируса в таблице векторов

прерываний (табл. 3.2) утилиты, отображающие

карту распределения памяти (например,

AVPTSR.COM, AVPUTIL.COM), начинают «шуметь».

Другой,

более надежный, но требующий высокой

квалификации пользователя способ —

просмотреть таблицу векторов прерываний

с помощью дизассемблера. Если при этом

будут обнаружены коды какой-то программы,

значит, код вируса (или участок кода)

найден.

2.

Вирус может несколькими способами

встроиться в DOS: в произвольный системный

драйвер, в системный буфер, в другие

рабочие области DOS (например, в область

системного стека или в свободные места

таблиц DOS и BIOS).

Наиболее

«популярный» способ инфицирования

вирусом произвольного системного

драйвера — прикрепление тела вируса к

файлу, содержащему драйвер, и модификация

заголовка поражаемого драйвера. Если

при этом вирус оформляет себя как

отдельный драйвер’, то его можно обнаружить

при просмотре карты распределения

памяти, содержащей список системных

драйверов. Если при этом в списке

присутствует драйвер, который не описан

в файле CONFIG.SYS, то он и может быть вирусом.

Если же вирус «приклеивается» к

расположенному перед ним драйверу, не

выделяя свои коды как отдельную

программу-драйвер, то обнаружить его

можно методами, описанными ниже.

Вирус,

встраивающийся в системный буфер, должен

уменьшать общее число буферов; в противном

случае он будет уничтожен последующими

операциями считывания с диска. Совсем

не сложно написать программу, которая

подсчитывает число буферов, реально

присутствующих в системе, и сравнивает

полученный результат со значением

команды BUFFERS, расположенной в файле

CONFIG.SYS (если команда BUFFERS отсутствует,

то со значением, устанавливаемым DOS по

умолчанию)

Существует

достаточно способов внедрения вируса

в системные таблицы или область стека

DOS. Однако реализация этих способов

потребует от автора вируса досконального

знания различных версий DOS. К тому же

свободного места в DOS не так уж много, и

поэтому написание полноценного

«стелс»-вируса такого типа

маловероятно. Если же все-таки подобный

вирус появится, то обнаружить его код

можно дизассемблированием подозрительных

участков DOS.

3.

Вирус может проникнуть в область программ

в виде-

—

отдельной резидентной

программы или отдельного блока памяти

(МСВ);

—

внутри или

«приклеившись» к какой-либо

резидентной программе. Если вирус

внедряется в отведенную для прикладных

программ область памяти в виде нового

блока, создавая для себя собственный

МСВ, или как отдельная резидентная

программа, его можно обнаружить при

просмотре подробной карты распределения

памяти, отображающей адреса всех блоков

МСВ. Обычно такой вирус выглядит как

отдельный блок памяти (табл. 3.3, 3.4), не

имеющий имени и перехватывающий один

или несколько векторов прерываний

(например, INT 8, 13h, ICh, 21h). Следует отметить,

что вирус может выделить себе блок

памяти как в обычной (conventional), так и в

верхней памяти (UMB).

|

Адрес блока МСВ |

Адрес и» |

JRnaq» блок» МСВ(Кб) |

Имя программы |

Номера векторов |

|

ОЕ9А |

ОЕ9В |

3,20К |

COMMAND СОМ |

22,24,2Е |

|

OF6E |

OF6F |

0.04К |

блок свободен |

|

|

OF72 |

ОЕ9В |

0.15К |

COMMAND СОМ |

|

|

10D1 |

10DA |

23.20К |

AVPTSR СОМ |

10,1В,23,26,27,28 |

|

2F.40 |

||||

|

17AF |

17ВО |

1.70К |

•? |

08 (вирус Yankee) |

|

1820 |

ОЕ9В |

539.30К |

COMMAND СОМ |

30,31 |

|

9F04 |

0000 |

3.90К |

? |

1С.21 (вирус |

Таблица

3.3 Вирус в области пользовательских

программ

Таблица

3.4 Вирус в области пользовательских

программ (UMB)

|

Адрес блока мсв |

Адрес »»SP |

Размер блока |

Имяврограммы |

Номера векторов |

|

03 D8 |

03D8 |

262К |

COMMAND СОМ |

22 24 2Е |

|

047 D |

0000 |

006К |

блок свободен |

|

|

0482 |

03D8 |

025К |

COMMAND СОМ |

|

|

0493 |

0493 |

1890К |

AVPTSR СОМ |

10 1В 23 26,27 28 |

|

2F40 |

||||

|

08F5 |

03D8 |

618 64К |

COMMAND СОМ |

30 |

|

АООО |

0008 |

136 09К |

DOS |

|

|

С13А |

120К |

DOS |

вирус Tremor маскирую |

|

|

С186 |

5496К |

блок свободен |

4

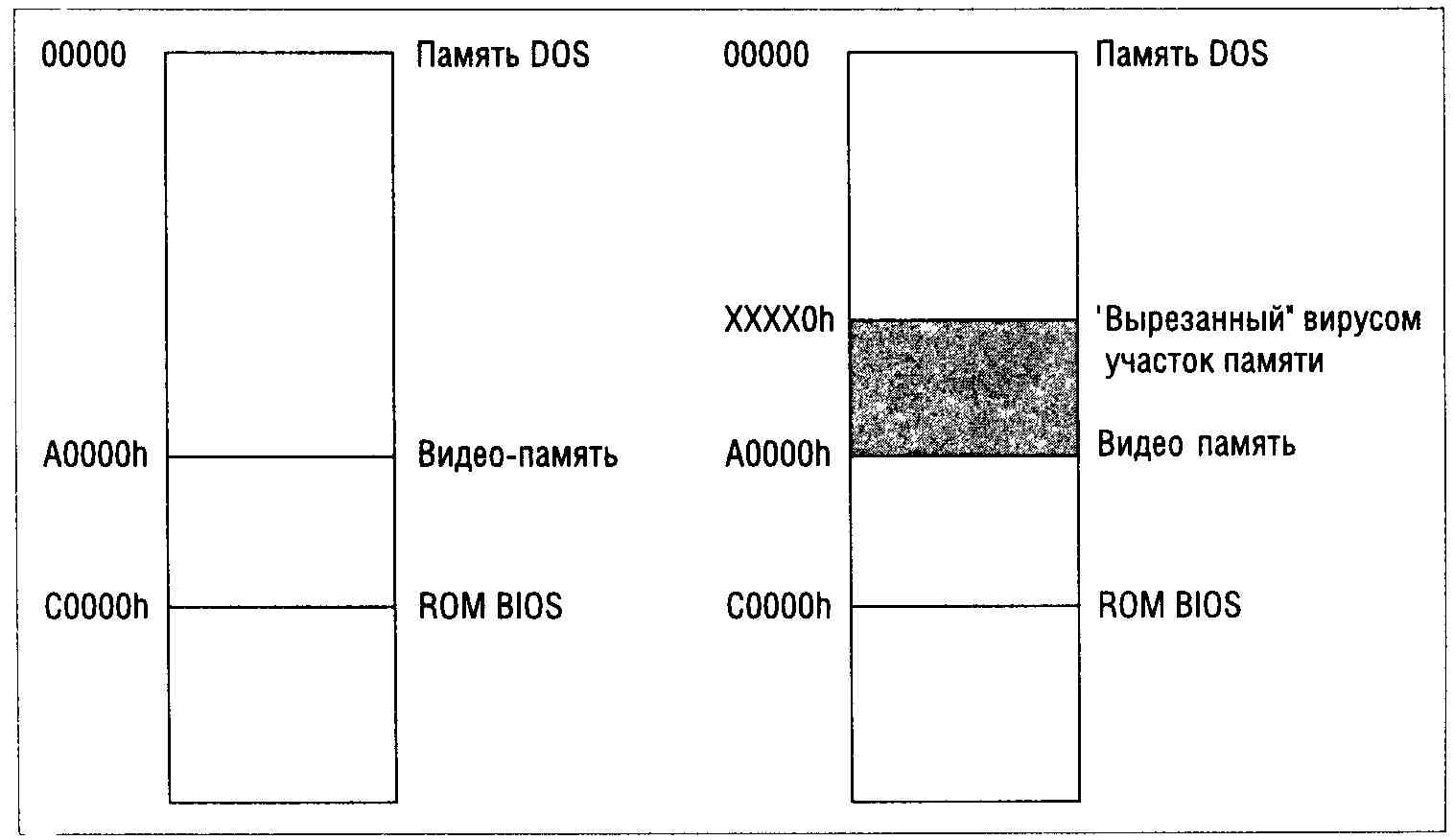

Вирус может проникнуть за границу

памяти, выделенной под DOS Практически

все загрузочные и некоторые файловые

вирусы располага ются за пределами

памяти, выделенной для DOS, уменьшая

значение слова, расположенного по адресу

[0040 0013] Первый мегабайт памяти компьютера

в этом случае выглядит, как показано на

рис 3 5

Рис.

3.5

Первый

мегабайт зараженной памяти

Обнаружить

такие вирусы очень просто — достаточно

узнать емкость оперативной памяти и

сравнить ее с реальной Если вместо 640

Кб (на неко торых старых ПК 512 Кб) система

сообщит меньшее значение, то следует

просмотреть дизассемблером «отрезанный»

участок памяти Если на этом участке

будут обнаружены коды какой-то программы,

то, скорее всего, вирус найден.

Внимание!

Емкость оперативной памяти может

уменьшиться на один или несколько

килобайтов и в результате использования

расширенной памяти или некоторых типов

контроллеров. При этом типичной является

следующая картина: в «отрезанном»

участке содержимое большинства байтов

нулевое.

5.

Вирус может встраиваться в конкретные,

заведомо резидентные программы или

«приклеиваться» к уже имеющимся

блокам памяти.

Возможно

инфицирование вирусом файлов DOS, которые

являются резидентными (например, IO.SYS,

MSDOS.SYS, COMMAND.COM), загружаемых драйверов

(ANSY.SYS, COUNTRY.SYS, RAMDRIVE.SYS) и др. Обнаружить

такой вирус гораздо сложнее вследствие

малой скорости его распространения,

но, однако, вероятность атаки подобного

вируса значительно меньше. Все чаще

стали встречаться «хитрые» вирусы,

которые корректируют заголовки блоков

памяти или «обманывают» DOS, представляя

блок с кодами вируса одним целым с

предыдущим блоком памяти.

В

этом случае обнаружить вирус гораздо

сложнее, необходимо знать реальную

длину программ, размещенных в памяти,

и список прерываний, которые они

перехватывают. Но этот способ не очень

удобен и иногда не срабатывает. Поэтому

рекомендуется использовать другой

метод, который может облегчить выявление

вируса в подобной ситуации. Он основан

на следующем свойстве: подавляющее

большинство вирусов для обнаружения

незараженных файлов или секторов дисков

перехватывает прерывания 13h или 21h,

встраиваясь в обработчик прерывания.

В таком случае для обнаружения вируса

достаточно просмотреть текст (команды

ассемблера) обработчиков указанных

прерываний (например, при помощи программы

AVPUTIL.COM). Правда, для того чтобы отличить

вирус от обычных программ, требуется

достаточный опыт работы с вирусами и

некоторое представление о структуре

обработчика на незараженном компьютере.

К тому же надо быть осторожным:

существует

несколько вирусов, которые «завешивают»

систему при попытке трассировки их

кодов.

Известны

вирусы, которые при заражении файлов

или дисков не пользуются прерываниями,

а напрямую работают с ресурсами DOS. При

поиске подобного вируса необходимо

тщательно исследовать изменения во

внутренней структуре зараженной DOS:

список драйверов, таблицы файлов, стеки

DOS и т. д. Это очень кропотливая работа,

требующая, ввиду многочисленности

версий DOS, очень высокой квалификации

пользователя.

Конечно,

существуют и другие, достаточно

экзотические, способы ин-фицирования

памяти вирусом, например внедрение

вируса в видеопамять, в High Memory Area (HMA) или

в расширенную память (EMS, XMS), но подобные

вирусы встречаются достаточно редко,

и они всегда проявлялись хотя бы одним

из перечисленных выше признаков.

Существуют также монстры, использующие

защищенный режим процессоров i386 и выше.

К счастью, известные вирусы такого типа

либо «не живут» вместе с современными

ОС и поэтому слишком заметны, либо не

используют «стелс»-приемов. Однако

появление полноценного «стелс»-вируса,

для DOS работающего в защищенном режиме,

вполне реально. Такой вирус будет невидим

для DOS-задач, и обнаружить его будет

возможно, только либо перенеся зараженные

файлы на незараженный компьютер, либо

после перезагрузки DOS с чистой дискеты.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Макровирусы — это потенциально нежелательные программы, написанные на макроязыке и встроенные в графические и текстовые системы. Это определение дано информатикой.

Какие файлы заражают макровирусы

Ответ: Они встроены в текстовые редакторы, создающие макросы и работающие с ними (Microsoft Excel, Word, Office 97 (Visual Basic), Notepad++ и другие). Эти вирусы довольно распространены, поскольку их легко создать.

Способы проникновения

Выяснив, что такое макровирусы, давайте выясним, как они проникают в систему.

- При скачивании чего-либо из интернета или почты. Кстати, в 50% случаев заражение компьютера происходит через электронные письма (в основном Мелисса). Поэтому очень важно иметь полноценный антивирус с функцией проверки почты и не открывать подозрительные письма, тем более не переходить по содержащимся в них ссылкам.

- Когда к ПК подключается накопитель, например, флешка или внешний жесткий диск с вредоносными объектами.

При скачивании документов из Интернета необходимо быть предельно внимательным и точным. Большинство пользователей недооценивают их, тем самым совершая серьезную ошибку.

Одной из особенностей является простой способ размножения, позволяющий заразить максимальное количество объектов за короткое время. Благодаря возможностям макроязыков при открытии или закрытии зараженного документа они проникают в программы, к которым обращаются.

То есть при использовании графического редактора макровирусы заражают все, что с ним связано. Кроме того, некоторые из них активны все время, пока работает текстовый или графический редактор, или даже до полного выключения ПК.

В чем заключается принцип работы

Заражение происходит в следующих случаях:

- Если есть автомакро (выполняется в автоматическом режиме при выключении или запуске программы).

- Имеет основной системный макрос (часто связанный с пунктами меню).

- Он автоматически активируется при нажатии определенных клавиш или комбинаций.

- Играет только при запуске.

Такие вредоносные программы обычно заражают все объекты, созданные и присоединенные к приложениям на макроязыке.

Какой вред наносят

Не стоит недооценивать макровирусы, поскольку они представляют собой полномасштабные вирусы и наносят значительный ущерб компьютерам. Умеет легко удалять, копировать или редактировать объекты, содержащие в том числе личную информацию. Кроме того, у них также есть возможность передавать информацию другим людям по электронной почте. По сути, они чем-то напоминают обычных червей, троянов и рекламное ПО.

Самые мощные утилиты могут отформатировать жесткий диск или взять под контроль ПК. Поэтому ошибочно мнение, что компьютерные вирусы этого типа опасны только для графических и текстовых редакторов. Ведь такие утилиты, как Word и Excel, работают совместно с другими приложениями, которые в этом случае также подвергаются риску.

Как распознать зараженный файл

Как правило, объект, зараженный так называемым макровирусом, достаточно легко обнаружить. Содержит вредоносное ПО, которое блокирует доступ к некоторым известным функциям. Признан за следующие характеристики:

- Документ Word не хочет сохраняться в другом формате с помощью опции «Сохранить как…».

- Документ не перемещается на другой диск или в другую папку.

- Изменения в документе не сохраняются с помощью опции «Сохранить».

- Вкладка «Уровень безопасности» недоступна (Верхнее меню — Инструменты — Макрос — Безопасность).

- Чрезмерно частое появление системных сообщений об ошибке в работе приложений с соответствующим кодом.

- Некорректное и нехарактерное поведение документов.

Кроме того, угрозу часто легко обнаружить визуально. Разработчики часто включают такую информацию, как имя утилиты, категория, тема, комментарии и имя автора, на вкладке «Сводка». Это позволяет намного быстрее и проще избавиться от макровируса. Вызвать его можно с помощью контекстного меню.

Способы удаления

Обнаружив подозрительный файл или документ, первое, что нужно сделать, это проверить его антивирусом. При обнаружении угрозы антивирусы попытаются ее вылечить, а в случае неудачи полностью заблокируют к ней доступ.

Если был заражен весь компьютер, следует использовать аварийный загрузочный диск, содержащий антивирус с последней базой данных. Он просканирует ваш жесткий диск и нейтрализует все обнаруженные угрозы.

Если вы не можете защитить себя таким образом и нет аварийного диска, вам следует попробовать метод лечения «вручную:

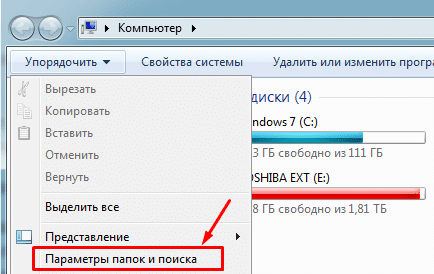

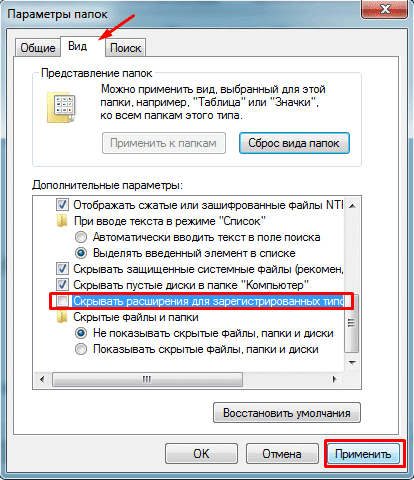

- Откройте «Мой компьютер», в верхнем меню перейдите в «Организовать — Свойства папки».

- Перейдите на вкладку «Вид». Снимите флажок «Скрыть расширение для всех зарегистрированных типов».

- Мы нашли вредоносное ПО. Измените его расширение с «.doc» на «.rtf». Благодаря формату «rtf» вы сможете сохранить всю необходимую информацию, при этом плагин VBA будет очищен от вредоносного кода.

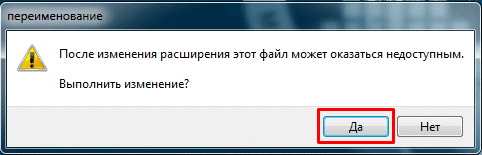

- После этого вы увидите системное сообщение об изменении имени. Нажимаем «ДА».

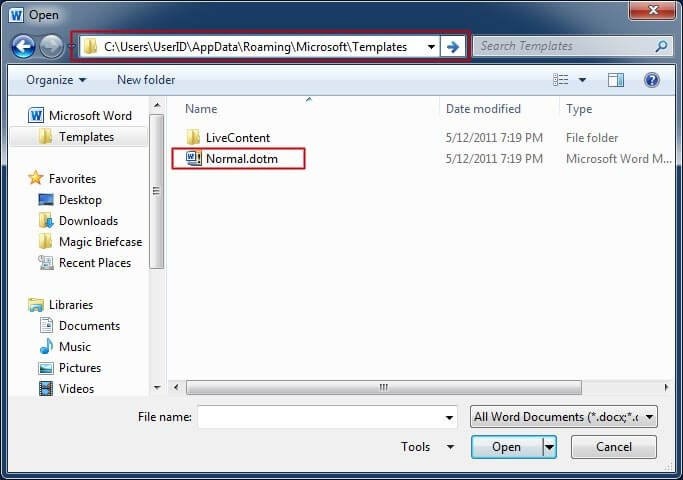

- После этого удалите шаблон «Обычный .dot». Вы можете найти его на локальном диске с установленной Windows, обычно на диске «C». Затем перейдите в «Пользователи/имя пользователя/AppData/Roaming/Microsoft/Templates».

- Снова измените расширение документа. Восстанавливаем исходную конфигурацию.

Таким образом, он удалит макровирус из зараженного документа, но это никоим образом не означает, что он не остался в системе. Поэтому я рекомендую как можно быстрее просканировать компьютер антивирусом или специальными бесплатными сканерами (они не требуют установки и не конфликтуют с другими антивирусными продуктами).

Основные отличия от других типов угроз

Теперь давайте немного поговорим о том, чем они отличаются от других типов угроз.

- Макровирус активируется только при открытии вредоносного объекта. Чаще всего это Word или Excel. Для разбора нужно получить текст макроса.

- Загрузочные вирусы начинают свою вредоносную деятельность при запуске системы. Переносится через флешки, жесткие диски.

- Сетевые черви любят распространяться на все компьютеры в одной сети. Используйте дыры и ошибки в сетевом программном обеспечении.

- Файловые вирусы заражают исполняемые файлы форматов (apk, msi, exe, bat, cmd и др).

- Трояны не размножаются сами по себе. Они проникают в систему, загружая полезные и популярные приложения или игры. В большинстве случаев пользователь не понимает, что скачал вредоносное ПО.

- Шифровщики шифруют (скрывают) исходные копии файлов, делая их нечитаемыми. После этого разработчик программы-вымогателя связывается с вами через .txt или уведомление на рабочем столе и требует выкуп.

Рекомендации по защите

Процедура лечения и очистки ПК достаточно сложна, поэтому на начальных этапах лучше не допускать проникновения вредоносного ПО. Вот список рекомендаций по защите вашего устройства.

- Вам нужно иметь хороший антивирус и регулярно обновлять его.

- Если у вас старый компьютер или ноутбук и вы не хотите еще больше нагружать и без того медленную систему, присмотритесь к легким протекторам. Работают быстро даже на слабых машинах.

- Перед копированием с носителя или загрузкой программ из Интернета внимательно проверьте их, чтобы убедиться, что они не заражены вредоносным ПО.

- Если у вас установлен плохой защитник или вообще его нет, сохраните его в формате «.rtf».

- Храните важные данные сразу в нескольких местах (ПК, флешка, любое облако или файлообменник).

Подробное видео

Макровирусы — это потенциально нежелательные программы, написанные на макроязыке, которые встраиваются в графические и текстовые системы обработки. Такое определение дает информатика.

Содержание статьи

- Какие файлы заражают макровирусы

- Способы проникновения

- В чем заключается принцип работы

- Какой вред наносят

- Как распознать зараженный файл

- Способы удаления

- Основные отличия от других типов угроз

- Рекомендации по защите

- Подробное видео

- Комментарии пользователей

Какие файлы заражают макровирусы

Ответ: Они встраиваются в программы для работы с текстом, которые создают и работают с макросами (Microsoft Excel, Word, Office 97 (Visual Basic), Notepad++ и другие). Данные вирусы встречаются достаточно часто, так как создать их проще простого.

Способы проникновения

После того как выяснили, что такое макровирусы, разберемся каким образом они проникают в систему.

- При загрузке чего-либо с интернета или почты. Кстати, в 50% случаев заражение компьютера происходит через электронные письма (преимущественно Melissa). Поэтому так важно иметь комплексный антивирус с функцией проверки почты и не открывать подозрительные письма, тем более не переходить по ссылкам в них.

- При подключении к ПК накопителя, например, флешки или внешнего жесткого диска с вредоносными объектами.

При скачивании документов из Интернета стоит быть крайне внимательными и аккуратными. Большинство пользователей недооценивают их, совершая тем самым грубейшую ошибку.

Особенностью является простой способ размножения, который позволяет за короткий срок заразить максимальное количество объектов. Благодаря возможностям макроязыков, при закрытии или открытии зараженного документа они проникают в программы, к которым идет обращение.

То есть, при использовании графического редактора макровирусы заражают все, что связано с ним. Более того, некоторые активничают все время, пока текстовый или графический редактор работают, или вовсе до полного выключения ПК.

В чем заключается принцип работы

Заражение осуществляется в следующих случаях:

- При наличии авто макроса (проводится в автоматическом режиме при выключении или запуске программы).

- Обладает основным системным макросом (зачастую связан с пунктами меню).

- Активизируется автоматически в случае нажатия на конкретные клавиши или комбинации.

- Размножается лишь при его запуске.

Такие зловреды поражают обычно все объекты, созданные и привязанные к приложениям на макроязыке.

Какой вред наносят

Не стоит недооценивать макровирусы, так как они относятся к полноценным вирусам и наносят компьютерам значительный вред. Способны легко удалить, скопировать или отредактировать объекты, содержащие, в том числе, и личную информацию. Более того, им также доступна передача информации другим людям с помощью электронной почты. По сути чем-то напоминают привычные черви, трояны и рекламные программы.

Более сильные утилиты способны отформатировать жесткий диск или получить контроль над ПК. Именно поэтому мнение, что компьютерные вирусы подобного типа несут в себе опасность исключительно для графических и текстовых редакторов, ошибочное. Ведь такие утилиты как Word и Excel работают во взаимодействии с целым рядом других приложений, которые в этом случае также подвергаются опасности.

Как распознать зараженный файл

Как правило, объект, зараженный так называемым макровирусом вычислить довольно просто. Содержит вредоносное ПО, которое блокирует доступ к некоторым привычным функциям. Распознается по следующим признакам:

- Документ Word не хочет сохраняться в другом формате через опцию «Сохранить как…».

- Документ не перемещается на другой диск или папку.

- Изменения в документе не сохраняются с помощью опции «Сохранить».

- Недоступна вкладка «Уровень безопасности» (Верхнее меню – Сервис – Макрос – Безопасность).

- Чрезмерно частое появление сообщений системы об ошибке работы приложений с соответствующим кодом.

- Неправильное и не характерное документам поведение.

Кроме того, угроза зачастую легко обнаруживается визуально. Разработчики обычно указывают во вкладке «Сводка» такую информацию, как название утилиты, категория, тема, комментарии и имя автора. Это позволяет избавиться от макровируса значительно быстрее и проще. Вызвать ее можно при помощи контекстного меню.

Способы удаления

Обнаружив подозрительный файл или документ, первым делом просканируйте его антивирусом. При обнаружении угрозы антивирусы попробуют вылечить его, а в случае неудачи полностью закроют к нему доступ.

В случае если был заражен весь компьютер, следует воспользоваться аварийным загрузочным диском, который содержит антивирус с последней базой данных. Он проведет сканирование винчестера и обезвредит все найденные им угрозы.

Если защититься таким образом не получается и аварийного диска нет, то следует попробовать метод «ручного» лечения:

- Открываем «Мой компьютер», в верхнем меню заходим в «Упорядочить — Параметры папок».

- Перемещаемся во вкладку «Вид». Убираем галочку напротив пункта «Скрывать расширение для всех зарегистрированных типов».

- Находим зловред. Изменяем его расширение с «.doc» на «.rtf». Благодаря формату «rtf» можно сохранить всю необходимую информацию, при этом надстройка VBA будет очищена от вредоносного кода.

- Далее вы увидите сообщение системы о смене имени. Нажимаем «ДА».

- После этого удаляем шаблон «Normal .dot». Найти его можно на локальном диске с установленной ОС Windows, обычно это диск «C». Далее переходим в «Users/имя_пользователя/AppData/Roaming/Microsoft/Templates».

- Изменяем расширение документа обратно. Восстанавливаем первоначальные параметры.

Таким образом, вы удалите макровирус с зараженного документа, однако это ни в коем случае не значит, что он не остался в системе. Именно поэтому рекомендую при первой возможности просканировать ПК антивирусом или специальными бесплатными сканерами (не требуют установки и не конфликтуют с другими антивирусными продуктами).

Основные отличия от других типов угроз

А теперь немного поговорим о том, чем они отличаются от других типов угроз.

- Макровирус активируется только при открытии вредоносного объекта. Чаще всего это Word или Excel. Для анализа необходимо получить текст макроса.

- Загрузочные вирусы начинают вредоносную деятельность при запуске системы. Передаются через USB флешки, жесткие диски.

- Сетевые черви любят расползаться по всем компьютерам одной сети. Используют дыры и ошибки программного обеспечения сети.

- Файловые вирусы внедряются в исполняемые файлы в форматах (apk, msi, exe, bat, cmd и других).

- Трояны не размножаются сами по себе. Проникают в систему путем скачивания полезных и популярных приложений или игр. В большинстве случаев пользователь не догадывается, что скачал вредоносное ПО.

- Шифровальщики шифруют (прячут) оригинальные копии файлов, делая их недоступными для чтения. После этого с вами связывается разработчик шифровальщика через .txt или уведомление на рабочем столе и требует выкуп.

Рекомендации по защите

Процедура лечения и очистки ПК достаточно сложна, поэтому лучше предотвратить попадание зловреда еще на начальных этапах. Вот список рекомендаций по защите устройства.

- Необходимо иметь хороший антивирус и следить за его регулярными обновлениями.

- Если у вас старый компьютер или ноутбук и вы не хотите еще больше нагружать и без того медленную систему, тогда обратите внимание на легкие защитники. Работают быстро даже на слабых машинах.

- Перед копированием с носителей или скачиванием программ из интернета тщательно проверяйте их, чтобы они не были заражены вредоносным ПО.

- Если у вас установлен плохой защитник или его вообще нет, то проводите сохранение в формате «.rtf».

- Храните важные данные сразу в нескольких местах на (ПК, флешке, любом файлообменнике или в облаке).