Время на прочтение

2 мин

Количество просмотров 241K

От переводчика. Привет, сегодня я хочу опубликовать перевод статьи со списком сервисов, которые помогут найти открытые порты на серверах. Надеюсь, что статья окажется полезной.

Если вы размещаете свои веб-приложения на администрируемом сервере или шаред хостинге, тогда Вам не о чем беспокоиться. Однако для виртуального или выделенного сервера вы должны предусматривать все возможности для безопасности своего сервера.

Иметь ненужные порты открытыми — плохая идея, из которой злоумышленник может извлечь выгоду множеством способов.

Ниже представлены бесплатные онлайн сервисы, которые помогут выяснить открыты ли порты, чтобы вы могли проверить и заблокировать их, если они не используются.

Примечание: если вы запускаете сканер портов для DNS Вашего сайта, а он находится за такими прокси, как CloudFlare или SUCURI, то он может не выдать точную информацию. Используйте настоящий IP адрес сервера.

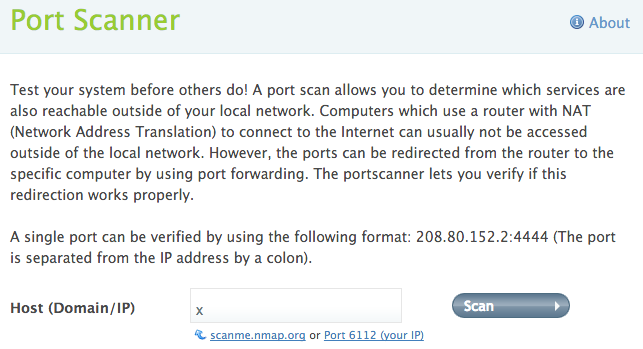

Сканер портов от MX ToolBox

MX Toolbox пытается проверить 15 наиболее часто используемых портов с таймаутом в 3 секунды и выдает результаты, какие из них открыты, а какие нет.

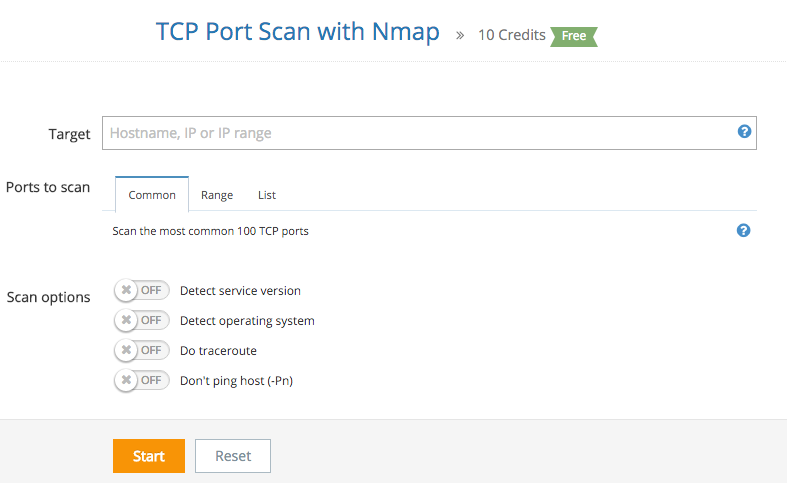

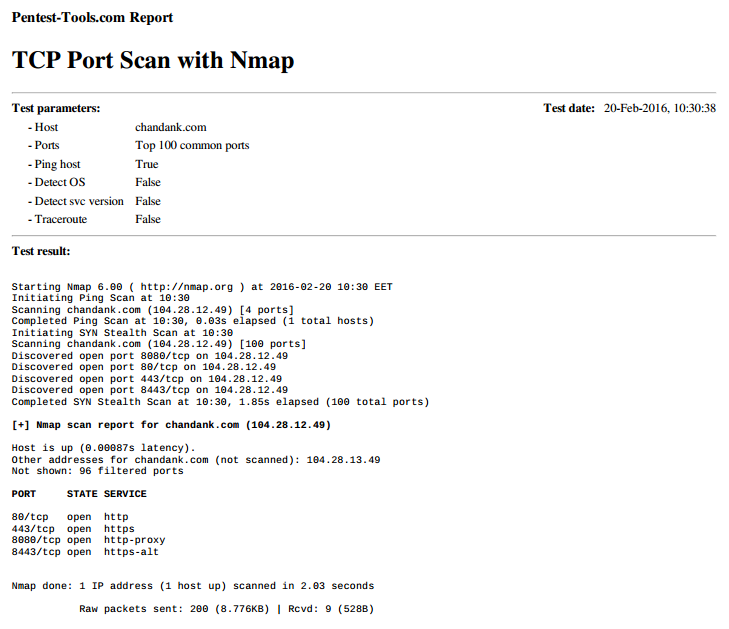

TCP сканер портов с Nmap

Pentest Tools проверяет открытые порты, используя NMAP на целевой хост. вы можете выбрать определение операционной системы и версию сервиса.

Он выдаст вам результаты для открытых портов и предложит сохранить подробности сканирования в PDF формате.

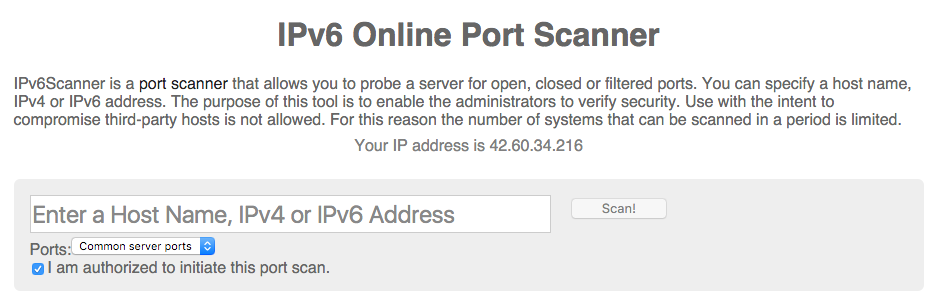

Онлайн сканер портов

Этот инструмент — персональный проект Javier Yanez, позволяющий бесплатно просканировать порты для IPv4 и IPv6 адресов.

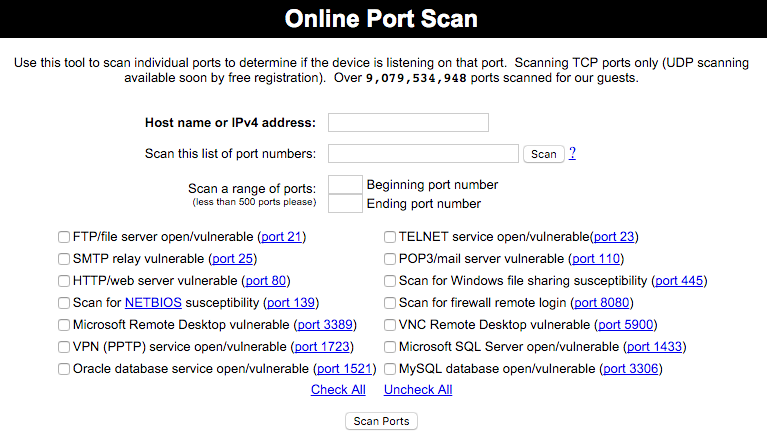

Сканер портов от T1 Shopper

Сканирует один или диапазон портов, прослушиваемых сервером с указанным IP. Это удобно, если вы только хотите просканировать выбранные порты.

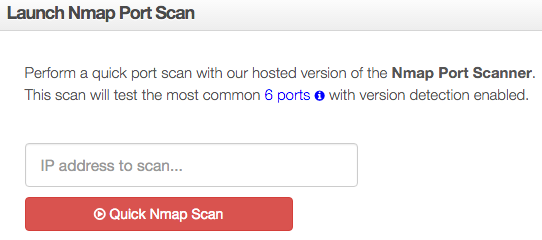

Сканер портов от Hacker Target

Выполняет быстрое сканирование шести наиболее распространенных портов (FTP, SSH, SMTP, HTTP, HTTPS, RDP) сканером портов NMAP.

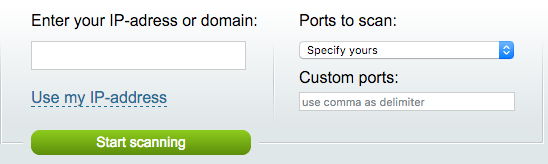

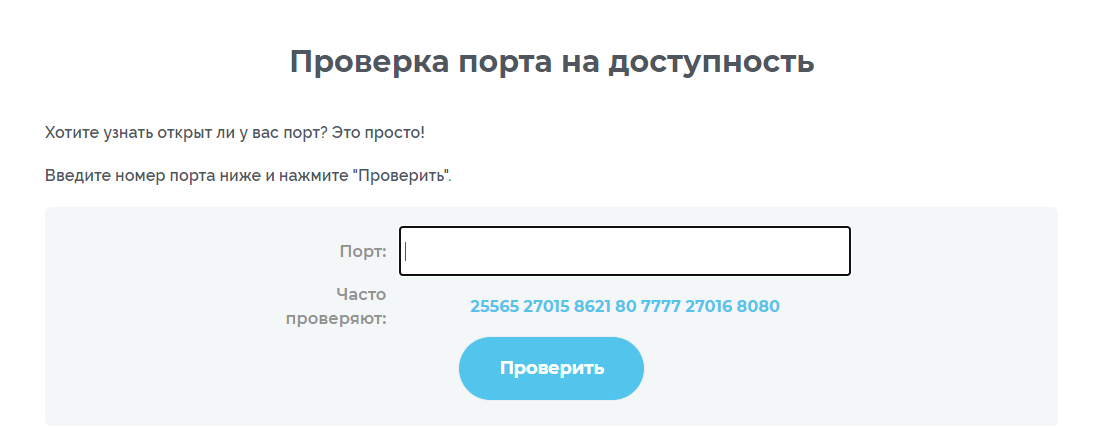

In Cloak

Просканируйте около тысячи часто используемых портов с помощью NMAP или укажите свои порты для вашего домена или IP.

Сканер портов от DNS Tools

Быстро сканирует некоторые распространенные порты, такие как FTP, SMTP, DNS, Finger, POP3, SFTP, RPC, IRC, IMAP, VNC и т. д.

Надеюсь, вышеперечисленные инструменты помогут найти открытые порты на вашем домене или IP. Используйте файервол, чтобы разрешить использование нужных портов и игнорировать остальные.

Вы также можете подумать над тем, чтобы сменить порт по умолчанию для SSH, как это показано здесь.

P. S. Все проекты Хостинг Кафе перешли на работу через https протокол:

- https://vds.menu

- https://shared.menu

- https://dedicated.menu

- https://license.menu

- https://backup.menu

- https://https.menu

Спасибо egorcompany за картинку.

Ниже вы найдете 20 базовых примеров использования команды Nmap.

Вы узнаете, как использовать Nmap из командной строки в Linux для поиска активных хостов в сети и сканирования открытых портов.

Вы увидите, как удаленно определить операционную систему с помощью отпечатков стека TCP/IP и как узнать версию программного обеспечения запущенного на удаленном сервере.

Я так-же покажу как с помощью Nmap осуществить скрытое сканирование, как определить фаервол и как подменить MAC адрес.

1. Сканирование Одного Хоста или IP Адреса

Сканировать Отдельный IP Адрес:

$ nmap 192.168.1.1Сканировать сервер по Имени Хоста:

$ nmap server.shellhacks.comУвеличить Уровень Детализации результатов сканирования:

$ nmap -v server.shellhacks.com

$ nmap -vv server.shellhacks.com2. Сканирование Множества IP Адресов

Сканировать Множество IP Адресов:

$ nmap 192.168.1.1 192.168.1.2 192.168.1.3

$ namp 192.168.1.1,2,3Сканировать Подсеть:

$ nmap 192.168.1.0/24

$ nmap 192.168.1.*Сканировать Диапазон IP Адресов (192.168.1.0 — 192.168.1.200):

$ nmap 192.168.1.0-2003. Поиск Активных Компьютеров в Сети

Сканировать сеть в поиске Активных Хостов:

$ nmap -sn 192.168.1.0/244. Сканирование Списка Хостов из Файла

Сканирование списка хостов/сетей из Файла:

$ nmap -iL input.txtФормат файла:

# Записи могут быть представлены в любом из форматов, с которыми работает

# Nmap из командной строки (IP адреса, имена хостов, CIDR, IPv6, или октетные

# диапазоны). Записи должны разделятся одним или более пробелами, табуляциями

# или переходами на новую строку.$ cat input.txt

server.shellhacks.com

192.168.1.0/24

192.168.2.1,2,3

192.168.3.0-200

5. Исключение IP/Хостов/Сетей из Сканирования

Исключить Цели из сканирования Nmap-ом:

$ nmap 192.168.1.0/24 --exclude 192.168.1.1

$ nmap 192.168.1.0/24 --exclude 192.168.1.1 192.168.1.5

$ nmap 192.168.1.0/24 --exclude 192.168.1.1,2,3Исключить Список хостов, взятых из файла:

$ nmap 192.168.1.0/24 --excludefile exclude.txtФормат файла с исключенными хостами аналогичен приведенному выше.

6. Сканирование Определенных Портов

Сканировать Один Порт:

$ nmap -p 80 192.168.1.1Сканировать Несколько Портов:

$ nmap -p 80,443 192.168.1.1Сканировать Диапазон Портов:

$ nmap -p 80-1000 192.168.1.1Сканировать Все Порты:

$ nmap -p "*" 192.168.1.1Сканировать несколько самых Распространенных Портов:

$ nmap --top-ports 5 192.168.1.1

$ nmap --top-ports 10 192.168.1.17. Определение Поддерживаемых IP Протоколов

Определить какие IP Протоколы (TCP, UDP, ICMP, и т.д.) поддерживает сканируемый хост:

$ nmap -sO 192.168.1.18. Сканирование TCP/UDP Портов

Сканировать все TCP Порты:

$ nmap -sT 192.168.1.1Сканировать определенные TCP Порты:

$ nmap -p T:80 192.168.1.1Сканировать все UDP Порты:

$ nmap -sU 192.168.1.1Сканировать определенные UDP Порты:

$ nmap -p U:53 192.168.1.1Объединение сканирования разных портов:

$ nmap -p U:53,79,113,T:21-25,80,443,8080 192.168.1.19. Быстрое Сканирование

Активировать Быстрый Режим сканирования:

$ nmap -F 192.168.1.1* Сканирует меньшее кол-во портов, чем при обыкновенном сканировании.

10. Показывать Причину Состояния Порта

Показать Причину, по которой Nmap считает что порт находится в определенном состоянии:

$ nmap --reason 192.168.1.111. Показывать Только Открытые Порты

Показать Только Открытые Порты (либо возможно открытые):

$ nmap --open 192.168.1.112. Определение ОС

Одна из наиболее известных функциональных возможностей Nmap — это удаленное определение ОС на основе анализа работы стека TCP/IP. Nmap посылает серию TCP и UDP пакетов на удаленный хост и изучает ответы.

После проведения множества тестов, Nmap сравнивает результаты со своей базой данных и, при нахождении соответствий, выводит информацию об ОС.

Включить Определение ОС:

$ nmap -O 192.168.1.113. Определение Версии Сервисов

Включить Определение Версии Сервисов:

$ nmap -sV 192.168.1.1* Определяет версии программ, запущенных на удаленном сервере.

14. Обнаружение Фаервола

Узнать, защищен ли компьютер какими-либо Пакетными Фильтрами или Фаерволом:

$ nmap -sA 192.168.1.115. Подмена MAC Адреса

Подменить MAC Адреса:

$ nmap --spoof-mac 00:11:22:33:44:55 192.168.1.1Подменить MAC Адрес Случайным MAC-ом:

$ nmap --spoof-mac 0 192.168.1.116. Сканирование Фаервола на Уязвимости

Эти три типа сканирования используют незаметную лазейку в TCP RFC, чтобы разделять порты на открытые и закрытые.

Когда сканируется система отвечающая требованиям RFC, любой пакет, не содержащий установленного бита SYN, RST или ACK, повлечет за собой отправку RST в ответ в случае, если порт закрыт, или не повлечет никакого ответа, если порт открыт.

Т.к. ни один из этих битов не установлен, то любая комбинация трех оставшихся (FIN, PSH и URG) будет являться правильной.

TCP Null сканирование:

$ nmap -sN 192.168.1.1* Не устанавливаются никакие биты (Флагов в TCP заголовоке 0).

TCP Fin сканирование:

$ nmap -sF 192.168.1.1* Устанавливается только TCP FIN бит.

TCP Xmas сканирование:

$ nmap -sX 192.168.1.1* Устанавливаются FIN, PSH и URG флаги (пакет светится как новогодняя елка).

17. Скрытое Сканирование

TCP SYN сканирование:

$ nmap -sS 192.168.0.1* Известное как сканированием с использованием полуоткрытых соединений, так как не отрывает полных TCP соединений.

18. Отключение Обнаружения Хостов (No Ping)

Не пинговать хосты перед сканированием:

$ nmap -Pn 192.168.1.119. Отключение Использования DNS

Никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса:

$ nmap -n 192.168.1.120. Сохранение Результатов Сканирования Nmap в Файл

Сохранить результат сканирования Nmap в Текстовый Файл:

$ nmap 192.168.1.1 > output.txt

$ nmap -oN output.txt 192.168.1.1Сохранить результат сканирования Nmap в XML Файл:

$ nmap -oX output.xml 192.168.1.1Источник: https://www.shellhacks.com/ru/20-nmap-examples/

Обмен данными по локальной сети или через интернет осуществляется путем подключения друг к другу двух компьютеров. Чтобы получить данные с удаленного сервера, требуется соблюсти несколько условий – наличие IP-адреса у источника и получателя, выбор конкретного протокола приема-передачи и открытые порты на обоих компьютерах.

Что такое порт компьютера

Порт – это виртуальное дополнение к сетевому адресу, которое позволяет разделить запросы разных приложений и обрабатывать их автономно. Часть постоянно занята системными службами Windows или другой операционки, остальные свободны для использования прикладными программами, в том числе запускаемыми на удаленных серверах.

Особенности портов:

- Иногда порты путают с разъемами на материнской плате (формально они и являются ими, но там речь идет о подключении физических устройств).

- Общее количество портов составляет 65535. Они имеют определенное назначение, например, 20-21 «по умолчанию» используется для соединения по FTP, а 110 выделен под почтовый протокол POP3.

- Сочетание IP-адреса и порта принято называть сокетом или файловым дескриптором, при помощи которого программа передает данные.

Перед подключением к какому-либо порту рекомендуется проверить, свободен ли он. Если нет, то операционная система выдаст ошибку, и соединение прервется. Многие программы делают проверку в автоматическом режиме и сами пытаются менять номера в поиске незанятого подключения. Но в ряде случаев это требуется сделать вручную, например, при отладке собственного кода.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Как проверить, открыт ли порт для подключения

Порты присутствуют у всех сетевых устройств, включая маршрутизаторы и роутеры, поэтому при анализе среды важно понимать, какой именно узел проверяется. На этом отчасти основаны системы безопасности, когда ради блокировки вероятных хакерских атак закрываются все свободные сокеты и открываются только те, которые используются корпоративным софтом.

Существует три основных способа проверки открытых портов:

- Специализированные онлайн-сервисы.

- Прикладные приложения, запускаемые на компьютере.

- Встроенные в операционную систему утилиты.

Выбор решения зависит от задач. Так, если требуется открыть доступ к своему компьютеру извне, можно воспользоваться сервисами 2ip.ru или portscan.ru. При локальных работах удобнее приложения типа Portforward Network Utilities или штатная утилита TELNET. Она поставляется в «стандартной» сборке Windows и доступна для запуска в консоли CMD.

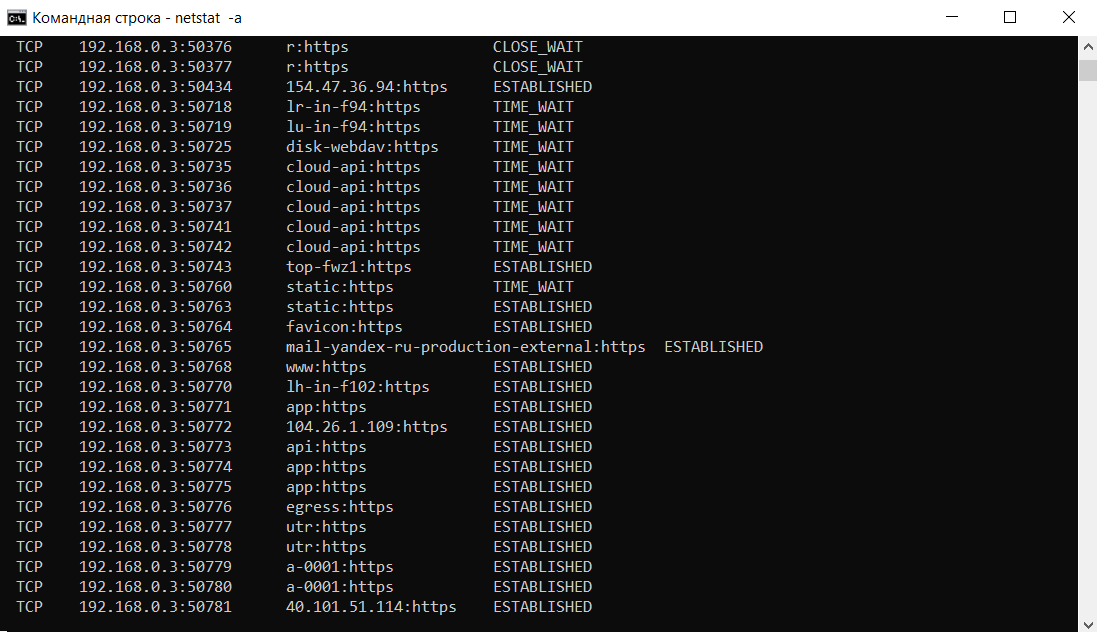

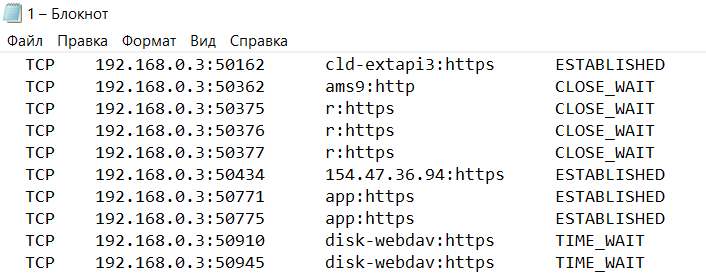

Перечень открытых портов на локальном компьютере

Открытый порт на домашнем или рабочем компьютере – это фактически «дыра» в безопасности и риски утраты контроля над ситуацией. Именно через них проникают трояны и иные вирусы, которые имеют цель предоставить злоумышленнику возможность удаленного подключения к ПК без разрешения владельца.

Проверить занятые порты легко:

- Нужно нажать комбинацию клавиш <Win+R>.

- Ввести команду CMD и нажать кнопку Enter.

- Ввести команду netstat –a и повторно нажать Enter.

В консоли отобразится перечень занятых портов с указанием, какое приложение или служба ими «распоряжается». Такой вариант проверки интересен тем, что он дает объективную картину. Если рассчитывать только на онлайн-сервисы, иногда создается впечатление, что открытых портов нет. Эффект создается из-за блокировки внешних запросов брандмауэром Windows или другим ПО.

Если хочется изучить список на предмет «посторонних» программ, его лучше выгрузить в файл при помощи команды netstat –a >имя.txt. По умолчанию список сохраняется в каталоге пользователя, в аккаунте которого происходил запуск утилиты (типа C:\ПользователиUser). При желании перед запуском утилиты можно перейти в корень диска командой cd c:.

Просмотр открытых портов на удаленном компьютере

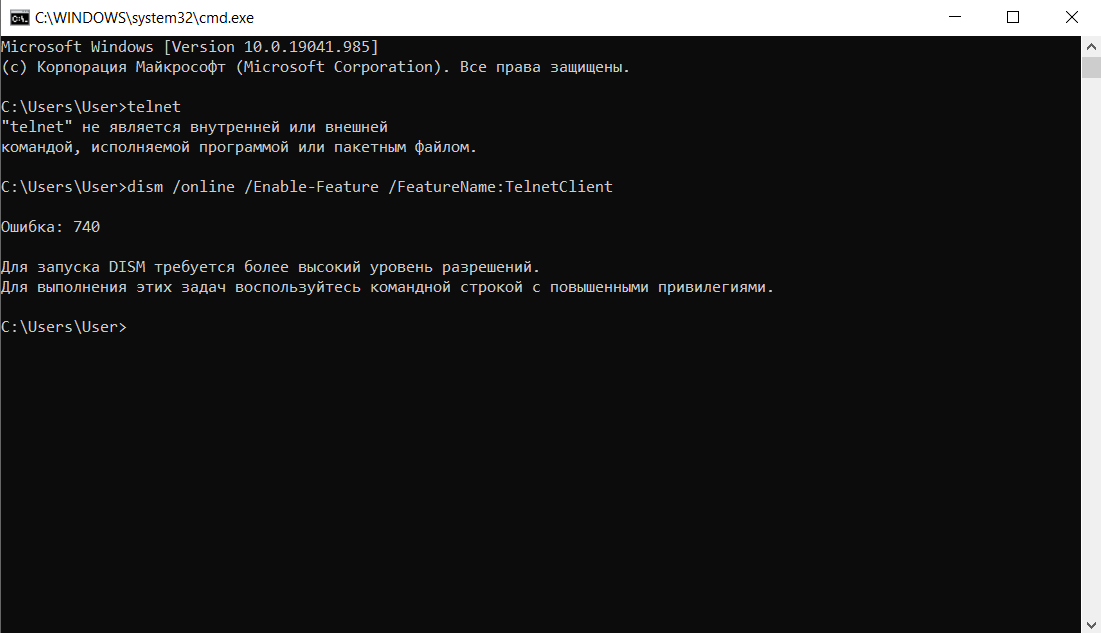

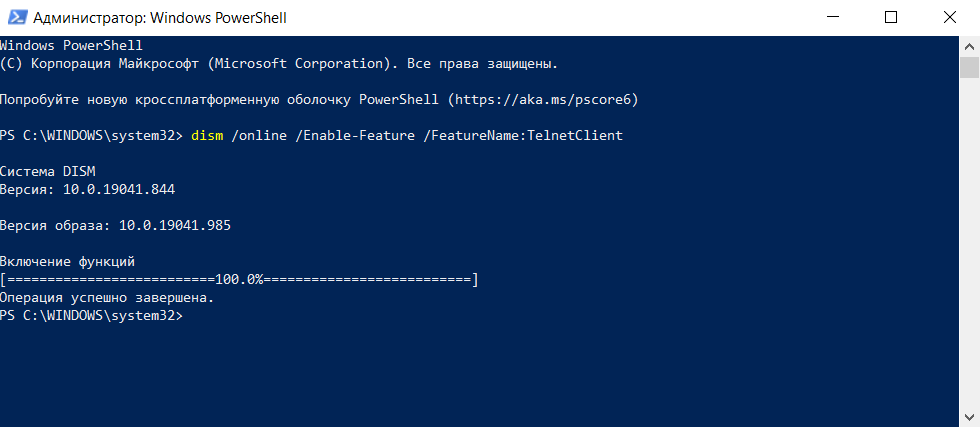

При взаимодействии с удаленным сервером используется другая утилита – TELNET. В Windows она по умолчанию отключена, потому что не относится к пользовательским приложениям. Перед первым запуском придется провести «активацию». Существует два способа включения – в консоли или через графический интерфейс.

Активация заключается во вводе специальной команды:

dism /online /Enable-Feature /FeatureName:TelnetClient

Она сработает только при запуске консоли с правами администратора. Схема открытия приложения несколько иная:

- Нажать комбинацию клавиш <Win+X>.

- Выбрать пункт «Командная строка (администратор)».

- В открывшемся окне ввести команду активации telnet.

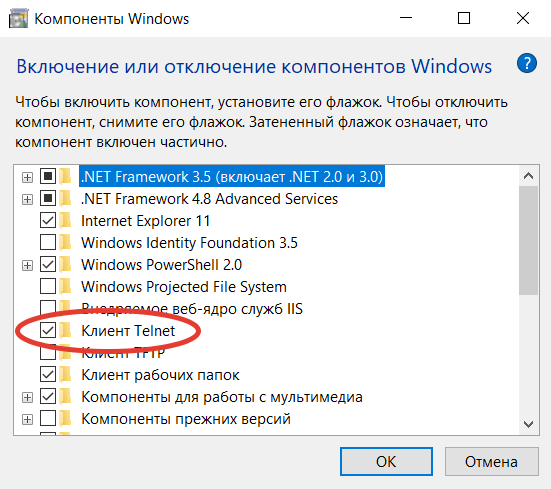

Если пользователь предпочитает управлять компьютером через графический интерфейс, нужно запустить панель управления, а в ней утилиту «Удаление программы». В открывшемся окне нужно перейти в раздел «Включение или отключение компонентов Windows», далее в общем списке найти строку «Telnet», поставить в ней галочку и нажать кнопку ОК. Все, служба активирована и готова к использованию (даже в консоли).

Синтаксис:

telnet опции хост порт

Хост – это домен или его IP-адрес, порт – виртуальное дополнение для образования сокета, опции же позволяют менять режим подключения. Их основные варианты:

- -4 – использовать адреса стандарта IPV4;

- -6 – использовать адреса стандарта IPV6;

- -8 – применять 8-битную кодировку типа Unicode;

- -E – отключение поддержки Escape-последовательностей;

- -a – вход с именем пользователя из переменного окружения User;

- -b – использовать локальный сокет;

- -d – включить режим отладки;

- -p – режим эмуляции rlogin;

- -e – задать символ начала Escape-последовательности;

- -l – пользователь для авторизации на удаленном сервере.

Простейший вариант проверки открытых портов – это ввод команды без опций:

telnet 10.0.119.127 80

Если на экран будет выведено сообщение «Сбой подключения», порт закрыт, нужно подбирать другой номер. Если порт открыт, пользователь увидит пустой экран или приглашение со стороны сервера ввести логин и пароль.

- Nmap Network Scanning

- Chapter 4. Port Scanning Overview

- A Quick Port Scanning Tutorial

One of my goals in developing Nmap is to keep the most common

usage simple, while retaining the flexibility for custom and advanced

scans. This is accomplished with the command-line interface by

offering dozens of options, but choosing sane defaults when they are

not specified. A newbie can start out with a command as simple as

nmap <target>.

Meanwhile, advanced users sometimes specify so many options that their

terminal line wraps around.

A similar balance must be struck with command output. The most

important results should stick out even to the occasional user who

hasn’t even read the man page. Yet the output should be comprehensive and

concise enough to suit professional penetration testers who run Nmap

against thousands of machines daily. Users smart enough to read this

book or the Nmap source code benefit from greater control of

the scanner and insights into what Nmap output really means.

This tutorial demonstrates some common Nmap port scanning

scenarios and explains the output. Rather than attempt to be

comprehensive, the goal is simply to acquaint new users well enough to

understand the rest of this chapter.

The simplest Nmap command is just nmap by

itself. This prints a cheat sheet of common Nmap options and syntax.

A more interesting command is nmap

<target>, which does the

following:

-

Converts

<target>from a

hostname into an IPv4 address using DNS. If an

IP address is specified instead of a hostname this lookup is skipped. -

Pings the host, by default with an ICMP echo request packet

and a TCP ACK packet to port 80, to determine whether it is up and

running. If not, Nmap reports that fact and exits. I could have

specified-Pnto skip this test. See Chapter 3, Host Discovery (“Ping Scanning”). -

Converts the target IP address back to the name using

a reverse-DNS query. Because of the way DNS works, the reverse name

may not be the same as the<target>

specified on the command-line. This query can be skipped with the

-noption to improve speed and

stealthiness. -

Launches a TCP port scan of the most popular 1,000 ports listed

innmap-services. A SYN stealth scan is usually

used, but connect scan is substituted instead for non-root Unix users

who lack the privileges necessary to send raw

packets. -

Prints the results to standard output in normal

human-readable format, and exits. Other output formats and locations

(files) can be specified, as described in Chapter 13, Nmap Output Formats.

Example 4.2

displays the results when scanme.nmap.org is used as

<target>.

Example 4.2. Simple scan: nmap scanme.nmap.org

# nmap scanme.nmap.org

Starting Nmap ( https://nmap.org )

Nmap scan report for scanme.nmap.org (64.13.134.52)

Not shown: 994 filtered ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp closed smtp

53/tcp open domain

70/tcp closed gopher

80/tcp open http

113/tcp closed auth

Nmap done: 1 IP address (1 host up) scanned in 4.99 seconds

The first output line in

Example 4.2 simply gives the URL for downloading Nmap. The time Nmap started and

version number are normally provided as well, though these were

generally removed from this book for consistency and to avoid line

wrapping.

The next line provides the target IP address (IPv4 in this

case), and

reverse DNS

name (also known as the PTR record)

if it is

available. Nmap promises to show the “interesting ports”, though all

ports scanned are accounted for. The ports considered most

interesting because they are open or in a rarely-seen state for that

host are itemized individually. When many ports are in a single

non-open state, they are considered a default state, and aggregated onto a

single line to avoid diluting the results with thousands of

uninteresting entries. In this case, Nmap notes that 994 ports are

filtered.

The interesting ports table comes next, and provides the key

scan results. The columns vary depending on options used, but in

this case provide the port number and protocol, state, and service

protocol for each port. The service here is just a guess made by

looking up the port in nmap-services. The

service would be listed as unknown if any of the

ports had no name registered in that file. Three of these ports are open

and three are closed.

Finally, Nmap reports some basic timing stats before it exits.

These stats are the number of targets specified, the number of those

that the ping scan found to be up, and the total time taken.

While this simple command is often all that is needed, advanced

users often go much further. In Example 4.3, the scan is modified with

four options. -p0- asks Nmap to scan every possible

TCP port, -v asks Nmap to be verbose about it,

-A enables aggressive tests such as remote OS

detection, service/version detection, and the Nmap Scripting Engine

(NSE). Finally, -T4 enables a more aggressive timing

policy to speed up the scan.

Example 4.3. More complex: nmap -p0- -v -A -T4 scanme.nmap.org

# nmap -p0- -v -A -T4 scanme.nmap.org

Starting Nmap ( https://nmap.org )

Completed Ping Scan at 00:03, 0.01s elapsed (1 total hosts)

Scanning scanme.nmap.org (64.13.134.52) [65536 ports]

Discovered open port 22/tcp on 64.13.134.52

Discovered open port 53/tcp on 64.13.134.52

Discovered open port 80/tcp on 64.13.134.52

SYN Stealth Scan Timing: About 6.20% done; ETC: 00:11 (0:07:33 remaining)

Completed SYN Stealth Scan at 00:10, 463.55s elapsed (65536 total ports)

Completed Service scan at 00:10, 6.03s elapsed (3 services on 1 host)

Initiating OS detection (try #1) against scanme.nmap.org (64.13.134.52)

Initiating Traceroute at 00:10

64.13.134.52: guessing hop distance at 9

Completed SCRIPT ENGINE at 00:10, 4.04s elapsed

Host scanme.nmap.org (64.13.134.52) appears to be up ... good.

Nmap scan report for scanme.nmap.org (64.13.134.52)

Not shown: 65530 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3 (protocol 2.0)

25/tcp closed smtp

53/tcp open domain ISC BIND 9.3.4

70/tcp closed gopher

80/tcp open http Apache httpd 2.2.2 ((Fedora))

|_HTML title: Go ahead and ScanMe!

113/tcp closed auth

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.20-1 (Fedora Core 5)

Uptime guess: 2.457 days (since Thu Sep 18 13:13:24 2008)

TCP Sequence Prediction: Difficulty=204 (Good luck!)

IP ID Sequence Generation: All zeros

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

[First eight hops cut for brevity]

9 10.36 metro0.sv.svcolo.com (208.185.168.173)

10 10.29 scanme.nmap.org (64.13.134.52)

Nmap done: 1 IP address (1 host up) scanned in 477.23 seconds

Raw packets sent: 131432 (5.783MB) | Rcvd: 359 (14.964KB)

Nmap certainly provided the requested verbosity in Example 4.3! Fortunately the extra

output is easy to understand. The first 13 new lines are runtime

information letting the user know what is happening as she stares

expectantly at the terminal, hoping for good news. What

constitutes good news depends on whether she is a systems

administrator who has to fix problems, a pen-tester who needs some

issues to report on, or a black-hat cracker trying to exploit

them. About a dozen similar lines were removed for brevity. The “discovered open port” lines provide

as-it-happens notification of open ports so that she can start banging

on them before the scan even finishes. The “scan timing” line

provides a completion time estimate, so she knows whether to keep

staring at the screen or have lunch. Since network conditions

(latency, congestion, bandwidth, etc.) and packet filtering rules vary

so much, the same scan options may take 30 seconds to complete against

one host and 45 minutes against another. If you want the current time estimate while scanning, just press

enter.

The port table shows no new ports. All the extra ports scanned

are in the filtered state, raising the filtered port total from 994

to 65,530. While there are no new itemized ports, the entries have

changed. A new VERSION column provides the application name and version details for the listening service. This comes

from service detection, one of the features enabled by

the -A option.

Another feature of service detection is that all

of the service protocols in the SERVICE column have actually been

verified. In the previous scan, they were based on the relatively

flimsy heuristic of an nmap-services port number lookup.

That table lookup happened to be correct this time, but it won’t

always be.

Another feature added by -A is the Nmap

Scripting Engine,

which is discussed in depth in

Chapter 9, Nmap Scripting Engine. The only script shown here is HTML. Dozens of other scripts exist, but none found useful

title

output for this machine. The

traceroute

results were also added

by -A. This option is more efficient and more

powerful than most traceroute programs since probes are performed in

parallel and Nmap uses scan results to determine a favorable probe

type (TCP packets to port 80 in this case).

Most of the remaining new lines come from OS detection (also

enabled by -A), which is discussed in depth in

Chapter 8, Remote OS Detection. The final line shows that all this extra

info came at a price—the scan took almost 100 times longer than

Example 4.2, “Simple scan: nmap scanme.nmap.org” to complete (477

seconds compared to 5).

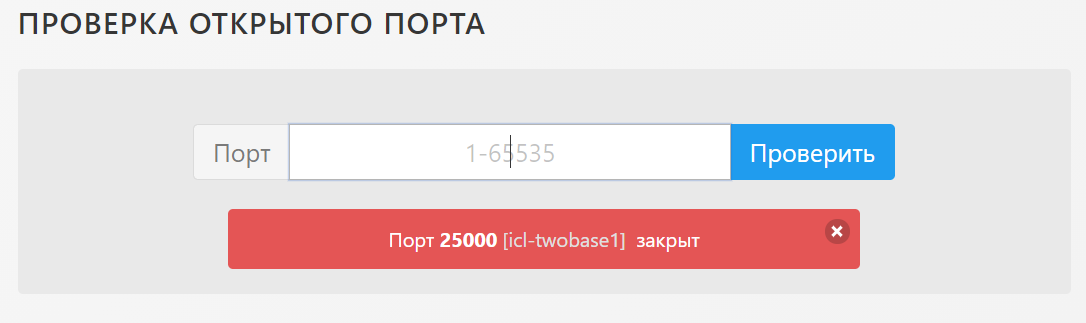

Сканер портов позволяет проверить порт на доступность для заданного ip-адреса или домена. Механизм позволяет проверять открытость как TCP портов, так и UDP.

Сканер осуществляет попытку соединения на указанный порт, в результате, показывает открыт он или закрыт. Также в результате можно посмотреть какой сетевой сервис использует найденный порт. Сканирование длится пару минут, после чего выводится список портов в виде таблицы.

Вид :

Идет анализ… Подождите.

Использование:

Введите имя домена или ip-адрес узла, выберите вариант сканирования:

- Популярные порты — сканируются порты популярных сервисов;

- Выберите протокол для сканирования;

- Указать свои — укажите порты для сканирования (не более 10 портов за раз). Указывать можно через запятую.

И нажмите “Запуск”.