AutoRuns — бесплатная утилита для отображения всех процессов в автозапуске операционной системе Windows, монитор автозагрузки на компьютере. Это наиболее полный инструмент, с помощью которого можно управлять программами, процессами, драйверами, модулями, службами или заданиями, другими компонентами системы, связанными с автозапуском.

Программа Autoruns показывает всё, что запускается на ПК при старте Windows. В приложении можно увидеть свойства и параметры автозапуска, отменить автозагрузку ненужных приложений и компонентов.

Содержание:

- Возможности программы Autoruns

- Запуск Autoruns

- Интерфейс Autoruns

- Обзор вкладок в окне программы Autoruns

- Отключение автозапуска в Autoruns

- Удаление записи из автозапуска в Autoruns

- Проверка элемента автозапуска на вирусы в VirusTotal

- Массовая проверка объектов автозапуска на вирусы в Autoruns

- Выводы статьи

Autoruns был создан в компании Sysinternals Марком Руссиновичем (Mark Russinovich). В последствии корпорация Microsoft приобрела Sysinternals, а Марк Руссинович стал сотрудником Майкрософт (в настоящий момент времени — технический директор Microsoft Azure). Марк Руссинович продолжает разработку программы Autoruns вместе с Брайсом Когсвеллом (Bryce Cogswell).

Во время старта системы, вместе с Windows, системными службами и приложениями, запускаются стороннее программное обеспечение. Автозапуск приложений не всегда оправдан, потому что нет никакой необходимости в постоянной работе многих программ в фоновом режиме.

Большое количество запускаемых приложений влияет на скорость загрузки системы, работая в фоне, программы бесполезно расходуют ресурсы компьютера, занимают место в памяти. Поэтому, некоторые программы следует отключить из автозагрузки, пользователь может самостоятельно запустить приложение на своем ПК, когда ему это потребуется.

Настройка автозагрузки Windows поможет повысить быстродействие компьютера. Один из способов: использование программы Autoruns для отключения автозапуска ненужных приложений.

Возможности программы Autoruns

С помощью утилиты Autoruns пользователь может воспользоваться следующими возможностями:

- Мониторинг всех мест, из которых происходит автозапуск программ.

- Отображение программ, драйверов, системных служб, заданий в Планировщике, уведомлений Winlogon.

- Монитор автозапуска встроенных приложений Windows (расширения Проводника, Internet Explorer, скрытые объекты браузера, хайджекеры).

- Поиск запускаемых приложений в операционной системе, и отдельно в папке «Автозагрузка», в службах Windows, в реестре (Run, RunOnce), в Проводнике.

- Временная приостановка автозапуска программ с сохранением параметров, а затем восстановление автозапуска приложений.

- Отключение автозапуска программ и компонентов.

- Возможность использования разных учетных записей на компьютере.

- Проверка файлов автозапуска на вирусы в VirusTotal.

- Имеется версия программы Autorunsc для работы в командной строке.

Системные требования программы Autoruns:

- Операционная система Windows XP и выше (Windows 11, Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista).

- Поддерживаются 32 битные (х86) и 64 битные (х64) издания ОС.

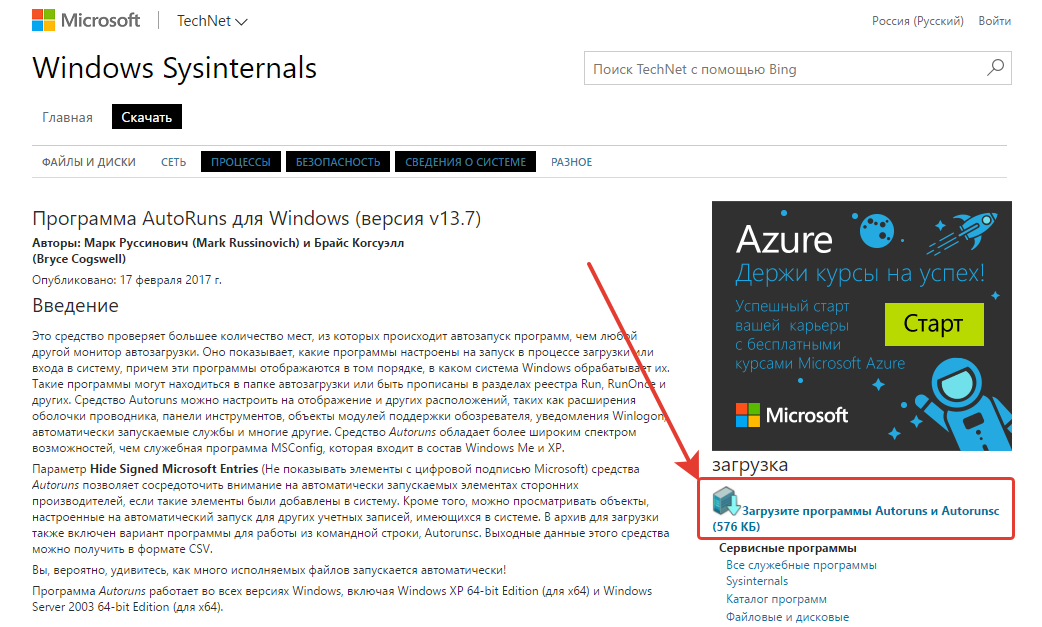

Программу Autoruns можно скачать с официального сайта Sysinternals. Программа не требует установки на компьютер, запускается из папки. Приложение работает на английском языке.

Autoruns скачать

Довольно часто, Autoruns используют для поиска и обезвреживания вредоносного программного обеспечения. Проведение исследования объектов автозапуска в программе, поможет найти вирус и отключить его автозапуск.

Запуск Autoruns

После загрузки программы на компьютер, для запуска утилиты необходимо выполнить следующие действия:

- Распакуйте ZIP архив.

- Откройте папку «Autoruns».

- Запустите от имени администратора файл «Autoruns» или «Autoruns64», в зависимости от разрядности вашей системы.

- В окне «AutoRuns License Agreement» нажмите на кнопку «Agree».

Интерфейс Autoruns

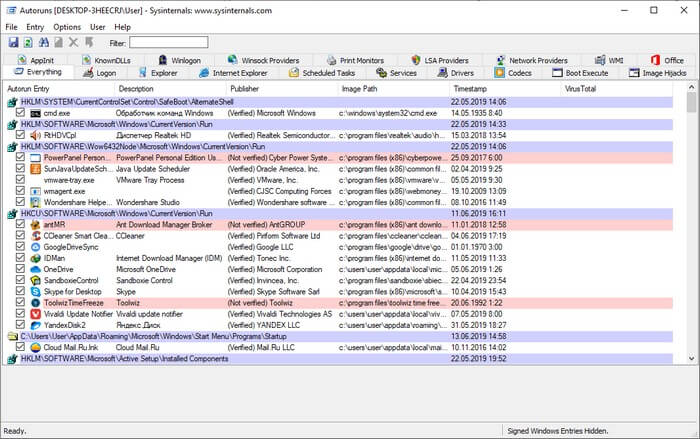

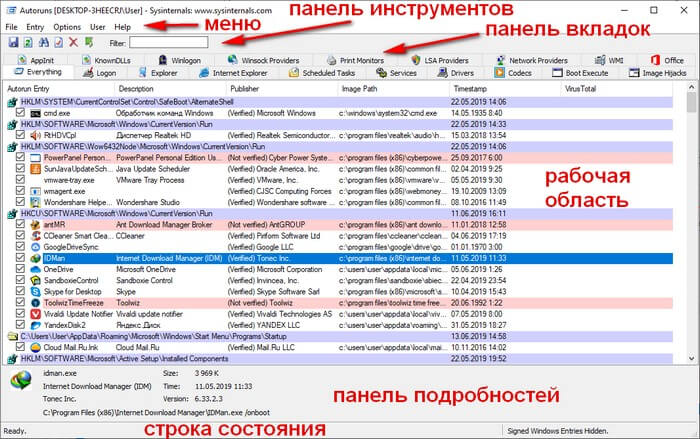

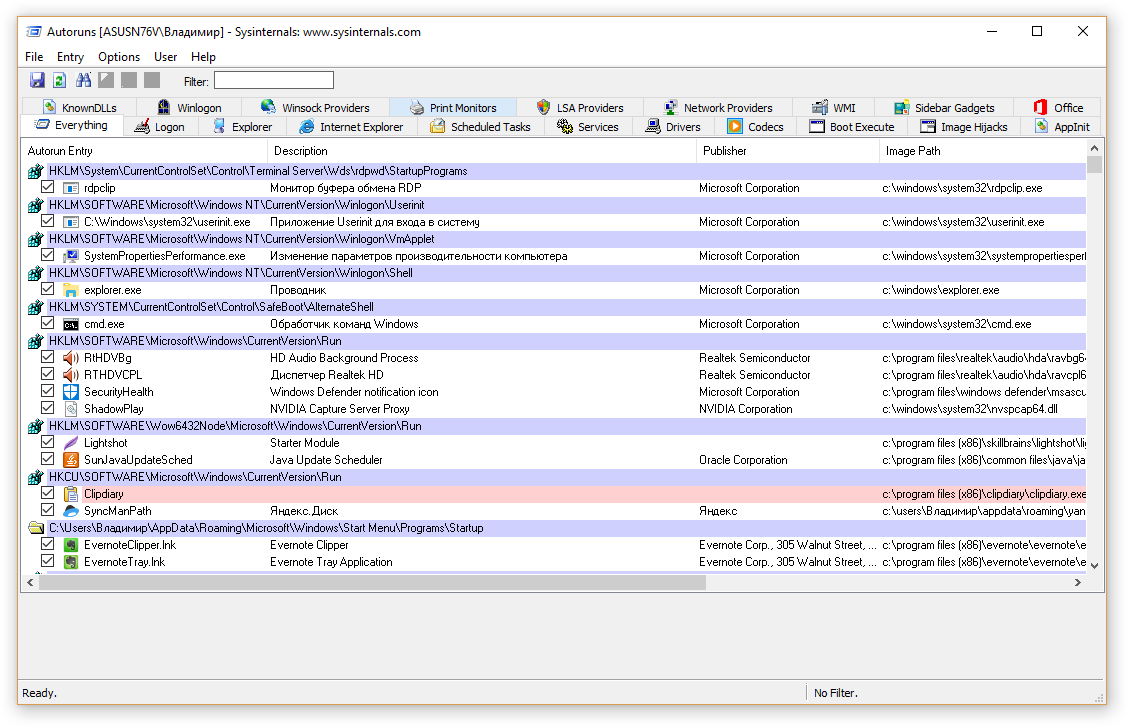

Откроется окно «Autoruns», в котором отобразятся все запущенные процессы в операционной системе Windows. По умолчанию, главное окно открывается во вкладке «Everything».

В самом верху окна программы находится строка меню. Из меню происходит управление программой, выполняются различные действия в приложении с помощью команд: поиск файла, сохранение в файл, открытие созданного ранее снимка мест автозапуска и т. д.

Ниже расположена панель инструментов, с помощью которых можно получить доступ к некоторым востребованным функциям программы: сохранение, поиск, переход на другой уровень, свойства, обновление, удаление. Здесь находится поле «Filter:» (Фильтр) для быстрого поиска объектов автозапуска в окне приложения.

Затем идет панель вкладок. После сканирования системы, Autoruns распределяет полученную информацию по разным вкладкам (местам автозапуска). После перехода в нужную вкладку легче найти необходимую информацию, чем в общем списке.

Основное место занимает рабочая область, в которой отображаются сведения о запущенных программах, службах, драйверах и т. д.

Ниже находится панель подробностей, в которой отображены сведения о выделенном объекте.

В строке состояния показана информация о сборе или завершении сбора сведений о местах автозапуска.

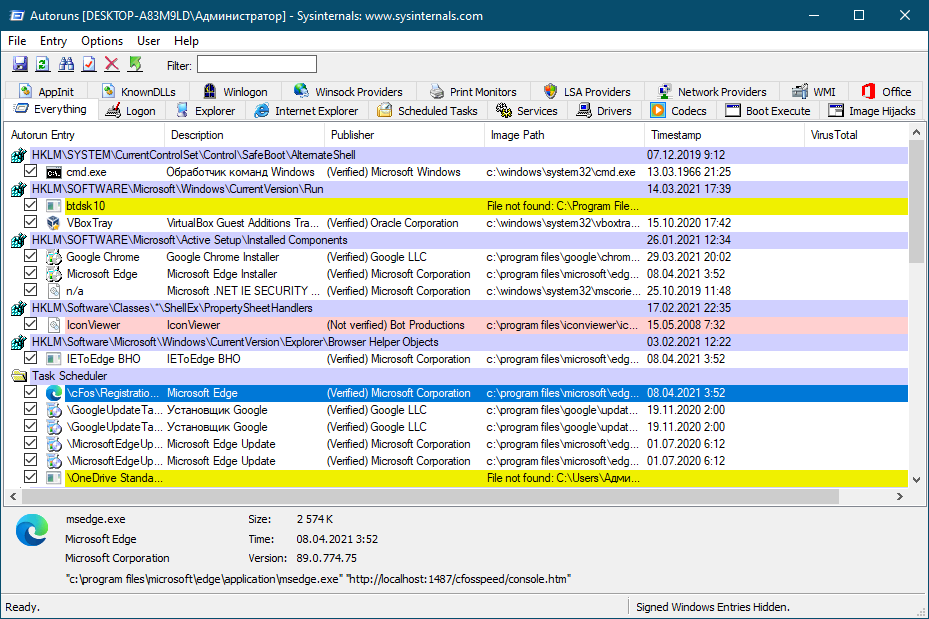

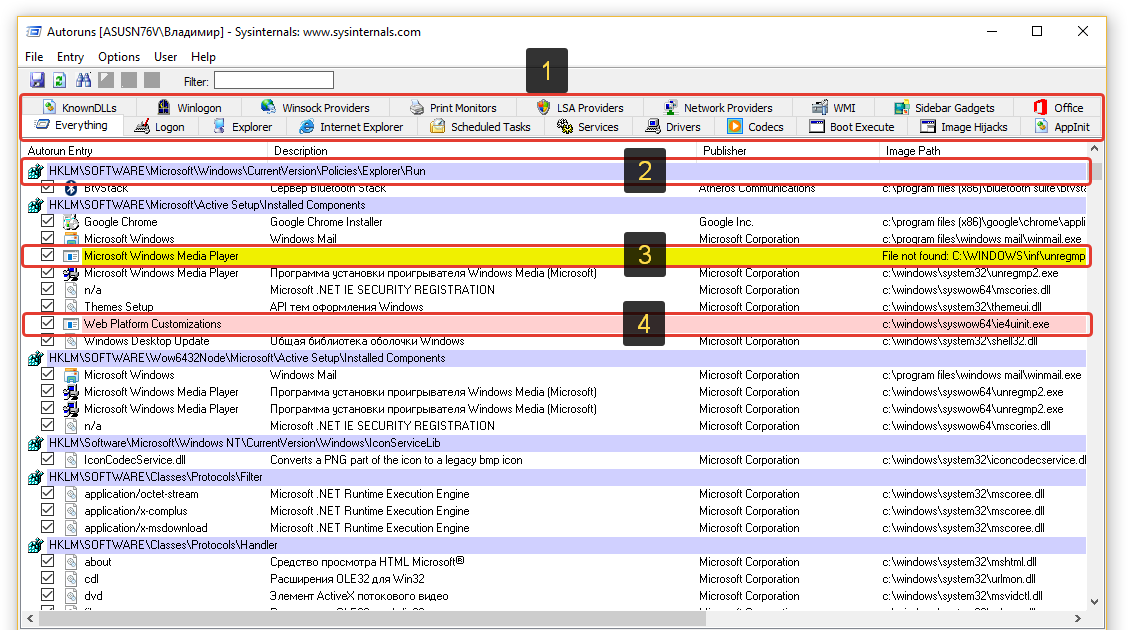

Некоторые элементы автозапуска в Autoruns выделены разными цветами:

- Красный цвет — у этого элемента отсутствует цифровая подпись Microsoft.

- Желтый цвет — отсутствующие или перемещенные файлы, информация о которых осталась в реестре.

Если контейнер помечен красным цветом, это не значит, что данный файл является вредоносным программным обеспечением. По какой-то причине у объекта нет подтвержденной цифровой подписи Майкрософт. Обратите внимание на эти файлы, получите информацию о них в интернете.

Элементы, выделенные желтым цветом, отключите из автозагрузки, сняв галку, напротив данного объекта. Затем эти записи можно удалить с компьютера.

Обзор вкладок в окне программы Autoruns

Для удобства получения сведений о местах автозапуска, Autoruns распределяет запускаемые объекты по вкладкам, согласно их функционалу.

В окне программы отображаются контейнеры (папки, файлы, параметры и ключи реестра), используемые для автозапуска, и содержимое контейнера. В столбцах находится информация об объектах автозапуска:

- В столбце «Autorun Entry» (Запись автозапуска) показан способ автозапуска. Если, напротив элемента стоит флажок, это значит, что автозапуск выполняется.

- В столбце «Description» (Описание) находится описание файла.

- В столбце «Publisher» (Издатель) можно получить информацию о производителе объекта автозапуска.

- В столбце «Image Path» (Путь к образу) указан путь к файлу (образу, объекту).

- Столбец «Timestamp» (Отметка времени) отображает время появления файла на компьютере.

- В столбце «VirusTotal» находится информация о проверке файла на сервисе VirusTotal.

Назначение всех вкладок программы:

- Everything (Все) — все записи в одном месте.

- Logon (Вход в систему) — все элементы автозагрузки текущего пользователя, программы из папки «Автозагрузка».

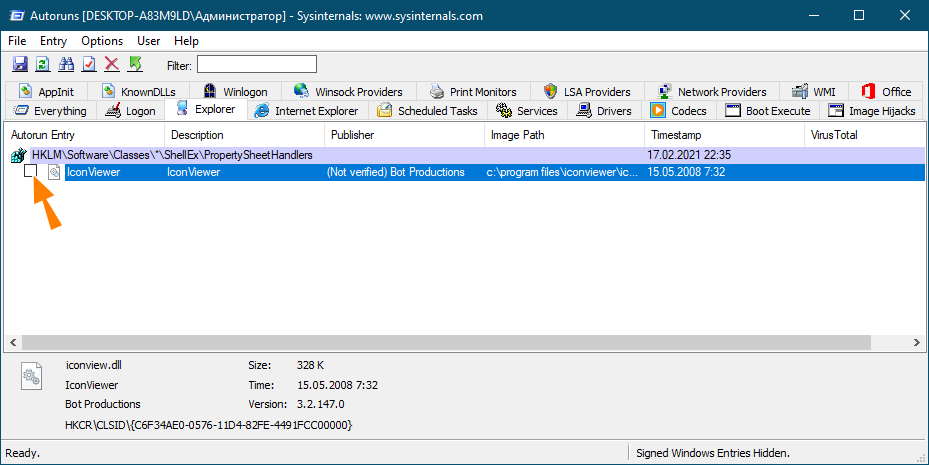

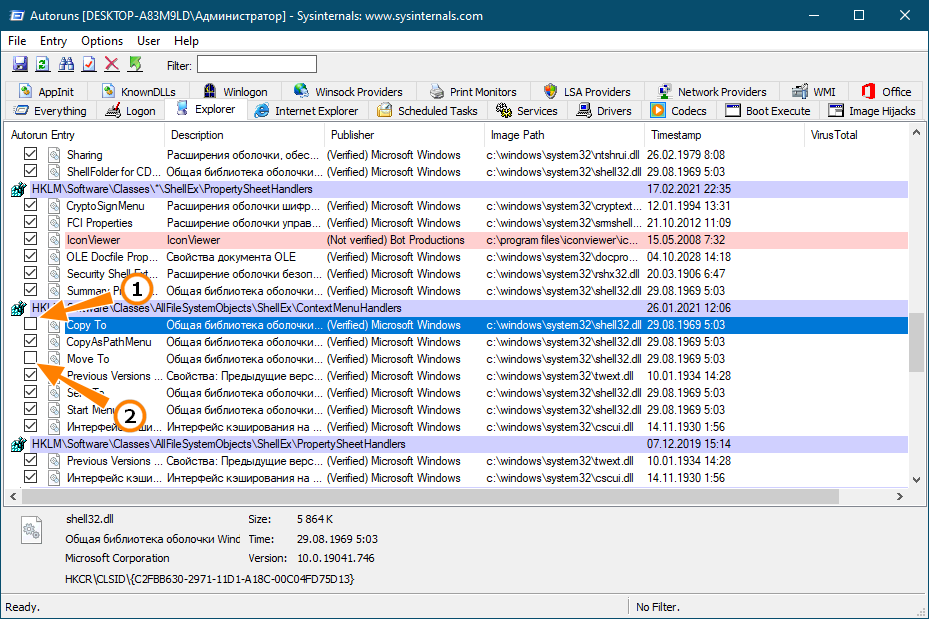

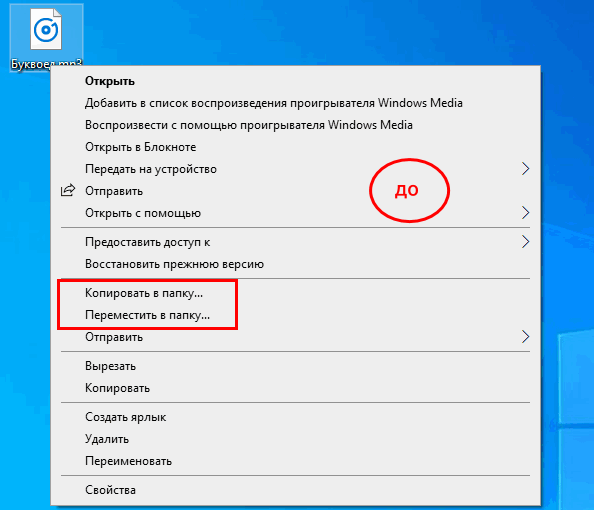

- Explorer (Проводник) — список программ и расширений, прописанных в контекстном меню Проводника.

- Internet Explorer — показаны элементы браузера Internet Explorer, расширения, тулбары.

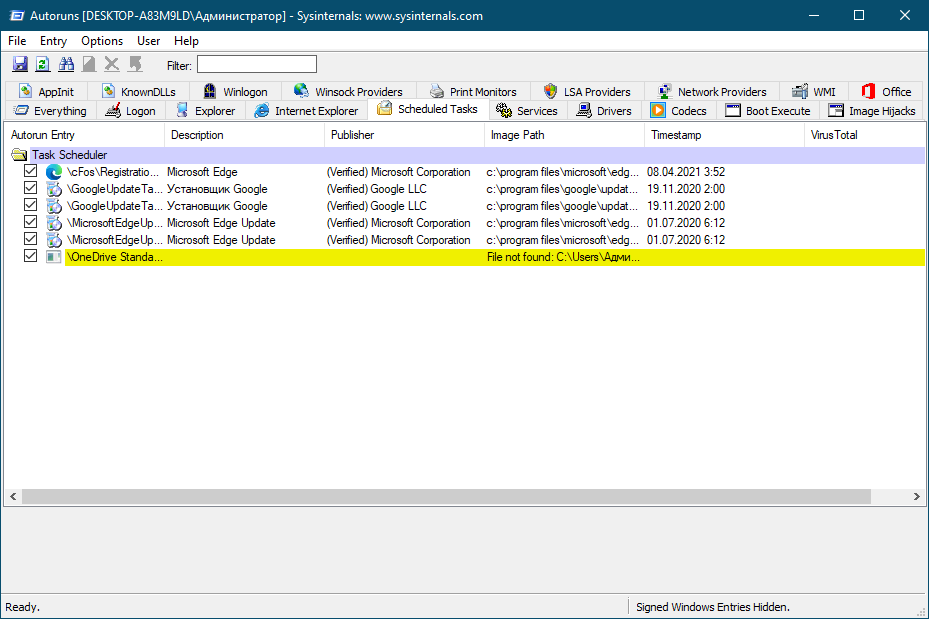

- Scheduled Tasks (Назначенные задания) — отображены все задания по обслуживанию операционной системы Windows, полученные из Планировщика заданий.

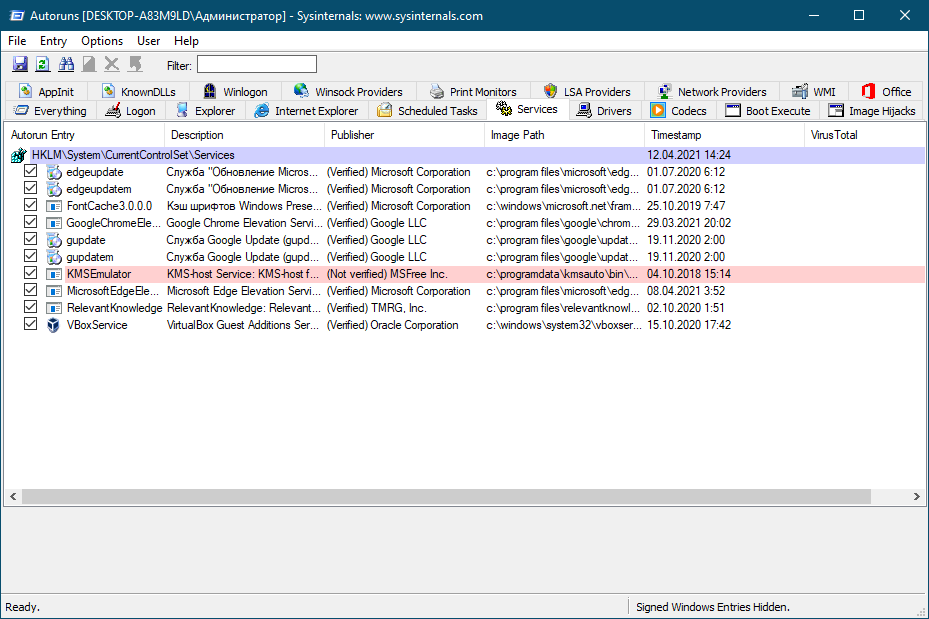

- Services (Сервисы) — службы и сервисы Microsoft, запускаемые при старте системы.

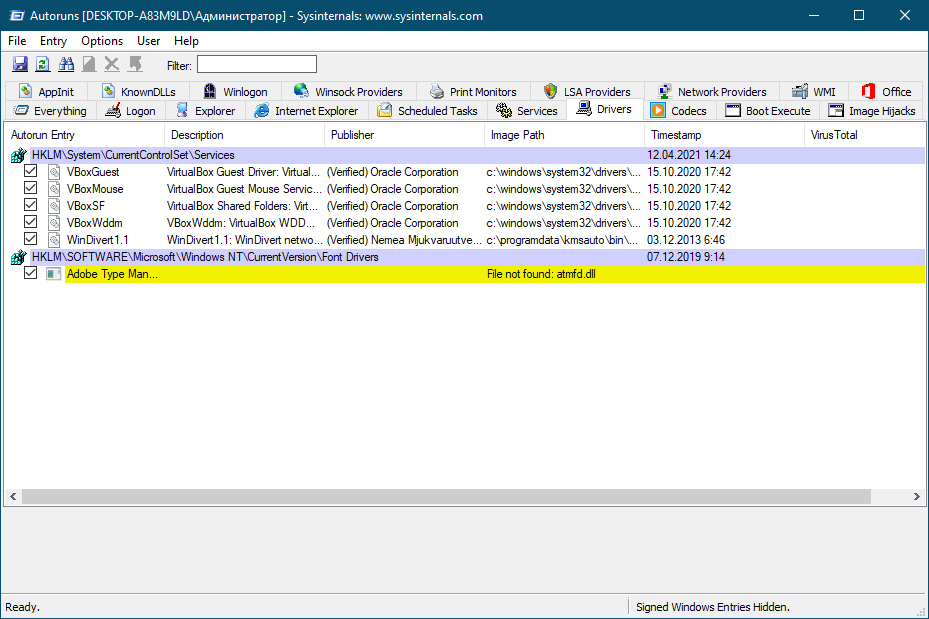

- Drivers (Драйвера) — список драйверов в параметрах которых стоит автозагрузка.

- Codecs (Кодеки) — сведения о аудио и видео кодеках, запускаемых в системе, необходимых для воспроизведения мультимедиа файлов.

- Boot Execute (Выполнение при загрузке) — запускаемые приложения при загрузке Windows, например, проверка диска на ошибки.

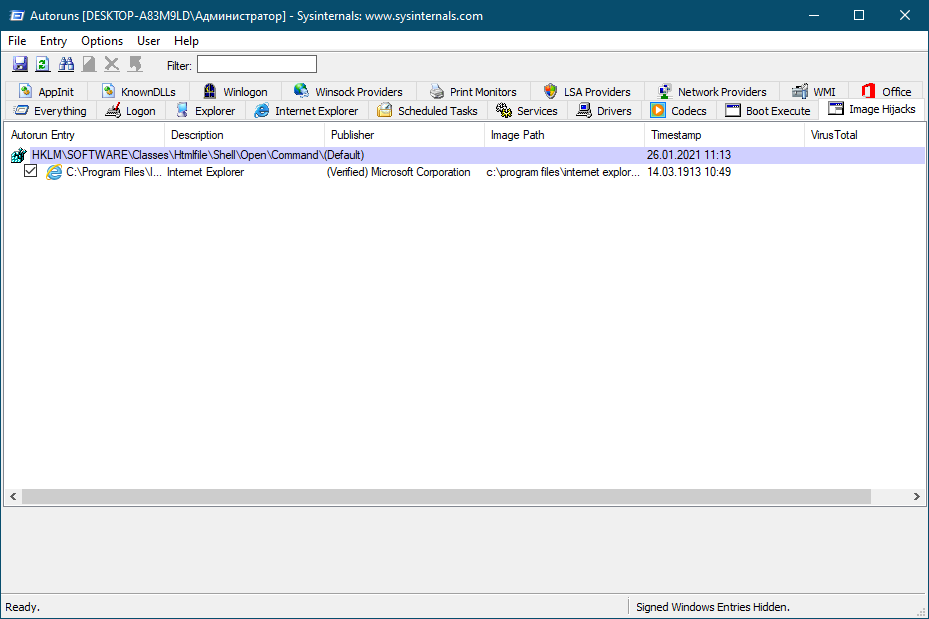

- Image Hijacks (Подмена образов) — здесь отображены так называемые хайджекеры (угонщики, перехватчики), подменяющие образы. Они выполняются вместе с оригинальными файлами, подменяя настоящие образы. Используются вирусами.

- AppInit (Инициализация приложений) — отображены приложения, используемые программами.

- Known DLLs (Известные DLL) — список зарегистрированных DLL-библиотек.

- Winlogon (Запуск Windows) — библиотеки событий при загрузке системы.

- Winsock Providers (Поставщики Winsock) — компоненты, необходимые для работы сети.

- Print Monitors (Мониторы печати) — компоненты драйверов принтера.

- LSA Providers (Поставщики LSA) — обработка событий, связанных с безопасностью сети.

- Network Providers (Поставщики сети) — провайдеры, работающие с настройками сети.

- WMI (Инструментарий управления Windows) — элементы из базы данных WMI.

- Office (Офис) — элементы автозапуска Microsoft Office, если офисный пакет программ установлен на данном компьютере.

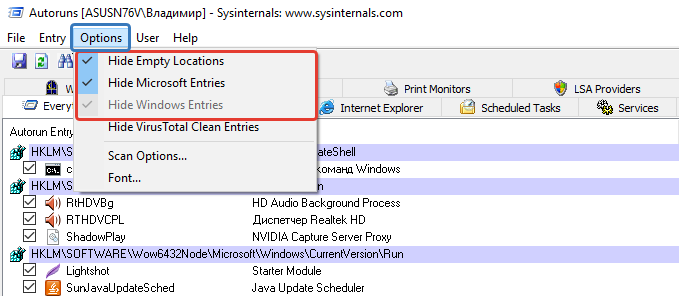

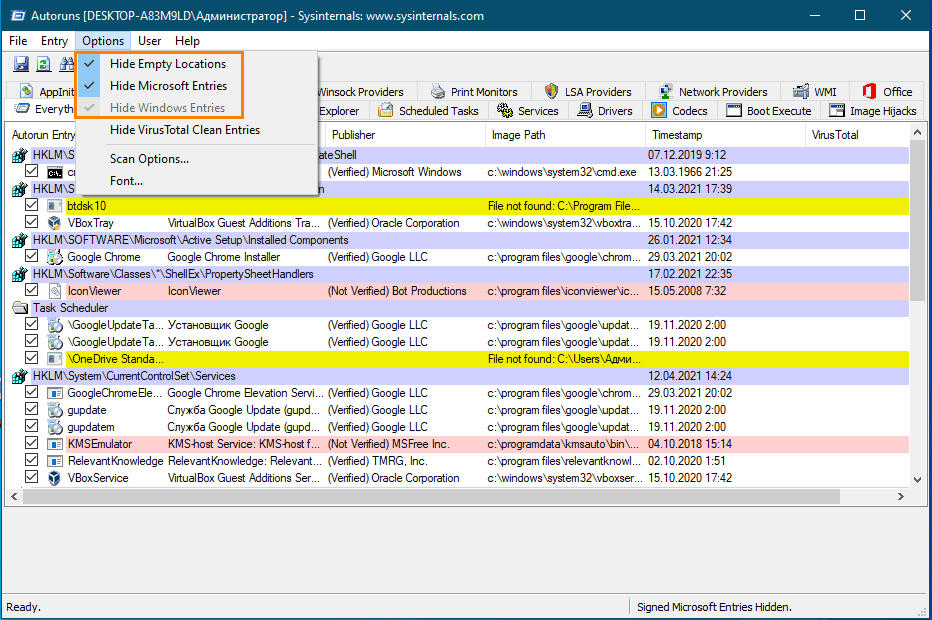

Совет. Для того, чтобы увидеть места автозапуска только сторонних приложений, не затрагивая системные объекты, поставьте флажок в параметре «Hide Windows Entries» (Скрыть записи Windows) в меню «Options» (Настройки). Этот параметр активирован по умолчанию. Можно активировать параметр «Hide Microsoft Entries» (Скрыть записи Майкрософт), эта настройка дополнительно включает параметр «Hide Windows Entries».

Отключение автозапуска в Autoruns

Для отключения автозапуска программы, снимите флажок, напротив соответствующей записи. Программа Autoruns выполнит изменение и создаст резервную копию для восстановления параметра, в случае необходимости.

Это более безопасный способ отключения объектов автозагрузки, чем удаление элементов из системы.

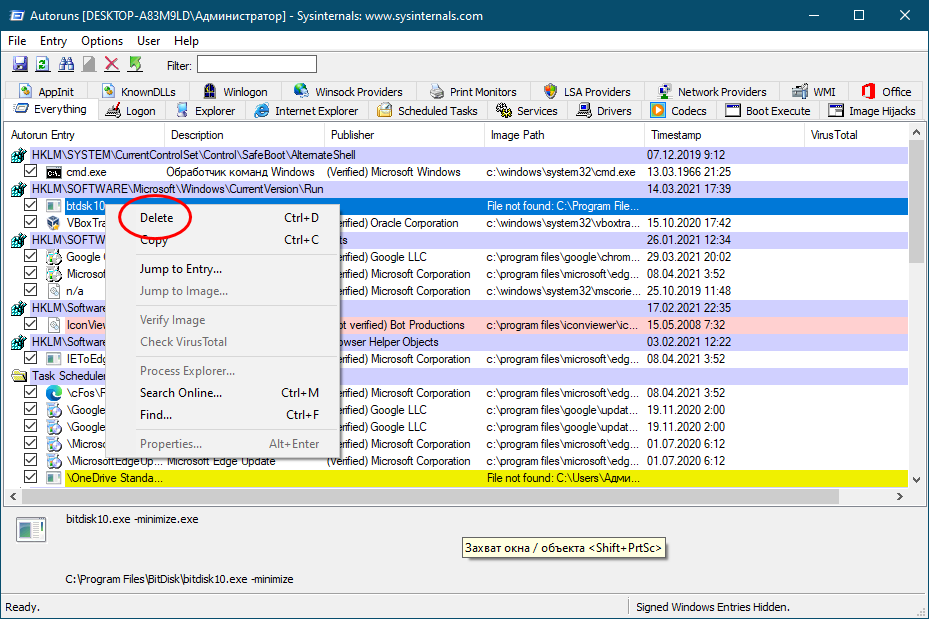

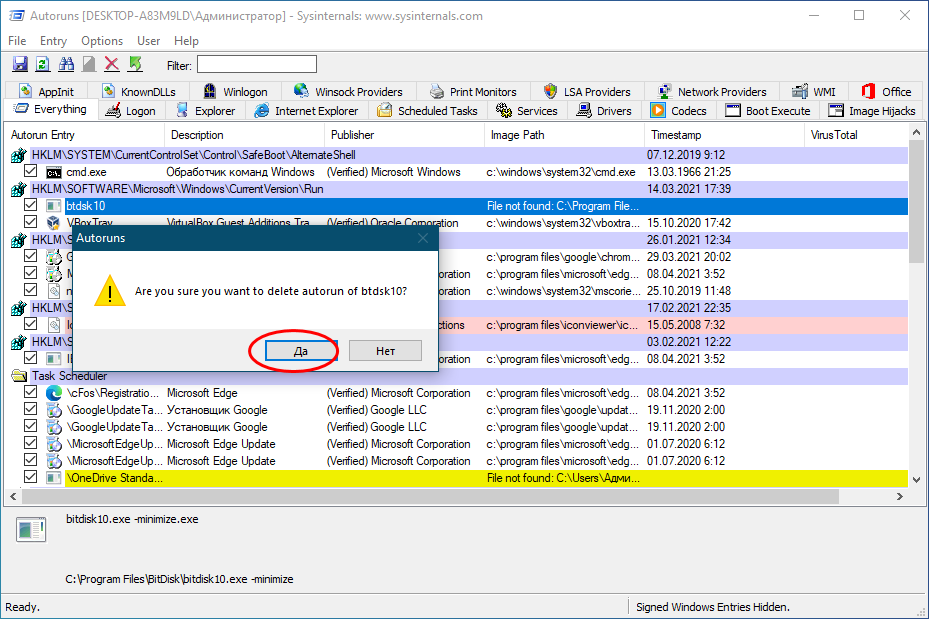

Удаление записи из автозапуска в Autoruns

В Autoruns можно удалить запись об автозапуске программы, запускать которую не требуется вместе со стартом системы.

Внимание! Autoruns не создает резервных копий удаляемых объектов автозапуска. Поэтому позаботьтесь заранее о создании точки восстановлении системы или создайте резервную копию Windows, что восстановить компьютер в рабочее состояние, если что-то пойдет не так.

- Снимите флажок напротив соответствующего элемента автозапуска.

- Выделите элемент, щелкните по нему правой кнопкой мыши.

- В контекстном меню нажмите на пункт «Delete» (Удалить).

- В окне с предупреждением нажмите на кнопку «Да».

- После этого, объект автозапуска будет удален из операционной системы.

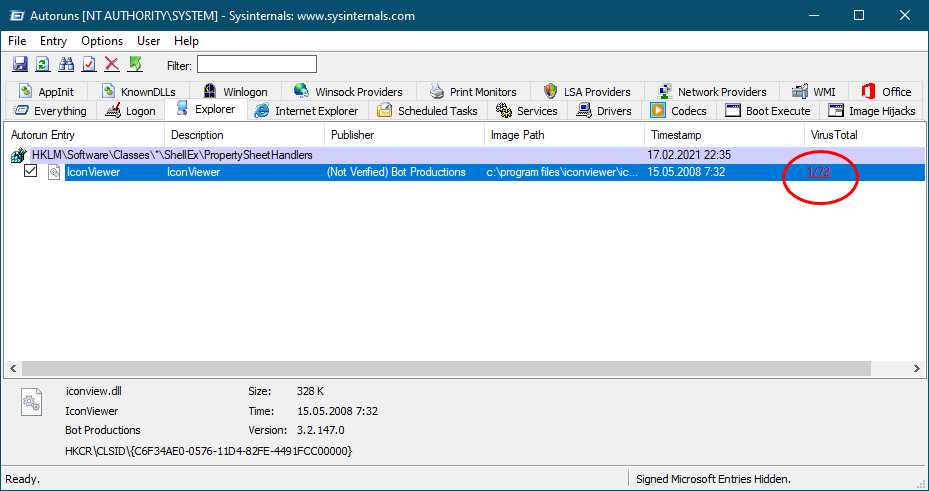

Проверка элемента автозапуска на вирусы в VirusTotal

На онлайн сервисе VirusTotal проводится проверка файлов и ссылок на вирусы, с помощью более, чем 70 антивирусных сканеров. При проверке на сервисе используются базы всех ведущих производителей антивирусного программного обеспечения.

Пользователь имеет возможность проверить подозрительный файл со своего компьютера при помощи приложения Autoruns. Для этого, необходимо пройти следующие шаги:

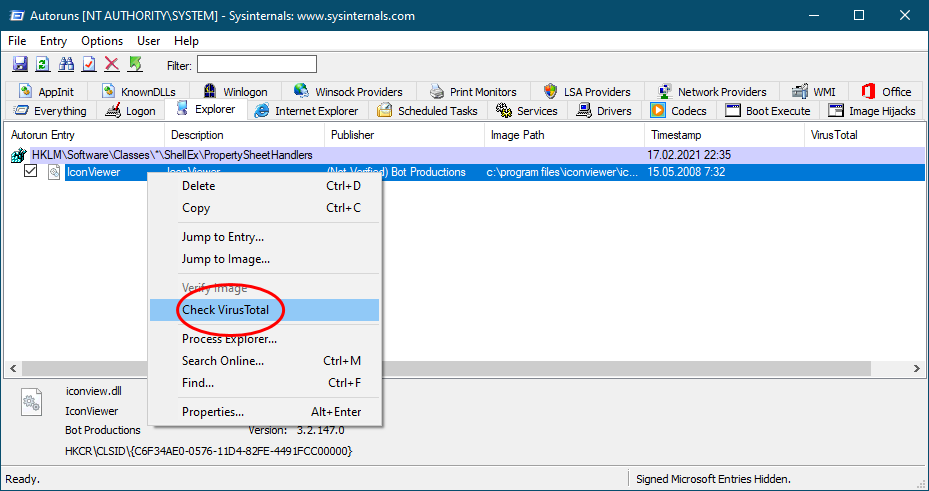

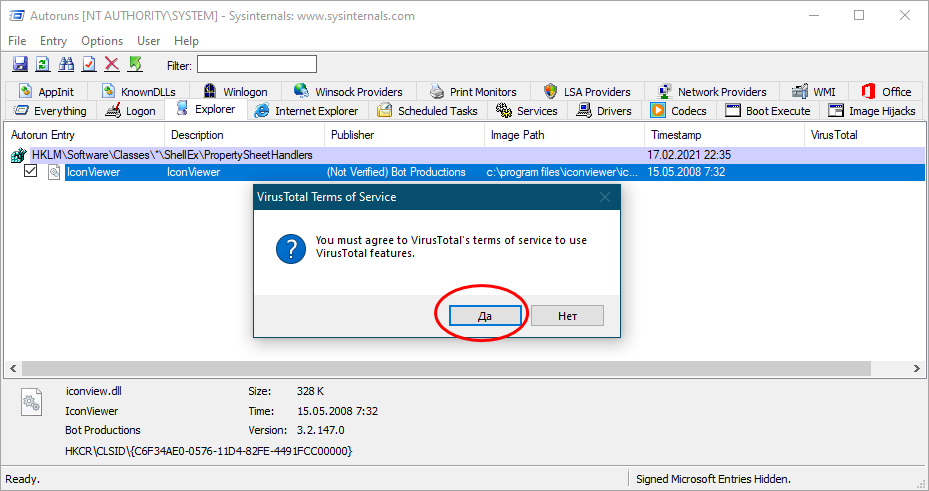

- Выделите элемент автозапуска в рабочей области программы.

- Кликните по нему правой кнопкой мыши, в открывшемся контекстном меню нажмите на «Check VirusTotal».

- При первом открытии сервиса VirusTotal в браузере по умолчанию, откроется окно с информацией о сервисе.

- Закройте браузер.

- Снова нажмите на пункт «Check VirusTotal».

- В окне программы Autoruns, в столбце «VirusTotal» отобразится результат проверки объекта на вирусы.

Если нажать на ссылку с результатом проверки, откроется окно сервиса VirusTotal с подробной информацией. Здесь указаны антивирусы и результат проверки конкретного сканера.

Массовая проверка объектов автозапуска на вирусы в Autoruns

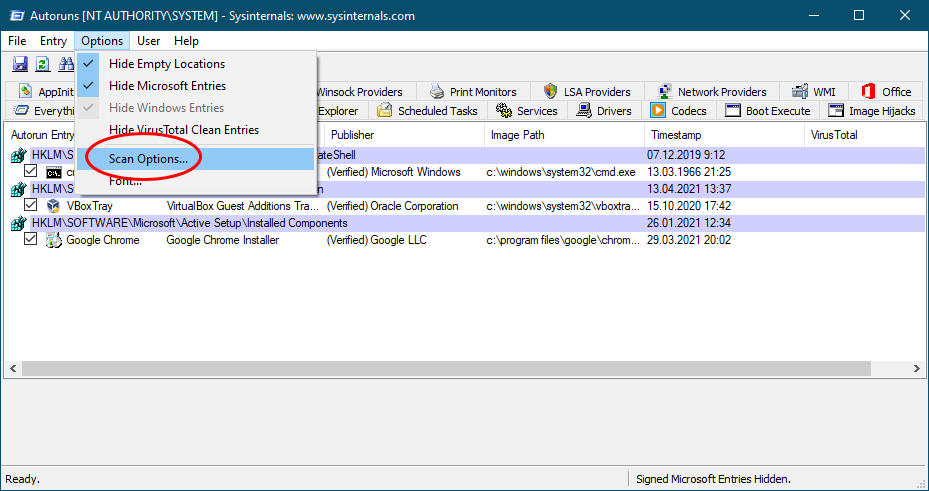

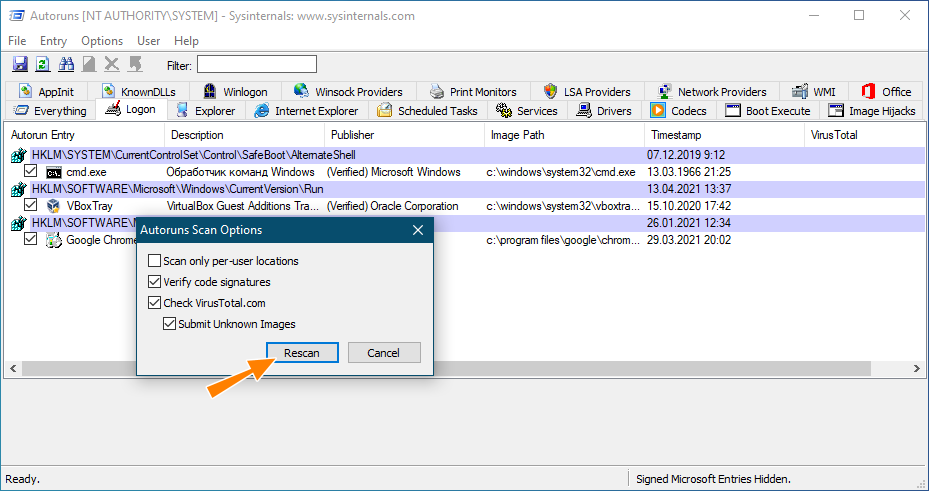

С помощью программы Autoruns можно запустить массовую проверку всех элементов автозапуска. Выполните следующие шаги:

- Откройте меню «Options» (Настройки).

- В контекстном меню выберите пункт «Scan Options…» (Настройки сканирования).

- В окне «Autoruns Scan Options» поставьте флажок в пункте «Check VirusTotal.com».

- Нажмите на кнопку «Rescan».

После завершения сканирования, в окне программы в столбце «VirusTotal» появятся результаты проверки элементов автозапуска.

Если в результате проверки обнаружится, что некоторые файлы не прошли проверку, не обязательно считать, что это вирус. Прежде, чем принять решение, поищите подробную информацию об объекте в интернете.

На изображении выше видно, что два антивирусных сканера, что-то нашли в программе Облако Mail.Ru. Понятно, что там вирусов нет, возможно, сканеры ругаются из-за каких-то рекламных предложений.

Выводы статьи

Бесплатная программа Autoruns служит для мониторинга мест автозапуска в операционной системе Windows. С помощью программы можно проанализировать все элементы автозапуска на компьютере, отключить или удалить ненужные объекты автозагрузки, проверить файлы на вирусы на сервисе VirusTotal.

Похожие публикации:

- Ashampoo WinOptimizer 17 — оптимизация и обслуживание Windows

- Auslogics Registry Cleaner для очистки реестра Windows

- Лучшие деинсталляторы — программы для удаления программ

- Acronis True Image WD Edition (бесплатно)

- CCEnhancer — расширение функциональности CCleaner

Время на прочтение

7 мин

Количество просмотров 20K

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО.

Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в организации необходимо следовать корпоративному плану реагирования на инциденты.

Что такое AutoRuns?

AutoRuns — это инструмент Microsoft, который выявляет ПО, настроенное на запуск при загрузке устройства или входе пользователя в свою учетную запись. При включении компьютера часто запускается надежное программное обеспечение. Ярким примером является Outlook, поскольку проверка электронной почты нередко являются первым действием после входа в аккаунт.

Если устройство было взломано, то приникшее на него вредоносное ПО должно «выдержать» перезагрузку. После выключения компьютера вредоносной программе требуется определенный механизм для продолжения работы на устройстве. Для этого могут использоваться встроенные функции Windows, позволяющие запускать программы при загрузке.

AutoRuns: основы

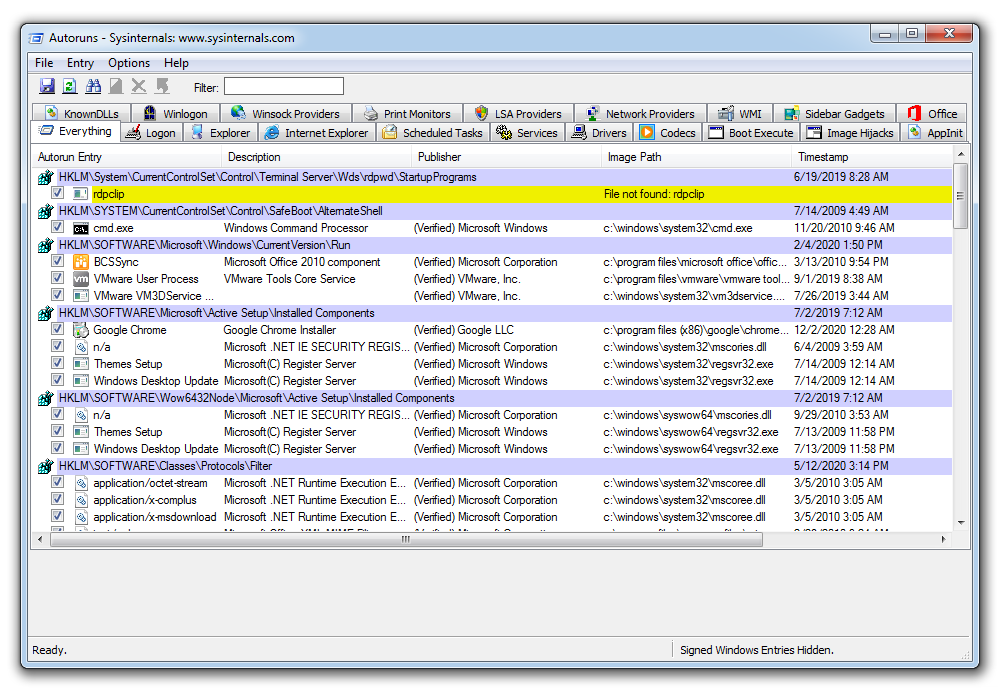

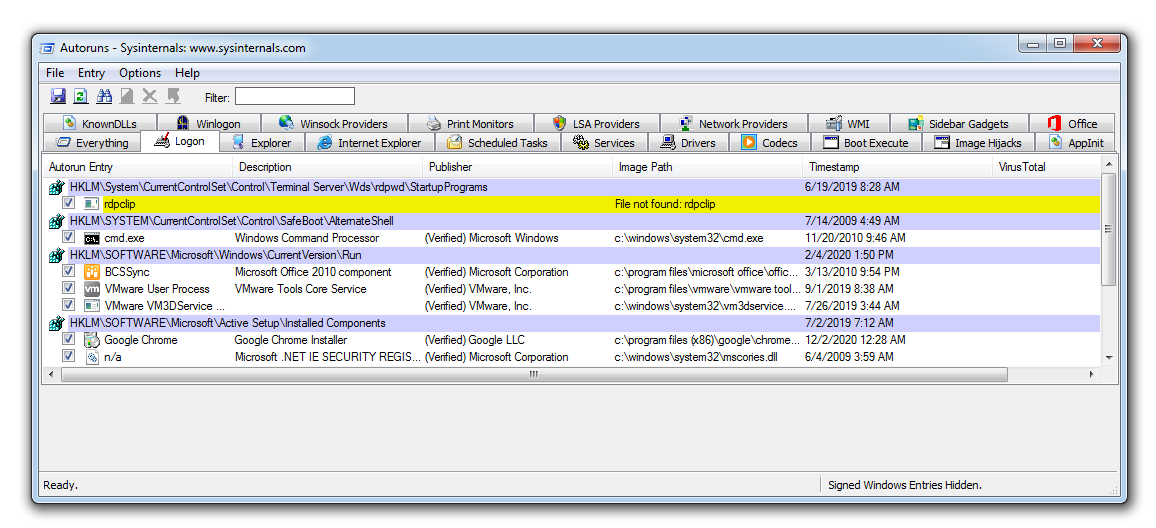

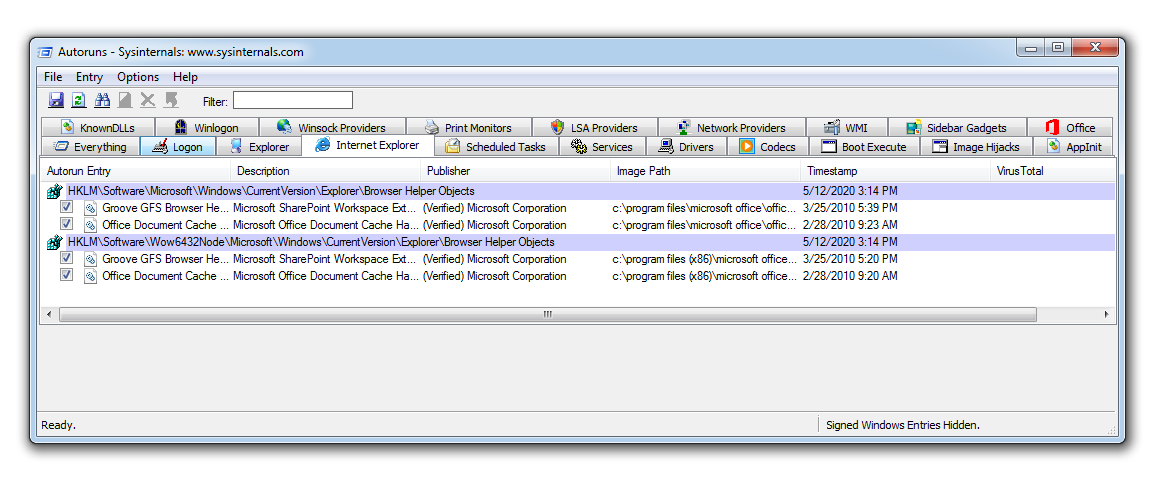

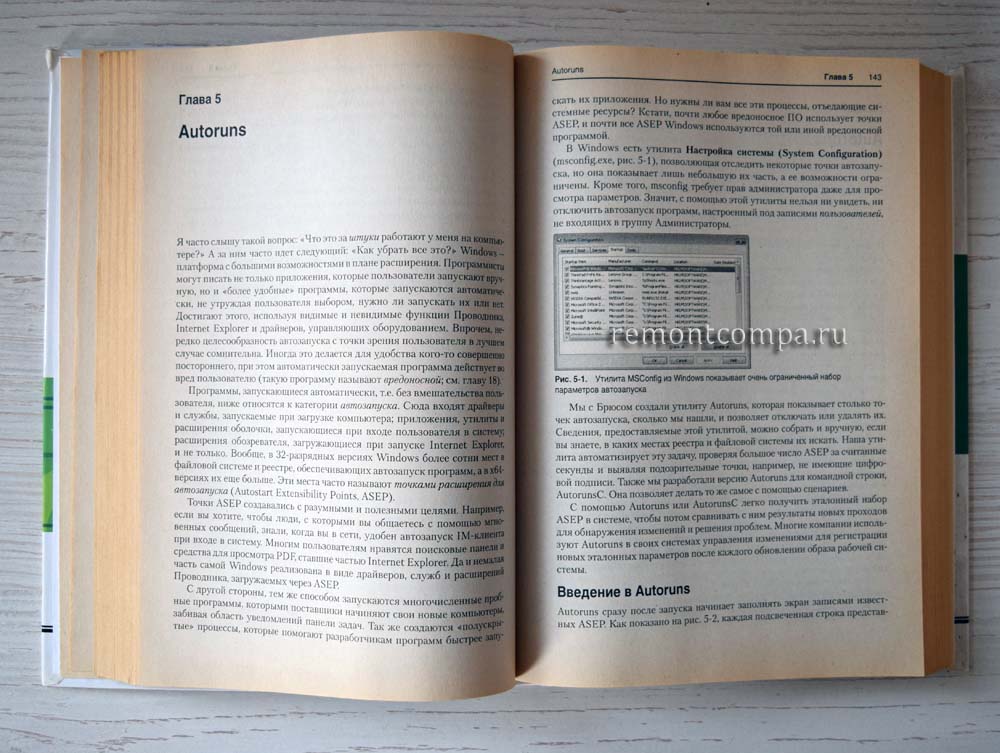

На изображении ниже мы видим, что AutoRuns имеет ряд вкладок, в каждой из которых содержатся данные о механизме автозапуска.

Во вкладке Logon (вход в систему) представлена информация о стандартных местах загрузки для всех пользователей устройства. В частности, здесь указаны места запуска программ, а также соответствующие ключи запуска. Ключ запуска является частью реестра устройства: вредоносное ПО часто создает такой ключ, чтобы при загрузке устройства вредоносная программа запускалась автоматически.

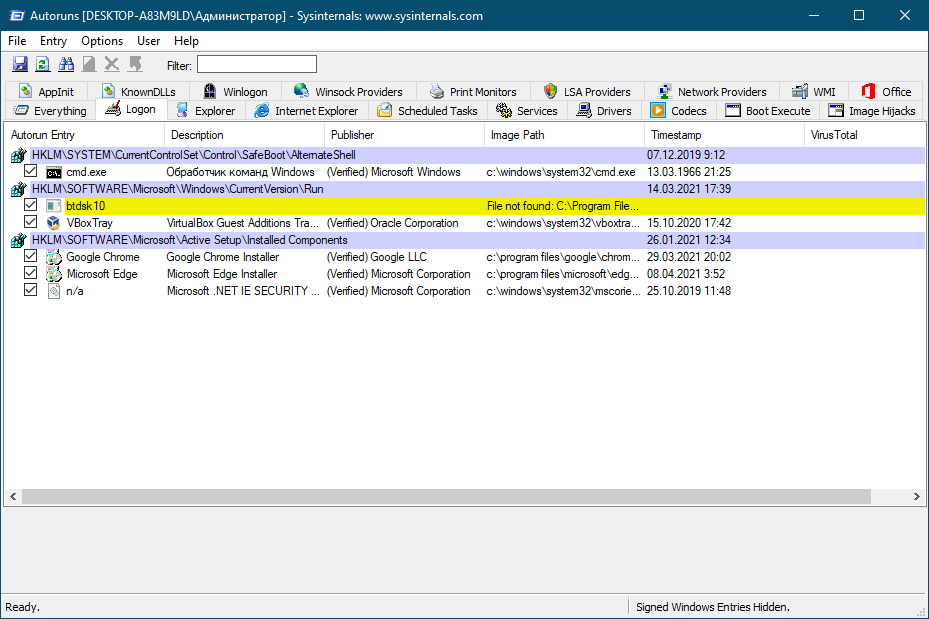

Во вкладке Explorer (проводник) отображается информация о следующих элементах:

-

Shell extensions (расширения оболочки) — это отдельные плагины для Проводника Windows (например, для предварительного просмотра файлов PDF).

-

Browser Helper Objects (объекты помощника браузера) — модули DLL, выполняющие роль плагинов для Internet Explorer.

-

Explorer Toolbars (панели инструментов проводника) — это сторонние плагины для Internet Explorer; через панель инструментов осуществляется доступ к сторонней платформе.

-

Active Setup Executions (выполнение задач через Active Setup) — механизм для однократного выполнения команд для каждого пользователя во время входа в систему.

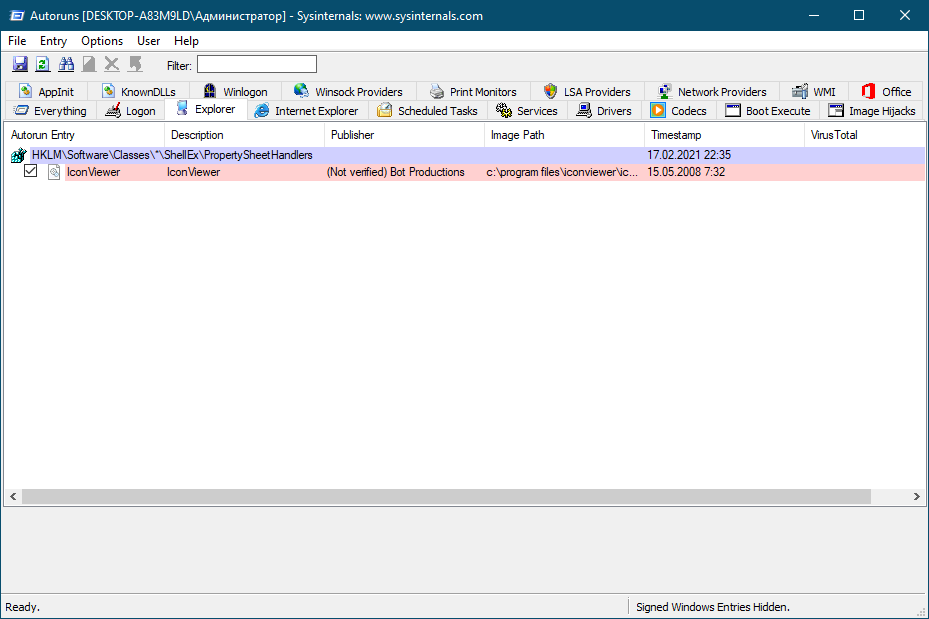

Во вкладке Internet Explorer отображаются вспомогательные объекты браузера, панели инструментов Internet Explorer и расширения.

Во вкладке Scheduled Tasks (запланированные задачи) показываются задачи, которые настроены на запуск при загрузке или входе в систему (это часто используется различными семействами вредоносных программ).

Во вкладке Services (службы) отображаются все службы Windows, автоматический запуск которых запланирован при загрузке устройства.

Драйверы позволяют оборудованию взаимодействовать с операционной системой устройства. Во вкладке Drivers в AutoRuns отображаются все зарегистрированные на устройстве драйверы, кроме отключенных.

Image Hijacks (подмена образов) представляет собой довольно коварный метод, заключающийся в том, что ключ для запуска определенного процесса в реестре Windows на самом деле запускает другой, вредоносный, процесс.

В AppInit DLL показаны библиотеки DLL, зарегистрированные как DLL инициализации приложений.

Во вкладке Boot Execute (выполнение при загрузке) отображаются места запуска, связанные с подсистемой диспетчера сеансов (smss.exe).

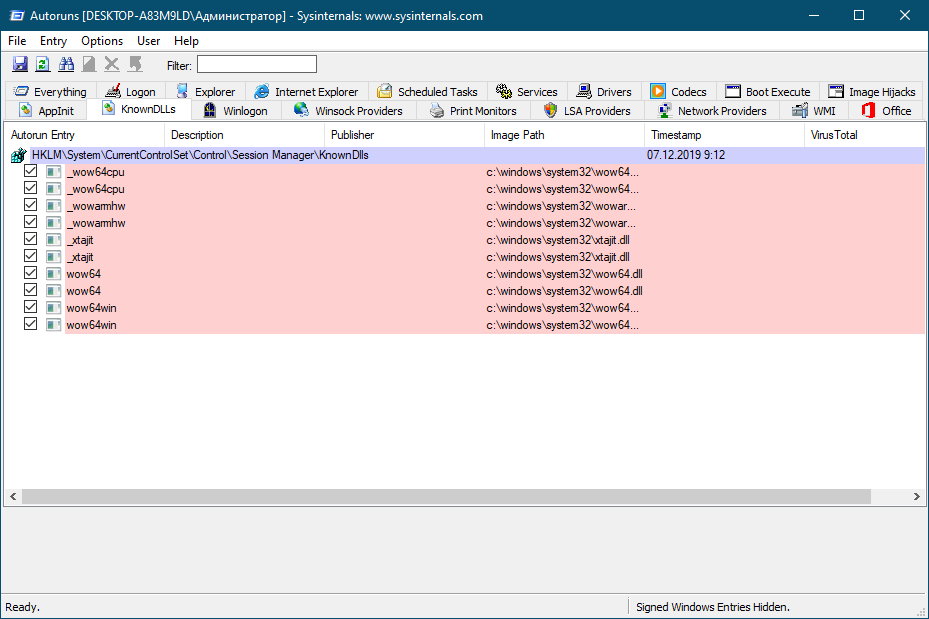

Известные библиотеки DLL (Known DLL) в Windows — kernel32.dll, ntdll.dll — позволяют программному обеспечению импортировать определенные функции. Некоторые вирусы устанавливают созданные разработчиком вируса вредоносные библиотеки DLL, причем в места, где вы вряд ли будете искать легитимные библиотеки DLL Windows, например во временных папках.

Winlogon используется, когда пользователь входит в систему Windows. В этой вкладке отображаются библиотеки DLL, регистрирующие уведомления о событиях Winlogon.

Во вкладке Winsock Providers (провайдеры Winsock) показываются зарегистрированные протоколы Winsock. Winsock, или Windows Sockets, позволяет программам подключаться к Интернету. Вредоносное ПО может установить себя как провайдера Winsock, чтобы его было сложно удалить. AutoRuns может отключить провайдера, но не удалить его.

Во вкладке Print Monitors показываются библиотеки DLL, загружающиеся в службу буферизации печати. Вредоносное ПО может установить сюда вредоносную DLL.

Провайдеры Windows Local Security (LSA Providers) поддерживают процессы, связанные с безопасностью и аутентификацией.

Как использовать AutoRuns для выявления подозрительного программного обеспечения

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

Это распространенный механизм персистентности, используемый вредоносными программами для «выживания» после перезагрузки. Также мы видим пустые ячейки в столбцах Description (описание) и Publisher (издатель). Само по себе отсутствие описания не означает, что файл является вредоносным, а вот отсутствие подписи и издателя являются поводом для расследования.

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program filesarp servicearpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание.

Нажав правой кнопкой мыши на интересующий файл, мы можем отправить его на сайт virustotal.com. Virustotal — это база данных вредоносных программ, в которой можно узнать о том, признан ли конкретный файл вредоносным разными поставщиками антивирусов.

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

-

Google — ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

-

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

-

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

-

Определите хеш файла и перейдите на сайт virustotal.com. Если вредоносное ПО было установлено от имени администратора, оно может храниться где угодно на диске. Убедитесь, что файл является вредоносным, на virustotal.

Как использовать AutoRuns для удаления вредоносных программ

Во-первых, убедитесь, что вирус запущен на вашем устройстве. Для этого можно открыть диспетчер задач, однако мы рекомендуем использовать Process Hacker — один из инструментов для анализа вредоносных программ. После загрузки нажмите правой кнопкой мыши на значок на рабочем столе и выберите «Запуск от имени администратора».

После запуска Process Hacker можно найти вредоносное ПО, запущенное на устройстве.

Нажав на название вредоносной программы правой кнопкой мыши, мы можем найти файл на диске, выбрав Open file location (открыть расположение файла).

После этого в проводнике Windows будет открыта папка с данным файлом.

Перетащив файл в такой инструмент, как PeStudio, мы можем получить хеш файла.

Bf48a5558c8d2b44a37e66390494d08e

Переход на virustotal и определение хеша покажет, что это RAT (троян удаленного доступа), известный под именем Nanocore.

Чтобы остановить выполнение вредоносной программы, нажмите правой кнопкой мыши на соответствующее имя процесса и выберите «Завершить».

После этого AutoRuns позволяет удалить механизмы персистенции, используемые для запуска вредоносного ПО.

Теперь вирус можно удалить из проводника Windows.

Советы по использованию AutoRuns от Sysinternals

Мы не рекомендуем использовать AutoRuns в качестве единственной формы обнаружения и удаления вредоносного программного обеспечения. Если вы выявили и удалили вредоносную программу с помощью описанных методов, стоит принять во внимание следующее:

Имеются ли у вас резервные копии файлов и данных? Если ваше устройство взломали, высока вероятность того, что на нем могут находиться другие вредоносные программы. Наличие резервных копий гарантирует возможность восстановления данных устройства, что дает уверенность в полном устранении последствий вторжения.

Какое антивирусное ПО у вас установлено? Если у вас установлен антивирус, но ваше устройство по-прежнему инфицировано, значит, ваши механизмы безопасности не сработали и, возможно, пришло время инвестировать в более надежную систему защиты данных.

Используйте функцию сравнения AutoRuns, чтобы упростить проверку на наличие нежелательного программного обеспечения, которое продолжает действовать на вашем устройстве. Для этого нужно запустить AutoRuns на неинфицированном устройстве, выбрать File (файл) и Save (сохранить).

Результаты будут сохранены в виде файла файл AutoRuns Data с расширением .arn’AutoRuns. В примере ниже я сохранил результаты как файл с именем clean.

Теперь вы можете сравнить эти результатами с результатами будущих проверок с помощью AutoRuns. Для этого выберите File (файл), а затем Compare (сравнить).

В примере ниже мы выбираем результаты, сохраненные в файле clean.

После этого AutoRuns будет показывать только новое ПО с механизмом персистенции. Это позволяет исключить легитимные программы, установленные на неинфицированном устройстве.

Чаще всего AutoRuns используется для выявления вредоносных программ, однако в этой статье мы продемонстрировали, как этот инструмент может обнаруживать разные способы, с помощью которых вредоносное ПО пытается продолжить работу на вашем устройстве.

Еще одной привлекательной характеристикой AutoRuns является цена! Есть множество бесплатных инструментов, которые могут помочь вам выполнить не только проверку на наличие вредоносных программ, но и ряд задач системного администрирования, поэтому обязательно прочитайте эту статью, где рассказывается о 21 бесплатном инструменте, которые должен знать каждый системный администратор.

Если угроза того, что вредоносное ПО остается незамеченным в вашей организации, является для вас актуальной, посмотрите, как мы останавливаем кибератаки, а также демонстрацию наших методов реагирования на угрозы.

Ни для кого не является особым секретом, что большинство процессов в Windows, которая обладает большими возможностями в плане расширения функционала, работают независимо от пользователя. Это системные процессы и различные вспомогательные некритичные службы, например, Windows Audio, благодаря которой на компьютере может воспроизводиться звук. Существует также множество сторонних программ и расширений, которые могут запускаться автоматически вместе с операционной системой и которые с этой точки зрения могут быть как полезными, так и не очень.

По умолчанию все элементы автозагрузки выводятся на вкладке Everything, то есть все, однако в программе реализована возможность их сортировки по типу. Для этого в Autoruns и существуют вкладки. Вкратце рассмотрим их назначение.

• Logon. Содержит элементы автозагрузки текущего пользователя.

• Codecs. Запускаемые при старте Windows кодеки.

• Boot Execute. Вкладка содержит приложения, которые запускаются при загрузке Windows и выполняют какое-то задание, например, сканирование антивирусом на раннем этапе загрузки или проверка системного раздела утилитой chkdsk.

• AppInit. Вкладка показывает элементы, которые загружают указанные в разделе реестра Appinit_Dlls библиотеки в процессы, использующие системный файл user32.dll. В современных ОС Windows неактуальна.

• Winlogon. Вкладка отображает библиотеки событий при загрузке Windows.

• Winsock Providers. Автозагружаемые элементы, необходимые для подключения к интернету. По умолчанию скрыты.

• Print Monitors. Элементы автозапуска, необходимые для работы принтера. Системные мониторы печати по умолчанию скрыты.

• LSA Providers. Элементы, связанные с безопасностью сети. Представлены DLL, используемыми процессом Lsass.exe или Winlogon.exe. Скрыты по умолчанию.

• Network Providers. Автозагружаемые элементы, работающие с настройками сети. Скрыты.

• WMI. Элементы из базы данных WMI — инструментария управления Windows.

• Office. Эта последняя вкладка содержит ASEP модулей офисного пакета Microsoft Office, если оный установлен на компьютере.

Теперь, когда вы приблизительно знаете назначение ASEP разных категорий, можно переходить к практике, но ещё нужно сказать пару слов о том, что можно и что нельзя трогать в Autoruns. Показ всех системных ASEP в программе отключён в меню Options → Hide Windows Entries, и мы бы не рекомендовали его включать без крайней нужды. Среди системных точек автозапуска имеется немало важных элементов, отключение или удаление которых способно привести к некорректной работе операционный системы или даже невозможности её загрузки. Для начала разумно было бы отключить и показ элементов Microsoft.

При работе с Autoruns лучше всего придерживаться следующего правила: отключать можно только те элементы автозагрузки, назначение которых вам хорошо известно. Не рекомендуется без предварительного анализа удалять или отключать элементы, помеченные жёлтым или розовым цветом. Отсутствие описания и имени поставщика само по себе ещё ни о чём не говорит, равно как и их наличие, ибо любой разработчик стороннего ПО может прописать в эти поля любые текстовые данные, подлинным элемент можно считать лишь тогда, когда рядом с названием поставщика будет указано (Verified).

Сама по себе процедура управления автозагрузкой в Autoruns очень проста. Чтобы отключить ASEP, нужно снять расположенный напротив неё флажок, если же вы хотите удалить точку автозагрузки, нужно ее выделить и нажать Ctrl + D либо выбрать в контекстном меню соответствующую опцию.

Из дополнительных функций Autoruns хотелось бы обратить внимание на опцию Check VirusTotal в контекстном меню, позволяющую с помощью сервиса проверять ASEP на предмет заражения. «Точечная» проверка требует подтверждения со стороны пользователя, также вы можете включить проверку по умолчанию в меню Options → Scan Options, выставив настройки как показано на скриншоте и нажав «Rescan».

Содержание

- Как использовать AutoRuns для обнаружения и удаления вредоносных программ в Windows

- Что такое AutoRuns?

- AutoRuns: основы

- Как использовать AutoRuns для выявления подозрительного программного обеспечения

- Как использовать AutoRuns для удаления вредоносных программ

- Советы по использованию AutoRuns от Sysinternals

- Как убрать/добавить приложения в автозагрузку в Windows (7 способов)

- Просмотр и отключение программ в автозагрузке в параметрах Windows 10

- Автозагрузка программ в диспетчере задач

- Папка автозагрузки программ в Windows 10

- Видеоинструкция

- Автозагрузка программ через shell startup

- Программы автозагрузки в реестре

- Настройка программ автозапуска в планировщике заданий windows 10

- Как добавить программу в автозагрузки через сторонние приложения

- Добавить программу в автозагрузку через Ccleaner

- Не работает программа в автозапуске

- Используйте автозапуск программ Windows 7 с умом!

- Автозапуск программ Windows 7

- Windows 11

- Не отображается текст в ячейке Excel

- Как отобразить строки в Excel

- Как закрыть Эксель, если не закрывается

- Как сделать, чтобы Эксель не округлял числа

- Автозагрузка в Windows 7: как, где, зачем и почему

- Через окно Конфигурация системы

- Через папку Автозагрузки

- Через реестр

- Ccleaner

- Sysinternals Autoruns

- Дополнительно

- Через вкладку Службы

- Планировщик задач

Как использовать AutoRuns для обнаружения и удаления вредоносных программ в Windows

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО.

Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в организации необходимо следовать корпоративному плану реагирования на инциденты.

Что такое AutoRuns?

AutoRuns — это инструмент Microsoft, который выявляет ПО, настроенное на запуск при загрузке устройства или входе пользователя в свою учетную запись. При включении компьютера часто запускается надежное программное обеспечение. Ярким примером является Outlook, поскольку проверка электронной почты нередко являются первым действием после входа в аккаунт.

Если устройство было взломано, то приникшее на него вредоносное ПО должно «выдержать» перезагрузку. После выключения компьютера вредоносной программе требуется определенный механизм для продолжения работы на устройстве. Для этого могут использоваться встроенные функции Windows, позволяющие запускать программы при загрузке.

AutoRuns: основы

На изображении ниже мы видим, что AutoRuns имеет ряд вкладок, в каждой из которых содержатся данные о механизме автозапуска.

Во вкладке Logon (вход в систему) представлена информация о стандартных местах загрузки для всех пользователей устройства. В частности, здесь указаны места запуска программ, а также соответствующие ключи запуска. Ключ запуска является частью реестра устройства: вредоносное ПО часто создает такой ключ, чтобы при загрузке устройства вредоносная программа запускалась автоматически.

Во вкладке Explorer (проводник) отображается информация о следующих элементах:

Shell extensions (расширения оболочки) — это отдельные плагины для Проводника Windows (например, для предварительного просмотра файлов PDF).

Browser Helper Objects (объекты помощника браузера) — модули DLL, выполняющие роль плагинов для Internet Explorer.

Explorer Toolbars (панели инструментов проводника) — это сторонние плагины для Internet Explorer; через панель инструментов осуществляется доступ к сторонней платформе.

Active Setup Executions (выполнение задач через Active Setup) — механизм для однократного выполнения команд для каждого пользователя во время входа в систему.

Во вкладке Internet Explorer отображаются вспомогательные объекты браузера, панели инструментов Internet Explorer и расширения.

Во вкладке Scheduled Tasks (запланированные задачи) показываются задачи, которые настроены на запуск при загрузке или входе в систему (это часто используется различными семействами вредоносных программ).

Во вкладке Services (службы) отображаются все службы Windows, автоматический запуск которых запланирован при загрузке устройства.

Драйверы позволяют оборудованию взаимодействовать с операционной системой устройства. Во вкладке Drivers в AutoRuns отображаются все зарегистрированные на устройстве драйверы, кроме отключенных.

Image Hijacks (подмена образов) представляет собой довольно коварный метод, заключающийся в том, что ключ для запуска определенного процесса в реестре Windows на самом деле запускает другой, вредоносный, процесс.

В AppInit DLL показаны библиотеки DLL, зарегистрированные как DLL инициализации приложений.

Во вкладке Boot Execute (выполнение при загрузке) отображаются места запуска, связанные с подсистемой диспетчера сеансов (smss.exe).

Известные библиотеки DLL (Known DLL) в Windows — kernel32.dll, ntdll.dll — позволяют программному обеспечению импортировать определенные функции. Некоторые вирусы устанавливают созданные разработчиком вируса вредоносные библиотеки DLL, причем в места, где вы вряд ли будете искать легитимные библиотеки DLL Windows, например во временных папках.

Winlogon используется, когда пользователь входит в систему Windows. В этой вкладке отображаются библиотеки DLL, регистрирующие уведомления о событиях Winlogon.

Во вкладке Winsock Providers (провайдеры Winsock) показываются зарегистрированные протоколы Winsock. Winsock, или Windows Sockets, позволяет программам подключаться к Интернету. Вредоносное ПО может установить себя как провайдера Winsock, чтобы его было сложно удалить. AutoRuns может отключить провайдера, но не удалить его.

Во вкладке Print Monitors показываются библиотеки DLL, загружающиеся в службу буферизации печати. Вредоносное ПО может установить сюда вредоносную DLL.

Провайдеры Windows Local Security (LSA Providers) поддерживают процессы, связанные с безопасностью и аутентификацией.

Как использовать AutoRuns для выявления подозрительного программного обеспечения

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

Это распространенный механизм персистентности, используемый вредоносными программами для «выживания» после перезагрузки. Также мы видим пустые ячейки в столбцах Description (описание) и Publisher (издатель). Само по себе отсутствие описания не означает, что файл является вредоносным, а вот отсутствие подписи и издателя являются поводом для расследования.

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program filesarp servicearpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание.

Нажав правой кнопкой мыши на интересующий файл, мы можем отправить его на сайт virustotal.com. Virustotal — это база данных вредоносных программ, в которой можно узнать о том, признан ли конкретный файл вредоносным разными поставщиками антивирусов.

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

Google — ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

Определите хеш файла и перейдите на сайт virustotal.com. Если вредоносное ПО было установлено от имени администратора, оно может храниться где угодно на диске. Убедитесь, что файл является вредоносным, на virustotal.

Как использовать AutoRuns для удаления вредоносных программ

Во-первых, убедитесь, что вирус запущен на вашем устройстве. Для этого можно открыть диспетчер задач, однако мы рекомендуем использовать Process Hacker — один из инструментов для анализа вредоносных программ. После загрузки нажмите правой кнопкой мыши на значок на рабочем столе и выберите «Запуск от имени администратора».

После запуска Process Hacker можно найти вредоносное ПО, запущенное на устройстве.

Нажав на название вредоносной программы правой кнопкой мыши, мы можем найти файл на диске, выбрав Open file location (открыть расположение файла).

После этого в проводнике Windows будет открыта папка с данным файлом.

Перетащив файл в такой инструмент, как PeStudio, мы можем получить хеш файла.

Bf48a5558c8d2b44a37e66390494d08e

Переход на virustotal и определение хеша покажет, что это RAT (троян удаленного доступа), известный под именем Nanocore.

Чтобы остановить выполнение вредоносной программы, нажмите правой кнопкой мыши на соответствующее имя процесса и выберите «Завершить».

После этого AutoRuns позволяет удалить механизмы персистенции, используемые для запуска вредоносного ПО.

Теперь вирус можно удалить из проводника Windows.

Советы по использованию AutoRuns от Sysinternals

Мы не рекомендуем использовать AutoRuns в качестве единственной формы обнаружения и удаления вредоносного программного обеспечения. Если вы выявили и удалили вредоносную программу с помощью описанных методов, стоит принять во внимание следующее:

Имеются ли у вас резервные копии файлов и данных? Если ваше устройство взломали, высока вероятность того, что на нем могут находиться другие вредоносные программы. Наличие резервных копий гарантирует возможность восстановления данных устройства, что дает уверенность в полном устранении последствий вторжения.

Какое антивирусное ПО у вас установлено? Если у вас установлен антивирус, но ваше устройство по-прежнему инфицировано, значит, ваши механизмы безопасности не сработали и, возможно, пришло время инвестировать в более надежную систему защиты данных.

Используйте функцию сравнения AutoRuns, чтобы упростить проверку на наличие нежелательного программного обеспечения, которое продолжает действовать на вашем устройстве. Для этого нужно запустить AutoRuns на неинфицированном устройстве, выбрать File (файл) и Save (сохранить).

Теперь вы можете сравнить эти результатами с результатами будущих проверок с помощью AutoRuns. Для этого выберите File (файл), а затем Compare (сравнить).

В примере ниже мы выбираем результаты, сохраненные в файле clean.

После этого AutoRuns будет показывать только новое ПО с механизмом персистенции. Это позволяет исключить легитимные программы, установленные на неинфицированном устройстве.

Чаще всего AutoRuns используется для выявления вредоносных программ, однако в этой статье мы продемонстрировали, как этот инструмент может обнаруживать разные способы, с помощью которых вредоносное ПО пытается продолжить работу на вашем устройстве.

Еще одной привлекательной характеристикой AutoRuns является цена! Есть множество бесплатных инструментов, которые могут помочь вам выполнить не только проверку на наличие вредоносных программ, но и ряд задач системного администрирования, поэтому обязательно прочитайте эту статью, где рассказывается о 21 бесплатном инструменте, которые должен знать каждый системный администратор.

Если угроза того, что вредоносное ПО остается незамеченным в вашей организации, является для вас актуальной, посмотрите, как мы останавливаем кибератаки, а также демонстрацию наших методов реагирования на угрозы.

Источник

Как убрать/добавить приложения в автозагрузку в Windows (7 способов)

У каждого пользователя ПК есть программы, которые нужны на постоянной основе. Чтобы не тратить системные ресурсы на запуск неактуальных приложений в системе для этого есть специальный раздел, который позволяет автоматически запускать программы вместе со стартом ОС.

Давайте рассмотрим все популярные способы настройки автозагрузки программ Windows 10 и методы деактивации редко используемого ПО.

Просмотр и отключение программ в автозагрузке в параметрах Windows 10

В Windows 10 настройка автозагрузки программ находится в параметрах Windows по такому пути:

Здесь вы увидите перечень всех утилит и приложений, которые стартуют вместе с ОС при включении компьютера. А также можете ознакомиться с их влиянием на быстродействие системы.

Автозагрузка программ в диспетчере задач

Теперь найдём, где находится Автозагрузка программ в Windows 10. Нажмите:

Папка автозагрузки программ в Windows 10

В Windows 10 автозагрузка программ расположена в папке Startup. Достаточно добавить в папу ярлык программы, которая должна запускаться вместе с системой, и она будет автоматически запускаться при старте ПК.

Доступ к папке Автозагрузки находится по следующему пути:

Перебирать череду выложенных папок не очень удобно. Поэтому можно освоить ещё один способ, который описан ниже.

Видеоинструкция

Автозагрузка программ через shell startup

Программы автозагрузки в реестре

Сейчас рассмотрим, как работает автозагрузка в реестре Windows 10. Для этого:

При очередном старте ПК активируется и запуск программы из автозапуска.

Настройка программ автозапуска в планировщике заданий windows 10

Автозапуск программ в Windows 10 настраивается с помощью утилиты «Планировщика заданий».

Подтвердите «Готово». Теперь целевое ПО будет стартовать вместе с запуском ПК.

Как добавить программу в автозагрузки через сторонние приложения

Давайте рассмотрим, где лежит папка автозагрузки с помощью бесплатных утилит.

Сторонние программы — хороший способ управлять автозагрузкой для юзеров-новичков. В утилитах простой интерфейс, минимум кнопок. Пользоваться ими гораздо проще, чем стандартными приложениями Windows и, тем более, реестром.

Добавить программу в автозагрузку через Ccleaner

С помощью CCleaner можно в 2 клика найти, где находится папка автозагрузка в Windows 10. Соответственно, подключить/отключить автозапуск ПО.

Загрузите официальную версию CCleaner. При первом запуске следуйте командам мастера-установщика. Далее выполняйте шаги:

Теперь редактируйте опции автозапуска под себя. Планируйте задачи, используйте опцию добавления ПО и возможность убрать программу из автозагрузки. Подключайте и удаляйте вспомогательные программы.

Не работает программа в автозапуске

Теперь вы знаете, что такое автозагрузка в Windows 10, как получить к ней доступ и управлять. Рассмотрим причины, по которым автозапуск при загрузке Windows 10 не срабатывает.

Отключая в автозапуске ненужные программы, будьте внимательны и не останавливайте работу утилит, которые отслеживают питание, качество звука, температуру и подобные важные параметры ПК, так как собранные данные помогают компьютеру функционировать в оптимальном режиме.

Из этого обзора вы узнали, где должно находиться меню включения/отключения старта программ на ПК, как открыть автозагрузку в Windows 10, как убрать из автозапуска программы, и какие способы доступа к управлению этими несложными процессами существуют.

Если столкнётесь с трудностями, обращайтесь с вопросами. Напишите о проблеме в комментариях, добавьте сай в закладки и возвращайтесь, чтобы прочитать ответ.

Источник

Используйте автозапуск программ Windows 7 с умом!

Автозапуск программ Windows 7

Windows 11

Не отображается текст в ячейке Excel

Как отобразить строки в Excel

Как закрыть Эксель, если не закрывается

Как сделать, чтобы Эксель не округлял числа

В процессе использования системы Windows, она начинает намного дольше загружаться, чем раньше. Есть несколько причин, по которым, система начинает со временем дольше загружаться – ошибки Windows, износ оборудования, мало свободного пространства и другие. Но основная причина – кроме системы загружаются и сторонние программы, которые значительно загружают вход в систему. В данной статье мы рассмотрим автозапуск программ в Windows 7, и других версиях, зачем он нужен, где найти и как убрать автозапуск программ windows 7, 8, 10 и программы, которые позволят получить больше, чем системные утилиты.

Автозагрузка в Windows 7: как, где, зачем и почему

Большую проблему для пользователей создают программы, которые запускаются с системой и приходится довольно долгое время ожидать полной загрузки системы, чтобы уже можно было начинать ею комфортно пользоваться. За автоматический запуск программ отвечает определенная настройка – автозагрузка или автозапуск. Среди них могут быть как полезные, бесполезные, так и опасные приложения, поэтому необходимо точно знать, что отключать, а что необходимо оставить. Мы научим вас как включить и выключить автозапуск программ в Windows 7, а также как добавить в автозапуск нужные программы при включении компьютера в Windows 7.

Через окно Конфигурация системы

Настройки «Конфигурация системы» позволяет получить значительное количество информации не только о загрузке (вкладка Загрузка и Общие ), но позволит понять, что еще загружается вместе с системой.

В данном окне можем увидеть название программы, производителя, а также его расположение. Отключение из автозапуска выполняется снятием соответствующей галочки напротив названия программы.

Через папку Автозагрузки

Самый удобный вариант, если необходимо добавить в автозапуск какую-либо программу при включении компьютера в Windows 7, это напрямую добавление в папку Автозагрузка. Чтобы открыть данную папку пройдите по следующему расположению:

C:Users%ИМЯ ПОЛЬЗОВАТЕЛЯ%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

Также, есть другой способ. Нажмите сочетание клавиш «Win+R» и введите команду shell:startup.

При переносе исполнительных файлов, само приложение работать не будет при запуске. Это стандартная ошибка новичков.

Необходимо переносить Ярлык приложения, которое будет ссылаться к рабочему исполнительному файлу программы и корректно работать и запускаться при старте.

Также! После добавления нужной программы, оно появится в списке автозапуска Конфигурации системы.

Через реестр

Еще один удобный способ, который позволит войти и изменить автозапуск программ в Windows 7 – через редактор реестра.

Реестр – это своеобразная база данных всех настроек и параметров, откуда приложения и сама система понимает, что конкретное ПО связано с конкретным файлом или действием. Для автозапуска, есть своя, так называемая ветка, где и можно управлять загрузкой.

Чтобы найти интересующую нас ветку, пройдите по следующему пути:

Стоит обратить внимание, что это не единственная ветка, но основания для данной системы.

В данной ветке, есть несколько параметров, которые ссылаются на приложения или страницы в сети (это это вирус или реклама). В значении каждого параметра указано, куда ссылается то или иное приложение или вирус. Например, браузеры ссылаются на свою утилиту проверки обновлений, а вирусы могут ссылаться куда угодно.

Мы рассмотрели с вами системные методы для автозапуска программ Windows 7, как отключить их и где. Но также есть и сторонние приложения, которые помогут вам в этом.

Ccleaner

Известнейшее ПО для оптимизации и очистки от мусора. Оно обладает огромным функционалом не только очистки, но и оптимизации системы и приложений.

Функционал Ccleaner действительно хорош, не зря это одно из самых популярных приложений для оптимизации Windows.

Sysinternals Autoruns

Autoruns – утилита от компании Sysinternals, приобретённой Microsoft. Обладает отличнейшим функционалом, но весьма скудным интерфейсом. Для работы с данной утилитой, необходимы знания на уровне уверенного пользователя ПК со знанием стандартных веток реестра. Начинающий пользователь ПК при работе с Autoruns может ненароком наломать дров, что придётся восстанавливать работу в безопасном режиме.

Утилита позволяет узнать об абсолютно всём, что будет загружено вместе с системой – утилиты, драйвера, модули и многое другое. Вот почему Autoruns очень ценится в среде профессионалов.

Интересен фильтр Hide VirusTotal Clean Entries – который скрывает значения, которые по мнению сервиса VirusTotal чисты и не представляют угрозы. Опасные или зараженные модули будут подсвечиваться красным или розовым.

Дополнительно

В данной статье мы показали, где находится и как посмотреть автозапуск программ в Windows 7, но это еще не всё. Есть еще методы полного отключения приложений и его компонентов. Отключение автозапуска не всегда решает проблему, связанную с конкретным приложением. Поэтому вы можете дополнительно воспользоваться следующими небольшими подсказками.

Через вкладку Службы

Для начала, необходимо зайти в управление автозапуском программ Windows 7, через команду msconfig. Только в этот раз нам потребуется вкладка Службы.

При анализе на вирусы и подозрительное ПО, стоит обращать внимание на неизвестные названия, особенно без изготовителя. Если такие встречаются, то необходимо первым делом уточнить у поисковиков, действительно ли это вирус. Вполне может оказаться полезное приложение, но без подписи разработчика.

В крайнем случае, можно отключить работу всех служб для проверки работы системы или отключать их поочерёдно, если цель выявить ошибочную службу.

Важно! Антивирусы так просто не отключить, они обладают модулем самозащиты, который не позволит отключить антивирус, даже обладая правами Администратора. Его необходимо отключать в настройках.

Планировщик задач

Чтобы открыть «Планировщик задач» нажмите Win+R и введите команду control schedtasks. Папка Библиотека планировщика задач, будет содержать основные триггеры для стороннего ПО. Вы можете проанализировать все действия, которые приводят к запуску программы и отключить её.

Все вышеуказанные функции доступны и с сторонних приложениях, таких как Ccleaner или Autoruns, о которых также было упоминание в этой статье.

Источник

В данной статье я расскажу вам о служебной программе (утилите) под названием Autoruns для полного управления автозагрузкой на вашем компьютере. Для чего это нужно? Во-первых, вы сможете при помощи её отключить ненужные программы и службы, которые вам не нужны сразу после загрузки компьютера (которые вы потом сможете запустить вручную при необходимости). Чем больше подобных программ грузится вместе с компьютером, тем дольше он может в целом загружаться и приходить в полную «боевую» готовность. Во-вторых, в случае возникновения каких-то проблем в Windows, утилита Autoruns может помочь вам отключить источник проблемы в виде автозагружаемой программы, службы или драйвера.

В каждой версии Windows есть и встроенная возможность управления автозапускаемыми программами, но в том то и дело, что там можно настроить только автозапуск программ, и то чаще всего данная системная утилита подхватывает не все программы. И, соответственно, вы не можете детально увидеть, весь спектр автозагружаемых программ из разных разделов системы и программ, а также драйверов, служб.

Программа Autoruns ранее выпускалась компанией Sysinternals и в 2006 всю компанию купила Microsoft. Теперь все программы принадлежат Microsoft.

Загрузка и запуск программы Autoruns

Последнюю версию программы можно с официального сайта Microsoft по прямой ссылке:

Скачать программу Autoruns

Если вдруг ссылка не работает, перейдите на страницу программы по ссылке ниже и справа под заголовком «Загрузка» кликните по ссылке «Загрузите программы Autoruns и Autorunsc (576 КБ)».

Открыть страницу программы Autoruns

Программа скачается в ZIP архиве. Она будет работать без установки на компьютер, т. е. запускаться прямо из папки.

Перед запуском программы распакуйте архив.

Статья об архиваторах и работе с архивами

Не работайте с программой прямо из архива! Это касается любых программ.

После распаковки архива, в папке с программой будет 4 файла для запуска. Запускайте файл с именем Autoruns и увидите окно программы.

Файлы с именем Autorunsc предназначены для использования программы в режиме командной строки. Приписка x64 в конце имени файла, указывает на то, что программа предназначена только для запуска на 64-разрядных системах Windows и при этом лучше всё равно запускать обычную версию Autoruns (для 32-битных систем).

Работа с программой Autoruns

Интерфейс программы

После запуска окно программы будет выглядеть так:

Программа официально поддерживает только английский язык, но и так разобраться с программой несложно.

Все автозапускаемые сервисы в программе разбиты по разделам (1). Открыв вкладку с нужным разделом, в центре окна появится список относящихся к нему сервисов.

Если открыта вкладка Everything (отображение сервисов сразу со всех разделов), то в списке будет видно разделение по разделам (2). Некоторые сервисы отмечены жёлтым цветом (3). Это значит, что файла для запуска этой программы / службы / сервиса в Windows не существует и осталась лишь запись в реестре. Такие записи можно удалить без последствий. Розовым (4) выделены те сервисы, которые программа считает подозрительными. Однако, не стоит ориентироваться целиком на логику программы, поскольку она часто считает подозрительными даже реально безопасные программы.

Всё, что отмечено галочками (как правило, это более 90% из списка) у вас загружается автоматически либо при старте системы, либо при выполнении иных событий.

Удобнее всего пользоваться основным разделом Everything, поскольку через него выводится сразу всё. Отдельно, как правило, может потребоваться заглянуть в разделы:

-

Scheduled Tasks. Программы, запуск которых запланирован через утилиту Windows «Планировщик задач».

-

Services. Здесь перечисляются автозапускаемые службы Windows.

-

Drivers. Тут будут отображаться загружаемые с Windows драйвера (программы для управления устройствами компьютера).

-

Winlogon. Программы, запускаемые при загрузке Windows.

-

Logon. Программы, запускаемые при входе пользователя в Windows.

Все остальные разделы проще смотреть через общую вкладку Everything.

Список вывода автозагрузки сделан в виде таблицы. Назначение колонок таблицы:

-

Autorun Entry. Здесь указан сам автозапускаемый файл, драйвер, сервис.

-

Description. В этой колонке выводится описание к каждому пункту автозагрузки, из которого часто можно увидеть, для чего служит тот или иной пункт.

-

Publisher. Издатель файла, т. е. разработчик. Если указано в скобках Verified, значит, издатель проверен, т. е. это оригинальный файл, а не какой-то подменённый (например, вирусом).

-

Image Path. Путь к файлу в проводнике Windows.

-

Timestamp. Время модификации файла. Иногда здесь может отображаться некорректное время, например, в будущем.

-

VirusTotal. Результат проверки файлов автозапуска на возможность заражения через сайт virustotal.com.

Настройка автозагрузки

Чтобы отключить нужные сервисы из автозагрузки просто снимите рядом с ними галочки. Изменения применяются сразу и при следующей загрузке Windows те сервисы, с которых вы ранее сняли галочки уже не будут загружаться.

Работать с автозагрузкой нужно очень внимательно! При отключении многих сервисов ваша система может в итоге не загрузиться!

Настоятельно рекомендую, перед тем как вы начнёте посредством отключения каких-то пунктов из автозагрузки искать источник проблемы, выключить в настройках отображение всех системных сервисов Windows, а именно от компании Microsoft. Для этого откройте меню Options и выберите Hide Microsoft Entries. Пункт Hide Windows Entries выключится автоматически.

Пункт Hide Empty Location оставляйте всегда включённым, поскольку он позволяет скрыть пустые записи.

При отключении сервисов из автозагрузки, соответствующие им записи в реестре Windows всё равно останутся. Чтобы полностью удалить сервис из автозагрузки, кликните по нему правой кнопкой мыши и выберите Delete.

Удалять следует только те пункты автозагрузки, которые остались после удаления самих программ! Удалив что-то из автозагрузки, восстановить это затем уже не получится! Поэтому прежде чем что-то основательно удалять, для начала проверьте работу компьютера просто отключив нужный сервис, не удаляя его.

Чтобы посмотреть, к какому файлу и (или) записи в реестре Windows относится тот или иной пункт автозагрузки, кликните по нему правой кнопкой мыши и выберите один из вариантов: Jump to Entry или Jump to Image.

Выбрав первый вариант, откроется реестр Windows сразу на той записи, которая соответствует выбранному пункту автозапуска.

Выбрав второй вариант, откроется папка проводника Windows с тем файлом, который соответствует выбранному пункту автозапуска.

Это полезно тогда, когда вам нужно знать, что конкретно за файл находится в автозапуске и где он расположен наглядно в проводнике Windows.

Таким образом, вы можете отключать либо ненужные программы, сервисы, драйверы из автозапуска системы, либо методом последовательного отключения (например, по 5-10 шт.) и проверки, находить источник проблемы в работе Windows.

Заключение

Программа Autoruns может быть весьма полезна в тех случаях, когда вам требуется устранить какую-то проблему в системе, например, окончательно избавиться от какого-то рекламного баннера или вируса, в том случае когда антивирус удаляет не всё и вирус по-прежнему активен.

Мне программа Autoruns помогла однажды исправить проблему в работе Windows 10, связанную с драйвером. Тогда у меня компьютер не перезагружался, не выключался и не мог уйти ни в один из режимов сна. Путём последовательного отключения пунктов автозагрузки через программу Autoruns, удалось выявить сбойный драйвер в системе!

Также, конечно, через эту программу можно просто отключать ненужные вам программы из автозапуска, чтобы разгрузить Windows на этапе её загрузки.

Но всегда пользуйтесь программой с осторожностью!