Часто бывает, что клиент присылает сертификат для своего домена без промежуточного сертификата или с неправильным промежуточным сертификатом. Почему-то чаще всего это наблюдается с теми, кто покупает сертификаты у RapidSSL. Причем проблема эта незаметна, пока не доходит дело до работы с сайтом с какого-нибудь Android-девайса. По слухам, обычные десктопные броузеры (Opera, Firefox, Chrome) умеют сами находить при необходимости недостающие промежуточные сертификаты и молча и незаметно для пользователя подгружать их в случае, если таковые не были предоставлены сервером. А вот броузеры на android-устройствах, а также curl, проявляют бОльшую принципиальность и выдают назойливое предупреждение в стиле «сертификат получен из недоверенного центра сертификации» если сервер не предоставил полную цепочку сертификатов из корневого и всех промежуточных.

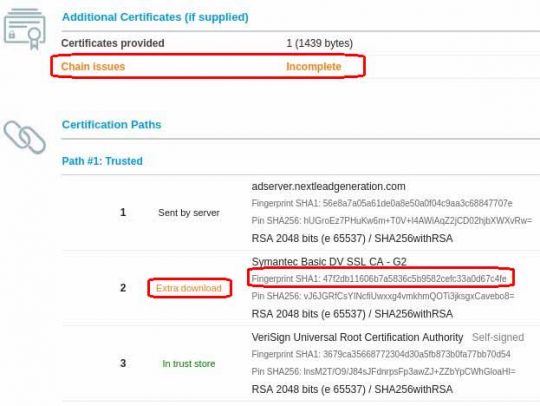

Чтобы проверить, имеет ли сервер полную цепочку сертификатов, имеется чудесный сервис https://www.ssllabs.com/ssltest/. Вводим там домен и смотрим:

Как найти промежуточный SSL-сертификат с помощью SSLLABS

«Extra download» означает, что наш веб-сервер не предоставил сертификат и SSLLabs-у пришлось искать дополнительные сертификаты самостоятельно. Что, надо отметить, у него отлично получается

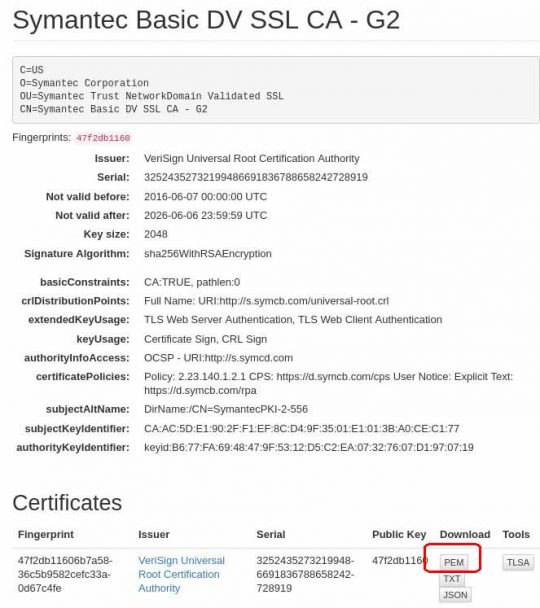

Найденный промежуточный сертификат Symantec Basic DV SSL CA — G2

Там дальше клацаем по кнопочке PEM и получаем искомый промежуточный SSL-сертификат, который нужно прописать в конфигах веб-сервера. Профит!

А в этой статье написано как сделать правильный c точки зрения SSLLabs конфиг haproxy.

Posted in Howto.

– 09.02.2017

Данные для установки SSL-сертификата отправляются после его выпуска и активации. Они высылаются на контактный e-mail сертификата. Некоторые данные (CSR-запрос и приватный ключ) генерируются только во время покупки SSL-сертификата и не высылаются в письме. Своевременно сохраните их на компьютер, так как REG.RU не сможет предоставить вам эти данные.

Как узнать, на какой контактный email отправлено сообщение

Если SSL-сертификат заказывался через партнёра REG.RU, контактный e-mail указан на сайте партнёра.

- 1.

-

2.

Кликните по строке нужного SSL-сертификата:

-

3.

На открывшейся странице перейдите на вкладку «Сведения о сертификате». E-mail, на который высылаются данные для установки SSL-сертификата, указан внизу страницы:

Готово! Вы узнали e-mail, на который были высланы данные SSL-сертификата.

Данные для установки в письме

Начало письма с данными для установки

В письме вы найдёте:

- SSL-сертификат (указан после слов «Ваш сертификат предоставлен ниже»);

- Корневой сертификат;

- Промежуточный сертификат (используется в цепочке с корневым сертификатом. Это значит, что при установке сначала вставляется промежуточный сертификат, а затем корневой с новой строки);

- Запрос на получение сертификата — на базе него центр сертификации сгенерировал и выпустил SSL-сертификат;

- Приватный ключ (для бесплатного сертификата) — после слов «Сохраните приватный ключ на локальном компьютере». Приватный ключ для платного сертификата нужно сохранить на этапе заказа.

Внимание

Приватный ключ (Private Key) сертификата не хранится на серверах REG.RU. Скопируйте приватный ключ из письма, вставьте в пустой текстовый файл и сохраните его в формате .txt или .key. Это файл понадобится для дальнейшей установки SSL-сертификата.

Если вы потеряли или скомпрометировали приватный ключ, текущий SSL-сертификат использовать не удастся. Чтобы решить проблему, переиздайте SSL-сертификат по инструкции: Переиздание SSL-сертификата.

Как сохранить приватный ключ в формате .key

-

1.

Откройте письмо с темой «Данные для установки ssl сертификата для домена».

-

2.

Из письма скопируйте последний текстовый блок начиная с «——BEGIN RSA PRIVATE KEY——» и заканчивая «——END RSA PRIVATE KEY——» включительно:

-

3.

Откройте блокнот и вставьте скопированный текст.

-

4.

Нажмите Файл — Сохранить:

-

5.

Выберите папку, в которую хотите сохранить файл. В поле «Имя файла» напишите «name.key» и нажмите Сохранить:

Готово, вы сохранили приватный ключ в формате .key.

Данные в Личном кабинете

Некоторые данные (Сертификат, Корневой + Промежуточный сертификат и CSR-запрос) дублируются в Личном кабинете. Они представлены в виде файлов, которые вы можете скачать, а затем загрузить при установке SSL-сертификата на сервер.

Внимание

В Личном кабинете не дублируется приватный ключ сертификата. Не удаляйте письмо с данными для установки сертификата или сохраните приватный ключ в формате .txt или .key.

Чтобы скачать данные:

-

1.

Авторизуйтесь в Личном кабинете.

-

2.

Кликните по строке нужного SSL-сертификата:

-

3.

Во вкладке «Управление» вы найдете файлы сертификата. Для установки вам понадобятся файлы «Сертификат» и «Корневой сертификат» (в этом файле содержатся корневой и промежуточный сертификаты). Сертификаты рекомендуется скачивать в формате .der.

Что дальше?

Чтобы установить SSL-сертификат на сайт, воспользуйтесь инструкциями из раздела Установка SSL-сертификата.

Что такое корневые сертификаты, списки отозванных и зачем они нужны?

Корневой сертификат (CA) — это файл, в котором указана информация об удостоверяющем центре. Для корректной работы личного сертификата необходимо установить корневые сертификаты (а именно «промежуточный», выданный Удостоверяющему центру, и «головной корневой» сертификаты, называемые «цепочкой доверия») Удостоверяющего центра, который выпустил данный сертификат.

Списки отозванных сертификатов (CRL)– список аннулированных сертификатов.

Корневые сертификаты и списки отозванных необходимы для проверки информации о действительности и подлинности электронной подписи пользователя.

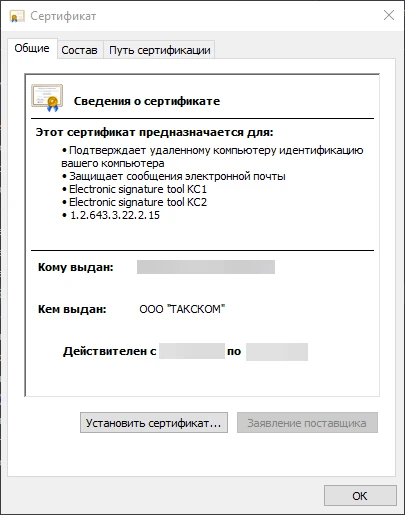

Где скачать корневые сертификаты?

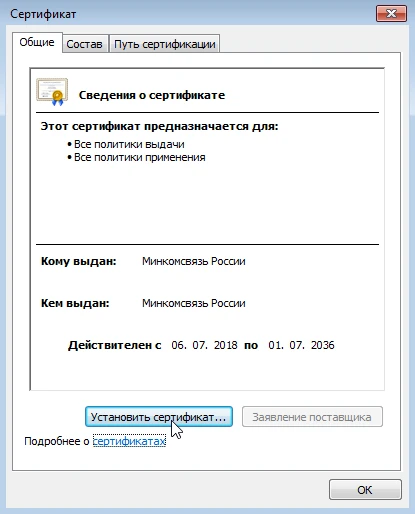

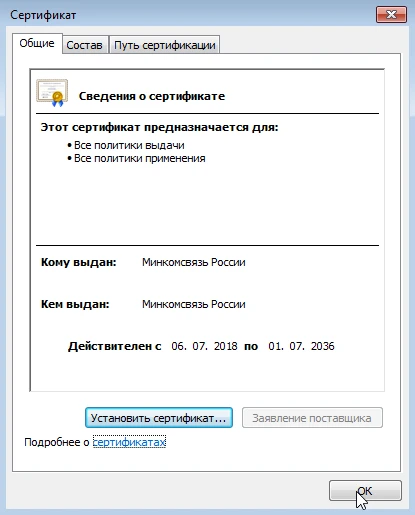

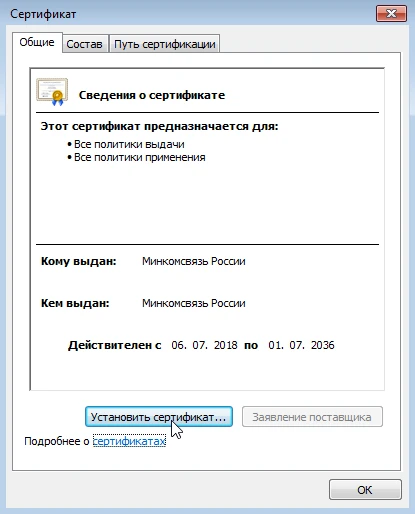

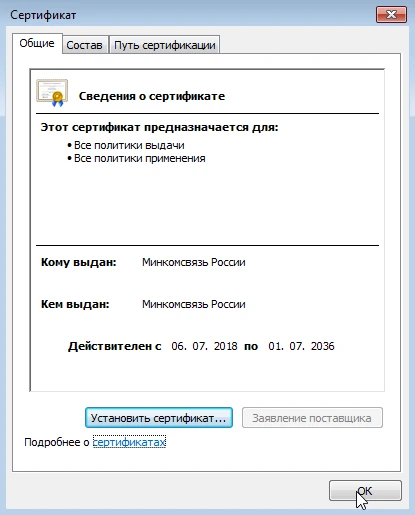

Корневые сертификаты зависят от Удостоверяющего центра, выдавшего сертификат. Посмотреть, кем выдан сертификат, можно в открытой части сертификата (файл с расширением .cer). Информация указана в поле «Кем выдан» на вкладке «Общие».

Если сертификат выдан УЦ:

- ООО «Такском» – сертификаты можно загрузить с нашего сайта: раздел «Техподдержка» — «Корневые сертификаты и списки отзыва» или с помощью «Мастера настройки».

- Федеральная налоговая служба – можно загрузить с сайта ФНС.

- Для других – необходимо обратиться в Удостоверяющий центр, выдавший сертификат.

Какие корневые сертификаты нужны для работы с сертификатами УЦ «Такском»?

Для работы с сертификатами УЦ ООО «Такском» необходимо установить следующие корневые и промежуточные сертификаты:

Для сертификатов, выпущенных по ГОСТу Р 34.10-2012 (кроме сертификатов «Биржа СПбМТСБ» и «Неквалифицированная ЭП»)

Необходимы:

- «Корневой сертификат Минкомсвязи России (ГОСТ 2012)» от 6.07.2018 («Минкомсвязь России»), необходимо установить в хранилище «Доверенные корневые центры сертификации»;

- «Корневой сертификат Минкомсвязи России (ГОСТ 2012)» от 02.07.2021 («Минкомсвязь России»), необходимо установить в хранилище «Доверенные корневые центры сертификации»;

- «Корневой сертификат Минцифры России (ГОСТ 2012)» от 08.01.2022 (Минцифры России) установить в хранилище «Доверенные корневые центры сертификации»;

- «Промежуточный сертификат ООО «Такском» 2018 (ГОСТ 34.10-2012)» от 16.08.2018 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации»;

- «Промежуточный сертификат ООО «Такском» 2020 (ГОСТ 34.10-2012)» от 17.12.2020 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации».

- «Промежуточный сертификат ООО «Такском» 2021 (ГОСТ 34.10.2012» от 09.06.2021 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации»;

- «Промежуточный сертификат ООО «Такском» 2021 (ГОСТ 34.10.2012» от 30.07.2021 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации»;

- «Промежуточный сертификат ООО «Такском» 2022 (ГОСТ 34.10.2012» от 28.02.2022 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации».

Для сертификатов, выпущенных по ГОСТу Р 34.10-2001 (кроме сертификатов «Биржа СПбМТСБ» и «Неквалифицированная ЭП»)

Необходимы:

- «корневой сертификат Головного удостоверяющего центра» от 20.07.2012 («Головной удостоверяющий центр»), необходимо установить в хранилище «Доверенные корневые центры сертификации»;

- «промежуточный сертификат ООО «Такском» (2018)» от 8.02.2018 («ООО «Такском»), необходимо установить в хранилище «Промежуточные центры сертификации».

Для сертификатов «Биржа СПбМТСБ» и «Неквалифицированная ЭП»

Выпущенных:

Чтобы проверить ГОСТ сертификата, необходимо:

- В браузере открыть «Панель управления» — «Свойства браузера» — «Содержание» — «Сертификаты»;

- Нажать на необходимый сертификат двойным кликом и выбрать вкладку «Состав»;

- Проверить строку «Алгоритм подписи».

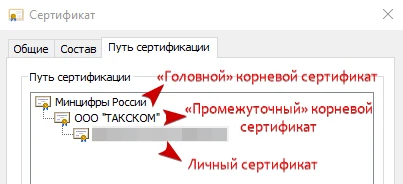

Как проверить, установлены ли корневые сертификаты?

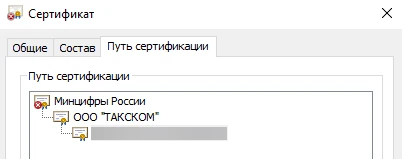

Необходимо открыть сертификат (файл с расширением .cer) и перейти на вкладку «Путь сертификации».

Пример корректно установленной цепочки доверия

Если «цепочка доверия» установлена некорректно, на каком-либо сертификате или на самой цепочке могут быть красные «крестики» (пример на скриншоте ниже).

Пример некорректно установленной цепочки доверия

Как установить корневые сертификаты и списки отозванных?

Для установки списка отозванных сертификатов воспользуйтесь инструкцией: инструкция по установке списка отозванных сертификатов.

Установить корневые сертификаты можно несколькими способами:

Способ 1 (автоматически)

Откройте «Мастер настройки рабочего места», нажмите «Настроить» и следуйте подсказкам системы. Инструкция по работе с «Мастером настройки».

Способ 2 (ручная установка)

Важно при установке сертификата обязательно выбирать только соответствующую папку:

- корневые сертификаты необходимо устанавливать в папку «Доверенные корневые центры сертификации»;

- промежуточные – в «Промежуточные центры сертификации».

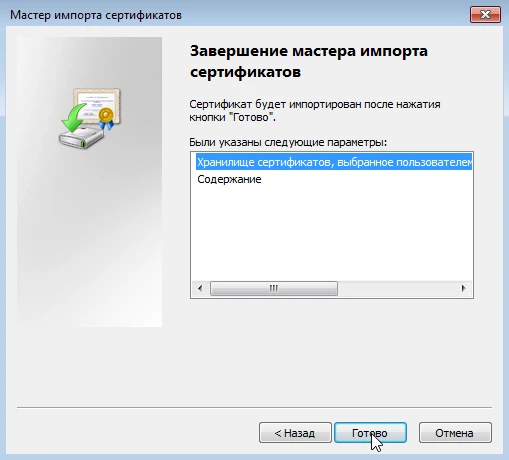

Установка корневых сертификатов ОС Windows

- Откройте файл корневого сертификата, дважды нажав на него левой кнопкой мыши;

- В открывшемся окне нажмите «Установить сертификат»;

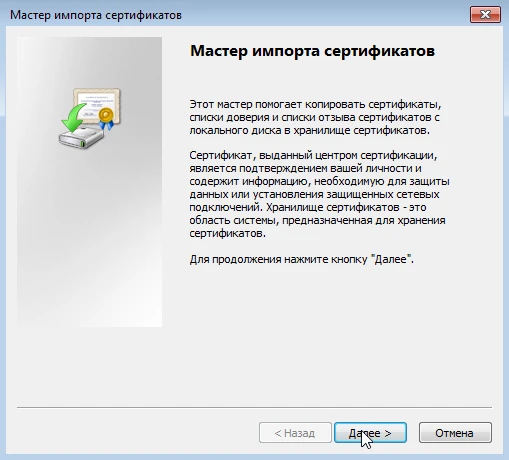

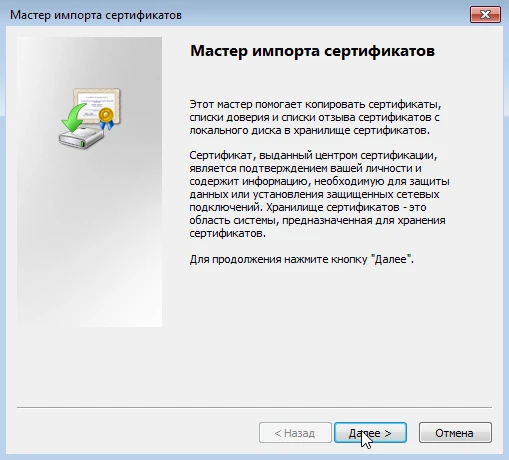

- Нажмите «Далее»;

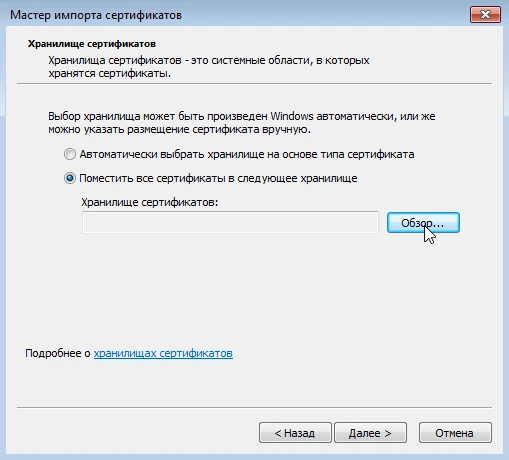

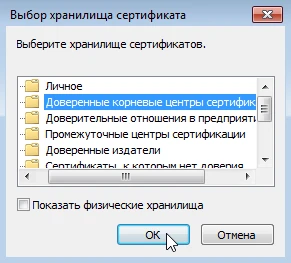

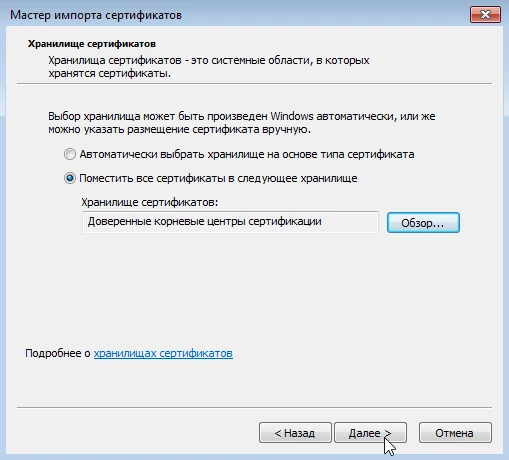

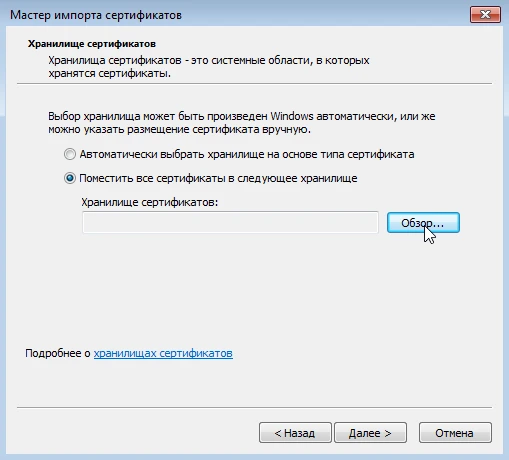

- Выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор»;

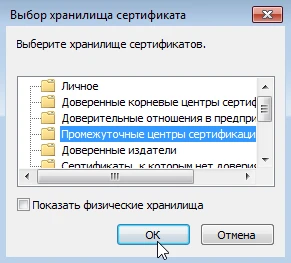

- В новом окне выберите хранилище «Доверенные корневые центры сертификации» и нажмите «ОК»;

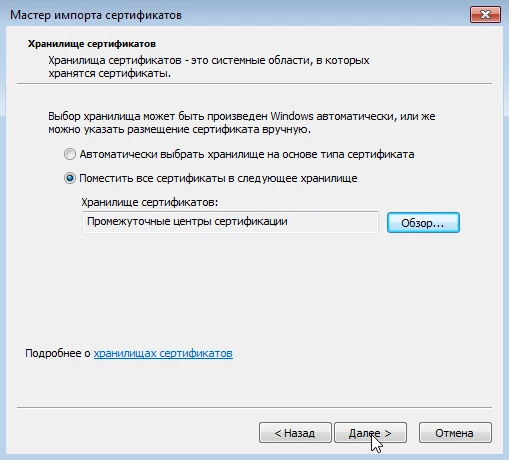

- В окне «Мастера импорта сертификатов» нажмите «Далее»;

- Нажмите «Готово»;

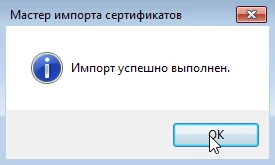

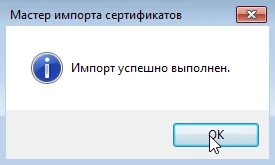

- Сертификат успешно установлен. Нажмите «ОК» в появившемся окне, чтобы закрыть «Мастер импорта сертификатов»;

- Закройте окно сертификата, нажав «ОК».

ОС Linux

Чтобы установить корневые сертификаты в хранилище на ОС Linux, рекомендуем использовать «КриптоПро CSP».

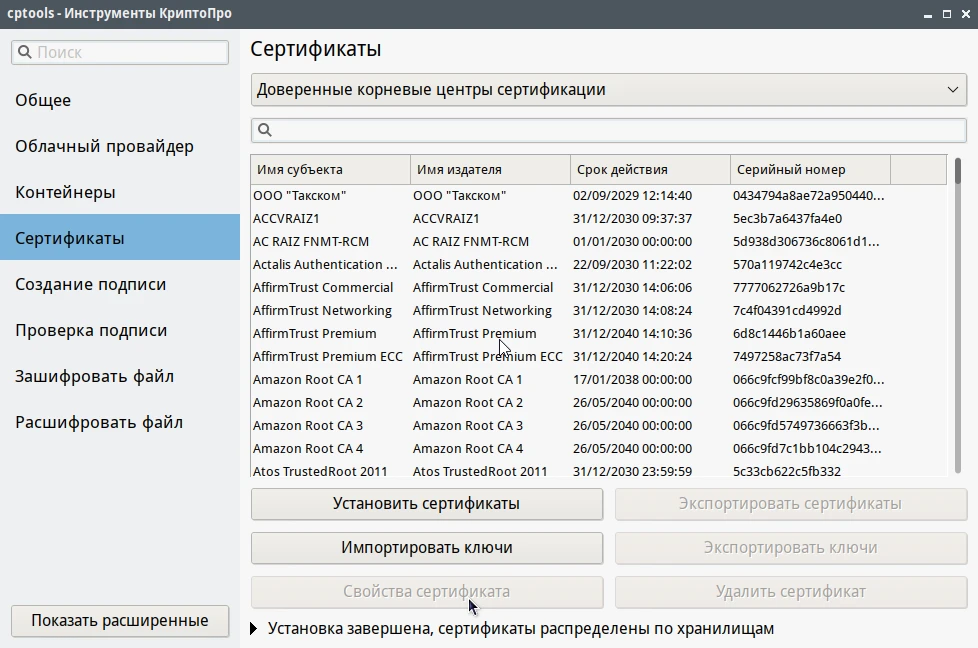

«КриптоПро» версии 5.0

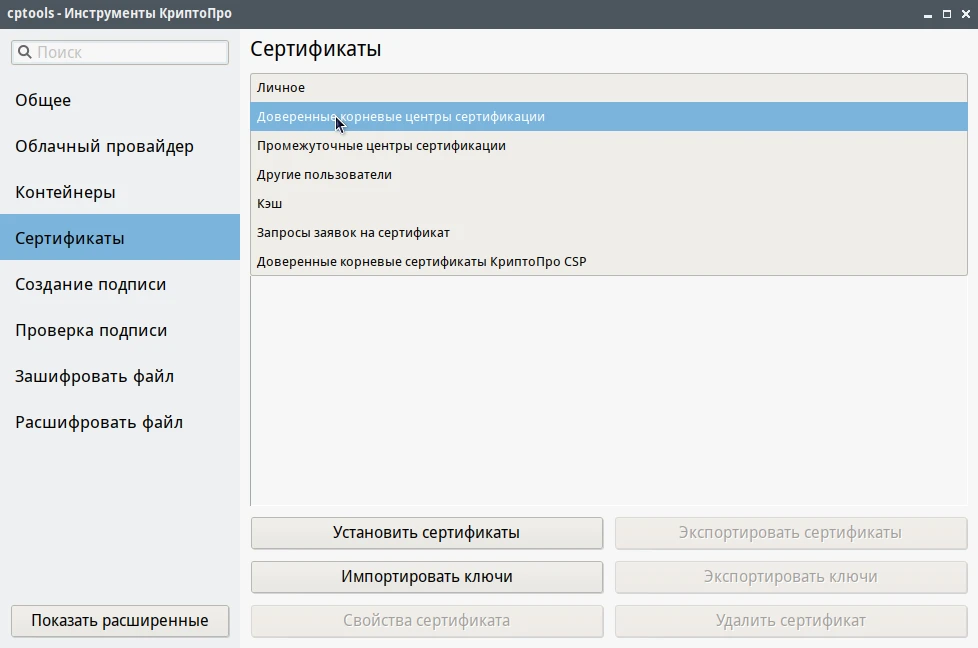

- Откройте утилиту «Инструменты КриптоПро (cptools)»;

- Перейдите на вкладку «Сертификаты», выберите хранилище «Доверенные корневые центры сертификации» и нажмите «Установить сертификаты».

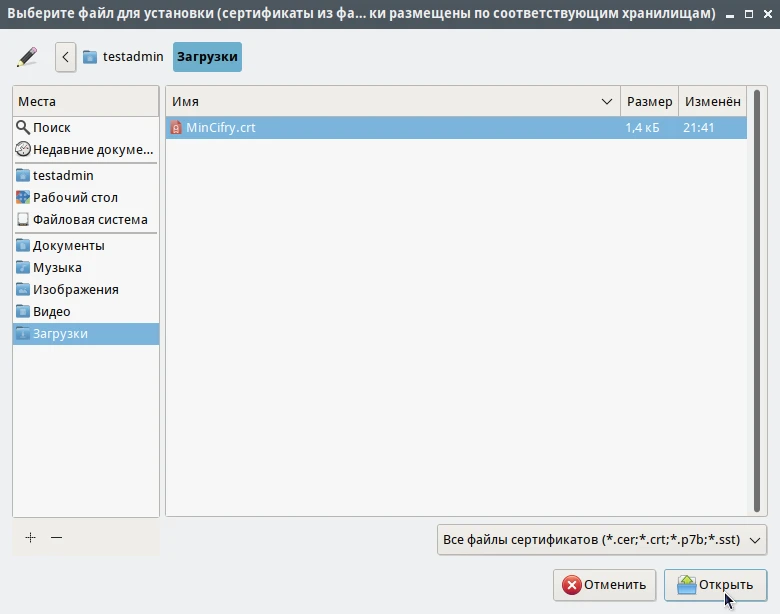

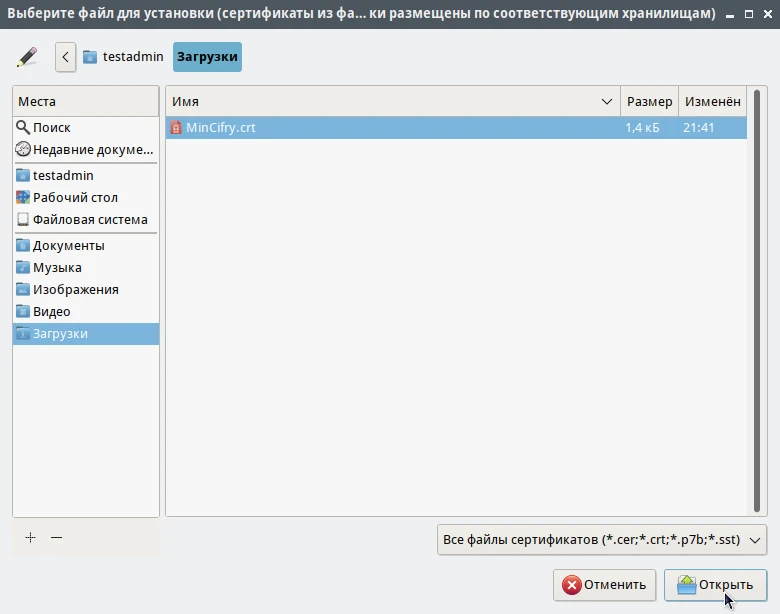

- Найдите загруженный корневой сертификат, выберите его и нажмите «Открыть»;

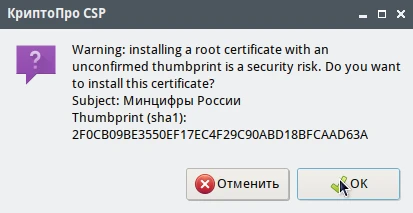

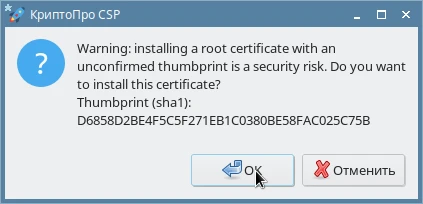

- Если появится предупреждение, нажмите «ОК»;

- Сертификат успешно установлен. Закройте окно утилиты.

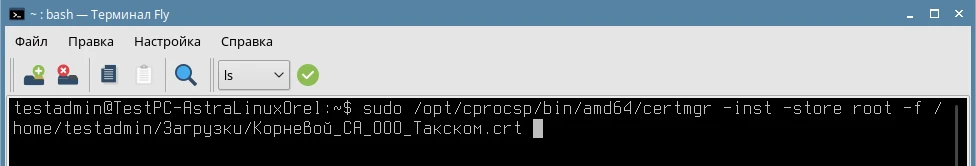

«КриптоПро» версии 4.0

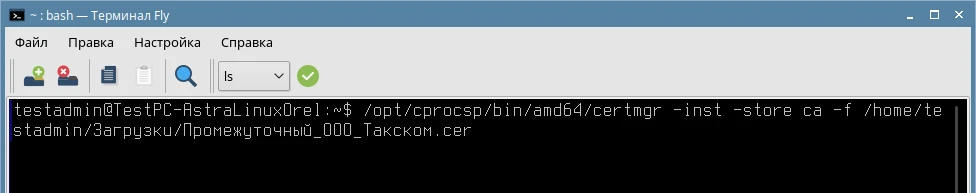

- Откройте утилиту «Терминал»;

- В терминале введите команду sudo /opt/cprocsp/bin/amd64/certmgr -inst -store root -f {путь к файлу};

- Если появится предупреждение, нажмите «ОК»;

- Сертификат успешно установлен. Закройте «Терминал».

В примере используется сертификат Корневой_СА_ООО_Такском.crt, который находится в папке «Загрузки» пользователя.

Установка промежуточных сертификатов ОС Windows

- Откройте файл промежуточного сертификата, дважды нажав на него левой кнопкой мыши;

- В открывшемся окне нажмите «Установить сертификат»;

- В открывшемся окне нажмите «Далее»;

- Выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор»;

- В новом окне выберите хранилище «Промежуточные центры сертификации» и нажмите «ОК»;

- В окне «Мастера импорта сертификатов» нажмите «Далее»;

- Нажмите «Готово»;

- Сертификат успешно установлен. Нажмите «ОК» в появившемся окне, чтобы закрыть «Мастер импорта сертификатов»;

- Закройте окно сертификата, нажав «ОК».

ОС Linux

Чтобы установить промежуточные сертификаты в хранилище на ОС Linux, рекомендуем использовать «КриптоПро CSP».

«КриптоПро» версии 5.0

- Откройте утилиту «Инструменты КриптоПро — cptools»;

- Перейдите на вкладку «Сертификаты», выберите хранилище «Промежуточные центры сертификации» и нажмите «Установить сертификаты»;

- Выберите нужный сертификат для установки и нажмите «Открыть»;

- Сертификат установлен. Закройте окно утилиты.

«КриптоПро» версии 4.0

- Откройте утилиту «Терминал»;

- В открывшемся терминале введите команду sudo /opt/cprocsp/bin/amd64/certmgr -inst -store ca -f {путь к файлу};

- Сертификат установлен. Закройте «Терминал».

В примере используется сертификат Промежуточный_ООО_Такском.crt, который находится в папке «Загрузки» пользователя.

Промежуточный сертификат SSL (intermediate certificate) – это одно из звеньев в цепочке доверия, которое позволяет связать Ваш личный SSL сертификат с корневым центром сертификации.

Промежуточный центр сертификации SSL

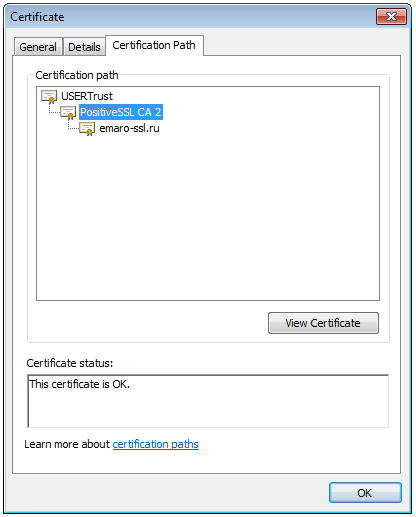

Существует два типа сертификационных центров: корневые и промежуточные. Часто SSL сертификаты выдаются промежуточными центрами сертификации. Таким, например, является бренд AlphaSSL для GlobalSign или RapidSSL для компании Geotrust. Для того, чтобы SSL сертификат был доверенным, а часто и для того, чтобы вообще установить защищенное соединение, он должен быть выдан центром сертификации, включенным в список доверенных в браузере или устройстве. Поэтому, прежде, чем установить соединение с сервером, браузер клиента проверяет содережащийся список с установленными корневыми сертификатами. Для примера возьмем PositiveSSL, установленный для личного кабинета на нашем сайте emaro-ssl.ru.

В данном случае нашим личным SSL сертификатом будет “emaro-ssl.ru” (владелец: emaro-ssl.ru; издатель: PositiveSSL CA 2), промежуточным – PositiveSSL CA 2 (владелец: PositiveSSL CA 2; издатель: USERTrust), а корневым – USERTrust, который принадлежит компании Comodo.

Зачем применять промежуточный сертификат?

Изначально браузер доверяет корневому сертификату USERTrust, так как он находится в списке доверительных. Поэтому для установления зависимости между emaro-ssl.ru и USERTrust (корневым центром сертификации), необходим посредник, так называемый Intermediate certificate.

Обнаружив, что emaro-ssl.ru подкреплен промежуточным сертификатом PositiveSSL CA 2, который в свою очередь привязан к корневому, браузер может установить защищенное https соединение. В некоторых случаях, особенно для если речь идет об EV SSL (с расширенной проверкой), цепочка доверия может содержать два или три промежуточных сертификата Intermediate. Это делается для обеспечения более надежного уровня защиты.

Цепочка правообладателей может быть определена по цифровым подписям SSL сертификата. Эта процедура может занимать продолжительное время или вообще оказаться невозможной при отсутствии доступа в интернет. Использование установленного промежуточного сертификата позволяет браузеру сразу связать используемый для обеспечения безопасности SSL сертификат с корневым и избежать дальнейших проверок. Таким образом, промежуточный сертификат служит для проверки https соединения, установленного посредством того или иного SSL-сертификата, и при необходимости может ее облегчить.

Intermediate certificate содержит подробную информацию о цепочке обладания правом на издательство SSL и включает в себя:

- имя доверенного сертификационного центра, обладателя корневого сертификата;

- домен и/или название организации, для которой был создан SSL-сертификат, применяемый для обеспечения безопасности соединения.

Установка

Метод установки зависит от программного обеспечения, поэтому в каждом отдельном случае рекомендуем воспользоваться нашими инструкциями по установке. Следует заметить, что в некоторых случаях (например, для Apache), необходимо пройти дополнительный шаг – создать ca bundle.

Корневые и промежуточные сертификаты уполномоченных Удостоверяющих Центров России

Время на прочтение

2 мин

Количество просмотров 22K

Как и многие другие страны, Россия для официального электронного документооборота использует x509 сертификаты, выпускаемые уполномоченными Российскими Удостоверяющими Центрами (УЦ). И в отличие от многих других стран, использует свои собственные шифры.

Я давно хотел автоматизировать проверку подписей ответов органов власти (я много переписываюсь) и проверку «выгрузок» Роскомнадзора на подлинность (по роду общественной деятельности). Самой большой проблемой было достать промежуточные сертификаты из цепочки. Потому что существовал невнятный Excel-файл корневых УЦ на сайте Минсвязи и всё. А промежуточные надо было искать по сайтам соответствующих УЦ. Жизнь — боль.

Что такое «промежуточные сертификаты». Напомню как это работает. Допустим, мы хотим проверить некое подписанное письмо. Письмо подписано ключом. Есть сертификат, который удостоверяет этот ключ. Сертификат кем-то выдан и тоже подписан каким-то ключом с прилагаемым сертификатом. И тот сертификат точно также. И так до момента, когда сертификат выдан сам себе. При проверке мы имеем (принесли, поставили из пакета, нам выдали на флешке) некий набор вот этих конечных сертификатов, которым мы верим. Верим потому что мы верим тому, кто нам их выдал. В мире веба мы верим браузеру и их набору корневых сертификатов. В мире веба при соединении по HTTPS передаются от сервера к клиенту также и промежуточные сертификаты. Поэтому в мире веба у нас всегда есть вся цепочка.

Внезапно (я не знаю точно когда) и незаметно на сайте Госуслуг появилась вот такая ссылочка:

e-trust.gosuslugi.ru/CA

Я наскоро написал программку, которая превращает XML-файл со списком УЦ и сертификатами с этого сайта в привычный PEM формат.

Затем я автоматизировал её и получил постоянно поддерживаемый репозиторий сертификатов в привычном для *NIX мира виде.

Шифрование ГОСТ

Шифрование ГОСТ поддерживается в LibreSSL не помню с какой версии. Но в Alpine Linux от 3.5 уже поддерживается. С OpenSSL всё сложнее. Шифрование ГОСТ идёт с OpenSSL от версии 1.0.0 до версии 1.0.2 включительно. Но например в CentOS шифрования ГОСТ нет. Пользователи CentOS должны страдать. Для Debian, Mint, Ubuntu с OpenSSL версии 1.1.0 и выше требуется установка пакета libengine-gost-openssl1.1, поддерживаемого криптоэнтузиастом Вартаном Хачатуровым (кстати, можно ему помочь).

Ну и в 2018 году у нас есть Docker, а в Alpine Linux, как я уже упоминал, всё работает.

Как это использовать

Короткие примеры для проверки «выгрузки» Роскомнадзора с открепленной подписью. Файл «выгрузки» — dump.xml, открепленной подписи — dump.xml.sig. Даже я проверял их раньше только на целостность подписи, но не на соответствие источнику.

Используя OpenSSL:

git clone https://github.com/schors/gost-russian-ca.git ./

openssl smime -verify -engine gost

-CAfile gost-russian-ca.git/certs/ca-certificates.pem

-in dump.xml.sig -inform DER -content dump.xml -out /dev/nullИспользуя LibreSSL:

git clone https://github.com/schors/gost-russian-ca.git ./

openssl smime -verify -CAfile gost-russian-ca.git/certs/ca-certificates.pem

-in dump.xml.sig -inform DER -content dump.xml -out /dev/nullИ, конечно, можно применить утилиту c_rehash в папке certs, а затем использовать опцию -CAdir вместо -CAfile.

И с этого момента можно не пользоваться сайтом Госуслуг, Контура и странными программами вроде КриптоПро для простой задачи проверки подписи. А главное, что теперь можно и автоматизировать.