Борьба с вредоносным ПО в локальной сети

Постановка задачи

Поиск зараженных ПК

Автоматический анализ ПК в сети

Исследование трафика

Применение Honeypot

Дистанционное удаление вредоносных программ

Заключение

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК в сети

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\my_serverAVZavz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\my_serverAVZmy_script.txt

В данном случае параметр Priority=-1 понижает приоритет процесса AVZ, параметры nw=Y и nq=Y переключают карантин в режим «сетевой запуск» (в этом случае в папке карантина для каждого компьютера создается подкаталог, имя которого совпадает с сетевым именем ПК), HiddenMode=2 предписывает запретить пользователю доступ к GUI и управлению AVZ, и, наконец, самый важный параметр Script задает полное имя скрипта с командами, которые AVZ выполнит на компьютере пользователя. Скриптовый язык AVZ достаточно прост для использования и ориентирован исключительно на решение задач обследования компьютера и его лечения. Для упрощения процесса написания скриптов можно использовать специализированный редактор скриптов, который содержит оперативную подсказку, мастер создания типовых скриптов и средства проверки корректности написанного скрипта без его запуска (рис. 1).

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

begin

// Включение сторожевого таймера на 10 минут

ActivateWatchDog(60 * 10);

// Запуск сканирования и анализа

RunScan;

// Исследование системы

ExecuteSysCheck(GetAVZDirectory+

‘LOG’+GetComputerName+’_log.htm’);

//Завершение работы AVZ

ExitAVZ;

end.

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

begin

// Включение сторожевого таймера на 10 минут

ActivateWatchDog(60 * 10);

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

ExitAVZ;

end.

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantineсетевое_имя_ПКдата_каратина) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

var

S : string;

begin

Result := FileExists(FName) ;

if Result then begin

S := ‘’;

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

end;

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

QuarantineFile(FName,’подозрительный файл’+S);

end;

end;

var

SuspNames : TStringList; // Список имен подозрительных файлов

i : integer;

begin

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

SuspNames := TStringList.Create;

SuspNames.LoadFromFile(‘files.db’);

AddToLog(‘База имен загружена — количество записей = ‘+inttostr(SuspNames.Count));

// Цикл поиска

for i := 0 to SuspNames.Count — 1 do

CheckByName(SuspNames[i]);

end else

AddToLog(‘Ошибка загрузки списка имен файлов’);

SaveLog(GetAVZDirectory+’LOG’+

GetComputerName+’_files.txt’);

ExitAVZ;

end.

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

procedure ScanProcess;

var

i : integer;

S, S1 : string;

begin

S := ‘’; S1 := ‘’;

// Обновление списка процессов

RefreshProcessList;

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount — 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

end;

if S <> ‘’ then

AddLineToTxtFile(GetAVZDirectory+’LOG_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’LOG_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

end;

begin

ScanProcess;

end.

Исследование процессов в данном скрипте выполнено в виде отдельной процедуры ScanProcess, поэтому ее несложно поместить в собственный скрипт. Процедура ScanProcess строит два списка процессов: полный список процессов (для последующего анализа) и список процессов, которые, с точки зрения администратора, считаются опасными. В данном случае для демонстрации в качестве опасного рассматривается процесс с именем ‘trojan.exe’. Информация об опасных процессах добавляется в текстовый файл _alarm.txt, данные обо всех процессах — в файл _all_process.txt. Легко заметить, что можно усложнить скрипт, добавив в него, к примеру, проверку файлов процессов по базе безопасных файлов или проверку имен исполняемых файлов процессов по внешней базе. Подобная процедура применяется в скриптах AVZ, используемых в «Смоленскэнерго»: администратор периодически изучает собранную информацию и модифицирует скрипт, добавляя в него имя процессов запрещенных по политике безопасности программ, например ICQ и MailRu.Agent, что позволяет оперативно проверить наличие запрещенного ПО на изучаемых ПК. Другое применение списка процессов — поиск ПК, на которых отсутствует обязательный процесс, например антивирус.

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

begin

// Выполнение автокарантина

ExecuteAutoQuarantine;

end.

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика

Исследование трафика можно проводить тремя способами:

- вручную при помощи снифферов;

- в полуавтоматическом режиме — в данном случае сниффер собирает информацию, и затем его протоколы обрабатываются либо вручную, либо некоторым ПО;

- автоматически при помощи систем обнаружения вторжений (IDS) типа Snort (http://www.snort.org/) либо их программных или аппаратных аналогов. В простейшем случае IDS состоит из сниффера и системы, анализирующей собираемую сниффером информацию.

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

Применение Honeypot

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Естественно, что, создав Honeypot, администратор должен отслеживать его работу и реагировать на любые аномалии, обнаруженные на данном компьютере. В качестве средств регистрации изменений можно применять ревизоры, для регистрации сетевой активности можно использовать сниффер. Важным моментом является то, что у большинства снифферов предусмотрена возможность настройки отправки оповещения администратору в случае обнаружения заданной сетевой активности. Например, в сниффере CommView правило предполагает указание «формулы», описывающей сетевой пакет, или задание количественных критериев (отправка более заданного количества пакетов или байт в секунду, отправка пакетов на неопознанные IP- или MAC-адреса) — рис. 2.

Рис. 2. Создание и настройка предупреждения о сетевой активности

В качестве предупреждения удобнее всего использовать сообщения электронной почты, отправляемые на почтовый ящик администратора, — в этом случае можно получать оперативные оповещения от всех ловушек в сети. Кроме того, если сниффер позволяет создавать несколько предупреждений, есть смысл дифференцировать сетевую активность, выделив работу с электронной почтой, FTP/HTTP, TFTP, Telnet, MS Net, повышенный трафик более 20-30 пакетов в секунду по любому протоколу (рис. 3).

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

На рисунке приведен скриншот, снятый во время реального срабатывания APS в ЛВС «Смоленскэнерго». Как видно на рисунке, зафиксирована попытка подключения одного из клиентских компьютеров по порту 21. Анализ протоколов показал, что попытки периодические, фиксируются несколькими ловушками в сети, что позволяет сделать вывод о сканировании сети с целью поиска и взлома FTP-серверов путем подбора паролей. APS ведет протоколы и может отправлять администраторам сообщения с отчетами о зарегистрированных подключениях к контролируемым портам, что удобно для оперативного обнаружения сканирования сети.

При создании Honeypot полезно также ознакомиться с онлайн-ресурсами по данной теме, в частности с сайтом http://www.honeynet.org/. В разделе Tools данного сайта (http://www.honeynet.org/tools/index.html) можно найти ряд инструментов для регистрации и анализа атак.

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

begin

// Удаление файла

DeleteFile(‘имя файла’);

// Эвристическая чистка системы

ExecuteSysClean;

end.

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

begin

// Антируткит

SearchRootkit(true, true);

// Управление AVZGuard

SetAVZGuardStatus(true);

// Удаление файла

DeleteFile(‘имя файла’);

// Включение протоколирования BootCleaner

BC_LogFile(GetAVZDirectory + ‘boot_clr.log’);

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

BC_ImportDeletedList;

// Активация BootCleaner

BC_Activate;

// Эвристическая чистка системы

ExecuteSysClean;

// Перезагрузка

RebootWindows(true);

end.

Данный скрипт включает активное противодействие руткитам, применение системы AVZGuard (это блокиратор активности вредоносных программ) и системы BootCleaner. BootCleaner — это драйвер, выполняющий удаление заданных объектов из KernelMode в ходе перезагрузки, на ранней стадии загрузки системы. Практика показывает, что подобный скрипт в состоянии уничтожить подавляющее большинство существующих вредоносных программ. Исключение составляют malware, меняющие имена своих исполняемых файлов при каждой перезагрузке, — в данном случае обнаруженные в ходе исследования системы файлы могут быть переименованы. В этом случае потребуется лечение компьютера вручную или создание собственных сигнатур вредоносной программы (пример реализующего сигнатурный поиск скрипта описан в справке AVZ).

Заключение

В данной статье мы рассмотрели некоторые практические методики борьбы с эпидемией ЛВС вручную, без использования антивирусных продуктов. Большинство описанных методик также могут применяться для поиска постороннего ПК и троянских закладок на компьютерах пользователей. При возникновении затруднений с поиском вредоносных программ или созданием скриптов лечения администратор может воспользоваться разделом «Помогите» форума http://virusinfo.info или разделом «Борьба с вирусами» форума http://forum.kaspersky.com/index.php?showforum=18. Изучение протоколов и помощь в лечении осуществляются на обоих форумах бесплатно, анализ ПК ведется по протоколам AVZ, и в большинстве случаев лечение сводится к выполнению на зараженных ПК скрипта AVZ, составленного опытными специалистами данных форумов.

КомпьютерПресс 9’2007

Для работы проектов iXBT.com нужны файлы cookie и сервисы аналитики.

Продолжая посещать сайты проектов вы соглашаетесь с нашей

Политикой в отношении файлов cookie

Wi-Fi роутеры – устройства, обеспечивающие беспроводное подключение к интернету для различных девайсов в доме или офисе. Однако они так же как и другие устройства могут стать целью для злоумышленников. В этой статье я расскажу о том, как вирус может попасть в Wi-Fi роутер, чем это грозит пользователю, как его обнаружить и как избавиться.

Вирус может попасть в Wi-Fi роутер несколькими способами:

- Уязвимости в программном обеспечении. Если роутер не обновляется и использует устаревшее программное обеспечение, то злоумышленники могут использовать уязвимости в этом ПО, чтобы получить доступ к роутеру и заразить его вирусом.

- Пароль. Если пароль на роутере очень простой, то злоумышленники могут легко подобрать его и получить доступ к роутеру, всячески настраивая его и загружая туда вредоносные программы. Это касается не только пароля сети, но и пароля панели администратора.

- Фишинг. Злоумышленники могут отправлять фишинговые сообщения по электронной почте или через социальные сети, которые выглядят как легитимные. Там пользователей просят предоставить свои данные для входа в различные сервисы, в том числе и панель роутера.. Это может привести к тому, что злоумышленники получат доступ и заразят маршрутизатор вирусом.

Зараженный вирусом роутер может привести к серьезным последствиям. Вот некоторые из них:

- Утечка личных данных. Вирус может перехватывать данные, передаваемые через роутер, включая данные о банковских картах, паролях, персональной информации и т.д.

- Спам. Заражённый роутер может использоваться злоумышленниками для отправки спама.

- Доступ к устройствам в сети. Злоумышленники могут получить доступ к устройствам в вашей сети, таким как компьютеры, принтеры и другая техника, и использовать их для своих целей.

- Замедление работы сети. Зараженный роутер может использовать значительную часть ресурсов сети, что приведет к замедлению работы и ухудшению качества подключения к интернету.

Обычно пользователь не сразу понимает, что возникшие проблемы связаны именно с маршрутизатором. Однако, есть несколько признаков, которые могут указывать на наличие проблемы:

- Неожиданно низкая скорость интернета или проблемы с подключением.

- Появление непонятных сообщений веб-браузера, таких, как предупреждения о безопасности, рекламные баннеры и т.д.

- Необычная активность на роутере, такая, как неожиданное изменение настроек или появление новых устройств в списке подключенных.

Если вы заметили один из таких признаков, сразу же проверьте свой компьютер, ноутбук телефон или другое устройство, с которого вы выходите в интернет, на наличие вирусов. Чаще всего проблема именно в устройстве. Если вы уверены в «чистоте» своего девайса, а «симптомы» вируса проявляются на всех остальных гаджетах, то вредоносное ПО вероятно кроется в маршрутизаторе. Пора срочно переходить к процессу его удаления.

Удаление вируса с роутера может требовать обширных знаний и опыта, так как у разных программ свои свойства и особенности. Лучшее, что вы можете сделать в таком случае – вызвать мастера. Но если решили устранять неполадки самостоятельно, то вот несколько шагов, которые помогут справиться в большинстве случаев:

- Проверьте все подключенные устройства на наличие вирусов и других вредоносных программ.

- Сбросьте настройки роутера до заводских установок и настройте его заново. Обычно это делается зажатием клавиши Reset на 15 секунд.

- Смените пароль (как панели, так и сети) на более сложный и надежный.

- Обновите прошивку роутера до последней версии. Универсальной инструкции здесь нет. Вам нужно зайти в лицевую панель маршрутизатора (адрес указывается на самом устройстве) и загрузить подходящую версию ПО, которая рекомендована на сайте производителя.

- Используйте антивирусное ПО для проверки вашей сети на наличие вирусов и других вредоносных программ.

Лучший способ борьбы с любым вирусом – его своевременная профилактика. По этой причине я составил небольшую памятку, следование которой поможет сохранить ваш роутер и другие устройства в безопасности.

- Регулярно обновляйте прошивку роутера до последней версии.

- Используйте надежные пароли, которые сложно угадать или подобрать.

- Избегайте открытых сетей Wi-Fi и не подключайтесь к ним без необходимости. В крайнем случае используйте VPN с функцией шифрования трафика.

- Не отвечайте на фишинговые сообщения и не предоставляйте личные данные, если вы не уверены, что это легитимный запрос. Всегда проверяйте адреса и названия ссылок.

- Используйте антивирусное ПО для защиты своих устройств и сети в целом.

- Проверьте все подключенные устройства на наличие вирусов и других вредоносных программ перед подключением к сети.

Ограничьте доступ к административной панели роутера и используйте сложные пароли для ее входа. По умолчанию логин и пароль большинства панелей состоит из слова «admin». Если злоумышленники получат доступ к вашей сети, то перенастроить её в таком случае не составит труда.

Вирусы в роутерах могут представлять серьезную угрозу для безопасности вашей сети и личной информации. Поэтому необходимо принимать меры для защиты и следовать рекомендациям по обеспечению её безопасности. Надеюсь данный материал вам в этом поможет.

Для тех, кто ищет достойный робот-пылесос, рекомендую посмотреть нашу подборку: Выбираем устройства для уборки дома: 6 робот-пылесосов с построением карты. Для подарка близким — как вариант.

Сейчас на главной

Новости

Публикации

В статье рассмотрим основные параметры, на которые стоит обратить внимание при выборе микроволновки. Помимо этого, в конце поделюсь с вами свежей подборкой, включающая в себя 10 микроволновых…

Напольные электронные весы — нужны

не только тем, кто решил похудеть. Это и хороший выбор для подарка другу или близкому

человеку. Напольные весы хорошо впишутся в интерьер и помогут…

Достаточно много людей которые любят читать книги. Моя

жена именно одна из таких людей. Самый главный минус книг это их хранение и

немаловажный нюанс это чтение в ночное время с…

Geek Picnic — фестиваль науки и технологий. Но не скучной науки для нердов, а интересных разработок, которые можно внедрить в повседневную жизнь. Ну, или просто произвести wow-эффект. В этом году…

В этом обзоре я расскажу про мобильную точечную сварку MinderRC DH30. Посмотрим как она варит в разных режимах. Кроме того, я разобрал её и покажу, как подобные устройства устроены внутри….

Первые мониторы с частотой обновления 144 Гц появились более 10 лет назад, и с тех пор это число стало «золотым стандартом» среди игровых компьютерных мониторов, дисплеев ноутбуков и даже среди…

Как найти вирус в сети?

Есть одноранговая Windows-сеть из ~30 компьютеров, «сервер» с расшаренной сетевой папкой.

Периодически какая-то зараза в числе прочих гадостей меняет атрибуты у этой сетевой папки на «системная скрытая». Проверка сервера на вирусы оных не обнаружила, а проверять все компьютеры не хочется.

Можно ли как-то узнать на каком компьютере расположен вирус? Как-то запретить менять атрибут и алертить при попытке изменения с указанием адреса компьютера?

-

Вопрос заданболее трёх лет назад

-

8141 просмотр

Пригласить эксперта

настроить аудит на расшареную папку на успех записи атрибутов

в евент логах в безопасности, категогия задачи: «файловая система» будут события какой пользователь сменил атрибуты файлов

А это точно вирус, а не какой-нибудь наглый юзер?

Переставить серверную операционку — обновить по максимуму, поставить антивирус.

снять полные права доступа на сетевую шару (не путать с правами нтфс), а там скорее всего стоят именно полные.

переставить по очереди все остальные станции с установкой всех обновлений на винду, установкой антивируса и заодно отбиранием админских прав у пользвоателя, чтобы меньше бегать по станциям.

подумать про выделенный сервер

узнать — никак. только проверяя и обновляя все пк

-

Показать ещё

Загружается…

28 мая 2023, в 19:46

500 руб./за проект

28 мая 2023, в 18:23

10000 руб./за проект

28 мая 2023, в 18:23

2500 руб./за проект

Минуточку внимания

Многие пользователи хорошо осведомлены о вирусах, которые могут попасть в компьютеры и ноутбуки, но далеко не все знают, что они могут также поражать домашний роутер. При этом последствия такого заражения могут быть действительно угрожающими. О вирусах в роутере и защите домашней сети мы побеседовали с Вячеславом Бурхайло, руководителем направления Wi-Fi в «Дом.ру».

Как вирусы попадают в роутеры

Способов заразить роутер довольно много, но из наиболее распространенных на практике можно выделить два варианта: через домашний компьютер или ноутбук, который находится в локальной сети, и через уязвимости непосредственно самого роутера.

Вирусы могут заразить сначала домашнее устройство — обычно через сомнительные сайты, ссылки в спаме и другие подобные способы. Затем вредоносная программа исследует сетевое окружение компьютера, находит подключение к роутеру и в дальнейшем взаимодействует уже с ним.

Также это может быть целенаправленной атакой, когда фокус изначально направлен на сетевые устройства, в том числе роутеры. В этом случае злоумышленники пользуются уязвимостями конкретных моделей, процессоров и производителей. Вредоносный софт как бы блуждает по сети и ищет проблемные места, а когда он находит эти уязвимости, то начинает ими пользоваться.

Второй метод более масштабный, особенно в последние годы. Пик активности по обнаружению уязвимостей в роутерах пришелся на период пандемии. Люди по всему миру массово перешли на удаленный режим работы, и сегмент стал настолько большим, что привлек внимание различного рода злоумышленников.

Зачем заражать роутеры обычных пользователей

В первую очередь роутер — это сетевое устройство. Если проанализировать отчеты как российских, так и мировых компаний, то по статистике зараженных устройств и используемых вредоносных программ можно точно определить, что самая массовая цель злоумышленников — это включение роутеров в масштабные ботнет-сети для организации DDoS-атак.

DDoS-атака — это множество устройств, включенных в ботнет-сеть и отправляющих огромное количество запросов на определенный ресурс. Это может быть, например, сервер или сайт компании. Делается это для того, чтобы конкретная онлайн-платформа не справилась с нагрузкой и вышла из строя. То есть целью злоумышленников является определенная компания, а роутеры становятся просто инструментом для ее достижения.

Вторая причина, по которой кому-то выгодно заражать роутеры пользователей, — это получение доступа к локальной сети и данным, которые в ней есть. Между сетью провайдера, который предоставляет доступ в интернет, и квартирой в большинстве случаев стоит роутер. Он организует локальную сеть, к которой подключаются устройства, и является точкой доступа к ней. Соответственно, взломав роутер, можно получить доступ ко всему трафику, который проходит через него.

Другое дело — смогут ли злоумышленники расшифровать этот трафик, потому что очень много информации передается в закодированном виде. Однако все же есть вероятность, что кто-то сможет получить информацию о персональных данных. Возможно даже, банковские реквизиты, логины, пароли и доступы. Также через домашнюю сеть удаленных сотрудников можно пробраться в сеть или инфраструктуру компании, в которой он работает.

Как понять, что роутер заражен вирусом

Самостоятельно определить заражение роутера очень сложно. На самом деле в этом и заключается проблема. Пользователь может месяцами и даже годами не замечать, что его роутер заражен и участвует в масштабной ботнет-сети. Злоумышленникам выгодно, чтобы роутер оставался зараженным как можно дольше и участвовал в DDoS-атаках на нужные им ресурсы. Для этого они могут настраивать различные сценарии использования роутера. Например, чтобы тот подключался к атакам только в ночное время, когда человек, скорее всего, не будет пользоваться интернетом и не заметит, что его роутер обрабатывает другие запросы.

Один из доступных способов определить заражение роутера — это заметить замедление скорости интернета. Например, если раньше фильм в онлайн-кинотеатре без проблем проигрывался в качестве Full HD, а теперь стал «подвисать» и долго подгружаться.

На это может повлиять множество факторов, но из простых способов обратить внимание на состояние роутера — этот, вероятно, единственный.

Самый очевидный, но достаточно редкий показатель заражения — это когда пользователь пытается перейти на нужный ему сайт, но его перекидывает на совершенно другую страницу. В таком случае можно однозначно сказать, что заражен либо компьютер, либо роутер.

Как проверить свой роутер на вирусы

Рядовому пользователю точно определить наличие вирусов в роутере практически невозможно. Это работа для профессионалов, которые могут отследить исходящий трафик устройства, проанализировать его и понять, как работают программные модули и что в них происходит.

Из доступного пользователям — зайти в web-интерфейс роутера с компьютера, ноутбука или смартфона, который подключен к локальной сети. Зачастую адрес web-интерфейса, а также логин и пароль, которые дают к нему доступ, напечатаны на наклейке на задней стенке роутера. Самыми популярными являются такие адреса как http://192.168. и либо 0.1, либо 1.1. В web-интерфейсе можно посмотреть историю DNS-запросов — на какие адреса и сайты обращался роутер. Это будут огромные списки адресов, в которых все-таки можно визуально обнаружить и проверить какие-то необычные названия и цифры, выделяющиеся из массы.

Если человек уверен, что на какой-то сайт он и другие пользователи сети не заходили, — значит, это обращение сгенерировано либо роутером, либо каким-то устройством в локальной сети. То есть заражен может быть как роутер, так и, например, компьютер внутри сети.

Также стоит обратить внимание на время запросов. Опять же, если человек уверен, что никакое устройство в его домохозяйстве не могло выходить в интернет условно с четырех до шести утра, но при этом по истории видно обращения и затраты трафика, на это однозначно стоит обратить внимание. Нужно выяснить, какое устройство и на какие ресурсы обращалось.

Как устранить вирус и «вылечить» роутер

Наверное, самый простой и действенный способ для пользователя — это сброс к заводским настройкам или перепрошивка роутера.

В первую очередь стоит зайти на сайт производителя роутера или связаться с технической поддержкой своего провайдера, если устройство приобреталось у него. Нужно проверить, актуальное ли программное обеспечение у роутера, чтобы затем его можно было перепрошить на более новую версию софта.

После этого можно переходить к сбросу роутера до заводских настроек. Для этого на корпусе необходимо найти маленькую кнопку Reset, которая обычно спрятана в небольшом углублении, чтобы ее нельзя было нажать случайно. Эту кнопку нужно удерживать нажатой 5−10 секунд, после чего роутер сбросит все текущие настройки. Затем снова выполнить авторизацию, задать название Wi-Fi-сети и установить пароль.

Теперь, если это необходимо, можно перепрошить ПО. Это делается в web-интерфейсе роутера в форме Software Upgrade, где можно выбрать скачанный файл прошивки и обновить устройство.

Это самый простой способ избавиться от вирусов в роутере, но даже он не дает стопроцентной гарантии. Бывали случаи, когда после сброса настроек и перепрошивки ПО в устройстве все еще оставались следы вирусов. Однако в большинстве случаев этот способ помогает, и его точно стоит попробовать. Идеальное коммерческое решение для уничтожения всех вирусов в роутерах рекомендовать пока сложно.

Как защитить свою сеть и роутер от злоумышленников

Первое, что обязательно нужно сделать, — это сменить два основных пароля, которые имеют роутеры. Пароль для доступа в web-интерфейс напечатан на роутере и чаще всего выглядит как простая комбинация «admin/admin». Некоторые роутеры при первой настройке обязывают изменить пароль, а некоторые нет. В любом случае его надо менять на сложный пароль с цифрами, буквами в разном регистре и другими символами. Чем сложнее пароль, тем лучше. Этот пароль можно записать на наклейке и поместить на роутере. Доступ к квартире и роутеру есть у очень ограниченного количества людей, а извне простой пароль взломать значительно легче, чем сложный.

Еще один пароль — от Wi-Fi-сети. Его также необходимо поменять на сложный, но он все же менее важен, чем пароль от доступа к web-интерфейсу роутера.

Второй момент — это использование современных методов шифрования соединения между устройством и роутером. Сейчас самый популярный метод — WPA-2 (Wi-Fi Protected Access). Однако с появлением стандарта Wi-Fi 6 была внедрена также новая технология шифрования данных — WPA-3. Более современная и защищенная. Это еще одна причина, почему стоит менять роутер раз в 3−4 года. Не только для повышения скорости и количества подключенных устройств, но также для того, чтобы последние технологии и инновации в области кибербезопасности работали на защиту пользовательских данных.

Также однозначно нужно отключить удаленный доступ к настройкам роутера. Для большинства пользователей нет необходимости иметь удаленный доступ к локальной сети. А те, кому это необходимо, должны обязательно изучить информацию, чтобы сделать такой доступ к роутеру максимально защищенным. Если по умолчанию этот функционал открыт — его нужно закрыть, но в большинстве современных роутеров удаленный доступ закрыт изначально.

И последнее, что необходимо делать для безопасности роутера, — это регулярное обновление программного обеспечения. Как только находится какая-то уязвимость, компания разрабатывает новую версию софта с устранением проблемы. Если роутер не обновляется автоматически, значит нужно самостоятельно проверять новости на сайте производителя и скачивать появляющиеся обновления ПО.

Если роутер приобретен у провайдера, то есть вероятность, что защитой данных также занимаются и его специалисты. При обнаружении проблемы и угрозы, они обращаются к производителю, который выпускает необходимое исправление для софта. В таком случае провайдер самостоятельно обновляет ПО роутеров внутри своих сетей.

Кстати, у нас есть еще несколько полезных материалов, которые помогут вас использовать роутер на все сто:

- 9 полезных функций вашего роутера, о которых вы можете не догадываться

- Как правильно установить роутер в квартире: наши советы и рекомендации

Может ли ваш роутер получить вирус или другое вредоносное ПО? К сожалению, это возможно, и это может быть угрозой. Вредоносное ПО для роутера может изменить настройки сети, перенаправить вас в небезопасные уголки Интернета и заразить всю вашу сеть.

Узнайте, как сканировать роутер, чтобы удалить вирусы, и как антивирусное программное обеспечение может помочь вам избежать вредоносного ПО на роутере.

Как роутер может заразиться вирусом

Роутер может заразиться вирусом, если вредоносное ПО проникает на устройство для изменения программного обеспечения или настроек. Уязвимости системы безопасности и небезопасные методы, такие как устаревшая прошивка или использование паролей по умолчанию, делают роутеры более уязвимыми для вредоносных программ.

Обойдя логин или прошивку роутера, киберпреступники могут захватить вашу сеть с помощью ряда методов:

-

Изменение настроек DNS. DNS (система доменных имен) преобразует текст или слова, которые вы вводите в адресную строку браузера (URL-адрес веб-сайта), в IP-адрес, который может прочитать ваш браузер. Взломав настройки DNS вашего роутера, вирус может сделать так, чтобы в адресной строке отображалось название легитимного сайта – в то же время вы будете переправлены на поддельный сайт.

-

Фишинг. Фишинг происходит, когда хакеры выманивают ваши личные данные, притворяясь кем-то, кому вы доверяете, в электронных письмах, текстовых сообщениях или сообщениях в социальных сетях. Попавшись на приманку и нажав на зараженную ссылку (в поддельном электронном письме или сообщении), вирус или вредоносное ПО для роутера могут затем попытаться воспроизвести себя на любом беспроводном устройстве, к которому подключиться.

-

Атаки с отключением SSL. SSL-Stripping Attacks – это когда вирус лишает веб-сайт сертификатов SSL (Secure Sockets Layer), которые представляют собой цифровые сертификаты, удостоверяющие подлинность веб-сайта. Вирусы на роутере могут переключить веб-сайт с безопасного соединения (HTTPS) на незащищенное соединение (HTTP) без вашего ведома.

-

Троянские атаки. Такая атака заставляет вас загрузить ПО, скрывающее вирус, который затем распространяется по всей вашей сети. Вирус может находиться внутри трояна, ожидая, когда появится уязвимая общедоступная или домашняя сеть Wi-Fi, чтобы заразить их.

Вирусы на роутере – это популярный метод, используемый злоумышленниками, потому что большинство людей не думают, что роутер может заразиться вирусом.

Может ли роутер Wi-Fi заразиться вирусом

Да, роутер Wi-Fi может заразиться вирусом. Роутеры Wi-Fi – это мост между вашим компьютером или телефоном и Интернетом, и он является желанной целью для киберпреступников. Вредоносное ПО на роутере может распространиться на любое устройство, подключенное к локальной сети.

Это работает в обоих направлениях: если ваш телефон, планшет или компьютер заражен вирусом, вирус может распространиться за пределы экрана входа в систему вашего роутера. Оттуда он может изменить настройки роутера, чтобы перенаправить любого в сети Wi-Fi на серверы, находящиеся под контролем создателя вируса.

Или вирус может «припарковаться» на вашем роутере и собирать файлы или данные с любого устройства, которое к нему подключается, а затем запускать команды на этих устройствах.

Домашние роутеры Wi-Fi могут быть заражены вредоносной программой задолго до обнаружения. А общедоступные Wi-Fi-роутеры – важные цели, поскольку они предлагают широкую сеть потенциальных жертв. Независимо от того, являетесь ли вы владельцем домашнего или общедоступного роутера Wi-Fi, включите шифрование Wi-Fi в настройках для дополнительной защиты.

И убедитесь, что на вашем роутере установлена последняя версия прошивки, чтобы устранить любые уязвимости, и выполните проверку Wi-Fi на вирусы с помощью антивирусного программного обеспечения, которое вы можете найти, чтобы оставаться в максимальной безопасности.

Может ли модем заразиться вирусом

Да, модемы могут заразиться вирусами, но они более безопасны, чем роутеры Wi-Fi. Ваш роутер соединяет вас с любым устройством в вашей локальной сети (LAN), а ваш модем соединяет вашу локальную сеть с Интернетом. Модемы могут заразиться вирусами напрямую через Интернет, с подключенного устройства или вручную.

По мере того, как модемные технологии развивались с годами, модемы становились всё более сложными и более уязвимыми. Многие современные модемы предлагают встроенные роутеры, точки доступа Wi-Fi, телефонные адаптеры и другие точки атаки вирусов и вредоносных программ.

Модем – заманчивая цель для хакеров, потому что это точка входа, которая может помочь распространить вирусы среди огромного количества потенциальных жертв.

Как проверить роутер на вредоносное ПО

Вы задаетесь вопросом: заражен ли мой роутер? Чтобы узнать, есть ли у вас вредоносное ПО на роутере, посмотрите, совпадают ли симптомы, которые вы замечаете, с обычными симптомами заражения роутера. Затем проверьте свой маршрутизатор с помощью специального сканера вредоносных программ.

Вредоносное ПО на роутере может оставаться незамеченным в течение нескольких месяцев, если его последствия малозаметны или связаны с другими причинами, такими как сбой жесткого диска. Время от времени проверяйте роутер на наличие вредоносных программ или используйте антивирусное программное обеспечение, которое может автоматически сканировать роутер на наличие вредоносных программ.

Симптомы заражения роутера

Симптомы заражения роутера вирусом могут быть едва заметными, незначительными или очень опасными. Вот общие признаки проникновения вируса на роутер:

- Сбой приложений или программ

- Медленное или нестабильное интернет-соединение

- Пароли, которые не работают

- Замедления компьютера

- Поддельные вирусные сообщения или всплывающие окна

- Странные панели инструментов браузера

- Перенаправленный поиск в Интернете

- Незнакомые программы

- Отсутствуют значки замка в поле URL

Выполните сканирование роутера на вирусы

Если вы считаете, что ваш роутер заражён, используйте инструмент проверки, чтобы проверить его на наличие вредоносных программ. Если проверка роутера обнаруживает вредоносное ПО, обычно его можно поместить в карантин или удалить из системы. Некоторые неприятные ошибки нуждаются в более сильных инструментах для их удаления.

Хороший инструмент для удаления вирусов может следить за вирусами в режиме реального времени и предупреждать вас, если кто-то появится. Постоянно появляются новые угрозы, поэтому периодически проверяйте роутер на наличие вредоносных программ.

Проверьте настройки DNS

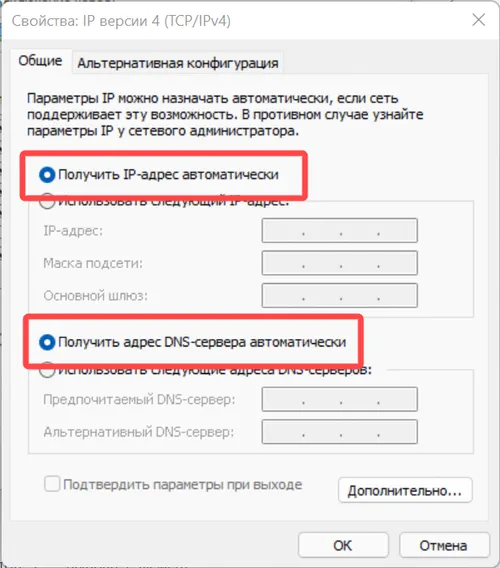

Если ваши настройки DNS установлены вручную, ваше устройство может не обновляться при подключении к общедоступным роутерам. Ваши настройки DNS должны позволить вам автоматически получать IP-адреса.

Вот как проверить настройки DNS в Windows:

- Начните вводить Панель управления в поле поиска на панели задач и нажмите «Панель управления».

- Щелкните Сеть и Интернет, а затем выберите Центр управления сетями и общим доступом.

- Выберите Изменение параметров адаптера в левой колонке.

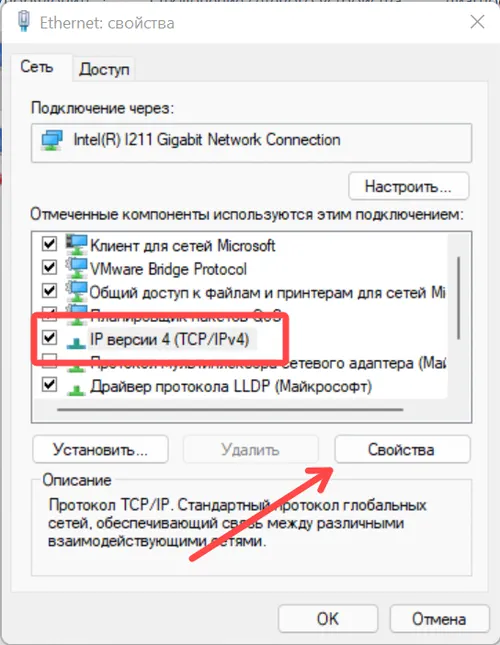

- Щелкните правой кнопкой мыши сеть, в которой вы находитесь, и выберите Свойства.

- Выделите IP версии 4 (TCP/IPv4) и нажмите Свойства.

- Проверьте, установлены ли галочки «Получить IP-адрес автоматически» и « Получить адрес DNS-сервера автоматически». Если это не так, отметьте их.

Автоматизация – это только начало, но узнайте, как изменить настройки DNS, чтобы ещё больше повысить безопасность DNS. Но переключение на автоматическое обновление и изменение настроек может мало помочь, если ваш роутер уже заражен.

Как удалить вирус с роутера

Чтобы избавиться от вредоносного ПО с роутера, сначала необходимо его перезагрузить. Затем попробуйте обновить прошивку вашего роутера, зайдя на веб-сайт производителя, загрузив и установив последнюю версию прошивки. Если ничего не помогает, вы можете выполнить сброс к заводским настройкам, чтобы попытаться уничтожить все вирусы.

После обновления прошивки или перезагрузки обновите пароль и получите антивирусное программное обеспечение, которое будет контролировать ваш роутер. Это самый эффективный способ удалить вирус с роутера Wi-Fi и не допустить его проникновения.

Обновите свой роутер

Вот как обновить роутер:

- Загрузите последнюю версию прошивки с веб-сайта производителя.

- Введите IP-адрес вашего роутера в поле URL вашего браузера.

- Войдите в свой роутер под своим именем пользователя и паролем.

- Выберите и установите загруженное обновление прошивки, перейдя на страницу управления роутером.

- Перезагрузите устройство.

Вы можете найти IP-адрес вашего роутера, зайдя в его настройки.

Выполните сброс до заводских настроек

Выполните полный сброс до заводских настроек, нажав кнопку сброса на задней панели роутера булавкой, скрепкой или подобным предметом примерно на 30 секунд. Подождите, пока роутер снова включится.

Выполнение полного сброса к заводским настройкам стирает все ваши настройки, включая пароли, ключи безопасности и переадресованные порты, и возвращает роутер к исходному состоянию. Версия прошивки останется без изменений.

Если вы хотите предотвратить повторное заражение роутера вирусом, измените пароль и периодически сканируйте устройство с помощью антивирусного программного обеспечения.

Обновите пароль роутера

Введите IP-адрес вашего роутера в адресную строку и войдите в веб-интерфейс с именем пользователя и паролем, которые могут быть такими же простыми, как «admin» и «password». Затем перейдите на страницу администрирования, управления или настроек и измените свой пароль.

Данные для входа по умолчанию – открытая дверь для вирусов, как и простые сетевые имена и пароли. Рассмотрите возможность изменения сетевого имени и пароля на что-то уникальное для ещё одного уровня защиты.

Как обеспечить безопасность вашего роутера

Наряду с установкой последней версии прошивки и изменением имени пользователя и пароля по умолчанию для вашего роутера, существуют дополнительные шаги, которые вы можете предпринять, чтобы хакеры не получили доступ к вашей сети Wi-Fi.

Используйте надежные пароли

Изменение ваших паролей по умолчанию – это начало, но это не поможет, если их легко взломать. Технологии взлома пароле совершенствуются с каждым днём, и лучший способ оставаться впереди – это знать, как создать надежный пароль.

Сделайте свой пароль роутера длинным и уникальным. Никогда не используйте ничего, что хакер может найти в Интернете или связать с вами через ваши профили в социальных сетях. Не используйте отдельные слова, которые обычно ассоциируются друг с другом. И не используйте свои пароли повторно – найдите надежный менеджер паролей, который поможет вам.

Отключите удаленный доступ

Если кто-то удаленно получает доступ к вашему роутеру, он может изменить все настройки устройства и сети. Большинству людей эта функция не нужна, поэтому подумайте о том, чтобы отключить её в настройках роутера. Если вы отключите удаленный доступ к вашему роутеру, никто не сможет изменить ваши настройки без прямого подключения к вашему устройству с помощью кабеля Ethernet.

Поддерживайте актуальность роутера

Обновления прошивки предоставляют новейшие системы безопасности и функции для вашего устройства. Некоторые роутеры автоматически обновляют свою прошивку, но если ваш этого не делает, вы уязвимы для вредоносных программ. Убедитесь, что в настройках роутера разрешено автоматическое обновление.

У каждого роутера есть свой способ перейти к обновлению прошивки после входа в систему, поэтому, если у вас возникли проблемы, обратитесь к руководству вашего устройства.