Проверьте установленные дополнения для браузера. Среди них могли затаиться вредоносные.

Многие полагают, что если расширение или приложение опубликовано в App Store, Google Play, Microsoft Store или каталоге дополнений Mozilla, то оно проверено и безопасно. К сожалению, это не так.

Механизм добавления их в Chrome Web Store автоматизирован. Так что в магазин постоянно просачиваются вредоносные расширения. Давайте разберёмся, как избежать их установки.

Почему расширения Chrome могут быть опасными

В Chrome Web Store огромное количество расширений. Многие из них попросту бесполезны или дублируют функции друг друга. А некоторые — откровенно вредны. Согласно отчёту, опубликованному AdGuard, больше 20 миллионов пользователей Chrome устанавливают фальшивые блокировщики рекламы. А расширения, используемые для скрытого майнинга, за последние два месяца подцепили 100 тысяч.

Для чего могут использоваться фальшивые расширения? Они умеют похищать ваши конфиденциальные данные, пароли и номера банковских карт. А также способны майнить криптовалюты в вашем браузере или объединять заражённые компьютеры в ботнеты.

Попробуйте набрать AdBlock в поиске Chrome Web Store и посмотрите, сколько расширений найдётся. А теперь угадайте, какое из них полезное, а какое — нет.

Что нужно проверить перед установкой расширения

Популярность расширения

Чем расширение популярнее, тем лучше. Если у одного расширения больше 10 миллионов пользователей, а у его аналога не наберётся и 10 тысяч — выбор очевиден. Фраза про миллионы мух здесь не подходит.

За популярными расширениями чаще стоят крупные компании или сообщества разработчиков, которые дорожат своими пользователями. Им стоит доверять больше, чем разработчикам-одиночкам.

Недобросовестные исполнители могут завоёвывать доверие пользователей, выбирая названия, сходные с обозначениями добропорядочных расширений. Так что внимательно следите, чтобы наименование было написано правильно.

Описание расширения

Прежде чем устанавливать новое расширение, прочтите описание. Изучите его целиком. Если оно написано с орфографическими ошибками, то, скорее всего, это либо студенческая поделка, либо вредоносное расширение.

Конечно, грамотно составленное описание не гарантирует безопасность. Но это важный пункт, на который вы должны обратить внимание.

Сайт разработчика

В Chrome Web Store имя разработчика находится, как правило, сразу под названием расширения. Щёлкните на него и посмотрите на сайт создателя. Если он отсутствует, или, что называется, свёрстан «на коленке», это плохой знак.

Стоит тщательно изучить раздел About us или «О нас» на сайте разработчика, если он имеется. Так вы, по крайней мере, составите мнение об авторах расширения.

Отзывы в Chrome Web Store

Теперь прочтите отзывы к расширению, которые оставляют пользователи Chrome Web Store. Мало отзывов — плохо. Обилие негативных отзывов — плохо. Множество однотипных отзывов в духе «Лучший!», «Всем качать!» — тоже не очень хорошо. Это может быть результатом накрутки.

Информация о расширении в интернете

Перед установкой стоит погуглить названия расширений: самые полезные и популярные из них часто мелькают в новостях и обзорах. Лайфхакер, например, регулярно публикует подборки лучших расширений для Chrome. Этим же занимаются многие другие крупные сайты.

Права доступа

В Chrome существует система прав доступа. В ней показывается, какие действия в вашем браузере собирается выполнять то или иное расширение. Примерно такая же система действует в Android при установке новых приложений.

Когда вы устанавливаете расширение, не поленитесь посмотреть, к чему оно запрашивает доступ. Плохо, если вы не обращаете внимание на этот момент. Ведь если вы устанавливаете какое-то расширение для быстрого поиска картинок, а оно просит доступ к вашему mail.google.com — это тревожный звоночек.

Исходный код

Да, это вариант далеко не для всех. Однако тем, кто разбирается в создании расширений для Chrome, стоит посмотреть на исходный код устанавливаемого аддона (если он открыт). Именно расширения с открытым исходным кодом всегда заслуживают больше доверия.

Проверяйте свои расширения регулярно

Откройте свой список расширений и проверьте его прямо сейчас. Нередки случаи, когда разработчики популярных расширений продают их менее добросовестным владельцам. Несколько лет назад это произошло с расширением Add to Feedly, которое после смены владельца начало показывать рекламу.

Вы пользуетесь каким-то расширением уже несколько лет и даже забыли, что оно у вас есть? Проверьте его. Прочтите отзывы, загуглите название. Может быть, оно стало бесполезным или вредным?

И помните: чем меньше расширений, тем лучше и для вашей конфиденциальности, и для производительности браузера. Устанавливайте только те, без которых не сможете обойтись.

Читайте также 🧐

- 7 расширений для Gmail, которые сэкономят ваше время

- 22 полезных расширения для начинающего программиста

- 6 простых способов защитить свой браузер от угроз

Наверняка вы знаете, что такое расширения для браузера, — почти все мы пользуемся ими каждый день. С ними у вашего браузера появляется масса полезных возможностей, но при этом они угрожают вашей безопасности и конфиденциальности. Давайте рассмотрим, что может пойти не так с расширениями для браузеров и как минимизировать риски от их использования. Но сначала давайте разберемся, что же они из себя представляют.

Что такое расширения для браузеров и зачем они нужны?

Расширение (browser extension) — это дополнительный модуль, который можно подключить к браузеру, чтобы добавить те или иные функции. Что-то вроде плагина. Расширения могут менять интерфейс браузера или добавлять возможности для работы в Интернете.

Например, с помощью расширений можно блокировать рекламу, переводить страницы с иностранных языков или добавлять адреса страниц в специальные сервисы для работы с закладками вроде Evernote или Pocket. Расширений очень много — тысячи и тысячи разных программ на любой вкус: для более удобной и эффективной работы, для настройки внешнего вида браузера, для онлайн-покупок, игр и много другого.

Расширения поддерживают почти все популярные браузеры: Chrome и Chromium, Firefox, Safari, Opera, Internet Explorer и Edge. Расширения легко скачать, они могут быть очень полезны, поэтому многие используют по несколько расширений, а иногда — и по несколько десятков. Но, как мы уже сказали, за этим удобством кроется и опасность.

Что может пойти не так

Зловредные расширения

Во-первых, расширения могут быть просто зловредными. В основном это характерно для расширений, которые предлагают установить на сторонних сайтах, но иногда вредоносное ПО проникает и в официальные источники вроде магазина расширений Chrome Web Store — так же, как оно иногда прокрадываются в Google Play.

Например, недавно исследователи нашли четыре зловредных расширения в интернет-магазине Chrome Web Store. Плагины притворялись обычными приложениями для заметок, но на самом деле приносили своим создателям прибыль, незаметно кликая на рекламные ссылки.

Как расширению это удается? Чтобы что-то делать, ему нужно разрешение. Но из популярных браузеров только Google Chrome запрашивает такое разрешение у пользователя. Другие браузеры по умолчанию позволяют плагинам делать все что угодно. Пользователя они не спрашивают.

Однако даже в Chrome управление разрешениями работает только в теории — а на практике получается не очень. Даже простейшие расширения обычно требуют, чтобы им предоставили право «читать и изменять все ваши данные на посещаемых вами сайтах», что дает им возможность делать практически все что угодно. А если не дать им это разрешение, не получится их установить.

Ну или вот еще пример: ранее мы нашли еще одно зловредное расширение, с помощью которого мошенники распространяли хакерское ПО в Facebook Messenger. Вот подробный пост на эту тему.

Массовая рассылка зловреда в Facebook Messenger

Покупка и взлом расширений

Для преступников расширения — лакомый кусок, ведь некоторые из них установлены у многих тысяч пользователей, а обновляются они автоматически. Это значит, что вы можете скачать безобидное расширение, а затем оно обновится и станет зловредным — а вы ничего не заметите.

Хороший разработчик так поступать не станет, но его учетную запись могут взломать злоумышленники, чтобы загрузить зловредное обновление в официальный магазин от его имени. Например, так мошенники с помощью фишинга добыли данные разработчиков популярного плагина Copyfish. Это расширение, которое изначально распознавало текст с картинок, после обновления начало показывать пользователям рекламу.

Другой вариант: иногда компании предлагают разработчикам расширений неплохую сумму за их продукты. Как правило, расширения тяжело монетизировать, и разработчики часто с радостью соглашаются. После осуществления сделки компания может выпустить зловредное обновление, которое автоматически установится у всех скачавших расширение пользователей. Именно это случилось с Particle, популярным расширением для Chrome, с помощью которого можно было кастомизировать YouTube. Разработчики в какой-то момент забросили его, а компания, выкупившая у них этот плагин, сразу же превратила его в рекламное ПО.

Не зловредные, но все равно опасные

Даже те расширения, которые создавались без цели навредить кому-либо, тоже могут быть опасными. Почти все они собирают множество данных о пользователях (помните про разрешение «читать и редактировать все данные на всех посещаемых вами сайтах»?) Чтобы свести концы с концами, некоторые разработчики продают данные пользователей в анонимном виде третьим лицам. Обычно они честно предупреждают об этом в пользовательском соглашении, и в большинстве случаев это не страшно.

Проблема в том, что иногда данные оказываются недостаточно анонимными, что приводит к нарушению конфиденциальности. Например, компания, купившая данные, может по ним выяснить личность пользователей плагина. Именно это случилось с Web of Trust — некогда популярным расширением для Chrome, Firefox, Internet Explorer, Opera, Safari и других браузеров. Оно составляло рейтинг сайтов, основываясь на мнениях пользователей — и собирало полную историю посещения всех сайтов.

Один немецкий сайт заявил, что разработчики Web of Trust продавали данные пользователей сторонним компаниям, недостаточно тщательно их обезличивая. Администрация магазина расширений Mozilla сразу же перестала распространять Web of Trust, а сами авторы вскоре удалили его из всех остальных магазинов. Однако уже через месяц оно вернулось в ассортимент — якобы с доработанным кодом. Web of Trust — ни в коей мере не зловредное расширение. Но оно может навредить пользователям, раскрыв их данные тем, кому, наверное, не стоило бы видеть историю посещений сайтов и действий на них.

Как работать с расширениями максимально безопасно

Расширения могут быть опасными, но некоторые из них очень полезны, поэтому вы вряд ли захотите совсем от них отказаться. Я до сих пор использую несколько расширений, и я точно знаю, что у двух из них есть то самое разрешение все читать и редактировать.

Было бы безопаснее их удалить, но они очень удобные. Поэтому нам нужен способ более-менее безопасно использовать расширения. Защитить себя можно, соблюдая следующие правила.

- Не устанавливайте слишком много расширений. Они не только снижают производительность компьютера при работе с браузером, но и могут открыть лазейку для атак. Так что оставьте только необходимый минимум.

- Устанавливайте расширения только из официальных магазинов. Там их хотя бы как-то проверяют, отфильтровывая откровенно зловредные.

- Обратите внимание, какие доступы запрашивает расширение. Если уже установленный плагин просит новое разрешение, это должно немедленно вас насторожить. Скорее всего, что-то пошло не так. Вероятно, расширение было продано или взломано. Перед установкой плагина всегда стоит посмотреть на запрашиваемые им разрешения и подумать, соответствуют ли они его функциям. Если вы не можете придумать логичное объяснение таким запросам, лучше отказаться от установки расширения.

- Используйте хорошее защитное решение. Например, Kaspersky Internet Security умеет обнаруживать и обезвреживать зловредный код в расширениях браузера. Наши антивирусы полагаются на очень внушительную и часто обновляемую базу данных о зловредных расширениях. Скажем, для Chrome мы находим новые зловредные плагины почти каждый день.

Большинство пользователей знают, что .exe файлы могут быть потенциально опасными, но это не единственное расширение, которого следует остерегаться в Windows. Существует и целый ряд других расширений, которые могут нанести вред вашей системе или файлам.

Зачем мне знать, какие типы файлов могут быть опасными?

Знание расширений файлов, которые могут быть потенциально опасными, поможет вам понять, насколько безопасен файл, присланный как вложение в e-mail письме или загруженный с интернета. Даже файлы скринсейверов могут представлять угрозу в Windows.

Когда вы сталкиваетесь с подобными расширениями, будьте бдительны и соблюдайте осторожность. Просканируйте эти файлы вашим антивирусом, а еще лучше загрузите их на специальный сервис типа VirusTotal для проверки, чтобы убедиться в безопасности файла.

Рекомендую всегда ставить антивирус, регулярно обновляющий свои базы и работающий в фоновом режиме. Но знание нижеописанной информации поможет вам еще больше снизить риски возможного заражения какой-либо малтварью или вирусом.

Почему эти расширения потенциально опасны?

Расширения отнесены к потенциально опасным, так как они могут содержать код либо исполнять произвольные команды. Формат .exe может представлять опасность, поскольку это программа, которая может делать все что угодно. Различные медиафайлы (картинки .JPG, .PNG, музыка .MP3) не опасны, так как не могут содержать код. Встречаются случаи специальным образом сформированного медиафайла, которые могут эксплуатировать уязвимость в приложении, через которое они обычно открываются, но это редкие случаи и быстро закрываются разработчиками.

С учетом вышеизложенного вы понимаете, как важно знать, какие типы файлов могут содержать код, скрипты и прочее потенциально опасное содержимое.

Программы

.exe — исполняемый файл программы. Большинство всех программ на Windows имеют такое расширение.

.pif — файл с информацией о DOS программах, параметрах их запуска и прочих настройках. Во времена DOS’а и ранних версий Windows был популярным и распростаненным файловым форматом. Такой файл может быть выполнен как .exe, если содержит исполняемый код.

.application — xml инсталлятор приложения по технологии Microsoft ClickOnce (используются фреймворки Windows Forms или Windows Presentation Foundation)

.gadget — файл гаджета, небольшого приложения, работающего в боковой панели Windows (использовались в Vista и Windows 7).

.msi — программа с этим расширением создана для установки приложений с помощью технологии Microsoft Windows Installer.

.msp — файл патча, предназначенный для какой-либо программы или обновления от Microsoft.

.com — это исполняемый файл во времена MS-DOS. Часто использовались в качестве досовских утилит и драйверов. Они также могут быть выполнены в Windows в режиме эмуляции MS-DOS. Если вам прислали e-mail с вложенным файлом .com, то это 100% злоумышленник. Удаляйте такое письмо.

.scr — исполняемый файл программы-заставки в Windows или скринсейвера. Злоумышленники нередко маскируют различные троянцы и вирусы под этим расширением. Увидев такое расширение будьте вдвойне бдительны и проверьте файл антивирусом или на VirusTotal.

.hta — исполняемый файл, содержащий html-код, возможно, сценарии на vbscript или jscript. Это не html страничка, которая открывается браузером, а специальное приложение, оно открывается системной утилитой mshta.exe (Microsoft HTML Application Host).

.cpl — апплет Панели управления. Все значки в Панели управления вашей Windows являются файлами с расширением .cpl

.msc — файл-элемент Microsoft management console, MMC (Консоль управления Microsoft). Например, Редактор групповой политики или Управление дисками представляют собой файлы .msc.

.jar — Если у вас установлена Java, то данное расширение позволяет запускать программы на языке программирования Java. И не все из таких программ полезные.

Скрипты

.bat – командный файл. Содержит список команд, которые будут выполнены в заданном порядке при запуске. Впервые начали применяться еще в MS-DOS. И до сих пор применяются.

.cmd – тоже командный файл. Похож на .bat, но появился чуть позже (в Windows NT).

.vb, .vbs – скрипт на языке сценариев VBScript. При запуске будет исполнен код VBScript внутри файла. По сути простой текстовой файл, который можно открыть Блокнотом и проверить, какой именно код будет исполнен.

.vbe – зашифрованный скрипт VBScript. Похож на .vbs или .vb, но сложно сказать, что произойдет при запске такого файла, какие инструкции в нем зашиты.

.js – скрипт на языке JavaScript. Обычно широко используются на веб-сайтах в интернете.

.jse – зашифрованный JavaScript файл.

.ws, .wsf – файл сценария Windows (Windows Script file).

.wsc, .wsh – файлы Windows Script Component и Windows Script Host.

.ps1 (а также .ps1xml, .ps2, .ps2xml, .psc1, .psc2) – расширения файлов, содержащих инструкции для Windows PowerShell.

.msh (а также .msh1, .msh2, .mshxml, .msh1xml, .msh2xml) – файл-скрипт Monad, который позже был переименован в PowerShell, упомянутый чуть выше.

Ярлыки

.scf – командный файл проводника Windows. Может передать потенциально опасные команды Проводнику на исполнение.

.lnk – файл-ссылка на программу или любой другой файл на вашем или сетевом компьютере. Может содержать потенциально опасные параметры запуска, например, удаление файлов без подтверждения и прочие подобные действия.

.inf – текстовый файл для автозапуска содержимого диска. Ранее часто использовался вирусописателями для автоматического запуска всяких вирусов, троянцев с CD диска или флешки. С флешками это происходило особенно часто.

Разное

.reg – файл Редактора реестра Windows. Он содержит список ветвей и разделов реестра, который будут добавлены или удалены при запуске .reg файла. Вредоносные reg-файлы могут удалить важную информацию из реестра, заменить ее на неверную или добавить вредоносные данные. Содержимое .reg файла можно посмотреть в Блокноте.

Макросы

.doc, .xls и .ppt – файлы документов Word, Excel и PowerPoint. Могут содержать макровирусы, написанные на VBA (Visual Basic for Applications).

.docm, .dotm, .xlsm, .xltm, .xlam, .pptm, .potm, .ppam, .ppsm – новые расширения документов, впервые представленных в 2007 офисе. Буква M в конце расширения файла указывает на то, что документ содержит макросы. Например, файл .docx не содержит макросов, в то время как .docm — содержит их.

Это не исчерпывающий список. Есть и другие типы файлов, типа .PDF, который имеет ряд проблем с безопасностью. Тем не менее, большинство вышеуказанных типов файлов были созданы для того, чтобы запускать код или исполнять команды в ОС. Ведь это всего лишь инструмент, а кто и как им воспользуется и для каких целей — вопрос, который каждый автор приложения решает сам.

А что вы можете добавить к этому списку?

Как удалить вредоносное ПО и заблокировать всплывающие окна

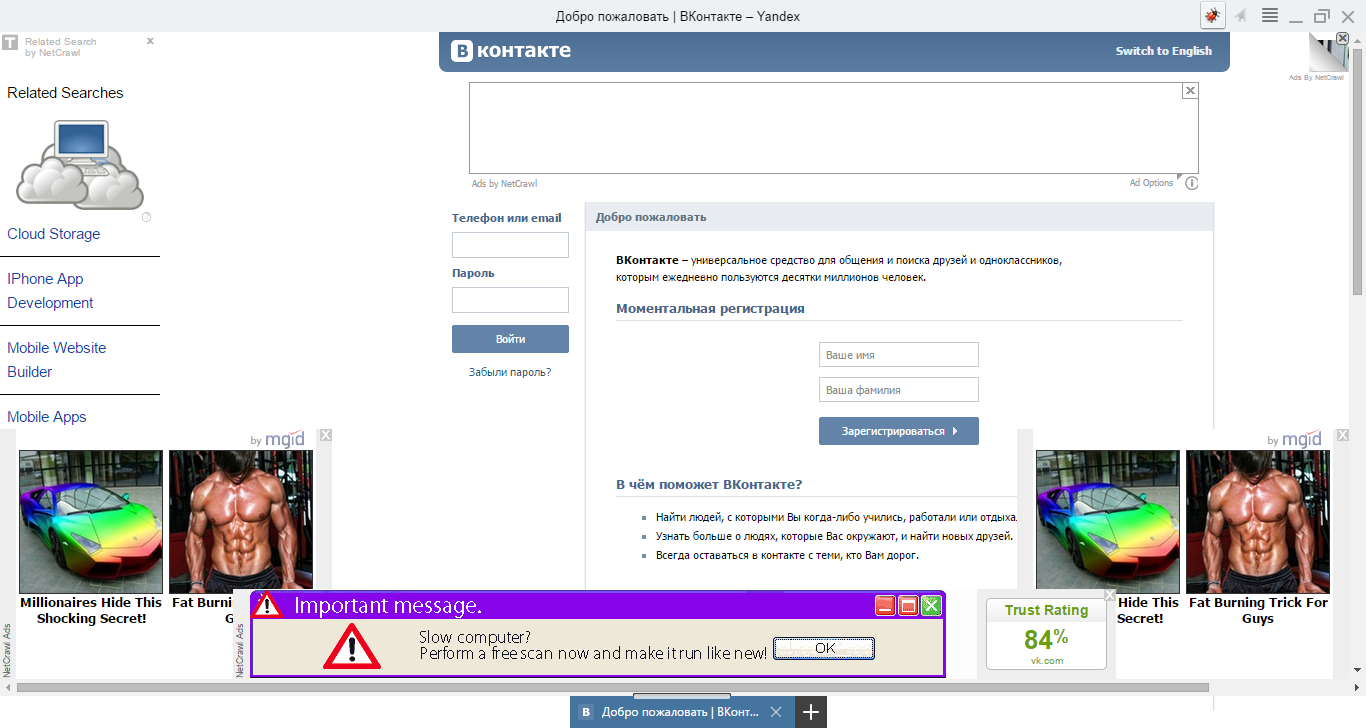

Если в браузере Chrome регулярно возникают перечисленные ниже проблемы, возможно, на вашем компьютере установлено вредоносное ПО.

- Появляются всплывающие окна и новые вкладки, которые невозможно закрыть.

- Главная страница или поисковая система браузера изменяются без вашего ведома.

- В Chrome появляются ненужные расширения или панели инструментов.

- В браузере постоянно открываются незнакомые вам страницы, в том числе с рекламой.

- Появляются сообщения о вирусных угрозах или заражении устройства.

Чтобы избежать таких проблем в будущем, посещайте только безопасные сайты и скачивайте файлы только с них.

Подробнее о том, как включить или отключить всплывающие окна в Chrome…

Как изменить разрешения для рекламы по умолчанию

Как удалить нежелательное ПО в macOS

Перед сбросом настроек браузера проверьте, нет ли на компьютере нежелательных программ.

Как удалить вредоносное ПО вручную в macOS

Чтобы удалить вредоносные программы и те, которые были установлены без вашего ведома, сделайте следующее:

- Откройте Finder.

- Слева выберите Программы.

- Найдите программы, которые кажутся вам подозрительными.

- Нажмите правой кнопкой мыши на название программы.

- Выберите Отправить в корзину.

- Нажмите правой кнопкой мыши на значок корзины в нижней части экрана.

- Выберите Очистить корзину.

Браузер Chrome периодически сканирует ваше устройство и собирает сведения, необходимые для обнаружения вредоносного ПО. Чтобы узнать, как используются эти данные, ознакомьтесь с Политикой конфиденциальности Google Chrome.

Как сбросить настройки браузера

Если вы сбросите настройки браузера, вам может потребоваться снова включить некоторые расширения. Для этого в правом верхнем углу окна нажмите на значок с тремя точками

Дополнительные инструменты

Расширения. Включайте только те расширения, которым вы доверяете.

Если инструкции выше не помогли, задайте вопрос на справочном форуме Chrome.

Дополнительная информация

Как проявляет себя вредоносное ПО (видео, 1:42)

Как защитить компьютер от вредоносного ПО

- Не поддавайтесь на уловки мошенников, например на сообщения о выигрыше в лотерею. Скорее всего, это попытки обманным путем заставить вас скачать вредоносное ПО.

- Если вы не запускали антивирусные программы, будьте бдительны по отношению к предупреждениям о вирусах и зараженных устройствах. Возможно, это попытки сайта заставить вас скачать нежелательное ПО.

- Скачивайте файлы только из надежных источников и посещайте только проверенные сайты. Подробнее о том, как обезопасить себя в интернете…

- Включите Безопасный просмотр в режиме улучшенной защиты для браузера Chrome.

Если всплывающее сообщение об обновлении или скачивании программы выглядит подозрительно, не нажимайте на него. Вместо этого скачайте программу с ее официального сайта.

Чтобы найти и удалить установленное нежелательное ПО, выполните проверку безопасности. Вот как это сделать:

- В адресной строке введите

chrome://settings/safetyCheck. - Нажмите Выполнить проверку.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Опасный мир вредоносных расширений и защита от них. Опыт Яндекс.Браузера

Время на прочтение

7 мин

Количество просмотров 67K

Браузерные расширения в последнее время, к сожалению, всё чаще используются не для того, чтобы приносить пользу, а как инструмент мошенников. Сегодня мы хотим поделиться с вами нашим опытом борьбы с вредоносными разработками, рассказать о мерах и технологиях, которые защищают пользователей Яндекс.Браузера.

Весной 2014 года поддержка Яндекс.Браузера обратила внимание на стремительно растущее число обращений от пользователей, в которых говорилось о «заражении браузера вирусом» и агрессивной рекламе, всплывающей на посещаемых сайтах. Наиболее распространенным симптомом была подмена или добавление новых рекламных блоков на популярных в Рунете сайтах (ВКонтакте, Яндекс, …). При этом разработчики вредоносных расширений не утруждали себя заботой о пользователях и не брезговали откровенно мошеннической или шок-рекламой. Встречались и другие проявления. Например, автоматическое открытие вкладки с определенным сайтом, подмена поиска по умолчанию или даже воровство данных.

В определенный момент количество таких обращений стало достигать 30% от всех сообщений в поддержку. Наблюдения поддержки также подтверждались статистикой основных причин удаления нашего браузера (при удалении пользователям предлагается описать причину). Многие люди искренне считали, что это наша команда решила таким вот способом монетизировать браузер. За короткий период времени количество удалений Яндекс.Браузера, связанных с деятельностью сторонних вредоносных разработок, удвоилось. Нужно было срочно вмешаться и начать работать над этой проблемой.

Первый удар

Самое простое и самое быстрое, что мы могли сделать в этой ситуации, — это внедрить черный список расширений. Здесь нам помогли коллеги, отвечающие за безопасность в Яндекс.Поиске и имеющие солидный опыт в борьбе с вредоносными сайтами. Именно их данные лежат в основе технологии Safe Browsing, используемой в Яндекс.Браузере. В результате совместного труда Яндекс.Браузер 14.5 научился блокировать работу расширений, чей ID занесен в список вредоносных дополнений. Сам список регулярно пополнялся, после чего новая версия за считанные часы распространялась среди пользователей через Safe Browsing API.

Это был наш первый серьезный удар по мошенническим расширениям, которые ранее не встречали какого-либо особого сопротивления со стороны браузера. Этот шаг привел к тому, что за считанные недели число жалоб сократилось в 10 раз. К сожалению, эффект длился недолго. Радость от быстрой победы сменилась пониманием, что это лишь начало настоящей борьбы за безопасность пользователей.

Безопасность или свобода?

Весной прошлого года мы научились оперативно выявлять и блокировать широко распространенные вредоносные расширения через черный список. Вот только создатели подобных разработок не растерялись и перешли к новой тактике. Узнали мы об этом из все тех же жалоб. Пользователи периодически присылают нам плохие расширения для анализа. Благодаря такой помощи мы и пополняем наш черный список. Но в какой-то момент к нам стали поступать очень странные образцы. Например, нам прислали расширение под названием NxAxR, ID которого был равен «pioclpoplcdbaefihamjohnefbikjilc». Если вы сейчас поищете этот ID в поиске, то узнаете, что принадлежит он вполне безопасному расширению Evernote Web Clipper, которое опубликовано в Chrome Web Store и уж точно никаких гадостей творить не могло (но мы, кстати, все равно проверили). Причем со временем аудитория подобных подделок стала даже больше, чем у оригинальных расширений. Но мы не могли забанить тот же NxAxR по ID, ведь после подобного шага Evernote был бы забанен тоже.

Почти сразу была отброшена идея взлома аккаунтов Chrome Web Store, которая теоретически могла бы объяснить обновление расширения для хранения заметок до вредоносного рекламного поделия. Аккаунт никто не взламывал, а в каталоге по-прежнему распространялась правильная версия расширения. К счастью, думать пришлось недолго, потому что наши разработчики и сами догадались о механизме, который используют мошенники.

Вредоносная программа, запущенная на компьютере пользователя, устанавливало свое расширение в браузер не через штатные для этого инструменты, а прямым редактированием профиля. При этом подделка маскировалась на уровне ID под известное расширение, которое опубликовано в Web Store. Даже «update_url» (адрес сервера, где браузер должен проверять наличие новых версий) был указан корректно. А чтобы вредоносные функции расширения не пропали после первого же обновления оригинала, злоумышленники выставляли заведомо большую версию. Браузер сравнивал версии в манифесте расширения и на сервере. Если на компьютере новее, то обновление не происходило.

Кстати, со временем создатели опасных расширений поняли, что названия вида «NxAxR» привлекают ненужное внимание пользователя, поэтому стали называться, например, «Переводчик для Chrome». Такое и удалить страшно: вдруг переводчик действительно перестанет работать.

Перед нашей командой стояла большая и интересная задача. Нужно было разработать технологию, которая умела бы выявлять подделки и защищала людей от них. Хотелось бы мне в этом месте рассказать вам про фантастические идеи, которые мы перебрали, но все было куда проще (и быстрее, что особенно важно). Чтобы распознать подделку нам нужно было сравнить ее с эталоном, т.е. с заведомо оригинальной копией, которую пользователь устанавливает из официального каталога. Проблема заключалась в том, что многие расширения распространялись альтернативными способами и никак не были связаны с каталогом. В этом случае никакого эталона просто нет. И вредоносные разработки особенно злоупотребляли подобным. В этой ситуации обеспечить защиту от подделок мы могли лишь предварительно ограничив установку расширений проверенными источниками.

Как вы уже догадались (или даже помните август прошлого года) мы ввели ограничение на установку расширений из сторонних источников. Тем не менее наша команда стремилась к тому, чтобы не только защитить пользователей от вредоносных расширений, но и сохранить право выбора. Пользователи должны иметь возможность выбирать как расширения, так и каталог, из которого их можно установить. Именно поэтому в свое время мы добавили в браузер раздел Дополнения. И именно по этой же причине мы не только ввели ограничения, но и поддержали каталог Opera Addons, устанавливать расширения из которого можно так же просто, как и из Chrome Web Store. К тому же те разработки, что были установлены из сторонних источников, не были заблокированы полностью. Мы лишь отключили их по умолчанию. После перезапуска браузера люди сохранили возможность активировать их вручную и продолжить работу.

Как бы тяжело не было совместить безопасность и свободу выбора, кажется, нам удалось найти баланс между ними.

Проверка подлинности

После введения запрета на установку из сторонних источников, браузер получил возможность выявлять подделки, сравнивая их с эталонами. Но как именно нужно сравнивать? Если сравнивать только содержимое манифеста, то этого недостаточно, потому что мошенники смогут внедряться в существующие js-файлы. Сравнивать содержимое всех js и html файлов? Это долго и может сказаться на производительности. Многие из вас уже могли догадаться, что в конечном счете выбор пал на сравнение хешей. Если расширение устанавливалось из Opera Addons, Web Store или Дополнений, то у Яндекс.Браузера есть хеш безопасной копии. Достаточно сопоставить его с хешем текущего расширения, чтобы быстро выявить те, в которые вносились изменения.

Звучит просто, но на отладку этой технологии ушло немало времени. Нам пришлось искать золотую середину между эффективностью защиты, количеством ложных срабатываний и влиянием на производительность. Просим прощение за то, что не раскрываем тут всех деталей. Надеемся, что вы поймете причину. Многие пользователи заплатили за безопасность неудобствами, связанными с установкой расширений, но в конечном счете эта мера позволила нам повторить успех черного списка и в разы снизить количество «зараженных» браузеров.

Групповые политики и прочие лазейки

Черные списки Safe Browsing, ограничение источников и проверка подлинности значительно усложнили работу мошенников. Они отступили, пересчитали свои потери, но, как и в прошлый раз, нашли альтернативный вариант. Причем в этот раз основной удар принял на себя Chrome Web Store.

Каталог Web Store открыт для свободного добавления расширений и не требует премодерации. Злоумышленники этим и воспользовались. В каталоге мы и раньше находили некоторые, скажем так, не совсем полезные образцы. Но в 2015 году подобная активность явно возросла. Мошенники пытались обойти защитные меры простым количеством: одно популярное расширение быстро попадет в черный список, но если загрузить множество копий, то у некоторых вполне есть шанс выжить и окупить вложения.

Несмотря на то, что подобные расширения имели названия и функции явно ориентированные на привлечение пользователей («Скачать музыку/видео из ВКонтакте» и подобные), основным каналом для распространения по-прежнему являлся софт на компьютере пользователя. Браузер при этом никто не «взламывал». Было достаточно использовать задокументированный в проекте Chromium способ. Установщик создавал в реестре ключ вида HKEY_LOCAL_MACHINESoftwareYandexExtensionsextension_ID, в котором был прописан адрес каталога Web Store. После перезапуска браузер сам загружал CRX-файл с указанного адреса и устанавливал. Подобный способ в свое время был придуман для нативных программ, которые несли с собой собственное расширение (например, Skype или антивирус Касперского). Но благодаря относительной простоте применения этот инструмент достаточно быстро освоили и разработчики вредоносных дополнений.

В проекте Chromium также существует возможность устанавливать как сам браузер, так и расширения для него средствами групповых политик. Создавались они первоначально для корпоративного сегмента. Но как и в случае с первым способом, основное применение нашлось совсем в другой области. Расширения устанавливаются без какого-либо уведомления. Но самое неприятное здесь то, что в групповых политиках можно прописать запрет на отключение или удаление подобных расширений. И без умения работать с системным реестром пользователь от них избавиться не сможет.

Способы установки расширений через реестр или групповые политики, несмотря на их первоначальное назначение, применялись в основном мошенниками. Проблемы многих тысяч наших пользователей значат больше, чем удобство для нескольких сторонних программ. Поэтому весной этого года мы отключили подобные лазейки.

А что дальше?

Мы бы не хотели спойлерить и лишать удовольствия тех, кто находится по ту сторону баррикад, поэтому не станем рассказывать про наши планы и готовящиеся технологии. Со всеми остальными мы можем поделиться некоторыми собственными наблюдениями.

Во-первых, распространение рекламных и других опасных расширений это целая индустрия, у которой есть деньги, время и лучшие умы для поиска все новых способов обхода защиты. Чтобы успешно противостоять такой угрозе, мы выделили в команде целое направление, ответственное за безопасность пользователей.

Во-вторых, меры, принимаемые как в Яндекс.Браузере, так и в других браузерах и каталогах, постепенно создают для мошенников неблагоприятные условия. Им приходится искать альтернативные каналы для подмены рекламы или воровства данных на компьютере пользователя. И здесь важно не упускать их из виду. В будущих постах мы постараемся рассказать об этом подробнее.