Успешные атаки программ-вымогателей (Ransomware) могут не только закрыть доступ к сети, блокировать внутренние операции и нанести ущерб репутации компании, но и спровоцировать дальнейшие атаки, поскольку киберпреступники не без оснований будут считать вашу организацию уязвимой. Атаки, подобные тем, что были предприняты в прошлом году против Colonial Pipeline и Kaseya, показали, что ни одна компания не находится в безопасности.

Выяснилось, что даже самые мощные системы кибербезопасности с трудом справляются с последствиями проникновения в корпоративную сеть программ-вымогателей. И хотя простого решения здесь не существует, успешно противостоять киберпреступникам всё же можно. Для этого нужно не экономить время и силы на обучении сотрудников безопасному пользованию корпоративным софтом, иметь надёжные системы безопасности и хранения данных, а также гибкие инструменты для конфигурации сети.

Мы подготовили для вас 20 рекомендаций по защите от Ransomware-атак, но, чтобы они оказались в полной мере эффективными, для начала поговорим о том, что такое программы-вымогатели и как они работают — врага нужно знать в лицо. Затем обсудим, что нужно предпринять, чтобы максимально обезопасить себя от этой напасти. Также будет приведена любопытная статистика по Ransomware, а в завершении расскажем о том, что делать, если вы стали одной из жертв программ-вымогателей.

Что такое Ransomware

Уже из русского перевода термина ‘Ransomware’ («программы-вымогатели») понятно, что речь идёт о блокировщиках, целью которых является получение выкупа за последующую разблокировку устройства или системы. Это вредоносное ПО действует путём взлома сети и криптографической атаки, в результате чего важные файлы блокируются и шифруются так, что дальнейшая работа системы парализуется.

Главная проблема современных вредоносных программ этого типа состоит в том, что они используют методы асимметричного шифрования, поэтому дешифровка становится очень трудной, а в ряде случаев практически невозможной. Когда же это ПО только появилось (например, наделавший шума троянец AIDS, который был запущен около 30 лет назад), использовались механизмы симметричного шифрования, с которым вполне справлялись дешифровщики. Конечно, продвижение технологий шифрования в целом является благом, но не в тех случаях, когда новые методы используются против организаций. И Ransomware — именно такой случай.

Успех отдельных программ-вымогателей привел к тому, что технологию Ransomware атак взяли на вооружение группировки хакеров по всему миру. Дошло до того, что программы-вымогатели предлагаются как услуги (RaaS), доступные для заказа в даркнете. Также их уже давно добавили в свой арсенал группировки, атакующие сетевую инфраструктуру компаний по методу APT (расширенные постоянные угрозы). Методика APT предполагает разнообразные скрытые атаки, обнаружить которые сразу непросто — минимальный срок их обнаружения обычно составляет 1-2 недели, и за это время киберпреступники могут нанести серьёзный ущерб.

Ситуация осложняется тем, что современные программы-вымогатели всё чаще имеют возможность эксфильтрации (незаконного копирования) сетевых данных до их шифрования. Таким образом, помимо угрозы шифрования, злоумышленники могут также угрожать организации раскрытием конфиденциальных данных. В результате организация подвергается риску атаки с двойным вымогательством, поскольку взломщики могут вернуться с требованием предоставить дополнительные данные под угрозой раскрытия уже украденных.

Как работают программы-вымогатели

Ransomware, как и любая другая вредоносная программа, взламывает сети с помощью традиционных типов атак:

-

Электронные письма и сообщения в мессенджерах с подозрительными ссылками, методы социальной инженерии (Baiting, Honey Trap, Scareware — им будет посвящена отдельная статья), фишинговые и вредоносные сайты.

-

Уязвимости программного обеспечения и протокола удалённого рабочего стола. С переходом на удалённую работу и зависимостью от программного обеспечения для удаленных рабочих столов количество вредоносных электронных писем только за первые несколько месяцев пандемии подскочило на 600%. Точно так же, по мере того, как организации переходят к гибридным системам хранения данных, выявляются уязвимости, связанные с облачными хранилищами.

Без использования политики сегментации сети (подробнее об этом ниже) злоумышленники могут свободно перемещаться по ней, заражая конечные точки и серверы, и требовать выкуп за возвращение доступа к вашим данным.

Атаки через электронную почту, с помощью которых в сеть проникают программы-вымогатели, остановить весьма трудно. Злоумышленники могут обманывать даже опытных пользователей, заставляя их нажать на ожидаемую ссылку (например, отчёт для бухгалтерии) или на фотографию, якобы полученную от кого-то, кого сотрудники знают. Это может быть даже документ, который, как может показаться, переслан начальником. Поэтому организации должны предпринимать всё необходимое, чтобы свести к минимуму потенциальные атаки.

Наиболее распространённым способом, которым преступники заражают файлы данных, является отправка email с вредоносными ссылками или вложениями, по которым сотрудники кликают, невольно инициируя атаку. Это могут быть электронные письма, отправленные миллионам потенциальных жертв, или же целевые сообщения для конкретного человека в конкретной организации. Последнее обычно комбинируется с методами социальной инженерии, при помощи которых киберпреступники предварительно собирают нужную информацию о жертве.

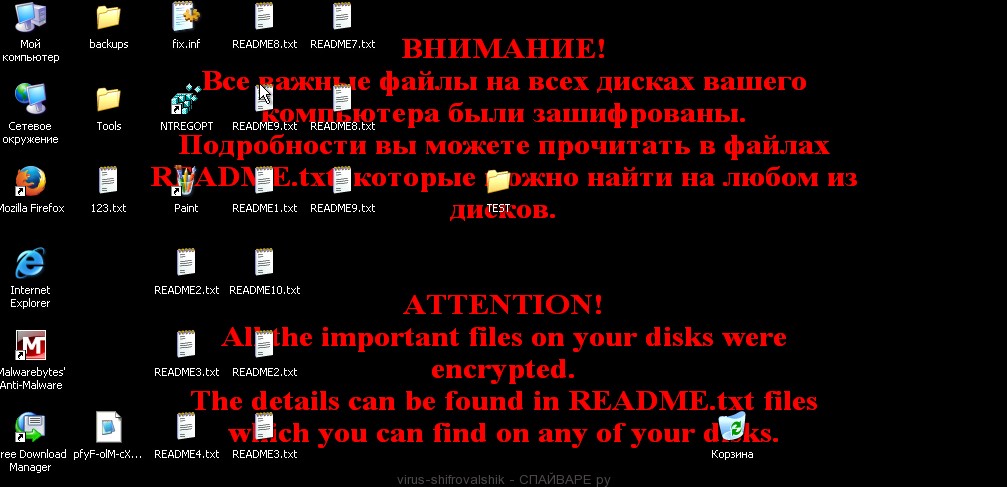

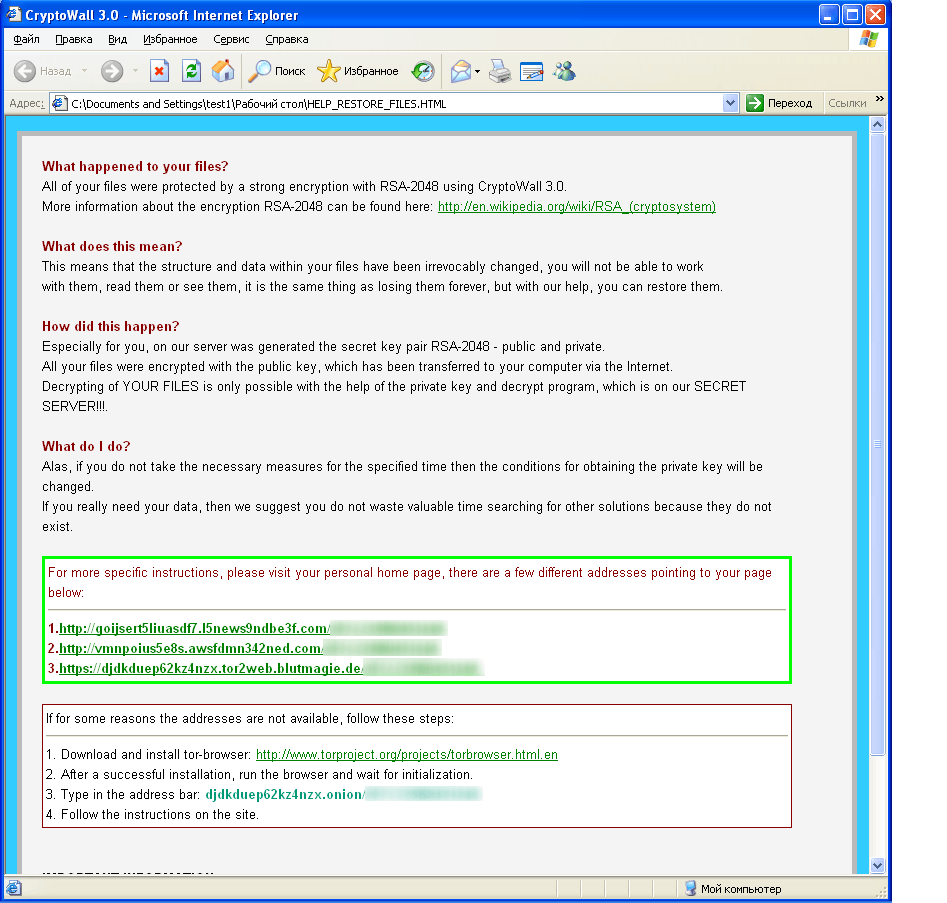

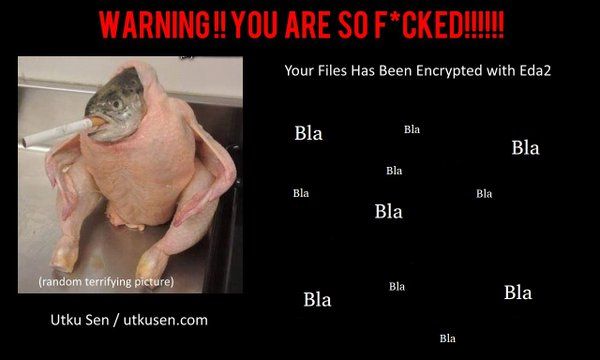

После успешной атаки злоумышленники сообщают своим жертвам, что их данные зашифрованы. Для доступа к ключу дешифрования жертва должна произвести немедленную оплату, чаще в криптовалюте, что скрывает личность злоумышленника. Вы узнаете, что стали жертвой программ-вымогателей, если на вашем рабочем столе появится всплывающее окно или файл readme.txt примерно следующего содержания: «Ваши файлы были зашифрованы и сейчас недоступны. Вы потеряете всю свою информацию такого-то числа, если не заплатите такую-то сумму в биткоинах». Также может быть такая приписка: «ВАЖНО! Все ваши файлы зашифрованы алгоритмами RSA-2048 и AES-256».

Но, поскольку криптовалюта не скрывает адрес кошелька, злоумышленники нередко могут быть вычислены. Например, так в США смогли вернуть часть выкупа после атаки программы-вымогателя на компанию Colonial Pipeline в мае прошлого года, совершённой хакерской группой DarkSide, о чём писала даже Википедия.

Если не заплатить в течение начального периода (обычно от 48 до 72 часов), злоумышленники не стесняются увеличивать сумму выкупа и часто начинают угрожать удалить или скомпрометировать данные. Конечно, в таких случаях можно обратиться к специалистам по кибербезопасности в надежде, что они найдут способ восстановить данные, однако, как известно, лучшим средством лечения болезни является её профилактика.

Добавим, что современные программы-вымогатели часто содержат средства извлечения данных, поэтому конфиденциальная информация, такая как имена пользователей и пароли, может быть просто украдена. Вот почему предотвращение проникновения программ-вымогателей в сеть является важнейшей задачей. А из-за того, что бреши в сети пробиваются через ничего не подозревающих пользователей, одной из главных задач по предотвращению этих атак является прежде всего обучение персонала.

Разумеется, не менее важной является система безопасности электронной почты и сети, причём сетевая должна включать надёжную программу резервного копирования. Свежие копии данных, к которым всегда можно вернуться в случае разрушительной кибератаки, должны создаваться ежедневно, а в некоторых случаях и по несколько раз в день. О правилах защиты от Ransomware и пойдёт речь дальше.

Правило 1. Создавайте автономные резервные копии

Хотя регулярные облачные и виртуальные резервные копии полезны, если вы не храните резервные копии данных в автономном режиме, вы рискуете потерять эти данные. А это означает регулярное резервное копирование в безопасное место, сохранение нескольких копий и мониторинг того, что резервные копии соответствуют оригиналу. Последнее важно, поскольку если резервная копия, с которой идёт восстановление, была создана после кибератаки, то она тоже будет заражена, а значит, проблема лишь усугубится.

Правило 2. Повышайте квалификацию персонала

Повышение осведомлённости о программах-вымогателях является одной из базовых задач по повышению кибербезопасности. При этом важно проводить как общий, так и персональный инструктаж регулярно, ведь достаточно, чтобы один сотрудник ослабил бдительность, чтобы вся организация была скомпрометирована.

Правило 3. Настройте отображение расширения файлов

Прежде всего сотрудники должны быть обучены не щёлкать дважды по исполняемым файлам (файлы с расширением .exe), из какого бы источника они ни поступали. Однако Windows по умолчанию скрывает расширения файлов, позволяя вредоносным исполняемым файлам типа ransom.doc.exe выглядеть как документ Word с именем ransom.doc. Поэтому настройка, чтобы расширения всегда отображались, будет иметь большое значение для противодействия такого рода угрозам.

Правило 4. Настройте спам-фильтры

Киберпреступники рассылают миллионы вредоносных писем случайным организациям и пользователям, но эффективный спам-фильтр, который постоянно адаптируется к новым угрозам, может пресекать попадание более 99% таких сообщений в почтовые ящики и мессенджеры сотрудников.

Правило 5. Блокируйте исполняемые файлы

Фильтрация файлов с расширением .exe из электронных писем может предотвратить пересылку ряда вредоносных файлов сотрудникам. Но имейте в виду, что это не является единственно надёжным способом защиты от Ransomware. Дело в том, что программы-вымогатели всё чаще рассылаются в виде файлов JavaScript (об этом ниже).

Правило 6. Блокируйте файлы JavaScript

В настоящее время участилось распространение программ-вымогателей в zip-архивах, содержащих вредоносные файлы JavaScript. Их обычно маскируют под текстовые файлы с такими именами, как readme.txt.js, и они часто бывают видны просто как readme.txt, но со значком скрипта для текстового файла. Вы можете закрыть эту уязвимость, просто отключив Windows Script Host.

Правило 7. Ограничивайте права доступа

Программы-вымогатели могут шифровать только те файлы, которые доступны конкретному пользователю в системе, если только они не содержат код, который может повышать привилегии пользователей в рамках атаки. Нужно позаботиться о том, чтобы изменение прав доступа не было возможно без подтверждения.

Правило 8. Своевременно обновляйте программное обеспечение

Это одна из основных мера безопасности. Всё программное обеспечение должно быть обновлено, поскольку обновления почти всегда включают последние исправления в системе безопасности, закрывающие ранее обнаруженные уязвимости. Так, в 2020 году кибератаки из-за взлома сетевой инфраструктуры приложения SolarWinds смогли предотвратить те организации, которые своевременно обновили это программное обеспечение.

Правило 9. Используйте политику «нулевого доверия»

Нулевое доверии (англ. (Zero Trust) обеспечивает более надёжный контроль над сетью, что увеличивает шансы на блокировку программ-вымогателей. Таким образом, если пользователь с ограниченными правами доступа инициирует кибератаку, её последствия можно будет минимизировать при оперативных действиях специалистов кибербезопасности компании.

Правило 10. Определите приоритетные данные и оценивайте трафик

Определение наиболее ценных данных и элементов сети даёт специалистам по кибербезопасности и руководству компании представление о том, как злоумышленники могут проникнуть в вашу сеть. Это даст вашей команде чёткие указания относительно того, какие части сетевой инфраструктуры нуждаются в дополнительной защите или ограничениях.

Правило 11. Используйте микросегментацию

Политика микросегментации позволяет добиться того, что пользователю предоставляется доступ только к тем приложениям и каталогам баз данных, которые ему нужны для работы. Микросегментация является идеальным решением для блокирования попыток заразить сеть целиком. Внедряя строгие политики на уровне приложений, шлюзы сегментации и NGFW могут предотвратить доступ программ-вымогателей к тем сегментам сети, которые являются наиболее ценными.

Правило 12. Задействуйте адаптивный мониторинг для поиска и оценки угроз

Если есть хоть малейшая угроза атак наиболее чувствительных сегментов, появляется необходимость в постоянном мониторинге и адаптивных технологиях. Это включает последовательную оценку трафика для критически важных приложений, данных или служб с целью поиска угроз и вирусов.

Правило 13. Используйте CASB

Сервисы безопасного доступа к облачным серверам (CASB) могут помочь в управлении облачной инфраструктурой вашей организации. CASB обеспечивают дополнительную прозрачность, безопасность данных и защиту от угроз при защите ваших данных, копируемых в «облако».

Правило 14. Готовьте команду для быстрого реагирования на угрозы

В случае попыток взлома или уже проведённой успешной атаки ваша команда должна быть готова к оперативному восстановлению систем и данных. Эта работа включает в себя предварительное распределение ролей и подготовку плана реагирования на атаки.

Правило 15. Проверяйте присылаемые файлы в песочнице

Тестирование в песочнице — обычный метод для специалистов по кибербезопасности при изучении новых или нераспознанных файлов. Песочницы представляют собой среду, отключённую от корпоративной сети для безопасного тестирования файлов.

Правило 16. Обновляйте программное обеспечение для защиты от программ-вымогателей

Регулярное обновление сетевого программного обеспечения имеет решающее значение. Это особенно важно для существующих систем обнаружения и предотвращения вторжений (IDPS), антивируса и защиты от вредоносных программ.

Правило 17. Обновляйте веб-шлюз SWG

Вся электронная почта в сети обычно проходит через защищенный веб-шлюз (SWG). Регулярно обновляя этот сервер, вы можете отслеживать вложения электронной почты, сайты и файлы на наличие вредоносных программ. Эти данные могут помочь вам информировать персонал о том, каких атак можно ожидать в ближайшее время.

Правило 18. Блокируйте всплывающую рекламу

Все устройства и браузеры должны иметь расширения, автоматически блокирующие всплывающую рекламу. Такая реклама представляет собой серьёзную угрозу, если её не блокировать.

Правило 19. Ограничивайте использование устройств сотрудников на удалёнке

Если у вас есть удалённый рабочий персонал, а в компании при этом нет чёткой политики в отношении устройств, разрешённых для доступа к сети, возможно, пришло время принять жёсткие меры. Нерегулируемое использование различных подключаемых устройств создаёт ненужный риск для вашей сети.

Правило 20. Принимайте меры безопасности при удалённом доступе

Отключения сторонних устройств для успешной защиты от кибератак мало. При получении удалённого доступа к корпоративной сети, сотрудники компании должны установить на свои ПК и ноутбуки всё необходимое защитное ПО (антивирусные и антишпионские пакеты, надёжный фаерволл), чтобы минимизировать риск атак программ-вымогателей.

Ситуация с Ransomware за последние годы

Исследователи из Beazley Group отмечают, что ещё четыре года назад сообщения от клиентов об атаках программ-вымогателей поступали нечасто. В то время эти случаи обычно включали в себя шифрование данных, но не получение доступа или эксфильтрацию. Однако сегодня не только существенно возросла частота атак программ-вымогателей, но и возникла дополнительная угроза утечки данных, что делает такие атаки гораздо более разрушительными. Уже 2019 в году варианты программ-вымогателей, такие как Ryuk и Sodinokibi, всё чаще запускались в тандеме с банковскими троянами вроде Trickbot и Emotet. И киберпреступники с каждым днём становятся всё более изобретательными. В некоторых случаях атаки приводили к остановке операций сотен клиентов.

При этом цели этих атак не были случайными: преступники рассчитывают вероятность получения выкупа от атакованной компании, вся клиентская база и бизнес которой могут исчезнуть из-за атаки. Атаки программ-вымогателей на предприятия здравоохранения также рассчитаны на получение выкупа из-за конфиденциального характера данных пациентов и критического влияния на их лечение. По данным исследователей, кибератакам с помощью Ransomware в 2019-20 гг. чаще всего подвергались компании как раз из области здравоохранения (35% от общего числа), затем шли финансовые организации (16%), образовательные учреждения (12%), профессиональные сервисы (9%) и ритейлеры (7%). А общее количество атак увеличилось на 130% в 2020 году по сравнению с 2019 годом.

По данным аналитиков из Malwarebytes, программы-вымогатели стали одной из самых больших угроз кибербезопасности в мире. Уже в 2016 году общая сумма требуемого выкупа от создателей программ-вымогателей приблизилась к годовому криминальному обороту в 1 миллиард долларов — и это только в США. Наиболее уязвимыми отраслями для программ-вымогателей специалисты из Malwarebytes также считают здравоохранение и финансовые услуги. При этом злоумышленники хранили ценные данные с целью получения выкупа в 80% случаев, и около 40% жертв программ-вымогателей выкуп заплатили.

По данным IBM, только 38% государственных служащих обучены предотвращению атак программ-вымогателей и только 29% малых предприятий имеют опыт работы с Ransomware.

В Sophos отмечают, что, хотя инструменты дешифрования не всегда работают должным образом, киберпреступники не могут расшифровать данные после получения выкупа в 1% случаев.

Исследование Symantec показало, что 81% от общего числа заражений приходится на корпоративную инфраструктуру, а если смотреть по сегментам рынка, то 62% атак приходятся на предприятия малого и среднего бизнеса. И это понятно, поскольку взломать внутреннюю сеть крупной корпорации куда сложнее, ведь за её безопасностью в круглосуточном режиме следит целое подразделение специально обученных людей. Впрочем, крупные компании также периодически страдают от подобных атак.

И ещё один любопытный факт: в Cybersecurity Ventures отмечают, что ущерб от программ-вымогателей в ближайшие годы может составить до 6 триллионов долларов ежегодно.

Все эти данные должны насторожить каждого владельца онлайн бизнеса и заставить серьёзно отнестись к подобным угрозам. Но о профилактике мы уже рассказывали выше, а если атака уже случилась?

Что делать, если вы стали жертвой Ransomware

-

Основной шаг по налаживанию нормальной работы организации после атаки программ-вымогателей — восстановление систем из резервных копий. Однако восстановление всех систем может занять несколько дней, а изменения, внесенные с момента последней резервной копии перед атакой, будут утеряны. Выясните, когда ваши данные были повреждены, чтобы убедиться, что вы восстанавливаете их из нетронутого вирусом экземпляра резервной копии.

-

В некоторых случаях возможно восстановить файлы в отдельных системах с помощью встроенной службы управления версиями файлов. Такой подход сохраняет историю версий всех файлов на диске и позволяет «уйти в прошлое», чтобы восстановить их до незашифрованного состояния. Но, поскольку свежие варианты программ-вымогателей позволяют блокировать эту возможность, этот способ может не сработать.

-

В некоторых вариантах Ransomware процесс шифрования реализован неграмотно, что даёт возможность восстановить данные. Если в способе генерации ключа шифрования есть ошибка, есть шанс получить ключ дешифрования из временной метки файла. Поставщики систем безопасности выпускают инструменты расшифровки, которые автоматически генерируют ключи и расшифровывают файлы для взломанных программ-вымогателей.

-

И напоследок ещё один вариант, идти на который не хочется никому по понятным причинам. Вопрос тут заключается в том, может ли организация вернуться к нормальной работе, уступив требованиям преступников и заплатив выкуп? В некоторых случаях это может показаться единственным способом предотвратить банкротство компании. И, в конце концов, 99% всех платежей злоумышленникам приводят к получению необходимого ключа дешифрования и восстановлению всех данных.

Но имейте в виду, что плата преступникам поощряет их действия, делая вероятными и будущие атаки. Кроме того, нет никакой гарантии, что выплата выкупа приведёт к расшифровке всех (или вообще каких-либо) файлов и возвращению к нормальной работе. А ещё расшифровка идет медленно, и во многих случаях получается лишь частично, часть повреждённых данных часто восстановить не удаётся. Учтите эти моменты и постарайтесь не допускать таких атак в будущем — проводить профилактику гораздо проще, чем разбираться с последствиями.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:— 15% на все тарифы VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.

Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce, HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Современные технологии позволяют хакерам постоянно совершенствовать способы мошенничества по отношению к обычным пользователям. Как правило, для этих целей используется вирусное ПО, проникающее на компьютер. Особенно опасным считаются вирусы-шифровальщики. Угроза заключается в том, что вирус очень быстро распространяется, зашифровывая файлы (пользователь попросту не сможет открыть ни один документ). И если удалить вирус-шифровальщик довольно просто, то куда сложнее расшифровать данные.

Что делать, если вирус зашифровал файлы на компьютере

Подвергнуться атаке шифровальщика может каждый, не застрахованы даже пользователи, у которых стоит мощное антивирусное ПО. Трояны шифровальщики файлов представлены различным кодом, который может быть не под силу антивирусу. Хакеры даже умудряются атаковать подобным способом крупные компании, которые не позаботились о необходимой защите своей информации. Итак, «подцепив» в онлайне программу шифровальщик, необходимо принять ряд мер.

Главные признаки заражения – медленная работа компьютера и изменение наименований документов (можно заметить на рабочем столе).

- Перезапустите компьютер, чтобы прервать шифрование. При включении не подтверждайте запуск неизвестных программ.

- Запустите антивирус, если он не подвергся атаке шифровальщика.

- Восстановить информацию в некоторых случаях помогут теневые копии. Чтобы найти их, откройте «Свойства» зашифрованного документа. Этот способ работает с зашифрованными данными расширения Vault, о котором есть информация на портале.

- Скачайте утилиту последней версии для борьбы с вирусами-шифровальщиками. Наиболее эффективные предлагает «Лаборатория Касперского».

Вирусы-шифровальщики в 2016: примеры

При борьбе с любой вирусной атакой важно понимать, что код очень часто меняется, дополняясь новой защитой от антивирусов. Само собой, программам защиты нужно какое-то время, пока разработчик не обновит базы. Нами были отобраны самые опасные вирусы-шифровальщики последнего времени.

Подробнее об одном из самых опасных и распространенных вредоносных кодов читайте здесь: что такое no_more_ransom

Ishtar Ransomware

Ishtar – шифровальщик, вымогающий у пользователя деньги. Вирус был замечен осенью 2016 года, заразив огромное число компьютеров пользователей из России и ряда других стран. Распространяется при помощи email-рассылки, в которой идут вложенные документы (инсталляторы, документы и т.д.). Зараженные шифровальщиком Ishtar данные, получают в названии приставку «ISHTAR». В процессе создается тестовый документ, в котором указано, куда обратиться за получением пароля. Злоумышленники требует за него от 3000 до 15000 рублей.

Опасность вируса Ishtar в том, что на сегодняшний день нет дешифратора, который бы помог пользователям. Компаниям, занимающимся созданием антивирусного ПО, необходимо время, чтобы расшифровать весь код. Сейчас можно лишь изолировать важную информацию (если представляют особую важность) на отдельный носитель, дожидаясь выхода утилиты, способной расшифровать документы. Рекомендуется переустановить операционную систему.

Neitrino

Шифровальщик Neitrino появился на просторах Сети в 2015 году. По принципу атаки схож с другими вирусами подобной категории. Изменяет наименования папок и файлов, добавляя «Neitrino» или «Neutrino». Дешифрации вирус поддается с трудом – берутся за это далеко не все представители антивирусных компаний, ссылаясь на очень сложный код. Некоторым пользователям может помочь восстановление теневой копии. Для этого кликните правой кнопкой мыши по зашифрованному документу, перейдите в «Свойства», вкладка «Предыдущие версии», нажмите «Восстановить». Не лишним будет воспользоваться и бесплатной утилитой от «Лаборатории Касперского».

Wallet или [denied@india.com].wallet.

Появился вирус-шифровальщик Wallet в конце 2016 года. В процессе заражения меняет наименование данных на «Имя.[stopper@india.com].wallet» или похожее. Как и большинство вирусов-шифровальщиков, попадает в систему через вложения в электронных письмах, которые рассылают злоумышленники. Так как угроза появилась совсем недавно, антивирусные программы не замечают его. После шифрации создает документ, в котором мошенник указывает почту для связи. В настоящее время разработчики антивирусного ПО работают над расшифровкой кода вируса-шифровальщика denied@india.com. Пользователям, подвергшимся атаке, остается лишь ждать. Если важны данные, то рекомендуется их сохранить на внешний накопитель, очистив систему.

Enigma

Вирус-шифровальщик Enigma начал заражать компьютеры российских пользователей в конце апреля 2016 года. Используется модель шифрования AES-RSA, которая сегодня встречается в большинстве вирусов-вымогателей. На компьютер вирус проникает при помощи скрипта, который запускает сам пользователь, открыв файлы из подозрительного электронного письма. До сих пор нет универсального средства для борьбы с шифровальщиком Enigma. Пользователи, имеющие лицензию на антивирус, могут попросить о помощи на официальном сайте разработчика. Так же была найдена небольшая «лазейка» – Windows UAC. Если пользователь нажмет «Нет» в окошке, которое появляется в процессе заражения вирусом, то сможет впоследствии восстановить информацию при помощи теневых копий.

Granit

Новый вирус-шифровальщик Granit появился в Сети осенью 2016 года. Заражение происходит по следующему сценарию: пользователь запускает инсталлятор, который заражает и шифрует все данные на ПК, а также подключенных накопителях. Бороться с вирусом сложно. Для удаления можно воспользоваться специальными утилитами от Kaspersky, но расшифровать код еще не удалось. Возможно, поможет восстановление предыдущих версий данных. Помимо этого, расшифровать может специалист, который имеет большой опыт, но услуга стоит дорого.

Tyson

Был замечен недавно. Является расширением уже известного шифровальщика no_more_ransom, о котором вы можете узнать на нашем сайте. Попадает на персональные компьютеры из электронной почты. Атаке подверглось много корпоративных ПК. Вирус создает текстовый документ с инструкцией для разблокировки, предлагая заплатить «выкуп». Шифровальщик Tyson появился недавно, поэтому ключа для разблокировки еще нет. Единственный способ восстановить информацию – вернуть предыдущие версии, если они не подверглись удалению вирусом. Можно, конечно, рискнуть, переведя деньги на указанный злоумышленниками счет, но нет гарантий, что вы получите пароль.

Spora

В начале 2017 года ряд пользователей стал жертвой нового шифровальщика Spora. По принципу работы он не сильно отличается от своих собратьев, но может похвастаться более профессиональным исполнением: лучше составлена инструкция по получению пароля, веб-сайт выглядит красивее. Создан вирус-шифровальщик Spora на языке С, использует сочетание RSA и AES для шифрования данных жертвы. Атаке подверглись, как правило, компьютеры, на которых активно используется бухгалтерская программа 1С. Вирус, скрываясь под видом простого счета в формате .pdf, заставляет работников компаний запускать его. Лечение пока не найдено.

1C.Drop.1

Этот вирус-шифровальщик для 1С появился летом 2016 года, нарушив работу многих бухгалтерий. Разработан был специально для компьютеров, на которых используется программное обеспечение 1С. Попадая посредством файла в электронном письме на ПК, предлагает владельцу обновить программу. Какую бы кнопку пользователь не нажал, вирус начнет шифрование файлов. Над инструментами для расшифровки работают специалисты «Dr.Web», но пока решения не найдено. Виной тому сложный код, который может быть в нескольких модификациях. Защитой от 1C.Drop.1 становится лишь бдительность пользователей и регулярное архивирование важных документов.

da_vinci_code

Новый шифровальщик с необычным названием. Появился вирус весной 2016 года. От предшественников отличается улучшенным кодом и стойким режимом шифрования. da_vinci_code заражает компьютер благодаря исполнительному приложению (прилагается, как правило, к электронному письму), который пользователь самостоятельно запускает. Шифровальщик «да Винчи» (da vinci code) копирует тело в системный каталог и реестр, обеспечивая автоматический запуск при включении Windows. Компьютеру каждой жертвы присваивается уникальный ID (помогает получить пароль). Расшифровать данные практически невозможно. Можно заплатить деньги злоумышленникам, но никто не гарантирует получения пароля.

yvonne.vancese1982@gmail.com / Novikov.Vavila@gmail.com

Два адреса электронной почты, которыми часто сопровождались вирусы-шифровальщики в 2016 году. Именно они служат для связи жертвы со злоумышленником. Прилагались адреса к самым разным видам вирусов: da_vinci_code, no_more_ransom и так далее. Крайне не рекомендуется связываться, а также переводить деньги мошенникам. Пользователи в большинстве случаев остаются без паролей. Таким образом, показывая, что шифровальщики злоумышленников работают, принося доход.

Breaking Bad

Появился еще в начале 2015 года, но активно распространился только через год. Принцип заражения идентичен другим шифровальщикам: инсталляция файла из электронного письма, шифрование данных. Обычные антивирусы, как правило, не замечают вирус Breaking Bad. Некоторый код не может обойти Windows UAC, поэтому у пользователя остается возможность восстановить предыдущие версии документов. Дешифратора пока не представила ни одна компания, разрабатывающая антивирусное ПО.

XTBL

Очень распространенный шифровальщик, который доставил неприятности многим пользователям. Попав на ПК, вирус за считанные минуты изменяет расширение файлов на .xtbl. Создается документ, в котором злоумышленник вымогает денежные средства. Некоторые разновидности вируса XTBL не могут уничтожить файлы для восстановления системы, что позволяет вернуть важные документы. Сам вирус можно удалить многими программами, но расшифровать документы очень сложно. Если является обладателем лицензионного антивируса, воспользуйтесь технической поддержкой, приложив образцы зараженных данных.

Kukaracha

Шифровальщик «Кукарача» был замечен в декабре 2016 года. Вирус с интересным названием скрывает пользовательские файлы при помощи алгоритма RSA-2048, который отличается высокой стойкостью. Антивирус Kaspersky обозначил его как Trojan-Ransom.Win32.Scatter.lb. Kukaracha может быть удален с компьютера, чтобы заражению не подверглись другие документы. Однако зараженные на сегодняшний день практически невозможно расшифровать (очень мощный алгоритм).

Как работает вирус-шифровальщик

Существует огромное число шифровальщиков, но все они работают по схожему принципу.

- Попадание на персональный компьютер. Как правило, благодаря вложенному файлу к электронному письму. Инсталляцию при этом инициирует сам пользователь, открыв документ.

- Заражение файлов. Подвергаются шифрации практически все типы файлов (зависит от вируса). Создается текстовый документ, в котором указаны контакты для связи со злоумышленниками.

- Все. Пользователь не может получить доступа ни к одному документу.

Средства борьбы от популярных лабораторий

Широкое распространение шифровальщиков, которые признаются наиболее опасными угрозами для данных пользователей, стало толчком для многих антивирусных лабораторий. Каждая популярная компания предоставляет своим пользователям программы, помогающие бороться с шифровальщиками. Кроме того, многие из них помогают с расшифровкой документов защитой системы.

Kaspersky и вирусы-шифровальщики

Одна из самых известных антивирусных лабораторий России и мира предлагает на сегодня наиболее действенные средства для борьбы с вирусами-вымогателями. Первой преградой для вируса-шифровальщика станет Kaspersky Endpoint Security 10 с последними обновлениями. Антивирус попросту не пропустит на компьютер угрозу (правда, новые версии может не остановить). Для расшифровки информации разработчик представляет сразу несколько бесплатных утилит: RectorDecryptor, XoristDecryptor, RakhniDecryptor и Ransomware Decryptor. Они помогают отыскивать вирус и подбирают пароль.

Dr. Web и шифровальщики

Эта лаборатория рекомендует использовать их антивирусную программу, главной особенностью которой стало резервирование файлов. Хранилище с копиями документов, кроме того, защищено от несанкционированного доступа злоумышленников. Владельцам лицензионного продукта Dr. Web доступна функция обращения за помощью в техническую поддержку. Правда, и опытные специалисты не всегда могут противостоять этому типу угроз.

ESET Nod 32 и шифровальщики

В стороне не осталась и эта компания, обеспечивая своим пользователям неплохую защиту от проникновения вирусов на компьютер. Кроме того, лаборатория совсем недавно выпустила бесплатную утилиту с актуальными базами – Eset Crysis Decryptor. Разработчики заявляют, что она поможет в борьбе даже с самыми новыми шифровальщиками.

«Извините что побеспокоили, но… ваши файлы зашифрованы. Чтобы получить ключ для расшифровки, срочно переведите энную сумму денег на кошелек… Иначе ваши данные будут уничтожены безвозвратно. У вас 3 часа, время пошло». И это не шутка. Вирус-шифровальщик – угроза более чем реальная.

Сегодня поговорим, что представляют собой распространившиеся в последние годы вредоносные программы-шифровальщики, что делать в случае заражения, как вылечить компьютер и возможно ли это вообще, а также как от них защититься.

Содержание

- Шифруем всё!

- Пути распространения вирусов-шифраторов

- Как ведет себя шифровальщик на зараженном компьютере

- Как вылечить компьютер от шифровальщика

- Правильный порядок действий при начале шифрования

- Что делать, если файлы уже зашифрованы

- Если файлы не расшифровываются

- Как защититься от вредоносов такого типа

Шифруем всё!

Вирус-шифровальщик (шифратор, криптор) – особая разновидность вредоносных программ-вымогателей, чья деятельность заключается в шифровании файлов пользователя и последующем требовании выкупить средство расшифровки. Суммы выкупа начинаются где-то от $200 и достигают десятков и сотен тысяч зеленых бумажек.

Несколько лет назад атакам зловредов этого класса подвергались только компьютеры на базе Windows. Сегодня их ареал расширился до, казалось бы, хорошо защищенных Linux, Mac и Андроид. Кроме того, постоянно растет видовое разнообразие шифраторов – одна за другой появляются новинки, которым есть чем удивить мир. Так, громкая пандемия WannaCry возникла благодаря «скрещиванию» классического трояна-шифровальщика и сетевого червя (вредоносной программы, которая распространяется по сетям без активного участия пользователей).

После WannaCry появились не менее изощренные Petya и Bad Rabbit. И поскольку «шифровальный бизнес» приносит владельцам неплохой доход, можно быть уверенными, что они не последние.

Все больше шифровальщиков, особенно увидевших свет в последние 3-5 лет, используют стойкие криптографические алгоритмы, которые невозможно взломать ни перебором ключей, ни иными существующими средствами. Единственная возможность восстановить данные – воспользоваться оригинальным ключом, который предлагают купить злоумышленники. Однако даже перечисление им требуемой суммы не гарантирует получение ключа. Преступники не торопятся раскрывать свои секреты и терять потенциальную прибыль. Да и какой им смысл выполнять обещания, если деньги уже у них?

Пути распространения вирусов-шифраторов

Основной путь попадания вредоноса на компьютеры частных пользователей и организаций – электронная почта, точнее, приложенные к письмам файлы и ссылки.

Пример такого письма, предназначенный для «корпоративных клиентов»:

Кликнуть по ссылке или запустить троянский файл побуждает содержание письма. Злоумышленники часто используют такие сюжеты:

- «Срочно погасите долг по кредиту».

- «Исковое заявление подано в суд».

- «Оплатите штраф/взнос/налог».

- «Доначисление коммунального платежа».

- «Ой, это ты на фотографии?»

- «Лена попросила срочно передать это тебе» и т. д.

Согласитесь, только знающий пользователь отнесется к такому письму с настороженностью. Большинство, не задумываясь, откроет вложение и запустит вредоносную программу своими руками. Кстати, невзирая на вопли антивируса.

Также для распространения шифровальщиков активно используются:

- Социальные сети (рассылка с аккаунтов знакомых и незнакомых людей).

- Вредоносные и зараженные веб-ресурсы.

- Баннерная реклама.

- Рассылка через мессенджеры со взломанных аккаунтов.

- Сайты-варезники и распространители кейгенов и кряков.

- Сайты для взрослых.

- Магазины приложений и контента.

Проводниками вирусов-шифраторов нередко бывают другие вредоносные программы, в частности, демонстраторы рекламы и трояны-бэкдоры. Последние, используя уязвимости в системе и ПО, помогают преступнику получить удаленный доступ к зараженному устройству. Запуск шифровальщика в таких случаях не всегда совпадает по времени с потенциально опасными действиями пользователя. Пока бэкдор остается в системе, злоумышленник может проникнуть на устройство в любой момент и запустить шифрование.

Для заражения компьютеров организаций (ведь у них можно отжать больше, чем у домашних юзеров) разрабатываются особо изысканные методы. Например, троянец Petya проникал на устройства через модуль обновления программы для ведения налогового учета MEDoc.

Шифровальщики с функциями сетевых червей, как уже говорилось, распространяются по сетям, в том числе Интернет, через уязвимости протоколов. И заразиться ими можно, не делая ровным счетом ничего. Наибольшей опасности подвергаются пользователи редкообновляемых ОС Windows, поскольку обновления закрывают известные лазейки.

Некоторые зловреды, такие, как WannaCry, эксплуатируют уязвимости 0-day (нулевого дня), то есть те, о которых пока не знают разработчики систем. Полноценно противостоять заражению таким путем, увы, невозможно, однако вероятность, что именно вы попадете в число пострадавших, не дотягивает даже до 1%. Почему? Да потому, что вредоносное ПО не может одномоментно заразить все уязвимые машины. И пока оно намечает новые жертвы, разработчики систем успевают выпустить спасительное обновление.

Как ведет себя шифровальщик на зараженном компьютере

Процесс шифрования, как правило, начинается незаметно, а когда его признаки становятся очевидными, спасать данные уже поздно: к тому времени вредонос зашифровал всё, до чего дотянулся. Иногда пользователь может заметить, как у файлов в какой-нибудь открытой папке изменилось расширение.

Беспричинное появление у файлов нового, а иногда второго расширения, после чего они перестают открываться, стопроцентно указывает на последствия атаки шифровальщика. Кстати, по расширению, которое получают поврежденные объекты, обычно удается идентифицировать зловреда.

Пример, какими могут быть расширения зашифрованных файлов:. xtbl, .kraken, .cesar, .da_vinci_code, .codercsu@gmail_com, .crypted000007, .no_more_ransom, .decoder GlobeImposter v2, .ukrain, .rn и т. д.

Вариантов масса, и уже завтра появятся новые, поэтому перечислять все особого смысла нет. Для определения типа заражения достаточно скормить несколько расширений поисковой системе.

Другие симптомы, которые косвенно указывают на начало шифрования:

- Появление на экране на доли секунды окон командной строки. Чаще всего это нормальное явление при установке обновлений системы и программ, но без внимания его лучше не оставлять.

- Запросы UAC на запуск какой-нибудь программы, которую вы не собирались открывать.

- Внезапная перезагрузка компьютера с последующей имитацией работы системной утилиты проверки диска (возможны и другие вариации). Во время «проверки» происходит процесс шифрования.

После успешного окончания вредоносной операции на экране появляется сообщение с требованием выкупа и различными угрозами.

Вымогатели шифруют значительную часть пользовательских файлов: фотографий, музыки, видео, текстовых документов, архивов, почты, баз данных, файлов с расширениями программ и т. д. Но при этом не трогают объекты операционной системы, ведь злоумышленникам не нужно, чтобы зараженный компьютер перестал работать. Некоторые вирусы подменяют собой загрузочные записи дисков и разделов.

После шифрования из системы, как правило, удаляются все теневые копии и точки восстановления.

Как вылечить компьютер от шифровальщика

Удалить из зараженной системы вредоносную программу просто — с большинством из них без труда справляются почти все антивирусы. Но! Наивно полагать, что избавление от виновника приведет к решению проблемы: удалите вы вирус или нет, а файлы все равно останутся зашифрованными. Кроме того, в ряде случаев это усложнит их последующую расшифровку, если она возможна.

Правильный порядок действий при начале шифрования

- Как только вы заметили признаки шифрования, немедленно отключите питание компьютера нажатием и удержанием кнопки Power в течение 3-4 секунд. Это позволит спасти хотя бы часть файлов.

- Создайте на другом компьютере загрузочный диск или флешку с антивирусной программой. Например, Kaspersky Rescue Disk 18, DrWeb LiveDisk, ESET NOD32 LiveCD и т. д.

- Загрузите зараженную машину с этого диска и просканируйте систему. Удалите найденные вирусы с сохранением в карантин (на случай, если они понадобятся для расшифровки). Только после этого можете загружать компьютер с жесткого диска.

- Попытайтесь восстановить зашифрованные файлы из теневых копий средствами системы или при помощи сторонних приложений для восстановления данных.

Что делать, если файлы уже зашифрованы

- Не теряйте надежду. На сайтах разработчиков антивирусных продуктов выложены бесплатные утилиты-дешифраторы для разных типов зловредов. В частности, здесь собраны утилиты от Avast и Лаборатории Касперского.

- Определив тип шифратора, скачайте подходящую утилиту, обязательно сделайте копии поврежденных файлов и попытайтесь их расшифровывать. В случае успеха расшифруйте остальные.

Если файлы не расшифровываются

Если ни одна утилита не помогла, вполне вероятно, что вы пострадали от вируса, лекарства от которого пока не существует.

Что можно предпринять в этом случае:

- Если вы пользуетесь платным антивирусным продуктом, обратитесь в службу его поддержки. Перешлите в лабораторию несколько копий поврежденных файлов и дожидайтесь ответа. При наличии технической возможности вам помогут.

Кстати, Dr.Web – одна их немногих лабораторий, которая помогает не только своим пользователям, а всем пострадавшим. Отправить запрос на расшифровку файла можно на этой странице.

- Если выяснилось, что файлы испорчены безнадежно, но они представляют для вас большую ценность, остаются надеяться и ждать, что спасительное средство когда-нибудь будет найдено. Лучшее, что вы можете сделать, это оставить систему и файлы в состоянии как есть, то есть полностью отключить и не использовать жесткий диск. Удаление файлов вредоноса, переустановка операционной системы и даже ее обновление могут лишить вас и этого шанса, так как при генерации ключей шифрования-дешифрования зачастую используются уникальные идентификаторы системы и копии вируса.

Платить выкуп — не вариант, поскольку вероятность того, что вы получите ключ, стремится к нулю. Да и ни к чему финансировать преступный бизнес.

Как защититься от вредоносов такого типа

Не хотелось бы повторять советы, которые каждый из читателей слышал сотни раз. Да, установить хороший антивирус, не нажимать подозрительные ссылки и блаблабла – это важно. Однако, как показала жизнь, волшебной таблетки, которая даст вам 100% гарантии защищенности, сегодня не существует.

Единственный действенный метод защиты от вымогателей такого рода – резервное копирование данных на другие физические носители, в том числе в облачные сервисы. Резервное копирование, резервное копирование, резервное копирование…

Зачем мне это читать?

Этот текст может сэкономить вам где-то $300. Примерно столько потребует в качестве выкупа средний троян-шифровальщик. А в «заложниках» у него окажутся ваши личные фотографии, документы и другие файлы с зараженного компьютера.

Подцепить такую заразу очень просто. Для этого вовсе не обязательно часами лазить по сомнительным порносайтам или открывать все файлы подряд из почтовой папки «Спам». Даже не делая ничего предосудительного в Интернете, вы все равно рискуете. Как? Читайте дальше.

Что такое вирусы вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

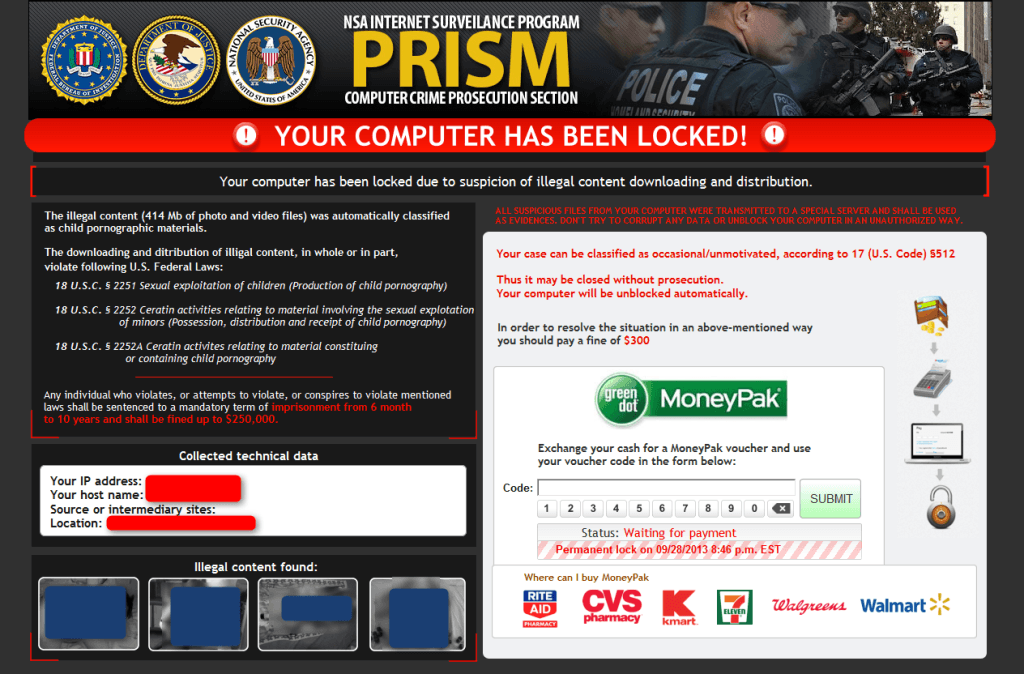

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Сколько денег требуют шифровальщики в качестве выкупа?

По-разному, однако $300, это та сумма, которую потребует в качестве выкупа средний троян-шифровальщик. Бывают «скромные» вымогатели, которым достаточно и $30. А бывает, что сумма измеряется десятками тысяч долларов. Большой выкуп обычно требуют с компаний и других состоятельных клиентов — их часто заражают целенаправленно, в «ручном режиме».

Можно расшифровать зараженные файлы без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

К сожалению, шанс подцепить вымогателя есть даже у самых разумных пользователей. Например, в процессе чтения новостей на сайте крупного «белого и пушистого» СМИ.

Конечно, само издание вирусы распространять не станет. Как правило, такие заражения происходят через систему обмена рекламными баннерами, к которой удалось подключиться злоумышленникам. И если вы окажетесь на сайте именно в этот момент, а на вашем компьютере есть незакрытая программная уязвимость, но нет хорошего антивируса… считайте, что вам не повезло.

У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

А я с телефона. Мне не страшны шифровальщики?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

Что, даже для iPhone есть вымогатели?

Вот разве что для iPhone и iPad их пока и нет. Ну или почти нет — есть неприятные веб-страницы, которые отказываются закрываться. Однако их можно «убить», зайдя в настройки и удалив все данные о веб-активности Safari. Стоит учитывать, что вашему iPhone вымогатели не грозят, только если на нем никто не делал джейлбрейк. Если же iPhone взломан, то и для зловредов дорога широко открыта.

Кстати, в ближайшем будущем, видимо, появятся вымогатели для iPhone без джейлбрейка, как появятся они и для Интернета вещей. Ведь за заблокированный телевизор или «умный» холодильник с жертвы наверняка можно потребовать кругленькую сумму.

Как можно понять, что подцепил вирус шифровальщик?

Шифровальщик непременно расскажет вам об этом сам. Вот так:

Так:

Или так:

А блокировщики делают это как-нибудь так:

Самые известные шифровальщики, кто они?

Самых распространенных назвать довольно сложно, они каждый месяц новые. Из недавних, но запомнившихся можем назвать, например, «Петю» (Petya), который шифрует весь жесткий диск целиком. Или СryptXXX, который довольно активно свирепствует и сейчас и от которого мы дважды изобретали «лекарство». Ну и TeslaCrypt — чемпиона по распространенности за первые четыре месяца этого года, от которого сами его создатели неожиданно опубликовали мастер-ключ.

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Если резервной копии нет, можно попробовать расшифровать файлы с помощью специальных утилит — декрипторов. Все бесплатные декрипторы, созданные «Лабораторией Касперского», можно найти на сайте Noransom.kaspersky.com.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

Я нашел нужный декриптор, но он не помогает. Что делать?

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий. Но и мы не дремлем и постоянно обновляем наши утилиты. Заходите на этой сайт периодически и, возможно, мы найдем для вас лечение.

Как остановить заражение шифровальщиком, если вовремя заметил угрозу?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

Антивируса достаточно, чтобы не заразиться?

В большинстве случаев — да, хотя антивирусы бывают разные. Антивирусные решения «Лаборатории Касперского», согласно независимым тестам (а только независимым тестам от крупных солидных учреждений и стоит в принципе доверять), защищают лучше большинства других. Однако ни один антивирус не способен блокировать все угрозы на 100%.

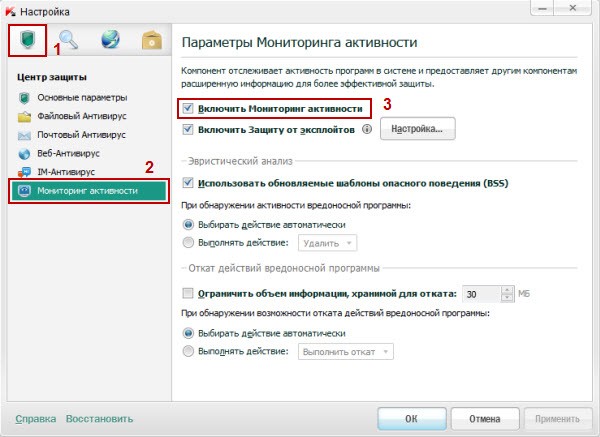

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В наших продуктах этим занимается модуль под названием «Мониторинг активности» (System Watcher). Если он, например, замечает попытку массового шифрования файлов, то блокирует опасный процесс и откатывает обратно сделанные в файлах изменения. Отключать этот компонент ни в коем случае не стоит.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

в) Включить показ расширений файлов в «Проводнике» Windows.

г) Windows обычно помечает опасные файлы скриптов VBS и JS иконкой текстового документа, что сбивает неопытных пользователей с толку. Проблему можно решить, назначив программу «Блокнот» (Notepad) приложением по умолчанию для расширений VBS и JS.

д) Можно включить в антивирусе функцию «Режим безопасных программ» (Trusted Applications Mode ), запрещающую установку и исполнение любых программ, которые не внесены в «белый список». По умолчанию она не включена, так как требует некоторого времени для настройки. Но это действительно полезная штука, особенно если пользователи у компьютера не самые продвинутые и есть риск, что они случайно запустят что-нибудь не то.

Установите Kaspersky Total Security,

чтобы уберечь свой компьютер от вымогателей