Загрузить PDF

Загрузить PDF

Вредоносные программы проникают в компьютер и занимаются сбором личных данных, получают доступ к программам или к сетевым компьютерам и препятствуют эффективной работе компьютера. Есть признаки того, что компьютер заражен вредоносными программами, и действия, которые позволяют обнаружить и удалить такие программы. В этой статье мы расскажем вам, как обнаружить и удалить вредоносные программы.

-

1

Обновите операционную систему. Регулярное обновление системы может утомлять, но помните, что обновления содержат важные исправления против уязвимостей безопасности. Если вы подозреваете, что компьютер заражен вредоносными программами, обновите систему.

- Обновить Windows можно в разделе «Обновление и безопасность» в окне «Параметры».

- Чтобы обновить систему macOS, нажмите «Системные настройки» в меню Apple, а затем щелкните по «Обновление программного обеспечения». В старых версиях macOS система обновляется через App Store.

-

2

Понаблюдайте, как много всплывающих окон вы видите. Если на компьютере есть вредоносные программы, будет открываться множество всплывающих окон и рекламы. Не скачивайте программы, которые рекламируются во всплывающих окнах. Даже если это реклама антивируса или антишпиона. Скачивайте программы с надежных веб-сайтов.

-

3

Найдите новые панели инструментов и значки. Если вы нашли неизвестные панели инструментов, расширения браузера или значки, которые не устанавливали, возможно, компьютер заражен вредоносными программами.[1]

-

4

Понаблюдайте, перенаправляют ли вас на неизвестные веб-страницы. Если домашняя страница браузера автоматически изменилась или если вы переходите на непонятные веб-страницы, возможно, компьютер заражен вредоносными программами.

-

5

Понаблюдайте, работает ли компьютер медленнее, чем обычно. Как правило, вредоносные программы работают в фоновом режиме, то есть потребляют ресурсы компьютера. Если компьютер работает медленно, даже когда не запущено ни одно приложение, возможно, он заражен вредоносными программами.

-

6

Проверьте, не отключены ли антивирусные программы и брандмауэры. Некоторые вредоносные программы временно отключают антивирусы и брандмауэры без вашего ведома. Проверьте, работают ли антивирусное программное обеспечение и брандмауэр.

-

7

Понаблюдайте, как часто зависает компьютер. Некоторые вредоносные программы удаляют или повреждают системные или программные файлы, необходимые для стабильной работы компьютера. Если какие-то программы или операционная система зависают, медленно работают или внезапно закрываются, возможно, компьютер заражен вредоносными программами.

-

8

Проверьте, реагирует ли компьютерное оборудование на команды. Некоторые вредоносные программы блокируют доступ к мыши, принтеру и клавиатуре, а также могут отключить определенные функции. Если вы не в состоянии пользоваться стандартными системными функциями, возможно, компьютер заражен вредоносными программами.

-

9

Понаблюдайте за странными сообщениями об ошибках. Иногда вредоносные программы повреждают файлы, что приводит к появлению необычных сообщений об ошибках, когда вы пытаетесь запустить определенные программы. Частые сообщения об ошибках могут указывать на то, что компьютер заражен вредоносными программами.[2]

-

10

Проверьте, не взломаны ли ваши почтовые ящики и учетные записи в социальных сетях. Если вы заметили письмо (в потовом ящике) или публикацию (в социальных сетях), которые не писали, возможно, компьютер заражен вредоносными программами.[3]

Реклама

-

1

Не вводите пароли или личную информацию на своем компьютере. Многие вредоносные программы могут перехватывать все, что вводится с клавиатуры. Если вы подозреваете, что компьютер заражен вредоносными программами, не пользуйтесь им для совершения банковских операций и покупок, а также не вводите на нем пароли или личную информацию.

-

2

Загрузите Windows в безопасном режиме. Чтобы загрузить Windows 8/10 в безопасном режиме, выполните следующие действия:

- Нажмите на «Пуск» в левом нижнем углу.

- Нажмите на «Выключение».

- Удерживайте Shift и нажмите «Перезагрузить».

- Нажмите «Устранить неполадки».

- Щелкните по «Дополнительные параметры».

- Нажмите «Перезагрузить».

- Нажмите «4», когда Windows перезагрузится.

-

3

Щелкните по «Пуск»

и введите Очистка диска. Меню «Пуск» находится в левом нижнем углу экрана. Появится меню «Пуск». Введите «Очистка диска», чтобы эта программа отобразилась в меню «Пуск».

-

4

Нажмите Очистка диска. Запустится программа «Очистка диска».

- Если вас попросят выбрать диск, выберите диск, на котором установлена Windows. Обычно это диск «C:».

-

5

Установите флажок

рядом с «Временные файлы интернета» и «Временные файлы». Эти опции находятся в поле «Удалить следующие файлы» в окне «Очистка диска».

-

6

Щелкните по Очистить системные файлы. Эта кнопка находится внизу окна «Очистка диска». Это приведет к удалению временных файлов.

- Возможно, вам будет предложено выбрать диск. Начните с системного диска с Windows (C:), а затем повторите с другими локальными дисками.

-

7

Щелкните по Ok. Когда процесс удаления временных интернет-файлов завершится, нажмите «OK», чтобы закрыть программу «Очистка диска».

-

8

Перейдите на веб-сайт, на котором можно скачать программу для поиска вредоносных программ. Такая программа просканирует компьютер и найдет вредоносные программы, включая те, которые пропустил установленный на компьютере антивирус.

- Эксперты по компьютерной безопасности рекомендуют установить следующие программы для поиска и удаления вредоносных программ: Malwarebytes, BitDefender, SuperAntiSpyware и Avast[4]

- Также можно воспользоваться встроенной в Windows утилитой для удаления вредоносных программ — откройте меню «Пуск», введите «Безопасность Windows» и щелкните по этой утилите в меню. Убедитесь, что активировано сканирование на наличие вредоносных программ, а затем нажмите «Быстрая проверка».

- Эксперты по компьютерной безопасности рекомендуют установить следующие программы для поиска и удаления вредоносных программ: Malwarebytes, BitDefender, SuperAntiSpyware и Avast[4]

-

9

Скачайте программу для поиска и удаления вредоносных программ. Нажмите кнопку «Загрузить» или «Скачать» (или аналогичную) на веб-сайте, чтобы скачать программу для сканирования компьютера на наличие вредоносных программ. Теперь щелкните по скачанному файлу (EXE-файлу) в папке для загрузок, чтобы установить программное обеспечение. В большинстве случаев откроется окно мастера установки — следуйте инструкциям в этом окне, чтобы установить программу.

- Если на зараженном компьютере доступа к интернету нет, скачайте программу на другом компьютере, скопируйте ее на USB-накопитель и перенесите на зараженный компьютер.

-

10

Запустите программу для поиска вредоносных программ, когда установите ее. Сделайте это через меню «Пуск».

-

11

Обновите программу для поиска вредоносных программ. Прежде чем запустить сканирование системы на наличие вредоносных программ, выберите опцию, которая проверит и установит обновления программы.

-

12

Запустите быстрое сканирование системы с помощью программы для поиска вредоносных программ. В большинстве случаев быстрое сканирование на наличие вредоносных программ займет не более 20 минут. На полное сканирование может уйти несколько часов, но такая проверка системы будет намного более тщательной.

-

13

Удалите найденные вредоносные программы. Если по окончании сканирования открылось окно со списком найденных вредоносных программам, выберите опцию, которая удалит или обезвредит их.

- Если вредоносные программы не найдены, запустите полное сканирование системы. Помните, что оно может занять не менее часа.

-

14

Перезагрузите компьютер. Сделайте это, когда найдете и удалите вредоносные программы.

-

15

Убедитесь, что антивирус включен. Рекомендуем установить и запустить надежное антивирусное программное обеспечение. Регулярно сканируйте компьютер на наличие вирусов и вредоносных программ.

- Если компьютер все еще зависает, медленно работает или с ним возникают другие проблемы, которые, как вам кажется, связаны с вредоносными программами, попробуйте установить другой антивирус. Если ничего не помогает, попросите помощи у специалиста или создайте резервную копию важных файлов, а затем переустановите Windows.

Реклама

Советы

- Система macOS не такая уязвимая для вредоносных программ, как Windows, но на нее также рекомендуется установить антивирус, например Norton iAntivirus, Avira Free Mac Security, Comodo Antivirus for Mac и Avast Free Antivirus для Mac.[5]

Реклама

Предупреждения

- Скачивайте любой антивирус или программу для поиска вредоносных программ с надежных и известных веб-сайтов. На некоторых сайтах вредоносные программы маскируются под антивирусное программное обеспечение, которое может повредить и заразить компьютер.

Реклама

Источники

Об этой статье

Эту страницу просматривали 43 115 раз.

Была ли эта статья полезной?

Как найти вредоносные программы

Для обеспечения стабильной работы операционной системы ее необходимо проверять на наличие вредоносного программного обеспечения. Различные вирусы могут не только замедлить работу ОС, но и создать массу других трудностей.

Вам понадобится

- — CCleaner;

- — Outpost Firewall.

Инструкция

Воспользуйтесь антивирусной программой, установленной в вашем компьютере. Подключитесь к интернету и обновите базу данных известных вирусов. Откройте рабочее окно антивируса и выделите все разделы жесткого диска. Выберите наиболее полный тип сканирования и запустите его. Помните о том, что сканирование системы может занять достаточно много времени. После завершения создания списка вирусных файлов выделите их и нажмите кнопку «Лечить». Удалите те файлы, которые не были исправлены.

Попробуйте самостоятельно найти вредоносные программы. Откройте панель управления и перейдите в меню «Установка и удаление программ». Внимательно изучите список установленных программ, прочитав описания, прилагающиеся к ним. Выделите ненужную или подозрительную программу и нажмите кнопку «Удалить». Подтвердите удаление данной утилиты. Аналогичную операцию выполните с остальными программами.

Очистите системный реестр, используя для этого специальную утилиту. Скачайте и установите программу CCleaner. Запустите ее и перейдите в меню «Реестр». Выделите галочками все пункты левого меню. Нажмите кнопку «Поиск проблем» и подождите, пока программа завершит анализ системного реестра.

Теперь нажмите кнопку «Исправить», нажмите кнопку «Нет» в появившемся окне и выберите пункт «Исправить отмеченные». Установите программу Outpost Firewall. Запустите ее и выберите «Режим обучения». Теперь при каждом запуске подозрительных программ будет появляться соответствующее окно.

Вы можете либо подтвердить (разрешить) запуск выбранного приложения, либо нажать кнопку «Запретить». После этого найдите утилиту, которая была запущена, изучив ее описание, предоставленной программой. Удалите эту вредоносную утилиту. Программа Outpost Firewall работает в режим обучения семь дней, постоянно запоминая заданные правила для каждой программы.

Видео по теме

Войти на сайт

или

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

Время на прочтение

10 мин

Количество просмотров 24K

Знай своего врага ― одна из максим, которой руководствуются специалисты по информационной безопасности. Она касается и зловредов. Существуют сотни инструментов, которые помогают исследовать вредоносное ПО. К счастью, многие из них бесплатны и имеют открытый исходный код.

Под катом мы собрали онлайн-сканеры подозрительных файлов, некоторые инструменты для статического и динамического анализа, системы для описания и классификации угроз и, конечно, репозитории с малварью, которую можно исследовать.

Это неполный перечень ПО, которое используют исследователи от мира информационной безопасности. Так, для расследования уже совершенных атак, применяют иной арсенал.

Деление на группы в статье не претендует на звание классификации, оно сделано для удобства чтения и во многом условно. Отдельные инструменты могли попасть сразу в несколько групп и оказались в конкретных разделах благодаря грубому авторскому произволу.

Онлайн-службы для анализа зловредов

-

VirusTotal ― бесплатная служба для анализа подозрительных файлов и ссылок. В представлении не нуждается.

-

Intezer ― детектор зловредов, поддерживающий динамический и статический анализ.

-

Triage ― онлайн-сервис для анализа больших объемов вредоносного ПО с функцией статического анализа образцов.

-

FileScan.IO — служба анализа вредоносных программ, с динамическим анализом и функцией извлечения индикаторов компрометации (IOC).

-

Sandbox.pikker ― онлайн-версия известной системы анализа вредоносных программ Cuckoo Sandbox. Предоставляет подробный отчет с описанием поведения файла при выполнении в реалистичной, но изолированной среде далеко в облаке.

-

Manalyzer ― бесплатный сервис, для статического анализа PE-файлов и выявления маркеров нежелательного поведения. Имеет офлайн-версию.

-

Opswat ― сканирует файлы, домены, IP-адреса и хеши при помощи технологии Content Disarm & Reconstruction.

-

InQuest Labs ― сервис для сканирования текстовых документов файлов Microsoft и Open Office, электронных таблиц и презентаций. Работает на базе механизмов Deep File Inspection (DFI).

-

Any Run ― еще одна онлайн-песочница с красивым интерфейсом и дополнительными опциями.

-

Yoroi ― итальянская служба анализа подозрительных файлов на базе песочницы. Переваривает PE (например, .exe-файлы), документы (doc и PDF), файлы сценариев (типа wscript, Visual Basic) и APK, но мучительно медленно готовит отчеты.

-

Unpacme ― онлайн-сервис для автоматической распаковки вредоносных программ и извлечения артефактов.

-

Malwareconfig ― веб-приложение для извлечения, декодирования и отображения параметров конфигурации распространенных вредоносных программ.

-

Malsub ― фреймворк Python RESTful для работы с API онлайн-сервисов для анализа вредоносного ПО.

Дистрибутивы для анализа вредоносных программ

-

REMnux — готовый дистрибутив реверс-инжиниринга и анализа вредоносных программ на основе Ubuntu. Предоставляет полный пакет необходимых утилит с открытым исходным кодом и включает многие инструменты, упомянутые ниже.

-

Tsurugi Linux ― Linux-дистрибутив, ориентированный на цифровую криминалистику, анализ вредоносных программ и разведку по открытым источникам.

-

Flare-vm ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows.

Комбайны и тулкиты

-

Ghidra Software Reverse Engineering Framework ― продвинутая среда для реверс-инжиниринга ПО под Windows, macOS и Linux. Поддерживает широкий набор инструкций процессора и исполняемых форматов, работает и в ручном, и в автоматическом режимах, поддерживает пользовательские сценарии. Некоторые такие заготовки, упрощающие анализ вредоносного ПО, можно найти в репозитории Ghidra-Scripts.

-

FLARE VM ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows 10.

-

Indetectables Toolkit ― набор из 75 приложений для реверс-инжиниринга и анализа двоичных файлов и вредоносных программ.

-

MobSF ― платформа для автоматизированного статического и динамического анализа и оценки безопасности мобильных приложений.

-

CyberChef — приложение для анализа и декодирования данных без необходимости иметь дело со сложными инструментами или языками программирования.

-

Pev ― набор инструментов для анализа подозрительных PE-файлов. Работает в Windows, Linux и macOS.

-

Vivisect ― фреймворк Python, который включает функции дизассемблера, статического анализатора, символьного выполнения и отладки.

-

Pharos ― экспериментальный фреймворк, объединяющий шесть инструментов для автоматизированного статического анализа бинарных файлов.

Инструменты статического анализа и реверс-инжиринга

-

IDA ― дизассемблер и отладчик для Windows с бесплатной версией и возможность расширения функциональности при помощи open-source-плагинов, например, Diaphora и FindYara.

-

Binary ninja — популярная альтернатива IDA с бесплатной облачной версией и частично открытым исходным кодом.

-

ret-sync ― набор плагинов, которые позволяют синхронизировать сеансы в дизассемблерах IDA, Ghidra и Binary Ninja.

-

Binary Analysis Platform ― мультиплатформенный набор утилит и библиотек для анализа машинного кода. Поддерживает x86, x86-64, ARM, MIPS, PowerPC. Другие архитектуры могут быть добавлены в виде плагинов.

-

Radare2 ― UNIX-подобная среда для реверс-инжиниринга. Позволяет анализировать, эмулировать, отлаживать, модифицировать и дизассемблировать любой бинарник. Может работать через удаленный сервер gdb.

-

Rizin ― форк Radeone2 с упором на удобство использования и стабильность. Включает все необходимое для полноценного бинарного анализа.

-

cutter ― бесплатная платформа для реверс-инжиниринга с открытым исходным кодом и плагином для интеграции с декомпилятором Ghidra. Построена на базе rizin. Предоставляет удобный пользовательский интерфейс.

-

Un{i}packer ― кроссплатформенная альтернатива деббагеру x64Dbg.

-

diStorm ― быстрый дизассемблер для анализа вредоносного шелл-кода.

-

angr ― мультиплатформенный фреймворк для исследования бинарных файлов.

-

Binwalk ― простой в использовании инструмент для анализа, извлечения образов и реверс-инжиниринга микропрограмм.

-

4n4lDetector ― инструмент для быстрого анализа исполняемых файлов Windows. Показывает PE-заголовок и его структуру, содержимое разделов, различные типы строк. Облегчает идентификацию вредоносного кода внутри анализируемых файлов. Исходный код не опубликован.

-

capa ― анализирует возможности исполняемых файлов. Вы скармливаете PE, ELF и шеллкод, а capa сообщает, что, может сделать программа.

-

LIEF ― кроссплатформенная библиотека для анализа, изменения и абстрагирования форматов ELF, PE, MachO, DEX, OAT, ART и VDEX без использования дизассемблера.

-

IDR ― декомпилятор исполняемых файлов (EXE) и динамических библиотек (DLL), написанный на Delphi. Часто используется для анализа банковских вредоносных программ.

-

Manalyze ― синтаксический анализатор PE-файлов с поддержкой плагинов. Лежит в основе вышеупомянутого онлайн-сервиса Manalyzer.

-

PortEx ― библиотека Java для статического анализа переносимых исполняемых файлов с акцентом на анализ вредоносных программ и устойчивость к искажениям PE.

-

PE-bear ― анализатор файлов PE-формата со встроенным Hex-редактором и возможностью детектирования различных упаковщиков по сигнатурам.

-

CFF Explorer ― аналог PE-bear, созданный Эриком Пистелли. Представляет собой набор инструментов: шестнадцатеричный редактор, сканер и менеджер подписей, дизассемблер, обходчик зависимостей и т. д. Первый PE-редактор с поддержкой внутренних структур .NET.

-

Qu1cksc0pe ― универсальный инструмент для статического анализа исполняемых файлов Windows, Linux, OSX, а также APK.

-

Quark-Engine ― система оценки вредоносного ПО для Android, игнорирующая обфускацию. Входит в комплект поставки Kali Linux и BlackArch.

-

Argus-SAF ― платформа для статического анализа Android-приложений.

-

RiskInDroid ― инструмент для оценки потенциальной опасности Android-приложений на основе методов машинного обучения.

-

MobileAudit ― SAST-анализатор вредоносных программ для Android.

-

Obfuscation Detection ― набор скриптов для автоматического обнаружения запутанного кода.

-

de4dot ― деобфускатор и распаковщик .NET, написанный на C#.

-

FLARE ― статический анализатор для автоматической деобфускации бинарных файлов вредоносных программ.

-

JSDetox ― утилита для анализа вредоносного Javascript-кода с функциями статического анализа и деобфускации.

-

XLMMacroDeobfuscator ― используется для декодирования запутанных макросов XLM. Использует внутренний эмулятор XLM для интерпретации макросов без полного выполнения кода. Поддерживает форматы xls, xlsm и xlsb.

Инструменты динамического анализа и песочницы

-

Cuckoo Sandbox — платформа для анализа разнообразных вредоносных файлов в виртуализированных средах Windows, Linux, macOS и Android. Поддерживает YARA и анализ памяти зараженной виртуальной системы при помощи Volatility.

-

CAPE ― песочница с функцией автоматической распаковки вредоносного ПО. Построена на базе Cuckoo. Позволяет проводить классификацию на основе сигнатур Yara.

-

Qubes OS ― защищенная операционная система, основанная на концепции разграничения сред. Использует гипервизор Xen и состоит из набора отдельных виртуальных машин. Может служить площадкой для исследования вредоносов, однако не включает в себя специализированные инструменты для их анализа.

-

x64dbg ― отладчик с открытым исходным кодом под Windows, предназначенный для реверс-инжиниринга вредоносных файлов. Выделяется обширным списком специализированных плагинов.

-

DRAKVUF ― безагентная система бинарного анализа типа «черный ящик». Позволяет отслеживать выполнение бинарных файлов без установки специального программного обеспечения на виртуальной машине. Требует для работы процессор Intel с поддержкой виртуализации (VT-x) и Extended Page Tables (EPT).

-

Noriben ― простая портативная песочница для автоматического сбора и анализа информации о вредоносных программах и составления отчетов об их действиях.

-

Process Hacker ― продвинутый диспетчер задач, позволяющий наблюдать за поведением подозрительных программ в реальном времени. Отображает сетевые подключения, активные процессы, информацию об использовании памяти и обращениях к жестким дискам, использовании сети. Также отображает трассировки стека.

-

Sysmon ― системная служба Windows, регистрирующая активность системы в журнале событий Windows. Предоставляет подробную информацию о происходящем в системе: о создании процессов, сетевых подключениях времени создания и изменения файлов. Работает с заранее созданными конфигурационными файлами, которые можно найти на github.

-

hollows_hunter ― сканер процессов, нацеленный на обнаружение вредоносных программ и сбор материалов для дальнейшего анализа. Распознает и создает дамп различных имплантов в рамках сканируемых процессов. Основан на PE-sieve.

-

Sandboxapi ― API Python для создания интеграций с различными проприетарными песочницами.

-

DECAF ― Dynamic Executable Code Analysis Framework ― платформа для анализа бинарных файлов, основанная на QEMU. Поддерживает 32-разрядные версии Windows XP/Windows 7/linux и X86/arm.

-

Frida ― внедряет фрагменты JavaScript в нативные приложения для Windows, Mac, Linux, iOS и Android, что позволяет изменять и отлаживать запущенные процессы. Frida не требует доступа к исходному коду и может использоваться на устройствах iOS и Android, которые не взломаны или не имеют root-доступа.

-

box-js ― инструмент для изучения вредоносного JavaScript-ПО с поддержкой JScript/WScript и эмуляцией ActiveX.

-

Fibratus ― инструмент для исследования и трассировка ядра Windows.

-

analysis-tools ― большая коллекция инструментов динамического анализа для различных языков программирования.

Инструменты анализа сетевой активности

-

MiTMProxy ― перехватывающий HTTP-прокси с поддержкой SSL/TLS.

-

Wireshark ― известный универсальный инструмент для анализа сетевого трафика.

-

Zeek ― фреймворк для анализа трафика и мониторинга безопасности, ведет подробные журналы сетевой активности.

-

Maltrail ― система обнаружения вредоносного трафика на базе общедоступных черных списков сетевых адресов.

-

PacketTotal ― онлайн-движок для анализа .pcap-файлов и визуализации сетевого трафика.

Хранение и классификация и мониторинг

-

YARA ― инструмент, предназначенный для помощи в идентификации и классификации зловредов. Позволяет создавать описания семейств вредоносных программ в виде правил ― в общепринятом удобном для обработки формате. Работает на Windows, Linux и Mac OS X.

-

Yara-Rules ― обширный список правил для YARA, позволяет быстро подготовить этот инструмент к использованию.

-

yarGen ― генератор правил YARA из подозрительных фрагментов кода, найденных в файлах вредоносных программ. Автоматизирует процесс создания новых правил.

-

Awesome YARA ― пополняемая коллекция инструментов, правил, сигнатур и полезных ресурсов для пользователей YARA.

-

YETI ― платформа, для сбора и агрегации данных об угрозах в едином репозитории. Умеет обогащать загруженные данные, снабжена удобным графическим интерфейсом и развитым API.

-

Viper ― утилита для организации, анализа и менеджмента личной коллекции вредоносных программ, образцов эксплойтов и скриптов. Хорошо работает в связке с Cuckoo и YARA.

-

MISP ― ПО для сбора, хранения обмена индикаторами компрометации и данными, полученными в результате анализа вредоносных программ.

-

Malice ― фреймворк для анализа вредоносных программ, который называют open source версией VirusTotal.

-

Hostintel ― модульное приложение на Python для сбора сведений о вредоносных хостах.

-

mailchecker — проверка электронной почты на разных языках. Утилита снабжена базой данных из более чем 38 000 поддельных провайдеров электронной почты.

-

URLhaus ― портал для обмена URL-адресами, которые используются для распространения вредоносных программ.

-

All Cybercrime IP Feeds ― агрегатор опасных IP-адресов с акцентом на хакерские атаки, распространение вредоносного ПО и мошенничество. Использует данные из более чем 300 источников.

-

Machinae — инструмент для сбора информации о зловредах из общедоступных источников. Позволяет получить списки подозрительных IP-адресов, доменных имен, URL, адресов электронной почты, хешей файлов и SSL fingerprints.

-

ThreatIngestor — конвейер для сбора данных об угрозах из Twitter, GitHub, RSS каналов и других общедоступных источников.

-

InQuest REPdb и InQuest IOCdb агрегаторы IOC из различных открытых источников.

-

IntelOwl — решение для получения данных при помощи единого API. Предоставляет централизованный доступ к ряду онлайн-анализаторов вредоносных программ.

-

Malwoverview ― инструмент для классификации и сортировки вредоносных программ IOC и хешей с возможностью генерации отчетов по результатам статического и динамического анализа.

-

dnstwist ― инструмент для поиска мошеннических доменов, маскирующихся под ваш сайт.

Образцы вредоносных программ

В этом разделе собраны ссылки на опасные вредоносные программы. Они не деактивированы и представляют реальную угрозу. Не скачивайте их, если не уверены в том, что делаете. Используйте для исследований только изолированные программные среды. В этих коллекциях много червей, которые заразят все, до чего смогут дотянуться.

Ссылки предоставляются исключительно в научных и образовательных целях.

-

theZoo ― активно пополняемая коллекция вредоносных программ, собранная специально для исследователей и специалистов по кибербезопасности.

-

Malware-Feed ― коллекция вредоносных программ от virussamples.com.

-

Malware samples ― пополняемый github-репозиторий с вредоносами, к которым прилагаются упражнения по анализу вредоносного ПО.

-

vx-underground ― еще одна обширная и постоянно растущая коллекция бесплатных образцов вредоносных программ.

-

Malshare ― репозиторий, который помимо образцов малвари предлагает дополнительные данные для YARA.

-

MalwareBazaar ― проект, целью которого является обмен образцами вредоносного ПО с поставщиками антивирусных программ и сообществом экспертов по информационной безопасности. Поддерживает собственное API.

-

Virusbay ― онлайн-платформа для совместной работы, которая связывает специалистов из центров мониторинга информационной безопасности с исследователями вредоносных программ. Представляет собой специализированную социальную сеть.

-

VirusShare ― большой репозиторий вредоносных программ с обязательной регистрацией.

-

The Malware Museum ― вирусы, распространявшиеся в 1980-х и 1990-х годах. Практически безобидны на фоне остальных ссылок из этого раздела и представляют скорее историческую ценность.

Многие современные зловреды выходят из-под пера талантливых профессиональных программистов. В них используются оригинальные пути проникновения в системные области данных, новейшие уязвимости и ошибки в безопасности операционных систем и целые россыпи грязных хаков. Если проявить осторожность, ум и внимательность, во вредоносном ПО можно найти немало интересного.

Удачной охоты!

Удаление вредоносных программ с Windows компьютера

OneDrive (для дома или персональный) OneDrive для Windows Еще…Меньше

Безопасность Windows — это мощное средство сканирования, которое находит и удаляет вредоносные программы с компьютера. Ниже описано, как использовать его в Windows 10 для сканирования компьютера.

Важно: Прежде чем использовать Защитник Windows автономном режиме, обязательно сохраните открытые файлы и закройте приложения и программы.

-

Откройте Безопасность Windows параметров.

-

Выберите параметры & защиты > вирусов.

-

Выберите Защитник Windows автономном режиме, а затем нажмите кнопку «Проверить сейчас».

Проверка Защитник Windows автономном режиме занимает около 15 минут, после чего компьютер перезапустится.

Просмотр результатов проверки

-

Откройте Безопасность Windows параметров.

-

Выберите & защиты > защиты от > защиты от вирусов.

Автономная проверка Защитник Windows автоматически обнаруживает и удаляет вредоносные программы или помещает их в карантин.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Содержание

- Как работают компьютерные вирусы?

- Как избавиться от компьютерного вируса

- Удаление компьютерного вируса с компьютера с ОС Windows

- Шаг 1: Загрузить и установить антивирусный сканер

- Шаг 2: Отключиться от интернета

- Шаг 3: Перезагрузите компьютер в безопасном режиме

- Шаг 4: Удалите все временные файлы

- Шаг 5: Запустите сканирование на вирусы

- Шаг 6: Удалите вирус или поместите его в карантин

- Шаг 7: Перезагрузите компьютер

- Шаг 8: Поменяйте все пароли

- Шаг 9: Обновите ваше ПО, браузер и операционную систему

- Удаление компьютерного вируса с компьютера Mac

- Что такое компьютерный вирус?

- Признаки того, что на вашем компьютере есть вирус

- Как компьютер может заразиться вирусом через электронную почту?

- Как защитить компьютер от вирусов

- Удаление распространенных вредоносных программ с Windows вредоносных программ (KB890830)

- Аннотация

- Дополнительная информация

- Включение автоматического обновления

- Выполнение полной проверки

- Удаление вредоносных файлов

- Получение поддержки

- Центр загрузки Майкрософт

- Развертывание MSRT в корпоративной среде

- Поддержка переключателя командной строки

- Сведения об использовании и выпуске

- Сведения о выпуске

- Как найти и удалить вредоносную программу.

Как работают компьютерные вирусы?

Вас беспокоит, что на вашем компьютере может быть вирус? Если ваш компьютер заражен, то важно знать, как избавиться от компьютерного вируса.

Из этой статьи вы узнаете все, что нужно знать о том, как работают компьютерные вирусы и о том, как удалять компьютерные вирусы.

Краткий план статьи:

Как избавиться от компьютерного вируса

В этом разделе мы обсудим, как удалить компьютерный вирус с компьютера Windows и с компьютера Mac.

Удаление компьютерного вируса с компьютера с ОС Windows

Компьютерные вирусы почти никогда не видимы. Без антивирусной защиты вы можете и не знать о существовании вируса на вашем компьютере. Вот почему важно установить антивирусную защиту на всех ваших устройствах.

Если на вашем компьютере операционной системой Windows есть вирус, вам нужно выполнить следующие десять простых шагов, чтобы избавиться от него:

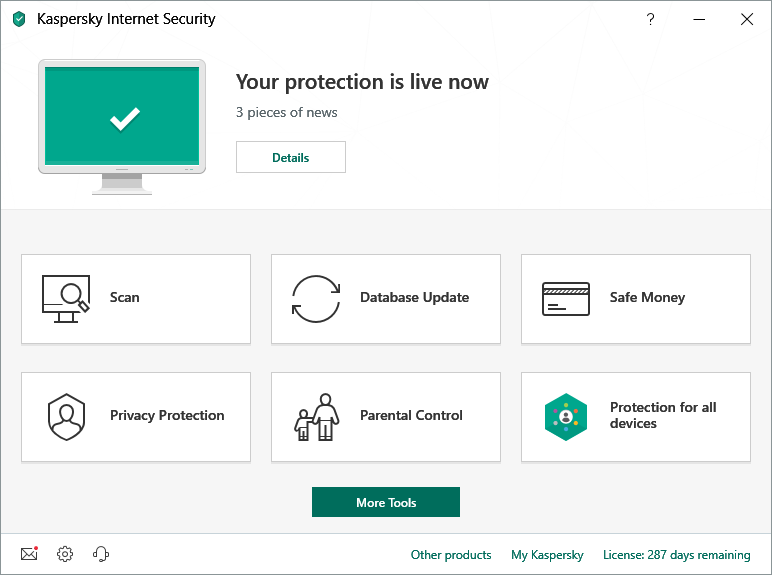

Шаг 1: Загрузить и установить антивирусный сканер

Загрузите антивирусный сканер или решение класса Internet Security. Мы рекомендуем использовать Kaspersky Internet Security. Процесс его установки показан в следующем видео:

Шаг 2: Отключиться от интернета

При удалении вируса с компьютера желательно отключаться от интернета, чтобы исключить дальнейшее распространение угрозы: некоторые компьютерные вирусы распространяются через интернет.

Шаг 3: Перезагрузите компьютер в безопасном режиме

Для защиты компьютера при удалении вируса, перезагрузите компьютер в Безопасном режиме. Если вы не знаете, как это сделать, то ниже дается инструкция.

Шаг 4: Удалите все временные файлы

Далее вам нужно удалить все временные файлы при помощи утилиты «Очистка диска».

Следуйте следующим шагам:

Некоторые вирусы начинают действовать при перезагрузке компьютера. Удаление временных файлов может удалить вирус. Однако, полагаться только на это не надежно. Чтобы убедиться, что ваш компьютер свободен от вирусов, рекомендуем выполнить следующие шаги.

Шаг 5: Запустите сканирование на вирусы

Теперь пора открыть ваш антивирус или решение класса Internet Security и запустить сканирование на вирусы. Если вы используете Kaspersky Internet Security, выберите и нажмите на кнопку ‘Запустить проверку’ (Scan).

Шаг 6: Удалите вирус или поместите его в карантин

Если нашелся вирус, им может быть затронуто несколько файлов. Выберите «удалить» (Delete) или «поместить в карантин» (Quarantine), чтобы избавиться от вируса. Заново запустите проверку компьютера, чтобы убедиться, что других угроз не осталось. Если нашлись другие угрозы, поместите их в карантин или удалите.

Шаг 7: Перезагрузите компьютер

Теперь, после удаления вируса, вы можете перезагрузить компьютер. Просто включите его, как обычно. «Безопасный режим» больше не нужен.

Шаг 8: Поменяйте все пароли

Чтобы защитить компьютер от дальнейших атак, поменяйте все пароли на тот случай, если они скомпрометированы. Это обязательно, только если у вас есть причина считать, что ваши пароли украдены вредоносной программой, но перестраховаться не мешает в любом случае.

Функционал вируса вы всегда можете проверить на веб-сайте производителя вашего антивируса или связавшись с их группой технической поддержки.

Шаг 9: Обновите ваше ПО, браузер и операционную систему

Обновление ПО, браузера и операционной системы снизит риск эксплуатации киберпреступниками брешей в старом коде для установки вредоносных программ на вашем компьютере.

Удаление компьютерного вируса с компьютера Mac

Если у вас компьютер Mac, вам может казаться, что ваш компьютер не может заразиться вирусом. К сожалению, это заблуждение. Для Mac, по сравнению с Windows, создается меньше вирусов, но они существуют.

Некоторые Mac-вирусы маскируются под антивирусные продукты. Если вы случайно скачали один из таких вирусов, то ваш компьютер может быть заражен. Вот три примера вирусов такого типа: ‘MacDefender’, ‘MacProtector’ и ‘MacSecurity’.

Если вам кажется, что на вашем компьютере Mac завелся вирус, нужно выполнить следующие шесть шагов, чтобы удалить его:

Чтобы проверить, что вы ничего не пропустили, и убедиться в защите вашего Mac, рассмотрите вариант установить и запустить антивирусное решение, если его у вас уже нет. Мы рекомендуем использовать комплексное решение класса Internet Security, такое как Kaspersky Total Security.

Что такое компьютерный вирус?

Компьютерный вирус – это вид вредоносного ПО, отличительной чертой которого является его самовоспроизведение – он копирует себя на любой носитель, который подключается к компьютеру.

Компьютерные вирусы так называются из-за того, что, по аналогии с настоящими вирусами, они способны самовоспроизводиться. После того, как вирус заражает ваш компьютер, он распространяет себя таким образом. При заражении вирусом компьютер может начать работать медленнее, возможны перебои в его работе.

Существует три основных пути, которыми ваш компьютер может заразиться компьютерным вирусом.

Во-первых, компьютер может заразиться через съемные носители, такие как USB-флешки. Если вы вставите в компьютер флешки или диск, полученный от неизвестных источников, то он может содержать вирус.

Иногда хакеры оставляют зараженные флешки или диски на рабочих столах людей или в публичных местах, например, в кафе, с расчетом распространить таким образом компьютерный вирус. Люди, которые совместно используют USB-носители, также могут переносить таким методом файлы с зараженного компьютера на незараженный.

Другой способ заражения компьютера вирусом – это скачать вирус из интернета.

Если вы загружаете ПО или приложения на ваш компьютер, обязательно берите их из доверенных источников, таких как Google Play или App Store у Apple. Не загружайте ничего из всплывающих окон или с веб-сайтов, о которых ничего не знаете.

Третий возможный способ заражения компьютера вирусом – при открытии вложения или нажатии на ссылку в спам-сообщении, которое вы получили по почте.

При получении почтовых сообщений от отправителя, которого не знаете или которому не доверяете, не открывайте такие сообщения. При открытии такого сообщения, не открывайте никаких вложений в нем и не нажимайте на ссылки.

Признаки того, что на вашем компьютере есть вирус

Есть несколько признаков того, что на вашем компьютере завелся вирус.

Во-первых, вас должно насторожить, если ваш компьютер стал тормозить. Если задачи выполняются дольше, чем обычно, то возможно, ваш компьютер заражен.

Во-вторых, будьте внимательны при появлении на компьютере подозрительных приложений или программ, о которых вы ничего не знаете. Если вы заметили, чтобы на компьютере появилось приложение или программа, которую вы не скачивали, будьте осторожны.

Желательно удалить все программы на компьютере, которые вам неизвестны, а затем запустить сканирование в антивирусе или защитном устройстве класса Internet Security, чтобы проверить компьютер на наличие угроз. Если при закрытии браузера возникают всплывающие окна – это верный признак того, что компьютер заражен вирусом. Если вы заметите такое, сразу же примите меры, чтобы удалить вирус. Для этого следуйте инструкциям, данным выше.

Еще один признак возможного заражения компьютера вирусом – это странности в работе приложений или программ. Если программы стали завершаться аварийно по непонятной причине, то, возможно, на вашем компьютере завелся вирус.

И наконец, зараженный компьютер может начать перегреваться. Если вы заметите такое, проверьте компьютер на вирусы, запустив антивирус или защитное решение класса Internet Security.

Как компьютер может заразиться вирусом через электронную почту?

Ваш компьютер может заразиться вирусом по электронной почте, но только в том случае, если вы откроете вложение в спам-сообщении или нажмете на ссылку в таком сообщение.

Ваш компьютер не может заразиться только из-за того, что вы получите по почте спам. При получении таких сообщений отметьте их как спам или как нежелательные (junk) и обязательно сотрите их. У большинства поставщиков услуг электронной почты (например, у Gmail) этот процесс автоматизирован, но если вдруг какие-то нежелательные сообщения все же просочатся, то вручную отметьте их как спам и не открывайте их.

Как защитить компьютер от вирусов

Вот основные способы, которые позволят вам защитить компьютер от вирусов:

Источник

Удаление распространенных вредоносных программ с Windows вредоносных программ (KB890830)

Аннотация

Средство Windows вредоносных программ (MSRT) помогает удалить вредоносное программное обеспечение с компьютеров с любой из следующих операционных систем:

Windows Server 2019

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Корпорация Майкрософт выпускает MSRT с ежемесячной регулярностью в рамках Windows обновления или в качестве средства. Используйте это средство для поиска и удаления определенных распространенных угроз и отмены внесенных изменений (см. о семействах вредоносных программ). Для полного обнаружения и удаления вредоносных программ можно использовать Защитник Windows автономный режимили средство проверки безопасности (Майкрософт).

В этой статье содержатся сведения о том, чем средство отличается от антивирусного или антивредоносного продукта, как его скачать и запустить, что происходит при поиске вредоносных программ и сведения о его выпуске. Здесь также содержатся сведения для администраторов и расширенных пользователей, в том числе сведения о поддерживаемых переключателях командной строки.

В соответствии с политикой жизненного цикла поддержки Майкрософт MSRT больше не поддерживается на Windows Vista или более ранних платформах. Дополнительные сведения можно найти на сайте Жизненный цикл поддержки Майкрософт.

Если у вас возникли проблемы с обновлением MSRT в Windows, см. статью Устранение неполадок при обновленииWindows 10.

Дополнительная информация

MsRT не заменяет антивирусную программу. Оно строго является средством удаления после удаления вирусов. Поэтому мы настоятельно рекомендуем установить и использовать последние антивирусные продукты.

MsRT отличается от антивирусного продукта тремя важными способами:

Средство удаляет вредоносные программы с уже зараженных компьютеров. Антивирусные программы блокируют запуск вредоносных программ на компьютере. Гораздо важнее блокировать запуск вредоносных программ на компьютере, чем удалять их после заражения.

Средство удаляет только определенные распространенные вредоносные программы. Вредоносные программы являются лишь небольшой частью всех вредоносных программ, которые существуют на сегодняшний день.

В этом средстве основное внимание уделяется обнаружению и удалению активного вредоносного программного обеспечения. Активное вредоносное программное обеспечение — это вредоносное программное обеспечение, которое в настоящее время запущено на компьютере. Средство не может удалить вредоносное программное обеспечение, которое не запущено. Однако антивирусная программа может выполнить эту задачу.

Дополнительные сведения о защите компьютера можно найти на веб-сайте Центра безопасности & Майкрософт.

Примечание MsRT фокусирует внимание только на обнаружении и удалении вредоносных программ, таких как вирусы, черви и троянские кони. Шпионское ПО не удаляется.

Вам не нужно отключать или удалять антивирусную программу при установке MSRT. Однако если компьютер заражен вредоносным программным обеспечением, антивирусная программа может обнаружить это вредоносное программное обеспечение и предотвратить его удаление при запуске средства удаления. В этом случае вы можете удалить вредоносное программное обеспечение с помощью антивирусной программы.

Так как MSRT не содержит вирус или червь, средство удаления не должно запускать антивирусную программу. Однако если вредоносные программы заражали компьютер перед установкой последней антивирусной программы, антивирусная программа может не обнаружить это вредоносное программное обеспечение, пока оно не попытается удалить его.

Примечание: Начиная с ноября 2019 г. MSRT будет подписана только на SHA-2. Для запуска MSRT ваши устройства должны быть обновлены для поддержки SHA-2. Подробнее см. в требованиях к поддержке подписи кода SHA-2019 для Windows и WSUS.

Самый простой способ скачать и запустить MSRT — включить автоматическое обновление. Включение автоматического обновления гарантирует автоматическое получение средства. Если у вас включено автоматическое обновление, вы уже получаете новые версии этого средства. Средство работает в тихом режиме, если не обнаруживает заразу. Если вы не были уведомлены о заражении, не найдено вредоносное программное обеспечение, которое требует вашего внимания.

Включение автоматического обновления

Чтобы включить автоматическое обновление самостоятельно, выполните действия, которые можно найти в таблице ниже для операционной системы, запущенной на компьютере.

Если ваш компьютер работает:

Выполните следующие действия.

Выберите Дополнительные параметры, а затем вобласти Выберите, как устанавливать обновления выберите Автоматически (рекомендуется).

Примечание. Windows 10 — это служба. Это означает, что автоматические обновления по умолчанию включены и ваш компьютер всегда обладает новейшими и лучшими функциями.

В поле Рекомендуемыеобновления выберите рекомендуемые обновления так же, как и важные обновления.

В окне Обновление Майкрософт выберите мне обновления для других продуктов Майкрософт при обновлении Windows и выберите Применить.

Нажмите кнопку

В левой области выберите ссылку Изменить параметры.

Щелкните, чтобы выбрать Установить обновления автоматически (рекомендуется).

В поле Рекомендуемыеобновления щелкните, чтобы выбрать рекомендуемые обновления так же, как и важные обновления, и нажмите кнопку ОК. Если вам будет предложено ввести административный пароль или подтверждение, введите его или подскакийте. Перейдите к шагу 3.

Скачайте MSRT. Необходимо принять условия лицензионного соглашения на разработку программного обеспечения корпорации Майкрософт. Условия лицензии отображаются только при первом доступе к автоматическим обновлениям.

Примечание. Принимая однововременные условия лицензионного соглашения, вы можете получать будущие версии MSRT без входа на компьютер в качестве администратора.

MSRT работает в тихом режиме. Если на компьютере обнаружено вредоносное программное обеспечение, при следующем входе на компьютер в качестве администратора компьютера в области уведомлений появится сообщение об обнаружении.

Выполнение полной проверки

Если средство обнаружит вредоносное ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, вам может быть предложено выполнить полную проверку. Рекомендуем выполнить эту проверку. При полной проверке выполняется быстрая проверка, а затем полное сканирование компьютера независимо от того, было ли обнаружено вредоносное программное обеспечение во время нее. Проверка может занять несколько часов, так как она будет проверять все фиксированные и съемные диски. Однако сетевые диски не проверяются.

Удаление вредоносных файлов

Если вредоносное программное обеспечение изменило (заражает) файлы на компьютере, средство выскакиет вам запрос на удаление вредоносных программ из этих файлов. Если вредоносное программное обеспечение изменило параметры браузера, ваша домашняя страница может быть автоматически изменена на страницу, на которую вы можете найти инструкции по восстановлению этих параметров.

Вы можете очистить определенные или все зараженные файлы, которые находит средство. Следует помнить, что во время этого процесса возможна потеря данных. Кроме того, следует помнить, что средству не удается восстановить некоторые файлы в исходном, предведершяемом состоянии.

Средство удаления может попросить вас перезагрузить компьютер, чтобы завершить удаление некоторых вредоносных программ, или выполнить вручную действия по его удалению. Чтобы завершить удаление, необходимо использовать последние антивирусные продукты.

Сообщая о вредоносных программах в Корпорацию Майкрософт, MSRT отправляет основные сведения в корпорацию Майкрософт, если средство обнаруживает вредоносное программное обеспечение или обнаруживает ошибку. Эти сведения будут использоваться для отслеживания вирусов. Вместе с отчетом не отправляются личные сведения, связанные с вами или компьютером.

MSRT не использует установщик. Как правило, при запуске MSRT на корневом диске компьютера создается случайный временный каталог. Этот каталог содержит несколько файлов, включая Mrtstub.exe файлы. В большинстве случае эта папка автоматически удаляется после завершения работы средства или после следующего запуска компьютера. Однако эта папка может быть удалена не всегда автоматически. В таких случаях эту папку можно удалить вручную, и это не оказывает негативного влияния на компьютер.

Получение поддержки

Защитите компьютер, на Windows от вирусов и вредоносных программ: антивирусное решение и Центр безопасности

Локализованная поддержка в соответствии со своей стране: международная поддержка.

Центр загрузки Майкрософт

Примечание: Начиная с ноября 2019 г. MSRT будет подписана только на SHA-2. Для запуска MSRT ваши устройства должны быть обновлены для поддержки SHA-2. Подробнее см. в требованиях к поддержке подписи кода SHA-2019 для Windows и WSUS.

MsRT можно скачать вручную из Центра загрузки Майкрософт. В Центре загрузки Майкрософт можно скачать следующие файлы:

Для 32-битных систем на базе x86:

Для 64-битных систем на базе 64-битных систем:

Дата выпуска: 12 октября 2021 г.

Дополнительные сведения о скачии файлов службы поддержки Майкрософт см. в этой ссылке.

Этот файл был проверен корпорацией Майкрософт на наличие вирусов. Корпорация Майкрософт использует самые последние на момент публикации файла версии антивирусного программного обеспечения. Файл хранится на защищенных серверах, что предотвращает его несанкционированное изменение.

Развертывание MSRT в корпоративной среде

Если вы ИТ-администратор и хотите получить дополнительные сведения о развертывании средства в корпоративной среде, см. статью Развертывание средства Windows удаления вредоносных программ в корпоративной среде.

В этой статье содержатся сведения о сервере управления системами Майкрософт (SMS), службах обновления программного обеспечения (MSUS) и анализаторе базовой безопасности (MBSA) Майкрософт.

За исключением за исключением заданной информации, сведения в этом разделе применимы ко всем способам скачивания и запуска MSRT:

Центр загрузки Майкрософт

Веб-сайт MSRT Microsoft.com

Для запуска MSRT требуются следующие условия:

На компьютере должна быть запущена поддерживаемая версия Windows.

Для входа на компьютер необходимо использовать учетную запись, в которую входит группа Администраторы. Если у вашей учетной записи нет необходимых разрешений, средство выйдет из нее. Если средство не работает в тихом режиме, отображается диалоговое окно с описанием сбоя.

Если срок действия средства превышает 215 дней (7 месяцев), отображается диалоговое окно с рекомендациями по скачии последней версии средства.

Поддержка переключателя командной строки

MsRT поддерживает следующие переключатели командной строки:

Используется режим «Тихай». Этот параметр подавляет пользовательский интерфейс средства.

Отображает диалоговое окно со списком переключателя командной строки.

Выполняется в режиме только обнаружения. В этом режиме пользователю сообщается о вредоносном программном обеспечении, но оно не удаляется.

При этом будет расширена проверка компьютера.

При этом будет расширена проверка компьютера и автоматически очищены все найденные вирусы.

Сведения об использовании и выпуске

Если вы скачали средство из Обновления Майкрософт или автоматического обновления и на компьютере не обнаруживается вредоносное программное обеспечение, в следующий раз средство будет работать в тихом режиме. Если на компьютере обнаружено вредоносное программное обеспечение, при следующем входе администратора в область уведомлений появится уведомление об обнаружении. Для получения дополнительных сведений об обнаружении щелкните надувную кнопку.

При скачии средства из Центра загрузки Майкрософт при его запуске отображается пользовательский интерфейс. Однако если у вас есть переключатель /Q, он работает в тихом режиме.

Сведения о выпуске

MSRT выходит во второй вторник каждого месяца. Каждый выпуск средства помогает обнаруживать и удалять распространенные вредоносные программы. Это вредоносное программное обеспечение содержит вирусы, червей и троянских коней. Корпорация Майкрософт использует несколько метрик для определения семейства вредоносных программ и ущерба, который может быть с ним связан.

В этой статье базы знаний Майкрософт будут обновляться сведения о каждом выпуске, чтобы количество соответствующих статей не менялось. Имя файла будет изменено с учетом версии средства. Например, имя файла версии за февраль 2020 г. Windows-KB890830-V5.80.exe, а имя файла версии за май 2020 г. — Windows-KB890830-V5.82-ENU.exe.

В следующей таблице перечислены вредоносные программы, которые средство может удалить. Кроме того, средство может удалять любые известные варианты на момент выпуска. В таблице также перечислены версии средства, которые сначала включали обнаружение и удаление семейства вредоносных программ.

Источник

Как найти и удалить вредоносную программу.

Найти и удалить вредоносную программу можно тремя способами. Иногда помогает один, иногда другой, но бывает, что приходится использовать все три метода.

Следующий способ – скачать и запустить проверку ПК антишпионскими программами. В большинстве случаев, если антивирусный сканер не найдет вредоносную программу, с задачей справиться специальная антишпионская программа.

Третий способ, попробовать найти вредоносную программу самостоятельно, с помощью программы AnVir Task Manager.

Этот вариант я и попробую описать в этой статье. Скачайте AnVir Task Manager с сайта производителя. Приложение портативно, так, что устанавливать его нет необходимости. Разархивируйте в нужную директорию и запустите файл AnVir.exe.

Как уже не раз писалось, вредоносные программы обожают прописываться в автозагрузке. Там первым делом и будем ее искать.

Важно. Обратите внимание на цветовую индикацию уровня безопасности процесса или приложения. Классификация как обычно от зеленого (хорошо) к красному (плохо).

Вредоносное приложение, скорее всего, будет находиться в красной зоне. Но, ни в коем случае не бросайтесь удалять все «красные» приложения. По крайней мере, у меня, как видно на картинке, там вполне безопасный софт. Так, скорее всего, будет и у вас. Шпионской программы в моей системе нет, но ведь главное понять сам принцип ее обнаружения.

В окне отображаются все запускаемые в автозагрузке приложения, их размещение и компания производитель. Более подробную информацию можно получить, подведя к нужному приложению курсор мыши. Хотя возможно будет удобней просто включить панель полной информации «Вид» – «Детальная информация».

Теперь окно программы будет выглядеть так.

автозагрузка детальная информация

Теперь представим, что вы нашли подозрительное приложение, но не знаете, что оно из себя представляет. Выделите этот процесс, вызовите правой кнопкой контекстное меню и кликнете на строке «Проверить на сайте». После этого действия приложение будет отправлено для проверки на сервис Virustotal. Этот сервис работает с полусотней известных антивирусов и программ анти-шпионов, так, что доверять ему можно. Если приложение прошло проверку, скорее всего оно безопасно.

Но, давайте будем считать, что сервис не очень надежен. Продолжим проверку приложения. Опять же выделите приложение и в контекстном меню выберите строку «Искать в интернете». В открывшемся браузере вы увидите все результаты поиска по данному приложению.

Проверив приложение на сервисе Virustotal, и прочитав информацию о нем в интернете, вы точно будете знать, что с ним делать.

Допустим, в автозагрузке вредоносное приложение не найдено. Следующим шагом продолжите поиск в запущенных процессах.

Как видите в этом окне запущенных процессов гораздо больше, чем приложений в предыдущей вкладке. Не стоит бояться, алгоритм поиска тот же. Опять же первым делом проверяйте процессы из красной зоны. Выделить процесс и все так же как описано выше.

Будем считать, что вы нашли вредоносную программу. Теперь остановлюсь на том, как ее удалить. Скопируйте себе в блокнот путь к найденному вредоносному приложению. Потом завершите процесс.

Важно. Завершать процесс обязательно. Запущенный процесс не даст удалить приложение.

После завершения процесса перейдите в папку расположения этой программы и удалите ее.

Конечно же, поиск и удаление вредоносных программ не все, что умеет AnVir Task Manager. Другие полезные возможности этого менеджера будут описываться в следующих статьях.

Источник