Недавно мне предстояло решить интересную задачу, а именно узнать все ip адреса оборудования в локальной сети. Вроде, задачка ординарная, но решить ее можно было разными способами. Хотелось бы рассмотреть в рамках данной статьи некоторые из них.

Как вывести список ip адресов в сети?

Первый способ узнать все ip адреса в локальной сети – это работа через командную строку.

Для этого мы нажимаем на кнопку пуска, в поисковом запросе пишем «cmd» и нажимаем клавишу «Enter».

Перед нами откроется окно редактора командной строки. В редакторе очень много команд, которые могут нам пригодиться, но в данном случае нам нужна команда «arp -a».

Введите данную команду в терминал как показано на следующем рисунке:

Команда «arp» нам дает не только возможность определить ip оборудования, но и так же показывает mac адреса этого оборудования, что так же может быть нам интересно.

Итак, после того как вы ввели команду и нажали «Enter» перед вами откроется весь список ip адресов оборудования в локальной сети.

Если же вас интересует всего лишь ip адрес только вашего компьютера, то нужно ввести в терминал команду «Ipconfig»- тогда вы увидите все данные по вашему компьютеру.

Однако такое команды определяют все Ip в локальной сети далеко не всегда. И в таком случае потребуется программа для поиска ip адресов в сети «Advanced IP Scanner» – это сетевой сканер. Скачать ее можно на просторах интернета, а я в свою очередь расскажу, как с ней работать.

Сканирование сети на ip адреса

После установки программы мы щелкаем по значку «Advanced IP Scanner».

В результате запуска мы видим, как откроется рабочее окно программы.

Далее все просто: нажимаем на кнопку «IP» (определяет подсеть этого компьютера), после чего нажимаем на кнопку «Сканировать» и через несколько минут видим результат.

Как видите, сканирование нам показало не только IP оборудования, но также имя производителя и mac адреса – то есть полную информацию о сети.

Но не всегда у нас бывает доступ к компьютерам локальной сети: в таком случае приходится пользоваться смартфоном, в моем случае это смартфон на базе андроид. Скачиваем программу сетевого сканера (например, у меня Network IP scanner). И после запуска нажимаем кнопку сканирования сети: как правило, через несколько минут видим результат сканирования сети на ip адреса.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(103 голоса, среднее: 4.2 из 5)

Поделитесь с друзьями!

Многим опытным пользователям часто требуется найти и составить список всех хостов в сети, часто для обнаружения IP-адресов, подключения к удаленному компьютеру или для других целей системного администрирования или администрирования сети. Один из самых простых способов найти все хосты и IP-адреса хостов в сети — использовать инструмент командной строки nmap.

Nmap совместим со всеми основными операционными системами, включая Mac OS, Windows и Linux, и, хотя он не предустановлен по умолчанию в MacOS, вы можете либо установить Homebrew, а затем установить nmap (brew install nmap), либо вы можете установить nmap на Mac напрямую без диспетчера пакетов. Таким образом, мы собираемся сосредоточиться на использовании nmap для поиска и перечисления всех хостов в сети, и мы предполагаем, что у вас уже есть nmap на вашем конкретном Mac. Если вы не можете использовать nmap по какой-либо причине, вы можете найти просмотр IP-адресов LAN-устройств с помощью arp, как альтернативное решение.

Готовы вывести список IP-адресов всех хостов в сети с помощью nmap? Это просто, вот все, что вам нужно сделать:

- Запустите Терминал, если вы еще этого не сделали

- Введите следующую командную строку, заменив свой сетевой IP-адрес и диапазон соответствующим образом:

- Нажмите Return и подождите пару секунд, чтобы увидеть обнаруженные хосты в сети.

nmap -sn 192.168.1.0/24

Выходные данные команды nmap могут выглядеть примерно так, где обнаруживаются и отображаются IP-адреса узлов найденных устройств и оборудования в сети:

% nmap -sP 192.168.1.0/20

Starting Nmap ( https://nmap.org ) at 2022-06-15 16:24 PDT

Nmap scan report for 192.168.1.1

Host is up (0.0063s latency).

Nmap scan report for 192.168.1.2

Host is up (0.019s latency).

Nmap scan report for 192.168.1.9

Host is up (0.0051s latency).

Nmap scan report for 192.168.1.11

Host is up (0.021s latency).

Nmap scan report for 192.168.1.12

Host is up (0.0211s latency).

Nmap scan report for 192.168.1.15

Host is up (0.022s latency).

Nmap scan report for 192.168.1.25

Host is up (0.024s latency).

Nmap done: 4096 IP addresses (7 hosts up) scanned in 43.67 seconds

По сути, это работает так: nmap пытается пропинговать диапазон IP-адресов хоста в сети, чтобы узнать, существуют ли они, если они есть и отвечают, они возвращаются в результатах nmap, а если они не отвечают или не отвечают, они не будут перечисленные. Это приводит к совершенно очевидному вопросу: как вы обнаруживаете узлы в сети, которые не отвечают на ping и ICMP-запросы (поскольку некоторые пользователи намеренно отключают ответ на ICMP-запрос на компьютерах Mac, Windows или Linux), но для этого вы Скорее всего, придется сканировать порты в сети, а не полагаться на пинг.

Вы также можете использовать флаг -sP, который может работать в более старых версиях nmap, если -sn не работает. Результат должен быть одинаковым независимо от:

nmap -sP 192.168.1.0/24

nmap — один из лучших пакетов Homebrew, поэтому, если эта статья вас заинтересует, но у вас ее еще нет, это хороший повод запустить Homebrew и установить nmap. И, конечно, если вы еще не знаете, как установить Homebrew, вы тоже можете узнать, как это сделать.

Вы знаете другой метод обнаружения и поиска всех хостов в сети? Делитесь своими хитростями в комментариях ниже!

Многим опытным пользователям часто требуется найти и составить список всех хостов в сети, часто для обнаружения IP, подключения к удаленному компьютеру или для других целей системного или сетевого администрирования. Один из самых простых способов найти все хосты и IP-адреса хостов в сети — использовать инструмент командной строки nmap.

Nmap совместим со всеми основными операционными системами, включая Mac OS, Windows и Linux, и хотя он не предустановлен по умолчанию в MacOS, вы можете либо установить Homebrew, а затем установить nmap (brew install nmap), либо вы можете установить nmap на Mac напрямую без менеджера пакетов. Поэтому мы сосредоточимся на использовании nmap для поиска и составления списка всех хостов в сети, и мы предполагаем, что у вас уже есть nmap на вашем конкретном Mac. Если по какой-то причине вы не можете использовать nmap, вам может быть полезно проверить IP-адреса устройств в локальной сети с помощью arp в качестве обходного пути.

Готовы вывести список всех IP-адресов хостов в сети с помощью nmap? Это просто, вот все, что вам нужно сделать:

-

Запустите терминал, если вы еще этого не сделали

-

Введите следующую командную строку, заменив IP-адрес и диапазон вашей сети соответствующим образом:

-

Нажмите Return и подождите пару секунд, чтобы увидеть узлы, обнаруженные в сети.

nmap -sn 192.168.1.0/24

Вывод команды из nmap может выглядеть следующим образом, в котором обнаруживаются и отображаются IP-адреса хостов устройств и оборудования, обнаруженных в сети:

% nmap -sP 192.168.1.0/20

Запуск Nmap (https://nmap.org) в 2022-06-15 16:24 PDT

Отчет о сканировании Nmap для 192.168.1.1

Хост работает (задержка 0,0063 с).

Отчет о сканировании Nmap для 192.168.1.2

Хост находится в сети (задержка 0,019 с).

Отчет о сканировании Nmap для 192.168.1.9

Хост работает (задержка 0,0051 с).

Отчет о сканировании Nmap для 192.168.1.11

Хост находится в сети (задержка 0,021 с).

Отчет о сканировании Nmap для 192.168.1.12

Хост находится в сети (задержка 0,0211 с).

Отчет о сканировании Nmap для 192.168.1.15

Хост находится в сети (задержка 0,022 с).

Отчет о сканировании Nmap для 192.168.1.25

Хост находится в сети (задержка 0,024 с).

Nmap: 4096 IP-адресов (еще 7 хостов) просканированы за 43,67 секунды

Принцип работы следующий: nmap пытается пропинговать диапазон IP-хостов в сети, чтобы увидеть, существуют ли они, существуют ли они и отвечают, они возвращаются в результатах nmap, а если нет. Не отвечает или не отвечая, они не будут перечислены. Это приводит к очевидному вопросу в сети: как обнаружить узлы в сети, которые не отвечают на ping и ICMP-запросы (потому что некоторые пользователи намеренно отключают ответ на ICMP-запрос на компьютерах Mac, Windows или Linux), но как это сделать. для этого вам, вероятно, потребуется сканировать порты в сети, а не полагаться на пинг.

Вы также можете использовать флаг -sP, который может работать в более старых версиях nmap, если -sn не работает. Результат должен быть одинаковым, несмотря ни на что:

nmap -sP 192.168.1.0/24

nmap — один из лучших пакетов Homebrew, поэтому, если вам интересна эта статья, но у вас ее еще нет, это хороший повод запустить Homebrew и установить nmap. И, конечно же, если вы еще не знаете, как установить Homebrew, вы также можете узнать, как это сделать.

Знаете ли вы другой метод обнаружения и поиска всех хостов в сети? Делитесь своими советами в комментариях ниже!

Post Views: 770

Время на прочтение

4 мин

Количество просмотров 45K

В локальной сети (LAN) обычно есть множество обменивающихся данными хостов. Сканирование сетей при помощи IP-сканера позволяет отделам ИТ, сетевым администраторам и службам безопасности следить, какие IP обмениваются данными и какие типы устройств занимают IP-адреса. Также это помогает выявлять сторонние несанкционированные хосты, которые тоже могут быть подключены к сети. Существует множество бесплатных сетевых IP-сканеров, помогающих сетевым и системным администраторам обнаруживать устройства в сети и управлять IP-ресурсами. В этой статье мы рассмотрим следующие инструменты: Nmap, Advanced IP Scanner, Angry IP Scanner, free IP scanner компании Eusing, встроенную командную строку и PowerShell.

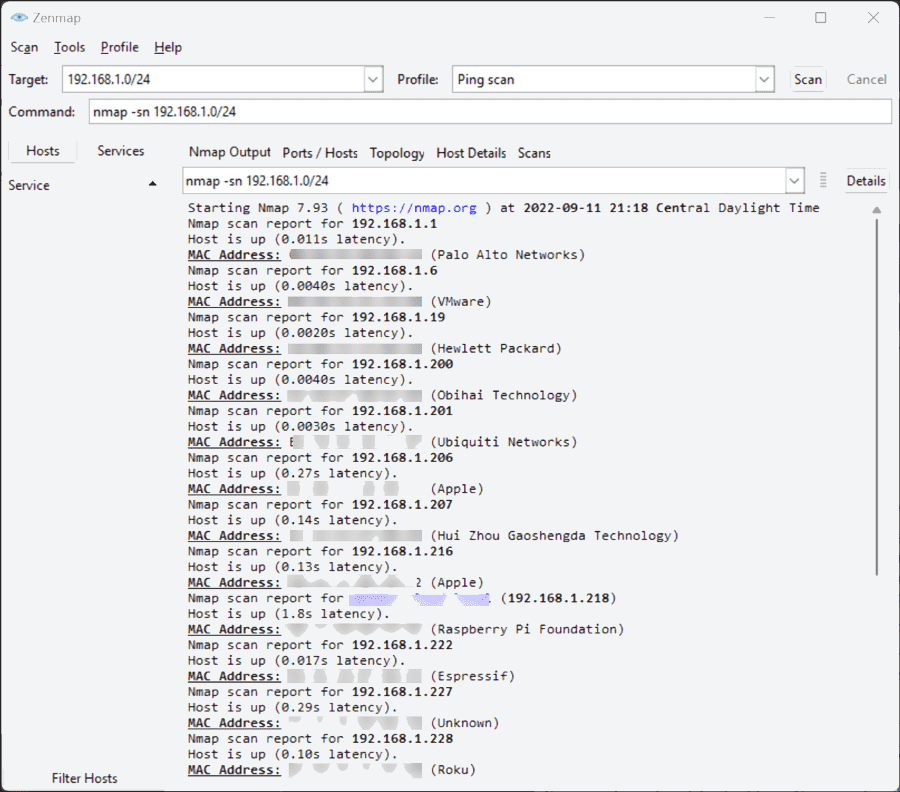

▍ Nmap

Nmap уже долгое время считается надёжным инструментом информационной безопасности, он используется инженерами и сотрудниками служб безопасности. Это кроссплатформенная утилита, имеющая широкий спектр функцию, не ограничивающихся простым сканированием сетей.

Она содержит утилиты сканирования сетей, используемые для исследования сетей, и предоставляет множество утилит для аудита безопасности. Она позволяет выполнять глубокое изучение IP-пакетов, в том числе содержащих информацию о сервисах, приложениях, идентификации ОС и других характеристиках удалённого хоста. В ней есть опции «интересных портов», помогающие быстро находить порты удалённых хостов, которые часто бывают открытыми.

Утилита сканирования сетей Nmap, выполняющая быстрое сканирование пингом локальной сети

Бесплатный Nmap Security Scanner для Linux/Mac/Windows можно скачать здесь.

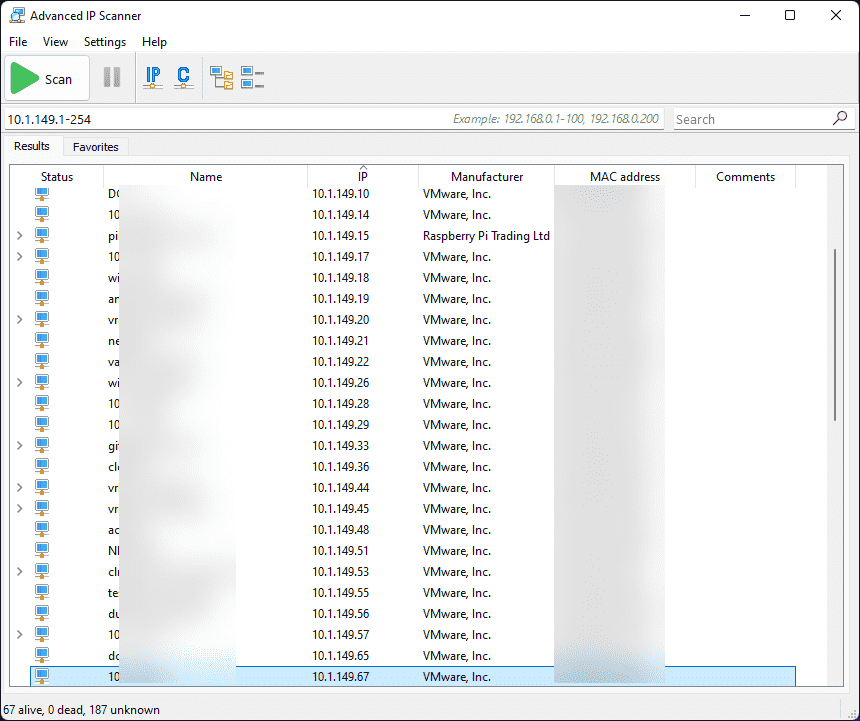

▍ Advanced IP Scanner

Большинство из нас в тот или иной момент времени сталкивалось с Advanced IP Scanner. Этот инструмент уже многие годы обеспечивает возможность быстрого сканирования сетей. Advanced IP Scanner — бесплатная утилита, которая быстро скачивается и мало весит. Начать сканирование сети с её помощью можно всего лишь за пару минут.

Сканирование сети при помощи Advanced IP Scanner

Этот инструмент, совместимый только с Windows, предоставляет множество базовых функций сканирования, в том числе определение имён устройств, IP-адресов и MAC-адресов при помощи OUI lookups для распознавания производителей устройств. Результаты работы утилиты можно экспортировать в файл CSV для дальнейшего исследования устройств в других инструментах и документации. Также она может взаимодействовать с функциональностью Wake-On-LAN найденных удалённых хостов и позволяет удобно обмениваться данными с устройствами, с поддержкой RDP.

Advanced IP Scanner — это автономный исполняемый файл, который можно просто запускать без установки, что повышает его удобство и простоту использования.

Advanced IP Scanner можно скачать здесь.

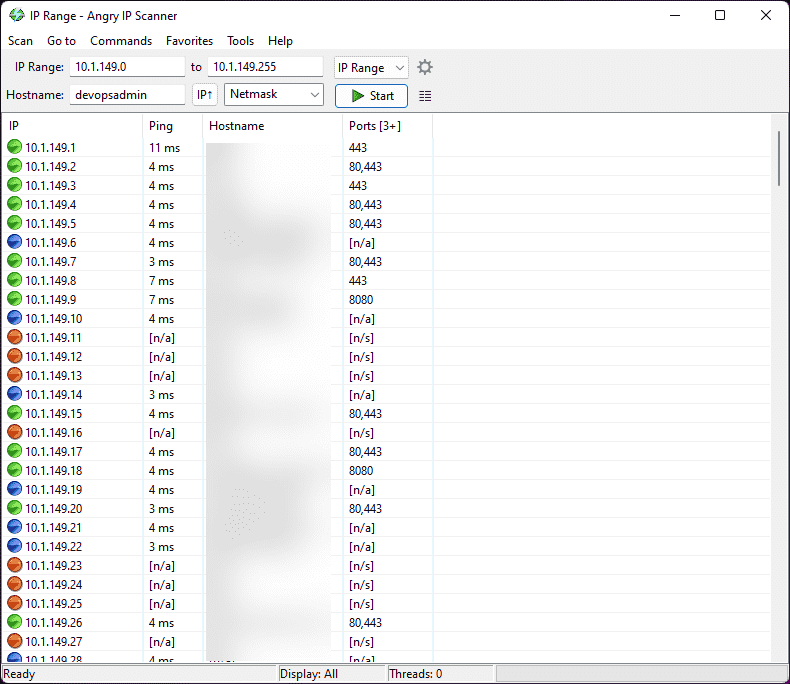

▍ Angry IP Scanner

Angry IP Scanner — ещё один популярный инструмент в этой категории. Он тоже является кроссплатформенным, поскольку поддерживает Windows, Mac и Linux. Angry IP Scanner сканирует сетевые порты и IP-адреса.

Angry IP Scanner обеспечивает быстрое и простое сканирование сетей

Он пингует адреса и резолвит имена хостов из DNS. Также он определяет MAC-адреса устройств для OUI lookup, а его возможности можно легко расширить при помощи опенсорсных плагинов, написанных на Java. Он имеет множество других функций, например, получение имени NetBIOS, рабочей группы, подключенных пользователей Windows, определение веб-серверов и многое другое. Инструмент позволяет экспортировать результаты в CSV, TXT, XML или в файлы списков IP-портов.

Angry IP Scanner — это автономный исполняемый файл, не требующий установки. Однако для его работы требуется установка на хост среды выполнения Java, что для кого-то может оказаться препятствием.

Angry IP Scanner можно скачать здесь.

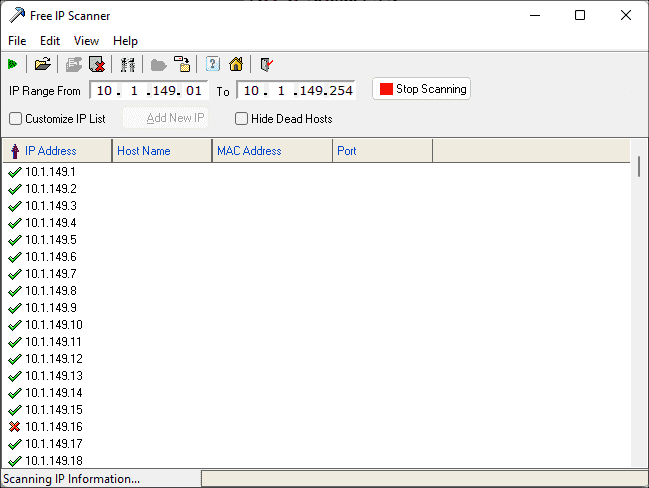

▍ Free IP scanner компании Eusing

Free IP scanner — это простая утилита IP-сканирования, имеющая множество отличных функций. Это быстрый сканер, для обеспечения производительности использующий технологию многопоточности. Пользователь может настраивать уровни приоритетов процесса сканирования и максимальное количество потоков. Разработчик утверждает, что инструмент может сканировать сотни компьютеров в секунду.

Free IP scanner

Для поиска находящихся онлайн-хостов он использует пинг. Опционально он может резолвить имена хостов, находить открытые порты и использовать другие функции в случае нахождения онлайн-хостов. Как и другие сканеры, он может получать информацию NetBIOS, в том числе имя хоста, рабочую группу, подключенного пользователя и MAC-адрес. Результаты сканирования можно сохранять в простой текстовый файл. К сожалению, этот инструмент не имеет автономного исполняемого файла, поэтому его нужно устанавливать. Программа запрашивает код регистрации, однако это freeware-программа, которую можно использовать без регистрации.

Free IP scanner можно скачать здесь.

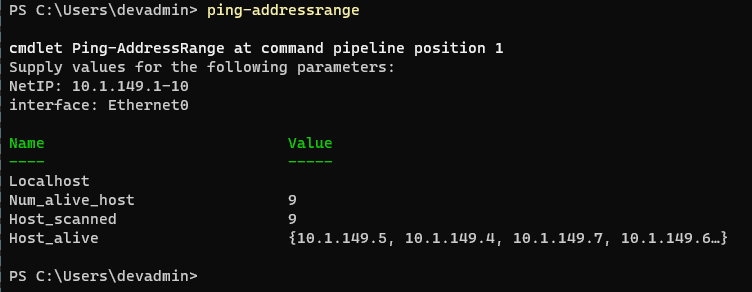

▍ Встроенная командная строка и PowerShell

Также для нахождения хостов в сети можно использовать встроенные командные среды, в том числе командную строку и PowerShell. Например, можно выполнить простую однострочную команду для быстрого пинга и возврата всех онлайн-хостов в конкретной подсети:

for /l %i in (1,1,255) do @ping 10.1.149.%i -w 1 -n 1|find /i "ttl="

Кроме того, компания Microsoft предоставляет множество превосходных бесплатных примеров кода для различных ping-утилит, встроенных в галерею PowerShell. Я пробовал работать с модулем ping_scan, и он неплохо справляется со своей задачей. В галерее есть множество опций для выполнения быстрых и простых сканирований сети при помощи ping.

▍ В заключение

Бесплатные сетевые IP-сканеры позволяют администраторам выполнять мониторинг сети и подключенных хостов. Кроме того, они способны определять типы хостов и производителей устройств, что помогает в обеспечении безопасности сетей. Системные администраторы и сотрудники служб безопасности могут использовать эти простые инструменты для слежения за сетями и создания подробной актуальной документации сети.

RUVDS | Community в telegram и уютный чат

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T[0-5] — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

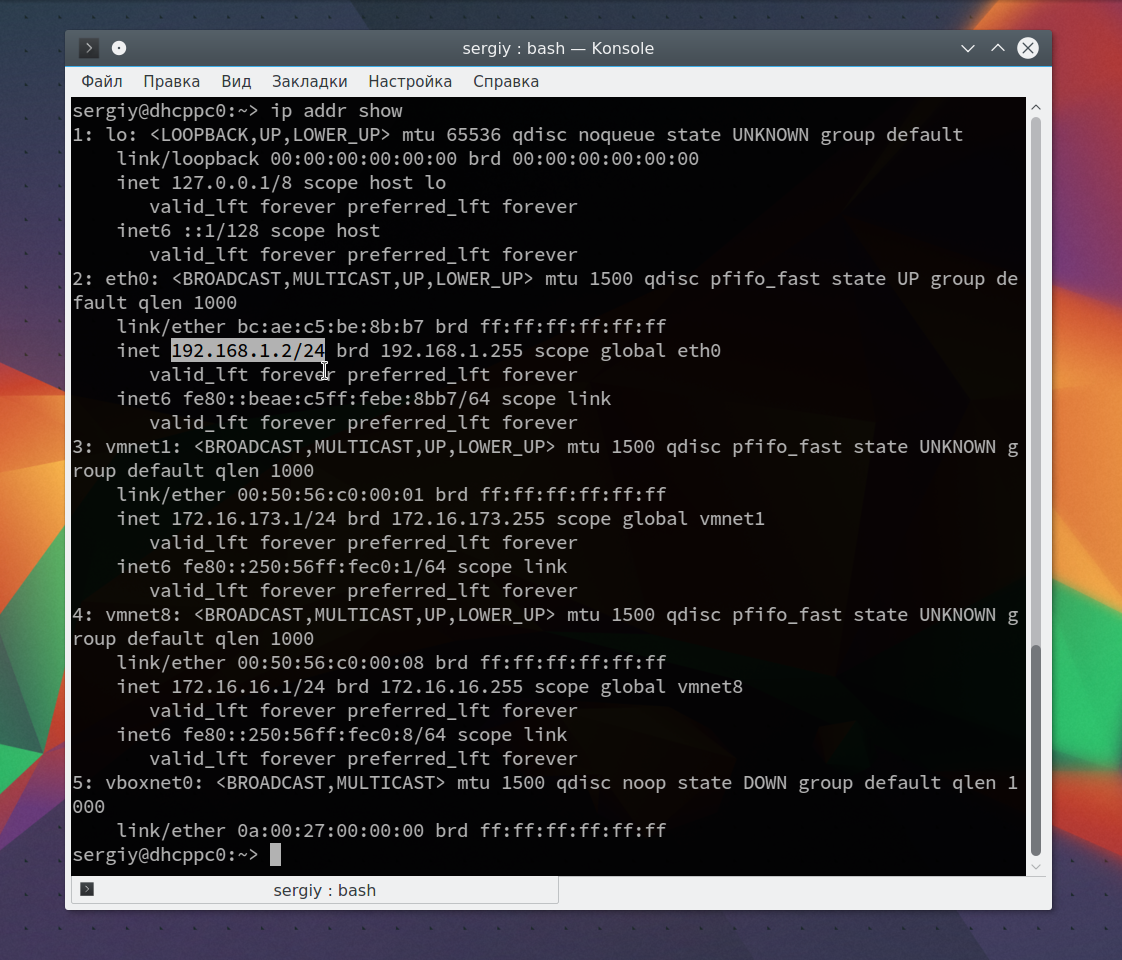

Как пользоваться Nmap для сканирования портов в Linux

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

ip addr show

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

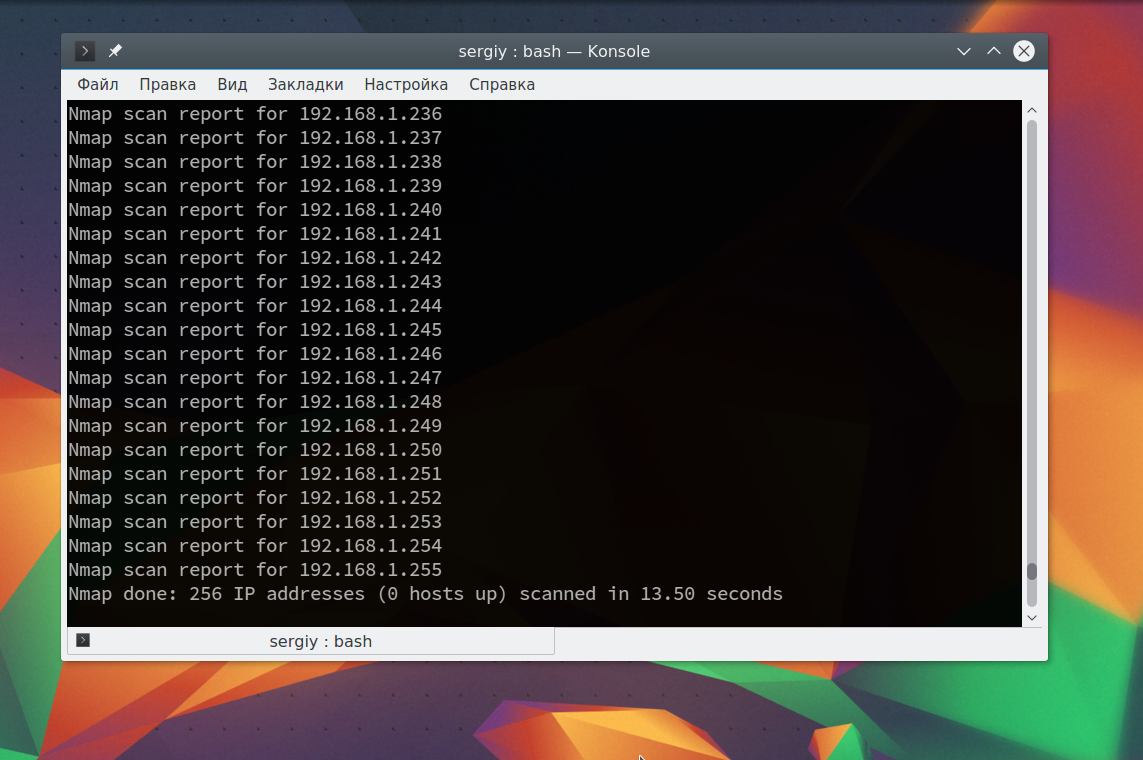

nmap -sL 192.168.1.1/24

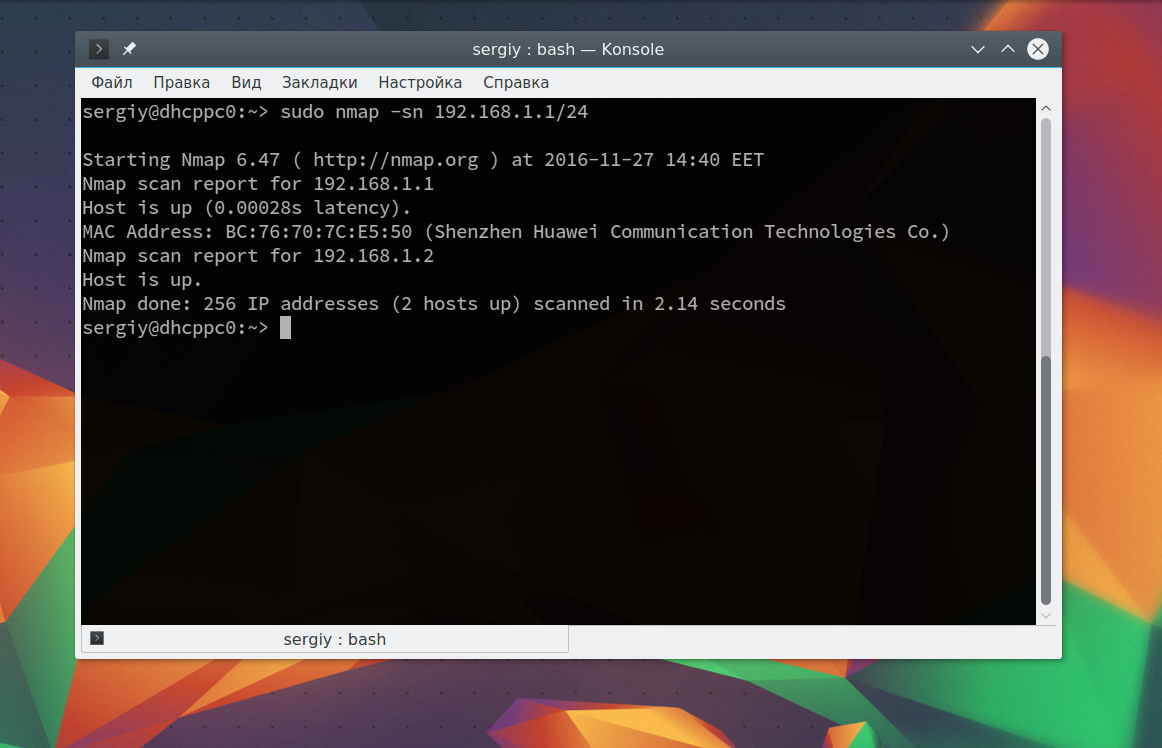

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

nmap -sn 192.168.1.1/24

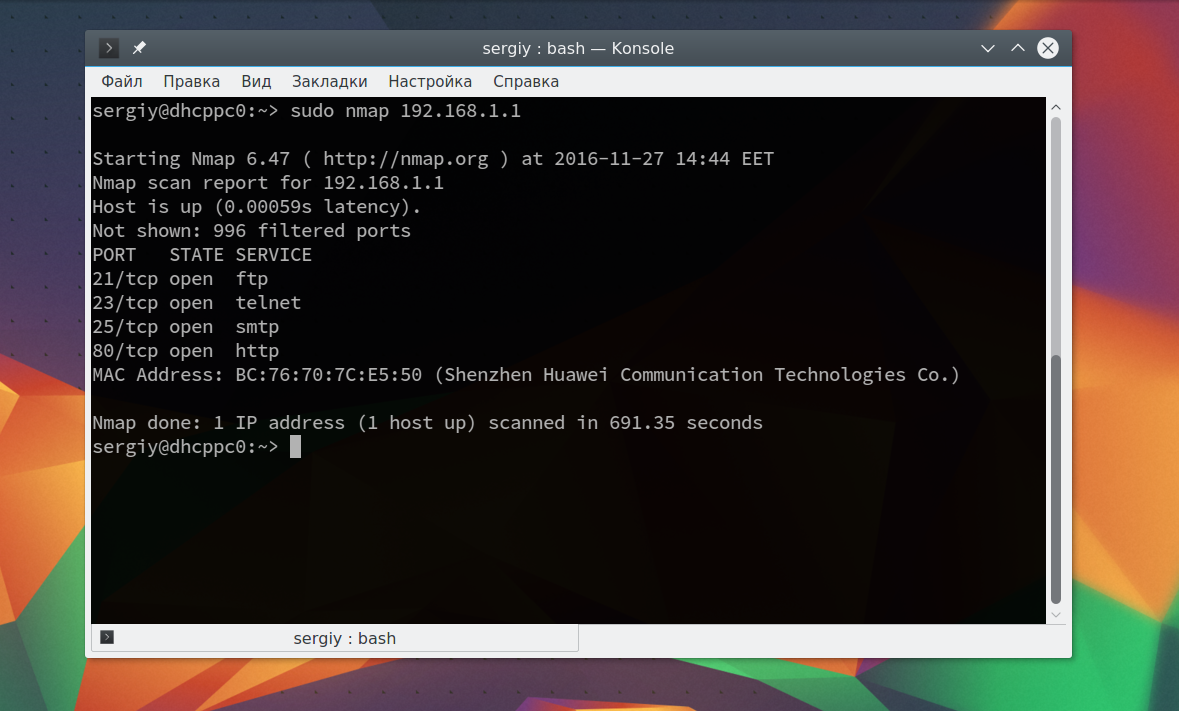

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

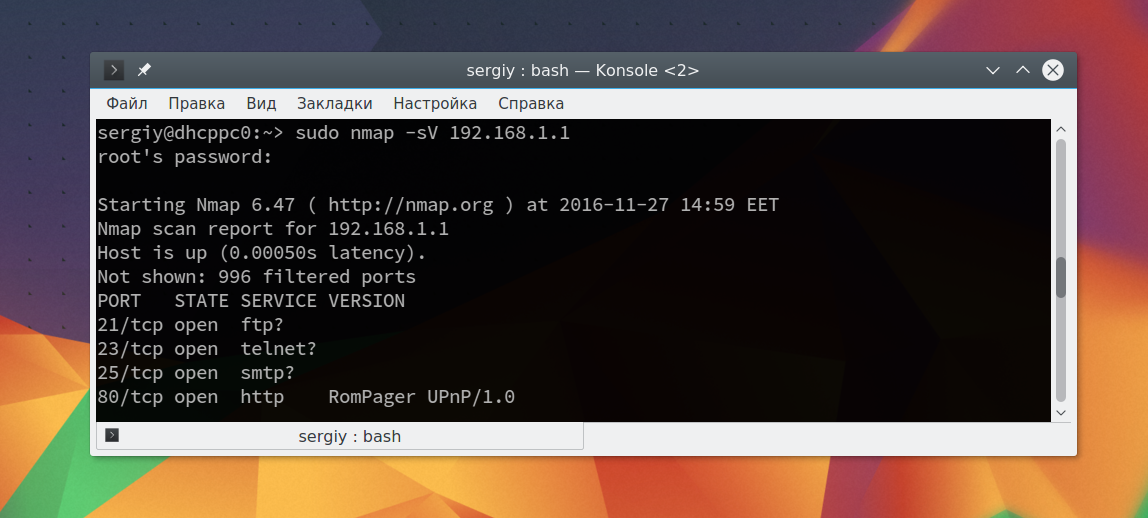

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name '*.nse' | grep ftp

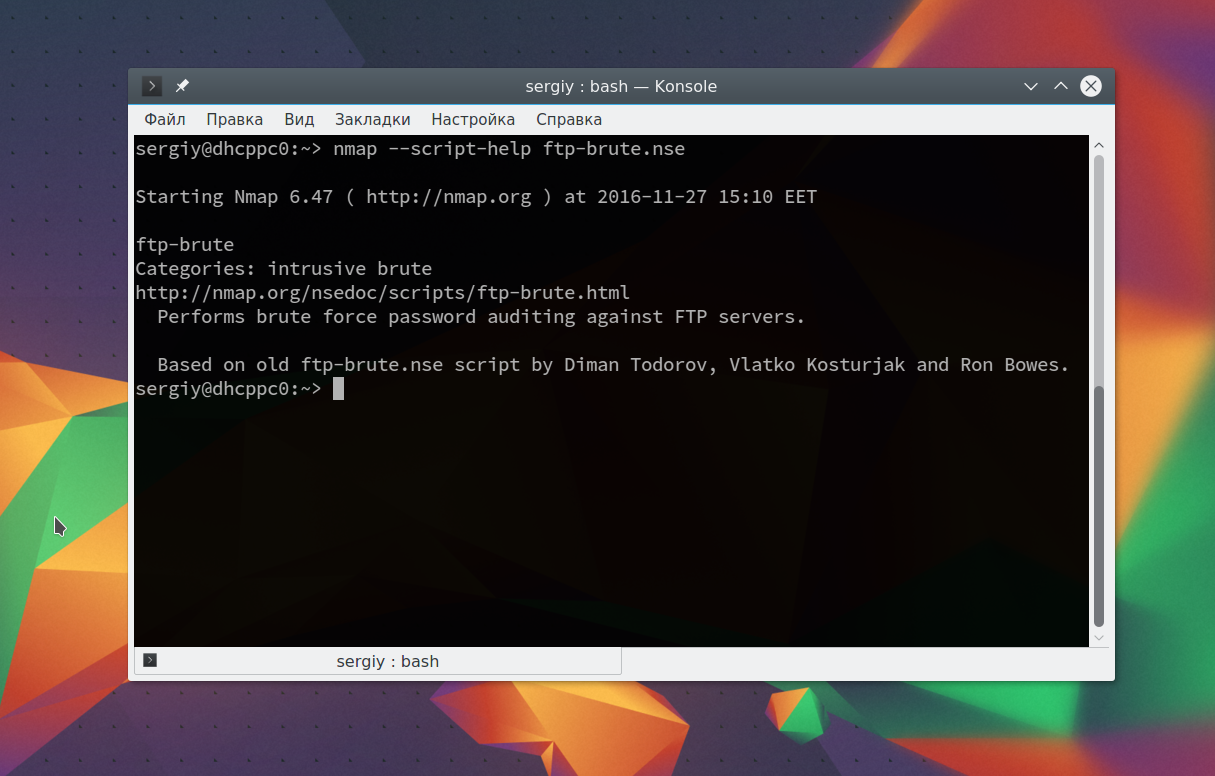

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

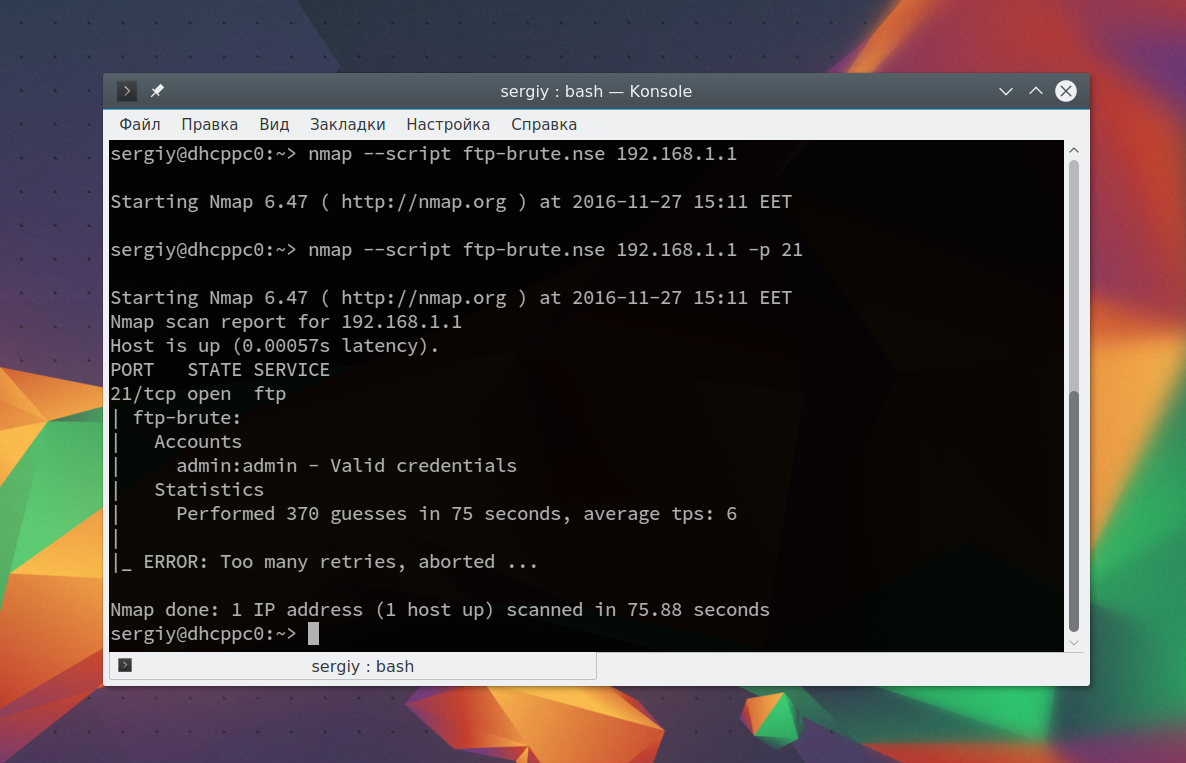

sudo nmap --script-help ftp-brute.nse

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

sudo nmap --script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

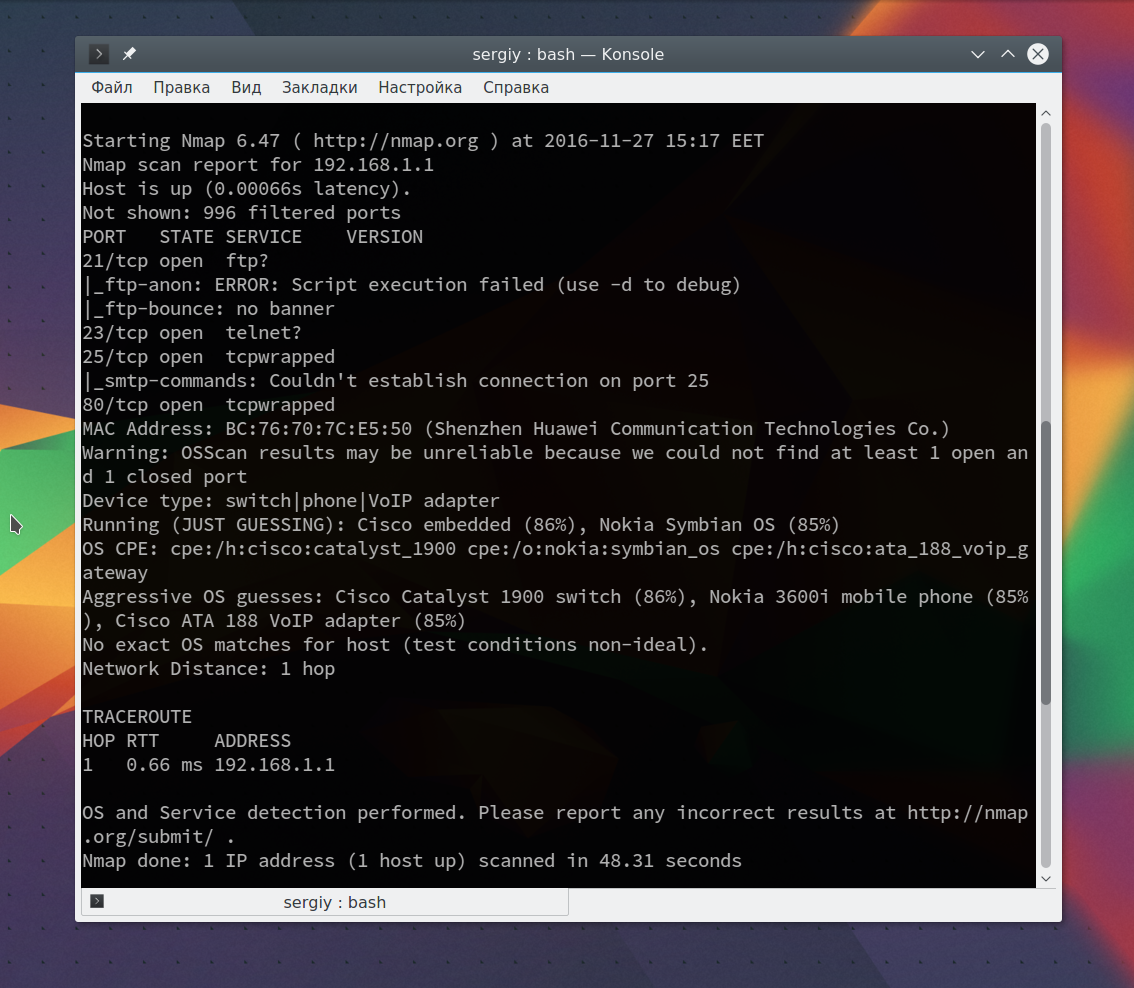

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .