Про хранение паролей в БД

Время на прочтение

5 мин

Количество просмотров 74K

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу.

Plaintext

Когда встал вопрос хранения паролей, конечно, первой идеей было просто записывать их в открытом виде в соответствующей табличке в базе данных. И все бы ничего, если бы доступ к ней действительно напрямую клиенты получить не могли. Но, к сожалению, в различных веб-приложениях по-прежнему иногда работает такая известная всем SQL-инъекция, не говоря уже о других потенциальных уязвимостях. В вопросах безопасности вообще принято предполагать худшее и готовить план действий и защиту даже на такой случай. Будем считать, что злоумышленник нашел в веб-приложении лазейку, тем или иным способом радостно выгружает себе таблицу с именами и паролями пользователей и дальше уже распоряжается ими, как ему вздумается. В общем случае его дальнейшие действия могут быть следующими:

- выполнение нелегитимных действий от имени пользователей с использованием их учетных данных на уязвимом ресурсе: например, к учетной записи привязана банковская карта, и теперь злоумышленник может ей пользоваться;

- попытка использования полученного пароля на других ресурсах: далеко не всегда пользователи, следуя советам, придумывают каждый раз новые пароли для разных сервисов;

- попытка выявить правило генерации пароля и перейти ко второму пункту: некоторые формируют какое-то правило составления пароля, в итоге на разных ресурсах пароли разные, но подчиняются одному и тому же правилу, которое можно выявить;

- повышение привилегий: в той же таблице может храниться и пароль администратора, со знанием которого иногда можно получить полный контроль над сервером.

Шифрование Хэширование

Идея сразу оказывается не такой хорошей. Что делать? Здорово было бы хранить пароли в зашифрованном виде. Тогда, даже если их извлекут, восстановить не смогут или, по крайней мере, потратят на это слишком много времени. Здесь выбор встает между двумя ветками развития: шифровать пароли или хэшировать. Разработчики остановились на втором, и, в принципе, понятно, почему. Сравним наших претендентов по разным характеристикам:

- Трудоемкость. Шифрование занимает больше времени, а какое преобразование мы бы ни выбрали, его придется проделывать при каждой проверке пароля. Одним из требований к хэш-функциям же является быстрота выполнения.

- Длина выходных значений. Результат шифрования имеет переменную длину, результат хэширования – всегда одинаковую, а хранить однородные по размеру данные в базе данных очень уж удобно. Не говоря уже о том, что длина пароля в зашифрованном виде будет давать некоторую информацию о длине исходного пароля. Одинаковая длина, правда, приводит к возможности возникновения коллизий, но об этом ниже.

- Управление ключами. Для шифрования требуется ключ, который тоже где-то придется хранить и надеяться, что его никто не найдет. В любом случае, генерация и управление ключами это отдельная история (они не должны быть слабыми, их нужно регулярно менять и так далее).

- Возможность коллизии. При шифровании выходные данные от различных входных даных всегда тоже будут различны. При хэшировании же это не всегда так. Постоянная длина хэша означает ограниченность множества выходных значений хэш-функции, что приводит к возможности коллизии. То есть, допустим, пользователь действительно заморочился и придумал себе по-настоящему классный длинный пароль, в котором есть и спецсимволы, и цифры, и буквы в нижнем и верхнем регистре. Злоумышленник вводит в поле пароля не менее классный пароль “admin”. Сервер для проверки и сравнения хэшей захэшировал его. Хэши совпали. Обидно.

Таким образом, со счетом 3:1 побеждает хэширование. Но можно ли на этом остановиться?

Ответ: нет.

Атаки на хэшированные пароли

Итак, злоумышленник заполучил нашу таблицу с именами пользователей и паролей. Пароли теперь захэшированы, но это нашего атакующего не останавливает, и он всерьез намерен их восстановить. Его возможные действия:

- брутфорс по словарю: если с эталонным паролем администраторов у злоумышленника ничего не вышло, он обратится к словарю популярных паролей и попытает счастья с их хэшами;

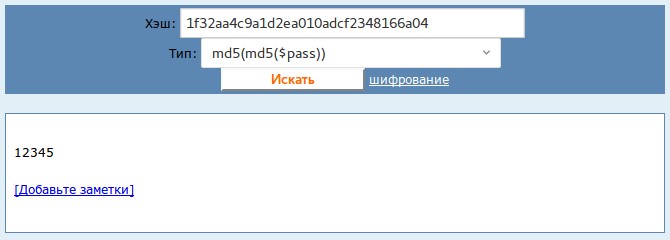

- радужные таблицы: вообще сегодня ему, может, не надо будет совсем ничего вычислять и перебирать по словарю. Достаточно будет обратиться к лежащим в сети радужным таблицам. В радужных таблицах содержатся уже вычисленные кем-то до этого хэш-значения и соответствующие им входные данные. Важно отметить, что в силу коллизий, пароль, который предложит радужная таблица, не обязательно будет именно тем, который использует пользователь. Предвычисленные значения есть уже для MD5, SHA1, SHA256, SHA512, а также для их модификаций и некоторых других. Попробовать обратить хэш можно, например, здесь;

- полный перебор: если не поможет и это, придется прибегнуть к брутфорсу и перебирать подряд все возможные пароли, пока вычисленные хэши наконец не совпадут.

В самом общем случае злоумышленнику придется брутить пароли. И тут его успех будет зависеть в том числе от быстроты вычисления хэш-функции. Сравнение по времени работы хэшей можно посмотреть здесь. Например, реализованные на Java хэш-функции на 64-битной Windows 10 с 1 core Intel i7 2.60GHz и 16GB RAM были запущены по миллиону раз для вычисления хэша длины в 36 символов. Они показали следующие результаты:

MD5 – 627 мс

SHA-1 – 604 мс

SHA-256 – 739 мс

SHA-512 – 1056 мс

А ведь сегодня брутфорс можно распараллелить и выполнить в разы быстрее на GPU (а также на APU, DSP и FPGA). Однако помимо выбора более долгого алгоритма и более длинного выходного результата можно сделать кое-что еще.

Хэширование хэша

Чтобы помешать нарушителю воспользоваться готовыми радужными таблицами, существует техника хэширования пароля несколько раз. То есть вычисляем хэш от хэша от хэша от хэша… и так n раз (надо, правда, сильно с этим не увлекаться, потому что при обычной проверке пароля пользователя серверу тоже придется это проделывать). Теперь так просто по радужной таблице он пароль не найдет, да и время на брутфорс заметно увеличится. Но ничто не остановит злоумышленника от того, чтобы сгенерировать радужную таблицу по словарю паролей, зная алгоритм хэширования. Тем более, для самых популярных комбинаций этого метода такие таблицы уже сгенерированы:

Добавить соль по вкусу

Для того, чтобы и это он не смог сделать, пароли сегодня хэшируются с добавлением соли.

Соль – это дополнительная случайная строка, которая приписывается к паролю и хэшируется вместе с ним. Из полученного таким образом хэша по радужной таблице пароль уже не восстановишь. Зная соль и выходной хэш, злоумышленник обречен на брутфорс и никакие заранее вычисленные таблицы ему, скорее всего, не помогут.

Таксономия соления паролей:

1. По принципу соления:

- уникальная соль для каждого пользователя: индивидуальная для каждого пользователя – таким образом, если соль станет известна злоумышленнику, брутить придется пароль каждого по отдельности. И кроме того, даже если два пользователя мыслят одинаково и придумали идентичные пароли, хэши все равно на выходе будут разными;

- глобальная соль: одинакова для всех, используется для всех хэшей;

- и то, и другое.

2. По методу хранения соли:

- в базе: как правило, индивидуальные соли хранятся в той же базе, что и хэши паролей; часто даже в той же строке;

- в коде (читать: в конфиге): глобальную соль обычно хранят не в базе данных, а, например, в конфиге, чтобы нарушителю пришлось потратить время на ее подбор.

Будем считать, что индивидуальные соли пользователей хранятся в базе, глобальная соль в конфиге. Злоумышленник получил доступ к базе, и ему известны все хэши и соответствующие им соли (глобальная соль хранится не в базе, и ее он не знает). Итого, если объединить все способы, то для того, чтобы получить пароли в открытом виде, как было в первых системах, он, будучи крайне целеустремленным, столкнется со следующими препятствиями:

- Ему неизвестна глобальная соль, поэтому ее придется брутить.

- Ему известны соли пользователей, но заготовленных таблиц с этими солями у него нет, поэтому пароли придется брутить.

- Процесс этот займет еще больше времени из-за того, что придется хэшировать хэши по n раз.

Как хранят пароли различные CMS

WordPress

До версий 3.х пароли просто хэшировались с помощью MD5. Сейчас используется библиотека phpass. По умолчанию к паролю спереди приписывается соль и полученная строка хэшируется MD5 2^8 раз.

Joomla

До версии 1.0.12 использовался просто MD5. Используется библиотека phpass, по умолчанию bcrypt с солью и 2^10 повторениями.

Drupal

До версии 6 md5 без соли. Используется библиотека phpass. По умолчанию соленый sha512 с 2^16 повторениями.

Silverstripe

Использует соленый Blowfish c 2^10 повторениями.

Umbraco

Использует HMACSHA256 с солью. Использует вторую, глобальную соль, задаваемую в конфиге.

Именно по этой причине злоумышленники в случае серьёзных атак крайне редко применяют исключительно общедоступные словари. Тут нужно уже задействовать навыки социальной инженерии.

Если точнее, то просто взять и дополнить словарь всеми известными сведениями о жертве. Имя, фамилия, родной город, кличка любимца, марка и номер сотового, всё это реально может помочь злоумышеннику повысить процент успешной атаки в тысячу раз.

Нынче, я наглядно продемонстрирую вам, каким образом происходит генерация паролей для словаря брута с использованием сведений о персональных данных среднестатистического человека. Если интересно, устраивайтесь по удобнее и будем начинать.

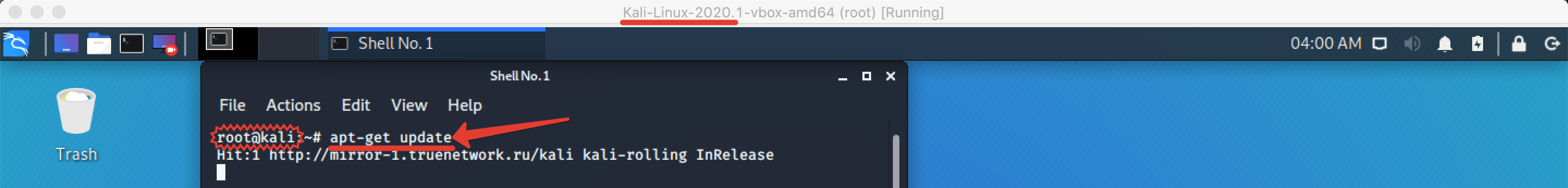

Шаг 1. Запускаем Kali Linux. Я работаю в версии 2020 года. Если впервые заглянул на канал и не понимаешь, что к чему, в углу появится ссылочка на ролик, в котором описана самая быстрая установка данной операционки на виртуалку. Вводим команду для обновления списка пакетов: «apt-get update».

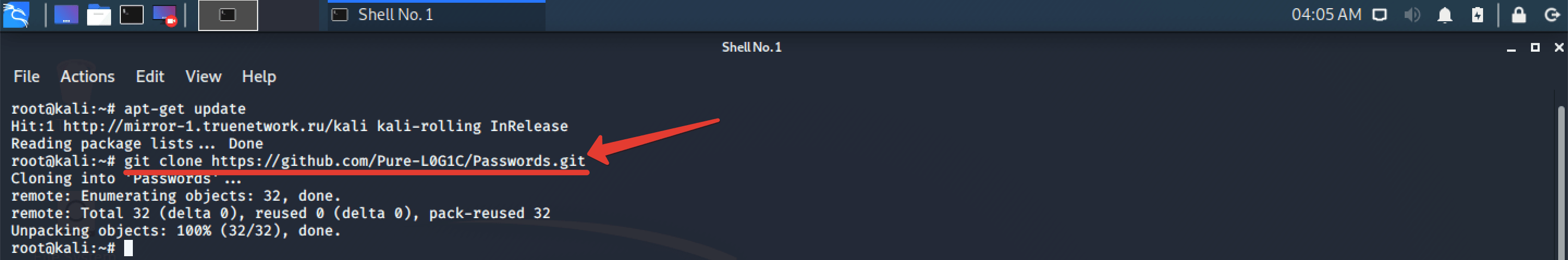

Шаг 2. И дождавшись подтягивания обнов вводим партянку отвечающую за копирование небольшого срипта для генерации паролей с гитхаба. Все команды, кстати, будут в описании. Так что не заморачивайся с запоминанием.

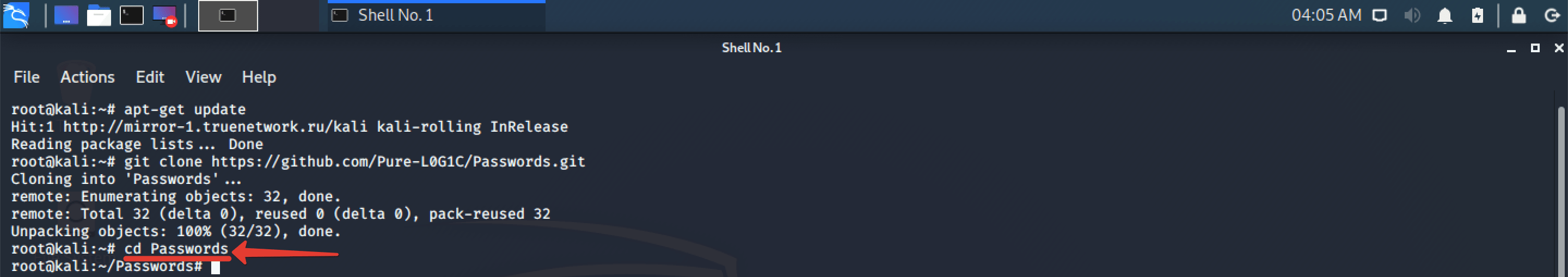

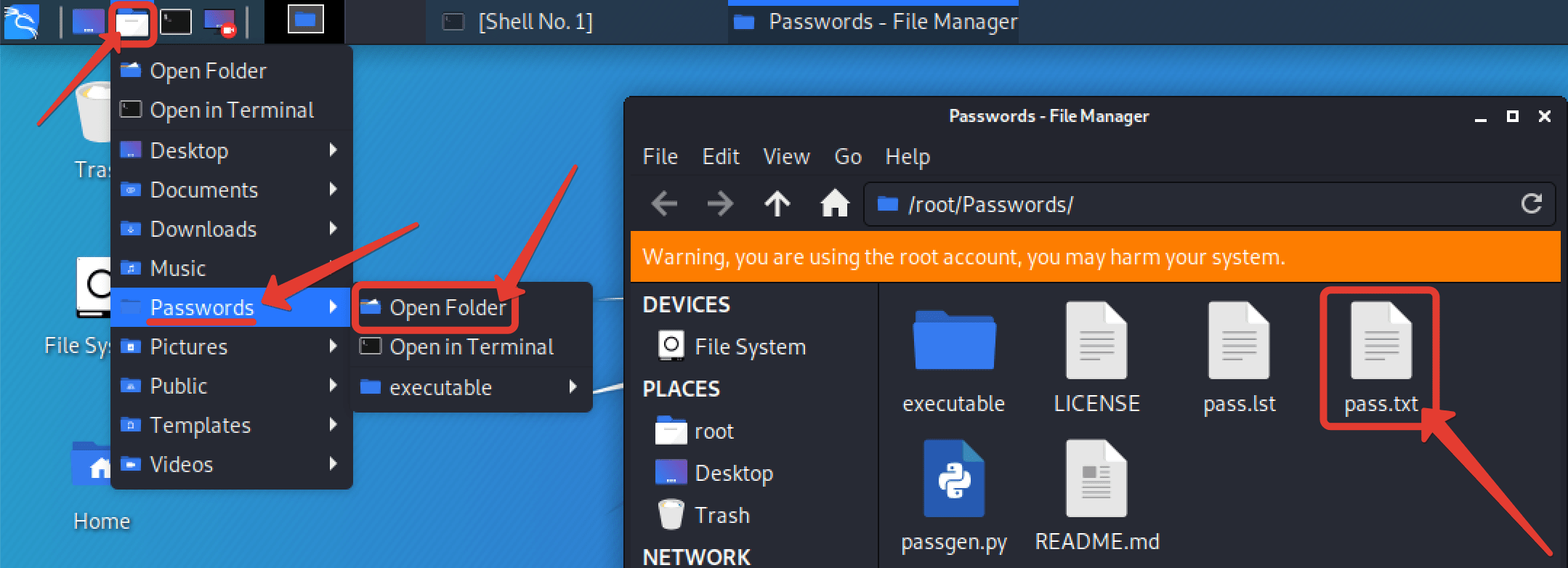

Шаг 3. Заходим в появившийся каталог Passwords.

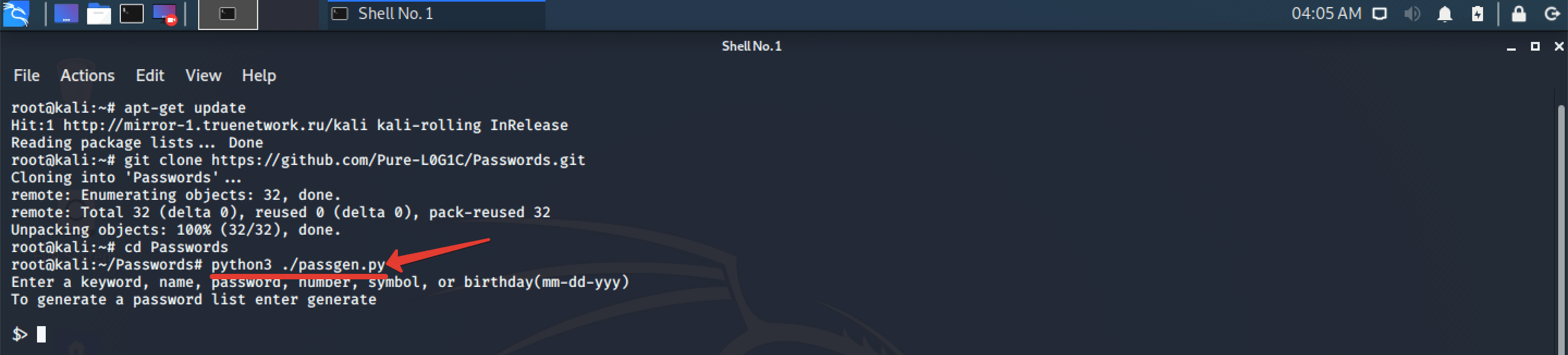

Шаг 4. И запускаем скрипт «passgen» написанный на питоне.

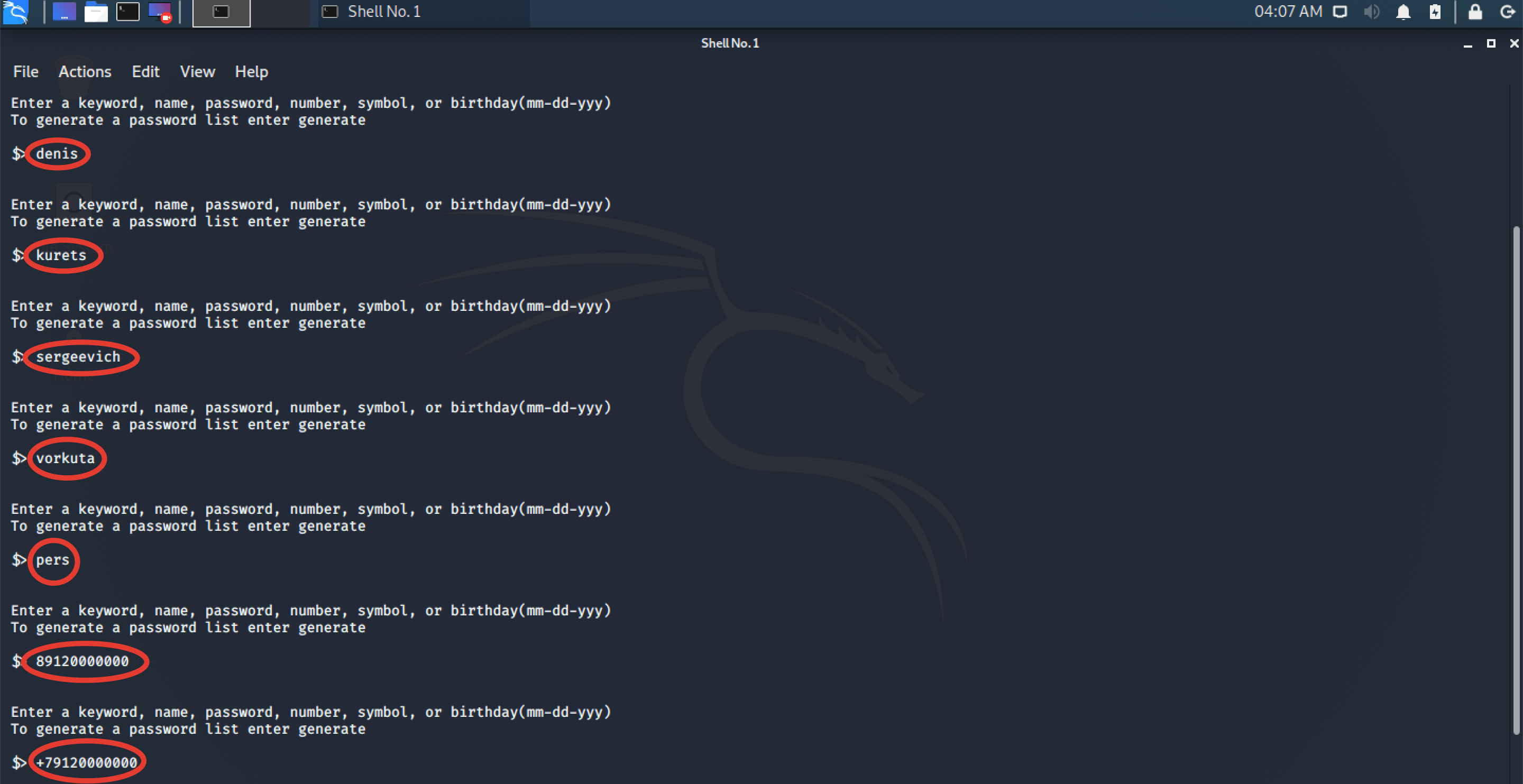

Шаг 5. Программа предлагает нам ввести ключевые слова для добавления в генератор. Вводить их нужно не через запятую, а по одному в каждой строчке. Для примера укажу самые базовые сведения. Имя, фамилию, отчество, город детства, кличку питомца, номер мобильного, тут можно указать несколько вариантов, с восьмеркой, с +7, без восьмёрки. Чем больше, тем лучше.

Шаг 6. Как только все известные вам сведения будут внесены, вводим «generate» и смотрим какое количество комбинаций смогла сгенерировать программулинка. Нехило.

Шаг 7. Для просмотра переходим в каталог Passwords. Открываем pass.txt.

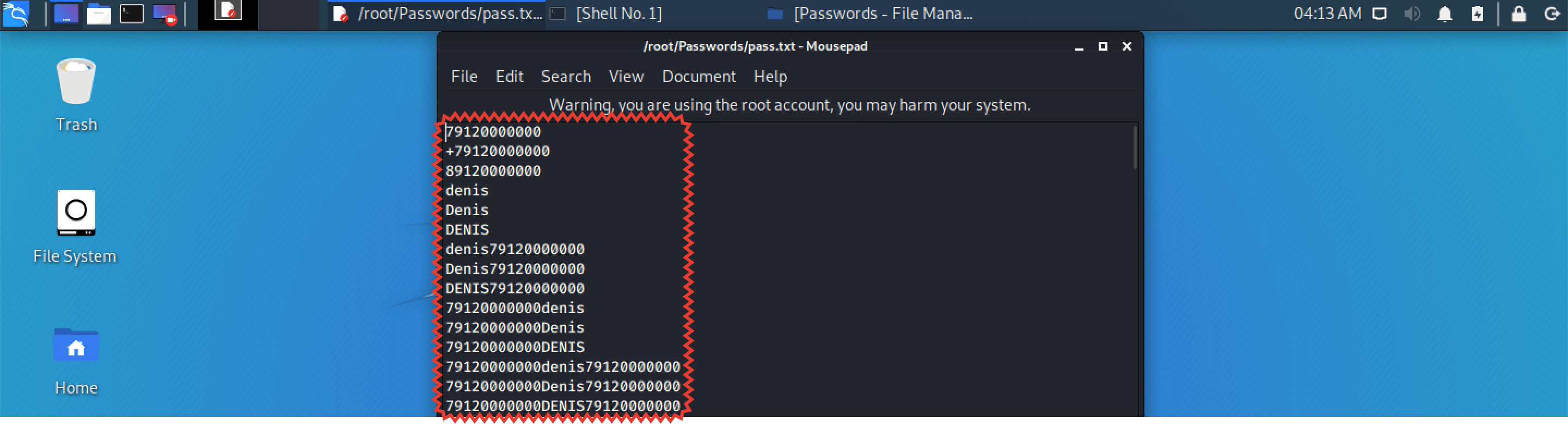

Шаг 8. И видим массу возможных вариантов с паролями, не взятых с неба и из общедоступных источников, а основанных конкретно на реальных сведениях о предполагаемой жертве.

Именно таким образом злоумышленники и подбирают пароли к почтовым ящикам, аккаунтам в социальных сетях и персонифицированным Wi-Fiсоединениям.

Друзья, если вы хотите научиться работать в Linux так же лихо, как генерировать рабочие пароли для взлома, то обязательно обратите внимание на мой обучающий курс «Администрирование Linux с нуля».

В нём я максимально подробно рассматриваю работу с наиболее распространённой серверной операционной системой семейства Linux. А если хотите немножко сэкономить, то вам вообще повезло. На сегодняшний день всё ещё действует 50% скидка на его предзаказ. Ссылку со всеми подробностями ищите в описании.

На этом у меня всё. Искренне желаю вам удачи, успеха и безопасного сёрфинга. Берегите себя и свои аккаунты. Устанавливайте сложные пароли и по возможности никогда не сообщайте сведения о себе посторонним людям.

С вами был Денис Курец. Благодарю за просмотр. Если впервые зашёл на канал, то не забудь клацнуть колокол. С олдов, как обычно, по лайку. Очень жду ваших новых комментов. До новых встреч, братцы. Всем пока.

Всем привет! На связи Артём Санников, и сегодня мы рассмотрим подробный процесс создания и настройки базы паролей в программе KeePass (кроссплатформенный менеджер паролей).

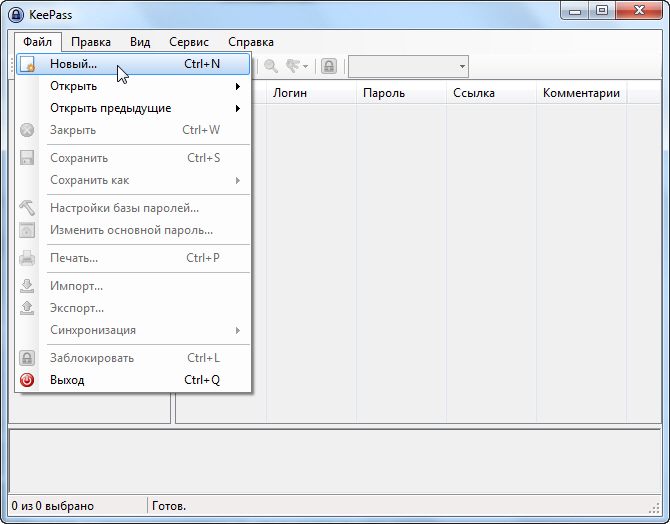

Открываем менеджер паролей KeePass, нажимаем на Файл -> Новый.

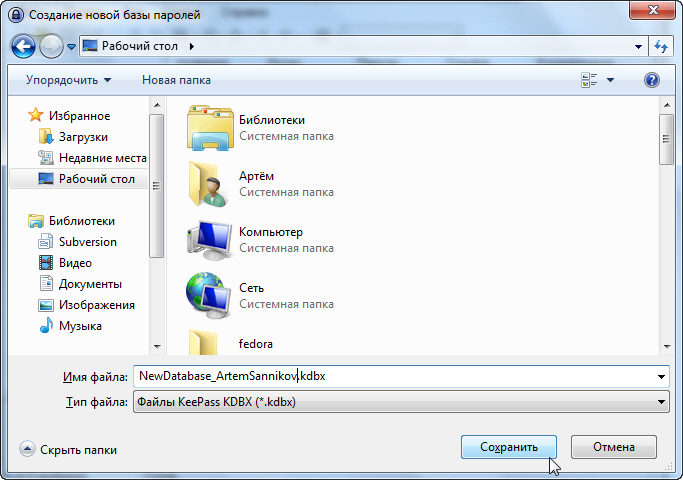

Откроется окно в котором нужно будет выбрать место для сохранения базы паролей и присвоить ей имя. Выполняем все действия, и нажимаем — Сохранить.

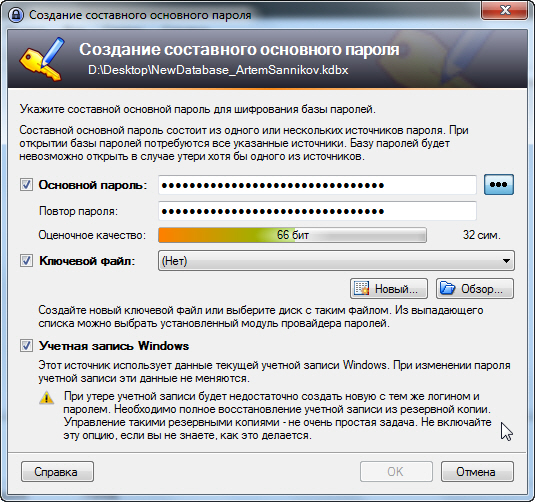

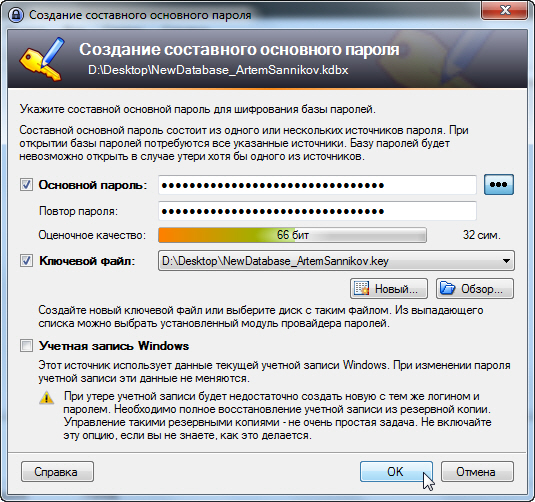

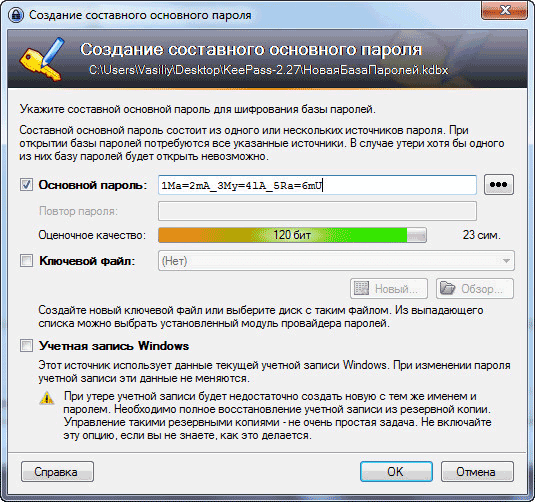

После того, как мы создали новую базу паролей в менеджере паролей KeePass. Программа предлагает нам выбрать варианты защиты базы паролей.

- Основной пароль (вы можете придумать абсолютно любой пароль, который будет состоять из цифр, букв маленького и большого регистра и специальных символов — чем сложнее пароль тем лучше).

- Ключевой файл (это набор случайно сгенерированных последовательностей, то есть: случайно движение мышкой и случайные символы — далее рассмотрим этот процесс более подробно).

- Учётная запись Windows (вы можете защитить свою базу паролей, при помощи своей учётной записи в операционной системе Windows, если вы укажете этот метод защиты, то менеджер паролей KeePass скопирует пароль и имя пользоватея от учётной записи и присвоит его базе паролей).

Методы защиты можно комбинировать, то есть использовать несколько вариантов одновременно.

В качестве примера выбираем два типа защиты базы паролей: основной пароль и ключевой файл.

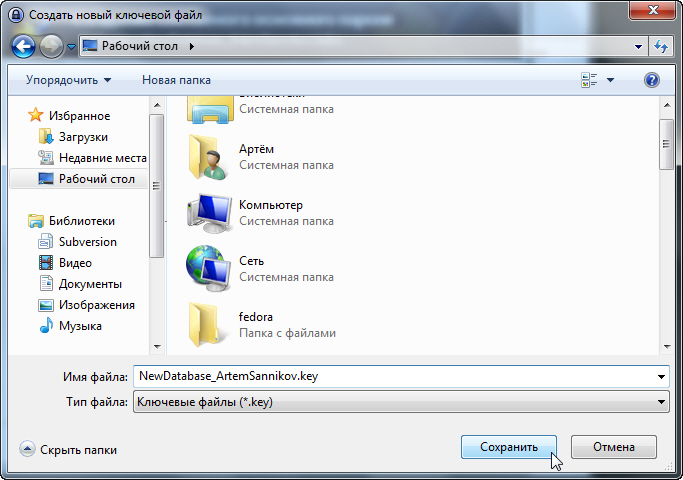

Сейчас мы должны создать ключевой файл, нажимаем на кнопку — Новый.

Присваиваем имя ключевому файлу и сохраняем его в нужную директорию.

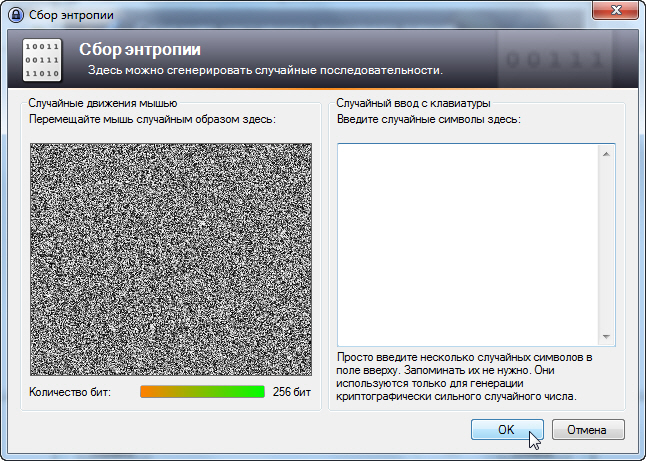

Сейчас у нас есть два варианта для генерации случайно последовательности:

- Случайные движения мышью (двигаем мышью в разных направлениях для генерации случайной последовательности).

- Случайный ввод символов с клавиатуры (введите несколько символов с клавиатуры, а дальше система сама создаст сложное криптографическое число).

Выбираем метод «случайные движения мышью», и двигаем в нужном поле пока индикатор «количество бит» не заполнится до значения 256 бит.

Нажимаем — Ок.

Сохраняем внесённые изменения, нажатием на кнопку — ОК.

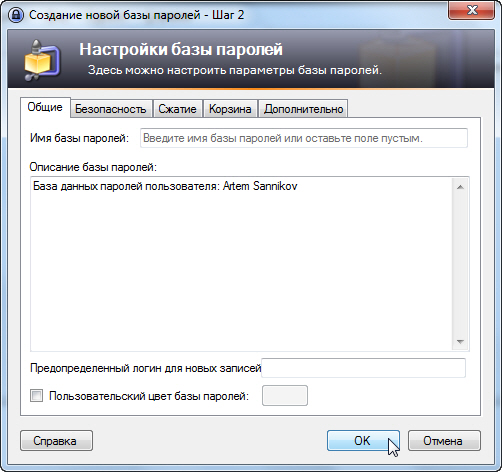

После того, как мы разобрались с типами защиты базы паролей, менеджер паролей предлагает нам заняться настройками нашей базы.

Первый пункт настроек — Общие

- Имя базы паролей (у вас есть возможность задать любое имя для вашей базы).

- Описание базы паролей (вы можете создать краткое описание для вашей базы, для того чтобы сделать ее полностью понятной для вас).

- Предопределённый логин для новых записей (при добавлении новой записи в базу, система будет автоматически подставлять ваш текст в поле логин).

- Пользовательский цвет базы паролей (цвет значка программы KeePass, когда она находится в свёрнутом положении, то есть в трее).

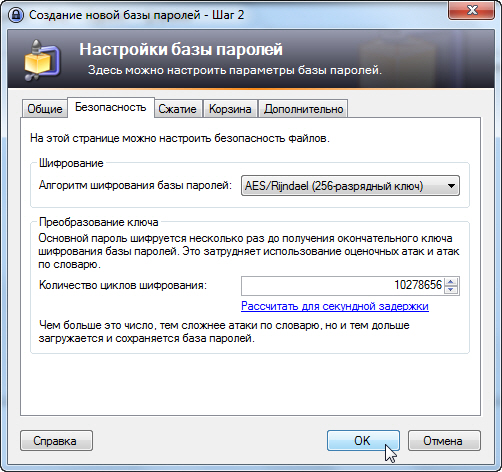

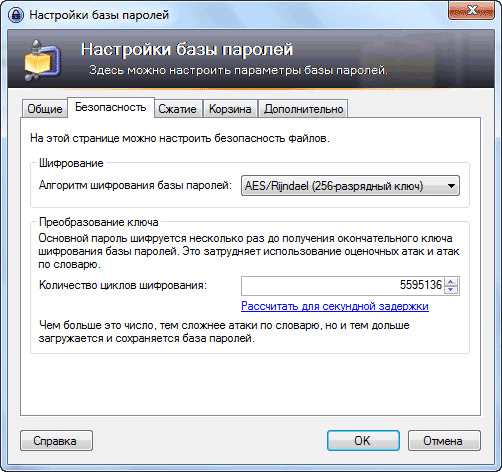

Второй пункт настроек — Безопасность

Шифрование:

- Алгоритм шифрования базы паролей (выбрать алгоритм шифрования можно только в версии 1.х, в версии 2.хх доступен только алгоритм шифрования — AES/Rijndael (256-разрядный ключ)).

Преобразование ключа:

- Количество циклов шифрования (по умолчанию в KeePass количество циклов шифрования составляет 6000, то есть это количество циклов которое производится за 1 секунду. Количество циклов шифрования рекомендуется выставлять в максимально возможном значении, то есть рассчитать количество циклов для секундной задержки — это осложнит процесс проведения атаки по словарю).

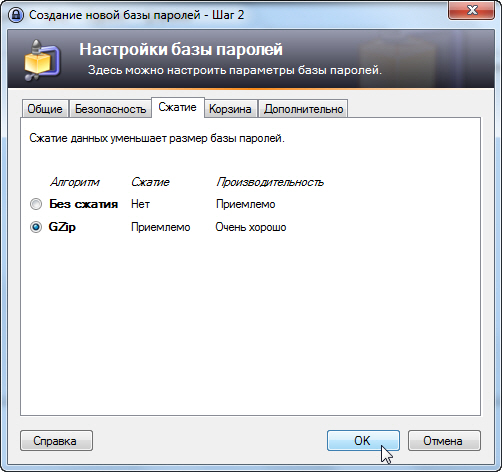

Третий пункт настроек — Сжатие

Сжатие позволяет оптимизировать работу базы паролей, то есть уменьшает ее объём и повышает скорость работы с ней.

- Без сжатия (база паролей не подвергается никакому сжатию).

- GZip (база паролей будет сжата по алгоритму GZip, и объём базы значительно уменьшится).

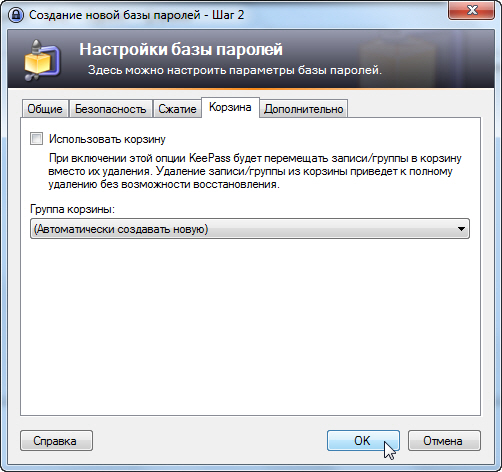

Четвёртый пункт настроек — Корзина

При включении функции «Корзина», KeePass будет помещать удалённые записи/группы в корзину (специальная папка для хранения удалённых файлов), из которой можно будет потом восстановить удалённые записи, но это при условии что корзина не была очищена.

- Группа корзины (вы можете выбрать свою папку, куда будут помещаться удалённые записи, то есть: не корзина, а например — удалённые пароли).

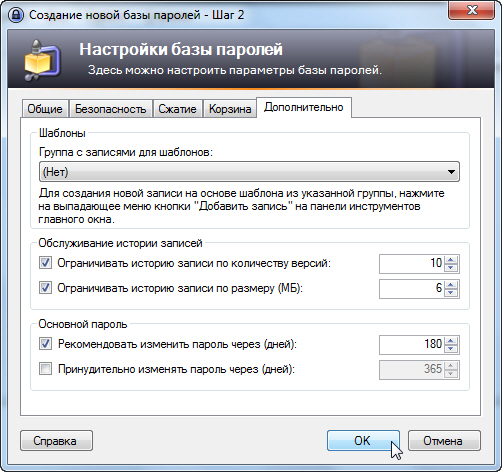

Пятый пункт настроек — Дополнительно

Шаблон:

- Группа с записями для шаблонов (если эта функция будет активирована, то все записи, которые вы будете создавать будут создаваться по шаблону из указанной группы).

Обслуживание истории записи:

- Ограничивать историю записи по количеству версий (количество автоматических ревизий для одной записи, то есть количество сохранённых копий для одной записи).

- Ограничивать историю записи по размеру (объём, который может занимать одна запись).

Основной пароль:

- Рекомендовать изменить пароль через N-дней (менеджер паролей KeePass будет предлагать вам сменить пароль через указанный вами промежуток времени).

- Принудительно изменять пароль через N-дней (по истечении указанного промежутка времени, система заставит вас принудительно сменить пароль от вашей базы).

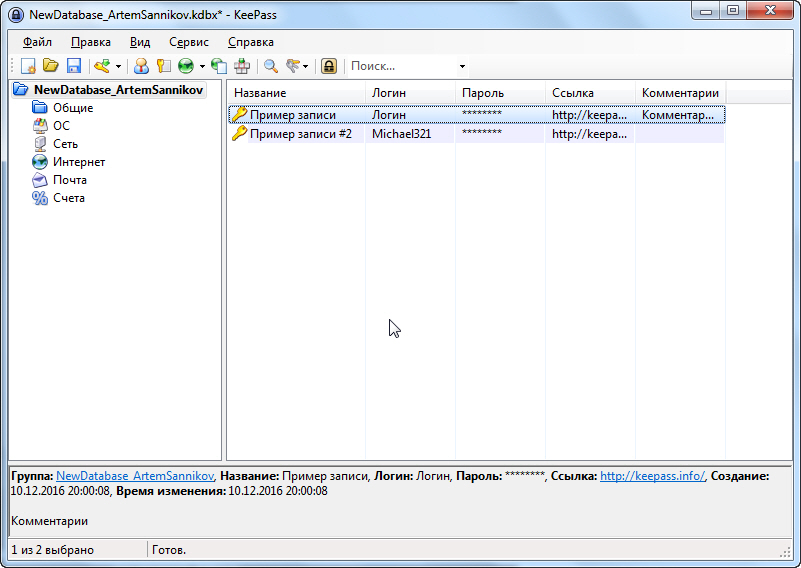

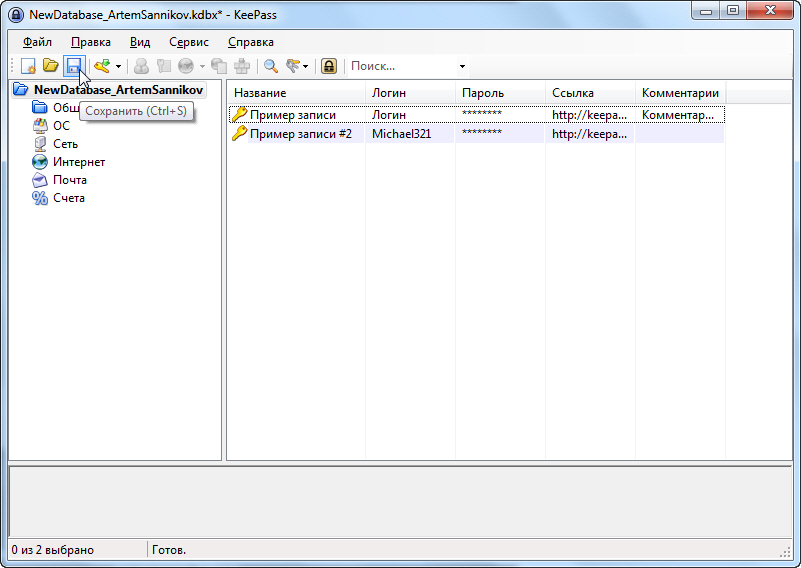

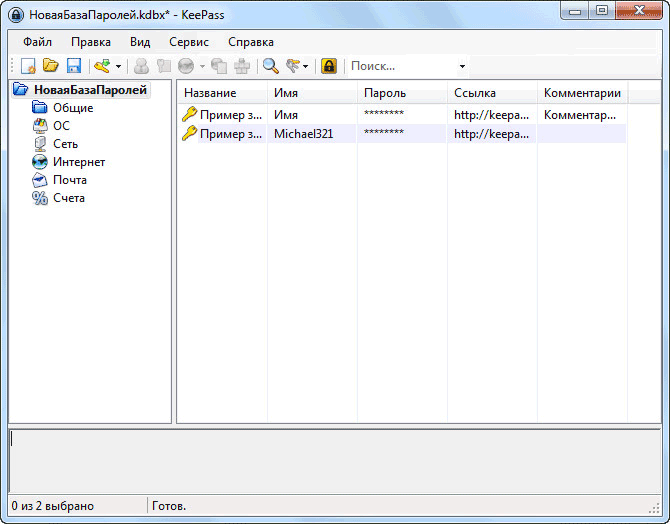

После всех произведённых настроек, нам наконец-то открылась наша база паролей с двумя тестовыми записями, которые программа создаёт автоматически.

Сохраняем все внесённые изменения, нажатием на иконку в виде — дискеты, или сочетанием клавиш Ctrl+S.

С уважением, Артём Санников

Сайт: ArtemSannikov.ru

Метки: KeePass, Программы.

Про хранение паролей в БД

При создании нового юзера

- При регистрации юзер вводит некий пароль

- Генерим случайную соль индивилуально для каждого юзера

- Создаем хеш на основе введенного юзером пароля и соли

- Записываем хеш(не пароль) в БД + соль в отдельном филде

Авторизация существующего юзера

- Юзер вводит в поле авторизации некий пароль

- Берем соль из базы и данный пароль

- Солим только что полученный пароль, в итоге получаем хеш

- Берем валидную хеш из БД и сравниваем ее с только что полученным хешем

- Profit, если введенный пароль вырный авторизируем, если нет говорим юзеру ввести правильный пароль

Суть не в дешифровке хеша из базы и сверке его с введенным паролем, а в создании нового хеша из нового введенного юзером пароля и соли из базы и последующей сверкой нового хеша с хешем из БД.

Практическое применение: создание хеша

https://github.com/dcodeIO/bcrypt.js

var bcrypt = require('bcryptjs');

bcrypt.genSalt(10, function(error, salt) { // генерим соль >> передаем ее в колбек

bcrypt.hash("some_password_from_input", salt, function(error, hash) { // берем пароль из инпута + соль и генерим хеш

// получаем хеш и сохраняем в БД

// в случае использования bcryptjs необходимость хранения соли отпадает, почему объясняется ниже

});

});

Практическое применение: проверка хешей

- Берем пароль из инпута, хеш из БД(hash_from_db)

- Ф-ция compare сама извлекает соль из хеша(hash_from_db) и солит им нововведенный пароль

- И сверивает новый хеш с хешем из БД(hash_from_db)

Вот почему мы не сохраняли соль в БД, bcryptjs сам знает как извлечь соль из хеша, и унас отпадает необходимость хранить соль отдельно

bcrypt.compare("some_password", hash_from_db, function(error, result) {

if (result){

// авторизируем юзера

}

});

Откуда bcrypt.compare берет соль

var sol = bcrypt.genSaltSync();

>> '$2a$10$ydKFuX0Jfxsega193bReze'

var myHash = bcrypt.hashSync('123456', sol);

>> '$2a$10$ydKFuX0Jfxsega193bRezezqVklYDdrYSAHk5ho1uE8CPDuqNA8p6'

Первые 29 символов и есть соль $2a$10$ydKFuX0Jfxsega193bReze

p.s.

- https://habrahabr.ru/post/210760/

- https://habrahabr.ru/post/130965/

- https://www.youtube.com/watch?v=rCIsuMEFRro

Программа KeePass — бесплатный менеджер паролей. Программа для хранения паролей имеет открытый исходный код, легка в использовании и полностью бесплатна.

С помощью KeePass Password Safe пользователь может хранить в одном месте, уже созданные и создавать новые пароли, которые будут надежно зашифрованы в базе данных менеджера паролей.

Содержание:

- Создание базы данных

- Создание основного пароля

- Изменение основного мастер-пароля

- Настройки KeePass

- Добавление, изменение и удаление групп

- Добавление пароля

- Генератор паролей

- Редактирование записи

- Вставка пароля и логина

- Автонабор (автозаполнение) в KeePass

- Обновление KeePass

- Выводы статьи

В интернете многим из нас часто приходится заводить учетные записи в различных службах, сервисах, сетях, сайтах и т. п. Мотивы использования могут быть разными: создание нового электронного почтового ящика, учетная запись в социальной сети, использование соответствующих сервисов для денежных переводов, регистрация на сайтах и т. п.

При регистрации, возникает необходимость придумывания, а затем ввода своих данных, в основном, в поля «логин» и «пароль». От степени надежности пароля будет зависеть сохранность ваших данных, при попытке постороннего лица получить доступ к данным вашего профиля.

Для надежного сохранения своих учетных, личных, или каких-либо еще данных, вводимых в поле «пароль» при регистрации, необходимо будет использовать сложные пароли. Простой пароль может быть достаточно быстро расшифрован специальной программой. Надежный, сложный пароль сохранит ваши данные, при попытке взлома злоумышленниками вашего профиля.

Менеджер паролей KeePass поддерживает алгоритмы шифрования AES (256-бит) и Twofish, при помощи которых будут зашифрованы базы данных программы.

При использовании менеджера паролей KeePass, у пользователя не будет необходимости запоминать все сложные пароли, созданные с помощью этой программы. Достаточно будет создать и запомнить один сложный, надежный пароль для входа в программу. В этом случае все ваши пароли будут находиться в одном месте в зашифрованном виде.

Скачать программу KeePass можно будет с официального сайта производителя. Вы можете скачать обычную версию программы с установкой на компьютер, или переносную версию программы, которая не требует установки. Доступны для скачивания версии программы для разных операционных систем (Windows, Linux, Mac OS X, BSD и т. д.), и для различных мобильных устройств.

Для загрузки на компьютер выберите следующую версию программы — KeePass Professional Edition.

KeePass скачать

Какую версию программы лучше использовать? Мой выбор — переносная (portable) версия менеджера паролей.

При использовании KeePass Portable вы можете запускать программу с USB флешки, или с любого другого съемного диска на любом компьютере. В этом случае, на компьютере не остаются записи в реестре, файлы конфигурации, другие данные, которые будут созданы в операционной системе Windows при установке обычной версии программы.

В любом случае, для сохранности паролей, будет важно не потерять только один файл — зашифрованную базу паролей KeePass.

Для работы с программой KeePass, на вашем компьютере в операционной системе Windows, должен быть установлен NET Framework 2.0 или выше. Данная программная платформа уже установлена в современных версиях Windows.

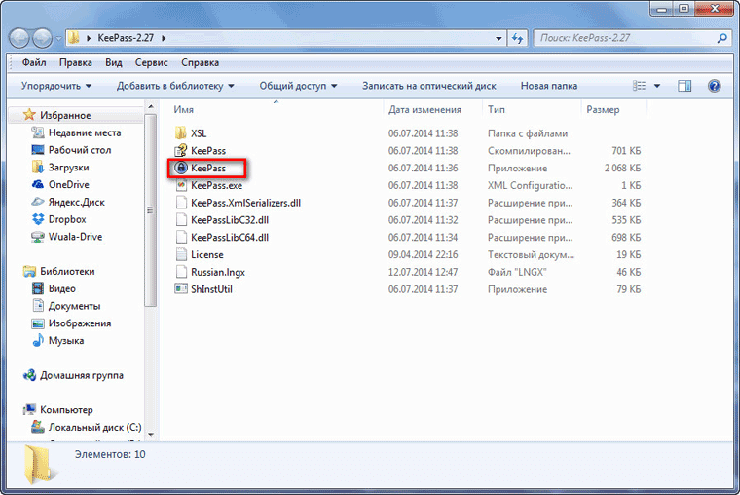

После скачивания на свой компьютер, распакуйте архив с программой. Папку KeePass (с названием версии программы) вы можете поместить в удобное для вас место (жесткий диск, флешка, внешний жесткий диск и т. п.).

Для локализации программы на русский язык, с сайта производителя необходимо будет скачать соответствующий языковой пакет: keepass русский язык. После распаковки архива, переместите файл локализации Russian.lngx в папку с программой.

Создание базы данных

После открытия окна программы нажмите на пункт меню «View», а затем в контекстном меню выберите пункт «Change Language…».

В окне «Select Language» выберите соответствующий язык. В следующем окне согласитесь на перезапуск программы. После этого программа KeePass будет открыта на русском языке.

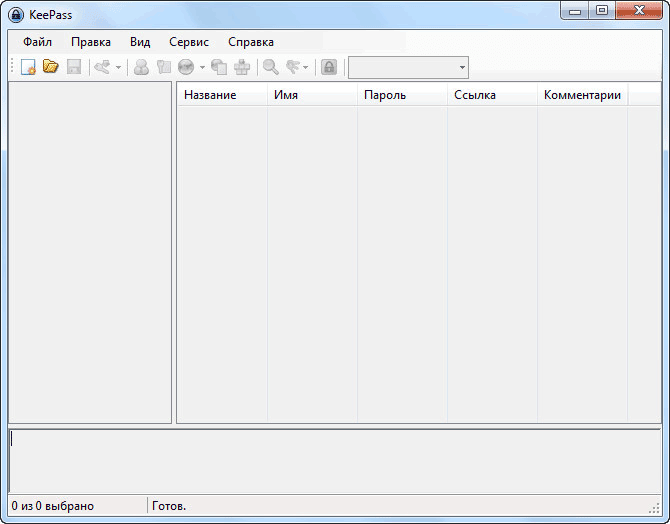

Как вы видите, окно программы пока пусто.

Теперь вам необходимо будет создать новую базу паролей. Для этого нужно будет нажать на пункт меню «Файл», а в контекстном меню выбрать пункт «Новый…».

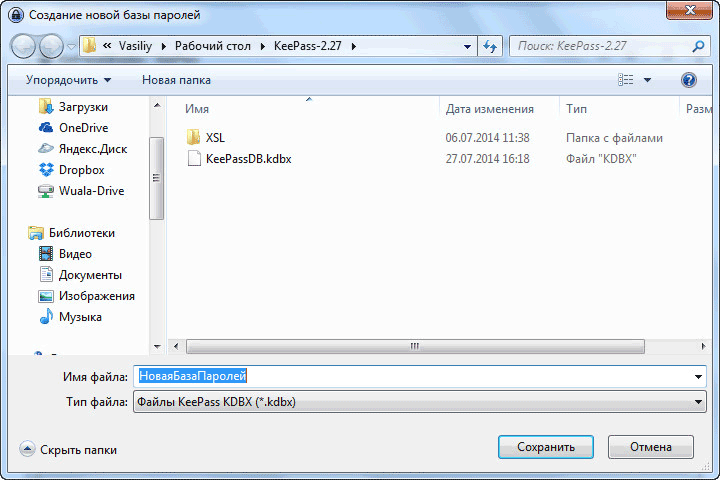

В окне «Создание новой базы паролей» вам нужно будет выбрать место для хранения зашифрованной базы паролей. Здесь можно выбрать несколько вариантов: сохранить базу паролей в папку с самой программой или в какую-нибудь другую папку на компьютере, или на другом внешнем диске.

Вы можете изменить имя файла «НоваяБазаПаролей» созданное по умолчанию, на другое имя файла. Это можно будет сделать позднее, когда вы захотите переименовать название базы данных.

В том случае, если вы зашифрованную базу паролей в папке с самой программой, которую вы разместили на флешке, то тогда вы сможете воспользоваться программой KeePass после подключения флешки к любому компьютеру. В этом варианте использования программы есть один недостаток: флешка может быть потеряна, или выйти из строя.

Я сам использую несколько иной метод хранения базы данных. Я создаю специальную папку на диске «D» своего компьютера, а затем сохраняю там зашифрованную базу данных программы KeePass. Сама папка с программой находится у меня на диске «C», хотя это переносная версия программы. Я создал ярлык для того, чтобы запускать менеджер паролей как обычную программу.

Базу данных, которая находится на диске «D», я сохраняю в облачном хранилище Яндекс.Диск, которое я перенес в этот раздел. Также копирую базу данных в папку с программой на флешке.

В итоге, если мне внезапно понадобится переустановить операционную систему, то база данных KeePass будет сохранена, так как она расположена на другом логическом диске. Если выйдет из строя жесткий диск моего компьютера, то я все равно не потеряю свои данные, так как база данных будет сохранена еще в двух других местах. Таким образом, три разных места сохранения обеспечивают сохранность базы данных.

Внимание! Отнеситесь с большим вниманием к сохранности зашифрованной базы данных программы KeePass. В случае утери базы данных по каким-либо причинам, вы навсегда потеряете доступ к своим паролям.

В диспетчере паролей KeePass можно создать несколько баз данных, у каждой такой базы данных будет свой основной пароль. Обратите особое внимание на сохранность всех баз данных.

Создание основного пароля

Сразу после создания базы данных будет открыто окно «Создание составного основного пароля», который предназначен для шифрования базы паролей. Пароль может состоять из одного или из нескольких источников.

KeePass Password Safe предлагает такие варианты создания составного основного пароля:

- «Основной пароль» — вы вводите только пароль для доступа к зашифрованной базе данных.

- «Ключевой файл» — дополнительно к основному паролю, или вместо основного пароля, необходимо будет выбрать любой файл, или создать ключевой файл.

- «Учетная запись Windows» — вы вводите данные текущей учетной записи.

Если вы выберите несколько источников для входа в программу, то тогда вы сможете открыть базу данных, только при вводе данных из всех источников. При потере одного из источников, вы не сможете открыть базу данных программы.

Поэтому лучшим вариантом будет выбор, сделанный программой по умолчанию — «Основной пароль». Вам необходимо будет придумать, а затем ввести в поле «Основной пароль» пароль для входа в программу KeePass.

Вы можете кликнуть по звездочкам для того, чтобы открыть поле для просмотра набираемого пароля. Внизу на шкале «Оценочное качество», вы можете увидеть качество созданного пароля, оцениваемое в битах. Чем большее количество бит будет у созданного пароля, тем более надежным будет такой пароль.

На этом изображении вы можете увидеть, как я сделал, используя всем известное выражение, довольно надежный пароль.

После завершения создания основного пароля, нажмите на кнопку «ОК».

Внимание! Обязательно запомните наизусть пароль для входа в программу. Запишите его на бумагу, а затем обязательно заучите этот пароль. Если вы по каким-либо причинам потеряете основной пароль, то тогда вы не сможете получить доступ к остальным паролям, которые будут храниться в программе KeePass.

Далее откроется окно «Создание новой базы паролей – Шаг 2», в котором вы можете настроить параметры создания базы паролей. Программа, в принципе, уже оптимально настроена, поэтому нет особой необходимости для изменения настроек параметров базы паролей.

Во вкладке «Безопасность» можно нажать на ссылку «Рассчитать для секундной задержки» для увеличения количества циклов шифрования.

После настройки и изменения параметров, не забывайте нажимать на кнопку «ОК».

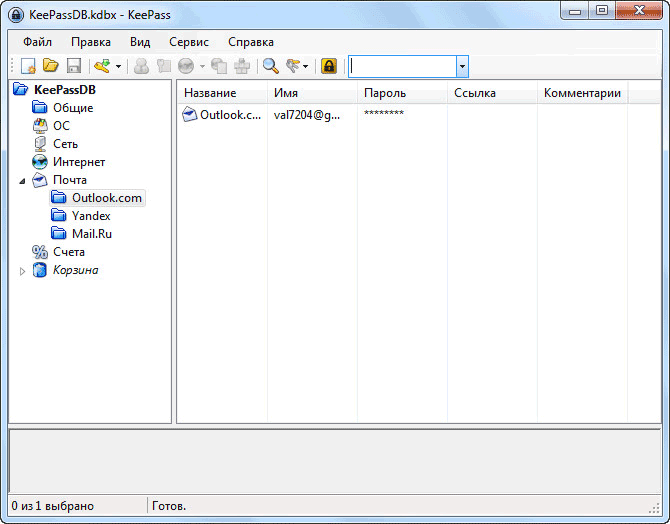

После завершения настроек будет открыто окно созданной базы паролей. В левой части окна программы отображена база паролей и ее категории (группы). Вы можете удалить все эти группы, или оставить их, если названия групп вам подходят для использования (их в любое время можно будет переименовать или изменить). В данный момент, группы пусты, так как там еще не созданы новые записи для хранения паролей.

После удаления записей или групп, они будут перемещены в «Корзину», которая будет отображаться в разделе групп. При необходимости, вы можете очистить содержимое «Корзины».

Изменение основного мастер-пароля

В любой момент, вы можете изменить основной пароль, который служит для входа в программу. Для этого нужно будет кликнуть по меню «Файл», а затем выбрать в контекстном меню пункт « Изменить основной пароль…».

В окне «Создание составного основного пароля» введите новый основной мастер-пароль для доступа к зашифрованной базе данных в KeePass.

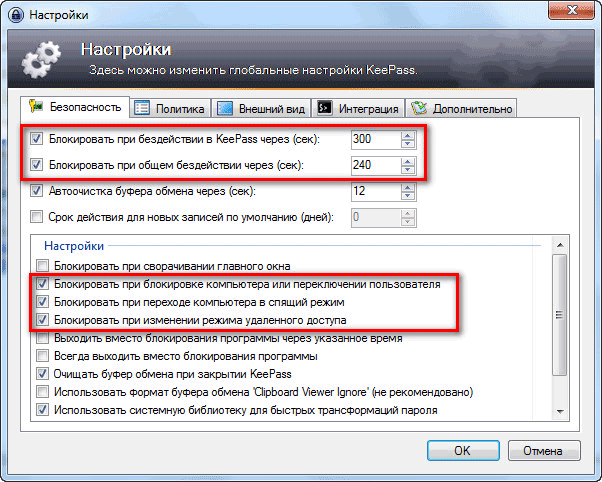

Настройки KeePass

В настройки программы можно войти из меню «Сервис» => «Настройки».

Во вкладке «Безопасность» можно будет активировать некоторые пункты: блокировать программу при бездействии, при блокировке компьютера или переключении пользователя, при переходе в спящий режим. При изменении режима удаленного доступа.

Во вкладке «Интеграция» находятся настройки глобальных горячих клавиш программы:

- «Ctrl» + «Alt» + «K» — показать окно KeePass.

- «Ctrl» + «Alt» + «A» — автонабор.

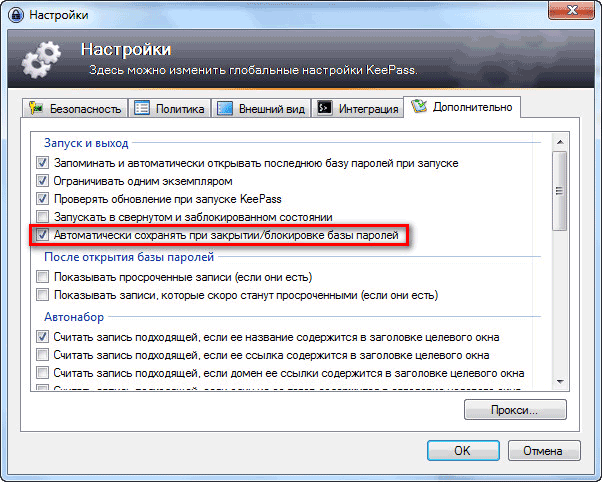

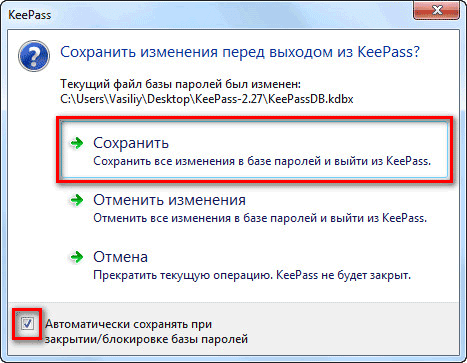

Во вкладке «Дополнительно» в разделе «Запуск и выход» рекомендую активировать пункт «Автоматически сохранять при закрытии/ блокировке базы паролей».

Менеджер паролей можно будет заблокировать в любой момент после нажатия на пиктограмму «Заблокировать», или при помощи клавиш клавиатуры «Ctrl» + «L».

Добавление, изменение и удаление групп

Для создания новой группы кликните правой кнопкой мыши по названию базы данных, или по пустому месту в этом разделе (левая часть окна программы), а затем выберите в контекстном меню пункт «Добавить группу».

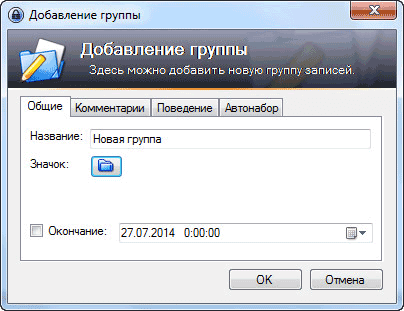

После этого откроется окно «Добавление группы». Здесь вы можете выбрать название для создаваемой группы, изменить значок группы, добавить комментарии.

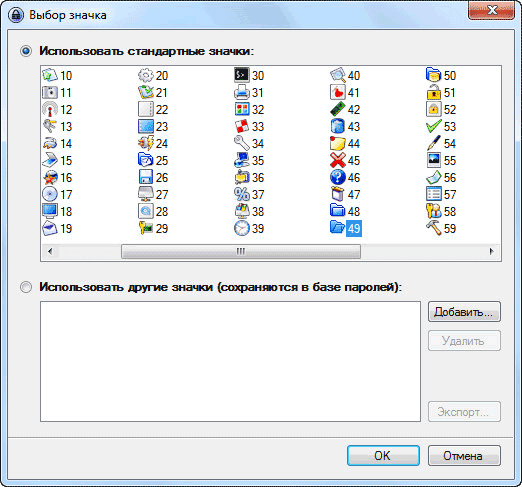

Для изменения значка группы, нажмите на изображение папки (значок по умолчанию) напротив пункта «Значок». Далее будет отрыто окно «Выбор значка», в котором можно будет выбрать стандартный значок, или использовать другой значок, загруженный с вашего компьютера, в формате «.ico».

Для того, чтобы изменить группу, кликните правой кнопкой мыши по названию группы, а потом в контекстном меню выберите пункт «Изменить группу». Далее в окне «Изменить группу» меняете название группы или значок группы.

Подобным образом вы можете изменить название зашифрованной базы данных, если кликните правой кнопкой мыши по названию базы данных, а в контекстном меню выберите пункт «Изменить группу».

Для удаления группы необходимо будет кликнуть по группе правой кнопкой мыши, а затем выбрать в контекстном меню пункт «Удалить группу». Данная группа будет удалена в «Корзину».

Группы можно будет перемещать в необходимом порядке. Для этого нужно будет нажать правой кнопкой мыши по данной группе, в контекстном меню выбрать «Порядок». Далее вам следует выбрать подходящее место в разделе для данной группы, с помощью команд контекстного меню.

В группы можно будет добавлять неограниченное количество подгрупп.

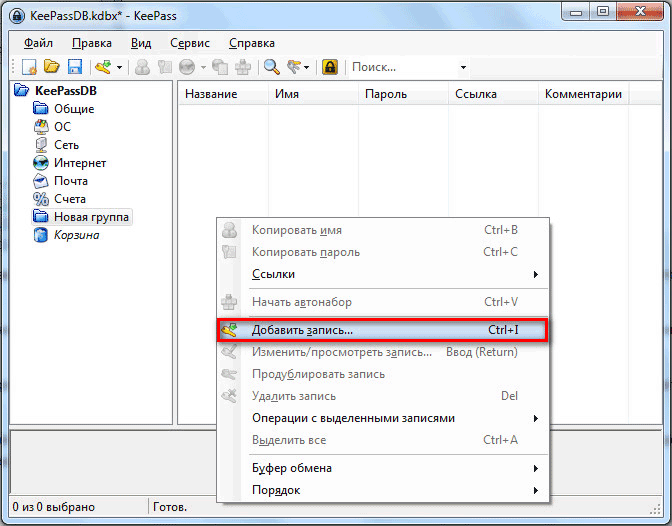

Добавление пароля

Для добавления пароля, сначала необходимо будет выделить соответствующую группу, а затем в основной части (правой) окна программы кликнуть правой кнопкой мыши. В контекстном меню следует выбрать пункт «Добавить запись…».

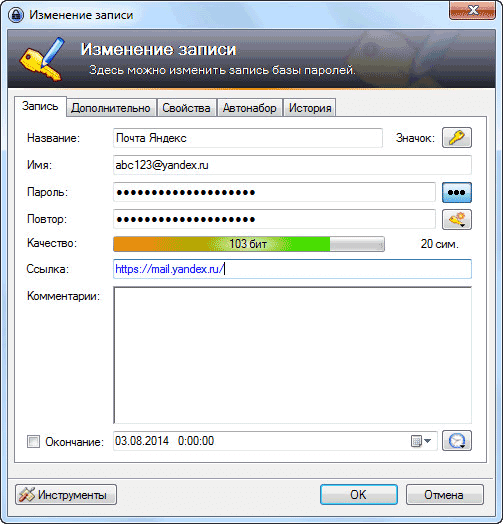

После этого будет открыто окно «Добавление записи» во вкладке «Запись».

В поле «Название» вам нужно будет ввести название сайта, сервиса, службы, программы, пароль для которой вы будет хранить в программе KeePass. В поле имя следует ввести логин для этой учетной записи, а в поле «Пароль» ввести пароль, если вы вводите данные, ранее созданного аккаунта. При создании нового пароля, программа KeePass по умолчанию, автоматически предложит вам сгенерированный пароль.

В поле «Качество» будет отображаться качество надежности данного пароля.

В поле «Ссылка» вы можете добавить ссылку, ведущую на данный ресурс.

В поле «Комментарии» можно будет ввести справочные данные: секретный вопрос, номер телефона для подтверждения и т. п. информацию.

После нажатия на кнопку «Значок» вы можете выбрать значок для этого пароля.

Для отображения пароля нужно будет нажать на кнопку «звездочки». В этом случае, вы можете проверить содержание символов, составляющих данный пароль, а при необходимости, можно будет внести изменения в этот пароль.

После ввода в программу всех паролей, вы можете распечатать на бумагу все пароли из меню «Файл» => «Печать». Также можно будет отправить на печать данные из отдельных групп.

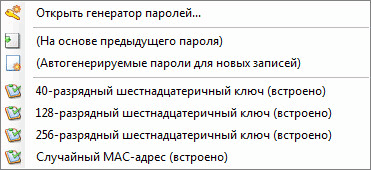

Генератор паролей

Под «звездочками» находится кнопка «Генерация пароля». После нажатия на левую кнопку мыши, будет открыто контекстное меню для входа в генератор паролей, или для создания ключа соответствующего типа.

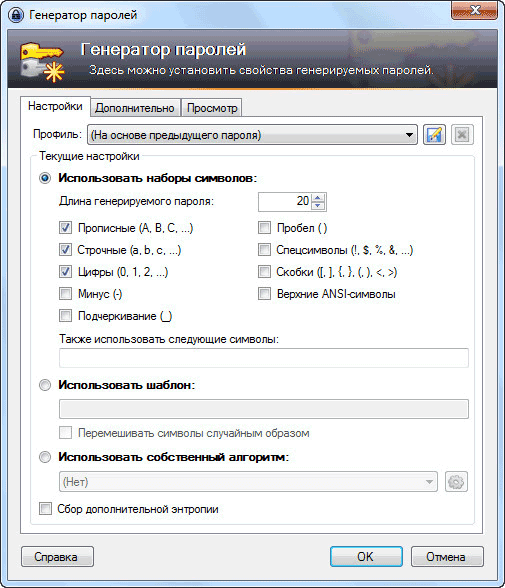

В окне «Генератор паролей» вы можете настроить пароль необходимой сложности и надежности.

Во вкладке «Настройки» необходимо будет выбрать профиль для создания пароля:

- «Пользовательский» — вы сами выбираете настройки для пароля.

- «На основе предыдущего пароля» — новый пароль будет сгенерирован по настройкам для предыдущего пароля.

- «Автогенерируемые пароли для новых записей» — программа сама будет генерировать пароли по заданным параметрам.

- «40-разрядный шестнадцатеричный ключ (встроено)» — программа будет генерировать ключ данного типа.

- «128-разрядный шестнадцатеричный ключ (встроено)» — будет сгенерирован ключ данного параметра.

- «256-разрядный шестнадцатеричный ключ (встроено)» — будет создан ключ, отвечающий таким требованиям.

- «Случайный MAC-адрес (встроено)» — созданный ключ будет иметь соответствующий вид.

Вы можете выбрать длину генерируемого пароля. Для большей безопасности пароля можно будет выбрать дополнительные наборы символов. После завершения настройки нажмите на кнопку «ОК».

По стандартам шифрования в США, при параметре ключа в 128 бит, обычно ставится гриф «секретно», а при использовании 256 битного ключа — «совершенно секретно».

Во вкладке «Дополнительно» можно будет ввести дополнительные настройки. Во вкладке «Просмотр» вы можете увидеть примеры паролей, созданных по правилам двух первых вкладок. Из этой вкладки вы можете скопировать пароли для замены уже существующих ваших паролей. Естественно, сначала необходимо будет поменять пароли на соответствующих сервисах, а потом уже сохранить изменения в программе KeePass.

Созданная запись будет находиться в соответствующей группе. При необходимости, вы можете добавлять в эту группу другие записи, или перемещать записи в другие группы.

После закрытия окна программы будет открыто окно, в котором вам предложат сохранить все изменения в базе паролей. Для сохранения изменений нажмите на кнопку «Сохранить», а перед этим активируйте пункт «Автоматически сохранять при закрытии/ блокировке базы паролей». После активации этого пункта данное окно больше не будет появляться, а все изменения в базе паролей будут сохраняться автоматически.

Это сделано для того, чтобы не потерять изменения, которые вы по каким-либо причинам забыли сохранить. После закрытия программы все изменения в базе данных будут сохранены.

Редактирование записи

Для изменения записи, сначала необходимо будет нажать правой кнопкой мыши на соответствующую запись, а потом в контекстном меню следует выбрать команду «Изменить/просмотреть запись», или нажать на кнопку «Enter» на клавиатуре.

Далее произведите необходимые изменения в соответствующей записи.

Вставка пароля и логина

Вставлять пароли и другие данные в формы ввода на сайтах и в программы можно несколькими способами.

После клика по соответствующей записи правой кнопкой мыши, из контекстного меню можно будет копировать имя (логин) или пароль. Затем нужно будет ввести логин и пароль в соответствующие поля формы ввода.

По другому можно будет скопировать логин и пароль в буфер обмена с помощью соответствующих пиктограмм, расположенных под панелью меню программы.

Логин, пароль и другие данные можно просто перетаскивать из окна программы при помощи мыши, в соответствующие поля формы ввода данных.

Если кликнуть два раза правой копкой мыши по логину или паролю, то эти данные будут скопированы в буфер обмена.

Для вставки пароля и логина можно будет использовать автонабор.

При копировании данных, буфер обмена будет очищен через несколько секунд. В настройках программы можно будет задать необходимый промежуток времени (по умолчанию – 12 секунд) для автоочистки буфера обмена.

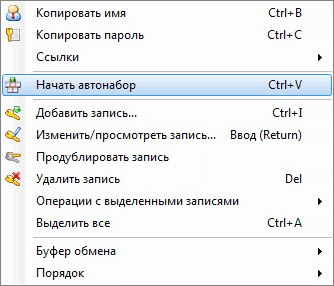

Автонабор (автозаполнение) в KeePass

При автонаборе (автозаполнении) не будет использоваться клавиатура, таким образом, будет происходить защита от программ-шпионов кейлоггеров, которые считывают набираемые данные на клавиатуре.

Осуществлять защиту от кейлогеров должен установленный на вашем компьютере антивирус.

Автозаполнение вызывается комбинацией клавиш клавиатуры «Crtl» + «V», или из контекстного меню «Начать автонабор», после выделения соответствующей записи в программе.

По умолчанию, при автонаборе в программе KeePass выполняется такая последовательность действий, которая имитирует ручной ввод данных:

{USERNAME}{TAB}{PASSWORD}{ENTER}

Сначала вы устанавливаете курсор мыши в поле «логин», потом автоматически вводится имя, затем имитируется нажатие клавиши «Tab», далее автоматически вводится пароль, затем имитируется нажатие клавиши «Enter».

Вам можно будет изменять последовательность вводимых тегов для использования команд в разной последовательности на определенных сайтах.

Для перехода к нужному сайту можно будет использовать пункт контекстного меню «Ссылки» для открытия данной ссылки в браузере, естественно в том случае, если ссылка была добавлена в соответствующую запись.

В некоторых случаях, автозаполнение может не работать.

Обновление KeePass

Для обновления переносной версии программы, просто распакуйте архив с новой версией программы, а затем скопируйте файлы в папку программы KeePass. Данные будут перезаписаны, но вы не потеряете свои настройки, так как файл конфигурации и база данных не будут перезаписаны.

Для программы KeePass создано большое количество плагинов (дополнительных модулей) и расширений для браузеров, которые расширяют возможности, и делают более удобным использование программы менеджера паролей. Так как эта статья получилась очень длинной, то рассмотреть в данной статье такие дополнения, не представляется возможным.

Выводы статьи

Бесплатная программа KeePass предназначена для надежного хранения паролей в одном месте. Для доступа к менеджеру паролей пользователю достаточно будет запомнить один основной мастер-пароль.

Похожие публикации:

- Проверка на вирусы онлайн — 5 сервисов

- Emsisoft Emergency Kit — бесплатный пакет антивирусных утилит

- При запуске браузера открывается реклама: что делать?

- AdwCleaner для удаления рекламных и нежелательных программ с компьютера

- Unchecky — предотвращение установки нежелательных программ