Что делать?

Составляем модель нарушителей: на что обратить внимание

Оператору персональных данных для корректной работы в правовом поле необходимо выполнить ряд требований законодательства. Одно из них – составление моделей угроз и нарушителей информационной системы. В этой статье мы рассмотрим модели нарушителей, а в следующей поговорим о модели угроз. (ВСТАВИТЬ ССЫЛКУ НА ТЕКСТ ПРО МОДЕЛЬ УГРОЗ).

Правильно построенные модели угроз позволяют построить эффективную систему обеспечения ИБ. Система информационной защиты строится с опорой на них. Модель нарушителя – составная часть модели угроз.

Что такое модель нарушителя?

Модель нарушителя – это перечень вариантов действий одного или нескольких возможных нарушителей ИБ, их квалификации, рабочей техники и пр.

Рекомендации по составлению модели нарушителя дают ФСТЭК и ФСБ. Каждое из ведомств контролирует свою область: ФСБ отвечает за правильное использование средств криптографической защиты, ФСТЭК описывает виды и возможности нарушителей и их мотивацию.

Учреждения разработали свои рекомендации:

— Федеральная служба безопасности России составила «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности»,

— Федеральная служба по техническому и экспортному контролю написала «Методику определения угроз безопасности информации в информационных системах»,

собрала банк данных угроз безопасности информации.

Также полезными для оставления модели нарушителей будут эти документы:

— базовая модель угроз безопасности ПДн при их обработке в ИСПДн;

— методика определения актуальных угроз безопасности ПДн при их обработке в ИСПДн

Учитывая, что подходы у ведомств различаются, разработчики моделей угроз обычно составляют два документа: под требования обеих служб.

Модель нарушителя по ФСБ

В соответствии с требованиями ведомства по контролю использования средств криптографической защиты и среде их использования, выделяются шесть категорий возможностей, которыми могут обладать нарушители. Согласно им нарушители могут атаковать:

- только за пределами криптографической защиты (КЗ);

- в пределах КЗ без доступа к вычислительной технике (СВТ);

- в пределах КЗ с доступом к СВТ;

- с привлечением специалистов в области анализа сигналов линейной передачи и ПЭМИН (Побочных ЭлектроМагнитных Излучений и Наводки);

- с привлечением специалистов в области использования недекларированных возможностей (НДВ) прикладного ПО;

- с привлечением специалистов в области использования НДВ аппаратного и программного компонентов среды функционирования средств криптографической защиты информации (СКЗИ).

Каждая возможность соответствует определенному классу СКЗИ. В приказе ФСБ №378 сказано, что средства криптозащиты необходимо выбирать и использовать, опираясь на актуальную для информационной системы возможность.

Модель нарушителя по ФСТЭК

Как было сказано выше, ФСТЭК рассматривает различные виды нарушителей, их возможности и потенциал. Потенциал может быть низким, средним и высоким.

Нарушители с высоким потенциалом вносят закладки в программно-техническое обеспечение системы, применяют особые средства проникновения в систему и проводят специальные исследования. Эта категория выделена под иностранные спецслужбы;

Нарушители со средним потенциалом могут проводить анализ кода прикладного ПО, сопоставлять данные, находить уязвимости и использовать их. В эту категорию попадают конкуренты, системные администраторы и разработчики программного обеспечения, криминальные и террористические группы;

Нарушители с низким потенциалом используют для осуществления атак только доступные источники. К ним причисляются рядовые сотрудники организации, пользователи системы и люди, не имеющие отношение к компании.

Отсеять лишнее

После анализа данных необходимо определить, какие нарушители представляют для информационной системы угрозу и как их нейтрализовать. Для этого необходимо хотя бы предварительно классифицировать ИС. (поставить ссылку на Что на счет защиты: определяем необходимый уровень защищенности персональных данных)

Если информационная система государственная (ГИС), ответ дает пункт 25 приказа ФСТЭК №17. Там сказано, что для:

— ИС 1 класса система защиты должна нейтрализовать угрозы нарушителей высокого потенциала;

— ИС 2 класса – угрозы от нарушителей среднего потенциала;

— ИС 3 и 4 классов – угрозы от нарушителей низкого потенциала.

Для систем, которые к ГИС не относятся, типы угроз регламентирует постановление правительства 1119. В нем указано, что:

— угрозы 1 типа связаны с наличием недекларированных возможностей в системно ПО;

— угрозы 2 типа связаны с наличием недекларированных возможностей в прикладном ПО;

— угрозы 3 типа не связаны с наличием недекларированных возможностей в ПО.

После определения ИС нужно составить описание нарушителей, подходящих под модель, исключив нарушителей с более высоким потенциалом.

Объединение нарушителей

Зачастую, как было сказано ранее, сотрудники безопасность создают две модели нарушителей, по ФСБ и ФСТЭК. Дело в том, что объединение чаще всего представляется сложным или невозможным. Но если есть желание составить общую модель, портал Securitylab.ru, опираясь на описания возможных нарушителей, предлагает объединить нарушителей по ФСТЭК и ФСБ по следующему принципу:

— Нарушители с низким потенциалом по классификации ФСТЭК – это нарушители 1, 2, 3 типов по ФСБ;

— Нарушители со средним потенциалом у ФСТЭК – это нарушители 4,5 типов по классификации ФСБ;

— Нарушители с высоким потенциалом по ФСТЭК – это нарушители 6 типа у ФСБ.

Всем привет, мы продолжаем свой цикл статей по «бумажной безопасности». Сегодня поговорим о разработке модели угроз. Если цель прочтения этой статьи в получении практических навыков, то лучше сразу скачать наши шаблоны документов, в котором есть и шаблон модели угроз. Но и без шаблона под рукой со статьей тоже можно ознакомиться в общеобразовательных целях.

Зачем нужна модель угроз?

Необходимость разработки модели угроз регламентирована рядом нормативных документов. Вот некоторые из них.

Часть 2 статьи 19 закона №152-ФЗ «О персональных данных»:

2. Обеспечение безопасности персональных данных достигается, в частности:

1) определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных;

Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных (утверждены приказом ФСТЭК России от 18 февраля 2013г. №21):

4. Меры по обеспечению безопасности персональных данных реализуются в том числе посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.

Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах (утверждены ФСТЭК России от 11 февраля 2013г. №17)

Формирование требований к защите информации… в том числе включает:

…

определение угроз безопасности информации, реализация которых может привести к нарушению безопасности информации в информационной системе, и разработку на их основе модели угроз безопасности информации;

…

Требования к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды (утверждены приказом ФСТЭК России от 14 марта 2014г. №31):

Формирование требований к защите информации в автоматизированной системе управления… в том числе включает:

…

определение угроз безопасности информации, реализация которых может привести к нарушению штатного режима функционирования автоматизированной системы управления, и разработку на их основе модели угроз безопасности информации;

Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации (утверждены приказом ФСТЭК России от 25 декабря 2017г. №239):

11. Разработка организационных и технических мер по обеспечению безопасности значимого объекта осуществляется субъектом критической информационной инфраструктуры… и должна включать:

а) анализ угроз безопасности информации и разработку модели угроз безопасности информации или ее уточнение (при ее наличии);

Итак, вывод отсюда простой: для любых информационных систем, так или иначе подлежащих защите в соответствии с законодательством необходимо разработать модель угроз.

Содержание модели угроз

С необходимостью создания документа разобрались, давайте же посмотрим, что предписывает нам законодательство по его содержанию. Здесь, как ни странно, все довольно скудно.

В качестве хрестоматийного примера описания содержания модели угроз можно привести 17 приказ ФСТЭК:

Модель угроз безопасности информации должна содержать описание информационной системы и ее структурно-функциональных характеристик, а также описание угроз безопасности информации, включающее описание возможностей нарушителей (модель нарушителя), возможных уязвимостей информационной системы, способов реализации угроз безопасности информации и последствий от нарушения свойств безопасности информации.

Вы не поверите, но это все. Но с другой стороны, хоть текста и не много, но он довольно содержательный. Давайте еще раз перечитаем и выпишем, что должно быть в нашей модели угроз:

- описание информационной системы;

- структурно-функциональные характеристики;

- описание угроз безопасности;

- модель нарушителя;

- возможные уязвимости;

- способы реализации угроз;

- последствия от нарушения свойств безопасности информации.

Это по законодательству, что требует ФСТЭК. Так же дополнительно есть требования ФСБ (о них чуть позже) и некоторые неофициальные требования-пожелания от ФСТЭК, с которыми мы столкнулись в процессе согласования моделей угроз государственных информационных систем.

Вступительная часть модели угроз

Хорошо, давайте уже перейдем к содержанию документа.

Думаю про титульный лист, список сокращений, терминов и определений все понятно. Хотя, пожалуй, стоит поподробнее остановиться на… внезапно титульном листе.

В шаблоне его подписывает именно руководитель владельца информационной системы. Это не просто так.

Постановление Правительства РФ от 11 мая 2017г. №555:

4. Техническое задание на создание системы и модель угроз безопасности информации утверждаются должностным лицом органа исполнительной власти, на которое возложены соответствующие полномочия.

Естественно, если информационная система не государственная и оператор системы не является органом исполнительной власти, то подписывать модель угроз может кто угодно. Просто мы не раз сталкивались, когда при выполнении вышеуказанных условий (государственная информационная система органа исполнительной власти) заказчик нас просил изменить титульный лист, чтобы там были подписи только представителей компании-лицензиата (то есть – наши). Приходилось объяснять, почему такую модель угроз ФСТЭК вернет на доработку.

Раздел «Нормативно-методическое обеспечение»

Здесь хотелось бы вспомнить, о том, что модель угроз может разрабатываться для очень разных систем – от ИСПДн до КИИ. Поэтому и список нормативной документации может отличаться. Например, если мы разрабатываем модель угроз для АСУ ТП, то из шаблона нужно убрать 21 и 17 приказы ФСТЭК и добавить 31-й.

Документы, помеченные аббревиатурой «СКЗИ» это нормативные документы ФСБ, регламентирующие обращение с шифровальными средствами. Если криптосредства в информационной системе не используется (сейчас это редкость, но все же), то эти нормативные документы из списка необходимо удалить.

Частой ошибкой здесь бывает добавление различных ГОСТ и прочих нормативных документов (очень любят сюда вписывать СТР-К), никак не связанных с моделированием угроз. Либо отмененных документов. Например, часто в моделях угроз можно встретить в списке нормативных документов ФСБшные так называемые «Методические рекомендации…» и «Типовые требования…», которые давно не актуальны.

Общие положения

Здесь в шаблоне представлена стандартная вода – зачем нужна модель угроз и т. д. То, на чем нужно здесь заострить внимание это комментарий по поводу вида рассматриваемой информации. По умолчанию в шаблоне представлен наиболее часто встречаемый вариант – персональные данные (ПДн). Но в системе может не быть персональных данных, но может быть другая конфиденциальная информация (КИ), а еще информация может быть не конфиденциальной, но защищаемой (ЗИ) по другим характеристикам – целостность и доступность.

Описание информационной системы

Здесь указываются общие сведения об информационной системе – где находится, как называется, какие данные и какого класса (уровня защищенности, категории) обрабатываются. Здесь конечно многих интересует – насколько подробно нужно описывать информационную систему.

В процессе многократных согласований моделей угроз для государственных информационных систем нами выработано решение относительно этого – должна быть золотая середина. Это не должна быть копипаста из технического паспорта с указанием серийных номеров технических средств. Но с другой стороны, человек не знакомый с системой, почитавший ее описание в модели угроз должен примерно понять, как эта самая система работает.

Пример:

Серверная часть информационной системы «Нипель» представляет собой кластер физических серверов, на которых развернут гипервизор ESXi 6.x. Работа серверной части основных сервисов информационной системы обеспечивается виртуальными серверами (имена серверов) под управлением операционных систем (список ОС). Основным программным обеспечением, реализующим технологические процессы обработки является (название ПО). Прикладное программное обеспечение является клиент-серверным приложением. Клиентская часть работает как толстый клиент на рабочих станциях пользователей под управлением операционных систем (список ОС). Пользователи получают доступ к информационной системе, как из локальной сети, так и через сеть интернет с использованием защищенных каналов связи. В целом информационная система функционирует как показано на схеме.

Прикладывается функциональная (не топологическая!) схема информационной системы.

Вот примерно так оно обычно выглядит. Стиль и другие детали, конечно, могут сильно отличаться, главное – информация, которую можно подчерпнуть из описания.

Здесь же есть раздел «Охрана помещений». Тут описываем, как охраняются помещения в рабочее и в нерабочее время – видеонаблюдение, СКУД, охранник, вахтер, сигнализация и вот это все.

Сюда же в шаблоне модели угроз отнесены чисто ФСБшные разделы «Определение актуальности использования СКЗИ для обеспечения безопасности персональных данных» и «Дополнительные объекты защиты». Если криптография не используется, то эти разделы просто убираем, если используется, то там особо менять ничего, в общем-то, и не нужно, кроме как вписать название информационной системы.

Раздел «Принципы модели угроз» тоже можно не менять. Просто обратите внимание, что есть вариант для случаев, когда в системе используются криптосредства, и когда нет. Выбираем нужный и едем дальше.

Модель нарушителя

Здесь можно разделить эту часть на классическую и новую. Классическая это та самая, где описаны потенциальные нарушители 1, 2 и далее категорий. На самом деле эта часть модели нарушителя оставлена в шаблоне только потому, что регуляторам нравится, когда она есть. Практическую же ценность представляет раздел «Нарушители согласно банку данных угроз ФСТЭК России».

Практическую ценность этот раздел представляет потому, что сами угрозы из банка данных угроз ФСТЭК (далее – БДУ) привязаны к нарушителям с низким, средним и высоким потенциалом. Сам раздел представляет из себя копипасту описаний характеристик нарушителей с низким, средним и высоким потенциалами. Далее делается вывод нашим любимым «экспертным» путем — какой нарушитель для нас актуален. То есть, по сути, составитель выбирает нарушителя «на глаз», потому что каких-либо методик выбора нарушителя просто нет.

Не будем здесь приводить эти описания полностью, постараемся коротко сформулировать, чем отличаются потенциалы нарушителей. Кроме разграничения по потенциалу нарушители еще бывают внешние и внутренние.

Самый талантливый хакер в мире, который в совершенстве пользуется уже имеющимися инструментами и может создавать свои инструменты это внезапно нарушитель с низким потенциалом. Нарушитель с теми же возможностями, но имеющий некую инсайдерскую информацию о системе это уже средний потенциал. Основная фраза, отличающая средний потенциал от низкого: «Имеют доступ к сведениям о структурно-функциональных характеристиках и особенностях функционирования информационной системы». Вот здесь нужно хорошо подумать, насколько вероятна утечка такой информации. Нарушители с высоким потенциалом, если коротко, то это в основном спецслужбы. Тут у нас и возможность привлекать специализированные научные организации и съем информации с физических полей и вот это все.

В реалистичных ситуациях потенциал нарушителя либо низкий, либо средний.

«ФСБшные» разделы

Далее идут разделы «Обобщенные возможности источников атак» и «Реализация угроз безопасности информации, определяемых по возможностям источников атак». Эти разделы не нужны, если не используются криптосредства. Если они все же используются, то исходные данные, да и в целом таблицы для этих разделов выдумывать не нужно, они берутся из нормативного документа ФСБ «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности» (утверждены руководством 8 Центра ФСБ России 31 марта 2015 года, № 149/7/2/6-432).

У нас правда в шаблоне результат несколько отличается от дефолтного, приведенного в указанном выше, документе ФСБ.

Конечная цель этих разделов – установить класс средств криптографической защиты информации (СКЗИ), который можно использовать в рассматриваемой системе. Класс этот напрямую зависит от возможностей нарушителя и устанавливается в соответствии с 378 приказом ФСБ (для персональных данных, а для других видов информации таких требований просто нет).

Чаще всего применимый класс криптосредств – КС3. Сейчас расскажем почему.

Вообще в документе «Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (утверждены приказом ФСБ России от 10 июля 2014 года № 378) класс СКЗИ для рассматриваемой системы устанавливается, во-первых исходя из типа угроз, а во-вторых исходя из возможностей нарушителя.

Про типы угроз подробно не будем останавливаться, информации много в интернете. Остановимся на том, что есть 3 типа угроз и нам всеми правдами и неправдами, если планируется применение криптографии нужно делать именно 3-й тип угроз (неактуальные угрозы, связанные с недекларированными возможностями в прикладном и общесистемном ПО). Почему?

Потому что 378 приказ ФСБ:

- СКЗИ класса КА в случаях, когда для информационной системы актуальны угрозы 1 типа;

- СКЗИ класса КВ и выше в случаях, когда для информационной системы актуальны угрозы 2 типа;

- СКЗИ класса КС1 и выше в случаях, когда для информационной системы актуальны угрозы 3 типа.

Вроде понятно, а в чем проблема? Проблема в том, что СКЗИ классов КА1, КВ1 и КВ2 вы не сможете купить просто так, даже если у вас есть куча денег, которых они стоят.

Проведем небольшое «расследование». Качаем свежий реестр СКЗИ, ищем СКЗИ класса КА1. Поиском первым попался «Аппаратно-программный шифратор М-543К». Идем в гугл, пишем «Аппаратно-программный шифратор М-543К купить» — провал. Пытаемся «купить» следующее криптосредство – опять провал. Вбиваем просто «криптосредство КА1 купить» — провал. Получаем только ссылки на другие криптосредства классов КС1-КС3 или на форумы, где обсуждают криптографию. А дело в том, что, как уже было сказано, просто так купить СКЗИ классов КА и КВ вы не сможете, только через специализированные воинские части. Зачем было эти криптосредства вообще упоминать в документе по персональным данным – до сих пор не ясно. Поэтому в обычной ИСПДн — только третий тип угроз.

С КА и КВ разобрались, но почему именно КС3, а не КС2 и КС1? Тут уже виновато второе условие – нарушитель.

378 приказ ФСБ:

12. СКЗИ класса КС3 применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных в пунктах 10 и 11 настоящего документа и не менее одной из следующих дополнительных возможностей:

а) физический доступ к СВТ, на которых реализованы СКЗИ и СФ;

б) возможность располагать аппаратными компонентами СКЗИ и СФ, ограниченная мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Тут логика такая:

- такие распространенные СКЗИ, как, например ViPNet Client или КриптоПРО CSP реализованы на рабочих станциях пользователей;

- пользователи – потенциальные нарушители;

- потенциальный нарушитель имеет физический доступ к средствам вычислительной техники, на которых реализованы их СКЗИ и среда функционирования.

Таким образом, обосновать более низкий класс СКЗИ можно только обосновав, что наши пользователи не являются потенциальными нарушителями (сложно), или использовать только криптошлюзы, которые расположены в серверных помещениях, в которые, в свою очередь, имеют доступ только привилегированные пользователи, которых мы исключили из списка потенциальных нарушителей.

Уязвимости

Как мы помним, в модели угроз должны быть указаны возможные уязвимости. В скачиваемом шаблоне модели угроз этого раздела пока что нет, поэтому коротко опишем, как стоит с этим поступать.

У составителя модели угроз сразу должен появиться вопрос: а что нужно прям список выявленных сканером уязвимостей к документу прикладывать? Вопрос хороший и ответ не однозначный. Знаем мы коллег, которые делают именно так, но мы считаем такой подход неправильным и вот почему.

Во-первых, модель угроз безопасности информации документ, хоть и подлежащий изменениям, но все-таки более-менее статичный. Разработали один раз и забыли до существенных инфраструктурных изменений в системе.

Список уязвимостей, который формируется сканерами – информация очень динамичная. Сегодня мы выявили уязвимости, завтра их устранили и просканировали заново – получили новый отчет. Послезавтра появились новые сигнатуры, сканер обновился и нашел новые уязвимости и так по кругу. Какой смысл прикладывать отчет сканера уязвимостей, сделанный на момент разработки модели угроз? Никакого.

Во-вторых, модель угроз может создаваться для еще физически не существующей (спроектированной, но не построенной) информационной системы. В таком случае мы даже просканировать ничего не можем.

Выход из этой ситуации простой. Указывать в модели угроз не конкретные уязвимости с указанием идентификатора CVE и рейтинга CVSS, а перечислить возможные классы уязвимостей для конкретной информационной системы. А чтобы придать этому списку солидности, возьмем этот список не из головы, а из ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем». Перечень под спойлером. Берем его и убираем лишние, не совместимые со структурно-функциональными характеристиками нашей системы. Раздел готов!

Классы уязвимостей по ГОСТ

Уязвимости по области происхождения:

- уязвимости кода;

- уязвимости конфигурации;

- организационные уязвимости;

- многофакторные уязвимости.

Уязвимости по типу недостатков информационной системы:

- уязвимости, связанные с неправильной настройкой параметров ПО;

- уязвимости, связанные с неполнотой проверки входных данных;

- уязвимости, связанные с возможностью перехода по ссылкам;

- уязвимости, связанные с возможностью внедрения команд ОС;

- уязвимости, связанные с межсайтовым скриптингом (выполнением сценариев);

- уязвимости, связанные с внедрением произвольного кода;

- уязвимости, связанные с переполнением буфера памяти;

- уязвимости, связанные с недостатками, приводящими к утечке/раскрытию информации ограниченного доступа;

- уязвимости, связанные с управлением полномочиями (учетными данными);

- уязвимости, связанные с управлением разрешениями, привилегиями и доступом;

- уязвимости, связанные с аутентификацией;

- уязвимости, связанные с криптографическими преобразованиями;

- уязвимости, связанные с подменой межсайтовых запросов;

- уязвимости, связанные с управлением ресурсами.

Уязвимости по месту возникновения (проявления):

- уязвимости в общесистемном (общем) программном обеспечении;

- уязвимости в прикладном программном обеспечении;

- уязвимости в специальном программном обеспечении;

- уязвимости в технических средствах;

- уязвимости в портативных технических средствах;

- уязвимости в сетевом (коммуникационном, телекоммуникационном) оборудовании;

- уязвимости в средствах защиты информации.

Частная модель угроз безопасности

И вот только здесь мы приступаем непосредственно к определению актуальных угроз.

Методика определения актуальных угроз от ФСТЭК 2008 года слегка попахивает и о ней мы уже писали здесь. Но здесь ничего не поделаешь, как в той же статье отмечено – что есть, с тем и работаем. Давайте же посмотрим, что конкретно нам нужно сделать, чтобы получить список актуальных угроз.

Свежие документы от ФСТЭК предписывают в качестве исходных данных для угроз безопасности информации использовать БДУ. Сейчас там 213 угроз и список может пополняться.

Здесь сразу же хотелось бы рассказать о плюсах и минусах БДУ. Несомненный плюс – это то, что теперь нет необходимости придумывать и формулировать угрозы самостоятельно, хотя дополнить модель угроз своими угрозами тоже ничего не запрещает. Еще один плюс это прописанный потенциал нарушителя и определенные нарушаемые характеристики безопасности информации для каждой угрозы – не нужно ничего выдумывать.

Минусы. Первый минус это до ужаса скудные возможности по сортировке угроз. Когда вы первый раз начинаете делать модель угроз по БДУ, то естественное желание это отсеять угрозы, которые не могут быть актуальны в вашей системе по структурно-функциональным характеристикам. Например, убрать угрозы для виртуальных контейнеров и гипервизоров, потому что в системе не применяется виртуализация или отобрать угрозы для BIOS/UEFI нужно по какой-то причине, а такой возможности нет. Не говоря уже о том, что в БДУ целый ряд достаточно экзотических угроз, связанных, например, с суперкомпьютерами или грид-системами.

Поскольку мы, как организация-лицензиат, разрабатываем много моделей угроз для разных систем, нам пришлось вручную разбить на группы 213 угроз, иначе работа очень затрудняется, особенно учитывая то, что угрозы даже по порядку никак не сгруппированы.

Второй минус – описание самих угроз. Нет, где-то все четко и понятно. Но бывает угроза так сформулирована, что нужно голову поломать, чтобы разобраться о чем вообще речь.

Вернемся определению списка актуальных угроз.

Уровень исходной защищенности

Первое, что нужно определить это глобальный параметр – уровень исходной защищенности. Глобальный он потому, что определяется один раз и не меняется от угрозы к угрозе.

Чтобы определить уровень исходной защищенности (он же коэффициент исходной защищенности Y1) нужно для семи показателей выбрать одно из значений, которое больше всего подходит для вашей системы.

Список характеристик под спойлером.

Список характеристик и их значений

Каждому значению соответствует высокий, средний или низкий уровень защищенности. Считаем какой процент у нас получился для показателей с разными значениями. Про высокий уровень исходной защищенности – забудьте, его не бывает. Если «высокий» и «средний» набрали 70% и выше, то определяем средний уровень исходной защищенности (Y1 = 5), если нет, то – низкий (Y1 = 10).

Опасность угроз

Этот раздел в шаблоне называется «Определение последствий от нарушения свойств безопасности информации (опасность угроз)». Назвали его именно так, потому что, по сути, по определению опасности угроз это является определением последствий, но при согласовании модели угроз, проверяющие могут и не провести эту параллель, а поскольку «определение последствий» должно быть в модели угроз – пишут замечание.

Итак, опасность угроз может быть низкой, средней или высокой, в зависимости от того незначительные негативные, просто негативные или же значительные негативные последствия наступают при реализации угрозы соответственно.

Специалисты здесь часто спорят — должна ли опасность угроз определяться один раз и быть константой для всех угроз – или же нет. Методикой это не оговорено, поэтому можно и так и так. Наш подход промежуточный – мы определяем опасность угроз в зависимости от нарушения конфиденциальности, целостности или доступности при реализации конкретной угрозы.

По нашей логике негативные последствия не зависят от способа нарушения конфиденциальности, целостности и доступности. Например, если ваши персональные данные утекут в какой-то базе, то вам скорее всего будет неважно каким образом это произошло – с помощью SQL-инъекции или с помощью физического доступа нарушителя к серверу (профессиональный интерес ИБ-шника не в счет!). Поэтому определяем так сказать три «опасности угроз», для нарушения конфиденциальности, целостности и доступности. Часто они могут совпадать, но все равно в модели угроз лучше отдельно проанализировать. К счастью, в БДУ для каждой угрозы нарушаемые характеристики тоже прописаны.

Исключение «лишних» угроз

Далее, чтобы сразу отсечь лишние угрозы делаем табличку со списком исключаемых угроз и обоснование – почему мы их выкидываем.

В шаблоне в качестве примера представлены:

- исключение угроз, связанных с грид-системами, суперкомпьютерами и большими данными;

- исключение угроз, связанных с виртуализацией;

- исключение угроз, связанных с использованием беспроводных сетей связи;

- исключение угроз, связанных с использованием облачных сервисов;

- исключение угроз для АСУ ТП;

- исключение угроз, связанных с использованием мобильных устройств;

- исключение угроз, реализация которых возможна только нарушителем с высоким потенциалом.

По последнему пункту нужно уточнить пару моментов:

- если вы определили нарушителя с низким потенциалом, то здесь исключаются угроз, которые может осуществить нарушители со средним и высоким потенциалом;

- исключаются только оставшиеся угрозы, которые не были исключены в предыдущих пунктах;

- обращайте внимание на то, что в БДУ для некоторых угроз для внутренних и внешних нарушителей может быть определен разный потенциал.

Описание угроз

Далее идет таблица с описанием угроз, которые не были исключены. Да, здесь нужно именно копипастить текст из БДУ, потому что в модели угроз должно быть «описание угроз», отделаться идентификаторами не получится. Давайте посмотрим, что у нас в этой таблице есть.

Номер по порядку и идентификатор угроз из БДУ – тут все понятно. Столбцы «описание угрозы» и «способ реализации угрозы» — текстовый блок из БДУ. В первый столбик вставляем текст до слов «Реализация угрозы возможна…». Во второй – все остальное. Разделение опять же связано с требованием нормативных документов о том, что в модели угроз должны быть описаны «Способы реализации угрозы». При согласовании это поможет избежать лишних вопросов.

Следующие столбцы таблиц это потенциалы внутреннего и внешнего нарушителей. Для того чтобы сделать таблицу боле компактной и дать больше места текстовым блокам мы предварительно сопоставили высокому, среднему и низкому потенциалам соответственно цифры 1, 2 и 3. Если потенциал в БДУ не указан, ставим прочерк.

Столбец «Объекты воздействия» — также берем данные из БДУ.

Столбец «Нарушаемые свойства» — К, Ц и Д, конфиденциальность, целостность и доступность – заменили на буквы с той же целью, что и в случае с нарушителями.

И последние столбцы – «Предпосылки» и «Обоснование отсутствия предпосылок». Первый – это начало определения коэффициента Y2, он же вероятность реализации угрозы, который в свою очередь определяется из наличия предпосылок к реализации угрозы и принятия мер по нейтрализации угрозы.

Определение вероятности угрозы

Под частотой (вероятностью) реализации угрозы понимается определяемый экспертным путем показатель, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности ПДн для данной ИСПДн в складывающихся условиях обстановки. Вводятся четыре вербальных градации этого показателя:

маловероятно – отсутствуют объективные предпосылки для осуществления угрозы (например, угроза хищения носителей информации лицами, не имеющими легального доступа в помещение, где последние хранятся);

низкая вероятность – объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию (например, использованы соответствующие средства защиты информации);

средняя вероятность — объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности ПДн недостаточны;

высокая вероятность — объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности ПДн не приняты.

При составлении перечня актуальных угроз безопасности ПДн каждой градации вероятности возникновения угрозы ставится в соответствие числовой коэффициент, а именно:

0 – для маловероятной угрозы;

2 – для низкой вероятности угрозы;

5 – для средней вероятности угрозы;

10 – для высокой вероятности угрозы.

Здесь важно сказать, что последний столбец это чисто наша инициатива и законодательством не предусмотрена. Поэтому можете его спокойно убирать. Но мы считаем важным, что если специалист дополнительно исключает угрозы, потому что для их реализации нет предпосылок, важно чтобы он описал, почему он так решил.

С этим моментом также связано то, что мы здесь в каком-то смысле отходим от методики моделирования угроз. По методике для угроз, не имеющих предпосылок необходимо далее просчитывать их актуальность. И в ряде случаев угрозы, не имеющие предпосылок, могут стать актуальными. Считаем это недоработкой законодательства и из итоговой таблицы все-таки исключаем угрозы, не имеющие предпосылок.

Список актуальных угроз

Если точнее, то последняя таблица это список актуальных и неактуальных угроз и свод оставшихся параметров для определения их актуальности. Здесь нет уже угроз, для которых нет предпосылок, но и из оставшихся угроз, исходя из вычислений коэффициентов, некоторые угрозы могут быть признаны неактуальными.

В последней таблице мы умышленно не стали включать некоторые параметры:

- Y1 – этот параметр у нас глобальный, поэтому просто держим его в голове;

- предпосылки – в финальной таблице у нас только угрозы, имеющие предпосылки, поэтому смысла в этом столбце нет.

Коротко пройдемся по столбцам. Номер по порядку и угроза уже только в виде идентификатора – тут все понятно.

«Меры приняты» — «экспертным» путем определяем, приняты ли меры для нейтрализации данной угрозы (кстати, еще один прикол методики — если меры «приняты», то угроза все равно может остаться актуальной). Может быть три варианта: приняты; приняты, но недостаточны; не приняты (+, +-, — соответственно).

Исходя из принятых мер и учитывая, что для угрозы есть предпосылки определяется коэффициент вероятности (Y2), как его определить – выше под спойлером.

Следующий столбец – коэффициент реализуемости угрозы Y. Вычисляется по простой формуле Y = (Y1+Y2)/20.

Возможность реализации – это вербальный аналог коэффициента Y. Определяется в зависимости от числового значения следующим образом:

Опасность – выше мы определили опасность угрозы, исходя из нарушаемого свойства безопасности. Здесь уже вписываем нужное значение опасности исходя из того какие свойства безопасности данная конкретная угроза нарушает.

Ну и последнее – актуальность угрозы. Определяется по таблице:

Ура! Наша модель угроз готова.

Сегодня, наш системный аналитик Алина поделится опытом применения требований информационной безопасности в рамках проектирования коммерческой системы. В статье разберемся, что это такое и зачем нужно.

«Что такое модель угроз и нарушителя?»

Первый и самый логичный вопрос, который возникает, когда видишь этот документ в списке требований от Заказчика.

Сначала пойдем простым путем и поищем определение на просторах интернета. Как итог – определение Роскомнадзора используется практически везде. Звучит оно так:

Модель угроз и нарушителя – это «совокупность предположений о возможных угрозах и возможностях нарушителя, которые он может использовать для разработки и проведения атак в рамках разрабатываемой системы».

Теперь разберёмся с основной целью написания документа (оставлю небольшую ремарку: в целом, модель нарушителя – это больше описание «бумажной безопасности»).

Для более точного понимания обратимся к нормативной документации, а именно – методике Федеральной службы по техническому и экспортному контролю (ФСТЭК). Получим следующее определение:

«Целью моделирования угроз безопасности информации является выявление совокупности условий и факторов, которые приводят или могут привести к нарушению безопасности обрабатываемой в системах и сетях информации (нарушению конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации и т.д., а также к нарушению или прекращению функционирования систем и сетей)»

Если вы впервые сталкиваетесь с требованиями информационной безопасности, то скорее всего вам будет «очень интересно, но ничего непонятно».

Будем проще – данная модель содержит перечень возможных нарушителей, которые могут скомпрометировать/навязать/испортить информацию в разрабатываемой системе; список угроз в соответствии с классом вашей системы и описание некоторых последствий, которые могут появиться, если нарушитель все-таки украдет вашу информацию.

Нормативно-методическая база

С моей точки зрения, необходимо сделать небольшое формальное отступление и перечислить ФЗ, которые, как раз-таки, регламентируют написание данного документа:

- Федеральный закон от 27.07.2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (ред. от 09.03.2021);

- Федеральный закон от 27.07.2006 года № 152-ФЗ «О персональных данных»;

- Требования к защите персональных данных при их обработке в информационных системах персональных данных, утвержденные постановлением Правительства Российской Федерации от 01.11.2012 г. № 1119;

- Требования к защите автоматизированных систем управления субъектов критической информационной инфраструктуры – в соответствии с положениями Федерального закона от 26.07.2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»;

Итак, я думаю, что со списком ФЗ тоже все понятно.

Вывод: если вы взялись за разработку государственной информационной системы, которая содержит коммерчески значимую информацию или персональные данные, которые, как ни крути, подлежат защите в соответствии с законодательством, от разработки модели угроз вам никуда не деться.

Содержание модели угроз

Рассмотрение вопроса о необходимости написания документа позади, теперь давайте посмотрим, что предписывает нам законодательство по его содержанию. Здесь, как ни странно, все довольно скромно.

Для того, чтобы понять, что конкретно должно содержаться в модели, обратимся снова к нормативным документам ФСТЭКа, а именно к 17 приказу.

«Модель угроз безопасности информации должна содержать описание информационной системы и ее структурно-функциональных характеристик, а также описание угроз безопасности информации, включающее описание возможностей нарушителей (модель нарушителя), возможных уязвимостей информационной системы, способов реализации угроз безопасности информации и последствий от нарушения свойств безопасности информации».

Вы не поверите, но это все. С другой стороны, хоть требование и небольшое, оно довольно содержательное.

Давайте еще раз перечитаем и выделим основные моменты, которые должны быть:

- описание информационной системы;

- структурно-функциональные характеристики;

- описание угроз безопасности;

- модель нарушителя;

- возможные уязвимости;

- способы реализации угроз;

- последствия от нарушения свойств безопасности информации.

Это по законодательству, что требует ФСТЭК. Также, дополнительно есть требования Федеральной службы безопасности (ФСБ). Их в рамках нашей статьи мы не будем рассматривать, так как в нашей системе не предусмотрено применение средств криптографической защиты (СКЗИ), по крайней мере, пока что.

Давайте чуть подробнее пробежимся по содержанию требования для создания «общей картины» документа:

- описание информационной системы – тут все достаточно тривиально – необходимо привести назначение, цели создания системы, предполагаемую структуру/архитектуру. Также здесь есть раздел «Охрана помещений». Тут описываем, как охраняются помещения в рабочее и внерабочее время и т.д.;

- описание угроз безопасности – если коротко, то здесь нужно именно копипастить текст из БДУ (база угроз ФСТЭК), потому что в модели угроз должно быть «описание угроз», отделаться идентификаторами не получится;

- модель нарушителя – здесь можно разделить эту часть на классическую и новую. Классическая – это та самая, где описаны потенциальные нарушители 1, 2 и далее категорий. Практическую же ценность представляет раздел «Нарушители согласно банку данных угроз ФСТЭК России». Раздел представляет ценность так как сами угрозы из банка данных угроз ФСТЭК привязаны к нарушителям с низким, средним и высоким потенциалом;

- возможные уязвимости – в данном разделе необходимо перечислить возможные классы уязвимостей для конкретной информационной системы. А чтобы придать этому списку солидности, возьмем этот список не из головы, а из ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем»;

- способы реализации угроз – в этом разделе необходимо описать возможные способы, как программные, так и аппаратные;

- последствия от нарушения свойств безопасности информации – назвали этот раздел именно так, потому что, по сути, по определению опасности угроз, это является определением последствий. Итак, опасность угроз может быть низкой, средней или высокой, в зависимости от этого, незначительные негативные, просто негативные или же значительные негативные последствия наступают при реализации угрозы соответственно. Специалисты здесь часто спорят – должна ли опасность угроз определяться один раз и быть константой для всех угроз или же нет. Методикой это не оговорено, поэтому можно и так, и так. Наш подход промежуточный – мы определяем опасность угроз в зависимости от нарушения конфиденциальности, целостности или доступности при реализации конкретной угрозы.

В списке выше данный пункт не указан, но упомянуть его все же необходимо. Определение вероятности угрозы – здесь важно сказать, что заполнение данной информации – чисто наша инициатива и законодательством не предусмотрена. Поэтому можете его спокойно убирать. Но я считаю важным, что если специалист дополнительно исключает угрозы, потому что для их реализации нет предпосылок, важно чтобы он описал, почему он так решил.

Выводы

- определяем классы защищаемой информации в разрабатываемой системе;

- корректируем требования для дальнейшей разработки с учетом «хотелок» ФСТЭК;

- составляем перечень нарушителей, которые могут нанести ущерб вашей системе (как внутренние, так и внешние);

- не забываем про перечень возможных угроз в рамках вашей системы;

- проводим оценку найденных уязвимостей (придется задуматься, как защититься);

- получаем (бесценный!) опыт работы с 17-м приказом ФСТЭК.

Было полезно? Будем рады получить обратную связь и узнать о вашем опыте в этом вопросе ✌

внутренние

субъективные источники угроз безопасности

информации — действия лиц, имеющих

доступ к работе со штатными средствами

ИС и (или) допуск в пределы контролируемой

зоны.

К объективным источникам относятся:

-

стихийные источники

потенциальных угроз информационной

безопасности, которые являются внешними

по отношению к ИС и под которыми

понимаются прежде всего природные

явления (пожары, землетрясения, наводнения

и т.п.); -

источники, связанные

с техническими средствами ИС, которые

являются внутренними по отношению к

ИС и включают в себя:

-

передачу информации

по проводным и волоконно-оптическим

каналам передачи данных; -

дефекты, сбои и

отказы технических средств ИС (средств

обработки информации и программно-технических

средств защиты информации ИС); -

отказы и сбои

программных средств обработки

информации.

Виды угроз

Угрозы информационной безопасности ИС

можно разделить на следующие виды:

-

атаки;

-

угрозы, не являющиеся

атаками.

Атака является целенаправленным

действием нарушителя с использованием

технических и (или) программных средств,

с целью нарушения заданных характеристик

безопасности защищаемых ресурсов ИС

или с целью создания условий для этого.

Атаки на информационные ресурсы ИС

подразделяются на следующие виды:

-

атаки, реализуемые

через каналы, возникающие за счет

использования технических средств

съема (добывания) информации, обрабатываемой

в ИС (технические каналы утечки

информации); -

атаки, реализуемые

за счет несанкционированного доступа

к защищаемой информации в ИС с применением

программных и программно-аппаратных

средств.

Угрозы, не являющиеся атаками, могут

быть следующими:

-

угрозы, не связанные

с деятельностью человека (стихийные

бедствия и природные явления); -

угрозы

социально–политического характера

(забастовки, саботаж, локальные конфликты

и т.д.); -

угрозы техногенного

характера (отключение электропитания,

системы заземления, разрушение инженерных

сооружений, неисправности, сбои

аппаратных средств, нестабильность

параметров системы электропитания,

заземления, помехи и наводки, приводящие

к сбоям в работе аппаратных средств и

т.д.); -

ошибочные или

случайные действия и (или) нарушения

тех или иных требований лицами,

взаимодействующими с ресурсами ИС в

рамках своих полномочий (непреднамеренные

действия пользователей ИС).

Атаки и угрозы, не являющиеся атаками,

способны привести к совершению НСД к

защищаемым ресурсам ИС и нарушению

принятых для ИС характеристик безопасности,

а именно:

-

нарушению

конфиденциальности защищаемой

информации; -

нарушению

целостности защищаемой информации и

(или) аппаратно-программных средств

ИС; -

нарушению

доступности защищаемой информации и

(или) аппаратно-программных средств

ИС.

В связи с тем, что модель угроз предназначена

для разработки требований, определяющих

организационно-режимные и технические

мероприятия по защите информации в ИС,

а все факторы воздействия, характерные

для угроз, несвязанных с деятельностью

человека, также могут быть вызваны

действиями нарушителя, угрозы, не

связанные с деятельностью человека

(стихийные бедствия и природные явления,

угрозы техногенного и социально–политического

характера), в рамках данной модели не

рассматриваются.

Таким образом, угрозы информационной

безопасности ИС полностью реализуются

через действия потенциальных нарушителей,

т.е. через атаки.

По способу реализации угрозы информационной

безопасности подразделяются на:

-

угрозы, связанные с НСД к ПДн (в том

числе угрозы внедрения вредоносных

программ); -

угрозы утечки ПДн по техническим каналам

утечки информации; -

угрозы специальных воздействий на ИС.

Угрозы НСД в ИС могут осуществляться

как при непосредственном доступе к ТС

ИС, так и с использованием каналов связи.

Угрозы НСД в ИС могут осуществляться с

применением:

-

средств общесистемного программного

обеспечения; -

специально разработанных средств НСД;

-

вредоносного ПО.

Так как на практике атаки, связанные с

НСД к ПДн, как правило, осуществляются

комбинацией вышеперечисленных способов

реализации, в рамках данной модели

принята классификация угроз НСД по

каналу доступа нарушителя – непосредственный

доступ или доступ с использованием

протоколов межсетевого взаимодействия.

Угрозы утечки по техническим каналам

включают в себя:

-

угрозы утечки видовой информации;

-

угрозы утечки речевой информации;

-

угрозы утечки по каналам ПЭМИН.

Угрозы утечки по техническим каналам

могут осуществляться как в пределах

КЗ, так и из-за границы КЗ.

Специальные воздействия включают в

себя, в том числе механические, термические

и электромагнитные воздействия. Угрозы

специальных воздействий на ИС могут

осуществляться при непосредственном

физическом доступе на объекты, в которых

размещаются ТС ИС.

Ход выполнения практической работы:

1. Повторить теоретические вопросы,

связанные с определением источников,

способов и результатами дестабилизирующего

воздействия. Проанализировать угрозы

безопасности информации и последствия

от их реализации, представленные в

таблице 1.

Таблица 1 – Угрозы безопасности информации

и последствия от их реализации

|

Угрозы информационной безопасности |

Возможные последствия нарушения |

||

|

конфиден- циаль- ности |

целост- ности |

работо- способ- ности |

|

|

1 |

2 |

3 |

4 |

|

1. Угрозы, связанные с организацией |

|||

|

Разрушение зданий (помещений) |

+ |

+ |

+ |

|

Повреждение зданий (помещений) |

+ |

+ |

+ |

|

Отказы аппаратуры (оборудования) |

+ |

+ |

+ |

|

Сбои аппаратуры (оборудования) |

+ |

+ |

+ |

|

Аварии электропитания |

+ |

||

|

Нарушения системы кондиционирования |

+ |

+ |

|

|

Перебои с водоснабжением |

+ |

+ |

|

|

Временное отсутствие связи |

+ |

+ |

|

|

Повреждения кабелей грызунами и |

+ |

+ |

|

|

Короткие замыкания от насекомых |

+ |

+ |

|

|

Изменение режимов работы аппаратуры |

+ |

+ |

+ |

|

Внедрение аппаратных «жучков» |

+ |

+ |

+ |

|

Внедрение активных радиопомех |

+ |

+ |

|

|

Применение подслушивающих устройств |

+ |

||

|

Перехват различных видов излучений |

+ |

||

|

Дистанционная фото- и видеосъемка |

+ |

||

|

Подключение к линиям связи АТС |

+ |

+ |

+ |

|

Физическое разрушение АС (компонентов |

+ |

+ |

Продолжение

таблицы 1

|

1 |

2 |

3 |

4 |

|

Вывод из строя АС (компонентов системы) |

+ |

+ |

|

|

Вывод из строя подсистем обеспечения |

+ |

+ |

|

|

Отключение подсистем обеспечения |

+ |

+ |

|

|

Стихийные бедствия |

+ |

+ |

+ |

|

2. Угрозы, связанные с хищением, |

|||

|

Хищение носителей информации |

+ |

+ |

+ |

|

Хищение аппаратуры (оборудования) |

+ |

+ |

+ |

|

Хищение отходов (распечаток, записей) |

+ |

||

|

Порча носителей информации |

+ |

+ |

|

|

Копирование информации с немашинных |

+ |

||

|

Чтение информации с немашинных |

+ |

||

|

Чтение информации со средств отображения |

+ |

||

|

Разглашение информации |

+ |

||

|

Ознакомление посторонних лиц с речевой |

+ |

||

|

Ознакомление посторонних лиц с |

+ |

||

|

Ознакомление посторонних лиц с машинной |

+ |

||

|

Извлечение информации из «мусора» |

+ |

||

|

Саботаж |

+ |

+ |

+ |

|

Забастовки |

+ |

||

|

Шпионаж |

+ |

+ |

+ |

|

Внедрение вирусов |

+ |

+ |

|

|

Атака «хакеров» |

+ |

+ |

+ |

|

3. Угрозы, связанные с функционированием |

|||

|

Подключение к каналам связи |

+ |

+ |

+ |

|

Пассивный перехват информации в сети |

+ |

||

|

Активный перехват информации в сети |

+ |

+ |

+ |

|

Изменение протоколов обмена |

+ |

+ |

+ |

|

Изменение потока сообщений |

+ |

+ |

+ |

|

Установление незаконного соединения |

+ |

+ |

+ |

|

Введение помех в процесс обмена |

+ |

+ |

|

|

Изменение полномочий других пользователей |

+ |

+ |

+ |

|

Незаконное использование «точек |

+ |

+ |

+ |

|

Маскировка под шлюз |

+ |

+ |

+ |

|

Использование терминальных серверов |

+ |

+ |

+ |

|

Пересылка информации по ошибочному |

+ |

+ |

+ |

Продолжение

таблицы 1

|

1 |

2 |

3 |

4 |

|

Нарушение целостности электронного |

+ |

+ |

|

|

Переупорядочивание сообщений |

+ |

+ |

|

|

4. Угрозы, связанные с функционированием |

|||

|

Разглашение атрибутов разграничения |

+ |

+ |

+ |

|

Незаконное получение атрибутов |

+ |

+ |

+ |

|

Незаконное изменение атрибутов |

+ |

+ |

+ |

|

Вскрытие шифров криптозащиты |

+ |

||

|

Нарушение процесса криптозащиты |

+ |

+ |

+ |

|

Внесение изменений в программные |

+ |

+ |

|

|

Внедрение «жучков» в аппаратные |

+ |

+ |

|

|

Внесение изменений в программы системы |

+ |

+ |

+ |

|

Порча системы защиты |

+ |

+ |

|

|

Обход системы защиты |

+ |

+ |

+ |

|

Отключение системы защиты |

+ |

+ |

+ |

|

Некомпетентное использование средств |

+ |

+ |

+ |

|

Отключение криптозащиты |

+ |

+ |

|

|

5. Угрозы, связанные с организацией |

|||

|

Ошибки при использование языков |

+ |

+ |

+ |

|

Ошибки при проектировании архитектуры |

+ |

+ |

+ |

|

Ошибки при проектировании технологии |

+ |

+ |

+ |

|

Ошибки в технологии разработки ИТ и |

+ |

+ |

+ |

|

Ошибки администрирования |

+ |

+ |

+ |

|

Нарушение установленных правил при |

+ |

+ |

+ |

|

Внедрение в программное обеспечение |

+ |

+ |

|

|

Внедрение в информационное обеспечение |

+ |

+ |

+ |

|

Внедрение в математическое обеспечение |

+ |

+ |

+ |

|

Внедрение в лингвистическое обеспечение |

+ |

+ |

+ |

|

Изменение программ |

+ |

+ |

+ |

|

Удаление программ |

+ |

+ |

|

|

Порча программ |

+ |

+ |

|

|

Изменение режимов работы программного |

+ |

+ |

+ |

|

Изменение информации |

+ |

+ |

|

|

Ввод ошибочной информации |

+ |

+ |

|

|

Ввод ложной информации |

+ |

+ |

|

|

Удаление информации |

+ |

+ |

Продолжение

таблицы 1

|

1 |

2 |

3 |

4 |

|

Порча информации |

+ |

+ |

|

|

Копирование информации с машинных |

+ |

||

|

Чтение информации с машинных носителей |

+ |

||

|

Чтение остаточной информации из |

+ |

||

|

Незаконное использование «точек |

+ |

+ |

+ |

|

Использование неправильно спроектированных |

+ |

+ |

+ |

|

Использование программ с ошибками |

+ |

+ |

+ |

|

Использование неучтенных (незаконных) |

+ |

+ |

+ |

|

Неправомерная перегрузка (компонентов |

+ |

+ |

2 Определить и описать возможные угрозы

для заданного объекта информатизации

по схеме, предлагаемой в таблице 2

Таблица 2 – Возможные угрозы

|

Компоненты системы |

Нарушение конфиденциальности информации |

Нарушение целостности информации |

Нарушение работоспособности системы |

|

Персонал |

|||

|

Аппаратные средства |

|||

|

Программные средства |

|||

|

Данные |

-

Проанализировать возможные каналы

утечки информации. В выводах перечислить

возможные каналы утечки информации.

Дополнительно результаты продемонстрировать

с помощью схемы (например, рис.1).

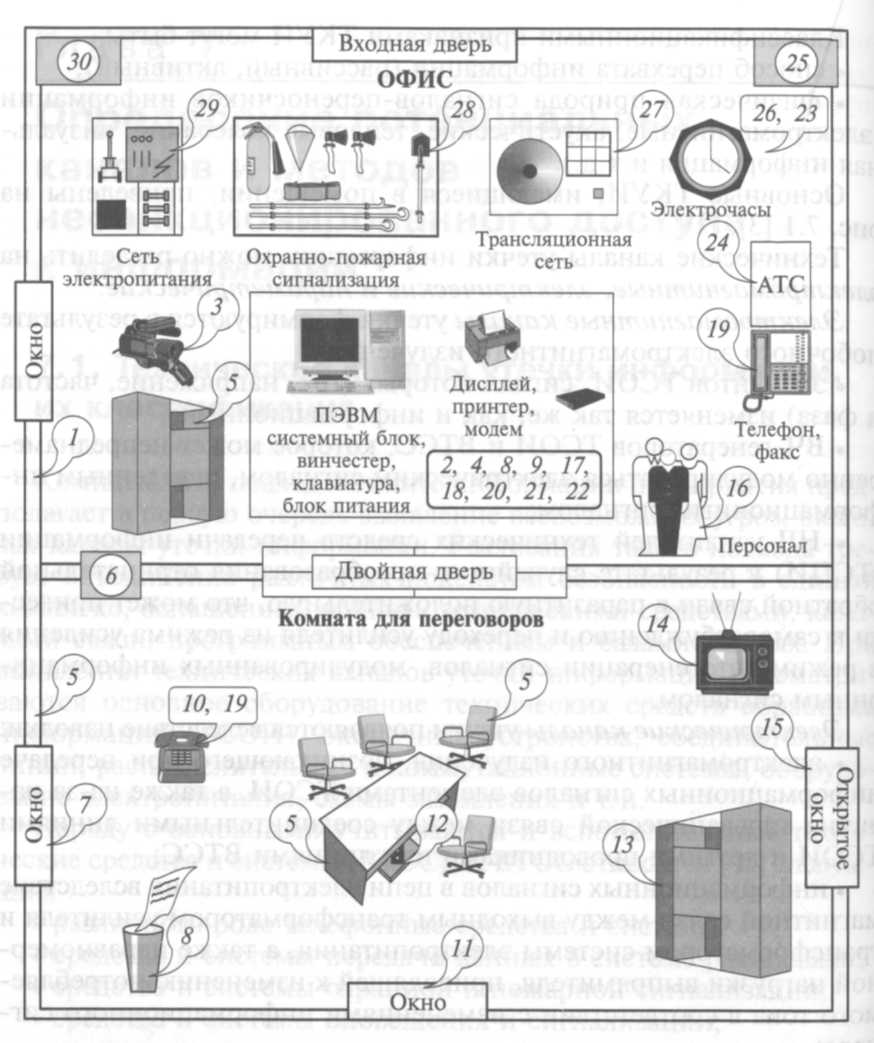

Рисунок 1 – Обобщенная схема технических

каналов утечки информации:

1 — утечка за счет структурного звука в

стенах и перекрытиях; 2 — съем информации

с ленты принтера, плохо стертых дискет

и т.п.; 3 — съем информации с использованием

видеозакладок; 4 — программно-аппаратные

закладки и ПК; 5 — радиозакладки в стенах

и мебели; 6 — съем информации по системе

вентиляции; 7 — лазерный съем акустической

информации с окон; 8 — производственные

и технологические отходы; 9 — компьютерные

вирусы, логические бомбы и т.д.; 10 — съем

информации за счет наводок и «навязывания»;

11 — дистанционный съем видеоинформации

(оптика);12 — съем акустической информации

с использованием диктофонов; 13 — хищение

носителей информации; 14 — высокочастотный

канал утечки в бытовой технике; 15 — съем

информации направленным микрофоном;16

— внутренние каналы утечки информации

(через обслуживающий персонал); 17 —

несанкционированное копирование; 18 —

утечка за счет побочного излучения

информации; 19 — съем информации за счет

использования «телефонного уха»; 20 —

съем информации с клавиатуры по

акустическому каналу; 21 — съем информации

с дисплея по электромагнитному каналу;

22 — визуальный съем информации с дисплея

и принтера; 23 — наводки по линии коммуникации

и сторонние проводники; 24 — утечка через

линии связи; 25 — утечка по цепям заземления;

26 — утечка по сети электрочасов; 27 — утечка

по трансляционной сети и громкоговорящей

связи; 28 — утечка по охранно-пожарной

сигнализации; 29 — утечка по сети; 30 —

утечка по сети отопления, газо — и

водоснабжения, электропитания

Задачи практической работы:

– Дать характеристики основных групп

нарушителей;

– Определить возможных нарушителей

защиты рассматриваемого объекта

информатизации;

– Определить каналы, используемые

нарушителем для доступа к защищаемым

ресурсам ИС

Исходные данные:

Исходными данными являются данные

полученные в практической работе №1,

2, 3

Теоретический материал

Модель нарушителя ИС

Модель нарушителя типовой ИС разрабатывается

для определения типового перечня угроз

информационной безопасности ИС.

Модель нарушителя ИС содержит предположения

о возможностях нарушителя, которые он

может использовать для реализации

угроз, а также об ограничениях на эти

возможности. Угрозы (атаки) готовятся

и проводятся нарушителем, причем

возможность реализации угрозы обусловлена

возможностями нарушителя, а именно его

информационной и технической

вооруженностью.

Описание потенциального нарушителя

информационной безопасности ИС

Под нарушителем понимается физическое

лицо, случайно или преднамеренно

совершающее действия, следствием которых

является нарушение безопасности

защищаемой информации при ее обработке

в ИС.

Целями несанкционированных действий

нарушителя, способных привести к

совершению НСД к защищаемым ресурсам

ИС и нарушению принятых для ИС характеристик

информационной безопасности, являются:

-

нарушение

целостности защищаемых ресурсов; -

нарушение

конфиденциальности защищаемых ресурсов; -

нарушение

доступности защищаемых ресурсов; -

создание условий

для последующего проведения атак.

Возможными направлениями несанкционированных

действий нарушителя в том числе являются:

-

доступ к защищаемой

информации с целью нарушения ее

конфиденциальности (хищение, ознакомление,

перехват); -

доступ к защищаемой

информации с целью нарушения ее

целостности (модификация данных); -

доступ к техническим

и программным средствам ИС с целью

постоянного или временного нарушения

доступности защищаемой информации для

легального пользователя; -

доступ к техническим

и программным средствам ИС с целью

внесения в них несанкционированных

изменений, создающих условия для

проведения атак; -

доступ к средствам

защиты информации с целью изменения

их конфигурации.

При разработке Модели предполагалось,

что доступ к защищаемой информации

нарушитель может получить путем:

-

преодоления

(обхода) средств и системы защиты

информации, систем контроля доступа; -

использования

специальных программных средств (в

том числе вредоносного ПО) или уязвимостей

легально используемого ПО; -

использования

специализированных средств съема

(добывания) информации по техническим

каналам; -

использование

средств специальных воздействий; -

внедрения аппаратных

закладных устройств.

Закладные устройства, как правило,

активируются путем программно-математических

воздействий, реализованных при

непосредственном физическом доступе

к ТС, либо путем удаленного сетевого

воздействия.

Типы нарушителей информационной

безопасности ИС

Нарушители информационной безопасности

ИС могут быть следующих типов:

-

внешние нарушители,

осуществляющие атаки из-за пределов

контролируемой зоны ИС; -

внутренние

нарушители, осуществляющие атаки,

находясь в пределах контролируемой

зоны ИС.

В зависимости от категории обрабатываемых

персональных данных изменяются категории

лиц, заинтересованных в несанкционированном

получении информации ограниченного

доступа, то есть изменяются возможности

потенциального нарушителя информационной

безопасности. В таблице Error: Reference source not found

актуальность угрозы для каждой категории

персональных данных определяется по

колонке «Категории ПДн».

Внешний нарушитель

К внешним нарушителям ИС относятся

следующие группы лиц:

-

представители

криминальных структур; -

другие физические

лица, пытающиеся получить доступ к

информации в инициативном порядке, в

том числе «хакеры» и т.п.

Внешний нарушитель может осуществлять

попытки НСД к информации из-за границы

КЗ, в том числе с использованием каналов

передачи данных.

Предположения об информационной и

технической вооруженности внешнего

нарушителя

Внешний нарушитель может обладать

следующей информацией и данными об ИС:

-

знаниями

функциональных особенностей ИС; -

высоким уровнем

знаний в области технических средств; -

сведениями о

средствах защиты информации (в том

числе применяемых в ИС); -

данными об

уязвимостях ИС, включая данные о

недокументированных возможностях

технических средств ИС; -

информацией о

возможных и существующих способах

(методах) реализации атак; -

знаниями в области

программирования и вычислительной

техники.

Средства, используемые внешним

нарушителем для доступа к защищаемой

информации ИС

Состав и характеристики имеющихся у

нарушителя средств существенно

определяются имеющимися у него

возможностями по их приобретению или

разработке. Возможности нарушителя по

использованию имеющихся средств зависят

от реализованной в ИС политики

безопасности.

Внешний нарушитель может использовать

следующие средства доступа к защищаемой

информации:

-

средства,

подключаемые к сетям связи общего

пользования; -

средства активации

аппаратных закладок; -

имеющиеся в

свободной продаже программные средства

прослушивания каналов передачи данных; -

имеющиеся в

свободной продаже программные средства

модификации данных при их передаче по

каналам связи; -

специальные

программные средства для осуществления

несанкционированного доступа, в том

числе вредоносное ПО.

Внутренний нарушитель

Возможности внутреннего нарушителя ИС

существенным образом зависят от

действующих в пределах КЗ ограничительных

факторов, основными из которых являются

организационные, режимные,

инженерно-технические и другие меры,

направленные на:

-

предотвращение

и пресечение несанкционированных

действий лиц, имеющих доступ в КЗ ИС; -

подбор и расстановку

кадров для работы с ИС; -

организацию

контроля и разграничения доступа

физических лиц в КЗ, а также к штатным

средствам ИС и в помещения, в которых

они расположены; -

контроль над

порядком проведения работ; -

контроль над

соблюдением требований документации,

определяющей политику безопасности

ИС (в том числе, контроль над выполнением

режимных мер, регламентирующих порядок

обращения с информацией, обрабатываемой

в ИС).

Исходя из прав доступа лиц к ресурсам

ИС, потенциальных внутренних нарушителей

можно разделить на следующие категории:

Категория I: зарегистрированный

пользователь с полномочиями администратора

ИС (системного администратора,

администратора безопасности). Лица

данной категории являются доверенными

(в силу реализованных организационных,

режимных и кадровых мероприятий), и как

нарушители информационной безопасности

не рассматриваются. Администраторы ИС

проходят инструктаж по вопросам обработки

информации в ИС, допускаются к работе

с ресурсами ИС после проверки знаний

ими положений соответствующих должностных

инструкций, в связи с чем рассмотрение

их ошибочных действий, способных привести

к нарушению информационной безопасности

ИС, в рамках данной модели не проводится.

Категория II: зарегистрированный

пользователь ресурсов АС.

Нарушитель категории II может обладать

следующей информацией и данными о ИС:

-

атрибутами,

обеспечивающими доступ к некоторому

подмножеству ресурсов (например,

паролем, легальным именем доступа); -

сведениями о

структуре, функциях, принципах, механизмах

действия и правилах работы технических

средств и средств защиты информации в

объеме эксплуатационной документации; -

знаниями

функциональных особенностей ИС; -

сведениями о

ресурсах ИС: порядок и правила создания,

хранения и передачи информации, форматы

сообщений, структура и свойства

информационных потоков; -

данными об

уязвимостях ИС, включая данные о

недокументированных возможностях

технических средств ИС; -

данными о

реализованных в системе и средствах

защиты информации принципах и алгоритмах; -

сведениями о

возможных для ИС каналах атак; -

информацией о

способах атак.

Нарушитель категории II обладает

следующими средствами доступа к ресурсам

ИС:

-

штатными средствами

ИС (компьютером, подключаемым

непосредственно к СВТ ИС); -

имеющимися в

свободной продаже программными

средствами прослушивания каналов

передачи данных; -

имеющимися в

свободной продаже программными

средствами модификации данных при их

передачи по каналам связи; -

общедоступными

компьютерными вирусами; -

общедоступным

программным обеспечением, предназначенным

для подготовки и осуществления применения

программных средств скрытого

информационного воздействия.

Лица категории II могут исключаться из

числа потенциальных нарушителей в

зависимости от организационных и

кадровых мероприятий, принятых в

учреждении, эксплуатирующем ИС, с учетом

категории персональных данных:

предполагается, что лица категории II

могут быть заинтересованы в получении

ПДн категории I и II.

Категория III: лица, имеющие

санкционированный доступ в помещения

с размещаемыми ТС из состава ИС, но не

имеющие санкционированного доступа к

ресурсам ИС.

Нарушитель категории III может обладать

следующей информацией и данными о ИС:

-

знаниями об

«именах» (логинах) зарегистрированных

пользователей; -

знаниями

функциональных особенностей ИС; -

любыми фрагментами

информации о топологии сети

(коммуникационной части подсети) и об

используемых в ИС коммуникационных

протоколах и их сервисах; -

данными об

уязвимостях ИС, включая данные о

недокументированных возможностях

технических и программных средств ИС; -

данными о

реализованных в системе и средствах

защиты информации ИС принципах и

алгоритмах; -

сведениями о

возможных для ИС каналах атак; -

информацией о

способах атак.

Нарушитель категории III обладает

следующими средствами доступа к ресурсам

ИС:

-

оставленными без

присмотра штатными средствами ИС; -

имеющимися в

свободной продаже программными

средствами прослушивания каналов

передачи данных; -

имеющимися в

свободной продаже программными

средствами модификации данных при их

передаче по каналам связи; -

общедоступными

компьютерными вирусами; -

общедоступным

программным обеспечением, предназначенным

для подготовки и осуществления применения

программных средств скрытого

информационного воздействия.

Категория IV: сотрудники подразделений

(организаций), выполняющие разработку

прикладного программного обеспечения,

ремонт и восстановление работоспособности

ТС ИС.

Лица категории IV:

-

обладают информацией

о программах обработки информации ИС,

а также о реализованных в данных

программах алгоритмах; -

обладают

возможностями внесения ошибок (в том

числе вредоносного ПО) в ИС на стадии

разработки и сопровождения; -

могут располагать

любыми фрагментами информации о

топологии ЛВС, технических средствах

обработки и средствах защиты информации,

применяемых в типовой ИС.

Каналы, используемые нарушителем для

доступа к защищаемым ресурсам ИС

Возможные каналы доступа к ресурсам

ИС

При попытке доступа к защищаемым ресурсам

ИС (попытке атаки) нарушитель в общем

случае может использовать следующие

каналы:

-

каналы

непосредственного доступа к объекту

атаки (визуальный, физический); -

общедоступные

каналы связи, по которым осуществляется

передача информации ограниченного

доступа; -

технические каналы

утечки информации.

На основании анализа организационно-режимных

мероприятий, регламентирующих эксплуатацию

ИС, особенностей размещения типовых ИС

(ИС эксплуатируется внутри КЗ

соответствующих подразделений, в объеме

помещения сосредоточено большое

количество однородных СВТ, используются

качественные сбалансированные

симметричные и экранированные линии)

и обработки информации (в ИС используются

современные способы кодирования данных

и низкоэнергетические шумоподобные

способы модулирования сигналов), а также

анализа возможностей групп лиц,

заинтересованных в осуществлении НСД

к информации ИС (п. 3.2.1, 3.2.2) можно сделать

вывод о том, что утечка ПДн по ТКУИ не

позволяет получить в течение обозримого

периода времени доступ к существенному

объему ПДн и потенциальный внешний

нарушитель не обладает необходимыми

знаниями и средствами (в том числе

финансовыми и временными ресурсами)

для осуществления перехвата защищаемой

информации по техническим каналам

утечки, использование технических

средств разведки внутренним нарушителем

исключается организационно-режимными

мероприятиями.

С учетом реализованных на объектах

Операторов организационно-технических

мер по ограничению доступа в помещения,

в которых размещаются ТС ИС, внесение

в пределы КЗ средств осуществления

специальных воздействий исключен.

Таким образом, возможность съема

нарушителем обрабатываемой в ИС

информации по каналам ПЭМИН и угрозы

специальных воздействий в данной модели

не рассматриваются.

В типовых ИС не предусмотрены голосовой

ввод и воспроизведение информации

конфиденциального характера, а также

ее обсуждение в процессе обработки, в

связи с чем угрозы утечки акустической

информации в данной модели не

рассматриваются.

Каналы, используемые внутренним

нарушителем для доступа к защищаемым

ресурсам ИС

Для осуществления доступа к ресурсам

ИС внутренний нарушитель может

использовать следующие каналы атак:

-

визуальный канал

утечки информации; -

физический доступ

к штатным программно-аппаратным

средствам из состава ИС; -

носители информации,

в том числе съемные; -

каналы связи ИС,

по которым осуществляется передача

ПДн.

Каналы, используемые внешним нарушителем

для доступа к защищаемым ресурсам ИС

Для осуществления доступа к ресурсам

ИС внешний нарушитель может использовать

следующие основные каналы атак:

-

визуально-оптический

канал; -

носители

информации (НЖМД, flash-накопители,

оптические диски и т.д.), использованные

в процессе эксплуатации ИС и оказавшиеся

за пределами КЗ; -

общедоступные

каналы связи, по которым осуществляется

передача информации ограниченного

доступа.

Ход выполнения практической работы:

1. Составить модель нарушителя на

основании квалификации в области

информационных технологий (приложение

В). Результаты оформить в таблице 3.

Таблица 3 – Образец составления модели

нарушителя

|

Должность |

Квалификация нарушителя |

|||

|

Начальные навыки использования ПК. 1 уровень |

Может запускать программы 2 уровень |

Создает программы 3 уровень |

Знает, как устроена система защиты. 4 уровень |

|

|

Начальник отдела кадров |

||||

|

Системный администратор |

||||

2 На основании полученных результатов

сделать выводы и дать письменное описание

каждого возможного нарушителя.

ПРИЛОЖЕНИЕ В

РУКОВОДЯЩИЙ

ДОКУМЕНТ

Концепция защиты средств

вычислительной техники и автоматизированных

систем от

несанкционированного

доступа к информации

Утверждена

решением Государственной технической

комиссии при Президенте Российской

Федерации от 30 марта 1992 г.

1. Общие положения

1.1.

Настоящий документ излагает систему

взглядов, основных принципов, которые

закладываются в основу проблемы защиты