Современные компьютерные технологии невозможно представить себе без объединения всевозможных устройств в виде стационарных терминалов, ноутбуков или даже мобильных девайсов в единую сеть. Такая организация позволяет не только быстро обмениваться данными между разными устройствами, но и использовать вычислительные возможности всех единиц техники, подключенной к одной сети, не говоря уже о возможности доступа к периферийным составляющим вроде принтеров, сканеров и т. д. Но по каким принципам производится такое объединение? Для их понимания необходимо рассмотреть структурную схему локальной сети, часто называемую топологией, о чем дальше и пойдет речь. На сегодняшний день существует несколько основных классификаций и типов объединения любых устройств, поддерживающих сетевые технологии, в одну сеть. Конечно же, речь идет о тех девайсах, на которых установлены специальные проводные или беспроводные сетевые адаптеры и модули.

Схемы локальных компьютерных сетей: основная классификация

Прежде всего в рассмотрении любого типа организации компьютерных сетей необходимо отталкиваться исключительно от способа объединения компьютеров в единое целое. Тут можно выделить два основных направления, используемых при создании схемы локальной сети. Подключение по сети может быть либо проводным, либо беспроводным.

В первом случае используются специальные коаксиальные кабели или витые пары. Такая технология получила название Ethernet-соединения. Однако в случае использования в схеме локальной вычислительной сети коаксиальных кабелей их максимальная длина составляет порядка 185-500 м при скорости передачи данных не более 10 Мбит/с. Если применяются витые пары классов 7, 6 и 5е, их протяженность может составлять 30-100 м, а пропускная способность колеблется в пределах 10-1024 Мбит/с.

Беспроводная схема соединения компьютеров в локальной сети основана на передачи информации посредством радиосигнала, который распределяется между всеми подключаемыми устройствами, раздающими девайсами, в качестве которых могут выступать маршрутизаторы (роутеры и модемы), точки доступа (обычные компьютеры, ноутбуки, смартфоны, планшеты), коммутационные устройства (свитчи, хабы), повторители сигнала (репитеры) и т. д. При такой организации применяются оптоволоконные кабели, которые подключаются непосредственно к основному раздающему сигнал оборудованию. В свою очередь, расстояние, на которое можно передавать информацию, возрастает примерно до 2 км, а в радиочастотном диапазоне в основном применяются частоты 2,4 и 5,1 МГц (технология IEEE 802.11, больше известная как Wi-Fi).

Проводные сети принято считать более защищенными от внешнего воздействия, поскольку напрямую получить доступ ко всем терминалам получается не всегда. Беспроводные структуры в этом отношении проигрывают достаточно сильно, ведь при желании грамотный злоумышленник может запросто вычислить сетевой пароль, получить доступ к тому же маршрутизатору, а уже через него добраться до любого устройства, в данный момент использующего сигнал Wi-Fi. И очень часто в тех же государственных структурах или в оборонных предприятиях многих стран использовать беспроводное оборудование категорически запрещается.

Классификация сетей по типу соединения устройств между собой

Отдельно можно выделить полносвязную топологию схем соединения компьютеров в локальной сети. Такая организация подключения подразумевает только то, что абсолютно все терминалы, входящие в сеть, имеют связь друг с другом. И как уже понятно, такая структура является практически не защищенной в плане внешнего вторжения или при проникновении злоумышленников в сеть посредством специальных вирусных программ-червей или шпионских апплетов, которые изначально могли бы быть записаны на съемных носителях, которые те же неопытные сотрудники предприятий по незнанию могли подключить к своим компьютерам.

Именно поэтому чаще всего используются другие схемы соединения в локальной сети. Одной из таких можно назвать ячеистую структуру, из которой определенные начальные связи были удалены.

Общая схема соединения компьютеров в локальной сети: понятие основных типов топологии

Теперь кратко остановимся на проводных сетях. В них можно применять несколько наиболее распространенных типов построения схем локальных сетей. Самыми основными видами являются структуры типа «звезда», «шина» и «кольцо». Правда, наибольшее применение получил именно первый тип и его производные, но нередко можно встретить и смешанные типы сетей, где используются комбинации всех трех главных структур.

Топология «звезда»: плюсы и минусы

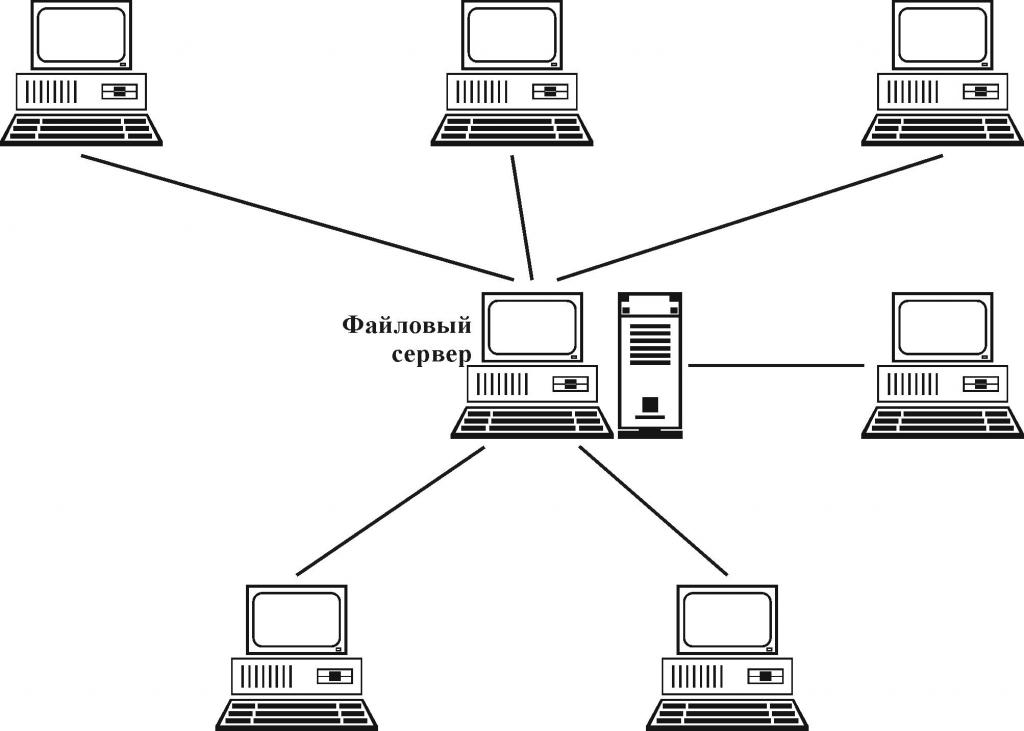

Схема локальной сети «звезда» считается наиболее распространенной и широко применяемой на практике, если речь идет об использовании основных типов подключения, так сказать, в чистом виде.

Суть такого объединения компьютеров в единое целое состоит в том, что все они подключаются непосредственно к центральному терминалу (серверу) и между собой не имеют никаких связей. Абсолютно вся передаваемая и принимаемая информация проходит непосредственно через центральный узел. И именно эта конфигурация считается наиболее безопасной. Почему? Да только потому, что внедрение тех же вирусов в сетевое окружение можно произвести либо с центрального терминала, либо добраться через него с другого компьютерного устройства. Однако весьма сомнительным выглядит тот момент, что в такой схеме локальной сети предприятия или государственного учреждения не будет обеспечен высокий уровень защиты центрального сервера. А внедрить шпионское ПО с отдельного терминала получится только при наличии физического доступа к нему. К тому же и со стороны центрального узла на каждый сетевой компьютер могут быть наложены достаточно серьезные ограничения, что особенно часто можно наблюдать при использовании сетевых операционных систем, когда на компьютерах отсутствуют даже жесткие диски, а все основные компоненты применяемой ОС загружаются непосредственно с главного терминала.

Но и тут есть свои недостатки. Прежде всего связано это с повышенными финансовыми затратами на прокладку кабелей, если основной сервер находится не в центре топологической структуры. Кроме того, скорость обработки информации напрямую зависит от вычислительных возможностей центрального узла, и если он выходит из строя, соответственно, на всех компьютерах, входящих в сетевую структуру, связи нарушаются.

Схема «шина»

Схема соединения в локальной сети по типу «шины» тоже является одной из распространенных, а ее организация основана на применении единого кабеля, через ответвления которого к сети подключаются все терминалы, в том числе и центральный сервер.

Главным недостатком такой структуры можно назвать высокую стоимость прокладки кабелей, особенно для тех случаев, когда терминалы находятся на достаточно большом удалении друг от друга. Зато при выходе из строя одного или нескольких компьютеров связи между всеми остальными компонентами в сетевом окружении не нарушаются. Кроме того, при использовании такой схемы локальной сети проходящая через основной канал очень часто дублируется на разных участках, что позволяет избежать ее повреждения или невозможности ее доставки в пункт назначения. А вот безопасность в такой структуре, увы, страдает довольно сильно, поскольку через центральный кабель вредоносные вирусные коды могут проникнуть на все остальные машины.

Структура «кольцо»

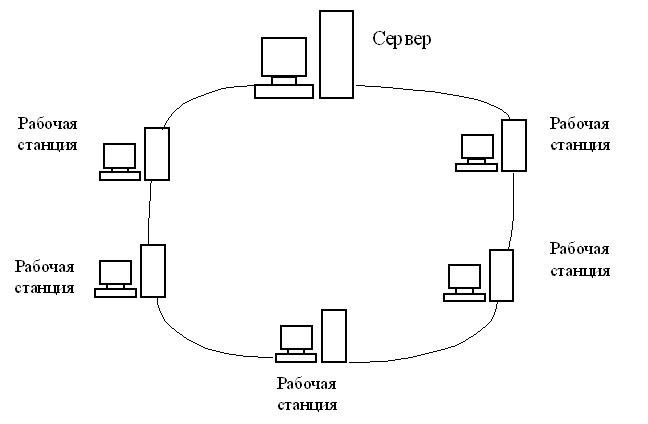

Кольцевую схему (топологию) локальной сети в некотором смысле можно назвать морально устаревшей. На сегодняшний день она не используется практически ни в одной сетевой структуре (разве что только в смешанных типах). Связано это как раз с самими принципами объединения отдельных терминалов в одну организационную структуру.

Компьютеры друг с другом соединяются последовательно и только одним кабелем (грубо говоря, на входе и на выходе). Конечно, такая методика снижает материальные затраты, однако в случае выхода из строя хотя бы одной сетевой единицы нарушается целостность всей структуры. Если можно так сказать, на определенном участке, где присутствует поврежденный терминал, передача (прохождение) данных попросту стопорится. Соответственно, и при проникновении в сеть опасных компьютерных угроз они точно так же последовательно проходят от одного терминала к другому. Зато в случае присутствия на одном из участков надежной защиты вирус будет ликвидирован и дальше не пройдет.

Смешанные типы сетей

Как уже было сказано выше, основные типы схем локальных сетей в чистом виде практически не встречаются. Гораздо более надежными и в плане безопасности, и по затратам, и по удобству доступа выглядят смешанные типы, в которых могут присутствовать элементы основных видов сетевых схем.

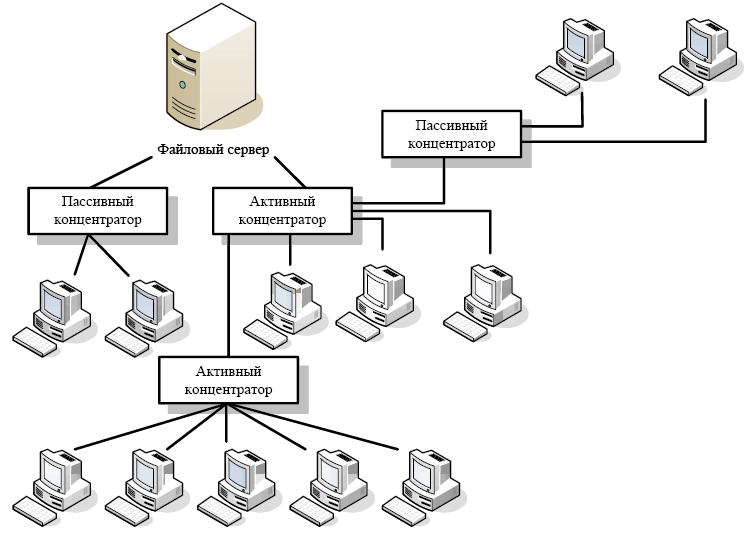

Так, очень часто можно встретить сети с древовидной структурой, которую изначально можно назвать неким подобием «звезды», поскольку все ответвления идут из одной точки, называемой корнем. А вот организация ветвей в такой схеме подключения по локальной сети может содержать в себе и кольцевые, и шинные структуры, делясь на дополнительные ответвления, часто определяемые как подсети. Понятно, что такая организация является достаточно сложной, и при ее создании необходимо использовать дополнительные технические приспособления вроде сетевых коммутаторов или разветвителей. Но, как говорится, цель оправдывает средства, ведь благодаря такой сложной структуре важную и конфиденциальную информацию можно защитить очень надежно, изолировав ее в ветках подсетей и практически ограничив к ней доступ. То же самое касается и вывода из строя составляющих. При таком построении схем локальных сетей совершенно необязательно использовать только один центральный узел. Их может быть несколько, причем с совершенно разными уровнями защиты и доступа, что еще больше повышает степень общей безопасности.

Логистическая топология

Особо важно при организации сетевых структур обратить внимание на применяемые способы передачи данных. В компьютерной терминологии такие процессы принято называть логистической или логической топологией. При этом физические методы передачи информации в различных структурах могут весьма существенно отличаться от логических. Именно логистика, по сути своей, определяет маршруты приема/передачи. Очень часто можно наблюдать, что при построении сети в виде «звезды» обмен информацией осуществляется с использованием шинной топологии, когда сигнал может приниматься одновременно всеми устройствами. В кольцевых логических структурах можно встретить ситуации, когда сигналы или данные принимаются только теми терминалами, для которых они предназначены, несмотря даже на последовательное прохождение через все сопутствующие звенья.

Наиболее известные сети

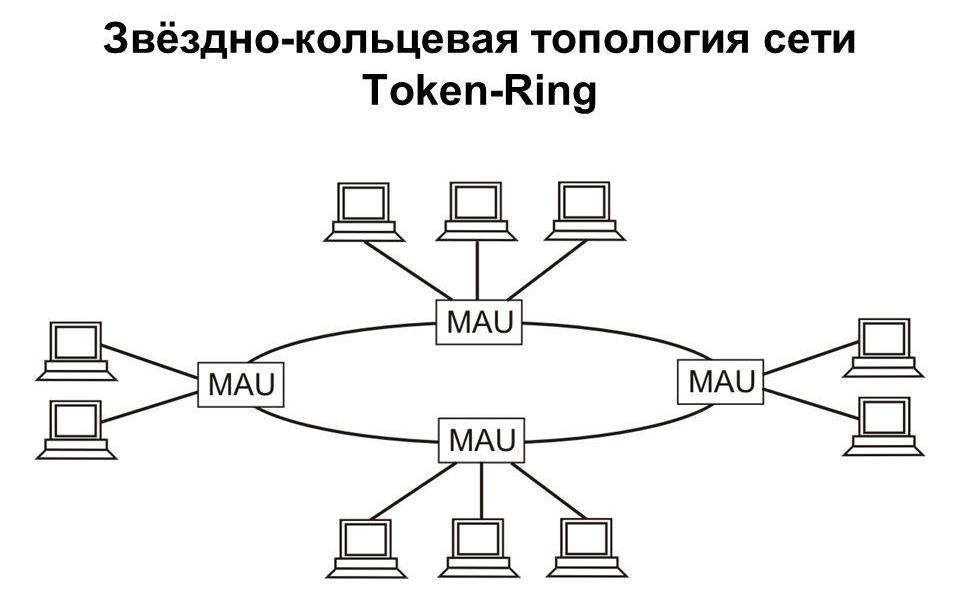

Выше пока что рассматривалось исключительно построение схем локальных сетей на основе технологии Ethernet, которая в самом простом выражении использует адреса, протоколы и стеки TCP/IP. Но ведь в мире можно найти огромное количество сетевых структур, которые имеют отличные от приведенных принципы сетевой организации. Наиболее известными из всех (кроме Ethernet с использованием логической шинной топологии) являются Token Ring и Arcnet.

Сетевая структура Token Ring в свое время был разработана небезызвестной компанией IBM и базируется на логической схеме локальной сети «маркерное кольцо», что определяет доступ каждого терминала к передаваемой информации. В физическом отношении также применяется кольцевая структура, однако она имеет свои особенности. Для объединения компьютеров в единое целое имеется возможность использования либо витой пары, либо оптоволоконного кабеля, но скорость передачи данных составляет всего лишь 4-16 Мбит/с. Зато маркерная система по типу «звезды» позволяет передавать и получать данные только тем терминалам, которые имеют на это право (помечены маркером). Но основным недостатком такой организации является то, что в определенный момент такими правами может обладать только одна станция.

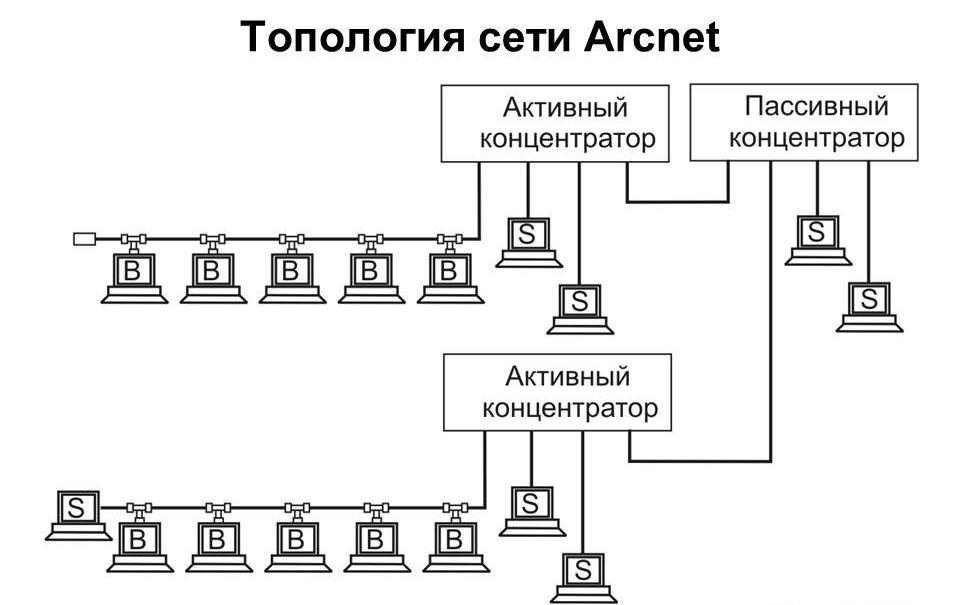

Не менее интересной выглядит и схема локальной сети Arcnet, созданная в 1977 году компанией Datapoint, которую многие специалисты называют самой недорогой, простой и очень гибкой структурой.

Для передачи информации и подключения компьютеров могут применяться коаксиальные или оптоволоконные кабели, но также не исключается возможность использования витой пары. Правда, в плане скорости приема/передачи эту структуру особо производительной назвать нельзя, поскольку в максимуме обмен пакетами может производиться на скорости подключения не более 2,5 Мбит/с. В качестве физического подключения используется схема «звезда», а в логическом – «маркерная шина». С правами на прием/передачу дело обстоит точно так же, как и в случае с Token Ring, за исключением того, что передаваемая от одной машины информация доступна абсолютно всем терминалам, входящим в сетевое окружение, а не какой-то одной машине.

Краткие сведения по настройке проводного и беспроводного подключения

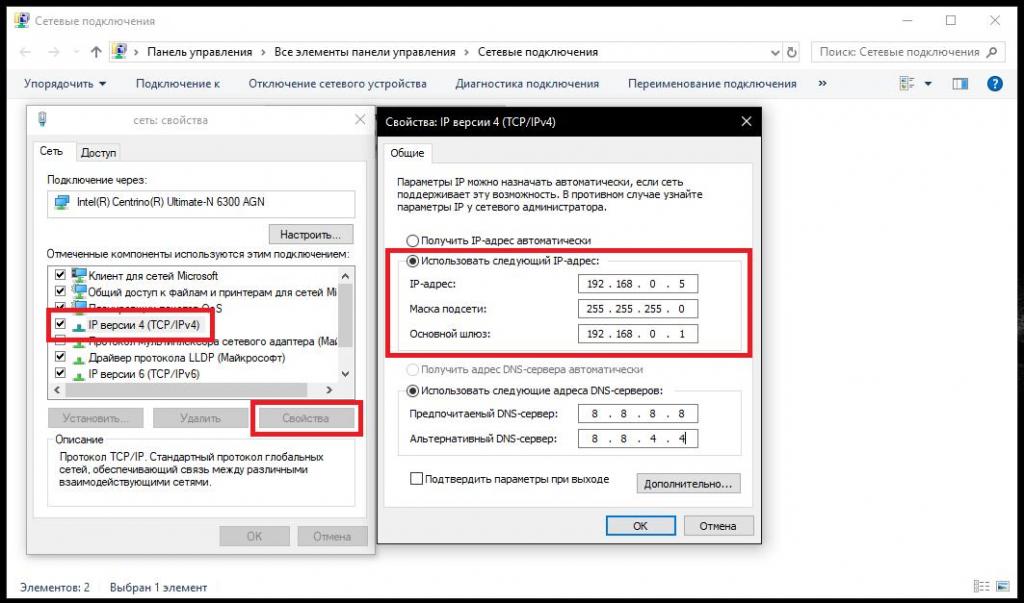

Теперь кратко остановимся на некоторых важных моментах создания и применения любой из описанных схем локальной сети. Программы сторонних разработчиков при использовании любой из известных операционных систем для выполнения таких действий не нужны, поскольку основные инструменты предусмотрены в их стандартных наборах изначально. Однако в любом случае необходимо учитывать некоторые важные нюансы, касающиеся настройки IP-адресов, которые применяются для идентификации компьютеров в сетевых структурах. Разновидностей всего две – статические и динамические адреса. Первые, как уже понятно из названия, являются постоянными, а вторые могут изменяться при каждом новом соединении, но их значения находятся исключительно в одном диапазоне, устанавливаемом поставщиком услуг связи (провайдером).

В проводных корпоративных сетях для обеспечения высокой скорости обмена данными между сетевыми терминалами чаще всего используются статические адреса, назначаемые каждой машине, находящейся в сети, а при организации сети с беспроводным подключением обычно задействуются динамические адреса.

Для установки заданных параметров статического адреса в Windows-системах используются параметры протокола IPv4 (на постсоветском пространстве шестая версия еще особо широкого распространения не получила).

В свойствах протокола достаточно прописать IP-адрес для каждой машины, а параметры маски подсети и основного шлюза являются общими (если только не используется древовидная структура с множеством подсетей), что выглядит очень удобным с точки зрения быстрой настройки подключения. Несмотря на это, динамические адреса использовать тоже можно.

Они назначаются автоматически, для чего в настройках протокола TCP/IP имеется специальный пункт, в каждый определенный момент времени присваиваются сетевым машинам прямо с центрального сервера. Диапазон выделяемых адресов предоставляется провайдером. Но это абсолютно не значит, что адреса повторяются. Как известно, в мире не может быть двух одинаковых внешних IP, и данном случае речь идет либо о том, что они изменяются только внутри сети либо перебрасываются с одной машины на другую, когда какой-то внешний адрес оказывается свободным.

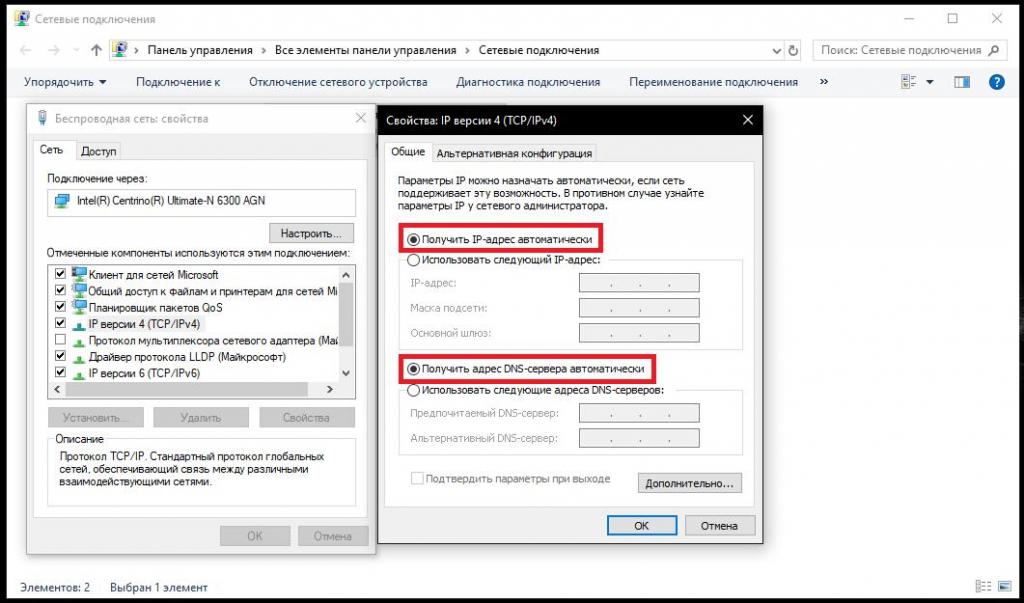

В случае с беспроводными сетями, когда для первичного подключения используются маршрутизаторы или точки доступа, раздающие (транслирующие или усиливающие) сигнал, настройка выглядит еще проще. Главное условие для такого типа подключения – установка автоматического получения внутреннего IP-адреса. Без этого соединение работать не будет. Единственный изменяемый параметр – адреса серверов DNS. Несмотря на начальную установку их автоматического получения, зачастую (особенно при снижении скорости подключения) рекомендуется выставлять такие параметры вручную, используя для этого, например, бесплатные комбинации, распространяемые компаниями Google, Yandex и т. д.

Наконец, даже при наличии только какого-то определенного набора внешних адресов, по которым в интернете идентифицируется любое компьютерное или мобильное устройство, изменять их тоже можно. Для этого предусмотрено множество специальных программ. Схема локальной сети может иметь любую из выше перечисленных вариаций. А суть применения таких инструментов, которые чаще всего представляют собой либо VPN-клиенты, либо удаленные прокси-серверы, состоит в том, чтобы изменить внешний IP, который, если кто не знает, имеет четкую географическую привязку, на незанятый адрес, по расположению находящийся в совершенно в другой локации (хоть на краю света). Применять такие утилиты можно непосредственно в браузерах (VPN-клиенты и расширения) либо производить изменение на уровне всей операционной системы (например, при помощи приложения SafeIP), когда некоторым приложениям, работающим в фоновом режиме, требуется получить доступ к заблокированным или недоступным для определенного региона интернет-ресурсам.

Эпилог

Если подводить итоги всему вышесказанному, можно сделать несколько основных выводов. Первое и самое главное касается того, что основные схемы подключения постоянно видоизменяются, и их в начальном варианте практически никогда не используют. Наиболее продвинутыми и самыми защищенными являются сложные древовидные структуры, в которых дополнительно может использоваться несколько подчиненных (зависимых) или независимых подсетей. Наконец, кто бы что ни говорил, на современном этапе развития компьютерных технологий проводные сети, даже несмотря на высокие финансовые затраты на их создание, все равно по уровню безопасности на голову выше, чем простейшие беспроводные. Но беспроводные сети имеют одно неоспоримое преимущество – позволяют объединять компьютеры и мобильные устройства, которые географически могут быть удалены друг от друга на очень большие расстояния.

На чтение 21 мин Просмотров 7 Опубликовано 11 апреля 2023 Обновлено 10 апреля 2023

Содержание

- Составьте схему локальной сети компьютерного класса

- Топология Сети

- Технические средства создания ЛВС

- Сетевые карты

- Проводка

- Хаб (другое название – Разветвитель)

- Подключение к ЛВС

- Настройка сетевой карты

- Настройка протокола TCP/IP

- Разделение ресурсов

- Подключение компьютера к сети Интернет

- Установка модема

- Установка и настройка программных компонентов соединения

- Принципы построения и схема локальной сети

- Схемы локальных компьютерных сетей: основная классификация

- Классификация сетей по типу соединения устройств между собой

- Общая схема соединения компьютеров в локальной сети: понятие основных типов топологии

- Топология «звезда»: плюсы и минусы

- Схема «шина»

- Структура «кольцо»

- Смешанные типы сетей

- Логистическая топология

- Наиболее известные сети

- Краткие сведения по настройке проводного и беспроводного подключения

- Эпилог

Составьте схему локальной сети компьютерного класса

Сети бывают локальные и глобальные. Локальные сети объединяют некоторое количество компьютеров в пределах одного или нескольких зданий. Такие сети обычно называют интранет. Глобальные сети подразумевают соединение различных локальных сетей в одну общую сеть, называемую Интернет.

Локальная вычислительная сеть (ЛВС или LAN – Local Area Network) представляет собой коммуникационную систему, позволяющую совместно использовать ресурсы компьютеров, подключенных к сети, таких как принтеры, плоттеры, диски, модемы, приводы CD-ROM и другие периферийные устройства. Локальная сеть обычно расположена в одном или нескольких близко расположенных зданий.

В самом экономичном варианте можно построить одноранговую локальную сеть, в которой все компьютеры выступают как в роли пользователей (клиентов), так и в роли хранителей данных (серверов). При этом все имеют равный доступ ко всем ресурсам других участников сети, будь то файлы или, например, принтеры.

Часто в составе сети выделяют отдельный компьютер – выделенный сервер, который используется для хранения общих ресурсов (архива, дистрибутивов программ и т. д.). Кроме того, сервер может понадобиться для разграничения прав пользователей (если это необходимо) и организации коллективного доступа в Интернет.

В настоящее время существует множество сетевых операционных систем обладающих мощными серверными возможностями, таких как операционные системы семейства UNIX а также Windows NT/2000/XP. В малой сети с функциями сервера вполне справится компьютер под управлением Windows 2000 Professional или Windows XP.

Топология Сети

Топология сети – это способ связи компьютеров. Для малых сетей самым простым вариантом является топология сети типа «звезда». При таком соединении обмен данными между рабочими станциями происходит через центральный узел по отдельным линиям.

Физически каждая линия представляет собой специальный кабель, при помощи которого каждый компьютер в сети соединен с устройством, называемым разветвителем или хабом.

Работа такой сети будет нарушена, если только из строя выйдет центральный узел, будь то хаб или выделенный сервер. Выход из строя одной из рабочих станций никак не скажется на остальных пользователей. Да и подключение новых компьютеров практически никак не скажется на общей работе.

Каждый компьютер в составе ЛВС должен иметь сетевой адаптер, который собственно и подключается специальным кабелем к хабу и сетевую операционную систему.

Технические средства создания ЛВС

Сетевые карты

Могут быть включены в состав системной платы или вставляться в специальные разъемы на плате (обычно это PCI разъемы). При установке сетевой карты, кроме диска с дистрибутивом Windows, может потребоваться дискета с драйвером сетевой карты (обычно поставляется вместе с сетевой картой). Драйвер сетевой карты – специальная программа для ее подключения.

После установки драйвера в Windows в разделе настроек «Система» появится сетевой адаптер, а в разделе «Сетевые подключения» автоматически установятся несколько протоколов (алгоритмов общения сетевых устройств). Среди них будет присутствовать TCP/IP (Transmission Control Protocol/Internet Protocol), изначально придуманный для работы в сети Internet, но также используемый и для работы в локальных сетях. В большинстве локальных сетей используется именно этот протокол.

Проводка

Подключение сетевой карты к хабу осуществляется кабелем типа «витая пара» – UTP (Unshielded Twisted Pair). Обычно это четыре пары скрученных между собой изолированных проводников, помещенных в оболочку. Каждый проводник окрашен в свой цвет и имеет специальный номер. Витая пара бывает нескольких типов. Чаще всего используют витую пару 5-й категории со скоростью передачи до 100 Мбит в секунду. На каждый конец кабеля устанавливают вилки RJ-45, которые подсоединяют к сетевой карте и хабу. Кабель с двумя вилками иногда называют «патч-корд». Часто кабель, идущий от хаба подсоединяют к розетке, а уже розетку соединяют с компьютером коротким патч-кордом.

Хаб (другое название – Разветвитель)

Служит для коммутации всех рабочих станций сети. Хаб с функциями усилителя сигнала, называют активным концентратором. К нему с помощью соединительных кабелей подключаются компьютеры с сетевыми картами. Задача хаба проста – передавать пакеты данных пришедшие с одного из компьютеров, на все другие. Хаб может иметь 4, 5, 8, 12, 16 и более портов (порт – разъем на хабе для соединения с компьютером). Разъем порта такой же, как и на сетевой карте.

Подключение к ЛВС

Рассмотрим настройку сети для операционной системы Windows. В зависимости от установленной версии Windows порядок выполняемых действий может несколько отличаться, поэтому внимательно читайте появляющиеся на экране инструкции.

Настройка сетевой карты

После установки и сетевой карты на системной плате и соединения ее кабелем с хабом можно включить компьютер. В операционной системе Windows сетевая карта распознается автоматически. Если этого не произошло, карту можно установить вручную. Для этого правой кнопкой мыши щелкнем по значку «Сетевое окружение» на «Рабочем столе», и на первой вкладке «Конфигурация» щелкнем на кнопке «Добавить». В появившемся окне выберем «Сетевая плата» и следуем указаниям мастера настройки. То есть, указываем местоположение драйверов для данной платы (иногда драйвер платы может найтись в базе драйверов Windows).

После автоматической установки на вкладке «Конфигурация» в «Сетевом окружении» должны появиться следующие компоненты: 1) «Клиент для сетей Микрософт»; 2) сетевая плата; 3) протокол TCP/IP.

При подключении модема появятся также: 4) Контроллер удаленного доступа и 5) TCP/IP для контроллера.

Все остальные автоматически установившиеся компоненты не являются обязательными и могут быть удалены. Клиент для сетей Микрософт дает возможность компьютеру «видеть» ресурсы сети.

Если Вы хотите предоставить ресурсы данного компьютера другим участникам сети, то на вкладке «Конфигурация» кнопкой «Добавить» можно установить «Службу доступа к файлам и принтерам сетей Микрософт».

Теперь в «Сетевое окружение» на вкладке «Идентификация» нужно указать уникальное имя компьютера, под которым он будет виден в сети и название рабочей группы, в которую он будет входить. В небольшой сети вполне может быть только одна рабочая группа. Поэтому, желательно выбрать одинаковое название рабочей группы для всех компьютеров одного учебного класса.

Настройка протокола TCP/IP

Протокол TCP/IP применяется в Интернет и локальных сетях.

В окне настройки сетевого окружения нужно выбрать TCP/IP протокол для сетевой карты (если есть такой же протокол для контроллера удаленного доступа – его настраивать не нужно).

После этого в диалоговом окне присвоить компьютеру уникальный IP-адрес.

Например, 192.168.0.1 и указать маску подсети, 255.255.255.0.

Второй машине дайте адрес 192.168.0.2, третьей — 192.168.0.3 и так далее.

Маска у всех должна быть одна — 255.255.255.0.

Разделение ресурсов

Чтобы другие компьютеры в сети имели доступ к файлам вашего ПК или к подключенному к нему принтеру, необходимо разрешить совместное использование ресурсов.

Сначала щелкните правой кнопкой мыши на находящемся на Рабочем столе значке «Сетевое окружение», выберите пункт меню «Свойства», нажмите кнопку «Доступ к файлам и принтерам» и включите необходимую опцию. Дважды нажмите ОК.

Чтобы разрешить доступ с других ПК, отметьте диски и каталоги, которые вы открываете для совместного применения. Дважды щелкните мышью на значке «Мой компьютер», выделите правой кнопкой мыши диск или файл, к которому необходимо разрешить доступ, выберите пункт «Доступ», перейдите к закладке «Доступ» и заполните все необходимые поля.

Если вы планируете использовать в сети подключенный к другому компьютеру принтер, Его тоже нужно установить. В диалоговом окне «Мой компьютер» щелкните мышью сначала на значке «Принтеры», а затем дважды на значке «Установка принтера» (Add Printers). Для установки сетевого принтера следуйте далее появляющимся на экране инструкциям. Если вы не знаете путь к сетевому принтеру, то, чтобы найти его в сети, используйте кнопку «Обзор».

Подключение компьютера к сети Интернет

Услуги Интернет предоставляются специальными компаниями – провайдерами. Чтобы получить к ним доступ необходимо заключить с провайдером договор о подключении. Реально доступны:

- подключение с помощью модема по коммутируемым телефонным линиям (dial-up);

- постоянное подключение по выделенной линии с помощью модема для выделенных (физических) линий.

Выделенная линия – это кабель, который постоянно соединяет вас с провайдером, причем у провайдера он также подключен к модему для физических линий. Такой кабель быть предоставлен местной телефонной сетью.

Рассмотрим распространенный на сегодня вариант – соединение по телефонной линии с помощью модема. Для работы с Интернет, необходимо:

- установить модем;

- поставить программу для работы в Интернет и

- настроить соединение.

Установка модема

Модемы бывают внешние и внутренние. Внешние модемы подключают к выключенному компьютеру (кроме USB-модемов) специальным кабелем RS-232 к последовательному порту COM1 или COM2 компьютера, а внутренние устанавливаются в свободный слот (разъем) системной платы и не требуют блока питания. К телефонной сети модем подключают телефонным кабелем – к линейному входу модема «LINE». Большинство модемов имеют разъем «PHONE», к которому можно подключить телефонный аппарат.

После подключения при загрузке Windows обнаружит новое устройство и потребует под него драйверы. Нужно вставить диск, прилагающийся к модему, и указать папку с драйверами для операционной системы, которая установлена на вашем компьютере.

Проверить работоспособность модема можно с помощью Панели Управления инструментом Модемы > Диагностика > Дополнительно.

Установка и настройка программных компонентов соединения

Для подключения к Интернет через телефонную линию (dial-up) должен быть установлен элемент Удаленный доступ к сети в Панели Управления > Установка и удаление программ > Установка Windows > Связь > Удаленный доступ к сети.

Кроме этого должен быть установлен контроллер удаленного доступа и протокол TCP/IP в разделе Панель Управления > Сеть > Конфигурация.

Если этих элементов нет, нажмите Добавить и выберите Сетевая плата > изготовитель Microsoft > Контроллер удаленного доступа и протокол > Microsoft > TCP/IP.

В состав операционной системы Windows 98 включены программы для работы с Интернет. Для их настройки нужно щелкнуть мышью на значке Подключение к Интернет. Будет запущен мастер подключения, который запросит номер телефона провайдера, а также логин и пароль. Всю эту информацию вам необходимо предварительно получить у провайдера при заключении договора.

Источник

Принципы построения и схема локальной сети

Современные компьютерные технологии невозможно представить себе без объединения всевозможных устройств в виде стационарных терминалов, ноутбуков или даже мобильных девайсов в единую сеть. Такая организация позволяет не только быстро обмениваться данными между разными устройствами, но и использовать вычислительные возможности всех единиц техники, подключенной к одной сети, не говоря уже о возможности доступа к периферийным составляющим вроде принтеров, сканеров и т. д. Но по каким принципам производится такое объединение? Для их понимания необходимо рассмотреть структурную схему локальной сети, часто называемую топологией, о чем дальше и пойдет речь. На сегодняшний день существует несколько основных классификаций и типов объединения любых устройств, поддерживающих сетевые технологии, в одну сеть. Конечно же, речь идет о тех девайсах, на которых установлены специальные проводные или беспроводные сетевые адаптеры и модули.

Схемы локальных компьютерных сетей: основная классификация

Прежде всего в рассмотрении любого типа организации компьютерных сетей необходимо отталкиваться исключительно от способа объединения компьютеров в единое целое. Тут можно выделить два основных направления, используемых при создании схемы локальной сети. Подключение по сети может быть либо проводным, либо беспроводным.

В первом случае используются специальные коаксиальные кабели или витые пары. Такая технология получила название Ethernet-соединения. Однако в случае использования в схеме локальной вычислительной сети коаксиальных кабелей их максимальная длина составляет порядка 185-500 м при скорости передачи данных не более 10 Мбит/с. Если применяются витые пары классов 7, 6 и 5е, их протяженность может составлять 30-100 м, а пропускная способность колеблется в пределах 10-1024 Мбит/с.

Беспроводная схема соединения компьютеров в локальной сети основана на передачи информации посредством радиосигнала, который распределяется между всеми подключаемыми устройствами, раздающими девайсами, в качестве которых могут выступать маршрутизаторы (роутеры и модемы), точки доступа (обычные компьютеры, ноутбуки, смартфоны, планшеты), коммутационные устройства (свитчи, хабы), повторители сигнала (репитеры) и т. д. При такой организации применяются оптоволоконные кабели, которые подключаются непосредственно к основному раздающему сигнал оборудованию. В свою очередь, расстояние, на которое можно передавать информацию, возрастает примерно до 2 км, а в радиочастотном диапазоне в основном применяются частоты 2,4 и 5,1 МГц (технология IEEE 802.11, больше известная как Wi-Fi).

Проводные сети принято считать более защищенными от внешнего воздействия, поскольку напрямую получить доступ ко всем терминалам получается не всегда. Беспроводные структуры в этом отношении проигрывают достаточно сильно, ведь при желании грамотный злоумышленник может запросто вычислить сетевой пароль, получить доступ к тому же маршрутизатору, а уже через него добраться до любого устройства, в данный момент использующего сигнал Wi-Fi. И очень часто в тех же государственных структурах или в оборонных предприятиях многих стран использовать беспроводное оборудование категорически запрещается.

Классификация сетей по типу соединения устройств между собой

Отдельно можно выделить полносвязную топологию схем соединения компьютеров в локальной сети. Такая организация подключения подразумевает только то, что абсолютно все терминалы, входящие в сеть, имеют связь друг с другом. И как уже понятно, такая структура является практически не защищенной в плане внешнего вторжения или при проникновении злоумышленников в сеть посредством специальных вирусных программ-червей или шпионских апплетов, которые изначально могли бы быть записаны на съемных носителях, которые те же неопытные сотрудники предприятий по незнанию могли подключить к своим компьютерам.

Именно поэтому чаще всего используются другие схемы соединения в локальной сети. Одной из таких можно назвать ячеистую структуру, из которой определенные начальные связи были удалены.

Общая схема соединения компьютеров в локальной сети: понятие основных типов топологии

Теперь кратко остановимся на проводных сетях. В них можно применять несколько наиболее распространенных типов построения схем локальных сетей. Самыми основными видами являются структуры типа «звезда», «шина» и «кольцо». Правда, наибольшее применение получил именно первый тип и его производные, но нередко можно встретить и смешанные типы сетей, где используются комбинации всех трех главных структур.

Топология «звезда»: плюсы и минусы

Схема локальной сети «звезда» считается наиболее распространенной и широко применяемой на практике, если речь идет об использовании основных типов подключения, так сказать, в чистом виде.

Суть такого объединения компьютеров в единое целое состоит в том, что все они подключаются непосредственно к центральному терминалу (серверу) и между собой не имеют никаких связей. Абсолютно вся передаваемая и принимаемая информация проходит непосредственно через центральный узел. И именно эта конфигурация считается наиболее безопасной. Почему? Да только потому, что внедрение тех же вирусов в сетевое окружение можно произвести либо с центрального терминала, либо добраться через него с другого компьютерного устройства. Однако весьма сомнительным выглядит тот момент, что в такой схеме локальной сети предприятия или государственного учреждения не будет обеспечен высокий уровень защиты центрального сервера. А внедрить шпионское ПО с отдельного терминала получится только при наличии физического доступа к нему. К тому же и со стороны центрального узла на каждый сетевой компьютер могут быть наложены достаточно серьезные ограничения, что особенно часто можно наблюдать при использовании сетевых операционных систем, когда на компьютерах отсутствуют даже жесткие диски, а все основные компоненты применяемой ОС загружаются непосредственно с главного терминала.

Но и тут есть свои недостатки. Прежде всего связано это с повышенными финансовыми затратами на прокладку кабелей, если основной сервер находится не в центре топологической структуры. Кроме того, скорость обработки информации напрямую зависит от вычислительных возможностей центрального узла, и если он выходит из строя, соответственно, на всех компьютерах, входящих в сетевую структуру, связи нарушаются.

Схема «шина»

Схема соединения в локальной сети по типу «шины» тоже является одной из распространенных, а ее организация основана на применении единого кабеля, через ответвления которого к сети подключаются все терминалы, в том числе и центральный сервер.

Главным недостатком такой структуры можно назвать высокую стоимость прокладки кабелей, особенно для тех случаев, когда терминалы находятся на достаточно большом удалении друг от друга. Зато при выходе из строя одного или нескольких компьютеров связи между всеми остальными компонентами в сетевом окружении не нарушаются. Кроме того, при использовании такой схемы локальной сети проходящая через основной канал очень часто дублируется на разных участках, что позволяет избежать ее повреждения или невозможности ее доставки в пункт назначения. А вот безопасность в такой структуре, увы, страдает довольно сильно, поскольку через центральный кабель вредоносные вирусные коды могут проникнуть на все остальные машины.

Структура «кольцо»

Кольцевую схему (топологию) локальной сети в некотором смысле можно назвать морально устаревшей. На сегодняшний день она не используется практически ни в одной сетевой структуре (разве что только в смешанных типах). Связано это как раз с самими принципами объединения отдельных терминалов в одну организационную структуру.

Компьютеры друг с другом соединяются последовательно и только одним кабелем (грубо говоря, на входе и на выходе). Конечно, такая методика снижает материальные затраты, однако в случае выхода из строя хотя бы одной сетевой единицы нарушается целостность всей структуры. Если можно так сказать, на определенном участке, где присутствует поврежденный терминал, передача (прохождение) данных попросту стопорится. Соответственно, и при проникновении в сеть опасных компьютерных угроз они точно так же последовательно проходят от одного терминала к другому. Зато в случае присутствия на одном из участков надежной защиты вирус будет ликвидирован и дальше не пройдет.

Смешанные типы сетей

Как уже было сказано выше, основные типы схем локальных сетей в чистом виде практически не встречаются. Гораздо более надежными и в плане безопасности, и по затратам, и по удобству доступа выглядят смешанные типы, в которых могут присутствовать элементы основных видов сетевых схем.

Так, очень часто можно встретить сети с древовидной структурой, которую изначально можно назвать неким подобием «звезды», поскольку все ответвления идут из одной точки, называемой корнем. А вот организация ветвей в такой схеме подключения по локальной сети может содержать в себе и кольцевые, и шинные структуры, делясь на дополнительные ответвления, часто определяемые как подсети. Понятно, что такая организация является достаточно сложной, и при ее создании необходимо использовать дополнительные технические приспособления вроде сетевых коммутаторов или разветвителей. Но, как говорится, цель оправдывает средства, ведь благодаря такой сложной структуре важную и конфиденциальную информацию можно защитить очень надежно, изолировав ее в ветках подсетей и практически ограничив к ней доступ. То же самое касается и вывода из строя составляющих. При таком построении схем локальных сетей совершенно необязательно использовать только один центральный узел. Их может быть несколько, причем с совершенно разными уровнями защиты и доступа, что еще больше повышает степень общей безопасности.

Логистическая топология

Особо важно при организации сетевых структур обратить внимание на применяемые способы передачи данных. В компьютерной терминологии такие процессы принято называть логистической или логической топологией. При этом физические методы передачи информации в различных структурах могут весьма существенно отличаться от логических. Именно логистика, по сути своей, определяет маршруты приема/передачи. Очень часто можно наблюдать, что при построении сети в виде «звезды» обмен информацией осуществляется с использованием шинной топологии, когда сигнал может приниматься одновременно всеми устройствами. В кольцевых логических структурах можно встретить ситуации, когда сигналы или данные принимаются только теми терминалами, для которых они предназначены, несмотря даже на последовательное прохождение через все сопутствующие звенья.

Наиболее известные сети

Выше пока что рассматривалось исключительно построение схем локальных сетей на основе технологии Ethernet, которая в самом простом выражении использует адреса, протоколы и стеки TCP/IP. Но ведь в мире можно найти огромное количество сетевых структур, которые имеют отличные от приведенных принципы сетевой организации. Наиболее известными из всех (кроме Ethernet с использованием логической шинной топологии) являются Token Ring и Arcnet.

Сетевая структура Token Ring в свое время был разработана небезызвестной компанией IBM и базируется на логической схеме локальной сети «маркерное кольцо», что определяет доступ каждого терминала к передаваемой информации. В физическом отношении также применяется кольцевая структура, однако она имеет свои особенности. Для объединения компьютеров в единое целое имеется возможность использования либо витой пары, либо оптоволоконного кабеля, но скорость передачи данных составляет всего лишь 4-16 Мбит/с. Зато маркерная система по типу «звезды» позволяет передавать и получать данные только тем терминалам, которые имеют на это право (помечены маркером). Но основным недостатком такой организации является то, что в определенный момент такими правами может обладать только одна станция.

Не менее интересной выглядит и схема локальной сети Arcnet, созданная в 1977 году компанией Datapoint, которую многие специалисты называют самой недорогой, простой и очень гибкой структурой.

Для передачи информации и подключения компьютеров могут применяться коаксиальные или оптоволоконные кабели, но также не исключается возможность использования витой пары. Правда, в плане скорости приема/передачи эту структуру особо производительной назвать нельзя, поскольку в максимуме обмен пакетами может производиться на скорости подключения не более 2,5 Мбит/с. В качестве физического подключения используется схема «звезда», а в логическом – «маркерная шина». С правами на прием/передачу дело обстоит точно так же, как и в случае с Token Ring, за исключением того, что передаваемая от одной машины информация доступна абсолютно всем терминалам, входящим в сетевое окружение, а не какой-то одной машине.

Краткие сведения по настройке проводного и беспроводного подключения

Теперь кратко остановимся на некоторых важных моментах создания и применения любой из описанных схем локальной сети. Программы сторонних разработчиков при использовании любой из известных операционных систем для выполнения таких действий не нужны, поскольку основные инструменты предусмотрены в их стандартных наборах изначально. Однако в любом случае необходимо учитывать некоторые важные нюансы, касающиеся настройки IP-адресов, которые применяются для идентификации компьютеров в сетевых структурах. Разновидностей всего две – статические и динамические адреса. Первые, как уже понятно из названия, являются постоянными, а вторые могут изменяться при каждом новом соединении, но их значения находятся исключительно в одном диапазоне, устанавливаемом поставщиком услуг связи (провайдером).

В проводных корпоративных сетях для обеспечения высокой скорости обмена данными между сетевыми терминалами чаще всего используются статические адреса, назначаемые каждой машине, находящейся в сети, а при организации сети с беспроводным подключением обычно задействуются динамические адреса.

Для установки заданных параметров статического адреса в Windows-системах используются параметры протокола IPv4 (на постсоветском пространстве шестая версия еще особо широкого распространения не получила).

В свойствах протокола достаточно прописать IP-адрес для каждой машины, а параметры маски подсети и основного шлюза являются общими (если только не используется древовидная структура с множеством подсетей), что выглядит очень удобным с точки зрения быстрой настройки подключения. Несмотря на это, динамические адреса использовать тоже можно.

Они назначаются автоматически, для чего в настройках протокола TCP/IP имеется специальный пункт, в каждый определенный момент времени присваиваются сетевым машинам прямо с центрального сервера. Диапазон выделяемых адресов предоставляется провайдером. Но это абсолютно не значит, что адреса повторяются. Как известно, в мире не может быть двух одинаковых внешних IP, и данном случае речь идет либо о том, что они изменяются только внутри сети либо перебрасываются с одной машины на другую, когда какой-то внешний адрес оказывается свободным.

В случае с беспроводными сетями, когда для первичного подключения используются маршрутизаторы или точки доступа, раздающие (транслирующие или усиливающие) сигнал, настройка выглядит еще проще. Главное условие для такого типа подключения – установка автоматического получения внутреннего IP-адреса. Без этого соединение работать не будет. Единственный изменяемый параметр – адреса серверов DNS. Несмотря на начальную установку их автоматического получения, зачастую (особенно при снижении скорости подключения) рекомендуется выставлять такие параметры вручную, используя для этого, например, бесплатные комбинации, распространяемые компаниями Google, Yandex и т. д.

Наконец, даже при наличии только какого-то определенного набора внешних адресов, по которым в интернете идентифицируется любое компьютерное или мобильное устройство, изменять их тоже можно. Для этого предусмотрено множество специальных программ. Схема локальной сети может иметь любую из выше перечисленных вариаций. А суть применения таких инструментов, которые чаще всего представляют собой либо VPN-клиенты, либо удаленные прокси-серверы, состоит в том, чтобы изменить внешний IP, который, если кто не знает, имеет четкую географическую привязку, на незанятый адрес, по расположению находящийся в совершенно в другой локации (хоть на краю света). Применять такие утилиты можно непосредственно в браузерах (VPN-клиенты и расширения) либо производить изменение на уровне всей операционной системы (например, при помощи приложения SafeIP), когда некоторым приложениям, работающим в фоновом режиме, требуется получить доступ к заблокированным или недоступным для определенного региона интернет-ресурсам.

Эпилог

Если подводить итоги всему вышесказанному, можно сделать несколько основных выводов. Первое и самое главное касается того, что основные схемы подключения постоянно видоизменяются, и их в начальном варианте практически никогда не используют. Наиболее продвинутыми и самыми защищенными являются сложные древовидные структуры, в которых дополнительно может использоваться несколько подчиненных (зависимых) или независимых подсетей. Наконец, кто бы что ни говорил, на современном этапе развития компьютерных технологий проводные сети, даже несмотря на высокие финансовые затраты на их создание, все равно по уровню безопасности на голову выше, чем простейшие беспроводные. Но беспроводные сети имеют одно неоспоримое преимущество – позволяют объединять компьютеры и мобильные устройства, которые географически могут быть удалены друг от друга на очень большие расстояния.

Источник

Л а б о р а т о р н а я р а б о т а 3

АДРЕСАЦИЯ В КОМПЬЮТЕРНОЙ СЕТИ

Цель работы: Изучить способы адресации в IP сетях.

Задание

1.Изучить методические указания и рекомендуемую литературу.

2.Начертить схему локальной сети компьютерного класса.

3.Применить утилиты ipconfig и ping для поиска неисправностей в настройке TCP/IP.

М е т о д и ч е с к и е у к а з а н и я

Вкомпьютерной сети передача информации от одного узла (компьютера) к другому узлу осуществляется посредством пакетов. Пакет можно рассматривать как набор битов служебной информации и информации, подлежащей передаче. К служебной информации относятся адрес узла источника пакета и адрес узла назначения, длина пакета и др., а в качестве примера информации, подлежащей передаче, можно указать часть текста электронного письма.

Пакет должен быть доставлен из пункта отправки в пункт назначения. Для этого используется адресация TCP/IP.

TCP/IP – Transmission Control Protocol/Internet Protocol (протокол управления передачей/межсетевой протокол). TCP/IP часто называют протоколом открытых систем.

TCP/IP представляет собой набор (стек) протоколов, обеспечивающих связь компьютеров (и других устройств) в сети Internet. Семейство TCP/IP состоит из многих протоколов (более двух десятков), и каждый занят своим делом. Каждый переносит сетевые данные в различных форматах и обладает различными возможностями. В зависимости от требований приложения для передачи данных по Internet используется определённый протокол из семейства TCP/IP. Семейство включает в себя протокол контроля транспортировки (TCP), адресный протокол Internet (IP) и множество других протоколов. Все они предназначены для передачи сообщений в сети Internet.

Адрес IP – это 32-разрядное значение, которое используется для правильной идентификации источника и адреса пункта назначения. Адрес IP обычно представляется в следующем виде 204.107.2.100. Адрес можно разбить на четыре позиции по восемь битов каждая, а можно представить в двоичном коде. Эти позиции называют октетами. В приведённом примере IP адреса число 204 это значение первого октета, а 100 – четвёртого. Приведенный в примере IP адрес можно легко записать в двоичном виде (для преобразования десятичной системы счисления в двоичную можно воспользоваться утилитой «Калькулятор» операционной системы Windows)

11001100.01101011.00000010.01100100

IP-адрес состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором сети произвольно, либо назначен по рекомендации специального подразделения

Internet (Network Information Center, NIC), если сеть должна работать как составная часть Internet.

Обычно провайдеры услуг Internet получают диапазоны адресов у подразделений NIC, а затем распределяют их между своими абонентами.

Номер узла в протоколе IP назначается независимо от локального адреса узла. Деление IP-адреса на поле номера сети и номера узла – гибкое, и граница между этими полями может устанавливаться весьма произвольно. Узел может входить в несколько IP-сетей. В этом случае узел должен иметь несколько IPадресов, по числу сетевых связей. Таким образом IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

Для того чтобы в IP адресе различить номер сети и номер узла используют маску подсети. Маска подсети важна для разделения назначения адресов IP на классы. Существуют классы A, B, C, D, E. Стандартные значения маски подсети и соответствующие им классы сети приведены в табл. 1.

Втаблице 2 обобщены сведения по классам и узлам сети.

Втаблице 3 приведены допустимые диапазоны частного сетевого адреса.

Таблица 3 показывает например, что в сетях класса С в первом октете адреса IP не может быть цифры 191 или 222, т.е. адрес IP: 191.107.1.190 будет ошибочным, если указана маска подсети

255.255.255.0.

1. Классы адресов Internet на примере адреса IP 204.107.2.100

|

Класс |

Адрес сети |

Адрес узла |

Стандартное значение маски подсети |

|

А |

204 |

107.2.100 |

255.0.0.0 |

|

В |

204.107 |

2.100 |

255.255.0.0 |

|

С |

204.107.2 |

100 |

255.255.255.0 |

|

2. Обобщение классов А, В, С сетей и узлов |

|||||||

|

Действительное |

Действительное количество возможных |

||||||

|

Класс |

количество |

||||||

|

узлов в сети |

|||||||

|

возможных сетей |

|||||||

|

А |

126 |

16 777 214 |

|||||

|

В |

16 384 |

65 534 |

|||||

|

С |

2 097 151 |

254 |

|||||

|

3. Допустимые диапазоны частного сетевого адреса |

|||||||

|

Класс |

Начало диапазона адреса |

Конец диапазона адреса в первом октете |

|||||

|

в первом октете |

|||||||

|

А |

001 |

126 |

|||||

|

В |

128 |

191 |

|||||

|

С |

192 |

221 |

|||||

Кроме IP адреса существует локальный адрес узла, определяемый технологией, с помощью которой построена отдельная сеть, в которую входит данный узел. Для узлов, входящих в локальные сети – это МАС-адрес сетевого адаптера или порта маршрутизатора, например, 11-А0-17-3D-BC-01. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта – идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем.

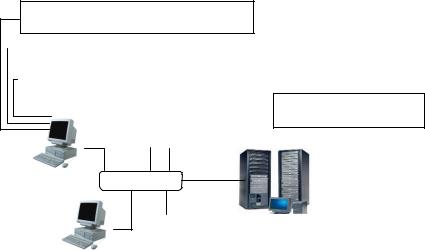

Пример схемы локальной компьютерной сети из четырёх узлов PC1, PC2, PC3, PC4 и сервера, работающего под управлением операционной системы Windows 2000 Server, приведен на рис. 3.1.

Для определения адреса IP любого узла локальной сети достаточно знать его символьное имя и воспользоваться командой ping. Например, в результате выполнения команды net view было определено, что в компьютерной сети имеется 3 узла с именами PC1, PC2 и PC2:

>net view

PC1

PC2

PC3

|

PC3 |

PC4 |

|||

|

204.107.2.203 |

204.107.2.204 |

|||

|

22-01-43-RE-BC-15 |

B1-11-12-KL-C1-23 Serv1 |

|||

|

204.107.2.200 |

||||

|

Windows 2000 Server |

||||

Ethernet

|

PC1 |

PC2 |

|

|

204.107.2.202 |

||

|

204.107.2.201 |

||

|

11-B0-12-4D-CR-E2 |

||

|

11-А0-17-3D-BC-01 |

||

Рис. 3.1. Схема локальной компьютерной сети

Теперь достаточно задать команду ping Имя_узла чтобы получить адрес IP заданного узла >ping PC1

Достаточно полезной для отображения параметров TCP/IP может оказаться утилита ipconfig, которая отображает, в том числе, имя узла, MAC адрес и IP адрес.

Для её использования достаточно ввести следующую команду> ipconfig /all

Более полную информацию по адресации узлов в IP сетях можно найти на сайтах сети Интернет [5, 6, 7].

Рассмотрим более подробно применение двух утилит из табл. 4. Утилита IPConfig обеспечивает отображение информации о TCP/IP. Эту утилиту хорошо применять в самом начале тестирования системы, так как она даёт полную информацию о конфигурации TCP/IP. Существуют различные варианты команды IPConfig. Они задаются с помощью переключателей командной строки. Например команда >ipconfig /?

позволяет вызвать справку о команде.

Ниже приведены некоторые возможные варианты переключателей и их описание. Для вызова полных сведений о конфигурации используется переключатель /all.

Для отображения адреса IP для указанного адаптера используется переключатель /release. Для обновления адреса IP указанного адаптера /renew.

4. Средства и утилиты поиска неисправностей в TCP/IP

|

Утилита |

||

|

или |

Описание |

|

|

средство |

||

|

Выводит текущую информацию о TCP/IP. |

||

|

IPConfig |

Переключатели командной строки |

|

|

позволяют изменять IP адрес узла |

||

|

Ping |

Проводит тестирование соединений и |

|

|

проверяет настройки |

||

|

Введение этой команды в командной строке |

||

|

Hostname |

приводит к возвращению имени текущего |

|

|

узла |

||

|

Route |

Отображает или изменяет таблицу |

|

|

маршрутизации |

||

|

Позволяет просмотреть таблицы ARP |

||

|

ARP |

локального компьютера чтобы обнаружить |

|

|

повреждённые записи |

||

Чаще всего используется команда ipconfig/all. По этой команде отображается информация о каждом физически присутствующем сетевом адаптере, соединениях модема и виртуальных соединениях.

Команда ping передаёт пакеты протокола контроля сообщений в Internet между двумя узлами TCP/IP. Пример вызова справки о команде приведен ниже>ping /?

Рассмотрим пример поиска неисправностей в настройках TCP/IP. Пусть известна схема сети (рис. 2.1). Специалист, выполняющий поиск неисправностей в настройках TCP/IP работает на рабочей станции (узле) PC3, тогда при выполнении тестирования на первом шаге на локальном рабочем узле (узел PC3) выполняется команда IPCondig для просмотра настроек TCP/IP.

> IPCondig /all

Результат выполнения данной команды:

Настройка Windows 2000 IP

Имя узла………………………………………PC3

Имя основного домена………………………Main.local

Тип узла………………………………………Broadcast

Включение маршрутизации IP………………No

Физический адрес……………………………..22-01-43-RE-BC-15

Адрес IP………………………………………..204.107.2.203 Маска подсети…………………………………255.255.255.0

Шлюз по умолчанию………………………….204.107.2.200

Просмотрев выведенную информацию определяем IP адрес шлюза по умолчанию 204.107.2.200 (это сервер).

На втором этапе выполняется команда ping для внутреннего адреса обратной связи, чтобы проверить, что TCP/IP установлен и сконфигурирован правильно на локальном компьютере узла. Этот адрес – 127.0.0.1, выделенный адрес, который не может использоваться как реальный IP адрес

>ping 127.0.0.1

На третьем этапе выполняется команда ping для локального удалённого узла (например узел PC1), чтобы гарантировать, что TCP/IP работает правильно

> ping 204.107.2.201

На последнем этапе выполняется команда ping для адреса IP маршрутизатора или шлюза, используемого по умолчанию. Это позволит убедиться в правильном функционировании маршрутизатора или шлюза по умолчанию.

Для шлюза по умолчанию

> ping 204.107.2.200

Схема, отражающая порядок тестирования в приведённом примере, показана на рис. 3.2.

1. Запуск IPConfig на локальном узле PC3. Просмотр настроек TCP/IP

|

2. |

Ping 127.0.0.1 |

|

|

3. |

Ping 204.107.2.201 |

|

4. Ping 204.107.2.200

PC3

Serv1

204.107.2.2000

PC1

204.107.2.201

Рис. 3.2. Порядок совместного использования утилит IPConfig и Ping

Более полную информацию по способам поиска неисправностей в настройках TCP/IP можно найти в литературе [8].

Для вывода информации по учетным записям пользователей используется утилита net user. По команде net user /DOMAIN выводится список пользователей текущего домена.

Для получения информации о типах соединений и IP-адресах узлов используется команда nbtstat -S. Информацию о сетевых адаптерах, состоянии подключения и MAC-адресе можно узнать с

использованием утилиты getmac /V.

Для определения количества активных соединений между локальным и удаленными компьютерами, статистики по принятым и отправленным байтам и пакетам, а также отображения идентификатора процесса (PID) для каждого соединения используется утилита netstat выполняемая без параметров.

Порядок выполнения работы

1.Вызвать командную строку для выполнения вводимых с клавиатуры команд (Пуск-Выполнить-cmd).

2.В командной строке выполнить команду net view в результате выполнения которой определить символьные имена узлов локальной сети, а также имя сервера.

2.Выполнив команды ping определить адрес IP и MAC адрес каждого узла.

3.Определить класс сети, адрес сети, адреса узлов и маску подсети локальной сети аудитории.

4.Выполнив команды ipconfig /all определить адрес IP и MAC адрес текущего узла.

5. Начертить схему локальной сети с указанием для каждого узла символьного имени, адреса IP, MAC адреса.

5.Выполнить команду IPConfig на локальном рабочем узле и просмотреть информацию о конфигурации TCP/IP.

6.Выполнить команду ping для внутреннего адреса обратной связи.

7.Выполнить команду ping для соседнего узла.

8.Выполнить команду ping для адреса IP маршрутизатора или шлюза, используемого по умолчанию.

9.Выполнить команду hostname для определения имени текущего узла.

10.С помощью команды net user определить число пользователей текущего узла и их имена.

11.Получить информацию о типах соединений и IP-адресах узлов используется команда nbtstat -S.

12.Узнать информацию о сетевых адаптерах, состоянии подключения и MAC-адресе с использованием утилиты getmac /V.

13.С помощью команды netstat определить количество активных соединений между локальным и удаленными компьютерами, статистики по принятым и отправленным байтам и пакетам, а также отображения идентификатора процесса (PID) для каждого соединения.

14.Выполнить команду arp –a и определить соответствие между IP-адресом и MAC-адресом узлов.

Контрольные вопросы

1.Что такое адрес IP?

2.Что такое MAC адрес?

3.Что такое маска подсети?

4.На какие классы делятся сети IP?

5.Даны адрес узла и маска подсети. Что здесь не верно? Адрес узла в частной сети 131.107.2.100,

маска подсети 255.255.255.0.

6.Дана маска подсети 255.255.0.0. К какому классу относится сеть? Каково максимальное количество узлов в сети?

7.Дана маска подсети 255.255.255.0. Число узлов в сети 255. Что здесь не верно?

8.Дан IP адрес узла в частной сети 221.101.2.150. Задайте правильную маску подсети.

9.Перечислите утилиты, которые можно использовать для поиска неисправностей в настройках

TCP/IP. Каковы их возможности.

10.Утилита IPConfig. Назначение, параметры, результаты применения.

11.Утилита Ping. Назначение, параметры, результаты применения.

12.Порядок совместного применения утилит IPConfig и Ping.

13.Назначение утилиты ARP.

14.Какую утилиту можно применить для получения имени узла?

15.Для чего используется команда Route?

16.Поясните полученные в лабораторной работе результаты.

Соседние файлы в папке Лабораторные работы

- #

- #

- #

- #

- #

Не пропаганды open source для, а разнообразия средств ради, воспользуемся Dia. Я считаю его одним из лучших приложений для работы со схемами под Linux. Есть версия для Виндоус, но, к сожалению, совместимости в визио никакой.