Недостатки у простой фильтрации пакетов следующие:

- локальная сеть видна (маршрутизируется) из сети Интернет;

- не учитывается содержимое IP-пакетов;

- правила фильтрации пакетов трудны в описании;

- при нарушении работоспособности МЭ все компьютеры за ним становятся полностью незащищенными либо недоступными;

- аутентификацию с использованием IP-адреса (внешней сети) можно обмануть подменой адреса;

Отсутствует аутентификация на пользовательском уровне.

Сервера уровня соединения

Сервер уровня соединения представляет из себя транслятор TCP соединения. Пользователь образует соединение с определенным портом на брандмауэре, после чего последний производит соединение с местом назначения по другую сторону от брандмауэра. Во время сеанса этот транслятор копирует байты в обоих направлениях, действуя как посредник. Посредничество заключается в том, что связь между двумя компьютерами физически осуществляется через систему-посредника и реально состоит из двух TCP-соединений.

Следует отметить, что компьютер-инициатор не передает МЭ имя компьютера-адресата — его IP-адрес и номер TCP-порта фиксированы для конкретного МЭ и известны. Из этого замечания следует, что, во-первых, связь через МЭ осуществляется от многих к одному, а, во-вторых, МЭ уровня соединения используются только для организации безопасного соединения от внешних компьютеров (удаленных рабочих станций) к внутреннему компьютеру (серверу поддержки локальной сети или информационному серверу). Тем не менее, возможен случай, когда компьютеров-адресатов будет несколько. При этом МЭ, поддерживающий этот случай, перед установлением связи с адресатом должен выбрать конкретный компьютер из нескольких идентичных.

Под безопасностью связи подразумевается то, что после установления связи факт ее существования уже запротоколирован и проведена аутентификация компьютера-инициатора связи. Протоколирование факта означает не только возможность в дальнейшем выследить злоумышленника, но и возможность обнаружения атаки в реальном масштабе времени. Под аутентификацией компьютера-инициатора понимаются действия, предпринимаемые МЭ при проверке допустимости связи.

Проверка допустимости связи выполняется МЭ непосредственно после запроса на соединение компьютером-инициатором и может основываться на данных из пакета-запроса на соединение, данных окружающей среды и статистических данных. В качестве данных пакета-запроса на соединение могут использоваться:

- IP-адрес компьютера-инициатора,

- начальный номер (SYN) пакета TCP-соединения,

- дополнительные параметры TCP-соединения.

Возможными используемыми данными окружающей среды являются:

- ответ DNS-сервера на запрос о символьном имени компьютера-инициатора,

- сетевой интерфейс контроля,

- текущее время запроса соединения,

- текущее количество соединений с компьютером-адресатом (от компьютера-инициатора, от сети компьютера-инициатора, общее число и т.п.) через МЭ.

Наиболее важными из перечисленных выше являются IP-адрес компьютера-инициатора и ответ DNS-сервера, содержащий символьное имя (если таковое имеется) компьютера-инициатора, и текущее время запроса соединения. Следует отметить, что при передаче данных соединения возможен контроль некоторых параметров в целях улучшения защиты и качества соединения:

- длительность соединения,

- скорость передачи данных,

- текущие параметры окна TCP-соединения, и

- большое количество ошибок передачи данных.

Контролирование этих параметров позволяет правильно распределить пропускную способность канала связи между несколькими соединениями, тем самым, ограничив максимально возможную загрузку линий связи трафиком злоумышленника, а также позволяет вовремя обнаружить деятельность злоумышленника и закрыть (т.е. завершить по инициативе посредника) данное соединение (с протоколированием причины и уведомлением об этом администратора).

Метод задания политики фильтрации и принцип функционирования части устройства, реализующей определение допустимости соединения аналогичен вышеописанному.

К преимуществам МЭ уровня соединения следует отнести следующие:

- локальная сеть может быть сделана невидимой из глобальной сети;

- наличие (элементарной) аутентификации компьютера-инициатора соединения по его символьному имени;

- использование политики запрещено все, что не разрешено;

- способность гибкого регулирования (ограничения) пропускной способности;

- возможность эффективного противостояния атакам с неправильной фрагментацией пакетов соединения;

- возможность противостояния атакам с использованием протокола ICMP;

- возможность использования статистической информации о соединениях для определения неоднократных попыток соединения злоумышленником и автоматического блокирования его действий.

Недостатками МЭ этого типа являются:

- отсутствие аутентификации пользователя;

- нет защиты целостности и конфиденциальности передаваемых данных;

- возможность подмены злоумышленником IP-адреса компьютера-инициатора;

- возможность подмены во время связи аутентифицированного компьютера-инициатора;

- невозможность использования протокола UDP.

Статьи к прочтению:

- Мари́сса энн ма́йер

- Математическое ожидание квадрата дискретной случайной величины, заданной законом распределенияравно тогда значение равно … 0

Максимальная приемлемая пропускная способность в CS GO / ЧТО ЭТО?

Похожие статьи:

-

Пропускная способность линии

Пропускная способность (throughput) линии характеризует максимально возможную скорость передачи данных по линии связи. Пропускная способность измеряется…

-

Пропускная способность каналов передачи скрываемой информации

Атаки на стеганосистемы Нарушитель может быть пассивным, активным и злоумышленным. В зависимости от этого он может создавать различные угрозы….

Информационная безопасность. Лекция 15.

Экранирование и межсетевые экраны

Основные понятия

По материалам руководящего документа Государственной технической комиссии России межсетевой экран (МЭ) представляет собой локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей в АС и/или выходящей из АС, и обеспечивает защиту АС посредством фильтрации информации, то есть ее анализа по совокупности критериев и принятия решения о ее распространении в (из) АС.

Мы будем использовать понятия межсетевой экран (МЭ), брандмауэр, firewall, шлюз с установленным дополнительным программным обеспечением firewall, как эквивалентные.

Формальная постановка задачи экранирования, состоит в следующем. Пусть имеется два множества информационных систем. Экран – это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран осуществляет свои функции, контролируя все информационные потоки между двумя множествами систем (рис.1а). Контроль потоков состоит в их фильтрации, возможно, с выполнением некоторых преобразований.

Рис.1а. Экран как средство разграничения доступа.

На следующем уровне детализации экран (полупроницаемую мембрану) удобно представлять как последовательность фильтров. Каждый из фильтров, проанализировав данные, может задержать (не пропустить) их, а может и сразу «перебросить» за экран. Кроме того, допускается преобразование данных, передача порции данных на следующий фильтр для продолжения анализа или обработка данных от имени адресата и возврат результата отправителю (рис.1б).

Рис.1б. Экран как последовательность фильтров

Помимо функций разграничения доступа, экраны осуществляют протоколирование обмена информацией.

Межсетевой экран располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети). В первом случае говорят о внешнем МЭ, во втором – о внутреннем. Межсетевой экран – идеальное место для встраивания средств активного аудита. МЭ способен реализовать сколь угодно мощную реакцию на подозрительную активность, вплоть до разрыва связи с внешней средой.

На межсетевой экран целесообразно возложить идентификацию/аутентификацию внешних пользователей, нуждающихся в доступе к корпоративным ресурсам (с поддержкой концепции единого входа в сеть).

В силу принципов эшелонированности обороны для защиты внешних подключений обычно используется двухкомпонентное экранирование (рис.2). Первичная фильтрация (например, пакетов с определенными IP-адресами, включенными в «черный список») осуществляется граничным маршрутизатором, за которым располагается так называемая демилитаризованная зона (сеть с умеренным доверием безопасности, куда выносятся внешние информационные сервисы организации – Web, электронная почта и т.п.) и основной МЭ, защищающий внутреннюю часть корпоративной сети.

Рис.2. Двухкомпонентное экранирование с демилитаризованной зоной.

Теоретически межсетевой экран (особенно внутренний) должен быть многопротокольным, однако на практике доминирование семейства протоколов TCP/IP столь велико, что поддержка других протоколов представляется излишеством, вредным для безопасности (чем сложнее сервис, тем он более уязвим).

Внешний, и внутренний межсетевой экран может стать узким местом, поскольку объем сетевого трафика имеет тенденцию быстрого роста. Один из подходов к решению этой проблемы предполагает разбиение МЭ на несколько аппаратных частей и организацию специализированных серверов-посредников. Основной межсетевой экран может проводить грубую классификацию входящего трафика по видам и передоверять фильтрацию соответствующим посредникам (например, посреднику, анализирующему HTTP-трафик). Исходящий трафик сначала обрабатывается сервером-посредником, который может выполнять и функционально полезные действия, такие как кэширование страниц внешних Web-серверов, что снижает нагрузку на сеть вообще и основной МЭ в частности.

Ситуации, когда корпоративная сеть содержит лишь один внешний канал, являются скорее исключением, чем правилом. Чаще корпоративная сеть состоит из нескольких территориально разнесенных сегментов, каждый из которых подключен к Internet. В этом случае каждое подключение должно защищаться своим экраном. Можно считать, что корпоративный внешний межсетевой экран является составным (распределенным), и требуется решать задачу согласованного администрирования всех компонентов.

Существуют также персональные МЭ, предназначенные для защиты отдельных компьютеров. Главное отличие персонального межсетевого экрана от распределенного — наличие функции централизованного управления. Если персональные межсетевые экраны управляются только с того компьютера, на котором они установлены, и идеально подходят для домашнего применения, то распределенные межсетевые экраны могут управляться централизованно, с единой консоли управления. Такие отличия позволили некоторым производителям выпускать свои решения в двух версиях — персональной (для домашних пользователей) и распределенной (для корпоративных пользователей).

Принципы работы межсетевых экранов

Существует два основных способа создания наборов правил межсетевого экрана: »включающий» и »исключающий». Исключающий межсетевой экран позволяет прохождение всего трафика, за исключением трафика, соответствующего набору правил. Включающий межсетевой экран действует прямо противоположным образом. Он пропускает только трафик, соответствующий правилам и блокирует все остальное.

Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика.

Безопасность может быть дополнительно повышена с использованием »межсетевого экрана с сохранением состояния». Такой межсетевой экран сохраняет информацию об открытых соединениях и разрешает только трафик через открытые соединения или открытие новых соединений. Недостаток межсетевого экрана с сохранением состояния в том, что он может быть уязвим для атак DoS (Denial of Service, отказ в обслуживании), если множество новых соединений открывается очень быстро. Большинство межсетевых экранов позволяют комбинировать поведение с сохранением состояния и без сохранения состояния, что оптимально для реальных применений.

Классификация межсетевых экранов

При рассмотрении любого вопроса, касающегося сетевых технологий, основой служит семиуровневая эталонная модель ISO/OSI. Межсетевые экраны также целесообразно классифицировать по уровню фильтрации:

-

канальному,

-

сетевому,

-

транспортному,

-

прикладному.

Соответственно, можно говорить об:

-

экранирующих концентраторах (мостах, коммутаторах) (уровень 2),

-

маршрутизаторах (уровень 3),

-

о транспортном экранировании (уровень 4)

-

о прикладных экранах (уровень 7).

Существуют также комплексные экраны, анализирующие информацию на нескольких уровнях. Таким образом, МЭ можно разделить на три типа:

-

пакетные фильтры (packet filter)

-

сервера прикладного уровня (application gateways)

-

сервера уровня соединения (circuit gateways)

Фильтрация информационных потоков осуществляется межсетевыми экранами на основе набора правил, являющихся выражением сетевых аспектов политики безопасности организации. В этих правилах, помимо информации, содержащейся в фильтруемых потоках, могут фигурировать данные, полученные из окружения, например, текущее время, количество активных соединений, порт, через который поступил сетевой запрос, и т.д. Таким образом, в межсетевых экранах используется мощный логический подход к разграничению доступа.

Возможности межсетевого экрана непосредственно определяются тем, какая информация может использоваться в правилах фильтрации и какова может быть мощность наборов правил. Вообще говоря, чем выше уровень в модели ISO/OSI, на котором функционирует МЭ, тем более содержательная информация ему доступна и, следовательно, тем тоньше и надежнее он может быть сконфигурирован.

Пакетные фильтры

Экранирующие маршрутизаторы (и концентраторы) имеют дело с отдельными пакетами данных, поэтому их называют пакетными фильтрами. Дополнительной возможностью пакетных фильтров являются: модификация некоторых полей в заголовках пакетов, трансляция адресов и номеров портов, протоколирование и ведение статистики, немедленное уведомление администратора о появлении пакетов, которые блокируются фильтром. Конструктивной особенностью простых фильтров пакетов является отсутствие памяти состояния соединения, т.е. они не являются в полном смысле протокольными автоматами. Простая фильтрация пакетов действует только на сетевом уровне. В качестве данных из заголовков IP-пакетов для фильтрации могут использоваться (в порядке убывания значимости):

-

IP-адрес компьютера-источника,

-

IP- адрес компьютера-приемника,

-

тип протокола транспортного уровня,

-

порт источника TCP/UDP,

-

порт приемника TCP/UDP,

-

дополнительные параметры TCP/UDP,

-

длина IP-пакета,

-

дополнительные параметры IP-пакета.

Параметрами окружающей среды, которые могут использоваться для фильтрации, являются:

-

интерфейс контроля,

-

направление передачи пакета,

-

текущее время.

Фильтрация на основе IP-адресов источника и приемника является минимальным требованием к МЭ с возможностью простой фильтрации пакетов. Задание только этих данных в критериях фильтрации позволяет запретить установление связи между определенными компьютерами, что позволяет сделать достижимыми из глобальной сети только те компьютеры организации, которые предоставляют службы внешним пользователям или пользуются службами внешней сети. Следует отметить, что фильтрацию на основе цифровых адресов, указанных в заголовках IP-пакетов, могут осуществлять все маршрутизаторы.

Однако злоумышленник может подменить свой адрес (из внешней сети) адресом внутренней сети, таким образом, делая невозможной надежную фильтрацию на основе только цифровых адресов, если необходимо запретить доступ к отдельным компьютерам извне, разрешив к ним доступ для внутренних пользователей. Поэтому очень необходимым параметром фильтрации является направление пакета: входящий во внутреннюю сеть или исходящий из нее.

Текущее время может использоваться для запрещения доступа к некоторым ресурсам организации в нерабочее время и выходные дни. Кроме того, возможно запрещение доступа внешних пользователей в часы наибольшей загрузки локальной сети. Длина IP-пакета может использоваться для блокирования слишком длинных пакетов, получение которых компьютером-приемником может привести к выведению последнего из строя («зависанию» или перезагрузке).

Тип протокола транспортного уровня (TCP, UDP или ICMP) используется для более качественной фильтрации — можно блокировать весь ICMP-трафик, заблокировав тем самым атаки маршрутизации источника и ей аналогичные. Типы TCP и UDP совместно с номерами портов источника и приемника используются для блокирования доступа к отдельным службам на отдельных компьютерах. Следует отметить, что эффективную защиту службы можно организовать, только если данная служба имеет конкретный фиксированный порт, в противном случае приходиться полностью блокировать доступ к компьютеру, что зачастую неприемлемо.

Используя дополнительные параметры IP-пакета и TCP/UDP-заголовка, можно, например, запретить фрагментацию и сделать соответствующие атаки неэффективными. Некоторые пакетные фильтры предоставляют возможность изменения указанных параметров с той же целью.

Важной дополнительной возможностью МЭ на основе простой фильтрации пакетов является трансляция сетевых адресов и портов (network address & port translation) или изменение реальных адресов компьютеров внутренней сети на вымышленные (виртуальные), причем несколько (или все) реальных внутренних адресов могут транслироваться в один сетевой адрес (с изменением номеров портов). Кроме аспектов, связанных с аспектами защиты, данная возможность может использоваться в случае, если количество компьютеров, подключенных к сети Интернет, в организации больше, чем количество сетевых адресов, официально выделенных данной организации.

Политика фильтрации задается с помощью упорядоченного набора правил. Каждое правило состоит из условия срабатывания правила и, собственно, действия. Комплексное действие правила состоит из действия по разрешению или блокированию пакета (с уведомлением об этом отправителя пакета или без него), действия по трансляции адреса и номера порта, действия по изменению дополнительных параметров TCP/UDP/IP-заголовка, действия по учету пакета (ведение статистики) и действия по возможному немедленному информированию администратора безопасности. Если подходящее правило не было найдено, то используется политика по умолчанию — либо разрешено все, что не запрещено, либо запрещено все, что не разрешено.

Для описания правил прохождения пакетов составляются таблицы типа:

|

Действие |

тип пакета |

адрес источн. |

порт источн. |

адрес назнач. |

порт назнач. |

флаги |

Поле «действие» может принимать значения пропустить или отбросить.

Тип пакета — TCP, UDP или ICMP.

Флаги — флаги из заголовка IP-пакета.

Поля «порт источника» и «порт назначения» имеют смысл только для TCP и UDP пакетов.

К положительным качествам простой пакетной фильтрации (по сравнению с другими методами фильтрации) следует отнести:

-

относительно невысокая стоимость;

-

гибкость в определении правил фильтрации;

-

максимальная пропускная способность.

Недостатки у простой фильтрации пакетов следующие:

-

локальная сеть видна (маршрутизируется) из сети Интернет;

-

не учитывается содержимое IP-пакетов;

-

правила фильтрации пакетов трудны в описании;

-

при нарушении работоспособности МЭ все компьютеры за ним становятся полностью незащищенными либо недоступными;

-

аутентификацию с использованием IP-адреса (внешней сети) можно обмануть подменой адреса;

-

отсутствует аутентификация на пользовательском уровне.

Сервера уровня соединения

Сервер уровня соединения представляет из себя транслятор TCP соединения. Пользователь образует соединение с определенным портом на брандмауэре, после чего последний производит соединение с местом назначения по другую сторону от брандмауэра. Во время сеанса этот транслятор копирует байты в обоих направлениях, действуя как посредник. Посредничество заключается в том, что связь между двумя компьютерами физически осуществляется через систему-посредника и реально состоит из двух TCP-соединений.

Следует отметить, что компьютер-инициатор не передает МЭ имя компьютера-адресата — его IP-адрес и номер TCP-порта фиксированы для конкретного МЭ и известны. Из этого замечания следует, что, во-первых, связь через МЭ осуществляется от многих к одному, а, во-вторых, МЭ уровня соединения используются только для организации безопасного соединения от внешних компьютеров (удаленных рабочих станций) к внутреннему компьютеру (серверу поддержки локальной сети или информационному серверу). Тем не менее, возможен случай, когда компьютеров-адресатов будет несколько. При этом МЭ, поддерживающий этот случай, перед установлением связи с адресатом должен выбрать конкретный компьютер из нескольких идентичных.

Под безопасностью связи подразумевается то, что после установления связи факт ее существования уже запротоколирован и проведена аутентификация компьютера-инициатора связи. Протоколирование факта означает не только возможность в дальнейшем выследить злоумышленника, но и возможность обнаружения атаки в реальном масштабе времени. Под аутентификацией компьютера-инициатора понимаются действия, предпринимаемые МЭ при проверке допустимости связи.

Проверка допустимости связи выполняется МЭ непосредственно после запроса на соединение компьютером-инициатором и может основываться на данных из пакета-запроса на соединение, данных окружающей среды и статистических данных. В качестве данных пакета-запроса на соединение могут использоваться:

-

IP-адрес компьютера-инициатора,

-

начальный номер (SYN) пакета TCP-соединения,

-

дополнительные параметры TCP-соединения.

Возможными используемыми данными окружающей среды являются:

-

ответ DNS-сервера на запрос о символьном имени компьютера-инициатора,

-

сетевой интерфейс контроля,

-

текущее время запроса соединения,

-

текущее количество соединений с компьютером-адресатом (от компьютера-инициатора, от сети компьютера-инициатора, общее число и т.п.) через МЭ.

Наиболее важными из перечисленных выше являются IP-адрес компьютера-инициатора и ответ DNS-сервера, содержащий символьное имя (если таковое имеется) компьютера-инициатора, и текущее время запроса соединения. Следует отметить, что при передаче данных соединения возможен контроль некоторых параметров в целях улучшения защиты и качества соединения:

-

длительность соединения,

-

скорость передачи данных,

-

текущие параметры окна TCP-соединения, и

-

большое количество ошибок передачи данных.

Контролирование этих параметров позволяет правильно распределить пропускную способность канала связи между несколькими соединениями, тем самым, ограничив максимально возможную загрузку линий связи трафиком злоумышленника, а также позволяет вовремя обнаружить деятельность злоумышленника и закрыть (т.е. завершить по инициативе посредника) данное соединение (с протоколированием причины и уведомлением об этом администратора).

Метод задания политики фильтрации и принцип функционирования части устройства, реализующей определение допустимости соединения аналогичен вышеописанному.

К преимуществам МЭ уровня соединения следует отнести следующие:

-

локальная сеть может быть сделана невидимой из глобальной сети;

-

наличие (элементарной) аутентификации компьютера-инициатора соединения по его символьному имени;

-

использование политики «запрещено все, что не разрешено»;

-

способность гибкого регулирования (ограничения) пропускной способности;

-

возможность эффективного противостояния атакам с неправильной фрагментацией пакетов соединения;

-

возможность противостояния атакам с использованием протокола ICMP;

-

возможность использования статистической информации о соединениях для определения неоднократных попыток соединения злоумышленником и автоматического блокирования его действий.

Недостатками МЭ этого типа являются:

-

отсутствие аутентификации пользователя;

-

нет защиты целостности и конфиденциальности передаваемых данных;

-

возможность подмены злоумышленником IP-адреса компьютера-инициатора;

-

возможность подмены во время связи аутентифицированного компьютера-инициатора;

-

невозможность использования протокола UDP.

Сервера прикладного уровня

МЭ прикладного уровня осуществляет посреднические услуги по передаче данных и команд прикладного уровня двумя компьютерами в сети. Посредничество заключается в том, что связь между двумя компьютерами физически осуществляется через систему-посредника и реально состоит из двух соединений прикладного уровня. В общих чертах принцип работы МЭ прикладного уровня такой же как и у МЭ уровня соединения, однако, функционирование происходит на более высоком уровне и существует возможность поддержки специальных протоколов безопасности (SSH, SSL, S/MIME, SOCKS и др.).

Прежде всего, необходимо отметить, что в отличие от МЭ уровня соединения, ориентированного на единственный протокол TCP, МЭ прикладного уровня существует много — под каждый протокол прикладного (и сеансового) уровня. Каждый МЭ допускает и защищает только тот протокол, который он поддерживает (тем самым реализуется политика «запрещено все, что не разрешено»). Наиболее популярные поддерживаемые МЭ протоколы можно разделить на следующие группы:

-

гипертекстовые протоколы — HTTP, SHTTP, HTTPS, Gopher;

-

протокол пересылки файлов — FTP;

-

почтовые протоколы — SMTP, POP3, IMAP, NNTP;

-

протоколы удаленного доступа — Telnet, rlogin, rsh, rexec, RPC, XWindow;

-

протокол сетевой файловой системы — NFS, NetBEUI;

-

протокол службы имен — DNS;

-

«безопасные» протоколы сеансового уровня — SSH, SSL, S/MIME, SOCKS.

Так как МЭ функционирует на прикладном уровне, то у него существуют большие возможности по фильтрации прикладных команд и данных. Например, для протокола FTP возможно запрещение команды «put» — команды записи файла на сервер. Возможна организация разграничения доступа к объектам сервера дополнительно к возможностям самого сервера по разграничению доступа.

Если МЭ поддерживает «безопасный» протокол, то возможно поддержание конфиденциальности и целостности передаваемых через внешнюю сеть данных путем шифрования данных и вычисления криптографических контрольных сумм (т.е. туннелируя трафик прикладного уровня). В этом случае компьютер-инициатор тоже должен поддерживать тот же самый «безопасный» протокол (удаленная защищенная рабочая станция) либо необходим еще один МЭ прикладного уровня, поддерживающий тот же самый «безопасный» протокол (виртуальная частная сеть — VPN).

Способ реализации схемы усиленной аутентификации компьютера-инициатора и пользователя зависит от используемого протокола, поддержка МЭ (и компьютером-инициатором) «безопасного» протокола позволяют не только увеличить надежность аутентификации, но и унифицировать процесс аутентификации.

Следует также отметить, что компьютер-инициатор в начале сеанса связи передает МЭ имя компьютера-адресата и запрашиваемого сервиса (в общем случае — URL), т.е. связь с через МЭ может осуществляется от многих ко многим. Способ передачи этого имени зависит от используемого протокола. Здесь же может передаваться и имя пользователя, с правами которого будет осуществляться доступ. В схеме передачи данных между двумя соединениями вместо простого копирования используется техника высокоуровневой фильтрации, трансляции и кэширования данных (протокольный автомат).

К преимуществам МЭ прикладного уровня (по сравнению с другими методами фильтрации) следует отнести следующие:

-

возможность усиленной аутентификации компьютера-инициатора и пользователя;

-

возможность защиты от подмены во время связи аутентифицированного компьютера-инициатора;

-

защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, снижая тем самым вероятность атаки с использованием «дыр» в конкретном программном обеспечении;

-

возможна защита целостности и конфиденциальности передаваемых данных и команд;

-

фильтрация пересылаемых команд и данных;

-

большая гибкость в протоколировании передаваемых команд и данных;

-

возможность кэширования данных.

Основным недостатком МЭ этого типа является необходимость в существовании нескольких МЭ для разных сервисов.

Пакетная фильтрация инспекционного типа

Пакетная фильтрация инспекционного типа (packet state-full inspection) — способность некоторых МЭ по блокированию (уничтожению) и изменению пакетов, проходящих через МЭ, по заданному критерию на основе данных, содержащихся в этих пакетах, данных контекстов соединений транспортного, сеансового и прикладного уровней, текущих параметров окружающей среды и статистических данных.

Технология фильтрации пакетов инспекционного (или экспертного) типа сочетает в себе элементы всех трех описанных выше технологий. Как и простая фильтрация пакетов, фильтрация инспекционного типа работает на сетевом уровне модели OSI, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов и т.п. Фильтры пакетов инспекционного типа также выполняют функции посредника уровня соединения, определяя, относятся ли пакеты к соответствующему сеансу связи. И, наконец, фильтры инспекционного типа берут на себя функции многих посредников прикладного уровня (одновременно), оценивая и модифицируя содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

Как и посредник прикладного уровня, фильтр пакетов инспекционного типа может быть сконфигурирован для блокирования пакетов, содержащих определенные команды, например команду «put» службы FTP. Однако, в отличие от посредников прикладного уровня, при анализе данных прикладного уровня такой фильтр не нарушает модели клиент-сервер взаимодействия в сети — фильтр инспекционного типа допускает прямые соединения между компьютером-инициатором соединения и компьютером-адресатом. Для обеспечения защиты такие фильтры перехватывают и анализируют каждый пакет на прикладном уровне модели OSI. Вместо применения связанных с приложениями программ-посредников, фильтр пакетов инспекционного типа использует специальные алгоритмы распознавания и обработки данных на уровне приложений.

Обладая всеми преимуществами трех вышерассмотренных типов фильтров и минимальным количеством недостатков, МЭ с функцией фильтрации пакетов инспекционного типа обеспечивают один из самых высоких на сегодняшний день уровней защиты локальных сетей.

Схемы подключения МЭ

Брандмауэр может использоваться в качестве внешнего роутера, используя поддерживаемые типы устройств для подключения к внешней сети (см. рис. 1).

Иногда используется схема, изображенная на рис 3, однако пользоваться ей следует только в крайнем случае, поскольку требуется очень аккуратная настройка роутеров и небольшие ошибки могут образовать серьезные дыры в защите.

Если брандмауэр может поддерживать два Ethernet интерфейса, то чаще всего подключение осуществляется через внешний маршрутизатор (см рис. 4).

При этом между внешним роутером и брандмауэром имеется только один путь, по которому идет весь трафик. Обычно роутер настраивается таким образом, что брандмауэр является единственной видимой снаружи машиной. Эта схема является наиболее предпочтительной с точки зрения безопасности и надежности защиты. Другая схема представлена на рис. 5.

При этом брандмауэром защищается только одна подсеть из нескольких выходящих из роутера. В незащищаемой брандмауэром области часто располагают серверы, которые должны быть видимы снаружи (WWW, FTP и т.д.). Некоторые брандмауэры предлагают разместить эти сервера на нем самом — решение, далеко не лучшее с точки зрения загрузки машины и безопасности самого брандмауэра

Существуют решения (см рис. 6),которые позволяют организовать для серверов, которые должны быть видимы снаружи, третью сеть; это позволяет обеспечить контроль за доступом к ним, сохраняя в то же время необходимый уровень защиты машин в основной сети. При этом достаточно много внимания уделяется тому, чтобы пользователи внутренней сети не могли случайно или умышленно открыть дыру в локальную сеть через эти сервера. Для повышения уровня защищенности возможно использовать в одной сети несколько брандмауэров, стоящих друг за другом.

Дополнительные возможности МЭ

Можно отметить следующие дополнительные возможности межсетевых экранов:

-

антивирусный контроль «на лету»;

-

контроль информационного наполнения (верификация Java-апплетов, выявление ключевых слов в электронных сообщениях и т.п.);

-

выполнение функций ПО промежуточного слоя;

-

наличие сервисных утилит работы с правилами;

-

встраиваемые системы сбора статистики и предупреждений об атаке.

Эффективный межсетевой экран должен обладать механизмом защиты от опасного содержимого, которое можно получить из Internet. К такому содержимому можно отнести апплеты Java и управляющие элементы ActiveX, код ShockWave и сценарии JavaScript, Jscript и VBScript. С помощью этих, с одной стороны незаменимых и удобных технологий, можно выполнить большое число несанкционированных действий на компьютере. Начиная от внедрения вирусов и установки троянских коней и заканчивая кражей или удалением всей информации. Также персональные межсетевые экраны должны защищать от cookies, которые могут раскрыть конфиденциальную информацию о владельце компьютера.

Вопросы безопасности применения МЭ

Наиболее очевидным недостатком МЭ является большая вероятность того, что он может заблокировать некоторые необходимые пользователю службы, такие как Telnet, FTP, XWindow, NFS и т.д. Некоторые объекты могут обладать топологией, не предназначенной для использования МЭ, или использовать службы (сервисы) таким образом, что его использование потребовало бы полной реорганизации локальной сети.

МЭ не защищают системы локальной сети от проникновения через «люки» (backdoors). Например, если на систему, защищенную МЭ. все же разрешается неограниченный модемный доступ, злоумышленник может с успехом обойти МЭ. Связь через протоколы PPP (Point-to-Point) и SLIP (Serial Line IP) в рамках защищенной подсети является, по существу, еще одним сетевым соединением и потенциальным каналом нападения. Межсетевые экраны не могут защитить ресурсы корпоративной сети в случае неконтролируемого использования в ней модемов. Доступ в сеть через модем по протоколам SLIP или PPP в обход межсетевого экрана делает сеть практически незащищенной. Для решения этой задачи необходимо строго контролировать все имеющиеся в корпоративной сети модемы и программное обеспечение удаленного доступа. Для этих целей возможно применение как организационных, так и технических мер. Например, использование систем разграничения доступа, в т.ч. и к COM-портам (например, Secret Net) или систем анализа защищенности (например, Internet Scanner и System Scanner). Правильно разработанная политика безопасности обеспечит дополнительный уровень защиты корпоративной сети, установит ответственность за нарушение правил работы в Internet и т.п. Кроме того, должным образом сформированная политика безопасности позволит снизить вероятность несанкционированного использования модемов и иных устройств и программ для осуществления удаленного доступа.

МЭ, как правило, не обеспечивает защиту от внутренних угроз. С одной стороны, МЭ можно разработать так, чтобы предотвратить получение конфиденциальной информации злоумышленниками из внешней сети, однако, МЭ не запрещает пользователям внутренней сети копировать информацию на магнитные носители или выводить ее на печатающее устройство. Таким образом, было бы ошибкой полагать, что наличие МЭ обеспечивает защиту от внутренних атак или вообще атак, для которых не требуется использование МЭ. Межсетевой экран просматривает трафик на границах между внутренней сетью и сетью Internet. Если трафик, использующий «бреши» в защите, никогда не проходит через межсетевой экран, то МЭ и не находит никаких проблем.

Существует также и возможность «общего риска» — в МЭ все средства безопасности сосредоточены в одном месте, а не распределены между системами сети. Компрометация МЭ ведет к нарушению безопасности для других, менее защищенных систем.

Межсетевой экран фильтрует трафик и принимает решения о пропуске или блокировании сетевых пакетов, опираясь на информацию об используемом протоколе. Как правило, правила предусматривают соответствующую проверку с целью определения того, разрешен или нет конкретный протокол. Например, если на МЭ разрешен 25 и 80 порты, то тем самым разрешается пропуск во внутреннюю сеть почтового (SMTP) и Web (HTTP) трафика. Именно этот принцип обработки и используется квалифицированными злоумышленниками. Вся несанкционированная деятельность осуществляется в рамках разрешенного протокола, создавая тем самым в нем туннель, по которому злоумышленник и реализует атаку. Самый простой пример, демонстрирующий применение туннелей — Internet-черви и макровирусы, заносимые в корпоративную сеть в виде вложений в сообщения электронной почты. Если межсетевой экран разрешает прохождение SMTP-трафика, то во внутреннюю сеть может попасть и «вирусная инфекция».

Подмена адреса — это способ сокрытия реального адреса злоумышленника. Однако он может использоваться и для обхода защитных механизмов межсетевого экрана. Такой простейший способ, как замена адреса источника сетевых пакетов на адрес из защищаемой сети, уже не может ввести в заблуждение современные межсетевые экраны. Все они используют различные способы защиты от такой подмены. Однако сам принцип подмены адреса остается по-прежнему актуальным. Например, злоумышленник может подменить свой реальный адрес на адрес узла, у которого установлены доверенные отношения с атакуемой системой и реализовать атаку типа «отказ в обслуживании» на нее.

В заключение стоит отметить, что межсетевые экраны являются необходимым, но явно недостаточным средством обеспечения информационной безопасности. Они обеспечивают лишь первую линию обороны.

Смотрите также:

Лекция 15. Экранирование и межсетевые экраны

209.31kb.

1 стр.

Межсетевые экраны Общие положения

400.29kb.

2 стр.

Защита информации компьютерных сетей Содержание: Межсетевые экраны

273.99kb.

1 стр.

Персональные межсетевые экраны

34.96kb.

1 стр.

Светодиодные экраны (led – экраны)

90.01kb.

1 стр.

Лекция №1 2 Лекция №2 8 Лекция №3. 13 Лекция №4 14 Лекция №24 Лекция №7 24 Конспект лекций по курсу

316.67kb.

1 стр.

Новые мифы об «Адмирале». После выхода на экраны фильма

45.23kb.

1 стр.

Экранирование помещений

270.83kb.

1 стр.

Экранирование, анализ защищенности

406.71kb.

3 стр.

Лекция №2 от 25. 09. 2008г. Упанишады. (02Zubov25. 09. 08. mp3) Упанишады. Достижение Атмана. Понятие «саджна» и «виджна»

482.13kb.

3 стр.

Лекция ( 1 7) Вторая лекция ( 8 12) Третья лекция ( 13 16)

3216.55kb.

17 стр.

1 Лекция 1 3 Общая характеристика курса социально-экономическая статистика (сэс). Система показателей, классификации, группировки сэс 3 Лекция 2 6 Статистика населения 6 Китай 10 Лекция 3 12

1785.52kb.

19 стр.

Снижение работоспособности

причины, способы диагностики и лечения

Снижение работоспособности — состояние человеческого организма, характеризующееся отсутствием результата при затраченных усилиях. Страдающий от синдрома испытывает слабость и усталость. Если человек потратил много сил для выполнения задачи, временный спад активности — нормальное явление. Постоянная неспособность переносить умеренные умственные или физические нагрузки считается заболеванием. Лечением болезней, отрицательных факторов и процессов в организме при сниженной работоспособности занимаются врачи клиники ЦМРТ.

Причины снижения работоспособности

Перед лечением болезни требуется установить причину. Люди тратят физические и умственные ресурсы для деятельности. Энергетический запас организма индивидуальный. Существует ряд факторов, способных негативно отразиться на количестве ресурсов и спровоцировать болезнь:

- недостаточное количество кислорода в системе кровообмена, что объясняется заболеваниями капилляров;

- болезни инфекционного характера;

- ослабленная иммунная система и предрасположенность к хроническим заболеваниям;

- частые стрессовые ситуации, эмоциональные перегрузки;

- утрата интереса к жизни, например, при развитии зависимости от игры;

- высокая концентрация свободных радикалов в мышцах;

- недостаточное количества сна;

- употребление спиртных напитков, курение, прием наркотических препаратов;

- недостаточная концентрация витаминов в организме;

- неправильно составленный рацион питания;

- интоксикация;

- переутомление проявляется по мере старения, небольшое снижение работоспособности отмечается у людей старше 50 лет;

- большое чувство ответственности, которое не позволяет человеку расслабиться;

- частые перепады давления;

- неправильное построение цикла деятельности и отдыха;

Причиной резкого снижения работоспособности считается депрессия, злокачественные новообразования. Существует много факторов, способствующих развитию синдрома. Вне зависимости от причины спад активности требует внимания. Если самостоятельно решить проблему не удается, следует обратиться к врачу.

Статью проверил

Дата публикации: 24 Марта 2021 года

Дата проверки: 14 Января 2023 года

Содержание статьи

Типы снижения работоспособности

Человеческий организм — не машина, сбой может произойти у любого. Однако при частых приступах спада активности игнорировать состояние нельзя. При развитии заболевания повседневные дела негативно влияют на состояние, восприятие мира и способности, у больного отмечается упадок сил. Выделяется несколько типов синдрома:

Сниженная умственная работоспособность

Умственная усталость проявляется по-разному. Чаще отмечается следующая симптоматика:

- ухудшение концентрации внимания;

- неспособность выполнить простую умственную работу, например, посчитать в уме;

- постоянная рассеянность;

- ухудшение памяти;

- спад физических сил;

- развитие расстройств сна.+

У больного отмечается общая дееспособность, для компенсации состояния требуется приложить усилия воли.

Сниженная физическая работоспособность

Характерными симптомами считаются: нарушения работы мышечной системы, боли в мышечных тканях, ухудшение функционирования сердца и сосудов, дыхательной системы. Выраженность симптоматики зависит от стадии прогрессирования болезни.

Методы диагностики

Изначально врач оценивает физическую работоспособность, измеряет давление, пульс, назначает электрокардиографию. Также пациенту потребуется пройти тест, позволяющий оценить его общее состояние. При постановке диагноза учитываются внешние эмоциональные проявления, например, скованность мимики и движений, повышенная температура тела, увеличенный диаметр зрачка, бледность кожного покрова лица и другие. Оценивается поведение человека, его устойчивость к стрессам, реакция на движущийся объект, настроение.

В клиниках ЦМРТ причины снижения работоспособности диагностируют следующими методами:

К какому врачу обратиться

Первичный осмотр и опрос проводит терапевт. Он выяснит возможные причины симптома и направит на консультацию к узкому специалисту — например, к ортопеду, неврологу, инфекционисту.

Лечение снижения работоспособности

Курс лечения составляется после диагностики и установки причины прогрессирования синдрома.

Если у пациента снижается работоспособность на фоне прогрессирования других заболеваний, назначаются медикаментозные средства. К спаду активности приводят нарушения в нервной или эндокринной системе. Уделяется внимание лечению болезней хронического характера.

Чтобы избавиться от боли пациенту назначаются соответствующие с заболеванием лекарства. Вносятся изменения в режим сна, пациенту требуется спать не менее 7 часов в день. Ложиться рекомендуется не позже 22. Для повышения работоспособности вносятся корректировки в рацион питания, делается акцент на повышении концентрации витаминов группы В и Е. Больному требуется уменьшить физическую и умственную нагрузку. Рекомендуется избегать ненужного потока информации. Больному следует проводить больше времени на свежем воздухе, избегать стрессовых ситуаций, научиться справляться с ними.

В клиниках ЦМРТ для лечения причин снижения работоспособности используют такие методы:

Последствия

Если своевременно не лечить снижение работоспособности, возможен ряд осложнений:

- ухудшения внешнего вида: усиливается выпадение волосяного покрова, кожа становится блеклой;

- появляется симптоматика физических заболеваний;

- развиваются проблемы общения в семейном кругу;

- возможен переход заболевания в хроническую стадию, вылечить которую значительно труднее.

Профилактика снижения работоспособности

Чтобы избежать осложнений и снизить риск прогрессирования синдрома, следует придерживаться следующих правил:

- отказаться от употребления алкогольных напитков, приема наркотических препаратов, курения;

- пить не менее 2 литров воды ежедневно;

- правильно составить рацион питания, отказаться от консервов и жирных блюд;

- ежедневно заниматься физической культурой, однако следует знать меру, повышенная физическая активность провоцирует переутомление;

- отпуск должен быть активным, важно получать положительные эмоции, рекомендуется больше путешествовать;

- в выходные следует отдыхать от работы, а не заниматься доработкой недочетов;

- рекомендуется вести задачник с недельными, месячными и годовыми планами, чтобы не запутаться в количестве событий;

- нельзя брать всю работу на себя, большое количество и объем задач быстро приведет к переутомлению.

Статью проверил

Публикуем только проверенную информацию

Размещенные на сайте материалы написаны авторами с медицинским образованием и специалистами компании ЦМРТ

Подробнее

Понравилась статья?

Подпишитесь, чтобы не пропустить следующую и получить уникальный подарок от ЦМРТ.

Нажимая на кнопку, я принимаю соглашение на обработку моих данных.

Записаться в ЦМРТ

Нужна предварительная консультация? Оставьте свои данные, мы вам перезвоним и ответим на все

вопросы

Особенности верификации средств защиты информации

Статья посвящена описанию особенностей тестирования и верификации средств защиты информации (СЗИ). Предлагается пример градации ошибок, полученных в результате тестирования СЗИ, а также описание действий при принятии решения о результатах верификации СЗИ на основе полученных данных.

Тестирование СЗИ, верификация СЗИ, финализация, защитные функции, типы ошибок при верификации, уровень критичности ошибок

Features of verification of Data Security Tools

The article is devoted to the features of data security tools (DST) testing and verification. Author describes gradation of errors obtained in result of DST testing, as well as actions while making decisions about DST verification results, based on received information.

DST testing, DST verification, finalization, protective functions, types of errors, errors’ criticality level

Жизненный цикл разработки СЗИ, вне зависимости от его вида (программное или программно-аппаратное), состоит из следующих этапов:

- проектирование, включающее формирование требований;

- разработка, программирование;

- верификация, включающая тестирование;

- финализация и выпуск;

- исправление найденных при тестировании ошибок.

Все перечисленные этапы, кроме первого, как правило, приходится неоднократно повторять в процессе жизненного цикла любого продукта, в том числе и СЗИ.

В данной статье рассмотрим этап верификации, так как он является основополагающим при принятии решения о выпуске продукта на рынок.

В настоящее время существует достаточно большое количество разнообразных СЗИ. Некоторые обладают достаточно ограниченной функциональностью, некоторые реализуют целый комплекс инструментов, обеспечивающих защиту данных и гибкость в настройке способов защиты. В зависимости от перечня выполняемых задач, СЗИ относятся к определенному классу, требования к которому определяют регулирующие органы нашей страны (ФСТЭК и ФСБ). На основании этих требований компанией-разработчиком формируются требования к конкретному СЗИ.

Вне зависимости от класса продукта, до выпуска он должен быть проверен на соответствие предъявляемым к нему требованиям. Соответствие требованиям проверяется не только при первом выходе СЗИ на рынок, но и при выпуске последующих обновленных его версий. Для этого выполняется его тестирование, а затем, по результатам тестирования, верификация.

В общепринятом понимании верификация — это подтверждение соответствия выпускаемого продукта предъявляемым к нему требованиям. Верификация выполняется на основании проведения комплексного тестирования продукта, потому что именно тестирование приводит к выявлению всех ошибок и недочетов его работы, касающихся как удобства использования, так и нарушения работоспособности, а анализ полученных результатов позволяет сделать вывод о соответствии тестируемого продукта заявленным требованиям. Таким образом, получение результатов тестирования является основой для процесса верификации.

Верификация включает следующую последовательность действий:

- тестирование

- выявление некорректного поведения продукта, указывающего на наличие в нем ошибок;

- фиксация проявления ошибок;

- локализация зафиксированных проявлений ошибок (поиск других проявлений и взаимосвязей);

- анализ локализованных проявлений ошибок;

- фиксация ошибок и особенностей;

- классификация ошибок и особенностей (определение типа, возможности компенсации, степени критичности);

- принятие решения об итогах верификации и о возможности финализации или возвращении на доработку.

В процессе тестирования используются специальные программы и методики тестирования (ПМИ), содержащие в себе определенные последовательности действий и описания ожидаемых результатов. ПМИ составляются таким образом, чтобы охватить весь функционал продукта и получить наиболее полное представление о его работоспособности. При этом, в случае СЗИ (в том числе, содержащих аппаратную часть), тестируемый объект может находиться в различных стартовых условиях: разные операционные системы, разные аппаратные части и т. п. Эти условия являются входными данными для проведения тестирования. Для каждого такого набора условий тестирование по ПМИ выполняется отдельно. На основании каждого проведенного тестирования составляется таблица результатов, содержащая перечень всех выявленных проявлений ошибок. После этого тестировщик проводит локализацию ошибок путем исследования их выявленных проявлений и анализа возможных взаимосвязей с ранее встречавшимся неверным поведением продукта, если таковое было. На основании полученных от тестировщика данных программист устанавливает ошибку и сообщает тестировщику, какие функции может затрагивать обнаруженная ошибка. Тестировщик, в свою очередь, проверяет, оказывает ли данная ошибка влияние на указанный функционал продукта, а затем формирует окончательный список найденных ошибок и особенностей. Далее выполняется классификация зафиксированных ошибок и особенностей, которая включает определение типа ошибки, возможности ее компенсации, а также степени ее критичности.

Совокупность результатов всех тестирований на разных наборах входных данных является итоговой таблицей верификации, которая используется для анализа работоспособности продукта в целом и принятия решения об успешном завершении верификации. Важно помнить, что зачастую некоторые найденные в процессе тестирования ошибки могут быть исправлены достаточно быстро, еще до окончания верификации. Учитывая, что каждое внесенное исправление в один из модулей продукта может повлечь за собой изменение работы других модулей, необходимо провести повторное тестирование исправленного продукта по всей ПМИ. Таким образом, постоянное изменение верифицируемого объекта может привести к путанице в результатах и к, так называемому, «бесконечному тестированию», что, в свою очередь, приведет к задержке выпуска продукта. Для предотвращения входа в бесконечный цикл тестирования необходимо либо принять решение о внесении исправлений в следующую версию и завершить верификацию текущей, с выносом вердикта относительно ее выпуска, либо остановить верификацию текущей версии и сразу приступить к верификации новой, максимально доработанной на текущий момент версии продукта.

Все перечисленные выше действия, выполняемые при тестировании и верификации любого продукта выполняются и для средств защиты информации. Однако, в случае СЗИ, верификация проходит с учетом некоторых особенностей, касающихся анализа связи ошибок в функционировании с безопасностью защищаемой системы.

К ошибкам, выявленным при тестировании СЗИ, относятся как, например, опечатка в выдаваемом продуктом сообщении, так и ошибка, приводящая к неработоспособности самого СЗИ, или даже всей защищаемой этим продуктом системы, а также нарушение безопасности защищаемой при помощи данного СЗИ системы. Очевидно, что эти ошибки неравнозначны с точки зрения работы продукта, поэтому необходима определенная градация всех найденных ошибок относительно их влияния на выполнение основной задачи СЗИ — защиты информационных ресурсов и обеспечения безопасности.

Шкала критичности ошибок индивидуальна и, как правило, предназначена для внутреннего использования компанией, производящей данное средство защиты. При этом важно понимать, что корректность оценки критичности ошибок является основополагающим фактором при принятии решения о возможности финализации.

Рассмотрим пример оценки критичности ошибок, найденных при тестировании СЗИ. Ошибки можно разделить на несколько типов:

1. Ошибки интерфейса.

К ним относятся недочеты в удобстве пользования интерфейсом, корректности отображения всех его элементов, опечатки в системных сообщениях и т. д. Эти ошибки не влияют на функциональность СЗИ и защищаемой им системы, а также — на защищенность системы, их исправление необходимо для обеспечения комфортной работы пользователя с продуктом. Наличие таких недочетов не опасно для защищаемой системы, соответственно им присваивается минимальный уровень критичности.

2. Ошибки, ограничивающие функциональность СЗИ, без нарушения его защитных функций.

Этот тип ошибок накладывает некоторые ограничения на функциональность СЗИ, при этом, не подвергая опасности защищаемую систему. То есть, либо нефункционирующие опции СЗИ не отвечают непосредственно за безопасность защищаемой системы, либо отсутствие этих функций можно компенсировать за счет других средств без снижения уровня защищенности.

3. Ошибки, связанные с нарушением защитных функций СЗИ.

К этому типу относятся ошибки, способные повлиять на безопасность защищаемой системы из-за нарушения защитных функций СЗИ, которое создает предпосылки для успешной реализации атаки с использованием возникшей уязвимости. Очевидно, что они являются наиболее критичными и наличие даже одной ошибки этого типа может привести к завершению верификации запретом финализации и выпуска продукта, кроме тех случаев, когда это нарушение можно компенсировать дополнительными средствами, например, донастройкой политик ОС.

Следует отметить, что тестировщик не всегда может определить тип ошибки на основании ее проявлений без участия программиста. Поэтому привлечение программиста к анализу обнаруженных проявлений ошибок является обязательным условием, без которого нельзя точно зафиксировать ошибки, и, если этого не сделать, то это может повлечь за собой неверную их классификацию. Например, если ошибка, найденная тестировщиком, проявляется в том, что при проверке электронной подписи (ЭП) файла, в который внесены изменения после ее простановки, выдается сообщении о корректности этой ЭП, то это может быть ошибка второго типа, когда неверно отрабатывает функция формирования сообщения о результатах проверки подписи. Однако к такому проявлению может приводить и ситуация, когда, некорректно работает функция проверки ЭП. В данном случае это уже будет ошибка третьего типа, которая как раз может привести к нарушению безопасности системы и возможности реализации каких-либо атак со стороны злоумышленника. В описанном случае тестировщик самостоятельно не сможет разобраться, в чем именно суть возникшего проявления ошибки, и необходимо привлечение программиста для ее анализа и фиксации.

После классификации ошибок и особенностей, а также анализа полученных результатов остается подвести итог — выполняются ли все требования, предъявленные к данному СЗИ, или есть критические ошибки, приводящие к их нарушению (даже с учетом компенсационых мер), и не позволяющие принять решение о начале финализации. Если таких ошибок нет, то принимается решение о выпуске продукта на рынок, иначе — о задержке для последующей доработки и повторного тестирования и верификации.

Таким образом, для СЗИ справедливы все общепринятые нормы верификации, но при этом имеются свои особенности. Они касаются оценки критичности полученных при тестировании ошибок, так как необходимо провести подробный анализ всех возможных рисков, которым может подвергнуться защищаемая система в результате некорректного функционирования определенных модулей СЗИ.

Авторы: Султанахмедов Х. С.; Каннер(Борисова) Т. М.

Дата публикации: 01.01.2014

Библиографическая ссылка: Султанахмедов Х. С., Каннер (Борисова) Т. М. Особенности верификации средств защиты информации // Вопросы защиты информации: Научно-практический журнал. М.: ФГУП «ВИМИ», 2014. Вып. 4 (107). С. 55–57.

Windows Update Medic Service — что это за служба, можно ли отключить? (WaaSMedicSvc)

Приветствую друзья! На разбор попала служба Windows Update Medic Service — моя задача отыскать инфу и написать вам простыми словами. Хотя сразу можно намекнуть вам… в названии упоминается Windows Update.. на первый взгляд — служба системная, так ли? Мы сейчас проверим!

Windows Update Medic Service — что это такое?

Начал искать. Выяснил:

Windows Update Medic Service — служба, которая при необходимости восстанавливает Центр обновлений при поломках, чтобы ПК смог дальше получать обновления.

Другими словами — теоретически нужная и полезная. Однако обновления винды часто вызывают ошибки, тормоза, глюки. Поэтому некоторые юзеры их отключают. Но здесь прикол в том, что рассматриваемая служба — призвана ремонтировать Центр обновлений. Получается если вы отключите обновления, то она их может спокойно включить обратно..

Появилась в десятке начиная с билда 1803.

Задание в планировщике

Могу ошибаться, но вроде бы Windows Update Medic Service также имеет свое задание в планировщике, как раз то, которое нужно для исправление неполадок с Центром управления. Название задания может состоять из слов названия службы, также может содержать слово SIHClient либо WaaSMedicSvc.

Как исправить ошибку в авиабилете авиакомпании Победа. Требование к ручной клади авиакомпании Победа

Каждый день в определенное время запускается модуль SIHClient.exe, который может устанавливать соединения с интернетом, скачивать некие инструменты, данные, в общем качать все то, что может пригодиться для исправления неполадок. Задача может выполняться например… каждые 20 часов, более подробно можно посмотреть в самом задании (там где-то есть инфа в свойствах, вроде бы вкладка Триггеры).

- Эта служба зависит от работы другой — Удаленный вызов процедур (RPC).

- Вроде как есть свой журнал со служебной информацией, который хранится здесь: C:WindowsLogswaasmedic.

Лайф-хак как быстро открыть планировщик задач:

- Зажимаете Win + R, появится окошко Выполнить.

- Далее вставляете команду taskschd.msc, нажимаете ОК.

- Откроется планировщик задач.

Я думаю что задание нужно искать в этом разделе — Библиотека планировщика > Microsoft > Windows. Если найдете — можно для эксперимента задание отключить, просто нажав правой кнопкой по нему, выбрав соответствующий пункт.

Отключение

Как я понял, отключить — можно, но.. не обычным способом. Если обычным, то будет ошибка отказано в доступе (инфа с зарубежного сайта):

Для отключения можете попробовать использовать утилиту Windows Update Blocker, позволяющую полностью отключать либо включать автоматические обновления одним нажатием.

Попробуйте отключить через реестр:

- Зажмите Win + R, напишите команду regedit, нажмите ОК.

- Откроется редактор реестра. Справа — разделы. Слева — параметры (ключи).

- Выставьте значение 4 в параметре Start, который находится по этому адресу: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWaaSMedicSvc.

- Потом сделайте перезагрузку. Проверьте — работает ли служба?

Хотя я нашел такой скриншот на форуме Майкрософт:

️Как исправить ошибку обновления, установки 0x80070002 в Windows 10 или 7

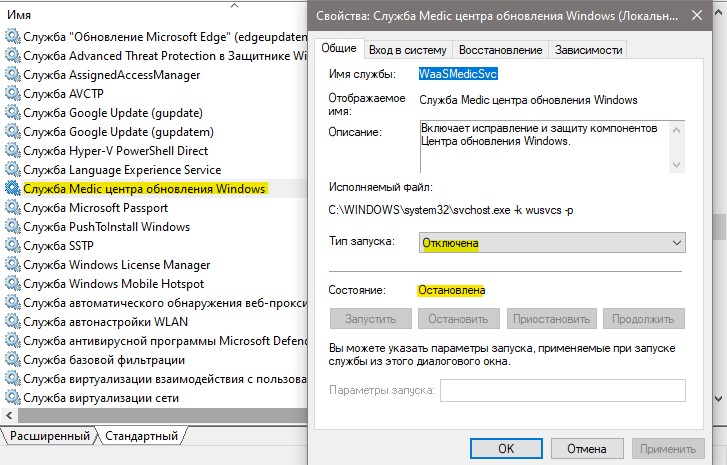

Возможно все таки можно отключить через службы? Попробуйте:

- Зажмите Win + R, напишите команду services.msc, нажмите ОК.

- Откроется окно со списком служб, там будут и системные и сторонних программ.

- Найдите Windows Update Medic Service, нажмите два раза.

- В менюшке Тип запуска установите значение Отключена, а после — нажмите кнопку Остановить.

- Выполните перезагрузку и проверьте — сработало?

Ребята, не знаю какие будут последствия — но на форуме Майкрософт один чел сказал чтобы отключить вообще удалите весь раздел HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWaaSMedicSvc — настоятельно советую перед этим создать контрольную точку восстановления!

Заключение

- Рассматриваемая служба нужна для ремонта центра обновлений при необходимости.

- Учитывая предыдущий пункт, может сама восстанавливать работу обновлений, даже если вы их выключили.

- В принципе, если нет проблем с ПК, я бы не советовал отключать.

Надеюсь информация оказалась полезной. Удачи и добра!

Источник: virtmachine.ru

WaasMedic.exe — что это и почему процесс грузит диск?

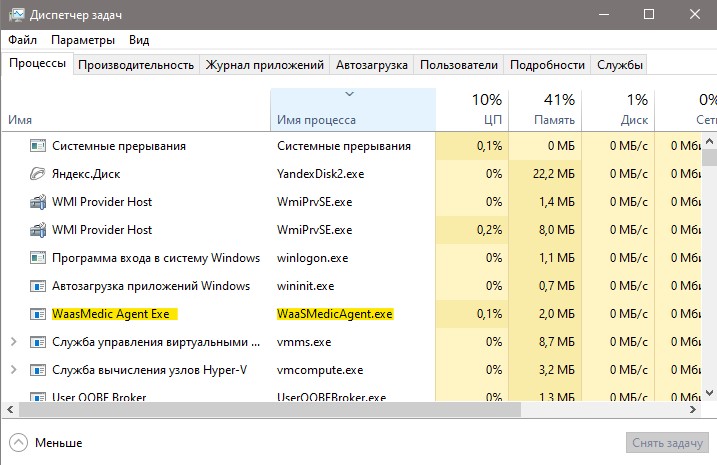

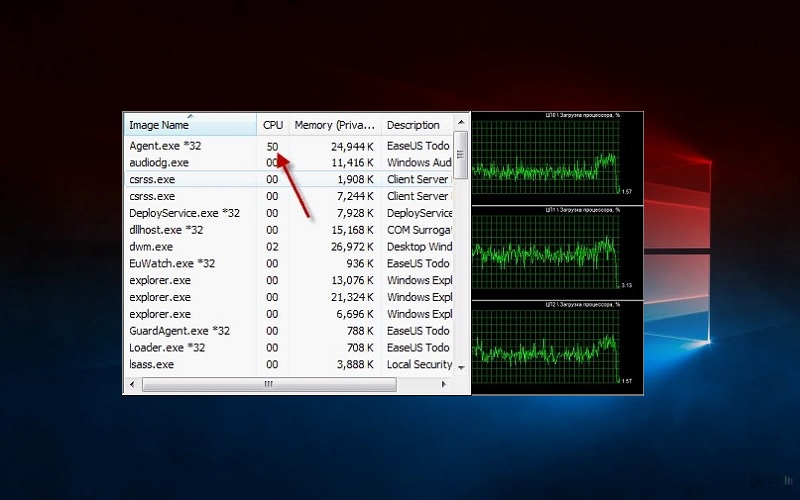

Некоторые пользователи могут заметить процесс waasmedic.exe в диспетчере задач Windows 10 или Windows 11, причем чаще всего обращают внимание на него по причине того, что указанный процесс вызывает высокую нагрузку на диск.

В этой инструкции о том, что такое WaasMedic.exe и что делать, если вы обнаружили высокую нагрузку со стороны этого процесса на диск или, реже, процессор.

Служба Medic центра обновления Windows

WaasMedic.exe — это процесс службы Medic центра обновлений Windows или, в англоязычной версии системы — Windows Update Medic Service. Служба присутствует в Windows 10 и Windows 11. Как можно понять из названия, сам процесс является системным, а не сторонней программой.

Задачи службы Medic центра обновлений:

- Основная задача (согласно официальной информации) — обеспечить простой и не отвлекающий пользователя процесс обновлений.

- Есть и дополнительная, очевидная из названия: включать отключенные системные компоненты, имеющие отношение к установке обновлений.

Почему waasmedic.exe грузит диск

Среди причин, по которым процесс может вызывать нагрузку на диск при работе:

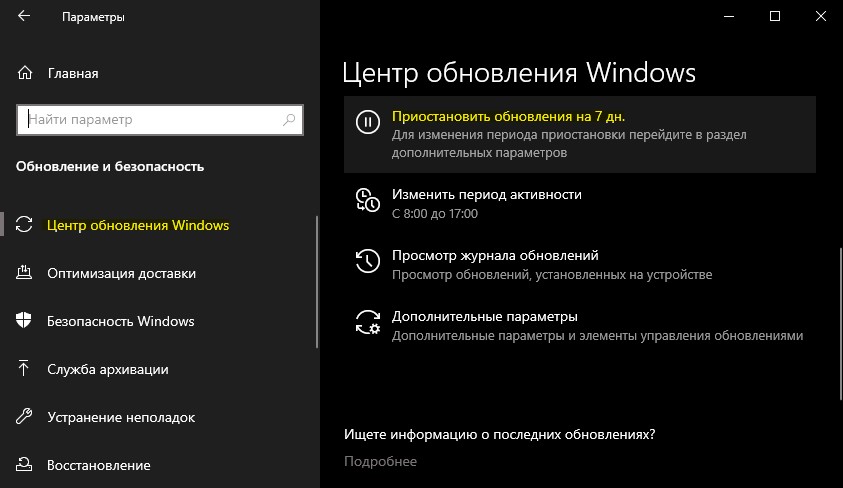

- Штатная работа центра обновлений Windows. Если в настоящий момент происходит загрузка обновлений, их подготовка или установка (можно проверить в Параметры — Обновление и безопасность в Windows 10 или Параметры — Центр обновления Windows в Windows 11), это может вызвать временную повышенную нагрузку со стороны waasmedic.exe, при этом что-либо предпринимать не следует: по завершении установки обновлений всё должно вернуться к норме.

- Отключенные вами вручную или отключенные с помощью сторонних инструментов обновления Windows 10 или Windows 11 и попытки службы Medic исправить ситуацию.

- Конфликты службы с каким-либо сторонним ПО на вашем компьютере, например, антивирусом (здесь можно попробовать отключить недавно установленные программы, которые могут вмешиваться в работу системы).

- Системные сбои, повреждения системных файлов.

В случае, если поведение процесса не похоже на штатную работу службы или вы отключали обновления системы, есть следующие варианты действий:

- Попробовать использовать точки восстановления системы на дату, когда проблема не проявляла себя.

- Отключить службу Medic центра обновления Windows. Нажимаем Win+R, вводим services.msc и нажимаем Enter, затем находим «Служба Medic центра обновления Windows» и дважды нажимаем по службе. В «Тип запуска» устанавливаем «Отключена», нажимаем кнопку «Остановить» (если активна) и применяем настройки. Также можно задать значение параметра Start равным 4 в разделе реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWaaSMedicSvc

Учитывайте, что при применении 2-го способа не исключено, что в дальнейшем служба будет включена автоматически системой. Одно из решений — запретить доступ «СИСТЕМА» к указанному в способе разделу реестра и значениям в нём, но и это может не сработать.

А вдруг и это будет интересно:

- Лучшие бесплатные программы для Windows

- Snappy Driver Installer — простая автоматическая установка драйверов

- Как удалить обновления Windows 11

- DISM Ошибка 87 в командной строке — способы исправить

- Как убрать уведомление Chrome и Edge об обновлении Windows 7 и 8.1 до более поздней версии

- Как включить скрытые темы оформления Windows 11 22H2

- Windows 11

- Windows 10

- Android

- Загрузочная флешка

- Лечение вирусов

- Восстановление данных

- Установка с флешки

- Настройка роутера

- Всё про Windows

- В контакте

- Одноклассники

-

ДЕНИС 28.07.2021 в 08:09

- Dmitry 28.07.2021 в 10:25

Источник: remontka.pro

WaasMedic Agent Exe — Что это за процесс в Windows 10?

В диспетчере задач Windows 10 можно заметить, что процесс WaasMedic Agent Exe грузит жесткий диск (HDD) до 100%. Проблема кроется в том, что вы используете жесткий диск, который уже устарел как технология. Советую приобрести SSD диск, это повысит производительность во много раз, и вы не увидите естественной нагрузки. Если нет такой возможности, то разберем, что за процесс WaasMedic Agent Exe в Windows 10 и как исправить высокую нагрузку на компоненты компьютера или ноутбука.

WaasMedicAgent.Exe — это системная служба, которая обеспечивает исправление и защиту других служб связанных с обновлениями как «Центр обновления Windows». К примеру, если вы вручную отключите службу «Обновления Windows», то процесс WaasMedicAgent.Exe со временем запустит её автоматически.

Что делать, если WaasMedicAgent.Exe грузит Диск, ЦП или память?

Проделайте легкие и быстрые способы, чтобы исключить виновников, когда WaasMedicAgent.Exe грузит диск.

- В первую очередь, нужно дождаться окончание анализа системы службой WaasMedicAgent.Exe, так как она срабатывает каждые 20 часов, и проверяет, все ли службы обновления работают исправно.

- Подключенные USB устройства могут выдавать различные ошибки и нагрузку на Windows 10. Выключите ПК и извлеките всё с USB портов, после чего запустите Windows 10.

- Нехватка места на диске может привести к нагрузке. Очистите диск от ненужных файлов .

1. Вирусы

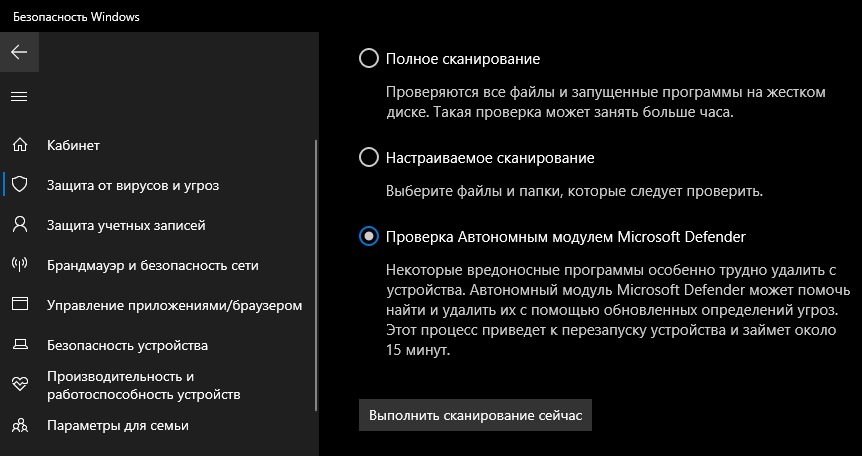

Вредоносное ПО может замаскироваться под имя процесса WaasMedic Agent Exe и выдавать себя за легитимную службу, тем самым выполнять вредоносные операции в системе, давая нагрузку на компоненты устройства.

- Проверьте систему антивирусным сканером как Zemana или DrWeb.

- Также, вы можете запустить встроенный антивирус в режиме автономной проверке.

2. Приостановить обновления

Если у вас имеются ошибки при установке обновлений в центре обновлений, то разумным их будет приостановить, чтобы процесс WaasMedic Agent Exe не срабатывал каждый раз, пытаясь исправить их без результата.

3. Отключить службу medic центра обновления windows

Вы должны понимать, что это временное решение, так как WaasMedic Agent Exe важный системный процесс отвечающий за работу служб по обновлению, и отключать её на длительное время не рекомендуется, если вам нужны обновления Windows. Также, при отключении вручную вы получите ошибку «отказано в доступе». Что делать?

Скачайте программу Windows Update Blocker и распакуйте в удобное место, рекомендую на рабочий стол. Найдите в папке файл Wub_x64.exe и запустите. Установите «Отключить обновления» и снимите галочку «Защитить параметры службы».

В службах мы обнаружим, что «medic центра обновления windows» остановлена и отключена. Вы в любой момент можете запустить все обратно при помощи данной программы.

Смотрите еще:

- Cлужба узла: Служба репозитория состояний грузит ЦП в Windows 10

- Почему Ntoskrnl.exe System грузит ЦП и Память в Windows 10

- Быстродействие системы (System Idle Process) грузит процессор

- Antimalware Service Executable (MsMpEng) — Грузит Систему

- Windows Modules Installer Worker (Tiworker.exe): Грузит ЦП и Диск

Источник: mywebpc.ru

Что такое WaasMedic и как его отключить и исправить?

WaasMedic или Служба Windows Update Medic — это компонент Центра обновления Windows, который запускается в фоновом режиме с целью восстановления Центра обновления Windows в случае его повреждения или повреждения. Эта служба была недавно представлена в Windows 10, поэтому вы можете без проблем запускать Центр обновления Windows. Обновления Windows обычно включают исправления ошибок, патчи безопасности и т. Д., Поэтому они становятся неотъемлемой частью системы, и если вы не обновляете систему какое-то время, вы можете быть уязвимы для многих недостатков безопасности. Файл WaasMedic.exe может быть обнаружен как угроза или вирус некоторым сторонним антивирусным программным обеспечением, и в этом случае вы должны добавить его в качестве исключения.Тем не менее, этот процесс обычно используется создателями вредоносных программ как маскировка, поэтому обязательно следите за этим.

Поскольку это встроенный компонент обновления Windows, удалить его из системы нельзя, однако его можно отключить или заменить. Вы можете отключить большинство служб Windows в разделе «Службы», хотя есть определенные службы, которые будут предлагать вам значок «Доступ запрещен’Диалоговое окно, если вы попытаетесь отключить их. Это включает WaasMedic.

Как отключить WaasMedic?

Хотя Microsoft на самом деле не рекомендует этого делать, если вы регулярно обновляете Windows, если вы этого не сделаете, вам нечего терять. Чтобы отключить службу WaasMedic, вы не можете использовать общий метод и отключить его из Диспетчер служб Windows поскольку появится диалоговое окно «Доступ запрещен», вы можете отключить его с помощью стороннего программного обеспечения под названием Блокировщик обновлений Windows.

С помощью этого инструмента вы можете легко отключить любую службу Windows одним щелчком мыши. Пользовательский интерфейс довольно прост и удобен в использовании. Как только вы загрузите инструмент, извлеките его, и вы получите три файла; текстовый документ Read Me, файл .exe, являющийся приложением, и файл Wub.ini. Вы можете скачать инструмент с Вот.

Выполните следующие действия, чтобы узнать, как отключить WaasMedic: —

- Прежде всего, откройте Блокировщик обновлений Windows.

- Нажмите «Меню» и выберите «Службы Windows’Из списка.

- Как только откроется окно служб Windows, найдите «Служба Windows Update Medic’.

- Дважды щелкните по нему и скопируйте ‘Наименование услуги’.

- Перейдите в каталог Windows Update Blocker и откройте ini файл в блокноте.

- Под ‘dosvc = 2,4», Вставьте имя службы и поставьте«=3,4’ перед ним.

- Теперь откройте окно Windows Update Blocker и нажмите «Подать заявление’.

- Если вы хотите включить службу позже, просто откройте Windows Update Blocker, выберите ‘Включить службу’И нажмите Применить.

Как исправить ошибки, связанные с WaasMedic ??

Поскольку это просто фоновая служба, выполняющая задачу восстановления обновления Windows, с ней связано не так много ошибок. Однако наиболее распространенными и известными являются сбои waasmedic.exe и т. Д., Которые можно довольно легко решить.

Что вызывает ошибки WaasMedic?

Что ж, эти ошибки обычно вызваны: —

- Нежелательные файлы. Если в ваших системных файлах есть ненужные файлы, они могут помешать процессу, и в результате он выйдет из строя.

- Вирусы или вредоносное ПО. Если ваша система была поражена вирусами или вредоносными программами, они могут повредить служебные файлы, из-за чего она выйдет из строя.

Эту ошибку можно решить следующими способами:

Решение 1. Использование очистки диска

Чтобы начать с удаления ненужных или временных файлов, хранящихся в вашей системе, которые могут вызвать сбой службы, вам следует использовать встроенную в Windows утилиту Disk Cleanup. Это просканирует ваши диски на предмет нежелательных файлов и удалит их. Чтобы запустить очистку диска, сделайте следующее:

- Зайдите в меню «Пуск», введите Очистка диска и откройте его.

- Выберите свой Объем системы.

- Нажмите ‘Очистить системные файлы’.

- Обязательно установите флажок ‘Временные файлы’Поле в списке.

- Подождите, пока он завершится.

Решение 2.Настройка Windows

Наконец, если ваша система была затронута вирусами или вредоносным ПО, это могло быть причиной сбоев. Следовательно, в таком случае вам нужно будет включить DEP для службы. Вот как это сделать:

- Перейдите на Рабочий стол и щелкните правой кнопкой мыши Свойства.

- Слева нажмите Расширенные настройки системы.

- Нажмите Настройки под Производительность.

- Переключиться на ‘Предотвращение выполнения данныхВкладка.

- Нажмите ‘Включите DEP ..’А затем нажмите Добавить.

- В списке найдите и выберите waasmedic.exe.

- Нажмите «Открыть».

Как: синхронизировать и передавать файлы с ChromeBook и мобильного устройства

Большая часть работы, которую мы выполняем, в основном вращается вокруг двух гаджетов, смартфона и ноутбука. Следовательно, очень важно, чтобы был простой способ передачи файлов между Chromebook и сма.

Читать далее

Лучшие альтернативы PingPlotter для диагностики сети

Любой системный администратор, вероятно, использовал или слышал о PingPlotter в какой-то момент своей карьеры. Это программное обеспечение, разработанное по принципу маршрутизации ping и трассировки, .

Читать далее

Лучшие инструменты для мониторинга и управления Ping

Быстрый вопрос, как вы проверяете доступность сетевого хоста? Неважно. Я скажу тебе. Вы его пингуете. Ping-мониторинг — один из наиболее часто используемых сетевых администраторов методов проверки акт.

Источник: ru.smartcity-telefonica.com

Как исправить высокую загрузку ЦП процессом WaasMedic Agent Exe?

Если открыть диспетчер задач, можно увидеть множество постоянно работающих процессов, и это абсолютно нормально. WaasMedic Agent Exe является одним из таких процессов, относящийся к службам Windows Update Medic.

WaasMedic Agent Exe является частью операционной системы Windows 10 и играет важную роль в её среде. Основная цель этой службы – обеспечить плавный и бесперебойный процесс обновления Windows, чтобы пользователи могли без проблем получать последние исправления. Если обновления будут по какой-либо причине отключены (например, вредоносным ПО) это может помешать нормальному функционированию приложения, что порой приводит к высокой загрузке ЦП этим процессом.

Стоит отметить, что в момент установки обновлений допускается небольшое повышение нагрузки на процессор, однако во всех остальных случаях WaasMedic Agent Exe работает в фоновом режиме, и не нагружает ПК. Если всё же процессор выделяет большое количество ресурсов на это приложение, следует внести ряд изменений в систему, чтобы нормализовать работу компьютера.

Решение 1. Отключите или удалите антивирус

Поскольку основная роль Windows Update Medic заключается в предотвращении несанкционированного доступа к системным файлам, некоторые приложения безопасности могут быть несовместимы по разным причинам. Поэтому можно попробовать отключить сторонний антивирус и посмотреть, решило ли это проблему. Если неполадка исчезла, значит ваш антивирус несовместим с некоторыми элементами системы, и его следует заменить на другое антивирусное ПО.

Решение 2. Отсоедините съёмные диски (временное решение)

Второй метод – скорее обходной путь, чем исправление. По некоторым неизвестным причинам, время от времени процесс WaasMedic Agent Exe может работать не так, как задумано, и требует большого использования диска. В этом случае следует временно отсоединить все съёмные диски (например, внешние жёсткие диски или USB-накопители) и посмотреть, поможет ли это.

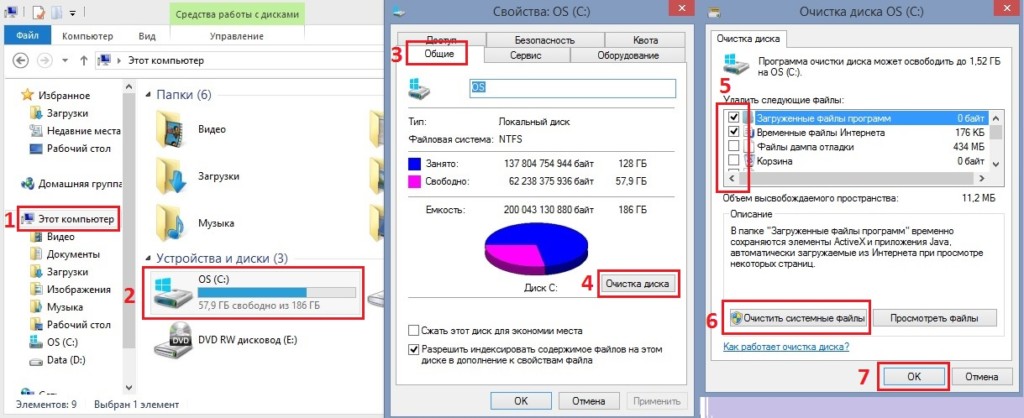

Решение 3. Воспользуйтесь функцией очистки диска

В некоторых случаях проблема может быть вызвана нехваткой места на жёстком диске. Таким образом, рекомендуется использовать Очистку диска, чтобы избавиться от ненужных временных файлов:

- Откройте любую папку на компьютере, и выберите слева Этот компьютер.

- Перейдя в проводник выделите основной диск (C: по умолчанию).

- Нажав по нему правой кнопкой мыши, выберите свойства.

- Во вкладке Общие нажмите Очистка диска.

- В новом окне поставьте галочки напротив временных файлов, которые хотите удалить.

- Нажмите Очистить системные файлы, а затем Ок.

Примечание: если вы выберете удаление файлов обновления Windows, вы не сможете откатить Windows до предыдущего состояния.

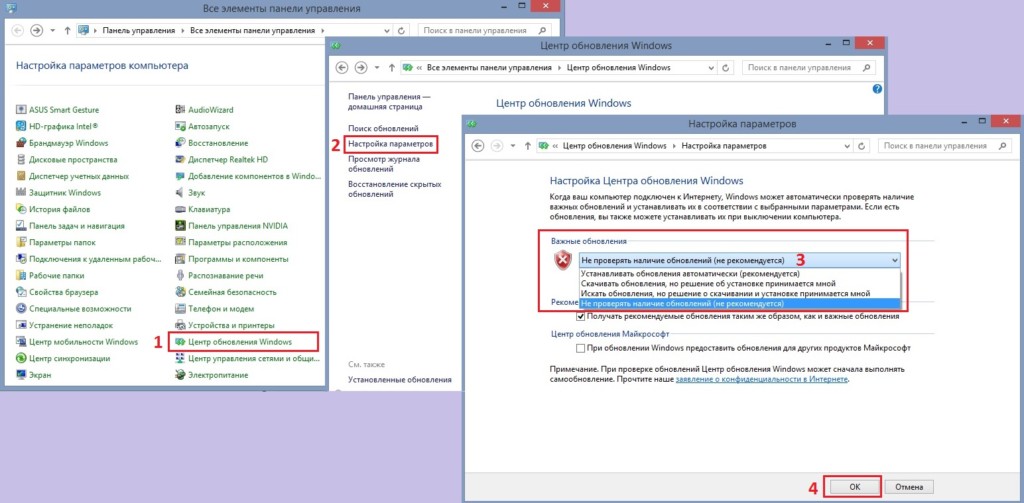

Решение 4. Приостановить обновления Windows

Иногда обновлению Windows не удаётся установить все необходимые файлы. В этом случае ОС выдает сообщение об ошибке (например, нам не удалось подключиться к службе обновлений, 0x80242016 или 0x80070020) или просто пытается повторно загрузить его позже. Из-за этих ошибок и попыток повторной загрузки, служба Windows WaasMedic Agent Exe может использовать много ресурсов.

Следовательно, можно временно отключить все обновления Windows и включить их обратно, когда компьютер не занят работой или играми. Например, включить обновления на ночь, чтобы система скачала и установила все необходимые файлы.

- Щёлкните ПКМ по значку Windows, и выберите Панель управления.

- Перейдите в раздел Центр Обновления Windows.

- Выберите в левом меню Настройка параметров.

- Отключите все обновления и нажмите Ок.