В этой статье мы проводим время, беседуя с экспертами OSINT и частными детективами, чтобы выяснить это. Здесь мы рассмотрим их хорошие и плохие стороны (не так много плохих сторон!), Предоставляя наш обзор, ссылку и советы на 2022 год.

Оглавление данной статьи:

- 1 Что это даст вам?

- 1.1 Почему OSINT так важен?

- 1.2 Использование инструментов OSINT для поиска общедоступных ресурсов

- 1.3 Использование OSINT для поиска нужной информации за пределами организации

- 1.4 Приведите обнаруженную информацию в форму, пригодную для применения

- 1.5 Лучшие инструменты OSINT, используемые экспертами

- 1.6 Инструмент OSINT: Maltego – упрощение использования сложного OSINT с отличными картами и преобразованиями

- 1.7 Инструмент OSINT: поиск пользователей – поиск людей по именам пользователей и электронной почте

- 1.8 Инструмент OSINT: DorkSearch — Google Доркинг до крайности

- 1.9 Инструмент OSINT: ScamSearch.io – Глобальная база данных отдельных мошенников и мошеннических сайтов

- 1.10 Инструмент OSINT: Mitaka — поиск IP-адресов, MD5, ASN и биткойн-адресов

- 1.11 Инструмент OSINT: Spiderfoot — обширный набор интеллектуальных ресурсов с открытым исходным кодом

- 1.12 Инструмент OSINT: Spyse — инструмент OSINT goto для доменов

- 1.13 Инструмент OSINT: встроенный — OSINT, чтобы найти, с помощью каких сайтов созданы!

- 1.14 Инструмент OSINT: Intelligence X — база данных буквально всего OSINT!

- 1.15 Инструмент OSINT: Grep.app

- 1.16 OSINT Tool: Recon-ng – отлично подходит для разработчиков сценариев на python

- 1.17 theHarvester – OSINT для сетей

- 1.18 Инструмент OSINT: Shodan — Google для устройств Интернета вещей

- 1.19 Инструмент OSINT: Metagoofil – кто создал этот документ?

- 1.20 Инструмент OSINT: Searchcode — Google of code!

- 1.21 Инструмент OSINT: Babel X — разведданные с открытым исходным кодом на китайском, русском, тамильском языках…

- 1.22 Ресурс OSINT Framework — лучший из лучших

- 1.23 Бонусный инструмент OSINT на 2023 год: искусственный интеллект для OSINT

- 2 Лучшие из лучших инструментов разведки с открытым исходным кодом!

Что это даст вам?

Этот документ расширит ваши знания и добавит 16 удивительных инструментов для расследования, которые приведут вас глубже в темную и довольно часто секретную пещеру онлайн-расследований. Как я уверен, вы знаете, Open Source Intelligence (OSINT) — это приложение, использующее общедоступные данные для достижения вашей цели. Открытый исходный код может создавать впечатление только общедоступной информации. OSINT также может использовать человеческий интеллект (например, социальную инженерию). Но существует множество методов сбора и анализа этой информации, не все, но большинство, в том числе с использованием компьютерных систем.

Почему OSINT так важен?

OSINT разбирается в хаосе, который представляет собой данные в режиме онлайн (а иногда и в автономном режиме). Любой может собирать информацию с помощью правильных инструментов. Настоящий OSINT устанавливает связи между информацией для достижения цели. Инструменты OSINT предоставляют простые решения. Решения, которые сделают вашу жизнь лучше.

Использование инструментов OSINT для поиска общедоступных ресурсов

Одним из наиболее распространенных аспектов запуска сбора данных OSINT является попытка точно определить общедоступные ресурсы, такие как веб-сайты, адреса компаний и личные адреса. На самом деле нас не интересуют уязвимости систем или компьютерных программ, это больше для мира тестирования на проникновение.

Тем не менее, немного знаний о тестировании на проникновение может дать некоторую информацию. Например, путем удаленного подключения к серверной системе, принадлежащей вашей цели, вы можете получить некоторую информацию. Перед вводом имени пользователя или пароля вам будет представлена операционная система и контактные данные администратора. Иногда это может быть полезно в ситуациях социальной инженерии.

Использование OSINT для поиска нужной информации за пределами организации

В наши дни вторичной функцией инструментов OSINT является поиск «дополнительной» релевантной информации за пределами прямого запроса, который вы искали. Такой информацией может быть приобретенная компания, вторичная компания или близкие отношения или контакты с рассматриваемой целью. Это может определить дополнительные потенциальные физические адреса цели. Другие интересы, такие как учетные записи в социальных сетях и фотографии из социальной жизни, могут предоставить представление. На этой картинке может быть показана местная социальная среда обитания и цель. Теперь вы можете быть в курсе их местных сайтов в Интернете.

Приведите обнаруженную информацию в форму, пригодную для применения

Наконец, после того, как информация была найдена и собрана, включая связанную соответствующую информацию, кто-то должен сгруппировать все это вместе. Они должны связывать все моменты воедино и применять некоторый логический анализ (требуется исследовательский склад ума!).

Запуск сканирования OSINT может возвращать большие объемы информации, поэтому вам нужно хорошо разбираться в том, как уделять внимание важной информации, уделяя пристальное внимание деталям. Объединение всей этой информации воедино, чтобы сосредоточиться на наиболее полезных аспектах, может быть очень эффективным для создания общей картины. Инструменты пытаются это сделать, но на самом деле для этой части нужен хороший человеческий мозг и немного кофе.

Лучшие инструменты OSINT, используемые экспертами

Что нужно сделать в первую очередь? выберите правильный инструмент (ы!). Вам не нужно использовать какие-либо инструменты, но, учитывая огромное количество мест, где может находиться информация, наличие инструмента помогает. Инструмент, который проверяет тысячи местоположений в течение нескольких секунд, может быть очень экономичным по времени.

Если вы пытаетесь найти информацию о своей личности или бизнесе, предотвращая будущих онлайн-злоумышленников, вам нужно что-то быстрое и повторяемое. Быстрое выполнение этого может означать, что ваши сотрудники или члены семьи не будут подвергаться фишинговым атакам.

Итак, вот оно. Мы считаем, что лучшие инструменты помогут вам провести тщательный и эффективный анализ OSINT как вашей цели, так и ваших собственных активов. Мы перечислим их здесь, а затем подробно расскажем о том, как каждый из них может сделать вашу карьеру следователя более эффективной (в произвольном порядке):

- Maltego

- UserSearch.org

- Поиск в DorkSearch

- Поиск мошенничества

- Митака

- SpiderFoot

- Spyse

- Встроенный

- Интеллект X

- DarkSearch.io

- Grep.app

- Разведка

- THE Harvester

- Shodan

- Metagoofil

- Поисковый код

- SpiderFoot

- Babel X

- ChatGPT

Инструмент OSINT: Maltego – упрощение использования сложного OSINT с отличными картами и преобразованиями

Maltego фокусируется на поиске конкретных взаимосвязей между активами, людьми, компаниями и доменами веб-сайтов (и делает это очень хорошо). В наши дни большинство основных платформ OSINT предоставляют Maltego API. Они позволяют инструменту подключаться и представлять данные в Maltego. Тем не менее, может быть известно, что для составления всей необработанной информации требуется много времени. Графики в инструменте отлично справляются с представлением информации в виде удобочитаемых диаграмм. Последнее, что мы слышали, может отображать до 10 000 точек данных.

Инструмент работает путем автоматизации поиска ваших данных по различным общедоступным источникам информации. Он пытается предоставить решение с исходным кодом в 1 клик, и мы считаем, что оно делает это очень хорошо. Он управляет этими источниками данных с помощью так называемого «преобразования» и имеет довольно много встроенных функций. Некоторые из них — записи DNS, поиск в социальных сетях, проверки WHOIS и некоторые другие. Вы также можете добавлять пользовательские преобразования, если найдете совместимый API для подключения.

Существует бесплатная версия с ограниченными возможностями и платным экземпляром в размере 1 999 долларов США. Они также предоставляют решения для установки серверов для крупномасштабных решений, стоимость которых начинается от 40 000 долларов и включает интенсивное обучение.

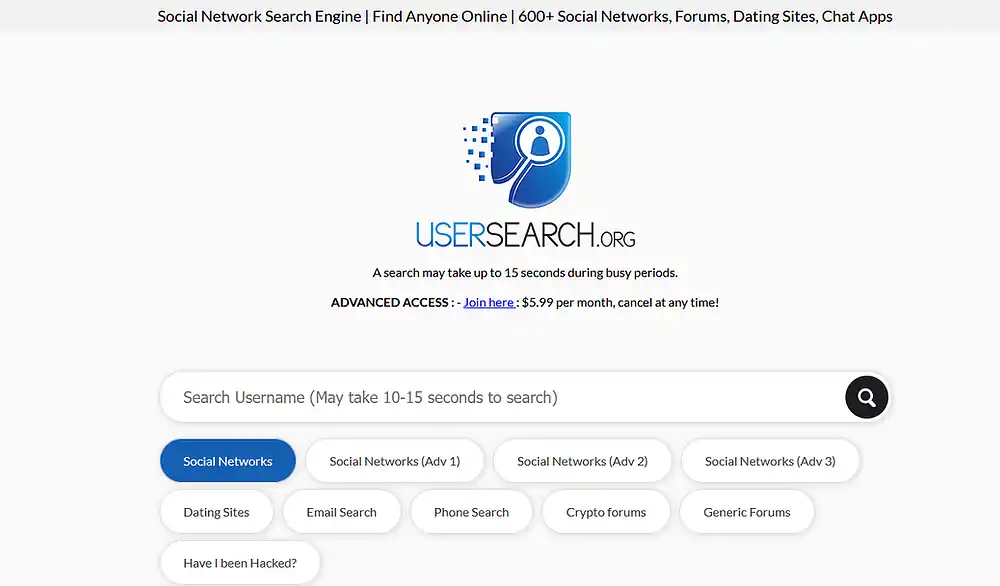

Инструмент OSINT: поиск пользователей – поиск людей по именам пользователей и электронной почте

Поиск пользователей — это обширная сеть поисковых систем, которые сканируют Интернет, чтобы найти точное совпадение по имени пользователя или адресу электронной почты. Он сканирует сотни и сотни веб-сайтов. Он может найти конкретный профиль пользователя на форумах, в социальных сетях, на сайтах знакомств, досках объявлений, крипто-сайтах и сайтах азартных игр. На сегодняшний день это одна из самых полных и точных поисковых систем в Интернете по именам пользователей и адресам электронной почты. Популярной особенностью этого сайта является его способность сканировать все популярные сайты знакомств на предмет имен пользователей. Придирчивый инструмент для частных детективов!

Он работает уже более 15 лет, поэтому разработчики занимают довольно сильную позицию в отношении OSINT имен пользователей или адресов электронной почты. Разработчики — это команда экспертов по открытым исходным кодам и разработчиков программного обеспечения.

Сайт абсолютно бесплатный в использовании и может проверять до 800 сайтов примерно за 30 секунд, что довольно удивительно. Это буквально Google для имен пользователей и адресов электронной почты. Они также недавно выпустили премиум-сервис, который находится в альфа-версии. В премиум-версии сообщается о поиске еще большего количества информации и охватывает больше веб-сайтов, таких как сайты знакомств. Они предлагают услугу за $ 6,99 в месяц, которую вы можете отменить в любое время.

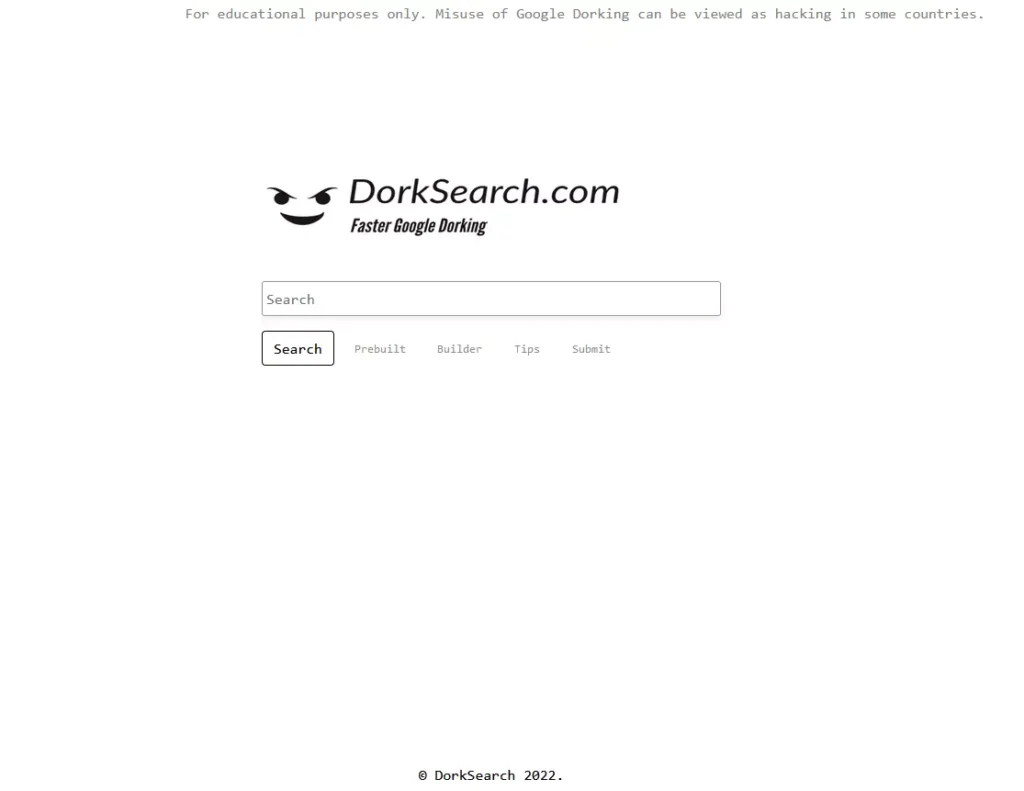

Инструмент OSINT: DorkSearch — Google Доркинг до крайности

Здесь у нас есть DorkSearch.com , бесплатный сервис, созданный и выпущенный для сообщества в начале 2022 года. Этот инструмент, похоже, является разновидностью сервиса, предлагаемого exploit-DB, но с гораздо более полезными и широкими возможностями. Новичок в OSINT? Dorking — это, по сути, набор полусекретных поисковых запросов, которые можно использовать в Google. Их использование может показать результаты, которые на самом деле не предназначены для Google! Также известен как «Глубокая сеть» (не путать с Dark Net / TOR).

Разработчики, по сути, создали Google для придурков. Здесь, на картинке ниже, вы можете видеть, что у них простой интерфейс. Впоследствии он позволяет вам просматривать, какой придурок вас интересует, а затем вам просто нужно щелкнуть то, что вы хотите. Больше не нужно вводить поисковые запросы и пытаться определить, какой тире или восклицательный знак вы пропустили!

Они также создали то, что они называют ‘Builder’. Это огромная коллекция терминов для придурков, но они включают в себя такую информацию, как цель, советы и то, работают ли они в Интернете / изображениях / группах или группах новостей. Что вы можете сделать, так это нажать на придурка, и этот термин автоматически заполняется в строке поиска. Затем вы можете щелкнуть другой Dork, и он будет добавлен в панель поиска. Это побуждает пользователей открывать совершенно новые поисковые запросы с помощью простых кликов. Отличная идея!

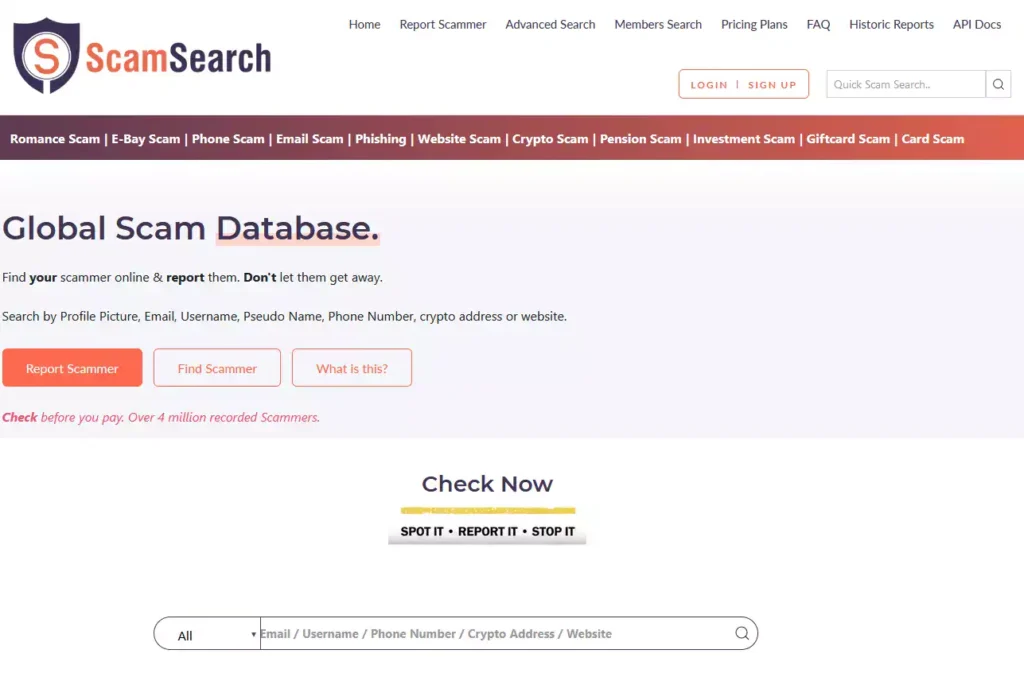

Инструмент OSINT: ScamSearch.io – Глобальная база данных отдельных мошенников и мошеннических сайтов

Еще один бесплатный сервис, который появится в Сети в течение 2022 года, это ScamSearch.io . Мы считаем, что это один из самых больших для сообщества OSINT на сегодняшний день. ScamSearch — это огромный (огромный!) база данных отчетов из краудсорсинга, мошенников.Крипто-мошенничество, электронная почта, социальные сети, офлайн-мошенничество, телефонное мошенничество, буквально каждая мошенническая ситуация, о которой вы можете подумать; этот сайт записывает ее и делает доступной бесплатно. В настоящее время у них зарегистрировано около 10 миллионов мошенников, и еженедельно их число увеличивается на несколько тысяч.

У них есть простая панель поиска, которая позволяет вам искать имя пользователя, адрес электронной почты, крипто-адрес, псевдоним, настоящее имя или веб-сайт в их базе данных. Учитывая размер базы данных, можно подумать, что поиск будет медленным … но это происходит мгновенно. Их панель поиска также раскрывается и предлагает предложения, похожие на ваш поисковый запрос, если у них есть что-то близкое.

ScamSearch, благодаря своему краудсорсинговому характеру, также поощряет пользователей использовать свой сервис для сообщения о мошенниках. Многие исследователи OSINT и сообщества по борьбе с мошенничеством используют эти данные для выявления мошенников и препятствования их работе, поэтому вы делаете добро, сообщая о них здесь!

Инструмент OSINT: Mitaka — поиск IP-адресов, MD5, ASN и биткойн-адресов

Это доступно как расширение для Chrome, а также для Firefox. Это позволяет вам искать в более чем дюжине основных поисковых систем домены, URL-адреса, IP-адреса, хэши MD5, ASN и биткойн-адреса. Это очень удобный набор инструментов в вашем браузере и для тех, кто может предпочесть более целенаправленный, ограниченный набор инструментов.

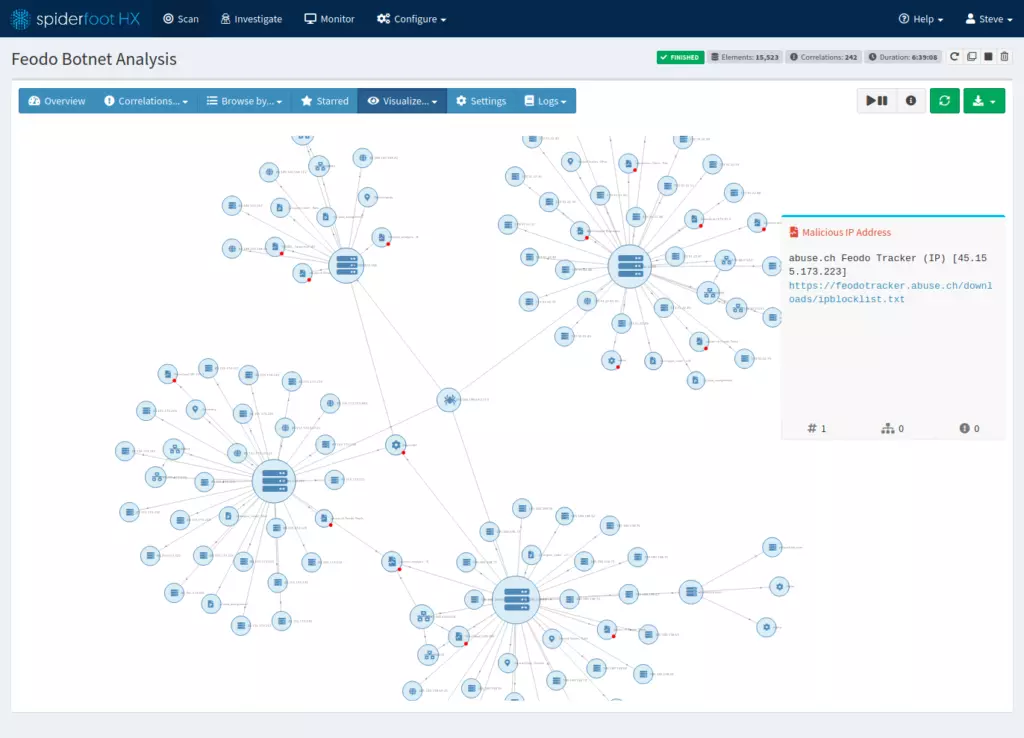

Инструмент OSINT: Spiderfoot — обширный набор интеллектуальных ресурсов с открытым исходным кодом

Это бесплатный инструмент поиска, который может извлекать данные из нескольких разных источников для сбора информации о различных онлайн-ресурсах. Он ищет IP-адреса, диапазоны CIDR, домены, поддомены, ASN, адреса электронной почты и номера телефонов. Он находится на GitHub и поставляется как в версии командной строки, так и в версии встроенного веб-сервера. Он содержит более 200 модулей, что делает его идеальным для красных и синих команд в рамках вашего начального процесса.

Инструмент OSINT: Spyse — инструмент OSINT goto для доменов

Этот инструмент описывается в Интернете как «самый полный реестр интернет-активов» в Интернете. Похоже, что основное внимание уделяется работе в области кибербезопасности. Этот инструмент используется многими основными инструментами OSINT, предоставляя исходные данные. Он собирает общедоступные данные о веб-сайтах и их информацию WHOIS (например, владельцев, связанные серверы и устройства, подключенные к Интернету Вещей).

Затем данные могут быть проверены их собственным движком для выявления потенциальных рисков безопасности и связей между различными объектами. У него есть бесплатный тарифный план, хотя разработчикам, которые надеются создавать приложения на основе данных, предоставляемых Spyse API, потребуется оплатить подписку.

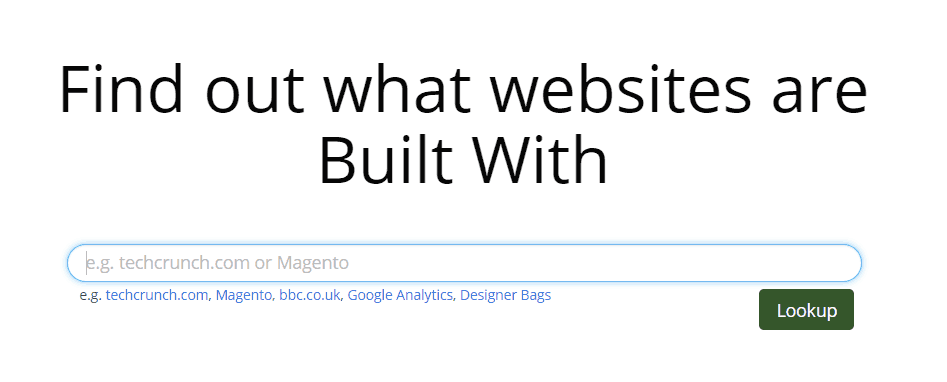

Инструмент OSINT: встроенный — OSINT, чтобы найти, с помощью каких сайтов созданы!

Можете ли вы догадаться, что делает этот инструмент? Используя Builtiwth, вы можете определить, какие технологические стеки используются на различных веб-сайтах и платформах. Например, он может определить, создан ли веб-сайт с использованием WordPress, Joomla или любой другой платформы, подобной CMS. Он также создаст отличный список подключаемых модулей, которые в настоящее время использует веб-сайт, его фреймворки и даже общедоступную информацию о сервере. Это еще один отличный инструмент для красных и синих команд при первоначальной проверке сервера в рамках аудита безопасности.

В качестве дополнительного бонуса вы можете связать этот инструмент со сканером безопасности, таким как WPScan, и API базы данных уязвимостей WordPress. Затем это может быстро выявить распространенные уязвимости в используемых модулях WordPress.

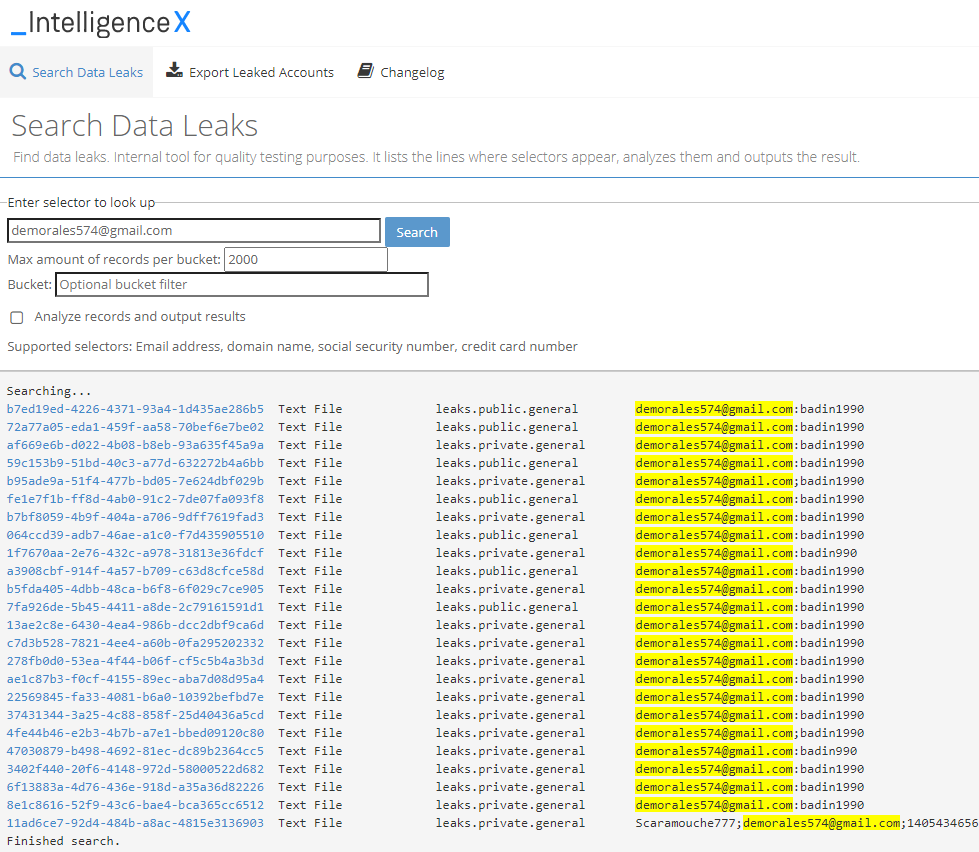

Инструмент OSINT: Intelligence X — база данных буквально всего OSINT!

Intelligence x — один из лучших архивных и поисковых сервисов, к которым у нас есть доступ в Интернете. Он не только архивирует исторические версии веб-сайтов в Интернете, но также включает утечку данных, которые в наши дни обычно удаляются довольно быстро. Хотя это может показаться немного похожим на то, что предлагает сервис Internet Archive, Intelligence X предлагает несколько довольно интересных отличий. Независимо от того, насколько противоречивой является утечка данных, Intelligence X, похоже, не слишком беспокоится, предоставляя ее широкой публике навсегда.

Ранее он архивировал информацию, такую как серверы электронной почты, во время утечки ситуаций с Хиллари Клинтон и Дональдом Трампом.

Инструмент OSINT: Grep.app

Вы когда-нибудь думали, что было бы удобно, если бы вы могли выполнять поиск по полумиллиону репозиториев git парой кликов? конечно, вы, возможно, пробовали использовать панель поиска на Github. Но Grep.app выполняет эту работу намного быстрее и эффективнее.

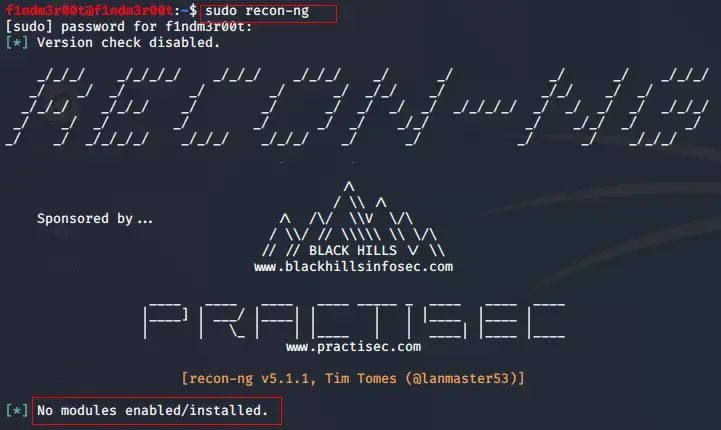

OSINT Tool: Recon-ng – отлично подходит для разработчиков сценариев на python

Вы немного разбираетесь в программировании на Python? Если это так, у вас есть ранний рождественский подарок, когда дело доходит до разведки. Это очень мощный инструмент python, написанный на python. Это позволяет вам очень хорошо взаимодействовать с Metasploit Framework, что должно облегчить вам изучение его использования. В нем также есть справочная область, которая поможет вам наилучшим образом использовать инструмент, поэтому разработчики python должны иметь возможность интегрировать его довольно быстро.

Сам инструмент автоматизирует один из самых трудоемких аспектов действий OSINT. Это позволяет автоматизировать больше повторяющихся действий, отнимающих много времени, что позволяет сосредоточиться на фактическом расследовании OSINT.

Он разработан таким образом, что даже новейший разработчик python должен иметь возможность использовать инструмент для поиска общедоступной информации и получения достойных результатов. Он работает в модулях с множеством встроенных функций, предназначенных для удобства использования. Обычные задачи, такие как нормализация выходных данных, подключение к базам данных и создание URL-запросов к веб-сайтам, а также использование / управление ключами API для сбора данных непосредственно из интерфейсов API, быстро и легко выполняются с помощью Python. Вместо необходимости программировать разведку, это позволяет вам просто выбрать, какой модуль вы хотите использовать, и указать ему назначение. Инструмент бесплатный, с открытым исходным кодом и включает в себя огромную вики-страницу, которая содержит исчерпывающую информацию о том, как начать и использовать инструмент, используя лучшие практики для OSINT.

theHarvester – OSINT для сетей

Одним из самых простых в использовании готовых инструментов, с которыми мы столкнулись, является популярный инструмент theHarvester. Он построен снизу вверх для сбора общедоступной информации, которая существует в организации, но за пределами собственной сети организации. Он может идентифицировать интересную общедоступную информацию в компьютерной сети организации, заглядывая за ограду. Использование множества встроенных инструментов для этого делает его очень эффективным инструментом разведки перед началом теста на проникновение или аналогичной деятельности.

Инструмент собирает информацию от крупных поставщиков данных, таких как Bing и Google, но также использует менее известные области Интернета и мета-движки. Для этого он подключается к Netcraft для интеллектуального анализа данных и Alien vault threat exchange, что позволяет быстро выявлять известные уязвимости. В основном он может сканировать порты и собирать электронные письма, имена, поддомены, IP-адреса и URL-адреса организации, что идеально подходит для следующих шагов, которые вы выполняете.

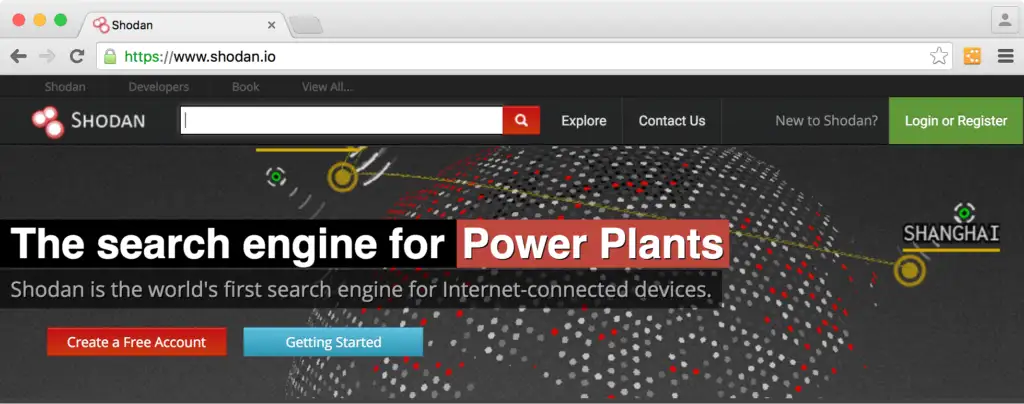

Инструмент OSINT: Shodan — Google для устройств Интернета вещей

Shodan — удивительный инструмент, используемый для поиска информации на устройствах Интернета Вещей. Почему? такие данные обычно недоступны для поиска, поэтому вы будете удивлены тем, что сможете узнать. Он может обнаруживать открытые порты и уязвимости в целевых системах, а также сканировать устройства, которые обычно не поддерживаются стандартными сканерами портов.

Другие инструменты OSINT, такие как theHarvester, фактически используют Shodan в качестве источника данных для обнаружения уязвимостей на устройствах Интернета вещей. Одним из самых больших преимуществ Shodan является то, что он отслеживает сотни тысяч устройств Интернета вещей и информацию, содержащуюся на этих устройствах, делая ее общедоступной. Если вы не используете этот инструмент в начале OSINT, вы теряете огромное количество данных. Такие устройства, как камеры, датчики зданий, устройства безопасности, Xboxes, камеры видеонаблюдения и бытовые холодильники! Этот список можно продолжать бесконечно. Этот инструмент является платной услугой, но стоит того. В basic это стоит 59 долларов в месяц. Но чтобы проверить это, вы можете зарегистрировать лицензию фрилансера и бесплатно сканировать до 5120 IP-адресов в месяц.

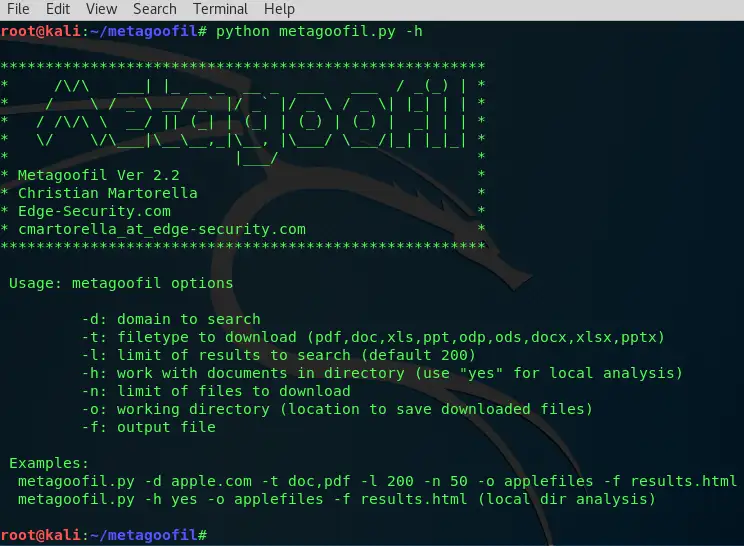

Инструмент OSINT: Metagoofil – кто создал этот документ?

Это свободно доступный инструмент на Github. Он был разработан и оптимизирован для извлечения информации и метаданных из общедоступных документов, таких как PDF, Doc, Docx, Xls и других распространенных форматов документов. Это буквально онлайн-инструмент для изучения документов.

Информация, которую вы можете извлечь из этого инструмента, очень интересна и впечатляет. Он может возвращать артефакты, такие как имя пользователя, создавшего документ, а также его настоящее имя и иногда его адрес (если компьютер, используемый для создания документа, содержит зарегистрированные системные данные, содержащие эту информацию). Также артефакты, такие как имя сервера, ресурсы сетевого ресурса и информация о каталоге сетевых ресурсов.

Само собой разумеется, что такого рода утечка данных из организации очень полезна для всех, кто работает в области OSINT, или, возможно, нуждается в проведении некоторых мероприятий по социальной инженерии. Очень ценный и бесплатный ресурс для любого исследователя OSINT.

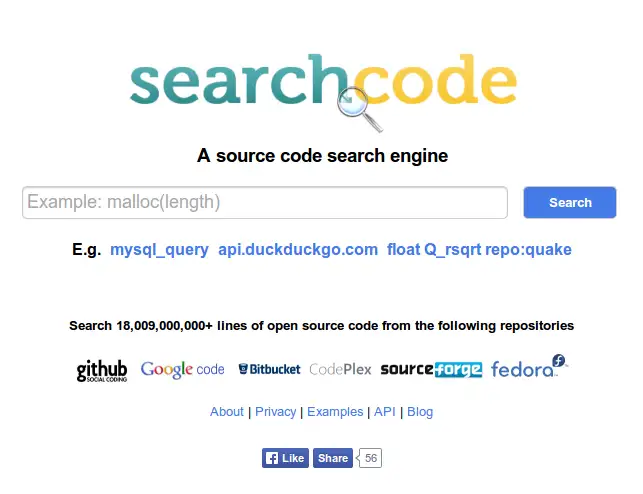

Инструмент OSINT: Searchcode — Google of code!

Поисковый код — это, по сути, эквивалент программного кода Google. Разработчики программного обеспечения довольно часто оставляют конфиденциальную информацию в исходном коде компьютерных программ, предполагая, что никто никогда не будет искать. Вы можете найти электронные письма, имена пользователей и даже пароли внутри исходного кода. Этот инструмент выполняет поиск в исходном коде, быстро находя полезные забытые фрагменты.

Вам не нужно быть разработчиком или программистом, чтобы понять результаты этой поисковой системы, и в большинстве случаев результаты говорят сами за себя. Еще один отличный ресурс для исследователей OSINT, где они знают, что их цели или организации, возможно, выпустили программное обеспечение.

Инструмент OSINT: Babel X — разведданные с открытым исходным кодом на китайском, русском, тамильском языках…

Вам когда-нибудь нужно было провести расследование OSINT для цели, и они могут говорить на другом языке, а вы нет? Это может быть проблемой. Согласно нашим исследованиям, около четверти интернет-пользователей во всем мире говорят на английском как на родном языке, хотя некоторые источники утверждают, что это 55%. А как насчет всей этой полезной информации, которую мы не сможем увидеть, если не владеем испанским, китайским, русским или тамильским языками?

Этот инструмент является решением этой проблемы. Он позволяет вам искать в общедоступной сети, такой как блоги, социальные сети и общие доски объявлений, а также в темной сети и глубокой сети. В настоящее время он может выполнять поиск по источникам данных более чем на 200 языках. Это чрезвычайно полезный ресурс, и исследователям OSINT обязательно стоит его попробовать.

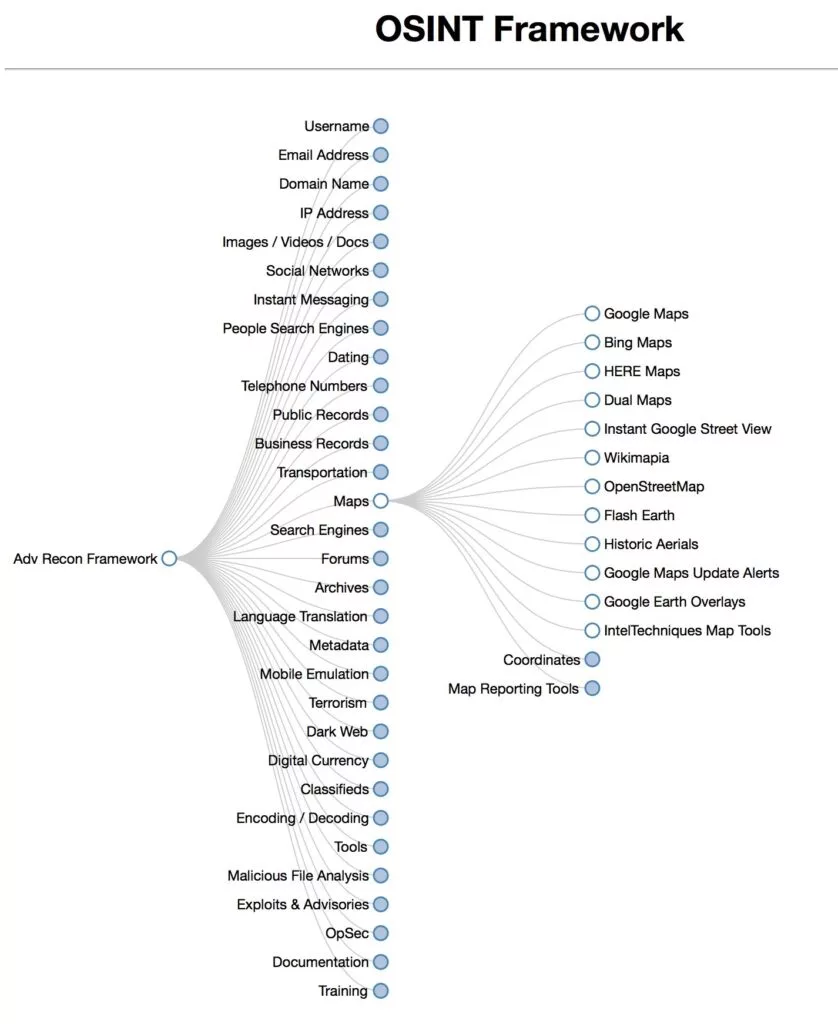

Ресурс OSINT Framework — лучший из лучших

В целом, какой лучший онлайн-ресурс?

Ресурс OSINT Framework. Почему? Это удивительный ресурс, позволяющий увидеть гораздо больше онлайн-ресурсов для OSINT. Это очень, очень популярно. Веб-сайт OSINT Framework содержит огромное количество ресурсов OSINT для всех слоев общества.

Бонусный инструмент OSINT на 2023 год: искусственный интеллект для OSINT

Последнее дополнение к лучшим инструментам OSINT на 2023 год, которое может изначально не восприниматься как инструмент osint, является единственным…ChatGPT!

Что это может сделать для меня, мы слышим, как вы говорите? Вы можете:

- Создайте запрос Google Dork на основе описания (например, “дайте мне Google dork, чтобы найти базы данных SQL для поиска пользователей”).

- Поиск по базам данных на таких сайтах, как Match.com , чтобы выяснить, зарегистрировано ли электронное письмо на этом сайте.

- Дайте вам идеи для расследования, которые помогут вам продвинуться вперед, исходя из описания вашего расследования.

- Сведите результаты расследования к простому абзацу для ваших клиентов.

- Отлично переводите текст на другой язык.

- Приведите пример и позвольте ему выявить любые общие черты между ними.

- Список не ограничен (спросите его, как он может помочь вам в расследовании OSINT!)

Наступил новый век, и это очень интересно.

Лучшие из лучших инструментов разведки с открытым исходным кодом!

Итак, в конечном счете, мы считаем, что платформа OSINT является единственным наиболее полезным ресурсом в Интернете. Это одно из лучших мест, где можно найти то, что вы ищете. Мы предлагаем вам попробовать и изучить, что он может предложить. Мы считаем, что то, что мы перечислили, просто лучшее из лучших в Интернете. Если вы специалист по OSINT или информатике, наличие всех этих инструментов в ваших ярлыках окупится. Вам не нужно быть техническим специалистом uber, чтобы иметь возможность их использовать, и с приличной головой на плечах вы найдете то, что ищете. Не стесняйтесь обращаться к нам, если у вас есть какие-либо хорошие ресурсы, и мы будем рады рассказать о них в следующей статье.

Просмотров: 736

OSINT, расшифровывающееся как Open-source intelligence, — это поиск, сбор, выбор и анализ разведовательной информации из открытых источников. Данные таким образом используют маркетологи, криминалисты, специалисты по компьютерной и интернет-безопасности и др. Существующие OSINT-инструменты могут использовать и журналисты для работы над расследовательскими материалами. О том, как найти информацию о человеке или, наоборот, проверить свои цифровые следы, читайте в нашем переводе статьи Петро Черкасца.

В поиске и анализе OSINT-информации можно выделить следующие шаги:

- Начните с того, что у вас есть — email человека, его юзернейм и т.д.

- Определите цель — что конкретно вы хотите узнать

- Соберите данные

- Проанализируйте их

- Внесите корректировки на основе новых данных и определите основные моменты

- Проверьте предположения

- Подведите итоги

А теперь приступим к деталям.

Поиск по реальному имени

В 2002 году появились так называемые Google Dorks — поисковые запросы, касающиеся уязвимых систем и утечки информации. С помощью верно сформулированных запросов можно посмотреть комментарии и лайки даже закрытых аккаунтов.

Вот как выглядят некоторые Google Dorks:

- “john doe” site:instagram.com — находит пользователя Инстаграма по точному имени;

- “john doe” -“site:instagram.com/johndoe” site:instagram.com — прячет посты самого пользователя, но показывает его комментарии под постами других аккаунтов;

- “john” “doe” -site:instagram.com — находит пользователя вне Инстаграма по точному имени и фамилии в разных комбинациях;

- “CV” OR “Curriculum Vitae” filetype:PDF “john” “doe” — находит резюме с такими же именами и фамилиями в формате PDF.

Если вы наверняка знаете имя и фамилию своего персонажа, «заворачивайте» их в кавычки. Иначе Google постарается привести их к схожим популярным запросам, которые отличаются, однако, от ваших.

Не ограничивайтесь одним Google: проверьте человека также в других поисковиках — Bing, Яндекс и DuckDuckGo. Возможно они покажут другую информацию.

Специальные сайты

Подсказать информацию о реальном имени, юзернейме, электронной почте или телефонном номере могут следующие вебсайты:

- https://pipl.com

- https://www.spokeo.com

- https://thatsthem.com

- https://www.beenverified.com

- https://www.fastpeoplesearch.com

- https://www.truepeoplesearch.com

- https://www.familytreenow.com

- https://people.yandex.ru

Если вы нашли себя на подобных сайтах, можете попросить оттуда вас убрать. Однако на этом дело не закончится: вы можете всплыть в другой базе. Почему так происходит? Дело в том, что компании покупают одни и те же данные. Закрывая одни сайты, они размещают тот же контент на других. Поэтому удалить полностью свои данные сложно.

Что касается журналистов-расследователей: если искомый персонаж сумел подчистить свои цифровые следы, то можно попробовать поискать его в новых базах данных. Для этого стоит посмотреть, какими доменами владеет компания, у которой есть поисковик людей.

Поиск по имени пользователя

Итак, если поиск по реальному имени ничего не дал или нужна дополнительная информация, поищем ее по юзернейму. Пробуем комбинации ФИО, названия электронной почты или домена сайта, которым человек владеет.

Самый простой способ — поискать эти комбинации в поисковиках. Также можно воспользоваться специальными сайтами — socialcatfish.com, usersearch.org или peekyou.com. Или опять пустить в ход Google Dorks. Например, если есть некий John Doe, проживающий предположительно в Нью-Йорке:

allinurl:john doe ny site:instagram.com — такой запрос найдет страницы Инстаграма со словами “john“, “doe” и “ny”, которые есть в URL этих страниц.

Если у вас получился целый список с ключевыми словами, которые могут быть в юзернейме, можно воспользоваться небольшой Python-программкой, которая сгенерирует всевозможные комбинации из этих слов.

Также пригодятся следующие сайты — instantusername.com и namechk.com. Проверить искомого персонажа лучше на обоих, потому как сайты выдают разные результаты.

Существуют также открытые коды для программ на платформе Github — к примеру, WhatsMyName. В нем есть несколько инструментов, среди них для расширенного поиска предназначены Spiderfoot and Recon-ng. Однако некоторые интернет-провайдеры могут блокировать сайты, где ищет WhatsMyName, поэтому лучше предварительно включить прокси или VPN. Впрочем, ими лучше пользоваться всегда, чтобы вас не раскрыли.

Не стоит забывать следующую вещь: даже если вы нашли кого-то с искомым юзернеймом, не факт, что это тот человек, который нужен вам.

Электронная почта

Google Dorks

- “@example.com” site:example.com — находит почтовые ящики на определенном домене.

- HR “email” site:example.com filetype:csv | filetype:xls | filetype:xlsx — находит контакты HR в формате xls, xlsx и csv на определенном домене.

- site:example.com intext:@gmail.com filetype:xls — вытаскивает ID электронных почтовых ящиков (в данном случае Gmail) из определенного домена.

Дополнительные инструменты

- Hunter.io — сканирует домен на наличие почтовых ящиков и показывает схемы между ними;

- Email permutator — генерирует комбинации названий почтовых ящиков из имен, фамилий, прозвищ и доменов;

- Proofy — проверяет существование электронной почты. Удобно использовать при наличии сгенерированного списка email-адресов. Можно проверять сразу несколько ящиков.

- Verifalia — тоже проверяет существование той или иной электронной почты. В бесплатном варианте без регистрации сверяет адреса по одному. Если зарегистрируетесь, сможете прогонять сразу несколько.

Плагины для браузера

- Prophet — взяв за основу имя, компанию и другие данные, предсказывает название электронной почты и сам же проверяет ее существование. По сравнению с остальными Prophet способен на более детальный и сложный поиск.

- Расширение для браузера OSINT — содержит множество полезных ссылок, в том числе для поиска email и верификации. Есть версия для Firefox и Chrome.

- LinkedIn Sales Navigator — плагин для Chrome, который связывает Twitter-аккаунт с соответствующим профилем человека в LinkedIn и показывает его электронную почту.

Слитые базы данных

Haveibeenpwned.com, созданный специалистом по безопасности Троем Хантом, позволяет проверить, не утекли ли в интернет ваши пароли от электронной почты, Dropbox, Bookmate, Minecraft и прочих сервисов. Этим же сайтом можно воспользоваться и в расследовательских целях: если у вас на руках email вашего Петра Иванова, можно посмотреть, какими сайтами он пользовался с помощью этого почтового ящика.

Другой вариант — dehashed.com. Бесплатный аккаунт предлагает примерно то же, что и сайт Ханта, а вот платный покажет пароли открытым текстом или в виде хеша. Если использовать их чисто с расследовательской точки зрения, то поиск по паролям может показать не только, какими сайтами пользовался человек, но и электронную почту, которая к ним привязана. Однако не факт, что найденное вами принадлежит вашему Иванову: пароли могут быть не уникальными, кто-то может использовать точно такой же пароль.

Номер телефона

Иногда люди подвязывают к аккаунту в Facebook номер телефона, поэтому будет не лишним вбить номер в поисковую строчку социальной сети. Если Иванов проживает в Америке или Европе, попробуйте сервис whocalledme.com с базами абонентов. Схожие данные предоставляют и мобильные приложения — privacystar.com, getcontact.com и everycaller.com. Попробуйте поискать другие: возможно среди них есть те, что привязаны непосредственно к стране вашего персонажа.

PhoneInfoga

Пожалуй, самый навороченный сервис для сканирования телефонных номеров, причем использует он только бесплатные ресурсы. Работает для любых международных номеров с большой точностью. Главное иметь на руках страну проживания Иванова, область, оператора и тип связи. Далее PhoneInfoga определяет VoIP провайдера и другие данные, с помощью которых можно продолжить искать цифровые следы.

Android-эмулятор

Еще раз про безопасность: чтобы не засвечивать свои контакты и другие данные при использовании приложений, подобных PhoneInfoga, можно воспользоваться эмулятором — программой, которая создает симуляцию дополнительной операционной системы. Эмуляторы существуют в частности для Android-систем.

Большинство приложений ладят с эмуляторами, однако у некоторых могут быть сбои, например у Viber.

Иногда с помощью эмуляторов можно узнать и другую информацию. Некоторые приложения позволяют пользователям загружать аватары, имя и краткую биографию, которые можно узнать при наличии номера телефона. Среди них:

- Bluestacks — создавалось изначально для геймеров. Есть версии для Windows, Mac и Linux. Запускается без эмуляторов, поэтому установить проще, чем Genymotion.

- Genymotion — используется в основном разработчиками. Есть также бесплатная версия для личного использования. Работает на Windows, Mac и Linux, можно подключить другие виртуальные устройства.

- AMIDuOS — работает только на Windows и практически имитирует Android-среду. Установка достаточно простая. Единственный минус — цена в $10.

Домены

Google Dorks

И вновь возвращаемся к Google:

- Site:example.com — поиск на определенном сайте.

- filetype:DOC —ищет файлы в формате DOC. Также можно искать другие форматы — PDF, XLS и INI. Если нужно найти одновременно несколько типов файлов, используйте между ними знак “|”.

- Intext:word1 — поиск по страницам сайтов и сайтам, которые содержат ключевое слово.

- allintext: word1 word2 word3 — поиск ключевых слов по странице или вебсайту. Related:example.com — поиск веб-страниц, которые поисковик считает похожими на заданную вами .

- site:*.example.com —показывает все субдомены.

Whois

Whois показывает информацию, на кого зарегистрирован или с кем связан веб-ресурс, будь то домен, IP-адрес или автономная система. Существует множество сервисов для поиска Whois-информации, среди них — whois.icann.org и whois.com.

Обратный Whois

Показывает список доменов, зарегистрированных на одну и ту же организация или email. Эта возможность есть у сервиса viewdns.info, который предлагает также расширенные функции.

Одинаковый IP

Иногда список сайтов, находящихся на одном и том же сервере, может дать дельную информацию. Можно, к примеру, найти субдомены или сайты, находящиеся в разработке. Проверить эту информацию позволяют atsameip.intercode.ca и sameip.org.

Пассивная DNS информация

Обычные DNS-записи показывают, к какому IP-адресу или имени привязан сайт. Если этой информации недостаточно,стоит обратиться к пассивной DNS информации: сервисы наподобие RiskIQ Community Edition, VirusTotal или SecurityTrails позволяют увидеть историю владельцев домена или IP-адреса.

Интернет-архивы и кэш

WaybackMachine и Archive.today позволяют увидеть предыдущие версии веб-страниц, в том числе посмотреть удаленные. Кроме этого Archive.today предлагает пользователям вручную сохранять страницы для архива.

Помимо архивных сайтов схожие функции есть и у Google. Их можно найти на cachedview.com или через поисковый запрос cache:website.com. Схожие вещи есть и у других поисковиков. Однако не забывайте, что кэш показывает страницу такой, какой она была индексирована последний раз. То есть вы можете наткнуться на страницу с отсутствующими изображениями или неактуальной информацией.

Другой сервис, visualping.io, делает скриншоты страницы в заданное время и при изменениях посылает уведомление.

Проверка репутации, вредоносных программ и реферальный анализ

Перед тем, как открыть сайт, лучше проверить его репутацию. В этом помогут:

- www.siteworthtraffic.com — анализирует веб-трафик (количество пользователей, просмотров страниц) и примерно прикидывает, сколько денег сайт получает за размещенную на нем рекламу.

- www.alexa.com — анализирует веб-трафик, сравнивает конкурентов, дает SEO-советы

- www.similarweb.com — тоже занимается аналитикой, показывает информацию о месте сайта в нишевых и географических рейтингах, источники трафика и др. Помимо этого умеет делать реферальный анализ — то есть на основе исходящих и входящих HTML-ссылок способен показать связанные между собой домены.

- https://sitecheck.sucuri.net — сканирует сайты на наличие вредоносных программ, подозрительных файлов, ошибок сайта, присутствия в черном списке и др.

- www.quttera.com — бесплатный сервис, схож с предыдущим сайтом owww.urlvoid.com — также проверяет сайты на вирусы, а также дает информацию о домене — IP адрес, DNS записи и т.п.

Поисковики по интернету вещей

Показывают девайсы, подключенные к киберпространству, а вместе с ними информацию об открытых портах, приложениях и протоколах. Какие поисковики умеют это делать:

- Shodan.io — популярный сервис с открытым API и интеграцией со многими инструментами. Маркетологи используют его для получения информации о своих пользователях и их месторасположении. Специалисты по безопасности используют его для поиска незащищенных систем и девайсов, подключенных к интернету.

- Есть и другие варианты — Censys или его китайские аналоги Fofa и ZoomEye.

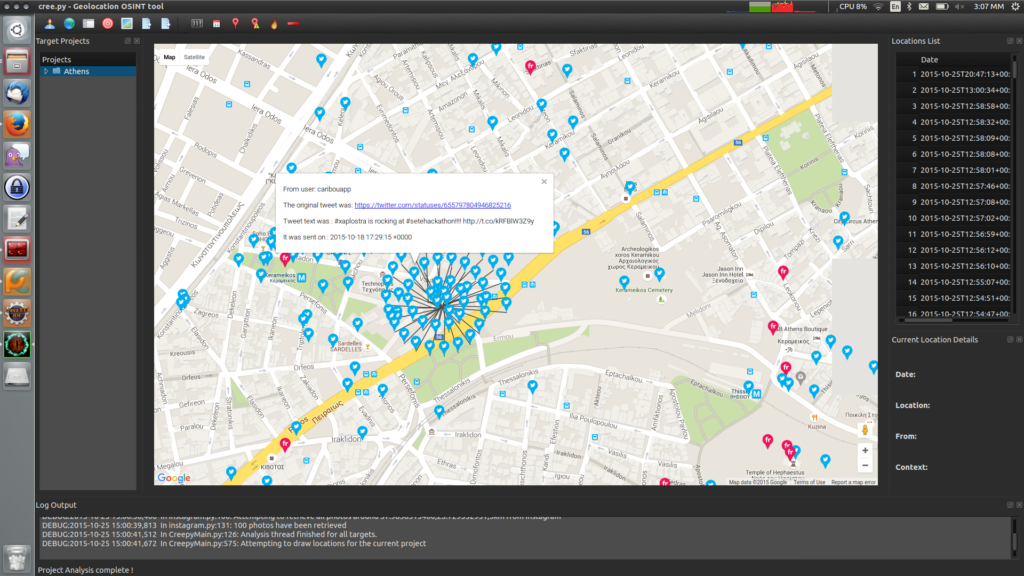

Геолокация

Бесплатный инструмент Creepy определяет месторасположение на основе данных из социальных сетей и сайтов с изображениями. Сервис Echosec умеет схожее, но он платный: месячная подписка на него обойдется в $500. Исключения есть для журналистов и работников НПО.

Геолокация по IP-адресу

Привязать IP или MAC-адрес к реальному географическому месту умеют многие сервисы, в том числе iplocation.net. Если же вы знаете, к каким WI-FI точкам подключался ваш Иванов, используйте wigle.net, чтобы обнаружить их на карте и далее воспроизвести детальный поиск в Google Earth.

Другие полезности

- emporis.com — архитектурная база данных, где есть здания со всего мира. Может пригодится, если надо опознать здание на изображении.

- snradar.azurewebsites.net — поиск по постам ВКонтакте, которые открыты для всех и где есть геолокационная метка. Фильтрует результаты по времени.

- Photo-map.ru — умеет то же, что и предыдущий сайт, однако требует авторизации.

- www.earthcam.com —глобальная сеть уличных веб-камер. Полезно для подтверждения локации.

- insecam.org — база с камерами безопасности. Координаты приблизительны: указывают не на физический адрес камеры, а на ISP-адрес.

Изображения

Чтобы узнать, где использовалось изображение или где оно появилось впервые, используйте поиск по изображениям. Он есть в основных поисковиках — Google Images, Bing Images, Яндекс Картинки и Baidu Images. Также стоит воспользоваться сервисом TinEye, чьи алгоритмы отличаются от Google.

Поиск по изображениям есть и в социальных сетях: Findclone и Findmevk.com для ВКонтакте, karmadecay — для Reddit.

Помимо этого существуют специализированные плагины — RevEye для Chrome, Image Search Options для Firefox. Мобильные приложения наподобие CamFind могут опознать вещи из реального мира. А Image Identification Project использует для этого искусственный интеллект.

Если изображение содержит EXIF-данные (информацию о камере, геокоординаты и т.п.), то стоит их проанализировать. Увидеть (и изменить) их можно с помощью любого редактора изображений или небольшой программы Exiftool . Есть также похожие онлайн-сервисы — exifdata.com и viewexifdata.com.

Удалить EXIF-данные можно с помощью exifpurge.com или verexif.com.

Другой ресурс, stolencamerafinder.com, определяет камеру по серийному номеру и ищет в интернете, какие еще фото были сделаны ею.

Проверить изображение на фотошоп и другие манипуляции можно с помощью Forensically или FotoForensics. Если вы не хотите загружать картинку в интернет, используйте программы Phoenix или Ghiro. В Ghiro функции более автоматизированы и дают больше возможностей, чем предыдущие сервисы.

Если вам нужно сделать изображение более четким, пригодятся следующие инструменты:

- Smartdeblur — убирает размытие, восстанавливает фокус, а также умеет улучшать в целом четкость картинки

- Blurity — убирает размытие. Запускается только на Mac.

- Letsenhance.io — улучшает и масштабирует изображение онлайн, используя искусственный интеллект.

SOCMINT

SOCMINT — это подраздел OSINT, фокусирующийся на сборе и мониторинге данных в социальных сетях.

- Stalkscan — показывает всю публично доступную информацию о человеке.

- ExractFace — выгружает данные из Facebook для оффлайн-использования и дальнейшего анализа.

- Facebook Sleep Stats — показывает примерный режим бодрствования человека, беря за основу онлайн и оффлайн-статусы.

- Lookup-id.com — находит ID профиля или группы

- Расширенный поиск в Twitter — говорит само за себя 🙂

- TweetDeck — панель, где ленту можно настроить под себя, объединив твиты в тематические группы или колонки

- Trendsmap — показывает популярные тренды, хештеги и ключевые слова по всему миру.

- Foller — показывает информацию о любом открытом аккаунте, включая число твитов и подписчиков, списки, хэштеги и упоминания.

- Socialbearing — бесплатная аналитическая платформа. Ищет твиты, таймлайны и twitter-карты. Умеет сортировать твиты и людей по степени вовлеченности, влиятельности, локации, настроению и т. д.

- Sleepingtime — показывает примерный режим бодрствования публичных аккаунтов.

- Tinfoleak — показывает девайсы, операционные системы и социальные сети, используемые пользователем. Также показывает локации, соотнося твиты пользователя с местами в Google Earth.

- www.picodash.com — выгружает статистику по подписчикам конкретного пользователя или выбранного хэштега в формате CSV. Также выгружает лайки и комментарии.

- https://web.stagram.com — подходит для просмотра и выгрузки видео и изображений

- https://codeofaninja.com/tools/find-instagram-user-id — находит ID пользователя. Имя аккаунта пользователь может менять, с помощью ID можно не потерять его из виду.

- http://instadp.com — показывает аватар в полном размере.

- https://sometag.org — ищет популярные хэштеги, локации и аккаунты. Кроме того, сравнивает аккаунты и выгружает статистику по подписчикам и хэштегам.

- InSpy — Python-программка, которая умеет находить работников той или иной компании. Также находит технологии, применяющиеся в компании, по заданным ключевым словам.

- LinkedInt — находит e-mail людей, работающих в одной и той же компании. Умеет определять почтовые ящики также по заданному домену, который принадлежит компании.

- ScrapedIn — Python-программка. Выгружает информацию с профайла в XLSX файл.

Автоматизация OSINT

Если из всего вышеперечисленного вам нужно нужны только пара-другая проверок, тогда можно обойтись без установки дополнительных программ. А если предстоит тщательный и долгий поиск, лучше воспользоваться специальным софтом, который поможет сэкономить время. Перед этим необходимо будет установить эмулятор — Buscador OS, работающий на Linux и заточенный специально под OSINT. Он необходим для всех следующих программ за исключением FOCA.

SpiderFoot

Обрабатывает одновременно более 100 открытых источников, доступна расширенная настройка. Также есть фильтр по кейсам: поиск всевозможного о человеке, поиск цифровых следов с помощью поисковых роботов и поисковиков, черные списки и другие открытые источники для проверки на вредоносность и сбора информации. Последний лучше всего подходит для расследования.

theHarvester

Простой, но эффективный инструмент. Сканирует домен и относящуюся к нему информацию, собирает почтовые ящики, анализирует DNS-данные. Использует поисковые службы Bing, Baidu, Yahoo, Google, а также социальные сети — LinkedIn, Twitter и Google Plus.

Recon-ng

Похожие функции выполняет и Recon-ng. Отличный инструмент, управление осуществляется через командную строку, есть интерактивный туториал. Помимо прочего проверяет, насколько представлена компания в интернете. Схожий сервис — Metasploit.

Maltego

Продвинутая платформа для анализа сложных связей. Помимо сбора информации считает корреляцию и визуализирует данные. Позволяет отобразить взаимосвязи между структурами — людьми, компаниями, сайтами, документами и пр. Есть также отдельная библиотека плагинов “transforms”, которая дает возможность проводить различные тесты и интеграции со сторонними приложениями.

FOCA

FOCA (Fingerprinting Organizations with Collected Archives) выгружает спрятанную информацию и метаданные из загруженных документов, а также проверяет, кто их создал, на каком сервере и был ли задействован принтер. Последняя версия программы доступна только на Windows.

Metagoofil

Позволяет выгрузить документы с сайтов с последующим анализом. Показывает также метаданные. Работает с форматами pdf, doc, xls, ppt и др. Управляется через командную строку.

Пользуйтесь, делитесь с коллегами и не забывайте подписываться на Factcheck.kz в мессенджерах и/или в соцсетях.

Cтатья-справочник на излюбленную вами тему.

Всем салют, дорогие друзья!

Сегодня пробить человека по номеру телефона не составляет особого труда. Главное — изначально правильно выбрать алгоритм действий и нужные сервисы.

⚡️В данной статье-справочнике я собрал довольно больное количество рабочих способов/сервисов, которые помогут вам в этом деле.

Читайте, используйте и пересылайте себе в избранное, что бы не потерять 🖤

Начну я с самого очевидного и простого способа…

Мессенджеры

Если сохранить номер в контактах, то в мессенджерах появятся привязанные к нему профили:

💬 Viber

Добавить в контакты в Viber для просмотра указанного имени, аватарки, даты последнего онлайна.

💬 Telegram

Добавить в контакты в Telegram для просмотра указанного имени, @username, аватарки, даты последнего онлайна.

Добавить в контакты в Whatsapp для просмотра указанного имени, аватарки, даты последнего онлайна.

Телефонные справочники

☎️ thisnumber.com

Каталог телефонных справочников всех стран

☎️ neo.spravkaru.net

Телефонные справочники: Россия, Украина, Беларусь, Молдова, Латвия, Казахстан. Поиск по: стационарному номеру телефона, ФИО, адресу.

☎️ telespravka.com

Телефонные справочники: Россия, Украина, Беларусь, Молдова, Латвия. Поиск по: стационарному номеру телефона, ФИО, адресу.

Онлайн сервисы

🌐 leakcheck.net

Проверка e-mail, логина, номера телефона, юзернейма, пароля в утечках

🌐 truecaller.com

Проверка номера телефона по базе приложения Truecaller

🌐 sync.me

Проверка номера телефона по базе приложения Sync.me

🌐 phoneinfoga.crvx.fr

Определят тип номера, дает дорки для номера, определяет город

🌐 synapsint.com

Сервис для автоматического сбора информации по домену, IP, номеру, e-mail, кошельку Bitcoin. Поиск субдоменов.

🌐 lampyre.io

Программа для анализа данных, инструмент для OSINT. Получайте, визуализируйте и анализируйте данные в одном месте. После регистрации вы можете искать по номеру телефона, электронной почте, IP-адресу, домену, логину (нику).

Боты в Telegram

🤖 @info_baza_bot

Бот для поиска информации по:

— украинскому номеру телефона — ФИО — e-mail — автономерам/VIN — ЄДРПОУ — фото — никнейму — логину — странице Facebook, Вконтакте, Instagram.

Большая часть информации по Украине.

🤖 eyeofgod.pro

Тот самый Глаз Бога — ищет по:

— ФИО, ФИО+дате рождения

— гос номеру авто России и Украины, VIN авто

— номеру телефона

— e-mail

— физическому адресу

— нику/id Telegram

— покажет в каких чатах Telegram состоит пользователь

— паролю

— ИНН

— профилям VK.com, Facebook, Одноклассники

— IP адресу, домену

— кошельку Bitcoin

— фото человека, фото автомобиля

— юридическим лицам.

Так же реализован поиск людей по местоположению(геолокации).

🤖 quickosint.org

Бот ищет по номеру телефона, e-mail, паролю, паспорту, ИНН, СНИЛС, VK.com, Telegram, Instagram, Facebook, Twitter, Livejournal, Linkedin, IP адресу, домену, кошельку Bitcoin.

Так же реализован поиск людей по местоположению(геолокации).

🤖 GetPhone

Поиск по телефону, e-mail, Вконтакте, Facebook, Livejournal, Telegram

🤖 Крот

Поиск по слитым базам, находит данные владельца номера, доступна всего 1 бесплатная попытка на аккаунт.

Утилиты с GitHub

⚙️ Moriarty

Утилита для реверсивного (обратного) поиска по телефонным номерам. Позволяет найти владельца, получить ссылки, страницы социальных сетей и другую связанную с номером информацию.

⚙️ Phomber

Выполняет поиск по телефонным номерам в интернете и извлекает все доступные данные.

⚙️ PhoneInfoga

Известный инструмент для поиска международных телефонных номеров. Сначала выдает стандартную информацию, такую как страна, регион, оператор связи по любому международному телефонному номеру, а затем ищет его следы в поисковых системах, чтобы помочь идентифицировать владельца.

⚙️ kovinevmv/getcontact

Утилита для получения информации из баз приложения GetContact (не подходит для парсинга, позволяет выполнить только ограниченное число запросов).

⚙️ Gideon

Инструмент для поиска по номеру телефона, автомобилю, загрузок torrent по IP адресу, поиск по нику (логину).

⚙️ sn0int

Это полуавтоматический OSINT фреймворк и менеджер пакетов. Он был создан для профессионалов в области IT-безопасности и багхантеров, чтобы собирать информацию о конкретной цели. sn0int полуавтоматически обрабатывает общедоступную информацию и отображает результаты в едином формате для последующих расследований.

Пакеты:

— Аккаунты (Instagram, Github, Keybase, Twitch, Steam, npm, Soundcloud, Tiktok, Pornhub, Tellonym, Tinder, Fediverse, namechk, Chaturbate, Venmo, Patreon, Deviantart, Protondb, letterboxd, chefkoch, Periscope) — Криптовалюты — Домен — IP-адрес — Электронная почта — Номер телефона — Изображения, фото

На этом закончу. Удачных вам расследований 🔥

Время на прочтение

6 мин

Количество просмотров 30K

Приветствую Хабр. На связи T.Hunter. Недавно у нас в офисе разгорелся спор – наберется ли хотя бы 10 сносных и, самое главное, БЕСПЛАТНЫХ инструментов для проведения OSINT?

Ну и оказалось, что наберется. Это, разумеется, не топ инструментов, а просто наш небольшой список. Он конечно же не претендует на звание самого лучшего и универсального, но возможно Ты, мой дорогой читатель, найдешь для себя что-нибудь интересное. Итак поехали …

DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Maltego

Maltego одна из лучших в мире систем визуального представления данных и автоматизации расследований. Используется даже Интерполом и Европолом. Maltego позволяет подключать собственные массивы информации и внешние онлайновые источники.

Нас интересует, пусть и урезаная, но вполне функциональная некоммерческая версия CE (Community Edition). Собственный магазин расширений Maltego включает большую подборку ресурсов, которые можно подключить совершенно бесплатно. Ну как бесплатно: трансформы бесплатно, а вот за API ключи, например Shodan, придётся заплатить. Однако у большинства сервисов есть пробный пул запросов к API.

Еще больше полезных источников можно подключить к системе самостоятельно. GitHub в помощь, ну и наша статья про бесплатные дополнения

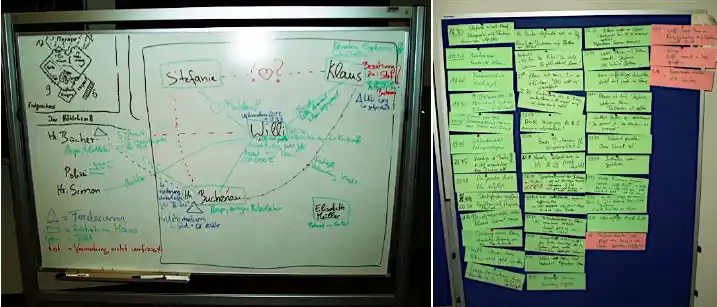

Визуализация расследования помогает увидеть все взаимосвязи и понять, в каком направлении стоит развивать исследование. На схеме можно понять, как удобно выглядит аналитическое исследование большого количества данных и как наглядно видны взаимосвязи между этими данными.

Crystal Explorer

Crystal Explorer — младшая, зато бесплатная версия одного из самых известных инструментов для исследования транзакций криптовалюты Bitcoin, а также идентификации криптокошельков. Crystal позволяет проверить принадлежность до 5 криптокошельков в день по собственной базе, а также строит удобные схемы проведения транзакций в блокчейне.

На изображении показан пример исследования цепочки транзакций криптовалюты, и один из кошельков, через которые проходят средства, зарегистрирован на криптобирже Binance.

Ну а теперь немножко годноты из просторов Telegram.

Maigret OSINT bot

Telegram-бот и одноименный сервис для поиска совпадения имени пользователя (никнейма) на всевозможных форумах, в онлайн-сервисах, социальных сетях и мессенджерах.

Поиск осуществляется по более чем 2000 источников. Отчет Maigret включает в себя основную информацию о каждом выявленном профиле, предположительное имя, геолокацию и интересы владельца исследуемого никнейма.

Пример интересного и регулярно повторяющегося кейса: киберпреступник осуществляет свою деятельность, используя VPN-сервис. С помощью поиска по совпадению никнеймов находится старый аккаунт, который также схож по тематике, по лингвистической структуре текста в постах и другим признакам с аккаунтом, с которого преступник осуществляет свою деятельность.

По старому аккаунту выдаются данные об ip-адресе, ведущие к региональному провайдеру (например, Владимирская область), а также данные о номере телефона, который также зарегистрирован во Владимирской области. Здесь мы можем предположить, что с огромной вероятностью предполагаемый преступник проживает или проживал во Владимирской области. Вы скажете – так глупо и просто не бывает! Вы удивитесь, но люди очень часто совершают подобные ошибки.

EmailPhone OSINT bot

Telegram-бот для исследования номера мобильного телефона или адреса электронной почты по многочисленным утечкам информации. Частично идентифицирует личность их владельца. Сервис позволяет обнаруживать пароли, дополнительные контакты или социальные страницы пользователя. Весьма эффективный инструмент. Имеет ограниченное число бесплатных запросов в день.

Universal Search

Еще один хороший Telegram-бот, предназначенный для поиска исключительно открытой информации по таким запросам, как: номер телефона, адрес электронной почты, госномер автомобиля, имя пользователя, IP-адрес, доменное имя, геолокация, фотография, ID Telegram и ВКонтакте. Прекрасно автоматизирует OSINT.

Search4faces.com

Инструмент для поиска совпадения фотографии на аватарке пользователя в таких социальных сетях, как: ВКонтакте, Одноклассники, TikTok, Instagram и Clubhouse. Сервис позволяет найти нужного человека или очень на него похожего в течение нескольких секунд. Результатом является ссылка на профиль найденного человека в одной из соцсетей.

Canary Tokens

Canary Tokens — универсальный логер, позволяющий получить данные о соединении (IP-адресе, провайдере, регионе, использовании средств анонимизации трафика) и устройстве (модели, операционной системе, браузере) пользователя сети Интернет. Сервис позволяет встраивать логируемое содержимое практически в любой системный файл, офисный документ, картинку или гиперссылку. Как только внешний пользователь осуществит взаимодействие с логером (открыв файл или перейдя по ссылке) он раскроет данные о себе.

Так как данный инструмент также собирает данные о фингерпринтах устройства, с которого сидит пользователь, можно выяснить, что действия проводятся одним и тем же пользователем, несмотря на постоянную смену данных об IP-адресе с помощью VPN и прокси-серверов.

Яндекс. Аудитории

Перспективный инструмент для ADINT-анализа, в бесплатном варианте позволяющий получить социальный граф (пол, возраст, город проживания и поисковые интересы) пользователя по его уникальному рекламному идентификатору, привязанному к адресу электронной почты, номеру мобильного телефона или MAC-адресу используемого смарт-гаджета.

На данном примере наглядно видно, как мы исследуем личность объекта рекламной разведки с помощью сравнения данных. Проанализировав показатели двух рекламных кампаний (во второй кампании рекламный идентификатор исследуемого объекта был исключен из списка), можно собрать данные о поле, городе проживания и устройстве, с которого выходил в сеть пользователь.

Подробнее о том, как работает ADINT, мы писали в статье «ADINT или как за тобой следят через рекламу».

Spider Foot

Крутой и автоматизированный OSINT-сервис, специализирующийся на исследовании сайтов, доменных имен и IP-адресов. Сервис, как и Maltego, имеет модульную систему, позволяющую подключать к нему дополнительные модули. SpiderFoot дает возможность проводить до трех исследований в месяц бесплатно.

С помощью данного сервиса однажды удалось выяснить, что сайт-отзывник оказался подставным. На нем публиковались заказные отзывы. При изучении доменного имени сайта был выявлен IP-адрес. К данному IP-адреса был выявлен другой сайт, который также размещен на этом адресе. Владелец второго сайта был идентифицирован по адресу электронной почты (информация выдана также сервисом SpiderFoot), использованной при регистрации. Удалось найти аккаунт владельца сайта, который на своей странице в социальной сети предлагал услуги по написанию положительных отзывов. Таким образом, с помощью сервиса SpiderFoot была установлена связь между личностью и сайтом с заказными отзывами.

Dork Search

Инструмент автоматизации и подсказок при формировании запросов Google Dorks — хитрые запросы к поисковику, которые помогают пролить свет на общедоступные, но скрытые от посторонних глаз данные.

Один вовремя использованный запрос Google Dorks может сыграть ключевую роль в расследовании. Вот пример реального кейса, которым у нас был: при исследовании анонимного криптовалютного кошелька данные о транзакциях изначально не давали существенных результатов. При использовании запроса, содержащего адрес биткоин-кошелька, затем пробел и фразу «-block» было обнаружено, что данный криптовалютный кошелек уже был использован группой хакеров-вымогателей. В сообщении хакеры-вымогатели оставили для связи адрес электронной почты, который в свою очередь привел к странице «Вконтакте».

Кстати, помимо «-block» есть еще полезные дорки для исследования криптовалют.

site:bitcointalk.org – далее через пробел адрес криптокошелька — Позволяет осуществлять поиск данных о криптокошельке на конкретном сайте. В приведенном примере — на сайте bitcointalk(.)org.

site:https://docs.google.com/spreadsheets Bounty intext:»@gmail.com» — позволяет осуществлять поиск таблиц Google Docs, включающих списки идентифицированных криптокошельков в рамках корпоративных программ Bug Bounty.

На базе Google Dorks работают несколько сервисов. Например, IntelligenceX, позволяющий исследовать ряд данных, в том числе адреса электронной почты и утечки, в которые данные адреса попали. Также сервис Telegago, позволяющий найти сообщения по ключевым словам в Telegram-ресурсах.

Вот пример еще одного очень полезного Google Dork’а: site:(https://t.me/ | https://www.facebook.com/ | https://vk.com/) «Имя Фамилия» — пригодится для поиска социальных профилей у человека или организации.

Ну вот, собственно, что мы смогли насобирать из опыта работы. Если Вы знаете какой-нибудь интересный инструмент для поиска инфы по открытым источникам, то напишите в комментариях к статье. Надеемся, что наша подборка смогла подарить Вам новые знания и инструменты. До новых встреч.

Расширения браузера для OSINT.

- Double Shot Search — расширение для Chrome, которое улучшает поиск в два раза. Поиск выполняется одновременно в двух поисковых системах — в Bing и Google.

- Hunter.io – сервис, который найдёт адрес электронной почты, связанный с определённым доменом. Также с помощью инструмента можно найти электронный адрес по фамилии за пару секунд.

- RevEye — расширение для Chrome с открытым исходным кодом, которое пробивает фотографию с помощью Google, Bing, Yandex и TinEye.

- Namechk — сайт, который найдёт все аккаунты человека во всех соцсетях и мессенджерах. Достаточно ввести его ник в одной соцсети и найдётся тот же ник в другой соцсети.

Поиск цели по IP и MAC-адресу – OSINT.

Ресурсы, благодаря которым, вы можете найти информацию о своей цели, имея IP или MAC-адрес.

- HostHunter — обнаружение и извлечение имен хостов из набора целевых IP-адресов;

- Сyberhubarchive — архив утекших данных, в нем есть IP адреса аккаунтов Skype;

- Iknowwhatyoudownload — покажет что скачивают в интернете;

- Recon.secapps.com — автоматический поиск и создание карт взаимосвязей;

- Check.torproject.org — найдет список всех выходных узлов Tor за последние 16 часов, которые мог связаться с IP;

- Dnslytics.com — найдет домены;

- · @iptools_robot — бот для быстрого поиска информации о ip адресе, найдет whois, настоящий IP за Cloudflare, порты и многое другое;

- Metrics.torproject.org — проверяет использовался ли IP-адрес в качестве узла для передачи трафика в Tor, требуется указать дату;

Cписок сервисов и утилит, которые созданы для анализа таких данных, как IP, SSID, метаданные файлов, DNS-записи, и всего, где объектом анализа выступает элемент IT-структуры, будь то сайт или IP-адрес.

- Whatsmydns — Проверка DNS записей сайта (включая скрытые).

- Dnsdumpster.com — Данные по сайту включая местоположение хостинга и местоположение владельца, а так же другие данные.

- Xinit.ru — проверка домена или IP-адреса по whois; получение снимков из Google-кеша и данных из веб‑архива; сервисы и протоколы на сервере; HTTP-заголовки ответа; ссылки со страниц сайта на хосте; email-адреса домена; проверка сайта на virustotal.com; показ реального IP-адреса за Cloudflare; DNS-инфраструктура сайта.

- Urlscan.io — проверяет, кому выдан TLS-сертификат и какие IP-адреса связаны с сайтом.

- PDFCandy — сервис дает тебе возможность извлекать и изменять метаданные PDF.

- Wigle — может показать SSID и BSSID хотспотов Wi-Fi на карте.

- PublicWWW — сервис ищет инфу по исходному коду страниц. Находит никнеймы, упоминания в коде, сопоставляет значки сайтов, что позволяет искать двойники; находит любые схожие упоминания идентификаторов или фраз, кошельков, токенов, позволяет также находить поставщиков рекламных виджетов и т.д.

- Metadata2Go — поможет узнать все метаданные файла.

- HostHunter — ищет доменные имена для набора IP-адресов.

- Knock Subdomain Scan — перебирает субдомены на целевом домене и может генерировать выходной файл с результатами.

Ищем данные человека по номеру банковской карты — OSINT.

Бывают ситуации, когда нас обманывают мошенники на руках только номер карты.

Поиск через мобильный банкинг

Пробуем сделать перевод через мобильное приложение нашего банка. При этом желательно, чтобы как вы, так и объект поиска пользовались одним и тем же крупным банком типа Сбера.

Если звезды сошлись, банковский интерфейс укажет нам имя владельца карты.

В сети существуют десятки сервисов позволяющих найти определенную информацию по номеру карты.

Это может быть как название банка и тип карты, так и регион в котором проживает хозяин номера.

- Bincheck.io

- Bincheck.org

- Freebinchecker.com

Этот сервис позволяет вам проверить тип карты кредитная дебетовая и другие данные.

- binlist.net

- psm7.com

Пробив по биткоин-кошельку – OSINT.

Уже давно не является секретом, тот что биткоин не так анонимен, как многие думают. Баланс кошелька и все его переводы можно легко отследить. Именно для этого список некоторых сервисов, которые помогут в этом.

- Bitref — Проверка биткоин кошелька.

- Block Explorer — Обозреватель блоков, позволяет отследить куда и когда уходят деньги с биткоин кошелька.

- Blockchain — Обозреватель блоков, так же позволяет отследить транзакции на кошельке.

- Cryptocurrency Alerting — Сервис, позволяющий настроить оповещения об активности интересующего вас адреса.

- Blockseer — Визуализация связей между адресами, участвовавшими в осуществлении транзакций.

Пробиваем по фотографии-OSINT.

- Photo Sherlock — приложение предоставляет поиск по фото из камеры или галереи. Можно использовать чтобы найти информацию о картинке в Интернете, например, чтобы проверить кому действительно принадлежит фото из социальной сети (проверка на фейк).В модификации получен Premium, удалены реклама и мусор. Незаменимая вещь для любого OSINT’ера.

- Search4faces.com — бесплатный сервис для поиска по лицам в соцсетях. На данный момент есть 4 базы изображений:

1 миллиард 109 миллионов 563 тысячи аватарок VK.com;

125 миллионов 443 тысячи аватарок TikTok;

4 миллиона 594 тысячи аватарок ClubHouse;

Можно искать не только по фотографии, но и по любому другому изображению человеческого лица. Например, по рисунку или фотороботу.