L

На сайте с 05.06.2008

Offline

86

Как можно скрыть своего хостинг провайдера — чтобы никоим образом его нельзя было обнаружить — ни по dns, ни по ip, ни как-либо еще?

Куплю Ваш аккаунт Google Adwords ()

На сайте с 01.02.2010

Offline

247

никак. зачем вам это?

На сайте с 12.05.2010

Offline

88

Ну почему никак… Обсуждали уже как IP-адрес другой приделать.

Домен делегировать на бесплатные или какие-нибудь сторонние DNS-ы, whois заприватить, IP поменять описанным по ссылке способами.

На сайте с 25.05.2008

Offline

456

Купить впс-ку и настроить на ней проксирование на реального хостинг-провайдера.

Можно организовать цепочку

Лог в помощь!

На сайте с 01.02.2010

Offline

247

А можно в том же ДЦ взять сервер, что правильнее.

V

На сайте с 18.06.2011

Offline

1

Все же интересует цель такого скрытия.

PN

На сайте с 03.06.2011

Offline

78

Возьмите вдс на XEN , он у многих от $10 и настройте там впн, любой нормальный хостер сделает вам это бесплатно. Куда бы вы не ходили будет виден только ваш впн, логи ведутся у хостера не больше дня обычно.

Серверы USA, UK, от $60, Клауд XEN от $6 (http://pqcservice.net) — сервис включает полное 1 класс администрирование. Лучшие каналы 99.999% uptime, опыт работы c 2002 года.

На сайте с 08.04.2009

Offline

485

pqcservice.net:

логи ведутся у хостера не больше дня обычно.

Что-то вы путаете :))) sflow у меня за пару лет есть так точно

Если я не ошибаюсь то например Украинских провайдеров вовсе обязывали в свое время 5 лет хранить информацию о том, куда ходили ихние клиенты. (Это еще помню из историй года 2008-2009)

На сайте с 09.11.2010

Offline

21

vskomorohov:

Все же интересует цель такого скрытия.

У нас реселлеры частенько такое спрашивают. Им нужно это, чтобы их клиент не догадался, что они наши реселлеры и не переметнулся к нам. Поэтому мы полностью прячем все наши признаки.

Делаем следующие вещи:

1) Выделенный IP не имеет PTR с нашим именем

2) В PHPinfo закрыты все опозновательные знаки у ядра. (в данном примере есть whitesuite в Ctrl+F, но это связано с именем виртхоста, у клиента такого нету)

3) В качестве почтового Web-клиента ставится их личный RoundCube.

4) Забираются права к uname и /etc/hostname

5) ISPmanager установлен свежий, у которого есть функция брендинга per reseller.

есть еще несколько мелких изменений.

Конечно остается возможность как-то еще пролезть, например в конфиг Апача, но это смогут сделать только единицы. А в принципе проблема решена.

Скоростной хостинг на платформе NodeSquad.

Скромные цены и большие тестовые периоды.

Отзывы на SearchEngines. (/ru/forum/comment/7975529)

На сайте с 08.04.2009

Offline

485

WhiteSuite:

У нас реселлеры частенько такое спрашивают. Им нужно это, чтобы их клиент не догадался, что они наши реселлеры и не переметнулся к нам. Поэтому мы полностью прячем все наши признаки.

Делаем следующие вещи:

1) Выделенный IP не имеет PTR с нашим именем

2) В PHPinfo закрыты все опозновательные знаки у ядра. (в данном примере есть whitesuite в Ctrl+F, но это связано с именем виртхоста, у клиента такого нету)

3) В качестве почтового Web-клиента ставится их личный RoundCube.

4) Забираются права к uname и /etc/hostname

5) ISPmanager установлен свежий, у которого есть функция брендинга per reseller.

есть еще несколько мелких изменений.

Конечно остается возможность как-то еще пролезть, например в конфиг Апача, но это смогут сделать только единицы. А в принципе проблема решена.

А Реасайн в ARIN или RIPE вы тоже делаете или кому ИП адреса принадлежат? (А если вы этого не делаете то тем самым нарушаете правила содержания IP адресов, а так же их может еще нарушает тот ISP который выдает вам адреса не публикуя информацию о вас в rwhois ….. Я же не думаю что вы от ISP как реселеры получили меньше чем /28 блок

На сайте с 09.11.2010

Offline

21

Реассайн делает Hetzner сразу при выдаче адресов. Но делает на тех, на кого зарегистрированы сервера. А там специально используется название головной организации: NodeSquad

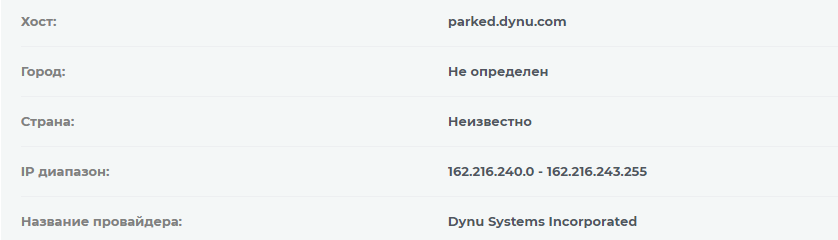

Пример такого адреса

Valkiria

-

#2

1 Разница во временных зонах (браузера и IP)

Это меняется в системе.

2 Принадлежность IP хостинг провайдеру

Для ответа на этот вопрос выложи скриншот своего теста, чтобы было понятнее, о чём идёт речь.

Последнее редактирование модератором: 06.02.2018

-

#3

Это меняется в системе.

ну вот это я и не могу найти

Для ответа на этот вопрос выложи скриншот своего теста, чтобы было понятнее, о чём идёт речь.

тест на 2ip.ru. Проверка ананимности. Выложил весь текст. Один в один)

Valkiria

-

#4

Если тебе реально нужен ответ на твой воапрос, то потрудись объяснить проблему.

Очевидно же, что фраза

Принадлежность IP хостинг провайдеру

постороннему читателю ничего не говорит.

Потрудись пройти тест на других аналогичных сервисах и выложить результаты теста, чтобы сузить круг проблемы.

Если хочешь быстрый ответ-отмазку, то вот:

приведи свой внешний IP в соответствие со своим провайдером.

-

#5

Если тебе реально нужен ответ на твой воапрос, то потрудись объяснить проблему.

Очевидно же, что фразапостороннему читателю ничего не говорит.

Потрудись пройти тест на других аналогичных сервисах и выложить результаты теста, чтобы сузить круг проблемы.

Если хочешь быстрый ответ-отмазку, то вот:

приведи свой внешний IP в соответствие со своим провайдером.

Спасибо! трудно поспорить с таким ответом)

—- Добавлено позже —-

Это меняется в системе.

Для ответа на этот вопрос выложи скриншот своего теста, чтобы было понятнее, о чём идёт речь.

а в linux как поменять?

Последнее редактирование: 07.02.2018

-

#6

Спасибо! трудно поспорить с таким ответом)

—- Добавлено позже —-

а в linux как поменять?

ровно таким же способом.

Как скрыть хостинг провайдера сервера?

Здравствуйте, видел сайты некоторые, у которых в поле «Название провайдера» и «Хост» написано тоже «Неизвестно», как и в «Город» и «Страна» как на скриншоте:

Вопрос такой: Как сделать так же, какие есть способы скрытия полей «Название провайдера» и «Хост» в Whois ?

Или же иногда вижу что в поле «Хост» прописан IP, такой же как и у сервера собственно.

-

Вопрос заданболее двух лет назад

-

787 просмотров

если чо, то неизвестно проверялке, а не вообще

вообще скрыть не получится, юзай cloudflare — достаточно для начала

Пригласить эксперта

Подключите дома белый ip, разверните там сайт и будет вам название провайдера — «Не определено»

Как сделать так же, какие есть способы скрытия полей «Название провайдера» и «Хост» в Whois ?

Никак. Невозможно скрыть то, чего нет. В WHOIS указывается регистратор и серверы имён, но их вы не скроете.

-

Показать ещё

Загружается…

Сбер

•

Нижний Новгород

от 170 500 ₽

28 мая 2023, в 08:16

5000 руб./за проект

28 мая 2023, в 07:29

1500 руб./за проект

28 мая 2023, в 02:05

7000 руб./за проект

Минуточку внимания

ГлавнаяРазноеРазница во временных зонах браузера и ip

Чек-лист проверки анонимности сёрфинга. Разница во временных зонах браузера и ip

Насколько безопасен OpenVPN – TheWired

В прошлой статье я писал о том, как настроить свой собственный OVPN (OpenVPN). К сожалению, более-менее стандартный конфиг хоть и не раскрывает реальный IP-адрес клиента (это хорошо), но все же обнаруживает сам факт существования средств анонимизации (это не есть хорошо). Сегодня я расскажу, как именно происходит детекция и как с ней бороться

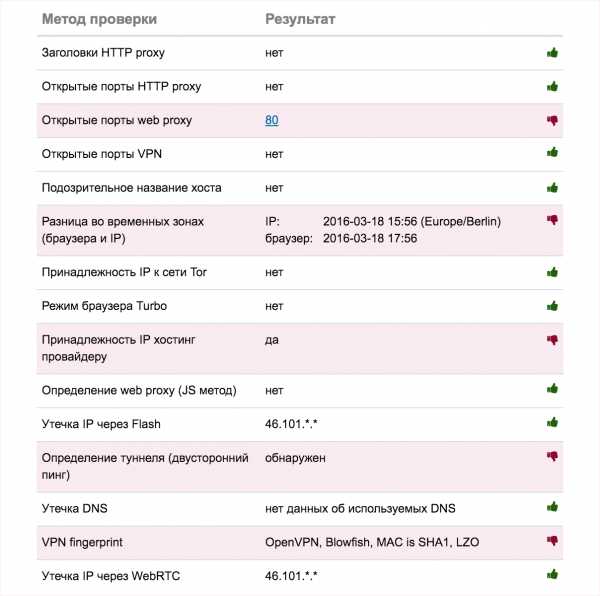

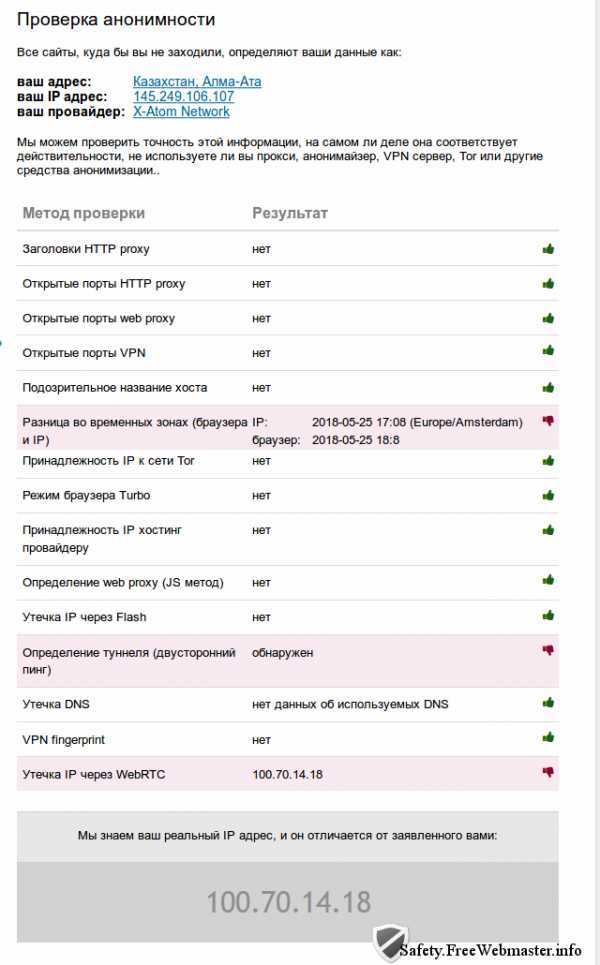

Итак, если зайти сюда то вот что мы увидим:

Как видим из скриншота, утечка информации происходит по следующим пунктам:

- Открытые порты web proxy

- Разница во временных зонах (браузера и IP)

- Принадлежность IP хостинг провайдеру

- Определение туннеля (двухсторонний пинг)

- VPN Fingerprint

Постараемся максимально устранить утечки данных. По порядку.

#1 Открытые порты web proxy

Эту “проблему” исправить легче всего — это и не проблема вовсе. Достаточно, чтобы на сервере, где у вас установлен и настроен OpenVPN не было никакого web-сервера (apache/nginx). В моем случае, web-сервер там есть, меня это не особо напрягает. Поэтому переходим к следующему пункту.

#2 Разница во временных зонах (браузера и IP)

Проще всего будет изменить время на клиентском устройстве и привести его в соответствие с временной зоной той страны и/или города, где физически находится OpenVPN-сервер.

#3 Принадлежность IP хостинг провайдеру

Увы, не изменить никак

#4 Определение туннеля (двухсторонний пинг)

Заходим в настройки ufw:

nano /etc/ufw/before.rules

|

nano /etc/ufw/before.rules |

Приводим секцию к такому виду:

# ok icmp codes

-A ufw-before-input -p icmp —icmp-type destination-unreachable -j ACCEPT

-A ufw-before-input -p icmp —icmp-type source-quench -j ACCEPT

-A ufw-before-input -p icmp —icmp-type time-exceeded -j ACCEPT

-A ufw-before-input -p icmp —icmp-type parameter-problem -j ACCEPT

# -A ufw-before-input -p icmp —icmp-type echo-request -j ACCEPT

|

# ok icmp codes -A ufw-before-input -p icmp —icmp-type destination-unreachable -j ACCEPT -A ufw-before-input -p icmp —icmp-type source-quench -j ACCEPT -A ufw-before-input -p icmp —icmp-type time-exceeded -j ACCEPT -A ufw-before-input -p icmp —icmp-type parameter-problem -j ACCEPT # -A ufw-before-input -p icmp —icmp-type echo-request -j ACCEPT |

Перезапускаем ufw:

Все, теперь туннель определяться не будет.

#5 VPN Fingerprint

Открываем конфиг VPN-сервера:

nano /etc/openvpn/server.conf

|

nano /etc/openvpn/server.conf |

После строки:

Добавляем строку:

Перезапускаем VPN-сервер:

Если вы используете Viscosity (как я рекомендовал в прошлой статье), то заходите в свойства соединения, затем вкладка “Расширенные настройки” и в поле “Введите дополнительные команды для OpenVPN” пишем:

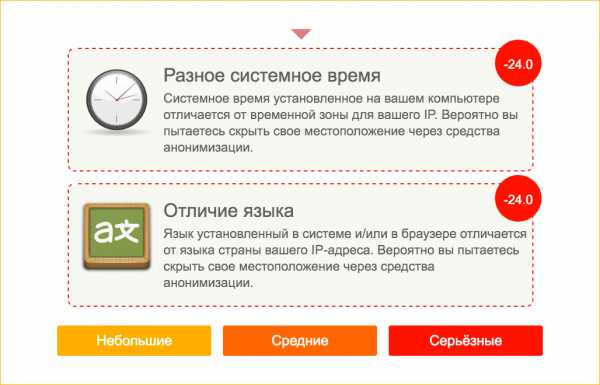

Пробуем прогнать тест еще раз:

Как видите — остался только 80-й порт, который я просто не стал убирать и IP, принадлежащий датацентру — но тут мы уже ничего не можем сделать. Базовая часть настроек выполнена, но это еще не все, есть еще нюансы

#1 Отключаем Flash в браузере

Я использую Google Chrome (для других браузеров ищите как отключить в гугле), в адресной строке пишем:

Ищем там Adobe Flash Player и вырубаем его.

#2 Включаем опцию запрета отслеживания в браузере (Do Not Track)

В Google Chrome это делается в настройках, пункт меню — “Личные данные”, затем ставим галочку на пункте меню “Отправлять с исходящим трафиком запрос “Не отслеживать””.

#3 Отключаем WebRTC в браузере

Для Google Chrome есть плагин WebRTC Leak Prevent, ставим его.

В финале Whoer показал мне вот такую картинку:

Разное системное время Whoer определил по временной зоне (да, ее тоже надо исправлять). Язык тоже, думаю, понятно как узнал. На мой взгляд, это не является великой проблемой, т.к. путешествующий (условно) пользователь вполне логично будет иметь отличную от места пребывания временную зону и время, равно как и локаль. По большому счету, сделать то, что я описал в статье — лишним не будет

Я советую хостинг Linode и Digital Ocean. Рефам помощь в установке и настройке — бесплатно!

www.thewired.ru

Чек-лист проверки анонимности сёрфинга / Хабр

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить

Спасибо за внимание!

habr.com

Тестируем настройки браузера на анонимность с использованием прокси-сервера

Настройки браузера, на примере Mozilla Firefox, помогут скрыть факт использования прокси-сервера и максимально обеспечить анонимность в сети. Также, идентифицирующие вас данные в User agent не просто скрываются, а подменяются на наиболее используемые пользователями, что позволяет «раствориться» среди многих. Конечно, легче использовать браузер Tor, где, даже, настройки по умолчанию обеспечивают хорошую анонимность, но некоторые сайты просто блокируют доступ по этой сети. И если вы еще не разобрались, как скрыть использование сети Tor, или подобных анонимных сетей, то стоит попробовать воспользоваться прокси-сервером.

На странице одного из популярных сервисов, в онлайн-базе прокси-листов, выбрал прокси HTTP, HTTPS с высокой степенью анонимности 145.249.106.107 Netherlands Amsterdam.

Тест проверки анонимности на сервисе 2ip.ru, я уже делал в предыдущей статье О чем расскажет ваш браузер, теперь посмотрим результаты с использованием прокси-сервера.

Утечка IP через WebRTC. Как видим, использование прокси-сервера, даже с заявленной высокой степенью анонимности, не скрыло реальный (внутренний) IP-адрес компьютера. Для тех, кто не в теме, с внутренними адресами нельзя соединится из интернета, они работают только в пределах локальной сети.

К приватным «серым» IP-адресам относятся адреса из следующих подсетей:

от 10.0.0.0 до 10.255.255.255 с маской 255.0.0.0 или /8;от 172.16.0.0 до 172.31.255.255 с маской 255.240.0.0 или /12;от 192.168.0.0 до 192.168.255.255 с маской 255.255.0.0 или /16;от 100.64.0.0 до 100.127.255.255 с маской подсети 255.192.0.0 или /10. Данная подсеть рекомендована согласно rfc6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).

Напрямую доступ к внешней сети, используя внутренний IP-адрес, невозможен, но как вариант, связь с интернетом осуществляется через механизм NAT, где трансляция сетевых адресов заменяет частный IP на публичный. Если интернет-провайдер предоставил локальный IP, то будет проблематично настроить удаленное управление компьютером и скажем, видеонаблюдением, при использовании компьютера.

Что касается безопасности, то использование «серого» IP-адреса более безопасно, чем использование «белого» IP, так как «серые» не видны напрямую в интернете и находятся за NAT, который обеспечивает безопасность домашней сети.

Конечно, внешний IP не определился, но какой от этого толк, если внутренний сливается. Для целей идентификации, даже показательней будет локальный IP, чем публичный, на который провайдер может повесить множество пользователей.

Для устранения утечки настоящего IP адреса через WebRTC, в адресной строке браузера Firefox введите «about:config», найдите «media.peerconnection.enabled» и дважды кликните для установки значения «false».

Устранение разницы во временных зонах браузера и IP-адреса прокси-сервера. Также, мы видим прокол в разнице во временных зонах браузера компьютера и местонахождения прокси-сервера. Переводим системное время программой настройки времени в Ubuntu, в Меню приложений — Система, или соответствующей в другой операционке.

Для внесения изменений необходимо разблокировать программу, нажав Unlock и введя пароль администратора. Зная место расположения прокси-сервера, меняем часовой пояс.

Определение туннеля (двусторонний пинг). Не знаю по какой причине, но туннель методом пинга перестал определяться после двух предыдущих настроек.

Как видим, настройки браузера позволили поменять IP-адрес и скрыть факт использования прокси-сервера, но данные, которые отправляет браузер о вашем компьютере, по-прежнему те-же.

Отключение методов слежения в браузере. Что бы уменьшить вероятность идентификации, даже, если вы сменили IP-адрес, желательно максимально скрыть передаваемую браузером информацию.

Shockwave Flash. Новый профиль в Firefox создается с двумя предустановленными плагинами Openh364 Video Codec и Shockwave Flash. Не заметил, на что влияет первый плагин, но Flash, в том числе настроенный на «Включать по запросу», отдает факт своего присутствия и свою версию. Только после выключения плагина, он становится невидимым для отслеживания.

JavaScript. Отдельно можно остановиться на JavaScript, который выключается параметром «javascript.enabled» в настройках about:config. Настраивать JavaScript удобно с помощью плагина NoScript. Наличие и версия JavaScript тоже отслеживается, но данный функционал работает почти во всех браузерах и его отключение, наоборот, сделает ваш браузер индивидуальней.

User agent. Наиболее идентифицирующая вас информация, передается в строке кода User agent, с данными типа браузера и операционной системы. В разделе about:config, если вбить в строку поиска «useragent», отфильтруются соответствующие строки настроек. Далее, создается параметр general.useragent.override. Выберите тип создаваемого параметра «Строка» и в новом окне впишите нужное значение user agent. Список наиболее используемых конфигураций user agent смотрите, например, здесь или здесь. Работает ли данный параметр лично не проверял, так как популярные user agent есть в плагине User-Agent Switcher, где быстро и легко переключаются между собой или корректируются.

Сервис на странице 2ip.ru/browser-info/ показал, какие пункты слежения были изменены в браузере, благодаря вышеперечисленным действиям. Изначальную конфигурацию смотрите все в той же предыдущей статье.

safety.freewebmaster.info

Чек-лист проверки анонимности сёрфинга / СоХабр

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить

Спасибо за внимание!

sohabr.net

Чек-лист проверки анонимности сёрфинга — Блог Агронавта

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить 🙂

Спасибо за внимание!

Похожее

blog.agronavtika.ru

Парсер Хабра: Чек-лист проверки анонимности сёрфинга

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка http://ift.tt/1MrXWcQ, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить

Спасибо за внимание!

This entry passed through the Full-Text RSS service — if this is your content and you’re reading it on someone else’s site, please read the FAQ at http://ift.tt/jcXqJW.

habrparser.blogspot.com

Как остаться анонимным, используя прокси. — Блог Агронавта

В последнее время участились случаи использования сайтами специальных скриптов, цель которых установить реальный IP пользователя, даже если он использует анонимный прокси-сервер. В этой статье вы узнаете как скрыть IP, несмотря ни на что, и остаться анонимным.

Если следовать инструкции, которая дана выше, вы скроете свой реальный IP адрес даже в том случае, если вас будут пытаться вычислить через специальные скрипты. Но для того чтобы сайт, с которым вы работаете, считал, что вы подключаетесь с реального компьютера, а не через прокси-сервер, этого недостаточно. То есть вы хоть и скроете реальный IP, но все равно можно будет определить, что используется прокси-сервер. На некоторых ресурсах в этом случае можно увидеть сообщение: Мы не смогли установить, ваш реальный IP, но точно знаем, что вы используете прокси-сервер.

Поробуйте пройти тест на сайте: https://2ip.ru/privacy/

Наиболее проблемными местами будут:

Открытые порты HTTP, web proxy

Определение web proxy (JS метод)

Утечка DNS

Принадлежность IP хостинг провайдеру

Разница во временных зонах (браузера и IP)

Утечка IP через Flash

Утечка IP через WebRTC

Использование наших платных прокси в стандартных пакетах позволяет решить все эти проблемы, если вы на вашей стороне решили проблему с утечкой WebRTC (инструкция дана выше), а также используете программу-проксификаторProxifier для решения проблемы утечки IP через Flash и утечки DNS (для этого в настойках Proxifier нужно зайти в Options -> Name Resolution и установить опцию Remotely).

Если у вас еще фиксируется проблема Разница во временных зонах (браузера и IP), измените время на своем компьютере в соответствии с временем прокси-сервера.

Останется главная проблема: Определение туннеля (двусторонний пинг)

Чтобы решить эту проблему нужно заказывать прокси с выделенными IP

Использование выделенных IP адресов даст вам не только положительный результат по всем пунктам тестаhttps://2ip.ru/privacy/ , но и даст гарантию того, что не возникнет проблем из-за того, что IP прокси-сервера засвечены в блэклистах или списках хостинг провайдеров, использование которых, свидетельствует о подключении через прокси.

Еще обратите внимание на VPN fingerprint

Эта проблема возникнет, если вы используете VPN, значение MTU 1396 свидетельствует об использовании VPN подключения. Для решения этой проблемы нужно поверх VPN нужно подключаться через выделенный прокси.

Если тестирование нашего платного прокси-сервера все равно выявило проблему по какому-либо пункту, пишите в нашу тех. поддержку, обязательно поможем.

В результате ваш реальный IP не только не будет виден во внешнем Интернете, но и полностью будет скрыт факт использования прокси-сервера, также, как если бы вы работали через реальный компьютер.

КУПИТЬ ПРОКСИ

blog.agronavtika.ru

Проверка анонимности прокси

Многие думают, что сам по себе прокси уже даёт анонимность при использовании, но это не так.

Под анонимностью при использовании прокси подразумевается не анонимность личности, а неспособность посещаемых ресурсов определить несоответствие образа, под которым ваше устройство представляется удалённой системе, реальному.

И для этого недостаточно «прописать» адрес прокси-сервера в настройках вашего устройства.

Что же надо проверить кроме соответствия ip-адреса прокси тому ip-адресу, под которым определяется ваше устройство ?

Таких проверок много и список их пополняется со временем, новые идеи, как отличать хитрых пользователей воплощаются в жизнь, в ответ реализуются другие идеи, как быть относительно анонимными.

В этом материале я опишу проверки, результаты которых зависят исключительно от самого прокси-сервиса. Их не так много, большая часть того, что надо сначала настроить, а потом проверить лежит на пользователе — это будет темой другого материала.

От результатов проверок по нижеприведённому чек-листу будет зависеть стоит ли в принципе пользоваться каким то конкретным бесплатным или платным прокси, или может даже попросить техподдержку платного приватного прокси выдать вам другой адрес.

Чек-лист проверок, результаты которых зависят от настроек на самом прокси-сервисе, не длинный и во многих случаях достаточно проверить следующее:

● Добавляет ли прокси свои заголовки, если используете http-прокси;

● Не используются ли стандартные для прокси номера портов;

● Можно ли посредством двустороннего пинга заподозрить использование прокси;

● Не дают ли регистрационные данные, соответствующие ip-адресу прокси повод подозревать, что используется прокси-сервис;

● Нет ли полученного вами ip-адреса прокси в базах систем, хранящих скомпрометированные адреса.

Приступим с объяснениями и скриншотами:

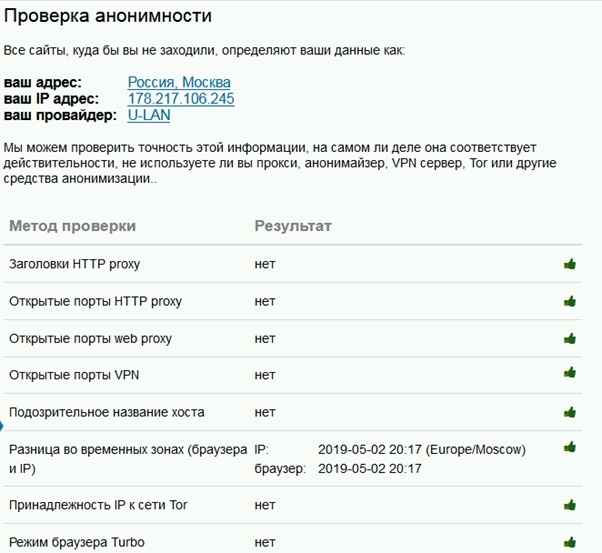

Заходим на 2ip.ru и запускаем тест «Проверка анонимности».

Перед запуском теста мы увидим, правильно ли «прописали» настройки прокси на своём устройстве, показывается ли сайту адрес прокси вместо настоящего ip.

Проверка заголовков при использовании http proxy

Первым в списке идёт метод проверки заголовков Http proxy — проверка возможного подозрения на использование прокси путём просмотра Http заголовков.

Обращаясь к страницам любого сайта браузер, общаясь с веб-сервером отправляет запрос, и получает ответ. Http-заголовок — это строка в запросе. Такие строки стандартизированы и позволяют передавать различные параметры, например, используемый язык — серверу надо знать, на каком языке показать страницу — русском или другом.

Прокси-сервер, через который теперь идут ваши запросы, имеет возможность дописывать в него свои заголовки. Даже если он указывает в заголовке не ваш настоящий ip, а другую служебную информацию, она может сказать удалённой системе о том, что вы скрываетесь за прокси.

Эта проверка актуальна, если вы используете http proxy, socks proxy не модифицируют проходящие через них данные.

Следующий тест — на открытые порты

Общаясь между собой, компьютерные системы передают данные между процессами, «желающими» общаться, по определённым портам. Номер порта может быть любым в интервале от 1 до 65 535. И хотя процессы могут общаться посредством протоколов по любым свободным портам, заранее указанным, существуют стандартные номера портов для общения определённых программ.

Порты прокси-серверов не являются исключением. Например, стандартный порт для Socks5 — порт 1080.

Поэтому в числе прочих, система проверки какого либо ресурса, желая убедиться, что вы не скрываетесь от неё, сделает примитивную проверку на открытый стандартный для прокси порт.

Если порт открыт или не отвечает на запрос, логично предположить использование прокси. На качественных персональных прокси не используются номера портов, оставленные по умолчанию при настройке, а бесплатные прокси часто не проходят этот тест.

Определение использования прокси методом двустороннего пинга

Ещё одна проверка, по результатам которой проверяющий сервис может предположить, что клиент маскируется за прокси и не тот, за кого себя выдаёт — это двусторонний пинг.

Упрощенно, пинг — это измерение времени, за которое проходит пакет с данными в компьютерных сетях, а также возможность посмотреть — доходят ли пакеты до адресата вообще и нет ли среди них потерь, в частности.

Суть метода двустороннего пинга в том, что удалённая система сначала пингует представленный вами ip, который принадлежит прокси-серверу и записывает результат ответа на пинг.

Затем посредством специального запроса к браузеру она инициирует пинг от вас к сайту удаленной системы. Записывает полученный результат и сравнивает его с первым. С учетом допустимой погрешности если разница существенна, предполагается использование туннеля между вами и прокси или vpn-сервисом.

Ведь скорость прохождения сетевых пакетов данных будет разной из-за разных длин маршрутов. Маршрут от целевого ресурса до прокси-сервера короче, чем обратный маршрут от вас сначала до прокси, а потом до целевого ресурса.

Проверка регистрационных данных ip-адреса прокси

Теперь скрипт сервиса проверит ip-адрес прокси на данные, указанные при регистрации, которые могут говорить удалённому сайту, что перед ним пользователь хостинга (выделенных, виртуальных серверов) — прокси и vpn располагаются на таких площадках.

Данные ip-адресов домашних пользователей сети, которые выделяет им провайдер, отличаются от данных ip-адресов, указанных выше сервисов. Свои отличия имеют регистрационные данные ip-адресов пользователей мобильных операторов и корпоративных сетей.

Удалённому сайту при желании разработчиков легко проверить информацию по полученному ip c помощью запроса по протоколу whois в общедоступных базах данных регистраторов ip-адресов.

Поэтому, если 2ip.ru при проверке анонимности, проверяя параметр «Принадлежность IP хостинг провайдеру» пишет «Нет» — это хорошо. Ключевое слово тут «хостинг».

Вышеприведённые параметры можно проверить и на других ресурсах, предоставляющих комплексные проверки и интерпретирующих их.

На этом тесте интересующие нас проверки на 2ip.ru закончены, идеальный результат выглядит так:

Как видно на скриншотах, списки проверки на анонимность на 2ip.ru длиннее, чем чек-лист проверок, описанный в этом материале. Дело в том, что некоторые пункты списка на скриншотах относятся либо к проверкам при использовании vpn, Tor, web-прокси (анонимайзеров), либо к проверкам, результаты которых зависят исключительно от настроек пользователя (разница во временных зонах, различные утечки ip).

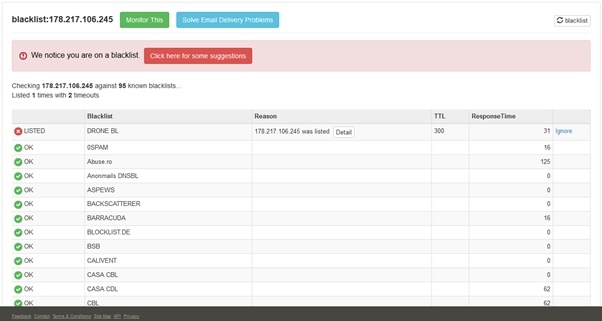

Проверка прокси на наличие в спам-базах

Ещё одна важная проверка для вновь полученного прокси — проверка на наличие ip-адреса в спам-базах. Для защиты от спама и другой вредоносной активности, например, атак на компьютерные системы, мошенничества и подобного, ip-адреса, с которых фиксируется подобная активность логично заносить в базы, а потом сверяться по ним.

Самая крупная из международных организаций, ведущей такие базы, занимающаяся мониторингом вредоносной активности, большей частью связанной с рассылкой спама — Spamhaus. Более 20 лет эта организация сотрудничает с провайдерами, почтовыми сервисами, разработчиками решений сетевой безопасности, органами правопорядка и другими заинтересованными сторонами.

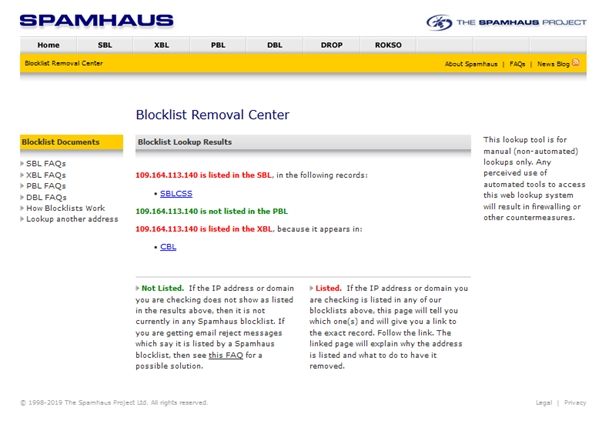

Нам для проверки прокси интересны две базы от Spamhaus — база SBL и база XBL.

SBL (Spamhaus Block List) — Spamhaus блок-лист — список ip-адрресов, замеченных в рассылке спама. Эксперты организации круглосуточно работают над ведением списка, вносят подтверждённые адреса спамеров, удаляют те, спам-активность с которых прекращена.

XBL (Exploits Block List) — в эту базу, в основном, попадают ip-адреса компьютеров и других взломанных сетевых устройств, с которых ведутся спам-рассылки или некоторые виды сетевых атак. Попадают в этот список и многие бесплатные прокси-сервера.

Бесплатные прокси попадают в список XBL по нескольким основным причинам:

● Прокси установлен как часть вредоносного ПО на устройство незадачливого пользователя без его ведома и используется для рассылки спама и другой вредоносной активности;

● Общедоступными бесплатными прокси пользуются огромное количество пользователей с самыми разными целями, в том числе спамеры и злоумышленники. Началась рассылка спама — бесплатный прокси попал в чёрный список.

Приватный элитный прокси тоже может оказаться в этом списке, вероятность этого существенно ниже, но проверка обязательна.

Проверка проста, но на главной странице Spamhaus трудно быстро догадаться, как проверить ip-адрес.

В разделе Blocklist Removal нажмите ссылку Blocklist Removal Center.

Появятся две формы ввода, нас интересует верхняя, в которую вводим ip-адрес.

Для примера введён адрес общедоступного бесплатного прокси.

Нажимаем Lookup, ждём и смотрим результат.

Результат — три строчки, так как есть ещё список PBL (Policy Black List).

Результат проверки по PBL в результатах всегда посредине, он всегда второй и этот результат нас не интересует.

PBL — это список политик (в данном случае запретов) для конкретных ip-адресов или их диапазонов на отправку почты непосредственно с этих ip. Под отправкой почты имеется ввиду прямая отправка почты — со своего почтового сервера.

Многие провайдеры сами вносят свои диапазоны в этот список, так как простым пользователям обычно нет нужды ставить свой почтовый сервер. Большинство пользователей для работы с почтой используют крупные почтовые сервисы, и такой список никак не мешает их работе с почтой, зато помогает бороться со спамерами.

Таким образом нахождение ip прокси-сервера в чёрном списке под названием PBL не говорит о плохом ip.

Плохо, когда ip-адрес в списке SBL, XBL или обоих.

Тогда, скорее всего у вас будут проблемы при работе с серьёзными интернет сервисами с такого адреса.

Если такой результат выдаётся при проверке вновь приобретённого платного приватного прокси, то надо срочно написать в техподдержку этого сервиса и попросить его сменить вам ip-адрес прокси.

Проверку не стоит откладывать после покупки.

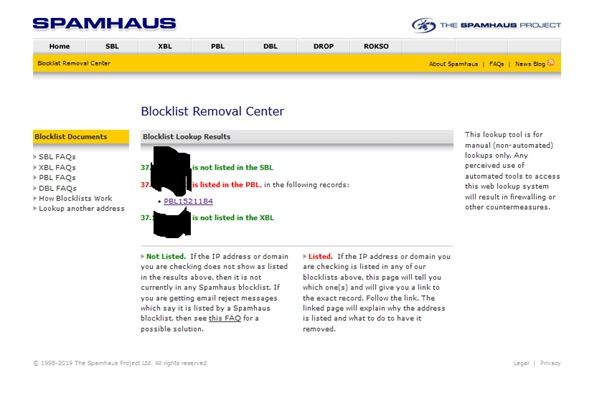

Ниже пример пройдённого на «отлично» теста на наличие в спам-базах. Результат нахождения в списке PBL не говорит о проблемах.

Конечно, базы Spamhaus не единственные, но самые популярные.

Хорошо бы проверять ip-адреса по всем более или менее известным базам.

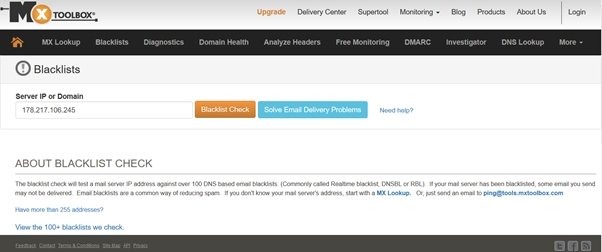

Тот же 2ip.ru проверяет по многим антиспам-базам, но в желании проверить ip одним из лучших сервисов в этом деле, мы дойдём до MxToolbox.

Это сервис для почтовых и вебмастеров. Среди многих его предоставляемых возможностей проверка ip по чёрным спискам. Сервис проверяет по примерно ста базам.

Пусть вас не смущает форма входа на главной странице — регистрация даёт много дополнительных возможностей, но проверка по чёрному списку возможна без регистрации.

В верхнем меню нажмите Blacklists, в появившуюся строку введите ip и нажмите Blacklist Check.

И тут вынужденно вернёмся к Spamhaus. Были описаны три базы оттуда — SBL, XBL и PBL, последняя из которых не является чёрным списком плохих ip и результат проверки по PBL для нас не важен.

Для ускорения проверок в автоматическом режиме Spamhaus сделал единую объединённую базу Spamhaus ZEN, и многие сервисы проверяют по ней. В том числе и сервис Mxtoolbox.

То есть если ip адрес находится в безобидной для нас базе PBL, то он находится в ZEN и MXtoolbox скажет нам, что это плохо. Предложит посмотреть детали (в какой именно базе Spamhouse обнаружен ip), но для этого нужна регистрация.

Поэтому, первоначально проверив ip на сервисе Spamhouse и убедившись, что ip адреса нет ни в SBL, ни в XBL — успокаиваемся. И если видим, что Mxtoolbox показывает наличие в Spamhouse ZEN — не расстраиваемся, всё в порядке.

Повторю, наличие ip адреса прокси в общей базе Spamhouse ZEN некритично лишь в случае отсутствия этого ip в базах Spamhouse SBL и Spamhouse XBL.

Программный интерфейс (API) Spamhouse ZEN на запрос любого ресурса, желающего проверить наличие ip в чёрных списках даёт различные коды возврата, поэтому любой сервис может узнать в каких именно базах Spamhouse числится адрес.

В большинстве же остальных баз, проверяемых Mxtoolbox хороший прокси быть не должен.

Резюме.

Важно понимать, что описанные проверки по вышеприведённому списку работают по стандартным общеизвестным алгоритмам. При несколько иной их реализации иными будут и результаты проверки.

Отрицательный результат по какому-то из пунктов списка проверки сам по себе не является основанием того, что удалённый сайт, который вы хотите перехитрить, уличит вас в этом. Такой результат заставит систему на том конце присмотреться к вам более внимательно.

Технологии развиваются очень быстро, поэтому через год или ранее данный список проверок на анонимность может оказаться не полным. Список касается тех параметров, которые настраиваются на стороне прокси-сервиса.