Команды Linux: расширенный справочник команд Unix / Linux / PuTTY SSH

Большинство UNIX-like систем обладают встроенной справкой, которая подробно описывает все доступные команды. Однако чтобы воспользоваться этой справкой, вы должны знать, по крайней мере, название команды, о которой вы хотите получить информацию. Поскольку большинство пользователей только в общих чертах понимают, что они хотят сделать, то, как правило, встроенная справка мало полезна новичкам.

Этот справочник поможет пользователям, знающим, что они хотят сделать, найти соответствующую команду Linux по краткому описанию.

- Системная информация

- Остановка системы

- Файлы и директории

- Поиск файлов

- Монтирование файловых систем

- Дисковое пространство

- Пользователи и группы

- Выставление/изменение полномочий на файлы

- Специальные атрибуты файлов

- Архивирование и сжатие файлов

- RPM пакеты (Fedora, Red Hat и тому подобное)

- YUM — средство обновления пакетов(Fedora, RedHat и тому подобное)

- DEB пакеты (Debian, Ubuntu и тому подобное)

- APT — средство управление пакетами (Debian, Ubuntu и тому подобное)

- Pacman — средство управление пакетами (Arch, Frugalware и alike)

- Просмотр содержимого файлов

- Манипуляции с текстом

- Преобразование наборов символов и файловых форматов

- Анализ файловых систем

- Форматирование файловых систем

- swap-пространство

- Создание резервных копий (backup)

- CDROM

- Сеть (LAN и WiFi)

- Microsoft Windows networks(SAMBA)

- IPTABLES (firewall)

- Мониторинг и отладка

- Другие полезные команды

- Системная информация:

- arch или uname -m — отобразить архитектуру компьютера

- uname -r — отобразить используемую версию ядра

- dmidecode -q — показать аппаратные системные компоненты — (SMBIOS / DMI)

- hdparm -i /dev/hda — вывести характеристики жёсткого диска

- hdparm -tT /dev/sda — протестировать производительность чтения данных с жёсткого диска

- cat /proc/cpuinfo — отобразить информацию о процессоре

- cat /proc/interrupts — показать прерывания

- cat /proc/meminfo — проверить использование памяти

- cat /proc/swaps — показать файл(ы) подкачки

- cat /proc/version — вывести версию ядра

- cat /proc/net/dev — показать сетевые интерфейсы и статистику по ним

- cat /proc/mounts — отобразить смонтированные файловые системы

- lspci -tv — показать в виде дерева PCI устройства

- lsusb -tv — показать в виде дерева USB устройства

- date — вывести системную дату

- cal 2007 — вывести таблицу-календарь 2007-го года

- date 041217002007.00* — установить системные дату и время ММДДЧЧммГГГГ.СС (МесяцДеньЧасМинутыГод.Секунды)

- clock -w — сохранить системное время в BIOS

- Остановка системы:

- shutdown -h now или init 0 или telinit 0 — остановить систему

- shutdown -h hours:minutes & — запланировать остановку системы на указанное время

- shutdown -c — отменить запланированную по расписанию остановку системы

- shutdown -r now или reboot — перегрузить систему

- logout — выйти из системы

- Файлы и директории:

- cd /home — перейти в директорию ‘/home’

- cd .. — перейти в директорию уровнем выше

- cd ../.. — перейти в директорию двумя уровнями выше

- cd — перейти в домашнюю директорию

- cd ~user — перейти в домашнюю директорию пользователя user

- cd — — перейти в директорию, в которой находились до перехода в текущую директорию

- pwd — показать текущую директорию

- ls — отобразить содержимое текущей директории

- ls -F — отобразить содержимое текущей директории с добавлением к именам символов, характеризующих тип

- ls -l — показать детализированное представление файлов и директорий в текущей директории

- ls -a — показать скрытые файлы и директории в текущей директории

- ls *[0-9]* — показать файлы и директории содержащие в имени цифры

- tree или lstree — показать дерево файлов и директорий, начиная от корня (/)

- mkdir dir1 — создать директорию с именем ‘dir1’

- mkdir dir1 dir2 — создать две директории одновременно

- mkdir -p /tmp/dir1/dir2 — создать дерево директорий

- rm -f file1 — удалить файл с именем ‘file1’

- rmdir dir1 — удалить директорию с именем ‘dir1’

- rm -rf dir1 — удалить директорию с именем ‘dir1’ и рекурсивно всё её содержимое

- rm -rf dir1 dir2 — удалить две директории и рекурсивно их содержимое

- mv dir1 new_dir — переименовать или переместить файл или директорию

- cp file1 file2 — скопировать файл file1 в файл file2

- cp dir/* . — копировать все файлы директории dir в текущую директорию

- cp -a /tmp/dir1 . — копировать директорию dir1 со всем содержимым в текущую директорию

- cp -a dir1 dir2 — копировать директорию dir1 в директорию dir2

- ln -s file1 lnk1* — создать символическую ссылку на файл или директорию

- ln file1 lnk1 — создать «жёсткую» (физическую) ссылку на файл или директорию

- touch -t 0712250000 fileditest — модифицировать дату и время создания файла, при его отсутствии, создать файл с указанными датой и временем (YYMMDDhhmm)

- Поиск файлов:

- find / -name file1 — найти файлы и директории с именем file1. Поиск начать с корня (/)

- find / -user user1 — найти файл и директорию принадлежащие пользователю user1. Поиск начать с корня (/)

- find /home/user1 -name «*.bin» — найти все файлы и директории, имена которых оканчиваются на ‘. bin’. Поиск начать с ‘/ home/user1’*

- find /usr/bin -type f -atime +100 — найти все файлы в ‘/usr/bin’, время последнего обращения к которым более 100 дней

- find /usr/bin -type f -mtime -10 — найти все файлы в ‘/usr/bin’, созданные или изменённые в течении последних 10 дней

- find / -name *.rpm -exec chmod 755 ‘{}’ ; — найти все фалы и директории, имена которых оканчиваются на ‘.rpm’, и изменить права доступа к ним

- find / -xdev -name «*.rpm» — найти все фалы и директории, имена которых оканчиваются на ‘.rpm’, игнорируя съёмные носители, такие как cdrom, floppy и т.п.

- locate «*.ps» — найти все файлы, содержащие в имени ‘.ps’. Предварительно рекомендуется выполнить команду ‘updatedb’

- whereis halt — показывает размещение бинарных файлов, исходных кодов и руководств, относящихся к файлу ‘halt’

- which halt — отображает полный путь к файлу ‘halt’

- Монтирование файловых систем:

- mount /dev/hda2 /mnt/hda2 — монтирует раздел ‘hda2’ в точку монтирования ‘/mnt/hda2’. Убедитесь в наличии директории-точки монтирования ‘/mnt/hda2’

- umount /dev/hda2 — размонтирует раздел ‘hda2’. Перед выполнением, покиньте ‘/mnt/hda2’

- fuser -km /mnt/hda2 — принудительное размонтирование раздела. Применяется в случае, когда раздел занят каким-либо пользователем

- umount -n /mnt/hda2 — выполнить размонтирование без занесения информации в /etc/mtab. Полезно когда файл имеет атрибуты «только чтение» или недостаточно места на диске

- mount /dev/fd0 /mnt/floppy — монтировать флоппи-диск

- mount /dev/cdrom /mnt/cdrom — монтировать CD или DVD

- mount /dev/hdc /mnt/cdrecorder — монтировать CD-R/CD-RW или DVD-R/DVD-RW(+-)

- mount -o loop file.iso /mnt/cdrom — смонтировать ISO-образ

- mount -t vfat /dev/hda5 /mnt/hda5 — монтировать файловую систему Windows FAT32

- mount -t smbfs -o username=user,password=pass //winclient/share /mnt/share — монтировать сетевую файловую систему Windows (SMB/CIFS)

- mount -o bind /home/user/prg /var/ftp/user — «монтирует» директорию в директорию (binding). Доступна с версии ядра 2.4.0. Полезна, например, для предоставления содержимого пользовательской директории через ftp при работе ftp-сервера в «песочнице» (chroot), когда симлинки сделать невозможно. Выполнение данной команды сделает копию содержимого /home/user/prg в /var/ftp/user

- Дисковое пространство:

- df -h — отображает информацию о смонтированных разделах с отображением общего, доступного и используемого пространства (Прим. переводчика. ключ -h работает не во всех *nix системах)

- ls -lSr |more — выдаёт список файлов и директорий рекурсивно с сортировкой по возрастанию размера и позволяет осуществлять постраничный просмотр

- du -sh dir1 — подсчитывает и выводит размер, занимаемый директорией ‘dir1’ (Прим. переводчика. ключ -h работает не во всех *nix системах)

- du -sk * | sort -rn — отображает размер и имена файлов и директорий, с соритровкой по размеру

- rpm -q -a —qf ‘%10{SIZE}t%{NAME}n’ | sort -k1,1n — показывает размер используемого дискового пространства, занимаемое файлами rpm-пакета, с сортировкой по размеру (fedora, redhat и т.п.)

- dpkg-query -W -f=’${Installed-Size;10}t${Package}n’ | sort -k1,1n — показывает размер используемого дискового пространства, занимаемое файлами deb-пакета, с сортировкой по размеру (ubuntu, debian т.п.)

- Пользователи и группы:

- groupadd group_name — создать новую группу с именем group_name

- groupdel group_name — удалить группу group_name

- groupmod -n new_group_name old_group_name — переименовать группу old_group_name в new_group_name

- useradd -c «Nome Cognome» -g admin -d /home/user1 -s /bin/bash user1 — создать пользователя user1, назначить ему в качестве домашнего каталога /home/user1, в качестве shell’а /bin/bash, включить его в группу admin и добавить комментарий Nome Cognome

- useradd user1 — создать пользователя user1

- userdel -r user1 — удалить пользователя user1 и его домашний каталог

- usermod -c «User FTP» -g system -d /ftp/user1 -s /bin/nologin user1 — изменить атрибуты пользователя

- passwd — сменить пароль

- passwd user1 — сменить пароль пользователя user1 (только root)

- chage -E 2005-12-31 user1 — установить дату окончания действия учётной записи пользователя user1

- pwck — проверить корректность системных файлов учётных записей. Проверяются файлы /etc/passwd и /etc/shadow

- grpck — проверяет корректность системных файлов учётных записей. Проверяется файл/etc/group

- newgrp [-] group_name — изменяет первичную группу текущего пользователя. Если указать «-», ситуация будет идентичной той, в которой пользователь вышил из системы и снова вошёл. Если не указывать группу, первичная группа будет назначена из /etc/passwd

- Выставление/изменение полномочий на файлы:

- ls -lh — просмотр полномочий на файлы и директории в текущей директории

- ls /tmp | pr -T5 -W$COLUMNS — вывести содержимое директории /tmp и разделить вывод на пять колонок

- chmod ugo+rwx directory1 — добавить полномочия на директорию directory1 ugo(User Group Other)+rwx(Read Write eXecute) — всем полные права. Аналогичное можно сделать таким образом chmod 777 directory1

- chmod go-rwx directory1 — отобрать у группы и всех остальных все полномочия на директорию directory1.

- chown user1 file1 — назначить владельцем файла file1 пользователя user1

- chown -R user1 directory1 — назначить рекурсивно владельцем директории directory1 пользователя user1

- chgrp group1 file1 — сменить группу-владельца файла file1 на group1

- chown user1:group1 file1 — сменить владельца и группу владельца файла file1

- find / -perm -u+s — найти, начиная от корня, все файлы с выставленным SUID

- chmod u+s /bin/binary_file — назначить SUID-бит файлу /bin/binary_file. Это даёт возможность любому пользователю запускать на выполнение файл с полномочиями владельца файла.

- chmod u-s /bin/binary_file — снять SUID-бит с файла /bin/binary_file.

- chmod g+s /home/public — назначить SGID-бит директории /home/public.

- chmod g-s /home/public — снять SGID-бит с директории /home/public.

- chmod o+t /home/public — назначить STIKY-бит директории /home/public. Позволяет удалять файлы только владельцам

- chmod o-t /home/public — снять STIKY-бит с директории /home/public

- Специальные атрибуты файлов:

- chattr +a file1 — позволить открывать файл на запись только в режиме добавления

- chattr +c file1 — позволяет ядру автоматически сжимать/разжимать содержимое файла.

- chattr +d file1 — указывает утилите dump игнорировать данный файл во время выполнения backup’а

- chattr +i file1 — делает файл недоступным для любых изменений: редактирование, удаление, перемещение, создание линков на него.

- chattr +s file1 — позволяет сделать удаление файла безопасным, т.е. выставленный атрибут s говорит о том, что при удалении файла, место, занимаемое файлом на диске заполняется нулями, что предотвращает возможность восстановления данных.

- chattr +S file1 — указывает, что, при сохранении изменений, будет произведена синхронизация, как при выполнении команды sync

- chattr +u file1 — данный атрибут указывает, что при удалении файла содержимое его будет сохранено и при необходимости пользователь сможет его восстановить

- lsattr — показать атрибуты файлов

- Архивирование и сжатие файлов:

- bunzip2 file1.bz2 — разжимает файл ‘file1.gz’

- gunzip file1.gz —

- gzip file1 или bzip2 file1 — сжимает файл ‘file1’

- gzip -9 file1 — сжать файл file1 с максимальным сжатием

- rar a file1.rar test_file — создать rar-архив ‘file1.rar’ и включить в него файл test_file

- rar a file1.rar file1 file2 dir1 — создать rar-архив ‘file1.rar’ и включить в него file1, file2 и dir1

- rar x file1.rar — распаковать rar-архив

- unrar x file1.rar —

- tar -cvf archive.tar file1 — создать tar-архив archive.tar, содержащий файл file1

- tar -cvf archive.tar file1 file2 dir1 — создать tar-архив archive.tar, содержащий файл file1, file2 и dir1

- tar -tf archive.tar — показать содержимое архива

- tar -xvf archive.tar — распаковать архив

- tar -xvf archive.tar -C /tmp — распаковать архив в /tmp

- tar -cvfj archive.tar.bz2 dir1 — создать архив и сжать его с помощью bzip2(Прим. переводчика. ключ -j работает не во всех *nix системах)

- tar -xvfj archive.tar.bz2 — разжать архив и распаковать его(Прим. переводчика. ключ -j работает не во всех *nix системах)

- tar -cvfz archive.tar.gz dir1 — создать архив и сжать его с помощью gzip

- tar -xvfz archive.tar.gz — разжать архив и распаковать его

- zip file1.zip file1 — создать сжатый zip-архив

- zip -r file1.zip file1 file2 dir1 — создать сжатый zip-архив и со включением в него нескольких файлов и/или директорий

- unzip file1.zip — разжать и распаковать zip-архив

- RPM пакеты (Fedora, Red Hat и тому подобное):

- rpm -ivh package.rpm — установить пакет с выводом сообщений и прогресс-бара

- rpm -ivh —nodeps package.rpm — установить пакет с выводом сообщений и прогресс-бара без контроля зависимостей

- rpm -U package.rpm — обновить пакет без изменений конфигурационных файлов, в случае отсутствия пакета, он будет установлен

- rpm -F package.rpm — обновить пакет только если он установлен

- rpm -e package_name.rpm — удалить пакет

- rpm -qa — отобразить список всех пакетов, установленных в системе

- rpm -qa | grep httpd — среди всех пакетов, установленных в системе, найти пакет содержащий в своём имени «httpd»

- rpm -qi package_name — вывести информацию о конкретном пакете

- rpm -qg «System Environment/Daemons» — отобразить пакеты входящие в группу пакетов

- rpm -ql package_name — вывести список файлов, входящих в пакет

- rpm -qc package_name — вывести список конфигурационных файлов, входящих в пакет

- rpm -q package_name —whatrequires — вывести список пакетов, необходимых для установки конкретного пакета по зависимостям

- rpm -q package_name —whatprovides — show capability provided by a rpm package

- rpm -q package_name —scripts — отобразит скрипты, запускаемые при установке/удалении пакета

- rpm -q package_name —changelog — вывести историю ревизий пакета

- rpm -qf /etc/httpd/conf/httpd.conf — проверить какому пакету принадлежит указанный файл. Указывать следует полный путь и имя файла.

- rpm -qp package.rpm -l — отображает список файлов, входящих в пакет, но ещё не установленных в систему

- rpm —import /media/cdrom/RPM-GPG-KEY — импортировать публичный ключ цифровой подписи

- rpm —checksig package.rpm — проверит подпись пакета

- rpm -qa gpg-pubkey — проверить целостность установленного содержимого пакета

- rpm -V package_name — проверить размер, полномочия, тип, владельца, группу, MD5-сумму и дату последнего изменеия пакета

- rpm -Va — проверить содержимое всех пакеты установленные в систему. Выполняйте с осторожностью!

- rpm -Vp package.rpm — проверить пакет, который ещё не установлен в систему

- rpm2cpio package.rpm | cpio —extract —make-directories *bin* — извлечь из пакета файлы содержащие в своём имени bin

- rpm -ivh /usr/src/redhat/RPMS/`arch`/package.rpm — установить пакет, собранный из исходных кодов

- rpmbuild —rebuild package_name.src.rpm — собрать пакет из исходных кодов

- YUM — средство обновления пакетов(Fedora, RedHat и тому подобное):

- yum install package_name — закачать и установить пакет

- yum update — обновить все пакеты, установленные в систему

- yum update package_name — обновить пакет

- yum remove package_name — удалить пакет

- yum list — вывести список всех пакетов, установленных в систему

- yum search package_name — найти пакет в репозиториях

- yum clean packages — очисть rpm-кэш, удалив закачанные пакеты

- yum clean headers — удалить все заголовки файлов, которые система использует для разрешения зависимостей

- yum clean all — очисть rpm-кэш, удалив закачанные пакеты и заголовки

- DEB пакеты (Debian, Ubuntu и тому подобное):

- dpkg -i package.deb — установить / обновить пакет

- dpkg -r package_name — удалить пакет из системы

- dpkg -l — показать все пакеты, установленные в систему

- dpkg -l | grep httpd — среди всех пакетов, установленных в системе, найти пакет содержащий в своём имени «httpd»

- dpkg -s package_name — отобразить информацию о конкретном пакете

- dpkg -L package_name — вывести список файлов, входящих в пакет, установленный в систему

- dpkg —contents package.deb — отобразить список файлов, входящих в пакет, который ещё не установлен в систему

- dpkg -S /bin/ping — найти пакет, в который входит указанный файл.

- APT — средство управление пакетами (Debian, Ubuntu и тому подобное):

- apt-get update — получить обновлённые списки пакетов

- apt-get upgrade — обновить пакеты, установленные в систему

- apt-get install package_name — установить / обновить пакет

- apt-cdrom install package_name — установить / обновить пакет с cdrom’а

- apt-get remove package_name — удалить пакет, установленный в систему с сохранением файлов конфигурации

- apt-get purge package_name — удалить пакет, установленный в систему с удалением файлов конфигурации

- apt-get check — проверить целостность зависимостей

- apt-get clean — удалить загруженные архивные файлы пакетов

- apt-get autoclean — удалить старые загруженные архивные файлы пакетов

- Pacman — средство управление пакетами (Arch, Frugalware и alike)

- pacman -S name — install package «name» with dependencies

- pacman -R name — delete package «name» and all files of it

- Просмотр содержимого файлов:

- cat file1 — вывести содержимое файла file1 на стандартное устройство вывода

- tac file1 — вывести содержимое файла file1 на стандартное устройство вывода в обратном порядке (последняя строка становиться первой и т.д.)

- more file1 — постраничный вывод содержимого файла file1 на стандартное устройство вывода

- less file1 — постраничный вывод содержимого файла file1 на стандартное устройство вывода, но с возможностью пролистывания в обе стороны (вверх-вниз), поиска по содержимому и т.п.

- head -2 file1 — вывести первые две строки файла file1 на стандартное устройство вывода. По умолчанию выводится десять строк

- tail -2 file1 — вывести последние две строки файла file1 на стандартное устройство вывода. По умолчанию выводится десять строк

- tail -f /var/log/messages — выводить содержимое файла /var/log/messages на стандартное устройство вывода по мере появления в нём текста.

- Манипуляции с текстом:

- grep -HR OLDTEXT ./ | awk ‘{print $1}’ | sed ‘s/:.*$//’ | grep -v ‘~’ | sort | uniq | xargs perl -i -pe «s/OLD_TEXT/NEW_TEXT/g;» — Поиск и замена текста OLDTEXT на NEW_TEXT во многих файлах одновременно с рекурсивным обходом директорий.

- cat file_originale | [operation: sed, grep, awk, grep и т.п.] > result.txt — общий синтаксис выполнения действий по обработке содержимого файла и вывода результата в новый

- cat file_originale | [operazione: sed, grep, awk, grepи т.п.] >> result.txt — общий синтаксис выполнения действий по обработке содержимого файла и вывода результата в существующий файл. Если файл не существует, он будет создан

- grep Aug /var/log/messages — из файла ‘/var/log/messages’ отобрать и вывести на стандартное устройство вывода строки, содержащие «Aug»

- grep ^Aug /var/log/messages — из файла ‘/var/log/messages’ отобрать и вывести на стандартное устройство вывода строки, начинающиеся на «Aug»

- grep [0-9] /var/log/messages — из файла ‘/var/log/messages’ отобрать и вывести на стандартное устройство вывода строки, содержащие цифры

- grep Aug -R /var/log/* — отобрать и вывести на стандартное устройство вывода строки, содержащие «Augr», во всех файлах, находящихся в директории /var/log и ниже

- sed ‘s/stringa1/stringa2/g’ example.txt — в файле example.txt заменить «string1» на «string2», результат вывести на стандартное устройство вывода.

- sed ‘/^$/d’ example.txt — удалить пустые строки из файла example.txt

- sed ‘/ *#/d; /^$/d’ example.txt — удалить пустые строки и комментарии из файла example.txt

- echo ‘esempio’ | tr ‘[:lower:]’ ‘[:upper:]’ — преобразовать символы из нижнего регистра в верхний

- sed -e ‘1d’ result.txt — удалить первую строку из файла example.txt

- sed -n ‘/string1/p’ — отобразить только строки, содержащие «string1»

- sed -e ‘s/ *$//’ example.txt — удалить пустые символы в конце каждой строки

- sed -e ‘s/string1//g’ example.txt — удалить строку «string1» из текста не изменяя всего остального

- sed -n ‘1,8p;5q’ example.txt — взять из файла с первой по восьмую строки и из них вывести первые пять

- sed -n ‘5p;5q’ example.txt — вывести пятую строку

- sed -e ‘s/0*/0/g’ example.txt — заменить последовательность из любого количества нулей одним нулём

- cat -n file1 — пронумеровать строки при выводе содержимого файла

- cat example.txt | awk ‘NR%2==1’ — при выводе содержимого файла, не выводить чётные строки файла

- echo a b c | awk ‘{print $1}’ — вывести первую колонку. Разделение, по умолчанию, по пробелу/пробелам или символу/символам табуляции

- echo a b c | awk ‘{print $1,$3}’ — вывести первую и третью колонки. Разделение, по умолчанию, по проблелу/пробелам или символу/символам табуляции

- paste file1 file2 — объединить содержимое file1 и file2 в виде таблицы: строка 1 из file1 = строка 1 колонка 1-n, строка 1 из file2 = строка 1 колонка n+1-m

- paste -d ‘+’ file1 file2 — объединить содержимое file1 и file2 в виде таблицы с разделителем «+»

- sort file1 file2 — отсортировать содержимое двух файлов

- sort file1 file2 | uniq — отсортировать содержимое двух файлов, не отображая повторов

- sort file1 file2 | uniq -u — отсортировать содержимое двух файлов, отображая только уникальные строки (строки, встречающиеся в обоих файлах, не выводятся на стандартное устройство вывода)

- sort file1 file2 | uniq -d — отсортировать содержимое двух файлов, отображая только повторяющиеся строки

- comm -1 file1 file2 — сравнить содержимое двух файлов, не отображая строки принадлежащие файлу ‘file1’

- comm -2 file1 file2 — сравнить содержимое двух файлов, не отображая строки принадлежащие файлу ‘file2’

- comm -3 file1 file2 — сравнить содержимое двух файлов, удаляя строки встречающиеся в обоих файлах

- Преобразование наборов символов и файловых форматов:

- dos2unix filedos.txt fileunix.txt — конвертировать файл текстового формата из MSDOS в UNIX (разница в символах возврата каретки)

- unix2dos fileunix.txt filedos.txt — конвертировать файл текстового формата из UNIX в MSDOS (разница в символах возврата каретки)

- recode ..HTML < page.txt > page.html — конвертировать содержимое тестового файла page.txt в html-файл page.html

- recode -l | more — вывести список доступных форматов

- Анализ файловых систем:

- badblocks -v /dev/hda1 — проверить раздел hda1 на наличие bad-блоков

- fsck /dev/hda1 — проверить/восстановить целостность linux-файловой системы раздела hda1

- fsck.ext2 /dev/hda1 или e2fsck /dev/hda1 — проверить/восстановить целостность файловой системы ext2 раздела hda1

- e2fsck -j /dev/hda1 — проверить/восстановить целостность файловой системы ext3 раздела hda1 с указанием, что журнал расположен там же

- fsck.ext3 /dev/hda1 — проверить/восстановить целостность файловой системы ext3 раздела hda1

- fsck.vfat /dev/hda1 или fsck.msdos /dev/hda1 или dosfsck /dev/hda1 — проверить/восстановить целостность файловой системы fat раздела hda11

- Форматирование файловых систем:

- mkfs /dev/hda1 — создать linux-файловую систему на разделе hda1

- mke2fs /dev/hda1 — создать файловую систему ext2 на разделе hda1

- mke2fs -j /dev/hda1 — создать журналирующую файловую систему ext3 на разделе hda1

- mkfs -t vfat 32 -F /dev/hda1 — создать файловую систему FAT32 на разделе hda1

- fdformat -n /dev/fd0 — форматирование флоппи-диска без проверки

- mkswap /dev/hda3 — создание swap-пространства на разделе hda3

- swap-пространство:

- mkswap /dev/hda3 — создание swap-пространства на разделе hda3

- swapon /dev/hda3 — активировать swap-пространство, расположенное на разделе hda3

- swapon /dev/hda2 /dev/hdb3 — активировать swap-пространства, расположенные на разделах hda2 и hdb3

- Создание резервных копий (backup):

- dump -0aj -f /tmp/home0.bak /home — создать полную резервную копию директории /home в файл /tmp/home0.bak

- dump -1aj -f /tmp/home0.bak /home — создать инкрементальную резервную копию директории /home в файл /tmp/home0.bak

- restore -if /tmp/home0.bak — восстановить из резервной копии /tmp/home0.bak

- rsync -rogpav —delete /home /tmp — синхронизировать /tmp с /home

- rsync -rogpav -e ssh —delete /home ip_address:/tmp — синхронизировать через SSH-туннель

- rsync -az -e ssh —delete ip_addr:/home/public /home/local — синхронизировать локальную директорию с удалённой директорией через ssh-туннель со сжатием

- rsync -az -e ssh —delete /home/local ip_addr:/home/public — синхронизировать удалённую директорию с локальной директорией через ssh-туннель со сжатием

- dd bs=1M if=/dev/hda | gzip | ssh user@ip_addr ‘dd of=hda.gz’ — сделать «слепок» локального диска в файл на удалённом компьютере через ssh-туннель

- tar -Puf backup.tar /home/user — создать инкрементальную резервную копию директории ‘/home/user’ в файл backup.tar с сохранением полномочий

- ( cd /tmp/local/ && tar c . ) | ssh -C user@ip_addr ‘cd /home/share/ && tar x -p’ — копирование содержимого /tmp/local на удалённый компьютер через ssh-туннель в /home/share/

- ( tar c /home ) | ssh -C user@ip_addr ‘cd /home/backup-home && tar x -p’ — копирование содержимого /home на удалённый компьютер через ssh-туннель в /home/backup-home

- tar cf — . | (cd /tmp/backup ; tar xf — ) — копирование одной директории в другую с сохранением полномочий и линков

- find /home/user1 -name ‘*.txt’ | xargs cp -av —target-directory=/home/backup/ —parents — поиск в /home/user1 всех файлов, имена которых оканчиваются на ‘.txt’, и копирование их в другую директорию

- find /var/log -name ‘*.log’ | tar cv —files-from=- | bzip2 > log.tar.bz2 — поиск в /var/log всех файлов, имена которых оканчиваются на ‘.log’, и создание bzip-архива из них

- dd if=/dev/hda of=/dev/fd0 bs=512 count=1 — создать копию MBR (Master Boot Record) с /dev/hda на флоппи-диск

- dd if=/dev/fd0 of=/dev/hda bs=512 count=1 — восстановить MBR с флоппи-диска на /dev/hda

- CDROM:

- cdrecord -v gracetime=2 dev=/dev/cdrom -eject blank=fast -force — clean a rewritable cdrom

- mkisofs /dev/cdrom > cd.iso — create an iso image of cdrom on disk

- mkisofs /dev/cdrom | gzip > cd_iso.gz — create a compressed iso image of cdrom on disk

- mkisofs -J -allow-leading-dots -R -V «Label CD» -iso-level 4 -o ./cd.iso data_cd — create an iso image of a directory

- cdrecord -v dev=/dev/cdrom cd.iso — burn an ISO image

- gzip -dc cd_iso.gz | cdrecord dev=/dev/cdrom — burn a compressed ISO image

- mount -o loop cd.iso /mnt/iso — mount an ISO image

- cd-paranoia -B — rip audio tracks from a CD to wav files

- cd-paranoia — «-3» — rip first three audio tracks from a CD to wav files

- cdrecord —scanbus — scan bus to identify the channel scsi

- Сеть (LAN и WiFi):

- ifconfig eth0 — показать конфигурацию сетевого интерфейса eth0

- ifup eth0 — активировать (поднять) интерфейс eth0

- ifdown eth0 — деактивировать (опустить) интерфейс eth0

- ifconfig eth0 192.168.1.1 netmask 255.255.255.0 — выставить интерфейсу eth0 IP-адрес и маску подсети

- ifconfig eth0 promisc — перевести интерфейс eth0 в promiscuous-режим для «отлова» пакетов (sniffing)

- ifconfig eth0 -promisc — отключить promiscuous-режим на интерфейсе eth0

- dhclient eth0 — активировать интерфейс eth0 в dhcp-режиме.

- route -n

- netstat -rn — вывести локальную таблицу маршрутизации

- route add -net 0/0 gw IP_Gateway — задать IP-адрес шлюза по умолчанию (default gateway)

- route add -net 192.168.0.0 netmask 255.255.0.0 gw 192.168.1.1 — добавить статический маршрут в сеть 192.168.0.0/16 через шлюз с IP-адресом 192.168.1.1

- route del 0/0 gw IP_gateway — удалить IP-адрес шлюза по умолчанию (default gateway)

- echo «1» > /proc/sys/net/ipv4/ip_forward — разрешить пересылку пакетов (forwarding)

- hostname — отобразить имя компьютера

- host www.example.com или host 192.0.43.10 — разрешить имя www.example.com хоста в IP-адрес и наоборот

- ip link show — отобразить состояние всех интерфейсов

- mii-tool eth0 — отобразить статус и тип соединения для интерфейса eth0

- ethtool eth0 — отображает статистику интерфейса eth0 с выводом такой информации, как поддерживаемые и текущие режимы соединения

- netstat -tupn — отображает все установленные сетевые соединения по протоколам TCP и UDP без разрешения имён в IP-адреса и PID’ы и имена процессов, обеспечивающих эти соединения

- netstat -tupln — отображает все сетевые соединения по протоколам TCP и UDP без разрешения имён в IP-адреса и PID’ы и имена процессов, слушающих порты

- tcpdump tcp port 80 — отобразить весь трафик на TCP-порт 80 (обычно — HTTP)

- iwlist scan — просканировать эфир на предмет, доступности беспроводных точек доступа

- iwconfig eth1 — показать конфигурацию беспроводного сетевого интерфейса eth1

- Microsoft Windows networks(SAMBA):

- nbtscan ip_addr

- nmblookup -A ip_addr — разрешить netbios-имя nbtscan не во всех системах ставится по умолчанию, возможно, придётся доустанавливать вручную. nmblookup включён в пакет samba.

- smbclient -L ip_addr/hostname — отобразить ресурсы, предоставленные в общий доступ на windows-машине

- smbget -Rr smb://ip_addr/share — подобно wget может получить файлы с windows-машин через smb-протокол

- mount -t smbfs -o username=user,password=pass //winclient/share /mnt/share — смонтировать smb-ресурс, предоставленный на windows-машине, в локальную файловую систему

- IPTABLES (firewall):

- iptables -t filter -nL

- iptables -nL — отобразить все цепочки правил

- iptables -t nat -L — отобразить все цепочки правил в NAT-таблице

- iptables -t filter -F или iptables -F — очистить все цепочки правил в filter-таблице

- iptables -t nat -F — очистить все цепочки правил в NAT-таблице

- iptables -t filter -X — удалить все пользовательские цепочки правил в filter-таблице

- iptables -t filter -A INPUT -p tcp —dport telnet -j ACCEPT — позволить входящее подключение telnet’ом

- iptables -t filter -A OUTPUT -p tcp —dport http -j DROP — блокировать исходящие HTTP-соединения

- iptables -t filter -A FORWARD -p tcp —dport pop3 -j ACCEPT — позволить «прокидывать» (forward) POP3-соединения

- iptables -t filter -A INPUT -j LOG —log-prefix «DROP INPUT» — включить журналирование ядром пакетов, проходящих через цепочку INPUT, и добавлением к сообщению префикса «DROP INPUT»

- iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE — включить NAT (Network Address Translate) исходящих пакетов на интерфейс eth0. Допустимо при использовании с динамически выделяемыми IP-адресами.

- iptables -t nat -A PREROUTING -d 192.168.0.1 -p tcp -m tcp —dport 22 -j DNAT —to-destination 10.0.0.2:22 — перенаправление пакетов, адресованных одному хосту, на другой хост

- Мониторинг и отладка:

- top — отобразить запущенные процессы, используемые ими ресурсы и другую полезную информацию (с автоматическим обновлением данных)

- ps -eafw — отобразить запущенные процессы, используемые ими ресурсы и другую полезную информацию (единожды)

- ps -e -o pid,args —forest — вывести PID’ы и процессы в виде дерева

- pstree — отобразить дерево процессов

- kill -9 98989 или kill -KILL 98989 — «убить» процесс с PID 98989 «на смерть» (без соблюдения целостности данных)

- kill -TERM 98989 — корректно завершить процесс с PID 98989

- kill -1 98989 или kill -HUP 98989 — заставить процесс с PID 98989 перепрочитать файл конфигурации

- lsof -p 98989 — отобразить список файлов, открытых процессом с PID 98989

- lsof /home/user1 — отобразить список открытых файлов из директории /home/user1

- strace -c ls >/dev/null — вывести список системных вызовов, созданных и полученных процессом ls

- strace -f -e open ls >/dev/null — вывести вызовы библиотек

- watch -n1 ‘cat /proc/interrupts’ — отображать прерывания в режиме реального времени

- last reboot — отобразить историю перезагрузок системы

- last user1 — отобразить историю регистрации пользователя user1 в системе и время его нахождения в ней

- lsmod — вывести загруженные модули ядра

- free -m — показать состояние оперативной памяти в мегабайтах

- smartctl -A /dev/hda — контроль состояния жёсткого диска /dev/hda через SMART

- smartctl -i /dev/hda — проверить доступность SMART на жёстком диске /dev/hda

- tail /var/log/dmesg — вывести десять последних записей из журнала загрузки ядра

- tail /var/log/messages — вывести десять последних записей из системного журнала

- Другие полезные команды:

- apropos …keyword — выводит список команд, которые так или иначе относятся к ключевым словам. Полезно, когда вы знаете что делает программа, но не помните команду

- man ping — вызов руководства по работе с программой, в данном случае, — ping

- whatis …keyword — отображает описание действий указанной программы

- mkbootdisk —device /dev/fd0 `uname -r` — создаёт загрузочный флоппи-диск

- gpg -c file1 — шифрует файл file1 с помощью GNU Privacy Guard

- gpg file1.gpg — дешифрует файл file1 с помощью GNU Privacy Guard

- wget -r http://www.example.com — загружает рекурсивно содержимое сайта http://www.example.com

- wget -c http://www.example.com/file.iso — загрузить файл http://www.example.com/file.iso с возможностью останова и продолжения в последствии

- echo ‘wget -c http://www.example.com/files.iso’ | at 09:00 — начать закачку в указанное время

- ldd /usr/bin/ssh — вывести список библиотек, необходимых для работы ssh

- alias hh=’history’ — назначить алиас hh команде history

Содержание

- Применение и возможности PuTTY

- Установка на Windows

- Работа с программой

- Распространенные ошибки

PuTTY — программа, которая позволяет установить соединение с удаленным сервером или компьютером. Программу можно также применять для реализации следующих целей:

- удаленного администрирования;

- взаимодействия с VPS-серверами.

- работы с Telnet-терминалами;

- настройки маршрутизаторов через RS-232;

Работать рекомендуется через SSH, поскольку он обеспечивает высокий уровень безопасности соединения с другим компьютером. PuTTY поддерживает Telnet, реализующий текстовый интерфейс в терминале (только для отображения текстовой информации в режиме консоли).

Возможности программы

- Сохранение информации и конфигурационных параметров для многократного применения.

- Работа с SSH-ключами.

- Поддержка разных версий SSH-протокола.

- Встроенные клиенты SCP и SFTP, используемые для различных операций с файлами. Возможности первого ограничиваются только функцией копирования.

- Перенаправление портов через протокол SSH.

- Поддержка xterm, ECMA-48 и VT-102.

- Возможность соединения по IPv6.

- Работа с алгоритмами шифрования.

- Аутентификация через ключ, который расположен на удаленной машине.

- Соединение через proxy.

- Использование порта RS-232.

Установка на Windows

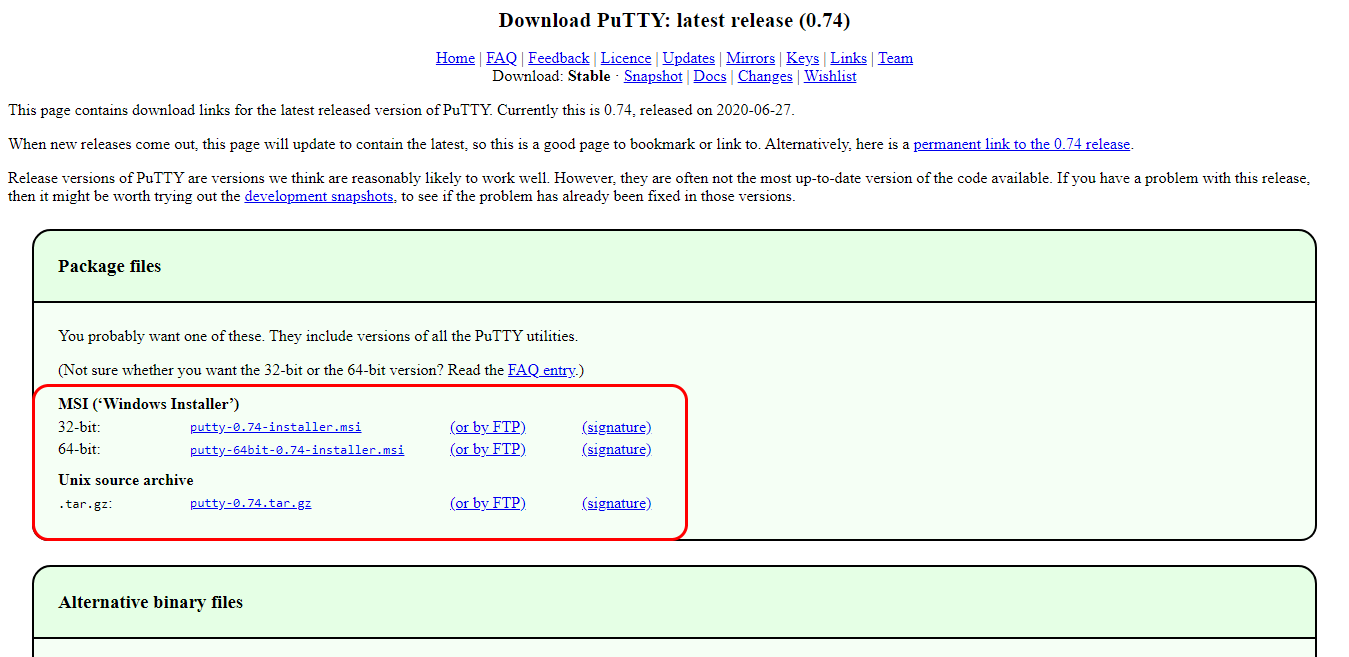

- Программа PuTTY для Windows 10 скачивается с официального сайта.

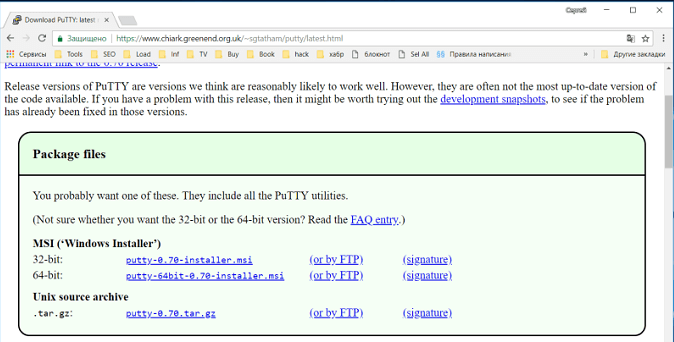

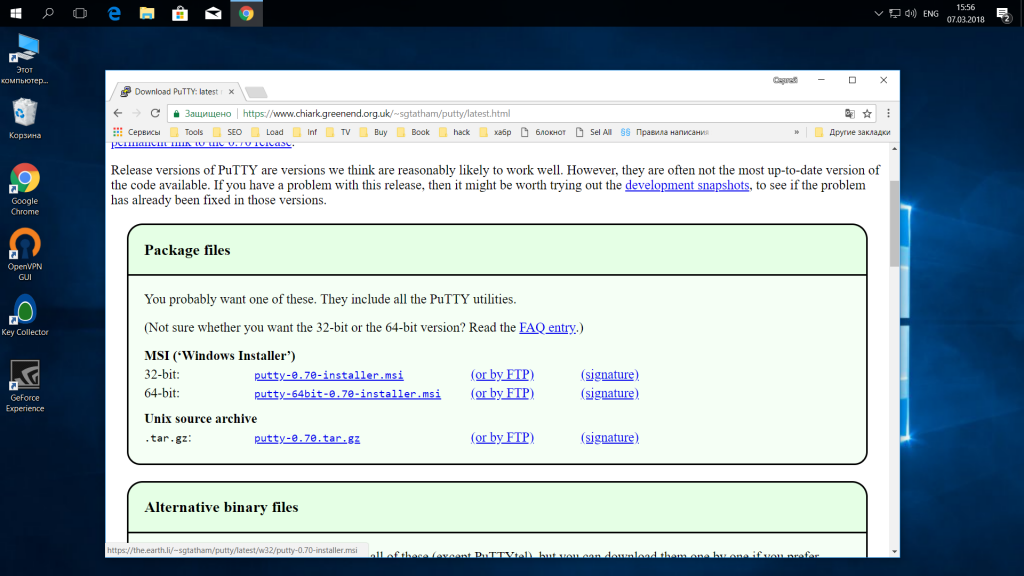

- Далее нужно перейти по ссылке, скачать пакет для архитектуры x86 или x64, а затем запустить установку.

- После установки необходимо проверить программу на работоспособность, запустив исполняемый файл на Windows.

Работа с программой

Интерфейс

Пользоваться программой PuTTY удобно, т. к. она имеет понятный интерфейс. Чтобы ее настроить, нужно знать назначение основных ее вкладок.

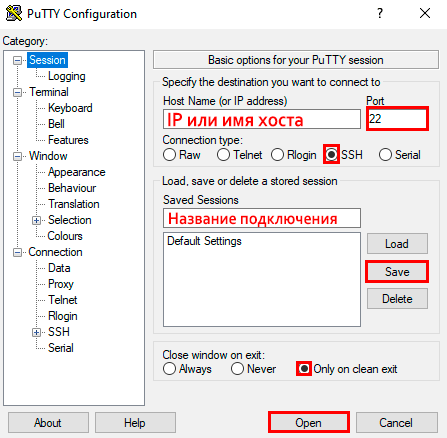

- Session позволяет задать параметры соединения, чтобы подключиться к серверу (IP-адрес, протокол и порт), а также сохранить настройки для многократного использования.

- Terminal: режим активации или деактивации терминала.

- Window: установка кодировки и изменение интерфейса.

- Connection отвечает за выбор шифрования, аутентификацию без ввода пароля и т. д.

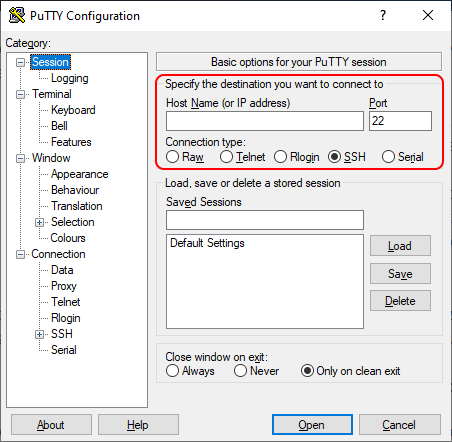

Соединение с удаленным сервером

Принцип подключения не зависит от операционной системы. Это могут быть разные версии Windows (7, 10) или популярные дистрибутивы на основе Linux — Ubuntu, CentOS, Debian.

Подключиться по SSH через PuTTY просто. Для этого нужно следовать приведенной ниже инструкции.

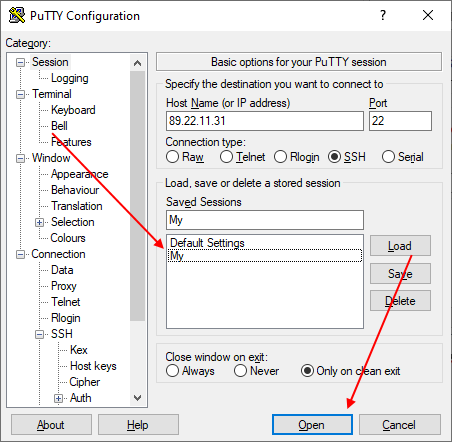

- Ввести IP-адрес или имя хоста, к которому необходимо подключиться.

- Указать порт (по умолчанию везде 22).

- Выбрать тип соединения SSH.

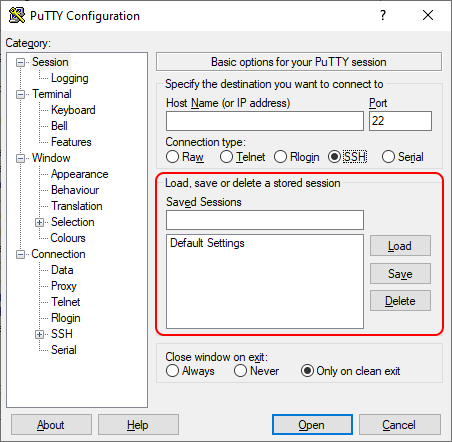

- Ввести название подключения и сохранить его, нажав кнопку «Save».

- Активировать соединение, нажав на «Open».

- Указать данные для авторизации (логин и пароль).

После этого работа с терминалом осуществляется, как на локальном компьютере. Чтобы узнать информацию о версии Ubuntu, нужно ввести команду:

sudo lsb_release -a.

Для удобства можно создать жесткую ссылку (ярлык) на программу для быстрого запуска.

Использование SSH-ключей

Чтобы постоянно не вводить данные авторизации для соединения с удаленным сервером, нужно установить ключ SSH-типа.

Для примера, продемонстрируем ниже, как подключиться через PuTTY, установленного в Windows 10, при помощи SSH-ключа к серверу на Ubuntu.

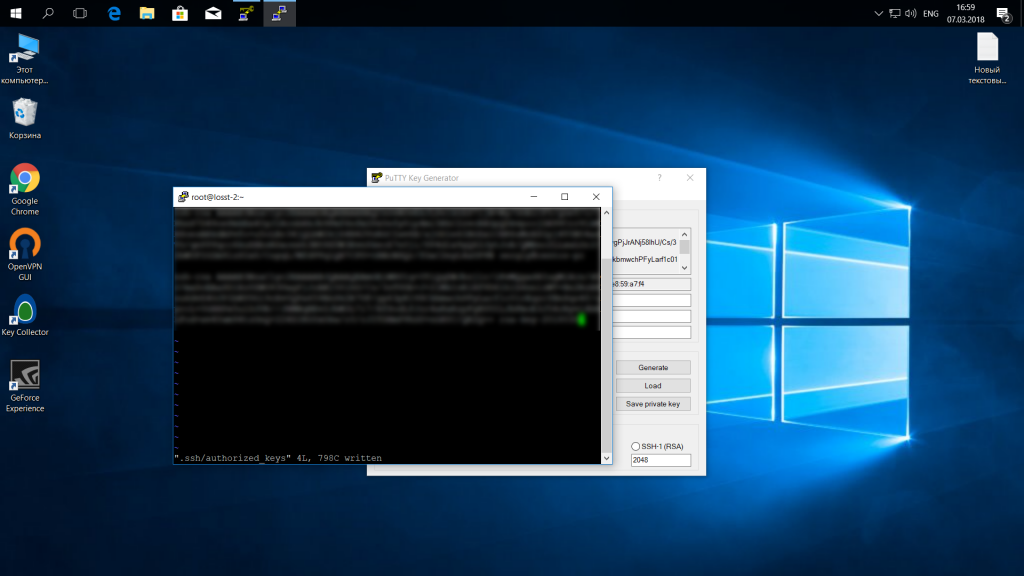

Шаг №1

Для начала, нужно выполнить ряд действий на компьютере с ОС Windows.

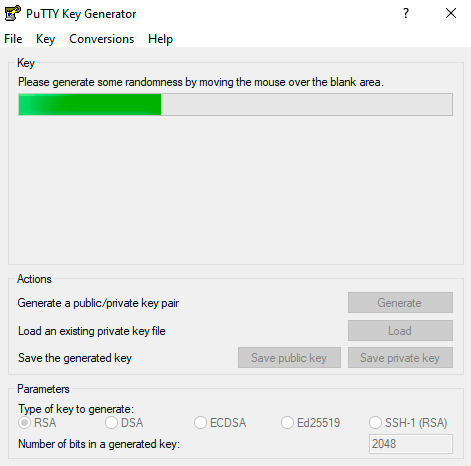

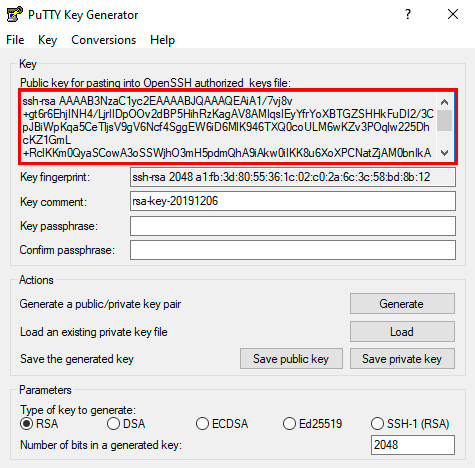

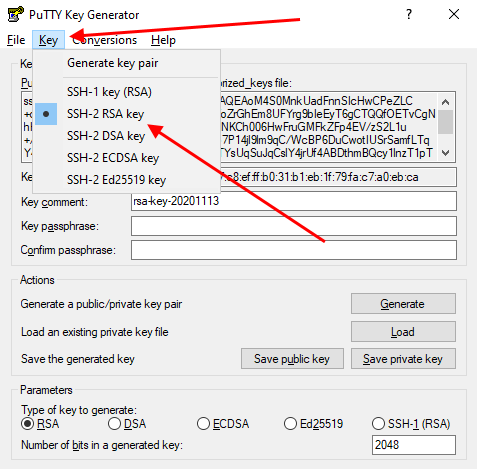

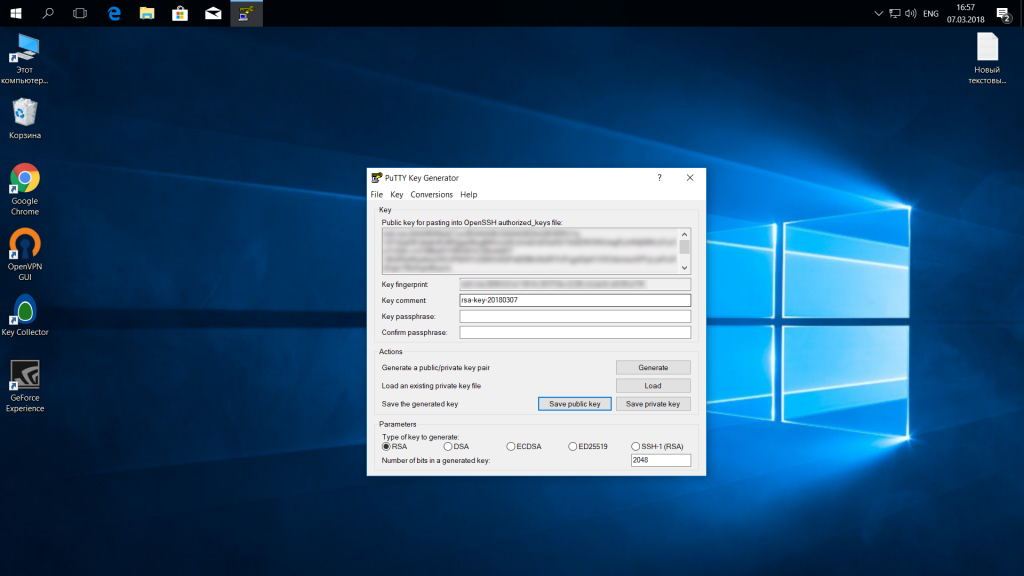

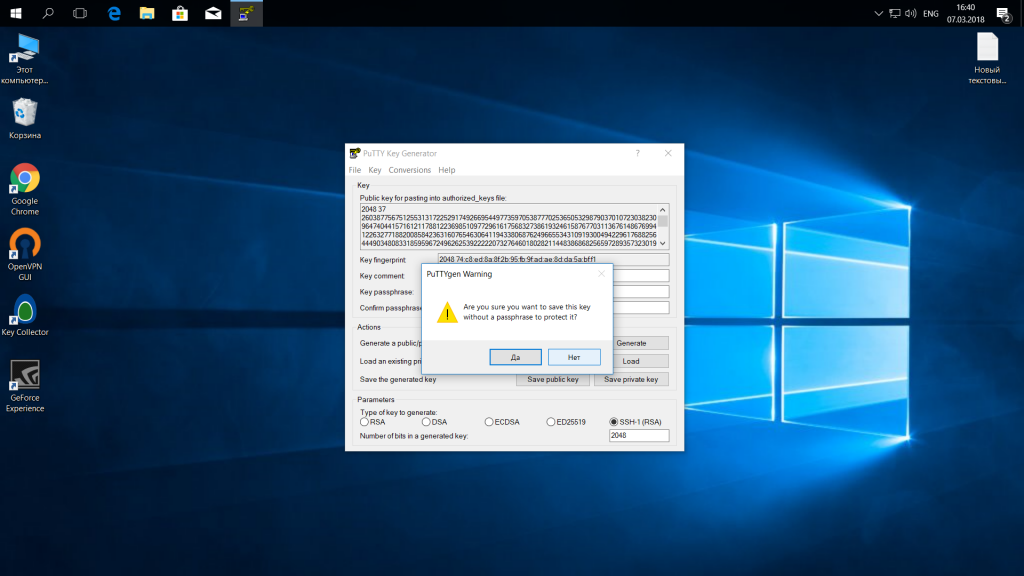

- Установить программу для генерации ключа «Putty Key Generator» и запустить ее.

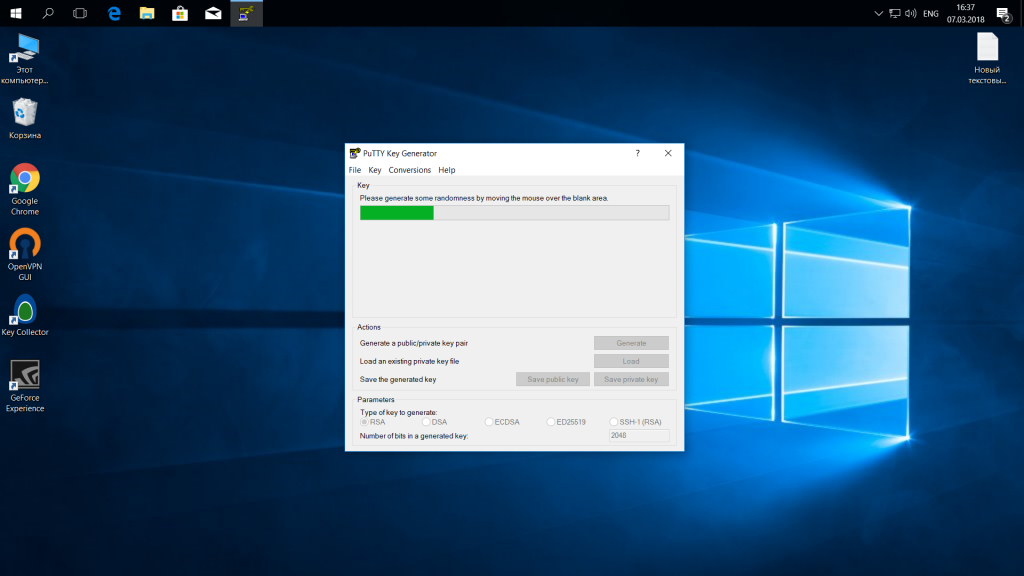

- Задать параметр «RSA» и активировать процесс кнопкой «Generate». Нужно постоянно вводить указателем мыши в зоне окна выполнения операции для успешной генерации.

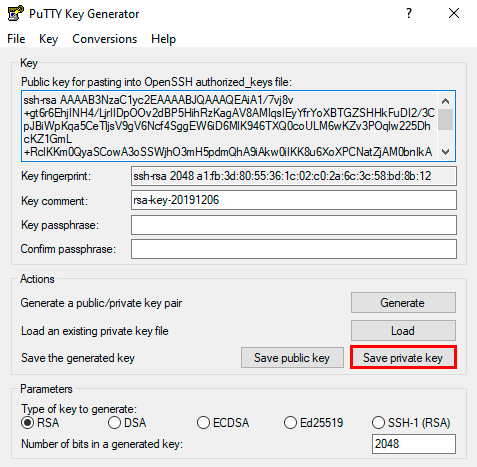

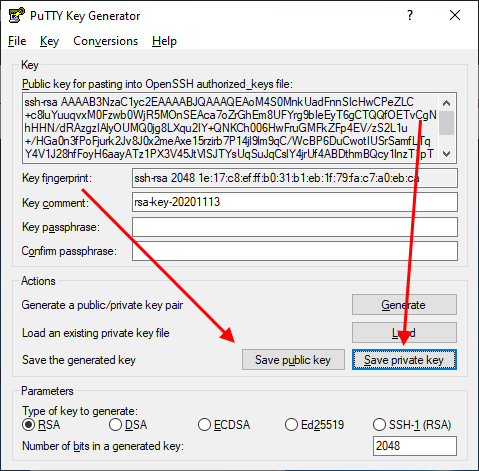

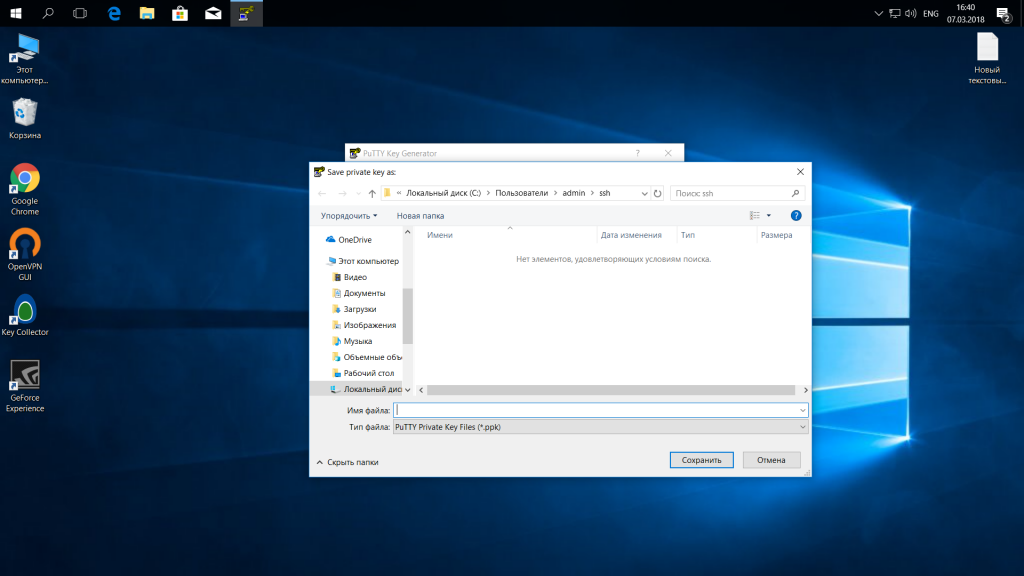

- Сохранить private key, для чего скопировать текст из консоли в документ. Предварительно нужно указать тип файла «.ppk».

- Затем сохраняем public key. Для этого необходимо скопировать и вставить текст из буфера обмена в любой пустой текстовый файл.

- Свернуть программу.

Шаг №2

Далее необходимо перенести SSH-ключ на сервер Ubuntu, выполнив перечисленные ниже действия.

- Запустить программу PuTTY.

- Подключиться к серверу, используя его параметры для доступа (хост, порт и SSH-протокол).

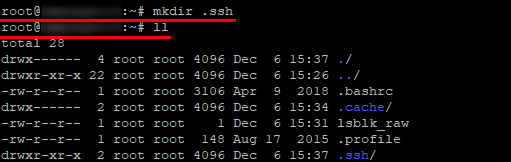

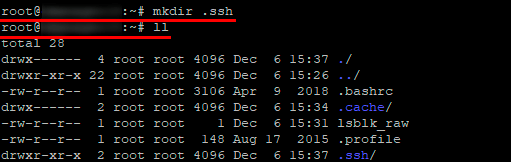

- Командой «mkdir .ssh» создаем папку «.ssh». Затем командой «ll» проверяем наличие папки.

- Прописываем права доступа для папки .ssh только для владельца, командой «сhmod 700 .ssh/».

- При помощи команды «cd .ssh» переходим в системную папку «./ssh».

- Создаем файл «authorized_keys», используя редактор nano, командой:

touch authorized_keys

- Прописываем права доступа для файла «authorized_keys», только для владельца, командой:

сhmod 600 authorized_keys

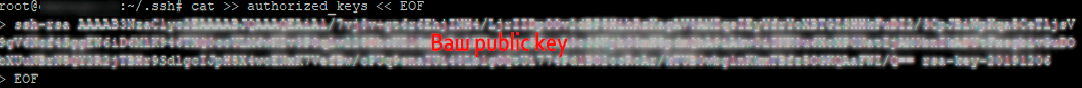

- Редактируем файл с помощью команды:

cat >> authorized_keys << EOF»

- Добавляем ваш public key и заканчиваем редактирование файла командой «EOF».

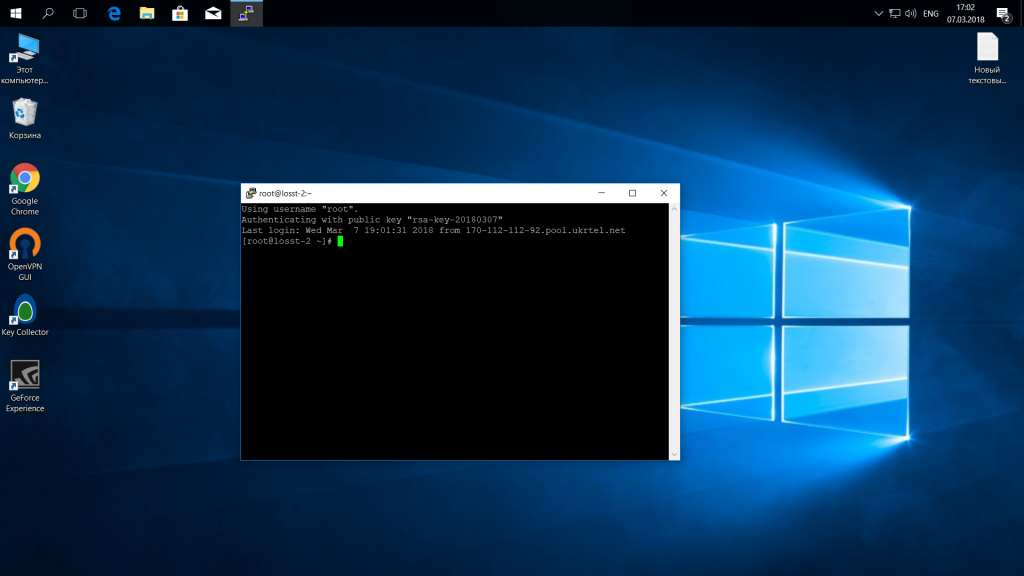

Шаг №3

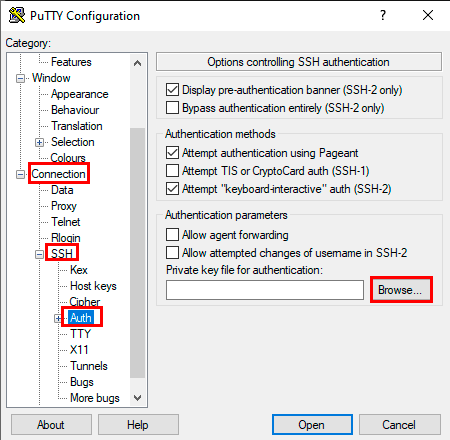

Возвращаемся к программе PuTTY на Windows 10.

- Переходим в программу.

- Добавляем данные для подключения.

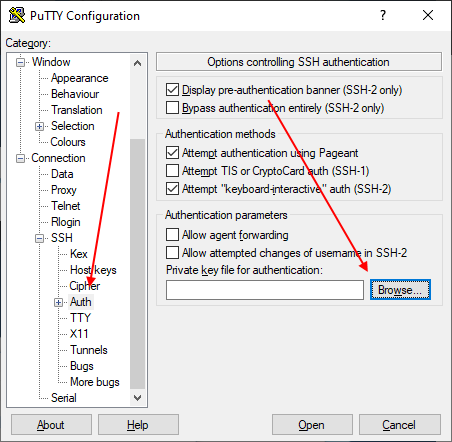

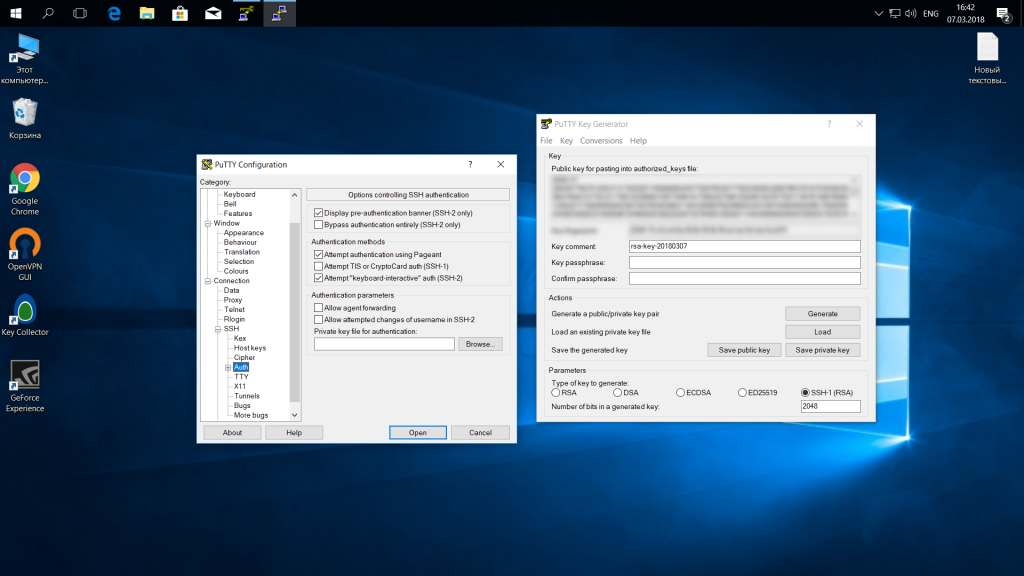

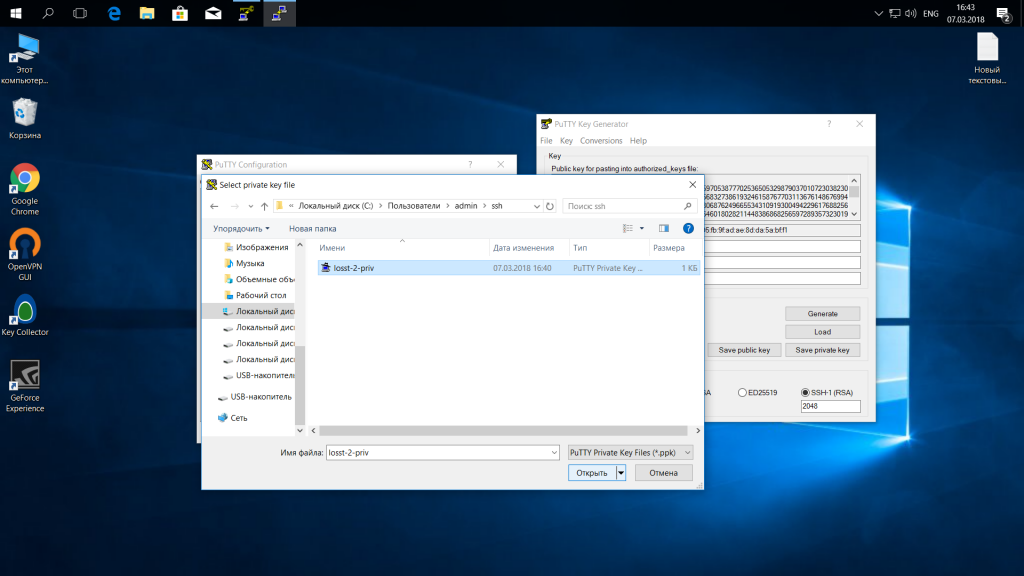

- Переходим во вкладку «Connection → SSH → Auth». Выбираем для аутентификации сохраненный файл «.ppk».

- Активируем соединение при помощи нажатия «Open».

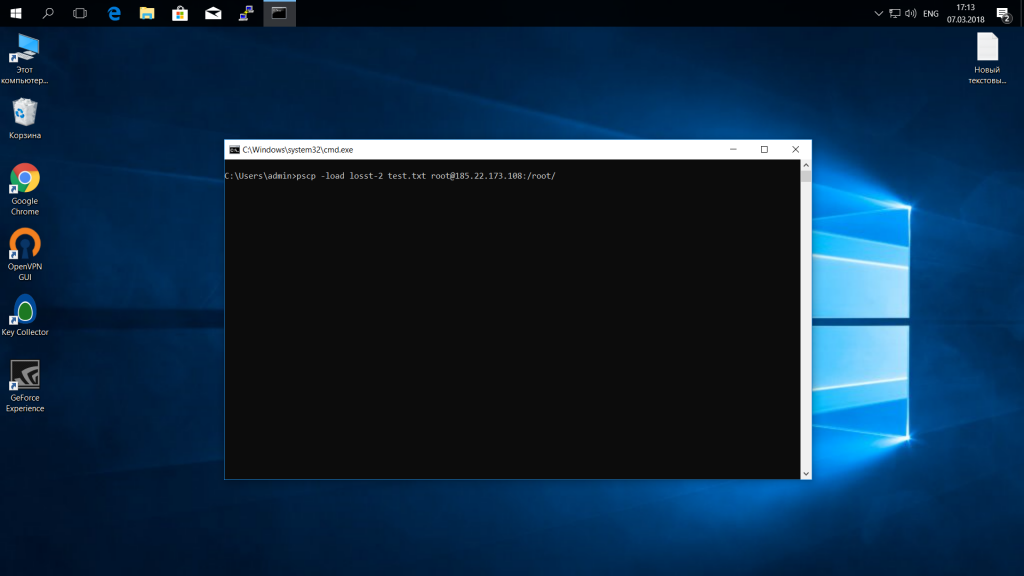

Работа с файлами

Программа позволяет делать операции с файлами. Чтобы закачать файл на сервер, находящийся под управлением Linux Ubuntu (с компьютера на ОС Windows), нужно действовать по приведенной ниже инструкции.

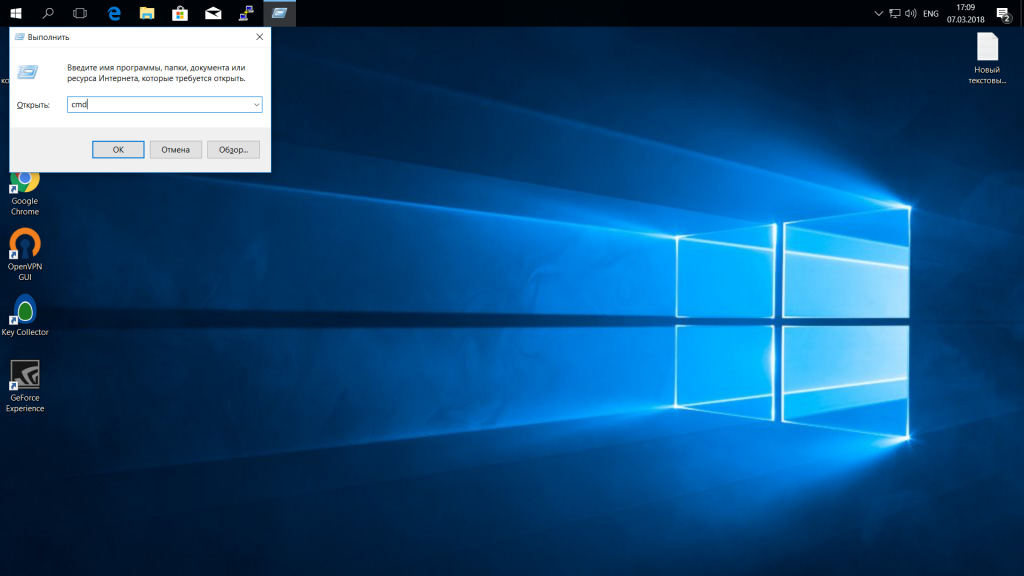

- Сохранить тестовый файл «mydoc.txt» на диске C: вместе с исполняемым файлом для безопасного копирования — pscp.exe.

- Открыть командную строку Windows: «Win+R → cmd → Enter».

- Зайти в папку с программой pscp.exe, для чего ввести команду: «cd /d c:Puttypscp.exe»*, где «c:Putty» — путь к файлу pscp.exe.

* Путь к файлу «c:Puttypscp.exe» приведен в качестве примера.

- Далее можно приступать непосредственно к работе с файлом. Например, передать файл «mydoc.txt» на сервер «192.241.7.16»* со стандартным портом и пользователем Ubuntu74 в папку «root» можно командой:

* IP-адрес «192.241.7.16» приведен только в качестве примера.

pscp.exe mydoc.txt Ubuntu74@192.241.7.16:/root/

Если для соединения используется нестандартный порт (например, 25), то команда примет вид:

pscp.exe -P 25 mydoc.txt Ubuntu74@192.241.7.16:/root/

- Ввести пароль для Ubuntu74.

Скачать файл через PuTTY с сервера «192.241.7.16» в текущую папку можно с помощью команды:

pscp.exe Ubuntu@192.241.7.16:/root/mydoc.txt

Чтобы объединить файлы, нужно их загрузить на удаленную машину, а затем выполнить команду «sudo cat mydoc1.txt mydoc2.txt > mydoc.txt».

Распространенные ошибки

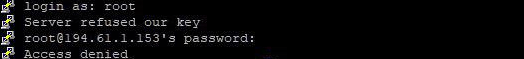

Проблемы с аутентификацией

PuTTY выдает при подключении сообщение: «Access denied». Это указывает на отказ в доступе, причиной которого являются ошибки при вводе логина или пароля.

Если соединение с удаленным сервером происходит при помощи SSH-ключа, то PuTTY выдаст в диалоговом окне такие строки:

Permission denied (publickey).

PuTTY Error output

Причины ошибки

Ошибка «Access denied» связана с некорректной аутентификацией на основе ключей. Вызвать ее может отсутствие соответствующих прав доступа к файлам или невозможность подтвердить права владельца.

Как решить

- Проверить параметры аутентификации (логин и пароль).

- Проверить наличие и правильность имени SSH-ключа в PuTTY.

- Выполнить проверку содержимого кода SSH-ключа в «authorized_keys».

Если ни один из вариантов не дал положительного результата, то нужно воспользоваться альтернативным графическим клиентом WinSCP. С его помощью нужно реализовать описанную ниже последовательность действий.

- Перейти в папку «/etc/ssh/», а затем открыть файл «sshd_config».

- Далее необходимо найти строки «PasswordAuthentication: YES» и «PermiRootLogin: NO». Значения переменных требуется поменять на противоположные значения, т. е. «PasswordAuthentication: NO» и «PermiRootLogin: YES».

- После сохранения изменений необходимо перезапустить PuTTY и соединиться с удаленным сервером.

Подробнее о том, как создать удаленное соединение для разных дистрибутивов Linux, можно узнать из отдельных руководств:

- Для Ubuntu;

- Для CentOS;

- Для Debian.

Ошибка подключения

Если программа PuTTY выдает ошибку «Unable to open connection to mysite.ru Host does not exist»*, то это свидетельствует о том, что ссылка на SSH-хост не соответствует сетевому адресу.

* Домен mysite.ru приведён для примера.

При истекшем времени подключения или отказе в соединении PuTTY выдаст сообщения «Network error: Connection timed out» и «Network error: Connection refused» соответственно.

Причины ошибки

- Отсутствие сетевого подключения.

- Неверно указан IP-адрес.

- Порт не поддерживается или его значение задано неверно.

- Блокировка исходящего подключения антивирусом или брандмауэром.

Как решить

Чтобы исправить ошибку, рекомендуется действовать по приведенной ниже инструкции.

- Проверить IP-адрес хоста.

- Убедиться, что порт не блокируется какой-либо программой. При необходимости внести его в список исключений.

- Проверить конфигурацию PuTTY во вкладках «Session» и «Connection».

- В список исключений антивируса или брандмауэра необходимо внести стандартный порт 22.

Подключение между двумя компьютерами в среде Linux осуществляется через SSH. Это сетевой протокол прикладного уровня, производящий удаленное управление ОС и туннелирование TCP-соединений. Его использование обусловлено простотой и надежностью, что позволяет выполнять безопасное подключение к серверу.

Соединение по SSH дает возможность выполнять любые команды на удаленном компьютере так, будто мы находимся прямо перед ним. Такой процесс обычно осуществляется через специальные утилиты, особенно если нужно получить доступ к Linux через Windows. Одной из программ таких является PuTTY, о которой речь пойдет в сегодняшней статье. Как ее настроить и подключиться через нее к серверу – читайте далее.

Где скачать PuTTY

PuTTY распространяется в бесплатном доступе на официальном сайте разработчика. Переходим по ссылке и загружаем подходящую версию приложения под разрядность операционной системы.

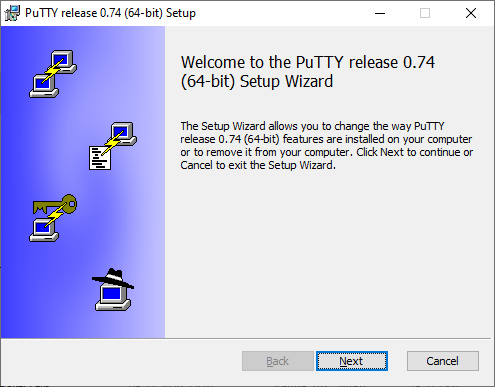

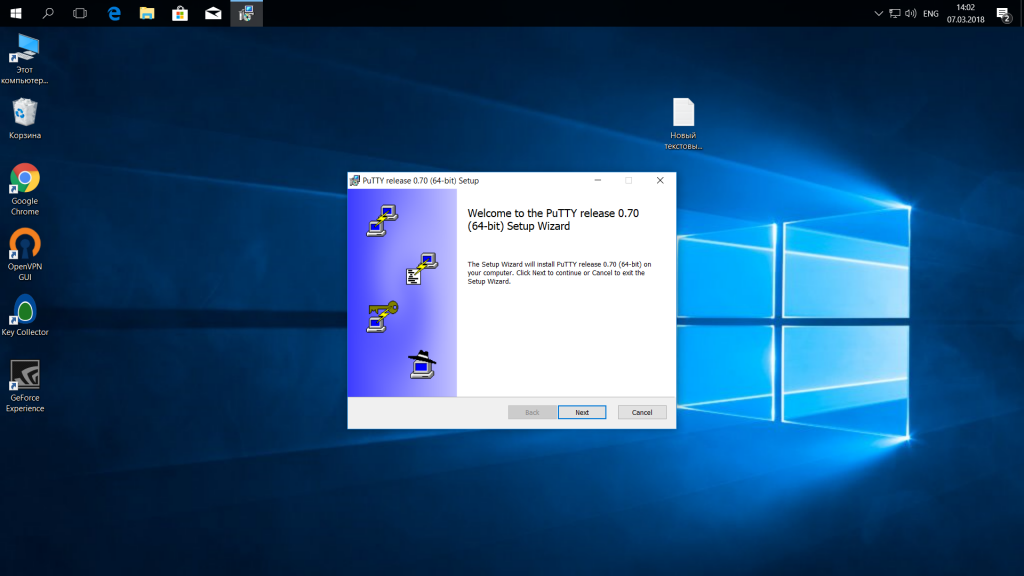

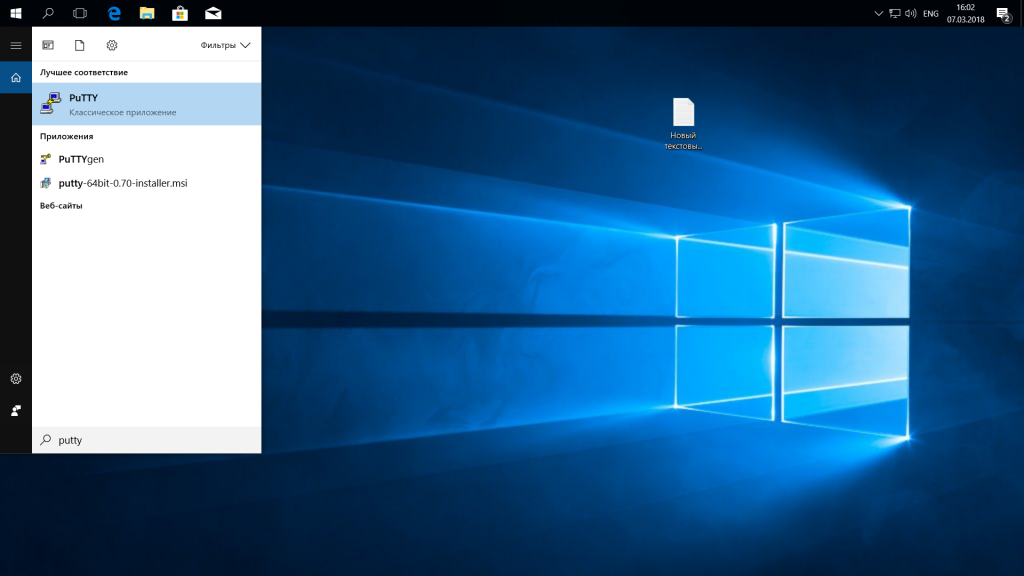

Скачиваем инсталлятор и запускаем его. Перед нами отобразится окно приветствия – кликаем по кнопке «Next» до конечного пункта. По пути мы также можем изменить местоположение программы, а также добавить или исключить некоторые функции PuTTY.

После успешной установки в меню «Пуск» появится новый ярлык под названием PuTTY – с ним мы и будем работать в последующих разделах.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

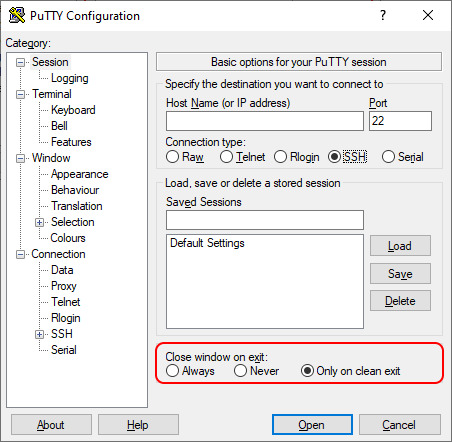

Как настроить PuTTY

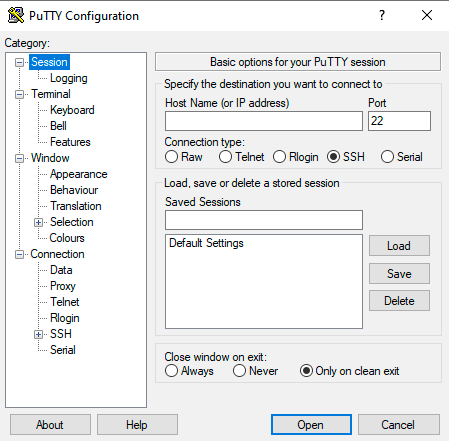

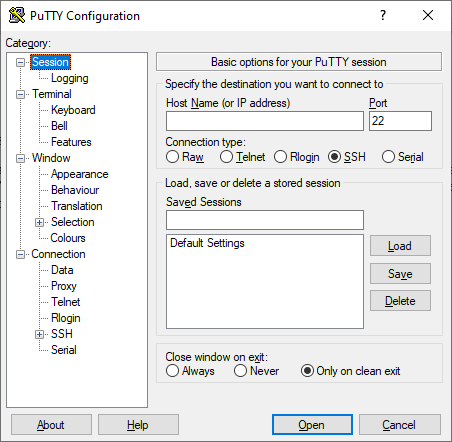

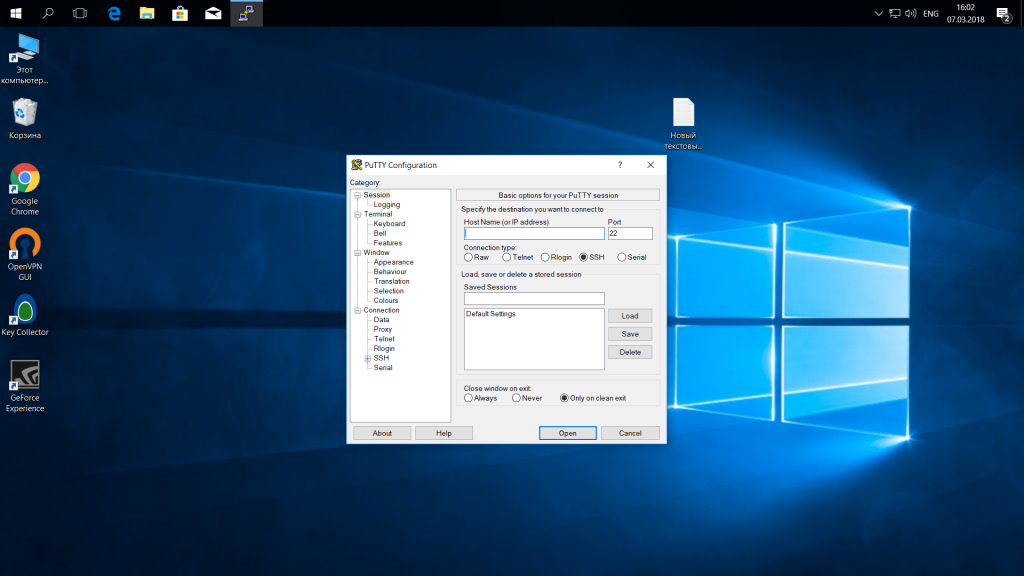

В настройках программы нет ничего сложного. Давайте откроем программу и посмотрим, что в ней есть. После запуска перед нами отобразится окно конфигурации приложения, где слева находятся различные категории, а справа – их настройки.

Программа включает в себя 4 основных раздела:

- Session — основная вкладка, предназначенная для подключения к удаленному компьютеру. Здесь вводятся параметры подключения, порт, адрес, а также вносятся так называемые пресеты, которыми можно воспользоваться, чтобы не вводить каждый раз данные для входа. Достаточно один раз прописать настройки сессии, сохранить ее и использовать при следующем запуске программы.

- Terminal — необходима для включения или отключения возможностей терминала.

- Window — здесь производятся все настройки интерфейса: внешний вид окна, цвет, шрифт и кодировка.

- Connection — настройка параметров подключения, алгоритма шифрования, сжатия, ключей аутентификации и других значений.

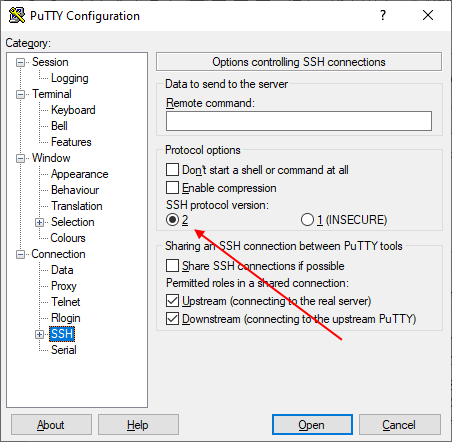

Нам потребуется всего две вкладки: Session и SSH. Первым делом перейдем ко второй и убедимся, что версия протокола стоит в значении «2». Как правило, сейчас используется понятие SSH-2, так как первая версия практически не применяется из-за существенных недостатков, например, ошибки в схеме обеспечения безопасности.

Вернемся к разделу Session, где находятся основные параметры, которые потребуются нам для подключения к серверу по SSH. Давайте немного остановимся и поговорим о них:

- Первый блок включает в себя основные параметры, необходимые для подключения: окно ввода IP-адреса и порта, строку с выбором типа подключения.

- Следующий блок предназначен для создания пресетов, которые можно использовать для быстрого подключения к удаленному компьютеру. В строку «Saved Sessions» вводится название сессии, оно сохраняется с помощью кнопки «Save». Чтобы воспользоваться сохраненным пресетом, достаточно его загрузить с помощью кнопки «Load».

- Последний блок – параметры закрытия окна при выходе. Доступные значения: always, never, only on clean exit.

Как видите, в настройках PuTTY нет ничего сложного. Теперь давайте перейдем к подключению по протоколу SSH.

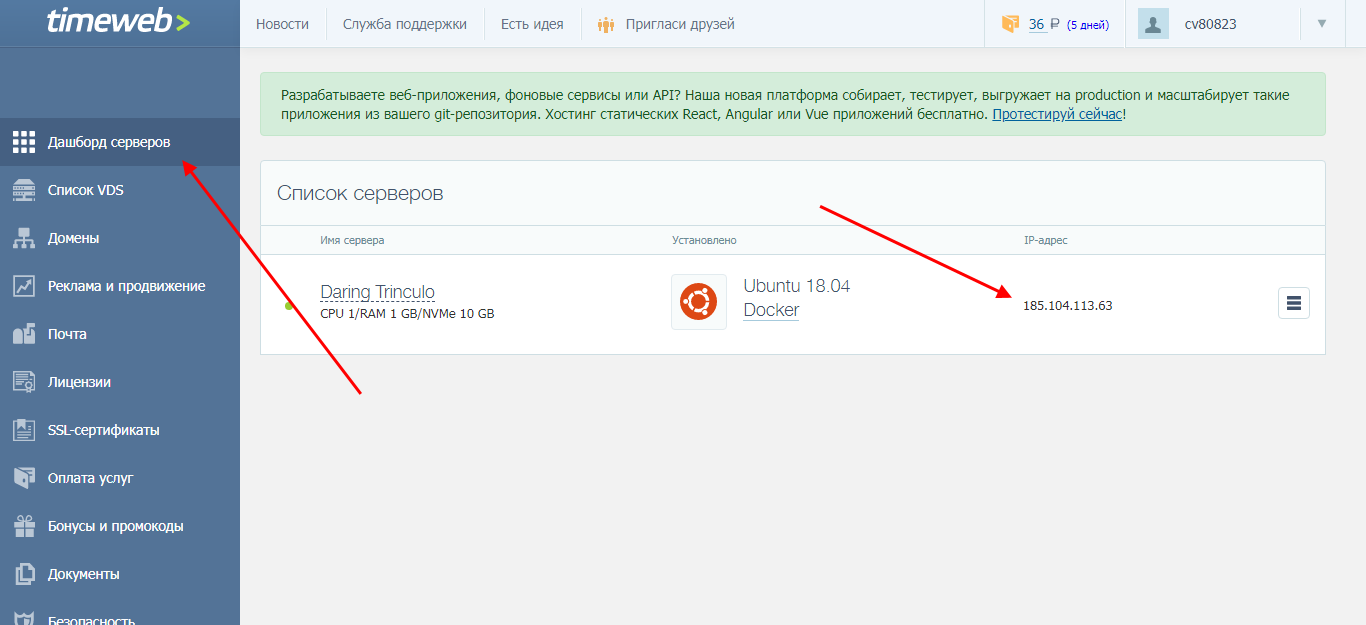

Как подключиться по SSH

Нам понадобится IP-адрес удаленного компьютера или сервера, к которому мы хотим подключиться. Последующие действия мы будем рассматривать на примере VDS от Timeweb – все шаги аналогичны любому хостингу, поэтому у вас не должно возникнуть никаких вопросов. Если же подключаетесь не к серверу, а к компьютеру, то можете сразу переходить ко второму пункту.

Подключаемся по SSH:

- Первым делом узнаем, какой используется адрес у VDS – для этого переходим в личный кабинет хостинга и заходим в список подключенных серверов. На Timeweb адрес можно узнать в специально отведенном для этого столбце.

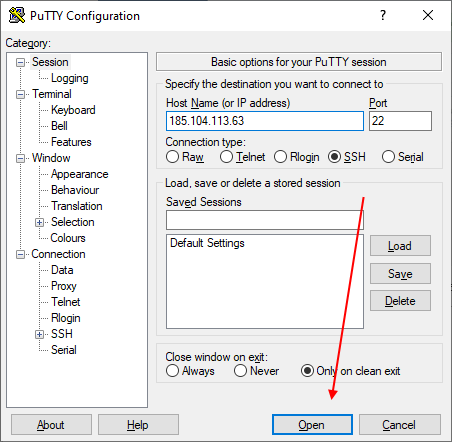

- Переходим к PuTTY – запускаем программу и открываем раздел «Session». Там вводим адрес удаленного компьютера, указываем порт 22 и в нижней части приложения кликаем по кнопке «Open».

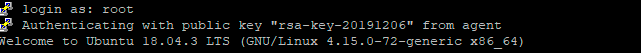

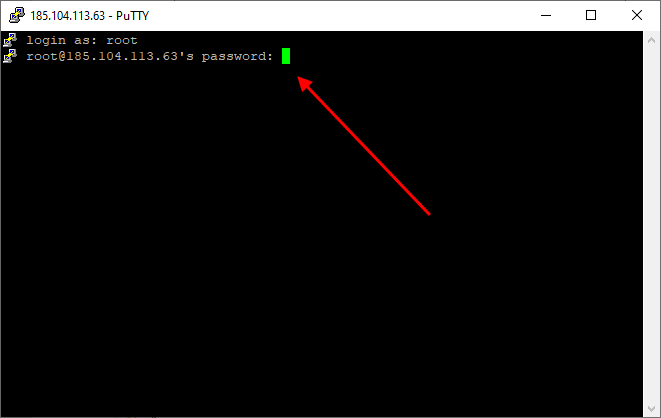

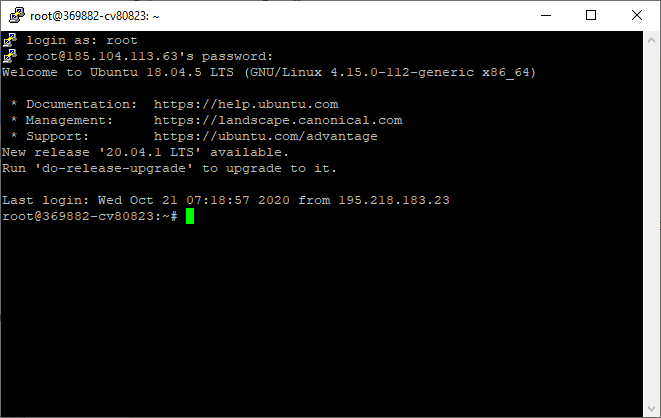

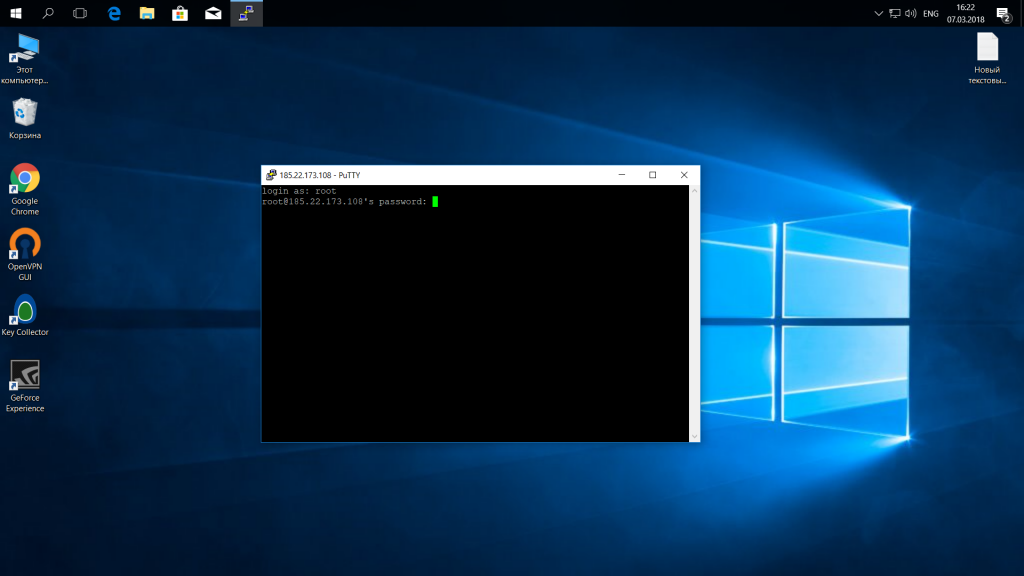

- При успешном вводе данных перед нами отобразится консольное окно, в котором нужно ввести логин и пароль для подключения к серверу. Как правило, логин – root, а пароль отправляется хостингом в почтовом письме после установки ОС.

- Если логин и пароль были введены корректно, то мы увидим окно приветствия.

Таким образом мы подключились к ПК на операционной системе Linux. Здесь мы можем вводить команды и удаленно взаимодействовать с компьютером.

Основные команды PuTTY

Как говорилось ранее, для использования удаленного компьютера нам необходимо вводить различный набор команд. Их огромное множество, но для первоначального изучения достаточно знать лишь их небольшую часть.

ls — предназначена для вывода файлов, содержит в себе набор команд:

- ls -la — выводит различные документы и показывает права доступа, включая имя создателя и владельца;

- ls -lha — также выводит файлы, но показывает размер файла в байтах;

- ls -lha | less — используется для постраничного просмотра документов.

cd — необходима для перемещения между директориями, например, cd [путь] перенаправляет пользователя в указанную папку, cd../ перемещает в верхний уровень, cd ~ открывает корневую папку.

echo — позволяет перемещать текст в файл. Например, если нам требуется создать новый текстовый документ или добавить текст в уже созданный файл, достаточно ввести «echo Привет, мир! >> new.txt».

sudo — наиболее используемая команда, означающая «SuperUser Do». Она позволяет выполнять любые команды от имени администратора.

df — дает возможность увидеть доступное дисковое пространство в каждом из разделов операционной системы. Синтаксис: df [опции устройство].

mv — используются для переименования файлов и перемещения их в другую директорию. Синтаксис: mv [опции исходные_файлы куда].

rm — если нужно удалить файлы или директорию целиком, то используйте эту команду. Синтаксис: rm [опции файл(ы)].

cp — для копирования файлов и целых директорий воспользуйтесь этой строчкой. Синтаксис: cp [опции файл-источник файл-приемник].

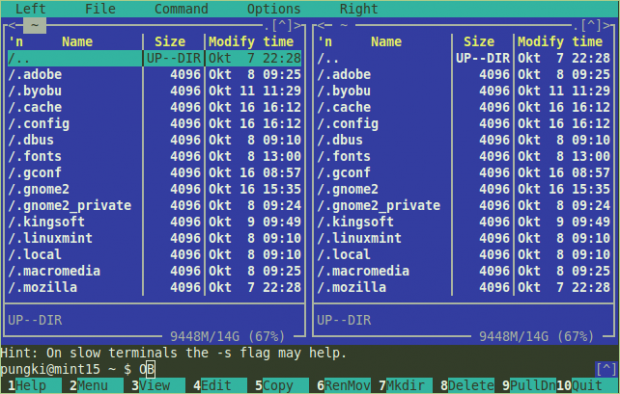

mc — предназначена для запуска файлового менеджера Midnight Commander, который позволяет работать с файлами по FTP внутри консольного окна.

cat — наиболее популярная команда в Linux, позволяющая считывать данные из файлов и выводить их содержимое. Наиболее простой способ отображения содержимого в командной строке. Синтаксис: cat [опции файл].

mkdir — позволяет создать одну или несколько директорий с указанным именем. Например, mkdir mdir1 mdir2 mdir3 добавит сразу 3 директории.

chmod — изменяет права доступа к файлам и каталогам. Синтаксис: chmod [ключи установка_прав имя_файла].

pwd — при первом запуске терминала мы оказываемся в домашнем каталоге пользователя. Если вдруг каталог был изменен, то проверить это можно с помощью данной команды.

touch — используется для создания любого типа файлов: от пустого txt до пустого zip. Синтаксис: touch [имя файла].

man и —help — нужны для того, чтобы узнать информацию о команде и о том, как ее можно использовать (man). Например, «man cat» покажет доступную информацию о команде cat. Ввод имени команды и аргумента помогает показать, каким образом можно использовать команду, например, cd –help.

locate — предназначена для поиска файла в системе Linux.

Это была лишь небольшая часть команд, которые можно использовать при подключении по SSH. Если вы только начинаете изучать основы администрирования серверов, то этого списка будет достаточно.

Как подключиться к серверу без пароля

Не всегда удобно каждый раз вводить пароль для входа на удаленное устройство. Комфортнее, когда вход выполняется автоматически и без лишних усилий. В PuTTY существует такой способ – использование авторизации по ключу SSH. Настроить его можно следующим образом:

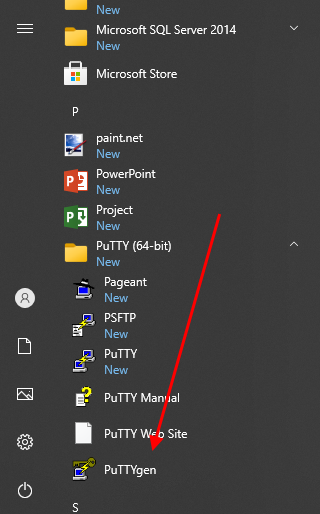

- Для выполнения данной операции нам потребуется отдельная утилита под названием «PuTTYgen». Она автоматически устанавливается вместе с PuTTY, поэтому зайдем в меню «Пуск» и запустим ее оттуда.

- Далее перемещаемся в меню «Key» и устанавливаем значение «SSH-2 RSA key». После этого кликаем по кнопке «Generate key pair».

- Как только ключ будет сгенерирован, сохраним его в публичном и приватном варианте.

- Теперь перемещаемся в PuTTY и открываем раздел «Auth» — в него добавляем приватный ключ.

- Открываем раздел «Session» и сохраняем в нем пресет для подключения, как мы делали ранее. Затем подключаемся к серверу по своему адресу.

- Осталось подключиться к серверу и отправить на него открытый ключ. Для этого вставляем его в конец файла /root/.ssh/authorized_keys. Ключ мы можем скопировать напрямую из утилиты, в которой он был сгенерирован.

Готово! Теперь при повторном входе на сервер авторизация не потребуется. Главное – сохранить настройки сессии, чтобы не вводить ключ каждый раз.

Сегодня мы разобрали одну из важнейших тем, с которой сталкивается каждый, кто начинает изучать администрирование серверов. Использование PuTTY позволяет подключаться по протоколу SSH и удаленно работать с компьютером на операционной системе Linux. Такой способ позволяет легко администрировать устройство и всегда быть в курсе возникающих проблем. Надеемся, что наша статья была полезной, и у вас не осталось вопросов. Спасибо за внимание!

В операционных системах семейства Linux для удаленного доступа между машинами широко используется протокол SSH. Его популярность обусловлена простотой, надежностью и безопасностью соединения. Подключившись по SSH к удаленному компьютеру, вы получаете возможность выполнять на нем любые команды терминала, как будто вы работате на своем компьютере, работает даже автодополение и другие вспомогательные возможности.

Иногда возникает необходимость подключиться к удаленному компьютеру Linux из Windows, но по умолчанию, там нет утилиты предназначенной для этого. Есть сторонняя программа, она называется PuTTY и вы можете установить ее отдельно. В этой статье мы рассмотрим как пользоваться PuTTY для подключения к Linux системам, а также поговорим как выполняется настройка PuTTY для удобного использования.

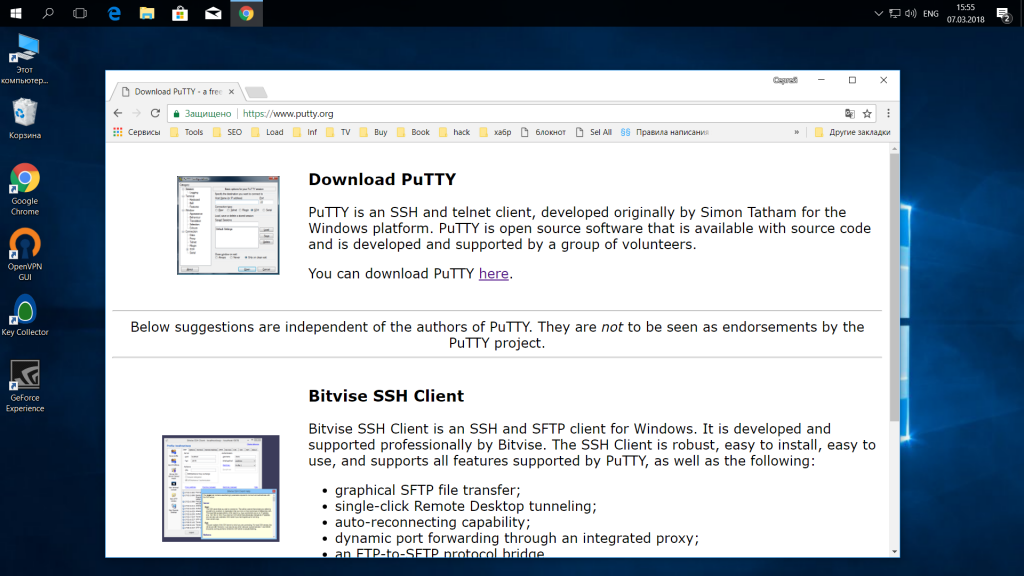

Сначала нужно скачать установщик программы. Для этого откройте официальный сайт и нажмите «You can download PuTTY here»:

Затем выберите установщик для вашей архитектуры, x86 или x64 и загрузите его.

На первом шаге нажмите «Next»:

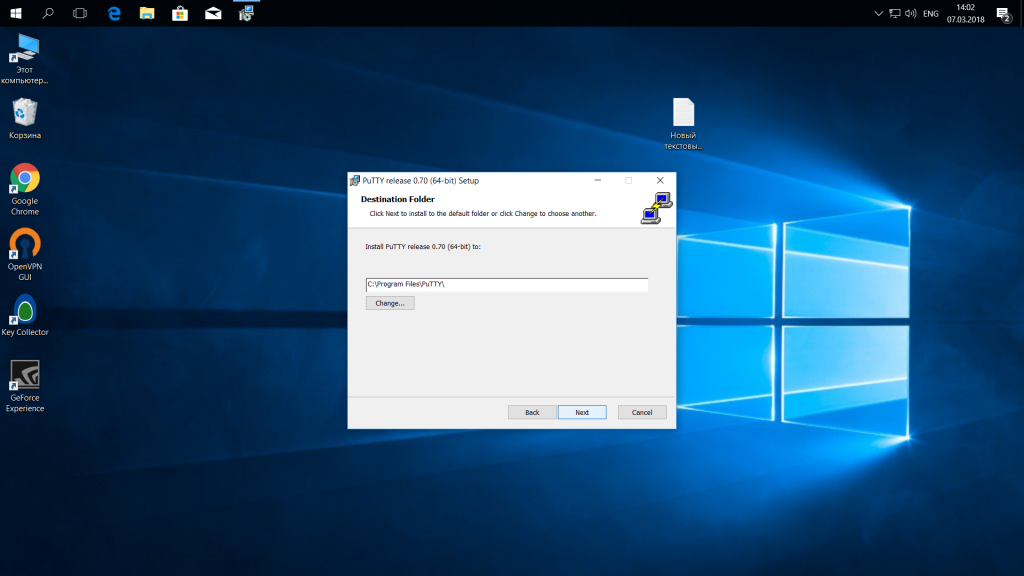

Папку для установки можно оставить по умолчанию:

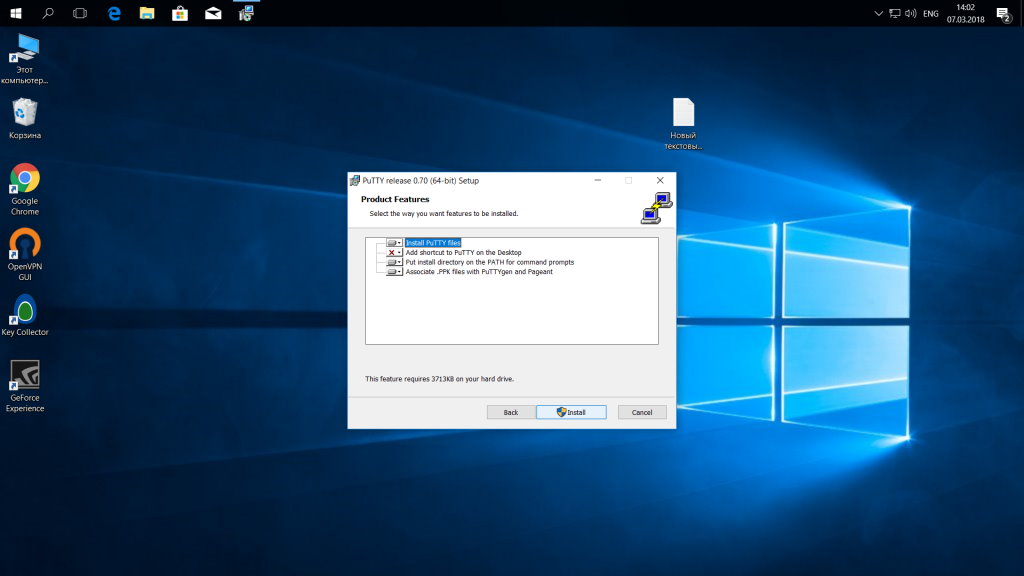

Компоненты тоже:

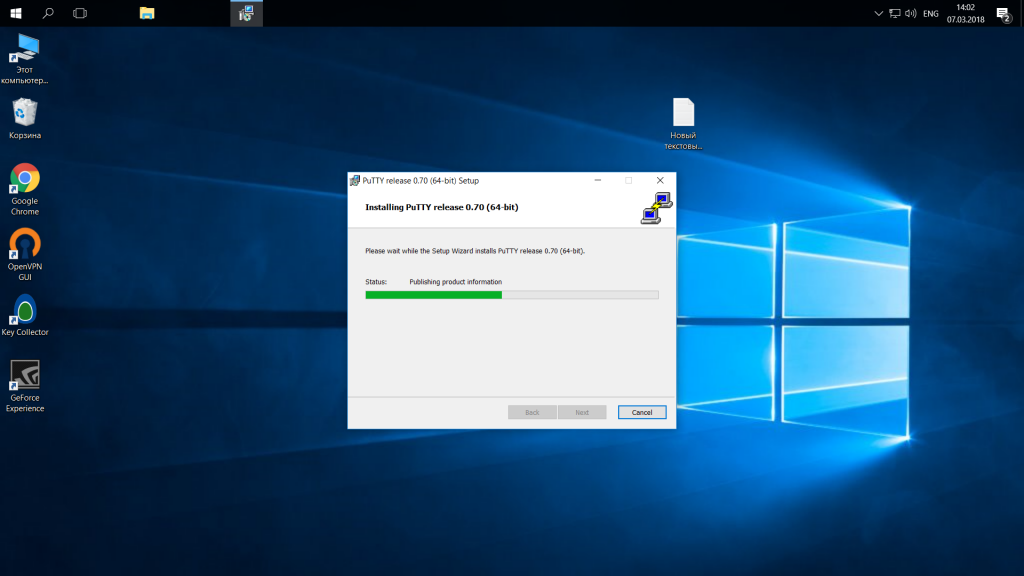

Дождитесь завершения установки:

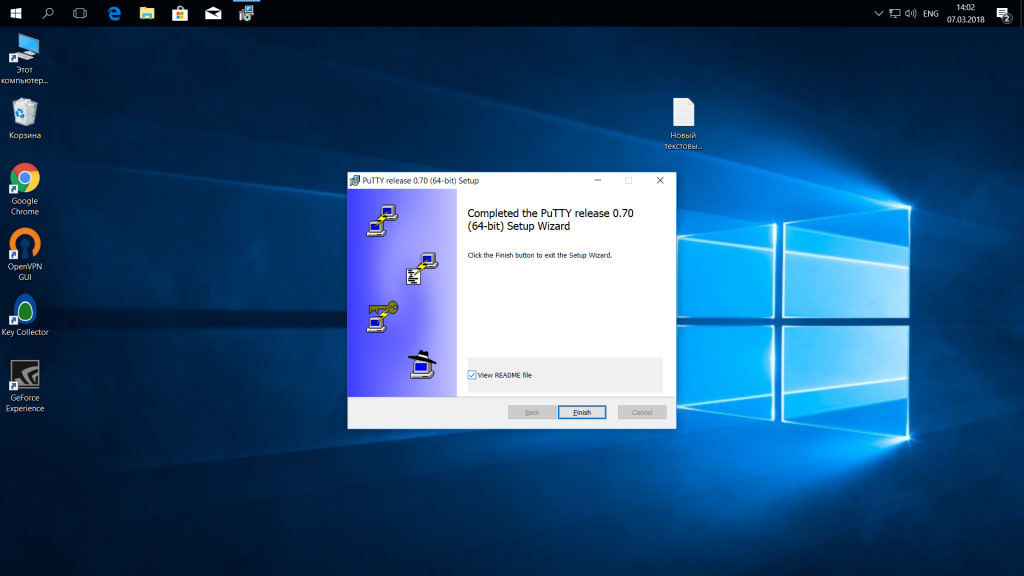

Снимите галочку с «View README» и нажмите «Finish»:

Теперь перейдем к тому как выполняется работа в PuTTY.

Как пользоваться PuTTY

1. Интерфейс программы

Сразу же после запуска программы из меню пуск вы увидите графический интерфейс ее настройки. После подключения вы будете видеть только терминал, но настроить программу можно через удобный интерфейс.

Рассмотрим за что отвечают те или иные вкладки программы, чтобы вы ориентировались что и где искать. У нас есть четыре вкладки:

- Session — отвечает за подключение удаленному серверу, тут мы вводим параметры подключения, порт, адрес, а также можем сохранить все настройки putty, чтобы не настраивать каждый раз заново.

- Terminal — позволяет включать или отключать возможности терминала;

- Window — настройка внешнего вида окна, цвет, шрифт, кодировка;

- Connection — настройка параметров подключения, алгоритма шифрования, сжатия, ключей аутентификации, X11 и других параметров.

Каждая вкладка имеет несколько подразделов, но мы не будем сейчас их трогать, а перейдем сразу к практике и посмотрим как подключиться putty к удаленному узлу.

2. Подключение к удаленному компьютеру PuTTY

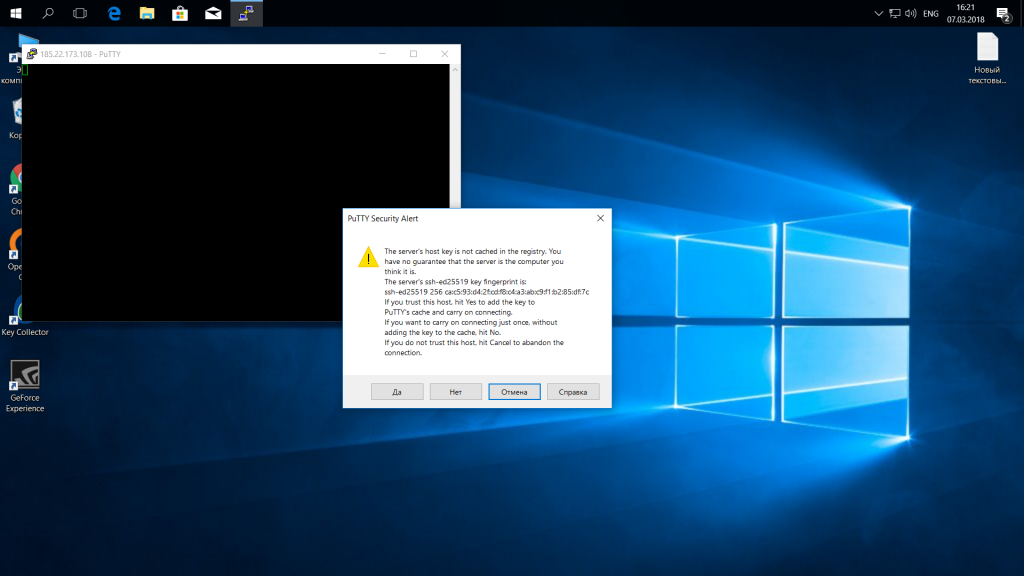

Чтобы подключиться к удаленному компьютеру по SSH перейдите на вкладку «Session», здесь, в поле «Host Name» необходимо прописать ip адрес или имя хоста, компьютера, к которому вы хотите подключиться, в поле порт — нужно указать порт, на котором запущен SSH сервер, по умолчанию используется порт 22:

Далее, нажмите кнопку «Open». После этого появится запрос на добавление ключа сервера в список доверенных ключей, нажмите «Да»:

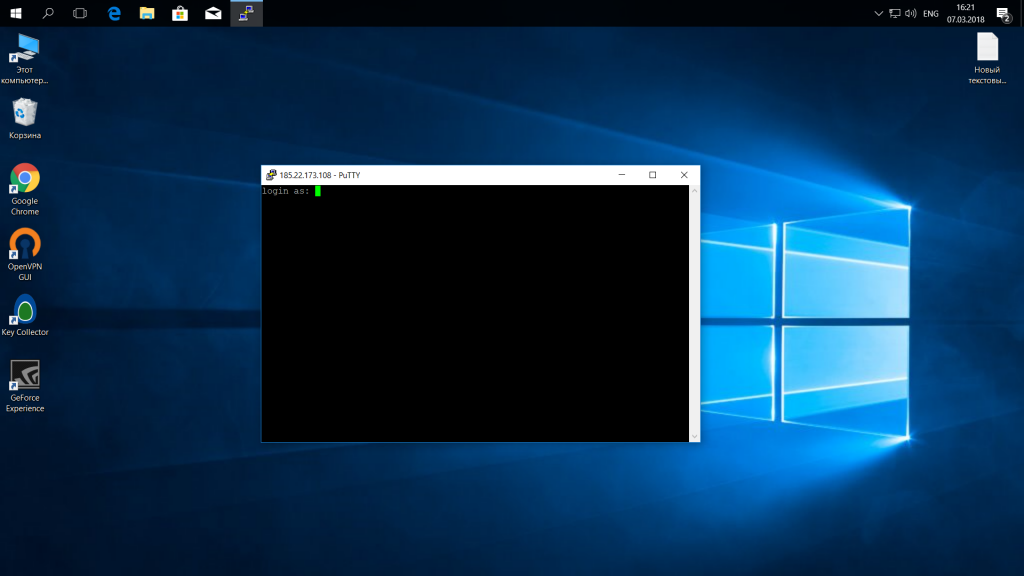

Затем вам будет нужно ввести логин пользователя и пароль. Важно заметить, что скопировать логин или пароль у вас не получится, необходимо только вводить вручную:

Теперь авторизация прошла успешно, и вы можете выполнять нужные действия на сервере:

3. Сохранение сессии PuTTY

Чтобы не вводить каждый раз ip и порт можно сохранить эти данные в виде сессии, для этого пропишите новое имя в поле «Saved Sessions», а затем нажмите кнопку «Save»:

Теперь вы сможете загрузить сохраненную сессию, нажав кнопку «Load».

После того как будет завершена настройка putty и все параметры будут выставлены правильно вы можете сохранить настройки и не вводить их несколько раз.

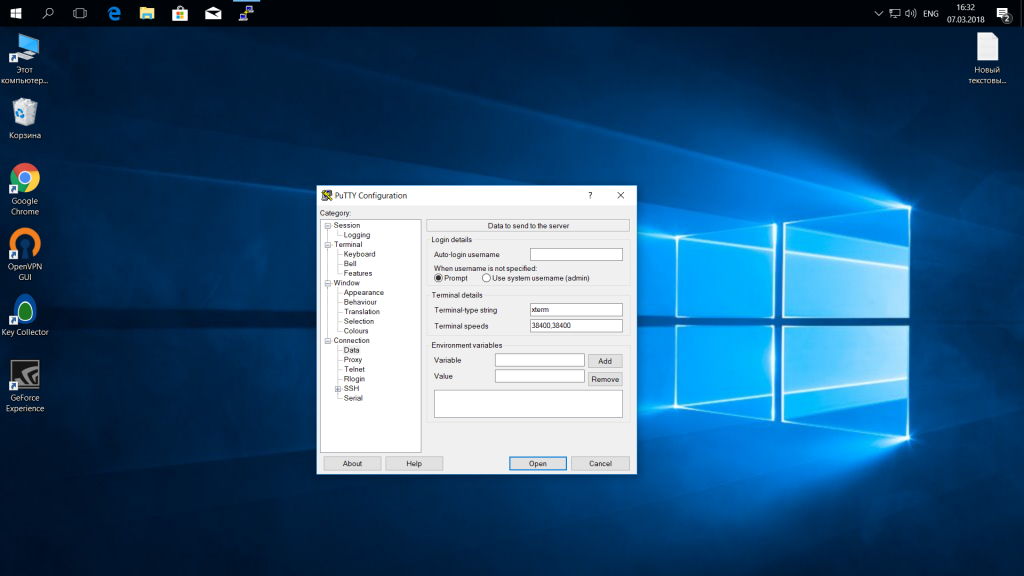

4. Имя пользователя по умолчанию

Вы можете не вводить имя пользователя каждый раз, для этого перейдите на влкадку «Connection», затем «Data» и в поле «Auto-login Username» пропишите имя пользователя, например, root:

Теперь подключение putty будет выполняться от имени этого пользователя.

5. Авторизация по ключу ssh в PuTTY

Чтобы не вводить каждый раз пароль можно настроить авторизацию по ключу. В Linux такая возможность используется очень широко потому что это удобно. Первым делом необходимо создать ключ. Для этого запустите утилиту PuTTYgen и установите переключатель в положение «SSH-2 RSA» нажмите «Generate»:

Обязательно ключ должен быть SSH-2 RSA, если в главном окне нет, выберите в меню «Key». Подвигайте мышкой, чтобы создать достаточное количество энтропии:

Ключ готов, затем, с помощью кнопок «Save Public Key» и «Save Private Key» сохраните оба ключа.

Далее, откройте PuTTY, перейдите на вкладку «Connection», затем «SSH», затем «Auth»:

Здесь необходимо нажать кнопку «Browse» и добавить недавно сохраненный приватный ключ:

Далее, возвращаемся на вкладку «Session», выбираем наше сохранение и нажимаем «Save» чтобы сохранить настройки. Осталось только отправить наш открытый ключ на сервер. Для этого авторизуйтесь на нем с помощью пароля и открытый ключ вставьте ключ в конец файла /root/.ssh/authorized_keys.

Ключ можно брать прямо из окна PuTTYgen «Public key for pasting» или из файла открытого ключа:

Все, теперь можно выходить и авторизоваться снова. На этот раз подключение по ssh putty будет выполняться с помощью нашего ключа. Не забывайте сохранять настройки сессии, чтобы не выбирать ключ каждый раз. Теперь вы знаете как пользоваться программой putty, рассмотрим еще передачу файлов.

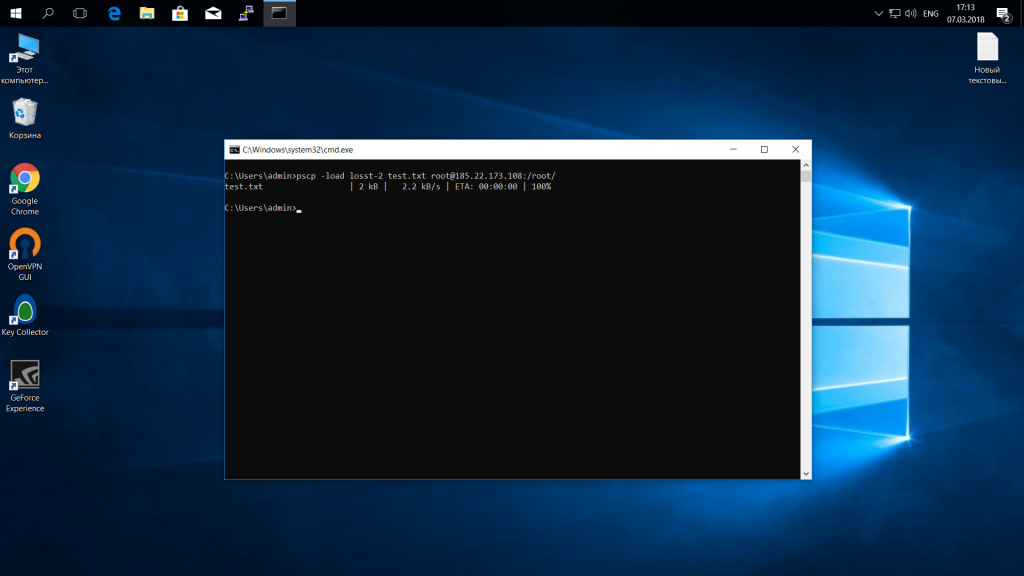

5. Передача файлов через scp в PuTTY

Не все знают, но PuTTY позволяет передавать файлы через ssh также как это делает linux с помощью утилиты scp. Нажмите Win+R, затем пропишите cmd, чтобы запустить командную строку.

Синтаксис утилиты pcsp выглядит следующим образом:

pscp опции путь_файлу имя_пользователя@хост:/путь/к/файлу/на/удаленном/хосте

Например, мы можем отправить файл из текущей папки в папку пользователя /root/:

pscp test.txt root@185.22.173.108:/root/

С помощью опции -P можно задать удаленный порт:

pscp -P 2250 test.txt root@185.22.173.108:/root/

А опция load позволяет загрузить сохраенные настройки сессии PuTTY:

pscp -load losst-2 test.txt root@185.22.173.108:/root/

Теперь вы знаете как использовать putty для передачи файлов.

Выводы

В этой статье мы рассмотрели как пользоваться PuTTY для решения задач администрирования Linux в Windows. Иногда случаются ситуации, что без ssh в windows никуда, тогда эта утилита будет просто незаменимой.

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Сперва расскажем не много о том, что из себя представляет эта утилита и для чего она.

SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня,

позволяющий производить удалённое управление операционной системой и передачу файлов.

Сходен по функциональности с протоколами Telnet и rlogin, но, в отличие от них,

шифрует весь трафик, включая и передаваемые пароли. SSH допускает выбор различных алгоритмов

шифрования. SSH-клиенты и SSH-серверы имеются для большинства операционных систем.

PuTTy — это популярный SSH-клиент и Telnet (Telnet тот же SSH, только без зашифрованной передачи данных (пакетов)), т.е.

программа для безопасного подключения к удаленному компьютеру (или к серверу) и выполнения на нем различных команд.

PuTTY ведет логи, позволяет настраивать шрифты, цвета и

разрешение консоли,

допускает сохранение в своей памяти ключей авторизации,

поддерживает работу через прокси-сервер. При этом утилита является

бесплатной в распространении.

Для того, чтобы начать работу с PuTTy скачайте её с официального сайта здесь

или с нашего сайта.

Работает PuTTy без инсталяции, что радует. Документацию по программе вы можете найти здесь (правда она на английском)

и читайте FAQ по ней (опять же на английском) здесь.

Вы скачали программу. Для начала работы запустите файл putty.exe.

Перед вами появится окно, представленное на рисунке ниже.

В поле Host Name (or IP address) вводите имя вашего домена (например beget.ru) или IP в зависимости от высланных Вам реквизитов доступа по SSH-протоколу.

Порт оставляйте по умолчанию 22.

В поле Saved Sessions введите любое имя сессии (коннекта). Например: beget.ru. И нажмите Save.

После этого войдите в SSH в меню слева и перед Вами появится окно.

Выберите протокол SSH версии 2 only. Чтобы соединиться с сервером, нажмите Open.

В принципе даже если Вы не выставили 2 only и не написали название коннекта Saved Sessions перед Вами появится окно следующего вида:

В поле login as вводите высланный Вам логин для доступа по SSH и жмите Enter.

После чего появится надпись Password. Вводите высланный Вам пароль для доступа по SSH. Не пугайтесь во время ввода пароля на экране

ничего не отображается (ни звёздочек, ничего подобного). Просто после того как Вы закончили вводить пароль нажмите Enter.

Если логин и пароль введены верно произойдёт подключение к серверу и Вы попадете в командную строку Unix.

Рассказать о всех командах Unix будет сложно поэтому напишим лишь несколько полезных команд:

man [имя команды] — выдаст подробную информацию по команде.Например: man mv

Для выхода из man, т.е. из руководства по команде, нажмите q (Quit — Выход).

[имя команды] —help — также позволит посмотреть описание команды.

ls — список файлов;

ls -la — покажет все файлы (включая скрытые), размер файлов, владельца и группу владельца, права на них, дату последнего изменения;

ls -lha — тоже, что предыдущая команда, только размер файлов будет показан в Кб.

ls -lha | less — позволит просматривать файлы постранично (если их много);

cd [имя директории] — переход в выбранную директорию;

cd ../ — переход на директорию выше;

cd ~ — переход в корневую директорию.

mv — переименовать и перенести.

rm — удалить.

cp — копировать.

> — очистка файла. Например можно применить к файлам логов.( > access.log, > error.log, > combined.log)

mc — запуск Midnight Commander, что-то вроде Нортон

Командера, в котором удобно работать с файлами, а также возможно

работать с ними по ftp (ftp внутри ssh)

chmod — установка прав на файл или директорию.

cat -объединяет файл или несколько файлов, либо ввод с

стандартного устройства ввода и выводит результат на стандартное

устройство вывода.

cat [имя файла] — выведит на экран содержимое файла;

cat [имя файла] | grep [искомая строка] — выведит на экран строки файла, включающие искомую строку.

mkdir [имя директории] — создание директории (папки).

Справочник команд Putty / SSH / Unix / Linux

SSH (от англ. secure shell — безопасная оболочка) это набор программ,

которые позволяют регистрироваться на компьютере по сети, удаленно

выполнять на нем команды, а также копировать и перемещать файлы между

компьютерами.

ssh — команды

ssh user@host — подключится к host как user

ssh -p port user@host — подключится к host на порт port как user

ssh-copy-id user@host — добавить ваш ключ на host для user чтобы включить логин без пароля и по ключам

Файловые командыls – список файлов и каталогов ls -al – форматированный список со скрытыми каталогами и файлами cd dir – сменить директорию на dir cd – сменить на домашний каталог pwd – показать текущий каталог mkdir dir – создать каталог dir rm file – удалить file rm -r dir – удалить каталог dir rm -f file – удалить форсированно file rm -rf dir – удалить форсированно каталог dir * cp file1 file2 – скопировать file1 в file2 cp -r dir1 dir2 – скопировать dir1 в dir2; создаст каталог dir2, если он не существует mv file1 file2 – переименовать или переместить file1 в file2. ln -s file link – создать символическую ссылку link к файлу file touch file – создать file cat > file – направить стандартный ввод в file more file – вывести содержимое file head file – вывести первые 10 строк file tail file – вывести последние 10 строк file tail -f file – вывести содержимое file по мере роста, начинает с последних 10 строк Управление процессамиps – вывести ваши текущие активные процессы top – показать все запущенные процессы kill pid – убить процесс с id pid killall proc – убить все процессы с именем proc * bg – список остановленных и фоновых задач; продолжить выполнение остановленной задачи в фоне fg – выносит на передний план последние задачи fg n – вынести задачу n на передний план Права доступа на файлыchmod octal file – сменить права file на octal, раздельно для пользователя, группы и для всех добавлением: ● 4 – чтение (r) chmod 777 – чтение, запись, исполнение для всех chmod 755 – rwx для владельца, rx для группы и остальных. Дополнительные опции: man chmod. SSHssh user@host – подключится к host как user ssh -p port user@host – подключится к host на порт port как user ssh-copy-id user@host – добавить ваш ключ на host для user чтобы включить логин без пароля и по ключам Поискgrep pattern files – искать pattern в files grep -r pattern dir – искать рекурсивно pattern в dir command | grep pattern – искать pattern в выводе command locate file – найти все файлы с именем file |

Системная информацияdate – вывести текущую дату и время cal – вывести календарь на текущий месяц uptime – показать текущий аптайм w – показать пользователей онлайн whoami – имя, под которым вы залогинены finger user – показать информацию о user uname -a – показать информацию о ядре cat /proc/cpuinfo – информация ЦПУ cat /proc/meminfo – информация о памяти man command – показать мануал для command df – показать инф. о использовании дисков du – вывести “вес” текущего каталога free – использование памяти и swap whereis app – возможное расположение программы app which app – какая app будет запущена по умолчанию Архивацияtar cf file.tar files – создать tar-архив с именем file.tar содержащий files tar xf file.tar – распаковать file.tar tar czf file.tar.gz files – создать архив tar с сжатием Gzip tar xzf file.tar.gz – распаковать tar с Gzip tar cjf file.tar.bz2 – создать архив tar с сжатием Bzip2 tar xjf file.tar.bz2 – распаковать tar с Bzip2 gzip file – сжать file и переименовать в file.gz gzip -d file.gz – разжать file.gz в file Сетьping host – пропинговать host и вывести результат whois domain – получить информацию whois для domain dig domain – получить DNS информацию domain dig -x host – реверсивно искать host wget file – скачать file wget -c file – продолжить остановленную закачку Установка пакетовУстановка из исходников: ./configure make make install dpkg -i pkg.deb – установить пакет (Debian) rpm -Uvh pkg.rpm – установить пакет (RPM) Клавиатурные сочетанияCtrl+C – завершить текущую команду Ctrl+Z – остановить текущую команду, продолжть с fg на переднем плане или bg в фоне Ctrl+D – разлогиниться, тоже самое, что и exit Ctrl+W – удалить одно слово в текущей строке Ctrl+U – удалить строку !! — повторить последнюю команду exit – разлогиниться |

Putty – вход в консоль Linux из Windows

Когда я только начинал возиться со своим «сервером», то настроил

доступ к его графическому рабочему столу при помощи NX. Описано это мной

на вот этой странице.

Но зачастую для решения «управленческих» задач нет нужды запускать

«тяжеловесный» графический десктоп, а достаточно всего-лишь «легкой» и

быстрой консоли. В случае с Linux-ом все просто – там ssh-клиент

присутствует. Но периодически возникает нужда войти в «сервер» из под

Windows. Для этой цели лично я пользуюсь программой PuTTY. Причина моего

выбора проста – программа бесплатная, кроме того, она легко

устанавливается и также легко настраивается.

Итак, для начала идем на домашнюю страницу программы и качаем инсталятор программы.

(Если приведенные мной ссылки устарели, просто «Google-им»

по-быстренькому). Устанавливаем. Думаю, тут не возникнет никаких

трудностей.

Запускаем PuTTY (обычно это – «Пуск» -> «Программы» -> «PuTTY»

-> «PuTTY»). И видим вот такое окно настройки и запуска PuTTY:

Рис. 1 Окно настройки и запуска PuTTY

Чтобы, как говорится, ну совсем уж «по-быстрому»», достаточно всего

лишь в поле «Host name (or IP adress)» ввести, как нас и просят, либо

имя, либо IP-адрес компьютера, к которому мы будем подключаться и затем

щелкнуть кнопку «Open«. В принципе, стоило бы сначала

еще подредактировать пару настроек, ну да ладно, мы ведь очень

торопимся. К настройкам мы еще вернемся позже, а пока… Если Вы

подключаетесь к выбранному компьютеру в первый раз, то получите вот

такое сообщение:

Рис. 2 Запрос на запись ключа удаленного компьютера

Суть его в том, что Вам предлагают убедиться – а к тому ли удаленному

компьютеру Вы подключаетесь, и если «да», то сохранить его ключ, чтобы

избежать подобного вопроса в будущем. Вы можете сохранить ключ (ответ

«Да»), не сохранять ключ (ответ «Нет») и прервать соединение (кнопка

«Отмена»). Кстати, такой же самый вопрос Вы получите снова, если

попытаетесь обратится к тому же удаленному компьютеру, но уже с

использованием другого имени (например, раньше Вы подключались к нему по

IP-адресу и сохранили ключ, а теперь пытаетесь подключиться по имени

компьютера).

Чтобы продолжить подключение к удаленному компьютеру, жмем «Да».

(Можно выбрать и «Нет», но тогда при следующем подключении Вам придется

снова отвечать на вопрос о ключе). В любом случае запустится окно

консоли, и Вам будет предложено осуществить вход в систему в (скажем

так) «ручном» режиме:

Рис. 3 Процесс входа с вводом имени пользователя и пароля с клавиатуры

Как видно на приведенном выше рисунке, при «ручном» входе первым

делом Вы должны указать пользователя, от имени которого подключаетесь к

удаленному компьютеру. Затем следует запрос пароля. Если введенные Вами

имя и пароль приняты компьютером, то выводится информация о дате и

времени предыдущего входа данного пользователя в систему, после чего

появляется приглашение – Вы в консоли удаленного компьютера. Можно

рулить!..

На что при этом

стоит обратить еще внимание, так это на настройку SSH-демона на

«принимающей стороне» (в Linux-сервере). У него может быть запрещена

авторизация (вход) по паролю. Вкратце я об этом упоминал тут

(параметр «PasswordAuthentication» и его два возможных значения – «yes»

и «no»). В случае, если авторизация по паролю запрещена, подключиться

так, как только что было описано выше, не получится. В этом случае нужно

настраивать доступ по ключу (об этом ниже).

«Нарулившись», вводим комманду «exit» – консоль закрывается, соединение с удаленным компьютером разрывается.

Теперь вернемся к той «парочке настроек», о которой я упоминал выше.

Чтобы убедиться в необходимости одной из них, достаточно просто

запустить Midnight Commander, или же найти файлы с кирилицей в именах.

«Кракозябры»!!! Дело в том, что в подавляющем большинстве дистрибутивов

Linux используется кодировка UTF-8, в то время, как в PuTTY по умолчанию

включена KOI8-U. Поэтому, если не менять кодировку, то будут проблемы

как с отображением кирилицы, так и с отображением псевдографики.

Выглядеть это будет примерно так:

Рис. 4 «бНОПНЯ», обусловленная неправильной настройкой кодировки, а также, вызов контекстного меню PuTTY

Поправить настройку локали можно «по-быстрому», даже не выходя из

консоли. Нужно лишь мышью «щелкнуть» в левом верхнем углу окна PuTTY.

Появится выпадающее меню (как показано на рис. 4 выше). В меню нужно

выбрать пункт «Change Settings«. Появится то же самое

окно настройки и запуска PuTTY, которое мы наблюдали в самом начале (см.

рис. 1). В данном меню сначала нужно в левой колонке выбрать пункт «Translation«, затем в правой чвасти меню в выпадающем списке выбрать кодировку UTF-8, и потом внизу справа нажать кнопку «Apply» (как показано на рис. 5 ниже).

Рис. 5 Выбор локали (кодировки)

Внимание! Уже отображенные в окне консоли «кракозябры» после смены

кодировки таковыми и останутся. Изменения будут видны лишь после

перерисовки экрана (например, нажатия Ctrl+R в Midnight Commander)…

Вторая настройка не является критической. Лично я обчно её настраиваю

для себя т.к. уже подслеповат. Это возможность выбрать вид и размер

шрифта, используемого в консоли PuTTY. Для этого в окне настройки в

левой колонке выбираем пункт «Appearance» (см. рис. 6):

Рис. 6 Изменение шрифта

В правой части меню при этом появится раздел «Font setting». В нем выбираем кнопку «Change«.

Откроется окно выбора шрифта, стандартное для многих приложений

Windows. В нем выбираем и шрифт, и его размер, как говорится, «по

вкусу», и затем жмем кнопку «ОК». Вернувшись в окно настройки, нажимаем

кнопку «Apply« внизу справа. Изменение этой настройки меняет вид шрифта в окне консоли сразу же.

Недостаток изменения настроек «по быстрому» лишь один – указанные

нами значения действуют только на время текущего сеанса и сбрасываются

после его закрытия. Согласитесь, неудобно каждый раз работу начинать с

того, что настраивать кодировки, шрифты, и т.д. и т.п. По этому, PuTTY

позволяет создать сессию (сеанс) и сохранить все настройки в ней. Чтобы

создать и сохранить новый сеанс, если сессия у Вас уже запущена, сначала

завершите ее командой «exit«. Затем, по-новой

запустите PuTTY («Пуск» -> «Программы» -> «PuTTY» -> «PuTTY»).

Мы снова видим окно настройки и запуска PuTTY. Но вместо того, чтобы

просто вводить адрес и жать «Open«, мы выполним следующее:

Рис. 7 Сохранение сессии

- Вводим имя или IP-адрес удаленного компьютера.

- Проверяем номер порта к которому подключаемся. В большистве случаев

SSH-демон Linux-компьютеров настроен ожидать подключения именно на 22-иу

порту. Но иногда администраторы меняют номер порта в целях безопасности

или по иным причинам. Если у удаленного компьютера, к которому Вы

планируете подключаться, SSH-демон настроен на прослушивание порта с

другим номером, то введите в это поле правильное значение. - Проверяем, что подключаемся по протоколу SSH. (Вообще, программа PuTTY позволяет подключаться к различным службам).

- Вводим имя сессии. (Это имя Вы придумываете сами – как хотите, так и называйте).

- Нажимаем кнопку «Save«.

Все! Сессия сохранена. После этого можно настроить кодировку и шрифт,

как показано выше (рис. 5 и 6). Выполнив изменения, возвращаемся в

закладку «Session» и снова нажимаем кнопку «Save«. До изменения любых параметров убедитесь в том, что имя сессии присутствует в поле, на которое указвает указатель №4 на рис. 7.

Если там пусто, то сначала нужно выбрать имя своей сессии в списке

начинающмся с пункта «Default settings» и шелкнуть кнопку «Load» справа. Лишь после этого имеет смысл менять и сохранять настройки сессии…

Впоследствии, когда сессия создана, ей присвоено имя, и все настройки

выполнены и сохранены, то для того, чтобы запустить сеанс, достаточно

будет лишь дважды щелкнуть на имени сессии в списке (пониже «Default

settings»), а затем – все как на рис. 3 выше – логин, пароль… И еще – Вы

можете сохранить не одну сессию, а столько, сколько Вам понадобится

(если есть необходимость подключаться к разным компьютерам).

На этом можно было бы и поставить точку. Если бы не лень! О чем это

я? Да о том, что лично мне лень каждый раз при старте сессии вводить имя

пользователя и пароль! А что, можно и не вводить? Да, можно! По крайней

мере, вручную… SSH-демон допускает автоматическую аутентификацию по

ключу вместо пароля, а PuTTY предоставляет возможность указать имя

пользователя, используемое при входе в удаленный компьютер. В итоге –

вот так выглядит процедура входа в автоматическом режиме:

Рис. 8 Вход в атоматическом режиме